2 Oracle Identity Role Intelligenceのインストールおよび構成

Oracle Identity Role Intelligenceのインストールおよび構成には、構成ファイルの設定、ウォレットの作成、Helmチャートのインストールおよびデータ・ロード・プロセスの開始が含まれます。

この項には次の情報が含まれます:

2.1 Kubernetes上のOIRIについて

OIRIでは、Kubernetesをコンテナ・オーケストレーション・システムとして使用します。

OIRIでは、HelmをKubernetesのパッケージ・マネージャとして使用します。これは、KubernetesでOIRIをインストールおよびアップグレードするために使用されます。

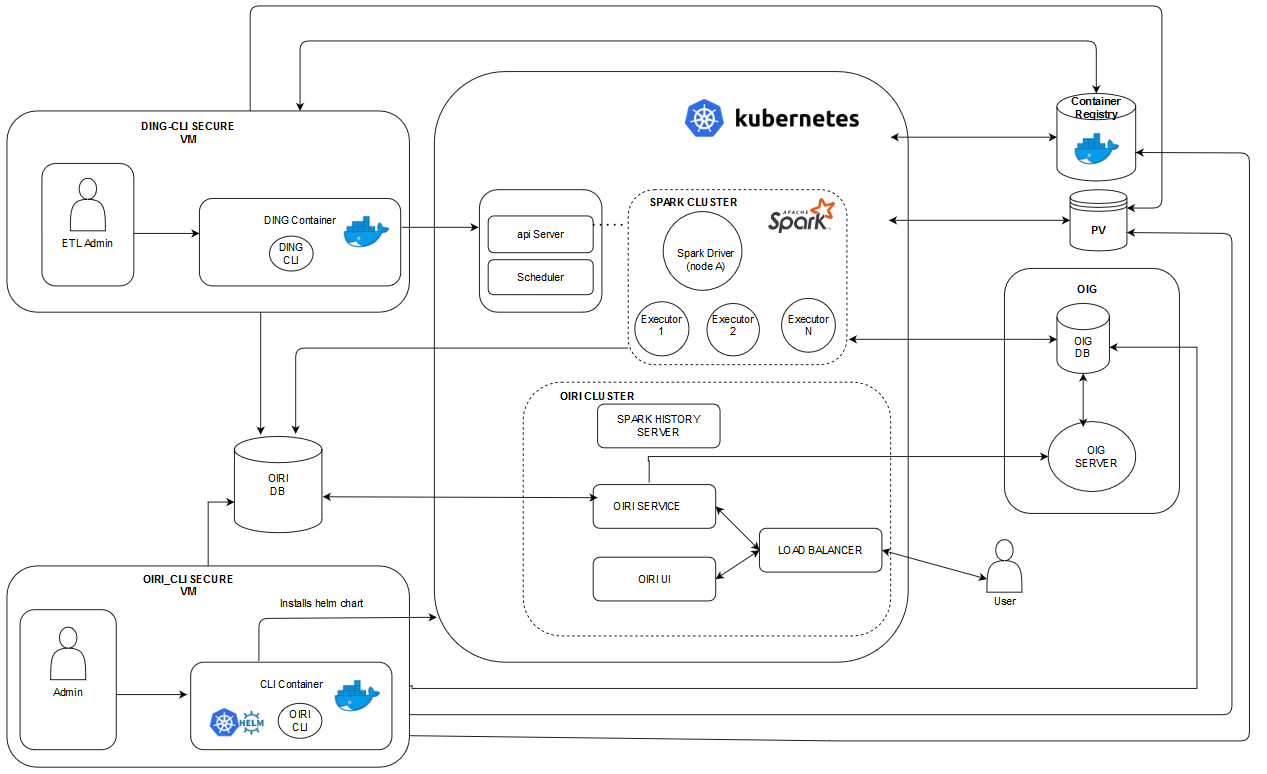

図2-1は、OIRIのデプロイメント・アーキテクチャを示しています。

OIRIデプロイメントには、次のコンポーネントが含まれています:

-

Oracle Identity Governance (OIG): これは、既存のOIG設定を表します。OIGはOIRIを設定するための前提条件であり、OIRIのアイデンティティ・プロバイダ(IDP)として機能します。その結果、OIRIにログインするすべてのユーザーがOIGに対して認証されます。これは、ロール・マイニングのデータをOIRIにロードまたはインポートするためにも使用できます。OIRIにデータをインポートするには、OIGデータベースへのアクセスが必要です。データは、データ取込みコマンドライン・インタフェース(

ding-cli)コンポーネントを介してOIRIにインポートされます。 -

OIRIコマンドライン・インタフェース(

oiri-cli): このコンポーネントは、OIRIを構成およびインストールするために使用されます。このCLIは、Kubernetesクラスタ内でポッドとして実行されます。すべての構成スクリプトおよびHelmチャートは、このポッド内に存在します。kubectlやHelmなどのコマンドライン・ユーティリティもコンテナ内から使用できます。このCLIは、ウォレットおよびキーストアの作成にも使用されます。ウォレットは、OIRIデータベース、OIGデータベース、KeyStoreおよびOIGサービス・アカウントの資格証明を安全に格納するために使用されます。キーストアには、Secure Sockets Layer (SSL)およびトークン署名証明書が含まれています。このVMは、OIRIおよびOIGデータベースにも接続できる必要があります。 -

OIRIクラスタ: OIRIサービス、OIRI UI、Spark履歴サーバーおよびフロントエンド・ロード・バランサは、Helmチャートのインストールの一部として

oiri-cliコンテナからインストールされます。Spark履歴サーバーはKubernetesクラスタの外部に公開されず、kubectl port-formwardを使用してアクセスできます。「OIRI Helmチャートのインストール」を参照してください。OIRIサービスは、OIRI UIにログインするユーザーを認証するために、OIGと接続しています。これは、マイニングしたロールをOIGに発行するためにも使用されます。 -

データ取込みコマンドライン・インタフェース(

ding-cli): これは、データ・インポート・プロセスを実行するためにETL管理者が使用するセキュアなVMです。このVMは、データ・インポート・ジョブをトリガーするために、Kubernetesクラスタへの接続およびアクセスが必要です。データ・インポート・ジョブは、Sparkクラスタ内で実行されます。このVMは、OIRIおよびOIGデータベースと接続できる必要があります。 -

Sparkクラスタ: これは、一時的なSparkクラスタです。データ・インポート・ジョブのリクエストが

ding-cliからトリガーされると、Kubernetesスケジューラはドライバおよびエグゼキュータ・ポッドをスピンします。データ・インポート・ジョブが完了すると、エグゼキュータ・ポッドが終了し、ドライバ・ポッドの状態がRunningからCompletedに変更されます。このSparkクラスタは、OIRIおよびOIGデータベースと接続できる必要があります。 -

P永続ボリューム(PV): これは、ネットワーク・ファイル・システム(NFS)サーバーにマウントされた永続ボリュームです。これは、ログなど、永続化する必要があるすべての構成ファイルおよびデータを格納するために使用されます。すべてのコンポーネントがPVにアクセスできる必要があります。

-

コンテナ・レジストリ: これはDockerレジストリであり、ここから必要なDockerイメージがプルされます。オプションで、イメージに.tarファイルを使用し、すべてのVMおよびKubernetesノードでイメージを手動でロードすることもできます。

2.2 OIRIをインストールするための前提条件

OIRIをKubernetesにインストールするための前提条件は、次のとおりです:

-

オンプレミスまたはコンテナベースで、12cリリース2 (12.2.0.1)以降のOracle Databaseバージョンがインストールされ、実行されています。Oracle Databaseバージョン18.3および19.3もサポートされています。

ノート:

OIRIデータベースを12.1.xから12.2.x、18cまたは19cにアップグレードした場合は、データベース・パラメータcompatibleを12.2以上の値に更新する必要があります。これが行われないと、一部のOIRIデータベース・オブジェクトの作成時に、ORA-00972: 識別子が長すぎますというエラーが表示されます。 -

Oracle Identity Governance 12c (12.2.1.4.0)がインストールされ、Oracle Identity Governanceバンドル・パッチ12.2.1.4.210428が適用されています。

-

Dockerバージョン19.03.11以上および

kubectlを備えたKubernetesクラスタ(v1.17以上)がインストールされています。Kubernetesクラスタのインストールの詳細は、Kubernetesのドキュメントを参照してください。 -

ネットワーク・ファイル・システム(NFS)が使用可能です。NFSは、ノード間で使用する永続ボリュームを作成するために使用されます。

-

Oracle Identity Governance (OIG)でユーザーを作成し、OIRIにログインします。『Oracle Identity Governanceでのセルフ・サービス・タスクの実行』のユーザーの作成に関する項を参照してください。

-

OIGからユーザーを認証するための認証構成が完了しています。OIGを使用した認証の構成の詳細は、「Oracle Identity Governanceでの認証の構成」を参照してください。

-

アイデンティティ監査機能がOIGで有効になっています。OIGでのアイデンティティ監査の有効化の詳細は、『Oracle Identity Governanceでのセルフ・サービス・タスクの実行』のアイデンティティ監査の有効化に関する項を参照してください。

2.3 システム要件と動作保証情報

インストールを実行する前に、現在の環境がシステム要件(ハードウェアとソフトウェアの要件、ディスク領域とメモリーの最小要件、必要なシステム・ライブラリ、パッケージ、パッチなど)を満たしていることを確認します。

OIRIをインストールするための最小システム要件は、次のとおりです:

- スタンドアロン・ホスト上にOIRIをインストールする場合:

- 16GBのRAM

- 50GBのディスク領域

- 2 CPU

- kubernetesクラスタ上にOIRIをインストールする場合:

- ノードの数: 3

- ノード当たり16GBのRAM

- ノード当たり2 CPU (Intel VTなどの仮想化サポート付き)

- 150GBのディスク領域

動作要件のドキュメントには、サポートされているインストール・タイプ、プラットフォーム、オペレーティング・システム、データベース、JDKおよびサードパーティ製品が記載されています。

http://www.oracle.com/technetwork/middleware/ias/downloads/fusion-certification-100350.html

2.4 Oracle Identity Governanceでの認証の構成

Oracle Identity Governance (OIG)は、OIRIユーザーおよびOIRIアプリケーションへのユーザー・アクセスを管理します。

OIGを使用してOIRIへの認証を構成するには:

2.5 コンテナ・イメージのロード

OIRIサービスは、次の4つのコンテナ・イメージで構成されます:

oiri: OIRIサービスoiri-cli: OIRIコマンドライン・インタフェースoiri-ding: データ・インポート用oiri-ui: Identity Role Intelligenceユーザー・インタフェース

次を参照してイメージをロードできます:

2.7 ソース構成に必要なパラメータ

表2-1は、OIRIデータベース、OIGデータベース、OIGサーバーおよびETLソースの構成に必要なパラメータを示しています。

表2-1 ソース構成パラメータ

| パラメータ | 説明 | 必須 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|---|

|

OIG DBホスト |

OIGデータベースのホスト名。 この値は、OIGデータベースをETLのソースとして指定するために必要です。 |

いいえ |

なし |

|

|

|

OIG DBポート |

OIGデータベースのポート番号。 この値は、OIGデータベースをETLのソースとして指定するために必要です。 |

いいえ |

なし |

|

|

|

OIG DBサービス名 |

OIGデータベースのサービス名。 この値は、OIGデータベースをETLのソースとして指定するために必要です。 |

いいえ |

なし |

|

|

|

OIRI DBホスト |

OIRIデータベースのホスト名。 |

はい |

なし |

|

|

|

OIRI DBポート |

OIRIデータベースのポート番号。 |

はい |

なし |

|

|

|

OIRI DBサービス |

OIRIデータベースのサービス名。OIRI DBCS設定を使用している場合は、PDBサービス名を指定します。 |

はい |

なし |

|

|

|

ETLのソースとしてのOIG DB |

OIGデータベースをETLのソースとして有効にするには、これをtrueに設定します。 |

いいえ |

true |

|

|

|

ETLのソースとしてのフラット・ファイル |

フラット・ファイルをETLのソースとして有効にするには、これをtrueに設定します |

いいえ |

false |

|

|

|

OIGサーバーURL |

OIGサーバーのURL。 OIGサービスがOIRIと同じK8sクラスタ内にある場合、通常、このパラメータは |

はい |

なし |

|

|

|

OIG接続タイムアウト |

接続タイムアウト間隔(ミリ秒)。 |

いいえ |

10000 |

|

|

|

OIG読取りタイムアウト |

読取りタイムアウト間隔(ミリ秒)。 |

いいえ |

10000 |

|

|

|

OIGキープ・アライブ・タイムアウト |

キープ・アライブ・タイムアウトはキープ・アライブ戦略で使用されます。この戦略では、まずヘッダーに記載されているホストのキープ・アライブ・ポリシーを適用しようとします。その情報がレスポンス・ヘッダーに存在しない場合、 |

いいえ |

10 |

|

|

|

OIG接続プール最大数 |

OIRIデータベース接続プール内の接続の合計数。 |

いいえ |

15 |

|

|

|

ルート当たりのOIG接続数 |

(任意の)ルート当たりの最大接続数。 |

いいえ |

15 |

|

|

|

OIGプロキシURI |

OIGプロキシURI |

いいえ |

|

|

|

|

OIGプロキシ・ユーザー名 |

OIGプロキシ・ユーザー名 |

いいえ |

|

|

|

|

OIGプロキシ・パスワード |

OIGプロキシ・パスワード |

いいえ |

|

|

|

|

キー・ストア名 |

キー・ストア名 |

いいえ |

|

|

2.8 データ・インポートに必要な追加パラメータ

表2-2は、データ・インポートの構成に必要な追加パラメータを示しています。

表2-2 データ・インポートの追加パラメータ

| パラメータ | 説明 | 必須 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|---|

|

Sparkイベント・ログ有効 |

このフラグにより、Spark履歴サーバーで使用されるイベント・ログでジョブ履歴を表示できます。このフラグに使用できる値はtrue/falseです。falseに設定すると、イベント・ログは生成されず、Spark履歴サーバーでジョブ履歴を表示できません。 |

いいえ |

true |

|

|

|

Sparkモード |

サポートされている値は、 |

いいえ |

local |

|

|

|

Spark K8SマスターURL |

これは、k8s://<API_SERVER_HOST>:<k8s_API_SERVER_PORT>という形式のURLである必要があります。ポートは、HTTPSポート443であっても、常に指定する必要があります。<API_SERVER_HOST>および<k8s_API_SERVER_PORT>の値は、Kube構成で確認できます。 |

はい(Sparkモード・パラメータの値が |

なし |

|

|

|

Dingネームスペース |

これは、ETLのSparkドライバ・ポッドおよびエグゼキュータ・ポッドを開始するネームスペースの値です |

いいえ |

Ding |

|

|

|

Dingイメージ |

これは、Sparkドライバおよびエグゼキュータ・ポッドのスピンアップに使用されるdingイメージの名前です。このイメージには、ETLを実行するためのロジックが含まれています。 |

はい(Sparkモード・パラメータの値が |

なし |

|

|

|

エグゼキュータの数 |

これは、Kubernetesクラスタで実行されるエグゼキュータ・インスタンスの数です。これらのエグゼキュータは、ETLジョブが完了するとすぐに終了します。 |

いいえ |

3 |

|

|

|

イメージ・プル・シークレット |

これは、レジストリからdingイメージをプルするKubernetesシークレット名です。これは、コンテナ・レジストリからDockerイメージを使用する場合にのみ必要です。 |

いいえ |

なし |

|

|

|

Kubernetes証明書ファイル名 |

これは、Kubernetes APIサーバーと安全に通信するために使用するKubernetes証明書名です。 |

はい(Sparkモード・パラメータの値が |

なし |

|

|

|

ドライバ・リクエスト・コア |

これは、ドライバ・ポッドのCPUリクエストを指定するためのものです。このパラメータの値は、Kubernetesの規則に準拠しています。CPUの意味の詳細は、KubernetesドキュメントのCPUの意味に関する項を参照してください。 値の例は、0.1、500m、1.5または5で、CPU単位の定義は、KubernetesドキュメントのCPU単位に関する項に記載されています。 これは、ドライバ・ポッドCPUリクエストを指定する |

いいえ |

0.5 |

|

|

|

ドライバ制限コア |

これは、ドライバ・ポッドのハードCPU制限を指定するためのものです。 CPU制限の詳細は、ポッドおよびコンテナのリソース・リクエストおよび制限に関するサイトを参照してください。 |

いいえ |

1 |

|

|

|

エグゼキュータ・リクエスト・コア |

これは、各エグゼキュータ・ポッドのCPUリクエストを指定するためのものです。値は、Kubernetesの規則に準拠しています。値の例は、0.1、500m、1.5および5で、CPU単位の定義は、Kubernetesドキュメントに記載されています。 |

いいえ |

0.5 |

|

|

|

エグゼキュータ制限コア |

これは、Sparkアプリケーション用に起動された各エグゼキュータ・ポッドのハードCPU制限を指定するためのものです。 |

いいえ |

0.5 |

|

|

|

ドライバ・メモリー |

これは、SparkContextが初期化されるドライバ・プロセスに使用するメモリーの量で、サイズ単位接尾辞("k"、"m"、"g"または"t")が付いたJVMメモリー文字列と同じ形式です(512m、2gなど)。 |

いいえ |

1g |

|

|

|

エグゼキュータ・メモリー |

これは、エグゼキュータ・プロセスごとに使用するメモリーの量で、サイズ単位接尾辞("k"、"m"、"g"または"t")が付いたJVMメモリー文字列と同じ形式です(512m、2gなど)。 |

いいえ |

1g |

|

|

|

ドライバ・メモリー・オーバーヘッド |

これは、クラスタ・モードのドライバ・プロセスごとに割り当てられるヒープ以外のメモリーの量で、特に指定されていないかぎりMiB単位です。これは、VMオーバーヘッド、インターン化された文字列、その他のネイティブ・オーバーヘッドなどを考慮するメモリーです。これは、コンテナのサイズとともに大きくなる傾向があります(通常は6から10パーセント)。 |

いいえ |

256m |

|

|

|

エグゼキュータ・メモリー・オーバーヘッド |

これは、クラスタ・モードのエグゼキュータ・プロセスごとに割り当てられる追加メモリーの量で、特に指定されていないかぎりMiB単位です。これは、VMオーバーヘッド、インターン化された文字列、その他のネイティブ・オーバーヘッドなどを考慮するメモリーです。これは、エグゼキュータのサイズとともに大きくなる傾向があります(通常は6から10パーセント)。 |

いいえ |

256m |

|

|

2.9 認証構成に必要なパラメータ

表2-3は、認証構成に必要なパラメータを示しています。

表2-3 認証構成パラメータ

| パラメータ | 説明 | 必須 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|---|

|

認証プロバイダ |

OIRIに認証するための認証プロバイダ。 |

いいえ |

OIG |

|

|

|

アクセス・トークン発行者 |

OIGアクセス・トークン発行者。 |

いいえ |

www.example.com |

|

|

|

Cookieドメイン |

ドメイン属性は、cookieの受信が許可されるホストを指定します。指定しない場合、デフォルトでcookieを設定したのと同じホスト(サブドメインを除く)になります。 |

いいえ |

なし |

|

|

|

OIRIアクセス・トークン発行者 |

OIRIアクセス・トークン発行者。 |

いいえ |

www.example.com |

|

|

|

Cookieセキュア・フラグ |

非SSL設定を使用している場合は、このパラメータをfalseに設定します。 |

いいえ |

true |

|

-csf |

|

Cookie同一サイト |

cookieを同一サイトのコンテキストに制限するかどうか。 |

いいえ |

厳密 |

|

|

|

OIRIアクセス・トークン・オーディエンス |

OIRIアクセス・トークン・オーディエンス |

いいえ |

www.example.com |

|

|

|

OIRIアクセス・トークン有効期限(分) |

分単位のOIRIアクセス・トークン有効期限。 |

いいえ |

20 |

|

|

|

OIRIアクセス・トークンで許可されるクロック・スキュー |

OIRIアクセス・トークンで許可されるクロック・スキュー。 |

いいえ |

30 |

|

|

|

認証ロール |

このパラメータの値として指定されたロールを持つユーザーは、OIRIにログインできます。 |

いいえ |

OrclOIRIRoleEngineer |

|

|

|

アイドル・セッション・タイムアウト |

OIRIアプリケーションがアイドル状態の場合のセッション・タイムアウト(分)。 |

いいえ |

15 |

|

|

|

セッション・タイムアウト |

OIRIセッション・タイムアウト(分) |

いいえ |

240 |

|

|

2.10 データ・インポートのエンティティ・パラメータ

表2-4は、updateDataIngestionConfig.shコマンドを実行して更新できるユーザー・エンティティ・パラメータを示しています。

ノート:

updateDataIngestionConfig.shスクリプトでサポートされるすべてのパラメータを表示するには、ding-cliポッドから次のコマンドを実行します:

$ ./updateDataIngestionConfig.sh --help

または:

$ ./updateDataIngestionConfig.sh -h

表2-4 データ・インポートのユーザー・エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnパラメータの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnパラメータの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-5は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートのアプリケーション・エンティティ・パラメータを示しています。

表2-5 データ・インポートのアプリケーション・エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にアプリケーション・エンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnパラメータの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-6は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートの権限エンティティ・パラメータを示しています。

表2-6 データ・インポートの権限エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-7は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートの割当て済権限パラメータを示しています。

表2-7 データ・インポートの割当て済権限パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

TRUE |

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-8は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートのロール・エンティティ・パラメータを示しています。

表2-8 データ・インポートのロール・エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-9は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートのロール階層エンティティ・パラメータを示しています。

表2-9 データ・インポートのロール階層エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-10は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートのロール・ユーザー・メンバーシップ・エンティティ・パラメータを示しています。

表2-10 データ・インポートのロール・ユーザー・メンバーシップ・エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-11は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートのロール権限構成エンティティ・パラメータを示しています。

表2-11 データ・インポートのロール権限構成エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

| 下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

表2-12は、updateDataIngestionConfig.shコマンドを実行して更新できるデータ・インポートのアカウント・エンティティ・パラメータを示しています。

表2-12 データ・インポートのアカウント・エンティティ・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

有効化(true/false) |

データ・インポート中にエンティティを有効にするか無効にするかを決定します。 |

|

|

|

|

同期モード(完全/増分) |

0日目のデータ・インポートでは、完全モードを使用します。n日目のデータ・インポートでは、増分モードを使用します。完全モードでは、すべてのデータがOIRIデータベースにロードされます。増分モードでは、ソースから更新されたデータのみがOIRIデータベースにロードされます。 |

|

|

|

|

下限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最小値。 |

|

|

|

|

上限 |

パーティション・ストライドを決定するために使用されるpartitionColumnの最大値。 |

|

|

|

|

パーティションの数 |

パーティションの数。これにより、lowerBound (包含)およびupperBound (除外)とともに、partitionColumnを均等に分割するために使用される、生成されたWHERE句式のパーティション・ストライドが形成されます。 |

|

|

|

2.11 データ・インポートのフラット・ファイル・パラメータ

表2-13は、データ・インポートのフラット・ファイル・パラメータを示しています。

ノート:

変更可能なupdateDataIngestionConfig.shスクリプトのすべてのパラメータを表示するには、ding-cliポッドから次のコマンドを実行します:

$ ./updateDataIngestionConfig.sh --help

または:

$ ./updateDataIngestionConfig.sh -h

表2-13 データ・インポートのフラット・ファイル・パラメータ

| パラメータ | 説明 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|

|

フラット・ファイル有効 |

このパラメータを設定すると、フラット・ファイルに対してデータ・インポートを実行するかどうかが決まります。値は |

|

--useflatfileforetl |

|

|

フラット・ファイル形式 |

フラット・ファイルの形式(CSV)。 |

|

|

|

|

フラット・ファイル・データ・セパレータ |

フラット・ファイルの行のデータ・セパレータ。カンマ(,)、コロン(:)または縦棒(|)を指定できます。 |

|

|

|

|

フラット・ファイル・タイムスタンプ書式 |

フラット・ファイルのタイムスタンプ書式。 |

|

|

|

2.12 Helmチャート構成値

表2-14は、Helmチャートに使用するValues.yamlファイルの設定に必要なパラメータを示しています。

表2-14 Helmチャート構成パラメータ

| パラメータ名 | 説明 | 必須 | デフォルト値 | 引数 | 引数短縮形 |

|---|---|---|---|---|---|

|

OIRIネームスペース |

OIRIをインストールするKubernetesネームスペースの名前。このネームスペースには、OIRI APIポッドおよびOIRI UIポッドのインストールが含まれます。 |

いいえ |

oiri |

|

|

|

OIRIレプリカ |

OIRIネームスペースで実行されるOIRI APIポッドの数。 |

いいえ |

1 |

|

|

|

OIRI APIイメージ |

OIRI APIイメージの名前。たとえば:

|

はい |

なし |

|

|

|

OIRI NFSサーバー |

OIRIに使用されるNFSサーバー。これは、Kubernetesノード全体で使用可能である必要があります。 |

はい |

なし |

|

|

|

OIRI NFSストレージ・パス |

OIRI APIおよびUIポッドからアクセス可能なNFSサーバー上のパス( |

はい |

なし |

|

|

|

OIRI NFSストレージ容量 |

NFSサーバーの容量。容量によって予想される単位( |

はい |

なし |

|

|

|

OIRI UIイメージ |

OIRI UIイメージの名前。たとえば:

|

はい |

なし |

|

|

|

OIRI UIレプリカ |

OIRIネームスペースで実行されるOIRI UIポッドの数。 |

いいえ |

1 |

|

|

|

DINGネームスペース |

Spark Kubernetes履歴サーバーをインストールするKubernetesネームスペースの名前。このネームスペースには、ETL用のSpark履歴サーバーおよびSparkクラスタ(ドライバとエグゼキュータを含む)のインストールが含まれています。 |

いいえ |

ding |

|

|

|

Spark履歴サーバーのレプリカ |

DINGネームスペースで実行されるSpark履歴サーバー・ポッドの数。 |

いいえ |

1 |

|

|

|

DING NFSサーバー |

DINGに使用されるNFSサーバー。これは、Kubernetesノード全体で使用可能である必要があります。 |

はい |

なし |

|

|

|

DING NFSストレージ・パス |

Sparkクラスタ内のSpark履歴サーバー、ドライバおよびエグゼキュータによってアクセスできるNFSサーバー上のパス。たとえば:

|

はい |

なし |

|

|

|

DING NFSストレージ容量 |

NFSサーバーの容量。容量によって予想される単位( |

はい |

なし |

|

|

|

DINGイメージ |

Spark履歴サーバー、エグゼキュータおよびドライバ・ポッドによって使用されるデータ取込みイメージの名前。たとえば:

|

はい |

なし |

|

|

|

イメージ・プル・シークレット |

レジストリからイメージをプルするKubernetesシークレットの名前。 |

いいえ |

regcred |

|

|

|

Ingress有効 |

Ingressが有効になっているかどうか。このパラメータのデフォルト値は'true'で、イングレス・リソースとイングレス・コントローラが作成されます。この値をfalseに設定すると、イングレス・コントローラが作成されなくなります。 |

いいえ |

true |

|

|

|

Ingressクラス名 |

イングレス・コントローラを設定します。このパラメータのデフォルト値は'nginx'です。既存のイングレス・コントローラを使用する場合は、このクラスをコントローラによって管理されるクラス名に設定します。 |

いいえ |

nginx |

|

|

|

Ingressホスト名 |

Ingressホスト名 |

はい |

なし |

|

|

|

インストール・サービス・アカウント名 |

OIRIのインストール時にKubernetes構成を作成するために使用されるサービス・アカウント名。 |

いいえ |

oiri-service-account |

|

|

|

Nginx-Ingressタイプ |

OIRI APIおよびOIRI UIにアクセスするために作成するIngressのタイプ。これは、NodePortまたはLoadBalancerです。このリリースのOIRIでは、NodePort Ingressタイプのみがサポートされます。 |

いいえ |

NodePort |

|

|

|

Nginx-Ingress NodePort |

Ingressのポート番号。指定されたポートが利用可能になっており、使用できることを確認してください。 |

いいえ |

30305 |

|

|

|

Nginx-Ingress SSL有効 |

SSLを構成するには、このパラメータを設定します。 |

はい |

|

|

|

|

Nginx-Ingress TLSシークレット |

これは、デフォルト・ネームスペースのTLSシークレットです。これは、SSLが有効になっている場合に必要です。これは、「OIRI Helmチャートのインストール」のステップ2bで |

いいえ(SSLが有効になっている場合にのみ必要) |

なし |

|

|

|

Nginx-Ingressレプリカ数 |

Nginxコントローラのレプリカ数。 |

いいえ |

1 |

|

|

2.16 OIRI Helmチャートのインストール

values.yamlファイルの値を更新した後にHelmチャートをアップグレードする場合は、KubernetesへのOracle Identity Role IntelligenceのデプロイのOIRIイメージのアップグレードに関する項の説明に従って、updateValuesYaml.shスクリプトをoiri-cliコンテナから実行します。

データ・ロード・プロセスを実行する前にデータ・ロード構成を変更する場合は、「OIRIデータベースへのエンティティ・データのインポート」を参照してください。