11 Oracle Database Vaultとその他のOracle製品の統合

Oracle Database Vaultは、Oracle Enterprise User Securityなど別のOracle製品と統合できます。

- Oracle Database Vaultとエンタープライズ・ユーザー・セキュリティの統合について

Oracle Database Vaultは、Oracle Enterprise User Securityと統合できます。 - Oracle Database Vaultと透過的データ暗号化の統合

データがデータベースのセキュアな範囲外にある場合のデータ保護を提供するという意味で、透過的データ暗号化はOracle Database Vaultを補完するものです。 - Oracle Database VaultとOracle Label Securityの統合

Oracle Database VaultとOracle Label Securityを統合すると、レポートおよびデータ・ディクショナリ・ビューとの統合を確認できます。 - Oracle Database VaultとOracle Data Guardの統合

Oracle Database Vaultでは、Oracle Data Guard環境を保護して、高可用性および障害時リカバリ・アーキテクチャのためにさらにセキュリティを提供できます。 - Oracle Database Configuration Assistantを使用したOracle Internet Directoryの構成

Oracle Database Vault対応データベースでOracle Internet Directoryを使用できます。 - Oracle Database VaultとOracle APEXの統合

Oracle Database Vaultは、Oracle APEXと統合できます。

11.1 Oracle Database Vaultとエンタープライズ・ユーザー・セキュリティの統合

Oracle Database Vaultは、Oracle Enterprise User Securityと統合できます。

- Oracle Database Vaultとエンタープライズ・ユーザー・セキュリティの統合について

エンタープライズ・ユーザー・セキュリティでは、データベース・ユーザーと認可が1箇所で集中管理されます。 - エンタープライズ・ユーザー認可の構成

エンタープライズ・ユーザー認可を構成するには、Oracle Database Vaultルール・セットを作成して、ユーザー・アクセスを制御する必要があります。 - Oracle Database Vaultアカウントをエンタープライズ・ユーザー・アカウントとして構成

既存のOracle Database Vaultユーザー・アカウントをエンタープライズ・ユーザー・アカウントとして構成できます。

11.1.1 Oracle Database Vaultとエンタープライズ・ユーザー・セキュリティの統合について

エンタープライズ・ユーザー・セキュリティでは、データベース・ユーザーと認可が1箇所で集中管理されます。

Oracle Identity Managementと組み合せ、Oracle Database Enterprise Editionで使用できます。

通常、Oracle Database VaultをOracle Enterprise User Securityと統合するには、適切なレルムを構成して、保護の対象となるデータベース内のデータを保護します。

必要に応じてOracle Database Vaultレルムを定義した後に、エンタープライズ・ユーザーに対してアクセスを許可または禁止するルール・セットを作成できます。

関連項目:

エンタープライズ・ユーザー・セキュリティの詳細は、『Oracle Databaseエンタープライズ・ユーザー・セキュリティ管理者ガイド』を参照してください

11.1.2 エンタープライズ・ユーザー認可の構成

エンタープライズ・ユーザー認可を構成するには、Oracle Database Vaultルール・セットを作成して、ユーザー・アクセスを制御する必要があります。

11.1.3 Oracle Database Vaultアカウントをエンタープライズ・ユーザー・アカウントとして構成

既存のOracle Database Vaultユーザー・アカウントをエンタープライズ・ユーザー・アカウントとして構成できます。

関連項目:

ユーザー移行ユーティリティの詳細は、『Oracle Databaseエンタープライズ・ユーザー・セキュリティ管理者ガイド』を参照してください

11.2 Oracle Database Vaultと透過的データ暗号化の統合

データがデータベースのセキュアな範囲外にある場合のデータ保護を提供するという意味で、透過的データ暗号化はOracle Database Vaultを補完するものです。

透過的データ暗号化を使用して、データベース管理者またはデータベース・セキュリティ管理者は、アプリケーション表の機密情報の列のみを暗号化したり、アプリケーション表領域全体を暗号化したりできます。アプリケーションを変更する必要はありません。

ユーザーが認証チェックと認可チェックを通ると、透過的データ暗号化によりユーザーの情報は自動的に暗号化および復号化されます。このように、アプリケーションを変更しなくても暗号化を実装できます。

透過的データ暗号化ユーザーに適切な権限を付与したら、透過的データ暗号化を通常どおり管理でき、Database Vaultを補完するものとして使用できます。

図11-1に、暗号化されたデータがOracle Database Vaultレルムでどのように処理されるかを示します。

関連項目:

透過的データ暗号化の詳細は、『Oracle Database Advanced Securityガイド』を参照してください11.3 Oracle Database VaultとOracle Label Securityの統合

Oracle Database VaultとOracle Label Securityを統合すると、レポートおよびデータ・ディクショナリ・ビューとの統合を確認できます。

- Oracle Database VaultとOracle Label Securityの統合方法

Oracle Database VaultとOracle Label Securityの統合により、OLSラベルをDatabase Vaultファクタ・アイデンティティに割当てできます。 - Oracle Database VaultをOracle Label Securityとともに使用するための要件

Oracle Database VaultとOracle Label Securityを使用する前に、特定の要件を満たす必要があります。 - Oracle Label SecurityポリシーでのOracle Database Vaultファクタの使用

セキュリティを強化するには、Oracle Database VaultのファクタとOracle Label Securityポリシーを統合します。 - チュートリアル: Oracle Database VaultとOracle Label Securityの統合

Oracle Database VaultとOracle Label Securityの統合により、同じ権限を持つ2人の管理ユーザーに異なるレベルのアクセス権を付与できます。 - 関連するレポートおよびデータ・ディクショナリ・ビュー

Oracle Database Vaultには、Oracle Database VaultとOracle Label Securityの統合に関する情報が示されるレポートおよびデータ・ディクショナリ・ビューが用意されています。

11.3.1 Oracle Database VaultとOracle Label Securityの統合方法

Oracle Database VaultとOracle Label Securityの統合により、OLSラベルをDatabase Vaultファクタ・アイデンティティに割当てできます。

Oracle Label Securityでは、データベース表またはPL/SQLプログラム内の行へのアクセスを制限できます。たとえば、アクセスを特定の管理者に限定する必要があるレコードを含むEMPLOYEE表の、HIGHLY SENSITIVEラベル(Oracle Label Securityラベル)で保護されたデータをMaryは参照できます。もう1つのラベルを、このデータへのよりオープンなアクセスを許可するPUBLICにできます。

Oracle Database Vaultでは、データベース・セッションが発生するネットワーク用に、次のアイデンティティを指定してNetworkというファクタを作成できます。

-

Intranet: 従業員が会社のイントラネット内の場所で作業している場合に使用します。

-

Remote: 従業員がVPN接続から在宅で作業している場合に使用します。

次に、両方のアイデンティティに最大のセッション・ラベルを割り当てます。たとえば:

-

IntranetアイデンティティをOracle Label Securityラベルの

HIGHLY SENSITIVEに割り当てます。 -

Remoteアイデンティティを

PUBLICラベルに割り当てます。

つまり、MaryがVPN接続を使用して在宅で作業している場合は、PUBLICアイデンティティで保護される、限定された表データにのみアクセスできます。しかし、職場にいる場合は、Intranetアイデンティティを使用しているため、HIGHLY SENSITIVEデータにアクセスできます。

従来の監査環境では、Oracle Label Securityとの統合は、Label Security統合の監査レポートを使用して監査できます。Oracle Database Vaultは、監査証跡をDVSYS.AUDIT_TRAIL$表に書き込みます。統合監査が有効な場合は、監査ポリシーを作成してこの情報を取得できます。現在のOracle Databaseリリース21cでは、従来の監査は非推奨です。

11.3.2 Oracle Database VaultをOracle Label Securityとともに使用するための要件

Oracle Database VaultとOracle Label Securityを使用する前に、特定の要件を満たす必要があります。

-

Oracle Label Securityは別個にライセンス許可されます。それを使用するためのライセンスを購入済であることを確認してください。

-

Oracle Database Vaultをインストールする前に、Oracle Label Securityのインストールを済ませておく必要があります。

-

Oracle Label Securityのインストール・プロセスで

LBACSYSユーザー・アカウントが作成されます。DV_ACCTMGRロールを付与されているユーザーとして、このアカウントをロック解除し、新しいパスワードを付与します。たとえば:sqlplus accts_admin_ace -- Or, sqlplus accts_admin_ace@hrpdb for a PDB Enter password: password ALTER USER LBACSYS ACCOUNT UNLOCK IDENTIFIED BY password;

『Oracle Databaseセキュリティ・ガイド』のガイドラインに従って、安全なパスワードで

パスワードを置き換えてください。 -

Oracle Enterprise Managerで

LBACSYSユーザー・アカウントを使用する場合、SYSDBA管理権限を持つユーザーSYSとしてEnterprise Managerにログインし、このユーザーにSELECT ANY DICTIONARYおよびSELECT_CATALOG_ROLEシステム権限を付与します。 -

適切なOracle Label Securityポリシーが定義されていることを確認してください。詳細は、『Oracle Label Security管理者ガイド』を参照してください。

-

Oracle Label SecurityポリシーをDatabase Vaultポリシーと統合する場合、Oracle Label Securityのポリシー名が24文字未満であることを確認します。

ALL_SA_POLICIESデータ・ディクショナリ・ビューのPOLICY_NAME列を問い合せることで、Oracle Label Securityポリシーの名前がチェックできます。

11.3.3 Oracle Label SecurityポリシーでのOracle Database Vaultファクタの使用方法

セキュリティを強化するには、Oracle Database VaultのファクタとOracle Label Securityポリシーを統合します。

- Oracle Label SecurityポリシーでのOracle Database Vaultファクタの使用

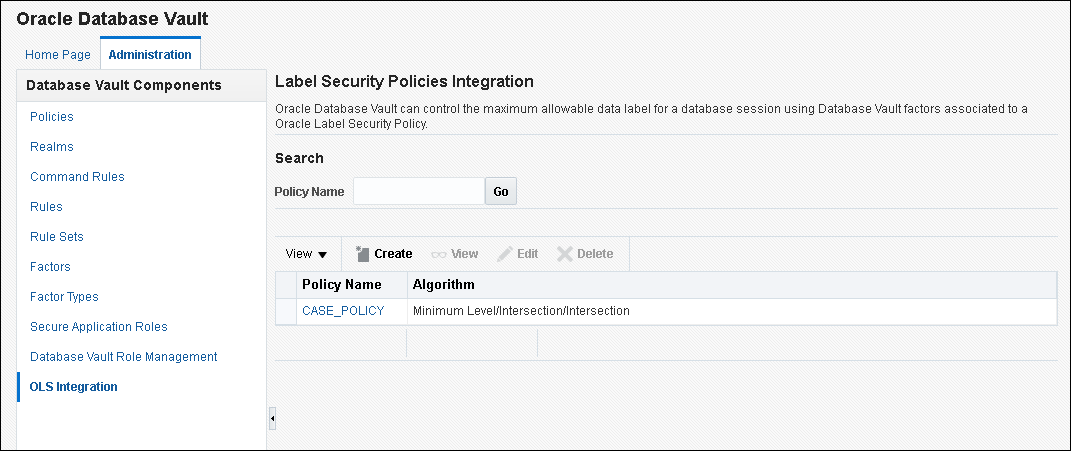

Oracle Database VaultとOracle Label Securityの統合により、データベース・セッションの最大セキュリティ・チェックを制御できます。 - Oracle Label Securityポリシーと連携するファクタの構成

Oracle Label Securityポリシーの最大許容データ・ラベルに含めるファクタを定義できます。

11.3.3.1 Oracle Label SecurityポリシーでのOracle Database Vaultファクタの使用

Oracle Database VaultとOracle Label Securityの統合により、データベース・セッションの最大セキュリティ・チェックを制御できます。

Oracle Database Vaultでは、Oracle Label Securityポリシーに関連付けられているOracle Database Vaultファクタのラベルをマージすることによって、データベース・セッションにおける各ラベルの最大許容データをマージして、データベース・セッションの最大セキュリティ・チェックを制御します。

つまり、ラベルは、データベース表の行のアクセス権限に対する識別子として機能します。ポリシーは、表の行へのアクセスを管理するラベル、ルールおよび認可と関連付けられた名前です。

関連項目:

行ラベルおよびポリシーの詳細は、『Oracle Label Security管理者ガイド』を参照してください11.3.4 チュートリアル: Oracle Database VaultとOracle Label Securityの統合

Oracle Database VaultとOracle Label Securityの統合により、同じ権限を持つ2人の管理ユーザーに異なるレベルのアクセス権を付与できます。

- このチュートリアルについて

Oracle Database VaultファクタをOracle Label SecurityおよびOracle Virtual Private Database(VPD)とともに使用すると、機密データへのアクセスを制限できます。 - ステップ1: このチュートリアル用のユーザーの作成

このチュートリアル用に2つの管理ユーザーを作成する必要があります。 - ステップ2: Oracle Label Securityポリシーの作成

次に、Oracle Label Securityポリシーを作成し、ユーザーに適切な権限を付与できます。 - ステップ3: OLS認可を制御するためのOracle Database Vaultルールの作成

Oracle Label Securityポリシーの作成後、これと連携するDatabase Vaultルールを作成できます。 - ステップ4: ルール・セットを使用するためのALTER SYSTEMコマンド・ルールの更新

ルール・セットを使用する前に、デフォルト・コマンド・ルールであるALTER SYSTEMコマンド・ルールを更新する必要があります。 - ステップ5: 認可のテスト

すべてのコンポーネントの準備ができたら、認可をテストする準備ができます。 - ステップ6: このチュートリアルのコンポーネントの削除

コンポーネントが不要になった場合、このチュートリアルで作成したコンポーネントを削除できます。

11.3.4.1 このチュートリアルについて

Oracle Database VaultファクタをOracle Label SecurityおよびOracle Virtual Private Database(VPD)とともに使用すると、機密データへのアクセスを制限できます。

このようなデータを制限して、セキュリティ管理者が任意のデータ・セッションに対して定義するファクタの適切な組合せが存在する場合にのみデータベース・セッションに公開されるようにすることができます。

11.3.4.4 ステップ3: OLS認可を制御するためのOracle Database Vaultルールの作成

Oracle Label Securityポリシーの作成後、これと連携するDatabase Vaultルールを作成できます。

11.3.4.5 ステップ4: ルール・セットを使用するためのALTER SYSTEMコマンド・ルールの更新

ルール・セットを使用する前に、デフォルト・コマンド・ルールであるALTER SYSTEMコマンド・ルールを更新する必要があります。

11.3.5 関連するレポートおよびデータ・ディクショナリ・ビュー

Oracle Database Vaultには、Oracle Database VaultとOracle Label Securityの統合に関する情報が示されるレポートおよびデータ・ディクショナリ・ビューが用意されています。

表11-1では、Oracle Database Vaultレポートを示します。これらのレポートの実行方法の詳細は、「Oracle Database Vaultレポート」を参照してください。

表11-1 Oracle Database Vault-Oracle Label Security統合に関連するレポート

| レポート | 説明 |

|---|---|

|

Oracle Label Securityポリシーが存在しないファクタが表示されます。 |

|

|

無効なラベル・アイデンティティ(このアイデンティティのOracle Label Securityラベルが削除されていて、すでに存在しない)が表示されます。 |

|

|

|

表11-2に、Oracle Database Vaultで使用される既存のOracle Label Securityポリシーに関する情報を提供するデータ・ディクショナリ・ビューを示します。

表11-2 Oracle Label Securityに使用されるデータ・ディクショナリ・ビュー

| データ・ディクショナリ・ビュー | 説明 |

|---|---|

|

定義されているOracle Label Securityポリシーが表示されます。 |

|

|

Oracle Label Securityポリシーに関連付けられているファクタが表示されます。 |

|

|

各ポリシーの |

11.4 Oracle Database VaultとOracle Data Guardの統合

Oracle Database Vaultでは、Oracle Data Guard環境を保護して、高可用性および障害時リカバリ・アーキテクチャのためにさらにセキュリティを提供できます。

- ステップ1: プライマリ・データベースの構成

Oracle Database VaultとOracle Data Guardの統合では、まずプライマリ・データベースを構成し、次にスタンバイ・データベースを構成する必要があります。 - ステップ2: スタンバイ・データベースの構成

スタンバイ・データベースに使用されるデータベース内でスタンバイ・データベース構成を実行できます。 - Oracle Database VaultとOracle Active Data Guardの統合後の監査の動作

Oracle Database VaultをOracle Active Data Guardと統合した後は、監査の構成内容によって、監査レコードがどのように生成されるかが変わります。 - Oracle Data Guard環境でのOracle Database Vaultの無効化

Oracle Data Guard環境でOracle Database Vaultを無効にする場合は、まずプライマリ・データベースで、次にスタンバイ・データベースでプロシージャを実行する必要があります。

11.4.1 ステップ1: プライマリ・データベースの構成

Oracle Database VaultとOracle Data Guardの統合では、まずプライマリ・データベースを構成し、次にスタンバイ・データベースを構成する必要があります。

-

LinuxおよびUNIXシステムの場合、Oracle Database Vaultをインストールするノードのデータベースに

/etc/oratabエントリがあることを確認します。 -

Data Guard Brokerを使用している場合は、コマンド・プロンプトから次のように構成を無効化します。

dgmgrl sys Enter password: password DGMGRL> disable configuration; -

プライマリ・サーバーでOracle Database Vaultを構成して有効化します。

Oracle Database Vaultは、デフォルトで、Oracle Databaseの一部としてインストールされます。この登録のステータスは、

DBA_DV_STATUSデータ・ディクショナリ・ビューを問い合せることで確認できます。 -

SYSDBA管理権限を持つユーザーSYSとして、データベース・インスタンスにログインします。sqlplus sys as sysdba Enter password: password -

次の

ALTER SYSTEM文を実行します。ALTER SYSTEM SET AUDIT_SYS_OPERATIONS=TRUE SCOPE=SPFILE; ALTER SYSTEM SET OS_ROLES=FALSE SCOPE=SPFILE; ALTER SYSTEM SET RECYCLEBIN='OFF' SCOPE=SPFILE; ALTER SYSTEM SET REMOTE_LOGIN_PASSWORDFILE='EXCLUSIVE' SCOPE=SPFILE; ALTER SYSTEM SET SQL92_SECURITY=TRUE SCOPE=SPFILE; ALTER SYSTEM SET REMOTE_OS_AUTHENT=FALSE SCOPE=SPFILE; ALTER SYSTEM SET REMOTE_OS_ROLES=FALSE SCOPE=SPFILE;

-

各データベース・インスタンスで

ALTER SYSTEM文を実行して、ステップ5に示すとおりにパラメータを設定します。 -

各データベース・インスタンスを再起動します。

CONNECT SYS AS SYSOPER Enter password: password SHUTDOWN IMMEDIATE STARTUP

11.4.3 Oracle Database VaultとOracle Active Data Guardの統合後の監査の動作

Oracle Database VaultをOracle Active Data Guardと統合した後は、監査の構成内容によって、監査レコードがどのように生成されるかが変わります。

読取り専用の問合せ用にActive Data Guardフィジカル・スタンバイ・データベースを使用する場合は、混合モードではなく純粋な統合監査を使用する必要があります。混合モードを使用すると、Oracle Database Vault監査レコードを生成するActive Data Guardフィジカル・スタンバイにおける問合せがブロックされます。Oracle Database Vaultでは、従来のDatabase Vault監査表(DVSYS.AUDIT_TRAILS$)に書き込むことができません。統合監査により、Database Vaultの監査データがOracle Active Data Guardフィジカル・スタンバイ・データベースのオペレーティング・システムのログ・ファイルに確実に書き込まれます。これらのログ・ファイルのデータは統合監査証跡に移動できます。Database Vaultのアクティビティを監査するには、Database Vaultの従来の監査設定が統合監査に適用されないため、統合監査ポリシーを作成する必要があることに注意してください。

11.4.4 Oracle Data Guard環境でのOracle Database Vaultの無効化

Oracle Data Guard環境でOracle Database Vaultを無効にする場合は、まずプライマリ・データベースで、次にスタンバイ・データベースでプロシージャを実行する必要があります。

次の順序で、プライマリ・データベースとスタンバイ・データベースでOracle Database Vaultの無効化を実行します。

- プライマリ・データベースでOracle Database Vaultを無効にします。

- セカンダリ・データベースでOracle Database Vaultを無効にします。

- プライマリ・データベースを再起動します。

- 各スタンバイ・データベースを再起動します。

11.5 Oracle Database Configuration Assistantを使用したOracle Internet Directoryの構成

Oracle Database Vault対応データベースでOracle Internet Directoryを使用できます。

ただし、Oracle Database Configuration Assistant (DBCA)を使用して、Oracle Internet Directory (OID)を構成する場合、まずOracle Database Vaultを無効にする必要があります。

11.6 Oracle Database VaultとOracle APEXの統合

Oracle Database Vaultは、Oracle APEXと統合できます。

- Oracle Database VaultとOracle APEXの統合について

Oracle APEXは、SQLおよびPL/SQLを使用してWebアプリケーションを開発するためのOracleの主要ツールです。 - Oracle Database Vaultが有効になっているOracle APEXのインストールまたはアップグレード

Oracle Database Vaultが有効になっている場合は、Oracle APEXのインストールまたはアップグレードに追加の権限が必要です。 - Oracle Database VaultアクティビティのためのOracle APEXスキーマの認可

Oracle APEXスキーマ(APEX_SCHEMAなど)を、Oracle APEXに必要なOracle Database Vaultレルムおよび認可に追加する必要があります。 - Oracle Schedulerを使用するためのOracle APEXの認可

Oracle APEXはOracle Schedulerを使用しており、引き続き使用するには権限が必要です。 - DDLタスクを実行するためのOracle APEXの認可

アクセス権を持っているが、追加のOracle Database Vault制御の対象となる可能性があるオブジェクトに対してDDL権限を使用するよう、Oracle APEXスキーマを認可する必要があります - 情報ライフサイクル・メンテナンス・タスクを実行するためのOracle APEXの認可

Oracle APEXスキーマを認可して、メンテナンス・タスクを実行する必要があります。 - Oracle Rest Data Servicesのプロキシ・ユーザーへのOracle APEXの認可

Oracle Rest Data Services (ORDS)を使用する場合は、プロキシ・ユーザーを認可する必要があります。 - Oracle Database Vaultによって保護されるOracle APEXおよびアプリケーション・オブジェクト

Oracle Database Vaultレルムおよびコマンド・ルールによって保護されているオブジェクトは、Oracle APEXを統合した後も引き続き保護されます。 - Oracle APEXとDatabase Vaultの統合のトラブルシューティング

Oracle APEXとDatabase Vaultの統合に問題がある場合は、トレースおよびOracle Database Vaultシミュレーション・モードを使用してこれらの問題を診断できます。

11.6.1 Oracle Database VaultとOracle APEXの統合について

Oracle APEXは、SQLおよびPL/SQLを使用してWebアプリケーションを開発するためのOracleの主要ツールです。

Oracle Database Vaultを構成し有効化して、Oracle APEXで開発されたアプリケーションを保護できます。Oracle Database Vaultでは、カスタム・アプリケーションやエンタープライズ・アプリケーションなど、他のアプリケーションで使用可能なOracle APEXに、同じコントロールを提供できます。Oracle APEXには、アプリケーションやOracle APEXワークスペースおよびユーザーを作成し管理するためのそれ固有のWebベース・ユーザー・インタフェースがあります。そのため、Oracle Database Vaultが有効になっているOracleデータベースをOracle APEXで操作できるように、特定の手順に従う必要があります。

11.6.2 Oracle Database Vaultが有効なOracle APEXのインストールまたはアップグレード

Oracle Database Vaultが有効な場合は、Oracle APEXのインストールまたはアップグレードに追加の権限が必要です。

11.6.3 Oracle Database VaultアクティビティのためのOracle APEXスキーマの認可

Oracle APEXスキーマ(APEX_SCHEMAなど)を、Oracle APEXで必要なOracle Database Vaultレルムおよび認可に追加する必要があります。

11.6.4 Oracle Schedulerを使用するためのOracle APEXの認可

Oracle APEXはOracle Schedulerを使用しており、引き続き使用するには権限が必要です。

11.6.5 DDLタスクを実行するためのOracle APEXの認可

アクセス権を持っているが、追加のOracle Database Vault制御の対象となる可能性があるオブジェクトに対してDDL権限を使用するよう、Oracle APEXスキーマを認可する必要があります。

11.6.7 Oracle Rest Data Servicesのプロキシ・ユーザーへのOracle APEXの認可

Oracle Rest Data Services (ORDS)を使用する場合は、プロキシ・ユーザーを認可する必要があります。

11.6.8 Oracle Database Vaultによって保護されるOracle APEXおよびアプリケーション・オブジェクト

Oracle Database Vaultレルムおよびコマンド・ルールによって保護されているオブジェクトは、Oracle APEXの統合後も引き続き保護されます。

Oracle Database Vaultがこれらのオブジェクトへのアクセス権を付与する前に、同じ権限および認可を満たす必要があります。たとえば、HRスキーマ・オブジェクトへのアクセスを必要とするOracle APEXワークスペースを作成し、HRスキーマ・オブジェクトを保護するOracle Database Vaultレルムがある場合、そのワークスペースにはレルムにアクセスするための認可が必要です。

関連トピック

11.6.9 Oracle APEXおよびDatabase Vault統合のトラブルシューティング

Oracle APEXとDatabase Vaultの統合に問題がある場合は、トレースおよびOracle Database Vaultシミュレーション・モードを使用してこれらの問題を診断できます。

- トレース: トレース・ファイルを使用すると、サーバー・プロセス・イベントおよびバックグラウンド・プロセス・イベントのOracle Database Vaultデータベース・インスタンスを追跡できます。トレース・ファイルを使用して、Oracle Database Vaultポリシーの認可が成功したか失敗したかを確認します。また、バグやその他の予期しない動作などの問題の解決にも役立ちます。

- シミュレーション・モード: Oracle Database Vaultのレルムおよびコマンド・ルールによってSQL実行をブロックするかわりに、シミュレーション・モードを使用してシミュレーション・ログに違反を記録できます。Oracle Database Vaultでは、これらのエラーを一元的な場所に格納するため、簡単に分析できます。