2 Oracle Key Vaultの概念

Oracle Key Vaultを正常にデプロイするには、デプロイメント・アーキテクチャ、ユースケース、アクセス制御、管理ロールおよびエンドポイントを理解する必要があります。

- Oracle Key Vaultの概念の概要

エンドポイントは、データベースおよびアプリケーション・サーバーなどのコンピュータ・システムと、キーおよび資格証明がデータにアクセスするその他の情報システムです。 - Oracle Key Vaultデプロイメント・アーキテクチャ

Oracle Key Vaultは、オペレーティング・システム、データベースおよびOracle Key Vaultアプリケーションを使用して事前構成されたソフトウェア・アプライアンスとしてパッケージ化されています。 - アクセス制御構成

Oracle Key Vaultでは、様々なアクセス・レベルと時間間隔でセキュリティ・オブジェクトへのアクセスを制御できます。 - Oracle Key Vault内の管理ロール

Oracle Key Vaultでは、企業ニーズを満たすために様々な方法で組み合せることができる義務の分離に準拠した管理ロールが提供されています。 - 緊急時のシステム・リカバリ・プロセス

インストール中に、Oracle Key Vaultが緊急事態からリカバリするために使用する特別なリカバリ・パスフレーズの作成が必要になります。 - RootとSupportのユーザー・アカウント

rootおよびsupportの両方のユーザー・アカウントが、コマンドライン・インタフェースで使用されます。 - エンドポイント管理者

エンドポイント管理者は、Oracle Key Vaultを使用するOracleデータベースなどのエンティティであるエンドポイントを所有および管理します。 - FIPSモード

FIPSモードでは、Oracle Key VaultがFIPS 140-2コンプライアンスに準拠できます。

2.1 Oracle Key Vaultの概念の概要

エンドポイントは、データベースおよびアプリケーション・サーバーなどのコンピュータ・システムと、キーおよび資格証明がデータにアクセスするその他の情報システムです。

これらのエンドポイント・システムでは暗号化キーと機密を効率的に格納および管理する必要があるため、データはセキュアでアクセスしやすく、企業の日常の活動に対応できます。既存のキーがあるか、これらを生成する機能があるエンドポイントでは、Oracle Key Vaultをセキュアな外部の長期のストレージとして使用できます。

Oracle Key Vaultと通信できるように、エンドポイントを登録およびエンロールする必要があります。エンロール済のエンドポイントは、キーをアップロードしてこれらを他のエンドポイントと共有し、これらをダウンロードしてデータにアクセスできます。Oracle Key Vaultは、エンロール済のエンドポイントをすべて追跡します。

マスター暗号化キーや資格証明ファイルなどのセキュリティ・オブジェクトをOracle Key Vaultの仮想ウォレットにグループ化できます。仮想ウォレットの主な目的は、関連するセキュリティ・オブジェクトをグループ化して、それらをまとめて簡単にピア間で共有できるようにすることです。権限を持つユーザーは、仮想ウォレットを作成してこの空のウォレットにキーを追加し、他のユーザー、エンドポイント、ユーザー・グループおよびエンドポイント・グループにウォレットへの様々なアクセス・レベルを付与できます。ユーザーは、他のユーザーに同じセキュリティ・オブジェクトに対するアクセス権を付与する前に、自分自身がこのセキュリティ・オブジェクトに対するアクセス権を持っている必要があります。付与できるアクセス・レベルは自分自身と同等以下のものとなります。組織の、変化する複数のニーズを満たすために、このような柔軟な設計となっています。

セキュリティ・オブジェクトの所有者はセキュリティ・オブジェクトを作成したエンティティであり、セキュリティ・オブジェクトに対する完全な読取り、書込みおよび変更アクセス権を持ちます。所有者は、任意の数のウォレットにセキュリティ・オブジェクトを追加して、様々なアクセス・レベルで他のユーザーと共有できます。

エンドポイントがOracle Key Vaultに登録されている場合は、エンドポイントのデフォルト・ウォレットを指定できます。デフォルト・ウォレットは、ウォレットまたはキーのアップロード時に仮想ウォレットが指定されていない場合に、キーがアップロードされる仮想ウォレットにエンドポイントが関連付けられることを保証します。

複数のエンドポイントが共通のデフォルト・ウォレットを持つことができます。これらのエンドポイントをエンドポイント・グループに入れる必要がないすべてのエンドポイント(Data Guardで構成されたOracle RACデータベースなど)この機能を使用すると、複数のエンドポイントでキーを作成したり、Oracle Walletをデフォルト・ウォレットに直接アップロードすることができます。

Oracle Key Vaultでは、ユーザーとエンドポイントが実行するすべてのアクションが自動的に監査されます。

親トピック: Oracle Key Vaultの概念

2.2 Oracle Key Vaultのデプロイメント・アーキテクチャ

Oracle Key Vaultは、オペレーティング・システム、データベースおよびOracle Key Vaultアプリケーションを使用して事前構成されたソフトウェア・アプライアンスとしてパッケージ化されています。

これにより、個々のコンポーネントをインストールして構成する必要はありません。オペレーティング・システムとデータベースの強化ベスト・プラクティスに応じて、セキュリティ面の強化が行われています。インストール・プロセスには不要なパッケージやソフトウェアは含まれておらず、必要なポートおよびサービスのみが有効になります。

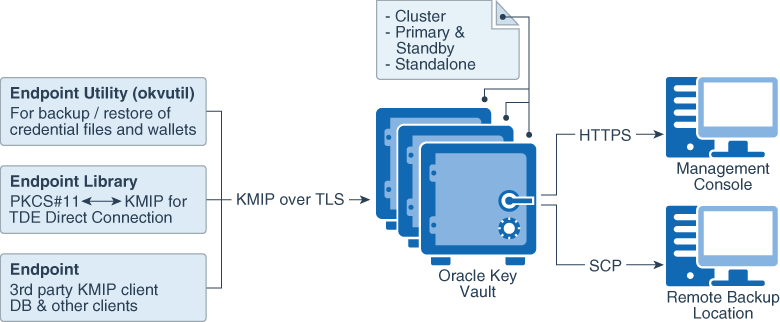

エンドポイントは、OASIS Key Management Interoperability Protocol (KMIP)を使用して相互に認証されたトランスポート層セキュリティ(TLS)接続を介してOracle Key Vaultと通信します。

Oracle Key Vaultマルチマスター・クラスタ構成には、最大16のノードを含めることができます。2つは読取り/書込みノードで、残りは読取り/書込みペアまたは読取り専用ノードのいずれかの組合せである必要があります。マルチマスター構成には、プライマリ・スタンバイ構成を上回る複数の利点があります。マルチマスター構成とプライマリ・スタンバイ構成は相互に排他的です。

Oracle Key Vaultのプライマリ/スタンバイ構成では、1台のプライマリ・サーバーと1台のスタンバイ・サーバーが定義されます。プライマリ・サーバーはアクティブで、エンドポイントからのリクエストにサービスを提供します。プライマリからスタンバイへの通信に失敗した時間が、構成された時間のしきい値を超えた場合は、スタンバイ・サーバーがプライマリを引き継ぎます。プライマリ・サーバーとスタンバイ・サーバーの間のデータ・レプリケーションに関連する通信は、相互認証TLS接続です。これは、以前のリリースのOracle Key Vaultでは、プライマリ・スタンバイ・オプション(以前は高可用性と呼ばれた)と呼ばれていました。

次の図に、Oracle Key Vaultのデプロイメント・アーキテクチャを示します。

負荷が高く高可用性の要件を備え、地理的に分散した複数のデータ・センターがある場合は、マルチマスター・クラスタ構成にOracle Key Vaultをデプロイする必要があります。読取り/書込みペアは、データ・センター間にまたがる必要があります。データ・センター内にデータを保持する単一データ・センターの場合は、Oracle Key Vaultの従来のプライマリ・スタンバイ・デプロイメントを使用して、定期的なバックアップを実行することを検討してください。Oracle Key Vaultのスタンドアロン・デプロイメントは、テスト環境および開発環境で役立ちます。

2.3 アクセス制御の構成

Oracle Key Vaultでは、様々なアクセス・レベルおよび時間間隔でセキュリティ・オブジェクトへのアクセスを制御できます。

- アクセス制御の構成について

組織における機能に適したレベルで、Oracle Key Vaultのセキュリティ・オブジェクトへのアクセス権をユーザーに付与できます。 - アクセス権

仮想ウォレットに直接または間接的にアクセス権を付与できます。 - アクセス制御のオプション

アクセス制御のオプションを使用すると、セキュリティ・オブジェクトの読取り、書込みおよび削除に必要なユーザーの権限のタイプを設定できます。

親トピック: Oracle Key Vaultの概念

2.3.1 アクセス制御の構成について

ユーザーに対して、組織における機能に適したレベルで、Oracle Key Vaultのセキュリティ・オブジェクトへのアクセス権を付与できます。

セキュリティ・オブジェクトに対するアクセス制御を個別に設定したり、セキュリティ・オブジェクトを仮想ウォレットにグループ化する場合はアクセス制御を一括で設定することもできます。Oracle Key Vaultは、仮想ウォレットを使用して、一連のセキュリティ・オブジェクトを他のユーザーと共有します。仮想ウォレットでは、エンドポイントまたはユーザーに対してアクセス・レベルを設定できます。つまり、仮想ウォレットに含まれるすべてのセキュリティ・オブジェクトに対するアクセス権が同時に付与されます。

ユーザーまたはエンドポイントに対して個別にアクセス権を付与できるのに加えて、ユーザー・グループまたはエンドポイント・グループを使用して一括でアクセス権を付与することもできます。仮想ウォレットへのアクセス権が必要なエンドポイントが複数ある場合、これらのエンドポイントをエンドポイント・グループに追加し、そのエンドポイント・グループに仮想ウォレットへのアクセス権を付与するほうが簡単です。または、各エンドポイントに個別にアクセス権を付与することもできます。エンドポイント・グループに仮想ウォレットへのアクセス権を付与すると、エンドポイント・グループ内のすべてのメンバー・エンドポイントにアクセス権が付与されます。

親トピック: アクセス制御の構成

2.3.2 アクセス権の付与

仮想ウォレットに対するアクセス権は、直接または間接的に付与できます。

-

ユーザーおよびエンドポイントにアクセス権を直接付与します。

-

ユーザー・グループおよびエンドポイント・グループにグループ・メンバーシップを介して間接的にアクセス権を付与します。ユーザー・グループおよびエンドポイント・グループにアクセス権を付与する場合は、グループのすべてのメンバーにアクセス権が付与されます。これは、各ユーザーまたはエンドポイントにアクセス権を個別に付与するかわりとなる便利な方法です。

Oracle Key Vault管理コンソールから、次の2つの方法で、仮想ウォレットに対するアクセス権のマッピングを付与できます。

-

ユーザー、エンドポイントまたはそれぞれのグループから。ユーザー、エンドポイントまたはそれぞれのグループから開始して、ウォレットおよびこのユーザーに対するアクセス権のマッピングを追加できます。

-

仮想ウォレットから。仮想ウォレットから開始して、設定したアクセス権のマッピングでこれにアクセスできるユーザー、エンドポイントおよびそれぞれのグループを追加できます。

2.3.3 アクセス制御のオプション

アクセス制御のオプションを使用すると、セキュリティ・オブジェクトの読取り、書込みおよび削除に必要なユーザーの権限のタイプを設定できます。

仮想ウォレットに対するアクセスは、ユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループに対して、組織でのロールおよび機能に応じて異なるアクセス・レベルを設定することによって制御できます。

次の3つのアクセス・レベルがあります。

-

「Read Only」は、セキュリティ・オブジェクトに対する読取り権限を付与します。

-

「Read and Modify」は、セキュリティ・オブジェクトに対する読取り権限および変更権限を付与します。

-

「Manage Wallet」は、次の権限を付与します。

-

仮想ウォレットに対してセキュリティ・オブジェクトを追加または削除します。ユーザーは、仮想ウォレットに追加するセキュリティ・オブジェクトに対する「Read and Modify」アクセス権を持っている必要があります。

-

他のユーザーにウォレットへのアクセス権を付与します

-

ウォレットの設定(説明など)を変更します

-

ウォレットを削除します

-

親トピック: アクセス制御の構成

2.4 Oracle Key Vault内の管理ロール

Oracle Key Vaultでは、企業ニーズを満たすために様々な方法で組み合せることができる義務の分離に準拠した管理ロールが提供されています。

- Oracle Key Vaultの管理ロールについて

Oracle Key Vaultでは、システム管理者、キー管理者、監査マネージャという3つの管理ロールが提供されています。 - Oracle Key Vaultでの義務の分離

Oracle Key Vaultのロールをユーザーに付与するときは、必ず義務の分離のガイドラインに従ってください。 - システム管理者ロールの職務

Oracle Key Vaultシステム管理者は、一般的なシステム関連のタスクを担当します。 - 主な管理者ロールの職務

Oracle Key Vaultキー管理者は、セキュリティ・オブジェクトの管理を担当します。 - 監査マネージャ・ロールの職務

Oracle Key Vault監査マネージャは、監査関連のタスクを担当します。

親トピック: Oracle Key Vaultの概念

2.4.1 Oracle Key Vaultの管理ロールについて

Oracle Key Vaultでは、システム管理者、キー管理者、監査マネージャという3つの管理ロールが提供されています。

- システム管理者ロールには、ユーザーの作成と管理、エンドポイントの作成と管理、システム設定とアラートの構成、およびOracle Key Vaultの一般的な管理を行うための権限が含まれています。これは権限が最も強いロールです。

- キー管理者ロールには、キーのライフサイクルの管理、およびOracle Key Vault内のすべてのセキュリティ・オブジェクトへのアクセスの制御を行うための権限が含まれています。

- 監査マネージャ・ロールには、監査ライフサイクルおよび監査ポリシーを管理するための権限が含まれています。

これらのロールは、様々な組織のニーズや構造をサポートするために、柔軟な設計になっています。管理ユーザーは自分のロールを他のユーザーに付与できますが、管理ユーザー以外は付与できません。1人の管理ユーザーが2つの管理機能を実行している場合、そのユーザーはOracle Key Vaultの2つのロールを持つことになります。このユーザーは、必要に応じて1つまたは両方のロールを他のユーザーに付与できます。たとえば、1人のユーザーがシステム管理者ロールおよびキー管理者ロールの両方を持っている場合は、組織のニーズに応じてこれらのロールの両方または1つのみを別のユーザーに付与できます。

インストール後タスクの1つは、3つのロールに対して3人の管理ユーザーを作成することです。また、インストール・プロセスでは、リカバリ・パスフレーズの作成も求められます。管理ユーザーが存在しない場合は、リカバリ・パスフレーズを使用してシステムをリカバリできます。Oracle Key Vaultの操作と管理の継続を確実化するために、リカバリ・パスフレーズを使用して、インストール後構成を繰り返し、3人の管理ユーザーを作成します。

特定の管理ロールを持たないユーザーが、仮想ウォレットなどの特定の領域を担当するようにできます。これらのユーザーには、組織内での機能に適した仮想ウォレットへのアクセス権を付与できるため、セキュリティ・オブジェクトへのアクセスを、必要とするユーザーのみに制限できます。このように、セキュリティ・オブジェクトへのアクセスが制御されると同時に、企業の変化するニーズを満たすための柔軟性が備えられています。

管理コンソール・インタフェースを使用する場合、様々なタブ、メニューおよびアクションへのアクセス権は、アクセス権を持っているロールやオブジェクトによって異なります。

親トピック: Oracle Key Vault内の管理ロール

2.4.2 Oracle Key Vaultでの義務の分離

Oracle Key Vaultのロールをユーザーに付与するときは、必ず義務の分離のガイドラインに従ってください。

Oracle Key Vaultユーザーは、機能ごとに3つの管理ロールを割り当てることができるため、システム管理者、キー管理者および監査マネージャの間の明確な義務の分離が実現されます。

厳密な義務の分離環境では、ある管理ロールを持っているユーザーが操作のある部分を実行し、別の管理ロールを持っているユーザーがそれに関連する操作の別の部分を実行する必要があります。たとえば、エンドポイントをエンロールできるのはシステム管理者のみで、エンドポイント・グループを作成できるのはキー管理者のみです。

次の2つの方法で、義務の分離を実現できます。

-

3つのロールのいずれかを付与されている各ユーザーに、責任を持つ機能領域に応じて適切な権限を付与します。たとえば、システム関連タスク用のシステム管理者権限、暗号化キーを管理するためのキー管理者ユーザー権限(Transparent Data Encryptionの

SYSKM管理権限など)、およびOracle Database統合監査ポリシー用のAUDIT_ADMINロールなどの監査マネージャ権限を付与します。 -

ユーザーの責任に基づいてアクセス制御と操作権限をきめ細かく分割し、これを使用して、1つのオブジェクトまたは機能に対する、他のすべてのものから独立したアクセス権をユーザーに付与します。これらのユーザーは、自分の機能を実行するために、管理ロールを持っている必要はありません。

Oracle Key Vaultと対話するすべてのユーザーが、独自のユーザー・アカウントとパスワードを持つようにしてください。これらのロールは権限が強いため、これらのユーザーが信頼性が高く、管理している領域に関する知識も豊富であることを確認してください。

親トピック: Oracle Key Vault内の管理ロール

2.4.3 システム管理者ロールの職務

Oracle Key Vaultのシステム管理者は、一般的なシステム関連のタスクを担当します。

-

ユーザーの作成および管理

-

エンドポイントの追加および管理

-

プライマリ・スタンバイ・サーバーの設定

-

アラートとキー・ローテーションのリマインダの構成

-

バックアップのスケジューリング

-

Oracle Key Vaultの開始と停止

-

電子メール通知のSMTPサーバー設定の構成

-

FIPSモードの有効化または無効化

-

ハードウェア・セキュリティ・モジュールを使用するためのOracle Key Vaultの構成

-

リモート・モニタリング用のSNMPの構成

-

RESTfulサービスを介した自動エンドポイント・エンロールおよびキー管理の有効化

-

Audit Vault Database Firewallによる監査統合の有効化

-

Oracle Cloud Database as a Serviceのエンドポイントに対するSSHトンネルの作成

-

クラスタの設定

-

クラスタの管理およびモニタリング

-

クラスタ構成の管理

-

他のユーザーへのシステム管理者ロールの付与

親トピック: Oracle Key Vault内の管理ロール

2.4.4 キー管理者ロールの職務

Oracle Key Vaultのキー管理者は、セキュリティ・オブジェクトの管理を担当します。

-

セキュリティ・オブジェクトのライフサイクルの管理

-

すべての仮想ウォレットおよびセキュリティ・オブジェクトに対する完全なアクセス権の保有

-

ユーザー、エンドポイント、ユーザー・グループおよびエンドポイント・グループの仮想ウォレットに対するアクセス権の制御

-

他のユーザーへのキー管理者ロールの付与

親トピック: Oracle Key Vault内の管理ロール

2.4.5 監査マネージャ・ロールの職務

Oracle Key Vaultの監査マネージャは、監査関連のタスクを担当します。

-

Oracle Key Vault監査レコードをエクスポートまたは削除する権限を持っている唯一のユーザーとしての監査証跡の管理

-

すべてのセキュリティ・オブジェクトに対する読取りアクセス権の保有

-

監査設定の管理

-

他のユーザーへの監査マネージャ・ロールの付与

親トピック: Oracle Key Vault内の管理ロール

2.5 緊急時のシステム・リカバリのプロセス

インストール中に、緊急事態からのリカバリのためにOracle Key Vaultで使用する特別なリカバリ・パスフレーズを作成する必要があります。

これらの状況は、管理ユーザーがすぐに対応できない場合や、パスワードを忘れるなどのより日常的な事柄によって発生します。

リカバリ・パスフレーズは、次の状況で必要になります。

- Oracle Key Vaultにログインする管理ユーザーが不在の場合は、リカバリ・パスフレーズを使用してインストール後タスクを繰り返し、システム、キーおよび監査を管理する新しい管理ユーザーを作成できます。

- 以前のバックアップからOracle Key Vaultをリストアする場合は、そのバックアップに関連付けられたリカバリ・パスフレーズが必要です。

- クラスタ・モードでのノード・インダクション・プロセス中に、リカバリ・パスフレーズを要求されます。

- リカバリ・パスフレーズを定期的にリセットする場合は、これが必要になります。

これらの理由から、リカバリ・パスフレーズを安全かつアクセス可能な場所に保存し、以前のリカバリ・パスフレーズの記録を取ることが非常に重要です。リカバリ・パスフレーズは、マルチマスター・クラスタにノードを追加する場合に使用するパスフレーズと同じです。

リカバリ・パスフレーズの紛失からリカバリする唯一の方法は、Oracle Key Vaultを再インストールすることです。

2.6 ルートおよびサポート・ユーザー・アカウント

rootおよびsupportの両方のユーザー・アカウントが、コマンドライン・インタフェースで使用されます。

rootユーザー・アカウントは、Oracle Key Vaultをホストするオペレーティング・システムのスーパーユーザー・アカウントです。通常のOracle Key Vault管理ではrootアカウントは必要ありません。しかし、新しいバンドル・パッチにアップグレードする場合や、ディスク領域の追加などのコマンドライン操作を実行する場合は、rootアカウントを使用する必要があります。supportユーザーは、SSHが有効な場合にOracle Key Vaultをホストするオペレーティング・システムにリモートでログインできる唯一のアカウントです。

親トピック: Oracle Key Vaultの概念

2.7 エンドポイント管理者

エンドポイント管理者は、Oracle Key Vaultを使用するOracleデータベースなどのエンティティであるエンドポイントを所有および管理します。

このユーザーは通常、システム、セキュリティまたはデータベースの管理者ですが、企業内でセキュリティのデプロイ、管理および維持を担当するユーザーである場合もあります。エンドポイント管理者は、エンドポイントのエンロールを担当します。

Oracle Databaseエンドポイントのエンドポイント管理者は、データベース管理を担当するデータベース管理者です。

親トピック: Oracle Key Vaultの概念

2.8 FIPSモード

FIPSモードでは、Oracle Key VaultがFIPS 140-2コンプライアンスに準拠できます。

Federal Information Processing Standard (FIPS)パブリケーションは、National Institute of Standards and Technology (NIST)によって発行されます。暗号化モジュールに関するセキュリティ要件(FIPS PUB 140-2)というパブリケーションでは、いくつかの重要な領域に対するセキュリティ要件を指定します。これらのセキュリティ要件は、取扱注意ではあるが機密扱いでない情報を保護するセキュリティ・システム内で利用される暗号化モジュールによって満たされます。

Oracle Key Vaultリリース18.1インストールは、FIPS 140–2に準拠しています。FIPS 140–2に準拠してインストールするオプションを選択すると、インストール時に必要なすべての変更が実行されます。インストール後に追加の変更は必要ありません。また、Oracle Key Vaultの初期インストール時にFIPS 140-2準拠を有効にしていなくても、インストール後に有効にすることもできます。FIPSモードを有効または無効にするには、Oracle Key Vaultを再起動する必要があります。