2 セキュリティの構成

Oracle GoldenGate Veridataには、Secure Sockets Layer (SSL)およびプレーン・ソケット通信を使用して、ビジネス・データを使用する安全でセキュアな環境が用意されています。パスワードを管理し、レポート・ファイルを暗号化することによって、セキュリティを制御できます。

この章の内容は次のとおりです。

2.1 Oracle GoldenGate Veridataセキュリティの概要

Oracle GoldenGate Veridataを使用する場合、ビジネス・アプリケーションの表またはファイルからデータ値を選択、表示、格納します。次のコンポーネントへのアクセスを必ず保護します。

-

Oracle GoldenGate Veridataインストール・ディレクトリにあるファイル、プログラムおよびディレクトリ。

-

データ比較の結果が含まれるデータファイル

-

データ値を表示できるOracle GoldenGate Veridata Webユーザー・インタフェース

2.2 Oracle GoldenGate Veridataサーバーとエージェントの間のSSL接続の構成

Oracle GoldenGate Veridataは、Oracle GoldenGate Veridataサーバーと、ネットワークを介して接続されている複数のOracle GoldenGate Veridataエージェントとの間でSSL通信をサポートします。この項では、Oracle GoldenGate Veridataサーバーとエージェント間のSSLの構成方法について説明します。

SSLのシナリオでは、Oracle GoldenGate VeridataサーバーがSSLクライアント、エージェントがSSLサーバーとみなされます。サーバーとエージェントは、相互のアイデンティティを認証します。サーバーとエージェント間で交換されるデータも暗号化されます。

Oracle GoldenGate Veridataは、一方向と双方向の両方のSSL接続をサポートしています。

このトピックの内容は次のとおりです。

2.2.1 一方向SSL接続

一方向SSL接続では、SSLクライアント(Oracle GoldenGate Veridataサーバー)がSSLサーバー(Oracle GoldenGate Veridataエージェント)を信頼する必要があります。

SSLを有効にするには、自己署名証明書または認証局(CA)署名証明書のいずれかを使用できます。

自己署名証明書の使用

- keytool APIを使用して、すべてのエージェントで自己署名証明書を作成します。keytoolは、Javaインストールに付属するJava APIです。自己署名証明書の生成の詳細は、自己署名キーストアおよびトラストストアの生成を参照してください。

- SSL構成について

agent.propetiesを編集します。「Oracle GoldenGate VeridataエージェントのSSL設定の構成」を参照してください。 - エージェント・ウォレットを更新します。Oracle GoldenGate Veridataエージェント・ウォレットの更新を参照してください。

- Oracle GoldenGate Veridataエージェントを起動します。

- サーバー構成ファイルを編集します。Oracle GoldenGate VeridataサーバーのSSL設定の構成を参照してください(このステップはオプションです。すべてのエージェントでSSL接続を確立する必要がある場合に使用します。個々のエージェントの場合、「接続構成」下のUIでSSLチェック・ボックスを選択できます)

- ステップ1で生成されたトラストストアを

VeridataWebTrustStoreにアップロードします。Oracle GoldenGate Veridataサーバー・トラストストアの更新を参照してください。

CA署名証明書の使用

- すべてのエージェントに対して、同じCAによって発行された証明書を使用します。

- 証明書を

<Agent_Home>/config/certsディレクトリ下にコピーします。 - SSL構成について

agent.propetiesを編集します。 Oracle GoldenGate VeridataエージェントのSSL設定の構成 - エージェント・ウォレットを更新します。Oracle GoldenGate Veridataエージェント・ウォレットの更新を参照してください。

- Oracle GoldenGate Veridataエージェントを起動します。

- サーバー構成ファイルを編集します。Oracle GoldenGate VeridataサーバーのSSL設定の構成を参照してください(このステップはオプションです。すべてのエージェントでSSL接続を確立する必要がある場合に使用します。個々のエージェントの場合、「接続構成」下のUIでSSLチェック・ボックスを選択できます)。

- サーバーでエージェント・ルートCA証明書を信頼します。Oracle GoldenGate Veridataサーバー・トラストストアの更新を参照してください。

2.2.2 双方向SSL接続

双方向SSLでは、SSL接続を確立するために、Veridataサーバーとエージェント間で相互信頼が必要です。SSLを有効にするには、自己署名証明書または認証局(CA)署名証明書のいずれかを使用できます。

自己署名証明書の使用

- すべてのエージェントおよびVeridataサーバーについて自己署名証明書を作成します。自己署名証明書の生成の詳細は、自己署名キーストアおよびトラストストアの生成を参照してください。

agent.propertiesを編集します。「Oracle GoldenGate VeridataエージェントのSSL設定の構成」を参照してください。- Veridataエージェント・ウォレットを更新します。Oracle GoldenGate Veridataエージェント・ウォレットの更新を参照してください。

- エージェントを起動します。

- サーバー構成ファイルを編集します。「Oracle GoldenGate Veridata ServerのSSL設定の構成」を参照してください。

- すべてのエージェント証明書を

VeridataWebTrustStoreに、サーバー・アイデンティティ証明書をVeridataサーバーのVeridataWebIdentityStoreにアップロードします。Oracle GoldenGate Veridataサーバー・トラストストアの更新を参照してください。

CA署名証明書の使用

- すべてのエージェントに対して、同じCAによって発行された証明書を使用します。

- AgentID証明書とAgentTrust証明書の両方を

<Agent_Home>/config/certsディレクトリ下にコピーします。 - agent.propertiesを編集します。「Oracle GoldenGate VeridataエージェントのSSL設定の構成」を参照してください。

- Veridataエージェント・ウォレットを更新します。Oracle GoldenGate Veridataエージェント・ウォレットの更新を参照してください。

- Veridataエージェントを起動します。

- サーバー構成ファイルを編集します。「Oracle GoldenGate Veridata ServerのSSL設定の構成」を参照してください。

- サーバーのルートCA証明書を信頼します。Oracle GoldenGate Veridataサーバー・トラストストアの更新を参照してください。

2.2.3 自己署名キーストアおよびトラストストアの生成

- エージェント・キーストアを作成します。

keytool -genkey -alias agent.server.keys -keyalg RSA -keystore vdtAgentIdentity.jks -storepass ks_password -keypass keypwd - 生成された

vdtAgentIdentity.jksを<Agent_Home>/config/certsディレクトリにコピーします。 - エージェント・キーストアを証明書にエクスポートします。

keytool -export -alias agent.server.keys -keystore vdtAgentIdentity.jks -storepass ks_password -file agent.server.cer - エージェント証明書をサーバー・トラストストアにインポートします。

keytool -import -v -keystore serverTrust.jks -storepass ks_password -file agent.server.cer serverTrust.jksを、Veridataサーバーが実行されているボックスにコピーします。次の各項目は、双方向SSLに関するものです。

- Oracle GoldenGate Veridataサーバーをインストールしたシステムで、サーバー・キーストアを作成します。

keytool -genkey -alias vdt.web.client.keys -keyalg RSA -keystore vdtServerID.jks -storepass ks_password -keypass keypwd

- サーバー証明書をファイルにエクスポートします。

keytool -export -alias vdt.web.client.keys -keystore vdtServerID.jks -storepass ks_password -file vdt.web.client.cer

- サーバー証明書をエージェント・トラストストアにインポートします。

keytool -import -v -keystore vdtAgentTrust.jks -storepass ks_password -file vdt.web.client.cer

vdtAgentTrust.jksを<Agent_deployed_location>/config/certs下にあるすべてのエージェント・ボックスにコピーします。

keytool -genkey -alias vdt.agent.id -keyalg RSA -keystore vdtAgentID.jks -storepass changeit -keypass changeit -validity 365

Copy C:\java\Java8\jdk1.8.0_40\bin>keytool -genkey -alias vdt.agent.id -keyalg RSA -keystore vdtAgentID.jks -storepass changeit -keypass c hangeit -validity 365 What is your first and last name? [Unknown]: COMPANY A What is the name of your organizational unit? [Unknown]: NA What is the name of your organization? [Unknown]: COMPANY A What is the name of your City or Locality? [Unknown]: USA What is the name of your State or Province? [Unknown]: USA What is the two-letter country code for this unit? [Unknown]: US Is CN=COMPANY A, OU=NA, O=COMPANY A, L=USA, ST=USA, C=US correct?

keytool -export -alias vdt.agent.id -keystore vdtAgentID.jks - storepass changeit -file vdtAgentID.cer

Copy C:\java\Java8\jdk1.8.0_40\bin>keytool -export -alias vdt.agent.id -keystore vdtAgentID.jks -storepass changeit -file vdtAgentID.cer

証明書はvdtAgentID.cerファイルに格納されます。

keytool -genkey -alias vdt.server.id -keyalg RSA -keystore vdtServerID.jks -storepass changeit -keypass changeit -validity 365

Copy C:\java\Java8\jdk1.8.0_40\bin>keytool -genkey -alias vdt.server.id -keyalg RSA -keystore vdtServerID.jks -storepass changeit -keypass changeit -validity 365 What is your first and last name? [Unknown]: ORACLE GOLDENGATE VERIDATA SERVER What is the name of your organizational unit? [Unknown]: NA What is the name of your organization? [Unknown]: COMPANY A What is the name of your City or Locality? [Unknown]: USA What is the name of your State or Province? [Unknown]: USA What is the two-letter country code for this unit? [Unknown]: US Is CN=COMPANY A, OU=NA, O=COMPANY A, L=USA, ST=USA, C=US correct? [no]: yes

keytool -export -alias vdt.server.id -keystore vdtServerID.jks -storepass changeit -file vdtServerID.cer

Copy C:\java\Java8\jdk1.8.0_40\bin>keytool -export -alias vdt.server.id -keystore vdtServerID.jks -storepass changeit -file vdtServerID.cer

証明書はvdtServerID.cerファイルに格納されます。

keytool -import -v

-keystore vdtAgentTrust.jks -storepass changeit -file vdtServerID.cer -alias

vdt.server.idCopy

C:\java\Java8\jdk1.8.0_40\bin>keytool -import -v -keystore vdtAgentTrust.jks -storepass changeit -file vdtServerID.cer -alias vdt.ser

ver.id

Owner: CN=ORACLE GOLDENGATE VERIDATA SERVER, OU=NA, O=COMPANY A, L=USA, ST=USA, C=US

Issuer: CN=ORACLE GOLDENGATE VERIDATA SERVER, OU=NA, O=COMPANY A, L=USA, ST=USA, C=US

Serial number: 2aded02f

Valid from: Thu May 14 12:18:09 IST 2015 until: Fri May 13 12:18:09 IST 2016

Certificate fingerprints:

MD5: 4E:7D:89:F7:C8:E8:64:37:E5:0C:D3:03:8F:3E:94:0A

SHA1: 1B:00:9D:44:BD:73:6E:71:9D:44:56:4A:29:4E:F5:D7:1C:49:57:F3

SHA256: 25:CB:77:3F:BC:5F:88:4B:09:D2:2D:C1:F8:E6:BA:70:DB:2B:55:53:48:7D:BA:F1:A3:01:18:AB:AA:D1:56:6A

Signature algorithm name: SHA256withRSA

Version: 3

Extensions:

#1: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: EF C3 25 BB 83 4E 2D 0D 15 3D EF 50 F7 F2 D0 A6 ..%..N-..=.P....

0010: 94 5F 87 F2 ._..

]

]

Trust this certificate? [no]: yes

Certificate was added to keystore

[Storing vdtAgentTrust.jks]keytool -import -v -keystore vdtServerTrust.jks -storepass changeit -file vdtAgentID.cer -alias vdt.agent.id

Copy

C:\java\Java8\jdk1.8.0_40\bin>keytool -import -v -keystore vdtServerTrust.jks -storepass changeit -file vdtAgentID.cer -alias vdt.age

nt.id

Owner: CN=COMPANY A, OU=NA, O=COMPANY A, L=USA, ST=USA, C=US

Issuer: CN=COMPANY A, OU=NA, O=COMPANY A, L=USA, ST=USA, C=US

Serial number: 6b590df2

Valid from: Thu May 14 12:08:00 IST 2015 until: Fri May 13 12:08:00 IST 2016

Certificate fingerprints:

MD5: 3E:75:A3:96:40:60:10:96:DD:10:7B:4D:E4:3F:4C:04

SHA1: D1:CC:EB:67:A1:C6:CD:CA:62:27:EA:F8:82:BF:AB:E4:E7:2B:45:6D

SHA256: E7:20:CF:D4:48:E2:AE:1E:1C:C7:06:1A:B3:0A:17:1F:8F:02:88:B7:A6:A0:5D:F7:12:BC:26:68:5B:C3:C9:C8

Signature algorithm name: SHA256withRSA

Version: 3

Extensions:

#1: ObjectId: 2.5.29.14 Criticality=false

SubjectKeyIdentifier [

KeyIdentifier [

0000: C0 D5 02 D9 24 6F 58 F6 63 D7 34 D3 9D C4 9E 33 ....$oX.c.4....3

0010: FC 16 4E 5F ..N_

]

]

Trust this certificate? [no]: yes

Certificate was added to keystore

[Storing vdtServerTrust.jks]

既存の証明書からの新しい証明書の更新

新しいトラストストア証明書を更新するには、まず既存のトラストストアを削除してから、エージェントおよびサーバーの新しいトラストストアを作成する必要があります

WLSTスクリプトを使用して新しいトラストストアを作成することにより、既存のトラストストアをOracle WebLogicから削除するには:

<Oracle_Home>/oracle_common/bin/wlstを実行し、次のコマンドを実行して既存の証明書を削除します。connect(url='t3://<host>:<admin port>') svc = getOpssService(name='KeyStoreService') svc.listKeyStores(appStripe='*') svc.deleteKeyStore(appStripe='stripe', name=<'keystore'>, password=<'password'>)

- 削除したら、Oracle GoldenGate VeridataエージェントおよびOracle GoldenGate Veridataサーバー用のトラストストアの作成の例に従って新しい証明書を作成します。

2.2.4 Oracle GoldenGate VeridataエージェントのSSL設定の構成

デフォルトでは、SSLはエージェントに対して無効です。SSLを構成するには、エージェントのagent.propertiesファイルで次のキーを編集します。

表2-1 veridata.cfgファイルのSSL設定

| パラメータ | 説明 | デフォルト値 |

|---|---|---|

|

|

エージェントとサーバーの間のSSL通信を有効化または無効化します。使用される値は、次のとおりです。

|

false |

|

|

SSL通信のfalse値が一方向か双方向かを指定します。オプションは次のとおりです。

|

false |

|

|

SSL構成に使用されるキーストアのタイプを指定します。 |

JKS |

server.identitystore.path |

サーバー・アイデンティティ・キーストアのパスを指定します。 | ./config/certs/ vdtAgentIdentity.jks (自己署名)

|

server.truststore.path |

サーバー・トラストストアのパスを指定します。 | ./config/certs/serverTrust.jks (自己署名)

|

server.identitystore.keyfactory.alg.name |

SSLサーバー・アイデンティティ・ストアに使用されるキーファクトリのアルゴリズム名。 | SunX509 |

server.truststore.keyfactory.alg.nam |

SSLサーバー・トラストストアに使用されるキーファクトリのアルゴリズム名。 | SunX509 |

server.ssl.algorithm.name |

SSLアルゴリズム名。 ノート: このパラメータの値は、エージェントとサーバーで同じにする必要があります。 |

TLS |

2.2.5 Oracle GoldenGate Veridataエージェント・ウォレットの更新

このスクリプトを実行する前に、Oracle GoldenGate VeridataエージェントのSSL設定の構成の説明に従ってagent.propertiesが更新されていることを確認します。次のように、エージェント・ホームにあるconfigure_agent_sslスクリプトを実行します。

AGENT_HOME\configure_agent_ssl.sh AgentID

- AgentIDは、

.properties拡張子なしのエージェント・プロパティ・ファイルの名前です。

Enter Agent Identity Store unlock password :<Specify the storepassword > Enter Agent Identity Store entry password: <Specify the keypassword> Enter Agent Trust Store unlock password: <Specify the storepassword>

2.2.6 Oracle GoldenGate VeridataサーバーのSSL設定の構成

サーバーとエージェント間のすべての接続でSSL通信を有効にするには、インストールのDOMAIN_HOME/config/veridataディレクトリにあるveridata.cfgファイルにSSLパラメータを設定する必要があります。特定の接続のみにSSL通信を確立するには、Oracle GoldenGate VeridataWebユーザー・インタフェースで接続プロパティを編集します。

表2-2 veridata.cfgファイルのSSL設定

| パラメータ | 説明 | デフォルト値 |

|---|---|---|

server.useSsl |

エージェントとサーバーの間のSSL通信を有効化または無効化します。使用される値は、次のとおりです。

|

false |

server.ssl.client.identitystore.keyfactory.alg.name |

SSLサーバー・アイデンティティ・ストアに使用されるキーファクトリのアルゴリズム名。 | SunX509 |

server.ssl.client.truststore.keyfactory.alg.name |

SSLサーバー・トラストストアに使用されるキーファクトリのアルゴリズム名。 | SunX509 |

server.ssl.algorithm.name |

SSLアルゴリズム名。 ノート: このパラメータの値は、エージェントとサーバーで同じにする必要があります。 |

TLS |

2.2.7 Oracle GoldenGate VeridataサーバーとNonStopエージェントの間のSSL接続の構成

2.2.8 Oracle GoldenGate Veridataサーバー・トラストストアの更新

- 以前に生成された信頼証明書(

serverTrust.jks in-case of SelfSigned/rootCA for CA Signed)をサーバー上の任意のフォルダにコピーします。 <OracleHome>/oracle_common/common/bin下にあるWLSTスクリプトを実行します。これにより、オフライン・モードでWLSTツールにログインできます。- WLSTコンソールから管理サーバーに接続します。Weblogicが起動し、接続が正常に実行されていることを確認します:

connect(url='t3://<host>:<port>')。Weblogic資格証明の入力を求められます。 - WLSTコンソールで次を実行します。

svc = getOpssService(name='KeyStoreService') svc.listKeyStores(appStripe='*')

出力には次のように表示されます。VeridataSec/VeridataWebTrustStore VeridataSec/VeridataWebIdentityStore

- 次のコマンドを実行して、前述のステップで生成されたトラストストアを

VeridataWebTrustStoreにインポートします。svc.importKeyStore(appStripe='VeridataSec', name='VeridataWebTrustStore', password='storepass', aliases= 'agent.server.keys', keypasswords='keypass', type='JKS', permission=true, filepath='<path to Truststore file copied in step 1>') - 双方向SSLの場合は、ServerIDを

VeridataWebIdentityStoreにインポートします。svc.importKeyStore(appStripe='VeridataSec', name='VeridataWebIdentityStore', password='storepass',aliases='vdt.web.client.keys', keypasswords='keypass', type='JKS', permission=true, filepath='<path to ServerIdentity file created in section 2.2.3>') exit()コマンドを実行してWLSTツールを終了します- 管理および管理対象サーバーを再起動します。

2.3 Oracle GoldenGate Veridataファイルの保護

この項では、ビジネス・データの保護方法およびOracle GoldenGate Veridataインストール・ディレクトリとユーザー・インタフェースへのアクセスの制御方法について説明します。

インストール・ディレクトリへのアクセス制御

標準オペレーティング・システムの権限は、サーバー、エージェント、およびWebユーザー・インタフェース・インストール・ディレクトリのプログラム、ファイルおよびディレクトリに適用されます。これらのオブジェクトの権限はビジネス・セキュリティ・ルールに基づいて調整する必要があります。

ビジネス・データを含むファイルの保護

サーバーによって、重要なアプリケーション・データを含むデータ・ファイルが作成されます。デフォルトでは、これらのファイルはDOMAIN_HOME/veridata/reportsにあります。サブディレクトリには、ビジネス・データを反映するファイルが含まれます。

次のタイプのファイルには重要なデータが含まれています。

-

比較レポート(

rptサブディレクトリ) -

非同期レポート(

oosxmlおよびoosサブディレクトリ)

これらのファイルは、サーバーのインストール・プログラムを実行するユーザーと同じファイル権限を継承します。権限は変更しないでください。変更すると、Oracle GoldenGate Veridataが権限を保守できなくなる場合があります。これらのファイルはビジネス・データを保管する場合と同様に安全にする必要があります。Oracle GoldenGate Veridata Webユーザー・インタフェースは、クライアント・インタフェースで同じ情報が表示されるため、これらのファイルにアクセスする必要はありません。すべてのレポート・ファイルの内容を暗号化できます。

2.4 ユーザー・グループの定義によるOracle GoldenGate Veridataへのアクセスの保護

ソフトウェア機能へのユーザー・アクセスを制御するセキュリティ・グループを割り当てます。その機能の一部によって、選択されたデータ値がデータベースから公開されます。

| Oracle GoldenGate Veridata | タイプ | 説明 |

|---|---|---|

|

|

Type-A |

管理者ロールは、最高レベルのセキュリティ・ロールです。このロールは、Oracle GoldenGate Veridataを構成、実行および監視する機能のすべてを実行できます。 |

|

|

Type-A |

パワー・ユーザー・ロールが、2番目に高いロールです。このロールは、Webユーザー・インタフェースからOracle GoldenGate Veridataを構成、実行および監視するすべての機能を実行できます。サーバーの構成機能を実行することはできません。 |

|

|

Type-B |

レポート・ビューア・ロールでは、Oracle GoldenGate Veridataを構成またはジョブを実行する機能は実行できません。このロールでは、構成およびジョブ情報の表示、比較レポートの表示のみができます。 |

|

|

Type-B |

詳細レポート・ビューア・ロールでは、Oracle GoldenGate Veridataを構成またはジョブを実行する機能は実行できません。このロールでは、構成およびジョブ情報の表示のみを行うことができます。Webユーザー・インタフェースを通じて、またはファイル・レベルで、比較レポートおよび非同期レポート情報を表示することもできます。 |

|

|

Additional |

修理操作ロールは、Oracle GoldenGate Veridataで修復機能を使用できます。 |

|

|

Additional |

コマンドライン・ユーザー・ロールは、Oracle GoldenGate Veridataコマンドライン・ツール、 |

これらのロールは、次のように分類されます。

- Type AおよびType B: デフォルトでは、Type AおよびType Bのユーザーには追加のユーザー・ロールの権限が割り当てられません。これらのタイプのユーザーに追加のロールを割り当てます。

- Additional: WebLogic管理者は、これらのAdditionalロールをType Aユーザーに割り当て、必要なOracle GoldenGate Veridata機能を実行できます。

セキュリティは、Oracle WebLogic Server管理コンソールから制御します。管理者ロールが管理コンソールで実行できることは、次のとおりです。

- ユーザーを作成し、セキュリティ・ロールを割当てます。

- ユーザー・グループを作成し、セキュリティ・ロールを割当てます。ユーザーはセキュリティ・ロールがなくてもこれらのグループに追加できます。ユーザーはそのグループのロールを継承します。

- ユーザーを作成してセキュリティ・ロールを割当て、そのユーザーをグループに追加します。ユーザーはそのグループのロールを継承し、各ロールを保持します。

Oracle GoldenGate VeridataでのActive Directoryグループの設定

Oracle GoldenGate VeridataでActive Directoryグループを設定するには:

- ブラウザで、次のアドレスを入力して、Oracle WebLogic Server管理コンソールに接続します。

http://

weblogic_admin_server_hostname:admin_server_port/consoleweblogic_admin_server_hostnameは、サーバー・コンポーネントとWebコンポーネントがホストされているシステムの名前またはIPアドレスで、admin_server_portは、サーバーに割り当てられたポート番号(デフォルトは7001)です。 - Oracle GoldenGate Veridata管理者ユーザーとしてログオンします。Oracle GoldenGate Veridataドメインを設定したときに、デフォルトの管理者ユーザーが作成されました。

- Oracle WebLogic Server管理コンソールで、「セキュリティ・レルム」に移動し、「myrealm」を選択してから、「ロールとポリシー」をクリックします。

- 「レルム・ロール」サブタブを選択します。

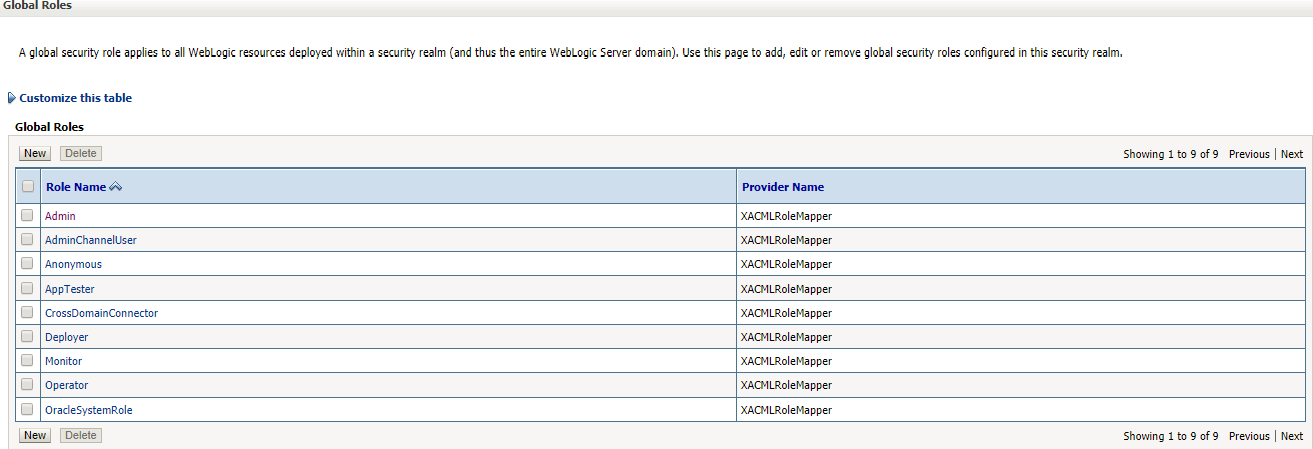

- 「グローバル・ロール」を展開し、表から「ロール」リンクをクリックします。

- 「新規」をクリックして次のロールを作成します。

ExtAdministratorExtPowerUserExtDetailReportViewerExtReportViewerExtRepairOperator

次のスクリーン・ショットに示すように、新しいロールを作成できます。Oracle GoldenGate Veridata タイプ 説明 ExtAdministratorType-A

ExtAdministratorロールはOracle GoldenGate Veridataにおける最高レベルのセキュリティ・ロールです。このロールは、Oracle GoldenGate Veridataを構成、実行および監視する機能のすべてを実行できます。ExtPowerUserType-A

ExtPowerUserロールはOracle GoldenGate Veridataで2番目に高いロールです。このロールは、Oracle GoldenGate Veridata Webユーザー・インタフェースからOracle GoldenGate Veridataを構成、実行および監視するすべての機能を実行できますが、Oracle GoldenGate Veridataサーバーの構成機能を実行することはできません。ExtReportViewerType-B

ExtReportViewerロールでは、Oracle GoldenGate Veridataを構成する機能やジョブを実行する機能は実行できません。このロールでは、構成およびジョブ情報の表示、比較レポートの表示のみができます。ExtDetailReportViewerType-B

ExtDetailReportViewerロールでは、Oracle GoldenGate Veridataを構成する機能やジョブを実行する機能は実行できません。このロールでは、Oracle GoldenGate Veridata Webユーザー・インタフェースを使用するか、あるいはファイル・レベルでの構成およびジョブ情報の表示、比較レポートおよび非同期レポート情報の表示のみを行えます。ExtRepairOperatorAdditional

ExtRepairOperatorロールでは、Oracle GoldenGate Veridataでの修復機能を使用できます。たとえば、ExtAdministratorロールについて検討します。図2-1 グローバル・ロール

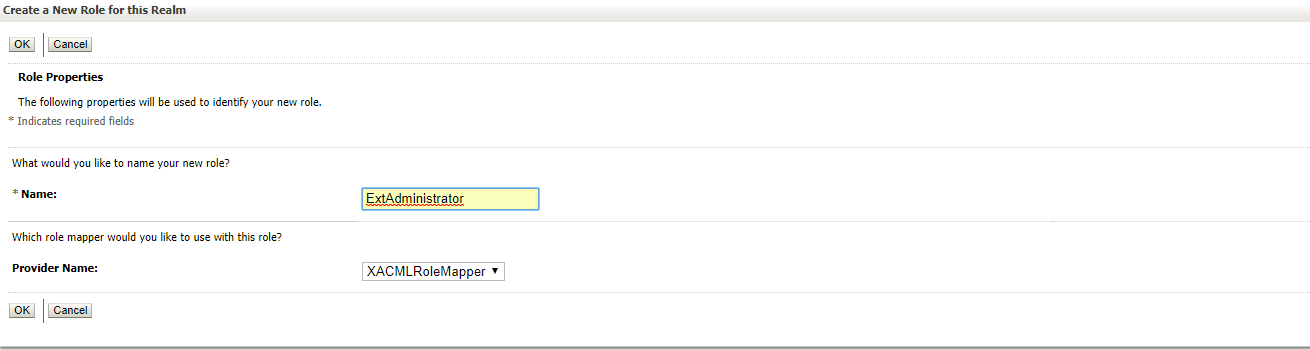

図2-2 例: ExtAdministratorロール

- 「ロール名」を入力し、「OK」をクリックします。

- 同様に、5つのロールをすべて作成します。

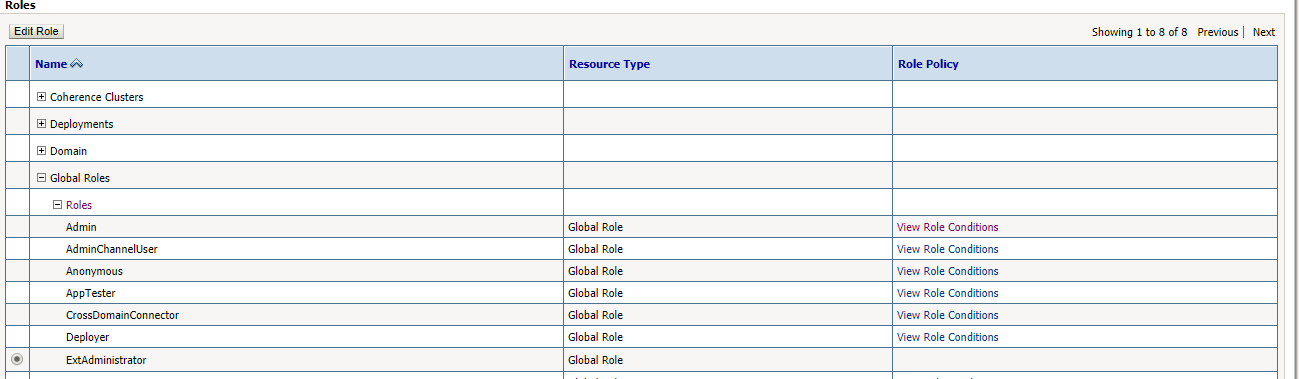

- すべてのロールを作成したら、「グローバル・ロール」表に移動し、Active Directoryグループをマップするロールを選択して、「ロールの編集」をクリックし、「次」をクリックします。

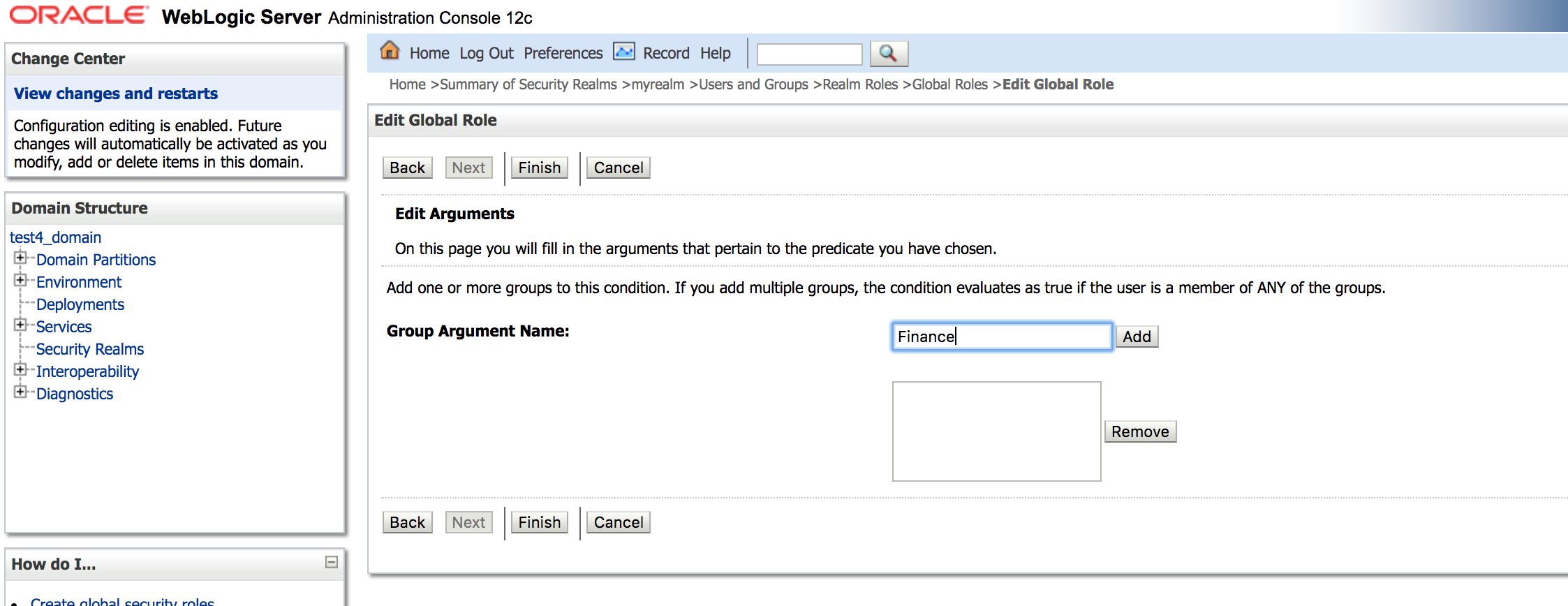

図2-3 Active Directoryロール

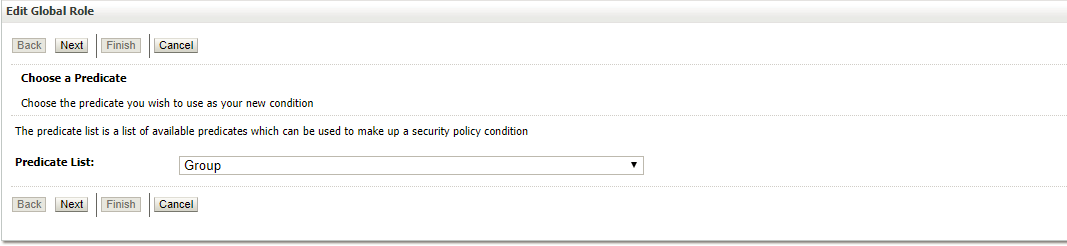

- 「条件の追加」ボタンをクリックし、「述部リスト」から「グループ」を選択して、「次」をクリックします。

図2-4 ロールの編集

- 「グループ引数名」にActive Directoryグループを入力し、「追加」、「終了」、「保存」の順にクリックして変更を保存します。たとえば、「グループ引数名」としてFinanceと入力します。このグループが追加されると、グループに属するすべてのユーザーにOracle GoldenGate Veridataのアクセス権が付与されます。

図2-5 引数の編集

2.5 ユーザーの作成および編集

WebLogicコンソールでユーザーを作成および編集できます。

ユーザーを作成および編集するには:

- ブラウザで、次のアドレスを入力して、Oracle WebLogic Server管理コンソールに接続します。

http://

weblogic_admin_server_hostname:admin_server_port/consoleweblogic_admin_server_hostnameは、サーバー・コンポーネントとWebコンポーネントがホストされているシステムの名前またはIPアドレスで、admin_server_portは、サーバーに割り当てられたポート番号(デフォルトは7001)です。 - Oracle WebLogic Server管理コンソールの左ペインで、「セキュリティ・レルム」を選択します。

- 「セキュリティ・レルムのサマリー」ページで、セキュリティ・レルムの名前を選択します。

- Veridataセキュリティ・レルムの設定ページで、「ユーザーとグループ」、「ユーザー」の順に選択します。「ユーザー」表に、管理プロバイダで定義されているすべてのユーザーの名前が表示されます。

- 既存のユーザーを選択して設定を編集するか、「新規作成」をクリックしてユーザーを作成し、ユーザーのプロパティを入力します。

- ユーザーにロールを割り当てるには、user_nameページの「設定」で、「グループ」をクリックします。

このユーザーに該当するロールを選択します。

たとえば、管理者のVeridataAdminには、次の図に示す権限を割り当てることができます。

たとえば、Veridataパワー・ユーザーであるPowerUserには、次の図に示す権限を割り当てることができます。

- 「保存」をクリックします。

2.6 データベース・スキーマのパスワードの変更

スキーマ・パスワードの失効時、アカウントのロック時、またはパスワードの変更が必要な場合に、データ・スキーマのパスワードを変更できます。この項は、OGG_IAU, OGG_IAU_APPENDやOGG_IAU_VIEWERなど、'OGG'という接頭辞が付いたすべてのデータベース・スキーマに適用されます。

データベース・スキーマのパスワードを変更するには:

- 管理サーバーおよびOracle GoldenGate Veridataサーバーを停止します。

DOMAIN_HOME/veridata/veridata/bin/veridataServer.sh stop - 次のSQL問合せを実行してパスワードを変更し、OPSSスキーマのロックを解除します。

alter user {SCHEMA_PREFIX}_IAU identified by {NEW_PASSWORD}; alter user {SCHEMA_PREFIX} _IAU_APPEND identified by {NEW_PASSWORD}; alter user {SCHEMA_PREFIX}_IAU_VIEWER identified by {NEW_PASSWORD} ; alter user {SCHEMA_PREFIX}_STB identified by {NEW_PASSWORD}; alter user {SCHEMA_PREFIX} _VERIDATA identified by {NEW_PASSWORD}; alter user {SCHEMA_PREFIX}_WLS identified by {NEW_PASSWORD} ; alter user {SCHEMA_PREFIX}_WLS_RUNTIME identified by {NEW_PASSWORD}; alter user {SCHEMA_PREFIX} _OPSS identified by {NEW_PASSWORD}; alter user {SCHEMA_PREFIX}_OPSS account unlock; - 次のディレクトリに移動します。

{ORACLE_HOME}/oracle_common/common/bin . Run ./wlst.sh - 次を実行します。

modifyBootStrapCredential(jpsConfigFile='{DOMAIN_HOME}/config/fmwconfig/jps-co nfig.xml',username='{SCHEMA_PREFIX}_OPSS',password='{NEW_PASSWORD} ')username=はデータベース・スキーマ名、password=は新しいパスワードです。 exit()を実行します。- 移動して次を実行します。

{SCHEMA_PREFIX} _STB details in "Database Configuration Type" - コンポーネント・データソース・ページですべてのコンポーネントを選択し、パスワードがすべてのスキーマで同じ場合は新しいパスワードを入力します。パスワードがスキーマごとに異なる場合は、各スキーマを選択してパスワードを入力します。各コンポーネントに対して、チェック、パスワード変更、チェック解除の順に確実に実行してください。

JDBC Testを実行し、成功することを確認します。- 構成を完了します。

- 管理サーバーを起動します。

- Oracle GoldenGate Veridataサーバーを起動します。

DOMAIN_HOME/veridata/veridata/bin/veridataServer.sh start - 確認のためにログインします。

2.7 レポート・ファイルの暗号化

Oracle GoldenGate Veridataで、比較レポート・ファイル(.rpt、.oos、.oosxml)を暗号化できます。次の項では、レポートの暗号化について説明します。

2.7.1 レポート暗号化の有効化

暗号化は、veridata.cfg構成ファイルの次のパラメータで制御されます。

-

server.encryption -

server.encryption.bits

暗号化を有効にするには、server.encryptionをtrueに設定します。

レポート・ファイルの暗号化では、Advanced Encryption Standard (AES)暗号化が使用され、デフォルトの暗号化の強度は128ビットです。veridata.cfgのserver.encryption.bitsパラメータの値を編集して、暗号化の強度を192から256ビットに上げることができます。ただし、128を超える暗号化の強度には、Unlimited Strength Cryptography ExtensionとともにインストールされたJREが必要です。

これらのパラメータの詳細は、「レポート・ファイル暗号化のパラメータ」を参照してください。

暗号化されたレポート・ファイルには、次の拡張子がファイル名に含まれます。

-

.xrpt: 暗号化された比較または修復レポート・ファイル -

.xoos: 暗号化されたバイナリ非同期ファイル -

.xoosxml: 暗号化された非同期XMLファイル -

.xNNN: 暗号化された非同期JSONチャンク・ファイル(NNNは10進数)

2.7.2 暗号化されたファイルをreportutilユーティリティで表示

レポートの暗号化が有効になっている場合、最初から大きいランダム値の暗号化キーを使用して、すべてのレポート・ファイルが暗号化されます。必要な場合は、暗号化キーを変更できます。

暗号化されたファイルを読み取るには、復号化する必要があります。Oracle GoldenGate Veridata Webユーザー・インタフェースでは、ファイルを表示する前に自動的に復号化します。reportutil.sh/.batユーティリティを使用して、暗号化された内容を表示します。このユーティリティは、VERIDATA_DOMAIN_HOME\veridata\binディレクトリにあります。

暗号化されたファイルを表示するには、VERIDATA_DOMAIN_HOME\veridata\binディレクトリにあるreportutil.sh/.batユーティリティを実行します。

reportutil [-wlport port ] -wluser weblogic_user { options }

wlportは、サーバーのポート番号(デフォルトのポートは8830)で、wluserは、サーバーのユーザー名を表します。

有効なオプションは次のとおりです。

-

-version、-v: 現在のバージョンを表示します -

-help: ヘルプ・メッセージを表示します -

-r: レポートの暗号化をロールします -

-ffilename[-ddirectory]: ディレクトリが-dオプションで指定されている場合、レポート・ファイルを復号化して、指定したファイルに出力します。それ以外の場合は、復号化したファイルをコマンドで標準出力に出力します。

操作を実行するには、reportutilユーティリティを実行しているユーザーが適切なユーザー・グループに属している必要があります。

-

-r,-f: ユーザーがveridataCommandLineUserグループのメンバーの場合のみ許可されます。 -

-r: ユーザーがveridataAdministratorグループのメンバーの場合に許可されます。 -

-f: ユーザーがveridataAdministratorグループのメンバー、またはveridataPowerUserグループ、veridataPowerUserグループ、veridataDetailReportViewerグループのメンバーの場合に許可されます。

ユーザー・ロールの詳細は、ユーザー・グループの定義によるOracle GoldenGate Veridataへのアクセスの保護を参照してください。