2 Oracle Key Vault用のHSMの構成

Oracle Key Vaultは、スタンドアロン環境、プライマリ/スタンバイ環境またはマルチマスター・クラスタ環境のルート・オブ・トラストとしてHSMを使用するように構成できます。

- スタンドアロンOracle Key VaultデプロイメントでのHSMの有効化

Oracle Key Vault管理コンソールは、HSM対応のOracle Key Vaultに使用できます。これにより、TDEマスター暗号化キーに追加の保護を構成します。 - プライマリ/スタンバイOracle Key VaultデプロイメントでのHSMの有効化

Oracle Key Vaultプライマリ/スタンバイ・デプロイメントでは、プライマリおよびスタンバイのサーバーにするOracle Key Vaultサーバーごとに、HSM有効化のタスクを実行する必要があります。 - マルチマスター・クラスタでのHSM

マルチマスター・クラスタでのHSMは、単一ノードまたは複数ノードを使用して構成できます。 - HSMが有効になっているOracle Key Vaultインスタンスでのバックアップおよびリストア操作

HSMが有効になっているOracle Key Vaultインスタンスをバックアップおよびリストアできます。 - 逆移行操作

HSMが有効になっているOracle Key Vaultサーバーの逆移行では、再びKey Vaultサーバーでリカバリ・パスフレーズが使用され始め、TDEウォレットが保護されます。

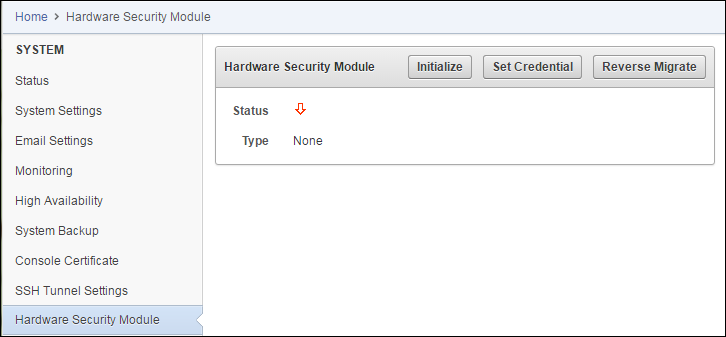

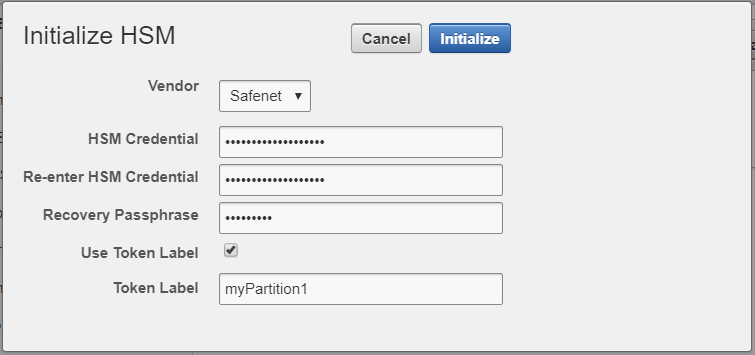

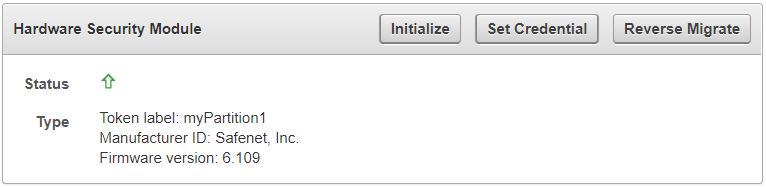

2.1 スタンドアロンOracle Key VaultデプロイメントでのHSMの有効化

Oracle Key Vault管理コンソールは、HSM対応のOracle Key Vaultに使用できます。これにより、TDEマスター暗号化キーに追加の保護を構成します。

/var/okv/log/hsmディレクトリにあるログ・ファイルで確認できます。

ノート:

初期化後にHSMのHSM資格証明を変更した場合は、システムの再起動前にSet Credentialコマンドを使用して、Oracle Key Vaultサーバー上のHSM資格証明も更新する必要があります。HSMを使用するプライマリ/スタンバイOracle Key Vaultデプロイメントが存在する場合は、HSMの初期化後にHSM資格証明を変更しないようにしてください。スタンバイには、プライマリでSet Credentialコマンドを使用して設定した資格証明が存在しないためです。親トピック: Oracle Key Vault用のHSMの構成

2.2 プライマリ/スタンバイOracle Key VaultデプロイメントでのHSMの有効化

Oracle Key Vaultプライマリ/スタンバイ・デプロイメントでは、プライマリやスタンバイのサーバーになるOracle Key Vaultサーバーごとに、HSM有効化のタスクを実行する必要があります。

このタスクは、プライマリ/スタンバイ構成でこれらの2つのサーバーをペアにする前に実行する必要があります。プライマリ・サーバーまたはスタンバイ・サーバーのいずれか(あるいはその両方)でHSMがすでに有効になっているのにこれらのステップを実行していない場合、プライマリ/スタンバイのペアリングを実行すると、構成は失敗します。サーバーがすでにペアになっていても、どちらもHSMが有効になっていない場合は、それらのペアを解除して、スタンバイ・サーバーを再インストールしてから、次のステップを実行する必要があります。

親トピック: Oracle Key Vault用のHSMの構成

2.3 マルチマスター・クラスタでのHSM

マルチマスター・クラスタでのHSMは、単一ノードまたは複数ノードを使用して構成できます。

- マルチマスター・クラスタでのHSMについて

クラスタ内の各ノードは、各ノードのルート・オブ・トラスト(RoT)キーを保存する際にHSMを使用するように構成できます。 - 単一ノードで開始するマルチマスター・クラスタ用のHSMの構成(推奨)

Oracleでは、マルチマスター・クラスタでHSMを使用するために、単一のHSM対応ノードから開始し、ノード・インダクション・プロセスを使用してHSM対応ノードを追加することをお薦めします。 - 複数ノードのマルチマスター・クラスタ用のHSMの構成

他のノード用のHSMを構成する前に、最初のHSM対応ノードからクラスタ内の他のノードにバンドルをコピーすることにより、複数ノード用のHSMを構成できます。

親トピック: Oracle Key Vault用のHSMの構成

2.3.1 マルチマスター・クラスタでのHSMについて

クラスタ内の各ノードは、各ノードのルート・オブ・トラスト(RoT)キーを保存する際にHSMを使用するように構成できます。

このRoTにより、Oracle Key Vaultで使用されるマスター暗号化キーは保護されます。HSMは、標準的なサーバーよりアクセスが困難な、改ざんされにくい専用ハードウェアを使用して構築されています。これにより、RoTが保護され、暗号化されたデータの抽出が困難になるため、侵害のリスクが軽減されます。また、HSMはFIPS 140-2レベル3モードで使用でき、これにより特定のコンプライアンス要件を満たすことができます。

マルチマスターOracle Key Vaultインストールでは、クラスタ内のどのKey Vaultノードでも任意のHSMを使用できます。マルチマスター・クラスタの各ノードは、異なるTDEウォレット・パスワードとRoTキーを使用しますが、異なるHSM資格証明を使用するかどうかは、それぞれのクラスタ・ノードの構成方法によって決まります。

ノート:

完全なセキュリティを確保するには、クラスタ内のすべてのOracle Key VaultノードでHSMを有効にする必要があります。親トピック: マルチマスター・クラスタでのHSM

2.3.2 単一ノードで開始するマルチマスター・クラスタ用のHSMの構成(推奨)

Oracleでは、マルチマスター・クラスタでHSMを使用するために、単一のHSM対応ノードから開始し、ノード・インダクション・プロセスを使用してHSM対応ノードを追加することをお薦めします。

単一ノードのマルチマスター・クラスタ用にHSMを構成する場合は、次のステップをお薦めします。

- Oracle Key Vaultサーバーをクラスタの最初のノードに変換します。

- 新しいノードを追加する前に、最初のノードをHSM対応にします。

- 候補ノードでHSMを有効にしてから、クラスタに追加します。

- HSM対応の候補ノードを、同様にHSM対応のコントローラ・ノードを使用してクラスタに追加します。

次の点に注意してください。

- クラスタ内のすべてのノードがすでにHSM対応である場合、HSMに対応していない新しいノードを追加することはできません。

- コントローラ・ノードの「Add Node to Cluster」ページでは、コントローラ・ノードのHSM資格証明が要求されます。

2.3.3 複数ノードのマルチマスター・クラスタ用のHSMの構成

他のノード用のHSMを構成する前に、最初のHSM対応ノードからクラスタ内の他のノードにバンドルをコピーすることにより、複数ノード用のHSMを構成できます。

- 複数ノードのマルチマスター・クラスタ用のHSMの構成について

一般的な手順では、最初にクラス内のいずれかのノードでステップを実行してから、クラスタ内のその他のノードでステップを実行します。 - ステップ1: 最初のノードのHSM有効化後のバンドルの作成とコピー

マルチマスター・クラスタの最初のノードでHSMを有効化したら、バンドルを作成してクラスタ内のその他のノードにバンドルをコピーする必要があります。 - ステップ2: 残りのノードの構成

最初のノードを構成したら、残りのノードにバンドルをインストールする準備ができます。

親トピック: マルチマスター・クラスタでのHSM

2.3.3.1 複数ノードのマルチマスター・クラスタ用のHSMの構成について

一般的な手順では、最初にクラス内のいずれかのノードでステップを実行してから、クラスタ内のその他のノードでステップを実行します。

単一ノードから開始してマルチマスター・クラスタ用のHSMを構成する手順は、クラスタの単一ノードから開始してマルチマスター・クラスタ用のHSMを構成する方法を説明しており、HSMを使用するようにクラスタを構成するお薦めの方法です。ただし、マルチマスター・クラスタをすでに構成している場合でも、HSMを使用するようにクラスタを構成できます。ただし、他のノードをHSM対応にする前に、最初のHSM対応ノードからクラスタ内の他のすべてのノードにバンドルを手動でコピーして適用する追加のステップが必要です。HSM対応にされた最初のノードに読取り/書込みピア・ノードがある場合、バンドルが読取り/書込みノードにコピーされて正常に適用されるまで、その読取り/書込みピアではHSM対応ノードから複製された情報を復号化できないことに注意してください。その結果として、正常なバンドルを即座に作成して読取り/書込みピアに適用しないと、HSMに対応している最初のノードを逆移行した後でもデータが失われる可能性があります。

クラスタ内の最初のノードをHSM対応にした後、他のノードをHSM対応にする前に、次のステップを使用してHSM対応ノード上にバンドルを作成し、クラスタ内の他のすべてのノードにコピーして適用します。

2.3.3.2 ステップ1: 最初のノードのHSM有効化後のバンドルの作成およびコピー

マルチマスター・クラスタの最初のノードでHSMを有効化したら、バンドルを作成してクラスタ内のその他のノードにバンドルをコピーする必要があります。

2.3.3.3 ステップ2: 残りのノードの構成

最初のノードを構成したら、残りのノードにバンドルをインストールする準備ができます。

親トピック: 複数ノードのマルチマスター・クラスタ用のHSMの構成

2.4 HSMが有効になっているOracle Key Vaultインスタンスでのバックアップおよびリストア操作

HSMが有効になっているOracle Key Vaultインスタンスをバックアップおよびリストアできます。

- HSMが有効になっているOracle Key Vaultインスタンスでのバックアップ操作

HSMが有効なOracle Key Vaultインスタンスのデータをバックアップするステップは、HSMが有効になっていないインスタンスのバックアップに使用するステップと同じです。 - HSMが有効になっているOracle Key Vaultインスタンスでのリストア操作

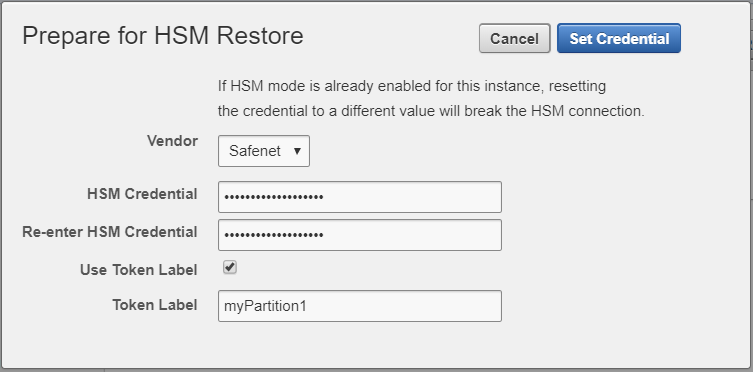

HSMが有効なOracle Key Vaultインスタンスから作成したバックアップは、バックアップの作成時に使用していたものと同じルート・オブ・トラスト・キーにアクセスできるスタンドアロンOracle Key Vaultサーバーにのみリストアできます。

親トピック: Oracle Key Vault用のHSMの構成

2.4.1 HSMが有効になっているOracle Key Vaultインスタンスでのバックアップ操作

HSMが有効なOracle Key Vaultインスタンスのデータをバックアップするステップは、HSMが有効になっていないインスタンスのバックアップに使用するステップと同じです。

2.4.2 HSMが有効になっているOracle Key Vaultインスタンスでのリストア操作

HSMが有効なOracle Key Vaultインスタンスから作成したバックアップは、バックアップの作成時に使用していたものと同じルート・オブ・トラスト・キーにアクセスできるスタンドアロンOracle Key Vaultサーバーにのみリストアできます。

2.5 逆移行操作

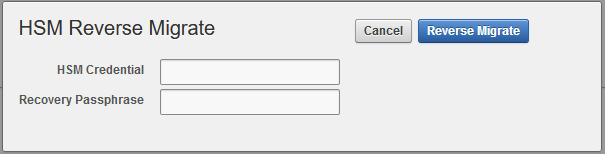

HSMが有効になっているOracle Key Vaultサーバーの逆移行では、再びKey Vaultサーバーでリカバリ・パスフレーズが使用され始め、TDEウォレットが保護されます。

この操作は、TDEウォレット・パスワードの保護にHSMの使用が不要になったときに必要です(たとえば、HSMの廃止が必要になった場合など)。

- スタンドアロン・デプロイメントの逆移行

Oracle Key Vault管理コンソールを使用して、スタンドアロン・デプロイメントを逆移行できます。 - プライマリ/スタンバイ・デプロイメントの逆移行

プライマリ/スタンバイ・デプロイメントを逆移行するには、Oracle Key Vault管理コンソールとコマンドラインの両方を使用します。 - マルチマスター・クラスタの逆移行

Oracle Key Vault管理コンソールを使用して、マルチマスター・クラスタを逆移行できます。

親トピック: Oracle Key Vault用のHSMの構成

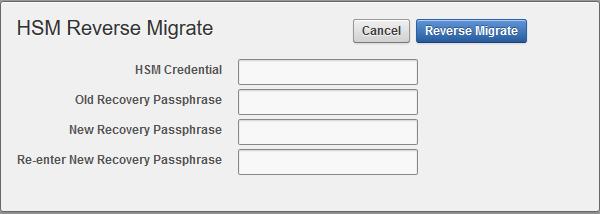

2.5.2 プライマリ/スタンバイ・デプロイメントの逆移行

プライマリ/スタンバイ・デプロイメントを逆移行するには、Oracle Key Vault管理コンソールとコマンドラインの両方を使用します。

親トピック: 逆移行操作