3 HSM使用時のOracle Key Vaultのアップグレード考慮事項

HSMが含まれたOracle Key Vaultデプロイメントをアップグレードするときには、アップグレード元のリリース、nCipher、トークンなどの要因について考慮する必要があります。

- Oracle Key Vaultリリース12.2からのアップグレード

スタンドアロンまたはプライマリ/スタンバイのOracle Key Vaultリリース12.2環境からのアップグレードには、HSMに関する特別な考慮事項があります。 - nCipherに関するアップグレード考慮事項

HSMに対応しているときにnCipher HSMを使用している場合は、ハードサーバーの変更を再作成して、セキュリティ保証をオーバーライドする変更について考慮する必要があります。 - 逆移行なしでOracle Key Vaultをアップグレードした後のトークン・ラベルの使用

リリース18.4以降のOracle Key Vaultは、HSMに接続しているとスロットを選択するときにトークン・ラベルを使用できます。

3.1 Oracle Key Vaultリリース12.2からのアップグレード

スタンドアロンまたはプライマリ/スタンバイのOracle Key Vaultリリース12.2環境からのアップグレードには、HSMに関する特別な考慮事項があります。

- Oracle Key Vaultリリース12.2スタンドアロン・デプロイメントからのアップグレード

Oracle Key Vaultスタンドアロン・デプロイメントは、アップグレード前に逆移行することでアップグレードできます。アップグレードの完了後に、Oracle Key VaultのHSMを再度有効化します。 - Oracle Key Vaultリリース12.2プライマリ/スタンバイ・デプロイメントからのアップグレード

Oracle Key Vaultリリース12.2プライマリ/スタンバイ・デプロイメントは、アップグレード前に逆移行することでアップグレードできます。アップグレードの完了後に、Oracle Key VaultのHSMを再度有効化します。

3.1.1 Oracle Key Vaultリリース12.2スタンドアロン・デプロイメントからのアップグレード

Oracle Key Vaultスタンドアロン・デプロイメントは、アップグレード前に逆移行することでアップグレードできます。アップグレードの完了後に、Oracle Key VaultのHSMを再度有効化します。

3.2 nCipherに関するアップグレード考慮事項

HSMに対応しているときにnCipher HSMを使用している場合は、ハードサーバーの変更を再作成して、セキュリティ保証をオーバーライドする変更について考慮する必要があります。

- Oracle Key Vaultのアップグレード中のハードサーバーの変更の再作成

HSM構成は多様なため、本番以外の環境でテスト・アップグレードを実行し、アップグレードが対象のHSM構成で適切に動作することをユーザーの責任として確認してください。 - Oracle Key Vaultアップグレードのセキュリティ保証のオーバーライド

Oracle Key Vaultセキュリティ保証の属性を設定する方法は、今後の初期化操作に向けて構成できます。

3.2.1 Oracle Key Vaultのアップグレード中のハードサーバーの変更の再作成

HSM構成は異なる可能性があるため、自己責任で本番以外の環境でテスト・アップグレードを実行し、アップグレードがご使用のHSM構成で動作することを確認します。

親トピック: nCipherに関するアップグレード考慮事項

3.2.2 Oracle Key Vaultアップグレードのセキュリティ保証のオーバーライド

Oracle Key Vaultセキュリティ保証の属性を設定する方法は、今後の初期化操作に向けて構成できます。

Oracle Key Vaultリリース18.4.0.0.0以降では、デフォルトで

CKA_EXTRACTABLE属性がCK_FALSEに設定されているルート・オブ・トラスト(RoT)キーが作成されています。ただし、リリース18.3.0.0.0以前では、CKA_EXTRACTABLEがCK_TRUEに設定されていました。そのため、ファイル/opt/nfast/cknfastrcには、次の追加の行が必要でした。 CKNFAST_OVERRIDE_SECURITY_ASSURANCES=explicitness;tokenkeys;longterm

リリース18.3.0.0.0以前からOracle Key Vaultをアップグレードしていると、

CKA_EXTRACTABLE属性がCK_FALSEに設定されている新しいRoTキーを作成するための逆移行と再初期化を実行するまで、これらのパラメータが継続的に必要になります。リリース18.4.0.0.0以降の今後の初期化操作でCKA_EXTRACTABLEがCK_TRUEに設定されるようにするには、初期化の前に次のステップを実行します。

このOracle Key Vaultサーバーに対する今後の初期化操作では、

CKA_EXTRACTABLE属性がCK_TRUEに設定されたルート・オブ・トラスト・キーが作成されるようになります。

親トピック: nCipherに関するアップグレード考慮事項

3.3 逆移行なしでOracle Key Vaultをアップグレードした後のトークン・ラベルの使用

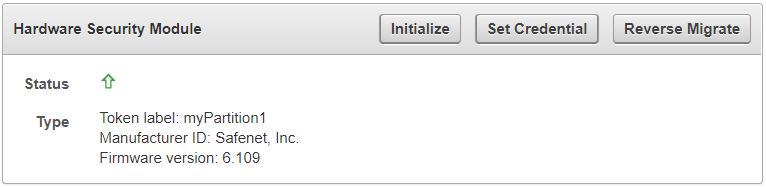

リリース18.4以降のOracle Key Vaultは、HSMに接続しているとスロットを選択するときにトークン・ラベルを使用できます。

以前のバージョンからHSM対応のOracle Key Vaultをアップグレードすると、逆移行なしの正常なアップグレード後にトークン・ラベルを使用できるようになります。

この操作の完了後に、緑色のステータス矢印が赤色の矢印に変化した場合は、無効なHSM資格証明、トークン・ラベル、ベンダーまたはそれらの組合せが入力されていて、Oracle Key Vaultでは以前の値に戻せなかったことを示しています。このステータス矢印が緑色になるまで、以前のHSM資格証明、トークン・ラベルおよびベンダーの設定を使用して、資格証明の設定操作を再試行するようにお薦めします。ステータス矢印が赤色になる理由の詳細は、

/var/okv/log/hsmディレクトリにある最新のログ・ファイルを確認してください。