5 Database Firewallの構成

Database Firewallの構成について学習します。

Database Firewallを使用して、トラフィック・ソースおよびプロキシを構成できます。

5.1 Database Firewallの構成について

Database Firewallの構成方法を学習します。

各Database Firewallのシステム設定およびファイアウォール設定を構成する方法は、Oracle Audit Vault and Database Firewallのデプロイの全体的な計画によって異なります。

ファイアウォール・インスタンスを構成するときに、特定のファイアウォールを管理するAudit Vault Serverを指定します。Oracle Audit Vault and Database Firewallシステム構成の全体的な計画に応じて、トラフィック・ソースの構成とデプロイメント・タイプの指定も行います。Database Firewallのデプロイメント・タイプは次のとおりです。

- モニタリング(帯域外)

- モニタリング(ホスト監視)

- モニタリング/ブロック(プロキシ)

ノート:

- Audit Vault ServerおよびDatabase Firewallサーバーは、ソフトウェア・アプライアンスです。Oracleの公式ドキュメントまたはOracleサポートから指示があった場合を除き、これらのサーバーでは、コマンドラインからLinuxオペレーティング・システムを変更しないでください。

- Database Firewallは、1秒当たり10万トランザクションを処理し、SQL文ごとに100マイクロ秒未満の最小限の待機時間オーバーヘッドが発生します。これは内部パフォーマンス・テストに基づいています。

- Database FirewallからAudit Vault Serverへのトラフィックは、使用可能なリソースと設計制限を考慮した上で可能なかぎり迅速に転送されます。ターゲット・データベースに監査レコードが記録される時点とAudit Vault Serverに格納される時点の間には、常にわずかなギャップがあります。

基本的なファイアウォール構成は、次の4つのステップで構成されます。

Database Firewallを構成したら、次のタスクを実行します。

-

データベース・ターゲットごとにDatabase Firewallモニタリング・ポイントを構成します。

-

オプションで、高可用性環境用にDatabase Firewallの回復可能なペアを設定できます。

関連項目:

-

Oracle Audit Vault and Database Firewallシステムを構成するワークフローの概要を確認するには、「構成ステップの概要」を参照してください。

-

計画ステップの概要は、「Oracle Audit Vault and Database Firewallシステム構成の計画」を参照してください。

-

高可用性のためにDatabase Firewallの回復可能なペアを設定するには、「Oracle AVDFにおける高可用性」を参照してください。

5.2 Database Firewallデプロイメントの概要

運用上のニーズに応じて、SQLトラフィックのみを監視することも、ターゲット・データベースへのSQLトラフィックを監視してブロックすることもできます。

Database Firewallの構成時には、次のいずれかのデプロイメント・モードを選択できます。

| デプロイメント・モード | ネットワーク・インタフェース・カード(NIC)の最小数 | 使用上のノート |

|---|---|---|

| モニタリング/ブロック(プロキシ) |

3 (ネットワーク分離を使用するデプロイメント用) 1 (ネットワーク分離を使用しないデプロイメント用) |

このモードでは、Database FirewallはSQLトラフィックの監視とブロックの両方に加え、SQL文を必要に応じて置換できます。クライアントはデータベースのかわりにDatabase Firewallに接続するように構成し、ファイアウォールがすべてのSQLトラフィックを捕捉して定義したポリシーに基づいて必要なアクションを実行できるようにします。 |

| モニタリング(ホスト監視) | 1 | このモードを使用する場合は、ターゲット・データベースを実行しているホスト・マシンにAudit Vault Agentとホスト・モニター・エージェントをインストールします。ホスト・モニター・エージェントは、ホスト・マシンのNICからトラフィックを取得して、そのトラフィックを安全にDatabase Firewallに転送します。 |

| モニタリング(帯域外) | 2 | このモードでは、Database FirewallはSQLトラフィックを監視してアラートを生成しますが、SQL文のブロックや置換はできません。Database Firewallにデータベース・トラフィックをコピーするために、SPANポートが備わったスイッチ(図を参照)、ネットワーク・タップ、パケット・レプリケータなどのようなテクノロジを使用できます。 |

1つのDatabase Firewallで、異なるモードでデプロイされた複数のターゲットからのトラフィックを監視できます。たとえば、あるDatabase Firewallは、一部のターゲットにはモニタリング/ブロッキング(プロキシ)モードでデプロイし、その他のターゲットにはモニタリング(ホスト監視)モードとモニタリング(帯域外)モードでデプロイすることもできます。

ノート:

- クライアントとデータベースが同じサブネット上にある場合は、単一のNICが必要になります。ネットワークの分離はありません。

- クライアントとデータベースが異なるサブネットワーク上にある場合は、追加のNICが必要になります。

- 3つのNICがある場合、ネットワーク分離には、通常はデフォルト・ゲートウェイに接続される管理ネットワーク・インタフェースが必要になります。最初のNICはクライアント・サブネットに配置されます。2つ目のNICは、データベース・サブネットに配置されます。この構成に追加のルーティングは必要ありません。クライアントおよびデータベースのアドレスは、すべて、Database Firewall NICからアクセス可能なネットワークに対してローカルです。

5.2.1 モニタリング/ブロック(プロキシ)

モニタリング/ブロック(プロキシ)モードでは、Database FirewallはSQLトラフィックの監視とブロックの両方に加え、SQL文を必要に応じて置換できます。

クライアントはデータベースのかわりにDatabase Firewallに接続するように構成し、ファイアウォールがすべてのSQLトラフィックを捕捉して定義したポリシーに基づいて必要なアクションを実行できるようにします。どのような場合でも、データベース・サーバーはDatabase Firewallをクライアントとして識別します。

Database Firewallからではない接続をすべて拒否するようにデータベースを構成することをお薦めします。

ノート:

アプリケーションがDatabase Firewallプロキシ・モードのデプロイメントに接続するために必要な変更を簡単にするために、ターゲット・データベースの完全修飾ドメイン名(FQDN)がDatabase FirewallのIPアドレスに解決されるように、ローカル・ドメイン・ネーム・サーバー(DNS)を構成します。モニタリング/ブロック(プロキシ)モードは、次の方法でデプロイできます:

- ネットワーク分離を使用しないプロキシ

- 専用のネットワーク・インタフェース・カード(NIC)を使用するネットワーク分離なしのプロキシ

- ネットワーク分離を使用するプロキシ

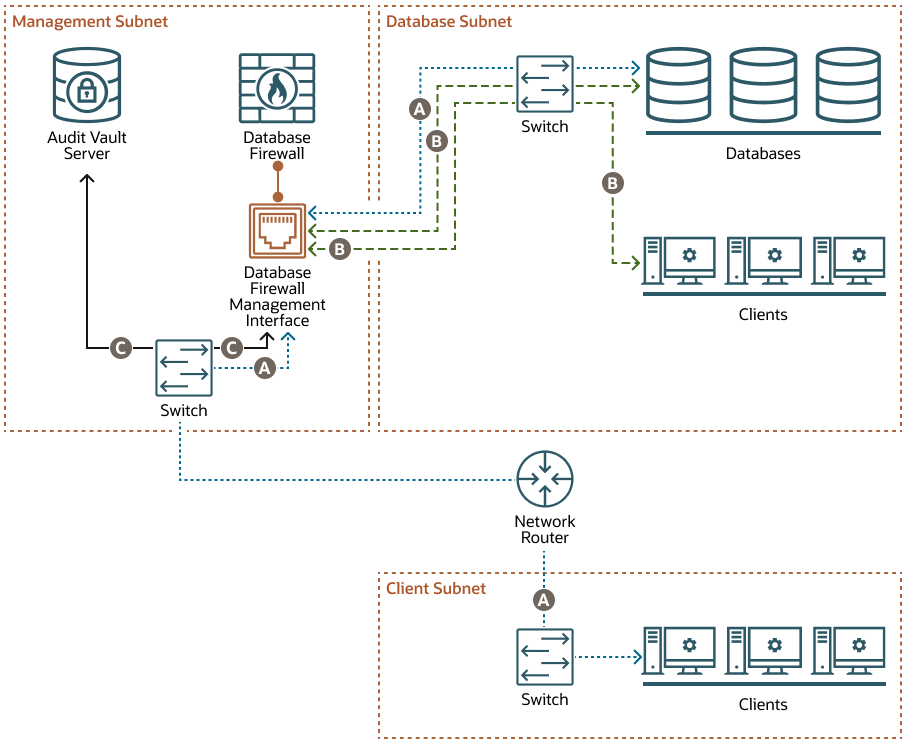

ネットワーク分離を使用しないプロキシ

ネットワーク分離なしのプロキシとしてDatabase Firewallをデプロイするときには、Database FirewallにDatabase Firewall管理インタフェースと呼ばれる1つのNICを用意して、これにより、クライアントとデータベースの間のすべての通信に加えて、Database FirewallとAudit Vault Serverの間のすべての通信を処理します。このNICは管理サブネットにデプロイします。

この図の例には、3つのサブネットがあります:

- 管理サブネットには、Audit Vault Server、Database Firewall、Database Firewall管理インタフェースおよびスイッチが含まれています。

- クライアント・サブネットには、3つのクライアントと1つのスイッチが含まれています。

- データベース・サブネットには、3つのデータベース、3つのクライアントおよび1つのスイッチが含まれています。

次の文字のコールアウトでは、図のDatabase Firewallとの間のトラフィック・フローについて説明します:

- A: クライアント・サブネットでは、クライアントからのトラフィックは、スイッチ経由でネットワーク・ルーターに移動します。ルーターは、トラフィックを管理サブネット内のスイッチに送信し、そのスイッチはトラフィックをDatabase Firewallトラフィック管理インタフェースに転送します。そこから、トラフィックはデータベース・サブネット内のスイッチ経由でデータベースに移動します。データベース・レスポンスは、同じパスを通じてクライアントに戻されます。

- B: データベース・サブネットでは、クライアントからのトラフィックは、データベース・サブネット内のスイッチ経由で管理サブネット内のDatabase Firewallトラフィック管理インタフェースに移動します。そこから、トラフィックはデータベース・サブネット内のスイッチ経由でデータベースに移動します。データベース・レスポンスは、同じパスを通じてクライアントに戻されます。

- C: Database Firewallは、クライアント・トラフィックからSQLデータを抽出して分析し、Database Firewallポリシーに基づいて、Database Firewall管理インタフェース経由で管理サブネット内のスイッチに送信してからAudit Vault Serverに送信します。

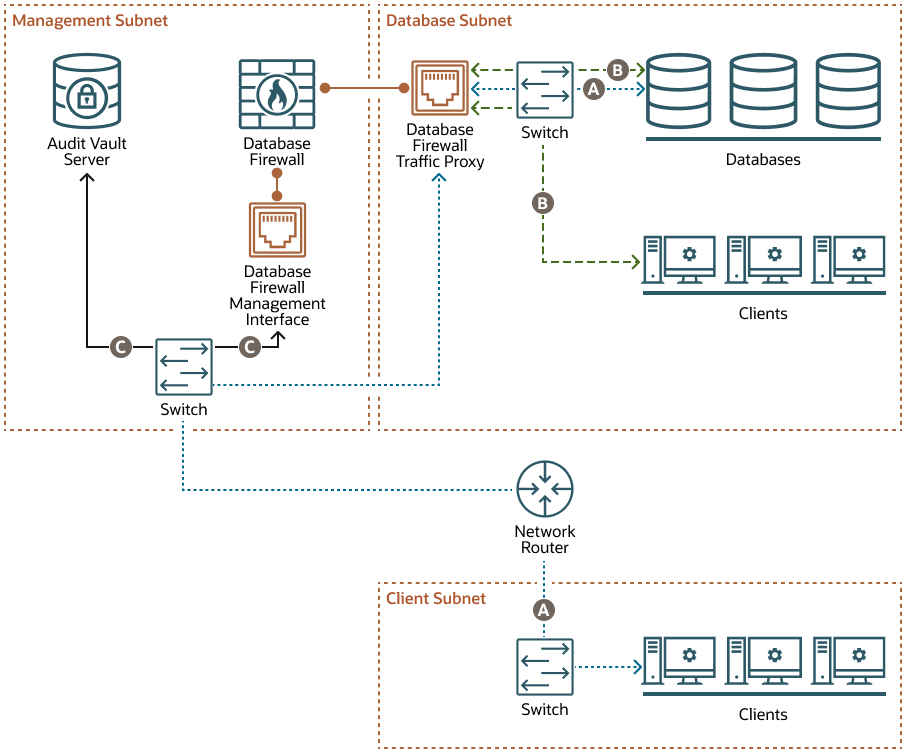

プロキシ・サービス専用のNICを使用するネットワーク分離を使用しないプロキシ

専用のNICを使用するネットワーク分離なしのプロキシとしてDatabase Firewallをデプロイするときには、Database Firewallに2つのNICを用意します:

- Database Firewallトラフィック・プロキシは、すべてのクライアントからデータベースへのトラフィックを処理します。このNICはデータベース・サブネットにデプロイします。

- Database Firewall管理インタフェースは、Database FirewallとAudit Vault Serverの間の通信を処理します。このNICは管理サブネットにデプロイします。

この図の例には、3つのサブネットがあります:

- 管理サブネットには、Audit Vault Server、Database Firewall、Database Firewall管理インタフェースおよびスイッチが含まれています。

- クライアント・サブネットには、3つのクライアントと1つのスイッチが含まれています。

- データベース・サブネットには、3つのデータベース、3つのクライアント、1つのスイッチおよびDatabase Firewallトラフィック・プロキシが含まれています。

次の文字のコールアウトでは、図のDatabase Firewallとの間のトラフィック・フローについて説明します:

- A: クライアント・サブネットでは、クライアントからのトラフィックは、スイッチ経由でネットワーク・ルーターに移動します。ルーターは、トラフィックを管理サブネット内のスイッチに送信し、そのスイッチはトラフィックをデータベース・サブネット内のDatabase Firewallトラフィック・プロキシに転送します。そこから、トラフィックはデータベース・サブネット内のスイッチ経由でデータベースに移動します。データベース・レスポンスは、同じパスを通じてクライアントに戻されます。

- B: データベース・サブネットでは、クライアントからのトラフィックは、データベース・サブネット内のスイッチ経由でデータベース・サブネット内のDatabase Firewallトラフィック・プロキシに移動します。そこから、トラフィックはデータベース・サブネット内のスイッチ経由でデータベースに移動します。データベース・レスポンスは、同じパスを通じてクライアントに戻されます。

- C: Database Firewallは、クライアント・トラフィックからSQLデータを抽出して分析し、Database Firewallポリシーに基づいて、Database Firewall管理インタフェース経由で管理サブネット内のスイッチに送信してからAudit Vault Serverに送信します。

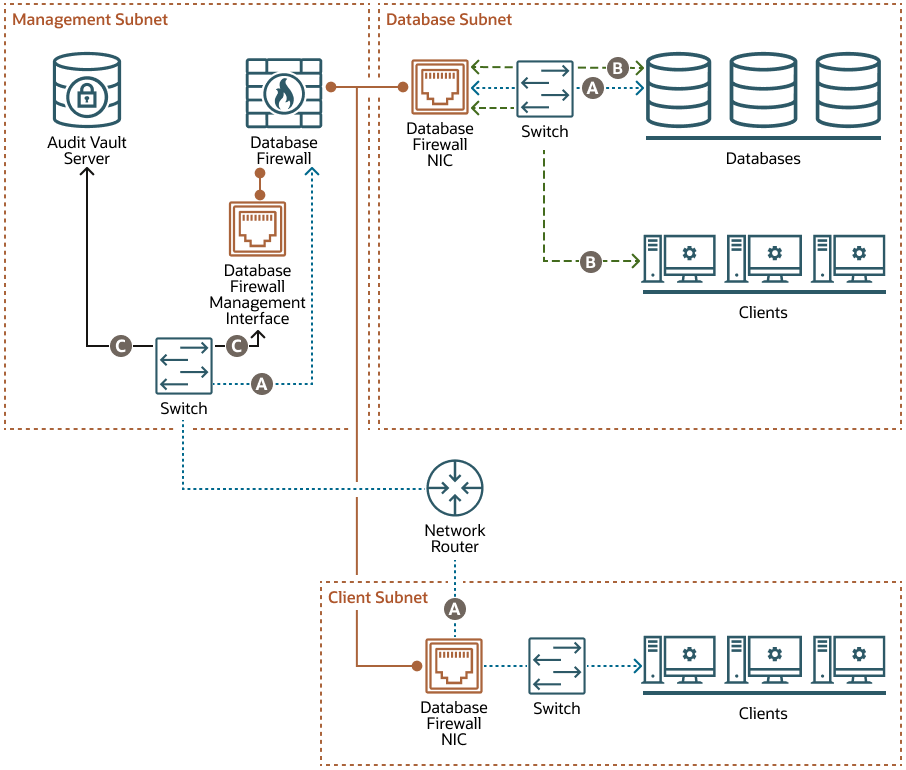

ネットワーク分離を使用するプロキシ

ネットワーク分離を使用するプロキシとしてDatabase Firewallをデプロイするときには、Database Firewallに最小で3つのNICを用意します:

- それぞれのクライアント・サブネットには、そのサブネット内のクライアントとの間のすべてのトラフィックを処理するDatabase Firewall NICがあります。

- データベース・サブネットには、データベースへのすべてのトラフィックに加えて、データベース・サブネット内のクライアントからのトラフィックを処理するDatabase Firewall NICがあります。

- Database Firewall管理インタフェースは、Database FirewallとAudit Vault Serverの間の通信を処理します。このNICは管理サブネットにデプロイします。

この図の例には、3つのサブネットがあります:

- 管理サブネットには、Audit Vault Server、Database Firewall、Database Firewall管理インタフェースおよびスイッチが含まれています。

- クライアント・サブネットには、3つのクライアント、1つのスイッチおよびDatabase Firewall NICが含まれています。

- データベース・サブネットには、3つのデータベース、3つのクライアント、1つのスイッチと1つのDatabase Firewall NICが含まれています。

次の文字のコールアウトでは、図のDatabase Firewallとの間のトラフィック・フローについて説明します:

- A: クライアント・サブネットでは、クライアントからのトラフィックは、クライアント・サブネット内のDatabase Firewall NICへのスイッチ経由でネットワーク・ルーターに移動します。ルーターは、トラフィックを管理サブネット内のスイッチに送信し、そのスイッチはトラフィックをDatabase Firewallに転送します。そこから、トラフィックはデータベース・サブネット内のスイッチとNICを経由してデータベースに移動します。データベース・レスポンスは、同じパスを通じてクライアントに戻されます。

- B: データベース・サブネットでは、クライアントからのトラフィックは、データベース・サブネット内のスイッチ経由でデータベース・サブネット内のDatabase Firewall NICに移動します。そこから、トラフィックはデータベース・サブネット内のスイッチ経由でデータベースに移動します。データベース・レスポンスは、同じパスを通じてクライアントに戻されます。

- C: Database Firewallは、クライアント・トラフィックからSQLデータを抽出して分析し、Database Firewallポリシーに基づいて、Database Firewall管理インタフェース経由で管理サブネット内のスイッチに送信してからAudit Vault Serverに送信します。

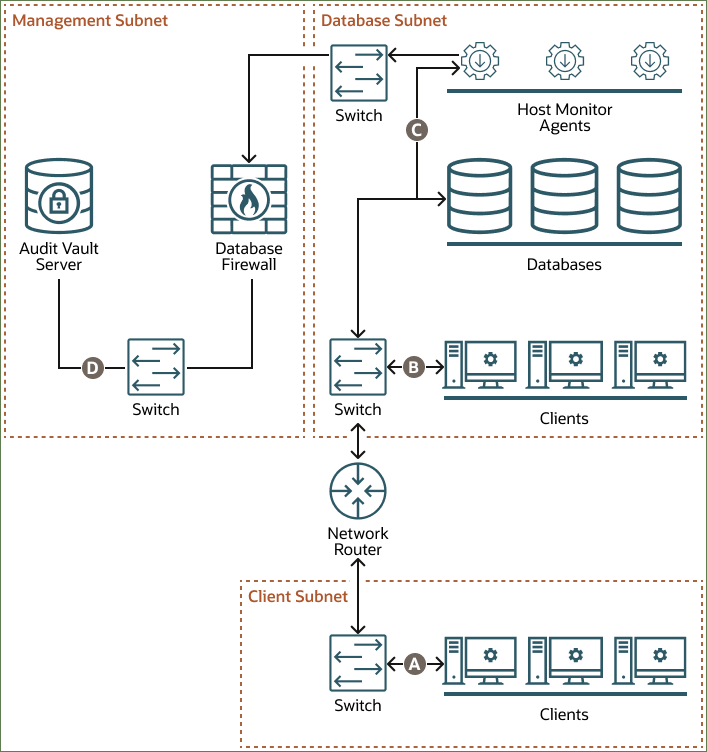

5.2.2 モニタリング(ホスト監視)

モニタリング(ホスト監視)モードでは、Database FirewallはSQLトラフィックを監視してアラートを生成しますが、SQL文のブロックや置換はできません。

モニタリング(ホスト監視)を使用する場合は、ターゲット・データベースを実行しているホスト・マシンにAudit Vault Agentとホスト・モニター・エージェントをインストールします。ホスト・モニター・エージェントは、ホスト・マシンのネットワーク・カード(NIC)からトラフィックを取得して、そのトラフィックを安全にDatabase Firewallに転送します。

ノート:

Oracle AVDF 20.3以降、Database Firewallの任意のNIC (IPアドレス構成済)をモニタリング・ポイントに追加できます。「ホスト・モニター・エージェント用のモニタリング・ポイントの作成」を参照してください。モニタリング(ホスト監視)モードは、ネットワーク・トポロジが他のDatabase Firewallモードのデプロイの障害になっている場合に役立ちます。ホスト監視では関連するトラフィックのみを取得しますが、モニタリング(帯域外)モードではすべてのネットワーク・トラフィックを取得します。モニタリング(ホスト監視)モードでは、クライアントからデータベース・ホストへのネットワーク・パスが複数あるときには、データベース・サーバーにデプロイされたホスト・モニター・エージェントを使用してSQLトラフィックを監視できます。

図の例には、クライアント、データベースおよび管理の3つのサブネットがあります。クライアント・サブネットには、クライアント・サブネット内のスイッチ経由でネットワーク・ルーターに接続する3つのクライアントが含まれています。データベース・サブネットには、3つのデータベースと3つのホスト・モニター・エージェントが含まれています。ホスト・モニター・エージェントは、データベース・サブネットのスイッチ経由でDatabase Firewallに接続しています。データベース・サブネットには、データベース・サブネット内の2番目のスイッチに接続する3つのクライアントも含まれています。そのスイッチは、データベースとネットワーク・ルーターに接続しています。管理サブネットには、Database FirewallとAudit Vault Serverが含まれていて、それらは管理サブネットのスイッチを通じて相互に接続しています。

次のポイントについては、図の文字コールアウトを参照してください:

- A: クライアント・サブネット内のクライアントは、ネットワーク・ルーターとデータベース・サブネット内のスイッチを通じてデータベースに直接接続しています。

- B: データベース・サブネット内のクライアントは、データベース・サブネット内のスイッチを通じてデータベースに直接接続しています。

- C: ホスト・モニター・エージェントは、クライアントとデータベースの間のトラフィックを記録して、データベース・サブネット内のスイッチを通じてDatabase Firewallにトラフィックを転送します。

- D: Database Firewallは、クライアント・トラフィックからSQLデータを抽出して分析し、Database Firewallポリシーに基づいて、管理サブネット内のスイッチ経由でAudit Vault Serverに送信します。

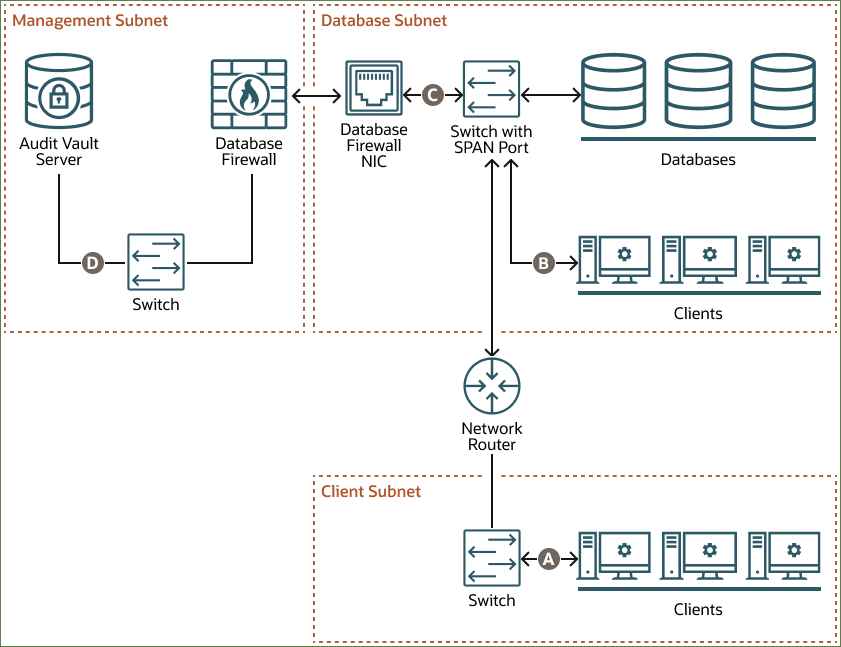

5.2.3 モニタリング(帯域外)

モニタリング(帯域外)モードでは、Database FirewallはSQLトラフィックを監視してアラートを生成しますが、SQL文のブロックや置換はできません。

Database Firewallにデータベース・トラフィックをコピーするために、複数のテクノロジを使用できます。これには、SPANポート、ネットワーク・タップ、パケット・レプリケータなどが含まれます。

モニタリング(帯域外)モードは、非ブロッキング・ポリシー要件の全体で最も単純なデプロイメント・モードです。データベースでもクライアントでも、負荷が増えることはありません。Database Firewallによる、レイテンシや単一障害点は発生しません。

Oracle Audit Vault and Database Firewall (Oracle AVDF)は、このデプロイメント・モードでの高可用性をサポートします。

図の例には、クライアント、データベースおよび管理の3つのサブネットがあります。クライアント・サブネットには、クライアント・サブネット内のスイッチ経由でネットワーク・ルーターに接続する3つのクライアントが含まれています。データベース・サブネットには、3つのデータベースが含まれています。それらは、データベース・サブネット内のSPANポートを備えたスイッチとDatabase Firewall NICによってDatabase Firewallに直接接続しています。データベース・サブネットには、3つのクライアントも含まれていて、ネットワーク・ルーターとともにSPANポートを備えた同じスイッチに接続しています。管理サブネットには、Database FirewallとAudit Vault Serverが含まれていて、それらは管理サブネットのスイッチを通じて相互に接続しています。

次のポイントについては、図の文字コールアウトを参照してください:

- A: クライアント・サブネット内のクライアントは、ネットワーク・ルーターとデータベース・サブネット内のSPANポートを備えたスイッチを通じてデータベースに直接接続しています。

- B: データベース・サブネット内のクライアントは、データベース・サブネット内のSPANポートを備えたスイッチを通じてデータベースに直接接続しています。

- C: Database Firewallは、データベース・サブネット内のスイッチのSPANポートに接続しているDatabase Firewall NICを通じてデータベース・アクティビティを監視します。

- D: Database Firewallは、クライアント・トラフィックからSQLデータを抽出して分析し、Database Firewallポリシーに基づいて、管理サブネット内のスイッチ経由でAudit Vault Serverに送信します。

5.3 Audit Vault Serverの証明書およびIPアドレスの指定

Audit Vault Serverでファイアウォールを管理できるように、各Database FirewallとAudit Vault Serverを関連付けます。高可用性のためにAudit Vault Serverの回復可能なペアを使用している場合は、ファイアウォールを両方のサーバーに関連付けます。

ノート:

- この手順を開始する前に、Database Firewallのインストール後のタスクを完了してください。

- この手順を完了してから、Audit Vault Serverでファイアウォールを登録します。手順については、「Audit Vault ServerでのDatabase Firewallの登録」を参照してください。

プライマリまたはスタンバイAudit Vault ServerをDatabase Firewallから削除するには、次のコマンドを使用します。

| タスク | コマンド |

|---|---|

| Database FirewallからプライマリAudit Vault Serverを削除する |

|

| Database FirewallからスタンバイAudit Vault Serverを削除する |

|

5.4 Oracle Database Firewallのネットワークおよびサービス構成の管理

Oracle Database Firewallのネットワークおよびサービス構成を管理する方法を学習します。

5.4.1 Oracle Database Firewallのネットワーク設定の構成

Oracle Database Firewallのネットワーク設定を構成する方法を学習します。

インストーラにより、インストール時にDatabase Firewallの初期ネットワーク設定が構成されます。このネットワーク設定は、インストール後に変更できます。

Database Firewallのネットワーク設定を変更するには:

5.4.2 Oracle Database Firewallのネットワーク・サービスの構成

Oracle Database Firewallのネットワーク・サービスの構成について学習します。

ネットワーク・サービスの構成により、管理者がOracle Database Firewallにアクセスできる方法が決定されます。データを保護するためのガイドラインを参照して、ネットワーク・サービスを構成するときに適切なセキュリティ措置を必ず講じてください。

Database Firewallのネットワーク・サービスを構成するには:

5.4.3 Oracle Audit Vault and Database FirewallでのSNMPv3ユーザーの構成

SNMPv3ユーザーを構成する方法を学習します。

Simple Network Management Protocolバージョン3 (SNMPv3)は、相互運用可能な標準ベースのプロトコルです。SNMPv3には、メッセージ・セキュリティのためのUser-based Security Model (USM)と、アクセス制御のためのView-based Access Control Model (VACM)が含まれています。USMを使用すると、SNMPマネージャとSNMPエージェント間で交換されるメッセージに対し、データ整合性チェックとデータ発信元認証を実施できます。Oracle Audit Vault and Database Firewall 20.1以降では、デフォルト・バージョンとしてSNMPv3がサポートされています。このトピックでは、SNMPv3のUSMモデルを利用するためのSNMPv3ユーザーの構成に必要なステップについて説明します。

SNMPv3ユーザーを作成するには、次のステップを実行します。

5.5 Database Firewallのsyslog宛先の構成

Database Firewallのsyslog宛先の構成方法を学習します。

次の手順を使用して、Database Firewallから送信するsyslogメッセージのタイプを構成します。メッセージ・カテゴリは、デバッグ、情報またはシステムです。また、警告メッセージをsyslogに転送できます。

syslogを構成すると、Splunk、IBM QRadar、LogRhythm、ArcSightなどの一般的なSIEMベンダーとの統合が可能になります。

ノート:

Syslogメッセージが、宛先マシンに送信されます。メッセージは、Database Firewallの/var/log/messageファイルに書き込まれません。前提条件

-

Audit Vault Serverコンソールにスーパー管理者としてログインします。詳細は、Audit Vault Serverコンソールの使用を参照してください。

-

syslog宛先用に指定するIPアドレスがAudit Vault Serverとは異なるホストのものであることを確認します。

5.6 Database Firewallでの日付と時刻の設定

Database Firewallで日付と時刻を設定する方法を学習します。

Database Firewallの日時を設定するには、この手順を使用します。

5.7 Database Firewallサーバーの単一インスタンスでのIPアドレスの変更

Database Firewallサーバーの単一インスタンスでIPアドレスを変更する方法を学習します。

前提条件

- Database FirewallサーバーのIPアドレスの変更はシステムレベルの変更であり、停止時間が必要なため、ログ収集処理の中断を回避するために、安全な期間中にIPアドレスを変更する計画を立ててください。

- IPアドレスを変更する前に、モニタリング・ポイントをすべて停止します。「Database Firewallモニタリング・ポイントの開始、停止または削除」を参照してください。

Database FirewallサーバーのIPアドレスを変更するには:

ノート:

Database Firewallサーバーがオンラインに戻ると、オフライン中にダウンロードされなかったモニタリング・ポイントのログ・データのダウンロードが開始されます。5.8 Database Firewallのホスト名の変更

Database Firewallのホスト名を変更する方法を学習します。

Audit Vault Serverコンソールを使用してDatabase Firewallホスト名を変更するには:

- Audit Vault Serverコンソールに管理者としてログインします。

- Audit Vault Serverコンソールのメイン・ページで「データベース・ファイアウォール」タブをクリックします。左側のナビゲーション・メニューの「データベース・ファイアウォール」タブがデフォルトで選択されています。

- ホスト名の変更が必要な特定のデータベース・ファイアウォール・インスタンスの名前を見つけてクリックします。ファイアウォールの詳細ページが表示されます。

- メイン・ページで「ホスト名」を変更します。これは、Database Firewallがインストールされているホスト・マシンの名前です。

- 右上隅にある「作成」ボタンをクリックします。

5.9 ネットワーク上のDatabase Firewallおよびそのトラフィック・ソースの構成

ネットワーク上のDatabase Firewallおよびそのトラフィック・ソースの構成について学習します。

5.9.1 ネットワーク上のOracle Database Firewallおよびトラフィック・ソースの構成について

ネットワーク上のOracle Database Firewallおよびそのトラフィック・ソースの構成について学習します。

ネットワーク構成を計画する際に、Database Firewallのデプロイメント・タイプを決定する必要があります。Database Firewallのデプロイメント・タイプは次のとおりです。

- モニタリング(帯域外)

- モニタリング(ホスト監視)

- モニタリング/ブロック(プロキシ)

また、ファイアウォールをトラフィック・プロキシとして使用することを決定する場合があります。Database Firewallの動作モードがモニタリング・モードでのみ動作するか、ブロック・モードも含まれるのかによって、ネットワーク構成が変わります。

ファイアウォールのトラフィック・ソースとプロキシ・ソースを使用して、そのファイアウォールで監視するターゲット・データベースごとにモニタリング・ポイントを構成します。

5.9.2 ネットワーク設定の構成

ネットワーク設定(トラフィック・ソース)の構成について説明します。

インストール・プロセスでは、管理インタフェースとも呼ばれるネットワーク・インタフェース・カード(NIC)に、IPアドレス、ネットワーク・マスクなどのネットワーク設定が適用されます。また、すべてのNICを検出してリストします。

管理インタフェースの設定を変更したり、使用できる別のNIC (トラフィック・ソースとして使用可能)を構成するには、次の手順を使用します。

5.9.3 トラフィック・プロキシとしてのDatabase Firewallの構成

複数のポートを異なるプロキシ・モニタリング・ポイントとして使用するように指定できます。Database Firewallをトラフィック・プロキシとして設定すると、データベース・クライアントは、Database FirewallのプロキシIPアドレスおよびポートを使用してデータベースに接続します。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「Database Firewall」タブをクリックします。

デフォルトでは、左側のナビゲーション・メニューの「データベース・ファイアウォール」が選択されています。

- プロキシとして構成するDatabase Firewallインスタンスの名前をクリックします。

- 「構成」セクションで、「ネットワーク設定」をクリックします。

- Oracle AVDF 20.12以降は、「NICの同期」ボタンが無効になっている場合、次のステップに進みます。「NICの同期」がアクティブな場合は、同期する必要があるDatabase FirewallでNIC名の変更がAVSによって検出されるため、これをクリックします。

- すべてのデバイスのDatabase FirewallでNIC名を選択します。デバイスがDatabase Firewallで使用できなくなり、AVSで不要になった場合は、「不要」を選択します。

- 各デバイスをマッピングした後、「保存」を選択します。

- 「ネットワーク設定」ダイアログ・ボックスで、「ネットワーク・インタフェース・カード」列に示されているネットワーク・インタフェース・カードの名前をクリックします。

- 「ネットワーク・インタフェース設定」ダイアログ・ボックスで、「プロキシ・ポート」セクションの「追加」をクリックします。

- 名前およびポート番号を入力します。

プロキシ・モード・ターゲットを指定するときには、IP:port:Oracleサービス名(OSN)で構成される1つのターゲット・アドレスを入力できます。OSNは空白のままにすることもできます。これは、指定したIP:portのすべてのOracleデータベース・サービスが処理されることを意味します。

ノート:

ターゲット・データベースで複数のOSNを監視する場合:- Oracle AVDF 20.1-20.9: OSNごとにプロキシ・ターゲットの構成が必要になります。これは、単一のプロキシ・ポートでは同じターゲット・データベースの複数のOSNにサービスを提供できないためです。必要に応じてトラフィック・プロキシ・ポートを追加します。

- Oracle AVDF 20.10以降: 処理対象のターゲット・データベースの複数のOSNを1つのプロキシ・ポートを使用して指定できます。複数のOSNは、「|」文字で区切られたリストで指定します。例: target1|target2|target 3。

- (オプション)複数のプロキシ・ポートを指定するには、「追加」をクリックし、別のポート名と番号を入力します。

- 「保存」をクリックします。

-

これで、トラフィック・プロキシがデータベース・ファイアウォールのモニタリング・ポイントで使用可能になりました。

5.10 Database Firewallのステータスおよび診断レポートの表示

Database Firewallのステータスおよび診断レポートを表示する方法を学習します。

Database Firewallのステータスまたは診断レポートを表示するには:

5.11 診断レポート・ファイルの構成およびダウンロード

診断レポート・ファイルの構成およびダウンロードについて学習します。

この項では、CLIを使用して診断レポートを生成する方法を有効化、構成および変更するための情報について説明します。

ノート:

これらのタスクを実行するには、rootユーザー権限が必要となります。診断レポートは、デフォルトでは有効になっていません。ユーザーは、診断レポートを取得する機能を有効にする必要があります。有効にしたら、診断レポートで取得する情報を構成する必要があります。診断レポートは、柔軟にカスタマイズおよびパッケージ化できます。

-

SSHを使用してアプライアンスにログインし、

rootユーザーに切り替えます。「SSHを使用したOracle AVDFアプライアンスへのログイン」を参照してください。

- アプライアンスで次のコマンドを実行します:

診断パッケージが有効でない場合は、/usr/local/dbfw/bin/priv/dbfw-diagnostics-package.rb --installdiagnostics-not-enabled.readmeファイルがダウンロードされます。 - パッケージのインストール後には、ユーティリティがアプライアンスに関する情報を収集できるように診断構成を変更する必要があります。すべての要素とファイルの収集は、次のようにすると有効にできます:

/usr/local/dbfw/bin/priv/dbfw-diagnostics-package.rb --enable ALLまた、SOSレポートの収集は、次のようにすると有効にできます:

/usr/local/dbfw/bin/priv/dbfw-diagnostics-package.rb --enable SOS_REPORT - ユーティリティのヘルプを表示することで、さらに別のオプションも使用できます。

/usr/local/dbfw/bin/priv/dbfw-diagnostics-package.rb --help - 次のコマンドを実行して、アプライアンスに対して有効にした診断情報を取得します:

/usr/local/dbfw/bin/priv/dbfw-diagnostics-package.rb診断収集コマンドを実行すると、デフォルトでデプロイメント情報が収集されます。収集されるデプロイメント情報については、後続の表を参照してください。

保存されたZipファイルの場所がコマンド実行の最後に表示されます。

- 診断の収集後には、次のコマンドでパッケージを削除します:

/usr/local/dbfw/bin/priv/dbfw-diagnostics-package.rb --remove

表5-1 Audit Vault Server (AVS)でALLオプションを指定して実行した場合に診断ログに収集されるデプロイメント情報

| デプロイメント情報 | 詳細 |

|---|---|

| ターゲットの数とターゲットのタイプ | タイプごとのターゲットの数 |

| 監査証跡のタイプ | タイプごとの監査証跡の数 |

| Database Firewall (DBFW)サーバーの数 | DBFWサーバーの数(個別のサーバー) |

| 高可用性(HA)構成 - AVS | 「はい」または「いいえ」 |

| 高可用性(HA)構成 - DBFW | 「はい」または「いいえ」

はいの場合は、プライマリ/セカンダリ・ファイアウォール・サーバーの数 |

| DBFWのデプロイメント・モデル | タイプごとのデプロイメントの数(存在する場合)

|

| 有効化されている監査ポリシーの数 | 統合監査ポリシーがプロビジョニングされているか。「はい」または「いいえ」 |

| 従来の監査ポリシーがプロビジョニングされているか。「はい」または「いいえ」 | |

| 有効化されている事前定義済ポリシーの数 | |

| カスタム・ポリシーの数 | |

| デプロイされたDBFWポリシーとルール | データベース・オブジェクト・ルールがあるポリシーの数 |

| セッション・コンテキスト・ルールがあるポリシーの数 | |

| デフォルト・ルールがあるポリシーの数 | |

| SQL文ルールがあるポリシーの数 | |

| 権限レポート | スケジュールされているか。「はい」または「いいえ」 |

| 機密オブジェクトのジョブ | スケジュールされているか。「はい」または「いいえ」 |

| セキュリティ評価 | スケジュールされているか。「はい」または「いいえ」? |

| アラート・ポリシーの数 | 有効化されているアラートの数 |

| 電子メール通知 | アラート・ポリシーに対して有効化されているか。「はい」または「いいえ」 |

| システム・アラートに対して有効化されているか。「はい」または「いいえ」 | |

| 機密オブジェクトのアップロード | ファイルをアップロードしたか。「はい」または「いいえ」 |

| 生成されたレポートの数 | カテゴリごとの生成されたレポートの数 |

| スケジュールされたレポートの数 | カテゴリごとのスケジュールされたレポートの数 |

| STIG | 有効化されているか。「はい」または「いいえ」 |

| TLS | 有効化されているか。「はい」または「いいえ」 |

| FIPS | 有効化されているか。「はい」または「いいえ」 |

| ストアド・プロシージャ監査 | スケジュールされているか。「はい」または「いいえ」 |

| 秒当たりのイベントの数 | 秒当たりのイベントの数 |

| ネットワークベースのストレージの使用 | 使用されているか。「はい」または「いいえ」 |

| アーカイブ・ポリシー | ターゲットに対して使用されているアーカイブ・ポリシー: オンラインおよびオフラインの月数。 |

| バックアップ頻度 | バックアップ頻度 |

| AVSおよびDBFWサーバーのハードウェア構成(コア/RAM) | AVSのハードウェア構成(コア/RAM) |

| 合計メモリー領域(KB) | |

| 合計ディスク領域(バイト) | |

| CPU使用率 |

5.12 Database Firewallでのカプセル化リモート・スイッチ・ポート・アナライザの構成

カプセル化リモート・スイッチ・ポート・アナライザを使用してSQLトラフィックをミラー化する場合のDatabase Firewallの構成方法を学習します。

カプセル化リモート・スイッチ・ポート・アナライザ(ERSPAN)は、1つ以上のソース・ポートからのトラフィックをミラー化し、ミラー化されたトラフィックを別のデバイス上の1つ以上の接続先ポートに配信します。

この機能により、Database Firewallは受信したSQLトラフィックを解釈できます。この機能は、Database Firewallのモニタリング(帯域外)デプロイメント・モードでのみ使用できます。

Database Firewallを使用したERSPANの構成には、次の高レベルのステップが含まれます。

- ERSPANソースまたはスイッチの構成。

- Database Firewallの構成

ERSPANソースまたはスイッチの構成には、次のステップが含まれます。

-

モニター中のターゲット・データベースへのSQLトラフィックに及ぶようにネットワーク・デバイスまたはスイッチを構成します。

-

ERSPANの構成時には、次の側面を考慮してください。

- 分析が必要でないかぎり、データベース・レスポンス・トラフィックのスパニングを回避します。

- 空のTCPパケットのスパニングを回避します。たとえば、空のACKパケットです。

-

ERSPANトラフィックが、Database Firewallで構成されている適切なネットワーク・インタフェース・カード(NIC)に転送されていることを確認します。

この機能に対するDatabase Firewallの構成には、次のステップが含まれます。

-

Database Firewallモニタリング・ポイントを、モニタリング(帯域外)モードでのみ構成します。

-

ターゲット・データベースから予期されるSQLトラフィックのすべてのIPアドレスおよびポートをリストします。

ノート:

Oracle Real Application Clusterデータベースの場合、これはスキャンIPアドレスのみではありません。これには、関連するすべてのOracle RACノードも含まれます。 -

Database Firewallモニタリング・ポイントを構成します。構成時、ERSPANトラフィックの転送先となるNICを選択します。

-

Database Firewallは、デフォルトではERSPANトラフィックを処理しません。Database Firewallモニタリング・ポイントで有効にする必要があります。次のステップに従って有効にします。

-

SSHを使用してDatabase Firewallにログインし、

rootユーザーに切り替えます。「SSHを使用したOracle AVDFアプライアンスへのログイン」を参照してください。

/var/dbfw/vaディレクトリに変更します。- Audit Vault Serverで構成されたターゲット名を検索して、Database Firewallモニタリング・ポイントを識別します。次のコマンドを実行します。

grep -lr <TARGET NAME> * - 構成ファイルの名前とパスが含まれる出力からモニタリング・ポイント番号を見つけます。たとえば:

1/etc/appliance.conf。この例で、1はモニタリング・ポイント番号です。 - 出力からターゲット・データベースの

va番号も見つけます。これは、モニタリング・ポイント番号より前にあります(va/1/etc/appliance.conf)。 -

ファイル

/usr/local/dbfw/va/<N>/etc/appliance.confを編集して、Database Firewallモニタリング・ポイントでERSPANを有効にします(Nはモニタリング・ポイント番号、vaはターゲット・データベース番号)。 - ファイルで、設定

DAM_TRAFFIC_IS_ERSPAN="0" to DAM_TRAFFIC_IS_ERSPAN="1"を編集します。 - 変更内容を保存します。

- 新しい構成が有効になるように、Database Firewallプロセスを再起動します。コマンド

/usr/local/dbfw/bin/dbfwctl restartを実行して、再起動します。

-

-

受信したERSPANトラフィックを確認します。Database Firewallの

/var/log/messagesファイルにアクセスします。文字列ODF-10524: Encapsulated protocol detectedに移動して見つけます。この文字列は、ERSPANトラフィックが最初に受信されたときに記録されます。