7 ターゲット、監査証跡およびDatabase Firewallモニタリング・ポイントの構成

ターゲット、監査証跡およびDatabase Firewallモニタリング・ポイントの構成について学習します。

7.1 ターゲットの構成について

ターゲットの構成について学習します。

ターゲットは、Audit Vault and Database Firewallが監視するサポート対象のデータベースまたはオペレーティング・システムにすることができます。Audit Vault Agent、Database Firewall、これらの両方のいずれをデプロイするかにかかわらず、Audit Vault Serverですべてのターゲットを登録する必要があります。

ターゲットから監査証跡を収集するには、ターゲットごとに監査証跡を構成し、収集を手動で開始する必要があります。

Database Firewallでターゲットを監視するには、そのターゲットのモニタリング・ポイントを作成する必要があります。

Database Firewallで監視するターゲット・データベースの場合、ネイティブ・ネットワーク暗号化トラフィックを監視するようにOracle Audit Vault and Database Firewallを構成できます。そのためには、ターゲット・コンピュータでスクリプトを実行し、必要な権限を構成する必要があります。

Database Firewallを使用している場合は、受信SQLトラフィックに対するターゲット・データベースのレスポンスを監視することもできます。次の各項では、Oracle Audit Vault and Database Firewallシステムを構成するワークフローの概要について説明します。

7.2 ターゲットの検出と登録およびグループの作成

ターゲットの検出と登録、およびグループの作成について説明します。

7.2.1 ターゲット登録用のデータベースの検出

Oracle AVDF 20.12以降、super administratorsは、指定したIPアドレスおよびポート範囲のNmapスキャン・コマンドによって生成されたXMLファイルをインポートして、データベース・フリート内のどのOracle、Microsoft SQL、MySQL、DB2、PostgreSQLまたはSybaseデータベースがまだAVDFに登録されていないかを判別できます。

7.2.1.1 ターゲット登録用のデータベースの検出について

Oracle AVDF 20.12以降、super administratorsは、指定したIPアドレスおよびポート範囲のNmapスキャン・コマンドによって生成されたXMLファイルをインポートして、AVDFへの登録に使用できるデータベースを識別できます。検出されたデータベースは、AVDFに登録するためにadministratorsに割り当てることができます。

フリート内に多数のデータベースがあるときは、Oracle AVDFにまだ登録されていないデータベースを特定することが困難な場合があります。Oracle AVDF 20.12で導入されたデータベース検出機能を使用すると、Nmapコマンドを使用して、指定したIPアドレスおよびポート範囲をスキャンし、AVDFに登録されていないデータベースを判別できます。Nmapスキャンの結果から、どのOracle、Microsoft SQL、MySQL、DB2、PostgreSQLまたはSybaseデータベースがターゲットとして登録されていないかが通知されます。

Nmapスキャン・コマンドの出力であるXMLファイルは、データベースのリストです。super administratorは、このファイルAudit Vault Serverコンソールにインポートして、すべての未登録データベースをリストできます。各データベースは、将来のスキャンで無視したり、ターゲット登録のために管理者に割り当てることができます。

7.2.1.2 Nmapスキャン・コマンドの実行

Oracle AVDF 20.12以降で使用可能なデータベース検出機能を使用するには、Nmapスキャン・コマンドを実行して、データベース・フリート内のデータベースを検出する必要があります。super administratorは、Nmapスキャン・コマンドの結果をAudit Vault Serverにアップロードする必要があります。

前提条件

- Nmapスキャン・コマンドを実行する前に、ネットワーク管理者に問い合せるか、組織のポリシーを確認してください。

- Nmapコマンド・ツールをダウンロードします。

ノート:

Nmapバージョン7.92および7.94のみがサポートされています。

手順

- WindowsまたはLinuxプラットフォームの場合は、ネットワーク内のホストで次のコマンドを実行します。

nmap -sV -n -p T:<p1-p2> <ip range> --host-timeout <time in minutes> -oX <xml filepath>属性:- sV - オプション。サービス/バージョン情報を特定するためにオープン・ポートを調べます。

- n - オプション。DNS解決なし。このオプションはスキャン時間を短縮します

- p T:<p1 to p2> - このオプションは、ポート範囲p1からp2までのTCPプロトコルをスキャンします。

ポート範囲が不明な場合は、完全なポート範囲である0 - 65536をスキャンすることをお薦めします。

- IP Range - スキャンする必要があるIP範囲。上記は例の1つですが、範囲の詳細なタイプについては、Nmapコマンドのドキュメントを参照してください。

- host-timeout - ホスト上のスキャンが停止するまでの時間を分単位で入力します。ホストによっては、スキャンに時間がかかります。これは、低いパフォーマンス、信頼性の低いネットワーキング・ハードウェア/ソフトウェア、パケット率制限、または制限されたファイアウォールが原因である可能性があります。

- oX - XML出力ファイルの場所

たとえば:nmap -sV -n -p T:1430-6607 10.89.89.0-10.89.89.255 --host-timeout 2m -oX /tmp/tmp.xml super administratorがXMLファイルにアクセスできることを確認します。

関連トピック

7.2.1.3 データベース検出のためのSuper AdministratorとしてのXMLファイルのインポート

Nmapスキャン・コマンドを正常に実行した後、super administratorによってXMLファイルをAudit Vault Serverコンソールにインポートする必要があります。その後、登録のためにデータベースをadministratorsに割り当てることができます。

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 左側のメニューで、「データベース検出」をクリックします。

- 「Nmap XMLのインポート」をクリックします。

- 「ファイルの選択」をクリックします。

- Nmap出力ファイルの場所に移動します。

- 「保存」をクリックしてXMLファイルをインポートします。

- XMLが正常にインポートされた後に、ローカル・システムからXMLファイルを削除します。

super administratorは、Nmapスキャンで検出されたデータベースのリスト、およびAudit Vault Serverコンソールでのデータベース検出のAVDFへの登録ステータスを表示できます。

関連トピック

7.2.1.4 データベース検出でのSuper Administratorとしての登録のためのデータベースの割当て

XMLファイルをインポートした後、super administratorは、検出されたデータベースのリスト、およびそれらのAVDFへの登録ステータスを表示できます。その後、super administratorは、ターゲット登録のために、未登録データベースを他のadministratorユーザーに割り当てることができます。

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 左側のメニューで、「データベース検出」をクリックします。

- 登録のために

administratorに割り当てるデータベースを選択します。 - 「管理者の割当て」をクリックします。

- データベースを割り当てる

administratorユーザーを選択します。データベースの割当てを解除する場合は、ユーザーのドロップダウンで「選択」を選択します。

- 「保存」をクリックします。

7.2.1.5 データベース検出での割当て済データベースの登録

データベースが割り当てられたadministratorまたはsuper administratorは、検出されたデータベースをデータベース検出から直接AVDFに登録できます。

- Audit Vault Serverコンソールに

super administratorまたはadministratorとしてログインします。 - 「ターゲット」タブをクリックします。

- 左側のメニューで、「データベース検出」をクリックします。

- AVDFに登録するデータベースを選択します。

一度に1つのデータベースのみを選択できます。

- 「登録」をクリックします。

- 選択したデータベースの登録を完了します。

詳細は、「Audit Vault Serverでのターゲットの登録または削除」を参照してください。

7.2.1.6 Super Administratorとしての検出されたデータベースの管理

Super administratorsは、データベースを無視、削除することにより、検出されたデータベースの表を管理できます。

データベースを無視する

無視されるデータベースは、無視されるデータベース・レポートに表示されます。後で「検出されたデータベース」リストに戻すか、完全に削除できます。

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 左側のメニューで、「データベース検出」をクリックします。

- (オプション)表に対してフィルタの適用または削除を行います。

- 「検出されたデータベース」レポートで、無視するデータベースを選択します。

ノート:

登録されているデータベースは無視できません。 - 「無視」をクリックします。

選択したデータベースは、無視されるデータベース・レポートに移動します(デフォルトでは縮小されています)。

- (オプション)データベースが無視される理由を説明するコメントを入力します。

- 「保存」をクリックします。

無視されるデータベースを検出されたリストに戻す

無視されるデータベースを「検出されたデータベース」リストに戻すか、完全に削除できます。

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 左側のメニューで、「データベース検出」をクリックします。

- (オプション)表に対してフィルタの適用または削除を行います。

- 無視されるデータベース・レポートで、戻すデータベースまたは削除するデータベースを選択します。

- 「検出されたデータベースに移動」をクリックします。

選択したデータベースは、「検出されたデータベース」レポートに移動します(デフォルトでは縮小されています)。

- (オプション)データベースが戻される理由を説明するコメントを入力します。

- 「保存」をクリックします。

データベースの削除

削除されたデータベースは、検出されたデータベースの表から削除されます。ただし、NmapスキャンからXMLファイルが再度インポートされた場合、削除されたデータベースは再び表に表示されます。

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 左側のメニューで、「データベース検出」をクリックします。

- (オプション)表に対してフィルタの適用または削除を行います。

- 削除するデータベースを選択します。

- 「削除」をクリックします。

7.2.1.7 XMLインポート・ジョブのステータスの表示

XMLファイルがインポートされると、administratorsはデータベース検出ジョブの詳細およびステータスを表示できます。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「設定」タブをクリックします。

- 左側のナビゲーション・メニューで「システム」をクリックします。

- 「モニタリング」セクションで、「ジョブ」をクリックします。

- データベース検出ジョブを検索して、詳細を表示します。

- ジョブ詳細アイコンをクリックして、次のようなジョブの詳細を表示します。

- インポートを実行したユーザー

- インポート完了までにかかった時間

- IPアドレスの数に対して、検出されたデータベースの数

7.2.2 Audit Vault Serverでのターゲットの登録または削除

Audit Vault Serverでのターゲットの登録および削除について学習します。

7.2.2.1 Audit Vault Serverでのターゲットについて

Oracle Audit Vault and Database Firewall (Oracle AVDF)スーパー管理者は、ターゲットを作成し、それらのターゲットに対するアクセス権を他の管理者に付与できます。

管理者もターゲットを作成できますが、作成したターゲットにアクセスできるのは、作成者および管理者を作成したスーパー管理者のみです。

ターゲットの作成およびアクセス時には、次のガイドラインが適用されます。

- スーパー管理者と管理者はいずれもターゲットを作成できます。

- スーパー管理者は、ターゲットまたはターゲット・グループに対するアクセス権を特定の管理者に付与できます。

- スーパー管理者はすべてのターゲットにアクセスでき、管理者はアクセス権を付与されているターゲットにのみアクセスできます。

Oracle Database 12cでマルチテナント・コンテナ・データベース(CDB)を使用しない場合は、以前のバージョンのOracle Databaseと同じように、データベースのターゲットを登録します。CDBを使用する場合は、CDBのターゲットに加え、各プラガブル・データベース(PDB)のターゲットも登録する必要があります。

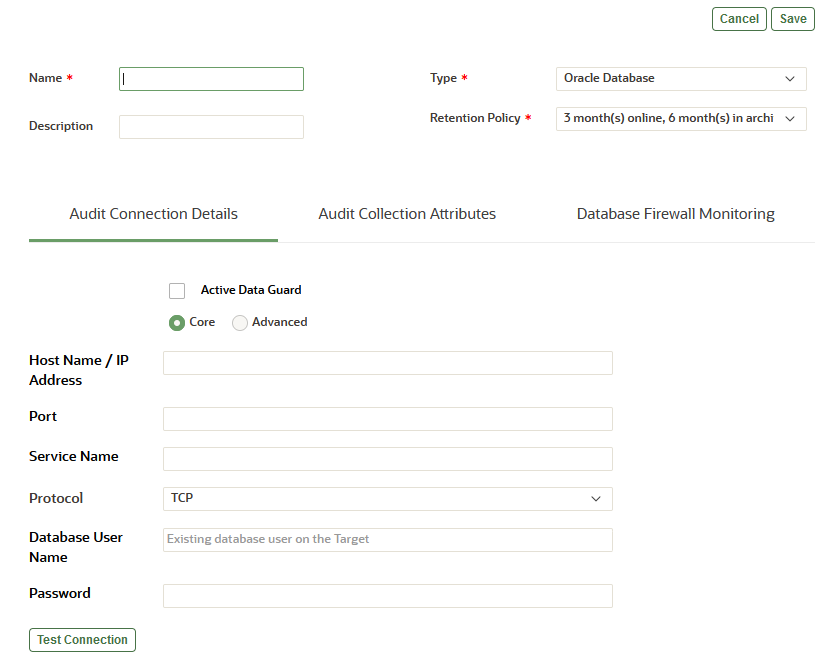

7.2.2.2 ターゲットの登録

監査収集およびDatabase Firewallモニタリングの開始前に、監査または監視するターゲットを登録する必要があります。

ターゲット情報

- Audit Vault Serverコンソールに管理者としてログインします。

-

「ターゲット」タブをクリックします。

デフォルトでは、左側のナビゲーション・メニューで「ターゲット」が選択されています。このページには、構成済ターゲットのリストが表示されます。ターゲットのリストはソートまたはフィルタ処理できます。

-

右上隅にある「登録」をクリックします。

次のページが表示されます。

- 新しいターゲットの名前と説明(オプション)を入力します。

- 「タイプ」ドロップダウン・リストからターゲット・タイプを選択します。たとえば、「Oracle Database」です。

-

Oracle AVDF 20.7以降では、「保存ポリシー」ドロップダウン・リストからポリシーを選択します。

このリストには、「アーカイブ中」タブのすべての事前構成済ポリシーとユーザー定義ポリシーが表示されます。スーパー管理者がユーザー定義ポリシーをデフォルトとして設定していた場合は、そのポリシーがデフォルトで選択されます。それ以外の場合、デフォルト値はオンライン3か月、アーカイブ6か月です。

「監査接続の詳細」タブ

ターゲット・システムに接続するための詳細を入力します。

このセクションのフィールドは、ターゲット・タイプによって異なります。次のリストは、表示される可能性のあるすべてのフィールドとオプションについて説明します。

- Active Data Guard: Oracle Databaseターゲットの場合、ターゲットがActive Data Guardデータベースのときには、このチェック・ボックスを選択します。詳細は、「Oracle Active Data Guardからの監査収集のための追加情報」を参照してください。

- コア(以前の「基本」)または詳細: データベース・ターゲットの場合、接続文字列がわかっているときには「詳細」を選択します。それ以外の場合は、「コア」を選択します。

- ホスト名 / IPアドレス: 仮想IPアドレスを使用できます。

ヒント:

データベース検出(Oracle AVD 20.12以降で使用可能)を使用して未登録データベースを検出する精度を向上させるには、ホスト名/IPアドレスを指定する必要があります。これにより、データベースが誤って未登録とラベル付けされるのを防ぎます。 - ポート

ヒント:

データベース検出(Oracle AVD 20.12以降で使用可能)を使用して未登録データベースを検出する精度を向上させるには、ポート情報を指定する必要があります。これにより、データベースが誤って未登録とラベル付けされるのを防ぎます。 - サービス名: ターゲットがOracle Databaseの場合は、Oracle Databaseサービス名またはSIDを入力します。

- プロトコル: 「TCP」または「TCPS」を選択します。

-

接続文字列(以前の「ターゲットの場所」): データベース・ターゲットに「詳細」オプションを選択した場合は、データベースの接続文字列または接続URLを入力します。この接続文字列は監査データを収集するためにAudit Vault Agentに必要なもので、Database Firewallのみのデプロイメントでは必要ありません。

ノート:

- Oracle Databaseの場合、文字列は次のようになります:

jdbc:oracle:thin:@//<IP address of the Database server host>:<port number>/hrdb - Audit Vault Agentのデータ収集のターゲットとしてOracle Real Application Clusters (Oracle RAC)を構成するときには、SCANリスナー・ホスト名を入力します。

- ターゲットがMicrosoft SQL Serverクラスタの場合は、必須のコレクション属性を設定する必要があります。詳細は、「Oracle Audit Vault and Database Firewall用のMicrosoft SQL Serverプラグイン」を参照してください。

- Oracle Databaseの場合、文字列は次のようになります:

- データベース・ユーザー名(以前の「ユーザー名」): ターゲットで生成された監査データにアクセスできる既存のデータベース・ユーザーの名前を入力します。

ノート:

Oracle Databaseでは、大/小文字を区別しないデータベース・ユーザー名のみがサポートされています。 - パスワード: データベース・ユーザーのパスワードを入力します。

-

テスト接続: Oracle AVDF 20.10以降、Oracle DatabaseおよびMicrosoft SQL Serverターゲットの場合は、このボタンをクリックして、これまでに入力した接続の詳細をテストします。

Oracle AVDFがホストまたはデータベースに接続できない場合や、その他の問題がある場合は、エラー・メッセージに詳細が表示されるため続行する前に問題を解決できます。

「監査収集属性」タブ

ターゲットの監査収集の属性を入力します。

-

「追加」をクリックして、「名前」列と「値」列に属性の詳細を入力します。

Audit Vault Agentでは、一部のターゲット・タイプに応じた収集属性が必要になることがあります。次の表に、各種のターゲット・タイプに入力する必須の収集属性を示します。

ターゲット・タイプ 必須のコレクション属性 Microsoft SQL Serverクラスタ av.collector.clusterEnabledPostgreSQL av.collector.securedTargetVersionトランザクション・ログ監査収集のためのOracle Database AV.COLLECTOR.TIMEZONEOFFSETノート: これは、Oracle Databaseのタイムゾーン・オフセットです。

トランザクション・ログ監査収集の対象のMicrosoft SQL Server AV.COLLECTOR.TIMEZONEOFFSETノート: これは、SQL Serverデータベースのタイムゾーン・オフセットです。

トランザクション・ログ監査収集の対象のMySQL AV.COLLECTOR.TIMEZONEOFFSETノート:これは、MySQLデータベースのタイムゾーン・オフセットです。

ノート:

PostgreSQLの場合は、pgaudit拡張機能を有効にします。この拡張機能を無効にすると、監査収集は不完全になり、レポートには操作の詳細が示されなくなります。 -

次の情報は、監査収集率の向上やAudit Vault AgentとAudit Vault Serverのリソースを効果的に利用するためにオプションで使用します。

ノート:

この機能は、ホスト・モニター・エージェントまたはネットワーク証跡には適用されません。-

Oracle AVDF 20.4以降では、

av.collfwk.MULTI_THREADED属性をtrueに設定することで、監査収集のパフォーマンスと監査収集率の向上が可能です。これは、ターゲットに属するすべての監査証跡に適用されます。この構成によって監査収集率は向上しますが、Audit Vault Agentマシンのリソース(CPUとメモリー)要件も高くなります。Audit Vault Serverのリソース使用率も増加することがあります。この構成は、ターゲットの監査レコード生成率が8600万レコードから1億7200万レコード/日(1000から2000レコード/秒)の間になる場合に使用するようにお薦めします。

-

Oracle AVDF 20.5以降、Audit Vault Agentは、監査収集率が向上するように最適な構成を自動的に選択します。この動的マルチスレッド・コレクタ機能では、Audit Vault ServerおよびAudit Vault Agentのリソースが効果的に利用されます。

この機能はデフォルトの動作であり、ターゲット監査生成率が高い場合にスレッド数を増やすことによって、監査証跡のスループットが向上します。また、ターゲット監査生成率が低い場合にスレッドの数を減らします。この機能は監査収集率を改善し、1日当たり最大2,000/秒または1億7,200万件のレコードを生成するターゲットをサポートできます。ターゲットの監査生成率が非常に高い場合は、Audit Vault Agentマシンのリソース(CPUとメモリー)要件も高くなります。Audit Vault Serverのリソース使用率も増加することがあります。

av.collfwk.MULTI_THREADED属性を設定するかわりに、動的マルチスレッド・コレクタ機能を利用するようにお薦めします。Audit Vault Agentマシンのリソース制約のために高いスループットが要求されない場合は、

av.collfwk.MULTI_THREADED属性をfalseに設定してシングル・スレッド・コレクタを使用します。これは、Oracle AVDF 20.5以前のデフォルトの動作です。監査データ生成率が1日当たり8600万から1億7200万レコードになり、常に高いスループットが要求される場合は、

av.collfwk.MULTI_THREADED属性をtrueに設定して静的マルチスレッド・コレクタを使用します(常に最大スレッド数を使用します)。

-

-

監査収集を構成している場合は、「保存」をクリックしてターゲットの登録を完了します。

Database Firewallモニタリングを構成する場合は、残りのステップを続行します。

「データベース・ファイアウォール・モニタリング」タブ

Database Firewallモニタリングの詳細を入力します。

ノート:

- 監査ポリシーの取得ジョブ

- ユーザー権限の取得ジョブ

- セキュリティ評価

- 機密オブジェクトの取得ジョブ

- ストアド・プロシージャ監査

関連項目:

-

特定のターゲット・タイプに関する要件を調べるには、「監査収集属性」を参照してください。

-

Oracle RAC環境でOracle Database Firewallを構成するには、「Oracle RACでのOracle Database Firewallの使用」を参照してください。

-

ターゲットのリストをソートまたはフィルタ処理するには、「Audit Vault Serverコンソールでのオブジェクト・リストの使用」を参照してください。

- ジョブの監視

- 評価レポート

7.2.2.3 ターゲットの変更

ターゲットは、登録後に変更できます。

ノート:

ターゲットの名前を変更すると、次の影響があります:- 新しい名前は、Audit Vault Agentを再起動するまでOracle Audit Vault and Database Firewallレポートに表示されません。

secured_target_idは同じままになるため、変更したターゲットに重複するエントリが存在することはありません。また、ターゲットの監査証跡や保存ポリシーにも影響はありません。- イベント・ログとアラート表では、古いイベントのターゲット名が変更されることはありませんが、新しいイベントは新しいターゲット名でログに記録されます。そのため、どのターゲットのイベント・ログやレポートを問い合せる場合も、ターゲット名ではなく、

secured_target_idを使用してターゲットのすべてのエントリを取得することをお薦めします。

7.2.2.4 ターゲットの削除

ターゲットの削除について学習します。

Oracle Audit Vault and Database Firewallにターゲットを登録する必要がなくなった場合は、コンソールまたはコマンドライン・ユーティリティを使用してターゲットを削除できます。ターゲットを削除しても、ターゲットに関連する監査データは、(アーカイブ・ポリシーに従って)その保存期間内はデータ・ウェアハウスに残ります。

ターゲットを削除しても、その識別データは残存するため、削除されたターゲットのレコードは存在します。ターゲットを削除するのは、データを収集する必要がなくなった場合または新しいホスト・コンピュータに移動した場合のみです。

ターゲットを削除するには:

7.2.3 ターゲット・グループの作成

ターゲット・グループを作成する方法を学習します。

スーパー管理者は、個別ではなくグループとしてターゲットへのアクセス権を他の管理者に付与するために、ターゲット・グループを作成できます。

-

Audit Vault Serverコンソールにスーパー管理者としてログインします。

-

「ターゲット」タブをクリックします。

-

左側のナビゲーション・メニューの「ターゲット・グループ」をクリックします。

-

右上隅にある「作成」ボタンをクリックします。

-

「ターゲット・グループの作成」ダイアログで、次を実行します。

リリースOracle AVDF 20.1および20.2 リリースOracle AVDF 20.3以降 - 「名前」フィールド: ターゲット・グループの名前を入力します。

- 説明: オプションで、このターゲット・グループの説明を入力します。

- 「メンバー」セクションで、メンバー名のチェック・ボックスを選択して、1つ以上のメンバーを選択します。

-

「追加」ボタンをクリックします。

- 「グループ名」フィールド: ターゲット・グループの名前を入力します。

- 説明: オプションで、このターゲット・グループの説明を入力します。

- 「メンバー」セクションで、1つ以上のメンバーを「使用可能」列から「選択」列に移動して選択します。ターゲット名を使用して、「メンバー」セクションの下のフィールドでターゲットを検索することもできます。

- ターゲットを削除するには、1つ以上のメンバーを選択し、そのメンバーを「選択」列から「使用可能」列に戻します。

-

「保存」をクリックします。

7.2.5 ターゲットおよびターゲット・グループへのアクセスの制御

ターゲットおよびターゲット・グループへのアクセスの制御について学習します。

Oracle Audit Vault and Database Firewallスーパー管理者は、ターゲットまたはターゲット・グループにアクセスできる管理者を制御できます。制御できるのは、個々のユーザーに対するアクセス権、または個々のターゲットまたはターゲット・グループに対するアクセス権です。

7.2.6 ホスト・マシン間のターゲットの移動

ホスト・マシン間でターゲットを移動するタイミングを処理する方法を学習します。

ターゲットをホスト・マシン間で移動すると、Audit Vault Serverコンソールでいくつかの変更が行われます。これは、Audit Vault Agentのタイプによって異なります。

Audit Vault Agentには、次の2つのタイプがあります。

- Audit Vault Agentがターゲット・ホスト・マシンにインストールされている場合、これはローカル・エージェントと呼ばれます。

- Audit Vault Agentがターゲット・ホスト・マシンにインストールされておらず、リモートでインストールされている場合、これはリモート・エージェントと呼ばれます。

次の表に、ターゲットがホスト・マシン間で移動されるときにAudit Vault Serverコンソールで行う構成とステップを示します。

ノート:

Oracle Automatic Storage Management Cluster File System (Oracle ACFS)またはOracle Advanced Cluster File Systemは、Oracle AVDFリリース20.8でサポートが終了しました。

Sybase SQL Anywhereは、Oracle AVDFリリース20.8でサポートが終了しました

Microsoft SQL Server 2012はOracle AVDF 20.12で非推奨となり、将来のリリースでサポートが終了します。

| エージェント・タイプ | 証跡タイプ | ターゲット・タイプ | Audit Vault Serverコンソールのステップ |

|---|---|---|---|

|

ローカル |

|

Oracle Database Oracle Key Vault Sybase ASE |

ステップ1: 次のステップに従って、ターゲットの接続の詳細を更新します。

ステップ2: 次のステップに従って既存の証跡を削除します。

ステップ3: 新しい証跡を作成し、新しいホスト・マシンにインストールされたAudit Vault Agentを構成します。「エージェントベース収集を使用する監査証跡の追加」を参照してください |

|

ローカル |

|

Oracle Database |

ステップ1: ターゲットの接続の詳細を更新します。 ステップ2: 既存の証跡を削除します。 ステップ3: 新しいホスト・マシンにインストールされたAudit Vault Agentを構成し、新しいホスト・マシンの新しい証跡の場所を使用して、新しい証跡を作成します。 |

|

ローカル |

|

MySQL Microsoft SQL Server PostgreSQL IBM DB2 Quick JSON Oracle Solaris Linux IBM AIX Microsoft Windows Microsoft Active Directory Oracle ACFS |

ステップ1: 既存の証跡を削除します。 ステップ2: 新しいホスト・マシンにインストールされたAudit Vault Agentを構成し、新しいホスト・マシンの新しい証跡の場所を使用して、新しい証跡を作成します。 |

|

ローカル |

|

Oracle Database MySQL Microsoft SQL Server IBM DB2 Sybase ASE Sybase SQL Anywhere |

ステップ1: 既存の証跡を削除します。 ステップ2: 新しいホスト・マシンにインストールされたAudit Vault Agentを構成することで、新しい証跡を作成します。 |

|

リモート |

|

Oracle Database Oracle Key Vault Sybase ASE |

ステップ1: ターゲットの接続の詳細を更新します。 ステップ2: 証跡を削除して再作成する必要はありません。既存の証跡を停止します。 ステップ3: 証跡を起動します。 |

|

リモート |

|

Oracle Database |

ステップ1: ターゲットの接続の詳細を更新します。 ステップ2: 証跡の場所が変更された場合は、既存の証跡を削除します。 ステップ3: 新しい証跡を作成し、新しい証跡の場所を指定します。 |

|

リモート |

|

MySQL Microsoft SQL Server PostgreSQL IBM DB2 Quick JSON Oracle Solaris Linux IBM AIX Microsoft Windows Microsoft Active Directory Oracle ACFS |

ステップ1: 証跡の場所が変更された場合は、既存の証跡を削除します。 ステップ2: 新しい証跡を作成し、新しい証跡の場所を指定します。 |

7.3 監査データ収集のためのターゲットの準備

監査データ収集のためのターゲットの準備について学習します。

7.3.1 ターゲットでのNTPサービスを使用した時刻の設定

NTPサービスを使用してターゲットの時間設定を構成する方法を学習します。

Oracleでは、ターゲットとAudit Vault Serverの両方でネットワーク・タイム・プロトコル(NTP)サービスも使用することをお薦めします。これは、Audit Vault Serverによって生成されるアラートに関するタイムスタンプの混乱を避けるのに役立ちます。

関連項目:

NTPサーバーを使用したAudit Vault Serverの時刻の設定の詳細は、「サーバーの日付、時刻およびキーボード設定の指定」を参照してください。

7.3.2 ターゲットで監査が有効であることの確認

監査を有効にする方法を学習します。

ターゲットから監査データを収集するために、そのターゲットで監査が有効になっていることを確認し、該当する場合はターゲットが使用している監査のタイプをノートにとる必要があります。ターゲット・タイプの詳細は、製品のドキュメントを参照してください。

Oracle Databaseターゲットで監査が有効になっているかどうかを確認するには:

7.3.3 ターゲットに対するユーザー・アカウント権限の設定

一部のターゲット・タイプでは、Oracle Audit Vault and Database Firewall (Oracle AVDF)でそれらにアクセスするための資格証明が必要になります。

ターゲットから監査データを収集する場合や、ストアド・プロシージャ監査(SPA)または権限監査を実行する場合、またはOracle Databaseのネイティブ・ネットワーク暗号化トラフィックを監視する場合は、必要なデータにOracle AVDFでアクセスできるように、適切な権限があるユーザー・アカウントをターゲット上に作成する必要があります。

データベース・ターゲットである場合、Oracle AVDFでは、データベース・ターゲットのタイプに応じてユーザー・アカウント権限を構成するためのスクリプトが用意されています。Oracle Databaseターゲットの場合は、「ターゲット」タブにある「ターゲット設定スクリプト」ボタンをクリックすることで、Audit Vault Serverコンソールからその設定スクリプトをダウンロードできます。

データベース以外のターゲットである場合は、監査証跡にアクセスするための適切な権限があるユーザーを作成します。たとえばWindowsターゲットの場合は、セキュリティ・ログを読み取れるようにするために、このユーザーに管理権限が必要になります。

ノート:

Oracle AVDFでは、引用符付きのユーザー名を使用できません。たとえば、"J'Smith"は、ターゲット上のOracle AVDFユーザー・アカウントのユーザー名として有効ではありません。

データベース・ターゲットのタイプに応じてユーザー・アカウント権限を構成するためのスクリプトについては、「ターゲットに対するOracle AVDFアカウント権限用のスクリプト」を参照してください。

7.4 グローバル・セット(旧称:データ検出)に使用するためのターゲットの準備

Oracle AVDF 20.9以降では、データ検出(Oracle AVDF 20.9)またはグローバル・セット(Oracle AVDF 20.10以降)の一部として、Oracle Databaseで特権ユーザーと機密オブジェクトのグローバル・セットを作成できます。

このようなグローバル・セットを作成するには、Oracle Databaseの特権ユーザーと機密オブジェクトを検出する必要があり、そのためにデータベース・ユーザーに権限を追加し、統計を収集します。

関連トピック

7.4.1 グローバル・セットまたはデータ検出を有効にするための前提条件

Oracle Audit Vault and Database Firewallでグローバル・セットまたはデータ検出を有効にする前に、次の前提条件を満たす必要があります。

- グローバル・セットの場合は、Oracle AVDFをリリース20.10以降に更新します。データ検出の場合は、Oracle AVDFをリリース20.9に更新します。「Oracle Audit Vault and Database Firewallリリース20へのパッチ適用」または「Oracle Audit Vault and Database Firewallのリリース12.2からリリース20へのアップグレード」を参照してください。

-

監査用の既存のユーザーがない場合は、Oracle DatabaseでOracle Audit Vault and Database Firewallのユーザー・アカウントを作成します。たとえば:

SQL> CREATE USER username IDENTIFIED BY passwordAudit Vault ServerでこのOracle Databaseをターゲットとして登録するときに、このユーザー名およびパスワードを使用します。

- Audit Vault ServerでターゲットとしてOracle Databaseを追加します。「Audit Vault Serverでのターゲットの登録または削除」を参照してください

7.4.2 特権ユーザーを検出するための権限の管理

グローバルな特権ユーザー・セットを使用する前に、ターゲット設定スクリプトをダウンロードし、Oracle Databaseで実行して、次のようにユーザーに権限を追加します。

Oracle Databaseの設定スクリプトのダウンロード

Audit Vault Serverコンソールからそれらのスクリプトをダウンロードするには:

- Audit Vault Serverコンソールに管理者としてログインします。

- 「ターゲット」タブをクリックします。

- 「ターゲット設定スクリプト」ボタンをクリックします。

ターゲットOracleデータベースでターゲット設定スクリプトをダウンロードし実行して、ユーザーに権限を追加します。

次のディレクトリでそれらのスクリプトにアクセスすることもできます(Linuxの例):

/opt/avdf/defaultagent/av/plugins/com.oracle.av.plugin.oracle/config/

特権ユーザーを検出するためのOracle Databaseのユーザー権限の有効化

ノート:

ダウンロードしたzipファイルには、複数の機能に向けた複数のSQLスクリプトが含まれています。このワークフローでは、特権ユーザーの検出のみを有効にします。-

SYSDBA権限を持つSYSユーザーとして接続します。たとえば:SQL> CONNECT SYS / AS SYSDBA - 次のスクリプトを実行します。

SQL> @oracle_user_setup.sql username DBSAT_DISCOVERY

特権ユーザーを検出するためのOracle Databaseのユーザー権限の取消し

ターゲットの特権ユーザーの検出を無効にするには、ユーザーの権限を取り消します:

SYSDBA権限を持つSYSユーザーとしてデータベースに接続します。- 次のスクリプトを実行します。

SQL> @oracle_drop_db_permissions.sql username DBSAT_DISCOVERY

7.4.3 機密オブジェクトを検出するための統計収集の管理

グローバルな機密オブジェクト・セットを使用する前に、Oracle Databaseで統計を収集する必要があります。

SYSDBA権限を持つSYSユーザーとして接続します。たとえば:SQL> CONNECT SYS / AS SYSDBA- 次のコマンドを実行します。

exec DBMS_STATS.GATHER_DATABASE_STATSまたは、特定のスキーマ内のすべてのオブジェクトに対して

DBMS_STATSプロシージャを実行することもできます。exec DBMS_STATS.GATHER_SCHEMA_STATS(schema_name);ノート:

このプロシージャを呼び出すには、その表の所有者であるか、ANALYZE ANY権限を付与されている必要があります。SYSが所有しているオブジェクトの場合、表の所有者であるか、ANALYZE ANY DICTIONARY権限またはSYSDBA権限が必要です。

7.5 AVDFでのSQLファイアウォールの使用

Oracle AVDF 20.13以降では、AVDFを使用して、Oracle Database 23aiターゲットのSQLファイアウォール違反ログを収集できます。

SQLファイアウォールはOracle Databaseカーネルの一部です。SQLファイアウォールの機能と構成の詳細は、Oracle Database Oracle SQL Firewallユーザーズ・ガイドを参照してください。

前提条件

Oracle Audit Vault and Database FirewallでSQLファイアウォールを使用する前に、次の前提条件を満たす必要があります。

- SQLファイアウォールの場合は、Oracle AVDFをリリース20.13以降に更新します。「Oracle Audit Vault and Database Firewallリリース20へのパッチ適用」または「Oracle Audit Vault and Database Firewallのリリース12.2からリリース20へのアップグレード」を参照してください。

-

監査用の既存のユーザーがない場合は、Oracle DatabaseでOracle Audit Vault and Database Firewallのユーザー・アカウントを作成します。たとえば:

SQL> CREATE USER username IDENTIFIED BY passwordAudit Vault ServerでこのOracle Databaseをターゲットとして登録するときに、このユーザー名およびパスワードを使用します。

- Audit Vault ServerでターゲットとしてOracle Database 23aiを追加します。「Audit Vault Serverでのターゲットの登録または削除」を参照してください

AVDFユーザーへの権限の付与

SQLファイアウォールをAVDFで使用するには、Oracle Databaseでターゲット設定スクリプトをダウンロードし実行して、次のようにユーザーに権限を追加します。

- Oracle Databaseの設定スクリプトをダウンロードします:

- Audit Vault Serverコンソールに管理者としてログインします。

- 「ターゲット」タブをクリックします。

- 「ターゲット設定スクリプト」ボタンをクリックします。

- 設定スクリプトを実行します:

ノート:

ダウンロードしたzipファイルには、複数の機能のための複数のSQLスクリプトが含まれています。このワークフローは、SQLファイアウォールの権限を付与するためだけのものです。-

SYSDBA権限を持つSYSユーザーとして接続します。たとえば:SQL> CONNECT SYS / AS SYSDBA - 次のスクリプトを実行します。

SQL> @oracle_user_setup.sql username SQL_FIREWALLノート:

SQL_FIREWALL権限は、Oracle DatabaseでのSQLファイアウォールのアクションすべてに対する管理者アクセスを提供します。AVDFは、SQLファイアウォール違反ログの収集と、有効になっている場合はパージにのみこの権限を使用します。

-

SQLファイアウォール違反監査証跡の開始

「監査証跡収集の構成および管理」に記載されている手順を使用して、SYS.DBA_SQL_FIREWALL_VIOLATIONS監査証跡を開始します。

SQLファイアウォール違反ログの自動クリーン・アップの有効化

av.collector.enable_trail_cleanup監査収集属性がyesに設定されている場合、1週間以上経過したSQLファイアウォール違反ログはデータベースから自動的にパージされます。このパージ・ジョブは24時間ごとに1回実行され、SYS.DBA_SQL_FIREWALL_VIOLATIONS監査証跡が24時間継続的に実行されてから初めて実行されます。

監査収集属性の設定方法の詳細は、「ターゲットの変更」および「監査証跡のクリーンアップ」を参照してください。

関連トピック

7.6 監査証跡収集の構成および管理

監査証跡収集の構成および管理について学習します。

7.6.1 Oracle Audit Vault Serverで監査証跡を追加するための前提条件

Oracle Audit Vault Serverで監査証跡を追加する前に、次の前提条件を満たすようにしてしてください。

-

Oracle Database、Microsoft SQL ServerまたはMySQLについてトランザクション・ログ監査証跡を構成するには、Oracle GoldenGateをインストールします。詳細は、Oracle Database、Microsoft SQL ServerおよびMySQLについてのトランザクション・ログ監査データ収集を参照してください。

-

Audit Vault Serverでターゲットを追加します。「Audit Vault Serverでのターゲットの登録または削除」を参照してください。

-

ホスト・マシンを登録します。このマシンは、Audit Vault Agentがデプロイされている場所であり、ディレクトリ証跡のターゲットが存在する場所です。「ホストの登録とエージェントのデプロイ」を参照してください。

-

Audit Vault Agentをデプロイする場合は、ホスト・マシンでAudit Vault Agentをデプロイして起動します。「ホスト・コンピュータでのAudit Vault Agentのデプロイ」を参照してください。

ノート:

Oracle AVDF 20.9以降、最大20件のOracle Database表監査証跡について、Audit Vault Agentのかわりにエージェントレス収集を使用できます。Oracle AVDF 20.10以降、.sqlauditと.xel(拡張イベント)のMicrosoft SQL Serverディレクトリ監査証跡にもエージェントレス収集を使用できます。エージェントレス収集の監査証跡の合計数が20件を超えないようにしてください。 「エージェントレス収集を使用する監査証跡の追加」を参照してください。 -

IBM DB2ターゲットの場合、監査証跡を開始する前に、バイナリ監査ファイルがASCII形式に変換されていることを確認します。

-

MySQLターゲットの場合は、XML変換ユーティリティを実行します。「MySQL監査フォーマット用XML変換ユーティリティの実行」を参照してください。

7.6.2 エージェントレス収集を使用する監査証跡の追加

Oracle AVDF 20.9以降、最大20件のOracle Database表監査証跡について、Audit Vault Agentのかわりにエージェントレス収集を使用できます。Oracle AVDF 20.10以降、.sqlauditと.xel (拡張イベント)のMicrosoft SQL Serverディレクトリ監査証跡にもエージェントレス収集を使用できます。エージェントレス収集の監査証跡の合計数が20件を超えないようにしてください。

エージェントレス収集を使用する場合は、ターゲット・ホスト・マシンにAudit Vault Agentをデプロイするのではなく、Audit Vault Serverに付属しているエージェントレス収集サービスを使用します。エージェントレス収集サービスは、Audit Vault Serverをインストールしたときや、Oracle AVDFをリリース20.9以降に更新したときに自動的にインストールされます。

ノート:

- Oracle AVDF 20.9から20.12まで、エージェントレス収集は、ペアになっていないスタンドアロンのAudit Vault Server (AVS)でのみサポートされていました。Audit Vault Serverを高可用性の実現のためにペアにすると、エージェントレス収集サービスの実行が停止されました。Oracle AVDF 20.13以降、エージェントレス収集は、スタンドアロンAVSと高可用性AVSの両方でサポートされます

前提条件

-

次の要件に基づいて、最新のリリース更新にOracle AVDFを更新します:

- Oracle Database表の監査証跡の場合は、Oracle AVDF 20.9以降に更新します。

.sqlauditおよび.xel(拡張イベント)ターゲットのMicrosoft SQL Serverディレクトリ監査証跡の場合は、Oracle AVDF 20.10以降に更新します。

更新の手順は、次の章のいずれかを参照してください:

- Oracle AVDF 20を最新のリリース更新に更新する場合は、「Oracle Audit Vault and Database Firewallリリース20へのパッチ適用」を参照してください。

- Oracle AVDF 12からOracle AVDF 20にアップグレードする場合は、「Oracle Audit Vault and Database Firewallのリリース12.2からリリース20へのアップグレード」を参照してください。

- 高可用性のためにAudit Vault Serverがペアになっていないことを確認します。Audit Vault Serverをペアでなくすには、「プライマリおよびスタンバイAudit Vault Serverのペアリング解除」を参照してください。

- Oracle DatabaseターゲットまたはMicrosoft SQL Serverターゲットを登録します。「ターゲットの登録」を参照してください。

- ターゲットを準備します。監査データ収集のためのターゲットの準備を参照してください。

Microsoft SQL Serverのエージェントレス収集のサポート

Oracle AVDF 20.10以降では、Microsoft SQL Serverターゲットが、次に示すエージェントレス収集のサポートのための条件を満たしていることを確認してください:

-

エージェントレス収集とリモート収集は、次のバージョンのMicrosoft SQL Serverでサポートされています:

.sqlaudit監査イベント: Microsoft SQL Serverのサポートされているすべてのバージョン。.xel監査イベント: Microsoft SQL Server 2017以降。

-

エージェントレス収集とリモート収集は、Microsoft SQL Serverのクラスタ環境ではサポートされていません。

- ファイルが多数ある場合は、エージェントレス収集およびリモート収集が遅くなることがあります。この場合は、ローカルなエージェントベースの収集を使用するようにお薦めします。

-

監査証跡のクリーン・アップ(ATC)は、エージェントレス収集とリモート収集ではサポートされていません。

監査ファイルが自動的にパージされるようにして、監査データが失われることがないように、ファイル・ロールオーバー数を適切に設定する必要があります。ファイル・ロールオーバー数の詳細は、Microsoft SQL Serverのドキュメントを参照してください。

手順

- 「ターゲット」タブをクリックします。

- 監査証跡を追加するOracle DatabaseまたはMicrosoft SQL Serverのターゲットのリンクをクリックします。

- 「監査データ収集」で、「追加」をクリックします。

-

「監査証跡のタイプ」で、次のいずれかの値を選択します:

- Oracle Databaseの場合は、TABLEを選択します。

- Microsoft SQL Serverの場合は、「DIRECTORY」を選択します。

これらの監査証跡タイプの詳細は、プラグインのリファレンスを参照してください:

-

「証跡の場所」フィールドに、ターゲット・コンピュータ上の監査証跡の場所を入力します。

たとえば:

- Oracle Databaseの例:

UNIFIED_AUDIT_TRAIL - Microsoft SQL Serverの例:

directory_path\*.sqlauditまたはdirectory_path\*.xel

- Oracle Databaseの例:

- エージェントレス収集を選択します。このオプションは、Oracle DatabaseのTABLE証跡およびMicrosoft SQL ServerのDIRECTORY証跡にのみ表示されます。

- 「保存」をクリックします。

その監査証跡のエージェント名は、「監査証跡」および「ターゲット」ページにエージェントレス収集として表示されます。

7.6.3 エージェントベース収集を使用する監査証跡の追加

Audit Vault Agentで監査データの収集を始めるには、Audit Vault Serverに登録されている各ターゲットの監査証跡を構成してから、監査証跡収集を開始します。

ノート:

Audit Vault Agentを使用してディレクトリ証跡を収集する場合は、エージェントを、そのディレクトリが含まれているのと同じホストにインストールする必要があります。

- 新しいターゲットを作成します。

- 「ターゲット」タブをクリックします。

- 監査証跡を追加するターゲットのリンクをクリックします。

- 「監査データ収集」で、「追加」をクリックします。

- 「監査証跡のタイプ」で、次のいずれかの証跡タイプを選択します:

- CUSTOM

- DIRECTORY

- EVENT LOG

- NETWORK

ネットワーク証跡を使用してExadataまたはRACデータベースの複数のノードを監視するには、ノードごとに個別のターゲットを作成します。

-

SYSLOG

この証跡タイプでは、

syslogまたはrsyslogファイルから収集できます。両方とも存在する場合に、rsyslogファイルから監査データを収集するには、次の手順で、正確な証跡の場所を指定する必要があります。ノート:

rsyslogによって生成されたレコードに、収集ホストで実行されているAudit Vault Agentと同じタイムゾーン情報が含まれていることを確認します。 - TABLE

- TRANSACTION LOG

ノート:

ターゲット・タイプごとの収集可能な監査証跡のタイプの詳細は、表C-22を参照してください。

すべての監査証跡タイプの詳細は、「Oracle Audit Vault and Database Firewallに付属のプラグイン」を参照してください。

-

「証跡の場所」で、ターゲット・コンピュータ上の監査証跡の場所を入力します。証跡の場所は、ターゲットのタイプによって異なります。

たとえば、Oracle Databaseの場合、証跡の場所は

unified_audit_trailである可能性があります。サポートされている証跡の場所については、「監査証跡の場所」を参照してください。

ノート:

「監査証跡のタイプ」で「DIRECTORY」または「TRANSACTION LOG」を選択する場合、証跡の場所はディレクトリ・マスクである必要があります。 - エージェントベース収集が表示されている場合はそれを選択します。表示されない場合は、デフォルトで、監査証跡に対してエージェントベース収集が使用されます。

- 「エージェント・ホスト」で、Audit Vault Agentがデプロイされているホスト・コンピュータを選択します。

-

「保存」をクリックします。

これで、監査証跡が「監査証跡」タブに表示されるようになりました。収集のステータスは、最初は停止(赤い円)になっています。監査証跡は、それを追加するとすぐに、自動的に開始されます。

関連項目:

プラグインについて7.6.4 Oracle Audit Vault Serverでの監査証跡の停止、開始および自動起動

Oracle Audit Vault Serverでの監査証跡の停止、開始および自動起動の設定について説明します。

監査証跡は、追加直後に自動的に開始されます。監査証跡を開始するには、ホスト・コンピュータでAudit Vault Agentが実行されている必要があります。

Audit Vault Agentが再起動されるか、またはAudit Vault Serverの更新によって更新された場合は、開始されていた監査証跡は自動的に再開されます。

ターゲットが一時的に停止されたときなどに、監査証跡が停止することがあります。自動起動では、監査証跡が停止した場合に、システムが自動的に再起動を試みます。自動起動は、手動で証跡を停止している場合を除き、通常は有効になっています。AVCLIユーティリティを使用して、いつ、何回、システムが自動起動を試行するかのパラメータを設定できます。

AVDF 20.10以降、監査証跡は毎日モニターされます。20回の再試行後も監査証跡がSTOPPED_ERROR状態の場合は、アラートが生成され、電子メール通知が送信されます。

AVDF 20.10以降、ネットワーク証跡は毎時モニターされます。ネットワーク証跡がSTOPPED_ERROR状態の場合は、アラートが生成され、電子メール通知が送信されます。

ターゲットの監査証跡収集を開始または停止するには:

7.6.5 Audit Vault Serverでの証跡収集のステータスの確認

Audit Vault Serverでの証跡収集ステータスの確認について学習します。

-

Audit Vault Serverコンソールに管理者としてログインします。

-

「ターゲット」タブをクリックします。左側のナビゲーション・メニューの「ターゲット」タブがデフォルトで選択されています。

-

左側のナビゲーション・メニューの「監査証跡」タブをクリックします。

監査証跡が構成されているターゲットがリストされます。「収集のステータス」列をチェックします。ステータスは次のいずれかになります:

-

アイドル - 証跡が稼働中で、収集する新規監査データはありません。この状態では、証跡はターゲットによって新しい監査データが生成されるのを待機しています。

-

開始中 - 収集処理を開始しています。

-

収集中 - 証跡は現在、監査データをアクティブに収集中です。

-

停止中 - 収集処理を停止しています。

-

停止済 - 証跡は現在停止しています。

-

リカバリ中 - 証跡は、以前に停止された後でリカバリ中です。証跡は、収集したレコードのチェックポイントを更新する前に停止されました。リカバリ状態では、証跡は現在のチェックポイントから開始してレコードを読み取り、すでに読み取られた重複レコードをフィルタ処理して除外します。リカバリ状態は、サーバーのロードによっては時間がかかることがあります。

-

到達不能 - ハートビート・タイムアウトが発生しました。直前の30分間、証跡からハートビート・メッセージを受信しなかったことを意味します。証跡がクラッシュしていなければ、このステータスは一時的です。Audit Vault Serverにより、監査証跡のステータスがチェックされます。Oracle AVDFリリース20.1から20.6では、ステータスのチェックが(デフォルトで) 5回試行されます。Oracle AVDFリリース20.7以降では、

到達不能と判断する前に、Audit Vault Serverで監査証跡への到達が(デフォルトで) 20回試行されます。 -

アーカイブ・データ・ファイルが必要(リンク) - このリンクが表示される場合は、新規の監査証跡にはアーカイブする必要のある期限切れの監査レコードが含まれており、それに必要なアーカイブ・データ・ファイルが使用できないことを意味しています。

「証跡自動起動詳細」列は、証跡の自動起動が有効になっているかどうか、障害が発生した監査証跡(たとえば、ターゲットが一時的に停止した場合)の再起動が試行されているかどうかを示します。

-

ヒント: 監査証跡リストはソートおよびフィルタ処理できます。

ノート:

- 特定のエージェント・ホストの監査証跡ステータスを表示するには、証跡の名前をクリックします。

- 監査証跡の開始に失敗した場合、「エラー・メッセージ」列を参照することで、さらに多くの情報を得ることができます。

SQL*Plusを使用した監査証跡ステータスの確認

SQL*Plusで監査証跡のステータスを確認するには、avsys.audit_trail_viewを問い合せます。

たとえば:

SQL> SELECT location, host_name, status FROM audit_trail_view

LOCATION HOST_NAME STATUS

--------------------------------------------------------------- -------------------- -----------

unified_audit_trail xxxxxxxx IDLE

sys.unified_audit_trail_DELETED_2016-06-28 11:56:25.203 +00:00 xxxx STOPPED

/var/log/audit/audit.log_DELETED_2016-06-29 08:49:04.446 +00:00 xxxx STOPPED

/var/log/audit_DELETED_2016-06-29 08:53:00.906 +00:00 xxxx STOPPED

dvsys.audit_trail$ xxxx IDLEAVCLIを使用した監査証跡ステータスの確認

AVCLIで監査証跡のステータスを確認するには、LIST TRAIL FOR SECURED TARGETコマンドを使用します。

たとえば:

AVCLI> LIST TRAIL FOR SECURED TARGET TARGET_NAME;

-----------------------------------------------------------------------------------------------------------------------------------------|

AUDIT_TRAIL_TYPE | HOST | LOCATION | STATUS | REQUEST_STATUS | AUTO_START_STATUS | AUTOSTART_ATTEMPTS | LAST_START_TIME | ERROR_MESSAGE |

=========================================================================================================================================|

TABLE | xxx.xxx.com | UNIFIED_AUDIT_TRAIL | STARTING | | ENABLED | 3 | 2016-07-28 | 20:06:42.802312 GMT ||

------------------------------------------------------------------------------------------------------------------------------------------証跡の停止時間履歴の確認

Audit Vault Serverコンソールには、証跡の現在のステータスが表示されます。Oracle AVDF 20.6以降では、Audit Vault Serverコンソールに証跡の停止時間のレコードが保持されます。また、停止時間の理由も表示されます。この情報は、停止時間レポートで参照できます。このレポートには、すべての証跡の停止時間情報と、Audit Vault Server内のすべての証跡の累積停止時間レポートが含まれます。エラーが発生したか、Audit Vault Serverコンソールから手動で停止されたか、または次のいずれかにステータスが変更された場合に、特定の証跡が停止した可能性のある間隔が取得されます。

| ステータス | 説明 |

|

|

このステータスが表示された場合、証跡はエラーが原因で停止しました。この場合、証跡が停止された理由を指定する追加の列「エラー・メッセージ」が示されます。 |

|

|

このステータスは動的に計算され、証跡がAudit Vault Serverに30分を超えて接続できない場合に表示されます。 |

|

|

このステータスが表示された場合、指定した保存期間を超えて証跡が停止しているため、証跡停止時間データがパージされました。 |

|

|

証跡は停止し、データを収集していません。 |

|

|

証跡は収集を開始しようとしています。 |

|

|

証跡はデータの収集を停止しようとしています。 |

|

|

証跡はアクティブであり、データを収集しています。 |

|

|

証跡はアイドル状態であり、データを収集していません。 |

|

|

証跡はリカバリ・モードです。 |

ノート:

すべてのステータス情報がレポートで使用できるわけではありません。証跡の停止時間レポートを取得し、証跡の履歴を表示するには、次のステップに従います。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「ターゲット」タブをクリックします。

- 左側のナビゲーション・メニューで「監査証跡」をクリックします。

- 停止時間レポートを生成する必要がある証跡を選択します。

- 「停止時間」ボタンをクリックします。選択した証跡の停止時間レポートが表示されます。フィルタ・オプションを使用するか、レポートをダウンロードするか、「戻る」ボタンをクリックして、「監査証跡」タブに移動します。

レポートでは、Audit Vault Agentの停止時間、エージェントが停止した特定の時点、データが取得されていない期間およびエージェントが停止する理由も使用可能になります。

ノート:

- この停止時間データは、Oracle AVDFで管理される他のデータと同様に使用でき、アーカイブおよびパージされます。リリース20.6では、停止時間データはデフォルトで1か月間使用でき、その後パージされます。

- Oracle AVDF 20.6にアップグレードする前に構成された証跡の履歴は、取得または使用できません。

- Oracle AVDF 20.6にアップグレードした後に構成された新しい証跡のレポートを使用できます。

- Oracle AVDF 20.6にアップグレードした後に構成された証跡のデータは、証跡の開始時から使用できます。

7.6.6 監査収集のベスト・プラクティス

監査収集の際には、次のベスト・プラクティスに従ってください。

-

すでに監査証跡によって読み取られたレコードは定期的にパージします。

一部のターゲットについては、Audit Vault Agentにクリーン・アップ用のスクリプトが含まれています。詳細は、「監査証跡のクリーン・アップ」を参照してください。すでに監査証跡によってレコードが読み取られているターゲットが残っている場合は、手動で監査証跡をクリーン・アップできます。

レコードをパージしないと、次の問題が発生する可能性があります:

- 表の監査証跡では、レコードが多すぎる(100万件を超える)場合があります。これにより、監査データの収集速度と表監査証跡のスループットが低下することがあります。

- ディレクトリ証跡の場合、サイズが1GBを超えるファイルが多くなりすぎる(1000個を超える)可能性があります。これにより、監査データの収集速度とディレクトリ証跡のスループットが低下することがあります。

- トランザクション・ログ監査証跡、ディレクトリ監査証跡およびOracle GoldenGateのディレクトリが、アクセス制御されていることを確認します。

-

ディレクトリ証跡とトランザクション・ログ監査証跡の場合、

agentユーザーに監査ファイルの読取り権限がないときには、次のコマンドを実行してagentユーザーに監査ファイルの読取り権限を付与します。オペレーティング・システム コマンド Linux setfacl -Rm u:<agent user name>:r-x <audit data directory>setfacl -Rdm u:<agent user name>:r-- <audit data directory>Solaris chmod A+user:<agent user name>:rx:fd:allow <audit data directory>chmod A+user:<agent user name>:r:allow <audit data directory>/*AIX/HP-UX 監査データに対する読取り権限があるグループに agentユーザーを追加します。

7.6.7 新規の監査証跡と期限切れ監査レコードの処理

新規の監査証跡と期限切れ監査レコードの処理について学習します。

監査証跡の収集が確立すると、監査データは、保存(アーカイブ)ポリシーの「オンラインだった月数」の期間、Oracle Audit Vault Serverで保持されます。この期間の後、データ・ファイルはアーカイブ可能となります。その後データは、保存ポリシーの「アーカイブされていた月数」の間、アーカイブ内に保存され、その期間中、Audit Vault Serverへの取得に使用できます。

ただし、既存のターゲットに新規の監査証跡を追加した場合、収集された監査データに、このターゲットに割り当てられている保存ポリシー内の「アーカイブされていた月数」期間に該当するレコードが含まれることがあります。つまり、これらの監査レコードのオンライン期間は期限切れのため、保存ポリシーに従ってアーカイブする必要があります。

この場合、Oracle Audit Vault and Database Firewallでは、新規の監査証跡の収集中に自動的にこれらの期限切れレコードのアーカイブが試行されます。場合によっては、監査証跡が収集を完了できるように、アーカイブ・データ・ファイルを使用可能にする必要があります。

既存のターゲットの新規の監査証跡を収集するときに、監査証跡の「収集のステータス」にアーカイブ・データ・ファイルが必要リンクが表示された場合は、次の手順に従います。

アーカイブ・データ・ファイルにアクセスできるようにするには:

関連項目:

- アーカイブの場所で、必要なデータ・ファイルが使用可能であり、その場所への接続が確立されていることを確認するには、「アーカイブ場所の定義」を参照してください。

- Oracle Audit Vault and Database Firewallでのデータのアーカイブおよび取得について

- Audit Vault Serverコンソールの使用

7.6.8 監査証跡の削除

監査証跡を削除する方法を学習します。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「ターゲット」タブをクリックします。

- 左側のナビゲーション・メニューで、「監査証跡」をクリックします。

- 削除する監査証跡を選択し、必要に応じて「中止」をクリックして監査証跡を停止します。

- 削除する監査証跡を選択し、「削除」をクリックします。

7.6.9 収集のための監査レコード・フォーマットの変換

特殊なツールを使用して監査レコード・フォーマットを変換することで、Audit Vault and Database Firewallでこれらのレコードを収集できるようになります。

7.6.9.1 Oracle Audit VaultレコードのMySQL形式の変換の前提条件

Oracle Audit VaultレコードのMySQL形式を変換するための前提条件について学習します。

形式の変換処理を開始する前に、次のタスクが完了していることを確認してください。

-

Audit Vault ServerでMySQLターゲットを登録します。「Audit Vault Serverでのターゲットの登録または削除」を参照してください。

-

MySQLホスト・マシンにAudit Vault Agentをデプロイします。Audit Vault Agentのデプロイを参照してください。

7.6.9.2 MySQL監査フォーマット用XML変換ユーティリティの実行

MySQL監査フォーマット用XML変換ユーティリティを実行する方法を学習します。

ノート:

この手順は古い監査フォーマットでのみ利用できます。MySQL 5.5および5.6のデフォルト監査フォーマットは古いです。MySQL 5.7のデフォルト監査フォーマットは新しいです。監査フォーマットはMySQL Serverで構成を変更することで変更できます。

XML変換ユーティリティを実行するには:

7.6.9.3 IBM DB2のバイナリ監査ファイルからASCII形式への変換

IBM DB2のバイナリ監査ファイルからASCII形式への変換について学習します。

ノート:

別のディレクトリで各データベースおよび各インスタンスの監査ログ・ファイルを抽出することをお薦めします。Oracle AVDFでは、各データベースおよび各インスタンスに対して別の監査証跡を構成する必要があります。

複数のインスタンスの場合、インスタンスが同じユーザーによって所有されていないときは、各インスタンスに対応する監査データを個別の場所に抽出することをお薦めします。監査データを収集するには、インスタンスごとに1つのエージェントを使用します。エージェント・ユーザーがインスタンス・ユーザーと同じであることを確認してください。

スクリプトを自動的に実行するようにスケジュールする場合、次のガイドラインに従ってください。

-

UNIX:

crontabUNIXユーティリティを使用します。スクリプトを通常どおりに実行するときに前述のパラメータを使用して指定したのと同じ情報を指定します。 -

Microsoft Windows: Windows Schedulerを使用します。アーカイブ・ディレクトリ・パス(リリース9.5データベースの場合のみ)、抽出パスおよびターゲット・データベース名をスケジュールしたタスクに指定します。

7.6.10 Oracle Real Application Clusters用の監査証跡収集の構成

Oracle Real Application Clusters (Oracle RAC)用に監査証跡収集を構成できます。

RAC用にSCANリスナーを構成し、ターゲット登録時にSCANリスナーIPを単一IPとして使用します。

Oracle Real Application Clusters (RAC)用に監査証跡収集を構成するには、次のガイドラインに従います。

| 監査証跡のタイプ | 監査証跡の数 |

|---|---|

|

|

Oracle RAC環境からの表証跡監査データ収集を構成するには、1つの監査証跡で十分です。 |

|

|

Oracle RAC環境からのディレクトリ監査データ収集を構成するには、別の監査証跡が必要です。証跡の場所は、Oracle RAC環境の共有記憶域内の別のディレクトリである必要があります。 |

|

|

Oracle RAC環境からのトランザクション・ログ監査データ収集を構成するには、1つの監査証跡で十分です。 |

関連項目:

監査証跡を構成するには、「エージェントベース収集を使用する監査証跡の追加」を参照してください。

7.6.11 CDBおよびPDBの監査証跡収集の構成

CDBおよびPDBの監査証跡収集の構成について学習します。

Oracle Databaseは、コンテナ・データベース(CDB)またはプラガブル・データベース(PDB)として動作できます。PDBは、Oracle Netクライアントに非CDBとして表示されるスキーマ、スキーマ・オブジェクトおよび非スキーマ・オブジェクトのポータブル・コレクションです。Oracle Database 12cより前のすべてのOracleデータベースは非CDBです。

PDBおよびCDBは、ターゲットとして登録することもできます。Oracle Audit Vault and Database Firewallは、CDBおよびPDBレベルの監査収集をサポートしています。CDB内の複数のPDBインスタンスから監査データを収集するには、次のいずれかの方法を採用します。

方法1: PDBインスタンスごとに個別のターゲットを作成して、UNIFIED_AUDIT_TRAIL表からデータを収集するPDBターゲットごとの監査証跡を作成します。

方法2: CDBに対して1つのターゲットを作成して、CDB_UNIFIED_AUDIT_TRAIL表からデータを収集する監査証跡を作成します。

ノート:

- Oracle AVDF 20では、データが

CDB_UNIFIED_AUDIT_TRAILから収集されます(すべてのPDBが稼働している場合のみ)。 CDB_UNIFIED_AUDIT_TRAILからは、マルチテナント環境におけるすべてのPDBインスタンスからの監査レコードが提供されます。CDB_UNIFIED_AUDIT_TRAILからの監査収集のパフォーマンスは、各PDBインスタンスのUNIFIED_AUDIT_TRAILからの監査収集よりも低くなります。CDB_UNIFIED_AUDIT_TRAILの1日当たりに生成される監査レコードの数が800万より多い場合は、すべてのPDBインスタンスのUNIFIED_AUDIT_TRAILからの監査収集を構成します。

CDBまたはPDBの監査証跡収集を構成するには、次のガイドラインに従います。

| 監査証跡のタイプ | ガイドライン |

|---|---|

|

|

ノート:

|

|

|

ノート: Oracle Database 12cでマルチテナント・コンテナ・データベース(CDB)を使用している場合、CDBに対して、CDBおよびすべてのPDBに対するターゲットを登録する必要があります。 |

Oracle AVDF 20.2でのCDB証跡の拡張

Oracle AVDF 20.2.0.0.0 (または20 RU2)では、一部のPDBが停止している場合でも、稼働中のPDBの監査データがCDB_UNIFIED_AUDIT_TRAILから収集されます。PDBが停止している場合、ステータスが停止中のPDBに対応するデータはCDB_UNIFIED_AUDIT_TRAILに表示されません。以前に停止したPDBが起動すると、特定のPDBに対応するデータがCDB_UNIFIED_AUDIT_TRAILから収集されます。

いずれかのPDBが停止している場合、他のPDBが稼働していても、CDB_UNIFIED_AUDIT_TRAILに最終アーカイブ・タイムスタンプは設定されません。したがって、監査証跡によってすでに読み取られているレコードはCDB_UNIFIED_AUDIT_TRAILからパージされないため、監査証跡のパフォーマンスが大幅に低下する可能性があります。

数日間または永続的に停止されるPDBがある場合は、AV.COLLECTOR.IGNORE_PDB_IF_DOWN_LISTターゲット属性で指定する必要があります。AV.COLLECTOR.IGNORE_PDB_IF_DOWN_LISTターゲット属性の値は、コロンで区切られたPDBのリストです。たとえば、PDB1:PDB2:PDB5のようになります。

停止しているPDBがあるが、AV.COLLECTOR.IGNORE_PDB_IF_DOWN_LISTに存在する場合、監査証跡は特定のPDBが停止している場合は無視し、他のすべてのPDBが稼働している場合はCDB_UNIFIED_AUDIT_TRAILに最終アーカイブ・タイムスタンプを設定します。

AV.COLLECTOR.IGNORE_PDB_IF_DOWN_LISTに記述されているPDBからの監査データ収集は、完全には正確ではありません。これらのPDBの監査レコードの一部が欠落している可能性があります。最終アーカイブ・タイムスタンプがいつ設定されたかに応じて、これらのPDBからデータがパージされることもあります。

ステータスが「停止中」で、AV.COLLECTOR.IGNORE_PDB_IF_DOWN_LISTに存在し、起動する必要があるPDBがある場合は、まずAV.COLLECTOR.IGNORE_PDB_IF_DOWN_LISTから削除します。監査証跡が更新されたAV.COLLECTOR.IGNORE_PDB_IF_DOWN_LIST属性を読み取って処理するように、10分間待機します。約10分後にPDBを起動します。これにより、データが失われることなく、将来のすべてのレコードがこのPDBから正常に収集されます。

関連項目:

監査証跡を構成するには、「エージェントベース収集を使用する監査証跡の追加」を参照してください。

7.6.12 エージェントレス収集からエージェントベース収集への監査証跡の移行

Oracle AVDF 20.9および20.10では、この手順を使用して、エージェントレス収集からエージェントベース収集に監査証跡を移行します(たとえば、高可用性を実現するためにAudit Vault Serverをペアにすることにした場合)。

- Audit Vaultコンソールに管理者としてログインします。

-

移行する必要がある監査証跡を停止します。

-

「監査証跡」ページで、監査証跡の「データ収集期限」列に時間を記録します。

これは、監査レコードをいつまで収集したかを示す日時です。

-

ターゲット・データベースまたはマシンで、すでに収集されている監査レコードをパージします。

「監査証跡のクリーンアップ」を参照してください。

-

移行する必要がある監査証跡を削除します。

「監査証跡の削除」を参照してください。

-

ターゲット用の新しい監査証跡を作成し、その監査証跡を追加するときにエージェントベース収集を選択します。

「エージェントベース収集を使用する監査証跡の追加」を参照してください。

ノート:

エージェントレス収集サービスによってすでに収集されているレコードがターゲットから削除されていない場合、新しく作成されたエージェントベース監査証跡では、重複したレコードが収集されます。

前述の手順の後でも、重複したデータがいくらか収集される可能性があります。

7.6.13 別のAudit Vault Agentへの監査証跡の移行

Oracle AVDF 20.11以降では、UIコンソールまたはAVCLIコマンドを使用して、監査証跡をAudit Vault Agent間で移行できます。同じプロセスを使用して、エージェントベース収集からエージェントレス収集に証跡を移行することもできます(その逆も同様)。これは、監査証跡の数が多いためAudit Vault AgentがCPU不足やメモリー不足になっている場合に役立ちます。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 左側のナビゲーション・メニューで「監査証跡」をクリックします。

- 移動する監査証跡を選択します。

- 「移動」をクリックします。

- エージェントベース収集を選択して監査証跡を別のAudit Vault Agentに移動するか、エージェントレス収集を選択します。

- 前のステップで監査証跡を別のAudit Vault Agentに移動することを選択した場合は、そのAudit Vault Agentを選択します。

- 「移動」をクリックします。

administrator権限でAVCLIにログインします。LIST COLLECTIONコマンドを使用して、使用可能なAudit Vault Agentのリストを表示します。MOVE COLLECTION FOR SECURED TARGETSコマンドを使用して監査証跡を移動します。

関連トピック

7.7 Database Firewallモニタリング・ポイントの構成

Database Firewallモニタリング・ポイントの構成について学習します。

ノート:

透過的アプリケーション・フェイルオーバー(TAF)、高速アプリケーション通知(FAN)またはOracle Notification Service (ONS)を使用している場合、SQLコマンドはこのチャネルを介して送信されません。Oracle Database Firewallを介してルーティングする必要はありません。ONS通信では、Database FirewallをバイパスしてONSリスナーに直接接続します。宛先ホストおよびポートを含むONS通信は、ONSサーバーにあるons.configプロパティ・ファイルで構成されます。

7.7.1 ターゲットに対するDatabase Firewallモニタリング・ポイントの構成について

ターゲットに対するDatabase Firewallモニタリング・ポイントの構成について学習します。

1つのDatabase Firewallで各データベースを監視している場合は、ファイアウォールで監視するすべてのターゲット・データベースに対して1つのモニタリング・ポイントを構成する必要があります。モニタリング・ポイントの構成では、次のものを指定できます。

- Firewallモニタリング・モード

- モニタリング・ポイントに使用されるDatabase Firewall

- 監視されるターゲット・データベースの識別

- データベースへのネットワーク・トラフィック・ソース

Oracle Database Firewallは、次のモードでデプロイできます。

-

監視(帯域外) - このデプロイメント・モードでは、Oracle Database FirewallはSQLトラフィックの監視およびアラートは実行できますが、SQL文のブロックまたは置換はできません。

- モニタリング(ホスト監視) - このデプロイメント・モードでは、Oracle Database FirewallはSQLトラフィックの監視およびアラートは実行できますが、SQL文のブロックまたは置換はできません。

-

モニタリング/ブロック(プロキシ) -このデプロイメント・モードでは、SQL文を監視、アラート、ブロックおよび置換できます。

モニタリング・ポイントを構成する前に、データベース・ファイアウォール構成の一環としてネットワーク・トラフィック・ソースを構成します。

7.7.2 Database Firewallモニタリング・ポイントの作成および構成

Database Firewallモニタリング・ポイントの作成および構成について学習します。

Audit Vault Serverコンソールを使用して、Database Firewallモニタリング・ポイントを構成します。Audit Vault Serverの回復可能なペアを構成している場合は、プライマリ・サーバーでモニタリング・ポイントを構成します。

前提条件

- Database Firewallインスタンスは、モニタリング・ポイント、ターゲットおよびポリシーを構成する前にペアにする必要があります。

- このモニタリング・ポイントに使用する予定のDatabase Firewallにトラフィック・ソースが構成されていることを確認します。詳細は、「ネットワーク上のDatabase Firewallおよびそのトラフィック・ソースの構成」を参照してください。

ノート:

モニタリング/ブロック(プロキシ)モードを使用する場合、IPアドレスまたはMACアドレスのスプーフィング検出ルールを使用する外部デバイスを構成し、それらのデバイスがDatabase Firewallによって行われたデータベースのIPアドレスまたはMACアドレスの変更を無視するように設定する必要があります。

関連項目:

-

サーバーの回復可能なペアの構成の詳細は、「Oracle AVDFにおける高可用性」を参照してください。

-

各種モードの詳細は、『Oracle Audit Vault and Database Firewall概要ガイド』を参照してください。

-

トラフィック・ソースの詳細は、「ネットワーク設定の構成」を参照してください。

7.7.3 Database Firewallモニタリング・ポイントの変更

Database Firewallモニタリング・ポイントを作成した後、設定の変更、データベース・レスポンス監視の有効化、Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックの監視およびホスト監視を実行できます。

7.8 ストアド・プロシージャ監査(SPA)の構成

ストアド・プロシージャ監査(SPA)の構成について学習します。

ストアド・プロシージャ監査(SPA)を使用すると、Oracle Audit Vault and Database Firewall監査者は、ターゲット・データベースのストアド・プロシージャに対する変更を監査できます。Oracle Audit Vault and Database Firewallは、スケジュールされた間隔でデータベース・サーバーに接続し、ストアド・プロシージャに対して行われた変更または追加があればそれを検出します。

SPAを有効にするには、Oracle Audit Vault and Database Firewallがストアド・プロシージャ監査をターゲットで実行するのに必要なユーザー・アカウント権限を構成するだけです。Oracle Audit Vault and Database Firewallには、これらの権限を設定するスクリプトが用意されています。ターゲット・タイプに固有のスクリプトを実行します。

Oracle Audit Vault and Database Firewall監査者は、ターゲット構成でストアド・プロシージャ監査を有効にすると、ストアド・プロシージャに対する変更をレポートで確認できます。

7.9 ネイティブ・ネットワーク暗号化を使用するデータベース用のDatabase Firewallの構成

Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックの監視について学習します。

Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックを監視して、SQL文を作成したデータベース・ユーザー、オペレーティング・システムおよびクライアント・プログラムの名前を取得できます(この情報がネットワーク・トラフィックから入手できない場合)。その後、この情報が、レポートで使用できるようになります。

ノート:

セッション情報を正常にフェッチするには、ターゲット・データベースに、クライアント・マシンがWindowsインスタンスであるか、ネットワーク・ホスト名を使用する特定の場合にDNS逆引き参照を実行するための構成が必要です。Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックの監視を構成するには、この項のステップに従います。

7.9.1 ステップ1: 指定されたパッチのOracle Database 11.2.0.4以前への適用

このパッチを適用する必要があるのは、データベースがOracle Database 11.2.0.4以前の場合のみです。それ以外の場合は、このステップをスキップしてください。

Oracle AVDFによるOracle Database 11gのサポートは、AVDF 20.14では非推奨となり、将来のリリースでサポートが終了します。

パッチを適用するには:

7.9.2 ステップ2: Oracle Advance Security統合スクリプトの実行

Oracle Advanced Security統合スクリプトを実行する方法を学習します。

ネットワーク暗号化統合スクリプトを実行するには:

7.9.3 ステップ3: Oracle DatabaseへのDatabase Firewall公開キーの指定

Database Firewall公開キーをOracle Databaseに指定する方法を学習します。

Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックを使用してトラフィックを復号化するために、Database Firewall公開キーを指定する必要があります。

Oracle Databaseに公開キーを指定するには:

- Audit Vault Serverコンソールに管理者としてログインします。

- 「Database Firewall」タブをクリックします。

- リストから特定のDatabase Firewallインスタンスをクリックします。

- 「構成」セクションで「Oracleネイティブ暗号化」をクリックします。

-

「コピー・キー」をクリックして、公開キーをコピーしてテキスト・ファイルに貼り付けます。たとえば、

dbfw_public_key.txtです。Database Firewallはそれぞれ独自の公開キーを保持しています。Database Firewallの高可用性またはモニタリング・ポイントの回復性を設定している場合、複数のDatabase Firewallがこのターゲットを監視しているとき、それぞれのDatabase Firewall公開キーをコピーして

dbfw_public_key.txtファイルに追加する必要があります。ノート: セキュリティのため、

dbfw_public_key.txtファイルにはOracle Databaseサーバー上のsqlnet.oraファイルと同じアクセス権限が必要です。 -

Oracle Databaseの

sqlnet.oraファイルを変更して、公開キーを追加し、ネイティブ・ネットワーク・トラフィック暗号化を要求します。-

前のステップで作成したファイルをOracle Databaseサーバーの

sqlnet.oraファイルと同じディレクトリ(推奨)に配置します。 -

sqlnet.oraファイルを開き、次のパラメータを追加します(この例では、公開キー・ファイルはdbfw_public_key.txtです)。SQLNET.ENCRYPTION_TYPES_SERVER=AES256

SQLNET.DBFW_PUBLIC_KEY="/path_to_file/dbfw_public_key.txt"SQLNET.ENCRYPTION_SERVER=REQUIREDノート:

sqlnet.oraファイルにオプション・パラメータSQLNET.ENCRYPTION_CLIENTが含まれている場合、その値をREJECTEDにすることはできません。そうしないと、エラーが発生します。SQLNET.ENCRYPTION_SERVERパラメータがREQUIREDとして設定されていることは必須ではありません。ネイティブ・ネットワーク暗号化(NNE)は、クライアント側からも有効化できます。ただし、NNEトラフィックを監視する場合は、SQLNET.ENCRYPTION_SERVERに値REJECTEDを設定しないでください。

-

sqlnet.oraファイルを保存して閉じます。

-

関連項目:

ネットワーク暗号化の詳細は、『Oracle Databaseセキュリティ・ガイド』を参照してください。

7.9.4 ステップ4: Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックのモニタリングの有効化

Oracle Databaseのネイティブ・ネットワーク暗号化トラフィックの監視を有効にできます。

OracleデータベースのDatabase Firewallを使用したネイティブ・ネットワーク暗号化トラフィックの監視の手順に従って、ネットワーク暗号化を使用するOracleデータベースの構成を完了します。

7.10 Database Firewallの詳細設定の構成

詳細オプションでのデータベース接続詳細の構成について学習します。

7.10.1 Oracleデータベースのネイティブ・ネットワーク暗号化について

Oracleデータベースのネイティブ・ネットワーク暗号化の使用について学習します。

Database Firewallを使用して、ネットワーク暗号化を使用するOracle Databaseターゲットを監視している場合、そのデータベースへの送信文および受信レスポンスを復号化して分析できるようにするために、ネイティブ・ネットワーク暗号化の監視を使用する必要があります。

Oracleデータベースの文の復号化に関する制限

ネットワーク暗号化を使用してトラフィックを復号化するようにAudit Vault and Database Firewallを構成する際には、次の制限があります。

- ネットワーク暗号化のチェックサムを使用する場合、Audit Vault and Database Firewallで文の置換は行われません。

- ネットワーク暗号化のRC4暗号はサポートされません。

- サポートされているバージョンのOracle Database。

- Database Firewallでは、ルート・コンテナ・データベース(CDB$ROOT)でのOracle Advance Security統合スクリプトの実行はサポートされていません。また、ルート・コンテナ・データベース(CDB$ROOT)のネイティブ・ネットワーク暗号化を使用したトラフィックに対して、ポリシーを監視および適用しません。

ノート:

Microsoft OSTRESSなどのツールから暗号化された接続を処理する場合は、-T146フラグを使用して、Audit Vault Database Firewallのデータ・トラフィックの調査がMicrosoftの暗号化に干渉しないようにすることをお薦めします。さらに、監視対象のMicrosoft SQL ServerおよびSybase SQL AnywhereデータベースからSQL文を開始したデータベース・ユーザーの名前、オペレーティング・システム、クライアント・プログラムなどの情報を抽出する場合は、データベース問合せを使用することもお薦めします。

7.10.2 Database Firewall for Oracle Databasesを介したネイティブ・ネットワーク暗号化トラフィックの監視

Database Firewall for Oracle Databasesを介したネイティブ・ネットワーク暗号化トラフィックの監視を有効にする方法を学習します。

この機能により、Database Firewallは、サポートされているOracle Databaseターゲットのネイティブ・ネットワーク暗号化トラフィックを監視できます。

ノート:

ネイティブ・ネットワーク暗号化トラフィックの監視は、以前はデータベース問合せと呼ばれていました。前提条件

Audit Vault Serverコンソールに管理者としてログインします。詳細は、Audit Vault Serverコンソールの使用を参照してください。

Database Firewallモニタリング・ポイントでこの機能を有効にするには:

7.10.3 Oracleデータベースの暗号化トラフィックの監視の無効化

Oracleデータベースの暗号化トラフィックの監視の無効化について学習します。

暗号化されたトラフィックの監視を一時的に無効にできます。Oracle AVDFでは、作成した構成情報を、次回に有効にするときのために保存します。

暗号化トラフィックの監視を無効にするには:

7.10.4 Microsoft SQL ServerおよびSybase SQL Anywhereデータベースのセッション情報の取得

Oracle以外のデータベースのセッション情報を取得する方法を学習します。

Sybase SQL Anywhere (Oracle AVDF 20.1 - 20.6のみ)およびMicrosoft SQL Serverデータベースのセッション情報を取得して、SQL文を作成したデータベース・ユーザー、オペレーティング・システムおよびクライアント・プログラムの名前を取得できます。ネットワーク・トラフィックからこの情報を使用できない場合にのみ、この機能を有効にします。その後、この情報が、レポートで使用できるようになります。

この機能の構成中に、「詳細」タブの「ターゲットDBからセッション情報を取得」フィールドを選択します。

7.10.4.1 Microsoft SQL Serverでセッション情報を取得する権限の設定

Microsoft SQL Serverでのセッション情報の取得について学習します。

Microsoft SQL Server 2012はOracle AVDF 20.12で非推奨となり、将来のリリースでサポートが終了します。

- データベースのセッション情報を問い合せるためのOracle AVDFのユーザー・アカウントを作成します。このデータベースは、Audit Vault Serverコンソールでターゲットとして登録する必要があります。

このアカウントのユーザー名およびパスワードをノートにとります。

- Oracle Software Delivery CloudのOracle AVDFインストール・ファイルの一部として使用可能なユーティリティの

V<part_number>.zipファイルから、必要なmssql_ddi_script.sqlスクリプトをダウンロードします。Oracle AVDF 20.13以降では、Audit Vault Serverコンソールからこのスクリプトをダウンロードすることもできます:-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- 「ターゲット設定スクリプト」ボタンをクリックして、統合スクリプトをダウンロードします。

mssql_ddi_script.sqlスクリプトは、mssql_user_privilege_scriptsディレクトリにあります。

-

- スキーマ、ログオン・トリガーおよびジョブの作成、および権限の付与を行う権限を持つユーザーとして、次のコマンドを実行します。

注意:

このスクリプトにより、データベース上にログオン・トリガーが作成され、Database Firewallで使用されるいくつかの表が作成されます。sqlcmd -S tcp:<IP>,<PORT> -U sa -P <Password> -i mssql_ddi_script.sql -v AVDF_DDI_USER="<username>"パスワードは

saユーザー用のパスワードで、ユーザー名はステップ1と同じです。 - 前のステップで作成した資格証明を使用して、このターゲット・データベースに関連付けられているDatabase Firewallモニタリング・ポイントのセッション情報を有効にします。Microsoft SQL Serverをターゲットとして登録するときに、次のステップが正確になるようにします。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- リストからMicrosoft SQL Serverデータベースを選択します。

- 「データベース・ファイアウォール・モニタリング」セクションからモニタリング・ポイントを選択します。

- 「詳細」タブをクリックします。

- 「ターゲットDBからのセッション情報の取得」を選択します。

- 「ユーザー名」フィールドに、前のステップで作成したユーザーのユーザー名を入力します。

- 「パスワード」フィールドに、ユーザーのパスワードを入力します。

- 「ホスト名 / IPアドレス」フィールドに、SQL ServerのIPアドレスを入力します。

- 「ポート」フィールドに、SQLサーバーのリスニング・ポートのポートを入力します。

- 「データベース名」フィールドに、SQL Serverの有効なデータベース・サービス名を入力します。データベースのサービス名が正しくない場合、SQLサーバーのDDIリクエストは、SQL Serverで無効なリクエスト・エラーで失敗します。

-

ノート:

直接データベース問合せ(DDI)では、この方法を使用した短いセッションの情報のフェッチに失敗する可能性があります。これを回避するには、スクリプトの実行に関連する代替ステップに従います。- データベースのセッション情報を問い合せるためのOracle AVDFのユーザー・アカウントを作成します。このデータベースは、Audit Vault Serverコンソールでターゲットとして登録する必要があります。

このアカウントのユーザー名およびパスワードをノートにとります。

- 前のステップで作成したユーザー・アカウントに次の権限を付与します。

-

VIEW ANY DEFINITIONおよびVIEW SERVER STATE(SQL Server) -

master.dbo.sysdatabases表に対するSELECT

-

- 前のステップで作成した資格証明を使用して、このターゲット・データベースに関連付けられているDatabase Firewallモニタリング・ポイントのセッション情報を有効にします。Microsoft SQL Serverをターゲットとして登録するときに、次のステップが正確になるようにします。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- リストからMicrosoft SQL Serverデータベースを選択します。

- 「データベース・ファイアウォール・モニタリング」セクションからモニタリング・ポイントを選択します。

- 「詳細」タブをクリックします。

- 「ターゲットDBからのセッション情報の取得」を選択します。

- 「ユーザー名」フィールドに、前のステップで作成したユーザーのユーザー名を入力します。

- 「パスワード」フィールドに、ユーザーのパスワードを入力します。

- 「ホスト名 / IPアドレス」フィールドに、SQL ServerのIPアドレスを入力します。

- 「ポート」フィールドに、SQLサーバーのリスニング・ポートのポートを入力します。

- 「データベース名」フィールドに、SQL Serverの有効なデータベース・サービス名を入力します。データベースのサービス名が正しくない場合、SQLサーバーのDDIリクエストは、SQL Serverで無効なリクエスト・エラーで失敗します。

-

7.10.4.2 Microsoft SQL Serverでのセッション情報の取得の無効化

データベース上にログオン・トリガーといくつかの表を作成して直接データベース問合せ(DDI)を構成するmssql_ddi_script.sqlスクリプトを使用した後に、mssql_ddi_removal.sqlスクリプトを使用してDDIを無効にできます。

- スキーマ、ログオン・トリガーおよびジョブの削除、および権限の取消しを行う権限を持つユーザーとして、次のコマンドを実行します。

sqlcmd -S tcp:<IP>,<PORT> -U sa -P<Password> -i mssql_ddi_removal.sql -v AVDF_DDI_USER="<username>"パスワードは

saユーザー用のパスワードで、ユーザー名はOracle AVDFのデータベース上のユーザー・アカウントのユーザー名です。 - Audit Vault Serverコンソールで、Microsoft SQL ServerのDDIを無効にします。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「ターゲット」タブをクリックします。

- リストからMicrosoft SQL Serverデータベースを選択します。

- 「データベース・ファイアウォール・モニタリング」セクションからモニタリング・ポイントを選択します。

- 「詳細」タブをクリックします。

- 「ターゲットDBからのセッション情報の取得」の選択を解除します。

-

7.11 TLS暗号化SQLトラフィックの監視

データベース・クライアントとOracle Databaseの間のTLS暗号化SQLトラフィックの監視を有効にする方法を学習します。

ノート:

- この機能では、PKI認証を使用するデータベースクライアントはサポートされていません。

- Oracle AVDFリリース20.7のターゲットとしてのOracle Real Application Cluster (RAC)では、この機能はサポートされていません。

- この機能は、Oracle AVDFリリース20.8以降のターゲットとしてのOracle Real Application Cluster (RAC)でサポートされています。

- Database Firewallはプロキシとして機能し、データベース・クライアントからTLSセッションを終了します。どのような場合でも、Database Firewallはデータベース・サーバーのクライアントになります。

- この機能が有効になっている場合、ネイティブ・ネットワーク暗号化は無効になります。

7.11.1 モニタリング・ポイントの作成時に作成されるデフォルトの自己署名証明書の使用

Database Firewallモニタリング・ポイントの作成時にデフォルトで作成される自己署名証明書を使用する方法を学習します。

Oracle AVDFリリース20.7以降、Database Firewallでは、データベース・クライアントとOracle Databaseの間のTLS暗号化SQLトラフィックの監視がサポートされています。Database Firewallは、データベース・クライアントからセッションを終了し、データベース・サーバーへの新しいTLSアウトバウンド・セッションを作成するTLSプロキシとして機能します。次のものに対して異なるTLSレベルを設定できます。

- データベース・クライアントからDatabase Firewallへのインバウンド接続

- Database FirewallからOracle Databaseへのアウトバウンド接続

TLSレベル4はもっとも厳密で、デフォルトで設定されます。インバウンド接続とアウトバウンド接続の両方について、相互認証がデフォルトで有効になっています。

Database Firewallは、データベース・クライアントからのネットワーク・トラフィックを復号化し、SQLトラフィックを抽出して、構成されたポリシーに基づいてSQL文を処理します。トラフィックを渡す必要がある場合は、データベース・サーバーへの新しいTLSセッションが作成されます。

ノート:

本番インスタンスの場合、組織ポリシーに従って自己署名証明書よりもサード・パーティのCA署名証明書を使用することをお薦めします。ターゲット・データベースのTLS暗号化トラフィックの監視機能を有効にするには、次のステップに従います。

7.11.2 インバウンドまたはアウトバウンドTLS通信の相互認証の構成

データベース・クライアントとOracle Databaseの間のインバウンドまたはアウトバウンドTLS通信の相互認証を構成する方法を学習します。

次の間のTLS通信の相互認証を構成できます。

- データベース・クライアントからDatabase Firewall (インバウンド接続)

- Database FirewallからOracle Database (アウトバウンド接続)

Database Firewallモニタリング・ポイントの構成ファイルは/var/dbfw/va/x/etc/appliance.confです。この場合、xはDatabase Firewallモニタリング・ポイント識別子です。データベース・クライアントは、接続先である関連付けられたDatabase Firewallを常に認証します。

次のステップを実行します。

7.11.3 認証局によって署名された外部証明書の使用

Database Firewallで外部CAによって署名された証明書を使用する方法を学習します。

組織ポリシーに基づいて、外部認証局(CA)によって署名された証明書を使用できます。Oracle AVDFリリース20.7以降、Database Firewallでは、インバウンドおよびアウトバウンドTLS接続について外部CA署名証明書がサポートされています。Database Firewallでは、外部で署名できるCSR (証明書署名リクエスト)を生成するためのユーティリティ(config-pki_identity)が提供されています。

すべてのDatabase Firewallモニタリング・ポイントに外部署名証明書の1つのペアを使用するには、次のステップに従います。

7.11.4 インバウンドまたはアウトバウンドTLS通信の相互認証の無効化

データベース・クライアントとOracle Databaseの間のインバウンドまたはアウトバウンドTLS通信の相互認証を無効にする方法を学習します。

次の間のTLS通信の相互認証を無効にできます。

- データベース・クライアントからDatabase Firewall (インバウンド接続)

- Database FirewallからOracle Database (アウトバウンド接続)

インバウンドまたはアウトバウンドTLS通信では、相互認証をオプションで無効にできます。Database Firewallモニタリング・ポイントの構成ファイルは/var/dbfw/va/N/etc/appliance.confです。この場合、NはDatabase Firewallモニタリング・ポイント番号です。データベース・クライアントは、接続先である関連付けられたDatabase Firewallを常に認証します。

-

SSHを使用してDatabase Firewallにログインし、

rootユーザーに切り替えます。「SSHを使用したOracle AVDFアプライアンスへのログイン」を参照してください。

/var/dbfw/vaディレクトリに変更します。- Audit Vault Serverで構成されたターゲット名を検索して、Database Firewallモニタリング・ポイントを識別します。次のコマンドを実行します。

grep -lr <TARGET NAME> * - 構成ファイルの名前とパスが含まれる出力からモニタリング・ポイント番号を見つけます。たとえば:

1/etc/appliance.conf。この例で、1はモニタリング・ポイント番号です。

インバウンドTLS通信の相互認証を無効にするには、次のステップに従います。

-

構成ファイル

/var/dbfw/va/N/etc/appliance.confで次の値を変更します:TLS_CLIENT_AUTH="0" -

Database Firewallモニタリング・ポイントのインバウンド証明書(

/usr/local/dbfw/va/N/pki/in/in.crtまたは/usr/local/dbfw/va/in.crt)を、信頼できるCA証明書としてSQLクライアントのキーストアにインポートします。ノート: Oracle SQLクライアントの場合、これには、Database Firewallモニタリング・ポイントCA証明書をSQLクライアントのウォレットにインポートする必要があります。詳細は、『SQLNET管理者ガイド』を参照してください。その他の(Oracle以外の) SQLクライアントは、それぞれのデータベース・ドキュメントを参照してください。

Database Firewallは、接続先のデータベースを認証します。アウトバウンドTLS通信の相互認証を無効にするには、次のステップに従います。

7.11.5 Oracle Real Application ClustersデータベースのTLSプロキシの構成

Oracle Real Application Clusters (Oracle RAC)のTLSプロキシを構成するために必要な追加ステップについて説明します。

Oracle AVDFリリース20.7では、データベース・クライアントとOracle Database間のTLS暗号化SQLトラフィックの監視がサポートされています。Oracle AVDFリリース20.8以降では、この機能はOracle RACでサポートされています。

前提条件

- データベース・クライアントには、Oracle RACデータベース・インスタンスと通信するための資格証明が構成されたウォレットが必要です。

- Oracle RACデータベース・インスタンスには、クライアントと通信するように構成されたウォレットが必要です。

- クライアントとOracle RACデータベース・インスタンスは、TCPSを使用して接続できる必要があります。

- Database Firewallを使用するには、外部で作成されたOracleウォレットが必要です。また、Oracle RACデータベース・インスタンスと通信するための資格証明を使用して構成する必要があります。oracleウォレットの作成と管理については、「orapkiユーティリティを使用したOracleウォレットの管理」を参照してください。

7.12 データベース・レスポンス・モニタリングの構成および使用

データベース・レスポンス・モニタリングの構成および使用について学習します。

7.12.1 データベース・レスポンス・モニタリングについて

データベース・レスポンス・モニタリングについて学習します。

データベース・レスポンス・モニタリング機能を有効にすると、図7-1に示すように、データベース・クライアントから送信されたログイン・リクエスト、ログアウト・リクエストおよびSQL文に対するターゲット・データベースのレスポンスをOracle Database Firewallで記録できます。この機能を使用すると、データベースでログイン、ログアウトおよび文が正常に実行されたかどうかを判別でき、監査およびフォレンジック目的の有用な情報を提供できます。

図7-1は、データベース・レスポンス・モニタリングのプロセス・フローを示しています。

Oracle Audit Vault and Database Firewall監査者は、データベース・レスポンスを監査レポートで確認できます。

データベース・レスポンス・モニタリングでは、Database Firewallポリシーによってログに記録されたすべてのSQL文、ログインおよびログアウトに対するデータベース・レスポンスが記録されます。

記録される情報には、Oracle Audit Vault and Database Firewallで解析されるレスポンス(「文の失敗」など)、データベースからの詳細なステータス情報、およびデータベース・レスポンス・テキスト(データベース・クライアントで表示可能)が含まれます。

ノート:

レポートの「イベント・ステータス」の値は、それぞれの監視ポイントでデータベース・レスポンス・モニタリングが有効になっている場合にのみ表示されます。7.13 エージェントとOracle Databaseターゲットの接続の保護

エージェントとOracle Databaseターゲットの接続を保護する方法を学習します。

ターゲットがTCPS/SSL接続を受け入れるように設定されている場合は、次のステップを実行してエージェントを構成します。

-

ターゲットの

sqlnet.oraファイルで、次のパラメータが設定されていることを確認します。-

SQLNET.ENCRYPTION_SERVER=REQUESTED、REJECTED、またはデフォルトのACCEPTED。 -

SQLNET.CRYPTO_CHECKSUM_SERVER=REJECTEDまたはデフォルトのACCEPTED

-

-

Audit Vault Serverコンソールに管理者としてログインします。

-

「ターゲット」タブをクリックします。

-

左側のナビゲーション・メニューの「ターゲット」を選択します。

-

変更する対象のターゲットの名前を選択します。

- 「修正」をクリックします。

-

ターゲット・ページで、次のようにします。

-

「監査データ収集」セクションで、「ホスト名/IPアドレス」に詳細を入力し、「TCPS」プロトコル、「サーバーDN」を選択し、ウォレット・ファイルをアップロードします。データベース・ユーザー名やパスワードなど、すべての必須フィールドが入力されていることを確認します。

-

または、「詳細」オプションを選択し、「TCPS」プロトコルを選択し、ウォレット・ファイルをアップロードしてから、「ターゲットの場所」フィールドにTCPS接続文字列を指定します。データベース・ユーザー名やパスワードなど、すべての必須フィールドが入力されていることを確認します。

たとえば:

jdbc:oracle:thin:@(DESCRIPTION=(ADDRESS=(PROTOCOL=TCPS)(HOST=host_ip)(PORT=port_number))(CONNECT_DATA=(SERVICE_NAME=service_name)(SERVER=DEDICATED))(SECURITY= (SSL_SERVER_CERT_DN="dn")))

-

「保存」をクリックします。

-

関連項目:

-

パラメータの詳細は、『Oracle Database Net Servicesリファレンス』を参照してください。

7.14 ターゲット・データベースのアップグレード

ターゲット・データベースをアップグレードしている場合は、次のタスクを実行して、Oracle Audit Vault and Database Firewall (Oracle AVDF)が引き続き正しく機能していることを確認します。

-

Database Firewallがモニタリング/ブロック(プロキシ)モードでデプロイされている場合は、ターゲットのモニタリング・ポイントを停止します。

-

データベース・リスナー・ポートに変更がないことを確認します。

データベース・リスナー・ポートが変更されている場合は、モニタリング・ポイントに対応する変更を行い、ネットワーク証跡を再開します。

-

IPアドレスやホスト名など、ターゲット・データベースの詳細が変更されていない場合は、ターゲット・データベースのアップグレード完了後にモニタリング・ポイントを有効にします。トラフィックは、以前と同様にモニタリング・ポイントを通過します。

-

ターゲット・データベースでスクリプトを実行し、データベースのアップグレード完了後に権限を付与します。

「ターゲットに対するOracle AVDFアカウント権限用のスクリプト」を参照してください。