15 Audit Vault ServerおよびDatabase Firewallの管理

初期構成の完了後における毎日のAudit Vault ServerおよびDatabase Firewallの操作を管理する方法を学習します。

15.1 Audit Vault Serverの設定、ステータスおよびメンテナンス操作の管理

Audit Vault Serverの設定、ステータスおよびメンテナンス操作の管理方法を学習します。

15.1.1 サーバー・ステータスおよびシステム操作の確認

この手順を使用して、サーバー・ステータスおよびシステム操作を確認できます。

- Audit Vault Serverに管理者としてログインします。

- 次のいずれかの方法を使用して、システム・ステータスを確認します。

- 「ホーム」タブを選択します。このページには、エージェント、監査証跡、ターゲット、ディスク領域、Database FirewallおよびCPU使用率の全体的なシステム・ステータス情報が表示されます(一部の項目については、詳細を表示できます)。

- 「設定」タブを選択し、左側のナビゲーション・メニューで「システム」を選択します。ステータス・ページには、全体的なサーバー・ステータス、構成ステータス、監視ステータスなどの領域の詳細情報が表示されます。

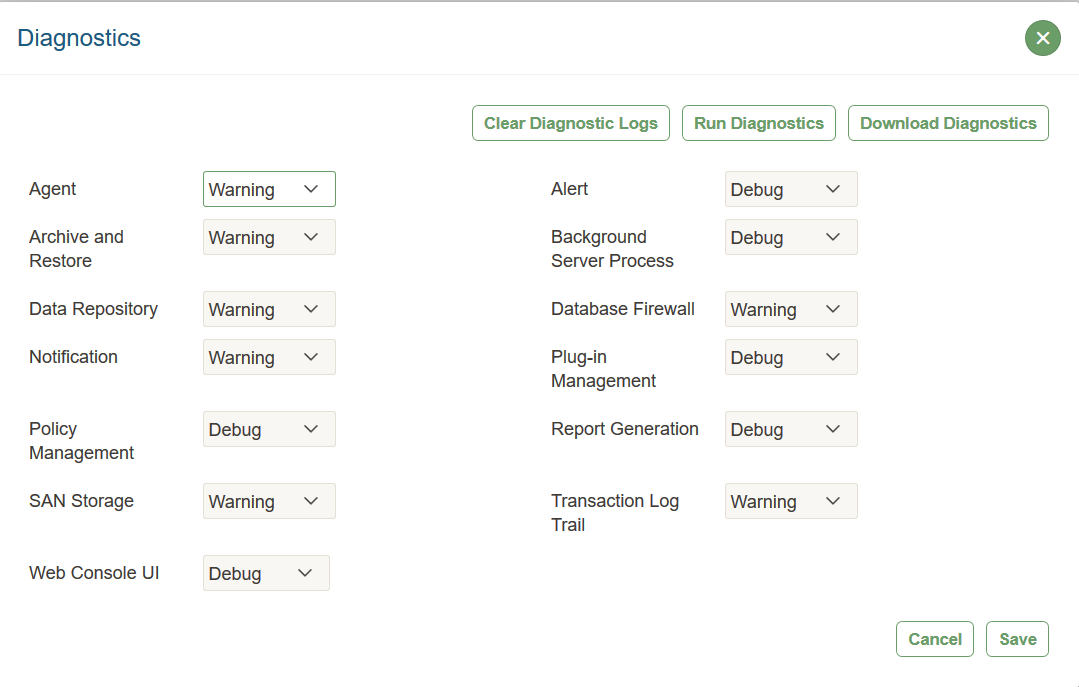

15.1.2 診断の管理

Audit Vault and Database Firewallにおけるエラー、警告およびその他の問題の原因を見つけるための診断レポートを生成できます。

15.1.2.1 診断の管理について

診断ツールを実行して、発生する可能性がある問題をデバッグできます。

AVCLI ALTER SYSTEM SETコマンドを使用して各種サーバー・コンポーネントのLOGLEVELを設定することによって、収集する診断情報の量を調整できます。ダウンロード操作を実行すると、その時点で利用可能な構成情報とともに、ログおよびトレース・ファイルの情報が取得されます。ログ・レベルの変更は、変更された後に生成されるトレースまたはログ・ファイルにのみ、その影響が及ぶことに注意してください。たとえば、ログ・レベルをDEBUGに設定した後に問題が発生した場合は、この項の手順を実行して診断レポートをダウンロードする前に、問題を再現する必要があります。そうしないと、レポートにはデバッグまたはトレースが取得されません。

ただし、DEBUG設定によって多くのファイルが生成され、システムのパフォーマンスに影響する可能性があることに注意してください。このため、この設定は一時的な使用を原則とし、問題を診断するときにのみ使用します。問題を発見して修正した後は、DEBUG設定をERRORなどの元の設定に戻します。

ロギング・レベル

ロギング・レベルによって、ログ・ファイルに記録される情報の量が決まります。次に、ログ・ファイルに書き込まれる情報量の順にロギング・レベルを示します。「デバッグ」が最も多い情報量を提供します。

-

エラー: 重要な情報のみがレポートされます。これは、最小限のログ・メッセージが生成されます。

-

警告: (デフォルト)警告およびエラー・メッセージがレポートされます(WebコンソールUIではサポートされません)。

-

情報: 情報メッセージ、警告メッセージ、エラー・メッセージを書き込みます。このレベルは、本番環境ではなく、テスト環境に適しています。

-

デバッグ: デバッグのために詳細なメッセージを書き込みます。これは、最も多くのログ・メッセージが生成されます。デバッグ・ログには、システムの状態に関する機密情報が含まれる可能性があります。必要な場合にのみdebugログ・レベルを追加し、デバッグが完了したら、それを削除します。

システム・コンポーネント

次のシステム・コンポーネントに対し、異なるログ・レベルを設定できます。

表15-1 様々なログ・レベルを持つコンポーネント

| エージェント | アラート |

|---|---|

|

アーカイブおよび取得 |

バックグラウンド・サーバー・プロセス |

|

データ・リポジトリ |

Database Firewall |

|

通知 |

プラグイン管理 |

|

ポリシー管理 |

レポートの生成 |

|

SANストレージ |

トランザクション・ログの証跡 |

|

WebコンソールUI (3つのログ・レベルのみ) |

該当なし |

15.1.2.2 Audit Vault Serverの診断チェックの実行

この手順に従って、Oracle Audit Vault Serverの診断チェックを実行します。

15.1.2.3 Oracle Audit Vault Serverの詳細診断レポートのダウンロード

Oracle Audit Vault Serverの診断レポートをダウンロードして、アクティビティを確認したり、他の操作を評価できます。

Audit Vault Server診断のzipファイルをダウンロードするには:

15.1.3 Audit Vault Serverの証明書および公開キーへのアクセス

Audit Vault Serverコンソールを使用して、Audit Vault Serverの証明書および公開キーにアクセスできます。

15.1.3.1 サーバー証明書へのアクセス

Database Firewallをデプロイしている場合、Audit Vault Serverの証明書およびIPアドレスを各Database Firewallに指定する必要があります。

15.1.3.2 サーバー公開キーへのアクセス

「アーカイブの場所の管理」領域からAudit Vault Serverの公開キーにアクセスできます。

authorized_keysファイルに追加する必要があります。一般的なLinuxインストールの場合、このファイルは、ユーザーのホーム・ディレクトリの.sshの下にあり、その権限が0600に設定されている必要があります(0400でも可)。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「設定」タブをクリックします。

- 左側のナビゲーション・メニューの「アーカイブ中」を選択します。

- 表示されるページで、「アーカイブの場所の管理」をクリックし、「作成」をクリックします。

- 「アーカイブの場所の作成」ウィンドウの「公開キー」フィールドでこのキーをコピーし、別のシステムの適切なファイルに貼り付けます。

15.2 Oracle Audit Vault Serverのネットワーク構成およびサービス構成の変更

この手順を使用して、Oracle Audit Vault Serverのネットワーク構成およびサービス構成を変更します。

ネットワーク構成またはサービス構成を設定または変更するには、次の関連する手順に従ってください。

15.3 電子メールおよびsyslogのサーバー・コネクタの管理

この手順に従って、電子メールおよびsyslogのサーバー・コネクタを管理します。

コネクタ情報を設定または変更するには、関連する次の手順に従います。

15.4 TLS経由のリモートsyslogの構成

この手順を使用して、TLS経由のリモートsyslogを構成します。

syslogには、デバイス間でログを転送するための便利なメカニズムが備わっています。ログには機密情報が含まれています。そのため、転送時にログを保護することが重要です。このために、クライアントとサーバー間の接続を認証および暗号化します。syslogのリモート機能で、この機能がサポートされています。この手順を使用して、syslogクライアントとサーバー間のセキュアな通信を確立します。

前提条件

- 通常の暗号化されていないリモートsyslog機能が、TCPを使用して動作することを確認します。

- サーバー側の構成を完了します。

imtcpモジュールをロードし、リスナー・ポートを指定します。 - クライアント側の構成を完了します。ログの送信先のリモート・マシンを指定します。

- サーバー側とクライアント側の構成が完了したら、syslogサービスを再起動します。

- いずれかのデバイスが追加、変更、アクティブ化された場合は、syslogサービスを再起動します。

- クライアントからのログが、サーバーのログ・ファイルにリストされていることを確認します。これは確認であり、通信チャネルの保護に進むことができます。

imtcpモジュールをロードし、リスナー・ポートを指定するには、/etc/rsyslog.confファイルを次のように変更します。

# listen for tcp input

$ModLoad imtcp

# listening on port <port number>

$InputTCPServerRun <port number>

# Remote logs written to /var/log/messages.

*.* /var/log/messagesログの送信先のリモート・マシンを指定するには、/etc/rsyslog.confファイルを次のように変更します。

# Forward messages to remotehost:port

*.* @@<Ip address of the remote host>:<port number>syslogには、相互認証を行えるようにするために、モジュール、保護トランスポート層およびデジタル証明書が含まれています。これによって、様々な処理が行われます。syslogメッセージは転送中に暗号化されます。syslog送信者は、syslog受信者に対して認証されます。受信者は、syslog送信者を識別し、今度は送信者に対して認証されます。受信者は、メッセージの有効な受信者であるかどうかを検証するチェックをいくつか実行します。このような相互認証とハンドシェイクによって、あらゆる種類の攻撃が防がれます。

syslogの相互認証システムでは、CA証明書およびピア証明書を使用します。使用可能な署名済証明書がない場合、ユーザーはOpenSSLを使用して自己署名証明書を作成できます。サーバーには、CA (認証局)証明書と独自のデジタル証明書が必要です。これらの証明書により、接続の保護に必要な暗号化キーを提供するSSL操作が可能になります。

syslogは、GTLSモジュールをネットワーク・ストリーム・ドライバとして使用します。syslogにはTLSで保護されたトランスポート・セキュリティ機能があり、メッセージが確実に暗号化されるようにしています。相互認証を確実に行うためには、デジタル証明書を使用しています。

サーバーの構成

サーバー構成には、証明書の場所と使用するGTLSドライバの指定、リスナーの起動が含まれます。次の例は、Linuxベースのリモート・サーバーにのみ適用できます。その他のプラットフォームでは異なります。サーバーのsyslog構成を変更する場合は、特定のsyslogサーバーのドキュメントを参照してください。/etc/rsyslog.confファイルを次のように変更します。

# listen for tcp input

$ModLoad imtcp

# make gtls driver the default

$DefaultNetstreamDriver gtls

# certificate files

$DefaultNetstreamDriverCAFile /path/to/cacert.pem

$DefaultNetstreamDriverCertFile /path/to/servercert.pem

$DefaultNetstreamDriverKeyFile /path/to/serverkey.pem

# Auth mode and permitted peers

$InputTCPServerStreamDriverAuthMode x509/name

$InputTCPServerStreamDriverPermittedPeer <permittedHost>

$InputTCPServerStreamDriverMode 1 # run driver in TLS-only mode

# Listening on port <port number>

$InputTCPServerRun <port number>

# Generic log file watching

$WorkDirectory /var/cache/rsyslog

# Remote logs

*.* /var/log/messagesクライアントの構成

syslogはクライアント(Audit Vault ServerまたはDatabase Firewall)からリモート・システムにメッセージを送信します。クライアント構成には、証明書の場所、使用するGTLSドライバおよびメッセージの宛先の指定が含まれます。/etc/rsyslog.confを次のように変更します。

# make gtls driver the default

$DefaultNetstreamDriver gtls

# certificate files

$DefaultNetstreamDriverCAFile /usr/local/dbfw/syslog/certs/cacert.pem

$DefaultNetstreamDriverCertFile /usr/local/dbfw/syslog/certs/clientcert.pem

$DefaultNetstreamDriverKeyFile /usr/local/dbfw/syslog/certs/clientkey.pem

# Auth modes and permitted peers

$ActionSendStreamDriverAuthMode x509/name

$ActionSendStreamDriverPermittedPeer avs08002719479d

$ActionSendStreamDriverMode 1 # run driver in TLS-only mode

# Send to remote system

*.* @@<Ip address>:<port number>ノート:

rsylog.confは、テンプレート・ファイルから生成されます。

/usr/local/dbfw/templates/template-rsyslog-conf

クライアント設定は、テンプレート・ファイルに対しても行う必要があります。このテンプレートに行われた変更は永続的で、アプライアンスの再起動後も保持されます。

SSL証明書の作成および使用

15.5 監査データのアーカイブおよび取得

監査データをアーカイブおよび取得する方法を学習します。

15.5.1 自動アーカイブの有効化

Oracle Audit Vault and Database Firewall 20.1は、NFS構成済の場所への自動アーカイブをサポートしています。

表領域のデータのオンライン期間が経過すると、ユーザーの介入なしで自動的にデータがアーカイブされます。そのデータはオンラインの場所から削除され、アーカイブの場所に存在するようになります。データをオンラインで、手動で削除することはできません。

自動リモート・アーカイブを有効にすることをお薦めします。これを有効にするには、NFSのアーカイブの場所を少なくとも1つ構成する必要があります。

- NFSアーカイブの場所のリストを構成します。Audit Vault Serverで、NFSがアーカイブ場所として構成されていることを確認してください。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「設定」タブをクリックします。

- 左側のナビゲーション・メニューの「アーカイブ中」を選択します。

- メイン・ページで、「データ保存」をクリックします。

- 自動アーカイブ・ステータスに対して「有効」ボタンをクリックします。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「データ保存」タブをクリックします。

- 左側のナビゲーション・メニューで「リモート・アーカイブ」をクリックします。

- 上部で自動リモート・アーカイブの「有効」をクリックします。

15.5.2 手動によるアーカイブ・ジョブの開始

アーカイブ・ジョブを開始するには、アーカイブ場所を少なくとも1つ構成する必要があります。

AVCLIコマンドREGISTER_REMOTE_FILESYSTEMを使用することでリモート・ファイル・システムを登録できます。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「設定」タブをクリックします。

- 左側のナビゲーション・メニューの「アーカイブ中」を選択します。

- メイン・ページで、「データ保存」をクリックします。

- 「ジョブ名」で、アーカイブ・ジョブの名前を入力します。

- 「アーカイブの場所」で、リストからアーカイブの場所を選択します。

- リストから、アーカイブするファイルを選択します。リストされるファイルは、ターゲットの保存ポリシーに従って「オンラインだった月数」の期間が経過したものです。

- 「アーカイブ」をクリックします。

ヒント:

アーカイブ・ジョブが失敗し、エラーOAV-46599が表示された場合は、制御ファイル内の自動バックアップをオフに設定する必要があるためRMAN構成を確認してください。rman /RMAN> configure controlfile autobackup off;

- Audit Vault Serverコンソールに管理者としてログインします。

- 「データ・ステータス」タブをクリックします。

- 左側のナビゲーション・メニューで「リモート・アーカイブ」をクリックします。

- 「アーカイブ・データ」タブをクリックします。

- ターゲット名の右側にあるボックスをクリックすることで、リストからアーカイブ・データ・ファイルを1つ以上選択します。

- 「リモートに移動」をクリックします。

- 表示されたダイアログ・ボックスで、ジョブ名を入力します。

- ドロップダウン・リストからリモート・アーカイブの場所を選択します。選択したアーカイブ・データ・ファイルは、選択した、リモート・アーカイブの場所に移動されます。

- 「保存」をクリックします。

ヒント:

アーカイブ・ジョブが失敗し、エラーOAV-46599が表示された場合は、制御ファイル内の自動バックアップをオフに設定する必要があるためRMAN構成を確認してください。rman /RMAN> configure controlfile autobackup off;

15.6 リポジトリ暗号化の管理

リポジトリ暗号化キーの管理には、マスター暗号化キーのローテーションやキーストア・パスワードの変更などのタスクが含まれます。

15.6.1 Oracle Audit Vault Serverのリポジトリ暗号化について

リポジトリ暗号化について学習します。

Oracle Audit Vault Serverのイベント・リポジトリの暗号化は、Oracle Audit Vault and Database Firewallの新規インストールで有効です。この機能では、Oracle Databaseの透過的データ暗号化(TDE)を使用して、Audit Vault Serverに格納されているデータ、外付けのSANストレージに格納されているデータ、およびアーカイブの場所に格納されているデータのすべての監査イベントが暗号化されます。

15.6.2 リポジトリ暗号化のためのマスター・キーのローテーション

暗号化キーのローテーションにより、暗号化されたデータにセキュリティのレイヤーが追加されます。

ノート:

Audit Vault Serverをバックアップからリストアすると、リストア操作によりシステムがある時点に復元されます。したがって、システムのリストアにより、古い暗号化キーが回復されます。

15.6.3 キーストア・パスワードの変更

セキュリティ向上のために、キーストア・パスワードを定期的に変更します。

15.6.4 TDEウォレットのバックアップ

TDEウォレットをバックアップして情報を保持できます。

TDEウォレットを含むOracle Audit Vault Serverのバックアップを定期的に実行することが重要です。どうしてもOracle Audit Vault Serverをバックアップできない場合は、最低限、次の場所にあるTDEウォレットを定期的にバックアップします。

/usr/local/dbfw/etc/wallets/dbfwdb_wallet

Oracle Audit Vault and Database Firewallでは、ウォレットをバックアップする機能は提供されていません。ウォレットは、リモートの場所に安全にバックアップする必要があります。

15.6.5 アップグレードされたインスタンスでのデータ暗号化

Oracle Audit Vault Serverでアップグレードされたインスタンスのデータ暗号化について学習します。

データ暗号化のフェーズ

このトピックでは、データ暗号化プロセスを開始するために使用できる手順の詳細を示します。

警告:

新しくインストールされたOracle Audit Vault Server、またはOracle Databaseリリース12.2.x以上のフレッシュ・インストールからアップグレードされたシステムでは、データ暗号化プロセスを実行しないでください。Oracle Database 12.2.0以上のバージョンでは、すべての新規インストールで暗号化が自動的に有効になります。したがって、すべての表領域がデフォルトで暗号化されます。

データ暗号化プロセスは2つのフェーズに分かれています。

-

データ暗号化の有効化:

このフェーズは自動的に行われ、Audit Vault Serverのアップグレードの実行中にデータ暗号化が有効になります。アップグレード・プロセスでは、スタンドアロンおよびプライマリ・システム上のキーストアのパスワードが要求されます。アップグレードが成功すると、データ暗号化が自動的に有効になります。それ以降、新しく作成された表領域は自動的に暗号化されます。ただし、アップグレード前に作成された表領域はクリア・テキストのままです。

-

既存のクリア・テキスト表領域の暗号化:

このフェーズはユーザーによってトリガーされます。既存のクリア・テキスト表領域を暗号化するには、ユーザーがデータ暗号化プロセスを開始する必要があります。このプロセスをトリガーするには、

/usr/local/dbfw/bin/avdf_data_encryption.shスクリプトを実行します。ユーザーによってトリガーされる既存のクリア・テキスト表領域の暗号化ステップの詳細は、このトピックを参照してください。

始める前に

-

暗号化の速度は、システムのハードウェア・プロファイルにもよりますが、1GBのデータを暗号化するのに20-50秒程度です。

-

表領域の暗号化プロセスを開始するには、rootとして

/usr/local/dbfw/bin/avdf_data_encryption.shスクリプトを実行します。 -

暗号化プロセスの前に、必ずAVDFのバックアップを取ってください。

-

ユーザーがこの手順を実行するには、オペレーティング・システムのrootユーザー権限を持っている必要があります。適切な権限を取得していることを確認してください。

-

暗号化プロセス・スクリプトは、スタンドアロン・システムまたはHA設定のプライマリで実行する必要があります。暗号化スクリプトを実行する前に、スタンバイ・システムも稼働中していることを確認してください。スタンバイ・システムが停止していると、スクリプトでエラーが発生する可能性があります。スクリプトはプライマリ・システムとスタンバイ・システムの両方の表領域を暗号化します。

-

暗号化プロセスを実行する前に、データベースが稼働していることを確認してください。データベースのステータスを確認するには、rootユーザーとしてログインし、

/etc/init.d/dbfwdb statusコマンドを実行します。 -

暗号化プロセス・スクリプトは、バックグラウンドで実行されているすべてのジョブを停止します。影響を受ける可能性がある重要なプロセスが実行されていないことを確認してください。

ノート:

HAシステムでは、プライマリが正常にアップグレードされるまで、データ暗号化は完全に有効になりません。アップグレードが正常に完了すると、すべてのクリア・テキスト表領域は次のいずれかの状態になります。

-

オンライン

-

オフライン・ローカル(オフラインだが、AVS上にデータ・ファイルが存在する)

-

オフライン・リモート(オフラインだが、アーカイブの場所にデータ・ファイルが存在する)

-

オンライン(ユーザーが取得)

-

オンライン(証跡によって取得)

データ暗号化プロセスを開始するには:

15.7 Audit Vault Serverのバックアップとリストア

Audit Vault Serverのバックアップとリストアについて学習します。

15.7.1 Audit Vault Serverのバックアップとリストアについて

Audit Vault Serverのバックアップとリストアの詳細を学習します。

Oracle AVDFによって収集された監査およびネットワーク・イベント・データは、埋込みAudit Vault Serverリポジトリ(Oracle Database)に格納されます。このリポジトリには、レポートおよび構成データも含まれています。Audit Vault Sever管理者は、Audit Vault Serverのバックアップを定期的に作成する必要があります。Audit Vault Serverが停止した場合、管理者は新しいAudit Vault Serverをインストールし、以前に作成したバックアップからリストアできます。これにより、データ損失が最小限に抑えられます。たとえば、Audit Vault Serverマシンにハードウェア障害が発生している場合、最新のバックアップを使用して新しいAudit Vault Serverをリストアできます。このプロセスによって、最後のバックアップが作成された時点にデータ全体が戻されます。

Audit Vault Serverのバックアップには、収集されたデータおよび構成データが含まれています。構成データには、エージェント登録、ターゲット登録、ウォレットなどに関連するデータが含まれています。構成データは、OSファイルと埋込みリポジトリにあります。Audit Vault Serverのバックアップでは、アーカイブされたデータ・ファイルのバックアップは作成されません。リストアされたAudit Vault Serverがこれらのアーカイブ・ファイルにアクセスできるかぎり、データを取得および表示できます。

バックアップのサイズは、埋込みリポジトリに収集および格納されるデータのサイズによって異なります。

Database Firewallにはバックアップは必要ありません。Audit Vault Serverは、リストア後のステップ中に、モニタリング・ポイントの既存のすべての構成をDatabase Firewallに再適用できます。

Audit Vault Serverでサポートされるバックアップのタイプ

Audit Vault Serverは、全体バックアップおよび増分バックアップをサポートしています。増分バックアップには、前のバックアップ以降の新しいデータおよび構成変更のみが含まれます。たとえば、全体バックアップは日曜日に作成され、その後増分バックアップは月曜日、水曜日および金曜日に作成されます。全体バックアップと後続の増分バックアップは、一緒に1つのバックアップ・セットを作成します。Oracleでは、バックアップ・セットを定期的にテストおよび検証して、バックアップ・セットをリストアできるかどうかを確認することをお薦めします。バックアップの検証はバックアップcronジョブの一部として含めることができます。例については、後のトピックで説明します。

Audit Vault Serverのバックアップ機能では、ホット(オンライン)バックアップとコールド(オフライン)バックアップの両方がサポートされます。ホット・バックアップとは、Audit Vault Serverが稼働中であり、埋込みリポジトリがオンラインの場合に作成されるバックアップです。このオプションにより、バックアップの進行中にデプロイメントでターゲットの監視が続行されます。この場合、管理者はレポートにアクセスし、構成を変更できます。Oracleでは、ホット・バックアップをベスト・プラクティスとして設定することをお薦めします。

コールド・バックアップでは、Audit Vault Serverリポジトリをオフラインにする必要があります。この場合、ターゲットは保護されず、バックアップが完了するまでAudit Vault Serverコンソールは使用できません。

Audit Vault Serverでサポートされるバックアップの場所のタイプ

バックアップの場所は、バックアップ・ファイルを格納するユーザー定義ディレクトリ・パスです。この場所は、ローカル・ディスク上またはNFS (ネットワーク・ファイル・システム)上で使用できます。Oracleでは、ベスト・プラクティスとしてバックアップの場所にNFSを使用することをお薦めします。バックアップ・ファイルの場所は、Audit Vault Serverからrootおよびoracle OSユーザーとしてアクセスできる必要があります。

Audit Vault Serverバックアップの冗長性

冗長性設定は、バックアップ・セットが不要としてマークされるタイミングを制御します。たとえば、冗長性が2に設定され、3番目の全体バックアップが作成された場合、最初のバックアップ・セット内のファイルが不要としてマークされます。不要なバックアップ・ファイルが適切にパージされるように、30日内で冗長性設定より多くのバックアップを作成することをお薦めします。冗長性は、バックアップの場所のストレージ領域を管理する際の重要な設定です。

Audit Vault Serverバックアップの暗号化

Audit Vault Serverのバックアップには、OSファイルと埋込みリポジトリの情報が含まれています。埋込みリポジトリは透過的データ暗号化を使用して暗号化され、関連するバックアップ・ファイルも自動的に暗号化されます。ただし、OS構成ファイルは暗号化されず、これらのファイルのバックアップも自動的に暗号化されません。Audit Vault Serverバックアップには、OS構成ファイルのバックアップを暗号化するための設定が用意されています。これにより、バックアップの場所に存在するウォレットなどの構成へのアクセスを制限できます。

Audit Vault Serverのバックアップとリストアに関連するタスク

バックアップ・タスクは次のとおりです。

- Audit Vault Serverバックアップの計画

- バックアップ用のAudit Vault Serverの構成

- Audit Vault Severバックアップの実行

- Audit Vault Serverバックアップの監視

リストア・タスクは次のとおりです。

- Audit Vault Serverのリストアの計画

- リストアに必要なチェックの実行

- 以前に作成したバックアップからのAudit Vault Serverのリストア

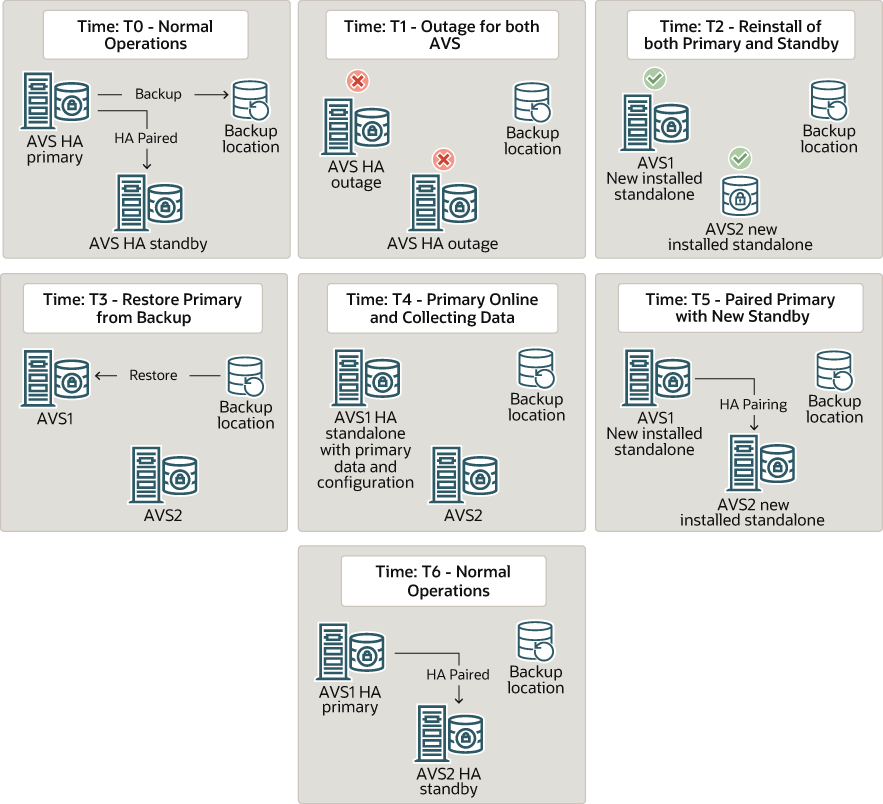

15.7.2 高可用性環境でのAudit Vault Serverのバックアップとリストア

高可用性環境でのAudit Vault Serverのバックアップとリストアについて学習します。

高可用性環境では、2つのAudit Vault Serverがペアになっています(プライマリとスタンバイ)。プライマリAudit Vault Serverは、Audit Vault Serverの機能を提供するアクティブ・サーバーです。スタンバイは自動的に同期され(監査データおよびネットワーク・イベント・データ)、これにはプライマリの一貫性のあるコピーがあります。バックアップ操作は、スタンバイAudit Vault Serverではなく、プライマリAudit Vault Serverで実行する必要があります。Audit Vault ServerがプライマリAudit Vault Serverで作成されたバックアップからリストアされると、リストアされたAudit Vault Serverはスタンドアロン・モードで構成されます。高可用性を実現するには、再度、別のAudit Vault Serverとペアにする必要があります。

次の図は、高可用性環境でのAudit Vault Server構成のバックアップおよびリストア機能に関連する様々な側面を示しています。

15.7.3 Audit Vault Serverのバックアップとリストアのユーティリティについて

Audit Vault Serverのバックアップとリストアのユーティリティの動作を学習します。

Audit Vault Serverのバックアップとリストア・ユーティリティは、Audit Vault Serverでのバックアップおよびリストア関連操作の実行に必要なすべての機能を提供します。このユーティリティavbackupは、root OSユーザーとして実行する必要があります。これは/var/lib/oracle/dbfw/binにあります。

バックアップ・ユーティリティは次をサポートしています。

- 全体バックアップおよび増分バックアップ

- ホット・バックアップおよびコールド・バックアップ

- ローカルおよびNFSバックアップの場所

- 以前に作成したバックアップから新しいAudit Vault Serverへのデータおよび構成のリストア

- 以前に作成されたバックアップの検証

Audit Vault Serverのバックアップ・コマンドとリストア・コマンド

Audit Vault Serverのバックアップおよびリストアに使用するコマンドは、次のとおりです。

| コマンド | タスク |

|

Audit Vault Serverのバックアップ設定を構成します。 |

|

Audit Vault Serverのバックアップを実行します。 |

|

バックアップ・ファイル・セットを検証します。 |

|

以前に作成したバックアップ・ファイルを使用してAudit Vault Serverをリストアします。 |

Audit Vault Serverのバックアップ設定

avbackup configコマンドをOS rootユーザーとして実行して、Audit Vault Serverのバックアップおよびリストア機能を構成します。

ノート:

次の設定は、バックアップ操作とリストア操作の両方で同じである必要があります。| フィールド/カテゴリ | 説明 |

|---|---|

MAXPIECESIZE |

この設定は、バックアップ・ファイルの最大サイズを制御します。バックアップには、バックアップ・ピースと呼ばれる複数のバックアップ・ファイルを含めることができます。有効なファイルの最大サイズは、実際のファイル・システムによって異なります。 有効な値: 1 - 2048 KB/MB/GB デフォルト値: たとえば:

|

BACKUP_DIR |

すべてのバックアップ・ファイルを格納するディレクトリ。ディレクトリ・パスは200文字に制限されています。 デフォルト値: このディレクトリを指定した後は、Oracle Recovery Manager (RMAN)がこのディレクトリ内のバックアップ・ファイルを追跡するため、このディレクトリ・パスを変更しないでください。ファイルはこのディレクトリに書き込まれ、このディレクトリへのアクセスは、 ノート:

関連項目: 「Audit Vault Serverのバックアップ」の「バックアップの場所のストレージ要件」 |

BACKUP_TYPE |

実行するバックアップのタイプを指定します。

デフォルト値: ホット(オンライン)バックアップでは、アーカイブ・ログ・モードが有効になっている必要があります。アーカイブ・ログ・モードの有効化は迅速で、埋込みリポジトリの再起動が必要です。 コールド(オフライン)バックアップでは、バックアップ処理中にAudit Vault Serverの埋込みリポジトリが停止されます。埋込みリポジトリを停止すると、バックアップ操作が完了するまで監視が停止します。 関連項目: 「Audit Vault Serverのバックアップ」の「バックアップ計画」 |

PASSWD |

OSファイルに格納されている構成データを暗号化するために使用するパスワード。これが省略された場合、バックアップOSファイルは暗号化されません。ただし、埋込みリポジトリからバックアップされるデータは、TDE (透過的データ暗号化)によって常に暗号化されます。 バックアップ中にこのパスワードを指定した場合は、この後のリストア操作で指定する必要があります。 リストア操作のためにパスワードが失われた場合、リカバリする方法はありません。したがって、パスワードは安全な場所に保管しておくことをお薦めします。 デフォルト値: 未設定。 パスワードは8文字以上で、数字、大文字、小文字および特殊文字( |

CHANNEL_PARALLELISM |

コマンドの実行に使用されるチャネル(プロセス)の数を指定します。複数のバックアップの場所があり、各バックアップの場所が別々の物理ディスクにマウントされている場合、この設定を使用してバックアップ操作の速度を上げることができます。このパラメータは、バックアップの場所に使用される物理ディスクの数と一致するように設定します。 このパラメータが1に設定されている場合、 デフォルト値: たとえば:

|

CHANNEL_LOCATION |

各チャネルの場所を指定します。 デフォルト値: なし 次の例に示すように、異なる物理ディスクの各場所を指定することをお薦めします。 たとえば:

ノート: |

SECTION_SIZE |

これにより、バックアップする各チャネルのセクション・サイズが決まります。この設定は、

デフォルト値: なし たとえば:

|

ノート:

サイズが1TB以上のデータベースには、CHANNEL_PARALLELISM、CHANNEL_LOCATIONおよびSECTION_SIZE構成パラメータを使用します。

次の設定は、バックアップ、検証、またはリストア操作ごとに異なる場合があります。

| フィールド/カテゴリ | 説明 |

|---|---|

TMP_DIR |

すべての一時ファイルおよびログを格納する一時的な作業用親ディレクトリです。100MB以上の空き領域が必要です。oracleユーザーには、このディレクトリに対する デフォルト値(Oracle AVDFリリース20.7以前): ディレクトリ・パス 例: デフォルト値(Oracle AVDFリリース20.8以降): ディレクトリ・パス 例: |

KEEP_LOGS |

これは、バックアップ操作の成功後にログ・ファイルが格納されるかどうかを決定します。ログは、失敗した後は常に保存されます。バックアップ、検証またはリストア操作後にログを保持するには、

デフォルト値: たとえば:

|

INCREMENTAL |

この設定では、全体バックアップまたは増分バックアップから選択できます。全体バックアップには、 デフォルト値: たとえば:

|

USE_NEW_IP |

リストアされたシステムに新しいIPアドレスを使用するか、既存のIPアドレスを使用するかを指定します。この設定はリストア操作にのみ適用されます。Audit Vault ServerがOCIイメージにリストアされている場合、この設定は無視されます。使用できる値は デフォルト値:

ケース1

ケース2

たとえば:

|

REDUNDANCY |

不要なバックアップ・セットをパージする前に保持する全体バックアップの数を指定します。この設定はバックアップにのみ適用されます。この設定は、 たとえば、この値が デフォルト値: 関連項目: 「Audit Vault Serverのバックアップ」の「バックアップの場所のストレージ要件」 |

ノート:

- Audit Vault Serverのバックアップおよびリストア操作には時間がかかる場合があります。SSHを使用し、Audit Vault Serverに接続してこれらの操作を実行する場合は、SSHタイムアウトを回避するようにSSHを正しく構成していることを確認してください。

- この表およびこのドキュメント全体では、1GBは2の30乗(230)バイトまたは10進表記の1,073,741,824バイトを表します。

15.7.4 Audit Vault ServerのバックアップおよびリストアのためのNFSの設定

Audit Vault Serverのバックアップの場所にはNFS (ネットワーク・ファイル・システム)を使用することをお薦めします。この場所は、バックアップ操作用とリストア操作用で同じである必要があります。

たとえば、Audit Vault Serverバックアップ用のBACKUP_DIRが/var/lib/oracle/avs_backupである場合は、Audit Vault Severリストア操作用に同じBACKUP_DIR (/var/lib/oracle/avs_backup)を構成します。この場所(たとえば、/var/lib/oracle/avs_backup)は、read-write権限があるoracle:oinstallによって所有されている必要があります。

たとえば、avs_backupをNFSサーバーにマウントするには、次の手順を実行します:

-

SSHを使用してAudit Vault Serverにログインし、

rootユーザーに切り替えます。「SSHを使用したOracle AVDFアプライアンスへのログイン」を参照してください。

-

次のコマンドを実行します。

mount -t nfs <NFS_IP>:<export_path> /var/lib/oracle/avs_backup

ノート:

- バックアップとリストアの前に、Audit Vault Serverで同じマウント・ポイントを構成します。

-

正確な

mountコマンドは異なる場合があります。 -

マウント・ポイントとして作成したディレクトリに対する

read、writeおよびexecute権限がoracleユーザーにあることを確認してください。 - バックアップ用とリストア用の両方について、

BACKUP_DIRが/var/lib/oracle/avs_backupに設定されていることを確認してください。 -

/etc/fstabを更新してマウント・ポイントを追加した場合は、システムが再起動されると、それが元の状態に戻ります。

15.7.5 Audit Vault Serverのバックアップ

Audit Vault Serverのバックアップを実行する方法を学習します。

Audit Vault Serverのバックアップに関連するステップは、次のとおりです。

- Audit Vault Serverバックアップの計画。

- Audit Vault Serverのバックアップの構成。

- Audit Vault Serverのバックアップの実行または自動化。

- Audit Vault Serverのバックアップの監視。

バックアップの計画

Audit Vault Serverのバックアップ計画には、次の側面が含まれます。

| 側面 | 説明 |

|---|---|

|

バックアップ計画 |

バックアップ計画には、企業の要件またはガイドラインを満たすバックアップ・スケジュールの設定が含まれています。多くの場合、バックアップはデータ損失を最小限に抑えることができますが、システムのパフォーマンスに影響を与えます。全体バックアップには、増分バックアップより時間がかかる場合があります。適切なバックアップ計画は、データ損失とシステム・パフォーマンスへの影響の両方を最小限に抑えることを目的としています。 ベスト・プラクティス: 1週間に1回の全体オンライン・バックアップ、1週間に複数回の増分バックアップが最適です。 バックアップ時間を短縮するために、次の表に示されているバックアップの最適化を検討してください。 ノート: オンライン・バックアップ・ファイルとオフライン・バックアップ・ファイルの両方を同じディレクトリに保持しないでください。このような場合は、別々の2つのバックアップの場所に格納してください。 |

|

バックアップの場所のストレージ要件 |

バックアップ・ファイルを格納するのに十分なディスク領域がバックアップの場所にあることを確認してください。バックアップの場所には、OS構成ファイル( バックアップの場所の領域要件の決定は、Audit Vault Serverリポジトリ(Oracle Database)のサイズによって異なります。概算のために、sysdbaユーザーとして次のSQL問合せを実行します。 この計算は、全体バックアップ・ファイルのシンプルな見積りです。増分バックアップごとに、前述の指定量に加えてディスク領域を追加します。ライブ・システムで増分バックアップ用の特定のサイズを計算することはできません。これは、Audit Vault Serverがデプロイされて安定した後、ガイドラインとして使用します。 増分バックアップ・ファイルのシンプルな見積りを計算するには、2つの全体バックアップ・ファイルの差分を特定します。指定した増分バックアップの数でこれを除算します。これにより、増分バックアップ・ファイルの平均サイズが示されます。 ノート: oracleユーザーおよびグループのoinstallユーザーには、バックアップ・ディレクトリに対して |

|

バックアップ・タイプ |

Oracle AVDFでは、オンラインおよびオフラインのバックアップがサポートされています。オフライン・バックアップにはAudit Vault Serverの停止時間が必要です。オフライン・バックアップでは、バックアップの作成時までのデータ損失はありません。オンライン・バックアップでは、Audit Vault Serverがオンラインの場合にバックアップを作成できます。オンライン・バックアップでは、データが失われる可能性があります。オンライン・バックアップでは、データベースに対してアーカイブ・ログ・モードを有効にする必要があります。Oracleでは、オンライン・バックアップを作成することをお薦めします。 |

|

保持 |

バックアップの保持は、 不要になったバックアップ・ファイルを適切にパージするには、30日内で保持構成よりも多くの全体バックアップをスケジュールします。 |

|

チャネルの並列度 |

より高い並列度( |

|

バックアップの最適化 |

物理的なディスク数と一致するようにチャネルの並列度を増やすことをお薦めします。これにより、バックアップのパフォーマンスを向上させることができます。チャネルの並列度が1より大きい値に設定されている場合、セクション・サイズも設定します。セクション・サイズは、バックアップ操作中に各チャネルでデータ・ファイルを処理する方法を定義します。パフォーマンスを向上させるには、異なる物理ハード・ディスク上で異なる チャネル並列度が1に設定されている場合、最大ピース・サイズを大きくするとパフォーマンスも向上します。最大ピース・サイズは、ファイル・システムでサポートされているファイル・サイズによって異なります。 |

バックアップ・ファイルに必要な領域

バックアップ・ファイルに必要な領域の容量を決定します。バックアップ・ファイルに必要な領域の容量は、Audit Vault Serverリポジトリのサイズによって決まります。Audit Vault Serverで次のSQL問合せを実行して、データベースのバックアップ・ファイルのサイズの上限推定値を取得できます。

sqlplus system

Enter password: password

SELECT SUM (BYTES)/1024/1024/1024||' GB' FROM DBA_DATA_FILESノート:

- 新しいシステムのRAMサイズおよびディスク・サイズが元のシステムと同じかそれ以上であることを確認してください。これにより、バックアップおよびリストア・タスクの実行中にメモリー不足エラーが発生しなくなります。

- バックアップ・プロセスにSAN構成は含まれません。リストアを実行する前に、新しいシステムに十分なディスク領域があることを確認してください。必要なディスク領域の詳細は、バックアップ・ディレクトリにある

info.txtファイルを参照してください。 - リストア・システムには、少なくともバックアップ・システムと同じ量のメモリーとディスク領域が必要です。足りない場合、リストア操作は失敗します。

15.7.6 Audit Vault Serverバックアップの構成

Audit Vault Server用にバックアップ・ユーティリティを構成する方法を学習します。

バックアップ操作を実行する前に、Audit Vault Serverを構成する必要があります。この構成には、バックアップ設定ファイル/var/lib/oracle/dbfw/av/backup/.backup_restore_configに保存される様々な設定および値が含まれています。このファイルは、バックアップ・プロセスを構成するために使用されます。

OSファイルのバックアップは、Audit Vault Serverバックアップを構成するときに指定する必要があるパスワードで暗号化できます。リポジトリのバックアップはTDE (透過的データ暗号化)を使用して暗号化されます。OSファイルのバックアップ用パスワード(指定されている場合)とリポジトリのTDEキーストア・パスワードの両方を安全な場所に保管してください。これらのパスワードは、リストア操作中に必要です。

rootユーザーとして次のコマンドを実行してバックアップ設定を構成し、プロンプトに従います。

/var/lib/oracle/dbfw/bin/avbackup config15.7.7 Audit Vault Serverバックアップの実行

Audit Vault Serverバックアップ・タスクを実行する方法を学習します。

前提条件: Audit Vault Serverのバックアップ・ユーティリティを構成します。

オンライン(ホット)バックアップの場合は、バックアップを開始する前に次の手順を実行します:

オフライン(コールド)バックアップ

-

バックアップ・ユーティリティの構成時に、バックアップ・タイプを

COLDとして選択します。 -

root OSユーザーとして、次のコマンドを実行してバックアップを開始します。

/var/lib/oracle/dbfw/bin/avbackup backup -

プロンプトに従って、必要な情報を入力します。

ノート:

- オフライン・バックアップの場合、Audit Vault Serverリポジトリは、バックアップの全期間にわたって停止されます。

- コールド(オフライン)バックアップ操作の実行中にエラーが発生した場合は、システムを再起動することをお薦めします。

15.7.8 Audit Vault Serverバックアップの監視と検証

Audit Vault Serverのバックアップ・プロセスを検証、監視およびトラブルシューティングする方法を学習します。

バックアップ構成ファイルはリリースに固有のものです。同じリリースで機能します。Oracle AVDFのアップグレードの後、バックアップ操作を実行する前に、avbackup configコマンドを実行し、新しい構成ファイルを作成することをお薦めします。

次のステップに従って、最後に作成されたバックアップを検証します。

Oracle AVDF管理者は、新しいバックアップ・ファイル、および保持設定に基づいて適切にパージされる不要になったバックアップ・ファイルに十分な領域があることを確認するために、ディスク領域の使用状況を監視する必要があります。

ノート:

Audit Vault Serverのバックアップ・プロセスのトラブルシューティングには、次の重要な側面があります。

- バックアップ・ディレクトリは、

770権限を持つoracle:oinstallによって所有されている必要があります。 - 30日内で

REDUNDANCY設定よりも多くのバックアップを作成し、不要になったバックアップ・ファイルが適切にパージされることを確認します。 /var/lib/oracle/dbfw/av/log/av.backup*ログ・ファイルでエラーを確認します。問題がある場合は、TMP_DIR/av_backup*で詳細ログを確認してください。- バックアップに使用可能なディスク領域を確認します。

- オフライン・バックアップとオンライン・バックアップの場所は同じにしないでください。同じ

BACKUP_DIRの場所を使用しないでください。この場所を指定したら、次の全体バックアップまでディレクトリ・パスを変更しないことをお薦めします。 BACKUP_DIRおよびCHANNEL_LOCATION_xディスクにバックアップ・ファイルのための十分な領域があることを確認します。

15.7.9 バックアップ・スケジュールの自動化

Audit Vault Serverのバックアップ・スケジュールを自動化する方法を学習します。

cronジョブを設定することで、バックアップ・プロセスをスケジュールおよび自動化できます。たとえば、週に1回全体オンライン・バックアップを実行するようにcronジョブを設定します。1週間に3回増分オンライン・バックアップを作成するように、別のcronジョブを設定します。

バックアップ操作では、/var/lib/oracle/dbfw/av/backup/.backup_restore_configファイルから構成の詳細を取得します。全体バックアップおよび増分バックアップには異なる構成の詳細が必要であるため、2つの別個の構成ファイルが必要です。

全体バックアップと増分バックアップの両方を自動化するには、次のステップを実行します。

15.7.10 高可用性でのAudit Vault Serverバックアップの実行

高可用性環境でAudit Vault Serverのバックアップ・タスクを実行する方法を学習します。

高可用性環境では、2つのAudit Vault Server (プライマリとスタンバイ)があります。バックアップ操作は、プライマリAudit Vault Serverで実行する必要があります。

次のステップを実行します。

15.7.11 Audit Vault Serverバックアップからのリストア

以前に作成したバックアップからAudit Vault Serverをリストアする方法を学習します。

停止または不測の事態の場合、Audit Vault Serverは以前に作成したバックアップからリストアできます。

Audit Vault Serverのリストアに関連する重要な側面:

| 側面 | 説明 |

|---|---|

|

計画と戦略 |

ノート: Audit Vault Serverでリストアを実行するには、管理者は次の情報を提供する必要があります。

|

|

領域 |

リストア操作を実行する前に、新しいシステムに十分なディスク領域があることを確認します。必要なディスク領域の詳細は、バックアップ・ディレクトリにある

info.txtファイルを参照してください。行は、ASM_TOTAL_EVENTDATA、ASM_TOTAL_RECOVERおよびASM_TOTAL_SYSTEMDATAで始まります。たとえば:

|

|

メモリー |

Audit Vault Serverがリストアされる新しいシステムは、バックアップ・システムと同じ容量かそれ以上のメモリーを使用できる必要があります。 |

|

ストレージ |

バックアップ・ファイルは、バックアップ・システムと同じバックアップの場所またはパスにある必要があります。ローカル・ファイル・システムが使用されている場合は、バックアップ・システムと同じパスにバックアップ・ファイルをコピーします。NFS (ネットワーク・ファイル・システム)の場合は、バックアップの場所をバックアップ・システムと同じパスにマウントします。 |

|

構成 |

以前に作成したバックアップ・ファイルから新しいAudit Vault Serverをリストアするには、新しいAudit Vault Serverでバックアップ・ユーティリティを構成します。リストア・システムの構成は、バックアップ・システムの構成と一致する必要があります。たとえば、バックアップ・ファイルがオンライン・バックアップ用である場合、オンライン・バックアップ用にリストア・システムを構成する必要があります。 リストア・システムで必要に応じて新しいIPアドレスを使用できます。リストア中に新しいIPアドレスを使用して構成した場合、新しいAudit Vault Serverは新しいIPアドレスのままとなり、元のバックアップAudit Vault ServerのIPに切り替わりません。この場合、既存のすべてのAudit Vault AgentおよびDatabase Firewallインスタンスを新しいIPアドレスで更新する必要があります。既存のIPアドレスでリストア操作を実行する場合は、元のIPアドレスが使用可能であることを確認します。リストア操作の完了後、 |

Audit Vault Serverをリストアするには、次のステップを実行します。

15.7.12 リストア後のタスク

Audit Vault Serverをリストアした後にこれらのタスクを実行します。

- デプロイした内容に応じて、Audit Vault Agentまたはエージェントレス収集サービスを更新します。

- Database Firewallインスタンスを更新します。

- リストアされたAudit Vault Serverで監査データ収集を開始します。

- 必要に応じて、セカンダリ・ネットワーク・インタフェース・カード(NIC)を構成します。

Audit Vault Agentの更新

Audit Vault Serverを新しいIPアドレスでリストアすると、新しいIPアドレスを使用して接続するように、Audit Vault Agentを手動で更新します。

Oracle AVDFリリース20.4以前の手順は、次のとおりです。

- エージェント・マシンにログインします。

- Audit Vault Agentの場合、

Agent_Home/av/conf/bootstrap.propファイルのIPアドレスを更新します。ホスト監視エージェントの場合、Agent_Home/hm/bootstrap.propファイルのIPアドレスを更新します。すべての古いIPアドレスを新しいIPアドレスに置換します。 - Audit Vault Agentを再起動します。再起動すると、新しいIPアドレスを持つAudit Vault Serverから新しい

agent.jarファイルがダウンロードされます。詳細は、「エージェントの起動、停止およびその他の操作」を参照してください。

ノート:

すべてのAudit Vault Agentでこの操作を実行して、それらを再起動します。Oracle AVDFリリース20.5以降のステップは、次のとおりです。

-

エージェント・マシンにログインします。

-

Audit Vault Agentを停止します。

-

エージェント・マシンで次のコマンドを実行します。

プラットフォーム コマンド Windows

agentctl.bat update_agent_configuration -ip [new ip address of AVS] -port [new TCP port of AVS ]Linux/UNIX/AIX/Solaris

agentctl update_agent_configuration -ip [new ip address of AVS] -port [new TCP port of AVS ]ノート:

- Audit Vault Serverが高可用性構成の場合、プライマリAudit Vault Serverの新しいIPアドレスおよびポート番号を入力します。

- Audit Vault Server上に複数のネットワーク・インタフェース・カードがある場合は、エージェント・マシンから到達可能なカードに対応する新しいIPアドレスを入力します。

-

Audit Vault Agentを再起動します。再起動すると、新しいIPアドレスを持つAudit Vault Serverから新しい

agent.jarファイルがダウンロードされます。詳細は、「エージェントの起動、停止およびその他の操作」を参照してください。

エージェントレス収集サービスの更新

エージェントレス収集(Oracle AVDF 20.9以降)を使用しているときに、バックアップAudit Vault Serverとリストア済Audit Vault Serverが、IPアドレスが異なる2つの別々のマシンであった場合、エージェントレス収集サービスは、リストアされたマシンでは実行されません。

バックアップAudit Vault Serverとリストア済Audit Vault Serverが、IPアドレスが異なる2つの別々のマシンである場合は、次のコマンドを実行して、バックアップAudit Vault Server上のエージェントレス収集サービスを停止し、リストア済Audit Vault Server上でエージェントレス収集をデプロイし起動します。

-

次のコマンドを入力してバックアップAudit Vault Server上のエージェントレス収集サービスを停止します:

su root/usr/bin/systemctl stop monitor_default_agent.service/usr/bin/systemctl disable monitor_default_agent.service/usr/bin/systemctl stop monitor_default_agent.timer/usr/bin/systemctl disable monitor_default_agent.timer/usr/bin/systemctl stop default_agent.service/usr/bin/systemctl disable default_agent.service -

次のコマンドを入力して、リストア済Audit Vault Server上でエージェントレス収集をデプロイし起動します:

su root/usr/local/dbfw/bin/deploy_default_agent.py

Database Firewallインスタンスの更新

Audit Vault Serverの新しいIPアドレスでのリストアが完了すると、Audit Vault Serverコンソール証明書が無効になります。証明書の詳細は、無効になったバックアップ・システムに関連しています。新しい証明書を生成してアップロードする必要があります。

再接続するDatabase Firewallサーバーに既存の証明書をコピーします。詳細は、「Audit Vault Serverの証明書およびIPアドレスの指定」を参照してください。

リストアされたAudit Vault Serverでの監査データ収集の開始

監査証跡は、新しくリストアされたAudit Vault Serverで起動する必要があります。それらの証跡で、Audit Vault Serverがバックアップされた時間のタイムスタンプから、監査レコードの収集が開始されます。

ノート:

- 監査証跡のクリーンアップがターゲットで構成されている場合、バックアップ後に収集された監査データはターゲットでパージできます。このデータは、リストアされたAudit Vault Server上の収集には使用できません。

- ターゲットで監査証跡クリーンアップが構成されていない場合、バックアップ後に収集された監査データはターゲットで引き続き使用できます。このデータは、リストアされたAudit Vault Server上で収集できます。

Audit Vault Serverのネットワーク

リストア・プロセスは、管理インタフェースをリストアするだけです。Audit Vault Serverをリストアした後に、すべてのセカンダリNICおよびそれに関連付けられたネットワーク構成を手動で再構成およびテストする必要があります。

ネットワーク・インタフェースが正しいネットワークに接続されていることを確認します。また、新しいIPアドレスとネットワーク・マスクが正しいことを確認します。Audit Vault Serverアプライアンスをリストアした後、次が正しく再構成されていることを確認します。

- セカンダリNIC IP構成

- 静的ルート

- セカンダリNICのエージェント接続

- セカンダリNIC用に以前に構成されたサービス(SSH、NTPなど)へのアクセス

15.7.13 リストア・プロセスの監視

Audit Vault Serverリストア・プロセスの監視について学習します。

通常、リストア・プロセスには時間がかかります。出力は、次の場所にあるログ・ファイルを確認することで監視できます。

/var/lib/oracle/dbfw/av/log/av.backup*TMP_DIR/av.backup_<timestamp>/*

ノート:

リストア操作にはバックアップのサイズによって時間がかかるため、コマンドの実行に使用されたセッションが突然終了しないようにしてください。Oracleでは、/usr/bin/screenなどのコマンドを使用してリストア・コマンドを実行することをお薦めします。

Audit Vault Serverのリストアに関する追加情報

Audit Vault Serverリストア・プロセスをトラブルシューティングするための追加のポインタを次に示します。

- BACKUP_DIRディレクトリへのアクセスが

oracle:oinstallによって所有されていることを確認します。 - リストア・システム上のOSユーザーrootが

BACKUP_DIRディレクトリにアクセスできることを確認します。 - パスワードが正しくない場合は、

avbackup configコマンドを再度実行して、パスワードを適切に設定します。これは、キーストアのパスワードではなく、構成データの暗号化に使用されるパスワードに適用されます。 - このスクリプトは、rootユーザーとして実行する必要があります。

- リストア・システムのバックアップ・ディレクトリ・パスは、バックアップ・システムと同じである必要があります。NFSの場合、バックアップ・システムと同じパスにマウントする必要があります。

- リストア中に

device busyエラーが発生した場合、問題の回避策の詳細な手順は、Oracleサポートに連絡してください。

15.8 Database Firewallのバックアップおよびリストア

Database Firewallインスタンスをバックアップおよびリストアできます。

Database Firewall構成は、Audit Vault Serverバックアップが行われるときに自動的にバックアップされます。これには、追加のアクションは必要ありません。

既存のDatabase FirewallインスタンスでのDatabase Firewall構成のリストア

Database Firewall構成のコピーがAudit Vault Serverに格納されます。必要に応じて、Database Firewallの既存の設定を上書きし、Audit Vault Server上に同じコピーを保持できます。

Audit Vault ServerからDatabase Firewall構成をリストアするには、次のステップに従います。

- Audit Vault Serverの証明書がDatabase Firewallにインストールされていることを確認します。詳細は、「Audit Vault Serverの証明書およびIPアドレスの指定」を参照してください。

- Database FirewallのIPアドレスが同じであることを確認します。

- 「Database Firewallのリセット」の項のステップに従います。

新しいDatabase FirewallインスタンスでのDatabase Firewall構成のリストア

Database Firewallインスタンスに障害が発生した場合、新しくインストールしたシステムでDatabase Firewall設定をリストアできます。

新しいシステムでDatabase Firewall構成をリストアするには、次のステップに従います。

- Database Firewallをインストールします。詳細は、「Database Firewallの構成」を参照してください。

- 以前の構成で使用されていたものと同じIPアドレスを構成します。

- Database FirewallにAudit Vault Serverの証明書をインストールします。詳細は、「Audit Vault Serverの証明書およびIPアドレスの指定」を参照してください。

- 「Database Firewallからの更新済証明書のフェッチ」の項の手順に従って、新しいDatabase Firewallの証明書を使用してAudit Vault Serverを更新します。

- Database Firewall構成をリストアするには、「Database Firewallのリセット」の項のステップに従います。

15.9 Audit Vault ServerのOracle Database In-Memoryの有効化

Oracle Database In-Memoryを有効化すると、これを監視できるようになります。

15.9.1 Oracle Audit Vault ServerでのOracle Database In-Memoryの有効化について

Oracle Audit Vault ServerでOracle Database In-Memoryを有効化できます。

Oracle Audit Vault ServerでOracle Database In-Memoryを有効にすると、Oracle Audit Vault and Database Firewallのレポートおよびダッシュボードのパフォーマンスが向上します。この機能では、指定した期間に特定の容量のシステム・メモリーを監査データに割り当てることができます。インメモリーに存在する監査データは、より迅速にダッシュボードおよびレポートで使用可能になります。

Oracle Database In-Memoryに割り当てるシステム・メモリーの容量、およびその環境で1日当たりに収集されるデータの平均量に基づいて、Oracle Audit Vault and Database Firewallによって、割り当てられたメモリーに収まる監査データの日数が計算されます。この計算に基づいてインメモリーの日付範囲がOracle Audit Vault and Database Firewall監査者に表示され、迅速なレポートを取得できる期間がわかります。たとえば、1GBが2日分のデータに対応できる場合、1GBのメモリーをOracle Database In-Memoryに提供すると、2日分の最新データがOracle Database In-Memoryに格納されます。2GBのメモリーをOracle Database In-Memoryに提供すると、4日分のデータがOracle Database In-Memoryに送られます。

Oracle Database In-Memoryを有効にする前に、現在および将来のターゲットとDatabase Firewallモニタリング・ポイントに必要なメモリー量を見積ってください。Oracle Audit Vault and Database Firewallサイズ設定アドバイス(My Oracle SupportドキュメントID 2092683.1)で、RAM要件を計算するためのガイドラインを参照できます。このドキュメントは、Oracle Supportから入手できます。通常のRAM要件を見積った後、Oracle Database In-Memory機能を使用する場合は、インメモリー・データベースにどのくらいのRAMを使用するかを見積り、それをRAM要件に追加します。機能を有効にする場合は、Oracle Database In-Memory用に少なくとも1GBを割り当てる必要があります。

15.9.2 Oracle Database In-Memoryの有効化およびメモリー割当て

Audit Vault ServerコンソールからOracle Database In-Memoryを有効化して、メモリーを割り当てることができます。

15.10 プラグインの管理

プラグインを使用して、Oracle Audit Vault and Database Firewall環境で追加のターゲット・タイプをデプロイできます。

ターゲットのタイプをさらにサポートするために追加のプラグインをデプロイしたり、不要になったプラグインをアンデプロイできます。

関連項目:

15.11 サーバーの表領域の領域使用量の監視と追加

Oracle Audit Vault Serverでは、サーバーの表領域使用量を監視および追加できます。

SYSTEMSYSAUXTEMPUSERSUNDOTBS1

管理者は、表領域の領域使用量を監視して、必要に応じて保存用の追加のデータファイルを作成する必要があります。

Oracle AVDF 20.9以降、Audit Vault Serverコンソールは、SYSTEM、SYSAUX、およびTEMP表領域の残りの領域を監視するようになりました。残りの領域が少なくなり、データファイルの追加が必要になると、システム・アラートが送信されてきます。

-

SSHを使用してAudit Vault Serverにログインし、

rootユーザーに切り替えます。「SSHを使用したOracle AVDFアプライアンスへのログイン」を参照してください。

-

oracleユーザーに切り替えます。su - oracle super administratorユーザーとして接続します。sqlplus superadmin/superadmin_password- 次のコマンドを実行して、指定した表領域に100MBのデータファイルを追加します。

execute avsys.datafile_management.add_datafile(tablespace_name);

関連項目:

- 表領域が少なくなったときにAudit Vault Serverで通知を受け取る方法の詳細は、「システム・アラート」を参照してください。

-

ストレージ・データ・ファイルの追加に使用できる

ALTER TABLESPACESQL文の詳細は、『Oracle Database管理者ガイド』の「データ・ファイルの作成および表領域への追加」を参照してください。 -

表領域の最適化の詳細は、『Oracle Database SQLチューニング・ガイド』の「SQLプロファイルの変更」を参照してください。

15.12 サーバーのアーカイブ・ログのディスク領域使用量の監視

システムを管理するためのアーカイブ・ログ・ディスク領域使用量を監視できます。

Oracle Audit Vault Serverデータベースでは、デフォルトでARCHIVELOGモードが無効です。ARCHIVELOGモードが有効になると、一杯になったオンラインREDOログがディスクにコピーされます。これにより、データベースをオープンしてユーザーからのアクセスに対応しながらそのデータベースをバックアップすることや、データベースを任意の時点にリカバリすることができます。管理者は、REDOログのディスク領域使用量を監視する必要があります。

No Archive ModeからArchive Modeに変更するには、次のステップを実行します。

- oracleユーザーとしてログインします。

- sysdbaユーザーとしてSQL*Plusに接続します。

-

次のコマンドを実行します。

SQL> archive log list;次の出力を確認します。

Database log mode No Archive ModeAutomatic archival DisabledArchive destination USE_DB_RECOVERY_FILE_DEST -

データベース・ログ・モードが

No Archive Modeの場合は、次のコマンドを実行します。SQL> shutdown immediate;SQL> startup mount;SQL> alter database archivelog;SQL> archive log list; -

次の出力を確認します。

Database log mode Archive ModeAutomatic archival EnabledArchive destination USE_DB_RECOVERY_FILE_DEST -

次のコマンドを実行します。

SQL> alter database open;

ノート:

- バックアップの構成処理中に

ARCHIVELOGモードを変更した場合は、データベースが再起動した後で、Audit Vault Server上でJava Framework内部ツールが実行されていることを確認します。 - ホット・バックアップにはアーカイブ・ログ・モードが必要です。

関連項目:

-

アーカイブ・ログ・モードの設定の詳細およびアーカイブ・ログに関するその他の一般情報は、『Oracle Database管理者ガイド』を参照してください。

-

LOG_ARCHIVE_DEST_nの場所を変更して、これらのアーカイブ・ログ・ファイルの場所をより大きなディスクに変更する方法の詳細は、方法1: LOG_ARCHIVE_DEST_nパラメータの使用に関する項を参照してください。 -

アーカイブ・ログのバックアップの詳細は、『Oracle Databaseバックアップおよびリカバリ・ユーザーズ・ガイド』を参照してください。

15.13 サーバーのフラッシュ・リカバリ領域の監視

バックアップのために十分な領域があることを確認するためにサーバーのフラッシュ・リカバリ領域を監視することをお薦めします。

Oracle Audit Vault Serverには、デフォルトで次の初期化パラメータ設定が含まれます。

-

DB_RECOVERY_FILE_DEST_SIZE初期化パラメータは、2GBに設定されています。 -

DB_RECOVERY_FILE_DEST初期化パラメータは、デフォルトのフラッシュ・リカバリ領域(通常はORACLE_HOME/flash_recovery_areaディレクトリ)に設定されています。

フラッシュ・リカバリ領域のサイズが、すべてのデータファイルのコピー、すべての増分バックアップ、オンラインREDOログ、テープにバックアップされていないアーカイブREDOログ、制御ファイル、および制御ファイルの自動バックアップの保持に十分な大きさであることを確認してください。この領域は、構成されている監査証跡の数、監査レコードの収集を管理する範囲、実施するバックアップおよびアーカイブ計画によっては、すぐに一杯になる可能性があります。

管理者は、Oracle Enterprise Manager Database Controlを使用して、フラッシュ・リカバリ領域の空き容量を監視できます。「ホーム」ページの「高可用性」セクションの「使用可能なフラッシュ・リカバリ領域」フィールドで、使用可能な領域の割合を監視します。データベース・コンソールのアラート・ログのメッセージを確認します。フラッシュ・リカバリ領域の使用済の領域の割合が85%になると、警告メッセージがアラート・ログに送信されます。フラッシュ・リカバリ領域の使用済の領域の割合が97%になると、クリティカル警告メッセージがアラート・ログに送信されます。

DB_RECOVERY_FILE_DEST_SIZE初期化パラメータの値をこれらのファイルに対応できるように増やし、DB_RECOVERY_FILE_DEST初期化パラメータの値をより多くのディスク領域を使用できるところに設定することにより、フラッシュ・リカバリ領域の空き領域を管理できます。

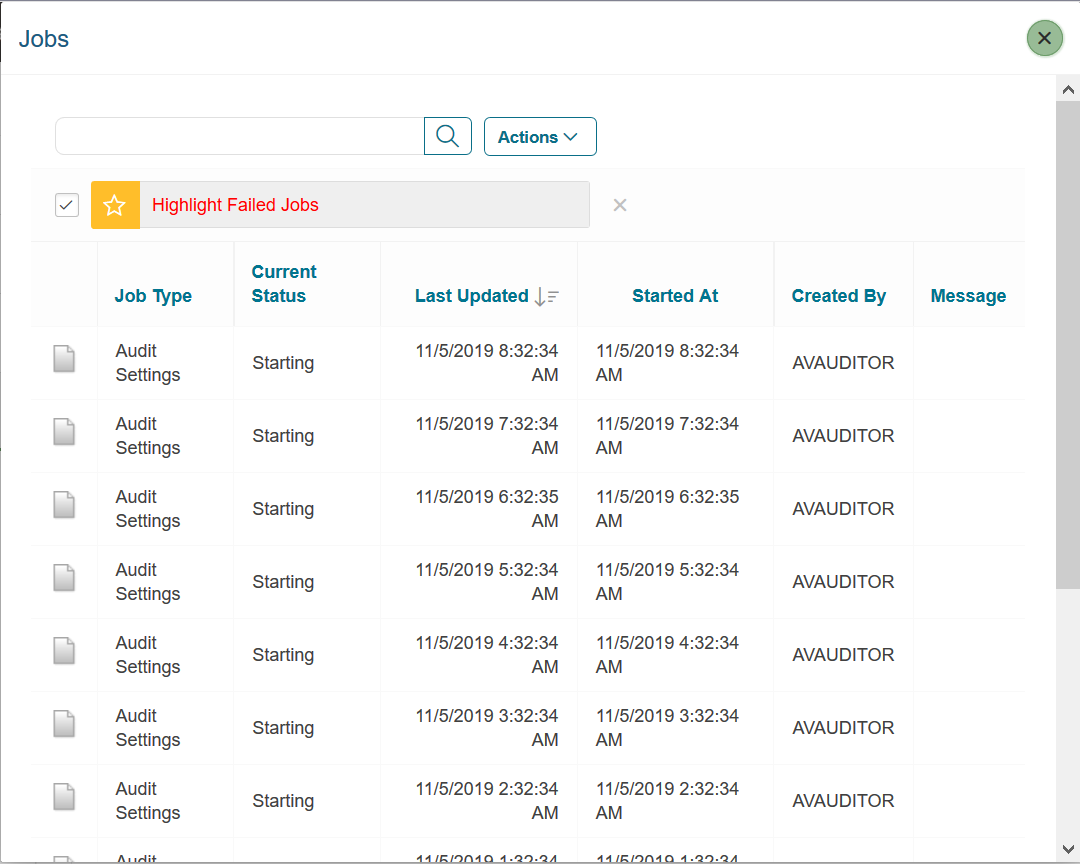

15.15 メンテナンス・ジョブのスケジュール

Oracle Audit Vault and Database Firewall (Oracle AVDF)は、システムが適切および効率的に機能するように、いくつかのジョブをAudit Vault Serverで実行します。

15.16 AVCLIコマンドライン・インタフェースのダウンロードおよび使用

AVCLIコマンドライン・インタフェースは、Audit Vault Serverコンソールからダウンロードできます。

15.16.1 AVCLIコマンドライン・インタフェースについて

AVCLIコマンドライン・インタフェースについて学習します。

Oracle Audit Vault Serverコンソール(Web) UIを使用するかわりに、AVCLIコマンドライン・インタフェースを使用して、ターゲットの登録および構成、Audit Vault Serverへの接続など、Oracle Audit Vault and Database Firewallを管理できます。

Audit Vault ServerからAVCLIを実行することも、Audit Vault ServerからAVCLIユーティリティをダウンロードし、別のコンピュータにユーティリティをインストールして実行することもできます。

AVCLIで使用される構文は、SQL*Plusに似ています。たとえば、AVCLI内から、CONNECTコマンドを使用して別のユーザーとしてログインできます。また、AVCLIコマンドでは、大/小文字を区別しません。このマニュアルでは、コマンドは大文字で入力しています。

ノート:

JDKのインストール・ディレクトリを指すようにJAVA_HOME環境変数を設定してください。Windowsで、%JAVA_HOME%\binをPATH環境変数に追加します。

関連項目:

使用可能なAVCLIコマンドの詳細は、「AVCLIコマンド・リファレンス」を参照してください。

15.16.2 AVCLIコマンドライン・ユーティリティのダウンロードおよびJAVA_HOMEの設定

AVCLIユーティリティはAudit Vault Serverにインストール済です。AVCLIを別のコンピュータで実行する場合は、Audit Vault ServerコンソールからAVCLIをダウンロードして別のコンピュータにインストールする必要があります。

15.16.3 AVCLIへのログイン

様々な方法でAudit Vaultコマンドライン・インタフェースにログインできます。

15.16.3.1 AVCLIへのログインについて

AVCLIには、ユーザー名を指定してまたは指定せずに対話形式でログインするか、格納されている資格証明を使用してログインできます。

ユーザーがログインする前に、サーバーのJAVA_HOME環境変数がJDKインストール・ディレクトリを指していることを確認します。AVCLIにログインするユーザーには、Audit Vault Serverコンソールを使用して付与できるAV_ADMINロールが付与されている必要があります。

ログイン方法には、次のものがあります。

avcliコマンドを実行して、ユーザー名とパスワードを指定する- ユーザー名とパスワードを指定せず、

avcliの実行後にこれらの資格証明の入力を求められる - 格納されている資格証明を使用する。これは、スクリプトを実行する必要がある状況で役立ちます。

15.16.3.2 対話形式でのAVCLIへのログイン

コマンドラインでユーザー名を指定してまたは指定せずに、対話形式でAVCLIを起動できます。

15.16.3.3 管理資格証明の格納または上書き

AVCLIの所有者である場合(つまり、AVCLIユーティリティをインストールした場合)は、AVCLIウォレットに1人のOracle AVDF管理者の資格証明を格納できます。

15.16.3.4 格納されている資格証明を使用したAVCLIへのログイン

資格証明を入力せずにAVCLIを起動するには、資格証明がAudit Vault Serverに格納されている必要があります。

AV_ADMINロールを付与されているユーザーとして、AVCLIがインストールされているサーバーにログインします。- 次のいずれかの方法を使用して、格納されている資格証明を使用してAVCLIにログインします。

- シェルから: Audit Vault Serverコンソールで次のコマンドを入力すると、AVCLIにログインされ、Audit Vault Serverに接続されます。

avcli /@

- AVCLI内から: 資格証明なしにシェルからAVCLIを起動した(

avcliと入力して)場合は、次のように入力してAudit Vault Serverに接続します。AVCLI> CONNECT /@;

たとえば:

avcli AVCLI : Release 20.1.0.0.0 - Production on timestamp Copyright (c) 1996, 2020 Oracle. All Rights Reserved. AVCLI> CONNECT /@; Connected.

- シェルから: Audit Vault Serverコンソールで次のコマンドを入力すると、AVCLIにログインされ、Audit Vault Serverに接続されます。

関連トピック

15.16.4 AVCLIスクリプトの実行

ユーザーの介入なしに、またスクリプト内に資格証明を置かずに、AVCLIスクリプトを実行できます。

.av拡張子が付いています。

AVCLIスクリプトの例を次に示します。

#Here is an AVCLI command start collection for secured target sample_target1 using host sample_host1 from table SYS.AUD$; #More AVCLI commands #Quit command quit;

関連トピック

15.16.5 AVCLIのログ・レベルの指定

AVCLIを実行するときに、異なるカテゴリの情報やエラーを取得するためのログ・レベルを指定できます。

$ORACLE_HOME/av/logディレクトリにログが書き込まれます。

-

info: 情報およびエラー・メッセージが記録されます。 -

warning: 警告およびエラー・メッセージが記録されます。 -

error: エラー・メッセージのみが記録されます(デフォルト)。 -

debug: デバッグ、エラー、警告および情報メッセージが記録されます。

ログ・レベルを指定するには、Lオプションを入力します。たとえば、ユーザーpsmithとしてAVCLIを起動し、ログ・レベルをwarningに設定するには、次のようにします。

avcli -l warning -u psmith AVCLI : Release 20.1.0.0.0 - Production on timestamp Copyright (c) 1996, 2020 Oracle. All Rights Reserved. Enter password for 'psmith': password Connected to: Oracle Audit Vault Server 20.1.0.0.0 AVCLI>

スクリプトを使用してAVCLIを起動し、debug警告レベルを指定するには:

avcli -l debug -f myscript.av AVCLI : Release 20.1.0.0.0 - Production on timestamp Copyright (c) 1996, 2020 Oracle. All Rights Reserved. AVCLI> Connected. AVCLI> the script myscript.av executes

ノート: AV_ADMINロールを付与された有効なユーザーとして接続する必要があります。そのためには、CONNECT username/passwordディレクティブを使用します。

15.17 Oracle Audit Vault and Database Firewall SDKのダウンロード

カスタムOracle Audit Vault and Database Firewallプラグインを開発するためのSDKが用意されています。

- Audit Vault Serverコンソールに管理者としてログインします。

- 「設定」タブをクリックします。

- 左側のナビゲーション・メニューの「システム」をクリックします。

- 表示される「ステータス」ページの「モニタリング」で、「プラグイン」をクリックします。

- 「プラグイン」ウィンドウでは、プラグインを選択しないでください。

- 「SDKのダウンロード」をクリックします。

- ファイルの保存を選択し、場所を指定します。

15.18 Database Firewallの管理

Database Firewallの管理タスクには、ネットワーク構成やサービス構成の変更などのタスクがあります。

15.18.1 Database Firewallのネットワーク構成またはサービス構成の変更

Database Firewallのネットワーク構成またはサービス構成を変更する方法を学習します。

Database Firewallのネットワーク、トラフィック・ソースまたはサービス構成を変更する必要がある場合、次の項のいずれかを参照してください。

15.18.2 Database Firewallのネットワーク・トラフィックの表示

.pcapファイルに収められたネットワーク・トラフィックを取得および表示できます。このファイルは、デバッグのためにダウンロードして分析できます。

15.18.3 Database Firewallの再起動または電源オフ

この手順を使用して、Database Firewallを再起動または電源オフします。

Database Firewallを再起動または電源オフするには:

15.18.4 Audit Vault ServerからのDatabase Firewallの削除

Audit Vault ServerからDatabase Firewallを削除できます。

Audit Vault ServerからDatabase Firewallを削除するには:

15.18.5 Database Firewallからの更新済証明書のフェッチ

Database Firewallから更新された証明書を取得する方法を学習します。

Audit Vault Serverコンソールを使用して、Audit Vault Serverに格納されているDatabase Firewall証明書を更新できます。Database FirewallとAudit Vault Server間の通信を保守するためにDatabase Firewallをアップグレードする場合は、この証明書を更新する必要があります。

Audit Vault Serverに保存されているDatabase Firewall証明書を更新するには:

15.18.6 Database Firewallの診断の表示

関連項目:

Database Firewallの診断を表示するには、「Database Firewallのステータスおよび診断レポートの表示」を参照してください。

15.18.7 Database Firewallのリセット

Database Firewallインスタンスのリセット方法を学習します。

このブロックには、Database Firewall設定の情報およびDatabase Firewallインスタンスのリセットの詳細が含まれています。「ファイアウォールのリセット」ボタンは、特定のDatabase Firewallインスタンスの詳細が含まれるページで使用できます。これにより、ファイアウォールIDのリセットが実行されます。Firewall IDは、Database Firewallの一意のID番号です。これは管理インタフェース・カードから導出されます。

リセットを実行すると、既存のモニタリング・ポイント・インスタンスが削除され、Audit Vault Serverに保存されている構成情報を使用して新しいモニタリング・ポイント・インスタンスが作成されます。リセットが実行されると、Audit Vault Serverにリストされていないモニタリング・ポイント・インスタンスが削除されます。未処理の取得済データも削除されます。Database Firewallのネットワーク設定(管理インタフェース)は変更されません。この操作により、管理インタフェース以外のネットワーク・インタフェース・カード設定がリストアされます。また、Audit Vault Serverに格納されているプロキシ・ポート情報もリストアされます。

ノート:

- ネットワーク・インタフェース・カードを交換するときは、Database Firewall IDをリセットする必要があります。

- Database Firewallのネットワーク設定(管理インタフェース)は変更されません。Firewall IDをリセットする前に、Database Firewallネットワークが適切に構成されていることを確認してください。

ユーザーは、次のシナリオでFirewall IDをリセットする必要があります。

- Database Firewallで管理インタフェース・カードを交換した後。

- 既存の構成済Database Firewallインスタンスを、新しくインストールしたDatabase Firewallインスタンスと置換した後。

15.18.8 Database Firewallモニタリング・ポイントのリストア

Database Firewallモニタリング・ポイントをリストアする方法を学習します。

バックアップからAudit Vault Serverをリストアする場合、Database Firewallに登録されているDatabase Firewallモニタリング・ポイントのステータスをリストアする必要があります。

関連項目:

詳細は、「Database Firewallのリセット」を参照してください。

15.19 システム・アラート

システム・アラートにより、管理者ダッシュボードを介して管理者に、高可用性についてのスタンバイ・サーバーのステータス、ストレージの可用性、証明書の有効期限、パスワードの有効期限など、重要なシステム状態や、発生する可能性がある問題を通知できます。

15.19.1 システム・アラートについて

システム・アラートにより、Oracle Audit Vault and Database Firewall (Oracle AVDF) 20.9以降でのOracle Audit Vault Serverコンソールを介して、管理者に、重要なシステム・ステータスや、発生する可能性がある問題を通知できます。

- Audit Vault Serverの高可用性のステータス。

- 高可用性環境でのAudit Vault Server高速リカバリ領域の使用状況。

- Audit Vault Serverでの適用ラグ。適用ラグとは、スタンバイ・サーバーにあるデータがプライマリ・サーバーにあるデータより遅れている程度です。

- Audit Vault Serverのファイル・システム、ディレクトリ、表領域およびディスク・グループのストレージ可用性。

- Audit Vault Server、Audit Vault AgentおよびDatabase Firewallの証明書の有効期限。

- 管理者、監査者およびオペレーティング・システム・ユーザー(supportおよびroot)のAudit Vault Serverパスワードの有効期限。

特定のシステム・アラートおよび推奨される解決策の詳細は、「システム・アラートおよび推奨事項」を参照してください。

15.19.2 システム・アラート電子メール通知の構成または変更

Oracle AVDF 20.10以降では、システム・アラートの電子メール通知を構成できます。これにより、重大度がクリティカルまたは高のシステム・アラートが発生するたびに電子メールを受信できます。受信した電子メールには、システム・アラートのカテゴリと重大度が電子メールの件名に含まれます。システムにより、電子メール通知を送信する必要があるかどうかが6時間ごとにチェックされます。

システム・アラート電子メール通知の構成または変更

前提条件:

電子メールとOracle AVDFの間に接続を構成する必要があります。詳細は、「電子メール通知サービスの構成」を参照してください。

システム・アラートの電子メール通知を構成または変更するには:

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「設定」タブをクリックします。

- 左側のナビゲーション・メニューで「システム」をクリックします。

- 「システム・アラート」セクションで、次のように操作します。

- 初めて構成する場合は、「ここをクリック」をクリックします。

- 変更する場合は、「電子メール通知」をクリックします。

- 「宛先」フィールドに、システム・アラート通知を受信する電子メールを入力します。各電子メール・アドレスは、カンマまたはセミコロンで区切ることができます。

- オプションで、「件名」フィールドに、システム・アラートについて受信する電子メールの件名を入力します。デフォルトでは、件名の一部として「AVDFシステム・アラート」が使用されます。さらに、電子メールの件名には、システム・アラートのカテゴリと重大度も含まれます。

- 「保存」をクリックします。

例15-1 単一のアラートの電子メール通知

「件名」フィールドを空白のままにしていたときに、「ストレージ」カテゴリに高い重大度のシステム・アラートが1つある場合、電子メールの件名は「AVDFシステム・アラート: ストレージ - 高」になります。

例15-2 複数のアラートの電子メール通知

- 「高可用性」カテゴリの重大度クリティカルのアラート

- 「パスワード」カテゴリの重大度クリティカルのアラート

- 「ストレージ」カテゴリの重大度高のアラート

システム・アラート電子メール通知のバックグラウンド・ジョブの頻度の調整

デフォルトでは、電子メール通知は6時間ごとに送信されます。この頻度は、次のステップを実行することで調整できます:

-

avsysユーザーのロックを解除します。AVSYSユーザーのロック解除を参照してください。

ノート:

このタスクが完了したら、必ずavsysアカウントを再ロックしてください。 avsysユーザーとして、次のコマンドをSQL*Plusで実行します。exec dbms_scheduler.set_attribute('avsys.avs_email_notification_job','repeat_interval','FREQ=<YEARLY | MONTHLY | WEEKLY | DAILY | HOURLY | MINUTELY | SECONDLY>;INTERVAL=<1-99>');-

avsysユーザーをロックします。AVSYSユーザーのロックを参照してください。

例15-3 電子メール通知スケジュールの日次への調整

exec dbms_scheduler.set_attribute('avsys.avs_email_notification_job','repeat_interval','FREQ=DAILY;INTERVAL=1');例15-4 電子メール通知スケジュールの30分ごとへの調整

exec dbms_scheduler.set_attribute('avsys.avs_email_notification_job','repeat_interval','FREQ=MINUTELY;INTERVAL=30');15.19.3 システム・アラートの表示

システム・アラートは、管理ダッシュボードから確認することも、Audit Vault Serverコンソールの「システム」タブから直接確認することも、syslogで確認することもできます。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 管理ダッシュボードから、システム・アラートのチャートをクリックします。これにより、「システム」ページが表示されます。

- ページ下部の「システム・アラート」セクションでシステム・アラートを確認します。

- システム・アラートをクリックすると、そのアラートの履歴が表示されます。ポップアップで、選択したアラートに基づいたアラート・リストが表示されます。このアラート履歴では、最長3か月間の履歴が表示されます。

-

administratorとしてAudit Vault Serverコンソールにログインします。 - 「設定」タブをクリックします。

- 左側のナビゲーション・メニューで「システム」をクリックします。

- ページ下部の「システム・アラート」セクションでシステム・アラートを確認します。

- システム・アラートをクリックすると、そのアラートの履歴が表示されます。ポップアップで、選択したアラートに基づいたアラート・リストが表示されます。このアラート履歴では、最長3か月間の履歴が表示されます。

syslogからアラートを確認するには。-

SSHを使用してAudit Vault Serverにログインし、

rootユーザーに切り替えます。「SSHを使用したOracle AVDFアプライアンスへのログイン」を参照してください。

AVDF SYSTEM ALERTタグのフィルタを適用することで、syslog (/var/log/messages)内のシステム・アラートを確認します。

重大度レベルの説明は、「システム・アラートの重大度レベル」を参照してください。

発生する可能性があるアラートおよび推奨事項のリストについては、「システム・アラートおよび推奨事項」を参照してください。

15.19.4 システム・アラートのクローズ

エラー条件の修正後に、super administratorユーザーはシステム・アラートをクローズできます。

-

super administratorとしてAudit Vault Serverコンソールにログインします。 - 「設定」タブをクリックします。

- 左側のナビゲーション・メニューで「システム」をクリックします。

- 「システム・アラート」セクションで、クローズするシステム・アラートを1つ以上選択します。

- 「システム・アラートのクローズ」をクリックします。

アラートをクローズした後の24時間は、そのエラー条件を再度満たした場合でも、同じアラートは表示されません。24時間後にそのエラー条件を満たした場合は、新しいシステム・アラートが生成されます。

重大度レベルの説明は、「システム・アラートの重大度レベル」を参照してください。

発生する可能性があるアラートおよび推奨事項のリストについては、「システム・アラートおよび推奨事項」を参照してください。

15.19.5 システム・アラートの重大度レベル

システム・アラートには、次の重大度レベルがあります:

- クリティカル: この重大度は、システムの一部の機能が動作していないか、もうすぐ動作しなくなることを意味します。たとえば、高可用性については、高速リカバリ領域の使用率が80%を超えている場合や、エージェント証明書が5日以内に期限切れになる場合などです。

- 高: この重大度は、システムの一部の機能がいつか動作しなくなることを意味します。たとえば、高可用性については、高速リカバリ領域の使用率が70%を超えているが80%に達していない場合や、エージェント証明書が6週間後に期限切れになる場合などです。

- 中: この重大度は、システムの一部の機能が将来停止する可能性があるか、想定どおりに実行されていないことを意味します。

- 低: この重大度は、近い将来に発生が予想されている機能障害はないが、ユーザーが留意する必要があることがあり、その情報を提供するために用意されています。