8 レポート

Oracle Audit Vault and Database Firewallには、生成およびカスタマイズできる一連のレポートが用意されています。

8.1 Audit Vault and Database Firewallのレポートについて

Oracle Audit Vault and Database Firewallレポートは、ターゲットおよびDatabase Firewallデータから収集された監査およびネットワーク・イベント・データについて自動的に生成されるレポートです。

レポート(PDFまたはExcel形式)は、保存またはスケジューリングすることができます。また、レポートをオンラインで表示したり、データをフィルタ処理してレポート表示をオンラインで対話的に調整したりすることもできます。このような対話型のビューを保存して、後からオンラインで表示できます。

レポートは、各種のカテゴリに分類されます(アクティビティ・レポート、サマリー・レポート、コンプライアンス・レポート、アラート・レポート、評価レポート、ユーザー定義レポートなど)。アラート・レポートでは、アラートを確認し、対処することができます。また、特定の監査イベントまたはファイアウォール・データに焦点を当てたユーザー定義レポートを作成できます。

企業改革法(SOX)、クレジット・カード業界(PCI)、データ保護法(DPA)、グラム・リーチ・ブライリー法(GLBA)、医療保険の相互運用性と説明責任に関する法律(HIPAA)の各レポートも生成できます。これらの中からターゲット・データベースに必要なレポートを指定するには、「ターゲット」タブでターゲットを適切なグループ(SOXグループなど)に追加します。

Oracle AVDF 20.1-20.12では、監査者は、ターゲットにアクセスできるかぎり、スーパー監査者が生成したレポートを表示およびカスタマイズできます。

Oracle AVDF 20.13以降では、スーパー監査者が生成したレポートを表示およびカスタマイズできるのはスーパー監査者のみです。

ただし、監査者は、他の監査者のアクセス権に関係なく、アテステーションのために他の監査者にレポートを送信することができます。

スケジューリングしたレポートの生成に備えて電子メール受信者を指定したり、レポート通知のために電子メール・テンプレートを作成したりできます。

ノート:

監査データがAudit Vault Server上のメモリーにある場合、レポートの実行速度が速くなります。Oracle Audit Vault and Database Firewall管理者が「Oracle Database In-Memory」を有効にしている場合、「ホーム」タブの右上隅に日付範囲が表示されます。指定した日付範囲のレポートは高速で実行されます。「Audit Vault ServerのOracle Database In-Memoryの有効化」でメモリー内を有効化する方法を参照してください。8.2 アクティビティ・レポート

アクティビティ・レポートは、アラートや、ストアド・プロシージャに対する変更などの情報を取得します。

8.2.1 アクティビティ・レポートについて

アクティビティ・レポートは、権限データ、オペレーティング・システムの相関データ、アラートおよびその他の情報を対象とします。

「レポート」タブで「アクティビティ・レポート」をクリックして、アクティビティ・レポートにアクセスできます。アクティビティ・レポートには6つのグループがあります。

-

アクティビティ・レポート

-

権限レポート

-

OS相関レポート

-

データベース・ファイアウォール・レポート

-

ストアド・プロシージャ変更レポート(AVDF 20.1より前の場合はストアド・プロシージャ監査レポート)

-

DB Vaultアクティビティ

- SQLファイアウォール違反レポート(Oracle AVDF 20.14以降)

関連項目:

8.2.2 アクティビティ・レポート

アクティビティ・レポートについて学習します。

ノート:

ROW_LIMITパラメータの上限は20000です。特定の監査イベントをレポートに表示するには、使用可能な追加のフィルタを使用してください。

8.2.2.1 アクティビティ・レポートについて

監査者は、アクティビティ・レポートにアクセスできます。

アクティビティ・レポートにアクセスするには、「レポート」タブ、左側のナビゲーション・メニューの「アクティビティ・レポート」タブの順にクリックします。メイン・ページで、「アクティビティ・レポート」セクションを展開します。

デフォルトのアクティビティ・レポートは、すべてのアクティビティ、データ・アクセス・アクティビティ、ユーザー・ログイン/ログアウト・アクティビティ、権限などの一般的なデータベース・アクセス・アクティビティを追跡します。

ノート:

- 「クライアント・ホスト」(クライアントのホスト名)の値は、DNSがAudit Vault Server用に構成されている場合にのみレポートに表示されます。

- レポートの「イベント・ステータス」の値は、それぞれのモニタリング・ポイントでデータベース・レスポンス・モニタリングが有効になっている場合にのみ表示されます。

8.2.2.2 アクティビティの概要レポート

「アクティビティの概要」レポートは、監視および監査対象のすべてのイベントに関する情報を取得します。AVDF 20.1では非推奨になりました。

「アクティビティの概要」は、左側のナビゲーション・メニューの「保存されたレポート」タブから表示できます。「アクティビティの概要」ページには、監査および監視されたすべてのイベントのサマリーが表示されます。

イベントは、監査イベント時間に基づいて降順に(最新レコードが最初に)表示されます。このレポートは、サイズが非常に大きくなる可能性がありますが、特定の監査データをフィルタ処理するユーザー定義バージョンを作成できます。デフォルトでは、各ページに監査レコードが15件表示されます。

Oracle Audit Vault and Database Firewallデータ・ウェアハウスが最新の監査データでリフレッシュされていない可能性がある場合は、「アクティビティの概要」レポートを調べます。必要な監査データがこのレポートに表示されていない場合は、Oracle Audit Vault and Database Firewall管理者にサーバー側のエラー・ログ・ファイル(アラートおよびトレース・ログ)の確認を依頼します。エラーがある場合は、Oracleサポートに問い合せます。

ノート:

日時に基づいてフィルタを適用してください。監査対話レポートにアクセスしてください。たとえば、「アクティビティの概要」レポートです。「アクション」をクリックし、「フィルタ」を選択します。「フィルタ・タイプ」として「行」を選択します。

「フィルタ式」フィールドで、次のように問合せを入力します。

<event_time> BETWEEN 'MM/DD/YYYY HH:MM:SS PM/AM' and 'MM/DD/YYYY HH:MM:SS PM/AM'

たとえば:

BZ BETWEEN '8/20/2018 2:30:50 PM' and '8/20/2018 2:40:50 PM'

8.2.2.3 すべてのアクティビティ・レポート

すべてのアクティビティ・レポートには、指定期間に取得されたすべての監査イベントの詳細が表示されます。

- 「アクティビティ・レポート - すべてのアクティビティ」ページに移動します。

- 必要に応じてレポートをフィルタ処理します。

- 「アラート・ポリシーとして作成」をクリックします。

「アラートの作成」ページが表示され、「条件」フィールドにはレポートで作成したフィルタが自動的に入力されます。詳細は、「アラートの作成または変更」を参照してください。

8.2.2.4 特権ユーザーによるすべてのアクティビティ

「特権ユーザーによるすべてのアクティビティ」レポートには、指定期間に確認された監査ポリシーを対象とした特権ユーザーのアクティビティの詳細が表示されます。

8.2.2.5 データ・アクセス・レポート

「データ・アクセス」レポートには、読取りアクセス・イベントの詳細が表示されます。

たとえば: SELECT、データ・イベントへの読取りアクセス権。

関連項目:

特定のターゲット・タイプの関連データ・アクセス監査イベントの詳細は、「関連イベント・データの付録」を参照してください

8.2.2.6 監査ポリシー・アクティビティレポート

「監査設定」レポート(Oracle AVDF 20.4以降では監査ポリシー・アクティビティ・レポートと呼ばれる)は、「データベースの設定」カテゴリで使用できます。

指定した期間に確認された監査設定を対象としたユーザー・アクティビティの詳細が表示されます。

8.2.2.8 データ変更前後の値レポート

「データ変更前後の値」レポートには、Oracle DatabaseまたはMicrosoft SQL Serverの変更前と変更後のデータの値が表示されます。

このレポートのデータは、データベースによって作成されたTRANSACTION LOG監査証跡から取得されます。管理者が、監視するターゲットのTRANSACTION LOG監査証跡を構成および開始する必要があります。TRANSACTION LOG監査証跡の場所は、Oracle Golden Gate統合Extractディレクトリである必要があります。詳細は、『トランザクション・ログ監査データ収集リファレンス』を参照してください。

Oracle AVDF 20.10以降、「データ変更前後の値」レポートには、更新操作のキー列と、変更された列およびその古い値と新しい値が表示されます。「主キー値」列には、表のキー列の値が含まれます。これらの値を使用して、表内の変更されたレコードを一意に識別できます。デフォルトでは、キー列には主キーの値が含まれます。必要に応じて、任意の列をGolden Gateパラメータ・ファイルのキー列として構成できます。

データ変更前後の値レポートをフィルタ処理できます。「列名」、「前の値」および「後の値」でフィルタを適用するには、「演算子」にLikeを選択します。

ノート:

- トランザクション・ログ・コレクタは、変更前後のレコードを含むGolden Gate統合Extractファイルを読み取ることができます。Oracle GoldenGateは、

XML_AUDIT_VAULTXML形式で統合Extractを生成するように構成する必要があります。 - 特定の表の列値の変更を確認するには、「ターゲット・オブジェクト」でフィルタを追加します。フィルタは、「ターゲット・オブジェクト」が、表名、および「列」フィールドの

「列名」と等しい(=)、などのようになります。たとえば、従業員表の「アドレス」列が変更された場合、フィルタは、「ターゲット・オブジェクト」がEMPLOYEEと等しい、および「列名」が%ADDRESS%と類似、のようになります。 - Microsoft SQL ServerおよびMySQLターゲットのセッション情報(プログラム名、OSユーザー名、クライアント・ホスト名、OS端末、プロセスID、クライアントID)は、GoldenGate Extractにセッション情報を提供しないため、常に空になります。

- 「コマンド・テキスト」フィールドは、DDL操作の場合のみトランザクション・ログ監査証跡によって移入されますが、DML操作の場合は常に空になります。DML操作のコマンド・テキストを取得するには、Oracleターゲットの

UNIFIED_AUDIT_TRAIL TABLE証跡を構成するか、Microsoft SQL Serverターゲットのsqlaudit DIRECTORY証跡を構成する必要があります。

8.2.2.9 データベース・スキーマ・アクティビティレポート

「データベース・スキーマ」レポート(Oracle AVDF 20.4以降ではデータベース・スキーマ・アクティビティ・レポートと呼ばれる)は、「データベースの設定」カテゴリで使用できます。

データベース・スキーマの変更に関する情報が表示されます。たとえば: DDLコマンド(セッションの変更)。

8.2.2.10 権限アクティビティ・レポート

「権限レポート」(Oracle AVDF 20.4以降では権限アクティビティ・レポートと呼ばれる)は、「権限レポート」カテゴリで使用できます。

データベース権限およびロールの付与の変更に関する情報が表示されます。たとえば: DCLコマンド(アクセス権付与、取消し)。

8.2.4 OS相関レポート

OS相関レポートは、ユーザーが実行するオペレーティング・システム関連のアクティビティに関する有用な情報を提供します。

「Linux SU SUDO遷移」レポートには、suまたはsudo遷移の前のLinuxオペレーティング・システム・ユーザーと相関するデータベース・イベントの詳細が表示されます。これは、Linuxで実行されているOracle Databaseターゲット専用のレポートです。このレポートでは、OSおよびデータベース監査証跡を使用して、Linux OS上のsuおよびsudoアクティビティとOracleデータベース監査イベントを相互に関連付けます。これにより、元のOSユーザーがsuまたはsudoを使用して別のユーザーとしてシェルを実行したり、コマンドを実行している場合、監査者はこのユーザーを表示できます。

たとえば、Linux OSユーザーuser_01がLinux端末にログインして、別のLinuxユーザーuser_02としてsuまたはsudoアクティビティを実行するとします。次に、user_01はローカルでOracleデータベース・ユーザーuser_dbとして接続してから、リモートでいくつかのデータベース・アクティビティを実行します。「Linux SU SUDO遷移」レポートには、追加の列「OSユーザー遷移」、「遷移タイプ」および「データベース接続タイプ」を使用してOracleデータベース監査イベントが表示されます。これらの列には、Oracleデータベース操作の前に発生した相関についての情報が表示されます。たとえば:

| 列名 | データ |

|---|---|

|

OSユーザー遷移 |

user_01 > user_02 |

|

遷移タイプ |

su (sudo操作の場合はsudoがリストされます) |

|

データベース接続タイプ |

ローカル(リモート・データベース接続の場合はリモートです) |

|

データベース・ユーザー名 |

user_db |

同様に、「Linux SU SUDO遷移」レポートには、ローカルおよびリモート・データベース接続およびSYSおよび非SYSユーザーのデータが表示されます。

このレポートの情報を生成するには、監査証跡が構成され、Oracleデータベースおよびデータベースが稼働するLinux OSの両方に対して実行されている必要があります。Linux OS監査証跡は、IPアドレスではなくホスト名で登録する必要があります。Oracle AVDFで監査証跡を構成する方法は、『Oracle Audit Vault and Database Firewall管理者ガイド』を参照してください。

Linuxイベントにずれがある場合、レポートに正しい相関データが表示されないことに注意してください。

表8-1に、現時点で使用可能な相関レポートを示します。

表8-1 su/sudo相関レポート

| レポート | 説明 |

|---|---|

|

Linux SU SUDO遷移 |

|

8.2.5 データベース・ファイアウォール・レポート

データベース・ファイアウォール・レポートには、ターゲットがDatabase Firewallによって(ファイアウォール・ポリシーを使用して)監視されている場合に収集されるデータが含まれます。

レポートの一部として表示されるデータは次のとおりです。

- 脅威の重大度

- ターゲット

- ユーザー

- OSユーザー(OSユーザー別監視対象アクティビティ・レポートでのみ)

- クライアント・ホスト

- クライアント・プログラム

- イベント

- オブジェクト

- イベント・ステータス

- イベント時間

ノート:

- 「クライアント・ホスト」(クライアントのホスト名)の値は、DNSがAudit Vault Server用に構成されている場合にのみレポートに表示されます。

- レポートの「イベント・ステータス」の値は、それぞれのモニタリング・ポイントでデータベース・レスポンス・モニタリングが有効になっている場合にのみ表示されます。

表8-2に、データベース・ファイアウォール・レポートを示します。

表8-2 データベース・ファイアウォール・レポート

| Oracle AVDF 20.4以前のレポート名 | Oracle AVDF 20.5以降のレポート名 | 説明 |

|---|---|---|

|

データベース・ファイアウォール監視対象アクティビティ |

監視対象アクティビティ |

Database Firewallによって監視されるSQLアクティビティ。 |

|

ブロックされた文 |

ブロック対象アクティビティ |

Database FirewallによってブロックされるSQLアクティビティ。 |

|

データベース・トラフィック分析(OSユーザー別) |

OSユーザーによる監視対象アクティビティ |

OSユーザー別にグループ化されたDatabase Firewallによって監視されるSQLアクティビティ。 |

|

無効な文 |

無効なアクティビティ |

Database Firewallによって認識されないSQLアクティビティ。 |

|

警告文 |

アラート・アクティビティ |

Database Firewallによって警告としてマークされたSQLアクティビティ。 |

8.2.6 ストアド・プロシージャの変更

ストアド・プロシージャの変更監査レポートでは、ターゲット・データベースのストアド・プロシージャに対する変更を監査できます。

ストアド・プロシージャの変更レポートにアクセスするには、「レポート」タブ、左側のナビゲーション・メニューの「アクティビティ・レポート」の順にクリックします。ストアド・プロシージャの変更レポートがメイン・ページのレポートのリストに表示されます。

Oracle Audit Vault and Database Firewallは、スケジュールされた間隔でターゲット・データベースに接続し、ストアド・プロシージャに対して行われた変更または追加があればそれを検出します。

表8-3に、ストアド・プロシージャ監査レポートを示します。

表8-3 ストアド・プロシージャの変更レポート

| レポート | 説明 |

|---|---|

|

作成済ストアド・プロシージャ |

ストアド・プロシージャの作成履歴 |

|

ストアド・プロシージャ変更履歴 |

ストアド・プロシージャの変更 |

|

削除済ストアド・プロシージャ |

ストアド・プロシージャの削除履歴 |

8.2.7 DB Vaultアクティビティ

Oracle DatabaseターゲットでDatabase Vaultが有効になっている場合、Database Vaultアクティビティ・レポートにOracle Database Vaultアクティビティの詳細が表示されます。

このレポートは、ポリシー違反やルール違反、不正なアクセス試行などを取得するDatabase Vaultイベントなどのアクティビティを取得します。

データベースの機密性の高い領域へのアクセスを制限してセキュリティを強化するために、Oracle DatabaseターゲットでOracle Database Vaultが有効化されることがあります。たとえば、従業員の給与、顧客の医療記録、またはその他の機密情報に対する管理アクセス権を制限できます。

SQL*Plusで次のSQL問合せを実行することで、ターゲットでOracle Database Vaultが有効化されているかどうかを確認できます。

SELECT PARAMETER, VALUE FROM V$OPTION WHERE PARAMETER = 'Oracle Database Vault';

PARAMETER列の値は大/小文字を区別します。

Oracle Database Vaultが有効な場合、次の出力結果が表示されます。

PARAMETER VALUE ----------------------------- ----------------------- Oracle Database Vault TRUE

8.2.8 SQLファイアウォール違反レポート

Oracle AVDF 20.14以降、SQLファイアウォール違反レポートには、SQL文またはセッション・コンテキストが確立されたSQLファイアウォール・ポリシーに違反した場合に収集されるデータが含まれます。この情報は、SYS.DBA_SQL_FIREWALL_VIOLATIONS監査証跡から収集されます。

レポートの一部として表示されるデータは次のとおりです。

- ターゲット

- ユーザー

- クライアント・プログラム

- イベント

- オブジェクト

- イベント時間

8.2.9 アラート・レポート

アラート・レポートは、クリティカル・アラートと警告アラートを追跡します。アラート・レポートには過去3か月間のアラートのみが表示されます。これは、アラートの保存ポリシーがオンラインで3か月、アーカイブで0か月であるためです。

アラート・レポートには、「アラート」タブからアクセスできます。左側のナビゲーション・メニューの「アラート」タブをクリックします。

ノート:

20.1以降、アラート・レポートには、「レポート」タブではなく「アラート」タブからアクセスします。かわりに、左側のナビゲーション・メニューの「レポート」タブおよび「生成されたレポート」タブから「すべてのアラート」のレポートを表示することもできます。表の上にある「すべてのアラート」のレポート名のフィルタを有効にします。「すべてのアラート」の名前をクリックして、レポートをダウンロードします。

アラートは、監査レコード内で、データが事前定義済のアラート・ルール条件に一致した場合に発生します。アラートは、関連付けられているターゲット、イベント・カテゴリ、およびアラートの重大度レベル(警告またはクリティカル)によってグループ化されます。

アラートの重大度には、次の2つがあります。

関連トピック

8.3 サマリー・レポート

サマリー・レポートについて学習します。

8.3.1 「トレンド・チャート」レポート

「トレンド・チャート」レポートには、過去n日間のイベント・トレンド(イベントの合計)が表示されます。

表8-4に、使用可能なイベント・トレンド・レポートを示します。

表8-4 トレンド・チャート

| レポート | 説明 |

|---|---|

|

イベント・トレンド |

すべてのイベントの傾向 |

|

ターゲット別のイベント・トレンド |

ターゲット別のイベントのトレンド |

|

クライアントIP別のイベント傾向 |

クライアントIP別のイベントの傾向 |

|

OSユーザー別のイベント傾向 |

OSユーザー別のイベントの傾向 |

8.3.2 異常レポート

「異常レポート」には、過去n日間の新規および休止中のユーザーとクライアントIPの異常(異常の合計)が表示されます。

「異常レポート」では、データをレポートに表示するための構成は必要ありません。

表8-5に、使用可能な異常レポートを示します。

表8-5 異常レポート

| レポート | 説明 |

|---|---|

| 新規または休止中のユーザー・アクティビティ | 新たに作成されたまたは休止中のユーザーによるアクティビティ |

| 新規または休止中のクライアントIPアクティビティ | 新規または休止中のクライアントIPアドレスのアクティビティ |

8.3.3 すべてのアクティビティ・レポート

「すべてのアクティビティ・レポート」レポートには、クライアントとオペレーティング・システム・ユーザーのアクティビティ、DDLアクティビティとDMLアクティビティ、および失敗したログインのサマリーが表示されます。

表8-6に、使用可能なサマリー・レポートを示します。

表8-6 すべてのアクティビティ・レポート

| レポート | 説明 |

|---|---|

|

クライアントIPおよびOSユーザー別のアクティビティ・サマリー |

ユーザーおよびクライアントIP別にグループ化されたイベント |

|

ターゲット別のアクティビティ・サマリー |

ターゲット別にグループ化されたイベント |

|

ターゲット別のDDLアクティビティ・サマリー |

ターゲット別にグループ化されたスキーマ変更 |

|

ターゲット別のDMLアクティビティ・サマリー |

ターゲット別にグループ化されたデータ変更 |

|

ターゲット別の失敗ログイン・サマリー |

ターゲット別にグループ化された失敗した認証試行 |

8.4 コンプライアンス・レポート

コンプライアンス・レポートは、システムが規制遵守標準を満たしていることを確認するための情報を取得します。

8.4.1 コンプライアンス・レポートについて

コンプライアンス・レポートは、クレジット・カード、金融、データ保護および医療関連のデータに関連付けられた規制に適合するために役立ちます。

これらによって追跡されるアクティビティは、通常、標準的なコンプライアンス規制を満たすために必要なものです(例: データベース構造またはオブジェクトに対する変更、ログイン失敗、管理者のアクティビティ、システム・イベント、ユーザーのログインまたはログオフ)。

次のコンプライアンス・レポート・カテゴリが使用可能です。

-

データ・プライバシ・レポート(GDPR)

-

クレジット・カード業界(PCI)

-

英国データ保護法(DPA)

-

米国グラム・リーチ・ブライリー法(GLBA)

-

米国医療保険の相互運用性と説明責任に関する法律(HIPAA)

-

IRS Publication 1075に基づいた米国レポート

-

米国企業改革法(SOX)

コンプライアンス・レポートにアクセスするには、「レポート」タブをクリックし、左側のナビゲーション・メニューで「コンプライアンス・レポート」タブをクリックします。

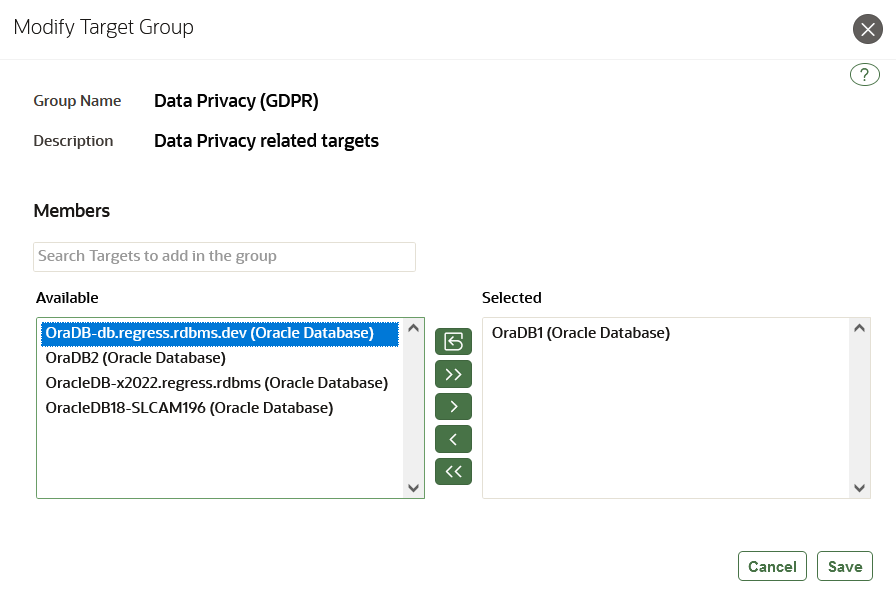

8.4.2 コンプライアンス・レポートの構成

コンプライアンス・レポートを構成するには、データ・プライバシ・レポート(GDPR)などのコンプライアンス・カテゴリに、1つ以上のターゲットを関連付ける必要があります。

8.4.3 データ・プライバシ・レポート

データ・プライバシ・レポートについて学習します。

8.4.3.1 データ・プライバシ・レポートについて

データ・プライバシは、情報プライバシまたはデータ保護としても知られます。

これは、データおよびテクノロジの収集と配信、公共の認識、プライバシの期待、法的規制、およびデータを取り巻く政治的問題の関係に関連しています。データ保護の詳細と実装は、地域、コンテキスト、方法、およびデータが規制されている程度に応じて異なります。

GDPR (一般データ保護規則)は欧州連合(EU)内のすべての個人のデータ保護とプライバシに関する欧州連合法での規制です。これは、EU外の個人データのエクスポートに対応しています。GDPRは、既存の欧州委員会データ保護法を全面的に見直したものです。データ・プライバシ法を調和させ、EU市民に対しこれらの法律を強化および統一することを目的としています。GDPRは、自主性を持ってデータを管理する個人に関するものです。これは主に、個人データに関する制御を市民および居住者に戻し、EU内の規約を統一して国際的なビジネスの規制環境を簡略化することを目的としています。個人に関して組織が所有している情報に他のユーザーがアクセスしたり悪用することを防いで、組織がその個人情報を保護することが重要です。

GDPRは、次のものが欧州連合に基づいている場合に適用されます。

-

データ・コントローラ

-

データ・プロセッサ

-

データのサブジェクトまたは個人

-

データの受信者

-

データを監督および監査する機関

-

EU居住者からデータを収集する組織

-

サービス・プロバイダなど、データ・コントローラのかわりにデータを処理する組織

-

EU内に存在する個人の個人データを収集または処理するEU外に基づく組織

欧州委員会によると、個人データは個人に関連するすべての情報です。この情報は、個人のプライベートな生活、職業上の生活、またはパブリックな生活に関する可能性があります。これには、名前、自宅住所、写真、電子メール・アドレス、銀行詳細、ソーシャル・ネットワーキングWebサイトへの投稿、医療情報、またはIPアドレスが含まれますが、これらに限定されません。

GDPRに準拠するために、データ・コントローラは、設計によるデータ保護およびデフォルトでのデータ保護の原則を満たす手段を実装する必要があります。有効な手段を実装し、処理アクティビティのコンプライアンスを示すことは、データ・コントローラの責任および義務です。これは、コントローラのかわりに外部データ・プロセッサによって処理が実行される場合を含みます。

GDPRは、暗号化をセキュリティ戦略のコンポーネントの1つとして考え、組織が所有する個人データの機密性に基づいてアセスメント、予防的制御および検出制御を考慮する必要があると指示します。

GDPRの30条および33条は、組織がその処理アクティビティの記録を保持する必要があると指示しています。これは、個人データのアクティビティを継続的に監視および監査することによってのみ実現できます。侵害があった場合に、適切なタイミングで当局に通知するためにこのデータを使用できます。監査およびタイムリなアラートを命じる他に、GDPRは、組織が自らの制御の下に監査レコードを保持することも要求しています。監査レコードの一元的な制御は、攻撃者または悪意のあるユーザーがローカル監査レコードを削除して不審なアクティビティの足跡を隠すことを防止します。データ保護の下に4個のレポートがあります。これらは主に、通常または特権ユーザーによる機密データへのアクセス、およびオブジェクトの権限設定に焦点を当てています。

8.4.3.2 機密データのリポジトリへのインポート

機密データに関する情報が、Oracle AVDFリポジトリにインポートされ、格納されます。

データ・ファイルを.csvおよび.xml形式でインポートできます。これらのデータ・ファイルは、データ検出ジョブを実行して、特定のOracle Databaseターゲットで機密データを検索することにより、Oracle Enterprise ManagerおよびOracle Database Security Assessment Toolをソースとして取得されます。

Oracle Database Security Assessment Toolは.csv形式でファイルを生成し、Oracle Enterprise Managerは.xml形式でファイルを生成します。抽出したデータ・ファイルには、リポジトリにインポートされる機密列のリストが含まれます。これは、データ・プライバシ・レポートを使用してAudit Vault Server GUIにも表示されます。

ノート:

Oracle AVDF 20は、Oracle Enterprise Manager Cloud Controlバージョン13.4以降をサポートしています。

関連項目:

-

Oracle Enterprise Managerを使用し、データ検出ジョブを実行して特定のターゲットの機密データを検索するには、Oracle Enterprise Managerライフサイクル・マネージメント管理者ガイドを参照してください。

-

Oracle Database Security Assessment Toolを使用して検出ジョブを実行するには、Oracle Database Security Assessment Toolユーザー・ガイドを参照してください。

-

アプリケーション、表および表列間の関係のリストを格納し、機密データ型を保守するアプリケーション・データ・モデリングの詳細は、Oracle Data Masking and Subsettingガイドを参照してください。

8.4.3.3 データ・プライバシ・レポートへのアクセス

機密データ・ファイルをリポジトリにインポートした後、レポートをスケジュールまたは生成する前に、データ・プライバシ・レポートに1つ以上のターゲットを関連付ける必要があります。

データ・プライバシ・レポートの構成および表示には、Audit Vault Serverコンソールを使用します。

表示できるデータ・プライバシ・レポートは次のとおりです。

| レポート | 説明 |

|---|---|

|

機密データ |

スキーマ名、ターゲット、列名、機密タイプ、オブジェクト、機密オブジェクト・セットなどの機密データの詳細が表示されます。 |

|

機密データに対するアクセス権 |

機密データへのユーザーのアクセス権に関する詳細が表示されます。 このレポートは、機密データに対してユーザーに付与された権限を表示するために使用します。この表の後に示したレポートの例を参照してください。 ユーザーは、それぞれの機密データの「権限」列にリストされている1つ以上の権限を持つことができます。ユーザーには、これらの権限を直接割り当てることも、付与されたロールによって割り当てることもできます。ロールに割り当てられている機密データに対して付与された権限は、そのロールがユーザーに割り当てられている場合にのみ表示されます。機密データに関する権限は、ユーザー・グループ |

|

機密データに対するアクティビティ |

すべてのユーザーによる機密データに対するアクティビティの詳細が表示されます。 |

|

特権ユーザーによる機密データに対するアクティビティ |

特権ユーザーによる機密データに対するアクティビティの詳細が表示されます。 |

例8-1 機密データに対するアクセス権レポート

ターゲット名: <ターゲット名1>

| 機密オブジェクト | ユーザー名 | 権限 |

|---|---|---|

Table_1 |

ユーザーX | DELETE,INSERT,SELECT,UPDATE |

Table_2 |

ユーザーY | DELETE,INSERT,SELECT,UPDATE |

Table_3 |

ユーザーZ | DELETE,INSERT,SELECT,UPDATE |

8.4.3.4 Oracle Audit Vault And Database Firewallでの実装

Oracle Audit Vault and Database Firewallは、特別なサービスを提供することによって、データ保護の指針および規制に準拠します。

これらのサービスには、一元化された監査、監視、レポート、およびデータベースでの異常なアクティビティのアラートが含まれます。これは、データベースに格納された機密データへのアクセスを報告します。

レポートは、機密データ検出プロセスによって識別および受信された機密データに関連します。これには、特権ユーザーを含むすべてのユーザーによる機密データに対するアクティビティに関する情報が含まれます。

Oracle Audit Vault and Database Firewallは制御と管理を一元化することで、ソースのデータ保護に準拠しています。これは、一元的な場所で処理のためにデータを格納および管理します。疑わしい動作を監視し、適切なタイミングでアラートを送信します。管理に関連するタスクを簡略化することで、数百万の監査レコード、または様々なタイプのセキュリティ・ポリシーを集中管理できます。これは、統合されたWebベースのGUIを持つOracle Enterprise Managerを使用して管理されます。

Oracle Audit Vault and Database Firewallは、一元的に監査レコードを収集して管理します。これにより、疑わしい動作が監視、アラート、レポートおよびブロックされます。

ノート:

Oracle Audit Vault and Database Firewallは、GDPRなどのデータ・プライバシ規制の順守に役立ちます。

8.5 評価レポート

評価レポートは、Oracle Audit Vault and Database Firewall (Oracle AVDF) 20.9以降でターゲットとして構成されているOracle Databasesのセキュリティ評価データを取得します。

8.5.1 評価レポートについて

評価レポートには、Oracleデータベース・システムの保護に役立つ情報と推奨事項が表示されます。

このような推奨事項は、データベース・セキュリティに関するベスト・プラクティスを反映しており、設計およびデフォルトによるデータ保護に関する戦略の一部となります。技術的な制御のみでは、コンプライアンスには不十分です。すべての結果に合格してもコンプライアンスは保証されません。

Oracle Audit Vault and Database Firewallでは、DISA STIGが対象とする管理項目のすべてがチェックされるわけではありません。DISA STIGにマッピングされた評価結果は、技術管理に焦点を絞っています。プロセス関連の管理項目については、手動による評価が必要です。

このレポートには、現在のステータスに関する概観が示されます。表示される結果は情報目的のみで提供されるため、詳細な分析のかわりに使用したり、法律や規制に関する助言やガイダンスを含むものと解釈しないでください。

対象のシステムと、このレポートの生成時に収集されるデータおよび情報については、お客様にすべての責任があります。また、このレポートを生成するソフトウェアの実行、そこに示されている緩和処置を実行した結果と影響についても、お客様にすべての責任があります。

オラクル社は、この分析を「現状のまま」いかなる保証もせずに提供し、オラクル社は明示的、暗示的または法律上のすべての保証をしないことをここに明記します。

ノート:

評価レポートは、データ取得から18か月後にパージされます。8.5.2 セキュリティ評価レポートのベースラインの設定

Oracle AVDF 20.10以降では、最新の評価をベースラインまたは以前の評価と比較するセキュリティ評価ドリフト・レポートを表示できます。ベースラインは、データベースの適切なセキュリティ状況を表すユーザー指定のセキュリティ評価レポートです。

- 「レポート」タブをクリックします。

- 左側のナビゲーションで「評価レポート」をクリックします。

- 「詳細レポート」をクリックします。

- 「ターゲット」ドロップダウンから、すべてのターゲットまたは特定のターゲットを選択します。

- 「評価時間」ドロップダウンから、実行された時間に基づいてセキュリティ評価を選択します。

- 「ベースラインとして設定」をクリックします。

8.5.3 評価レポートの表示

評価レポートにアクセスするには、「レポート」タブをクリックし、左側のナビゲーション・メニューで「評価レポート」タブをクリックします。

表示するレポートのタイプを選択します。各レポート内では、レポートの基準を満たすようにフィルタリングされたターゲットと評価のすべてのリストを表示する、詳細レポートにドリルダウンできます。そこから、「レポート・ビュー」アイコンをクリックして、各評価結果の詳細を表示します。

レポートのスケジューリング、以前に生成されたレポートの表示、フィルタリングおよびレポートのダウンロードなど、標準的なOracle AVDFレポート操作のすべてを実行することもできます。

重大度レベルの説明は、「重大度レベル」を参照してください。

カテゴリと評価のリストは、「カテゴリと評価」を参照してください。

各レポートの使用方法の詳細は、次の表を参照してください。

セキュリティ評価レポート

| レポート名 | 使用方法 |

|---|---|

| ターゲット別サマリー |

このレポートを使用して、ターゲットごとに各重大度内の評価の数を確認します。 たとえば、ターゲットごとに、高リスク、中リスクなどの評価の数が表示されます。 レポート内のターゲットをクリックすると、そのターゲットのすべての評価の結果(合格した評価を含む)が表示されます。 ターゲットが未評価かどうかについても確認できます。この場合は、ターゲット名のリンクをクリックして「取得ジョブのスケジュール」ページに移動すると、セキュリティ評価取得ジョブを発行できます。「Oracle Databaseターゲットのセキュリティ評価データの取得」を参照してください。 |

| 重大度別サマリー |

このレポートを使用して、重大度ごとに各カテゴリ内のターゲットおよび評価の数を確認します。 たとえば、高リスク重大度レベルについて、「ユーザー・アカウント」カテゴリ内のターゲット数と評価数を確認できます。 このレポート内で重大度レベルをクリックすると、その重大度のターゲットと評価のすべての詳細リストが表示されます。 |

| カテゴリ別サマリー |

このレポートを使用して、各カテゴリ内の評価を含むターゲットの数および評価の説明を確認します。 たとえば、「ユーザー・アカウント」カテゴリについて、非アクティブ・ユーザー評価の説明を含むターゲットの数を確認できます。 「ターゲット数」列の数字をクリックすると、それに対応する評価のターゲットと結果の詳細なリストが表示されます。詳細リストは、合格した評価を非表示にするように自動的にフィルタリングされますが、そのフィルタを削除すると、すべての評価結果を表示できます。 |

| 機能の使用状況別サマリー |

このレポートを使用して、各カテゴリ内の各セキュリティ機能を使用しているターゲットの数を確認します。 たとえば、「監査中」カテゴリの統合監査機能の1は、1つのターゲットがその機能を使用していることを意味します。 また、セキュリティ機能を使用していないターゲットの数と、その機能を使用できないターゲットの数も確認できます。 「使用済」列、「未利用」列または「使用不可」列の数値をクリックすると、その説明に該当するターゲットの詳細なリストと、それに対応するカテゴリのセキュリティ機能に対する評価結果が表示されます。 |

| 詳細レポート | すべてのターゲット、カテゴリおよび重大度リスク・レベルについて、すべての結果を表示します。このリストにフィルタを適用すると、特定の基準を表示できます。

ノート: Oracle AVDF 20.10以降では、最初の32,767文字のみがExcelレポートに表示されます。 |

| 例外レポート | すべてのOracle Databaseターゲットのセキュリティ評価レポートに追加された例外を示します。 |

セキュリティ評価コンプライアンス・レポート

次のレポートには、選択したコンプライアンス・タイプに応じたフィルタが適用されたセキュリティ評価詳細レポートが表示されます。

| レポート名 | 使用方法 |

|---|---|

| Oracleベスト・プラクティス・レポート | すべてのターゲットについて、Oracleベスト・プラクティスに関連するすべての評価の結果を確認します。 |

| STIGレポート |

すべてのターゲットについて、米国国防情報システム局(DISA)のセキュリティ技術導入ガイド(STIG)のガイドラインに関連するすべての評価の結果を確認します。 「レポート・ビュー」アイコンをクリックして、特定のSTIGガイドラインへのリファレンスを検索します。 ノート: Oracle AVDF 20.10以降では、最初の32,767文字のみがExcelレポートに表示されます。 |

| CIS レポート |

すべてのターゲットについて、Center for Internet Security (CIS)ベンチマークの推奨事項に関連するすべての評価の結果を確認します。 「レポート・ビュー」アイコンをクリックして、特定のCIS推奨事項へのリファレンスを検索します。 |

| GDPRレポート |

すべてのターゲットについて、欧州連合一般データ保護規則(EU GDPR)のガイドラインに関連するすべての評価の結果を確認します。 「レポート・ビュー」アイコンをクリックして、特定のGDPRガイドラインへのリファレンスを検索します。 ノート: Oracle AVDF 20.10以降では、最初の32,767文字のみがExcelレポートに表示されます。 |

セキュリティ評価ドリフト・レポート

Oracle AVDF 20.10以降では、これらのレポートは、選択した評価レポートがベースラインまたは以前の評価レポートとどのように異なるかを示します。

Oracle AVDF 20.11以降では、Audit Vault Serverコンソールの「ホーム」ページでドリフト・レポートの詳細を直接監視できます。ベースラインが確立されていない場合、グラフは空になります。ベースラインを設定した後は、ドリフト・グラフの上にカーソルを置くと、追加情報が表示されます。グラフをクリックして完全なレポートにアクセスすることもできます。セキュリティ・リスク・レベルに基づいて結果を分析するには、指定したターゲットについてベースラインを確立することが不可欠です。これにより、ベースラインと最新データの間のドリフトを正確に計算できるようになります。

最新の評価をベースラインと比較するには、「ベースライン」オプションを選択し、「実行」をクリックします。

最新の評価を以前の評価と比較するには、「選択したタイムライン」オプションを選択し、評価の実施が何日前、何週前、何か月前または何年前であったかを整数で入力し、適切な時間単位を選択して、「実行」をクリックします。指定した時間のうち最も古いセキュリティ評価が比較で使用されます。

| ターゲット別ドリフト・サマリー |

このレポートを使用して、各ターゲットについて、最新の評価の各重大度内で追加、変更または削除されたドリフト、つまりリスクの数が、ベースラインまたは以前の評価からどのように変化したかを確認します。 たとえば、Database1ターゲットでは、高リスク重大度に対して2つのリスクが変更され、評価重大度に対して3つのリスクが追加されたことがわかります。 レポート内のターゲットをクリックすると、最新の評価とベースラインまたは以前の評価の詳細な比較が表示されます。 詳細比較レポートから、左側の「単一行ビュー」アイコンをクリックして、各行の変更の詳細を確認することもできます。 |

| 重大度別ドリフト・サマリー |

このレポートを使用して、最新の評価の各カテゴリ内で追加、変更または削除されたドリフト、つまりリスクの数が、ベースラインまたは以前の評価から重大度ごとにどのように変化したかを確認します。 たとえば、最新の評価以降、1つの低リスク評価が「監査中」カテゴリに追加されたことがわかります。 レポート内のカテゴリをクリックすると、最新の評価とベースラインまたは以前の評価の詳細な比較が表示されます。 左側の「単一行ビュー」アイコンをクリックして、各行の変更の詳細を確認することもできます。 |

| 機能の使用状況別ドリフト・サマリー |

このレポートを使用して、各セキュリティ機能を使用している各カテゴリ内のターゲットの数が、最新の評価でベースラインまたは以前の評価からどのように変化したかを確認します。 たとえば、「監査中」カテゴリの統合監査機能の1(+1)は、1つのターゲットがその機能を使用していて、比較対象の評価から1つ増えたことを意味します。同様に、1(-1)は、1つのターゲットが機能を使用しているが、比較対象の評価から1つ減少していることを示します。1(-)は、その機能を使用するターゲットの数に変更がないことを示します。 「使用済」列の数値をクリックすると、その説明に該当する変更の詳細なリストと、それに対応するカテゴリのセキュリティ機能に対する評価結果が表示されます。 |

| 詳細ドリフト・レポート |

すべてのターゲット、カテゴリおよび重大度リスク・レベルについて、最新の評価のすべての結果がベースラインまたは以前の評価からどのように変化したかについて、比較レポートを参照してください。このリストにフィルタを適用すると、特定の基準を表示できます。 左側の「単一行ビュー」アイコンをクリックして、各行の変更の詳細を確認することもできます。 |

8.5.4 セキュリティ評価レポートの例外の追加

Oracle AVDF 20.13以降では、評価の重大度レベルを更新するか、または評価を一定期間延期するかのいずれかで、評価の処理方法をカスタマイズできます。この機能により、管理者はセキュリティ・ポスチャを特定のニーズやリスク許容度にあわせて調整できるようになります。両アクションのステップおよび詳細な説明を次に示します。

8.5.4.1 評価の重大度の更新

Oracle AVDF 20.13では、評価の重大度を変更できます。これにより、管理者は、環境に対する重要度に応じて、特定の結果の優先度を下げたり上げたりできます。評価の重大度を更新すると、今後のレポートに変更されたリスク・レベルが反映されます。これにより、クリティカルなセキュリティ評価を無視することなく、実際に認識されたリスクに基づいて改善作業に優先順位を付けることができます。また、有効期限が延長されていないかぎり、加えられた変更は、有効期限後に自動的に元に戻ります。

評価の重大度を更新するには:

- 「レポート」タブをクリックします。

- 左側のナビゲーションで「評価」レポートをクリックします。

- 更新する評価を選択します。異なるターゲット間で評価を選択できます。たとえば、ターゲットtgt1、tgt2およびtgt3の"

Database Backup"の重大度を更新するには、複数選択機能を使用します。 - 「例外の追加」ボタンをクリックします。

- 表示されるダイアログ・ボックスで、使用可能なオプションから新しい重大度を選択します。

ノート:

重大度は「アドバイザリ」に変更できません。 - 必要に応じて、重大度が更新される理由を説明する根拠を入力し、更新の有効期限を指定できます。この有効期限によって、カスタマイズした重大度が有効である期間が決まります。有効期限が指定されていない場合、重大度は手動で元に戻すまで更新されます。

- 「保存」をクリックして、重大度の更新を適用します。

8.5.4.2 評価の延期

Oracle AVDF 20.13では、評価を延期して、通常のセキュリティ・レポートから一時的に除外できます。これは、問題を把握しているがすぐに対処できない場合や、後日修正が予定されている場合に役立ちます。評価を延期することで、管理者は、進行中のレポートで問題に繰り返しフラグを付けることなく、他の優先事項に集中できます。

評価を延期するには:

- 「レポート」タブをクリックします。

- 左側のナビゲーションで「評価レポート」をクリックします。

- 「詳細レポート」をクリックして、より具体的な評価の詳細にアクセスします。

- 延期する評価を選択します。重大度を更新する場合と同様に、複数のターゲットを一度に選択できます。たとえば、ターゲットtgt1、tgt2およびtgt3の"

Database Backup"評価を延期するには、複数選択機能を使用できます。 - 「例外の追加」ボタンをクリックします。

- ダイアログ・ボックスで、ラジオ・ボタンを「評価の延期」に切り替えます。

- 必要に応じて、延期の正当な理由と、延期を有効にしておく期間を指定する有効期限を指定できます。

- 「保存」をクリックして、評価を延期します。

ノート:

延期された評価は、有効期限まで(例外レポート以外)どのレポートにも表示されません。ただし、有効期限を指定しない場合、評価は完全に延期されます。8.5.5 セキュリティ評価レポートの例外の回復

Oracle AVDF 20.13以降では、評価に追加された例外を元に戻すことができます

- 「レポート」タブをクリックします。

- 左側のナビゲーションで「評価レポート」をクリックします。

- 「例外レポート」をクリックします。

- 元に戻す必要がある例外をすべて選択します。

ノート:

重大度が更新された評価は、評価の実行時にOracleによって定義されたとおり元の状態に戻ります。 - 「回復」をクリックします。

8.5.6 重大度レベル

評価レポートには、次の重大度レベルが含まれます。

- 高リスク: 迅速な対処が必要です。

- 中リスク: これに対処するための短期計画を立てます。

- 低リスク: スケジュールされた停止時間中に修正することも、その他のメンテナンス・アクティビティにまとめることもできます。

- アドバイザリ: 追加のセキュリティ機能とテクノロジを使用可能にして、セキュリティ対策を向上させます。

- 評価: 手動による分析が必要です。

- 合格: リスクは見つかりませんでした。

8.5.7 カテゴリと評価

Oracle Databaseセキュリティ評価(DBSAT)レポートは、包括的なサマリーから始まり、明確性と分析を向上させるために更新されたカテゴリに編成された詳細な結果が後に続きます。

次の表に、カテゴリおよび実行されるすべての評価の説明を示します。

| カテゴリ | 評価 | 説明 |

|---|---|---|

| 監査 | 監査アカウント管理アクティビティ | 有効な監査ポリシーでアカウント管理に関するアクションを監査するかどうかが表示されます。 |

| 監査 | 監査管理(SYS*)ユーザー | 有効な監査ポリシーでSYSユーザーのアクションを監査するかどうかが表示されます。 |

| 監査 | 監査データベース管理アクティビティ | 有効な監査ポリシーでデータベース管理に関するアクションを監査するかどうかが表示されます。 |

| 監査 | 監査オブジェクト・アクション | 有効な監査ポリシーにより監査されたオブジェクト・アクセスに関する情報が表示されます。 |

| 監査 | 監査強力な権限 | 有効な監査ポリシーで強力なシステム権限の使用を監査するかどうかが表示されます。 |

| 監査 | 監査権限管理 | 有効な監査ポリシーで権限管理に関するアクションを監査するかどうかが表示されます。 |

| 監査 | 監査レコード | 監査証跡に関する情報が表示されます。 |

| 監査 | システム権限を持つ監査ロール | 有効な監査ポリシーにより監査された権限に関する情報が表示されます。 |

| 監査 | 監査SQL文 | 有効な監査ポリシーにより監査されたSQL文に関する情報が表示されます。 |

| 監査 | 監査システム権限 | 有効な監査ポリシーにより監査された権限に関する情報が表示されます。 |

| 監査 | 監査ユーザー・ログオン/ログオフ | 有効な監査ポリシーでデータベース接続を監査するかどうかが表示されます。 |

| 監査 | ファイングレイン監査 | ファイングレイン監査ポリシーが有効かどうかが表示されます。 |

| 監査 | 統合監査ポリシー | 統合監査ポリシーが有効かどうかが表示されます。 |

| 監査* | 監査シノニム管理アクティビティ | シノニム管理アクティビティ(CREATE ANY SYNONYM、CREATE PUBLIC SYNONYM、CREATE SYNONYM、DROP PUBLIC SYNONYM、DROP SYNONYM)が監査されるかどうかに関する情報を表示します。 |

| 監査* | 監査条件 | すべての監査ポリシーを条件付きで一覧表示し、有効になっている場合は、有効になっているユーザーまたはロールをリストします。 |

| 監査* | 共有アカウントの監査 | USER.SHAREDにリストされているユーザーが監査されているかどうかを確認します。 |

| 監査* | ストレージの監査 | 異なる監査証跡によって使用される表領域に関する情報を表示します。次のチェックが実行されます:

|

| 監査* | データ・ポンプの監査 | データ・ポンプのエクスポートおよびインポートが監査されているかどうかを表示します。 |

| 監査* | STIGアクションの監査 | Oracleでは、DoDの要求(監査可能なイベント要件)に応えることを目的とした即時利用可能な監査ポリシーORA_STIG_RECOMMENDATIONS、ORA_ALL_TOPLEVEL_ACTIONSおよびORA_LOGON_LOGOFFを提供しています。このチェックにより、これらのポリシーが監査されているかどうかが検証されます。

|

| 監査* | Oracle Label Securityの監査 | OLSの監査に使用される有効な監査ポリシーに関する情報を表示します。

|

| 認可制御 | Database Vault | Oracle Database Vaultが有効かどうかが表示されます。 |

| 認可制御 | 権限分析 | 権限分析が有効かどうかが表示されます。 |

| 認可制御* | クライアント・スクリプトの認証 | パスワードがクライアント・スクリプト、ジョブおよびアプリケーション・ソース・コードに埋め込まれてデータベース・サーバーに接続できる可能性があるパスワード認証済ユーザーをリストします。 |

| 認可制御* | データ・マスキング | 非本番システムへの転送時にマスキングする必要がある機密データを含む表をリストします。このチェックでは、TSDPまたはDBA_TABLESで機密とマークされた表、およびDATAPUMP_EXP_FULL_DATABASEまたはDATAPUMP_IMP_FULL_DATABASE.でデータを転送できるユーザーがリストされます |

| 認可制御* | PKIベースの認証 | 認証方法がTCPSである外部で識別されるユーザー・アカウントをリストします。この発見は、主にSTIGコンプライアンスを探している顧客を対象としています。 |

| データベース構成 | パスワード・ファイルに対するアクセス権 | パスワード・ファイルが正しく構成されているかどうかが表示されます。 |

| データベース構成 | データベースのバックアップ | データベースのバックアップ・レコードに関する情報が表示されます。 |

| データベース構成 | データベース・リンク | データベース・リンクに関する情報が表示されます。 |

| データベース構成 | ディレクトリ・オブジェクト | ディレクトリ・オブジェクトに関する情報が表示されます。 |

| データベース構成 | 無効化された制約 | 無効な制約に関する情報が表示されます。 |

| データベース構成 | 外部OS認可 | ユーザーに付与されるロールをデータベースのGRANT文で制御するか、データベース・サーバーのオペレーティング・システムで制御するかが表示されます。 |

| データベース構成 | 表データの推測 | データ推測攻撃が正しく防御されているかどうかが表示されます。 |

| データベース構成 | インスタンス名のチェック | インスタンス名にデータベースのバージョン番号が含まれているかどうかが表示されます。 |

| データベース構成 | ネットワーク・アクセス制御 | ネットワークのアクセス制御リスト(ACL)に関する情報が表示されます。 |

| データベース構成 | ネットワーク通信 | ローカル・ネットワーク・リスナーの初期化パラメータに関する情報が表示されます。 |

| データベース構成 | トレース・ファイル | トレース・ファイルの初期化パラメータに関する情報が表示されます。 |

| データベース構成 | トリガー | ログオン・トリガーに関する情報が表示されます。 |

| データベース構成 | XMLデータベース・アクセス制御 | XMLデータベースのアクセス制御リスト(ACL)に関する情報が表示されます。 |

| データベース構成* | 認証構成 | ユーザー・アカウント初期化パラメータに関する情報が表示されます。 |

| データベース構成* | PDB OSユーザー | 高い権限を持つOracle OSユーザーがPDB_OS_CREDENTIALパラメータに設定されているかどうかを確認します。 |

| データベース構成* | 制御ファイル | 制御ファイルが多重化されているかどうかを確認し、すべての制御ファイルの場所をリストします。 |

| データベース構成* | REDOログ・ファイル | 定義されたREDOログ・ファイルがベスト・プラクティスに従っているかどうかを確認し、その場所をリストします。REDOログは多重化され、異なる物理ディスクに格納される必要があります。 |

| データベース構成* | アーカイブ・ログ・モード | データベースがARCHIVELOGモードかNOARCHIVELOGモードかを確認します。設定されている場合は、archive_log_destinationまたはrecovery_file_destinationも表示します。スタンドアロン・データベースのarchive_log_destinationまたはrecovery_file_destinationも表示します。

|

| データベース構成* | ジョブの詳細 | スケジュールされたデータベース・ジョブおよびそれらを管理できるユーザーを確認します。次のチェックが実行されます:

|

| データベース構成* | ソース・コード分析 | RAISE_APPLICATION_ERRORおよびDBMS_OUTPUT.PUT_LINE.を使用して、oracle管理以外のプロシージャおよびファンクションについてDBA_SOURCEをチェックします。

|

| 暗号化 | TDEおよびDBMS_CRYPTOのFIPSモード | 連邦情報処理規格(FIPS) 140-2モードが、透過的データ暗号化(TDE)およびDBMS_CRYPTOに対して有効になっているかどうかが表示されます。 |

| 暗号化 | 透過的データ暗号化 | 表領域および列データの暗号化が有効がどうかが表示されます。 |

| 暗号化* | TLS用FIPSモード | 米国連邦情報処理標準(140-2)は、セキュリティ要件を規定する米国連邦政府のセキュリティ標準です。SSLFIPS_140パラメータで、Transport Layer Security (TLS)アダプタをFIPSモードで実行するように構成します。SSLFIPS_LIBで、FIPSライブラリの場所を設定します。 |

| ファイングレイン・アクセス制御 | データ・リダクション | データ・リダクション・ポリシーが有効かどうかが表示されます。 |

| ファイングレイン・アクセス制御 | Label Security | Oracle Label Securityが有効がどうかが表示されます。 |

| ファイングレイン・アクセス制御 | Real Application Security | Real Application Security (RAS)のポリシーが有効かどうかが表示されます。 |

| ファイングレイン・アクセス制御 | 透過的機密データ保護(TSDP) | 透過的機密データ保護(TSDP)ポリシーが有効かどうかが表示されます。 |

| ファイングレイン・アクセス制御 | 仮想プライベート・データベース | 仮想プライベート・データベース(VPD)ポリシーが有効かどうかが表示されます。 |

| 権限およびロール | アクセス制御除外権限 | 現在有効なアクセス制限除外権限が表示されます。 |

| 権限およびロール | 監査オブジェクトに対するアクセス権 | ユーザーに付与されている監査オブジェクトに対するアクセス権が表示されます。 |

| 権限およびロール | パスワード・ベリファイア表に対するアクセス権 | ユーザーに付与されているパスワード・ベリファイア表に対するアクセス権が表示されます。 |

| 権限およびロール | アカウント管理権限 | ユーザーに付与されているアカウント管理権限が表示されます。 |

| 権限およびロール | すべてのロール | ユーザーに付与されているすべてのロールが表示されます。 |

| 権限およびロール | 監査管理パッケージ | ユーザーに付与されている監査管理ツールのアクセス権が表示されます。 |

| 権限およびロール | 監査管理権限 | ユーザーに付与されている監査管理権限が表示されます。 |

| 権限およびロール | 幅広いデータ・アクセス権限 | ユーザーに付与されているデータ・アクセス権限が表示されます。 |

| 権限およびロール | コード・ベース・アクセス制御 | コードに基づくアクセス制御(CBAC)ロールが付与されているすべてのプログラム・ユニットが表示されます。 |

| 権限およびロール | PUBLICに付与された列権限 | すべてのユーザーに付与されている列アクセス権限が表示されます。 |

| 権限およびロール | データ流出 | クライアントやサーバーのデータに対してアクセスやコピーをする権限を付与されたユーザー・アカウントが表示されます。 |

| 権限およびロール | データベース管理権限 | ユーザーに付与されているデータベース管理権限が表示されます。 |

| 権限およびロール | Java権限 | データベース内でJavaクラスを実行する権限を付与されたユーザー・アカウントが表示されます。 |

| 権限およびロール | ロールおよび権限の管理権限 | ユーザーに付与されている権限管理権限が表示されます。 |

| 権限およびロール | PUBLICに付与されたロール | すべてのユーザーに付与されているロールが表示されます。 |

| 権限およびロール | システム権限付与 | ユーザーに付与されているシステム権限が表示されます。 |

| 権限およびロール | PUBLICに付与されたシステム権限 | すべてのユーザーに付与されているシステム権限が表示されます。 |

| 権限およびロール | ユーザー偽装権限 | 他のユーザーに偽装する権限を付与されたユーザー・アカウントが表示されます。 |

| 権限およびロール | 管理SYS*権限があるユーザー | ユーザー・アカウントに付与されている管理権限が表示されます。 |

| 権限およびロール | DBAロールを持つユーザー | DBAロールを付与されたユーザー・アカウントが表示されます。 |

| 権限およびロール | 強力なロールを持つユーザー | 最大のデータ・アクセス権限があるロールを付与されたユーザー・アカウントが表示されます。 |

| 権限およびロール | 制限付きオブジェクトに対する書込みアクセス権 | ユーザーに付与されている制限付きオブジェクトに対するアクセス権が表示されます。 |

| 権限およびロール* | PUBLICに付与された暗号化パッケージ | DBMS_CRYPTO、DBMS_OBFUSCATION_TOOLKITおよびDBMS_RANDOM付与をPUBLICに表示します |

| 権限およびロール* | PUBLICに付与されたスケジューラ・ジョブ・パッケージ | DBMS_SCHEDULERおよびDBMS_JOB EXECUTE付与をPUBLICに表示し、スケジューラ/JOBシステム権限(CREATE JOB、MANAGE SCHEDULER、CREATE EXTERNAL JOB、CREATE ANY JOB)付与をPUBLICに表示します。 |

| 権限およびロール* | PUBLICに付与された資格証明パッケージ | DBMS_CREDENTIALパッケージのEXECUTE権限をPUBLICに表示します。また、ユーザーに対するCREATE CREDENTIALおよびCREATE ANY CREDENTIALの権限付与も確認します。 |

| 権限およびロール* | PUBLICに付与されたファイル・システム・パッケージ | DBMS_LOB、UTL_FILEおよびDBMS_ADVISORパッケージのEXECUTE権限をPUBLICに表示します。また、ユーザーに対するCREATE ANY DIRECTORYおよびDROP ANY DIRECTORYのシステム権限付与も確認します。 |

| 権限およびロール* | PUBLICに付与されたネットワーク・パッケージ | DBMS_LDAP、UTL_HTTP、UTL_INADDR、UTL_SMTPおよびUTL_TCPパッケージに対するEXECUTE権限をPUBLICに表示します。また、ACL経由でパッケージを実行する権限があるユーザーも確認します。 |

| 権限およびロール* | PUBLICに付与されたSQLパッケージ | DBMS_XMLQUERY、DBMS_XMLSAVE、DBMS_XMLSTORE、DBMS_REDACT、DBMS_XMLGENおよびDBMS_SQLパッケージに対するEXECUTE権限をPUBLICに表示します。 |

| 権限およびロール* | PUBLICに付与されたJAVA権限 | DBMS_JAVAおよびDBMS_JAVA_TESTパッケージに対するEXECUTE権限をPUBLICに表示します。また、ユーザーへのJAVA_ADMINロールの付与も確認します |

| 権限およびロール* | 他のユーザーになり替わることができるユーザー | 他のユーザーに偽装する権限を付与されたユーザー・アカウントが表示されます。 |

| 権限およびロール* | 一括でのデータ抽出の権限 | クライアントやサーバーのデータに対してアクセスやコピーをする権限を付与されたユーザー・アカウントが表示されます。 |

| ユーザー・アカウント | ログイン試行失敗後のアカウントのロック | ユーザー・プロファイルのログイン試行の失敗の強制に関する情報が表示されます。 |

| ユーザー・アカウント | 大/小文字を区別するパスワード | 大/小文字を区別するパスワードが有効かどうかが表示されます。 |

| ユーザー・アカウント | 非アクティブ・ユーザー | 使用されていないユーザー・アカウントおよび非アクティブ時にロックされるように構成されていないアカウントに関する情報が表示されます。 |

| ユーザー・アカウント | パスワード検証関数 | パスワード検証機能の強制に関する情報が表示されます。 |

| ユーザー・アカウント | パスワード検証 | 廃止されたパスワード・ベリファイアを使用しているユーザー・アカウントに関する情報が表示されます。 |

| ユーザー・アカウント | サンプル・スキーマ | SCOTT、HR、OE、SH、PM、IX、ADAMS、BLAKE、CLARKおよびBIなどのサンプル・スキーマを使用するユーザー・アカウントに関する情報が表示されます。 |

| ユーザー・アカウント | ユーザー・パラメータ | ユーザー・アカウント初期化パラメータに関する情報が表示されます。 |

| ユーザー・アカウント | SYSTEMまたはSYSAUX表領域のユーザー・スキーマ | Oracleが提供する予約済の表領域を使用する通常のユーザー・アカウントに関する情報が表示されます。 |

| ユーザー・アカウント | デフォルト・パスワードのユーザー | デフォルト・パスワードのユーザー・アカウントに関する情報が表示されます。 |

| ユーザー・アカウント | パスワードが期限切れのユーザー | パスワードが期限切れのユーザー・アカウントに関する情報が表示されます。 |

| ユーザー・アカウント | 同時セッションが無制限のユーザー | SESSIONS_PER_USERのプロファイル・リソース制限がUNLIMITEDに設定されているすべてのユーザーが表示されます。SESSIONS_PER_USER = UNLIMITEDでは、ユーザーは任意の数の同時セッションを保持できます。 |

| ユーザー・アカウント | パスワード存続期間無制限のユーザー | ユーザー・プロファイルのパスワード有効期間の強制に関する情報が表示されます。 |

| ユーザー・アカウント* | DEFAULTプロファイルを持つユーザー | DEFAULTユーザー・プロファイルのパスワードとリソース・パラメータ、およびその中のユーザー数を表示します。 |

| ユーザー・アカウント* | アプリケーション所有者アカウント | アプリケーション所有者とみなされるアカウント、およびアプリケーション所有者がアクセスできるオブジェクトのデータベースをチェックします。 |

| ユーザー・アカウント* | 共有アカウント | 複数の管理権限およびプロキシ・ユーザーを持つユーザーを表示します。 |

| ユーザー・アカウント* | オブジェクト付きユーザー | オブジェクトを所有し、それらのオブジェクトへのアクセス権を他のユーザーに付与できるアプリケーション・ユーザーを表示します |

| ユーザー・アカウント* | オブジェクト所有権の承認済ユーザー | オブジェクトを所有するoracle管理でないユーザーを表示します |

| ユーザー・アカウント* | セキュリティ・オブジェクトを持つユーザー | セキュリティ・オブジェクトを所有するユーザーを表示します |

| ユーザー・アカウント* | 付与オプションを持つユーザー | WITH GRANT OPTIONで権限を付与されたユーザーを確認します。 |

| ユーザー・アカウント* | 機密データを持つユーザー | TSDPで機密としてマークされた列を持つ表を所有するユーザーと、それらの表にアクセスできるユーザーを表示します。 |

| ユーザー・アカウント* | 旧バージョンのパスワード | 廃止されたパスワード・ベリファイアを使用しているユーザー・アカウントに関する情報が表示されます。 |

| ユーザー・アカウント* | パスワードの複雑度要件のないユーザー | パスワードの複雑度を検証する機能があるプロファイルとないプロファイルに関する情報が表示されます。パスワードの複雑度を検証する対象でないユーザーも表示されます。 |

| ユーザー・アカウント* | 無制限のセッション・アイドル時間 | このチェックでは、UNLIMITED IDLE TIMEのユーザーがリストされます。 |

| ユーザー・アカウント* | 段階的パスワード・ロールオーバーがあるユーザー | 段階的パスワード・ロールオーバーに関する情報が表示されます。 |

| ユーザー・アカウント* | 一時ユーザー | DEFAULTプロファイルに関連付けられたユーザーが表示されます。 |

| ユーザー・アカウント* | 本番データベースの開発ユーザー | 本番システムに開発者アカウントはありません。そのようなアカウントがデータベースに存在するかどうかを確認します。 |

| 基本情報* | パッチ・チェック | インストールされているパッチに関する情報が表示されます。 |

ノート:

* Oracle AVDF 20.13で追加された評価を示します。8.6 AVDFシステム・レポート

Oracle AVDF 20.13以降では、AVDFアプリケーション監査の結果は、super auditorが「AVDFシステム・レポート」ページで表示できます。

- 「レポート」タブをクリックします。

- 「AVDFシステム・レポート」をクリックします。

次のレポートが表示されます:

- すべてのアクティビティ - 「すべてのアクティビティ」レポートには、AVDFアプライアンスのアプリケーション、埋込みリポジトリおよびオペレーティング・システムのすべての監査アクティビティが含まれます。

- アプリケーション監査 - 「アプリケーション監査」レポートには、AVDFアプライアンスのアプリケーションのすべての監査アクティビティが含まれます。

- データベース監査 - 「データベース監査」レポートには、AVDFアプライアンスの埋込みリポジトリのすべての監査アクティビティが含まれます。

- OS監査 - 「OS監査」レポートには、AVDFアプライアンスの埋込みオペレーティング・システムのすべての監査アクティビティが含まれます。

関連トピック

8.7 レポートのカスタマイズ

組込みツールを使用して既存のレポートをカスタマイズし、データのフィルタ、グループ化と強調表示および列の定義を行うことができます。これらのカスタマイズされたレポートは、新しいレポート形式として保存し、「保存されたレポート」タブからアクセスできます。既存のレポートの保存済カスタム形式は、スケジュールやPDF形式での印刷ができないため、オンラインでのみ表示できます。

8.7.1 レポートでのデータのフィルタ処理

レポートをフィルタして、検索、特定の値または式に基づいてデータを表示できます。Oracle AVDF 20.11以降では、グローバル・セットに基づいて「すべてのアクティビティ・レポート」をフィルタすることや、機密オブジェクト・セットに基づいてコンプライアンスGDPRレポート(機密データ、機密データへのアクセス権、機密データに対するアクティビティ、特権ユーザーによる機密データに対するアクティビティなど)をフィルタすることができます。

レポートでのデータの表示を制御して、特定のデータ・セットに焦点を当てることができます。Oracle Audit Vault and Database Firewallでは自動的にレポート設定が保存されるため、ページを離れても、戻ったときにはレポート設定はそのままの状態です。必要に応じて、レポートをカスタム・レポートとして保存できます。

関連項目:

8.7.1.4 「すべてのアクティビティ・レポート」でのグローバル・セットによるフィルタリング

「すべてのアクティビティ・レポート」にグローバル・セット・フィルタを適用する方法を説明します。

Oracle AVDF 20.11以降では、この方法により、「すべてのアクティビティ・レポート」で、選択したグローバル・セットに関連するデータがフィルタされます。ユーザーは、次のグローバル・セット・タイプを1つ以上選択できます。

- IPアドレス・セット

- OSユーザー・セット

- クライアント・プログラム・セット

- データベース・ユーザー・セット

- 特権ユーザー・セット

- 機密オブジェクト・セット

「すべてのアクティビティ・レポート」にグローバル・セット・フィルタを適用するには:

-

auditorとしてAudit Vault Serverコンソールにログインします。 - 「レポート」タブをクリックします。

- 「すべてのアクティビティ」レポートを選択します。

- 「アクション」をクリックします。

- 「フィルタ」をクリックします。

- グローバル・セットで使用するために対応する列を選択します:

列 グローバル・セット クライアントIP IPアドレス・セット OSユーザー OSユーザー・セット クライアント・プログラム クライアント・プログラム・セット ユーザー データベース・ユーザー・セット 特権ユーザー・セット

オブジェクト 機密オブジェクト・セット - 演算子を選択します: グローバル・セットでサポートされている演算子は、

=、!=、inおよびnot inのみです。 - 「式」としてグローバル・セット名を入力します。

- 「適用」をクリックします。

-

auditorとしてAudit Vault Serverコンソールにログインします。 - 「レポート」タブをクリックします。

- 「すべてのアクティビティ」レポートを選択します。

- 「アクション」をクリックします。

- 「列の選択」をクリックします。

- グローバル・セット・ベースの列を1つ以上選択します。

- 「適用」をクリックします。

- 追加された「グローバル・セット」列ヘッダーをクリックしてフィルタ値を表示します。

- フィルタを適用するグローバル・セット名のいずれかを選択します。

8.7.2 レポートでのデータのフォーマット

レポート内に表示されるデータのフォーマット方法を学習します。

8.7.2.4 レポートへのコントロール・ブレークの追加

レポート内で選択した列にコントロール・ブレークを追加する方法について説明します。

選択した列に基づいてブレーク・グループを作成できます。これにより、列がレポートからメイン・レコードとして抽出され、選択した列について同じ値を持つすべての行がそのメイン・レコードの下にグループ化されます。これは、複数の列値でフィルタ処理を行う場合に使用すると便利です。

たとえば、いくつかの列のデータを表示するアクティビティ概要レポートを作成できます。「クライアントのIPアドレス」列と「ターゲット名」列によって分割されたデータを表示するには、それらの列のコントロール・ブレークを追加します。結果として生成されるレポートでは、クライアントのIPアドレスとターゲット名の一意の組合せごとにデータが小さい表に分割されます。

コントロール・ブレークを列に追加するには:

8.7.2.5 グループ化機能を使用したレポートのフォーマット

「グループ化基準」オプションを使用してレポートをフォーマットする方法について説明します。

「グループ化基準」ダイアログでは、レポートで最大3つの列についてデータをグループ化できます。任意の列に実行できる関数を3つまで指定でき、生成される値をカスタム・レポートの追加列として表示できます。

たとえば、ターゲットとクライアントIPアドレスの組合せごとに、特定のステータス(SUCCESSやFAILUREなど)のイベント数を表示するカスタム・レポートを作成するとします。「グループ化基準」を使用すると、1列目で一意のターゲットをグループ化し、2列目でそれぞれのターゲットについてクライアントIPアドレスをグループ化して、3列目に「イベント・ステータス」を表示するカスタム・レポートを作成できます。次に、ターゲットとクライアントIPアドレスの組合せごとに、「イベント・ステータス」列の個別値をカウントする関数を指定します。

生成されるカスタム・レポートには、「ターゲット」、「クライアントIP」、「イベント・ステータス」を含む4つの列が含まれ、最後の列には関数の結果(たとえば、そのターゲットとIPアドレスのSUCCESSステータスのイベント数)が表示されます。

グループ化機能を使用するには:

-

Audit Vault Serverに監査者としてログインします。

-

「レポート」タブをクリックして、必要なレポートにアクセスします。

-

「アクション」メニューから「書式」、「グループ化」の順に選択します。

「グループ化基準」ダイアログが表示されます。

-

「GROUP BY列」フィールドで、最初のドロップダウン・リストから、カスタム・レポートの列1のデータをグループ化するためのデータ列を選択します。

たとえば、「ターゲット名」を選択すると、レポートの列1ではターゲットがグループ化されます。必要に応じて、レポートの列2と列3のグループ化のためのデータを選択します。

-

オプションで、「ファンクション」フィールドで、特定のデータ列に対して操作を行う関数を3つまで指定します。たとえば、「別々にカウント」などです。

-

「列」の下で、デフォルト・レポートの任意のデータ列を選択します。

-

オプションで、「ラベル」の下で、この関数の結果として作成される新しい列の列見出しを入力します。

-

オプションで、「書式マスク」の下で、この関数の結果として作成される新しい列のデータの書式を選択します。

-

オプションで、カスタム・レポートの下部に「合計」行を追加して新しい列の値を合算する場合は、「合計」チェック・ボックスを選択します。

-

「適用」をクリックします。

8.7.4 カスタマイズされたレポート

8.7.4.1 カスタマイズされたレポートの保存

カスタマイズしたレポートの保存方法を学習します。

指定されたフィルタおよび表示設定を使用して組込みのレポートをカスタマイズした後、このカスタマイズされたレポートを保存できます。このようなレポートは、「レポート」タブの「保存されたレポート」タブにリストされます。保存したレポートはPDF形式では印刷できないため、オンラインで表示する必要があります。

カスタム・レポートを保存するときに、レポートを保存するために選択または作成した特定のカテゴリの下にレポートを保存できます。また、カスタム・レポートをプライベートにすることも、他のユーザーとパブリック・レポートとして共有することもできます。

組込みレポートから開始してカスタム・レポートを作成および保存するには:

8.7.5 カスタム・レポートの作成およびスケジュール

カスタム・レポートを作成およびスケジュールする方法を学習します。

既存のレポートのカスタマイズされたビューには「保存されたレポート」タブからアクセスできますが、カスタム・レポートは「PDF/XLSレポート」タブ(Oracle AVDFリリース20.8以降の「レポート・テンプレート」タブ)から作成およびスケジュールできます。カスタム・レポートのスケジュールは、デフォルトでは使用できません。カスタム・レポートをスケジュールするには、次のステップに従います。

- Audit Vault Serverに監査者としてログインします。

- 「レポート」タブをクリックします。

- 左側のナビゲーション・メニューの「PDF/XLSレポート」タブ(Oracle AVDFリリース20.8以降では「レポート・テンプレート」タブ)をクリックします。

- 「組込みレポート」セクションで、「レポート・テンプレートのダウンロード」列および「レポート定義のダウンロード」列のアイコンをクリックします。

- ファイルをローカル・マシンに保存します。

- 任意のカスタム・レポートのようにテンプレートおよび定義を変更します。

- 「アップロード」ボタンをクリックします。

- ダイアログでテンプレート・ファイルと定義ファイルを選択します。

- オプションで、「説明」を入力します。

- 「保存」をクリックします。

- 新しくアップロードしたレポート・テンプレートおよび定義が「PDF/XLSレポート」セクション(Oracle AVDFリリース20.8以降の「レポート・テンプレート」セクション)に表示されます。

- 「レポートのスケジュール」列のアイコンをクリックします。

- レポート・スケジュールの詳細を構成します。

- レポートが生成されると、「生成されたレポート」タブでアクセスできます。

- レポートをダウンロードできます。

8.8 非対話モード・レポート・テンプレートの作成

PDFまたはXLSレポート・テンプレートを作成したり、既存のものを変更および使用できます。

前提条件

-

BI Publisher DesktopがMicrosoft Windowsホストにインストールされています。

BI Publisherは、Oracle Technical Resourcesからダウンロードできます。

-

ユーザーは、コンソールを使用してAudit Vault Serverにログインできます。

-

監査データを保持しているAVSYSスキーマに関する情報が表示されます。

8.9 独自のカスタム・レポートの作成およびアップロード

Oracle BI Publisherまたはサード・パーティの別のレポート作成ツールを使用して、独自のカスタム・レポートを追加できます。

-

Audit Vault Serverコンソールに監査者としてログインします。

-

「レポート」タブをクリックします。

-

左側のナビゲーション・メニューの「PDF/XLSレポート」タブ(Oracle AVDFリリース20.8以降では「レポート・テンプレート」タブ)をクリックします。

「PDF/XLSレポート」(または「レポート・テンプレート」)ページが表示されます。ここには、以前にアップロードしたカスタム・レポートがリストされます。組込みレポートは、「組込みレポート」セクションの下にリストされます。

-

新しいカスタム・レポートの作成に使用する組込みレポートを探します。

-

「レポート・テンプレートのダウンロード」アイコンをクリックし、RTFファイルを保存します。

-

「レポート定義のダウンロード」アイコンをクリックし、XMLファイルを保存します。

-

必要に応じて、Oracle BI Publisherまたは別のツールを使用して、レポート定義およびテンプレート・ファイルをカスタマイズします。

-

右上隅にある「アップロード」ボタンをクリックします。

「カスタム・レポートのアップロード」ダイアログが表示されます。

-

「レポート・テンプレート・ファイル」フィールドに、カスタマイズしたレポート・テンプレート(RTF)ファイルの名前を入力するか、参照して指定します。

-

「レポート定義ファイル」フィールドに、カスタマイズしたレポート定義(XML)ファイルの名前を入力するか、参照して指定します。

- オプションで、「説明」を入力します。

-

「保存」をクリックします。

新しいレポートが「PDF/XLSレポート」タブ(Oracle AVDFリリース20.8以降では「レポート・テンプレート」タブ)の下にリストされます。

8.10 PDFまたはXLSレポートのスケジューリングおよび生成

監査者は、PDFまたはXLSレポートをスケジュールおよび生成できます。

8.10.1 PDFまたはXLSレポートのスケジューリングおよび作成について

監査者は、レポートを他のユーザーにPDFまたはXLS形式で送信するようにスケジュールできます。

レポートはすぐに実行することも、後からレポートを実行するスケジュールを作成または選択することもできます。レポートの通知を受信するユーザー、またはレポートをアテストする必要があるユーザーのリストを指定できます。

Oracle AVDF 20.1 - 20.9の場合、スケジュールされたレポートに示されるタイムスタンプは、Audit Vault Serverでユーザーが指定した「タイムゾーン・オフセット」設定に基づきます。詳細は、『Oracle Audit Vault and Database Firewall管理者ガイド』を参照してください。

Oracle AVDF 20.10以降、スケジュールされたレポートに示されるタイムスタンプは、「レポート・スケジュール」タブまたはレポートの「スケジュール」アイコンで監査者が指定した「タイムゾーン・オフセット」設定に基づきます。このオフセットはレポート・スケジュールにのみ適用され、Audit Vault Serverコンソールのタイムゾーン・オフセットとは無関係です。

保存された対話モード・レポートをスケジュールするには、「カスタム・レポートの作成およびスケジュール」を参照してください。

8.10.3 レポート・スケジュールの表示または変更

監査者は、スケジュールされたレポートを表示および変更できます。

レポート・スケジュールを表示または変更するには、「レポート」タブに移動し、左側のナビゲーションで「レポート・スケジュール」をクリックします。

関連項目:

レポート・スケジュール・フィールドの詳細は、「レポート・スケジュールの作成」を参照してください。

8.10.4 すべてのスケジュールされたレポートの表示および編集

Oracle AVDF 20.10以降では、「レポート・スケジュール」ページで、すべてのスケジュールされたレポートを表示し、すべてのスケジュールされたレポートのタイムゾーン・オフセットを調整できます。

-

auditorとしてAudit Vault Serverコンソールにログインします。 - 「レポート」タブをクリックします。

- 「レポート・スケジュール」をクリックします。

- 「変更」をクリックして、すべてのスケジュールされたレポートのタイムゾーン・オフセットを調整します。

- すべてのレポートの「レポート・スケジュール」を表示します。

8.10.5 PDFまたはXLS形式での生成されたレポートのダウンロード

スケジュールされたレポートが生成されると、PDFまたはXLS形式でコンピュータにダウンロードできます。

8.11 レポートの注釈およびアテスト

レポートが生成された後で、監査者はレポートに注釈を付けたりレポートをアテストしたりすることができます。