Oracle Exadata Database Service on Cloud@Customerのネットワーク要件

サイトでOracle Exadata Database Service on Cloud@Customerをプロビジョニングするためのネットワーク要件を確認します。

- Oracle Exadata Database Service on Cloud@Customerのネットワーク要件

異なるアプリケーションおよび管理機能に対してセキュアで信頼性の高いネットワーク接続を提供するために、Exadata Database Service on Cloud@Customerは異なるネットワークを使用します。 - Oracle Exadata Database Service on Cloud@Customerのデータ・センター・ネットワーク・サービス

Oracle Exadata Database Service on Cloud@Customerをデプロイする前に、データ・センター・ネットワークが要件を満たしていることを確認してください。 - Oracle Exadata Database Service on Cloud@CustomerのIPアドレスおよびサブネット

一連のIPアドレスを管理ネットワークに割り当て、別の範囲のIPアドレスをRoCEプライベート・ネットワークに割り当てる必要があります。 - Oracle Exadata Database Service on Cloud@Customerのアップリンク

Oracle Exadata Database Service on Cloud@Customerシステムが、コントロール・プレーン・サーバーおよびデータベース・サーバーのアップリンク要件を満たしていることを確認します。 - Oracle Exadata Database Service on Cloud@Customerのネットワーク配線

提供されているネットワーク機器を使用するか、独自のSFPネットワークを構築するかを選択できます。 - OCI FastConnectサービスを使用したCPSとOCI間のセキュアな接続の確立

デフォルトのTLSトンネル・アプローチに加えて、CPSとOCIの間の接続に対して追加の分離が必要な場合は、次に示すOCI FastConnectサービスを利用するソリューションを検討してください。

Oracle Exadata Database Service on Cloud@Customerのネットワーク要件

異なるアプリケーションおよび管理機能に対してセキュアで信頼性の高いネットワーク接続を提供するために、Exadata Database Service on Cloud@Customerは異なるネットワークを使用します。

次に、Exadata Database Service on Cloud@Customerシステムをインストールするための最小ネットワーク要件の概要を示します。

- Exadata Cloud@Customerサービス・ネットワーク: これらのネットワークはOracle仕様に設定され、Oracle契約を使用せずに顧客が変更することはできません。

- コントロール・プレーン・ネットワーク

この仮想プライベート・ネットワーク(VPN)は、Exadata Database Service on Cloud@Customerラックにある2つのコントロール・プレーン・サーバーをOracle Cloud Infrastructureに接続します。 VPNは、Oracle Cloud InfrastructureコンソールおよびAPIを使用して、顧客が開始したセキュアな操作を容易にします。 また、Exadata Database Service on Cloud@CustomerのOracle管理インフラストラクチャ・コンポーネントのセキュアなモニタリングおよび管理も容易になります。

- コントロール・プレーンの接続に関する考慮事項

コントロール・プレーンが機能するには、コントロール・プレーン・サーバーが特定のOracle Cloud Infrastructure (OCI)アドレスに接続できる必要があります。 次のように、特定のOCIリージョンのエンドポイントへのTCPポート443アウトバウンド・アクセスを有効にする必要があります:

表3-2 コントロール・プレーン接続用に開くポート

摘要 / 目的 オープン・ポート 場所 クラウド自動化配信の発信トンネル・サービス

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://wss.exacc.oci_region.oci.oraclecloud.comリモートOracleオペレータ・アクセス用のセキュア・トンネル・サービス

443 outbound

次のURL形式を使用して、oci_regionを実際のリージョンに置き換えます:https://mgmthe1.exacc.oci_region.oci.oraclecloud.comhttps://mgmthe2.exacc.oci_region.oci.oraclecloud.comシステム更新、インフラストラクチャ・モニタリングおよびログ収集を取得するためのオブジェクト・ストレージ・サービス

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://objectstorage.oci_region.oraclecloud.comhttps://swiftobjectstorage.oci_region.oraclecloud.comhttps://*.objectstorage.oci_region.oci.customer-oci.comInfrastructure Monitoringメトリック(IMM)を記録および処理するモニタリング・サービス

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://telemetry-ingestion.oci_region.oraclecloud.com認可および認証用のアイデンティティ・サービス

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://identity.oci_region.oraclecloud.comhttps://auth.oci_region.oraclecloud.comクラウド自動化配信の発信トンネル・サービス

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://wsshe.adbd-exacc.oci_region.oci.oraclecloud.comロギング・サービス

443 outbound

次のURL形式を使用して、oci_regionをリージョンに置き換えます:https://frontend.logging.ad1.oci_region.oracleiaas.comhttps://frontend.logging.ad2.oci_region.oracleiaas.comhttps://frontend.logging.ad3.oci_region.oracleiaas.comhttps://controlplane.logging.ad1.oci_region.oracleiaas.comhttps://controlplane.logging.ad2.oci_region.oracleiaas.comhttps://controlplane.logging.ad3.oci_region.oracleiaas.comリソース・プリンシパル・ベースの認証とAutonomous AI Databaseサービス提供

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://database.oci_region.oraclecloud.comVMコンソール

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://console1.exacc.oci_region.oci.oraclecloud.comhttps://console2.exacc.oci_region.oci.oraclecloud.comADB-Dリソースに対するリモートOracleオペレータ・アクセス用の一時セキュア・トンネル・サービス

443 outbound regionをリージョンに置き換えて、次のURL形式を使用します:https://mgmthe.adbd-exacc.region.oci.oraclecloud.comMonitoring ServiceによるInfrastructure Monitoringメトリック(IMM)リソースの記録と処理

443 outbound regionをリージョンに置き換えて、次のURL形式を使用します:https://ingestion.logging.region.oci.oraclecloud.com測定とモニタリング

443 outbound oci_regionをリージョンに置き換えて、次のURL形式を使用します:https://*.oci_region.functions.oci.oraclecloud.comhttps://*.functions.oci_region.oci.oraclecloud.comノート:

表3-2 コントロール・プレーン接続用にオープンするポートの指定されたサービス・エンドポイントへのExaDB-C@Cインフラストラクチャ・アクセスは、完全なサービス機能に必須です。 すべての必須URIを許可しないと、サービスの削減または機能が設計どおりに機能しない可能性があります。コントロール・プレーン・サーバーは、TCPポート443アウトバウンド・アクセスのみを確立できる必要があります。 ポート443でのアウトバウンド接続を許可する必要がありますが、TCPポート443のインバウンド・アクセスは必要ありません。セキュリティの観点からは、インバウンド接続をブロックすることをお薦めします。 (機能的には、セキュアなアウトバウンド接続が確立されると、接続を介して双方向トラフィックが引き続き可能になります。)

コントロール・プレーン・サーバーでは、顧客のDNSおよびNTPサービスが機能している必要があります。 Control Plane ServerのOCIへのインターネット接続の最小帯域幅要件は、50/10 mbsのダウンロード/アップロードです。

一部の顧客には、ITインフラストラクチャへのすべてのインターネット接続にプロキシを使用する必要があるセキュリティ・ポリシーがあります。 OCIへのコントロール・プレーン・サーバー接続でサポートされているパッシブ/企業プロキシなどの顧客

クラウド・インタフェースの動的な性質により、IPアドレス・フィルタリング・ベースのファイアウォール・ルールを使用している場合は、https://docs.oracle.com/en-us/iaas/tools/public_ip_ranges.jsonで識別されるように、OCIリージョンに関連付けられたすべての関連するIP CIDR範囲とのトラフィックを許可する必要があります。HTTPプロキシ。 CustomerHTTPS、チャレンジ・プロキシおよびトラフィック検査はサポートされていません。

- コントロール・プレーンの接続に関する考慮事項

- 管理ネットワーク

このネットワークは、Exadata Database Service on Cloud@Customerサーバーとスイッチを、Exadata Database Service on Cloud@Customerラックにある2つのコントロール・プレーン・サーバーに接続します。 これにより、Oracle Cloud InfrastructureコンソールおよびAPIを使用した顧客が開始する操作が容易になります。 また、Exadata Database Service on Cloud@CustomerのOracle管理インフラストラクチャ・コンポーネントのモニタリングおよび管理も容易になります。

このネットワークは、Exadata Database Service on Cloud@Customerラック内に完全に格納されており、企業ネットワークには接続しません。 ただし、Exadataインフラストラクチャは、コントロール・プレーン・サーバーを介して間接的に企業ネットワークに接続されます。 この接続は、Exadataインフラストラクチャにドメイン・ネーム・システム(DNS)およびネットワーク・タイム・プロトコル(NTP)サービスを提供するために必要です。 したがって、管理ネットワークに割り当てられるIPアドレスは、企業ネットワーク内の他の場所に存在しないようにする必要があります。

各Oracle DatabaseサーバーおよびExadata Storage Serverには、管理ネットワークに接続された2つのネットワーク・インタフェースがあります。 いずれかの組み込みEthernetポート(

NET0)を介したサーバーへの管理アクセスを提供します。 もう1つは、専用ILOM Ethernetポートを介してILOM (Integrated Lights-Out Management)サブシステムへのアクセスを提供します。 Exadata Database Service on Cloud@Customerは、ラック内のEthernetスイッチに接続されたILOMおよびNET0ポートとともに提供されます。 これらのインタフェースへの配線や構成の変更は許可されません。 - InfiniBandまたはRDMA Over Converged Ethernet (ROCE)ネットワーク

このネットワークは、ラック上のInfiniBandまたはROCEスイッチを使用して、データベース・サーバー、Exadata Storage Serversおよびコントロール・プレーン・サーバーを接続します。 各サーバーには、ラック内の個別のInfiniBandまたはROCEスイッチに接続された2つのInfiniBandネットワーク・インタフェース(

IB0およびIB1)またはROCEインタフェース(re0およびre1)が含まれます。 主に、Oracle Databaseは、Oracle RACクラスタのインターコネクト・トラフィックおよびExadata Storage Servers上のデータへのアクセスにこのネットワークを使用します。このルーティング不可ネットワークは、Exadata Cloud@Customerラック内に完全に含まれており、企業ネットワークには接続されません。 ただし、コントロール・プレーン・サーバーがInfiniBandまたはROCEネットワークおよび企業ネットワークに接続されているため、InfiniBandまたはROCEネットワークに割り当てられるIPアドレスが企業ネットワーク内の他の場所に存在しないようにする必要があります。

- コントロール・プレーン・ネットワーク

- お客様のネットワーク: Exadata Cloud@Customerデータ・プレーンが関連システムにアクセスするために必要な、顧客所有および管理ネットワーク。

- クライアント・ネットワーク

このネットワークは、Exadata Cloud@Customerデータベース・サーバーを既存のクライアント・ネットワークに接続し、仮想マシンへのクライアント・アクセスに使用されます。 アプリケーションは、単一クライアント・アクセス名(SCAN)およびOracle Real Application Clusters (Oracle RAC)仮想IP (VIP)インタフェースを使用して、このネットワークからExadata Database Service on Cloud@Customerのデータベースにアクセスします。

クライアント・アクセス・ネットワークは、カスタマ・ネットワークに接続されている各データベース・サーバー上のネットワーク・インタフェースのペアを使用します。

ノート:

Data Guardを有効にすると、デフォルトでクライアント・ネットワーク経由でデータのレプリケーションが行われます。 - バックアップ・ネットワーク

このネットワークは、Exadata Database Service on Cloud@Customer Oracle Databaseサーバーを既存のネットワークに接続するため、クライアント・アクセス・ネットワークと似ています。 バックアップやバルク・データ転送など、様々な目的で仮想マシンへのアクセスに使用できます。

クライアント・ネットワークと同様に、バックアップ・ネットワークは、カスタマ・ネットワークに接続されている各データベース・サーバー上のネットワーク・インタフェースのペアを使用します。 バックアップ・ネットワークを顧客ネットワークに物理的に接続する必要があります。

顧客のオンプレミス・ストレージ(NFSまたはZDLRA)をデータベースのバックアップ先として排他的に使用する場合は、バックアップ・ネットワークにOCIへの外部接続は必要ありません。

Exadata Cloud@Customerは、Oracle管理クラウド・オブジェクト・ストレージのバックアップ先も提供します。 Oracle Object Storage Serviceをデータベース・バックアップのバックアップ先として利用する場合は、外部接続を介してバックアップ・ネットワークがObject Storage Serviceに到達できることを確認します。 次のように、バックアップ・ネットワークのTCPポート443アウトバウンド・アクセスを有効にする必要があります:

表3-3 バックアップ・ネットワークのために開くポート

摘要 / 目的 オープン・ポート 場所 クラウド・ベースのデータベース・バックアップ用のObject Storage Service (オプション)

443 outbound

次のURL形式を使用して、 oci_regionを実際のリージョンに置き換えます:https://objectstorage.oci_region.oraclecloud.comhttps://swiftobjectstorage.oci_region.oraclecloud.com - 障害リカバリ・ネットワーク(認可されたお客様のみ)

ノート:

この追加ネットワークは、特別な状況下にある特定の認可されたお客様のみが使用できます。 システムに装備されていない可能性があります。ディザスタ・リカバリ・ネットワークは、クライアント・アクセス・ネットワークと同様に構成されますが、Data Guardトラフィックの送信専用です。 システムにこのネットワークが含まれている場合、Data Guardトラフィックは、単一クライアント・アクセス名(SCAN)およびOracle Real Application Clusters (Oracle RAC)仮想IP (VIP)インタフェースを使用して、クライアント・ネットワークではなくクライアント・ネットワークを介してルーティングされます。

クライアント・ネットワークを開く必要があるのは、Data Guardの事前チェックのみです。 事前チェック・ステージが完了すると、Data Guardプロビジョニングによって、データベースが自動的にディザスタ・リカバリ・ネットワークに登録され、データファイルのリストアとREDO転送の両方に使用されます。 クライアント・ネットワークを開くことがオプションではない場合、Data Guardのプロビジョニングを開始する前に、プライマリ・データベースを障害時リカバリ・ネットワーク・リスナーに手動で登録する必要があります。

ディザスタ・リカバリ・ネットワークは、顧客ネットワークに直接接続されている各データベース・サーバー上のネットワーク・インタフェースのペアで構成されます。

- クライアント・ネットワーク

Oracle Exadata Database Service on Cloud@Customerのデータ・センター・ネットワーク・サービス

Oracle Exadata Database Service on Cloud@Customerをデプロイする前に、データ・センター・ネットワークが要件を満たしていることを確認してください。

ドメイン・ネーム・システム(DNS)要件

デプロイメント・プロセスの一部として、様々なOracle Exadata Database Service on Cloud@Customerネットワーク・インタフェースに使用するホスト名とIPアドレスを決定する必要があります。 Oracleでは、Oracle Exadata Database Service on Cloud@Customerクライアントおよびバックアップ・ネットワーク・インタフェースのホスト名とIPアドレスを企業DNSに登録する必要があります。 少なくとも1つの信頼性のあるDNSサーバーが必要です。これは、コントロール・プレーン・サーバーおよびクライアント・ネットワーク上のすべてのサーバーからアクセスできる必要があります。 Oracle Exadata Database Service on Cloud@Customerに最大3つのDNSサーバーを登録して、サーバーが使用できない場合のカバレッジを確保できます。

ネットワーク・タイム・プロトコル(NTP)サービスの要件

Oracle Exadata Database Service on Cloud@CustomerはNTPを使用して、すべてのシステム・コンポーネントが同時に同期されるようにします。 少なくとも1つの信頼性のあるNTPサーバーが必要です。これは、コントロール・プレーン・サーバーおよびクライアント・ネットワーク上のすべてのサーバーからアクセスできる必要があります。 Oracle Exadata Database Service on Cloud@Customerには最大3つのNTPサーバーを登録して、サーバーが使用できない場合のカバレッジを確保できます。

Oracle Exadata Database Service on Cloud@CustomerのIPアドレスおよびサブネット

IPアドレスの範囲を管理ネットワークに割り当て、IPアドレスの範囲をRoCEプライベート・ネットワークに割り当てる必要があります。

Oracle Exadata Database Service on Cloud@Customerの管理およびプライベート・ネットワークの要件

管理ネットワークのアドレス範囲とRoCEプライベート・ネットワーク間の重複は許可されず、すべてのIPアドレスが企業ネットワーク内で一意である必要があります。 また、企業ネットワークからコントロール・プレーン・サーバーにIPアドレスを割り当てる必要があります。 これらのネットワーク構成の詳細は、Exadataインフラストラクチャの作成時に指定されます。

Exadataインフラストラクチャを作成すると、管理ネットワークCIDRブロックおよびInifinBandネットワークCIDRブロックのデフォルト値がコンソールに事前に移入されます。 企業ネットワーク内の既存のIPアドレスと重複しない場合は、推奨されるCIDRブロックを使用できます。

これらの各ネットワークのIPアドレス要件を確認します。 この表は、各ネットワークに許可されるCIDRブロック・プレフィクスの最大長および最小長を示しています。 CIDRブロック・プレフィクスの最大長は、ネットワークに必要なIPアドレスの最小ブロックを定義します。 Oracle Exadata Database Service on Cloud@Customer内で将来の拡張を可能にするには、ネットワーク・チームと協力して、将来の成長に対応できる十分なIPアドレスを予約してください。

| ネットワーク・タイプ | IPアドレス要件 |

|---|---|

| 管理ネットワーク |

CIDRブロック・プレフィクスの最大長:

CIDRブロック・プレフィクスの最小長:

|

| プライベート・ネットワーク |

CIDRブロック・プレフィクスの最大長:

CIDRブロック・プレフィクスの最小長:

|

| コントロール・プレーン・ネットワーク | 2 つのIPアドレス、コントロール・プレーン・サーバーごとに1つ |

管理およびプライベート・ネットワークのCIDR要件の詳細は、「コンソールを使用したOracle Exadata Database Service on Cloud@Customerインフラストラクチャの作成」の「表5-5 X9M CIDRの要件」および「Table 5-6 X8M CIDRの要件」を参照してください。

Oracle Exadata Database Service on Cloud@Customerのホスト名およびIPアドレスの要件

企業ネットワークに接続するには、Oracle Exadata Database Service on Cloud@Customerには、クライアント・ネットワークおよびバックアップ・ネットワーク上のネットワーク・インタフェースに対して複数のホスト名およびIPアドレスが必要です。 IPアドレスの正確な数は、Exadataシステムのシェイプによって異なります。 これらのネットワーク構成の詳細(ホスト名やIPアドレスなど)は、VMクラスタ・ネットワークの作成時に指定します。 すべてのIPアドレスには、動的に割り当てられた(DHCP)アドレスではなく、静的に割り当てられたIPアドレスが必要です。 クライアント・ネットワークとバックアップ・ネットワークには、別々のサブネットが必要です。

次の表に、クライアント・ネットワークおよびバックアップ・ネットワークのIPアドレス要件の概要を示します。 この表は、各ネットワークのCIDRブロック・プレフィクスの最大長および推奨長を示しています。 CIDRブロック・プレフィクスの最大長は、ネットワークに必要なIPアドレスの最小ブロックを定義します。 Oracle Exadata Database Service on Cloud@Customer内で将来の拡張を可能にするには、ネットワーク・チームと協力して、将来の成長に対応できる十分なIPアドレスを予約してください。

| ネットワーク・タイプ | ベース・システム、クオータ・ラックまたはハーフ・ラックのIPアドレス要件 | フル・ラックのIPアドレス要件 |

|---|---|---|

| クライアント・ネットワーク |

CIDRブロック・プレフィクスの最大長:

推奨されるCIDRブロック・プレフィクスの長さ:

|

CIDRブロック・プレフィクスの最大長:

推奨されるCIDRブロック・プレフィクスの長さ:

|

| バックアップ・ネットワーク | CIDRブロック・プレフィクスの最大長:

推奨されるCIDRブロック・プレフィクスの長さ:

|

CIDRブロック・プレフィクスの最大長:

推奨されるCIDRブロック・プレフィクスの長さ:

|

| (認可されたお客様のみ)障害リカバリ・ネットワーク |

CIDRブロック・プレフィクスの最大長:

推奨されるCIDRブロック・プレフィクスの長さ:

|

CIDRブロック・プレフィクスの最大長:

推奨されるCIDRブロック・プレフィクスの長さ:

|

Oracle Exadata Database Service on Cloud@Customerのアップリンク

Oracle Exadata Database Service on Cloud@Customerシステムが、コントロール・プレーン・サーバーおよびデータベース・サーバーのアップリンク要件を満たしていることを確認します。

コントロール・プレーン・サーバー

Oracle Exadata Database Service on Cloud@Customerで必要なOCIサービスへのアウトバウンド・セキュア・ネットワーク接続をサポートするために、コントロール・プレーン・サーバーを企業ネットワークに接続するには、4つのアップリンク(サーバーごとに2つ)が必要です。

データベース・サーバー接続

通常、企業ネットワークに接続するには、データベース・サーバーごとに4つのアップリンクが必要です。 この構成を使用すると、2つのアップリンクがクライアント・ネットワークをサポートし、他の2つのアップリンクがバックアップ・ネットワークをサポートします。

クォータ・ラック・システム、ハーフ・ラック・システムまたはフル・ラック・システムでは、企業ネットワークへの10 Gbps RJ45銅線、10 Gbps SFP+バーまたは25Gbps SFP28バー・ネットワーク接続の使用を選択できます。 ただし、銅線ネットワークとバー・ネットワークを同じ物理サーバーに混在させることはできません。 たとえば、クライアント・ネットワークにはファイバを使用できず、バックアップ・ネットワークには銅線を使用できません。

ベース・システム構成では、各データベース・サーバーで使用可能な物理ネットワーク・インタフェースのため、オプションがより制限されています。 ベース・システムでは、クライアント・ネットワークにのみ銅線ネットワーク接続またはファイバ・ネットワーク接続を使用することを選択できますが、バックアップ・ネットワークではファイバ接続を使用します。

また、ベース・システムの共有ネットワーク・インタフェースをクライアント・ネットワークおよびバックアップ・ネットワークに使用することもできます。これにより、各データベース・サーバーのアップリンク要件が2つのアップリンクに削減されます。 共有ネットワーク・インタフェースを使用すると、銅線ネットワーク接続を使用して、ベース・システム構成でクライアント・ネットワークとバックアップ・ネットワークの両方をサポートすることもできます。 ただし、一般的に、共有ネットワーク・インタフェースは使用しないことをお薦めします。これは、ネットワークを共有すると、両方のネットワークの帯域幅と可用性が損なわれるためです。 共有ネットワーク・インタフェースは、クォータ、ハーフおよびフル・ラック構成ではサポートされていません。

Oracle Exadata Database Service on Cloud@Customerのネットワーク配線

提供されているネットワーク機器を使用することも、独自のSFPネットワークを構築することもできます。

供給されるネットワーク機器オプション

すべてのOracle Exadata Database Service on Cloud@Customerラックには、Oracle Exadata Database Service on Cloud@Customerラック内のすべてのハードウェアを相互接続するために必要なすべてのネットワーク機器およびケーブルが付属しています。

スモール・フォーム・ファクトリ・プラガブル・ネットワーク・オプション

Oracleは、SFP (small form-factor pluggable)ネットワーク・インタフェースを提供して、企業ネットワークへの接続を可能にします。 ただし、SFPネットワークの構成を選択した場合は、Exadataデータベース・サーバーとコントロール・プレーン・サーバーを企業ネットワークに接続するために必要なケーブルを提供する責任があります。

OCIのFastConnectサービスを使用したCPSとOCI間のセキュアな接続の確立

デフォルトのTLSトンネル・アプローチに加えて、CPSとOCI間の接続に対して追加の分離が必要な場合は、次に示すソリューションでOCIのFastConnectサービスを利用します。

詳細は、Oracle Cloud Infrastructure FastConnectを参照してください。

Oracle Exadata Database Service on Cloud@Customerサービスは、FastConnectのパブリックまたはプライベート・ピアリング接続モデルをサポートしています。

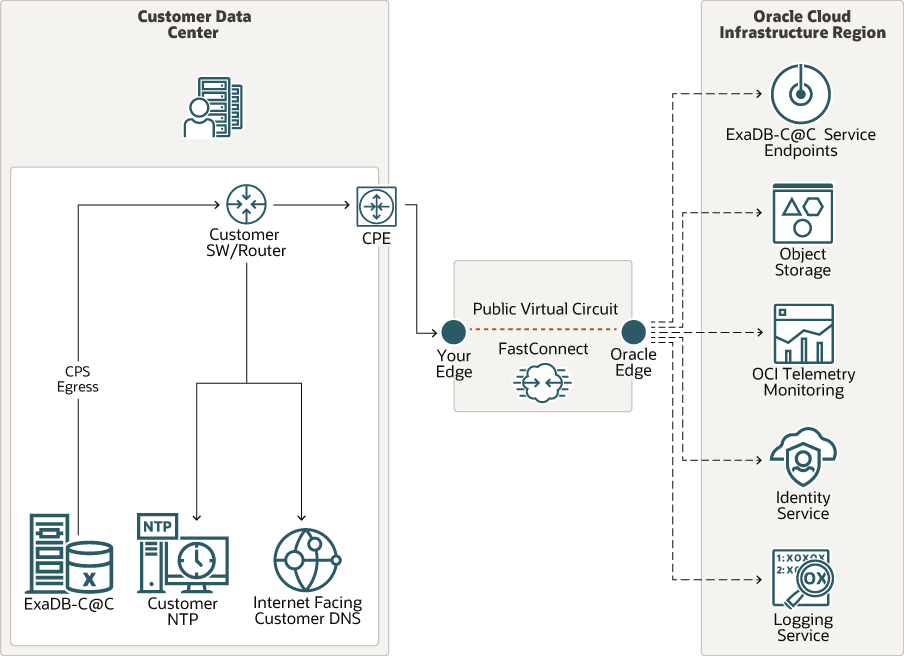

図3-1 Oracle Exadata Database Service on Cloud@Customerパブリック・ピアリングを介したOCIへのFastConnect接続

図に示すように、Oracle Exadata Database Service on Cloud@Customerコントロール・プレーン・ネットワークはFastConnectプロバイダおよびOracleエッジにエグレスされます。 既存のFastConnect接続をすでにお持ちのお客様は、パブリック・ピアリングを使用してOCIリージョンにOracle Exadata Database Service on Cloud@Customerを接続できます。

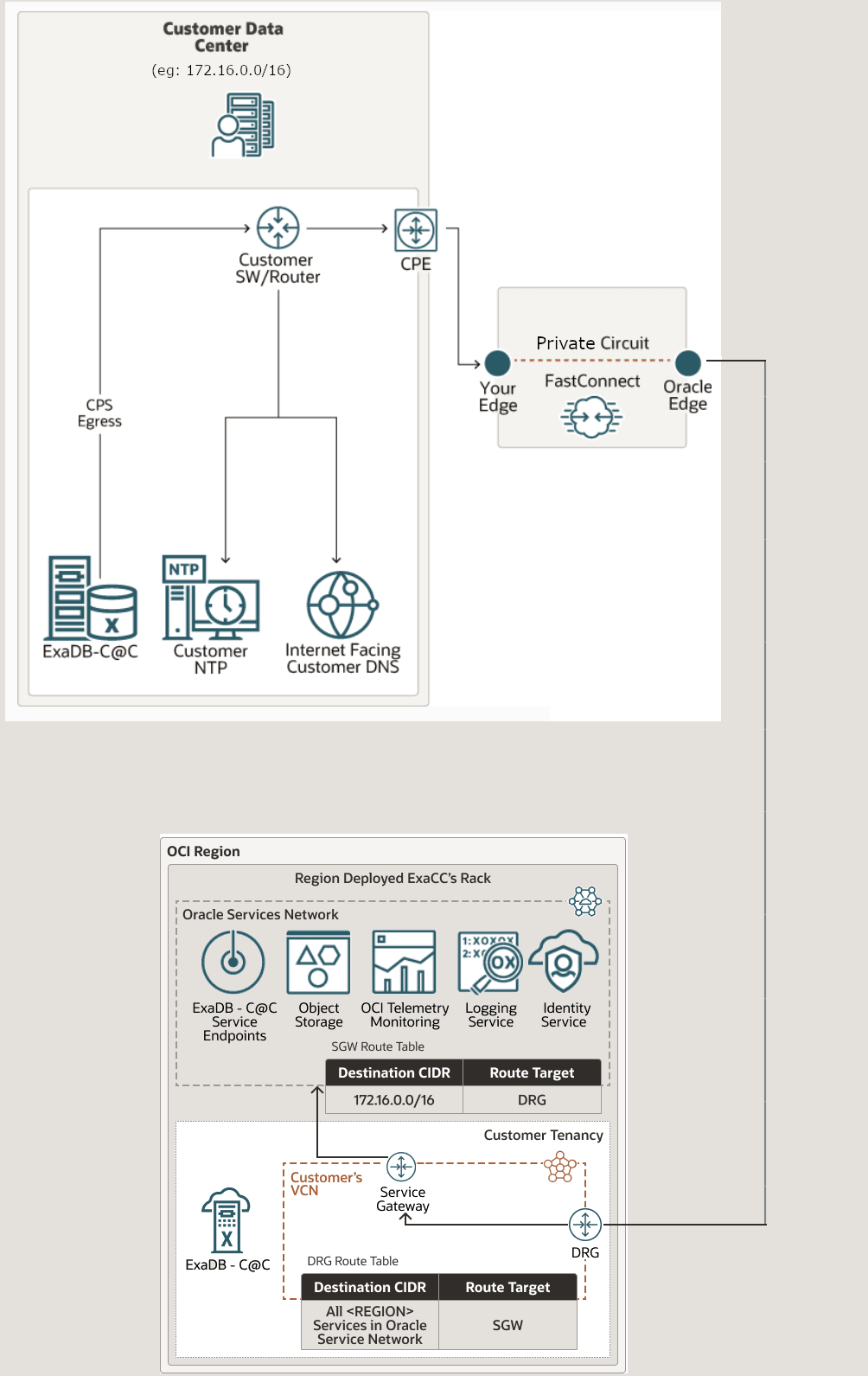

図3-2 プライベート・ピアリングを介したOCIへのOracle Exadata Database Service on Cloud@Customer FastConnect接続

Oracle Exadata Database Service on Cloud@Customer用のFastConnectの構成

Oracle Cloud Infrastructure FastConnectは、Oracle Exadata Database Service on Cloud@Customerのデプロイ前またはデプロイ後に設定および構成できます。

- 図に示すように、Oracle Exadata Database Service on Cloud@Customerコントロール・プレーン・サーバーのネットワーク・エグレス・ルールを設定して、FastConnect経由でトラフィックを転送し、インターネットに直接接続する顧客DNSへのルートを設定することが重要です。 この"Customer DNS"は、Oracle Exadata Database Service on Cloud@CustomerインフラストラクチャによってOCIパブリック・エンドポイントを解決するために使用されます。

- Oracle Exadata Database Service on Cloud@Customerコントロール・プレーン・サーバーとOCIリージョンの間の企業HTTPプロキシは、すでに専用のネットワークであるため、FastConnectではお薦めしません。 企業プロキシが強く望ましい場合は、Oracle Exadata Database Service on Cloud@Customerネットワーク・トラフィックがFastConnectを介して送信されるように、プロキシに追加のルーティングが必要です。

- プライベート・ピアリングを使用している場合は、VCN側で必ず転送ルーティングを構成してください。 詳細は、「Oracle Services Networkへの転送ルーティング」を参照してください。