9 Oracle Key Vaultユーザーの管理

Oracle Key Vaultユーザーは、システムの管理、エンドポイントのエンロール、ユーザーおよびエンドポイントの管理、セキュリティ・オブジェクトへのアクセス権の制御、およびその他のユーザーへの管理ロールの付与を行います。

- ユーザー・アカウントの管理

Oracle Key Vaultユーザー・アカウントを作成し、それらのユーザーにKey Vault管理ロール、エンドポイント権限およびエンドポイント・グループ権限を付与し、それらのユーザーをユーザー・グループに追加できます。ユーザーには、エンドポイントとエンドポイント・グループを管理するためのシステム権限を付与することもできます。 - 管理ロールとユーザー権限の管理

Oracle Key Vaultには、ユーザーに付与(または変更)することや、ユーザーから取り消すことができる事前定義済のロールと権限があります。 - ユーザー・パスワードの管理

管理者またはユーザーは、ユーザーのパスワードを変更できます。パスワードを自動的にリセットすることもできます。 - ユーザーの電子メールの管理

Oracle Key Vaultユーザーは、システムの変更などのアラートを受信できるように、現在の電子メールをファイルに保存する必要があります。 - ユーザー・グループの管理

共通の目的を持つユーザーを、指定されたユーザー・グループに編成できます。

9.1 ユーザー・アカウントの管理

Oracle Key Vaultユーザー・アカウントを作成し、それらのユーザーにKey Vault管理ロール、エンドポイント権限およびエンドポイント・グループ権限を付与し、それらのユーザーをユーザー・グループに追加できます。ユーザーには、エンドポイントとエンドポイント・グループを管理するためのシステム権限を付与することもできます。

- Oracle Key Vaultユーザー・アカウントについて

Oracle Key Vaultのユーザーの役割は、エンドポイントの登録やエンロールなど複数あります。 - ユーザー・アカウント・プロファイル・パラメータ

ユーザー・アカウント・プロファイル・パラメータを構成すると、Oracle Key Vaultローカル・ユーザーのユーザー・パスワードおよびユーザー・アカウント・ロックアウト動作について特定のルールを適用できます。LDAPユーザーについては、ユーザー・アカウント管理ポリシーはLDAPディレクトリ・サーバーにおいて管理されます。 - ユーザー・アカウントに対するマルチマスター・クラスタの影響

Oracle Key Vaultマルチマスター・クラスタ環境は、様々な形でユーザーに影響を与えます。 - Oracle Key Vaultユーザー・アカウントの作成

システム管理者ロールを持つユーザーが、Oracle Key Vault管理コンソールからユーザー・アカウントを作成できます。 - ユーザー・アカウントの詳細の表示

すべての管理ユーザーが、Oracle Key Vaultユーザー・アカウントとその詳細のリストを表示できます。 - Oracle Key Vaultユーザー・アカウントの削除

Oracle Key Vaultユーザーを削除すると、そのユーザーがOracle Key Vaultに含まれていたユーザー・グループからユーザーが削除されます。

親トピック: Oracle Key Vaultユーザーの管理

9.1.1 Oracle Key Vaultユーザー・アカウントについて

Oracle Key Vaultのユーザーの役割は、エンドポイントの登録やエンロールなど複数あります。

ユーザーの重要な役割は、Oracle Key Vaultエンドポイントを登録およびエンロールし、そのユーザーがOracle Key Vaultの使用によって自分のセキュリティ・オブジェクトを管理できるようにすることです。

Oracle Key Vaultユーザーには、次の3つのタイプがあります。

- システム管理者、キー管理者または監査マネージャという3つの管理ロールのうち、1つ以上を持っている管理ユーザー

- エンドポイント作成、エンドポイント管理、エンドポイント・グループ作成、エンドポイント・グループ管理のいずれかの権限を持つユーザー

- 管理ロールは持っていないが、セキュリティ・オブジェクトへのアクセス権を持っている通常のユーザー

Oracle Key Vaultにおける義務の分離とは、管理ロールまたは権限を持っているユーザーは、自分のロールや権限に関連する機能へのアクセス権を持っているが、その他のロールや権限に関連する機能へのアクセス権は持っていないという意味です。たとえば、「System」タブにフルアクセスが許可されるのはシステム管理者ロールのユーザーのみで、キー管理者ロールや監査マネージャ・ロールのユーザーには許可されません。キー管理者ロールまたはエンドポイント・グループ管理権限を持つユーザーは、エンドポイント・グループを作成できます(ただし、エンドポイントは作成できません)。エンドポイント・グループの作成に必要なユーザー・インタフェース要素は、エンドポイント・グループを作成する権限を持つユーザーにのみ表示されます。

管理ロールを持たないユーザーには、その役割に固有のセキュリティ・オブジェクトへのアクセス権を付与できます。たとえば、特定の仮想ウォレットへのユーザー・アクセス権を付与できます。このユーザーは、Oracle Key Vault管理コンソールにログインして、自分のセキュリティ・オブジェクトを追加、管理および削除できますが、システム・メニュー、他のユーザーおよびエンドポイントの詳細、それらのウォレットまたは監査レポートは確認できません。

ユーザー義務の分離をお薦めしますが、1人のユーザーにすべての管理ロールを付与して、すべての管理機能を実行させることができます。

Oracle Key Vaultでは、ユーザー名を別のユーザーまたはエンドポイントと同じ名前にすることはできません。マルチマスター・クラスタ環境でユーザーを作成する場合、同じ名前のユーザーが同時に別のノードで作成される可能性があります。この場合、Oracle Key Vaultではネーミングの競合がチェックされ、その名前の最初のユーザー・アカウントより後に作成されたユーザー・アカウントの名前が自動的に変更されます。2番目のユーザーについては生成された名前を受け入れるか、ユーザーを削除して別の名前で再作成する必要があります。

Oracle Key Vaultでは、ユーザー・パスワードおよびユーザー・ロックアウト動作に影響する特定のパラメータを構成できます。

親トピック: ユーザー・アカウントの管理

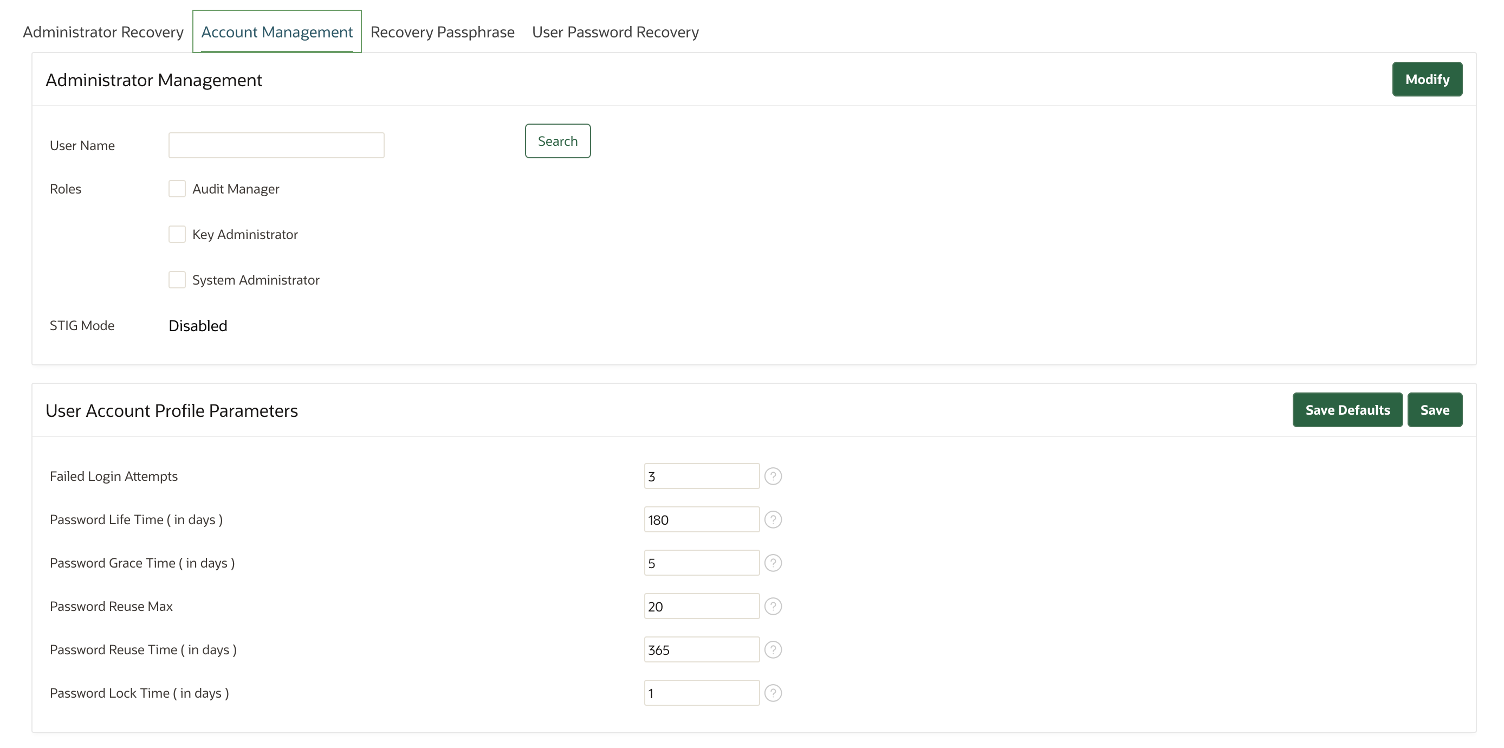

9.1.2 ユーザー・アカウント・プロファイル・パラメータ

ユーザー・アカウント・プロファイル・パラメータを構成すると、Oracle Key Vaultローカル・ユーザーのユーザー・パスワードおよびユーザー・アカウント・ロックアウト動作について特定のルールを適用できます。LDAPユーザーについては、ユーザー・アカウント管理ポリシーはLDAPディレクトリ・サーバーにおいて管理されます。

- ユーザー・アカウント・プロファイル・パラメータについて

ユーザー・アカウント・プロファイル・パラメータにより、ユーザー・パスワードのルールと要件、およびOracle Key Vaultローカル・ユーザーのアカウント・ロックアウト動作を管理します。 - ユーザー・アカウント・プロファイル・パラメータの管理

Oracle Key Vaultではユーザー・アカウント・プロファイル・パラメータを管理できます。

親トピック: ユーザー・アカウントの管理

9.1.2.1 ユーザー・アカウント・プロファイル・パラメータについて

ユーザー・アカウント・プロファイル・パラメータにより、ユーザー・パスワードのルールと要件、およびOracle Key Vaultローカル・ユーザーのアカウント・ロックアウト動作を管理します。

企業のセキュリティ要件を最大限に満たすように、次の表で示すユーザー・アカウント・プロファイル・パラメータを構成できます。

表9-1 ユーザー・アカウント・プロファイル・パラメータ

| パラメータ | 説明 | デフォルト値 |

|---|---|---|

|

Failed Login Attempts |

ユーザー・アカウントにログインしようとして失敗しそのアカウントがロックされるまでの連続失敗回数。 |

3 |

|

Password Life Time (in days) |

認証に同じパスワードを使用できる日数。 |

180 |

|

Password Grace Time (in days) |

警告が発行されて猶予期間が開始した後にログインが許可される日数。 |

5 |

|

Password Reuse Max |

現在のパスワードを再使用できるようになるまでに必要なパスワード変更回数。 |

20 |

|

Password Reuse Time (in days) |

パスワードを再使用できるようになるまでの日数。 |

365 |

|

Password Lock Time (in days) |

ログインしようとして連続して失敗した回数が指定回数を超えた後にアカウントがロックされる日数。この期間が経過すると、そのアカウントのロックは解除されます。 |

1 |

親トピック: ユーザー・アカウント・プロファイル・パラメータ

9.1.2.2 ユーザー・アカウント・プロファイル・パラメータの管理

Oracle Key Vaultではユーザー・アカウント・プロファイル・パラメータを管理できます。

親トピック: ユーザー・アカウント・プロファイル・パラメータ

9.1.3 ユーザー・アカウントに対するマルチマスター・クラスタの影響

Oracle Key Vaultマルチマスター・クラスタ環境は、様々な形でユーザーに影響します。

これらには、実行できるアクティビティを拡張し、それらの名前がクラスタ環境内の他のオブジェクトと競合しないようにすることが含まれます。

- ユーザー・アカウント・プロファイル・パラメータに対するマルチマスター・クラスタの影響

マルチマスター・クラスタ環境においては、Oracle Key Vault管理コンソールからユーザー・アカウント・プロファイル・パラメータを変更すると、その変更がすべてのクラスタ・ノードに適用されます。 - システム管理者ユーザーに対するマルチマスター・クラスタの影響

システム管理者ロールが付与されているユーザーは、クラスタ構成の管理を担当します。 - キー管理者ユーザーに対するマルチマスター・クラスタの影響

キー管理者ロールを付与されたユーザーは、エンドポイント・グループ、ユーザー・グループ、ウォレットおよびオブジェクトを管理します。 - 監査マネージャ・ユーザーに対するマルチマスター・クラスタの影響

監査マネージャ・ロールを付与されているユーザーは、監査設定の構成、およびOracle Audit Vaultとの統合を担当します。 - 管理ユーザーへのマルチマスター・クラスタの影響

管理ユーザーは、システム管理者、キー管理者、監査マネージャのロールなど、管理ロールを任意に組み合せて使用できます。 - システム・ユーザーに対するマルチマスター・クラスタの影響

システム・ユーザーは、各Oracle Key Vaultアプライアンス、サーバーおよびノードのオペレーティング・システムを担当します。

親トピック: ユーザー・アカウントの管理

9.1.3.1 ユーザー・アカウント・プロファイル・パラメータに対するマルチマスター・クラスタの影響

マルチマスター・クラスタ環境においては、Oracle Key Vault管理コンソールからユーザー・アカウント・プロファイル・パラメータを変更すると、その変更がすべてのクラスタ・ノードに適用されます。

ユーザー・アカウント・プロファイル・パラメータにより、ユーザー・パスワードのルールと要件、およびOracle Key Vaultローカル・ユーザーのアカウント・ロックアウト動作を管理します。

マルチマスター・クラスタ環境においては、Oracle Key Vault管理コンソールからユーザー・アカウント・プロファイル・パラメータを変更すると、その変更がすべてのクラスタ・ノードに適用されます。ただし、これらのアカウント・プロファイル設定は、各クラスタ・ノードに個別に適用されます。クラスタ・ノードでユーザー・アカウントのステータスが変更された場合、他のノードでのユーザー・アカウントのステータスは影響を受けません。たとえば、ユーザー・アカウントがクラスタ・ノードでロックされた場合でも、他のクラスタ・ノードでロックが解除されたままになることがあります。

この動作は、Oracle Key Vaultローカル・ユーザーにのみ適用されます。LDAPユーザーの場合、アカウント・ステータスはLDAPディレクトリの外部で管理され、クラスタ・ノード間で一貫性が保たれます。

9.1.3.2 システム管理者ユーザーに対するマルチマスター・クラスタの影響

システム管理者ロールを付与されているユーザーは、クラスタ構成の管理を担当します。

マルチマスター・クラスタのシステム管理者ロールには、次の職責があります。

- 単一のOracle Key Vaultサーバーのすべてのシステム管理者職責

- クラスタの初期化、最初のOracle Key Vaultサーバーの初期ノードへの変換

- クラスタへのノードの追加および削除

- クラスタ内のノードの無効化および有効化

- クラスタ全体のシステム設定の管理

- クラスタ操作およびクラスタのヘルス・インジケータの監視

- ノード間のレプリケーションの有効化および無効化

- データおよびネーミングの競合の監視と解決

- クラスタ・アラートの監視および対応

- クラスタ設定の管理

システム管理者権限を持つユーザーは、エンドポイントを作成して管理することもできます。エンドポイント作成権限を持つユーザーは自分のエンドポイントを作成できます。また、エンドポイント管理権限を持つユーザーは自分のエンドポイントを管理できます。

9.1.3.3 キー管理者ユーザーに対するマルチマスター・クラスタの影響

キー管理者ロールを付与されたユーザーは、エンドポイント・グループ、ユーザー・グループ、ウォレットおよびオブジェクトを管理します。

マルチマスター・クラスタでは、これらのアイテムが別々のノードおよび別々のデータ・センターにアップロードされると、名前の競合が発生する可能性があります。キー管理者は、ウォレット、KMIPオブジェクト、エンドポイント・グループおよびユーザー・グループのこれらの競合を解決するための情報をシステム管理者に提供します。

エンドポイント・グループ作成権限を持つユーザーは自分のエンドポイント・グループを作成できます。また、エンドポイント・グループ管理権限を持つユーザーは自分のエンドポイント・グループを管理できます。

関連項目

9.1.3.4 監査マネージャ・ユーザーに対するマルチマスター・クラスタの影響

監査マネージャ・ロールを付与されているユーザーは、監査設定の構成、およびOracle Audit Vaultとの統合を担当します。

マルチマスター・クラスタ環境では、このユーザーはクラスタ全体および個々のノードの監査設定を構成できます。監査マネージャ・ユーザーは、必要に応じて個々のノードに異なる設定を使用できます。ただし、このユーザーはクラスタ全体の監査設定を統一することもできます。

監査マネージャは、必要に応じてノード間で監査証跡をレプリケートできます。ただし、これによりノード間のトラフィックが大量になるため、監査マネージャは監査証跡レプリケーションを有効または無効にできます。デフォルトでは、監査証跡のレプリケーションはオフになっています。

9.1.3.5 管理ユーザーに対するマルチマスター・クラスタの影響

管理ユーザーは、システム管理者、キー管理者および監査マネージャの各ロールを含む管理ロールの任意の組合せを持つことができます。

初期ノードとして使用されるOracle Key Vaultサーバーで作成された管理ユーザー情報では、クラスタがシードされます。

クラスタに追加された新しいサーバーは、クラスタから管理ユーザー情報を取得します。サーバーをクラスタにインダクションするためにサーバーに作成された管理者情報は削除されます。

ノードがOracle Key Vaultクラスタに参加した後にノードで作成された管理ユーザーは、クラスタ全体で認識されます。個々のOracle Key VaultノードでOracle Key Vaultクラスタに追加される新しい管理ユーザーの名前は競合することがあります。ユーザー・アカウントが作成されるときに、Oracle Key Vaultによって管理ユーザー名の競合が自動的に解決されます。ユーザーおよびエンドポイントの競合が「Conflicts Resolution」ページに表示され、管理者は競合するエンドポイントの名前を変更できます。ユーザー名の競合がある場合は、自動的に生成されたユーザー名を受け入れるか、ユーザーを削除して再作成する必要があります。ユーザー・アカウントは使用できず、名前解決が完了するまでPENDING状態になります。PENDING状態のユーザー・アカウントは削除できません。

関連項目

9.1.3.6 システム・ユーザーに対するマルチマスター・クラスタの影響

システム・ユーザーは、各Oracle Key Vaultアプライアンス、サーバーおよびノードのオペレーティング・システムを担当します。

最初にOracle Key Vaultサーバーをインストールし、後でOracle Key Vaultクラスタのノードになるように構成します。サーバー構成の一部として、オペレーティング・システム・ユーザー(supportおよびroot)が作成されます。これらのユーザーは、サーバーがクラスタに参加した後も変更されません。

セキュリティ要件が別途指定されていないかぎり、すべてのOracle Key Vaultノードに同じsupportおよびrootのパスワードを使用する必要があります。レプリケートされるOracle Key Vaultの管理アカウントとは異なり、supportおよびrootアカウントはオペレーティング・システム・ユーザーであり、それらのパスワードはクラスタ間で自動的に同期されません。このため、各ノードでsupportまたはrootのユーザー・パスワードが異なる可能性があり、クラスタの複数ノードの管理が困難になります。

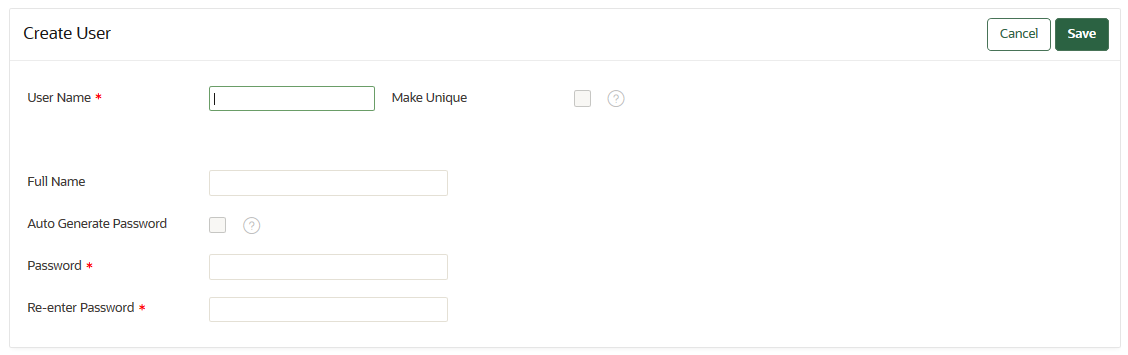

9.1.4 Oracle Key Vaultユーザー・アカウントの作成

システム管理者ロールを持っているユーザーは、Oracle Key Vault管理コンソールからユーザー・アカウントを作成できます。

親トピック: ユーザー・アカウントの管理

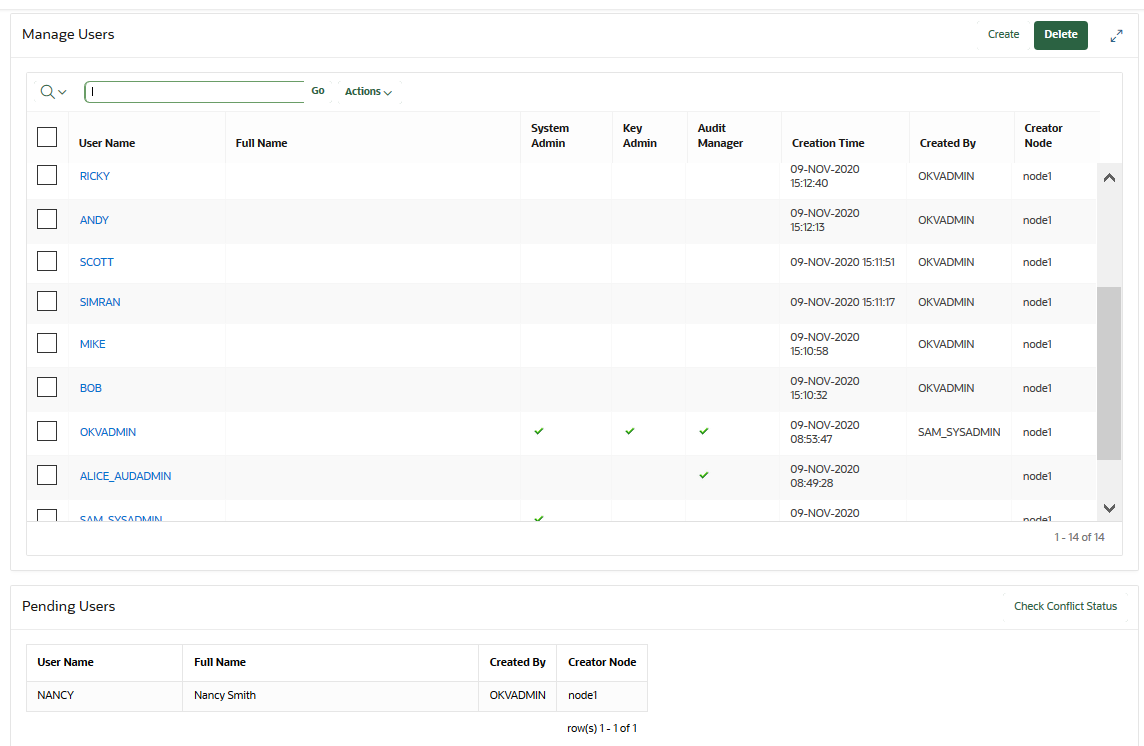

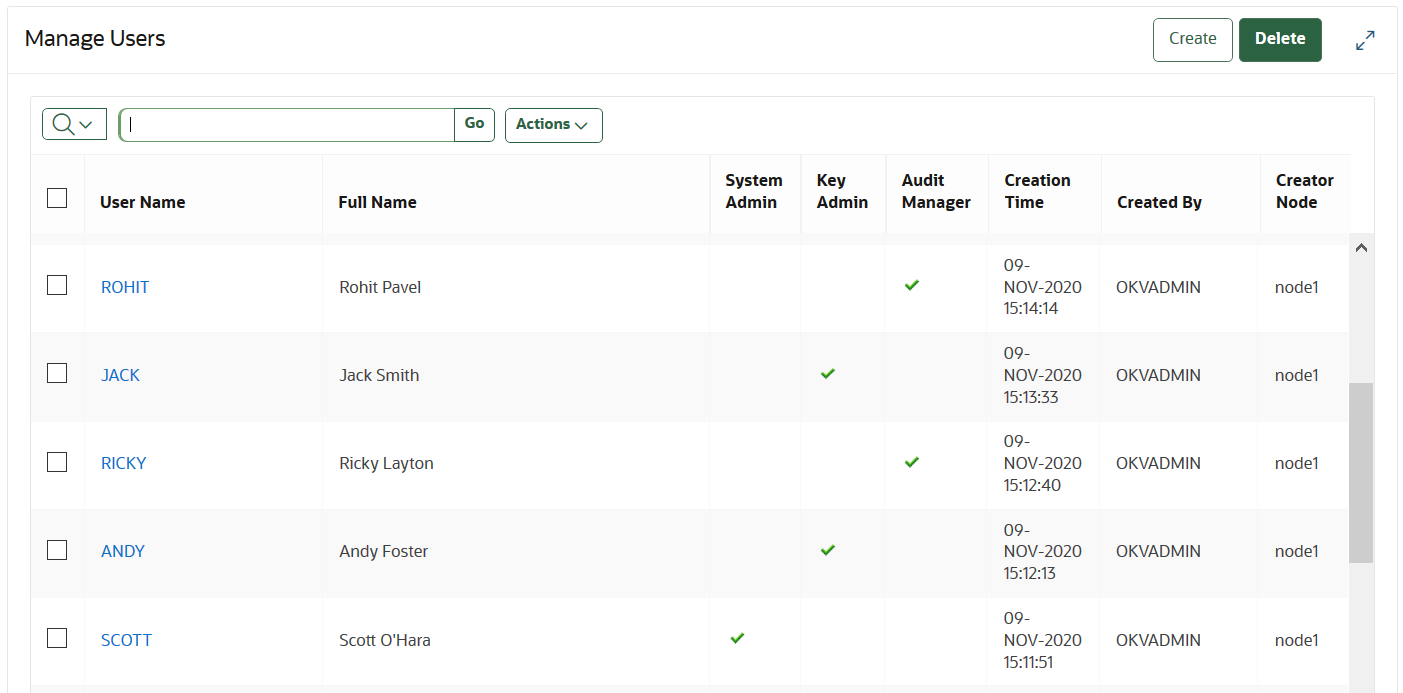

9.1.5 ユーザー・アカウントの詳細の表示

すべての管理ユーザーは、Oracle Key Vaultユーザー・アカウントとその詳細のリストを表示できます。

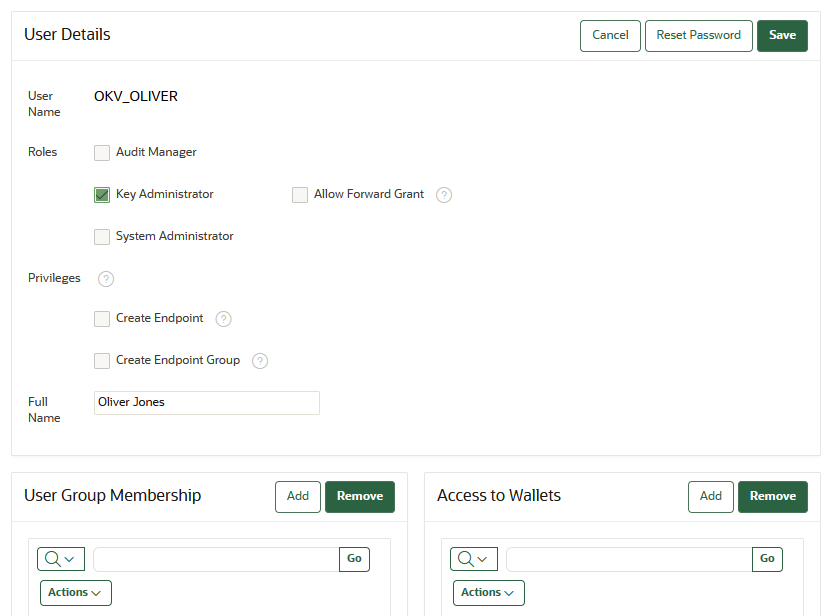

3つの管理ロールのいずれも持っていないユーザーは、自分のユーザー詳細のみを確認できます。「User Details」ページに、Oracle Key Vaultユーザーの統合ビューが表示されます。このページで、すべてのユーザー管理タスクが実行されます。

9.1.6 Oracle Key Vaultユーザー・アカウントの削除

Oracle Key Vaultユーザーを削除すると、そのユーザーがOracle Key Vaultに含まれていたユーザー・グループからユーザーが削除されます。

PENDING状態でないユーザーのみを削除できます。

親トピック: ユーザー・アカウントの管理

9.2 管理ロールとユーザー権限の管理

Oracle Key Vaultには、ユーザーに付与(または変更)することや、ユーザーから取り消すことができる事前定義済のロールと権限があります。

- 管理ロールとユーザー権限の管理について

追加したユーザー・アカウントに対する管理ロールまたはユーザー権限は、付与または変更できます。 - ユーザーの管理ロールの付与または変更

「Manage Users」ページを使用して、ユーザー管理ロールを付与または変更できます。 - エンドポイント作成権限の付与

エンドポイント作成権限によって、ユーザーは自分のエンドポイントを作成できます。 - エンドポイント管理権限の付与

エンドポイント管理権限によって、ユーザーは自分のエンドポイントを管理できます。 - エンドポイント・グループ作成権限の付与

エンドポイント・グループ作成権限によって、ユーザーは自分のエンドポイント・グループを作成できます。 - エンドポイント・グループ管理権限の付与

エンドポイント・グループ管理権限によって、ユーザーは自分のエンドポイント・グループを管理できます。 - 仮想ウォレットへのユーザー・アクセス権の付与

キー管理者ロールを持つユーザーが、ユーザー、エンドポイントおよびそれぞれのグループのセキュリティ・オブジェクトへのアクセス権を制御します。 - ユーザーからの管理ロールまたはエンドポイント権限の取消し

「Manage User」ページを使用すると、ユーザーからロールまたはエンドポイント権限を取り消すことができます。

親トピック: Oracle Key Vaultユーザーの管理

9.2.1 管理ロールとユーザー権限の管理について

追加したユーザー・アカウントに対する管理ロールまたはユーザー権限は、付与または変更できます。

エンドポイント作成権限とエンドポイント管理権限を他のユーザーに対して付与、変更または取り消すには、システム管理ロールを持つユーザーである必要があります。エンドポイント・グループ作成権限とエンドポイント・グループ管理権限を他のユーザーに対して付与、変更または取り消すには、キー管理ロールを持つユーザーである必要があります。また、不要になったときには権限を取り消すこともできます。エンドポイント作成権限、エンドポイント管理権限、エンドポイント・グループ作成権限またはエンドポイント・グループ管理権限を持つユーザーは、この権限を別のユーザーに付与できません。

マルチマスター・クラスタ環境を使用している場合は、PENDING状態のユーザーに対する管理ロールの付与、変更および削除はできません。

マルチマスター・クラスタ環境を使用している場合は、PENDING状態のユーザーに対する権限の付与、変更および取消しはできません。

親トピック: 管理ロールとユーザー権限の管理

9.2.3 エンドポイント作成権限の付与

エンドポイント作成権限によって、ユーザーは自分のエンドポイントを作成できます。

ノート:

エンドポイント作成権限があるローカルOracle Key Vaultユーザーがエンドポイントを作成すると、Oracle Key Vaultによって、そのエンドポイントに対するエンドポイント管理権限がそのローカル・ユーザーに付与されます。親トピック: 管理ロールとユーザー権限の管理

9.2.7 仮想ウォレットへのユーザー・アクセス権の付与

キー管理者ロールを持っているユーザーは、ユーザー、エンドポイントおよびそれぞれのグループのセキュリティ・オブジェクトへのアクセス権を制御します。

すべてのユーザーに、組織におけるその機能に適したレベルで、Oracle Key Vaultのセキュリティ・オブジェクトへのアクセス権を付与できます。

ウォレットがPENDING状態の場合、仮想ウォレットへのアクセス権限を付与できません。

9.2.8 ユーザーからの管理ロールまたはエンドポイント権限の取消し

「Manage User」ページを使用すると、ユーザーからロールまたはエンドポイント権限を取り消すことができます。

関連項目

親トピック: 管理ロールとユーザー権限の管理

9.3 ユーザー・パスワードの管理

管理者またはユーザーはユーザーのパスワードを変更できます。パスワードを自動的にリセットすることもできます。

- ユーザー・パスワードの変更について

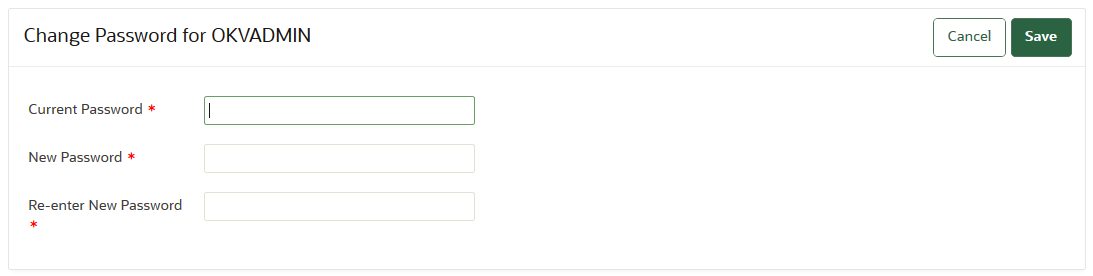

有効なOracle Key Vaultユーザーは誰でも自分のパスワードを変更できます。 - 自分のパスワードの変更

ユーザーは誰でも自分のOracle Key Vaultアカウント・パスワードを変更できます。 - 別のユーザーのパスワードの変更

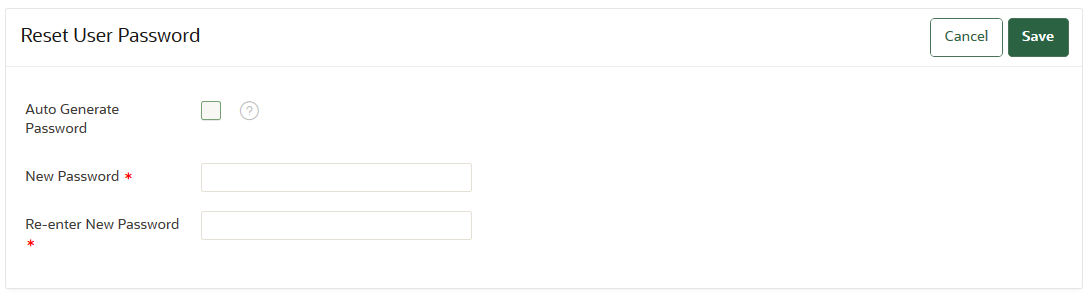

システム管理者ロール、またはパスワードをリセットするユーザーと同じかそれ以上の管理ロールを持っている場合は、別のユーザーのパスワードを変更できます。 - パスワードのリセット方法の使用の制御

電子メール通知によるパスワード・リセット操作のみが許可されるように、ユーザーが別のユーザーのパスワードを手動でリセットする機能を制限できます。

親トピック: Oracle Key Vaultユーザーの管理

9.3.1 ユーザー・パスワードの変更について

有効なOracle Key Vaultユーザーなら誰でも、自分のパスワードを変更できます。

別のユーザーと同じかそれ以上の管理ロールを持っている場合は、そのユーザーのパスワードをリセットできます。たとえば、監査マネージャ・ロールを持っているユーザーのパスワードを変更する場合、パスワードを変更するには、あらかじめ監査マネージャ・ロールを持っている必要があります。

次のユーザーとロールについて見てみましょう。

| ユーザー | システム管理者 | キー管理者 | 監査マネージャ |

|---|---|---|---|

|

|

あり |

あり |

あり |

|

|

あり |

あり |

- |

|

|

あり |

- |

- |

|

|

- |

あり |

- |

|

|

- |

- |

あり |

|

|

- |

- |

- |

システム管理者とキー管理者のロールを持っているユーザーOKV_SYS_KEYS_JOEがログインして、他のユーザーのパスワードを変更するとします。次のような結果になります。

-

OKV_KEYS_KATE:OKV_SYS_KEYS_JOEは共通のキー管理者ロールを持っているため、OKV_KEYS_KATEのパスワードを変更できます。 -

OKV_AUD_AUDREY:OKV_SYS_KEYS_JOEは監査マネージャ・ロールを持っていないため、OKV_SYS_KEYS_JOEはOKV_AUD_AUDREYのパスワードを変更できません。 -

OKV_ALL_JANE:OKV_SYS_KEYS_JOEは監査マネージャ・ロールを持っていないため、ユーザーOKV_ALL_JANEのパスワードを変更できません。 -

OKV_OLIVER:OKV_SYS_KEYS_JOEは、ロールがないユーザーOKV_OLIVERのパスワードを変更できます。

ユーザーなら誰でも、自分のパスワードを変更できます。

権限がある場合は、次のいずれかの方法を使用して、別のユーザーのパスワードを変更できます。

- 別のユーザーの新しいパスワードを指定し、ネットワーク通信を使用せずに、このユーザーに新しいパスワードを通知します。

- ランダムに生成されたワンタイム・パスワードをユーザーの電子メール・アカウントに送信します。

関連項目

親トピック: ユーザー・パスワードの管理

9.3.3 別のユーザーのパスワードの変更

システム管理者ロール、またはパスワードをリセットするユーザーと同じかそれ以上の管理ロールを持っている場合は、別のユーザーのパスワードを変更できます。

- 手動でのパスワードの変更

ユーザーのパスワードを手動で変更した後、バンド外の方式を使用して、ユーザーに新しいパスワードを通知できます。 - 電子メール通知によるパスワードの変更

ランダムに生成されたワンタイム・パスワードをユーザーの電子メール・アカウントに送信することによって、ユーザーのパスワードを変更できます。 - サポート・ユーザー・アカウントのパスワードの変更

Oracle Key Vaultのインストールの後、インストール後の構成タスクを実行する前に、サーバーのターミナル・コンソールでsupportアカウントのパスワードを変更できます。

親トピック: ユーザー・パスワードの管理

9.3.3.1 手動でのパスワードの変更

ユーザーのパスワードを手動で変更した後、バンド外の方式を使用して、ユーザーに新しいパスワードを通知できます。

Reset passwords using email only」オプションが選択されていない場合にのみ使用できます。

親トピック: 別のユーザーのパスワードの変更

9.3.3.2 電子メール通知によるパスワードの変更

ランダムに生成されたワンタイム・パスワードをユーザーの電子メール・アカウントに送信することによって、ユーザーのパスワードを変更できます。

Reset passwords using email only」オプションを選択することによって、パスワード・リカバリ機能としてこの方法を使用するように制限することをお薦めします。

SMTPを構成せずに「Auto Generate Password」を選択すると、「Click here to configure SMTP」というリンクが表示されます。リンクをクリックして電子メール設定を構成し、このトピックのステップを繰り返します。

親トピック: 別のユーザーのパスワードの変更

9.3.3.3 サポート・ユーザー・アカウントのパスワードの変更

Oracle Key Vaultのインストールの後、インストール後の構成タスクを実行する前に、サーバーのターミナル・コンソールでsupportアカウントのパスワードを変更できます。

supportユーザーは、次回のログイン時にパスワードの有効期限を過ぎていた場合、パスワードを変更するように求められます。有効期限は365日で120日前に警告が送られ、STIGが有効になっている場合は有効期限が60日で60日前に警告が送られます。

親トピック: 別のユーザーのパスワードの変更

9.3.4 パスワードのリセット方法の使用の制御

電子メール通知によるパスワード・リセット操作のみが許可されるように、ユーザーが別のユーザーのパスワードを手動でリセットする機能を制限できます。

- パスワードのリセット方法の使用の制御について

Oracle Key Vaultを構成して、ランダムに生成されたワンタイム・パスワードを電子メールで送信する場合にのみ、ユーザーが別のユーザーのパスワードを変更できるようにすることができます。 - パスワードのリセット操作の使用の構成

システム・リカバリ・パスフレーズにアクセスできるユーザーは、パスワードのリセット操作の使用を構成できます。

親トピック: ユーザー・パスワードの管理

9.3.4.1 パスワード・リセット方法の使用の制御について

Oracle Key Vaultを構成して、ランダムに生成されたワンタイム・パスワードを電子メールで送信する場合にのみ、ユーザーが別のユーザーのパスワードを変更できるようにすることができます。

別のユーザーのパスワードの変更を実行するユーザーは、Oracle Key Vault管理者であるか、パスワードをリセットする必要があるユーザーと同じ権限またはより高い権限を持っている必要があります。

デフォルトでは、別のユーザーのパスワードを変更する方法は2つあります。

- 手動。ユーザーの新規パスワードを作成します。このシナリオでは、変更を実行するユーザーとパスワードが変更されるユーザーの両方がパスワードを知っています(このユーザーが自分のパスワードを手動で変更するまで)

- 自動。ユーザーに対して自動的に生成されたパスワードをトリガーし、そのユーザーがワンタイムの新しいパスワードを電子メールで受信します。このシナリオでは、そのユーザーのみが新しいパスワードを知っています。

電子メール通知による自動パスワード生成のみを有効にして、手動のパスワード・リセット操作を無効にできます。電子メール通知では、ユーザーのアカウントに関連付けられている電子メールIDが使用されます。この機能の利点は、パスワードをリセットする必要があるユーザーのみに新しく生成されたパスワードが知らされ、ユーザーのパスワード変更を開始したユーザーには知らされないことです。この機能が有効な場合は、ユーザーは引き続き自分のパスワードを変更できます。

この機能を無効にした場合は、ユーザー作成の方法として、手動パスワード・リセット操作および自動パスワード・リセット操作の両方が許可されます。

親トピック: パスワードのリセット方法の使用の制御

9.3.4.2 パスワードのリセット操作の使用の構成

システム・リカバリ・パスフレーズにアクセスできるユーザーは、パスワード・リセット操作の使用を構成できます。

- Oracle Key Vault管理コンソールに移動しますが、ログインしません。

- ログイン画面の下の「System Recovery」ボタンをクリックします。

- 求められた場合は、システム・リカバリ・パスフレーズを入力します。

- 「User Password Recovery」タブを選択します。

- 「User Password Recovery」ページで、「Reset passwords using email only」オプションを選択して、このオプションを有効または無効にします。

- 「Save」をクリックします。

関連項目

親トピック: パスワードのリセット方法の使用の制御

9.4 ユーザーの電子メールの管理

Oracle Key Vaultユーザーは、システムの変更などのアラートを受信できるように、現在の電子メールをファイルに保存する必要があります。

- ユーザーの電子メール・アドレスの変更

ユーザー・アカウントの作成後、ユーザーの電子メール・アドレスを追加または変更できます。 - ユーザーに対する電子メール通知の無効化

「User Details」ページでユーザーの電子メール通知を無効化できます。

親トピック: Oracle Key Vaultユーザーの管理

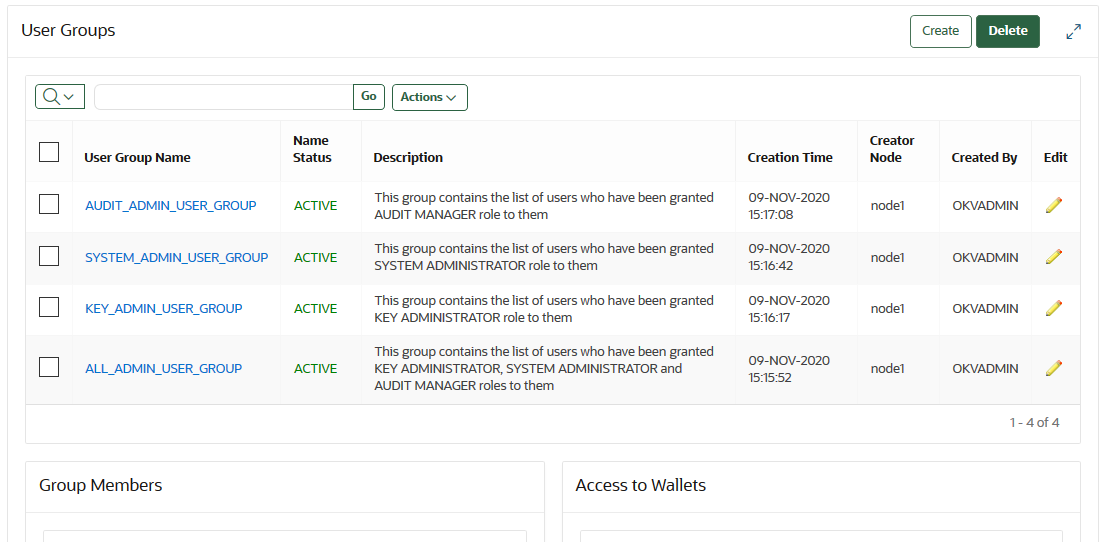

9.5 ユーザー・グループの管理

共通の目的を持つユーザーは、指定したユーザー・グループに整理できます。

- ユーザー・グループの管理について

キー管理者ロールを持つユーザーは、ユーザー・グループを作成、変更および削除できます。 - ユーザー・グループに対するマルチマスター・クラスタの影響

ユーザー・グループは、ユーザー・ロールおよび権限をグループ化するためにOracle Key Vaultサーバーおよびクラスタ・レベルで使用されます。 - ユーザー・グループの作成

一連のユーザーが共通セキュリティ・オブジェクトを管理する必要がある場合に、ユーザー・グループを作成できます。 - ユーザー・グループへのユーザーの追加

既存のユーザーがユーザー・グループと同じセキュリティ・オブジェクトを管理する必要がある場合、そのユーザーをグループに追加できます。 - 仮想ウォレットへのユーザー・グループ・アクセス権の付与

機能の必要性に応じて、ユーザー・グループの仮想ウォレットへのアクセス・レベルを変更できます。 - ユーザー・グループの名前の変更

ステータスに応じてユーザー・グループの名前を変更できます。 - ユーザー・グループの説明の変更

グループの説明は、グループの目的を識別するために役立ちます。 - ユーザー・グループからのユーザーの削除

状況に応じて、ユーザー・グループからユーザーを削除できます。 - ユーザー・グループの削除

グループ内のユーザーが同じセキュリティ・オブジェクトにアクセスする必要がない場合は、ユーザー・グループを削除できます。

親トピック: Oracle Key Vaultユーザーの管理

9.5.1 ユーザー・グループの管理について

キー管理者ロールを持つユーザーは、ユーザー・グループを作成、変更および削除できます。

これにより、仮想ウォレットへのアクセスを管理できます。ユーザー・グループの作成後、その詳細を変更できます。

ユーザー・グループの主な目的は、セキュリティ・オブジェクトへのアクセス制御を簡素化することです。一連のユーザーが、セキュリティ・オブジェクトの共通セットにアクセスする必要がある場合、ユーザーごとまたは各セキュリティ・オブジェクトに基づいてアクセス権を付与するのではなく、これらのユーザーをグループに割り当ててグループ・アクセス権を付与できます。特定のユーザーがセキュリティ・オブジェクトにアクセスする必要がなくなった場合は、グループからユーザーを削除できます。新しいユーザーをグループに追加できます。セキュリティ・オブジェクトへのグループのアクセス・レベルはいつでも変更できます。

親トピック: ユーザー・グループの管理

9.5.2 ユーザー・グループに対するマルチマスター・クラスタの影響

ユーザー・グループは、ユーザー・ロールおよび権限をグループ化するためにOracle Key Vaultサーバーおよびクラスタ・レベルで使用されます。

新しいサーバーがクラスタにインダクションされると、クラスタ内にあるユーザー・グループ情報がOracle Key Vaultによってレプリケートされます。新しいユーザー・グループは読取り/書込みペアからクラスタに作成できます。

ノードがOracle Key Vaultクラスタに追加された後にノードで作成されたユーザー・グループは、クラスタ全体で認識されます。2つの異なるノードで作成されたユーザー・グループには、名前の競合がある場合があります。ユーザー・グループ名の競合は自動的に解決されます。これらの競合は「Conflicts Resolution」ページに表示され、管理者は名前の変更を選択できます。

次の点に注意してください。

- ユーザー・グループが

PENDING状態の場合、ユーザーを追加または削除してメンバーシップを変更することはできません。同様に、保留中状態のユーザーは、ACTIVE状態のユーザー・グループに追加したり、ユーザー・グループから削除することはできません。 - ウォレットが

PENDING状態の場合、ユーザーおよびユーザー・グループのアクセス・マッピングを変更できません。同様に、保留中状態のユーザーおよびユーザー・グループは、ウォレットがACTIVE状態であっても、ウォレット・アクセス・マッピングに追加したり、ウォレット・アクセス・マッピングから削除したりできません。

関連項目

親トピック: ユーザー・グループの管理

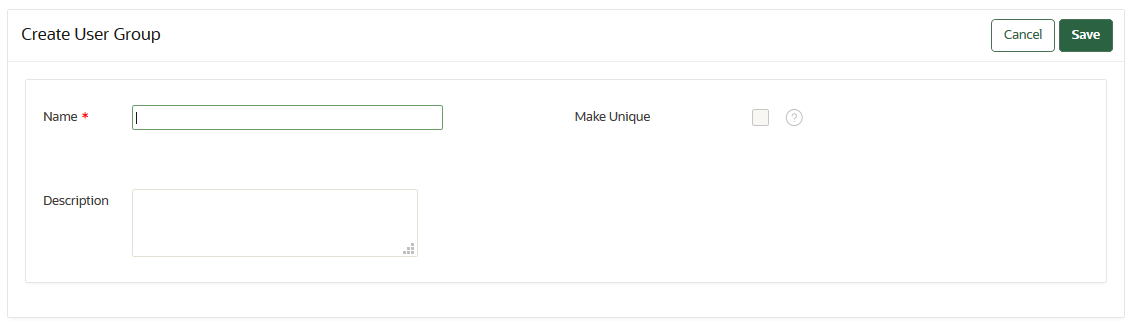

9.5.3 ユーザー・グループの作成

一連のユーザーが、セキュリティ・オブジェクトの共通セットを管理する必要がある場合は、ユーザー・グループを作成できます。

グループの作成時またはグループの作成後に、ユーザーをグループに追加できます。

関連項目

親トピック: ユーザー・グループの管理

9.5.4 ユーザー・グループへのユーザーの追加

既存のユーザーがユーザー・グループと同じセキュリティ・オブジェクトを管理する必要がある場合、そのユーザーをグループに追加できます。

ACTIVE状態の場合、グループの作成時またはグループを作成した後に、ユーザーをグループに追加できます。

親トピック: ユーザー・グループの管理

9.5.5 仮想ウォレットへのユーザー・グループ・アクセス権の付与

機能のニーズの変化に応じて、ユーザー・グループの仮想ウォレットへのアクセス・レベルを変更できます。

ACTIVE状態の場合は、アクセス・レベルのみを変更できます。

関連項目

親トピック: ユーザー・グループの管理

9.5.6 ユーザー・グループの名前の変更

そのステータスに応じて、ユーザー・グループの名前を変更できます。

PENDING状態の場合、作成者ユーザーのみがユーザー・グループの名前を変更できます。

親トピック: ユーザー・グループの管理

9.5.7 ユーザー・グループの説明の変更

グループの説明は、グループの目的を識別するために役立ちます。

PENDING状態の場合、作成者のみがユーザー・グループの説明を変更できます。

親トピック: ユーザー・グループの管理

9.5.8 ユーザー・グループからのユーザーの削除

状況に応じて、ユーザーをユーザー・グループから削除できます。

ACTIVE状態の場合は、ユーザー・グループからユーザーを削除できます。組織内での機能が変化して、グループと同じセキュリティ・オブジェクトを管理する必要がなくなったユーザーは削除できます。

親トピック: ユーザー・グループの管理

9.5.9 ユーザー・グループの削除

グループ内のユーザーが同じセキュリティ・オブジェクトにアクセスする必要がなくなった場合、ユーザー・グループを削除できます。

PENDING状態の場合、作成者のみが削除できます。

親トピック: ユーザー・グループの管理