11 Oracle Key Vault仮想ウォレットとセキュリティ・オブジェクトの管理

仮想ウォレットを作成してセキュリティ・オブジェクトを格納し、そのウォレットを様々なアクセス・レベルで信頼できるピアと共有できます。

- 仮想ウォレットの管理

仮想ウォレットは、作成した後ユーザーにアクセス権を付与できるセキュリティ・オブジェクトのコンテナです。 - 「Keys & Wallets」タブからの仮想ウォレットへのアクセス権の管理

「Keys & Wallets」タブを使用して、仮想ウォレットへのアクセス権をエンドポイントに付与することや、エンドポイントから取り消すことができます。 - ユーザーのメニューからの仮想ウォレットへのアクセス権の管理

ユーザー、エンドポイントおよびそれぞれのグループの仮想ウォレットに対するアクセス制御を管理するには、「Users」メニューまたは「Endpoints」メニューを使用できます。 - セキュリティ・オブジェクトの管理

Oracle Key Vault内のセキュリティ・オブジェクトは、Oracle Key Vault管理コンソールを使用して管理できます。 - キーまたはセキュリティ・オブジェクトの状態の管理

キーまたはセキュリティ・オブジェクトをアクティブ化または非アクティブ化する日付を設定し、一部の仮想ウォレットのセキュリティ・オブジェクトの状態を変更できます。 - Oracle Key Vaultからの対称キーまたは秘密キーの抽出の管理

対称キーまたは秘密キーがOracle Key Vaultから離れるのを制限できます。 - セキュリティ・オブジェクトの詳細の管理

これらのオブジェクトに関する詳細の検索やこれらの詳細の変更など、セキュリティ・オブジェクトに関する詳細を管理できます。

11.1 仮想ウォレットの管理

仮想ウォレットは、作成した後ユーザーにアクセス権を付与できるセキュリティ・オブジェクトのコンテナです。

- 仮想ウォレットについて

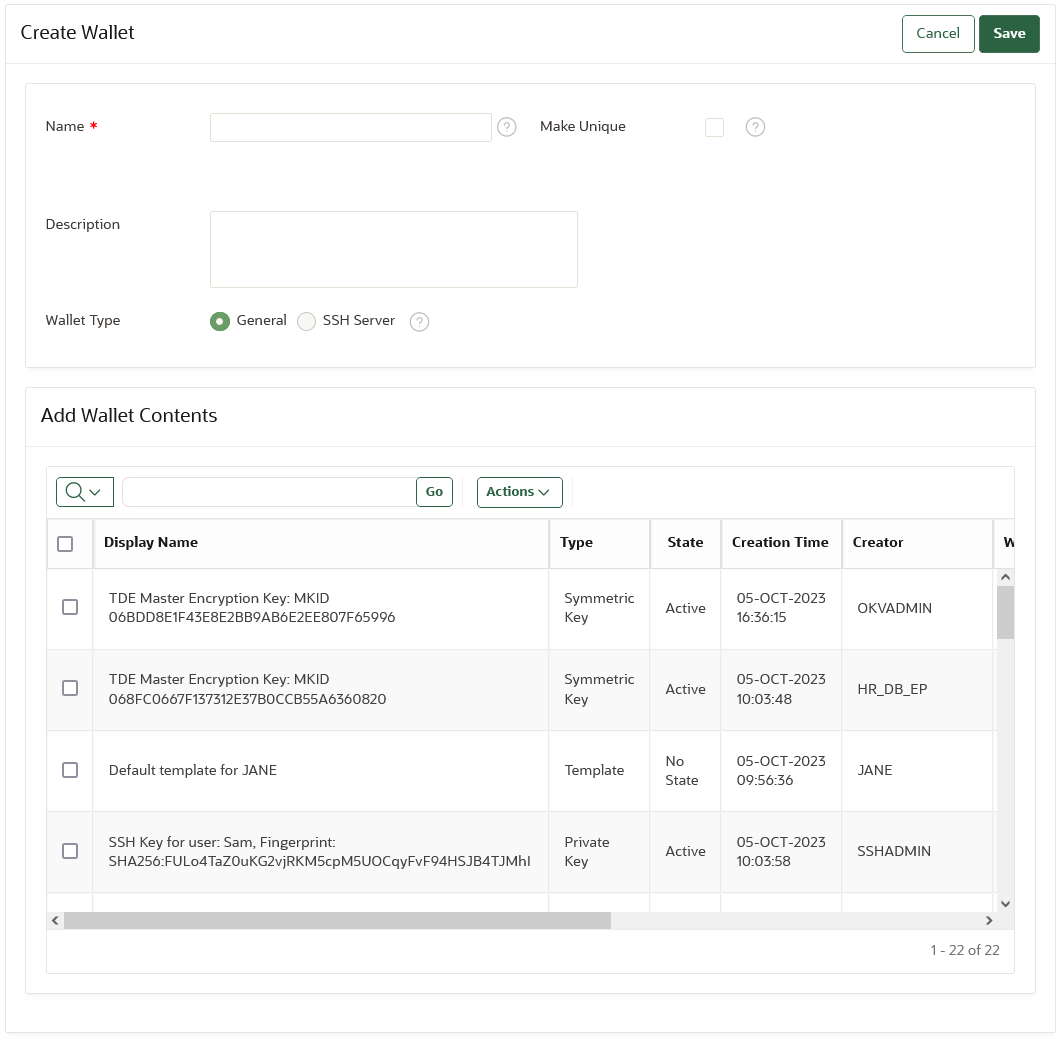

仮想ウォレットは、セキュリティ・オブジェクトのコンテナです。 - 仮想ウォレットの作成

仮想ウォレットを作成し、同時にその仮想ウォレットにセキュリティ・オブジェクトを追加できます。 - 仮想ウォレットの変更

仮想ウォレットを変更して、同時にその仮想ウォレットにセキュリティ・オブジェクトを追加できます。 - 仮想ウォレットへのセキュリティ・オブジェクトの追加

必要に応じて、いつでも仮想ウォレットに新しいセキュリティ・オブジェクトを追加できます。 - 仮想ウォレットからのセキュリティ・オブジェクトの削除

必要に応じていつでも仮想ウォレットからセキュリティ・オブジェクトを削除することはできません。 - 仮想ウォレットの削除

仮想ウォレットを削除すると、コンテナとしてのウォレットは削除されますが、それに含まれていたセキュリティ・オブジェクトは削除されません。

11.1.1 仮想ウォレットについて

仮想ウォレットは、セキュリティ・オブジェクトのコンテナです。

これらのセキュリティ・オブジェクトには、Transparent Data Encryption (TDE)キーストア、Oracleウォレット、Javaキーストア、証明書、機密データ、資格証明ファイルを含む、公開キーおよび秘密暗号化キーを指定できます。仮想ウォレットを使用すると、暗号化データへのアクセスが必要な複数のユーザーと共有するために、セキュリティ・オブジェクトをグループ化できます。

すべてユーザーが仮想ウォレットを作成できます。仮想ウォレットを作成したら、その仮想ウォレットにキーおよびその他のセキュリティ・オブジェクトを追加できます。さらに、他のユーザー、エンドポイント、ユーザー・グループおよびエンドポイント・グループに対して、仮想ウォレットへの様々なレベルのアクセス権を付与できます。仮想ウォレットとそのウォレットの内容はいつでも変更できます。仮想ウォレットのユーザー・リストとそれぞれのアクセス・レベルも変更できます。

キー管理者を除いて、仮想ウォレットへのアクセス権は、ユーザーに明示的に付与する必要があります。ウォレットにオブジェクトを追加および削除したり、他のユーザーおよびグループに対してウォレットのアクセス権を付与および変更するには、ウォレットの読取り、変更および管理権限が必要です。

親トピック: 仮想ウォレットの管理

11.1.2 仮想ウォレットの作成

仮想ウォレットの作成とその仮想ウォレットへのセキュリティ・オブジェクトの追加は同時に実行できます。

関連トピック

親トピック: 仮想ウォレットの管理

11.1.4 仮想ウォレットへのセキュリティ・オブジェクトの追加

必要に応じて、いつでも仮想ウォレットに新しいセキュリティ・オブジェクトを追加できます。

PENDING状態の仮想ウォレットにはセキュリティ・オブジェクトを追加できません。

親トピック: 仮想ウォレットの管理

11.1.5 仮想ウォレットからのセキュリティ・オブジェクトの削除

必要に応じていつでも仮想ウォレットからセキュリティ・オブジェクトを削除することはできません。

PENDING状態の仮想ウォレットからセキュリティ・オブジェクトを削除できます。

親トピック: 仮想ウォレットの管理

11.1.6 仮想ウォレットの削除

仮想ウォレットを削除すると、コンテナとしてのウォレットは削除されますが、それに含まれていたセキュリティ・オブジェクトは削除されません。

PENDING状態の仮想ウォレットは削除できません。

親トピック: 仮想ウォレットの管理

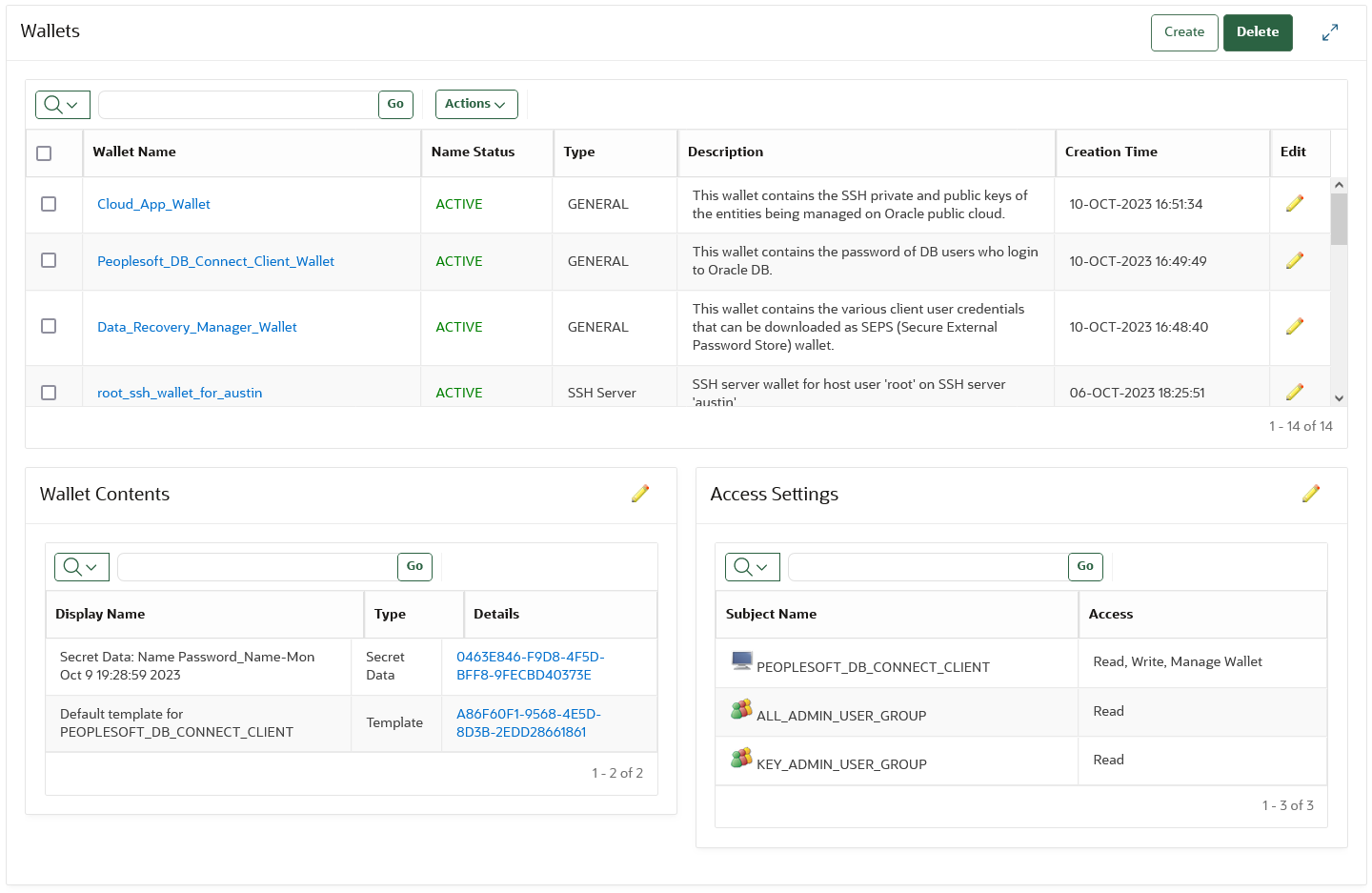

11.2 「Keys & Wallets」タブからの仮想ウォレットへのアクセス権の管理

「Keys & Wallets」タブを使用すると、仮想ウォレットへのアクセス権をエンドポイントに対して付与することや、エンドポイントから取り消すことができます。

- 「Keys & Wallets」タブからの仮想ウォレットへのアクセスの管理について

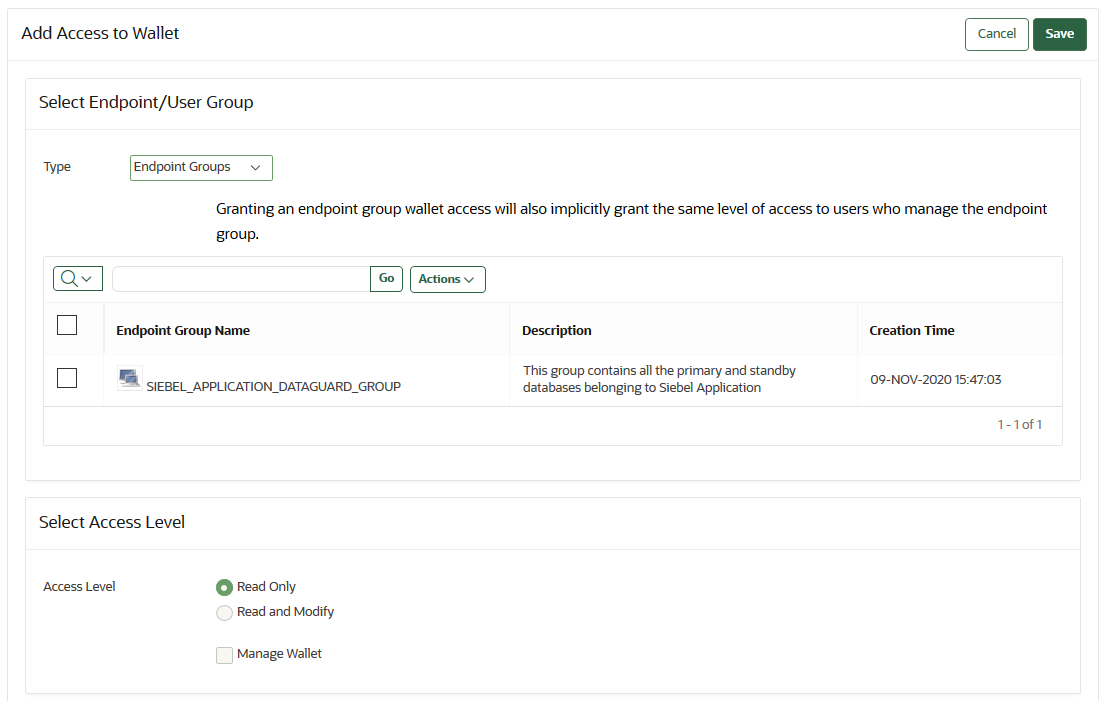

アクセス制御により、どのユーザーとエンドポイントが仮想ウォレットおよびセキュリティ・オブジェクトを共有し、それらの仮想ウォレットに対してどのような操作を実行できるかを決定しています。 - ユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループへのアクセス権の付与

「Read Only」、、「Read and Modify」および「Manage Wallet」のアクセス・レベルを、ユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループに付与できます。 - ユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループへのアクセス権の変更

仮想ウォレットにおけるユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループのアクセス設定は、「Keys & Wallets」タブから変更できます。

11.2.1 「Keys & Wallets」タブからの仮想ウォレットへのアクセス権の管理について

アクセス制御は、どのユーザーとエンドポイントが仮想ウォレットおよびセキュリティ・オブジェクトを共有し、それらの仮想ウォレットに対してどのような操作を実行できるかを決定しています。

ユーザー、エンドポイントおよびそれぞれのグループのアクセス制御を管理するには、仮想ウォレットへのウォレット管理アクセス権があるか、キー管理者である必要があります。

仮想ウォレットへのアクセス権を管理するには、「Keys & Wallets」タブを使用してウォレットを選択し、エンドポイント、エンドポイント・グループ、ユーザーまたはユーザー・グループにそのウォレットへのアクセス権を付与します。

11.2.2 ユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループへのアクセス権の付与

「Read Only」、「Read and Modify」および「Manage Wallet」アクセス・レベルを、ユーザー、ユーザー・グループ、エンドポイントおよびエンドポイント・グループに付与できます。

PENDING状態にある間は、エンドポイント、エンドポイント・グループ、ユーザーまたはユーザー・グループにアクセス権を付与できません。

11.3 ユーザーのメニューからの仮想ウォレットへのアクセス権の管理

ユーザー、エンドポイントおよびそれぞれのグループの仮想ウォレットに対するアクセス制御を管理するには、「Users」メニューまたは「Endpoints」メニューを使用できます。

- 仮想ウォレットへのユーザー・アクセス権の付与

「Users」タブを使用して、仮想ウォレットへのアクセス権を付与できます。 - 仮想ウォレットからのユーザー・アクセス権の取消し

「Users」タブを使用して、ユーザーの仮想ウォレットへのアクセス権を取り消すことができます。 - 仮想ウォレットへのユーザー・グループ・アクセス権の付与

「Users」タブを使用して、仮想ウォレットへのユーザー・グループ・アクセス権を付与できます。 - 仮想ウォレットからのユーザー・グループ・アクセス権の取消し

「Users」タブを使用して、仮想ウォレットへのユーザー・グループ・アクセス権を取り消すことができます。

11.3.1 仮想ウォレットへのユーザー・アクセス権の付与

仮想ウォレットへのアクセス権は、「Users」タブを使用して付与できます。

PENDING状態にある間は、仮想ウォレットへのユーザー・アクセス権を付与できません。

関連トピック

11.3.2 仮想ウォレットからのユーザー・アクセス権の取消し

ユーザーの仮想ウォレットへのアクセス権は、「Users」タブを使用して取り消すことができます。

PENDING状態にある間は、仮想ウォレットからユーザー・アクセス権を取り消すことはできません。

11.3.3 仮想ウォレットへのユーザー・グループ・アクセス権の付与

仮想ウォレットへのユーザー・グループ・アクセス権は、「Users」タブを使用して付与できます。

PENDING状態にある間は、仮想ウォレットへのユーザー・グループ・アクセス権を付与できません。

11.4 セキュリティ・オブジェクトの管理

Oracle Key Vault内のセキュリティ・オブジェクトは、Oracle Key Vault管理コンソールを使用して管理できます。

- キーの作成

通常またはアプリケーション固有のキーとキー・ペアを作成できます。

11.4.1 キーの作成

通常またはアプリケーション固有のキーとキー・ペアを作成できます。

- キーの作成について

Oracle Key Vaultユーザーである場合は、Oracle TDE用とOracle GoldenGate用のキー、およびSSHキー管理用のキー・ペアを作成できます。 - アプリケーション・キー

アプリケーション・キーと呼ばれる機能固有のキーを、Oracle Key Vault管理コンソールから作成できます。TDE用のキー、Oracle GoldenGate用のキー、SSHキー管理用のキー・ペアを作成できます。 - 対称キーの作成

対称キーは、Oracle Key Vault管理コンソールから作成できます。キー・マテリアルは、Oracle Key Vaultでシステム生成されるか、ファイルからアップロードできます。対称キーは、Java、C SDKまたはRESTful APIを使用するカスタム・アプリケーションに使用できます。 - 公開キーと秘密キーのペアの作成

公開キーと秘密キーのペアは、Oracle Key Vault管理コンソールから作成できます。公開キーと秘密キーのペアは、Java、C SDKまたはRESTful APIを使用したカスタム・アプリケーションによる暗号化と復号化の他に、署名操作と検証操作に使用できます。 - TDEマスター暗号化キーの作成

TDEマスター暗号化キーは、Oracle Key Vault管理コンソールから作成できます。キー・マテリアルは、Oracle Key Vaultでシステム生成されるか、ファイルからアップロードできます。キーは、そのキーを作成した対象のデータベースで使用する必要があります。 - GoldenGateマスター・キーの作成

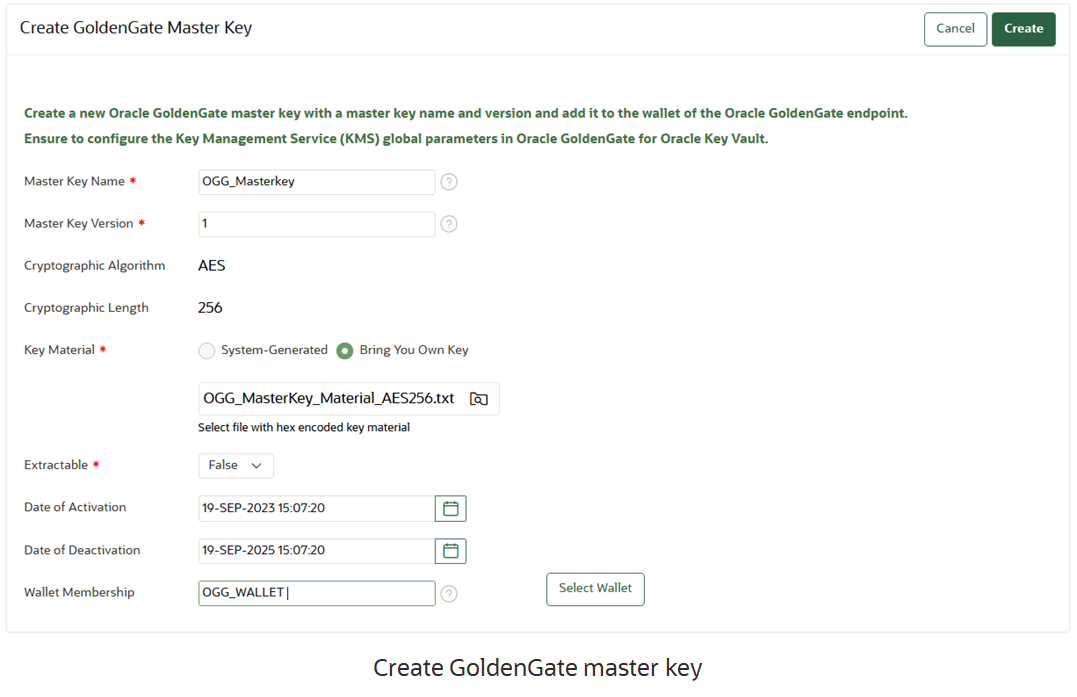

GoldeGateマスター暗号化キーは、管理コンソールから作成できます。キー・マテリアルは、Oracle Key Vaultでシステム生成されるか、ファイルからアップロードできます。キーは、そのキーを作成した対象のGoldenGateデプロイメント用に構成する必要があります。 - SSHキー・ペアの作成

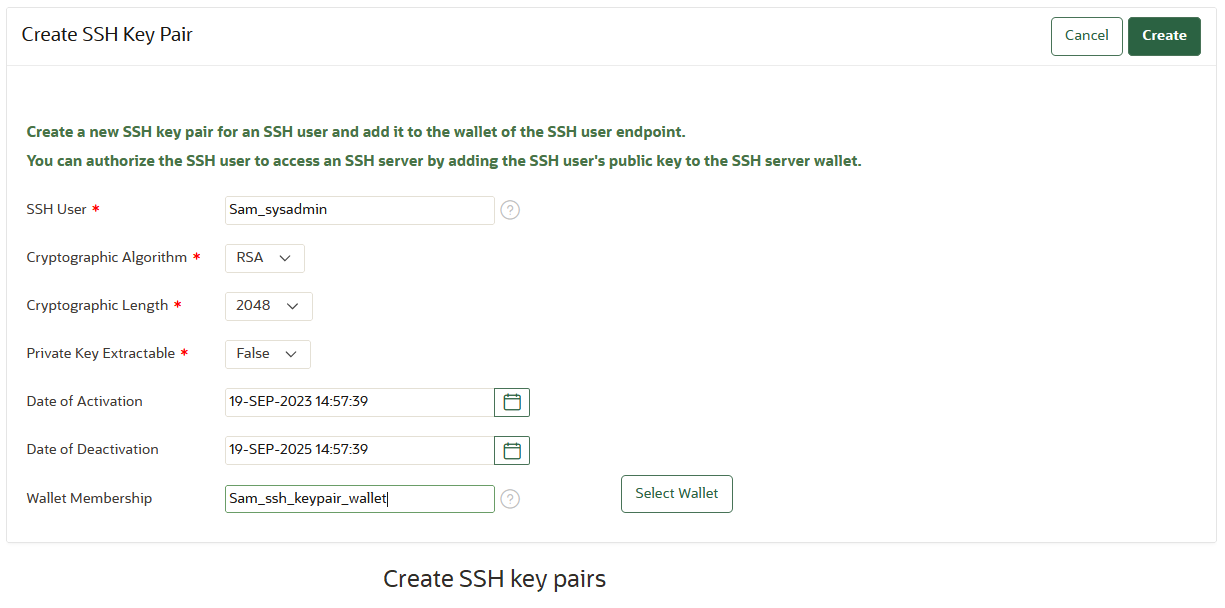

セキュア・シェル(SSH)キー・ペアは、Oracle Key Vault管理コンソールから作成できます。このキーでは、SSHデプロイメントへの接続を設定するためのSSHエンドポイントへのアクセス権を付与することも、既存のデプロイメントのエンドポイントのSSHキーをローテーションするために使用することもできます。

親トピック: セキュリティ・オブジェクトの管理

11.4.1.1 キーの作成について

Oracle Key Vaultユーザーである場合は、Oracle TDE用とOracle GoldenGate用のキー、およびSSHキー管理用のキー・ペアを作成できます。

アクティブ化と非アクティブ化の日付を使用して、キーの存続期間を定義できます。また、キーが抽出可能かどうかを制御できます。

アラートと電子メールの構成方法に基づいて、キーが期限切れになると通知されます。さらに、キーの使用方法を指定することもできます。必要に応じて、名前属性を追加できます。名前属性はシステム内で一意になるため、Oracle Key Vaultクラスタでオブジェクトに一意の人間が読める名前を付ける必要がある場合にのみ使用します。

キーにカスタム属性を追加することもできます。カスタム属性を使用して、キーにタグを付けることができます。たとえば、特定の部門のキーを作成する場合は、それらのキーのカスタム属性として部門名を追加できます。

エンドポイントで実行する場合、それらのキーはエンドポイントがアクセスできるウォレットに追加する必要があります。

エンドポイントでキーを使用できるようにするには、エンドポイントに少なくとも読取りアクセス権があるウォレットにキーを追加します。

親トピック: キーの作成

11.4.1.2 アプリケーション・キー

アプリケーション・キーと呼ばれる機能固有のキーを、Oracle Key Vault管理コンソールから作成できます。TDE用のキー、Oracle GoldenGate用のキー、SSHキー管理用のキー・ペアを作成できます。

アプリケーションには、事前定義されている名前と書式で特定の基本属性または顧客属性が設定されているキーが必要になります。たとえば、TDEキーには16進形式のTDEマスター・キー識別子を持つ名前属性があること、Oracle GoldenGateキーの暗号化アルゴリズムはAESに設定されていて暗号化の長さが256になっていることなどが必要です。

- TDEマスター暗号化キー

- GoldenGateマスター・キー

- SSHキー・ペア

いずれの場合も、キーの作成後に、Oracle Key Vaultのキーを使用するように対応するアプリケーションを設定する必要があります。TDEマスター暗号化キーの場合、データベースではキーを使用またはアクティブ化する必要があります。そのために、データベースはOracle Key Vaultで設定されていることと、作成したキーに対する読取りおよび書込みのアクセス権を持っている必要があります。同様に、Oracle Key VaultからOracle GoldenGateキーを使用するには、Oracle Key Vaultエンドポイントの設定に加えて、キー管理サービス(KMS)のグローバル・パラメータを適切に設定する必要があります。

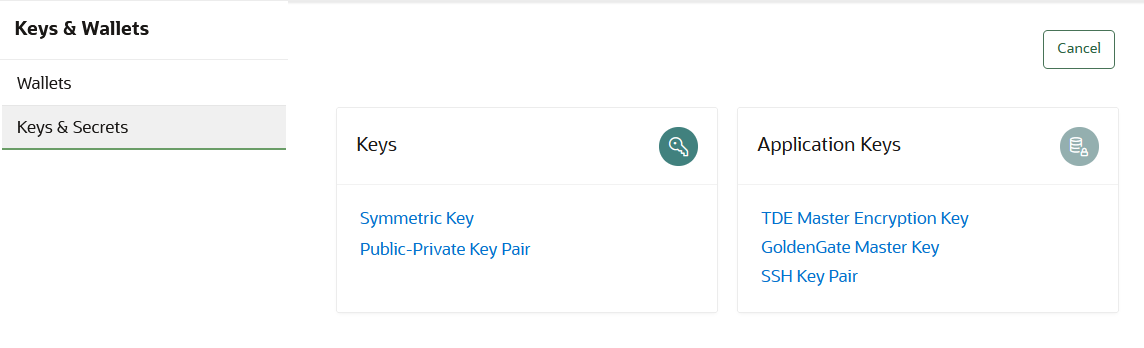

図217_create_keys.pngの説明

親トピック: キーの作成

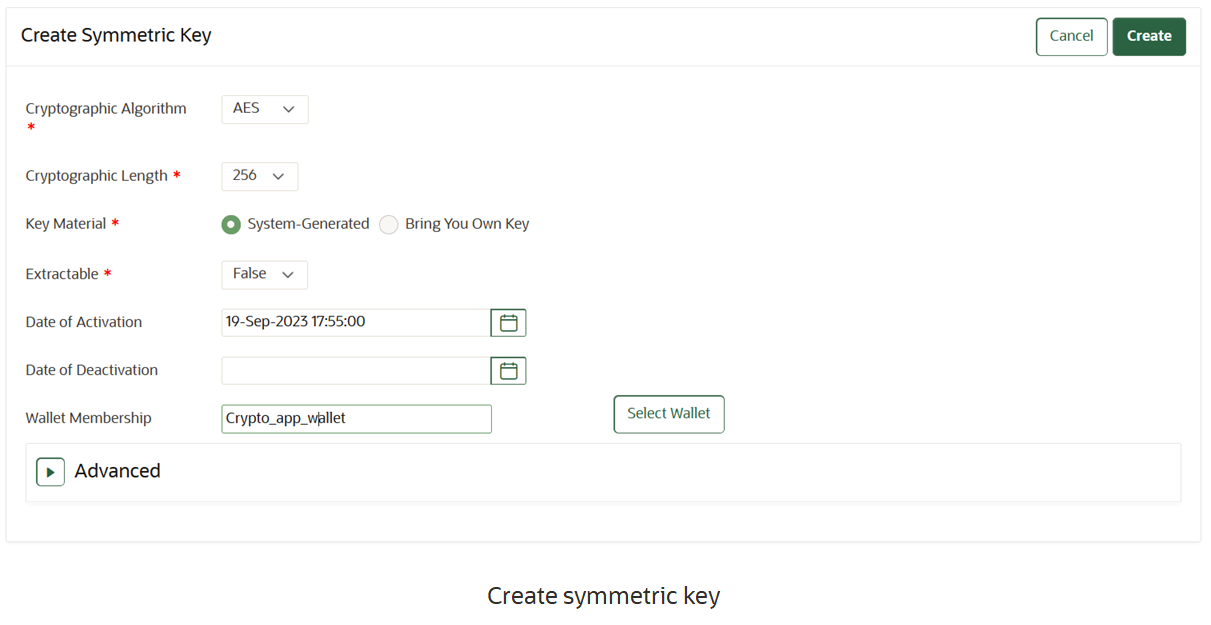

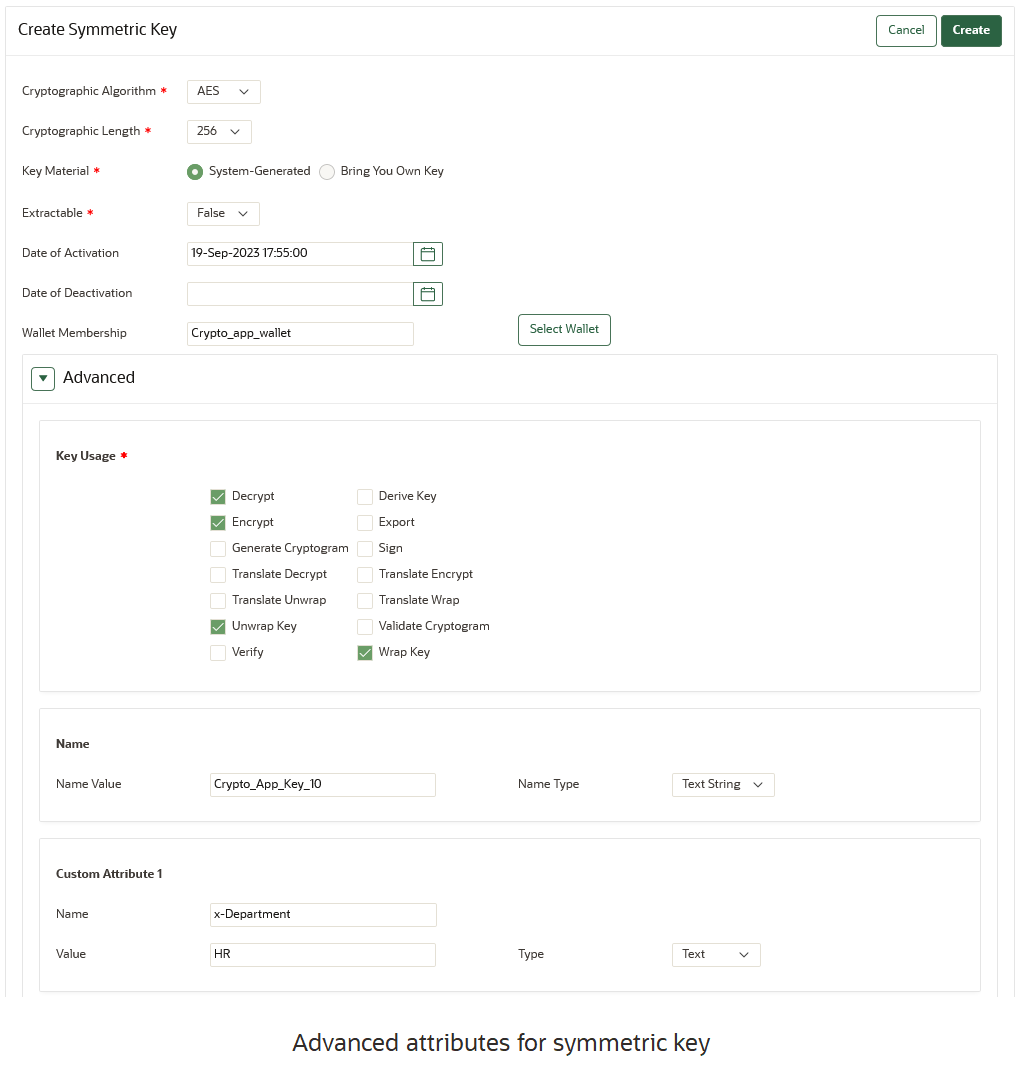

11.4.1.3 対称キーの作成

Oracle Key Vault管理コンソールから対称キーを作成できます。キー・マテリアルは、Oracle Key Vaultでシステム生成されるか、ファイルからアップロードできます。対称キーは、Java、C SDKまたはRESTful APIを使用するカスタム・アプリケーションに使用できます。

対称キーの作成

- Oracle Key Vault管理コンソールにログインします。

- 「Keys & Wallets」タブを選択し、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

- 「Keys & Secrets」ページで、「Create」をクリックします。

- 表示されたページの「Keys」領域で、「Symmetric Keys」をクリックします。「Create Symmetric Key」ページが表示されます。

- 「Cryptographic Algorithm」ドロップダウン・リストから、アルゴリズム「AES」または「3DES」を選択します。

- 「Cryptographic Length」を選択します。

- 「System-Generated」は、キー・マテリアルをシステム生成させる場合に選択します。「Bring Your Own Key」は、キーのキー・マテリアルを指定する場合に選択します。「Bring Your Own Key」オプションを選択した場合は、16進数のキー・マテリアルが含まれているファイルを選択します。

- ドロップダウン・リストから「Extractable」設定を選択します:

- 「FALSE」を選択して、キーがOracle Key Vaultクラスタ境界から離れることを防止します。

- 「TRUE」を選択して、キーがOracle Key Vaultクラスタ境界から離れることを許可します。デフォルト値はFALSEです。

- 「Date of Activation」を入力します。

- 「Date of Deactivation」を入力します。

- 「Wallet Membership」には既存のウォレットの名前を入力します。新しく作成したキーは、このウォレットに追加します。「Select Wallet」をクリックして、ポップアップからウォレットを選択することもできます。

- 「Create」をクリックしてキーを作成します。

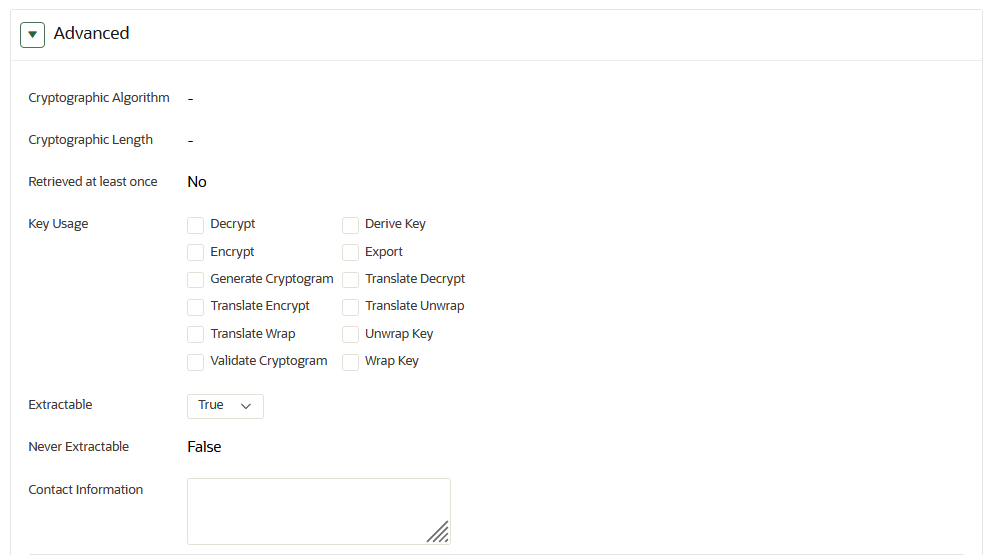

対称キーの拡張属性を設定できます。クラスタ全体で一意の判読可能な「Name」属性を設定できます。また、テキストまたは数値タイプの3つのカスタム属性を設定することもできます。キーの使用方法も編集できます。

対称キーの拡張属性

- 「Advanced」セクションを開きます。

- 「Advanced」セクションで、次の情報を入力します。

- Key Usage: キー使用方法の操作を選択します。

- Name: キーを識別するための「Name Value」を追加します。「Name Type」を追加します。

- Custom Attribute 1: カスタム属性の「Name」、「Value」および「Type」を追加します。名前はx-で始める必要がありますが、x-OGGおよびx-OKVで始めることはできません。

- Custom Attribute 2: 「Custom Attribute 1」のようにカスタム属性を設定します。

- Custom Attribute 3: 「Custom Attribute 1」のようにカスタム属性を設定します。

- 詳細の追加後に、「Create」をクリックして、拡張属性が含まれたキーを作成します。

親トピック: キーの作成

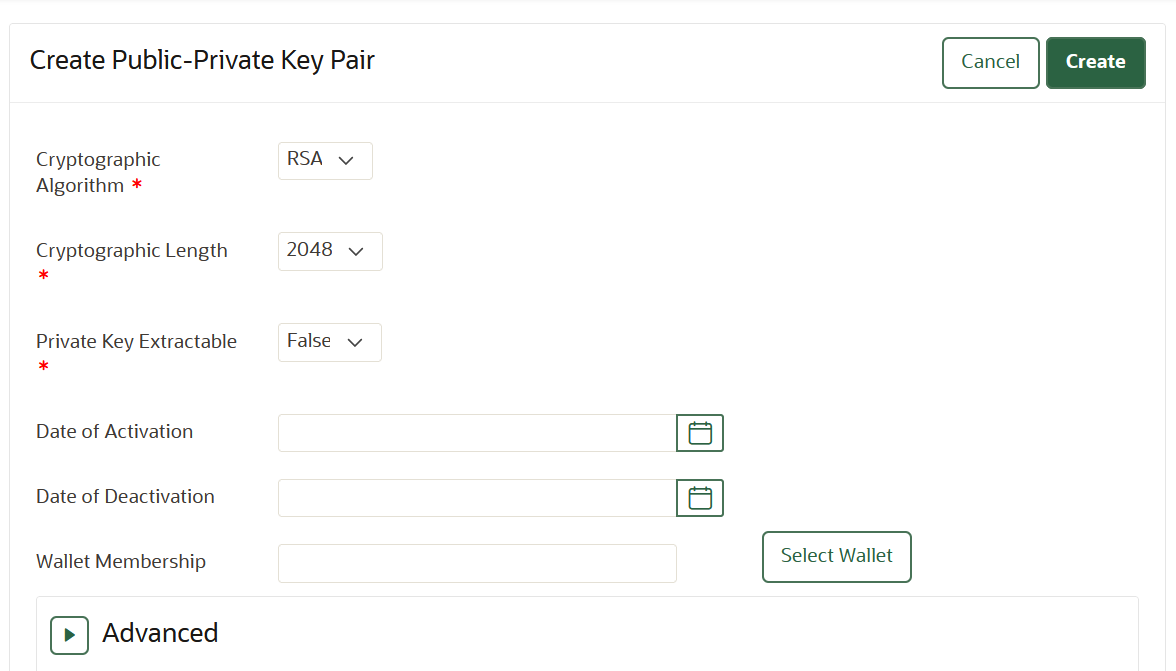

11.4.1.4 公開キーと秘密キーのペアの作成

公開キーと秘密キーのペアは、Oracle Key Vault管理コンソールから作成できます。公開キーと秘密キーのペアは、Java、C SDKまたはRESTful APIを使用したカスタム・アプリケーションによる暗号化と復号化の他に、署名操作と検証操作に使用できます。

公開キーと秘密キーのペアの作成

- Oracle Key Vault管理コンソールにログインします。

- 「Keys & Wallets」タブを選択し、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

- 「Keys & Secrets」ページで、「Create」をクリックします。

- 表示されたページの「Keys」領域で、「Public-Private Key Pair」をクリックします。「Public-Private Key Pair」ページが表示されます。

- 「Cryptographic Algorithm」ドロップダウン・リストから、アルゴリズム「RSA」を選択します。

- 「Cryptographic Length」を選択します。

- ドロップダウン・リストから「Private Key Extractable」設定を選択します:

- 「FALSE」を選択して、キーがOracle Key Vaultクラスタ境界から離れることを防止します。

- 「TRUE」を選択して、キーがOracle Key Vaultクラスタ境界から離れることを許可します。

デフォルト値は「FALSE」です。

- 「Date of Activation」を入力します。

- 「Date of Deactivation」を入力します。

- 「Wallet Membership」には既存のウォレットの名前を入力します。新しく作成した各キーは、このウォレットに追加します。「Select Wallet」をクリックして、ポップアップからウォレットを選択することもできます。

- 「Create」をクリックしてキー・ペアを作成します。

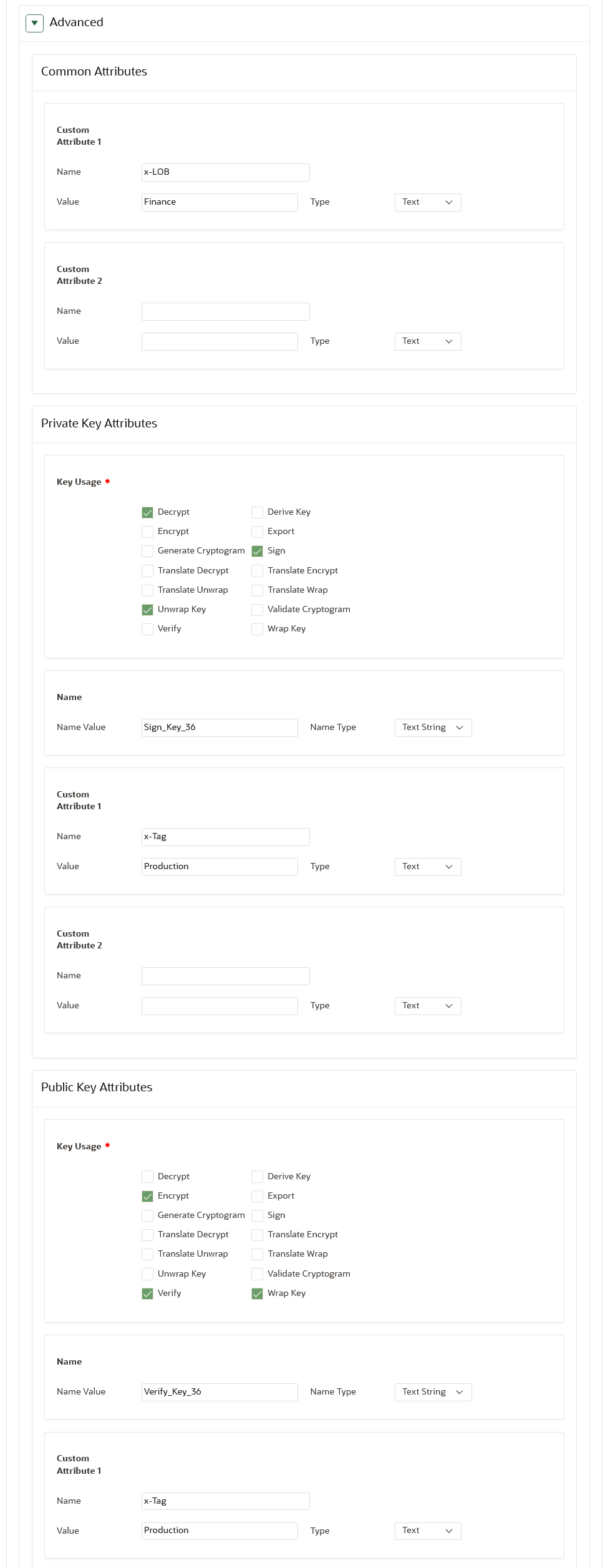

公開キーと秘密キーの両方に共通の拡張属性と、公開キーまたは秘密キーに固有の属性を設定できます。判読可能な「Name」属性は、クラスタ全体で秘密キーと公開キーに一意に設定できます。公開キーと秘密キーにキーの使用方法も設定できます。また、テキストまたは数値のタイプの2つのカスタム属性を公開キー用、秘密キー用および両方(共通属性)に設定することもできます。

公開キーと秘密キーのペアの高度な作成

「Create」をクリックしてキー・ペアを作成する前には、公開キーと秘密記キーの拡張属性を設定できます。

- 「Advanced」セクションを開きます。

- 「Advanced」セクションの「Common Attributes」に次の情報を入力します。

- Custom Attribute 1: 共通属性のカスタム属性「Name」、「Value」および「Type」を追加します。名前はx-で始める必要がありますが、x-OGGおよびx-OKVで始めることはできません。

- Custom Attribute 2: 「Custom Attribute 1」のようにカスタム属性を設定します。

- 「Advanced」セクションの「Private Key Attributes」に次の情報を入力します。

- Key Usage: キー使用方法の操作を選択します。

- Name: 秘密キーを識別するための「Name Value」を追加します。「Name Type」を追加します。

- Custom Attribute 1: 秘密キーのカスタム属性「Name」、「Value」および「Type」を追加します。名前はx-で始める必要がありますが、x-OGGおよびx-OKVで始めることはできません。

- Custom Attribute 2: 「Custom Attribute 1」のようにカスタム属性を設定します。

- 「Advanced」セクションの「Public Key Attributes」に次の情報を入力します。

- Key Usage: キー使用方法の操作を選択します。

- Name: 公開キーを識別するための「Name Value」を追加します。「Name Type」を追加します。

- Custom Attribute 1: 公開キーのカスタム属性「Name」、「Value」および「Type」を追加します。名前はx-で始める必要がありますが、x-OGGおよびx-OKVで始めることはできません。

- Custom Attribute 2: 「Custom Attribute 1」のようにカスタム属性を設定します。

- 「Create」をクリックして、拡張属性が含まれたキー・ペアを作成します。

親トピック: キーの作成

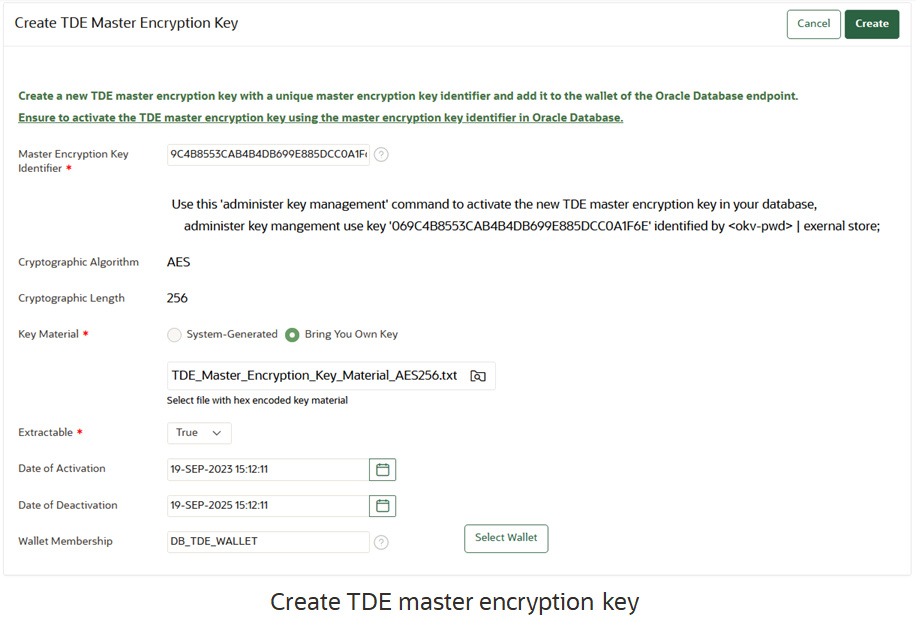

11.4.1.5 TDEマスター暗号化キーの作成

TDEマスター暗号化キーは、Oracle Key Vault管理コンソールから作成できます。キー・マテリアルは、Oracle Key Vaultでシステム生成されるか、ファイルからアップロードできます。キーは、そのキーを作成した対象のデータベースで使用する必要があります。

ノート:

TDEマスター暗号化キーを抽出不可に設定すると、スケールとパフォーマンスの問題が発生する可能性があります。親トピック: キーの作成

11.4.1.6 GoldenGateマスター・キーの作成

GoldeGateマスター暗号化キーは、管理コンソールから作成できます。キー・マテリアルは、Oracle Key Vaultでシステム生成されるか、ファイルからアップロードできます。キーは、そのキーを作成した対象のGoldenGateデプロイメント用に構成する必要があります。

- Oracle Key Vault管理コンソールにログインします。

- 「Keys & Wallets」を選択し、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

- 「Create」をクリックします。

- 「Create Keys」ページで、「GoldenGate Master Key」をクリックします。「GoldenGate Master Key」ページが表示されます。

- 表示されたページの「Application Keys」領域で、「GoldenGate Master Key」をクリックします。

- 「Master Key Name」を入力します。

- 「Master Key Version」を入力します。

- 「System-Generated」は、キー・マテリアルをシステム生成させる場合に選択します。「Bring Your Own Key」は、キーのキー・マテリアルを指定する場合に選択します。「Bring Your Own Key」オプションを選択した場合は、16進数のキー・マテリアルが含まれているファイルを選択します。

- ドロップダウン・リストから「Extractable」設定を選択します:

- 「Date of Activation」を入力します。アクティブ化の日付には、現在の日時が自動的に移入されます。これは、編集することもクリアすることもできます。

- 「Date of Deactivation」を入力します。非アクティブ化の日付は、現時点から2年間に設定されます。

- 「Wallet Membership」には既存のウォレットの名前を入力します。新しく作成したキーは、このウォレットに追加することになります。「Select Wallet」をクリックして、ポップアップからウォレットを選択することもできます。

- 「Create」をクリックして、GoldenGateマスター・キーを作成します。

11.4.1.7 SSHキー・ペアの作成

セキュア・シェル(SSH)キー・ペアは、Oracle Key Vault管理コンソールから作成できます。このキーでは、SSHデプロイメントへの接続を設定するためのSSHエンドポイントへのアクセス権を付与することも、既存のデプロイメントのエンドポイントのSSHキーをローテーションするために使用することもできます。

- Oracle Key Vault管理コンソールにログインします。

- 「Keys & Wallets」タブを選択し、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

- 「Create」をクリックします。

- 「Create Keys」ページで、「SSH Key Pair」をクリックします。「Create SSH Key Pair」ページが表示されます。

- 表示されたページの「Application Keys」領域で、「SSH Key Pair」をクリックします。

- 「SSH User」を入力します。「SSH User」は、SSHキーの実際のコンシューマ(人間、アプリケーションまたはマシン)を追跡することを目的としています。

- 「SSH User」の名前またはアイデンティティを入力します。

- 「Cryptographic Algorithm」ドロップダウン・リストから、アルゴリズム「RSA」を選択します。

- 「Cryptographic Length」を選択します。

- ドロップダウン・リストから「Private Key Extractable」設定を選択します:

- 「Date of Activation」を入力します。アクティブ化の日付には、現在の日時が自動的に移入されます。これは、編集することもクリアすることもできます。

- 「Date of Deactivation」を入力します。非アクティブ化の日付は、現時点から2年間に設定されます。

- 「Wallet Membership」には既存のウォレットの名前を入力します。新しく作成した各キーは、このウォレットに追加することになります。「Select Wallet」をクリックして、ポップアップからウォレットを選択することもできます。

- 「Create」をクリックして、SSHキー・ペアを作成します。

関連トピック

親トピック: キーの作成

11.5 キーまたはセキュリティ・オブジェクトの状態の管理

キーまたはセキュリティ・オブジェクトをアクティブ化または非アクティブ化する日付を設定し、一部の仮想ウォレットのセキュリティ・オブジェクトの状態を変更できます。

- キーまたはセキュリティ・オブジェクトの状態の管理について

キーまたはセキュリティ・オブジェクトがアクティブになる日付、つまりその使用日時を制御できます。 - マルチマスター・クラスタによるキーおよびセキュリティ・オブジェクトへの影響

マルチマスター・クラスタの1つのノードに作成したキーは、クラスタ内の他のノードに表示されるまでに多少時間がかかります。 - キーまたはセキュリティ・オブジェクトのアクティブ化

キーは、「Active」または「Pre-Active」状態にできます。 - キーまたはセキュリティ・オブジェクトの非アクティブ化

キーは、非アクティブ化に設定された日付を過ぎると非アクティブつまり期限切れになります。 - キーまたはセキュリティ・オブジェクトの取消し

キーを取り消すと、その状態を「Deactivated」または「Compromised」に設定できます。 - キーまたはセキュリティ・オブジェクトの破棄

使用されなくなったり、なんらかの方法で侵害されたキーは、破棄できます。

11.5.1 キーまたはセキュリティ・オブジェクトの状態の管理について

キーまたはセキュリティ・オブジェクトがアクティブな日付(使用可能な時期)を制御できます。

キーおよびセキュリティ・オブジェクトを取り消したり、破棄することができます。マルチマスター・クラスタは、異なるノード上のキーおよびセキュリティ・オブジェクトのアクティブ化時間または非アクティブ化時間に影響し、ネーミング競合が発生する可能性があることに注意してください。

11.5.2 マルチマスター・クラスタによるキーおよびセキュリティ・オブジェクトへの影響

マルチマスター・クラスタの1つのノードで作成するキーは、クラスタ内の他のノードでの表示に時間がかかります。

この時間は、ノード間のレプリケーション・ラグによって定義されます。レプリケーション・ラグの値は「Monitoring」ページの「Cluster Link State」ペインに表示され、このページには、「Cluster」タブを選択してアクセスできます。

Transparent Data Encryption (TDE)マスター暗号化キーを2つの異なるノード上の2つの異なるキーストアに追加した場合は、両方のキーストアに表示されます。

アクティブ化日、非アクティブ化日、プロセス開始日および保護停止日の調整には制限があります。これらの日付について、セキュリティ・オブジェクトへの変更が現在の時間に非常に近い場合は、レプリケーション・ラグが原因で状態の変更が発生することがあります。

マルチマスター・クラスタでのオブジェクトの作成と同様に、セキュリティ・オブジェクトには、異なるノードで作成されたオブジェクトとの名前の競合が発生することがあります。競合がある場合、Oracle Key Vaultでは一意の名前が提示されるか、名前を変更できます。

関連トピック

親トピック: キーまたはセキュリティ・オブジェクトの状態の管理

11.5.3 キーまたはセキュリティ・オブジェクトのアクティブ化

キーは、「Active」または「Pre-Active」状態にできます。

11.5.5 キーまたはセキュリティ・オブジェクトの取消し

キーを取り消すと、その状態を「Deactivated」または「Compromised」に設定できます。

- このキーに対する読取りおよび変更アクセス権を持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Keys & Wallets」タブを選択してから、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

- 「Keys & Secrets」ページで、取り消す項目に対応する、「Edit」の下の編集用鉛筆アイコンをクリックします。

- 「Object Details」ページで、「Revoke」をクリックします。

- 「Revoke Object」ページの「Revocation Reason」ドロップダウン・リストから、取消しの理由を選択します。

- オプションで、「Revocation Message」に詳細を追加します。

- 「Save」をクリックします。

親トピック: キーまたはセキュリティ・オブジェクトの状態の管理

11.5.6 キーまたはセキュリティ・オブジェクトの破棄

使用されなくなったり、なんらかの方法で侵害されたキーは、破棄できます。

- このキーに対する読取りおよび変更アクセス権を持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Keys & Wallets」タブを選択してから、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

- 「Keys & Secrets」ページで、破棄する項目に対応する、「Edit」の下の編集用鉛筆アイコンをクリックします。

- 「Object Details」ページで、「Destroy」をクリックします。

- 確認のウィンドウで、「OK」をクリックします。

親トピック: キーまたはセキュリティ・オブジェクトの状態の管理

11.6 Oracle Key Vaultからの対称キーまたは秘密キーの抽出の管理

対称キーまたは秘密キーがOracle Key Vaultから離れるのを制限できます。

- Oracle Key Vaultからの対称キーまたは秘密キーの抽出の管理について

対称キーまたは秘密キー(抽出)がOracle Key Vaultから離れるのを制限できるため、これらのオブジェクトのセキュリティ・レベルが高くなります。 - 既存の対称キーまたは秘密キーの抽出可能属性値の構成

既存の対称キーまたは秘密キーの抽出可能属性値を構成できます。

11.6.1 Oracle Key Vaultからの対称キーまたは秘密キーの抽出の管理について

対称キーまたは秘密キー(抽出)がOracle Key Vaultから離れるのを制限できるため、これらのオブジェクトのセキュリティ・レベルが高くなります。

対称キーまたは秘密キーを使用する多くの操作では、Oracle Key Vaultの外部でこれらの操作が実行されるため、この目的で、デフォルトでOracle Key Vault内の対称キーまたは秘密キーを抽出できます。Oracle Key Vaultに格納されている透過的データベース暗号化(TDE)マスター暗号化キーの例を考えてみます。Oracle Databaseエンドポイントでデータ暗号化キーを復号化する必要がある場合、PKCS#11ライブラリはOracle Key VaultからTDEマスター暗号化キーを取得して復号化を実行します。サイトで対称キーまたは秘密キーがOracle Key Vaultに保持されるようにする必要がある場合は、抽出可能属性値をfalseに設定することで、Oracle Key Vault内に残るように対称キーまたは秘密キーを構成できます。抽出可能属性値をfalseに設定すると、対称キーおよび秘密キーのキー・マテリアルがOracle Key Vaultから抽出されなくなりますが、他のオブジェクト・メタデータ(オブジェクト属性、状態などを含む)は、引き続きOracle Key Vaultから取得できます。TDEマスター暗号化キーがOracle Key Vaultから離れることが制限されている場合、PKCS#11ライブラリは、暗号化されたデータ暗号化キーを復号化するためのリクエストをOracle Key Vaultに送信します。続いて、Oracle Key Vault内で復号化が実行され、その後、平文のデータ暗号化キーがPKCS#11ライブラリに返されます。対称キーまたは秘密キーがOracle Key Vaultから離れるのを許可するには、その抽出可能属性値をtrueに設定します。

次の方法で、対称キーまたは秘密キーの抽出可能属性を設定できます。

- 既存の対称キーまたは秘密キーの抽出可能属性値の設定:キー管理者ロールを持つユーザーは、既存の対称キーまたは秘密キーの抽出可能属性値をtrueまたはfalseに変更できます。既存の対称キーまたは秘密キーに対する読取り/書込みアクセス権を持つユーザーまたはエンドポイントも、その抽出可能属性設定を変更できます。ただし、これは、より厳しい設定(つまり、値をfalseに設定して対称キーまたは秘密キーを抽出不可にすること)を適用する場合にのみ許可されます。このようなユーザーまたはエンドポイントは、対称キーまたは秘密キーが現在抽出不可能な場合は、抽出可能にするように抽出可能属性設定を変更できません。

- すべてのエンドポイントに対するグローバルな抽出可能属性のデフォルト値の設定: グローバル・エンドポイント設定で、抽出可能属性のデフォルト値を設定できます。この設定はすべてのエンドポイントに適用されます。この設定は、次のいずれかの状況が発生しないかぎり、エンドポイントが新しい対称キーまたは秘密キーを作成または登録するときに使用されます。

- 抽出可能属性が、作成時または登録時に対称キーまたは秘密キーに設定されます。

- デフォルトの抽出可能属性値が、そのエンドポイントに対して明確に設定されています(つまり、エンドポイントはこの設定をグローバル・エンドポイントから継承しません)。

このグローバル・エンドポイント設定は、既存の対称キーまたは秘密キーには適用されません。この設定は、この設定の構成後に作成または登録された新しい対称キーまたは秘密キーにのみ適用されます。

- 個々のエンドポイントの抽出可能属性のデフォルト値の設定: 個々のエンドポイントの抽出可能属性のデフォルト値を設定できます。エンドポイント固有の設定は、グローバル・エンドポイントの設定よりも優先されます。エンドポイントが新しい対称キーまたは秘密キーを作成または登録するときに、その作成時または登録時にそのキーに対して抽出可能属性が設定されていない場合は、このエンドポイント固有の抽出可能属性設定が適用されます。

この個々のエンドポイント設定は、既存の対称キーまたは秘密キーには適用されません。この設定は、この設定の構成後にエンドポイントによって作成または登録される新しい対称キーまたは秘密キーにのみ適用されます。

- 対称キーまたは秘密キーを作成または登録する際の抽出可能属性値の設定: C SDK、Java SDKまたはRESTfulサービス・ユーティリティを使用して、作成時または登録時に新しい対称キーまたは秘密キーの抽出可能属性値を設定できます。キーの作成時に指定された抽出可能属性値は、その抽出可能属性のエンドポイントの有効設定よりも優先されます。ただし、この場合はさらに制限を受けることになります。抽出可能属性のエンドポイントの有効設定がfalse (新しい対称キーまたは秘密キーが抽出不可)に設定されている場合、新しい対称キーまたは秘密キーの抽出可能属性をtrue (新しいキーを抽出可能として作成)に設定できません。

抽出可能属性値をfalseに設定すると、Oracle Key Vaultのパフォーマンスに影響する場合があります。パフォーマンスへの影響は、Oracle Key Vaultに限定できません。エンドポイントのパフォーマンスも影響を受ける可能性があります。

11.7 セキュリティ・オブジェクト詳細の管理

これらのオブジェクトに関する詳細の検索やこれらの詳細の変更など、セキュリティ・オブジェクトに関する詳細を管理できます。

- セキュリティ・オブジェクトの詳細の管理について

仮想ウォレット内のセキュリティ・オブジェクトを検索し、これらのセキュリティ・オブジェクトを追加、変更または削除できます。 - セキュリティ・オブジェクト項目の検索

個々のセキュリティ・オブジェクトを表示する権限がある場合は、それらのオブジェクトを検索できます。 - セキュリティ・オブジェクトの詳細の表示

キー管理者ロールを持つ管理ユーザーが、セキュリティ・オブジェクトの詳細を表示、追加および変更できます。 - セキュリティ・オブジェクトの詳細の追加または変更

適切な権限を持つユーザーのみが、セキュリティ・オブジェクトの詳細を追加または変更できます。

11.7.1 セキュリティ・オブジェクトの詳細の管理について

仮想ウォレット内のセキュリティ・オブジェクトを検索し、これらのセキュリティ・オブジェクトを追加、変更または削除できます。

セキュリティ・オブジェクトは、明確な義務の分離があるOracle Key Vault管理ユーザーが管理します。セキュリティ・オブジェクトが含まれる仮想ウォレットのウォレット権限を管理するには、キー管理者ロールを持つユーザーであることが必要です。監査マネージャ・ロールを持っているユーザーは、セキュリティ・オブジェクトを表示できますが変更はできません。一方、システム管理者ロールを持っているユーザーは個々のセキュリティ・オブジェクトの表示もできません。

セキュリティ・オブジェクトの非アクティブ化日を設定し、セキュリティ・オブジェクトが期限切れになるときにアラートで通知できます。たとえば、オブジェクト有効期限のアラートを、しきい値を7日にして構成した場合は、オブジェクトの非アクティブ化日が7日以内になると、その有効期限アラートが発生します。このしきい値の期間には、24時間ごとに電子メール通知が送信されます。このアラートは、セキュリティ・オブジェクトがPRE-ACTIVE状態またはACTIVE状態の場合にのみ発生します。セキュリティ・オブジェクトが取り消されるか破棄されると、Oracle Key Vaultによってセキュリティ・オブジェクトの有効期限アラートが削除されます。

関連トピック

親トピック: セキュリティ・オブジェクトの詳細の管理

11.7.2 セキュリティ・オブジェクト項目の検索

個々のセキュリティ・オブジェクトを検索できるのは、これらのオブジェクトを表示する権限がある場合です。

親トピック: セキュリティ・オブジェクトの詳細の管理

11.7.3 セキュリティ・オブジェクトの詳細の表示

キー管理者ロールを持つ管理ユーザーが、セキュリティ・オブジェクトの詳細を表示、追加および変更できます。

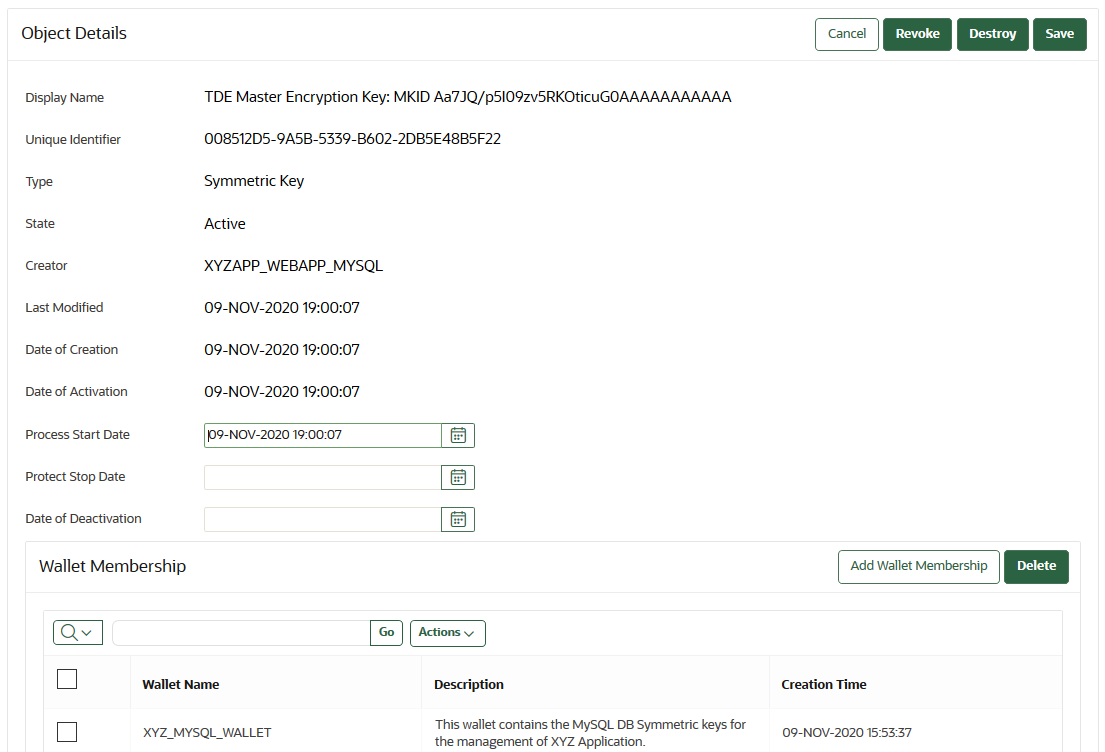

管理ユーザーは、対応する「Object Details」ページから、セキュリティ・オブジェクトに対してこれらのアクションを実行できます。オブジェクトの詳細は、特定のセキュリティ・オブジェクトの属性で、セキュリティ・オブジェクトのタイプに依存します。

-

キー管理者ロールを持っているユーザーまたは仮想ウォレットへのアクセス権を持っているユーザーとして、Oracle Key Vault管理コンソールにログインします。

-

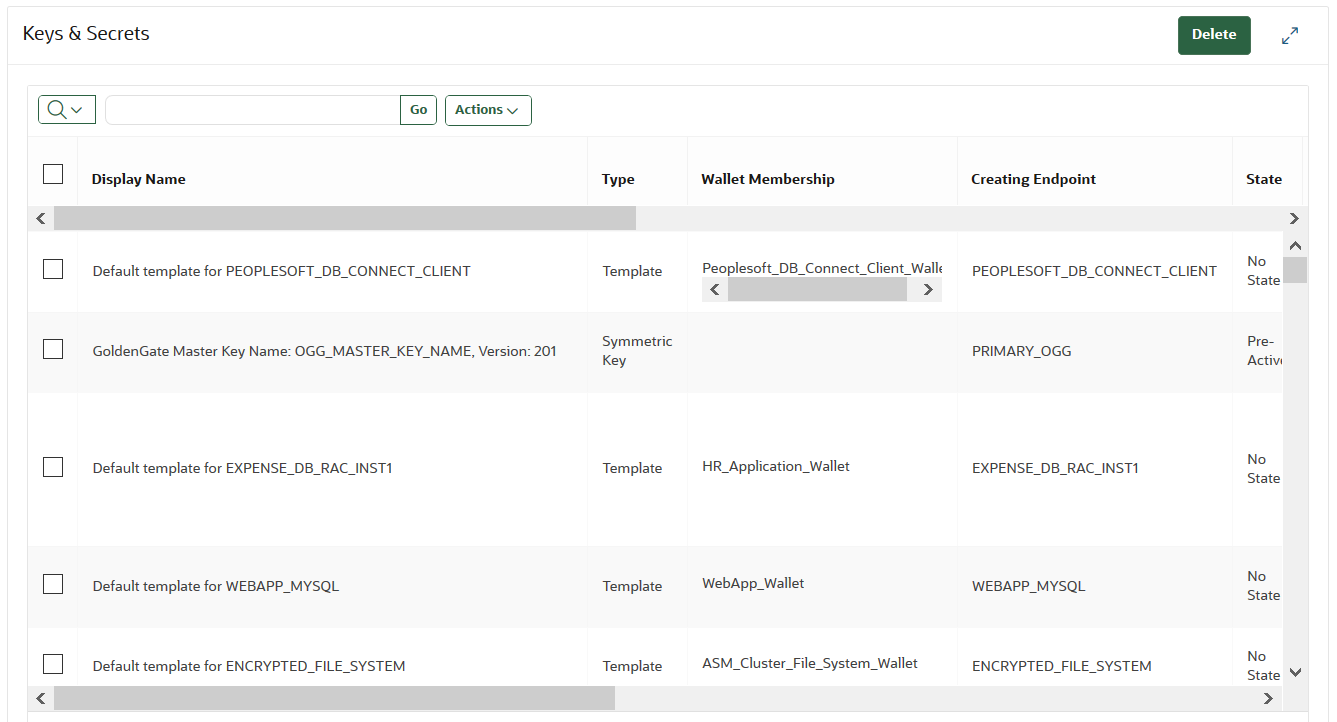

「Keys & Wallets」タブを選択してから、左側のナビゲーション・バーで「Keys & Secrets」を選択します。

-

「Keys & Secrets」ページで、必要なセキュリティ・オブジェクトを検索します。

「Keys & Secrets」ページには、Key Vault内のセキュリティ・オブジェクトの表が示されます。

この表の列を変更して、詳細情報を表示できます。「Actions」メニューから「Select Columns」を選択します。「Select Columns」ダイアログ・ボックスで、表示する列を「Display in Report」リストに移動し、「Apply」をクリックします。

-

セキュリティ・オブジェクトに対応する「Edit」列の鉛筆アイコンをクリックします。

セキュリティ・オブジェクトの属性が表示された「Object Details」ページが表示されます。次の画面には、このオブジェクトで実行できるすべてのアクティビティの一部が表示されます。

図21_object_details.pngの説明「Object Details」ページで、セキュリティ・オブジェクトを非アクティブ化する日付または使用しない日付を設定できます。「Object Details」に表示される属性は、セキュリティ・オブジェクトのタイプによって変わります。「Symmetric Key」の属性は、「Private Key」または「Opaque Object」のものとは異なります。

セキュリティ・オブジェクトを取消しまたは破棄したり、「Object Details」ページからウォレットに対してセキュリティ・オブジェクトを追加または削除できます。

「Object Details」ページの「Wallet Membership」ペインを使用すると、ウォレットにセキュリティ・オブジェクトを追加したり、ウォレットからセキュリティ・オブジェクトを削除できます。

「Object Details」ページには、次の属性が表示されます。

-

Display Name: ユーザーが項目を識別するために役立つサマリーの説明。たとえば、項目がTDEマスター暗号化キーの場合、「Identifier」には、接頭辞のTDE master encryption keyの後に、データベースがそのキーを識別するために使用する識別子が表示されます。

-

Unique Identifier: 項目を識別する、グローバルに一意のIDです。

-

Type: 項目のオブジェクト・タイプを示します。有効な値は、「Symmetric Key」、「Public Key」、「Private Key」、「Template」、「Opaque Object」、「Certificate」および「Secret Data」です。

-

State: セキュリティ・オブジェクトのステータスを示します。値は次のとおりです。

-

Pre-active: オブジェクトは存在しますが、暗号化目的にはまだ使用できません。

-

Active: オブジェクトは使用可能です。エンドポイントは、このオブジェクトがどの用途に適切かを判断するために、「Cryptographic Usage Mask」属性を調べる必要があります。

-

Deactivated: オブジェクトがアクティブではなくなっているため、(たとえば、暗号化または署名のための)暗号保護の適用には使用しないでください。ただし、以前に保護済のデータの復号化や検証の用途には、まだ適切である場合があります。

-

Compromised: オブジェクトは損われていると思われるため、使用しないでください。

-

Destroyed: オブジェクトは、いかなる目的にももう使用できません。

-

Destroyed Compromised: オブジェクトはセキュリティ侵害があったため破棄されました。いかなる目的でも、もう使用できません。

-

-

Creator: セキュリティ・オブジェクトを作成したエンドポイント。

-

Last Modified: 最終変更日。

-

Date of Creation: 作成日。

-

Date of Activation: アクティブ化の日付。

-

Process Start Date: データの暗号化にキーの使用を開始する日付。「Date of Activation」と同じかこれ以降にすることはできますが、これより前にすることはできません。

-

Protect Stop Date: この日付を過ぎると、キーを使用してデータを暗号化できなくなります。「Date of Deactivation」設定より後にすることはできません。

-

Date of Deactivation: 非アクティブ化の日付。

-

-

「Advanced」をクリックして、セキュリティ・オブジェクトの属性を表示します。

属性情報と問合せは、項目タイプによって異なります。属性の例は次のとおりです。

-

Cryptographic Algorithms: その項目によって使用されている暗号化アルゴリズム

-

Key Usage: キーを使用できる操作クライアントはこれらの属性を使用する場合もしない場合もあります。たとえば、Transparent Data Encryptionではキーの使用属性を参照しません。

-

Extractable: 対称キーまたは秘密キーのセキュリティ・オブジェクトを抽出できるかどうかを示します。「TRUE」は抽出できることを意味します。「FALSE」は抽出できないことを意味します。

-

Never Extractable: セキュリティ・オブジェクト(この場合は対称キーまたは秘密キーのみ)がOracle Key Vaultから以前に抽出できたことがないかどうかを示します。「TRUE」は、対称キーの抽出可能属性が常に「FALSE」に設定されていたことを意味します。「Extractable」属性が以前に(1回でも)「TRUE」に設定された場合、「Never Extractable」属性は「FALSE」になります(この設定のままになります)。

-

Names: キーを識別するためにユーザーまたはエンドポイントがアタッチしたラベル

-

Custom Attributes: エンドポイントによって定義され、Oracle Key Vaultによる解釈が行われない追加の属性

-

Cryptographic Parameters: 項目によって使用される、暗号化アルゴリズムのオプションのパラメータ(たとえばブロック暗号モードやパディング方式)

-

Cryptographic Length: キーの長さ(ビット)

-

Retrieved at Least Once: オブジェクトがクライアントに提供されたかどうかを示します

-

Contact Information: 連絡目的のみに使用します

-

Digests: セキュリティ・オブジェクトのダイジェスト値

-

Link Details: 関連オブジェクトへのリンク

-

11.7.4 セキュリティ・オブジェクトの詳細の追加または変更

適切な権限を持つユーザーのみが、セキュリティ・オブジェクトの詳細を追加または変更できます。

親トピック: セキュリティ・オブジェクトの詳細の管理