19 サービス証明書の管理

この章では、Oracle Key Vaultで生成された証明書について説明しており、自己署名証明書およびサード・パーティの証明書を管理する方法を学習できます。

- Oracle Key Vault証明書の概要

Oracle Key Vaultは、エンドポイント認証、サーバー認証、TLSプロトコルを使用した通信チャネルの保護など、様々な目的で証明書を使用します。 - 証明書の有効期間

セキュリティ、コンプライアンスおよび運用上の要件を満たすように、Oracle Key Vault証明書の有効期間を設定できます。 - 証明書の有効期限の監視

アラートを事前に設定し、Oracle Key Vault証明書の失効日を監視して、期限切れになる前にローテーションします。 - CA証明書のローテーションの管理

Oracle Key Vault管理コンソールを使用して、証明書が期限切れになる前にCA証明書をローテーションできます。新しいCA証明書は、自己署名ルートCA証明書または中間CA証明書になります。 - サーバー証明書およびノード証明書のローテーションの管理

Oracle Key Vault管理コンソールを使用して、サーバー証明書またはノード証明書をローテーションします。 - 失効後のOracle Key Vault CA証明書の管理

Oracle Key Vault CA証明書がすでに失効している場合、CA証明書のローテーションを開始できません。 - 代替ホスト名を使用したOracle Key Vaultの構成

代替ホスト名を使用してOracle Key Vaultを構成する方法について学習します。

19.1 Oracle Key Vault証明書の概要

Oracle Key Vaultは、エンドポイント認証、サーバー認証、TLSプロトコルを使用した通信チャネルの保護など、様々な目的で証明書を使用します。

TLSプロトコルは、Oracle Key Vaultサーバーまたはノードとエンドポイントの間の通信を保護します。TLSプロトコルでは、クラスタ・デプロイメントのOracle Key Vaultノード間またはプライマリ/スタンバイ・デプロイメントのOracle Key Vaultサーバー間のバック・チャネル通信も保護されます。エンドポイントおよびOracle Key Vaultサーバーまたはクラスタ・ノードによって使用されるTLS証明書は、そのCA証明書を使用してOracle Key Vault自体によって発行されます。Oracle Key VaultのCA証明書は、自己署名ルートCAまたは中間CAになります。

Oracle Key Vaultは、TLS証明書を生成しますが、中間CA証明書は例外です。

CA証明書

CA証明書は、Oracle Key Vaultがエンドポイント証明書およびサーバー証明書またはノード証明書の発行に使用する、自己署名ルートCAまたは中間CA証明書です。自己署名ルートCA証明書は、Oracle Key Vaultのインストール時に生成されます。ユーザーは、これをインストール後またはアップグレード後の組織独自の内部CAまたはサードパーティCAのによって署名された中間CA証明書に置き換えることができます。CA証明書は、マルチマスター・クラスタ・デプロイメントのすべてのノードと、プライマリ/スタンバイ・デプロイメントのプライマリ・サーバーとスタンバイ・サーバーの両方で同じです。CA証明書はコンソール証明書とは異なります。

期限切れになる前にCA証明書をローテーションしないと、どのエンドポイントもOracle Key VaultサーバーやOracle Key Vaultクラスタのノードと通信できず、すべてのエンドポイントで停止時間が発生します。クラスタ・デプロイメントでは、どのOracle Key Vaultノードも相互に通信できず、プライマリ/スタンバイの場合は、プライマリ・サーバーとスタンバイ・サーバー間の通信で障害が発生します。

ノート:

エンドポイントの停止を防ぐために、期限切れになる前にCA証明書をローテーションする必要があります。CA証明書の有効期限の数週間前にCA証明書のローテーションを開始して、Oracle Key Vaultデプロイメントおよびエンドポイントの停止を防止します。CA証明書をローテーションすると、サーバー証明書またはノード証明書およびエンドポイント証明書もローテーションされます。

サーバーおよびノードの証明書

サーバー証明書またはノード証明書は、Oracle Key Vaultサーバーまたはクラスタ・ノードのTLS証明書です。スタンドアロンまたはプライマリ/スタンバイ・デプロイメントでは、Oracle Key Vaultはサーバー証明書を使用してエンドポイントと通信します。Oracle Key Vaultのマルチマスター・デプロイメントでは、各クラスタ・ノードに独自のノード証明書があります。Oracle Key Vaultクラスタ・ノードは、ノード証明書を使用して相互に、およびエンドポイントと通信します。

これらの証明書は、スタンドアロンおよびプライマリ/スタンバイ・システムではサーバー証明書と呼ばれ、マルチマスター・クラスタ構成ではノード証明書と呼ばれます。Oracle Key Vault CA証明書は、これらの証明書の発行に使用されます。

サーバー証明書およびノード証明書のローテーションの管理の項の説明に従って、期限切れになる前にサーバー証明書またはノード証明書をローテーションします。CA証明書およびエンドポイント証明書は、サーバー証明書またはノード証明書のローテーション時にローテーションされません。

ノート:

マルチマスター・クラスタ・デプロイメントでのノード証明書のローテーションは、ノードごとの操作です。サーバー証明書が期限切れになる前にスタンドアロン・デプロイメントでローテーションされない場合、どのエンドポイントもOracle Key Vaultサーバーと通信できず、すべてのエンドポイントで停止時間が発生します。期限切れになる前にプライマリ/スタンバイ・デプロイメントでサーバー証明書をローテーションしないと、どのエンドポイントもプライマリ・サーバーと通信できず、すべてのエンドポイントで停止時間が発生します。

期限切れになる前にクラスタ・デプロイメントでノード証明書をローテーションしない場合、エンドポイントは、キーの取得などのエンドポイント操作に他のノードを使用します。ただし、ノード間通信は影響を受け、新しいエンドポイントの作成や新しいウォレットの作成などの操作に影響します。

ノート:

クラスタ・デプロイメント内のすべてのノード証明書が期限切れの場合、エンドポイントはマルチマスター・クラスタ内のどのノードとも通信できません。エンドポイント証明書

各エンドポイントには、Oracle Key Vaultでエンドポイントを認証するために使用される一意のエンドポイントTLS証明書が発行されます。Oracle Key Vault認証局(CA)証明書は、エンドポイント証明書の発行に使用されます。エンドポイント証明書のローテーションの項の説明に従って、エンドポイントの証明書を、期限切れになる前にローテーションします。CA証明書、サーバー証明書またはノード証明書は、エンドポイント証明書のローテーション時にローテーションされません。

エンドポイントは、その証明書が期限切れになる前にローテーションしないと、停止時間が発生し、再エンロールが必要になります。

19.2 証明書の有効期間

セキュリティ、コンプライアンスおよび運用上の要件を満たすように、Oracle Key Vault証明書の有効期間を設定できます。

- 証明書の有効期間について

コンプライアンスおよびセキュリティのベスト・プラクティスでは、証明書の目的と使用に応じて、証明書の有効性の要件が異なります。 - 自己署名ルートCA証明書の有効期間の設定

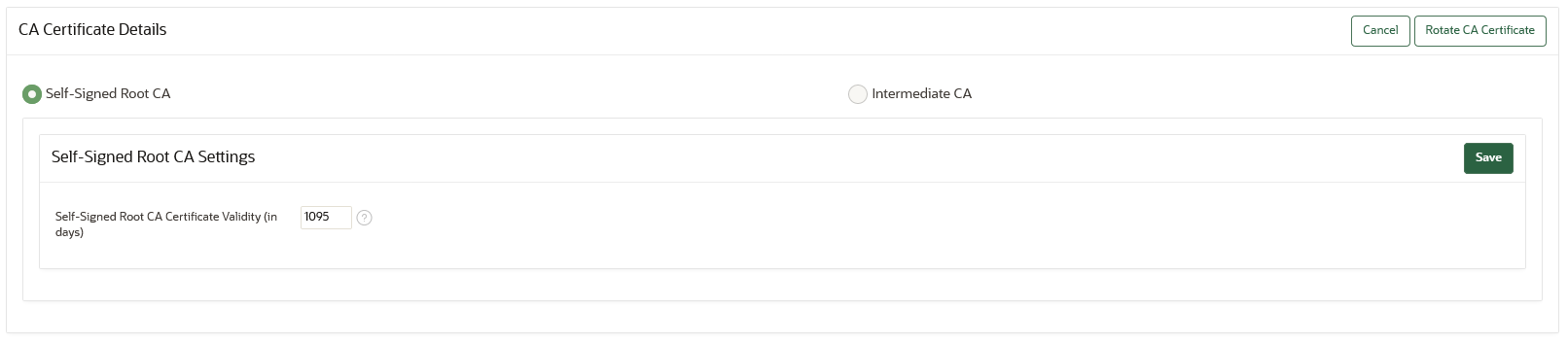

Oracle Key Vault管理コンソールから、自己署名ルート認証局(CA)証明書の有効期間を構成できます。 - サーバー証明書およびノード証明書の証明書有効期間の構成

サーバー証明書またはノード証明書の有効期間は、Oracle Key Vault管理コンソールで構成できます。 - エンドポイント証明書の証明書有効期間の構成について

エンドポイント証明書の有効期間は、グローバル・エンドポイント構成パラメータで設定できます。

親トピック: サービス証明書の管理

19.2.1 証明書の有効期間について

コンプライアンスおよびセキュリティのベスト・プラクティスでは、証明書の目的と使用に応じて、証明書の有効性の要件が異なります。

Oracle Key Vaultリリース・バージョン21.3まででは、簡潔にするために、Oracle Key Vault CA証明書、サーバーまたはノード証明書、およびエンドポイント証明書(自己署名ルートCA証明書を含む)の3種類すべてがまとめてローテーションされます。ただし、サーバー証明書またはノード証明書、エンドポイント証明書、およびCA証明書の有効期間は異なる場合があります。一般に、エンドポイント証明書およびサーバー証明書またはノード証明書の有効期間の要件は、CA証明書の有効期間の要件とは異なります。自己署名付きルートCA、サーバー証明書またはノード証明書、およびエンドポイント証明書の有効期間は、それぞれ異なる値で構成できます。CA証明書のローテーションとは関係なく、サーバー証明書またはノード証明書をローテーションできます。Oracle Key Vaultリリース21.5以降では、CA証明書、およびサーバーまたはノード証明書については、別々にエンドポイント証明書をローテーションできます。

Oracle Key VaultのTLS証明書の有効期間のデフォルトと範囲を次に示します。

表19-1 証明書の有効期間

| 証明書 | デフォルトの有効性(製品提供時) | 最小の有効性 | 最大の有効性 |

|---|---|---|---|

|

|

1095日(3年) |

365日(1年) |

3650日(10年) |

中間CA |

署名CAにより定義 | 署名CAにより定義 | 署名CAにより定義 |

|

|

365日(1年) |

365日(1年) |

1095日(3年) |

|

|

365日(1年) |

365日(1年) |

1095日(3年) |

証明書の有効期限によって、証明書の有効期限が自動的に決定されます。期限切れになる前に証明書をローテーションします。

要件を満たすように、証明書のタイプごとに異なる有効期間を設定できます。

証明書の有効期間を設定しても、既存の証明書の有効期間には影響しません。構成された有効期間は、証明書のローテーション中、あるいは新しいエンドポイントまたはクラスタ・ノードの設定時に、新しい証明書が生成されると有効になります。

CA署名機関は、中間CA証明書の有効期間を設定します。

ノート:

Oracle Key Vaultリリース21.4まででは、わかりやすくするために、3種類すべての証明書(自己署名ルートCA証明書、サーバーまたはノード証明書、およびエンドポイント証明書)で、有効期間が同じでした。サーバーまたはノード証明書をCA証明書のローテーションと関係なくローテーションすることも、それらを別々の証明書有効期間にして構成することもできませんでした。Oracle Key Vaultリリース21.5まで、エンドポイント証明書をCA証明書のローテーションと関係なくローテーションすることはできませんでした。19.2.2 自己署名ルートCA証明書の有効期間の設定

Oracle Key Vault管理コンソールから、自己署名ルート認証局(CA)証明書の有効期間を構成できます。

親トピック: 証明書の有効期間

19.2.3 サーバー証明書およびノード証明書の証明書有効期間の構成

サーバー証明書またはノード証明書の有効期間は、Oracle Key Vault管理コンソールで構成できます。

証明書有効期間は、次にサーバー証明書およびノード証明書をローテーションしたときに有効になります。これは、CA証明書のローテーションの一部としてサーバー証明書またはノード証明書を生成するか、クラスタに新しいノードを追加しても、新規ノードのノード証明書に対して考慮されます。サーバーまたはノードの証明書の有効性の設定値に関係なく、証明書が最終的に生成されると、その失効日は必ずCA証明書の失効日よりも前になります。

親トピック: 証明書の有効期間

19.2.4 エンドポイント証明書の証明書有効期間の構成について

エンドポイント証明書の有効期間は、グローバル・エンドポイント構成パラメータで設定できます。

デフォルト値は365日(1年)です。有効期間は最大で1095日(3年)、最小で365日(1年)に設定できます。

証明書の有効期間は、次に既存のエンドポイントがローテーションまたは再エンロールされたとき、または新しいエンドポイントが追加されたときに有効になります。エンドポイント証明書の有効性の設定値に関係なく、エンドポイントが最終的にローテーションされると、エンドポイント証明書の失効日は必ずCA証明書の失効日よりも前になります。

親トピック: 証明書の有効期間

19.3 証明書の有効期限の監視

アラートを事前に設定し、Oracle Key Vault証明書の失効日を監視して、期限切れになる前にローテーションします。

- 証明書の有効期限アラートを使用した証明書の有効期限の監視

有効期限アラートをリマインダとして設定し、有効期限より前に証明書をローテーションします。 - エンドポイント証明書の有効期限の確認

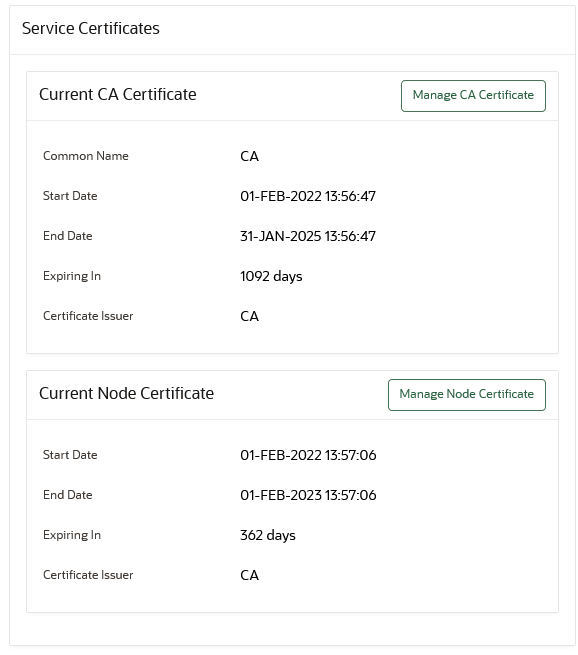

エンドポイント証明書の有効期限は、Oracle Key Vault管理コンソールで確認できます。 - 「Status」ページでのCA証明書の有効期限

「Status」ページから、Oracle Key VaultのCA証明書の有効期限である「CA Certificate Expiration Date」を確認できます。 - 「Status」ページでのサーバーおよびノード証明書の有効期限

「Status」ページから、「Server Certificate Expiration Date」(スタンドアロンまたはプライマリ・スタンバイ環境の場合)または「Node Certificate Expiration Date」(マルチマスター・クラスタ環境の場合)を確認できます。 - CA証明書の有効期限の確認

「Service Certificates」ページにナビゲートして、Oracle Key Vault CA証明書の有効期限が切れるまでの時間を確認できます。 - サーバー証明書およびノード証明書の有効期限の確認

サーバー証明書およびノード証明書の有効期限は、Oracle Key Vault管理コンソールで確認できます。

親トピック: サービス証明書の管理

19.3.1 証明書の有効期限アラートを使用した証明書の有効期限の監視

有効期限アラートをリマインダとして設定し、有効期限より前に証明書をローテーションします。

証明書(特にCA証明書)の有効期限によって、エンドポイントおよびOracle Key Vaultの通信が切断され、エンドポイント操作が完全に停止する程度まで、1つ以上のエンドポイントの操作に影響が及ぼされます。さらに、Oracle Key Vaultマルチマスター・クラスタ・ノード間のアップグレードおよび通信が失敗することがあります。有効期限前に、十分余裕を持って証明書を適切にローテーションしてください。

このシナリオを回避するために、終了する前に証明書をローテーションするリマインダとしてアラートを構成することをお薦めします。エンドポイント証明書の有効期限、サーバーまたはノード証明書の有効期限、およびCA証明書の有効期限については、別々のアラートがあります。

中間CA証明書を使用している場合は、そのCA証明書信頼チェーンの証明書の有効期限を個別にモニターします。中間CA証明書は、その証明書信頼チェーン内の証明書のどれかが期限切れになる前にローテーションする必要があります。これにより、エンドポイントの停止を防ぎます。CA証明書の有効期限の数週間前にCA証明書のローテーションを開始して、Oracle Key Vaultデプロイメントおよびエンドポイントの停止を防ぎます。

ノート:

- 中間CA証明書を使用している場合は、そのCA信頼チェーン内の証明書の有効期限を個別にモニターする必要があります。CA信頼チェーン内の証明書のどれかが期限切れになると、Oracle Key Vaultが停止されます。

- アラートで示された証明書をローテーションして、証明書の有効期限アラートに迅速に対処する必要があります。デプロイメントによっては(特にOracle Key Vault CA証明書のローテーションでは)、非常に長い時間がかかる場合があります(数日間ほど)。CA証明書の有効期限が切れる前にCA証明書ローテーション・プロセスを開始し、停止を回避します。

19.3.2 エンドポイント証明書の有効期限の確認

エンドポイント証明書の有効期限は、Oracle Key Vault管理コンソールで確認できます。

関連トピック

親トピック: 証明書の有効期限の監視

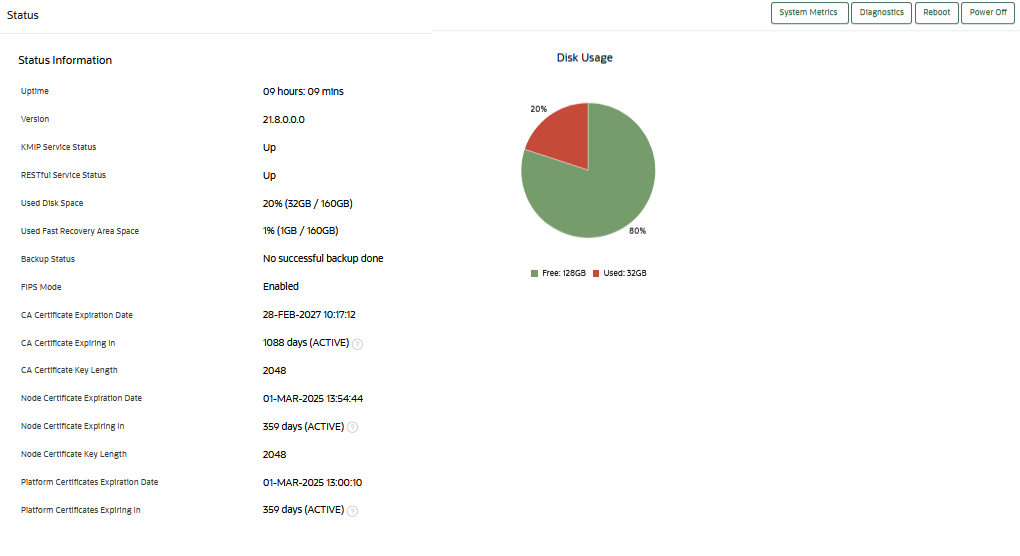

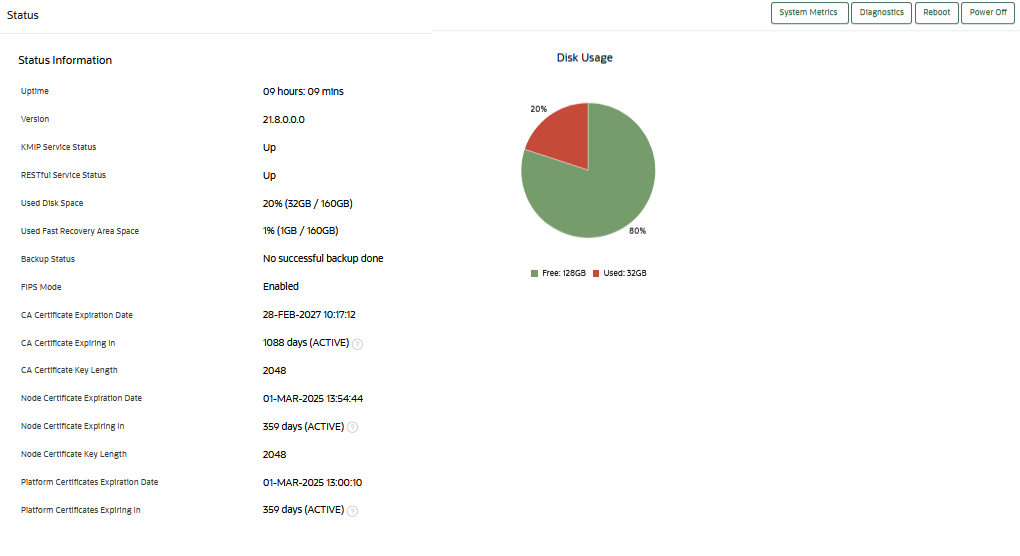

19.3.3 「Status」ページでのCA証明書の有効期限

「Status」ページから、Oracle Key VaultのCA証明書の有効期限である「CA Certificate Expiration Date」を確認できます。

「System Status」内の「CA Certificate Expiration Date」フィールドには、CA証明書の有効期限が反映されます。「System Status」ページ内の「CA Certificate Expiring In」には、CA証明書のが期限切れになるまでの日数が表示されます。

「System Status」ページにナビゲートするには、「System」タブを選択します。

- システム管理者としてOracle Key Vault管理コンソールにログインします。

マルチマスター・クラスタ環境では、クラスタ内の任意のノードにログインできます。

- 「System」タブを選択し、左側のナビゲーション・バーで「Status」を選択します。

- 「CA Certificate Expiration Date」フィールドを確認します。

- 「CA Certificate Expiring in」フィールドを確認します。

図218_ca_certificate_details_status_page.pngの説明

Oracle Key Vaultでは、「CA Certificate Expiration Date」がアラートしきい値の期間内になると、CA証明書の有効期限についてアラートが生成されます。SNMPを介して「CA Certificate Expiration Date」をモニターすることもできます。

関連トピック

親トピック: 証明書の有効期限の監視

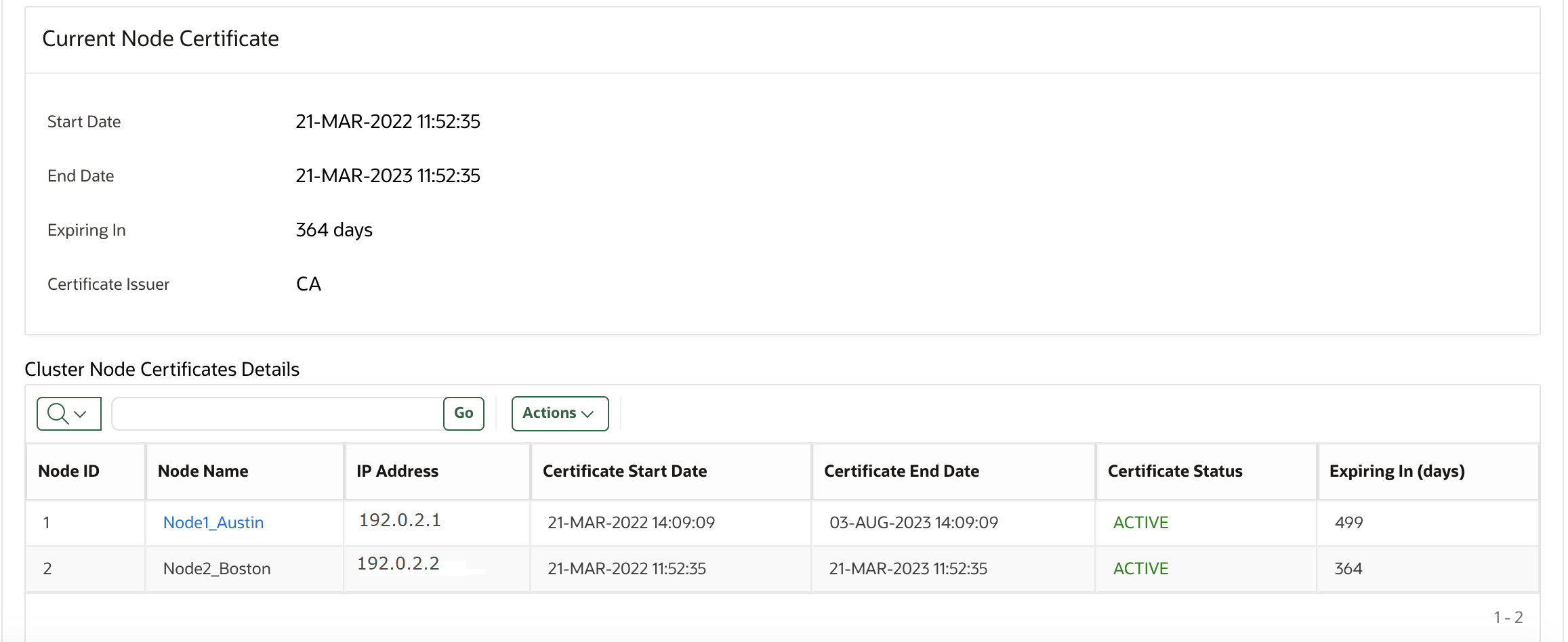

19.3.4 「Status」ページでのサーバーおよびノード証明書の有効期限

「Status」ページから、「Server Certificate Expiration Date」(スタンドアロンまたはプライマリ・スタンバイ環境の場合)または「Node Certificate Expiration Date」(マルチマスター・クラスタ環境の場合)を確認できます。

「System Status」内の「Server Certificate Expiration Date」フィールドには、サーバー証明書の有効期限が反映されます。「Status」ページ内の「Server Certificate Expiring In」には、サーバー証明書が期限切れになるまでの日数が表示されます。マルチマスター・クラスタ環境においては、これらのフィールドは「Node Certificate Expiration Date」および「Node Certificate Expiring In」という名前です。「Node Certificate Expiration Date」フィールドにはノード証明書の有効期限が反映され、「Node Certificate Expiring In」にはノード証明書が期限切れになるまでの日数が表示されます。

ノート:

マルチマスター・クラスタ環境で、ノード証明書の有効期限を確認するノードにログインします。ノードごとにノード証明書有効期限が異なる可能性があります。

「Status」ページに移動するには、「System」タブを選択します。

- システム管理者としてOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「Status」を選択します。

- 「Server Certificate Expiration Date」フィールドを確認します。マルチマスター・クラスタ環境においては、このフィールドは「Node Certificate Expiration Date」です。

- 「Server Certificate Expiring in」フィールドを確認します。マルチマスター・クラスタ環境においては、このフィールドは「Node Certificate Expiring In」です。

図218_ca_certificate_details_status_page.pngの説明

Oracle Key Vaultでは、サーバーまたはノード証明書の有効期限が、構成されているアラートしきい値の期間内になると、サーバーまたはノード証明書の有効期限についてアラートが生成されます。SNMPを介してサーバー証明書の有効期限を監視することもできます。

親トピック: 証明書の有効期限の監視

19.3.5 CA証明書の有効期限の確認

「Service Certificates」ページにナビゲートして、Oracle Key Vault CA証明書の有効期限が切れるまでの時間を確認できます。

関連トピック

親トピック: 証明書の有効期限の監視

19.3.6 サーバー証明書およびノード証明書の有効期限の確認

サーバー証明書およびノード証明書の有効期限は、Oracle Key Vault管理コンソールで確認できます。

ノート:

Oracle Key Vaultの「System Status」ページでサーバー証明書およびノード証明書の有効期限を確認することもできます。親トピック: 証明書の有効期限の監視

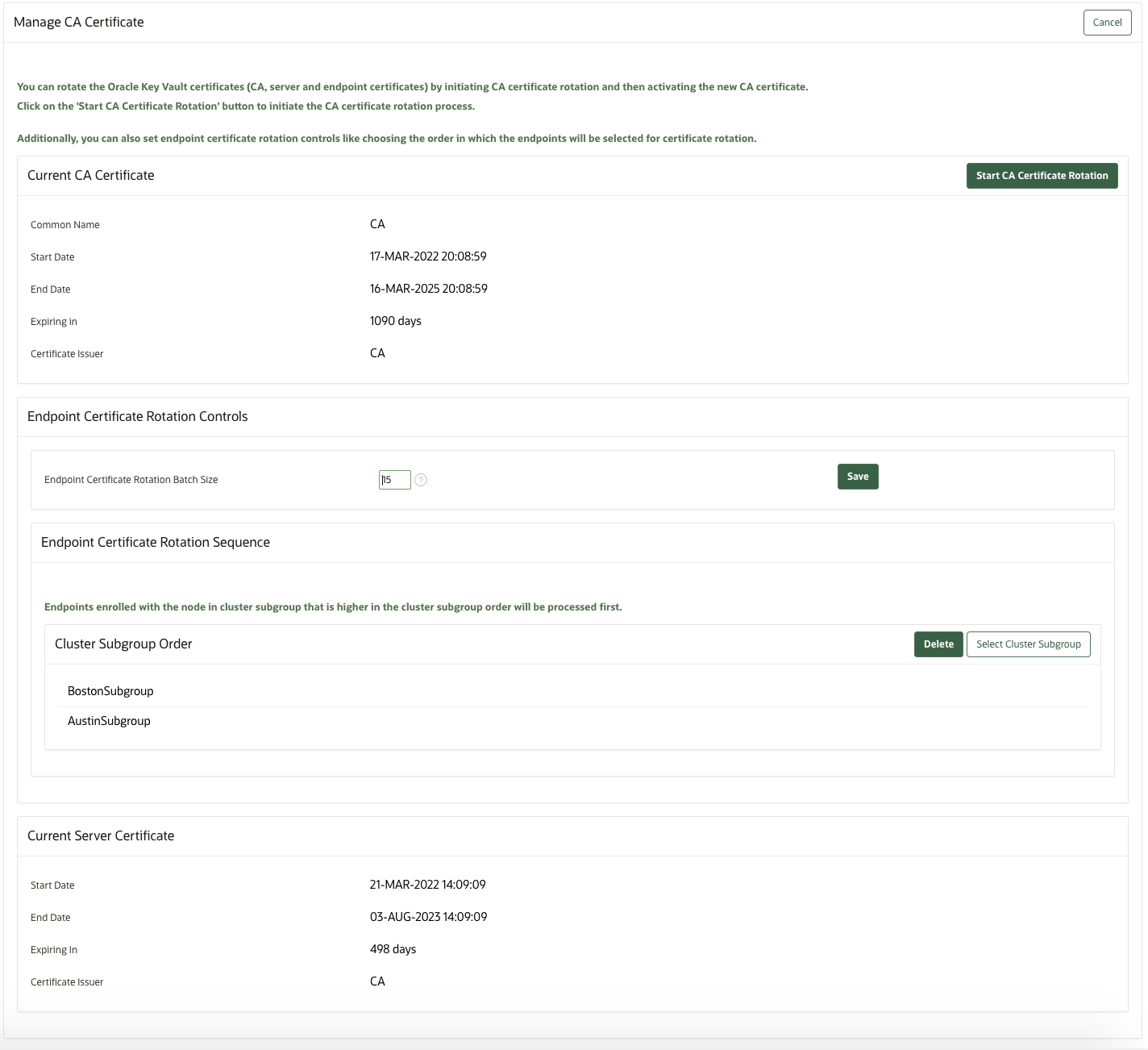

19.4 CA証明書のローテーションの管理

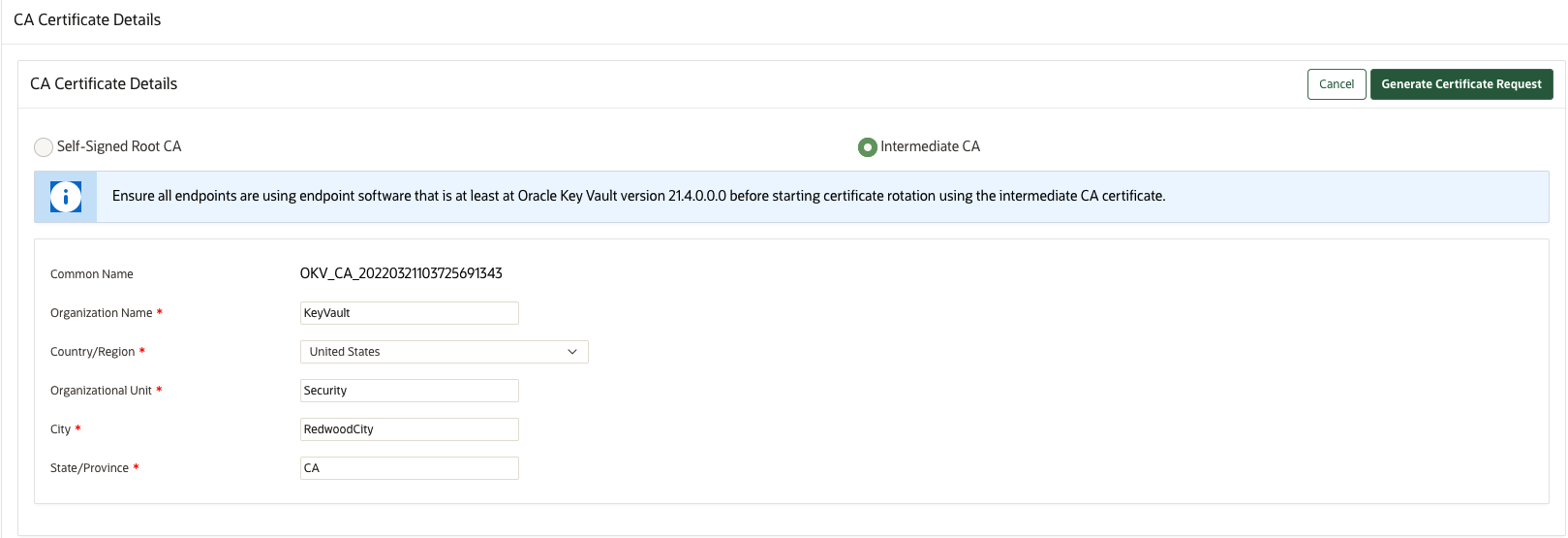

Oracle Key Vault管理コンソールを使用して、証明書が期限切れになる前にCA証明書をローテーションできます。新しいCA証明書は、自己署名ルートCA証明書または中間CA証明書になります。

- CA証明書のローテーションを管理するためのステップ

システム管理者ロールがあるユーザーは、CAが期限切れになったときに、CA証明書ローテーションを実行できます。ユーザーは、新しい自己署名ルートCAまたは中間証明書を設定し、新しい証明書を使用できます。サーバー証明書またはノード証明書、およびエンドポイント証明書もこのプロセスの一部としてローテーションされます。 - 自己署名ルートCAまたは中間CA証明書の確認

Oracle Key Vaultでは、自己署名ルートCA証明書と中間CA証明書のいずれかが使用されます。 - CA証明書のキー長の設定

認証局(CA)証明書のキーの長さとして、2048ビットか4096ビットを選択できます。 - 自己署名ルートCA証明書の有効性の設定

自己署名ルート認証局(CA)証明書の有効性の日数を設定できます。 - 中間CA証明書の設定

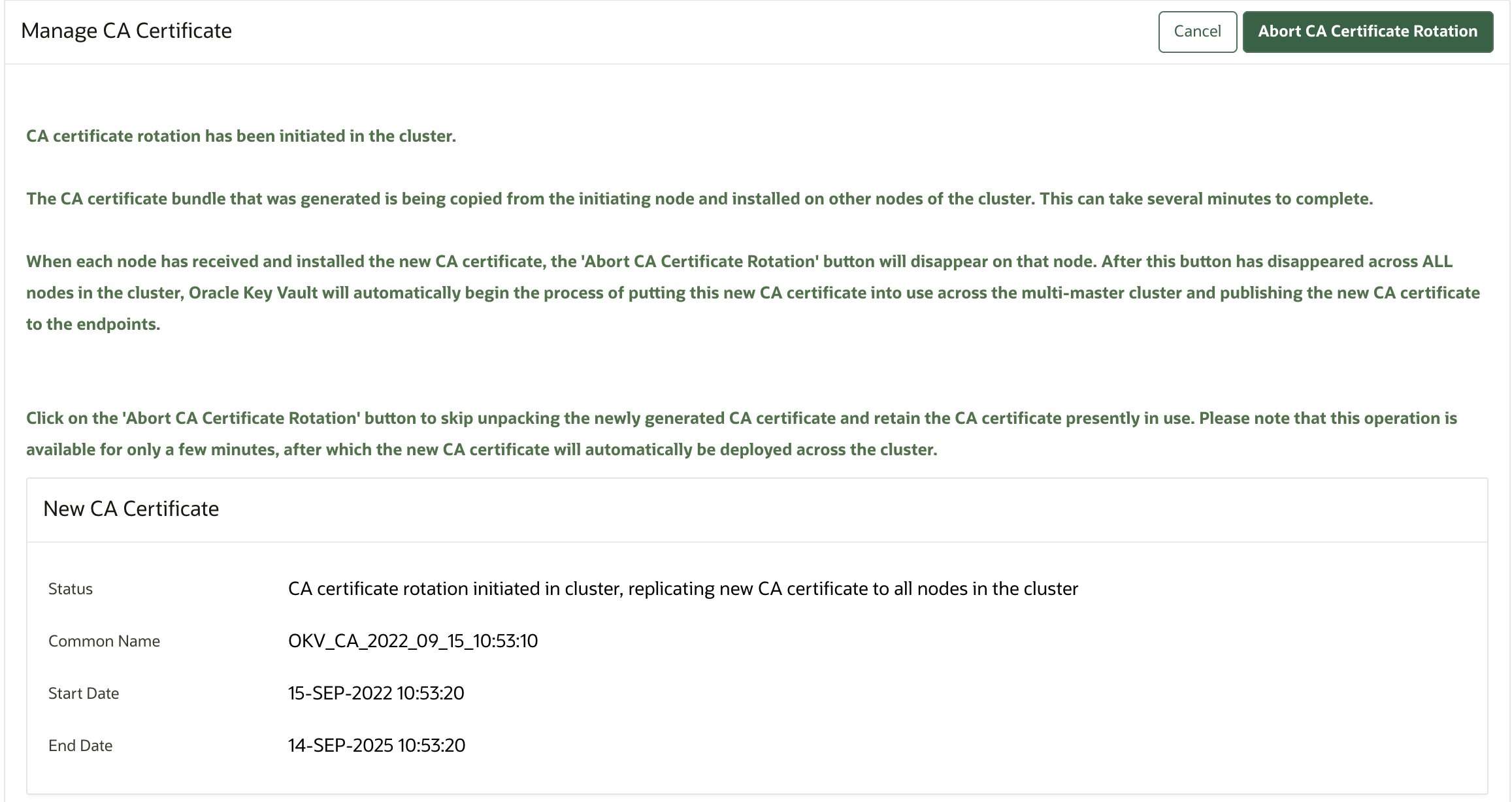

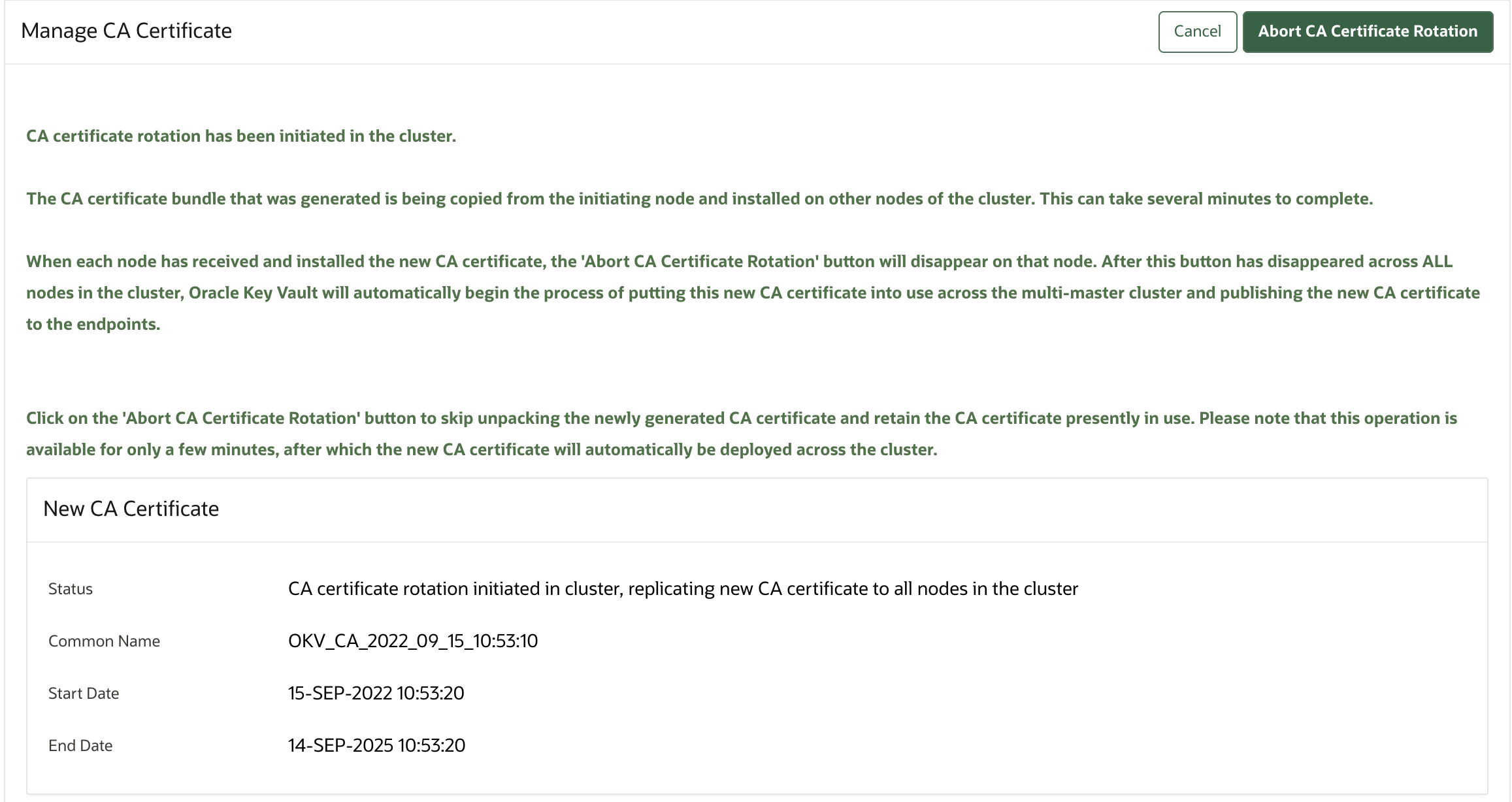

Oracle Key Vault管理コンソールを使用して、中間CA証明書の証明書署名リクエストを生成し、信頼できるサード・パーティによって署名された中間CA証明書をアップロードします。 - CA証明書のローテーション

Oracle Key Vault管理コンソールを使用して、CA証明書をローテーションし、自己署名ルートCA証明書または中間CA証明書のいずれかを有効にします。 - エンドポイント証明書のローテーションのバッチ・サイズの設定

エンドポイント証明書のローテーションのバッチ・サイズの値は、CA証明書のローテーション・プロセス中に特定のOracle Key VaultサーバーまたはノードのROTATED状態に指定できるエンドポイントの数を表します。 - エンドポイント証明書のローテーション順序の設定

マルチマスター・クラスタ環境では、認証局(CA)証明書をローテーションするときに、クラスタ・サブグループの順序付けによってエンドポイントをローテーションできる順序を幅広く設定します。 - 全体的な証明書のローテーション・ステータスの確認

Oracle Key Vault管理コンソールを使用して、証明書のローテーションの全体的なステータスを確認します。 - エンドポイントの証明書のローテーション・ステータスの確認

Oracle Key Vault管理コンソールを使用して、エンドポイントの証明書ローテーションのステータスを確認します。 - CA証明書のローテーション後のタスク

CA証明書のローテーションが完了したら、ローテーション後のタスクを実行します。 - CA証明書のローテーション・プロセスに影響する要因

クラスタ環境の認証局(CA)証明書のローテーション・プロセスに影響するこれらの要因を考慮してください。 - CA証明書のローテーションを管理するためのガイドライン

認証局(CA)証明書を管理するための、これらのOracle Key Vaultガイドラインを考慮してください。

親トピック: サービス証明書の管理

19.4.1 CA証明書のローテーションを管理するためのステップ

システム管理者ロールがあるユーザーは、CAが期限切れになったときに、CA証明書のローテーションを実行できます。ユーザーは、新しい自己署名ルートCAまたは中間証明書を設定し、新しい証明書を使用できます。サーバー証明書またはノード証明書、およびエンドポイント証明書もこのプロセスの一部としてローテーションされます。

親トピック: CA証明書のローテーションの管理

19.4.2 自己署名ルートCAまたは中間CA証明書の確認

Oracle Key Vaultでは、自己署名ルートCA証明書と中間CA証明書のいずれかが使用されます。

CAである場合や、OKV_CA_で始まる場合など)、現在のCA証明書は自己署名ルートCAです。そうでない場合、現在のCA証明書は中間CAです。また、中間CA証明書では、「Certificate Issuer」フィールドに、信頼できるサード・パーティの共通名が表示されます。

関連トピック

親トピック: CA証明書のローテーションの管理

19.4.3 CA証明書のキー長の設定

認証局(CA)証明書のキーの長さとして、2048ビットか4096ビットを選択できます。

親トピック: CA証明書のローテーションの管理

19.4.4 自己署名ルートCA証明書の有効性の設定

自己署名ルート認証局(CA)証明書の有効性の日数を設定できます。

関連トピック

親トピック: CA証明書のローテーションの管理

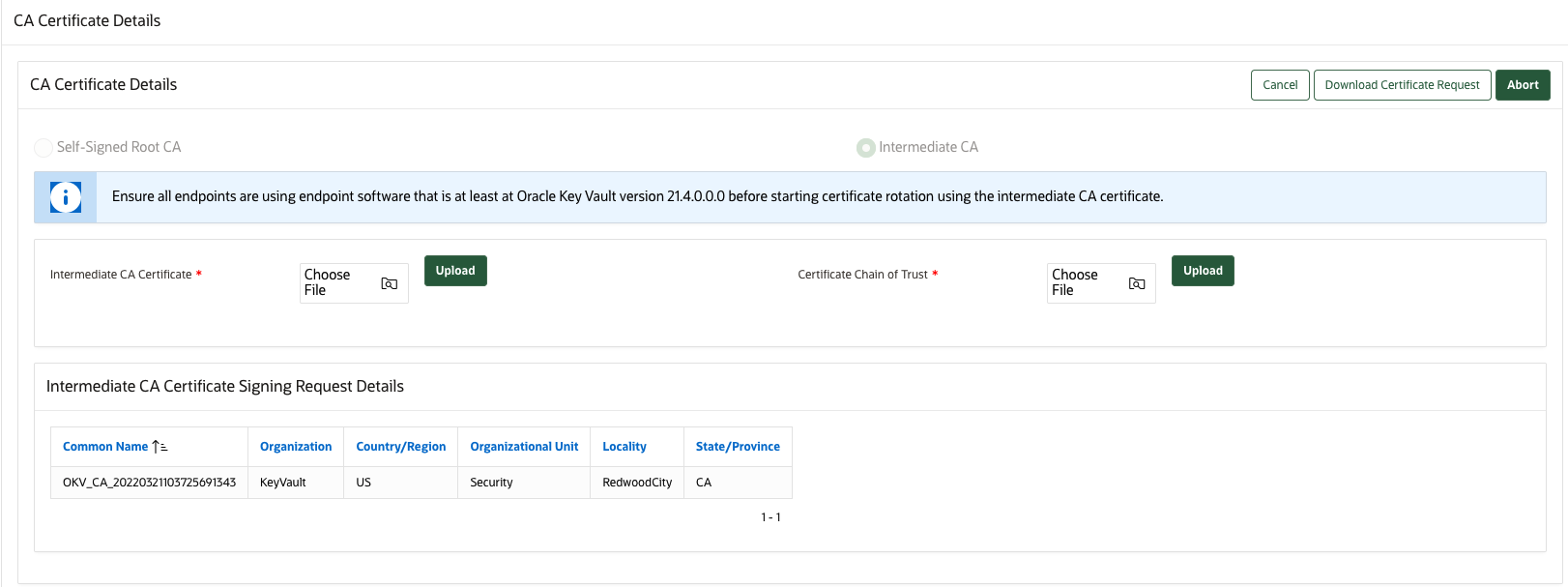

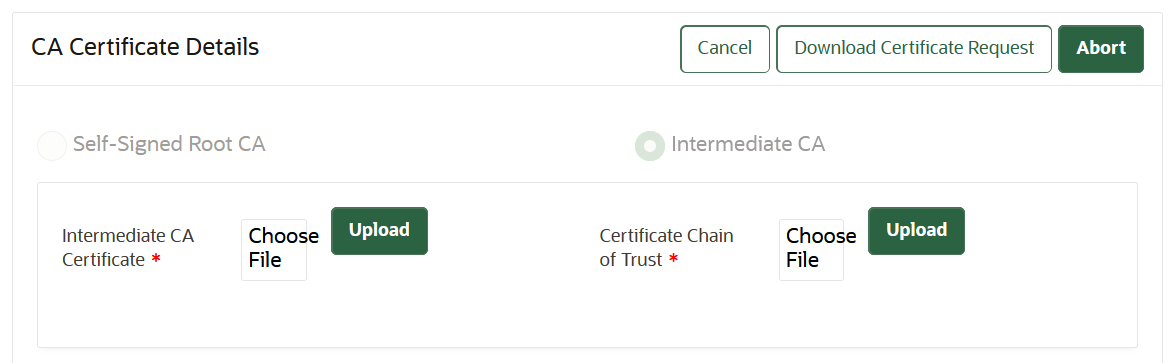

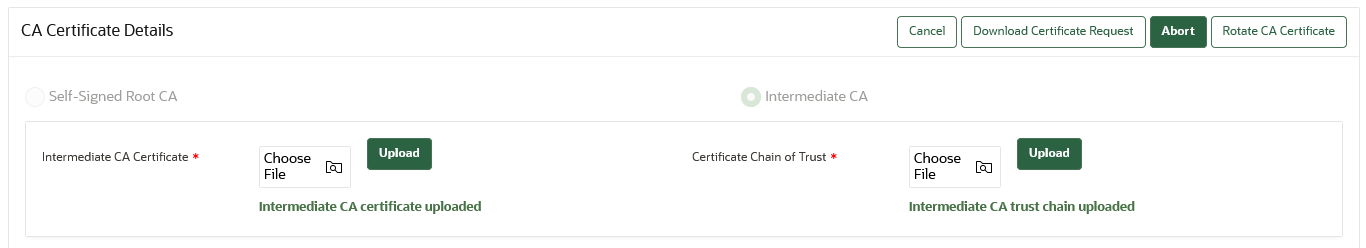

19.4.5 中間CA証明書の設定

Oracle Key Vault管理コンソールを使用して、中間CA証明書の証明書署名リクエストを生成し、信頼できるサード・パーティによって署名された中間CA証明書をアップロードします。

中間CA証明書はアップロードしても有効になりません(つまり、中間CA証明書はアップロードしても使用されません)。次のステップを実行して、CA証明書をローテーションし、アップロードした中間CA証明書を有効にします。

親トピック: CA証明書のローテーションの管理

19.4.6 CA証明書のローテーション

Oracle Key Vault管理コンソールを使用して、CA証明書をローテーションし、自己署名ルートCA証明書または中間CA証明書のいずれかを有効にします。

これらのステップを実行して、Oracle Key Vault環境全体でCA証明書のローテーション・プロセスを完了します。

親トピック: CA証明書のローテーションの管理

19.4.7 エンドポイント証明書のローテーションのバッチ・サイズの設定

エンドポイント証明書のローテーションのバッチ・サイズの値は、CA証明書のローテーション・プロセス中に特定のOracle Key VaultサーバーまたはノードのROTATED状態に指定できるエンドポイントの数を表します。

ROTATED状態であるとみなされます。

親トピック: CA証明書のローテーションの管理

19.4.8 エンドポイント証明書のローテーション順序の設定

マルチマスター・クラスタ環境では、認証局(CA)証明書をローテーションするときに、クラスタ・サブグループの順序付けによってエンドポイントをローテーションできる順序を幅広く設定します。

クラスタ・サブグループは通常、リージョンまたはデータ・センター内のエンドポイントをグループ化するために使用されます。CA証明書のローテーション中のエンドポイント証明書の再発行は、時間がかかるプロセスになる可能性があるため、操作の簡素化のために、クラスタ・サブグループごとにエンドポイントを処理すると便利です。

親トピック: CA証明書のローテーションの管理

19.4.9 全体的な証明書のローテーション・ステータスの確認

Oracle Key Vault管理コンソールを使用して、証明書のローテーションの全体的なステータスを確認します。

親トピック: CA証明書のローテーションの管理

19.4.10 エンドポイントの証明書のローテーション・ステータスの確認

Oracle Key Vault管理コンソールを使用して、エンドポイントの証明書ローテーションのステータスを確認します。

親トピック: CA証明書のローテーションの管理

19.4.11 CA証明書のローテーション後のタスク

CA証明書のローテーションが完了したら、ローテーション後のタスクを実行します。

- 以前にOracle Key Vault RESTfulサービス・ソフトウェア・ユーティリティ(

okvrestclipackage.zip)をダウンロードした場合は、RESTfulサービス・ユーティリティを引き続き使用できるように、再度ダウンロードします。okvrestclipackage.zipをダウンロードする前に、マルチマスター・クラスタ環境のすべてのノードとプライマリ/スタンバイ環境のサーバーで証明書が完全にローテーションされていることを確認します。これを行うには、Oracle Key Vault管理コンソールのログイン・ページで「Endpoint Enrollment and Software Download」リンクを選択します。「Download RESTful Service Utility」タブを選択し、「Download」をクリックして、

okvrestclipackage.zipファイルを安全な場所にダウンロードします。 -

バックアップ先を更新します

CA証明書のローテーション後に、各サーバーまたはノードに新しい証明書が発行されます。Oracle Key Vaultノードまたはサーバーの公開キーも変更されます。「Backup Destination Details」ページの「Public Key」フィールドに表示される公開キーをコピーし、バックアップ先サーバーにある適切な構成ファイル(

authorized_keysなど)に貼り付ける必要があります。そのためには、「System」タブ、左側のナビゲーション・バーの「Settings」の順にナビゲートします。「System Configuration」領域で、「Backup and Restore」を選択します。「Manage Backup Destination」をクリックして、すべてのバックアップ先を表示します。「Create」 ボタンをクリックします。「Public Key」 フィールドに新しい公開キーが表示されます。

-

すべてのOracle Key Vaultノードおよびサーバーをバックアップします。

証明書のローテーションが完了したら、このバックアップ操作を実行することが重要です。後でバックアップをリストアする必要がある場合は、CA証明書のローテーション後に、リストアするバックアップが開始されている必要があります。CA証明書のローテーションの前にバックアップをリストアすると、Oracle Key Vaultサーバーが使用可能になりますが、エンドポイントはリストアされたOracle Key Vaultサーバーに接続できなくなります。リストアされたシステムのCA証明書の有効期限が切れている可能性があり、エンドポイントは、CA証明書のローテーション前に行われたバックアップに存在しない新しいCAによって発行されたエンドポイント証明書を使用します。

親トピック: CA証明書のローテーションの管理

19.4.12 CA証明書のローテーション・プロセスに影響する要因

クラスタ環境の認証局(CA)証明書のローテーション・プロセスに影響するこれらの要因を考慮してください。

CA証明書のローテーションの期間は、CA、ノードおよびエンドポイントの証明書がローテーションされる速度によって決まります。エンドポイント証明書のローテーションは最も時間がかかります。

CA証明書のローテーション・プロセス中、Oracle Key Vaultでは、クラスタの各ノードのエンドポイントの証明書が、同時にROTATED状態にできるエンドポイント数の上限が設定されたバッチでローテーションされます。Oracle Key Vaultノードで任意の時点でROTATED状態になるエンドポイントの数は、エンドポイント証明書のローテーションのバッチ・サイズで定義されます。エンドポイントは、発行ノードから新しい証明書を受信し、発行ノードに証明書の受信の確認応答をする必要があります。証明書を受信するには、エンドポイントが少なくとも1つのオブジェクトを作成している必要があります。

ノート:

一般に、エンドポイントの証明書を発行するノードは、エンドポイントの関連クラスタ・サブグループのノードの1つです。次の要因は、エンドポイント証明書のローテーション・プロセスに影響します。

- 新しい証明書を受信するには、エンドポイントの証明書が生成された発行ノードにエンドポイントがアクセスできる必要があります。エンドポイントはエンドポイント・ノード・スキャン・リスト内の任意のノードと通信できるため、エンドポイントは作成者ノードにアクセスして証明書を受信する前に多くの操作を実行できます。エンドポイントは、クラスタ内のノードにアクセスすることによって、新しい証明書の受信の確認応答をする必要もあります。

- エンドポイント証明書のローテーション時間は、クラスタ内のノード数によって増加します。エンドポイントによって、ローカル・サブグループ内のノードに優先順位が付けられるため、CA証明書のローテーション中にノードごとに異なるサブグループを設定することを検討してください。

- エンドポイント証明書のローテーションのバッチ・サイズは、クラスタの各ノードに適用されます。そのため、各ノードにエンドポイントが均等に作成されている場合、各ノードは、バッチ・サイズと等しい数のエンドポイントを同時にローテーションします。ただし、すべてのエンドポイントが単一のノード上に作成されている場合、すべてのエンドポイントの証明書のローテーションの負荷は、他のノード間で分散されるのではなく、その1つのノードにかかります。

- クラスタでのエンドポイント証明書のローテーションおよび一般的なロード・バランシングを高速にするために、クラスタのすべてのノードでエンドポイント作成を分散することを検討してください。

- Oracle Key Vaultリリース12.2からアップグレードする前にエンドポイントを作成した場合は、すべてのエンドポイントが1つの単一ノードに関連付けられている可能性があります。その場合、様々なクラスタ・ノードにエンドポイントが作成された場合よりも、ローテーション・プロセスが遅くなる場合があります。

- エンドポイントは、少なくとも1つのオブジェクトがOracle Key Vaultサーバーにアップロードされている場合にのみ更新を正常に受信できます。エンドポイントにオブジェクトがあるかどうかは、

okvutil listコマンドを実行することで確認できます。 - エンドポイント証明書のローテーションが妨げられるエンドポイントについては、エンドポイントの再エンロールまたは

okvutil listコマンドの実行を検討してください。エンドポイントの一時停止や削除もできます。

19.4.13 CA証明書のローテーションを管理するためのガイドライン

認証局(CA)証明書を管理するための、これらのOracle Key Vaultガイドラインを考慮してください。

エンドポイント・ソフトウェア・バージョンのガイドライン

- 自己署名ルートCA証明書のローテーションでは、すべてのエンドポイント・ソフトウェアがバージョン18.2.0.0.0以降になるようにします。

- 中間CA証明書のローテーションでは、すべてのエンドポイント・ソフトウェアがバージョン21.4.0.0.0以降になるようにします。

- CA証明書のローテーションを開始する前に、エンドポイント・ソフトウェアをOracle Key Vaultと同じバージョンにアップグレードして、証明書のローテーションに対する最新の修正がエンドポイント・ソフトウェアでも使用可能になるようにします。

CA証明書のローテーションの推奨事項

- マルチマスター・クラスタ環境では、1つのノードからのみローテーションを開始することをお薦めします。このノードを使用して、CA証明書のローテーション・プロセスを完了します。証明書のローテーション中にノードが使用不可になる場合、別のノードを選択し、そのノードを使用して残りのCA証明書のローテーション・プロセスを完了します。証明書のローテーションの実行中はノードを切り替えないでください。

- CA証明書のローテーションを実行する前に、Oracle Key Vaultシステムをバックアップします。

- ネットワークの問題やその他の問題が原因で、特定のエンドポイントがその再発行されたエンドポイント証明書を受け取れない場合は、そのエンドポイントを再エンロールすることをお薦めします。それが使用されておらずもう不要な場合は、その一時停止や削除もできます。

- エンドポイントで永続マスター暗号化キー・キャッシュを使用する場合は、CA証明書のローテーション・プロセスを開始する前に、「PKCS11 Persistent Cache Refresh Window」パラメータを大きな値に設定することをお薦めします。現在の証明書ローテーションのステータスを確認するには、「Endpoints」ページに移動して、「Common Name of Certificate Issuer」を参照してください。

CA証明書のローテーションを開始する前の確認

- 証明書のローテーションを開始する前に、すべてのマルチマスター・クラスタ・ノードのリカバリ・パスフレーズが同じであることを確認してください。

- バックアップ操作またはリストア操作が進行中の場合は、CA証明書のローテーションを実行できません。

- デプロイメントによっては、CA証明書のローテーション・プロセスが完了するまでに数日かかる場合があり、CA証明書の有効期限前にCA証明書のローテーションを適切に開始します。

- CA証明書のローテーションを開始する前に、使用されていないエンドポイントをすべて特定し、それらを削除または一時停止します。一時停止されたエンドポイントはCA証明書のローテーション中にスキップされ、それに対して、新しいCAによって発行される新しい証明書は提供されません。このようなエンドポイントを削除または一時停止しないと、CA証明書のローテーションが停止されるため、ローテーションを完了できるようにそれらのエンドポイントを再エンロールする必要があります。

- Oracle Key Vault管理コンソールで、使用されていないエンドポイントを特定するには、「Endpoints」に移動してから左側のナビゲーション・バーの「Endpoints」タブをクリックします。これにより、「Endpoints」ページが表示され、デプロイメント内のすべてのエンドポイントがリストされます。「Last Active Time」列を確認して、特定のエンドポイントがOracle Key Vaultに最後にアクセスしたのはいつかを特定します。「Last Active Time」列に非アクティブと示されているエンドポイントはすべて、削除または一時停止できます。

- ノードの追加が進行中でないことを確認します。ノードの追加中にCA証明書のローテーションを開始しないでください。

- ノード操作が進行中でないことを確認します。CA証明書のローテーション中にノード操作(ノードの追加や無効化など)を試行しないでください。

- マルチマスター・クラスタ環境では、すべてのノードがアクティブであることを確認します。クラスタ内のすべてのノードがアクティブになるまで、CA証明書のローテーションを開始しないでください。「Cluster Monitoring」ページをチェックして、ノードがアクティブかどうかを確認できます。「Cluster」タブをクリックし、左側のナビゲーション・バーから「Monitoring」を選択します。

- プライマリ/スタンバイ環境では、プライマリ・サーバーがアクティブであることを確認します。プライマリ・サーバーが読取り専用制限モードになっている場合、CA証明書のローテーションは実行しないでください。構成内の両方のサーバーがアクティブで、互いに同期されている場合にのみ、CA証明書のローテーションを開始します。

- エンドポイント証明書のローテーションが進行中でないことを確認します。エンドポイント証明書のローテーションの実行中は、CA証明書のローテーションを開始しないでください。

期限切れのCA証明書

- CA証明書がすでに失効している場合は、Oracle Key Vaultをアップグレードしないでください。アップグレードが失敗します。

- Oracle Key Vaultリリース21.5以降では、CAがすでに期限切れの場合、CA証明書のローテーションを開始できません。新しいCA証明書を手動で生成し、かわりにすべてのエンドポイントを再エンロールする必要があります。これを実行する方法の詳細は、17.6項「期限切れ後のOracle Key Vault CA証明書の管理」を参照してください。Oracle Key Vault 21.4以前では、Oracle Supportに連絡してください。

Oracle Database以外の場合の証明書ローテーション

- Oracle Key Vaultサーバーに自動的にアクセスしないエンドポイント(ACFSエンドポイントなど)の場合は、

okvutil listコマンドを使用して、エンドポイントが新しいエンドポイント証明書を取得するように強制することをお薦めします。 okvutil listを複数回実行して、エンドポイントの証明書を再生成したクラスタ・ノードに確実にアクセスする必要がある場合があります。また、エンドポイントが少なくとも1つのセキュリティ・オブジェクトにアクセスできることを確認してください。

関連トピック

親トピック: CA証明書のローテーションの管理

19.5 サーバー証明書およびノード証明書のローテーションの管理

Oracle Key Vault管理コンソールを使用して、サーバー証明書またはノード証明書をローテーションします。

- サーバー証明書およびノード証明書のローテーションについて

Oracle Key Vaultはサーバー証明書を使用してエンドポイントと通信します。Oracle Key Vaultクラスタ・ノードは、ノード証明書を使用して相互に、およびエンドポイントと通信します。 - サーバー証明書およびノード証明書の証明書有効期間の構成

サーバー証明書またはノード証明書の有効期間は、Oracle Key Vault管理コンソールで構成できます。 - サーバー証明書およびノード証明書のローテーション

Oracle Key Vault管理コンソールで、サーバー証明書およびノード証明書をローテーションできます。 - サーバー証明書およびノード証明書をローテーションするためのガイドライン

サーバー証明書またはノード証明書のローテーションを実行する前に、これらのガイドラインを確認してください。

親トピック: サービス証明書の管理

19.5.1 サーバー証明書およびノード証明書のローテーションについて

Oracle Key Vaultはサーバー証明書を使用してエンドポイントと通信します。Oracle Key Vaultクラスタ・ノードは、ノード証明書を使用して相互に、およびエンドポイントと通信します。

これらの証明書は、スタンドアロンおよびプライマリ/スタンバイ構成ではサーバー証明書と呼ばれ、マルチマスター・クラスタ構成ではノード証明書と呼ばれます。Oracle Key Vault認証局(CA)証明書によって、これらの証明書が発行されます。

CA証明書のローテーション・プロセスとは関係なく、これらの証明書のみをローテーションできます。これを実行しても、Oracle Key Vault CAの証明書の失効日やエンドポイントには影響しません。

Oracle Key Vault CAがまだ長期間有効で、サーバー・ノード証明書がまもなく期限切れになる状況では、サーバー証明書およびノード証明書のみをローテーションすると便利です。通常、CAの有効性は、サーバー証明書またはノード証明書の有効性よりも長いため、このことが発生する可能性があります。

- サーバー証明書またはノード証明書の有効性の設定

- サーバー証明書またはノード証明書のローテーション

親トピック: サーバー証明書およびノード証明書のローテーションの管理

19.5.2 サーバー証明書およびノード証明書の証明書有効期間の構成

サーバー証明書またはノード証明書の有効期間は、Oracle Key Vault管理コンソールで構成できます。

証明書有効期間は、次にサーバー証明書およびノード証明書をローテーションしたときに有効になります。これは、CA証明書のローテーションの一部としてサーバー証明書またはノード証明書を生成するか、クラスタに新しいノードを追加しても、新規ノードのノード証明書に対して考慮されます。サーバーまたはノードの証明書の有効性の設定値に関係なく、証明書が最終的に生成されると、その失効日は必ずCA証明書の失効日よりも前になります。

親トピック: サーバー証明書およびノード証明書のローテーションの管理

19.5.3 サーバー証明書およびノード証明書のローテーション

Oracle Key Vault管理コンソールで、サーバー証明書およびノード証明書をローテーションできます。

親トピック: サーバー証明書およびノード証明書のローテーションの管理

19.5.4 サーバー証明書およびノード証明書をローテーションするためのガイドライン

サーバー証明書またはノード証明書のローテーションを実行する前に、これらのガイドラインを確認してください。

- サーバー証明書またはノード証明書のローテーションが進行中の間は、認証局(CA)証明書のローテーションを実行しないでください。

- CA証明書のローテーションが進行中の間は、サーバー証明書またはノード証明書のローテーションを実行しないでください。

- エンドポイント証明書のローテーションが進行中の間は、サーバーまたはノード証明書のローテーションを実行しないでください。

- あるノードでノード証明書のローテーションが進行中の間は、別のノードで別のノード証明書のローテーションを実行しないでください。

- CA証明書のローテーションが進行中の間は、CA証明書の有効期間を変更しないでください。

- CA証明書がすでに期限切れになっている場合は、サーバー証明書をローテーションしようとしないでください。

- CA証明書のローテーション、サーバー証明書のローテーションまたはノード証明書のローテーションが進行中の間は、「Server Certificate Validity (in days)」フィールド(スタンドアロン環境またはプライマリ/スタンバイ環境の場合)や「Node Certificate Validity (in days)」フィールドを変更しないでください。

親トピック: サーバー証明書およびノード証明書のローテーションの管理

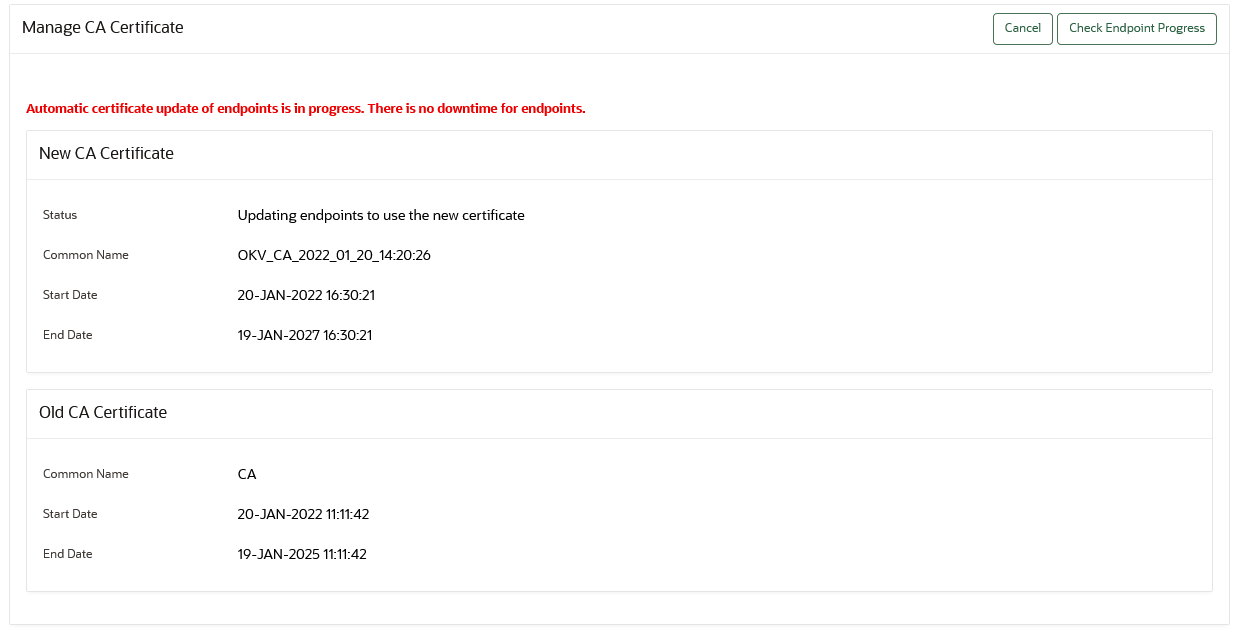

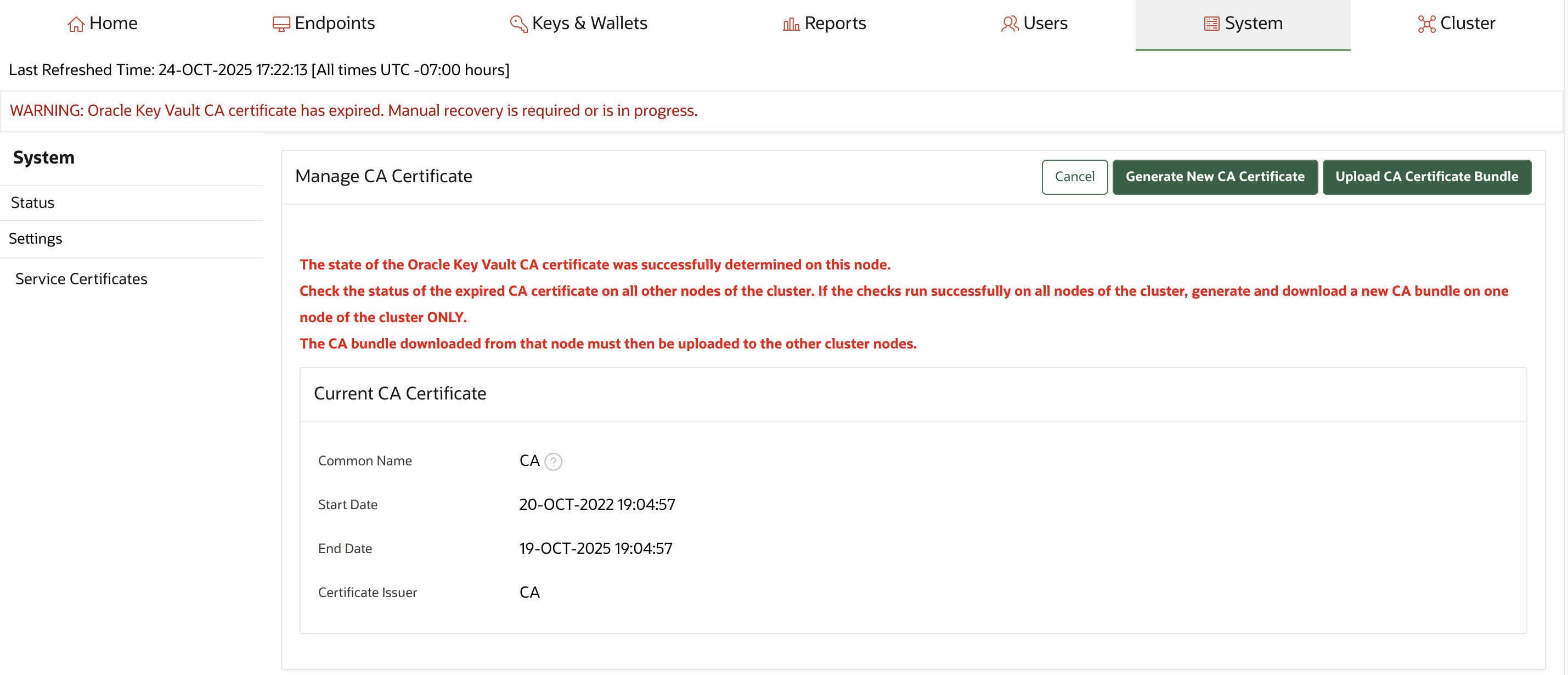

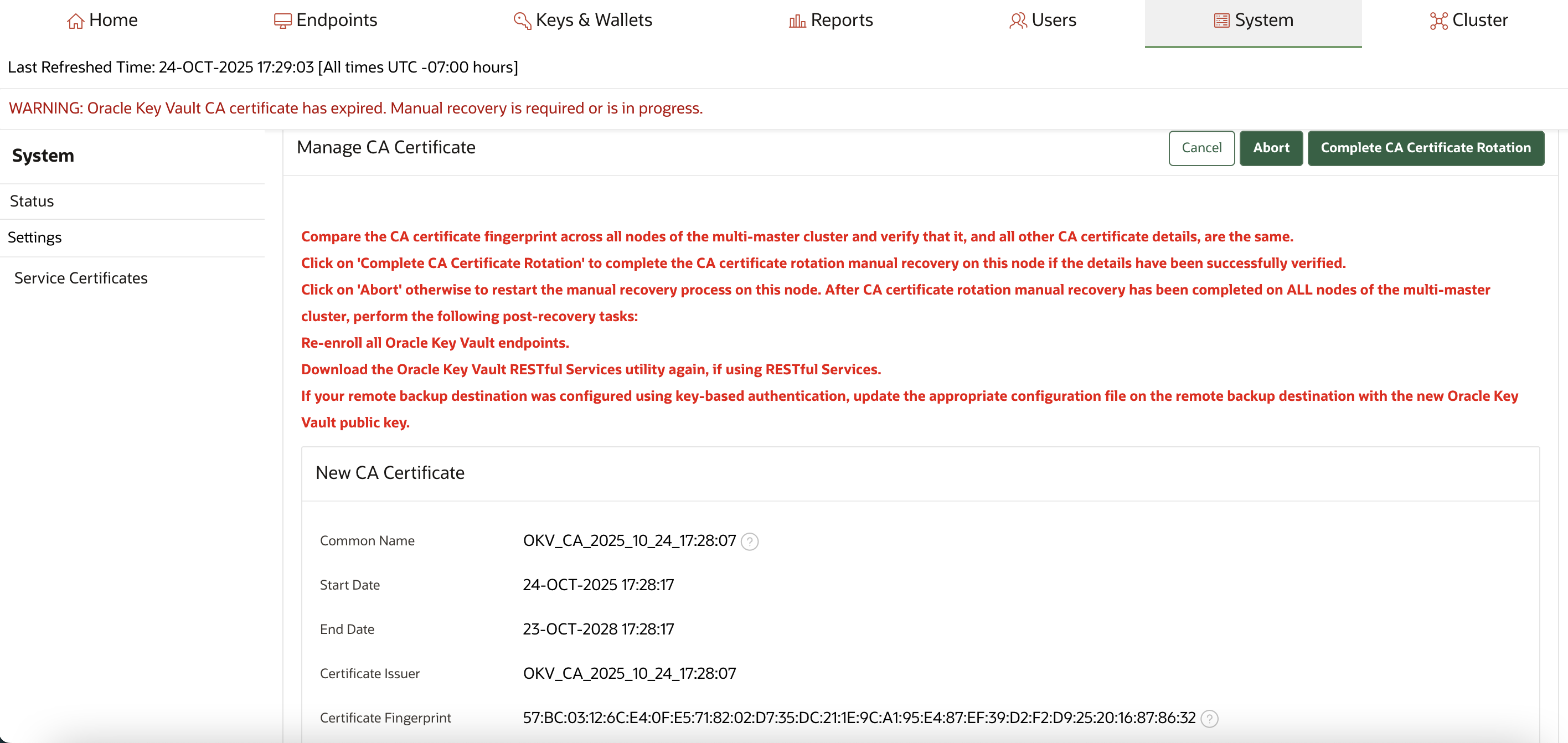

19.6 失効後のOracle Key Vault CA証明書の管理

Oracle Key Vault CA証明書がすでに失効している場合、CA証明書のローテーションを開始できません。

エンドポイントがOracle Key Vaultと通信できない場合、停止します。その結果、マルチマスター・クラスタ環境では、Oracle Key Vaultノードは相互に通信できなくなります。このようなシナリオでは、次に説明する手順を使用して、新しいCA証明書を手動で再生成する必要があります。

マルチマスター・クラスタ環境では、この新しいCA証明書を生成ノードから他のすべてのノードに分散する必要があります。CA証明書がクラスタ全体に配布されたら、各クラスタ・ノードのノード証明書を順番にローテーションする必要があります。

Back up Oracle Key Vault before commencing with these steps.

現在のCA証明書の有効期限が切れた後で新しいCA証明書を手動で発行するには、次の手順を実行します。

親トピック: サービス証明書の管理

19.7 代替ホスト名を使用したOracle Key Vaultの構成

代替ホスト名を使用してOracle Key Vaultを構成する方法を学習します。

- 代替ホスト名を使用したOracle Key Vaultの構成について

代替ホスト名、つまり完全修飾ドメイン名(FQDN)またはセカンダリIPアドレスを使用して、Oracle Key Vaultを構成できます。このIPアドレスは、マルチマスター・クラスタ・ノードに変換されるまでは変更できます。 - 管理コンソールでのOracle Key Vaultの代替ホスト名の構成

Oracle Key Vault管理コンソールで代替ホスト名を構成できます。代替ホスト名は、有効なIPアドレス、または完全修飾ドメイン名(FQDN)である必要があります。 - エンドポイント構成で使用する代替ホスト名の選択

1つ以上の代替ホスト名を使用してOracle Key Vaultを正常に構成した後、Oracle Key Vaultサーバー/ノードへの接続時にエンドポイントで使用するアイデンティティとして、これらの代替ホスト名のいずれかを選択できます。 - 代替ホスト名の構成に関するガイドライン

エンドポイントでOracle Key Vaultと通信するための代替ホスト名の構成の前に、これらのガイドラインを確認してください。

親トピック: サービス証明書の管理

19.7.1 代替ホスト名を使用したOracle Key Vaultの構成について

代替ホスト名、つまり完全修飾ドメイン名(FQDN)またはセカンダリIPアドレスを使用して、Oracle Key Vaultを構成できます。このIPアドレスは、マルチマスター・クラスタ・ノードに変換されるまでは変更できます。

Oracle Key Vaultシステム・エンドポイントは、IPアドレスを介してノードと通信します。エンドポイントは、構成ファイル(okvclient.oraまたはokvrestcli.ini)からIPアドレスを読み取ります。したがって、Oracle Key VaultのIPアドレスは、そのエンドポイントと通信するためのサーバー/ノードのプライマリ・アイデンティティの役目を果たします。Oracle Cloud Infrastructure (OCI)コンピュート・インスタンスにデプロイされたシステムの場合(それには2つのIP (パブリックIPとプライベートIP)がある場合があります)、エンドポイント通信は、デフォルトではプライベートIPを介します。

ノート:

- この機能は、スタンドアロンおよびマルチマスター・クラスタ・デプロイメントでのみ使用できます。プライマリ/スタンバイ・デプロイメントでは使用できません(Oracle Key Vaultリリース21.5では非推奨)。

- 代替IPアドレスまたは完全修飾ドメイン名を設定するためのネットワーキング変更は、このドキュメントの範囲外です。次のステップでは、新しい代替ホスト名を介したエンドポイント通信を可能にするためにOracle Key Vaultサーバー/ノードで実行する必要がある変更のみを説明します。

19.7.2 管理コンソールでのOracle Key Vault代替ホスト名の構成

Oracle Key Vault管理コンソールで代替ホスト名を構成できます。代替ホスト名は、有効なIPアドレス、または完全修飾ドメイン名(FQDN)である必要があります。

19.7.3 エンドポイント構成で使用する代替ホスト名の選択

1つ以上の代替ホスト名を使用してOracle Key Vaultを正常に構成した後、Oracle Key Vaultサーバー/ノードへの接続時にエンドポイントで使用するアイデンティティとして、これらの代替ホスト名のいずれかを選択できます。

19.7.4 代替ホスト名の構成に関するガイドライン

エンドポイントでOracle Key Vaultと通信するための代替ホスト名の構成の前に、これらのガイドラインを確認してください。

- Oracle Key Vaultデプロイメントの初期設定の間の、エンドポイントの登録前に、代替ホスト名を構成します

- マルチマスタークラスタ環境では、各ノードに、それ固有の(一意の)代替ホスト名を指定する必要があります。すべてのノードをマルチマスター・クラスタに追加した後、1ノードずつ代替ホスト名を設定します。

- プライマリ/スタンバイ・デプロイメントにおいては、代替ホスト名は構成できずエンドポイントで使用できません。

- 代替ホスト名を構成するには、Oracle Key Vaultサーバー/ノード証明書をローテーションする必要があります。この構成の間に、サーバー/ノード証明書をローテーションするためのガイドラインに従います。

- 指定のOracle Key Vaultサーバー/ノードに対して2つまで代替ホスト名を構成できます。ただし、エンドポイントでそのサーバー/ノードにアクセスするときに使用するホスト名として選択できるのは、これらの値のうち1つのみです。

- 「Hostname to use in Endpoint Configuration」を更新する前に、目的となる代替ホスト名を使用してネットワーク接続を確認します。