1 概要

この章では、Oracle Data Masking and Subsetting Packの中核となる概念について説明します。

ノート:

Oracle Data Masking and Subsettingのライセンス情報の詳細は、Oracle Databaseライセンス・ガイドを参照してください。

説明する対象製品

DMSについて

Oracle Data Masking and Subsettingは、テスト環境や開発環境など、様々なシナリオで安全でコスト効率の高いデータ・プロビジョニングを可能にすることで、リスクを高めずにデータの価値を引き出し、ストレージ・コストを最小限に抑えます。機密データを検出およびマスキングすることで保護し、関連のあるデータのみが共有されるようにします。このアプローチでは、機能が損なわれていない現実的なデータを利害関係者と安全に共有することで、規制コンプライアンスがスピードアップされ、データの価値が最大化されます。また、必要なデータのみを抽出して共有することでコストが削減され、時間、ストレージ、インフラストラクチャの経費が削減されます。

Oracle Data Masking and Subsettingの主なコンポーネント

Oracle Data Masking and Subsettingは、次の主要コンポーネントで構成されています:

ノート:

実装前にこの章で説明するOracle Data Masking and Subsettingの概念を理解しておくことをお薦めします。これらの概念をすでに理解している場合、またはデータのマスキングまたはサブセッティングを始める場合には、この章より後の章を参照してください。- まず、「前提条件」の章から始め、権限、ロールおよびストレージの要件を理解します。

- 機密列を検出およびモデル化するには、「データ検出」の章を参照してください。

- マスキング操作を定義して実行するには、「データ・マスキング」を参照してください。

- サブセッティング操作を定義して実行するには、「データ・サブセッティング」を参照してください。

DMSを使用する理由

課題

- 短期および長期の機密データを特定する方法 多数のアプリケーション、データベース、環境が広がる状況で機密データを検出することは、困難な作業です。組織は、すべての機密データが最初および継続的に正確に識別されるように、堅牢な検出ツールと方法を実装する必要があります。

- どうすれば機密データを正確に保護できるか。 機密データは、クレジット・カード番号、エスニシティ、電話番号、生年月日など、様々な形および形式で提供されます。このような多様なデータ・タイプを保護するには、包括的なデータ・セキュリティを確保するために、それぞれの特定のデータ・タイプに合せた高度なマスキングおよび技術が必要です。

- 保護されたデータは使用できるか。 開発者、テスター、アプリケーションなどにとって、保護されたデータを引き続き使用できることが重要です。データ・マスキングおよびサブセッティング・ソリューションがデータの機能と現実感を保持するようにすることが、生産性を維持し、テストおよび開発プロセスの整合性を維持するための鍵となります。

- アプリケーションは引き続き動作するか。 オンプレミス環境とクラウド環境の両方を含む、絶えず変化するIT環境でデータ保護ソリューションを開発および保守するには、継続的な適応が必要です。このような変化があっても、アプリケーションがシームレスに機能し続けることは、継続的な運用と開発に不可欠です。

- 機密データの拡散の制限: 機密データは、多くの場合、テスト、開発、QA、トレーニング、研究、クラウドなどの様々な環境に拡散されます。機密データの拡散を制限するための厳密な制御と監視を実装することは、露出を減らし、データ・セキュリティを維持するために不可欠です。

- ストレージ・コストの節約: テスト/開発や大規模なデータ・ウェアハウスなどの非本番環境でデータ・ストレージを効率的に管理することは、コストの管理に不可欠です。関連のあるデータのみを抽出して共有することで、組織はデータへの必要なアクセスを維持しながら、ストレージ費用を大幅に削減できます。

- 必要なものを共有する: 登録者、監査者、裁判所、パートナ、テスター、開発者などとデータを共有する場合は、必要な情報のみが提供され、機密情報がマスキングされるようにすることが不可欠です。これにより、規制要件や運用要件に準拠しながら、不要なデータ漏洩のリスクを最小限に抑えることができます。

- 忘れられる権利/抹消の権利(欧州におけるGDPR): 欧州のGDPRなどの規制に準拠すると、忘れられる権利が義務付けられ、組織は要求に応じて個人データを効果的に抹消する必要があります。このような要求を処理するための効率的なデータ管理プロセスの実装は、規制コンプライアンスと顧客の信頼を維持するために重要です。

ユース・ケース

- データ共有: サードパーティにアウトソーシングするか、共同作業する場合、データセット全体を共有するとリスクが生じる可能性があります。Data Masking and Subsettingソリューションでは、機密データまたは重要でないデータを削除して、機密ではない関連するデータのみが共有されるようにし、知的財産、財務、個人データなどの機密情報を保護するのに役立ちます。

- セキュアなアプリケーション・テスト: 開発者は、効果的なテストのために実際のデータを必要とします。Data Masking and Subsettingにより、個人IDや財務詳細などの機密情報を難読化することで、現実のデータを使用できます。これは、データ・プライバシを損なうことなく、周到なテストを行うことが出来ます。

- 侵害のない分析: 機密情報をマスキングすることで、企業は個人データを公開することなく、分析のためにデータを安全に共有できます。これにより、プライバシとコンプライアンスを維持しながら、効果的にデータドリブンのインサイトを得ることが出来ます。

- 規制コンプライアンス: GDPRやCCPAなどの規制により、組織は機密データを安全に処理する必要があります。Oracleのソリューションは、非本番環境での機密情報の匿名化と保護に役立ち、コンプライアンスへの取り組みを支援し、刑罰のリスクを最小限に抑えます。

メリット

-

機密データの保護: 非本番環境で使用する前にマスキングし、不正アクセスから保護することで、個人を特定できる情報(PII)や財務データなどの機密情報の機密性を確保します。

- コンプライアンス範囲管理: 機密データを管理するための規制および法律への企業全体のコンプライアンスを確保し、テストおよび開発環境において機密でないデータへのアクセスのみを許可することで、コンプライアンス違反のリスクを軽減します。

- コスト効率の高いテストおよび開発環境: データをサブセッティングすることで、テストおよび開発環境のストレージ・コストを削減します。テストおよび開発の目的で必要な関連のあるデータのサブセットのみを含めることで、テストの質を犠牲にすることなく、ストレージ要件を最小限に抑えることができます。

-

自動化された機密データ検出: 機密データとそのデータベース内の関係を自動的に識別します。この機能により、機密データがどこに存在するか、データベース内でどのように接続されているかを明確に理解できるため、コンプライアンスの取組みが合理化されます。

- 包括的なマスキングおよびサブセッティング機能: 幅広いマスキング・フォーマット、サブセッティング技術およびアプリケーション・テンプレートにアクセスします。これにより、ユーザーはデータ・マスキングおよびサブセッティング戦略を特定の要件にあわせて調整できるため、包括的なデータ保護と最適化が保証されます。

- 柔軟なデプロイメント・オプション: データベース内で直接、またはエクスポートされたファイルから、データをマスキングおよびサブセッティングします。この柔軟性は、多様なデータ環境やプリファレンスに対応し、インフラストラクチャやワークフローに最適な方法を選択できます。

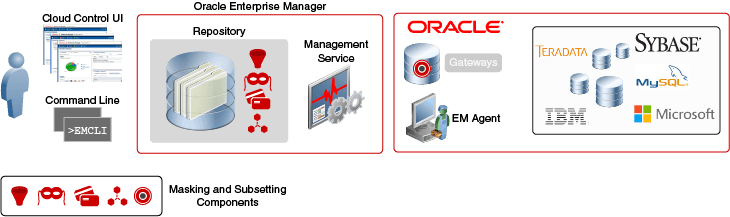

アーキテクチャ

Oracle Data Masking and Subsettingは、Oracle Enterprise Managerのインフラストラクチャの一部です。Oracle Enterprise Managerを使用している組織は、Oracle Data Masking and Subsettingパックを別でダウンロードしてインストールする必要はありません。Oracle Enterprise Managerによって、管理者用の統合されたブラウザベースのユーザー・インタフェースが提供されます。すべてのデータ・マスキングおよびサブセッティング・オブジェクトは、Oracle Enterprise Managerリポジトリ内に一元的に配置され、これによりデータ検出、マスキング定義およびデータ・サブセッティング定義の一元的な作成および管理が容易になります。直観的なクラウド管理のグラフィカル・ユーザー・インタフェース(GUI)に加え、Oracle Enterprise Managerではデータ・マスキングおよびサブセッティングのタスクを自動化するためにコマンドライン・インタフェース(EMCLI)も提供します。

Oracle Enterprise Manager Architectureの詳細は、Oracle Enterprise Managerの概要ガイドを参照してください。

方法

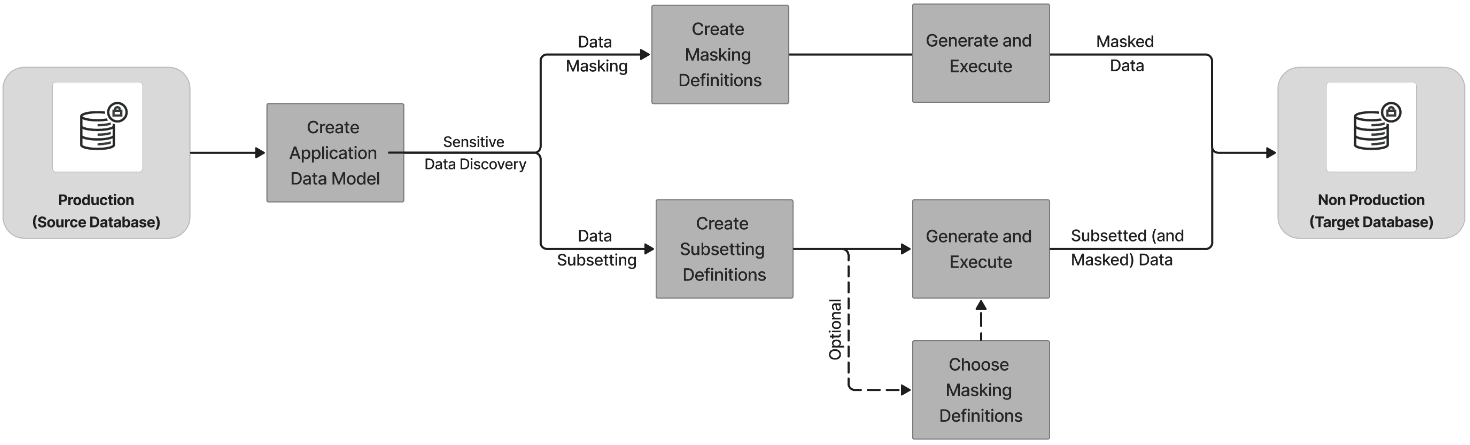

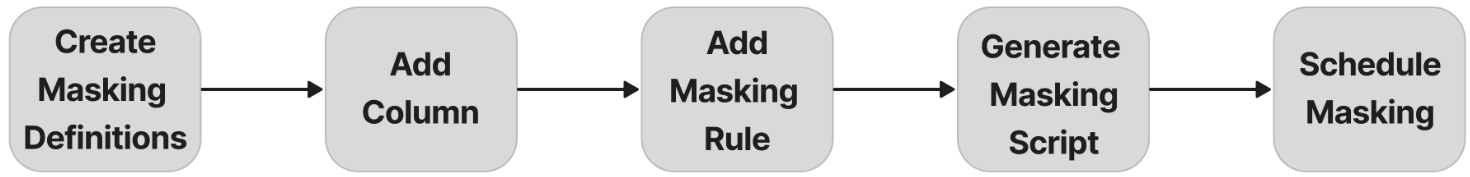

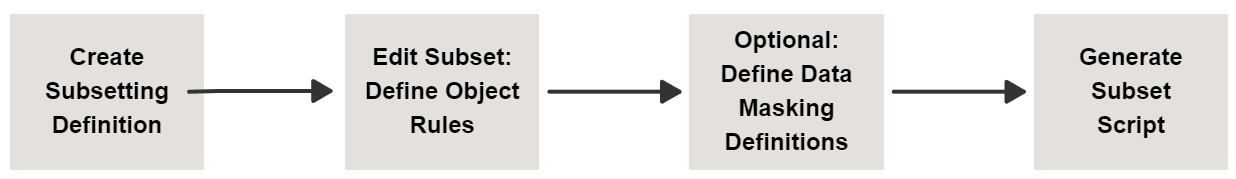

次の図は、Oracle Data Masking and Subsettingワークフローについて説明しています。

次のステップでは、Oracle Data Masking and Subsettingワークフローについて説明します。

-

アプリケーション・データ・モデルの作成 — Oracle Data Masking and Subsettingの使用を開始するには、アプリケーション・データ・モデル(ADM)を作成する必要があります。ADMは、アプリケーション・メタデータ、参照関係を取得し、ソース・データベースからの機密データの検出を可能にします。

-

データ・マスキング定義の作成 — ADMを作成したら、次のステップは、データ・マスキング定義を作成することです。マスキング定義には、マスキングされる列に関する情報と、これらの各列のマスキングに使用するフォーマットが含まれます。

-

データ・サブセッティング定義の作成 — データ・サブセッティング定義を作成して、データのサブセッティングの条件とパラメータを定義します。

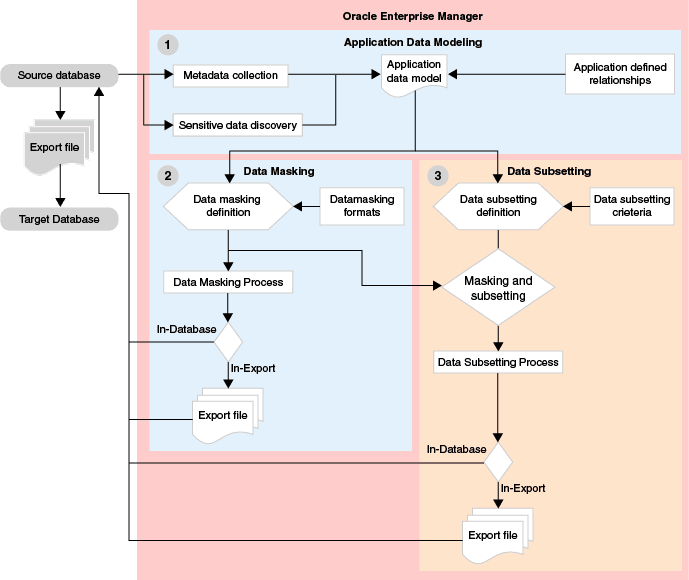

デプロイメント・オプション

Oracle Data Masking and Subsettingは、データのマスキングとサブセッティング用に次のモードを提供します。

-

インデータベース・モードでは、非本番データベース内のデータを直接にマスキングおよびサブセッティングし、本番環境への影響は最小限であるか、まったく影響を与えません。データベース内モードでは、データベース内のデータが永続的に変更されるため、このデプロイメント・モードは、本番データベースではなく、ステージング、テストまたは開発データベースなどの非本番環境をお薦めします。

-

インエクスポート・モードでは、データベースからデータを抽出するときに、ほぼリアルタイムでデータをマスキングおよびサブセッティングします。抽出されたマスキングおよびサブセッティングされたデータは、データ・ポンプ・エクスポート・ファイルに書き込まれ、これはテスト、開発またはQAデータベース内にインポートできます。通常、インエクスポート・モードは、本番データベースに使用されます。マスキングおよびサブセッティングのインエクスポート・メソッドは、製品の境界内で機密情報のサニタイズを行うOracleの固有の製品です。

-

異機種環境モード Oracle Data Masking and Subsettingでは、非Oracleデータベースでデータをマスキングおよびサブセッティングできます。ターゲットの本番データは、まずOracle Database Gatewayを使用して非Oracle環境からOracle Databaseにコピーされ、次にOracle Database内でマスキングおよびサブセッティングされ、最後に非Oracle環境にコピーして戻されます。このアプローチは、Oracle Databaseがデータ変換の仲介となることを除けば、様々なETL (抽出、変換およびロード)ツールで使用されるステップと似ています。Oracle Database Gatewayにより、Oracle MySQL、Microsoft SQL Server、Sybase SQL Server、IBM DB2 (UDB、400、z/OS)、IBM InformixおよびTeradataのデータをOracle Data Masking and Subsettingで操作できます。

ノート:

ライセンスの詳細は、Oracle Databaseライセンス・ガイドを参照してください。

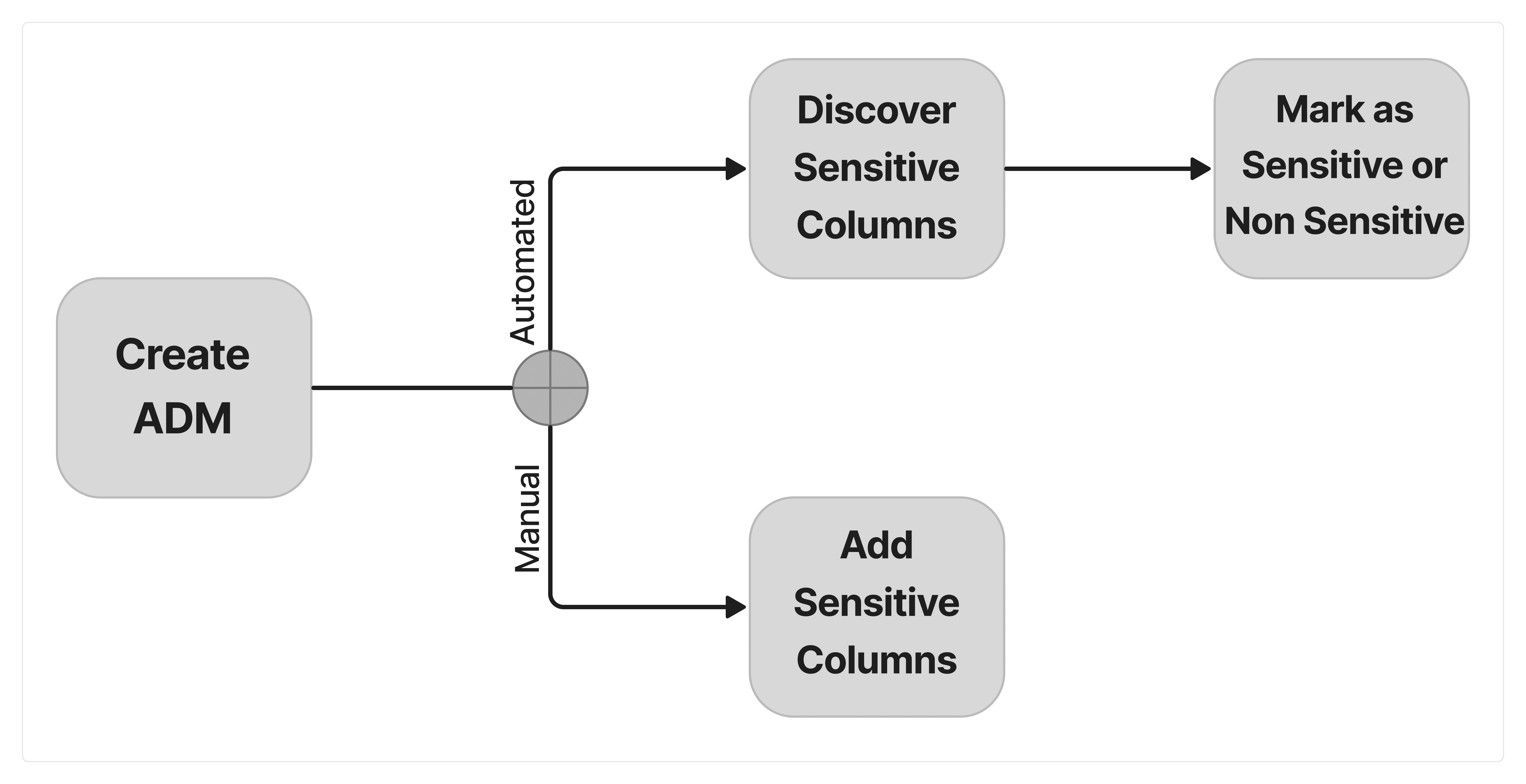

データ検出

Enterprise ManagerのData Masking and Subsettingのデータ検出コンポーネントは、ターゲット・データベースの機密データをスキャンおよび管理するのに役立ちます。このコンポーネントは、データ管理を容易にするために、アプリケーション・データ・モデル(ADM)および機密タイプの作成をサポートします。

機密タイプは、列名、列データおよび列コメントのデータ・パターンの組合せを使用して、国民保険番号などの機密データのタイプを識別します。Oracleには機密データの識別を容易にするために事前定義済の機密タイプが用意されていますが、ユーザーは要件に従って独自のカスタム機密タイプを作成することもできます。自動検出手順では、機密タイプを利用して、機密情報をスキャンしながら、データベース表の列の列名、列コメントおよびサンプル・データをパターン一致させます。

ADMの作成は、機密データを検出および管理するための重要なステップです。ADMには、アプリケーションのレコード、表、およびデータ・ディクショナリで宣言された表列、アプリケーション・メタデータからインポートされた表列、またはユーザー指定の表列間の関係が保持されています。

Oracleには、列名、コメントおよびデータ・コンテンツでのパターン一致を利用する事前定義済の機密タイプが用意されています。ユーザーは、独自の機密タイプを作成することもできます。自動検出では、これらのタイプを使用してデータをスキャンおよびサンプリングし、国民保険番号などの機密データを識別します。

Oracle Data Maskingアプリケーション・テンプレートは、Oracle E-Business SuiteおよびOracle Fusion Applicationsなどのパッケージ・アプリケーションのための事前識別済の機密タイプ、それらの関係、および業界標準のベスト・プラクティス・マスキング方法をすぐに利用できる状態で提供します。Oracleが提供する最新のデータ・マスキングおよびサブセッティング・テンプレートを取得するには、自己更新機能を使用します。

データ・マスキング

データ・マスキングは、機密データを現実的であるが架空のデータに置き換えることで保護します。これにより、機密情報を保護しながらデータを引き続き使用できます。

マスキング・フォーマットは、様々なビジネス要件に従って様々な機密列をマスキングするためのフォーマットを定義する、データ・マスキング定義の構成要素です

Oracleには、データをマスキングするためにすぐに使用できるマスキング・フォーマットを含むライブラリが用意されています。または、ユーザーは必要に応じてカスタム・マスキング・フォーマットを作成できます。マスキング定義では、データのマスキングに使用される適切なマスキング・フォーマットに表の列を関連付けます。

データ・サブセッティング

データ・サブセッティングでは、データの整合性と使いやすさを維持しながら、大規模なエンタープライズ・クラスのアプリケーションからより小規模で管理しやすいデータ・セットを作成します。Oracle Data Masking and Subsettingは、目標ベースおよび条件ベースのサブセッティング手法によって、このプロセスを簡素化します。

サブセッティング定義を使用すると、ユーザーはデータの抽出方法に関するルールを設定できます。たとえば、100万行を含む表から1%のサブセットを抽出するなど、相対的な表サイズで目標を定義できます。条件は、時間(特定の年以前に作成されたユーザー・レコードを除外するなど)や地域(開発目的でアジア太平洋地域のデータのみを抽出するなど)などの特定の基準に基づいて定義できます。これらの条件は、SQLのWHERE句を使用して指定します。