22 Oracle Key Vaultの監視および監査

Oracle Key Vault管理者は、Oracle Key Vaultシステムの監視および監査、アラートの構成、レポートの使用が可能です。

- システム・モニタリングの管理

システム・モニタリングとは、SNMP接続、電子メール通知、syslog宛先およびシステム診断の構成などのタスクを意味します。 - Oracle Key Vaultアラートの構成Oracle Key Vault

ダッシュボードに表示するアラートのタイプを選択できます。 - システム監査の管理

監査には、syslogファイルの監査レコードの取得やローカル・ファイルへの監査レコードのダウンロードなどのタスクが含まれます。 - Oracle Key Vaultのレポートの使用

Oracle Key Vaultでは、Key Vault操作に影響する様々なアクティビティに関する統計情報が収集されます。

22.1 システム・モニタリングの管理

システム・モニタリングとは、SNMP接続、電子メール通知、syslog宛先およびシステム診断の構成などのタスクを意味します。

- SNMPを使用するためのリモート・モニタリングの構成

Simple Network Management Protocol (SNMP)が有効化されている場合、システム管理者はOracle Key Vaultアプライアンスとそのサービスをリモートで監視できます。 - 電子メール通知の構成

電子メール通知を使用して、Oracle Key Vault管理コンソールにログインせずに、Key Vaultステータスの変更を管理者に直接通知できます。 - 個々のマルチマスター・クラスタ・ノードのSyslog宛先の構成

各ノードで、SplunkやSIEMなどのsyslogエントリをリモート・サービスに転送できます。 - システム診断の取得

発生する可能性のある問題をトラブルシューティングするために、診断パッケージを生成できます。 - システム・メトリックのモニタリング

システム・メトリック・モニタリング機能を使用すると、Oracle Key VaultにおいてCPU使用率およびメモリー使用量などの主要なシステム・リソース使用量についてデータを表示および収集できます。

親トピック: Oracle Key Vaultの監視および監査

22.1.1 SNMPを使用するためのリモート・モニタリングの構成

Simple Network Management Protocol (SNMP)が有効化されている場合、システム管理者はOracle Key Vaultアプライアンスとそのサービスをリモートでモニタリングできます。

収集されたデータは、企業のニーズに応じてさらに処理して提示できます。

- Oracle Key VaultのSNMPの使用について

Simple Network Management Protocol (SNMP)を使用して、ネットワーク上のデバイスのリソース使用状況を監視できます。 - ユーザーへのSNMPアクセス権の付与

Oracle Key Vault管理者以外のユーザーを含め、任意のユーザーにSNMPデータへのアクセス権を付与できます。 - SNMPユーザー名とパスワードの変更

ノードのSNMPユーザー名およびパスワードはいつでも変更できます。 - スタンバイ・サーバーのSNMP設定の変更

SNMP設定は、スタンバイ・サーバー上のコマンドラインから変更します。 - SNMPを使用したOracle Key Vaultのリモート・モニタリング

SNMPを使用すると、Oracle Key Vaultに新しいソフトウェアをインストールしなくてもOracle Key Vaultの重要なコンポーネントをリモートで監視できます。 - Oracle Key VaultのSNMP管理情報ベース変数

Oracle Key Vaultでは、追跡可能な一連のSNMP管理情報ベース(MIB)変数が提供されています。 - 例: SNMPを使用したOracle Key Vaultの簡略化されたリモート・モニタリング

Linuxでは、Oracle Key Vault情報を検索するために手動で入力したSNMPコマンドを簡略化できますが、有益で詳細な出力も引き続き利用できます。 - 古いSNMPクライアントで動作するSNMPの構成

Oracle Key Vaultでは、認証プロトコルはSHA256、プライバシ・プロトコルはAES256を使用します。

親トピック: システム・モニタリングの管理

22.1.1.1 Oracle Key VaultでのSNMPの使用について

Simple Network Management Protocol (SNMP)を使用して、ネットワーク上のデバイスのリソース使用状況を監視できます。

Oracle Key Vaultのモニタリングは、数百、数千のOracleおよびMySQLのデータベースがそれぞれのTDEマスター暗号化キーをOracle Key Vaultマルチマスター・クラスタに格納する場合に、Oracle Key Vaultの可用性がどれほど重要であるかを示す重大な側面です。監視する必要があるリソース使用状況のタイプには、メモリー、CPU使用率およびプロセスがあります。最大16個の(地理的に分散された)インスタンスを1つのクラスタに接続できるようにすることで、Oracle Key Vaultでは継続的にキーを使用できるとしても、個々のノードの状態はクラスタ全体のパフォーマンスおよび可用性の一因となります。

簡易ネットワーク管理プロトコル(SNMP)のサード・パーティ・ツールを使用すると、Oracle Key Vaultにアクセスするリモート・システムを監視できます。SNMPを使用してOracle Key Vaultを監視する利点は次のとおりです。

- Oracle Key VaultへのSSHアクセスを許可する必要がありません。(SSHアクセスは、使用されている期間のみ有効にする必要があります。)

- SNMPモニタリング操作を実行するために追加ツールをインストールする必要はありません。

Oracle Key Vaultでは、ユーザー認証およびデータ暗号化機能にSNMPバージョン3が使用されます。読取り可能でセキュアでないプレーンテキストで通信が行われるSNMPバージョン1および2とは異なり、SNMP 3では、ユーザーが認証され、モニタリング・サーバーとターゲットの間の通信チャネル上のデータが暗号化されます。侵入者が通信チャネルを傍受したとしても、Oracle Key Vaultからの情報を読み取ることはできません。

さらに、Oracle Key VaultでSNMPを有効にすると、キー管理サーバー(KMIPデーモン)が稼働しているかどうかを確認できます。Oracle Key VaultにはSNMPクライアント・ソフトウェアが用意されていないため、この情報を追跡するには、サード・パーティのSNMPクライアントを使用してOracle Key Vaultインスタンスをポーリングする必要があります。

Oracle Key Vaultでは、SNMP資格証明の作成と変更が監査されます。

ユーザー名およびパスワードを持つSNMPアカウントを構成するには、システム管理者ロールを持つユーザーである必要があります。SNMPデータにアクセスする際には、これらのSNMP資格証明が必要になります。

マルチマスター・クラスタでは、ユーザー名とパスワードを持つSNMPアカウントは、クラスタのすべてのノードに一度に設定できます。個々のノードに対しても設定できます。

ノート:

SNMPユーザー名およびパスワードが、Oracle Key Vault管理ユーザー・アカウント(システム管理者、キー管理者または監査マネージャ・ロール)のいずれのユーザー名およびパスワードとも同じでないことを確認する必要があります。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

22.1.1.2 ユーザーへのSNMPアクセス権の付与

Oracle Key Vault管理者以外のユーザーを含め、任意のユーザーにSNMPデータへのアクセス権を付与できます。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

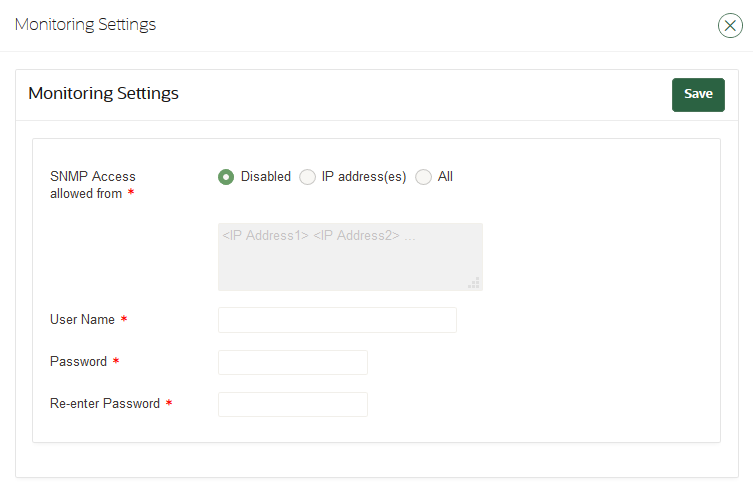

22.1.1.3 SNMPユーザー名およびパスワードの変更

ノードのSNMPユーザー名およびパスワードはいつでも変更できます。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「System」タブを選択し、左側のナビゲーション・バーで「Settings」を選択します。

- 「Monitoring and Alerts」領域で、「SNMP」をクリックします。

- 「User Name」、「Password」および「Re-enter Password」フィールドに、ユーザー名とパスワードの情報を入力します。

- 「Save」をクリックします。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

22.1.1.4 スタンバイ・サーバー上のSNMP設定の変更

SNMP設定は、スタンバイ・サーバー上のコマンドラインから変更します。

プライマリ・スタンバイ環境でSNMPサポートを追加するには、プライマリ・サーバーとスタンバイ・サーバーをペアにする前に、両方のサーバーでSNMPを構成する必要があります。これは、すべてのリクエストがプライマリ・サーバーに転送され、Oracle Key Vault管理コンソールからスタンバイ・サーバーにアクセスできなくなるためです。ただし、プライマリ・スタンバイ環境でスタンバイ・サーバー上のSNMP設定を変更できます。

次の例では、スタンバイ・サーバー上のSNMP設定を変更する方法を示します。

snmpuserおよびパスワードpasswordを割り当てる方法は、次のとおりです。./stdby_snmp_enable -a "all" -u "snmpuser" -p "password"./stdby_snmp_enable -a "disabled"./stdby_snmp_enable -a "192.0.2.1 192.0.2.2 192.0.2.3" -u "snmpuser" -p "password"ノート:

スタンバイ・サーバーにSNMPが構成されている場合は、アップグレード中にその構成が削除されます。アップグレード後にSNMPを再度構成する必要があります。この項の前述の手順を使用して、アップグレード後にSNMPを構成できます。親トピック: SNMPを使用するためのリモート・モニタリングの構成

22.1.1.5 SNMPを使用したOracle Key Vaultのリモート・モニタリング

SNMPを使用すると、Oracle Key Vaultに新しいソフトウェアをインストールしなくてもOracle Key Vaultの重要なコンポーネントをリモートで監視できます。

snmpwalkおよびsnmpgetを使用して提示されています。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

22.1.1.6 Oracle Key VaultのSNMP管理情報ベース変数

Oracle Key Vaultには、追跡可能な一連のSNMP管理情報ベース(MIB)変数が用意されています。

次の表に、サポートされているMIB変数の一覧を示します。

表22-1 SNMPでOracle Key Vaultの追跡に使用されるMIB

| MIB変数 | オブジェクトID | 説明 |

|---|---|---|

|

|

1.3.6.1.2.1.25.1.1 |

Oracle Key Vaultインスタンスの実行時間を追跡します。 |

|

|

1.3.6.1.2.1.2.2.1.7 |

Oracle Key Vaultネットワーク・インタフェース(

|

|

|

1.3.6.1.4.1.2021.4.6 |

使用可能なRAMを追跡します。 |

|

|

1.3.6.1.4.1.2021.4.5 |

RAMの合計使用量を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.53 |

CPUをモニタリングする場合に、アイドル状態で費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.56 |

CPUをモニタリングする場合に、ハードウェアの中断の処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.55 |

CPUをモニタリングする場合に、カーネルレベルのコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.51 |

CPUをモニタリングする場合に、優先順位の低いコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.52 |

CPUをモニタリングする場合に、システムレベルのコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.50 |

CPUをモニタリングする場合に、ユーザーレベルのコードの処理に費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.11.54 |

CPUをモニタリングする場合に、入出力(IO)待ち状態で費やされたティック数(通常1/100秒単位)を追跡します。 |

|

|

1.3.6.1.4.1.2021.2 |

特定の名前で実行されているプロセスの数を追跡します。モニタリング対象の名前は、 |

nsExtendOutputFull |

1.3.6.1.4.1.8072.1.3.2.3.1.2 |

高速リカバリ領域の領域使用状況の監視。サイズ、使用済領域および空き領域を表示します。アラートには、CA証明書およびサーバー証明書の有効期限日時と、Oracle Audit VaultエージェントおよびApache Tomcat Webサーバーのステータスも表示されます。証明書の有効期限については、日時に表示されるタイムゾーンはUTCです。Oracle Key Vaultが証明書のローテーションの途中である場合、出力に一貫性がない場合があります。 |

sysDescr |

1.3.6.1.2.1.1.1 |

Oracle Key Vaultの製品名およびバージョンIDを表します。 |

sysUpTime |

1.3.6.1.2.1.1.3 |

システムのネットワーク管理部分が最後に再初期化されてからの時間(100分の1秒単位)を表します。 |

sysName |

1.3.6.1.2.1.1.5 |

管理者が割り当てた名前を表します。慣例により、この名前がノードの完全修飾ドメイン名になります。 |

関連項目:

詳細は、http://www.net-snmp.orgでNet-SNMPのドキュメントを参照してください。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

22.1.1.7 例: SNMPを使用したOracle Key Vaultの簡略化されたリモート・モニタリング

Linuxでは、Oracle Key Vault情報を検索するために手動で入力したSNMPコマンドを簡略化できますが、有益で詳細な出力も引き続き利用できます。

この項の構成では、信頼できるユーザーにSNMPアクセス権を付与していることを前提としています。また、Oracle Key Vaultを監視するリモート・ホストにSNMP管理情報ベース(MIB)の変数がインストールされていることも前提としています。

たとえば、snmp_adminというSNMPユーザーに関する長いバージョンのsnmpwalkコマンドは次のとおりです。

snmpwalk -v3 OKV_IP_address -n "" -l authPriv -u snmp_admin -a SHA-256 -A snmp_user_password -x AES-256 -X snmp_user_password

このコマンドでは、Oracle Key Vaultで実行されている重要なサービスをリストします。ただし、このコマンド(および他のSNMPコマンド)を変更して短くするだけでなく、サービスが実行中か停止中かなどの追加情報を表示することも可能です。

このタイプのコマンドを簡略化するために、入力するSNMPコマンドに、デフォルトのユーザーやデフォルトのセキュリティ・レベルなど、よく使用される設定が自動的に含まれるように/etc/snmp/snmp.conf構成ファイルを編集できます。このトピックの例では、ユーザーが対話形式でパスワードをコマンドラインに入力できるように、パスワード・パラメータが省略されています。

- Oracle Key Vaultを監視するリモート・ホストにログインします。

- 次のように表示される

/etc/snmp/snmp.confを編集します。# As the snmp packages come without MIB files due to license reasons, # loading MIBs is disabled by default. If you added the MIBs you # can reenable loading them by commenting out the following line. mibs :

# mibs :行をコメント・アウトしてから、次のように、次の行を追加します。# loading MIBs is disabled by default. If you added the MIBs you # can reenable loading them by commenting out the following line. # mibs : defSecurityName snmp_admin defSecurityLevel authPriv defAuthType SHA-256 defPrivType AES-256

この例では次のとおりです。

defSecurityName: SNMPアクセス権を付与したユーザーの名前を入力します。この例では、snmp_adminを使用します。defSecurityLevel: 使用するデフォルトのセキュリティ・レベルを入力します。この例では、authPrivを使用し、これにより、認証およびプライバシによる通信が可能になります。defAuthType: デフォルトの認証プロトコルを入力します。この例では、SHA-256を使用します。defPrivType: デフォルトのプライバシ・プロトコルを入力します。この例では、AES-256を使用します。

snmpdを再起動して構成ファイルをロードします。たとえば、Linux 7以降の場合:

systemctl restart snmpd

Linux 6の場合:

service snmpd restart

- 前に示した

snmpwalkコマンドの簡略化したバージョンを実行するには、次のコマンドを入力します。snmpwalk okv_ip_address prNames -A snmp_user_pwd -X snmp_user_pwd

このコマンドでは、

prNamesは"プロセス名"を表し、プロセスの数ではなく名前を表示します。たとえば:$ snmpwalk 192.0.2.254 prNames -A snmp_user_pwd -X snmp_user_pwd UCD-SNMP-MIB::prNames.1 = STRING: httpd UCD-SNMP-MIB::prNames.2 = STRING: kmipd UCD-SNMP-MIB::prNames.3 = STRING: kmipusd UCD-SNMP-MIB::prNames.4 = STRING: ora_pmon_dbfwdb UCD-SNMP-MIB::prNames.5 = STRING: ServiceManager UCD-SNMP-MIB::prNames.6 = STRING: adminsrvr UCD-SNMP-MIB::prNames.7 = STRING: distsrvr UCD-SNMP-MIB::prNames.8 = STRING: recvsrvr UCD-SNMP-MIB::prNames.9 = STRING: av_agent_monitor

snmptableコマンドの実行例は、次のようになります。 snmptable okv_ip_address prTable -A snmp_user_pwd -X snmp_user_pwd

出力は、次のようになります。

$ snmptable 192.168.1.181 -A Manager_1 -X Manager_1 prTable

SNMP table: UCD-SNMP-MIB::prTable

prIndex prNames prMin prMax prCount prErrorFlag prErrMessage prErrFix prErrFixCmd

1 httpd 1 20 8 noError noError

2 kmipd 1 2 2 noError noError

3 kmipusd 1 2 2 noError noError

4 ora_pmon_dbfwdb 1 1 1 noError noError

5 ServiceManager 1 1 1 noError noError

6 adminsrvr 1 1 1 noError noError

7 distsrvr 1 1 1 noError noError

8 recvsrvr 1 1 1 noError noError

9 av_agent_monitor 1 1 0 error No av_agent_monitor process running noError

次の例は、snmpdfコマンドを実行する方法を示しています。

snmpdf okv_ip_address -A snmp_user_pwd -X snmp_user_pwd

出力は、次のようになります。

Description Size (kB) Used Available Used% / 20027260 7247856 12779404 36% /usr/local/dbfw/tmp 6932408 15764 6916644 0% /var/log 5932616 19932 5912684 0% /tmp 1999184 3072 1996112 0% /var/lib/oracle 143592160 35023900 108568260 24%

親トピック: SNMPを使用するためのリモート・モニタリングの構成

22.1.1.8 古いSNMPクライアントで動作するSNMPの構成

Oracle Key Vaultでは、認証プロトコルはSHA256、プライバシ・プロトコルはAES256を使用します。

親トピック: SNMPを使用するためのリモート・モニタリングの構成

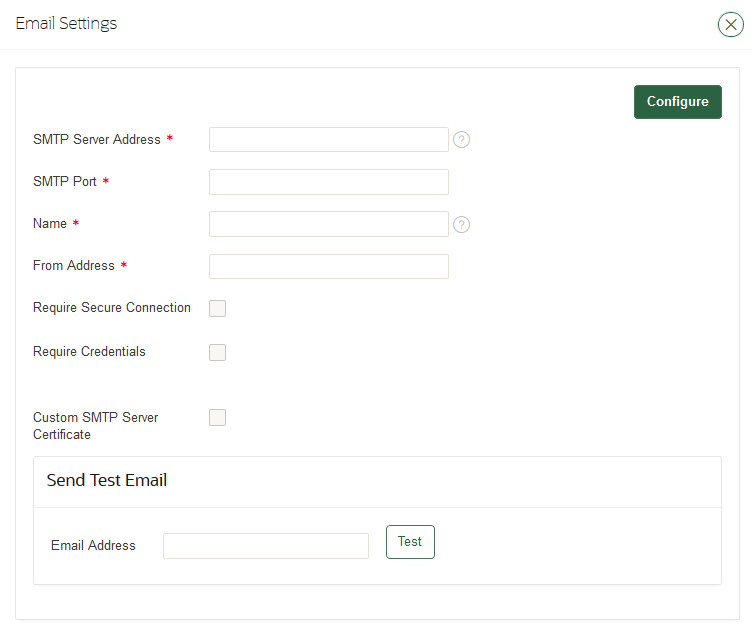

22.1.2 電子メール通知の構成

電子メール通知を使用して、Oracle Key Vault管理コンソールにログインせずに、Key Vaultステータスの変更を管理者に直接通知できます。

- 電子メール通知について

電子メール通知は、ステータス変更についてユーザーに警告し、エンドポイント・エンロールおよびユーザー・パスワード・リセット操作のプロセスを完了するために使用されます。 - 電子メール設定の構成

Simple Mail Transfer Protocol (SMTP)サーバー・プロパティを構成して、Oracle Key Vaultから電子メール通知を受信できます。 - 電子メール構成のテスト

Oracle Key Vault管理コンソールでは、テスト電子メールを送信して電子メール構成をテストできます。 - ユーザーに対する電子メール通知の無効化

Oracle Key Vault管理コンソールを使用して、電子メール通知を有効化または無効化できます。

親トピック: システム・モニタリングの管理

22.1.2.1 電子メール通知について

電子メール通知は、ステータス変更についてユーザーに警告し、エンドポイント・エンロールおよびユーザー・パスワード・リセット操作のプロセスを完了するために使用されます。

電子メール通知を有効にするには、Oracle Key Vaultで電子メール設定を設定する必要があります。更新が必要なイベントを選択できます。イベントには、Oracle Key Vaultシステム・ステータス(ディスク使用率、バックアップおよびプライマリ・スタンバイなど)、ユーザーおよびエンドポイントのステータス(ユーザー・パスワード、エンドポイント証明書およびキーの有効期限など)、またはクラスタ・ステータス(ハートビート・ラグ、ネーミング競合、クラスタ全体のHSMステータスなど)が含まれます。

クラスタ・デプロイメントでは、クラスタのすべてのノードで電子メール設定を構成および検証する必要があります。クラスタ・ノードの電子メール設定は、そのノードに対してローカルです。

電子メール設定の構成は、SMTPプロバイダによって行われます。Oracle Key VaultサーバーからSMTPサーバーにアクセスできることを確認したら、SMTPプロバイダの必須設定に従う必要があります。

SMTPサーバー構成はいつでも変更できます。最初はカスタムのSMTP証明書が使用され、後でデフォルトを使用することを決定した場合は、トラストストア設定をカスタムからデフォルトに変更できます。

たとえば:

-

エンドポイント・エンロール中に生成されたエンロール・トークンをOracle Key Vaultからエンドポイント管理者に直接メールで送信できます。

-

Oracle Key Vaultシステム管理者は、ユーザー・パスワードのリセット時に、ランダムな一時パスワードをユーザーに直接送信できます。

電子メール通知を正常に有効化するには、Oracle Key VaultとSMTPサーバーとの間に接続が存在する必要があります。

電子メール通知はいつでも無効化できます。

ノート:

Oracle Cloud Infrastructure (OCI)環境でOracle Key Vaultを使用している場合は、Oracle Linux 6および7プラットフォームで電子メール配信を使用するようにPostfixを構成する方法について、My Oracle Supportノート2501601.1を参照してください。構成を完了したら、OCIからの承認済送信者がFrom Addressフィールドに移入されていることを確認します。

親トピック: 電子メール通知の構成

22.1.2.2 電子メール設定の構成

Simple Mail Transfer Protocol (SMTP)サーバー・プロパティを構成して、Oracle Key Vaultから電子メール通知を受信できます。

親トピック: 電子メール通知の構成

22.1.2.3 電子メール構成のテスト

Oracle Key Vault管理コンソールでは、テスト電子メールを送信して電子メール構成をテストできます。

関連トピック

親トピック: 電子メール通知の構成

22.1.2.4 ユーザーに対する電子メール通知の無効化

Oracle Key Vault管理コンソールを使用して、電子メール通知を有効化または無効化できます。

親トピック: 電子メール通知の構成

22.1.3 個々のマルチマスター・クラスタ・ノードのSyslog宛先の構成

各ノードで、syslogエントリをSplunkやSIEMなどのリモート・サービスに転送できます。

- ノードのSyslog宛先設定の設定

Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)のいずれかを使用するように、syslog宛先を設定できます。 - ノードのSyslog宛先設定のクリア

ノードのsyslog宛先設定をクリアしてから、ノードをクラスタ設定にリセットできます。

親トピック: システム・モニタリングの管理

22.1.3.1 ノードのSyslog宛先設定の設定

syslog宛先を設定して、Transmission Control Protocol (TCP)またはUser Datagram Protocol (UDP)にいずれかを使用できます。

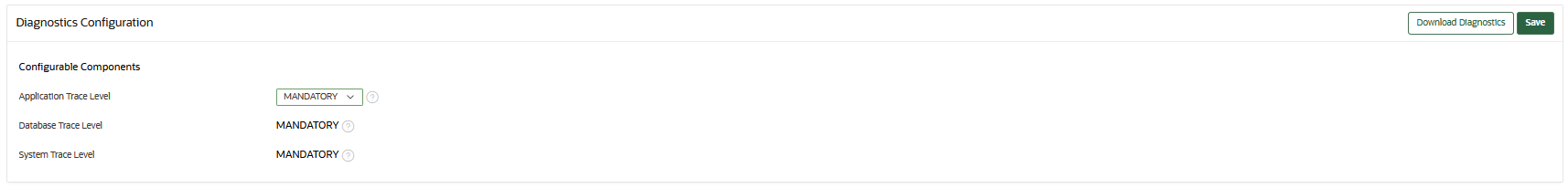

22.1.4 システム診断の取得

発生する可能性のある問題をトラブルシューティングするために、診断パッケージを生成できます。

- システム診断の取得について

Oracle Key Vault診断ファイルには、Oracle Key Vaultの使用中に発生する可能性のある問題の詳細なデバッグおよびトラブルシューティング情報が提供されます。 - Oracle Key Vaultアプリケーションのトレース・レベルの構成

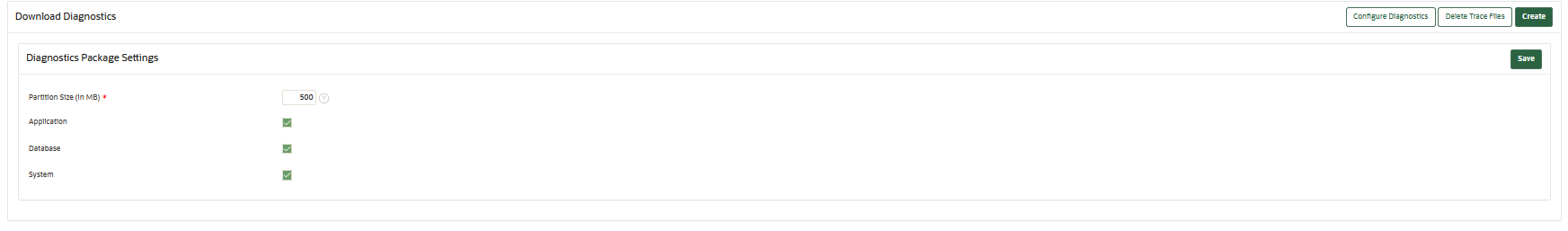

システム管理者は、診断の構成ページからトレースする統合アプリケーションのトレース・レベルを構成できます。 - 診断パッケージのダウンロード

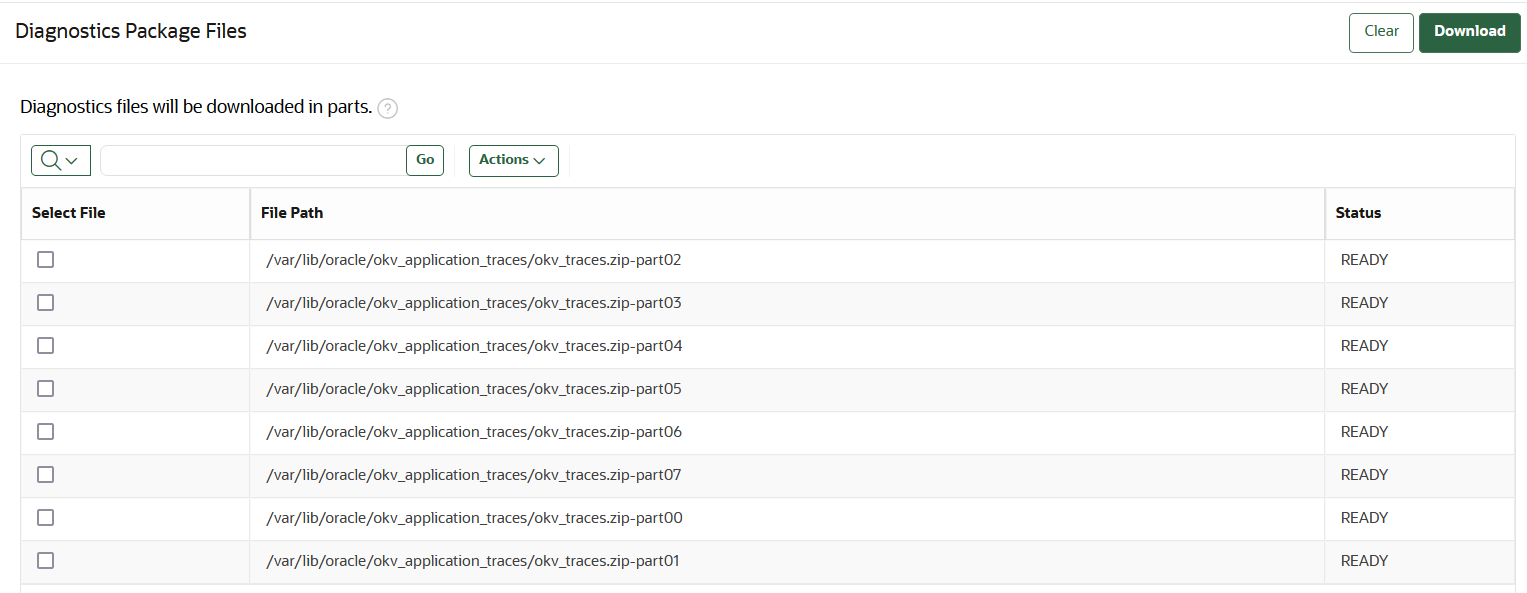

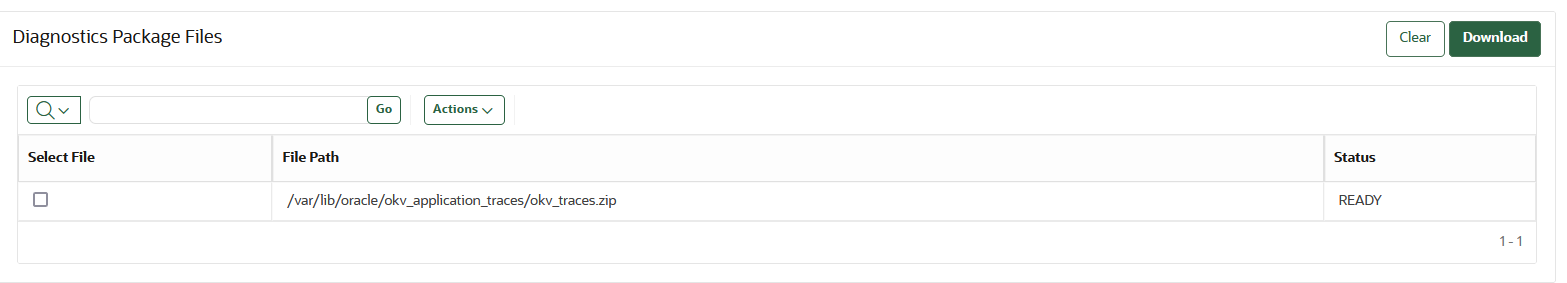

システム管理者は、Oracle Key Vault管理コンソールを使用して診断ファイルをダウンロードできます。 - 診断パッケージの解凍

生成された診断バンドルのファイル・サイズがパーティション・サイズより小さい場合、診断パッケージは単一の.zipファイルで使用できます。それ以外の場合、診断バンドルは分割され、拡張子.zip-partXXを持つ部分として使用できます。 - トレース・ファイルの削除

古いトレース・ファイルをダウンロード後に削除することで、ディスク領域を解放できます。

親トピック: システム・モニタリングの管理

22.1.4.1 システム診断の取得について

Oracle Key Vault診断ファイルには、Oracle Key Vaultの使用中に発生する可能性のある問題の詳細なデバッグおよびトラブルシューティング情報が含まれています。

診断ファイルをダウンロードし、それをOracleサポートに提供して詳細な分析やデバッグを依頼できます。

デフォルトで、診断レポートはOracle Key Vaultで有効です。簡易診断収集を使用すると、システム管理者はダウンロード可能な診断バンドル用にパッケージ化する診断コンポーネントを選択できます。診断ユーティリティの初回実行時、またはOracle Key Vaultシステムの内部データベースの再起動後は、システムのすべての診断情報を収集する必要があるため、その後の実行と比べてバンドルの生成に時間がかかる場合があることに注意してください。

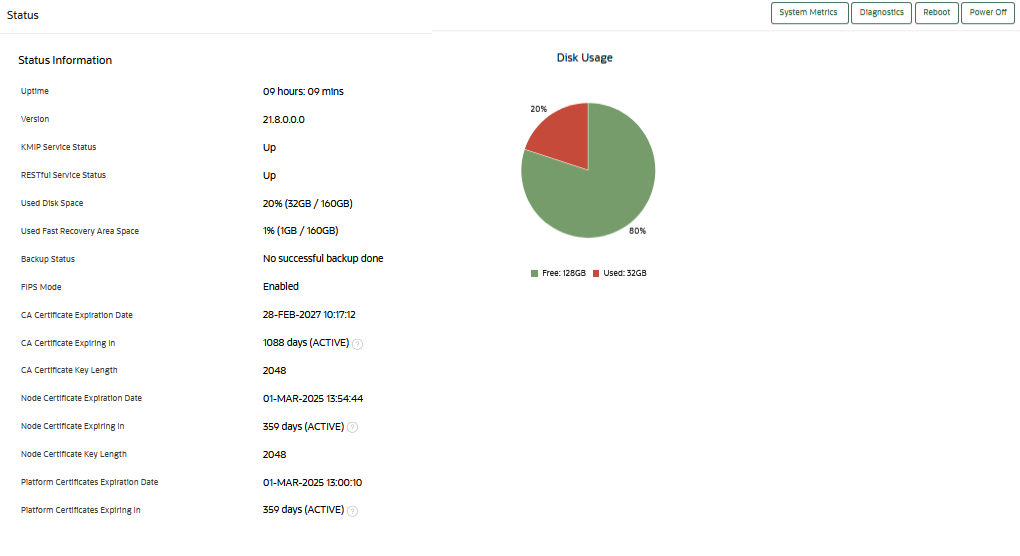

Oracle Key Vaultサーバーのアップグレードを実行する場合は、ダウンロードできるファイルがないことを確認して、診断パッケージング・ユーティリティを無効にします。これを確認するには、「Diagnostics」ページに「Diagnostics Package Files」というセクションがあることを確認します。その場合は、「Clear」をクリックしてユーティリティを無効にします。

アップグレード中は、各コンポーネントの現在のトレース・レベルがMandatoryトレース・レベルにリセットされます。

親トピック: システム診断の取得

22.1.4.2 Oracle Key Vaultアプリケーションのトレース・レベルの構成

システム管理者は、診断の構成ページからトレースする統合アプリケーションのトレース・レベルを構成できます。

親トピック: システム診断の取得

22.1.4.3 診断パッケージのダウンロード

システム管理者は、Oracle Key Vault管理コンソールを使用して診断ファイルをダウンロードできます。

親トピック: システム診断の取得

22.1.4.4 診断パッケージの解凍

生成された診断バンドルのファイル・サイズがパーティション・サイズより小さい場合、診断パッケージは単一の.zipファイルで使用できます。それ以外の場合、診断バンドルは分割され、拡張子.zip-partXXを持つ部分として使用できます。

親トピック: システム診断の取得

22.1.5 システム・メトリックのモニタリング

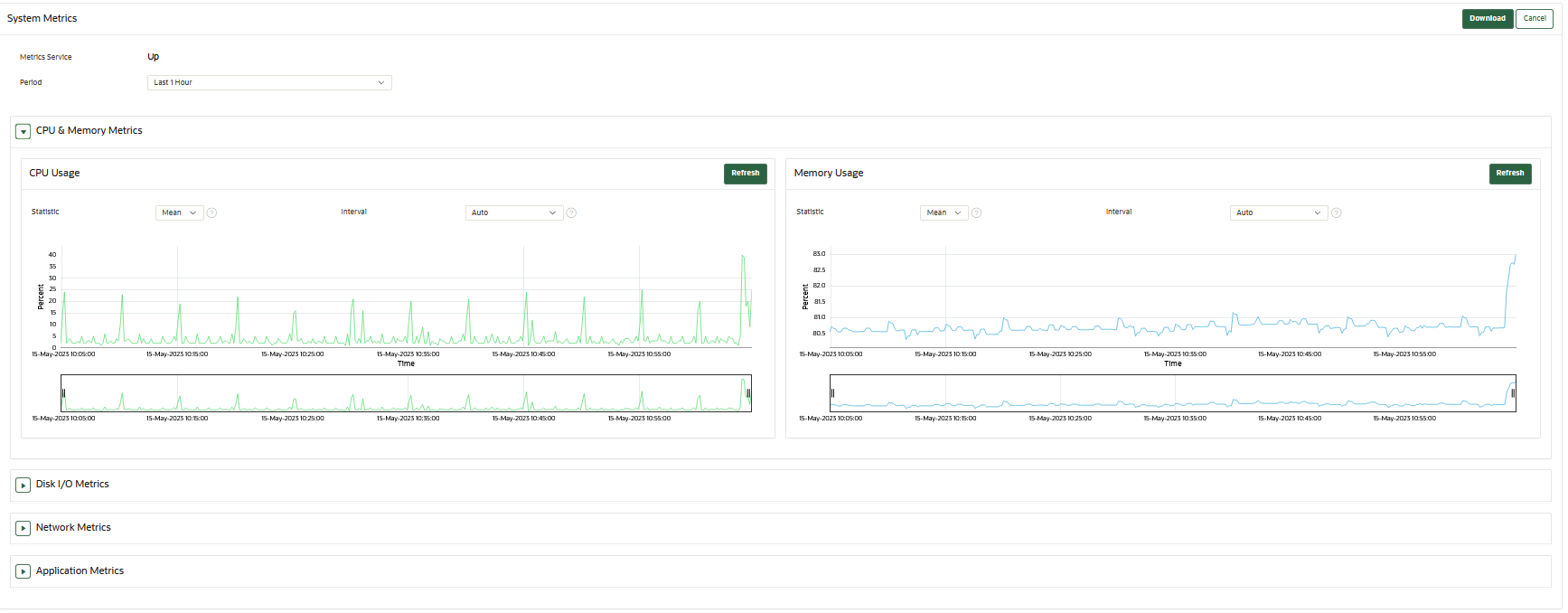

システム・メトリック・モニタリング機能を使用すると、Oracle Key VaultにおいてCPU使用率およびメモリー使用量などの主要なシステム・リソース使用量についてデータを表示および収集できます。

- システム・メトリックの取得について

システム・メトリック・モニタリング機能では、Oracle Key Vault管理コンソールを使用したリソース・モニタリング機能が提供されます。 - システム・メトリックの表示

Oracle Key Vault管理コンソールを使用してシステム・モニタリング・データを表示およびダウンロードできます。

親トピック: システム・モニタリングの管理

22.1.5.1 システム・メトリックの取得について

システム・メトリック・モニタリング機能では、Oracle Key Vault管理コンソールを使用したリソース・モニタリング機能が提供されます。

Oracle Key Vaultは、CPUおよびメモリー使用率、ディスクI/O、ネットワークおよびアプリケーション・メトリックを定期的に収集します。システム・メトリック・データは、Oracle Key Vault管理コンソールを使用して表示および収集できます。Oracle Key Vaultのシステム・メトリック・モニタリングにより、Oracle Key Vaultサーバーにログインしてから手動でシステムをモニターする必要がなくなります。

親トピック: システム・メトリックのモニタリング

22.1.5.2 システム・メトリックの表示

Oracle Key Vault管理コンソールを使用してシステム・モニタリング・データを表示およびダウンロードできます。

親トピック: システム・メトリックのモニタリング

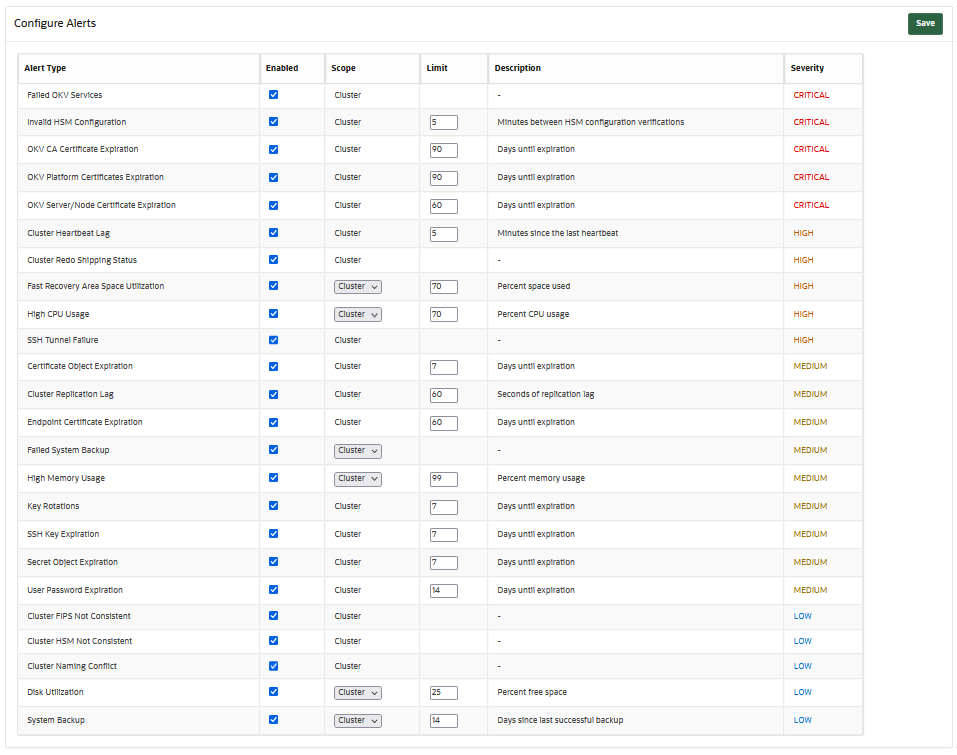

22.2 Oracle Key Vaultアラートの構成

Oracle Key Vaultダッシュボードに表示するアラートのタイプを選択できます。

- アラートの構成について

システム管理者がOracle Key Vaultダッシュボードからアラートを構成できますが、すべてのユーザーは、自分にアクセス権があるセキュリティ・オブジェクトのアラートを参照できます。 - アラートの構成

Oracle Key Vault管理コンソールの「Reports」ページでアラートを構成できます。 - オープン・アラートの表示

ユーザーは、自分の権限に応じてアラートを表示できます。

親トピック: Oracle Key Vaultの監視および監査

22.2.1 アラートの構成について

システム管理者がOracle Key Vaultダッシュボードからアラートを構成できますが、すべてのユーザーは、自分にアクセス権があるセキュリティ・オブジェクトのアラートを参照できます。

ユーザーがアラートを受信するには、電子メール通知を有効にする必要があります。

Oracle Key Vaultダッシュボードは、管理コンソールにログインしたときに最初に表示されるページです。このページにナビゲートするには、「Home」タブをクリックします。セキュリティ・オブジェクトに関するアラートはそのオブジェクトへのアクセス権を持つすべてのユーザーに表示されますが、アラートを構成できるのはシステム管理者ロールを持っているユーザーのみです。

Oracle Key Vaultには数種類のアラートが用意されており、それらには、要件に応じて適切なしきい値を構成できます。表示されるアラート・タイプは、使用している環境のタイプ(スタンドアロン、プライマリ・スタンバイ、またはマルチマスター・クラスタ)に基づいています。HSM対応のOracle Key Vaultサーバーについてアラートを構成することもできます。

Oracle Key Vaultアラートは、CRITICAL、HIGH、MEDIUMおよびLOWのいずれかの重大度レベルに分類されます。まず、重大度の高いアラートを解決する必要があります。

- Fast Recovery Area Space Utilization

- High CPU Usage

- Failed System Backup

- High Memory Usage

- Disk Utilization

- システム・バックアップ

次のアラートを構成できます(昇順で示されます)。

表22-3 使用可能なアラート

| アラート・タイプ | 重大度 | 環境 | マルチマスター・クラスタでの適用可能性 | アラートの目的 | いつアラートが削除されるか |

|---|---|---|---|---|---|

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

クラスタ全体 |

証明書オブジェクトの非アクティブ化日がしきい値(デフォルトは7日)以内になると発生します。 このアラートは、証明書オブジェクトが 有効期限アラートがそのしきい値内になると、証明書オブジェクトが期限切れになるまで、24時間ごとに電子メール通知が送信されます。 |

オブジェクトの非アクティブ化日または構成済しきい値が変更された結果、証明書オブジェクトがそのしきい値内で期限切れにならなくなると、削除されます。また、このアラートは、証明書オブジェクトが取り消されるか破棄されると削除されます。 |

|

|

MEDIUM |

マルチマスター・クラスタのみ |

クラスタ全体 |

クラスタ内の少なくとも1つ(すべてではない)の |

すべてのクラスタ・ノードがFIPSモードになるか、すべてのノードがFIPSモードでなくなると削除されます |

|

|

HIGH |

マルチマスター・クラスタのみ |

ノード固有 |

クラスタ内の別の |

ノードが最後の「Maximum Disable Node Duration」期間内に他のノードからハートビートを受信した場合にかぎり、構成されているしきい値期間に他のノードから再度ハートビートを受信すると削除されます。また、このアラートは、関係するノードがクラスタから削除されると削除されます。 |

|

|

MEDIUM |

マルチマスター・クラスタのみ |

クラスタ全体 |

クラスタ内の少なくとも1つ(すべてではない)の |

すべてのノードがHSM対応になるか、すべてのノードがHSM対応でなくなると削除されます |

|

|

LOW |

マルチマスター・クラスタのみ |

クラスタ全体 |

Oracle Key Vaultによってネーミングの競合が自動的に解決されると発生します |

オブジェクトが削除されるか、名前変更され、新しい名前が明示的に受け入れられると削除されます |

|

|

HIGH |

マルチマスター・クラスタのみ |

ノード固有 |

読取り/書込みノードがREDOを読取り/書込みピアに送信できない場合に発生し、その結果、読取り専用制限モードになりますアラートは、REDO送信の非アクティブ・ステータス情報に加えて、クラスタ内のノードが読取り専用モードで動作していることを示します。 |

読取り/書込みノードが再び読取り/書込みピアにREDOを送信できるようになるか、ノードが削除されると削除されます電子メール通知で、REDO送信ステータスがバックアップされて、クラスタ内のノードが読取り専用モードで動作しなくなったことが示されます。 |

|

|

HIGH |

マルチマスター・クラスタのみ |

ノード固有 |

着信レプリケーション・ラグがしきい値(デフォルトは60秒)を超えた場合に発生します |

レプリケーション・ラグがしきい値を下回るか、レプリケーション・リンク内のノードが削除されると削除されます |

|

|

MEDIUM |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

|

空きディスク容量が再度しきい値を上回ると削除されます |

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

クラスタ全体 |

エンドポイントの証明書がしきい値(デフォルトは30日間).内で期限切れになる場合に発生します 有効期限アラートがそのしきい値内になると、エンドポイントの証明書が期限切れになるまで、24時間ごとに電子メール通知が送信されます。 |

エンドポイントの証明書がしきい値内で期限切れにならなくなるか、エンドポイントが削除されると削除されます |

|

|

MEDIUM |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

最後のバックアップが正常に完了しなかった場合に発生します |

最新のバックアップが正常に完了すると削除されます |

|

|

CRITICAL |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

障害が原因でDB、KMIP、REST、電子メール、クラスタまたはAudit Vaultサービスが停止すると発生します。 |

失敗したサービスすべてが正常に実行され始めると、削除されます。 |

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

Oracle Key Vaultの埋込みデータベースの高速リカバリ領域の領域使用状況が、構成されたしきい値(デフォルトは70%)を超える場合に発生します。 この問題を解決するには、次を試してください。 クラスタ・ノードの「Maximum Disable Node Duration」設定を小さくします。ピア・ノードが使用できない場合は、期間を最小限にします。ノードをクラスタから削除し、後で追加することを検討してください。 |

Oracle Key Vaultの埋込みデータベースの高速リカバリ領域の領域使用状況が、再び、構成されたしきい値内になると削除されます |

High CPU Usage |

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

過去5分間の平均メモリー使用量がしきい値より多くなると発生します。しきい値のデフォルトは99%です。 90%を超えるしきい値を設定すると、メモリー・スワップとアラートを生成するためのメモリー使用量が考慮されます。 |

最初のアラートが発生してから24時間が経過し、CPU使用率が過去5分間のしきい値未満になった場合に削除されます。 |

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

過去5分間の平均メモリー使用量がしきい値より多くなると発生します。しきい値のデフォルトは99%です。 |

最初のアラートが発生してから24時間が経過し、メモリー使用率が過去5分間のしきい値未満になった場合に削除されます。 |

|

|

CRITICAL |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

HSM構成にエラーがある場合に発生します(デフォルトでは5分ごとにチェックされます) |

HSM構成にエラーがなくなると削除されます |

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

クラスタ全体 |

キーの非アクティブ化の日付がしきい値(デフォルトは7日間)内である場合に発生します このアラートは、キー・オブジェクトが 有効期限アラートがそのしきい値内になると、証明書オブジェクトが期限切れになるまで、24時間ごとに電子メール通知が送信されます。 |

オブジェクトの非アクティブ化日または構成済しきい値が変更された結果、キー・オブジェクトがそのしきい値内で期限切れにならなくなると、削除されます。また、このアラートは、キー・オブジェクトが取り消されるか破棄されると削除されます。 |

OKV CA Certificate Expiration |

CRITICAL |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

Oracle Key VaultのCA証明書の有効期限がしきい値(デフォルトは90日間)以内になると発生します。有効期限アラートがそのしきい値以内である場合は、CA証明書が期限切れになるまで、24時間ごとに電子メール通知が送信されます。CA証明書が期限切れの場合はエンドポイントがOracle Key Vaultと通信できなくなることに注意してください。これにより、停止時間が発生します。 |

CA証明書の有効期限がしきい値以内でなくなると、削除されます |

OKV Server/Node Certificate Expiration |

CRITICAL |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

|

サーバーまたはノード証明書の有効期限がしきい値以内でなくなると、削除されます。 |

OKV Platform Certificates Expiration |

CRITICAL |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

Oracle Key Vaultプラットフォームの証明書がしきい値(デフォルトは90日間)以内に期限切れになる場合に発生します。有効期限アラートがそのしきい値以内になると、24時間ごとに電子メール通知が送信されます。プラットフォーム証明書は、新しいノードがクラスタに追加されるときに使用されます。プラットフォーム証明書の有効期限が切れているノードでは、新しいノードを追加できません。プラットフォーム証明書は、クラスタの読取り/書込みノード間でREDOを送信するときにも使用されます。期限切れのプラットフォーム証明書が原因で、REDO送信に失敗して、クラスタの読取り/書込みノードが読取り専用制限モードになる場合があります。

ノート: 期限切れのプラットフォーム証明書は、ノードとその読取り/書込みピア間の通信に影響する可能性がありますが、Oracle Key Vaultとのエンドポイント通信には影響しません。 |

プラットフォーム証明書の有効期限がしきい値以内でなくなると削除されます。 |

|

|

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

Oracle Key Vaultサーバーの証明書がしきい値(デフォルトは90日間).内で期限切れになる場合に発生します 有効期限アラートがそのしきい値内になると、証明書が期限切れになるまで、24時間ごとに電子メール通知が送信されます。 サーバー証明書が期限切れになると、エンドポイントはOracle Key Vaultサーバーと通信できなくなります。これにより、停止時間が発生します。 |

サーバー証明書がしきい値内で期限切れにならなくなると、削除されます |

|

|

|

HIGH |

プライマリ・スタンバイのみ |

- |

Oracle Data Guard Brokerステータスが |

ブローカ・ステータスが再度 |

|

|

MEDIUM |

プライマリ・スタンバイのみ |

- |

ファスト・スタート・フェイルオーバー・ステータスが |

ファスト・スタート・フェイルオーバー・ステータスが再度 |

|

|

HIGH |

プライマリ・スタンバイのみ |

- |

スイッチオーバー・ステータスが |

スイッチオーバー・ステータスが |

|

|

HIGH |

プライマリ・スタンバイのみ |

- |

プライマリ・スタンバイ環境で、プライマリが読取り専用制限モードで実行された場合に発生します |

プライマリが読取り専用制限モードでなくなるか、Oracle Key Vaultがプライマリ・スタンバイ構成でなくなると削除されます |

|

|

LOW |

プライマリ・スタンバイのみ |

- |

ロール変更がある場合に発生します |

Oracle Key Vaultがプライマリ・スタンバイ構成でなくなると削除されます |

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

クラスタ全体 |

シークレット・オブジェクトの非アクティブ化日がしきい値(デフォルトは7日)以内になると発生します。このアラートは、オブジェクトが 有効期限アラートがそのしきい値内になると、シークレット・オブジェクトが期限切れになるまで、24時間ごとに電子メール通知が送信されます。 |

オブジェクトの非アクティブ化日または構成済しきい値が変更された結果、シークレット・オブジェクトがそのしきい値内で期限切れにならなくなると、削除されます。また、このアラートは、シークレット・オブジェクトが取り消されるか破棄されると削除されます。 |

|

|

HIGH |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

SSHトンネルを使用できない場合に発生します |

SSHトンネルが再度使用可能になるか、SSHトンネルが削除されると削除されます |

|

|

MEDIUM |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

ノード固有 |

最後の正常なバックアップがしきい値(デフォルトは14日間)を超える場合に発生します |

最後の正常なバックアップがしきい値内であると削除されます |

|

|

MEDIUM |

スタンドアロン、プライマリ・スタンバイおよびマルチマスター・クラスタ環境 |

クラスタ全体 |

ユーザーのパスワードの有効期限がしきい値(デフォルトは14日間)以内になると発生します。 有効期限アラートがそのしきい値内になると、パスワードが期限切れになるまで、24時間ごとに電子メール通知が送信されます。 ユーザー・パスワードが期限切れになった場合、ユーザーはログインできず、管理タスクを実行できません。 |

ユーザーのパスワードの有効期限がしきい値以内でなくなるか、そのユーザーが削除されると、削除されます |

22.2.2 アラートの構成

アラートは、Oracle Key Vault管理コンソールの「Reports」ページで構成できます。

- クラスタとノード・スコープでのアラートの構成

アラートを構成する前に、次のガイドラインを考慮する必要があります。

親トピック: Oracle Key Vaultアラートの構成

22.2.2.1 クラスタとノード・スコープでのアラートの構成

アラートを構成する前に、次のガイドラインを考慮する必要があります。

構成可能なアラート・スコープをサポートするアラートの場合に、ClusterまたはNodeスコープが選択されているときの動作は次のとおりです。

- アラート構成を変更すると、スコープがClusterに設定されているすべてのノードに変更が適用されます。

- アラートが無効にされると、選択したアラートに対して以前に生成されたすべてのアラートが、スコープがClusterに設定されているすべてのノードから削除されます。

- アラート構成を変更すると、現在のノードにのみ変更が適用されます。

- Nodeスコープが設定されているノードでアラートが生成されると、アラート・メッセージの末尾に「node configuration in effect」が付きます。

- アラートが無効にされると、選択したアラートに対して以前に生成されたアラートが、現在のノードから削除されます。

構成可能なアラート・スコープをサポートするアラートの場合に、スコープがClusterからNodeに変更されたとき(またはその逆)の動作を次に示します。

- 選択したアラートのスコープがClusterからNodeに変更された場合や、その逆の場合は、選択したアラートに対して以前に生成されたアラートが、現在のノードから削除されます。

- アラートの選択されたスコープがNodeからClusterに変更されると、ノード固有のアラート構成が削除されます。

- アラートの選択されたスコープがClusterからNodeに変更されると、「Configure Alerts」ページで選択したアラートの「Enabled」列と「Limit」列に、クラスタ・アラート構成から対応する値が移入されます。

親トピック: アラートの構成

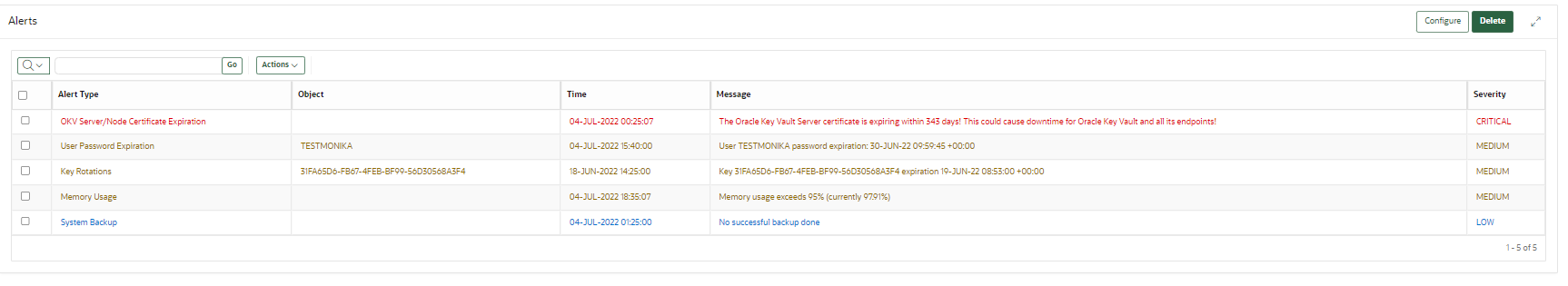

22.2.3 オープン・アラートの表示

ユーザーは、自分の権限に応じてアラートを表示できます。

- システム管理者ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 「Alerts」ページにアクセスするには、次のいずれかの方法を使用します。

- 「System」タブ、「Settings」の順に選択し、「Monitoring and Alerts 」領域で「Alerts」をクリックします。

- 「Reports」タブを選択してから、左側のナビゲーション・バーで「Alerts」を選択します。

- 「Home」ページで、ページ上部にある「Alerts」を展開してから、「All Alerts」をクリックします。

また、「Home」ページから、アラートが発生した問題の解決方法をすぐに知ることができます。「Alerts」の下で「Show Details」をクリックしてから、アラート・タイプのリストで、適切なリンクをクリックします。たとえば、キーの有効期限が近いことを示すアラートの場合は、「Alerts」構成ページが開き、キー・ローテーションのアラートのみが表示されます。ここから、期限切れになるキーの詳細を確認できます。

「Alerts」ページが表示され、未解決のすべてのアラートが示されます。アラートは、重大度と、重大度に基づく色分け方式の順でリストされます。重大度の高いアラートを先に解決する必要があります。

アラート・メッセージで言及されている問題を解決すると、アラートが自動的に削除されます。アラート・メッセージを削除するには、それを選択して「Delete」をクリックします。アラートの原因となった問題がまだ存在する場合は、アラートが再生成され、このリストに再度表示されます。

Oracle Key Vaultでは、システム・アラートはすべてsyslogに送信されます。次に、syslogのシステム・アラートの例を示します。

Mar 29 18:36:29 okv080027361e7e logger[13171]: No successful backup done for 4 day(s)

次の表に、アラートをトリガーする条件と、関連するシステム・アラート・メッセージを示します。

| 条件 | システム・アラート・メッセージ |

|---|---|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ラベル |

|

|

次のいずれかのメッセージが示されます。

|

|

|

|

|

|

Clusterスコープが設定されている場合:

|

|

|

|

Failed OKV Services |

service_name service is failed or service_name1, service_name2 services are failed. |

|

|

Clusterスコープが設定されている場合:

Nodeスコープが設定されている場合:

|

|

|

Clusterスコープが設定されている場合:

Nodeスコープが設定されている場合:

|

High CPU usage |

Clusterスコープが設定されている場合:

Nodeスコープが設定されている場合:

|

High Memory Usage |

Clusterスコープが設定されている場合:

Nodeスコープが設定されている場合:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Clusterスコープが設定されている場合:

Nodeスコープが設定されている場合:

|

|

|

|

親トピック: Oracle Key Vaultアラートの構成

22.3 システム監査の管理

監査には、syslogファイルの監査レコードの取得やローカル・ファイルへの監査レコードのダウンロードなどのタスクが含まれます。

- Oracle Key Vaultでの監査について

Oracle Key Vaultでは、すべてのエンドポイントおよびユーザー・アクティビティが記録され、タイムスタンプが付けられます。 - Oracle Key Vault監査証跡

Oracle Key Vault監査証跡により、アクションの名前や実行者など、Oracle Key Vaultで実行されるアクティビティについての情報を取得します。 - Oracle Key Vaultの監査構成

Oracle Key Vaultの監査は、すべての操作に対してデフォルトで有効になっています。Oracle Key Vaultの各操作タイプは、監査イベントIDによって一意に識別されます。Oracle Key Vaultには、監査イベント・カテゴリおよび監査イベントIDに基づいて、特定の操作に対する監査を構成するオプションがあります。 - 監査レコードの表示

監査レコードを表示するには、Oracle Key Vault管理コンソールの「Audit Trail」ページにアクセスします。 - 手動での監査レコードのエクスポートおよび削除

Oracle Key Vault監査レコードは、.csvファイルに格納されています。 - 監査レコードの自動削除

指定された保存期間より古い監査レコードを自動的に削除またはパージするように、Oracle Key Vaultを構成できます。 - Oracle Key Vault監査イベントID

Oracle Key Vault監査イベントIDは、監査操作タイプを識別します。 - Oracle Audit Vaultを使用したOracle Key Vaultの構成

監査マネージャ・ロールを持つユーザーは、一元化された監査レポートおよびアラートのために、監査レコードをOracle Audit Vaultに送信するようにOracle Key Vaultを構成できます。

親トピック: Oracle Key Vaultの監視および監査

22.3.1 Oracle Key Vaultの監査について

Oracle Key Vaultでは、すべてのエンドポイントおよびユーザー・アクティビティが記録され、タイムスタンプが付けられます。

監査レコードには、エンドポイント・グループおよびユーザー・グループが、エンドポイントのエンロールおよびユーザー・パスワードのリセットから、キーやウォレットの管理、およびシステム設定やSNMP資格証明の変更に至るまで、含まれています。監査証跡では、誰がどのアクションを開始したかに関する詳細を、キーとトークン、およびアクションの結果とともに取得します。また、各アクションが成功したか失敗したかも記録されます。

Oracle Key Vaultの監査は、デフォルトで有効化されています。

監査マネージャ・ロールを持つユーザーは、システムで監査するイベントを選択したり、監査証跡を管理できます。その他のユーザーは、自分が作成したか、アクセス権が付与されているセキュリティ・オブジェクトに関連する監査レコードのみを参照できます。

監査マネージャは、監査レコードをエクスポートして、システム・アクティビティをオフラインで確認できます。レコードをエクスポートした後、監査マネージャは、リソースを解放するためにシステムからレコードを削除できます。

関連トピック

親トピック: システム監査の管理

22.3.2 Oracle Key Vault監査証跡

Oracle Key Vault監査証跡により、アクションの名前や実行者など、Oracle Key Vaultで実行されるアクティビティについての情報を取得します。

次の表に、Oracle Key Vault監査証跡の内容を示します。

表22-4 Oracle Key Vault監査証跡

| 列名 | 説明 |

|---|---|

Event ID |

各監査操作タイプを一意に識別するID。 |

|

|

クライアント・ホストのIPアドレス、またはクライアントと、そのIPアドレスをOracle Key Vaultで使用できるようにするOracle Key Vaultサーバーの間のプロキシ・サーバーのIPアドレス |

|

|

操作が実行されたOracle Key Vaultクラスタ・ノードのID |

|

|

操作が実行されたOracle Key Vaultクラスタ・ノードのIPアドレス |

|

|

操作が実行されたOracle Key Vaultクラスタ・ノードの名前 |

|

|

操作が実行されたオブジェクトの名前を取得します |

|

|

操作が実行されたオブジェクトのタイプ( |

|

|

実行された操作の名前 |

|

|

操作の結果(操作が成功したか失敗したか) |

|

|

操作を実行したエンティティの名前を取得します |

|

|

エンティティのタイプ( |

|

|

操作のタイムスタンプ |

- 監査の有効化および監査レコードを格納するためのSyslogの構成

システム管理者がこの機能を有効にしている場合、監査を有効または無効にして、監査レコードを格納するためにOracle Key Vault syslogを構成できます。

親トピック: システム監査の管理

22.3.2.1 監査の有効化および監査レコードを格納するためのSyslogの構成

システム管理者がこの機能を有効にしている場合、監査を有効または無効にして、監査レコードを格納するためにOracle Key Vault syslogを構成できます。

親トピック: Oracle Key Vault監査証跡

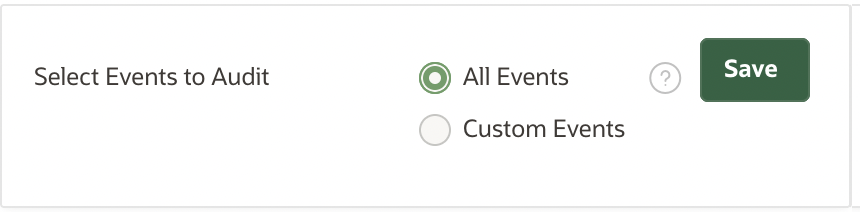

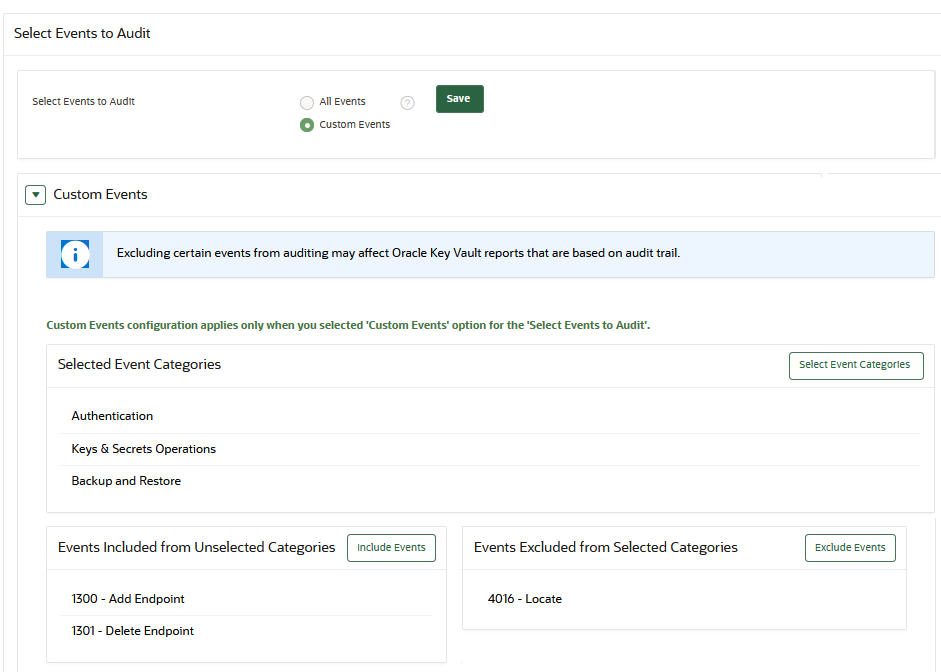

22.3.3 Oracle Key Vault監査の構成

Oracle Key Vaultの監査は、すべての操作に対してデフォルトで有効になっています。Oracle Key Vaultの各操作タイプは、監査イベントIDによって一意に識別されます。Oracle Key Vaultには、監査イベント・カテゴリおよび監査イベントIDに基づいて、特定の操作に対する監査を構成するオプションがあります。

- Oracle Key Vault監査の構成について

Oracle Key Vaultでは、すべてのシステム操作がデフォルトで監査されますが、イベント監査で様々なレベルのカスタマイズも可能です。 - すべてのイベントの監査の構成

デフォルトでは、Oracle Key Vaultがシステム内のすべての操作を監査します。 - カスタム・イベント監査の構成

Oracle Key Vaultには、カスタム・イベント監査を構成するための様々な方法が用意されています。監査イベント・カテゴリおよび監査イベントIDを使用して、カスタム・イベント監査を構成できます。 - イベント・カテゴリに対する監査の構成

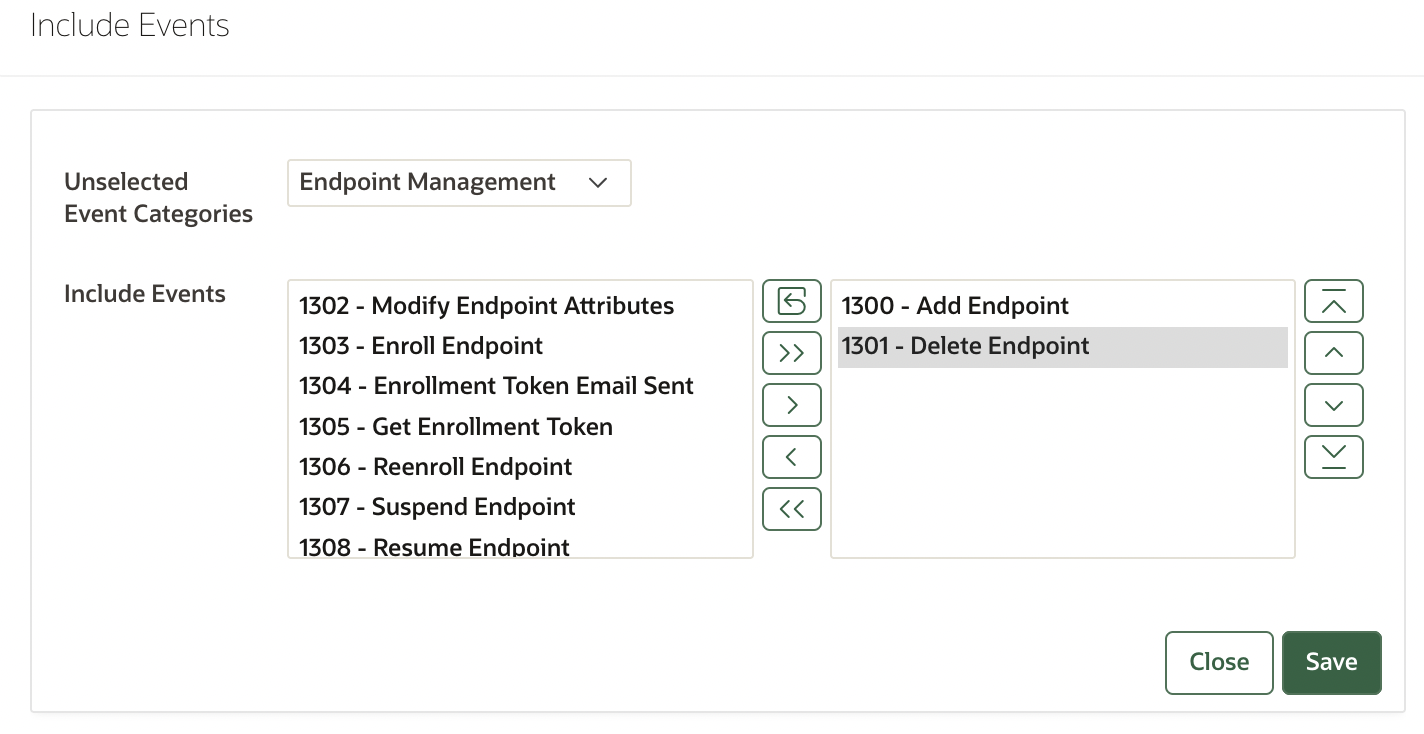

Oracle Key Vaultでは、関連する監査イベントが監査イベント・カテゴリにグループ化されます。監査イベント・カテゴリに基づいて監査を構成して、それらのカテゴリに属するすべてのイベントIDの監査を有効にできます。 - 特定の監査イベントIDを監査に含める

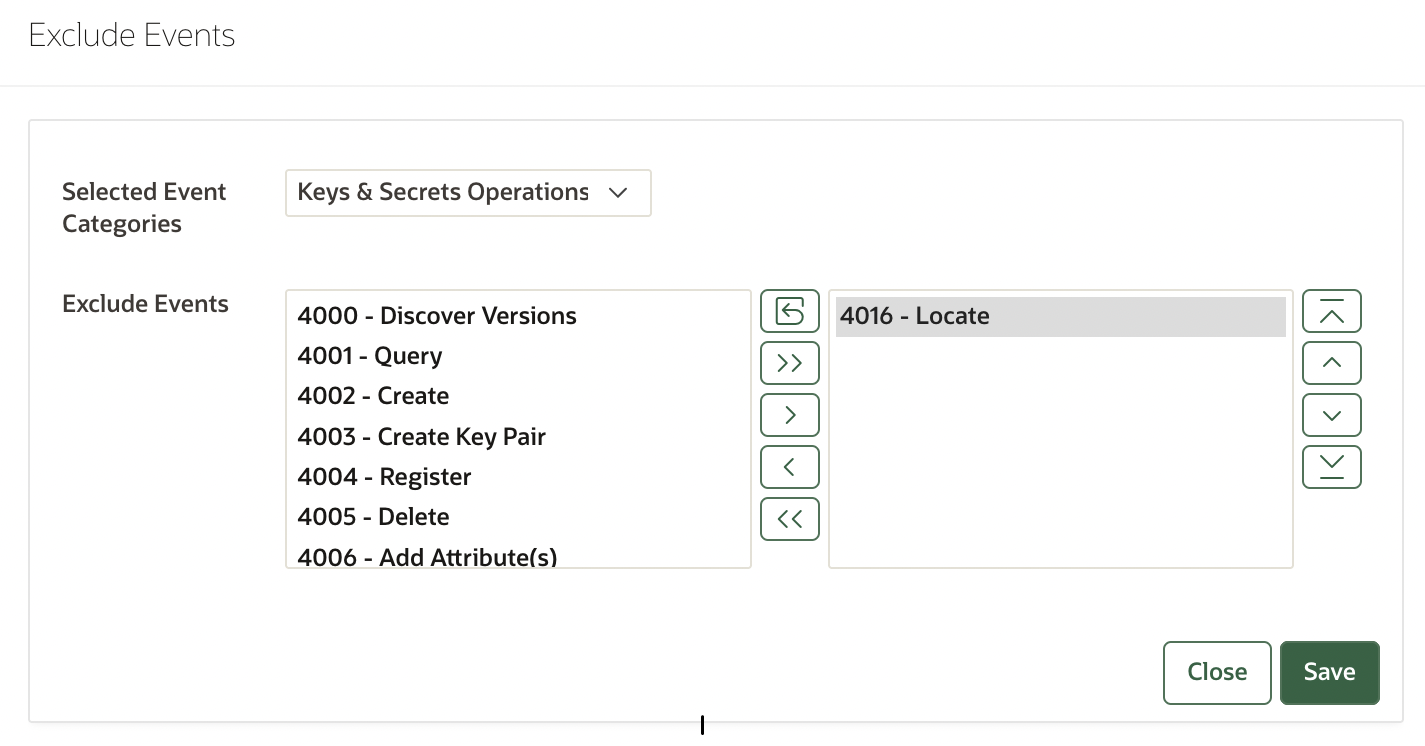

Oracle Key Vaultには、「Include Events」機能を使用して、選択していないイベント・カテゴリの特定の監査イベントIDを含めるオプションが用意されています。選択していないカテゴリからイベントを含めると、カテゴリを選択していなくても、特定のイベントを監査できます。これは、システム内の重要なイベントを選択的に監査するのに役立ちます。 - 特定の監査イベントIDを監査から除外する

Oracle Key Vaultには、「Exclude Events」機能を使用して、選択したイベント・カテゴリの特定の監査イベントIDを除外するオプションが用意されています。選択したイベント・カテゴリからイベントを除外すると、システム内のその特定のイベントの監査が無効になります。

親トピック: システム監査の管理

22.3.3.1 Oracle Key Vaultの監査の構成について

Oracle Key Vaultでは、すべてのシステム操作がデフォルトで監査されますが、イベント監査で様々なレベルのカスタマイズも可能です。

カスタム・イベント監査を構成して、監査イベント・カテゴリ・レベルまたは監査イベントIDレベルで重要なイベントを選択的に監査できます。この柔軟性により、監査構成を微調整し、ターゲットを絞ったシステム監査を実行できます。カスタム・イベント監査構成をシステムで有効にする前に、要件に従って微調整することもできます。

Oracle Key Vaultでは、関連する監査イベントが監査イベント・カテゴリにグループ化されます。監査イベント・カテゴリ・レベルで監査を構成すると、個々のイベントを構成しなくても、監査イベント・カテゴリに属するすべてのイベントがシステムで監査されます。カテゴリ・レベルで監査を有効にすれば、関心のある広範な領域の監査をより簡単に有効にできます。

監査対象のイベントをより細かく制御する場合は、個々のイベントIDを使用して監査構成を設定できます。監査イベントIDを使用して、特定のイベントを監査に含めたり、除外できます。

監査イベント・カテゴリと個々のイベントIDを組み合せて使用すれば、ターゲットを絞ったシステム監査を実行して、システム内の重要でないイベントの監査レコードの生成を回避できます。

親トピック: Oracle Key Vault監査の構成

22.3.3.2 すべてのイベントの監査の構成

デフォルトでは、Oracle Key Vaultはシステム内のすべての操作を監査します。

親トピック: Oracle Key Vault監査の構成

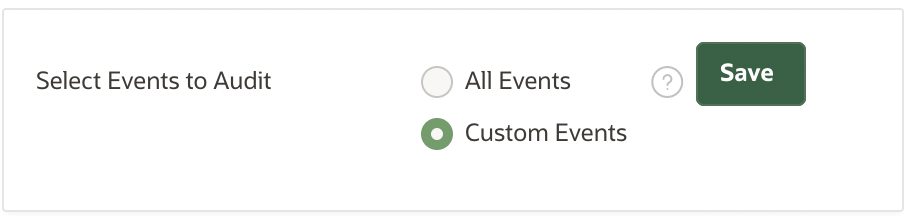

22.3.3.3 カスタム・イベント監査の構成

Oracle Key Vaultには、カスタム・イベント監査を構成するための様々な方法が用意されています。監査イベント・カテゴリおよび監査イベントIDを使用して、カスタム・イベント監査を構成できます。

カスタム・イベント監査を構成するには、次のステップを実行します:

- 監査マネージャ・ロールを持っているユーザーとしてOracle Key Vault管理コンソールにログインします。

- 次のいずれかの方法を使用して「Audit Settings」ページにアクセスします。

- 「Systems」タブから:

- 「Systems」タブを選択し、左側のナビゲーション・バーで「Settings」を選択します。

- 「Monitoring and Alerts」領域で、「Audit」をクリックします。

- 「Reports」タブから:

- 「Reports」タブを選択し、左側のナビゲーション・バーで「Audit Trail」を選択します。

- 「Audit Trail」ページで、「Audit Settings」をクリックします。

- 「Systems」タブから:

- 「Custom Events」オプションを選択します。イベント・カテゴリまたはイベントIDに基づいて監査を構成するための「Custom Events」領域が表示されます。

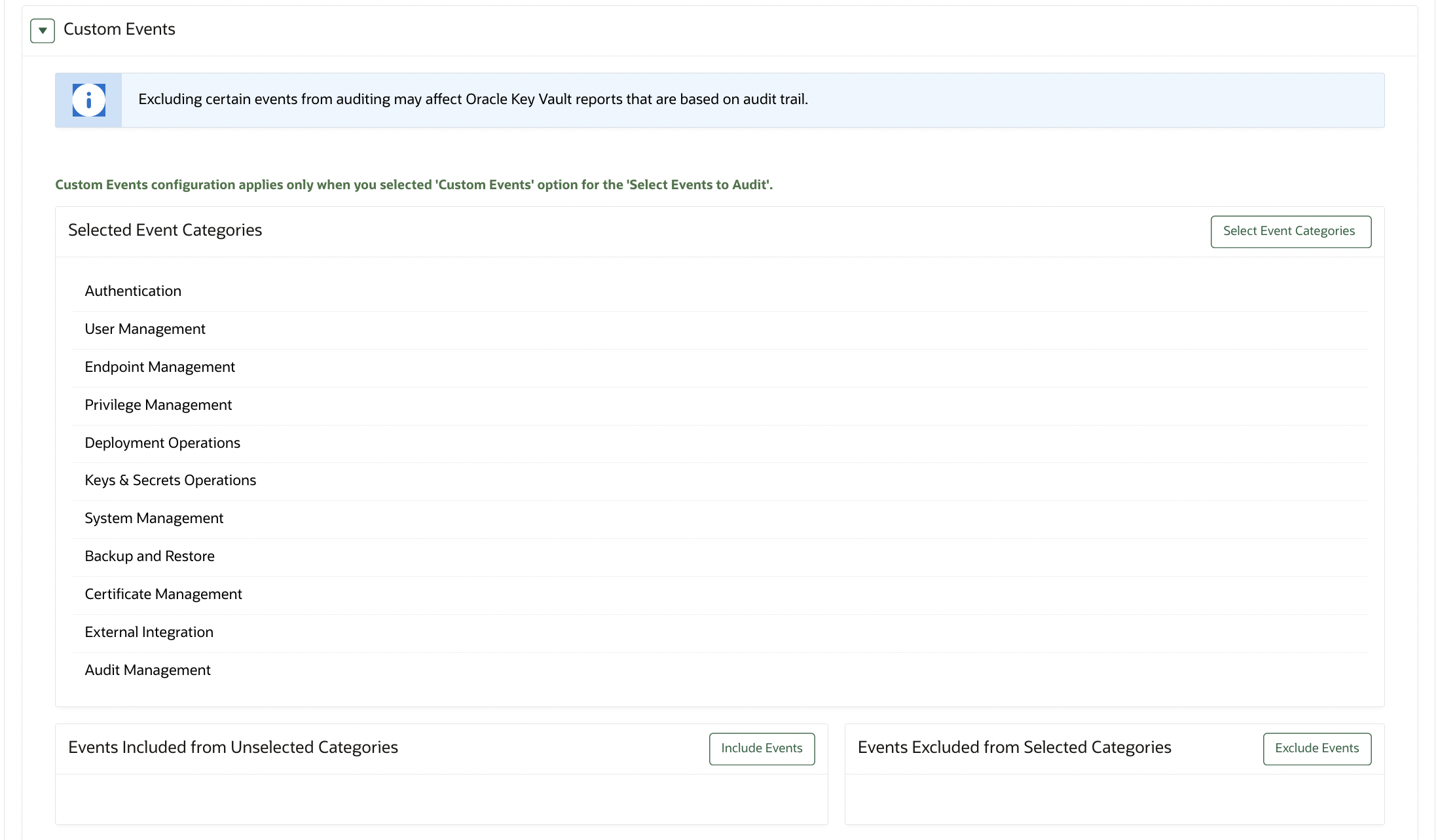

- 「Save」をクリックします。カスタム・イベント監査がシステムで有効になり、「Custom Events」監査構成が適用されます。次の画面には、イベント・カテゴリを含む「Custom Events」ページが表示されています。

親トピック: Oracle Key Vault監査の構成

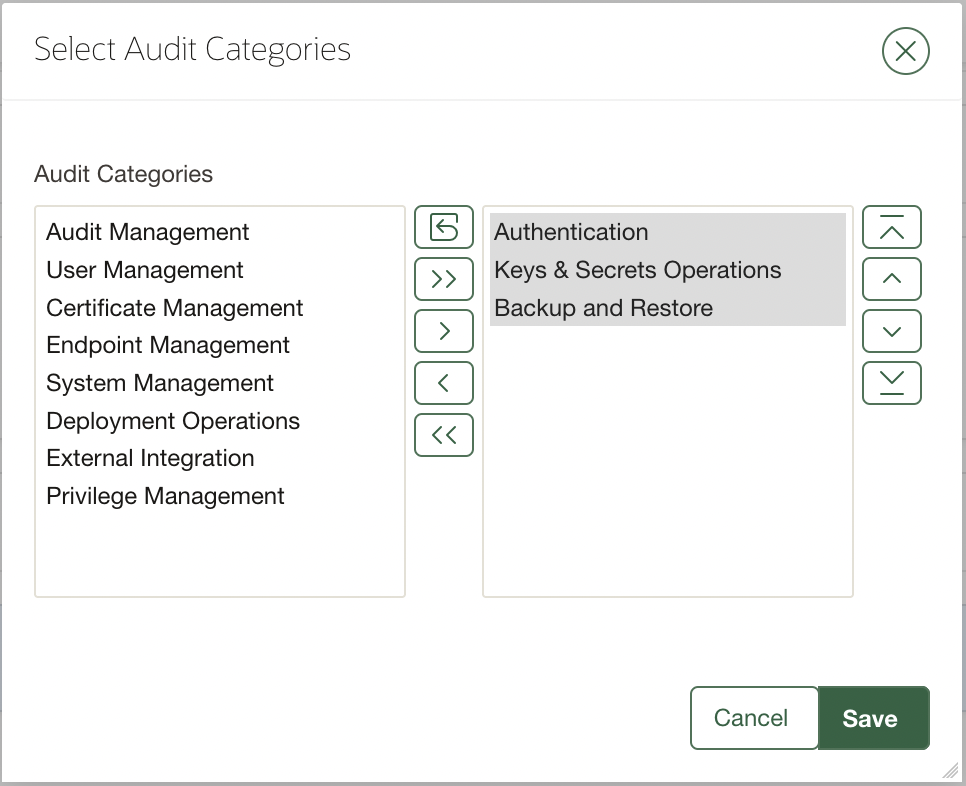

22.3.3.4 イベント・カテゴリに対する監査の構成

Oracle Key Vaultでは、関連する監査イベントが監査イベント・カテゴリにグループ化されます。監査イベント・カテゴリに基づいて監査を構成して、それらのカテゴリに属するすべてのイベントIDの監査を有効にできます。

監査カテゴリを使用して、システム内の監査イベントIDのグループを監査できます。

表22-5 Oracle Key Vaultの監査イベント・カテゴリ

| 監査イベント・カテゴリ | 説明 |

|---|---|

|

Authentication |

ユーザー認証、失敗したログイン試行に関連する監査イベントが含まれます。 |

|

User Management |

ユーザー・アカウント管理、ユーザー・プロファイル管理およびシステム・リカバリに関連する監査イベントが含まれます。 |

|

Endpoint Management |

エンドポイント管理に関連する監査イベントおよび関連する構成が含まれます。 |

|

Privilege Management |

ユーザー・グループ、エンドポイント・グループ、ウォレットおよび関連する権限の管理に関連する監査イベントが含まれます。 |

|

Deployment Operations |

クラスタ管理、レプリケーション・サービス、およびプライマリ-スタンバイ構成に関連する監査イベントが含まれます。 |

|

Keys & Secret Operations |

KMIPを使用したキーおよびシークレット管理に関連する監査イベントが含まれます。 |

|

System Management |

アラート、FIPSモード、ネットワーク設定、SSHなどのシステム構成に関連する監査イベントが含まれます。 |

|

Audit Management |

監査構成、レプリケーション、および監査証跡管理に関連する監査イベントが含まれます。 |

|

Backup and Restore |

バックアップ、リストア操作およびバックアップ先に関連する監査イベントが含まれます。 |

|

Certificate Management |

証明書の生成、証明書のローテーションなどに関連する監査イベントが含まれます。 |

|

External Integration |

LDAP構成、シングル・サインオン、Audit Vault統合、HSM構成などに関連する監査イベントが含まれます。 |

親トピック: Oracle Key Vault監査の構成

22.3.3.5 特定の監査イベントIDを監査に含める

Oracle Key Vaultには、「Include Events」機能を使用して、選択していないイベント・カテゴリの特定の監査イベントIDを含めるオプションが用意されています。選択していないカテゴリからイベントを含めると、カテゴリを選択していなくても、特定のイベントを監査できます。これは、システム内の重要なイベントを選択的に監査するのに役立ちます。

親トピック: Oracle Key Vault監査の構成

22.3.3.6 特定の監査イベントIDを監査から除外する

Oracle Key Vaultには、「Exclude Events」機能を使用して、選択したイベント・カテゴリの特定の監査イベントIDを除外するオプションが用意されています。選択したイベント・カテゴリからイベントを除外すると、システム内のその特定のイベントの監査が無効になります。

選択したカテゴリからイベントを除外すると、システムの重要でないイベントの監査レコードの生成が回避されるため、システム・リソースを効果的に使用できます。

親トピック: Oracle Key Vault監査の構成

22.3.4 監査レコードの表示

監査レコードを表示するには、Oracle Key Vault管理コンソールの「Audit Trail」ページにアクセスします。

親トピック: システム監査の管理

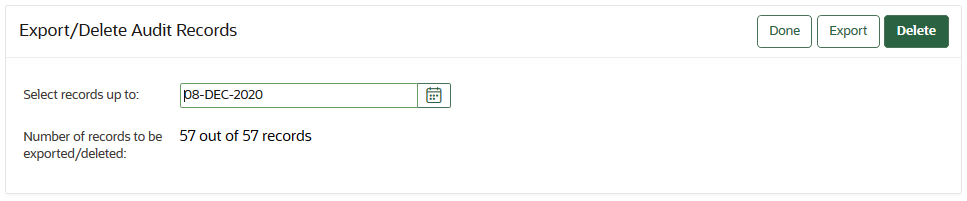

22.3.5 手動での監査レコードのエクスポートおよび削除

Oracle Key Vault監査レコードは、.csvファイルに格納されています。

.csvファイルに監査証跡をエクスポートして、このファイルをユーザーのローカル・システムにダウンロードできます。.csvファイルの内容は、「Reports」ページの監査証跡に表示される詳細と同じです。.csvファイルのタイムスタンプには、レコードがエクスポートされた特定のOracle Key Vaultサーバーのタイムゾーンが反映されます。エクスポートしたレコードは、領域を解放するために、Oracle Key Vaultサーバーから削除できます。

親トピック: システム監査の管理

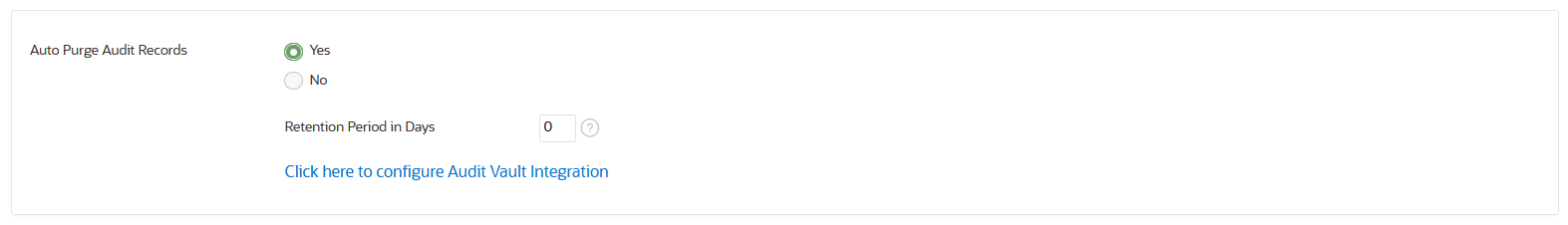

22.3.6 監査レコードの自動削除

指定された保存期間より古い監査レコードを自動的に削除またはパージするように、Oracle Key Vaultを構成できます。

関連トピック

親トピック: システム監査の管理

22.3.7 Oracle Key Vault監査イベントID

Oracle Key Vault監査イベントIDは、監査操作タイプを識別します。

Oracle Key Vault監査レコードのイベントIDは、監査操作タイプに一意に関連付けられている安定したIDを表します。

表22-6 Oracle Key Vault監査イベントID

| イベントID | 操作 | カテゴリ |

|---|---|---|

| 1000 | ログイン試行済 | Authentication |

| 1001 | ログイン試行済および成功 | Authentication |

| 1002 | ログアウト | Authentication |

| 1003 | コンソール・タイムアウトでのログアウト | Authentication |

| 1100 | システム・リカバリ: リカバリ・パスフレーズ変更の開始 | User Management |

| 1101 | システム・リカバリ: リカバリ・パスフレーズ変更のリセット | User Management |

| 1102 | システム・リカバリ: リカバリ・パスフレーズの変更 | User Management |

| 1103 | システム・リカバリ: 管理アカウントのリセット | User Management |

| 1104 | システム・リカバリ: 管理者の管理 | User Management |

| 1105 | システム・リカバリ: ユーザー・アカウント・プロファイル・パラメータの変更 | User Management |

| 1106 | システム・リカバリ: ユーザー・アカウント・プロファイル・パラメータのリセット | User Management |

| 1107 | システム・リカバリ: 管理者ロールの分離の強制適用パラメータの変更 | User Management |

| 1200 | ユーザーの追加 | User Management |

| 1201 | ユーザーの削除 | User Management |

| 1202 | ユーザー属性の変更 | User Management |

| 1203 | ユーザー・パスワードのリセット | User Management |

| 1204 | ユーザー・パスワードの変更 | User Management |

| 1205 | 送信されたパスワードの電子メール | User Management |

| 1300 | エンドポイントの追加 | Endpoint Management |

| 1301 | エンドポイントの削除 | Endpoint Management |

| 1302 | エンドポイント属性の変更 | Endpoint Management |

| 1303 | エンドポイントのエンロール | Endpoint Management |

| 1304 | エンロールメント・トークンの電子メール送信済み | Endpoint Management |

| 1305 | エンロールメント・トークンの取得 | Endpoint Management |

| 1306 | エンドポイントの再エンロール | Endpoint Management |

| 1307 | エンドポイントの一時停止 | Endpoint Management |

| 1308 | エンドポイントの再開 | Endpoint Management |

| 1309 | エンドポイント証明書のローテーション | Endpoint Management |

| 1310 | エンドポイント証明書のローテーションを開始済 | Endpoint Management |

| 1311 | エンドポイント証明書のローテーションが完了 | Endpoint Management |

| 1312 | エンドポイント構成パラメータの変更 | Endpoint Management |

| 1313 | エンドポイント構成パラメータのリセット | Endpoint Management |

| 1314 | エンドポイント構成パラメータのクリア | Endpoint Management |

| 1315 | キーおよびシークレットのエンドポイント設定の変更 | Endpoint Management |

| 1316 | キーおよびシークレットのエンドポイント設定のリセット | Endpoint Management |

| 1317 | キーおよびシークレットのエンドポイント設定のクリア | Endpoint Management |

| 1400 | エンドポイント自己エンロールメント設定の変更 | Endpoint Management |

| 1401 | グローバル・エンドポイント構成パラメータの変更 | Endpoint Management |

| 1402 | グローバル・エンドポイント構成パラメータのリセット | Endpoint Management |

| 1403 | キーおよびシークレットのグローバル・エンドポイント設定の変更 | Endpoint Management |

| 1404 | キーおよびシークレットのグローバル・エンドポイント設定のリセット | Endpoint Management |

| 2000 | ユーザー・グループの追加 | Privilege Management |

| 2001 | ユーザー・グループの削除 | Privilege Management |

| 2002 | ユーザー・グループ属性の変更 | Privilege Management |

| 2003 | ユーザー・グループ・メンバーの追加 | Privilege Management |

| 2004 | ユーザー・グループ・メンバーの削除 | Privilege Management |

| 2005 | ユーザー・グループ・メンバーシップの追加 | Privilege Management |

| 2006 | ユーザー・グループ・メンバーシップの削除 | Privilege Management |

| 2100 | エンドポイント・グループの追加 | Privilege Management |

| 2101 | エンドポイント・グループの削除 | Privilege Management |

| 2102 | エンドポイント・グループ属性の変更 | Privilege Management |

| 2103 | エンドポイント・グループ・メンバーの追加 | Privilege Management |

| 2104 | エンドポイント・グループ・メンバーの削除 | Privilege Management |

| 2105 | エンドポイント・グループ・メンバーシップの追加 | Privilege Management |

| 2106 | エンドポイント・グループ・メンバーシップの削除 | Privilege Management |

| 2200 | ウォレットの作成 | Privilege Management |

| 2201 | ウォレットの削除 | Privilege Management |

| 2202 | ウォレットの変更 | Privilege Management |

| 2203 | ウォレット・メンバーシップの追加 | Privilege Management |

| 2204 | ウォレット・メンバーシップの削除 | Privilege Management |

| 2205 | ウォレット・メンバーの追加 | Privilege Management |

| 2206 | ウォレット・メンバーの削除 | Privilege Management |

| 2207 | アクセス・マッピングの追加 | Privilege Management |

| 2208 | アクセス・マッピングの削除 | Privilege Management |

| 2209 | アクセス・マッピングの変更 | Privilege Management |

| 2210 | デフォルト・ウォレットの割当て | Privilege Management |

| 2211 | エンドポイント管理権限の付与 | Privilege Management |

| 2212 | エンドポイント管理権限の取消し | Privilege Management |

| 2213 | エンドポイント・グループ管理権限の付与 | Privilege Management |

| 2214 | エンドポイント・グループ管理権限の取消し | Privilege Management |

| 3000 | サーバーを最初のクラスタ・ノードに変換 | Deployment Operations |

| 3001 | サーバーを候補ノードに変換 | Deployment Operations |

| 3002 | 候補者ノードの追加 | Deployment Operations |

| 3003 | 候補ノードの変換の中断 | Deployment Operations |

| 3004 | 候補ノードの中断 | Deployment Operations |

| 3005 | クラスタへのノードの追加 | Deployment Operations |

| 3006 | クラスタへのノードの追加の中断 | Deployment Operations |

| 3007 | 候補者ノードでのペアリングの終了 | Deployment Operations |

| 3008 | ノードの削除の開始 | Deployment Operations |

| 3009 | ノードの強制削除の開始 | Deployment Operations |

| 3010 | 削除されたノードのクリーン・アップ | Deployment Operations |

| 3011 | ノードの削除の終了 | Deployment Operations |

| 3012 | ノードの有効化の開始 | Deployment Operations |

| 3013 | ノードの有効化の終了 | Deployment Operations |

| 3014 | ノードの無効化の開始 | Deployment Operations |

| 3015 | ノードの無効化の終了 | Deployment Operations |

| 3016 | ノードの無効化の取消し | Deployment Operations |

| 3017 | クラスタ・サブグループの編集 | Deployment Operations |

| 3018 | ノードのレプリケーションの開始 | Deployment Operations |

| 3019 | ノードのレプリケーションの停止 | Deployment Operations |

| 3020 | クラスタ・サービスの起動 | Deployment Operations |

| 3021 | クラスタ・サービスの停止 | Deployment Operations |

| 3022 | ユーザー名競合の解決 | Deployment Operations |

| 3023 | ユーザー・グループ名競合の解決 | Deployment Operations |

| 3024 | エンドポイント名競合の解決 | Deployment Operations |

| 3025 | エンドポイント・グループ名競合の解決 | Deployment Operations |

| 3026 | ウォレット名競合の解決 | Deployment Operations |

| 3027 | KMIP属性名競合の解決 | Deployment Operations |

| 3900 | プライマリ・スタンバイ・ペアリングの開始 | Deployment Operations |

| 3901 | プライマリ・スタンバイのアンペアリングの開始 | Deployment Operations |

| 3902 | プライマリ・スタンバイ・ロール・スイッチ | Deployment Operations |

| 4000 | バージョンの検出 | Keys & Secrets Operations |

| 4001 | 問合せ | Keys & Secrets Operations |

| 4002 | 作成 | Keys & Secrets Operations |

| 4003 | キー・ペアの作成 | Keys & Secrets Operations |

| 4004 | 登録 | Keys & Secrets Operations |

| 4005 | 削除 | Keys & Secrets Operations |

| 4006 | 属性の追加 | Keys & Secrets Operations |

| 4007 | 属性の削除 | Keys & Secrets Operations |

| 4008 | 属性の変更 | Keys & Secrets Operations |

| 4009 | 属性の取得 | Keys & Secrets Operations |

| 4010 | 属性リストの取得 | Keys & Secrets Operations |

| 4011 | オブジェクト・ステータスのチェック | Keys & Secrets Operations |

| 4012 | アクティブ化 | Keys & Secrets Operations |

| 4013 | 取消し | Keys & Secrets Operations |

| 4014 | 破棄 | Keys & Secrets Operations |

| 4015 | チェック | Keys & Secrets Operations |

| 4016 | 位置特定 | Keys & Secrets Operations |

| 4017 | 取得 | Keys & Secrets Operations |

| 4018 | キー更新 | Keys & Secrets Operations |

| 4019 | エンドポイント・メタデータの保存 | Keys & Secrets Operations |

| 4020 | 暗号化 | Keys & Secrets Operations |

| 4021 | 復号化 | Keys & Secrets Operations |

| 4022 | 署名 | Keys & Secrets Operations |

| 4023 | 署名の検証 | Keys & Secrets Operations |

| 4024 | エンドポイント情報の取得 | Keys & Secrets Operations |

| 5000 | 電源オフ | System Management |

| 5001 | システムの再起動 | System Management |

| 5002 | FIPSモードが有効な状態で動作しているサーバーの再起動 | System Management |

| 5003 | FIPSモードが無効な状態で動作しているサーバーの再起動 | System Management |

| 5100 | トレース・レベルの変更 | System Management |

| 5101 | 診断のダウンロード | System Management |

| 5200 | アラートの構成 | System Management |

| 5201 | アラートの削除 | System Management |

| 5202 | 無視されたクリティカル・アラート | System Management |

| 5203 | 表示されたクリティカル・アラート | System Management |

| 5300 | 監視設定の変更 | System Management |

| 5301 | クラスタのモニタリング設定の変更 | System Management |

| 5302 | ノードのモニタリング設定のクリア | System Management |

| 5303 | SNMP資格証明の変更 | System Management |

| 5400 | 監査の有効化 | Audit Management |

| 5401 | 監査の無効化 | Audit Management |

| 5402 | クラスタでの監査の有効化 | Audit Management |

| 5403 | クラスタでの監査の無効化 | Audit Management |

| 5404 | 監査設定の変更 | Audit Management |

| 5405 | クラスタの監査設定の変更 | Audit Management |

| 5406 | ノードの監査設定のクリア | Audit Management |

| 5407 | 監査レプリケーションの有効化 | Audit Management |

| 5408 | 監査レプリケーションの無効化 | Audit Management |

| 5409 | クラスタでの監査レプリケーションの有効化 | Audit Management |

| 5410 | クラスタでの監査レプリケーションの無効化 | Audit Management |

| 5411 | ノードの監査レプリケーション設定のクリア | Audit Management |

| 5412 | SYSLOGへの監査レコードの送信の開始 | Audit Management |

| 5413 | SYSLOGへの監査レコードの送信の停止 | Audit Management |

| 5414 | クラスタのSYSLOGへの監査レコードの送信の開始 | Audit Management |

| 5415 | クラスタのSYSLOGへの監査レコードの送信の停止 | Audit Management |

| 5416 | ノードのSYSLOG設定への監査レコードの送信のクリア | Audit Management |

| 5417 | 監査レコード自動パージの有効化 | Audit Management |

| 5418 | 監査レコード自動パージの無効化 | Audit Management |

| 5419 | ノードの監査レコード自動パージ設定のクリア | Audit Management |

| 5420 | 監査レコードの削除 | Audit Management |

| 5421 | 監査カテゴリの変更 | Audit Management |

| 5422 | 監査対象イベントの変更 | Audit Management |

| 5423 | 監査除外イベントの変更 | Audit Management |

| 5600 | システム設定の変更 | System Management |

| 5601 | ネットワーク詳細の変更 | System Management |

| 5602 | DNS設定の変更 | System Management |

| 5603 | クラスタのDNS設定の変更 | System Management |

| 5604 | ノードのDNS設定のクリア | System Management |

| 5605 | システム時間設定の変更 | System Management |

| 5606 | NTP設定の変更 | System Management |

| 5607 | クラスタのNTP設定の変更 | System Management |

| 5608 | ノードのNTP設定のクリア | System Management |

| 5609 | Webアクセスの変更 | System Management |

| 5610 | SSHアクセスの変更 | System Management |

| 5611 | 管理コンソールのタイムアウト設定の変更 | System Management |

| 5612 | FIPSモードの有効化 | System Management |

| 5613 | FIPSモードの無効化 | System Management |

| 5614 | RESTfulサービスの有効化 | System Management |

| 5615 | RESTfulサービスの無効化 | System Management |

| 5616 | Syslog設定の変更 | System Management |

| 5617 | クラスタのSyslog設定の変更 | System Management |

| 5618 | ノードのSyslog設定のクリア | System Management |

| 5619 | SMTPの構成 | System Management |

| 5620 | SMTPの構成解除 | System Management |

| 5621 | SMTP設定の変更 | System Management |

| 5622 | クラスタの最大無効化ノード期間の設定の変更 | System Management |

| 5623 | SSHトンネルの追加 | System Management |

| 5624 | SSHトンネルの削除 | System Management |

| 5625 | SSHトンネルの有効化 | System Management |

| 5626 | SSHトンネルの無効化 | System Management |

| 5627 | フェイルオーバー時のトンネルのクリーン・アップ | System Management |

| 5628 | クラウドIP予約の削除 | System Management |

| 6000 | リストア | Backup and Restore |

| 6001 | バックアップの作成 | Backup and Restore |

| 6002 | バックアップの削除 | Backup and Restore |

| 6003 | バックアップの編集 | Backup and Restore |

| 6004 | バックアップ開始済 | Backup and Restore |

| 6005 | バックアップ完了 | Backup and Restore |

| 6006 | バックアップの一時停止 | Backup and Restore |

| 6007 | バックアップの再開 | Backup and Restore |

| 6008 | パージされたバックアップ | Backup and Restore |

| 6009 | バックアップ先の作成 | Backup and Restore |

| 6010 | バックアップ先の削除 | Backup and Restore |

| 6011 | バックアップ先の編集 | Backup and Restore |

| 6012 | バックアップ・ホスト公開キーのリセット | Backup and Restore |

| 6013 | バックアップ先ポリシーの作成 | Backup and Restore |

| 6014 | バックアップ先ポリシーの削除 | Backup and Restore |

| 6015 | バックアップ先ポリシーの編集 | Backup and Restore |

| 6016 | バックアップ先ポリシーの一時停止 | Backup and Restore |

| 6017 | バックアップ先ポリシーの再開 | Backup and Restore |

| 6100 | 新規サーバー証明書の生成 | Certificate Management |

| 6101 | 新規ノード証明書の生成 | Certificate Management |

| 6102 | サーバー証明書の詳細の変更 | Certificate Management |

| 6103 | サーバー証明書の代替名およびIPアドレスの詳細の変更 | Certificate Management |

| 6104 | CA証明書の詳細の変更 | Certificate Management |

| 6105 | 中間CA証明書リクエストの生成およびダウンロード | Certificate Management |

| 6106 | 中間CA証明書の生成の中断 | Certificate Management |

| 6107 | 中間CA証明書リクエストのダウンロード | Certificate Management |

| 6108 | 中間CA証明書のアップロード | Certificate Management |

| 6109 | 中間CA信頼チェーンのアップロード | Certificate Management |

| 6110 | 新規CA証明書の生成 | Certificate Management |

| 6111 | 新規CA証明書バンドルの解凍 | Certificate Management |

| 6112 | CA証明書のローテーションの中断 | Certificate Management |

| 6113 | 新規CA証明書のアクティブ化 | Certificate Management |

| 6114 | エンドポイント証明書ローテーション・ウィンドウ・サイズの更新 | Certificate Management |

| 6115 | クラスタ・サブグループ順序の更新 | Certificate Management |

| 6116 | クラスタのサブグループ順序の削除 | Certificate Management |

| 6117 | エンドポイント・グループ順序の更新 | Certificate Management |

| 6118 | 期限切れCA証明書のローテーション状態のチェック | Certificate Management |

| 6119 | 手動リカバリ用の新規CA証明書の生成 | Certificate Management |

| 6120 | CA証明書バンドルのアップロード | Certificate Management |

| 6121 | CA証明書ローテーション手動リカバリが完了 | Certificate Management |

| 6122 | CA証明書ローテーション手動リカバリ検証済 | Certificate Management |

| 6123 | CA証明書ローテーションの手動リカバリの中断 | Certificate Management |

| 6180 | コンソール証明書の生成 | Certificate Management |

| 6181 | コンソール証明書のアップロード | Certificate Management |

| 6182 | コンソール証明書の削除 | Certificate Management |

| 6183 | コンソール証明書のリストア | Certificate Management |

| 8000 | LDAP構成の追加 | External Integration |

| 8001 | LDAP構成の削除 | External Integration |

| 8002 | LDAP構成の強制削除 | External Integration |

| 8003 | LDAP構成のテスト | External Integration |

| 8004 | LDAP構成の編集 | External Integration |

| 8005 | LDAP構成の有効化 | External Integration |

| 8006 | LDAP構成の無効化 | External Integration |

| 8007 | LDAPサーバーの追加 | External Integration |

| 8008 | LDAPサーバーの削除 | External Integration |

| 8009 | LDAPサーバーのテスト | External Integration |

| 8010 | LDAP接続のテスト | External Integration |

| 8011 | LDAPグループ・アクセス・マッピングの追加 | External Integration |

| 8012 | LDAPグループ・アクセス・マッピングの削除 | External Integration |

| 8013 | LDAPグループ・アクセス・マッピングの編集 | External Integration |

| 8014 | LDAPグループ・アクセス・マッピングからのユーザー・グループの削除 | External Integration |

| 8015 | LDAP構成のLDAPグループの検証 | External Integration |

| 8016 | LDAP構成のLDAPユーザーの検証 | External Integration |

| 8018 | LDAPユーザーの削除 | External Integration |

| 8019 | 失効したLDAPユーザーの削除 | External Integration |

| 8020 | LDAPユーザー属性の変更 | External Integration |

| 8021 | LDAPログのダウンロード | External Integration |

| 8100 | シングル・サインオン構成の追加 | External Integration |

| 8101 | シングル・サインオン構成の削除 | External Integration |

| 8104 | シングル・サインオン構成の編集 | External Integration |

| 8105 | シングル・サインオン構成の有効化 | External Integration |

| 8106 | シングル・サインオン構成の無効化 | External Integration |

| 8200 | Audit Vault統合の有効化 | External Integration |

| 8201 | Audit Vault統合の無効化 | External Integration |

| 8202 | Audit Vault Auditレコード収集の一時停止 | External Integration |

| 8203 | Audit Vault Auditレコード収集の再開 | External Integration |

| 8300 | HSM初期化 | External Integration |

| 8301 | HSM資格証明の設定 | External Integration |

| 8302 | HSMバンドルの作成 | External Integration |

| 8303 | HSMバンドルの適用 | External Integration |

| 8304 | HSM逆移行 | External Integration |

親トピック: システム監査の管理

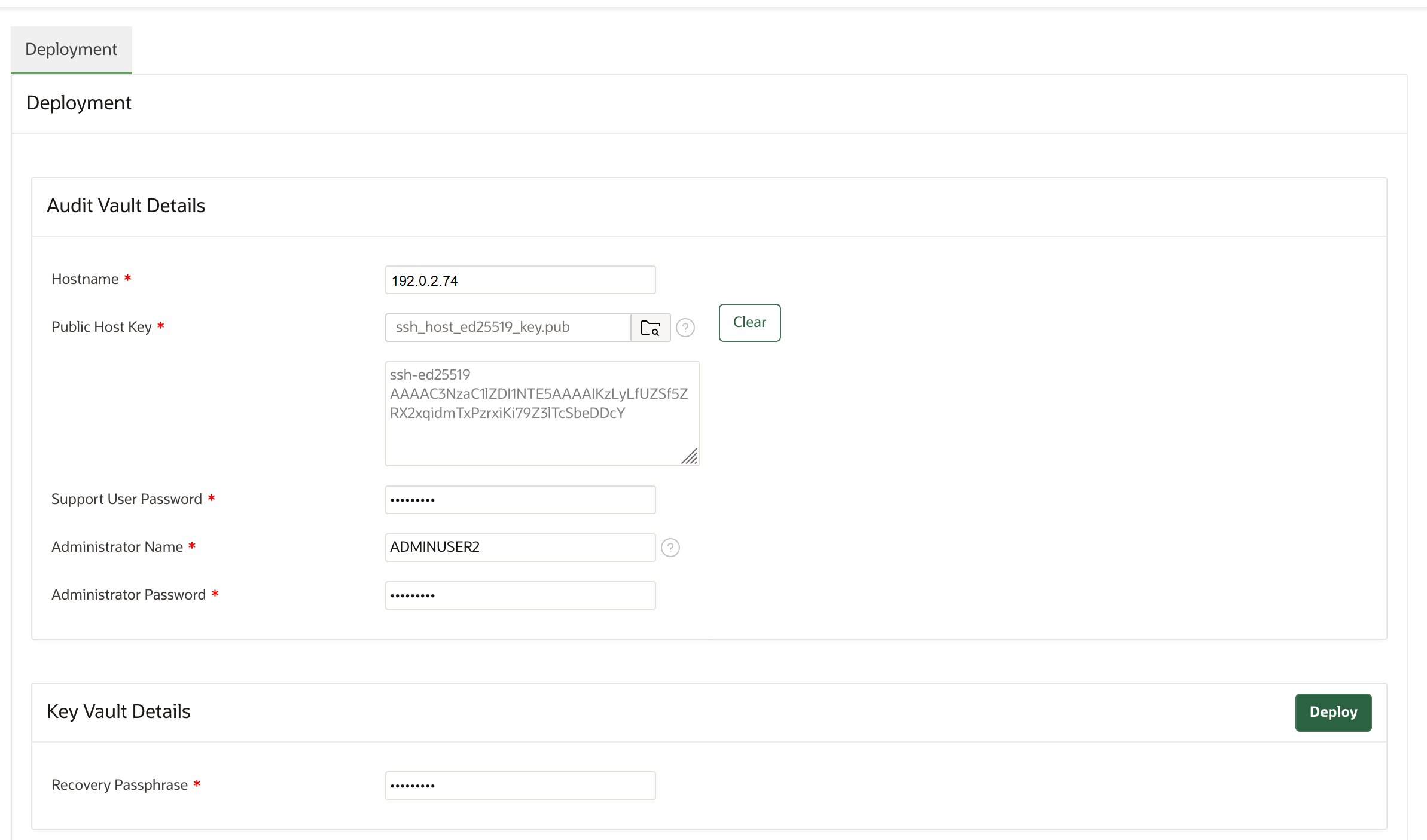

22.3.8 Oracle Audit Vaultを使用したOracle Key Vaultの構成

監査マネージャ・ロールを持つユーザーは、一元化された監査レポートおよびアラートのために、監査レコードをOracle Audit Vaultに送信するようにOracle Key Vaultを構成できます。

- Oracle Audit VaultとOracle Key Vaultの統合

この統合は、Oracle Key Vault管理コンソールから実行できます。 - Oracle Audit Vaultによって収集されたOracle Key Vault監査データの表示

Oracle Audit Vault Serverコンソールを使用して、Oracle Key VaultおよびOracle Audit Vaultによって収集されたデータを表示できます。 - Oracle Audit Vaultのモニタリング操作の一時停止

Oracle Key Vault管理コンソールからOracle Audit Vaultのモニタリング操作を一時停止できます。 - Oracle Audit Vaultのモニタリング操作の再開

Oracle Key Vault管理コンソールから、一時停止されたOracle Audit Vaultのモニタリング操作を再開できます。 - Oracle Audit Vault統合の削除

Oracle Audit Vault統合は、Oracle Key Vault管理コンソールを使用して削除できます。 - マルチマスター・クラスタまたはプライマリ/スタンバイ環境でのOracle Audit Vaultの統合に関するガイダンス

マルチマスター・クラスタまたはプライマリ/スタンバイ環境でOracle Audit VaultとOracle Key Vaultを統合するには、特別なガイドラインに従う必要があります。

親トピック: システム監査の管理

22.3.8.1 Oracle Audit VaultとOracle Key Vaultの統合

この統合は、Oracle Key Vault管理コンソールから実行できます。

- ステップ1: 環境のチェック

統合を開始する前に、必要なコンポーネントがすべて配置されていることを確認する必要があります。 - ステップ2: Oracle Audit Vaultを使用した登録済ホストおよびセキュア・ターゲットとしてのOracle Key Vaultの構成

監査マネージャ・ロールを持つユーザーは、Oracle Audit Vaultサーバーでセキュア・ターゲットとしてOracle Key Vaultサーバーを構成する必要があります。 - Oracle Audit Vault統合の中断

Oracle Audit Vault統合は、Oracle Key Vault管理コンソールを使用して中断できます。

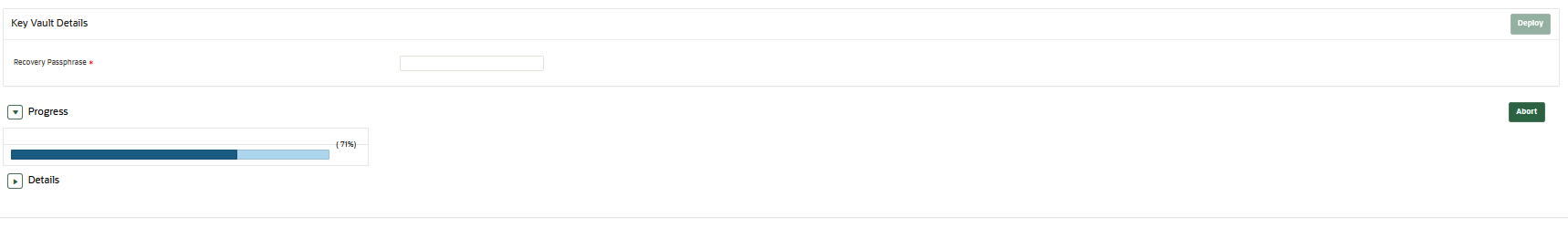

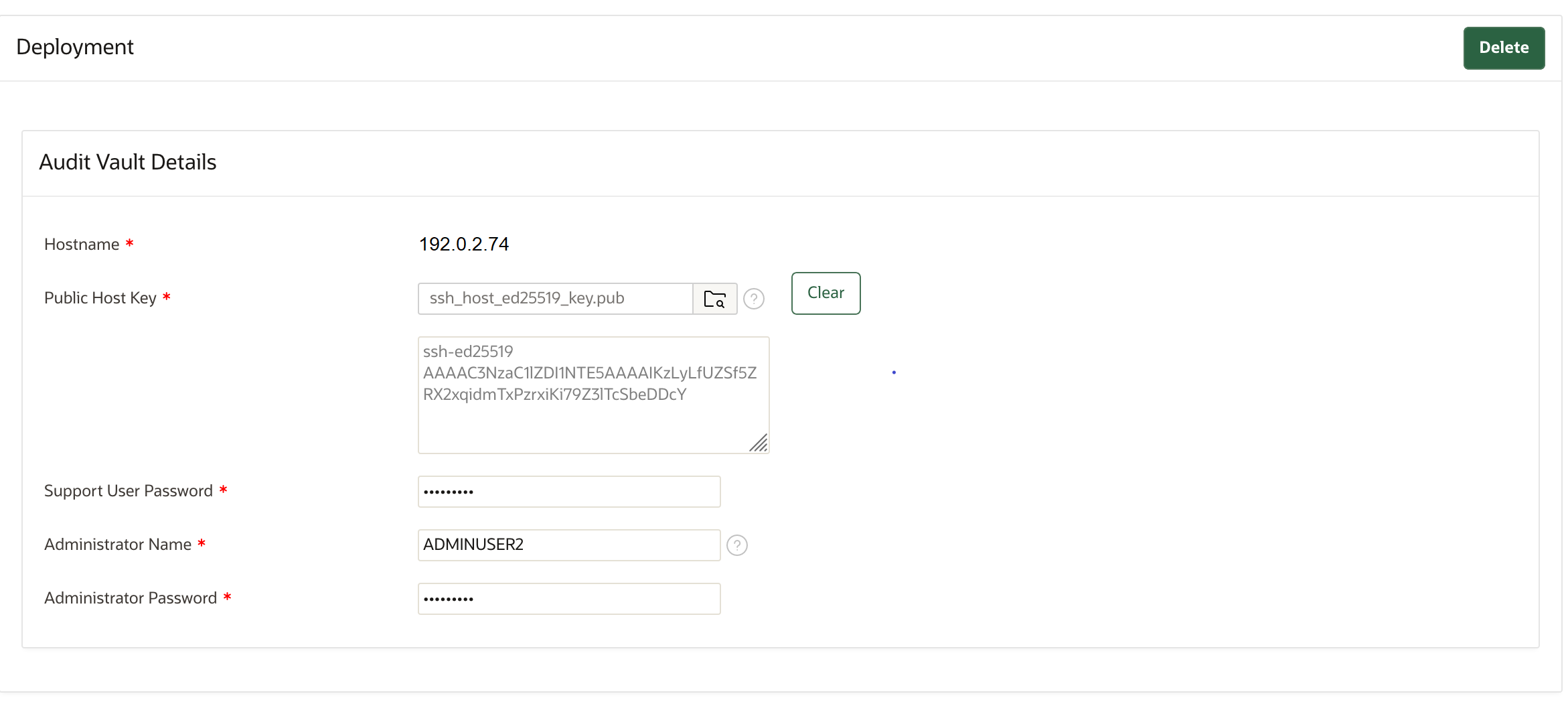

22.3.8.1.2 ステップ2: Oracle Audit Vaultを使用した登録済ホストおよびセキュア・ターゲットとしてのOracle Key Vaultの構成

監査マネージャ・ロールを持つユーザーは、Oracle Audit Vaultサーバーでセキュア・ターゲットとしてOracle Key Vaultサーバーを構成する必要があります。

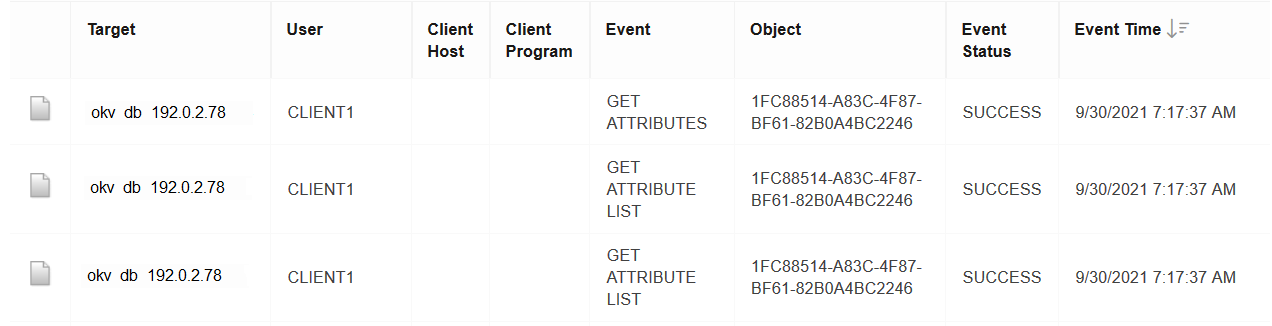

22.3.8.2 Oracle Audit Vaultによって収集されたOracle Key Vault監査データの表示

Oracle Audit Vault Serverコンソールを使用して、Oracle Key VaultおよびOracle Audit Vaultによって収集されたデータを表示できます。

22.3.8.3 Oracle Audit Vaultのモニタリング操作の一時停止

Oracle Key Vault管理コンソールからOracle Audit Vaultのモニタリング操作を一時停止できます。

22.3.8.4 Oracle Audit Vaultのモニタリング操作の再開

Oracle Key Vault管理コンソールから、一時停止されたOracle Audit Vaultのモニタリング操作を再開できます。

22.3.8.6 マルチマスター・クラスタまたはプライマリ/スタンバイ環境でのOracle Audit Vaultの統合に関するガイダンス

マルチマスター・クラスタまたはプライマリ/スタンバイ環境でOracle Audit VaultとOracle Key Vaultを統合するには、特別なガイドラインに従う必要があります。

マルチマスター・クラスタ環境

- Oracle Key Vaultがマルチマスター・クラスタを使用するように構成されている場合は、各ノードでOracle Audit Vault統合を個別に実行する必要があります。監査レコードのレプリケーションが有効かどうかに関係なく、各ノードから、そのノードでのみ生成された監査レコードがOracle Audit Vaultに送信されます。

プライマリ/スタンバイ環境

- スタンバイ・サーバーではなく、プライマリ・サーバーでのみ統合を実行します。

- スイッチオーバー操作を実行する必要がある場合は、次の点に注意してください。

- 統合を一時停止、再開または削除する場合は、プライマリ・サーバーに切り替える必要があります。追加のステップを実行する必要はありません。

- 新しいプライマリ・サーバーをOracle Audit Vaultと統合するには、オプションで、古いプライマリ・サーバーで使用されていたものと同じOracle Audit Vaultホスト名および管理者資格証明を使用する必要があります。

- スイッチオーバー操作の実行後にペア解除の操作を実行する場合は、新しいプライマリ・サーバーとの新しいOracle Audit Vault統合を実行する必要があります。

- 新しい統合を削除すると、古い統合が機能しなくなります。その後、古いプライマリ・サーバーに切り替えて、この古い統合を削除する必要があります。

- フェイルオーバー操作が発生し、元のプライマリ・サーバーが使用できなくなった場合は、新しいプライマリ・サーバーとの新しいOracle Audit Vault統合を実行する必要があります。

- ただし、元のプライマリ・サーバーが失われず、元のプライマリ・サーバーを新しいスタンバイ・サーバーとして戻すことができる場合は、追加のステップを実行する必要はありません。

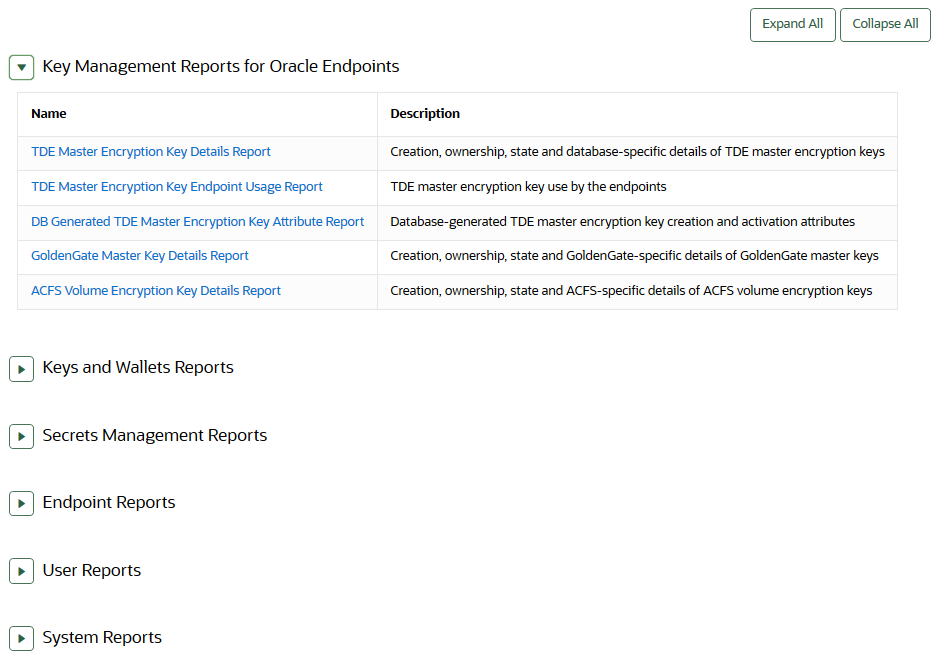

22.4 Oracle Key Vaultのレポートの使用

Oracle Key Vaultでは、Key Vault操作に影響する様々なアクティビティに関する統計情報が収集されます。

- Oracle Key Vaultのレポートについて

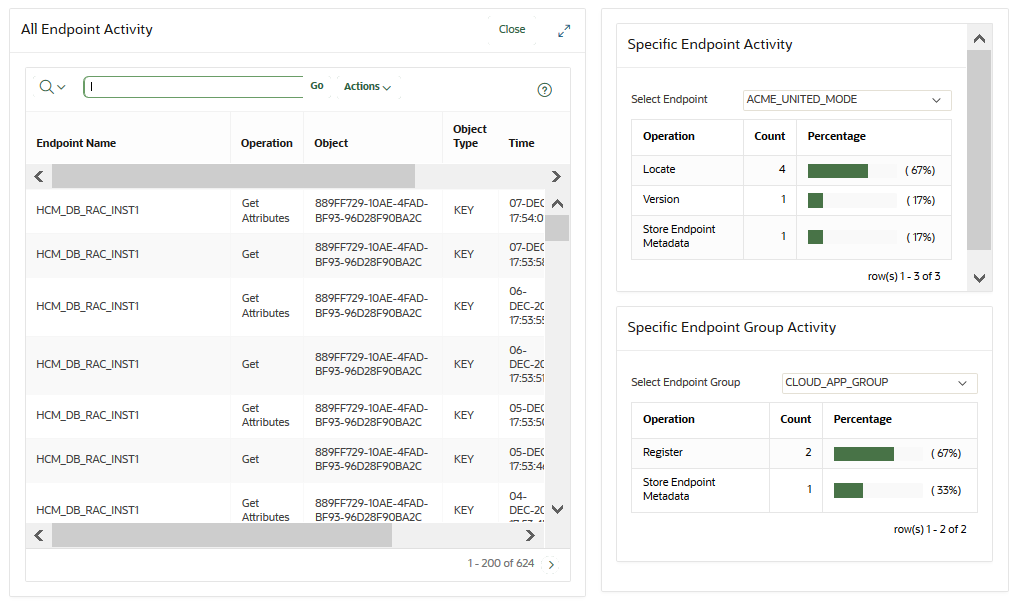

レポートには、システム・アクティビティ、証明書の有効期限、キー、パスワード、権限ステータス、抽出ステータスおよびメタデータが含まれています。 - Oracleエンドポイントのキー管理レポートの表示

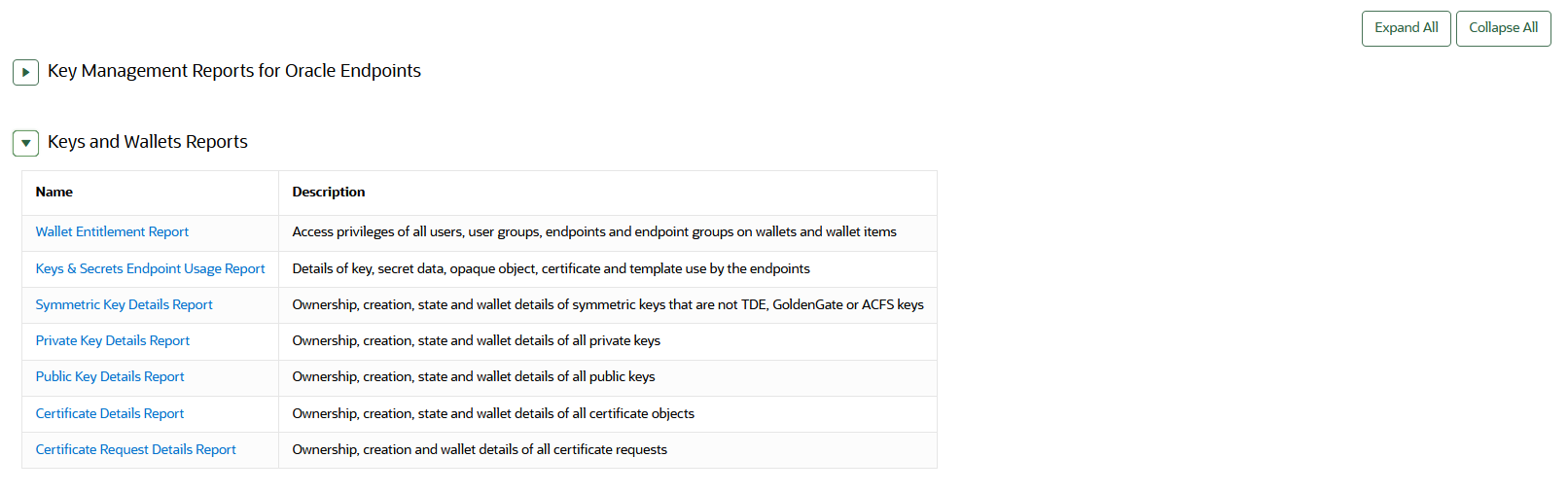

すべてのユーザーは、Oracleエンドポイントのキー管理レポートを表示できます。 - キーおよびウォレットのレポートの表示

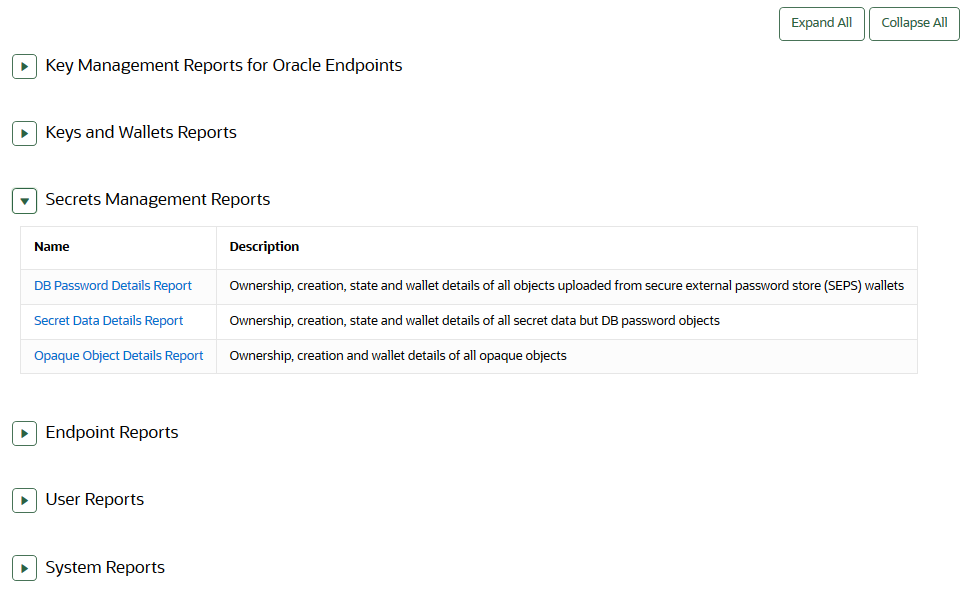

キーおよびウォレットのレポートを表示するには、レポートに応じて異なる権限が必要です。 - シークレット管理レポートの表示

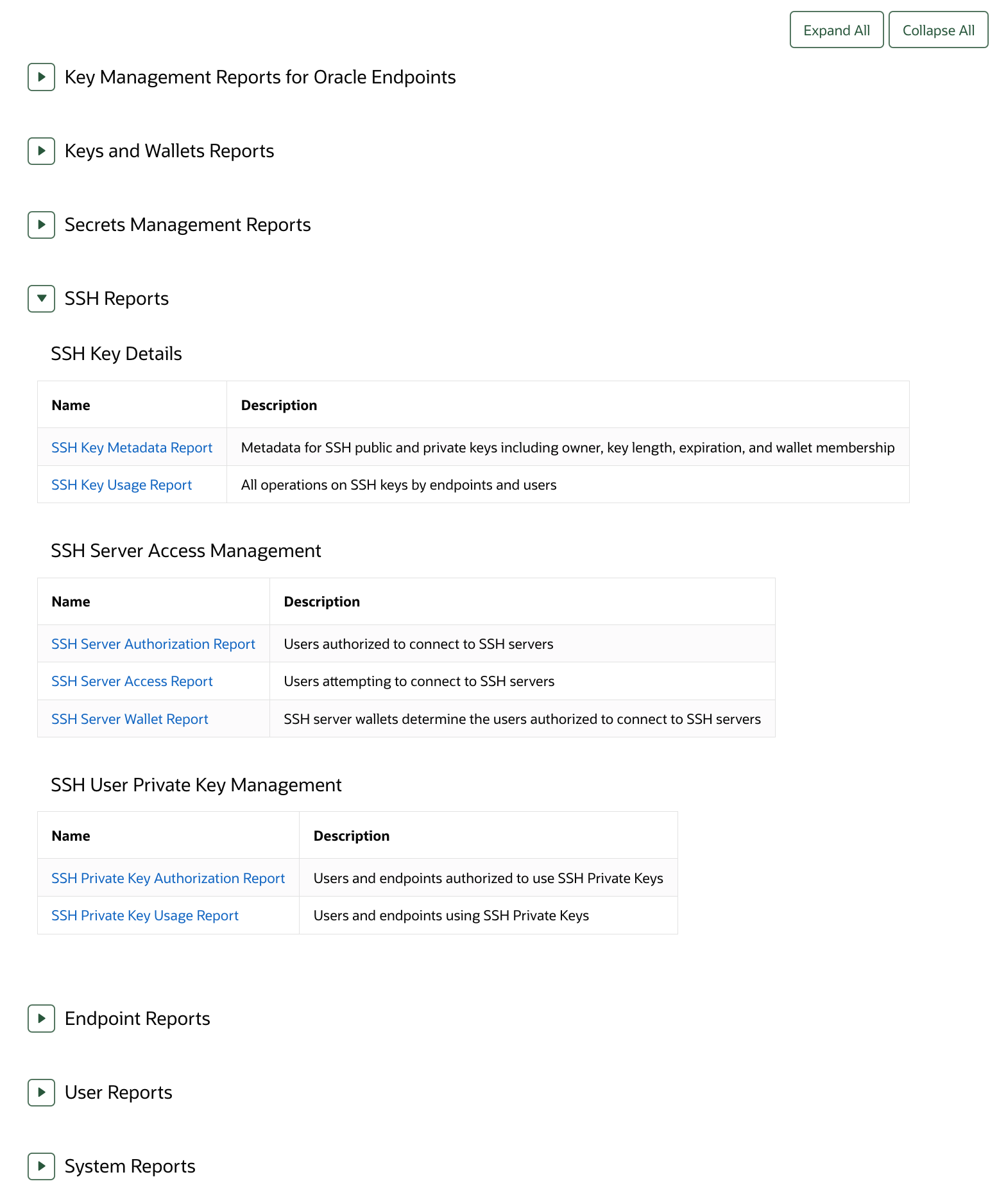

すべてのユーザーがシークレット管理レポートを表示できます。 - SSHレポートの表示

SSHレポートは、すべてのユーザーが表示できます。 - エンドポイント・レポートの表示

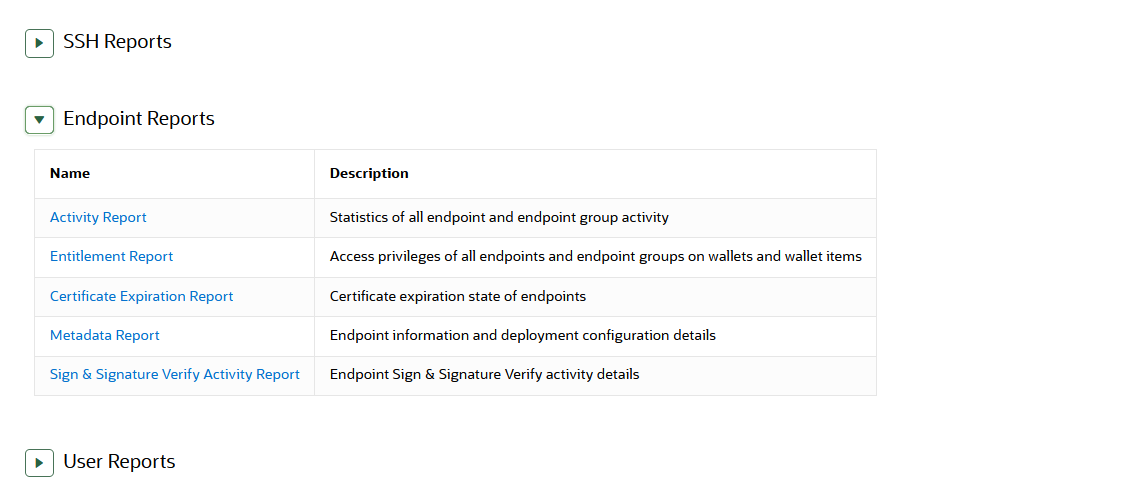

エンドポイント・レポートの5つのカテゴリを表示するには、システム管理者ロールまたは監査マネージャ・ロールが必要です。 - ユーザー・レポートの表示

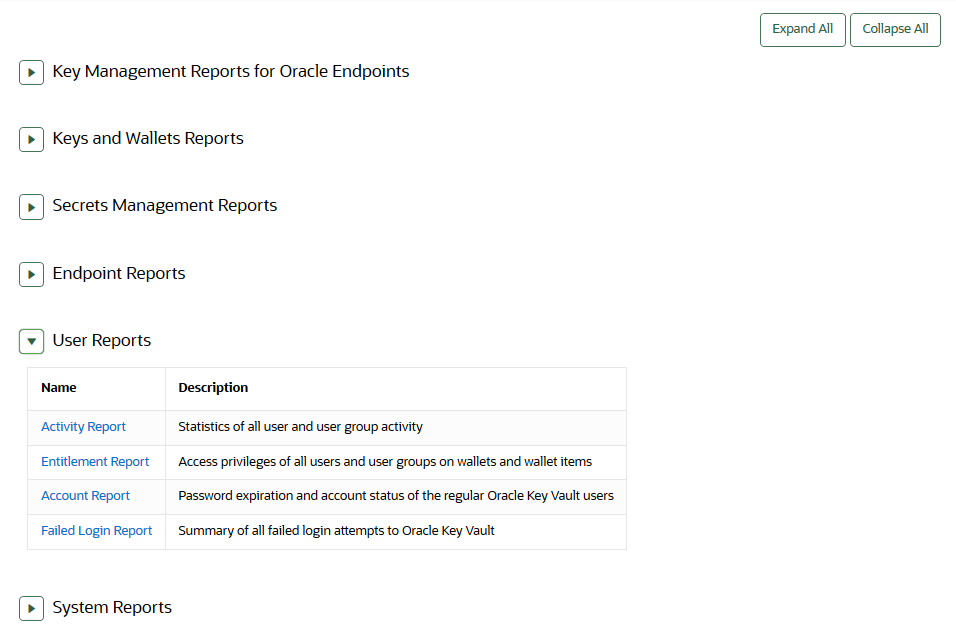

ユーザー・レポートの4つのカテゴリを表示するには、システム管理者ロール、キー管理ロールまたは監査マネージャ・ロールが必要です。 - システム・レポートの表示

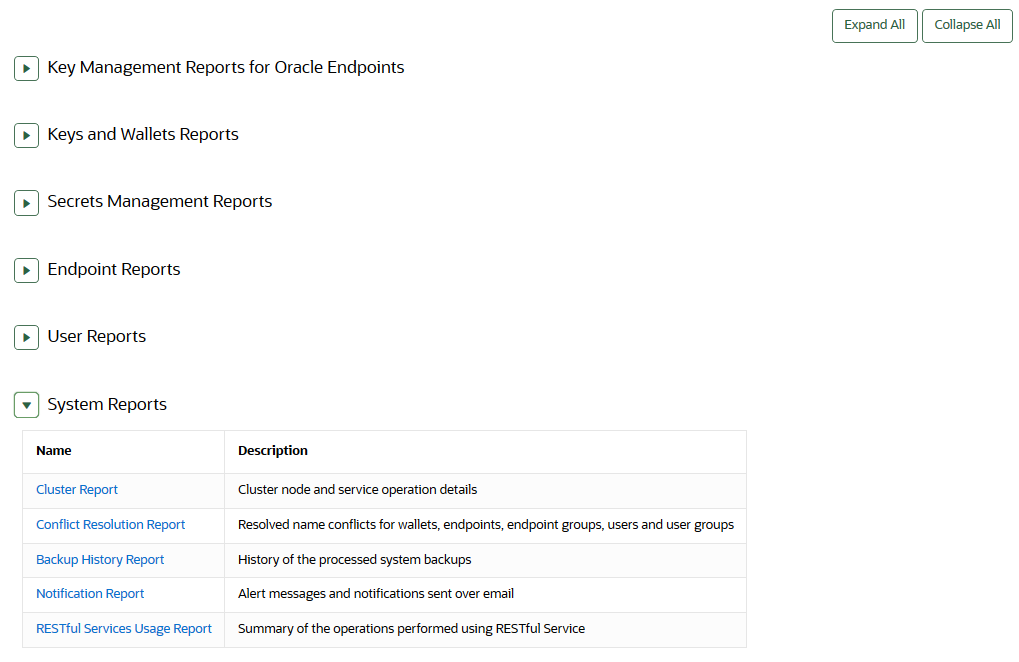

システム・レポートを表示するには、システム管理者ロールまたは監査マネージャ・ロールが必要です。

親トピック: Oracle Key Vaultの監視および監査

22.4.1 Oracle Key Vaultのレポートについて

レポートには、システム・アクティビティ、証明書の有効期限、キー、パスワード、権限ステータス、抽出ステータスおよびメタデータが含まれています。

Oracle Key Vaultには、エンドポイント、ユーザー、キーとウォレット、SSHキーの構成と使用方法およびシステムに関する7つのタイプのレポートが用意されています。マルチマスター・クラスタでは、一部のレポートに、ノードID、ノード名、IPアドレスなどの追加情報が含まれます。

7つのレポート・タイプは次のとおりです:

-

TDEマスター暗号化キー、GoldenGateマスター・キーおよびACFSボリューム暗号化キーの詳細に関する情報を含む、Oracleエンドポイントのキー管理レポート

-

キーおよびウォレットのレポートには、すべてのキーおよびウォレットに付与されているアクセス権限と、Oracle Key Vaultで管理されているTDEマスター暗号化キーの詳細がリストされます

-

データベース・パスワード、シークレット・データおよび不透明オブジェクトのシークレット管理レポート

-

SSHユーザー・キー管理、SSHサーバー・アクセス管理およびSSHユーザー鍵のインベントリ、認可、使用状況に関する詳細情報に関するSSHレポート。

-

エンドポイント・レポートには、すべてのエンドポイント・アクティビティとエンドポイント・グループ・アクティビティ、証明書とパスワードの有効期限、およびアクセス権限の詳細が含まれています

-

ユーザー・レポートには、すべてのユーザー・アクティビティとユーザー・グループ・アクティビティ、証明書とパスワードの有効期限、およびアクセス権限の詳細が含まれています

-

システム・レポートには、作成およびスケジュールされたシステム・バックアップの履歴、リモート・リストア・ポイントの詳細、およびRESTfulコマンドライン・インタフェースの使用状況が含まれています

監査マネージャ・ロールを持つユーザーは、Oracle Key Vault管理コンソールの「Audit Trail」ページからアクセスできるレポートを含むすべてのレポートを表示できます。キー管理者ロールを持つユーザーは、ユーザー・レポートとキーおよびウォレットのレポートを表示できます。システム管理者ロールを持つユーザーは、エンドポイント・レポート、ユーザー・レポートおよびシステム・レポートを表示できます。

レポートには、デフォルトで非表示になっている追加の列が含まれる場合があります。そのような列を、表示されるレポートに含めるには、「Actions」、「Select Columns」の順にクリックします。「Select Columns」ダイアログ・ボックスが表示されます。「Do Not Display」セクションに表示されるリストからレポートに含める列を選択し、移動ボタン(「>」で表示)をクリックして、「Display In Report」セクションに表示されるリストに移動します。同様に、レポートから列を削除することもできます。

- Oracle Key Vault管理コンソールにログインします。

- 「Reports」タブをクリックし、左側のナビゲーション・バーで「Reports」をクリックします。

- レポート・タイプを展開して対応するレポートを表示します。

関連トピック

親トピック: Oracle Key Vaultのレポートの使用

22.4.2 Oracleエンドポイントのキー管理レポートの表示

すべてのユーザーが、Oracleエンドポイントのキー管理レポートを表示できます。

親トピック: Oracle Key Vaultのレポートの使用

22.4.3 キーおよびウォレットのレポートの表示

キーおよびウォレットのレポートを表示するには、レポートに応じて異なる権限が必要です。

親トピック: Oracle Key Vaultのレポートの使用

22.4.6 エンドポイント・レポートの表示

エンドポイント・レポートの5つのカテゴリを表示するには、システム管理者ロールまたは監査マネージャ・ロールが必要です。

親トピック: Oracle Key Vaultのレポートの使用

22.4.7 ユーザー・レポートの表示

ユーザー・レポートの4つのカテゴリを表示するには、システム管理者ロール、キー管理ロールまたは監査マネージャ・ロールが必要です。

親トピック: Oracle Key Vaultのレポートの使用

22.4.8 システム・レポートの表示

システム・レポートを表示するには、システム管理者ロールまたは監査マネージャ・ロールが必要です。

親トピック: Oracle Key Vaultのレポートの使用