2.8 Spatial Studioでのアイデンティティ・プロバイダとしてのIDCSの有効化

Oracle Spatial Studioリリース22.1.0以降、独自のOracle CloudテナンシのIDCSアイデンティティ・ドメインですでに管理されているユーザーを使用して、Spatial Studioインスタンスにログインできます。

Spatial Studioのアイデンティティ・プロバイダとしてIDCSを設定するワークフローは、次の3つのステップで構成されます。

- IDCSでグループとしてSpatial Studioロールを追加。

- IDCSでアプリケーションを作成。

- Spatial Studioの構成ファイルにIDCS設定をコピー。

開始する前に、「Spatial StudioでIDCSを設定するための前提条件」を参照して、すべての前提条件を満たしていることを確認してください。

- Spatial StudioでIDCSを設定するための前提条件

- IDCSでのグループとしてのSpatial Studioロールの追加

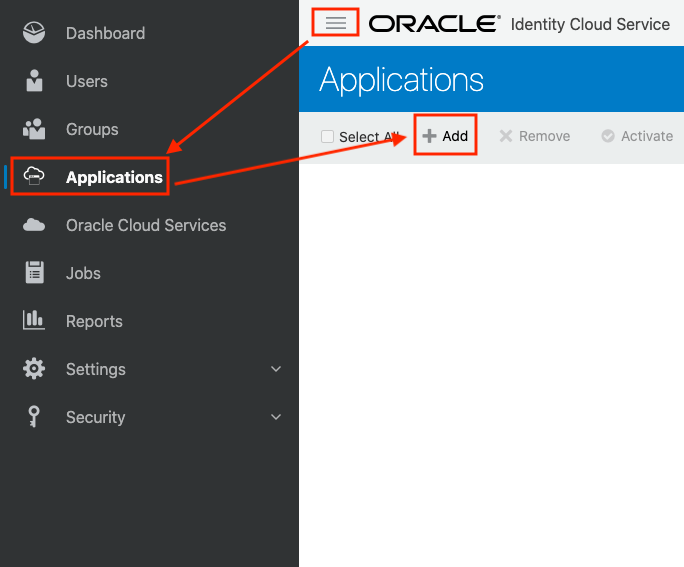

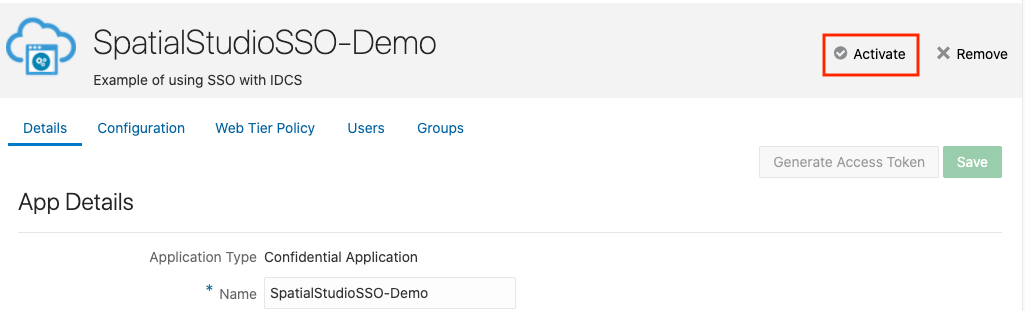

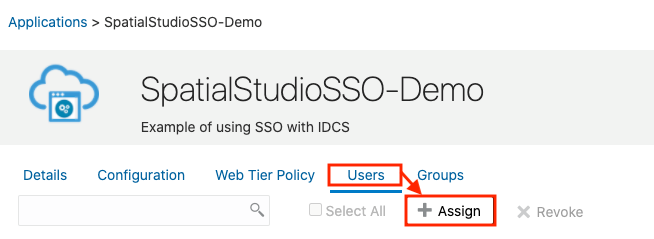

Spatial Studioでサポートされているシステム管理者ロールをIDCSでグループとして追加する必要があります。 - IDCSでのアプリケーションの作成

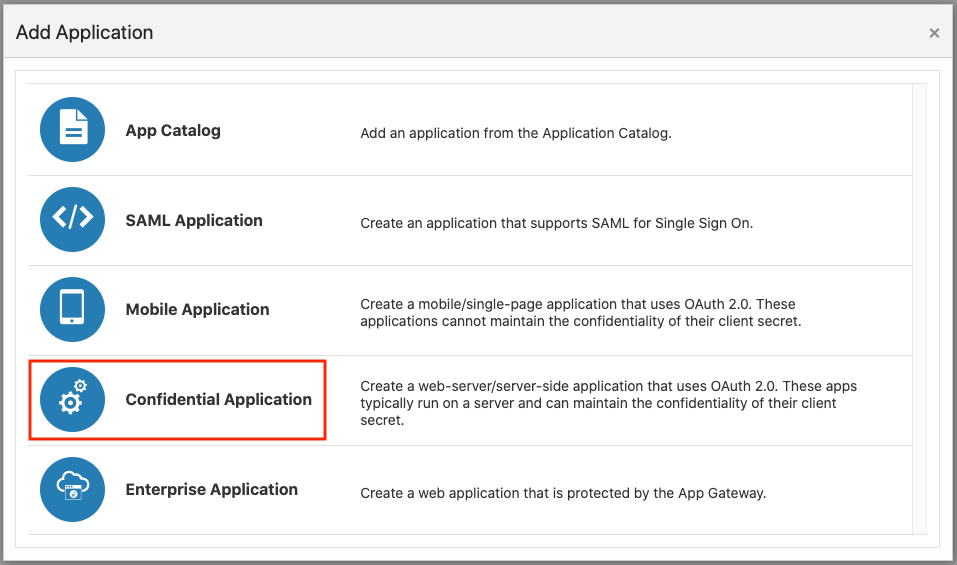

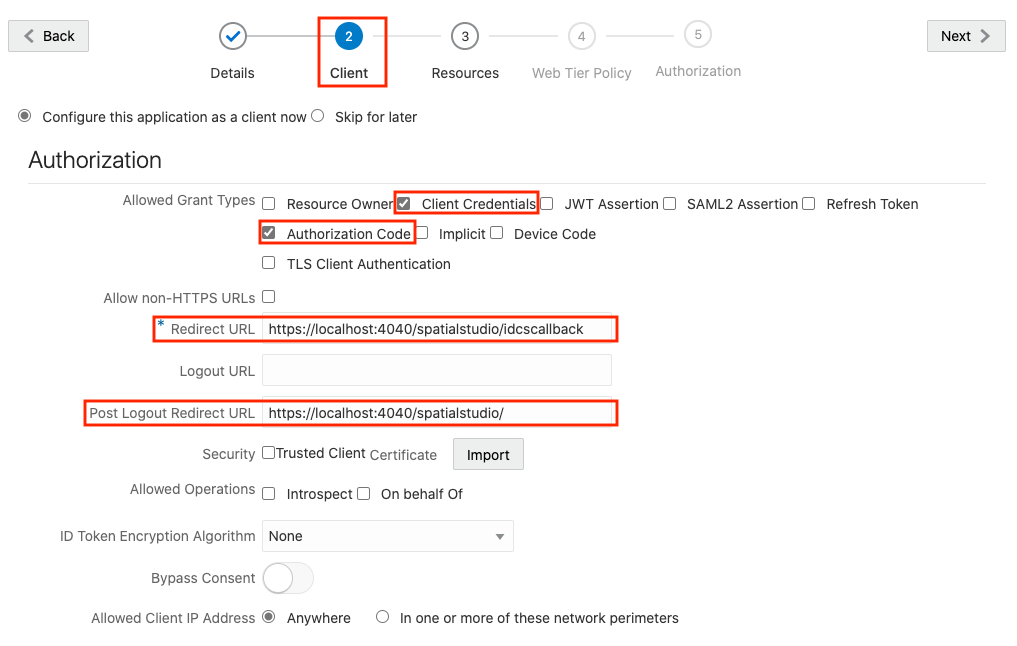

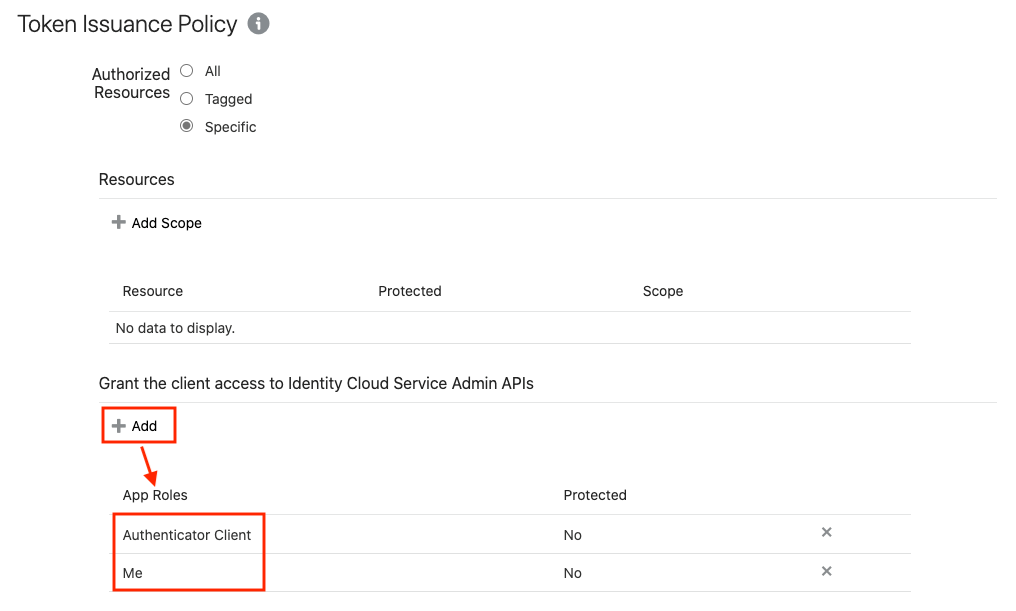

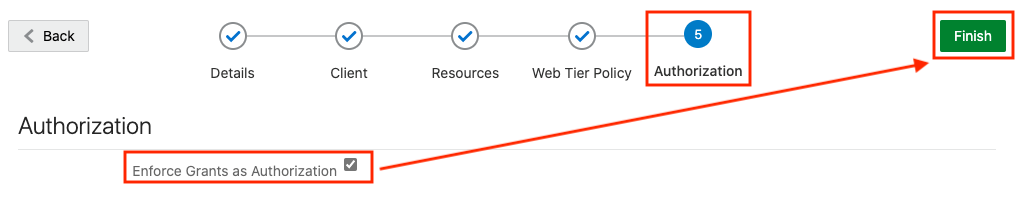

この項では、IDCSでSpatial Studioアプリケーションを追加するステップについて説明します。 - Spatial Studioの構成ファイルへのIDCS設定のコピー

Spatial StudioをIDCSと統合するには、IDCS設定をsgtech_config.json構成ファイルに追加する必要があります。 - IDCSログインのテスト

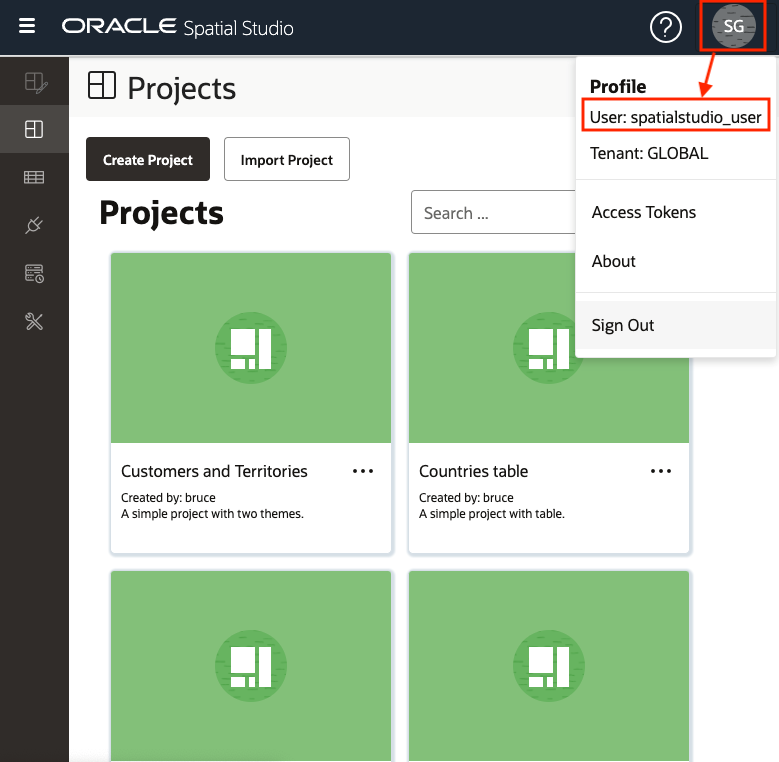

すべての設定ステップが完了したら、IDCSログインをテストして検証できます。

親トピック: Oracle Spatial Studioの管理

2.8.1 Spatial StudioでIDCSを設定するための前提条件

IDCSをSpatial Studioと統合するには、次の詳細を取得する必要があります。

- IDCSテナントの特定: 「IDCSインスタンスの詳細の取得」を参照してください。

- IDCSホストの特定: 「IDCSインスタンスの詳細の取得」を参照してください。

- Spatial StudioのURLの特定: https://localhost:4040/spatialstudio/がデフォルトです。

- IDCS管理アカウントの設定: 詳細は、Oracle Identity Cloud Serviceのユーザー・アカウントおよびグループについてを参照してください。

- IDCSコンソールURLの特定: 詳細は、「IDCSコンソールURLの確認」を参照してください。

IDCSインスタンスの詳細の取得

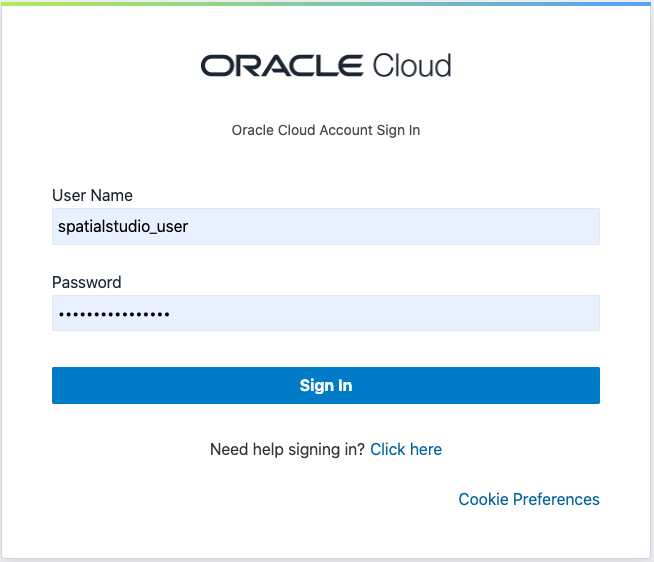

IDCSインスタンスの詳細を取得するには、IDCS URLのいずれかを調べます。たとえば、IDCSにユーザーとして追加されたときに電子メールで受け取るIDCSログインURLを調べることができます。たとえば、次のIDCSクラウド・アカウントのログインURLの例を考えてみます。

https://idcs-54656e616e742d4578616d706c652121.identity.oraclecloud.com/ui/v1/signin

- IDCSテナント: idcs-54656e616e742d4578616d706c652121

- IDCS host: identity.oraclecloud.com

- IDCSコンソールURLの確認

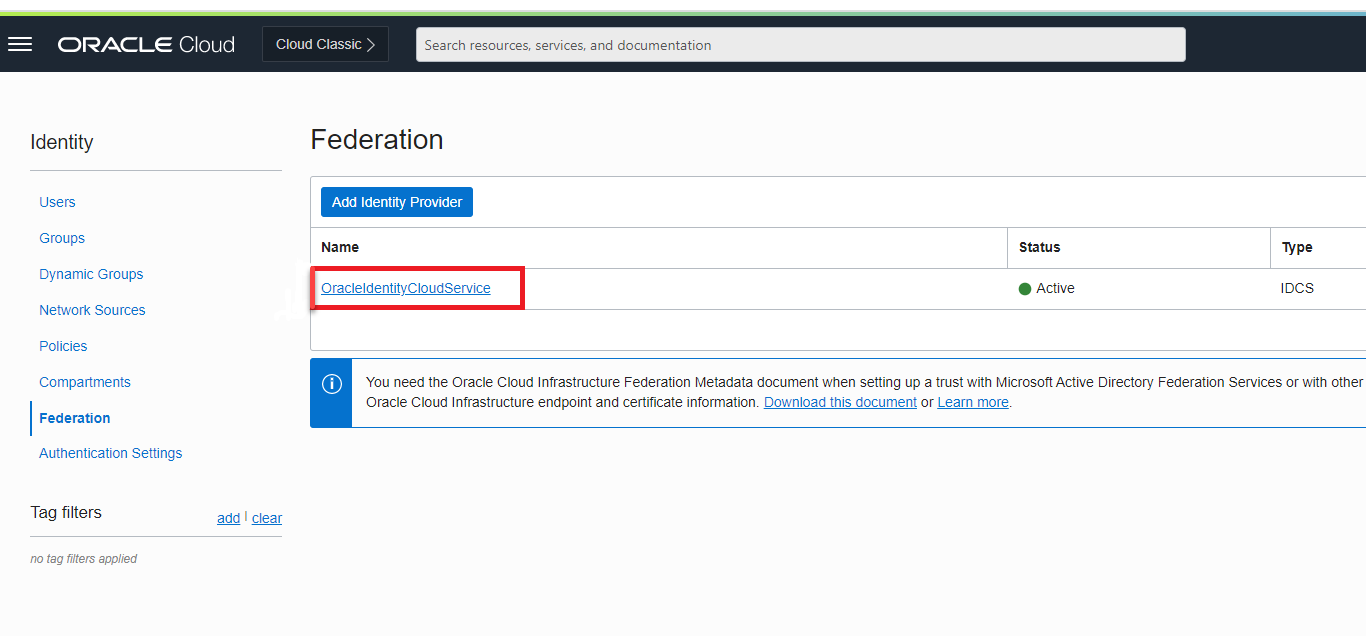

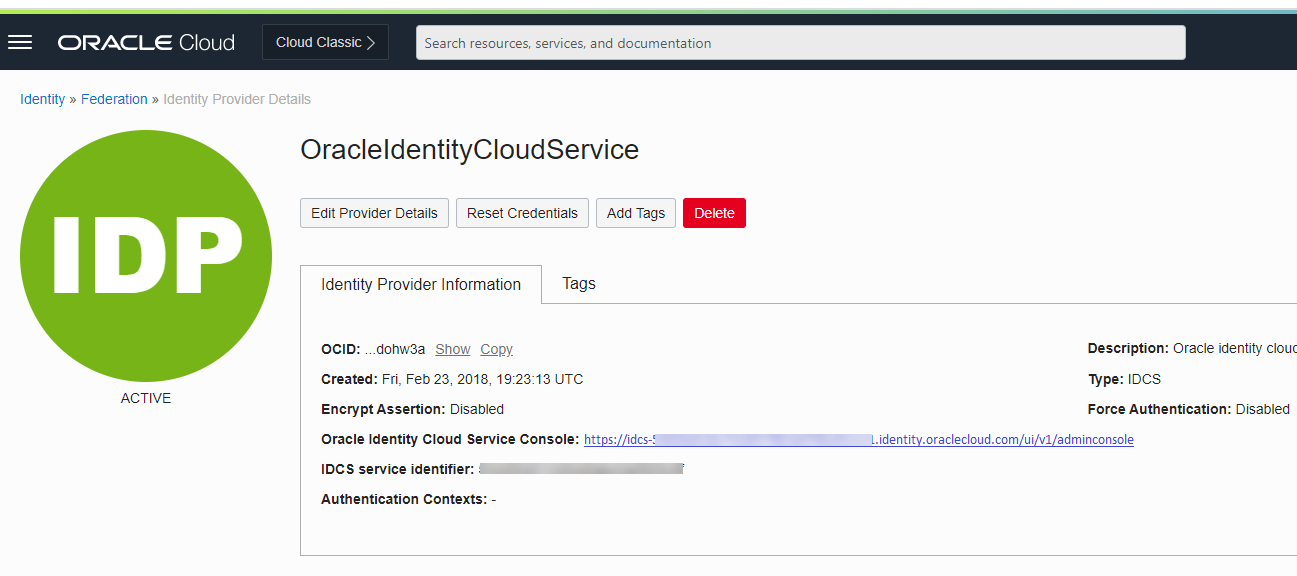

OCIテナンシにはデフォルトのIDCSインスタンスが含まれており、OCIコンソールを使用してIDCSコンソールURLを取得できます。

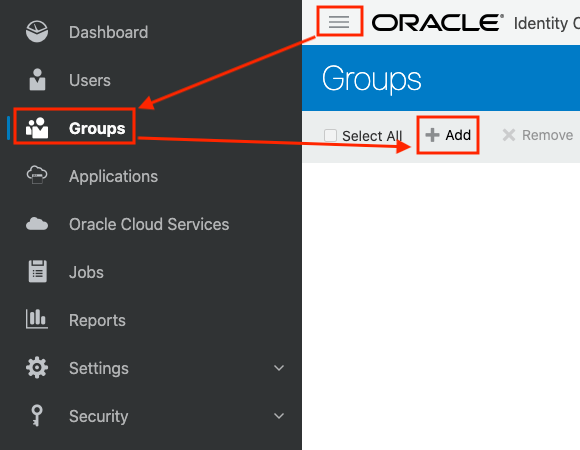

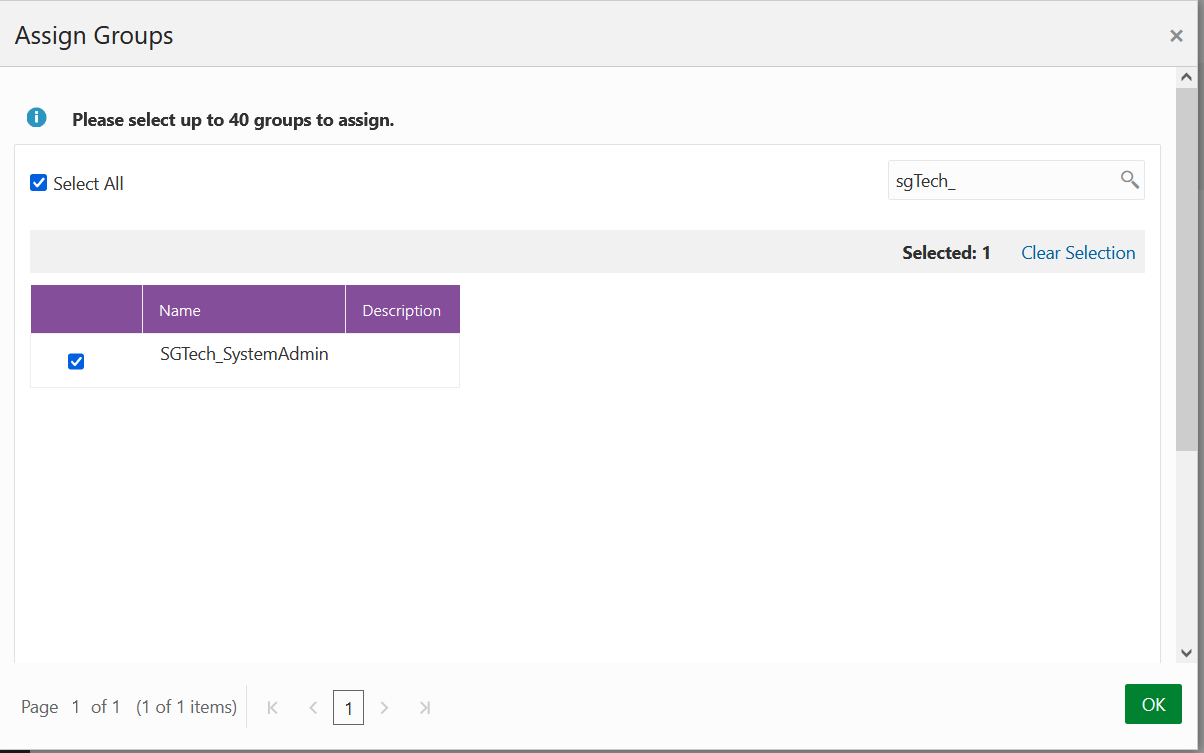

2.8.2 IDCSでのグループとしてのSpatial Studioロールの追加

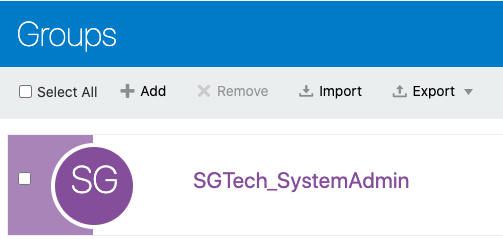

Spatial Studioでサポートされているシステム管理者ロールをIDCSでグループとして追加する必要があります。

このロールをIDCSグループとして追加する必要があります。ただし、次が適用されます。

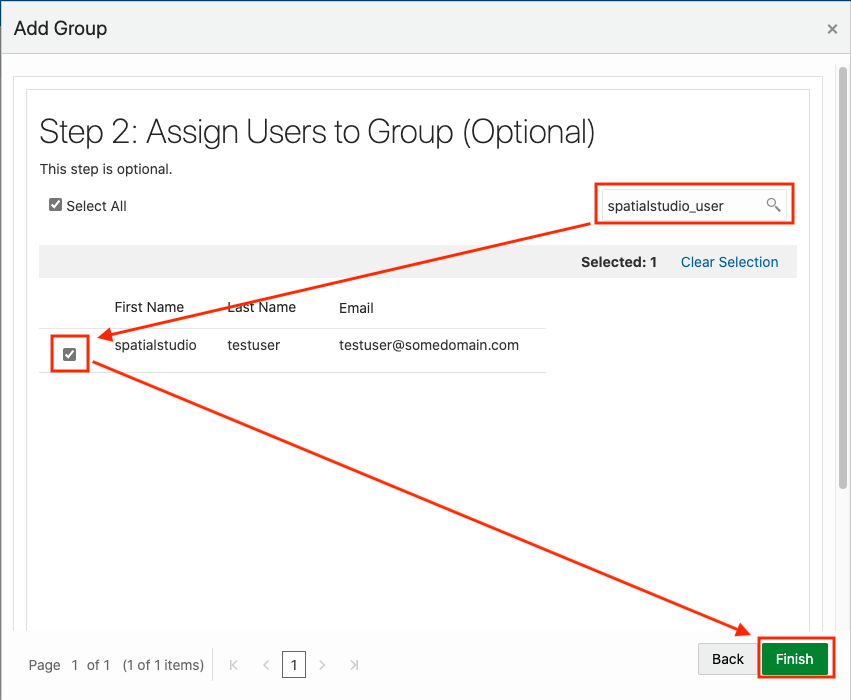

- このグループに割り当てられたユーザーは、設定されているSpatial Studioインスタンスでの管理者権限を持ちます。

- このグループに属していないユーザーは、IDCSアプリケーションに追加されると、Spatial Studioインスタンスへの通常のアクセス権を持ちます。

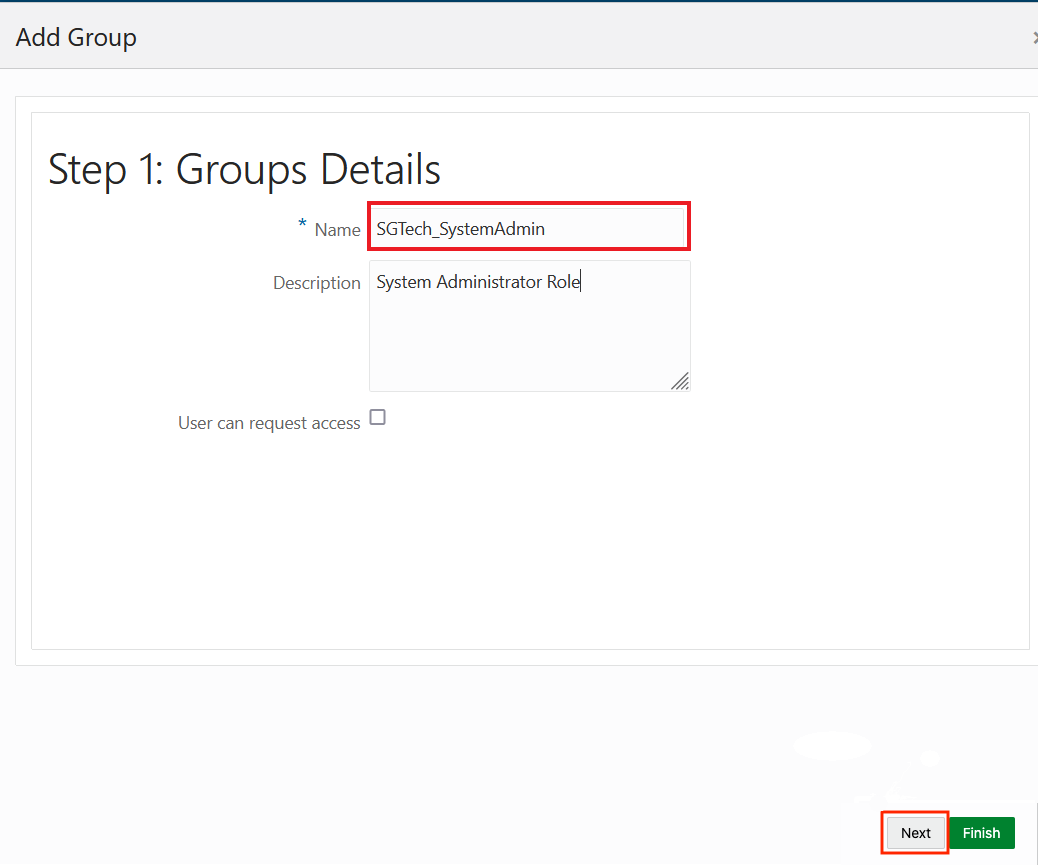

次のステップを実行して、IDCSでグループを作成します。

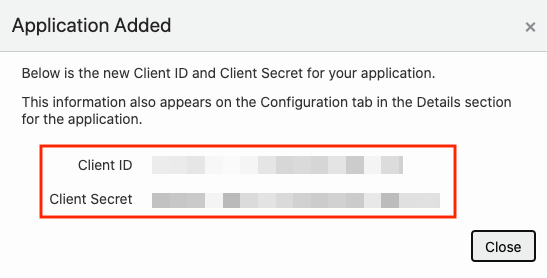

2.8.4 Spatial Studioの構成ファイルへのIDCS設定のコピー

Spatial StudioをIDCSと統合するには、IDCS設定をsgtech_config.json構成ファイルに追加する必要があります。

~/.sgtech/sgtech_config.jsonパスにあります。IDCS設定は、sgtech_config.jsonファイルに直接追加できます。ただし、ベスト・プラクティスは、IDCS設定を別の構成ファイルにして、このファイルをメインの構成ファイルにインポートします。

sgtech_config.jsonにインポートします。