10 TDE対応Oracleデータベースの管理

Oracle Database Appliance上でTDE対応のOracleデータベースを管理します。

- Oracle Database Applianceの透過的データベース暗号化(TDE)について

透過的データ暗号化(TDE)により、表および表領域に格納される機密データを暗号化できます。 - Oracle Key Vaultについて

Oracle Key Vaultは、フォルト・トレラントで、可用性と拡張性が高い、セキュアな標準準拠のキーおよびシークレット管理アプライアンスであり、ここでセキュリティ・オブジェクトを格納、管理および共有できます。 - ユーザー資格証明を使用したTDE対応データベースの作成

Oracle Key Vaultのユーザーの資格証明を使用して、Oracle Database ApplianceでTDE対応データベースを作成する方法を説明します。この方法では、ベア・メタル・システムおよびDBシステムでのTDE対応データベースの作成がサポートされています。 - Oracle Key VaultのエンドポイントとともにOracle Key Vaultを使用したTDE対応データベースの作成

Oracle Key Vaultにすでに存在するエンドポイントおよびウォレットを使用して、Oracle Database ApplianceでTDE対応データベースを作成する方法を説明します。この方法では、ベア・メタル・システムおよびDBシステムでのTDE対応データベースの作成がサポートされています。 - ODACLIコマンドを使用したOracle Key Vaultサーバー構成操作の管理

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでOracle Key Vaultサーバー構成操作を管理する方法を説明します。 - TDEキーがOracle Key Vaultに格納されたTDE対応データベースに対するデータベース操作の管理

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでTDEキーがOracle Key Vaultに格納されたTDE対応データベースを管理する方法を説明します。 - BUIの使用によるOracle Key Vaultでのユーザーの作成

マルチユーザー・アクセス対応のOracle Database Applianceで、Oracle Key Vaultサーバー構成の権限があるユーザーを作成します。 - データベースのOracle Key Vaultエンドポイントの更新

Oracle Key Vaultサーバーが最新リリースに更新されたときやOracle Key Vaultサーバーで証明書が再生成されたときにOracle Database Appliance上でOracle Key Vaultクライアントを更新する方法について理解しましょう。 - Oracle Key Vaultを使用して構成されたTDE対応データベースの登録

Oracle Key Vaultキーストアを使用するがOracle Database Applianceツールを使用して作成されていないTDE対応データベースを登録できるようになりました。これらのデータベースをOracle Database Applianceに登録した後は、Oracle Database Applianceコマンドを使用してこれらのデータベースを管理できます。 - RMANを使用したOracle Key Vault TDEデータベースのリストアおよびデータベースの登録

TDEキーの格納にOracle Key Vaultを使用するTDE対応データベースの登録方法を理解しましょう。 - RMANを使用したソフトウェア・キーストアTDEデータベースのリストアおよびデータベースの登録

TDEキーの格納にソフトウェア・ウォレットを使用するTDE対応データベースの登録方法を理解しましょう。 - BUIを使用したOracle Key Vaultサーバー構成オブジェクトの作成

BUIを使用して、ベア・メタル・システムおよびDBシステムでTDEキーがOracle Key Vaultに格納されたTDE対応データベースをOracle Database Applianceに作成する方法を説明します。 - BUIを使用したOracle Key Vaultサーバー構成に対するアクセス権の付与および取消し

BUIを使用して、ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでOracle Key Vaultサーバー構成へのアクセス権を付与および取り消す方法を説明します。 - BUIを使用したOracle Key Vaultサーバー構成操作の管理

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでOracle Key Vaultサーバー構成操作を管理する方法を説明します。 - ソフトウェア・キーストアを使用するTDE対応OracleデータベースからOracle Key Vaultキーストアを使用する別のTDE対応データベースへの表領域の移行

expdp/impdpトランスポータブル表領域機能の使用によって、ソフトウェア・キーストアを使用するTDE対応データベースから、キーストアとしてOracle Key Vaultを使用するように、表領域を移行する方法を理解しましょう。 - Oracle Database Applianceでのソフトウェア・キーストアからOracle Key Vaultキーストアへの手動移行

Oracle Database Appliance上で作成されたデータベースについて、表領域をソフトウェア・キーストアからOracle Key Vaultキーストアに移行する方法を理解しましょう - TDE対応データベースへのデータの手動による移行および暗号化

Oracle Database Applianceでトランスポータブル表領域をTDE対応データベースに移行する方法を説明します。

Oracle Database Applianceの透過的データベース暗号化(TDE)について

透過的データ暗号化(TDE)により、表および表領域に格納される機密データを暗号化できます。

データは暗号化された後、認可されているユーザーまたはアプリケーションによってアクセスされたときに、透過的に復号化されます。TDEは、ストレージ・メディアまたはデータ・ファイルが盗まれた場合に、メディアに格納されているデータ(保存データとも呼ばれる)を保護するために役立ちます。

Oracle Databaseは、認証、認可および監査のメカニズムを使用してデータベース内のデータを保護しますが、オペレーティング・システムのデータ・ファイルに格納されているデータは保護しません。これらのデータ・ファイルを保護するために、Oracle Databaseでは透過的データ暗号化(TDE)が提供されています。

TDEにより、データ・ファイルに格納されている機密データが暗号化されます。許可なく復号化されるのを防止するため、TDEによって暗号化キーはデータベース外部のキーストアと呼ばれるセキュリティ・モジュールに格納されます。

Oracle Database Applianceでは、ODACLIコマンドまたはBUIを使用して、TDE対応データベースの作成およびライフサイクル管理が可能です。ODACLIコマンドまたはBUIを使用して、TDE対応の単一インスタンス、Oracle RACまたはOracle RAC One Nodeデータベースを作成できます。ODACLIコマンドまたはBUIを使用して、TDEパスワードを変更し、データベースのキーを更新することもできます。ソフトウェア・キーストアを使用する場合、データベースとともにTDEウォレットをバックアップすることもできます。odacli irestore-databaseコマンドを使用して、TDEソフトウェア・ウォレットをリカバリし、データベースを新しいコピーとしてリストアすることもできます。

- ソフトウェア・キーストアに格納されたTDEキー: このタイプのTDE方式では、TDEキーはOracle Database Applianceのウォレットに格納されます。

- Oracle Key Vaultのウォレットに格納されたTDEキー: このタイプのTDE方式では、TDEキーはOracle Key Vaultのウォレットに格納されます。Oracle Key Vaultのユーザーの資格証明を指定しない場合は、Oracle Key Vaultにすでに作成されているエンドポイントを使用し、Oracle Database Applianceでデータベースを作成またはリストアするときにエンドポイントを直接指定できます。それ以外の場合は、Oracle Key Vaultユーザーの詳細を使用してOracle Database ApplianceでOracle Key Vaultサーバー構成を作成し、これらのユーザー資格証明を使用してOracle Database Applianceでデータベースを作成およびリストアできます。

TDEキーは、次のいずれかの方法でOracle Key Vaultキーストアを使用して構成できます:

- Oracle Key Vaultのユーザーの資格証明の使用: この構成では、TDEキーはOracle Key Vaultのウォレットに格納され、Oracle Key Vaultユーザー資格証明を介してアクセスされます。

- Oracle Key Vaultですでに作成されているエンドポイントおよびウォレットの使用: この構成では、TDEキーはOracle Key Vaultのウォレットに格納され、Oracle Key Vaultエンドポイントを介してアクセスされます。

ノート:

透過的データ暗号化(TDE)を有効にするには、Oracle Database 19c以降のOracle Database Enterprise Editionをデプロイする必要があります。透過的データ暗号化(TDE)は、Oracle Database Enterprise Editionで使用可能なアドバンスト・セキュリティ・オプション(ASO)です。関連項目:

Oracle Database Advanced Securityガイドの透過的データ暗号化の使用方法注意:

ソフトウェア・キーストア、またはOracle Key Vaultにすでに作成されているエンドポイントおよびウォレットを使用するOracle Key Vaultキーストアを使用して、データベースでTDEを有効にすると、TDEウォレットのパスワードを設定するよう求められます。セキュリティ準拠のための強力なパスワードを指定します。パスワードを慎重に設定し、データベース管理操作のために常にこのパスワードを使用できるようにします。プロンプトが表示されたときにTDEウォレット・パスワードを指定しないと、データベース表にアクセスできなくなります。親トピック: TDE対応Oracleデータベースの管理

Oracle Key Vaultについて

Oracle Key Vaultは、フォルト・トレラントで、可用性と拡張性が高い、セキュアな標準準拠のキーおよびシークレット管理アプライアンスであり、ここでセキュリティ・オブジェクトを格納、管理および共有できます。

Oracle Key Vaultの詳細は、Oracle Key Vaultのドキュメント(https://docs.oracle.com/en/database/oracle/key-vault/21.10/okvag/okv_intro.html#GUID-1C565FBE-BC21-4E76-B2A6-88A17F6649D7)を参照してください。

Oracle Database ApplianceでTDE対応データベース用のOracle Key VaultにTDEキーを格納する際に使用される用語

- ロール分離: データベース管理操作とTDEキー操作には異なるユーザーを割り当てることをお薦めします。Oracle Key Vaultサーバーの資格証明を持つデータベース管理ロールを保有するユーザーを指定しないでください。これにより、データ・ファイル・アクセス権を持つデータベース・ユーザーは、TDEウォレット・パスワードを知らずにデータベースを開くことができなくなります。このロール分離を設定するには、Oracle Database Applianceでマルチユーザー・アクセス機能を有効にします。マルチユーザー・アクセスの構成の詳細は、「Oracle Database Applianceでのマルチユーザー・アクセスの実装」を参照してください。Oracle Database Applianceでは、Oracle Key Vaultユーザーの資格証明をODA-DBユーザーと共有する必要はありません。ODA管理者はリソース(Oracle Key Vaultサーバー構成)のアクセス権を対象のDBユーザーに付与し、DBユーザーはTDE対応データベースの作成時にOracle Key Vaultサーバー構成を使用してTDEキーをOracle Key Vaultサーバーに格納できます。

- Oracle Key Vaultサーバー構成: この用語は、Oracle Key Vaultのメタデータを格納するOracle Database Applianceリソースを指します。Oracle Key Vaultサーバー構成には、Oracle Key VaultサーバーのTDEキーを管理するために作成されたユーザーの名前、Oracle Key VaultサーバーのIPアドレスまたはホスト名などの詳細が含まれます。Oracle Database Appliance上のOracle Key Vaultサーバー構成は、Oracle Key Vaultサーバー構成を区別するために名前で識別されます。この名前はOracle Database Applianceシステム内で一意であり、値は大/小文字が区別されます。Oracle Key Vaultサーバー構成を作成する際は、Oracle Key Vaultサーバーのユーザーの資格証明を指定する必要があります。このユーザーは、

Create Endpoint権限のみを持つ最小権限ユーザーにすることをお薦めします。Oracle Key Vaultサーバー構成の作成時に指定するユーザー名およびパスワードは、Oracle Key Vaultサーバーのユーザーに対応します。このオブジェクトの作成時に指定したパスワードは、Oracle Database Applianceには格納されません。Oracle Key Vaultクライアント自動ログイン・ウォレットは、これらの資格証明を使用して作成され、Oracle Key Vaultサーバーへのすべてのリクエストでは、このクライアント自動ログイン・ウォレットを使用します。データベースは、必要なADMINISTER KEY MANAGEMENT SQLコマンドの自動ログイン・ウォレットを自動的に読み取ります。 - ODA-DBロールを持つユーザー: マルチユーザー・アクセス対応の環境またはパスワードなしのマルチユーザー・アクセス対応の環境でODA-DBロールを持つユーザーは、データベースを作成および保守できます。このユーザーにはODA-DBロールが付与され、作成、パッチ適用、変更、削除、バックアップ、リカバリなどのデータベース関連のすべての操作を実行する資格があります。これらの操作は、ユーザーに属するデータベースに制限されます。詳細は、このガイドの「Oracle Database Applianceでのマルチユーザー・アクセスの実装」を参照してください。

- Oracle Key Vaultユーザー: Oracle Key Vaultサーバー構成の作成時に指定するOracle Key Vaultのユーザー名およびパスワードは、Oracle Key Vaultサーバーの既存のユーザーおよびパスワードに対応している必要があります。そうでない場合、Oracle Key Vaultへのアクセスで障害が発生する可能性があります。このユーザーは、自身が作成したOracle Key Vaultサーバー構成オブジェクトに対して作成、削除、詳細表示およびリスト操作を実行することもできます。

- 仮想ウォレット: Oracle Key Vaultで作成された仮想ウォレットは、セキュアに格納する必要があるオブジェクト用のコンテナです。Oracle Key Vaultをキーストアとして使用するOracle Database Appliance上のTDE対応データベースの場合、データベースのTDEキーはこの仮想ウォレット内に格納されます。

キーがOracle Key Vaultに格納されたTDE対応データベースを構成するための要件

- Oracle Key Vaultサーバーのバージョンは21.10.0以降である必要があります。

- Oracle Database Applianceでネットワーク・タイム・プロトコルを設定することをお薦めします。Oracle Key Vaultとやり取りするデータベース操作は、Oracle Database ApplianceとOracle Key Vaultサーバーのクロックが同期していない場合、失敗します。時間がサーバー全体で一致していることを確認するか、Oracle Database Applianceでネットワーク・タイム・プロトコルを使用する必要があります。

- ベア・メタル・システムでOracle Database Applianceをプロビジョニングし、初期データベースの作成を選択する場合、Oracle Key Vaultを使用してTDEを構成した初期データベースを作成することはできません。これは、Oracle Key Vaultを使用してTDEキーを格納するTDEデータベースの作成には、Oracle Key Vaultサーバー構成がすでに存在する必要があるためです。DBシステムでOracle Key Vaultを使用してTDEが構成されたデータベースを作成するには、まず初期データベースなしでDBシステムを作成し、Oracle Key Vaultを使用したOracle Database ApplianceでのTDE対応データベースの作成の説明に従って、Oracle Key Vaultを使用してTDEが構成されたデータベースを作成します。

- マルチユーザー・アクセス対応システムで、Oracle Key Vaultのユーザーの資格証明を使用して、キーがOracle Key Vaultに格納されたTDE対応データベースを構成するには、権限

ODA-OKVCONFIGVIEWMGMTおよびODA-OKVCONFIGMODIFYMGMTを保有するODA-OKVCONFIGADMINロールを持つ新しいユーザーを作成する必要があります。ODA-OKVCONFIGVIEWMGMT権限を使用すると、Oracle Key Vaultサーバー構成オブジェクトに対して詳細表示やリストなどの操作を実行できます。ODA-OKVCONFIGMODIFYMGMT権限を使用すると、Oracle Key Vaultサーバー構成オブジェクトに対して作成や削除などの操作を実行できます。ODA-OKVCONFIGVIEWMGMT権限はODA-DBロールに含まれ、ODA-DBロールを持つDBユーザーは、Oracle Key Vaultサーバー構成オブジェクトをリストや詳細表示したり、データベースの作成に必要なOracle Key Vaultサーバー構成オブジェクトを選択できます。マルチユーザー・アクセス対応でないシステムの場合、新しいユーザーを作成する必要はありません。

ユーザー資格証明を使用したTDE対応データベースの作成

Oracle Key Vaultのユーザーの資格証明を使用して、Oracle Database ApplianceでTDE対応データベースを作成する方法を説明します。この方法では、ベア・メタル・システムおよびDBシステムでのTDE対応データベースの作成がサポートされています。

ステップ1: Oracle Key Vaultのユーザーに対応するユーザーをOracle Database Applianceで作成。このステップは、マルチユーザー・アクセス対応システムにのみ適用されます。

ODA-OKVCONFIGADMINロールを持つユーザーが存在しない場合、または作成するデータベースに別のユーザーを割り当てる場合は、ユーザーを作成します。

ODA-OKVCONFIGADMINロールを持つ新しいユーザーを作成します。たとえば:odacli create-user -u okvuser1 -r ODA-OKVCONFIGADMINユーザーが作成され、一時パスワードが割り当てられます。

- 正常に作成されると、ユーザー

okvuser1は一時パスワードを使用してアプライアンスにログインできます。 okvuser1はInactive状態です。アプライアンスがマルチユーザー・アクセスを有効にして構成されている場合は、次のコマンドを使用してユーザーをアクティブ化します。アプライアンスがパスワードなしのマルチユーザー・アクセスで構成されている場合は、ユーザーをアクティブ化する必要はありません。マルチユーザー・アクセスの構成の詳細は、「Oracle Database Applianceでのマルチユーザー・アクセスの実装」を参照してください。odacli activate-userパスワードを変更するように求められます。一時パスワードと新しいパスワードを入力し、新しいパスワードを確認します。

- 新しいパスワードを使用してアプライアンスにSSHで接続し、ODACLIコマンドを実行するか、ブラウザ・ユーザー・インタフェースに接続します。

ステップ2: Oracle Key Vaultサーバー構成の作成

- Oracle Key Vaultサーバー構成を作成するOracle Key Vaultユーザーは、Oracle Key Vaultサーバーで最小権限

Create Endpointを持つユーザーである必要があります。 - マルチユーザー・アクセス対応システムの場合、

ODA-OKVCONFIGADMINロールを持つユーザー(okvuser1など)としてログインします。マルチユーザー・アクセス対応でないシステムの場合は、rootユーザーとしてログインします。 - Oracle Key Vaultパスワードを受け入れて確認するために、Oracle Key Vaultパスワードのプロンプトが2回表示されます。Oracle Key VaultサーバーのOracle Key Vaultユーザーのパスワードを指定します。これにより、ユーザーはOracle Key Vaultサーバーにログインできるようになります。

odacli create-okvserverconfigコマンドの-uオプションでユーザー名を指定します。Oracle Key Vaultサーバー構成の名前は大/小文字が区別され、Oracle Database Applianceで2つのOracle Key Vaultサーバー構成に同じ名前を付けることはできません。Oracle Key Vaultサーバー構成の長さは128文字を超えることはできません。odacli create-okvserverconfig -n okvobj1 -u epokvusr1 -ip xxx.xx.xxx.xxx Enter OKV user password : Retype OKV user password : Job details ---------------------------------------------------------------- ID: 730d2469-6efa-4ed1-8386-513e97c866ea Description: Create OKV Server Config: okvobj1 Status: Created Created: October 20, 2024 11:28:39 AM PDT Message: Create OKV Server Config. Task Name Start Time End Time Status ---------------------------------------- ---------------------------------------- ---------------------------------------- ---------------- odacli describe-job -i 730d2469-6efa-4ed1-8386-513e97c866ea Job details ---------------------------------------------------------------- ID: 730d2469-6efa-4ed1-8386-513e97c866ea Description: Create OKV Server Config: okvobj1 Status: Success Created: October 20, 2024 11:28:39 AM PDT Message: Create OKV Server Config. Task Name Node Name Start Time End Time Status ---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ---------------- OKV Password Store creation n1 October 20, 2024 11:28:39 AM PDT October 20, 2024 11:29:04 AM PDT Success Download of OKV REST package n1 October 20, 2024 11:28:42 AM PDT October 20, 2024 11:28:44 AM PDT Success Edit of OKV REST package n1 October 20, 2024 11:28:44 AM PDT October 20, 2024 11:28:45 AM PDT Success Generate OKV client wallets n1 October 20, 2024 11:28:45 AM PDT October 20, 2024 11:28:47 AM PDT Successこのコマンドは、指定されたサーバーのOracle Key Vaultサーバー・ユーザー

epokvusr1に対して、Oracle Key Vaultサーバー構成okvobj1を作成します。

ステップ3: マルチユーザー・アクセス対応システムのみでOracle Key Vaultサーバー構成を共有

- マルチユーザー・アクセス対応システムの場合、Oracle Key Vaultサーバー構成を使用してデータベースを作成するDBユーザーは、Oracle Key Vaultユーザーが作成したOracle Key Vaultサーバー構成への共有アクセス権を持っている必要があります。

odaadminユーザーは、odacli grant-resource-accessコマンドを使用して、Oracle Key Vaultサーバー構成をDBユーザーと共有する必要があります。その後、DBユーザーは、Oracle Key Vaultサーバー構成を使用してデータベースを作成できます。odaadminユーザーがokvobj1リソースをDBユーザーdbusr1と共有する例を次に示します:

Oracle Key Vaultサーバー構成のリソースIDを取得するには、su odaadmin odacli grant-resource-access -ri d017d35a-0757-460a-98f0-9f8d0944c872 -u dbusr1 Shared access of resource granted to user successfully...odacli list-okvserverconfigsコマンドを実行します。たとえば:odacli list-okvserverconfigs ID Name User Name IP address Host Name Description ---------------------------------------- -------------------- ---------------- ------------------- -------------------- ------------------- d017d35a-0757-460a-98f0-9f8d0944c872 okvobj1 epadmin xxx.xx.xx.xxx Null OKV Server for sales databases

ステップ4: データベースの作成

マルチユーザー・アクセス対応システムの場合、DBユーザーとしてログインし、オプション-t、-oscおよび-ktを指定してodacli create-databaseコマンドを使用して、Oracle Key Vaultサーバーを使用してTDEが構成されたデータベースを作成します。マルチユーザー・アクセス対応でないシステムの場合は、rootユーザーとして同じコマンドを実行します。

odacli create-databaseコマンドの-oscオプションで値を指定します。DBユーザーは、odacli list-okvserverconfigsコマンドで表示されるOracle Key Vaultサーバー構成のリストから、必要なOracle Key Vaultサーバー構成を選択できます。マルチユーザー・アクセス対応でないシステムの場合は、rootユーザーとしてodacli list-okvserverconfigsコマンドを実行します。

- オプション

-tは、-oscオプションを使用して指定されたOracle Key Vaultサーバー構成で表されるOracle Key Vault資格証明を使用して、データベースをTDEで構成する必要があることを示します。 - オプション

-ktは、TDE構成で使用されるキーストアのタイプを指定します。キーストアの値は、softwareまたはokvのいずれかです。デフォルトはsoftwareです。この値では大/小文字は区別されません。データベースのOKVServerConfigName属性は、データベースの作成リクエストで指定されたOracle Key Vaultサーバー構成の名前に設定されます。 - TDEウォレットのパスワードはシステムによってランダムに生成されるため、指定する必要はありません。

警告:

パスワードは、Oracle Key Vaultにあるウォレットに格納されます。そのウォレットが失われると、データベース表にアクセスできなくなります。そのため、Oracle Key Vaultにあるウォレットを削除しないでください。kovobj1で表されるOracle Key Vault資格証明を使用するデータベースkokvdb2を作成する例を次に示します:

odacli create-database -n kokvdb2 -t -kt OKV -osc kovobj1

Enter SYS and SYSTEM user password:

Retype SYS and SYSTEM user password:

Job details

----------------------------------------------------------------

ID: 94a51f1a-2d4c-4eac-b0c2-7871d88c0df8

Description: Database service creation with DB name: kokvdb2

Status: Created

Created: July 15, 2024 3:00:53 PM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

odacli describe-job -i 94a51f1a-2d4c-4eac-b0c2-7871d88c0df8

Job details

----------------------------------------------------------------

ID: 94a51f1a-2d4c-4eac-b0c2-7871d88c0df8

Description: Database service creation with DB name: kokvdb2

Status: Success

Created: July 15, 2024 3:00:53 PM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

Validating dbHome available space July 15, 2024 3:01:19 PM CST July 15, 2024 3:01:19 PM CST Success

...

TDE configuration using OKV July 15, 2024 3:17:37 PM CST July 15, 2024 3:20:36 PM CST Success

TDE Wallet directory creation July 15, 2024 3:17:38 PM CST July 15, 2024 3:17:46 PM CST Success

Setting Database parameter for OKV July 15, 2024 3:17:46 PM CST July 15, 2024 3:19:07 PM CST Success

Auto login TDE Wallet creation July 15, 2024 3:19:07 PM CST July 15, 2024 3:19:09 PM CST Success

OKV TDE Wallet creation July 15, 2024 3:19:09 PM CST July 15, 2024 3:19:12 PM CST Success

OKV Endpoint configuration July 15, 2024 3:19:12 PM CST July 15, 2024 3:19:43 PM CST Success

Setting TDE Master Encryption Key July 15, 2024 3:19:43 PM CST July 15, 2024 3:20:13 PM CST Success

Create Users tablespace July 15, 2024 3:20:36 PM CST July 15, 2024 3:20:39 PM CST Success

Clear all listeners from Database July 15, 2024 3:20:39 PM CST July 15, 2024 3:20:40 PM CST Success

Copy Pwfile to Shared Storage July 15, 2024 3:20:43 PM CST July 15, 2024 3:20:47 PM CST Success データベースが正常に作成されると、Oracle Key Vaultクライアント・ソフトウェアが/etc/OKV/db_unique_name/okvディレクトリにインストールされます。すべてのファイルの所有権はdb_user:oinstallに設定され、権限は750に設定されます。自動ログインTDEウォレットは、/etc/OKV/db_unique_name/tdeおよび/etc/OKV/db_unique_name/tde_sepsディレクトリに作成されます。これらのディレクトリの所有権はそれぞれdb_user:oinstallに設定され、権限は750に設定されます。

Oracle Key VaultのエンドポイントとともにOracle Key Vaultを使用したTDE対応データベースの作成

Oracle Key Vaultにすでに存在するエンドポイントおよびウォレットを使用して、Oracle Database ApplianceでTDE対応データベースを作成する方法を説明します。この方法では、ベア・メタル・システムおよびDBシステムでのTDE対応データベースの作成がサポートされています。

ノート:

このOracle Database Applianceリリースでは、この機能はOracle RACデータベースとOracle単一インスタンス・データベースでのみサポートされています。この機能は、Oracle RAC One Nodeデータベースおよび高可用性が有効になっているOracle単一インスタンス・データベースでは使用できません。- Oracle Key Vaultにログインし、データベースに対応する仮想TDEウォレットを作成します。

- 各インスタンスに対応するエンドポイントを作成します。単一インスタンス・データベースの場合はエンドポイントを1つ作成し、Oracle RACデータベースの場合はエンドポイントを2つ作成する必要があります。

- 作成したエンドポイントのデフォルト・ウォレットを設定します。

- 各エンドポイントに対応する

okvclient.jarファイルをダウンロードします。単一インスタンス・データベースの場合はファイルを1つダウンロードし、Oracle RACデータベースの場合は、ダウンロード可能なファイルが2つ(インスタンスごとに1つ)あります。

ステップ1: Oracle Key Vault RESTコマンドを使用したokvclient.jarファイルの取得

okvclient.jarファイルは、Oracle Key Vault RESTコマンドまたはOracle Key Vaultサーバー・ユーザー・インタフェースのいずれかを使用して作成できます。

okvclient.jarファイルを取得するには、oracleユーザーとしてログインし、次のステップに従います:

/tmp/workや/tmp/work/client_walletなどの作業ディレクトリを作成します。/tmp/workディレクトリに移動し、Oracle Key VaultサーバーからRESTfulサービス・ユーティリティをダウンロードして解凍します。このユーティリティを解凍すると、3つのディレクトリbin、libおよびconfが表示されます。mkdir /tmp/work/ mkdir /tmp/work/client_wallet cd /tmp/work curl -Ok https://okv_server_ip:5695/okvrestclipackage.zip % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 100 3750k 100 3750k 0 0 2500k 0 0:00:01 0:00:01 --:--:-- 2500kokvrestclipackage.zipを解凍します。conf/okvrestcli.iniを編集し、Oracle Key VaultサーバーのIPアドレス、ユーザー名およびクライアント自動ログイン・ウォレットが作成されるディレクトリへのパスを追加します。次の例では、/tmp/work/client_walletがクライアント自動ログイン・ウォレットが作成されるディレクトリ・パスです。#Provide absolute path for log_property, okv_client_config properties [Default] log_property=./conf/okvrestcli_logging.properties server=okv_server_ip okv_client_config=./conf/okvclient.ora user=okv_user client_wallet=/tmp/work/client_walletbin/okvファイルを編集し、行export OKV_RESTCLI_CONFIG=$OKV_RESTCLI_DIR/conf/okvrestcli.iniのコメントを解除し、JAVA_HOME変数も設定します:#!/bin/bash export OKV_RESTCLI_DIR=$(dirname "${0}")/.. export OKV_RESTCLI_CONFIG=$OKV_RESTCLI_DIR/conf/okvrestcli.ini export JAVA_HOME=/opt/oracle/dcs/java/1.8.0_xxx if [ -z "$JAVA_HOME" ] then echo "JAVA_HOME environment variable is not set." exit 1 fi if [ -z "$OKV_RESTCLI_CONFIG" ] then echo "OKV_RESTCLI_CONFIG environment variable is not set." exit 1 fi export OKV_RESTCLI_JAR=$OKV_RESTCLI_DIR/lib/okvrestcli.jar $JAVA_HOME/bin/java -jar $OKV_RESTCLI_JAR "$@"- クライアント自動ログイン・ウォレットを生成します。Oracle Key Vaultユーザー・パスワードの入力を求められます。

/tmp/work/bin/okv admin client-wallet add --client-wallet /tmp/work/client_wallet --wallet-user okv_user Password: - Oracle Key Vaultユーザー・インタフェースを使用してTDEウォレットがまだ作成されていない場合は、データベースに対応するTDEウォレットを作成します。

/tmp/work/bin/okv manage-access wallet create --wallet wallet_name --unique FALSE - ウォレットに対応するエンドポイントを作成します。Oracle RACデータベースの場合、2つのエンドポイントを作成します。エンドポイントは、Oracle Key Vaultユーザー・インタフェースを使用してまだ作成されていない場合にのみ作成します。

/tmp/work/bin/okv admin endpoint create --endpoint endpoint_name --type ORACLE_DB --platform LINUX64 --strict-ip-check TRUE - エンドポイントのデフォルト・ウォレットを設定します。Oracle RACデータベースの場合、両方のエンドポイントのデフォルト・ウォレットは同じTDEウォレットである必要があります。デフォルト・ウォレットは、Oracle Key Vaultユーザー・インタフェースを使用してまだ設定されていない場合にのみ設定します。

/tmp/work/bin/okv manage-access wallet set-default --wallet wallet_name --endpoint endpoint_name okvclient.jarコマンドをダウンロードします。Oracle RACデータベースの場合、両方のエンドポイントに対応するokvclient.jarをダウンロードする必要があります。ダウンロードが完了したら、リモート・インスタンスに対応するokvclient.jarをリモート・ノードにコピーします。/tmp/work/bin/okv admin endpoint download --endpoint <endpoint_name> --location <location>- エンドポイントのダウンロード中に、次のように

Endpoint token is already consumedメッセージが表示される場合は、エンドポイントを再エンロールします。/tmp/work/bin/okv admin endpoint download --endpoint endpoint_name --location location /tmp/work/log/okv0.log.0 (Permission denied) { "result" : "Failure", "message" : "Endpoint token is already consumed" } /tmp/work/bin/okv admin endpoint re-enroll --endpoint <endpoint_name> /tmp/work/log/okv0.log.0 (Permission denied) { "result" : "Success" }

ステップ2: データベースの作成

- マルチユーザー・アクセス対応システムとパスワードなしのマルチユーザー・アクセス・システムの場合、DBユーザーとしてログインし、

odacli create-databaseコマンドを実行します。マルチユーザー・アクセス対応でないシステムの場合は、rootユーザーとしてログインし、odacli create-databaseコマンドを実行します。オプション

--enable-tde/-tは、データベースをTDEで構成する必要があることを示します。オプション--keystore-type/-ktは、TDE構成で使用するキーストアのタイプを指定します。オプション--okvclient-path/-ocpは、エンドポイントに対応するokvclient.jarファイルへの絶対パスを指定します。単一インスタンス・データベースの場合、オプション

--okvclient-path/-ocpは1つの値のみを取ります。Oracle RACデータベースの場合、オプション--okvclient-path/-ocpは各インスタンスに対応する2つの値を取ります。値はカンマで区切る必要があります。最初のパスはローカル・インスタンスに対応し、2番目のパスはリモート・インスタンスに対応しています。TDEパスワードの入力を求められます。データベースが正常に作成されると、Oracle Key Vaultクライアント・ソフトウェアが

Oracle Key Vaultサーバー構成オブジェクトを使用せずに、/etc/OKV/db_unique_name/okvディレクトリにインストールされます。ローカルの自動ログインTDEウォレットが/etc/OKV/db_unique_name/tdeディレクトリに作成されます。ソースの場所にあるokvclient.jarファイルが削除されます。okvdbという名前の単一インスタンス・データベースを作成する例を次に示します:

Oracle Key Vaultサーバー構成オブジェクトを使用せずに、odacli create-database -n okvdb -y SI -t -kt OKV -ocp /tmp/okvclient.jar Enter SYS and SYSTEM user password: Retype SYS and SYSTEM user password: Enter TDE wallet password: Retype TDE wallet password: Job details ---------------------------------------------------------------- ID: 94a51f1a-2d4c-4eac-b0c2-7871d88c0df8 Description: Database service creation with DB name: okvdb Status: Created Created: July 15, 2024 3:00:53 PM CST Message: Task Name Start Time End Time Status ---------------------------------------- ---------------------------------------- ---------------------------------------- ---------------- odacli describe-job -i 94a51f1a-2d4c-4eac-b0c2-7871d88c0df8 Job details ---------------------------------------------------------------- ID: 94a51f1a-2d4c-4eac-b0c2-7871d88c0df8 Description: Database service creation with DB name: okvdb Status: Success Created: July 15, 2024 3:00:53 PM CST Message: Task Name Start Time End Time Status ---------------------------------------- ---------------------------------------- ---------------------------------------- ---------------- Validating dbHome available space July 15, 2024 3:01:19 PM CST July 15, 2024 3:01:19 PM CST Success ... TDE configuration using OKV July 15, 2024 3:17:37 PM CST July 15, 2024 3:20:36 PM CST Success TDE Wallet directory creation July 15, 2024 3:17:38 PM CST July 15, 2024 3:17:46 PM CST Success Setting Database parameter for OKV July 15, 2024 3:17:46 PM CST July 15, 2024 3:19:07 PM CST Success Auto login TDE Wallet creation July 15, 2024 3:19:07 PM CST July 15, 2024 3:19:09 PM CST Success Installing the OKV client software July 15, 2024 3:19:09 PM CST July 15, 2024 3:19:42 PM CST Success Setting TDE Master Encryption Key July 15, 2024 3:19:43 PM CST July 15, 2024 3:20:13 PM CST Success Create Users tablespace July 15, 2024 3:20:36 PM CST July 15, 2024 3:20:39 PM CST Success Clear all listeners from Database July 15, 2024 3:20:39 PM CST July 15, 2024 3:20:40 PM CST Success Copy Pwfile to Shared Storage July 15, 2024 3:20:43 PM CST July 15, 2024 3:20:47 PM CST Successokvdbracという名前のOracle RACデータベースを作成する例を次に示します。リクエストでは、先にローカル・データベース・インスタンスのokvclient.jarファイルへのパスを指定し、その後にリモート・データベース・インスタンスのokvclient.jarファイルへのパスを指定します。odacli create-database -n okvdb -y RAC -t -kt OKV -ocp /tmp/dir1/okvclient.jar,/tmp/dir2/okvclient.jar Enter SYS and SYSTEM user password: Retype SYS and SYSTEM user password: Enter TDE wallet password: Retype TDE wallet password: Job details ---------------------------------------------------------------- ID: cb611ec2-ff87-44f9-a79b-3ab1a290644f Description: Database service creation with DB name: okvdbrac Status: Created Created: October 20, 2024 6:13:28 AM PDT Message: Task Name Start Time End Time Status ---------------------------------------- ---------------------------------------- ---------------------------------------- ---------------- odacli describe-job -i cb611ec2-ff87-44f9-a79b-3ab1a290644f Job details ---------------------------------------------------------------- ID: cb611ec2-ff87-44f9-a79b-3ab1a290644f Description: Database service creation with DB name: okvdbrac Status: Success Created: October 20, 2024 6:13:28 AM PDT Message: Task Name Node Name Start Time End Time Status ---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ---------------- Validating dbHome available space n1 October 20, 2024 6:13:49 AM PDT October 20, 2024 6:13:49 AM PDT Success Validating dbHome available space n2 October 20, 2024 6:13:49 AM PDT October 20, 2024 6:13:49 AM PDT Success Setting up SSH equivalence n1 October 20, 2024 6:13:51 AM PDT October 20, 2024 6:13:54 AM PDT Success Setting up SSH equivalence n1 October 20, 2024 6:13:54 AM PDT October 20, 2024 6:13:57 AM PDT Success Creating ACFS database home n1 October 20, 2024 6:13:58 AM PDT October 20, 2024 6:13:58 AM PDT Success Validating dbHome available space n1 October 20, 2024 6:13:59 AM PDT October 20, 2024 6:13:59 AM PDT Success . . . Setting TDE Master Encryption Key n1 October 20, 2024 6:34:15 AM PDT October 20, 2024 6:34:56 AM PDT Success Create Users tablespace n1 October 20, 2024 6:34:57 AM PDT October 20, 2024 6:34:59 AM PDT Success Clear all listeners from Database n1 October 20, 2024 6:35:00 AM PDT October 20, 2024 6:35:01 AM PDT Success Deleting OKV Client Software Jar n1 October 20, 2024 6:35:03 AM PDT October 20, 2024 6:35:04 AM PDT Success Deleting OKV Client Software Jar n2 October 20, 2024 6:35:04 AM PDT October 20, 2024 6:35:04 AM PDT Success Encrypt all Tablespaces n1 October 20, 2024 6:35:04 AM PDT October 20, 2024 6:36:15 AM PDT Success

ODACLIコマンドを使用したOracle Key Vaultサーバー構成操作の管理

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでOracle Key Vaultサーバー構成操作を管理する方法を説明します。

Oracle Key Vaultサーバー構成のリスト:

odacli list-okvserverconfigsコマンドを使用して、すべてのOracle Key Vaultサーバー構成を表示します。odacli list-okvserverconfigs

ID Name User Name IP address Host Name Description

---------------------------------------- -------------------- ---------------- ------------------- -------------------- -------------------

d017d35a-0757-460a-98f0-9f8d0944c872 okvobj1 epadmin xxx.xx.xx.xxx Null OKV server for Sales database

b6336173-666b-4d81-88bd-5ae384419114 okvobj2 epadmin2 xxx.xx.xx.xxx Null OKV server for Sales databaseOracle Key Vaultサーバー構成の詳細表示:

odacli describe-okvserverconfigコマンドを使用して、1つのOracle Key Vaultサーバー構成を表示します。

odacli describe-okvserverconfig -n dokvobj1

OKV Server Config details

----------------------------------------------------------------

ID: c196bd0a-4a42-43a6-8578-9929ceb28525

Name: dokvobj1

UserName: user1

IP Address: xxx.xxx.xx.xxx

Host Name:

Description: OKV server config for Sales

CreatedTime: October 4, 2024 9:41:43 AM HKT

UpdatedTime: October 4, 2024 9:42:10 AM HKT

State: CONFIGUREDOracle Key Vaultサーバー構成の削除:

odacli delete-okvserverconfigコマンドを使用して、Oracle Key Vaultサーバー構成を削除します。Oracle Key Vaultサーバー構成を削除できるのは、Oracle Key Vaultサーバー構成を使用しているすべてのデータベースがすでに削除されている場合のみです。odacli delete-okvserverconfig -n okvobj1

Job details

----------------------------------------------------------------

ID: 7446c9b4-a927-431f-8e0b-099eec8116e7

Description: Delete OKV Server Config: dokvobj1

Status: Running

Created: October 4, 2024 9:44:29 AM HKT

Message: Delete OKV Server Config

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

OKV Password Store deletion October 4, 2024 9:44:29 AM HKT Running

odacli describe-job -i 7446c9b4-a927-431f-8e0b-099eec8116e7

Job details

----------------------------------------------------------------

ID: 7446c9b4-a927-431f-8e0b-099eec8116e7

Description: Delete OKV Server Config: dokvobj1

Status: Success

Created: October 4, 2024 9:44:29 AM HKT

Message: Delete OKV Server Config

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ----------------

OKV Password Store deletion oda1 October 4, 2024 9:44:29 AM HKT October 4, 2024 9:44:45 AM HKT Success

OKV Server Config directory deletion oda1 October 4, 2024 9:44:45 AM HKT October 4, 2024 9:44:45 AM HKT Success

OKV Server Config deletion oda1 October 4, 2024 9:44:45 AM HKT October 4, 2024 9:44:46 AM HKT SuccessTDEキーがOracle Key Vaultに格納されたTDE対応データベースに対するデータベース操作の管理

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでTDEキーがOracle Key Vaultに格納されたTDE対応データベースを管理する方法を説明します。

Oracle Database Applianceベア・メタル・システムおよびDBシステムのOracle Key Vaultで、TDE対応データベースに対してTDEマスター暗号化キーのキー更新、リストア、削除、データベースのバックアップおよびリカバリの実行、Oracle Data Guardの構成を行うことができます。

- TDE対応データベースのパスワードの変更

Oracle Key Vaultを使用してTDEキーを格納するベア・メタル・システムおよびDBシステムのOracle Database Applianceで、TDE対応データベースのパスワードを変更する方法を説明します。 - TDE対応データベースのTDEマスター暗号化キーのキー更新

ベア・メタル・システムおよびDBシステムのOracle Database Applianceで、Oracle Key Vaultを使用してTDEキーを格納するTDE対応データベースのTDEマスター暗号化キーをキー更新する方法を説明します。 - TDE対応データベースのバックアップおよびリカバリの実行

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでTDEキーがOracle Key Vaultに格納されたTDE対応データベースをバックアップおよびリカバリする方法を説明します。 - Oracle Key Vaultユーザー資格証明を使用したTDE対応データベースのリストア

Oracle Key Vaultのユーザーの資格証明を使用して、Oracle Database Applianceベア・メタル・システムおよびDBシステムで、データベース・バックアップを使用してTDE対応データベースをリストアする方法を説明します。 - Oracle Key Vaultで手動で作成したエンドポイントおよびウォレットを使用したTDE対応データベースのリストア

Oracle Key Vaultで手動で作成したエンドポイントおよびウォレットを使用して、Oracle Database ApplianceでTDE対応データベースをリストアする方法を説明します。この方法では、ベア・メタル・システムおよびDBシステムでのTDE対応データベースの作成がサポートされています。 - TDE対応データベースの削除

ベア・メタル・システムおよびDBシステムのOracle Database Applianceで、Oracle Key Vaultを使用してTDEキーを格納するTDE対応データベースを削除する方法を説明します。

親トピック: TDE対応Oracleデータベースの管理

TDE対応データベースのパスワードの変更

Oracle Key Vaultを使用してTDEキーを格納するベア・メタル・システムおよびDBシステムのOracle Database Applianceで、TDE対応データベースのパスワードを変更する方法を説明します。

Oracle Key Vaultでユーザーの資格証明を使用するOracle Database ApplianceのTDE対応データベースのパスワードの変更

odacli modify-databaseコマンドをオプション--change-tde-password,-ctpとともに使用します。新しいパスワードはランダムに生成され、Oracle Key Vaultサーバーに安全に格納され、古いTDEパスワードを置き換えます。たとえば:odacli modify-database -n db3 -ctp

Job details

----------------------------------------------------------------

ID: b6d0f4c2-976a-42b3-a32d-6cfc7848375d

Description: Modify database: db3

Status: Success

Created: February 24, 2025 08:50:08 UTC

Message: Modify database

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ----------------

Re-enroll and Provision of Endpoint n1 February 24, 2025 08:50:14 UTC February 24, 2025 08:50:30 UTC Success

Save the new TDE password using a n1 February 24, 2025 08:50:30 UTC February 24, 2025 08:50:35 UTC Success

temporary custom attribute on OKV

TDE Wallet closure n1 February 24, 2025 08:50:35 UTC February 24, 2025 08:50:43 UTC Success

TDE Wallet closure n2 February 24, 2025 08:50:43 UTC February 24, 2025 08:50:45 UTC Success

Change the TDE password in local wallet n1 February 24, 2025 08:50:45 UTC February 24, 2025 08:51:06 UTC Success

Auto login TDE Wallet creation n1 February 24, 2025 08:51:06 UTC February 24, 2025 08:51:12 UTC Success

Re-enroll and Provision of Endpoint n2 February 24, 2025 08:51:12 UTC February 24, 2025 08:51:29 UTC Success

Change the TDE password in local wallet n2 February 24, 2025 08:51:29 UTC February 24, 2025 08:51:49 UTC Success

Auto login TDE Wallet creation n1 February 24, 2025 08:51:49 UTC February 24, 2025 08:51:54 UTC Success

Save new TDE password on OKV n2 February 24, 2025 08:51:54 UTC February 24, 2025 08:52:04 UTC Success

Delete the temporary custom attribute n2 February 24, 2025 08:52:04 UTC February 24, 2025 08:52:07 UTC Success

on OKV

Deleting OKV Client Software Jar n2 February 24, 2025 08:52:08 UTC February 24, 2025 08:52:08 UTC Success

Database stop (Srvctl) n1 February 24, 2025 08:52:08 UTC February 24, 2025 08:52:48 UTC Success

Database start (Srvctl) n1 February 24, 2025 08:52:48 UTC February 24, 2025 08:53:56 UTC Success

Checking the TDE wallet status n1 February 24, 2025 08:53:56 UTC February 24, 2025 08:53:59 UTC SuccessOracle Key Vaultにすでに存在するエンドポイントおよびウォレットを使用するOracle Database Appliance上のTDE対応データベースのパスワードの変更

odacli modify-databaseコマンドをオプション--change-tde-password,-ctpとともに使用します。Oracle Key Vaultにすでに存在するエンドポイントおよびウォレットを使用するOracle Database Appliance上のTDE対応データベースの場合、パスワード変更操作中にパスワードを指定するよう求められます。たとえば、Oracle RACデータベースの場合:odacli modify-database -n db14 -ctp

Enter the current TDE password:

Enter the new TDE password:

Re-enter the new TDE password:

Job details

----------------------------------------------------------------

ID: aa2a90db-ab9d-4b10-b9cb-4e23fb38844a

Description: Modify database: okvdb22

Status: Success

Created: May 15, 2025 17:29:24 UTC

Message: Modify database

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ----------------

TDE Wallet closure n1 May 15, 2025 17:29:28 UTC May 15, 2025 17:29:30 UTC Success

Change the TDE password in local wallet n1 May 15, 2025 17:29:30 UTC May 15, 2025 17:29:31 UTC Success

TDE Wallet closure n2 May 15, 2025 17:29:30 UTC May 15, 2025 17:29:30 UTC Success

Auto login TDE Wallet creation n1 May 15, 2025 17:29:31 UTC May 15, 2025 17:29:31 UTC Success

Change the TDE password in local wallet n2 May 15, 2025 17:29:31 UTC May 15, 2025 17:29:32 UTC Success

Auto login TDE Wallet creation n1 May 15, 2025 17:29:32 UTC May 15, 2025 17:29:32 UTC Success

Database stop (Srvctl) n1 May 15, 2025 17:29:32 UTC May 15, 2025 17:30:15 UTC Success

Database start (Srvctl) n1 May 15, 2025 17:30:15 UTC May 15, 2025 17:30:48 UTC Success

Checking the TDE wallet status n1 May 15, 2025 17:30:48 UTC May 15, 2025 17:30:48 UTC SuccessTDE対応データベースのTDEマスター暗号化キーのキー更新

ベア・メタル・システムおよびDBシステムのOracle Database Applianceで、Oracle Key Vaultを使用してTDEキーを格納するTDE対応データベースのTDEマスター暗号化キーをキー更新する方法を説明します。

odacli modify-databaseコマンドを使用して、オプション-rktを指定してTDEマスター暗号化キーのキー更新を実行します。Oracle Key Vaultを使用して構成されたTDEの場合、キー更新操作中にパスワードを指定するよう求められます。たとえば:odacli modify-database -n kokvdb2 -rkt

{

"jobId" : "dbedf89d-b60f-4209-bbcf-0db61e4eb350",

"status" : "Created",

"message" : "Modify database",

"reports" : [ ],

"createTimestamp" : "July 15, 2024 15:56:01 PM CST",

"resourceList" : [ {

"resourceId" : "7a1c996b-ee8d-49bc-8759-cbbfcee3bcce",

"resourceType" : null,

"resourceNewType" : "Db",

"jobId" : "dbedf89d-b60f-4209-bbcf-0db61e4eb350",

"updatedTime" : null

} ],

"description" : "Modify database: kokvdb2",

"updatedTime" : "July 15, 2024 15:56:01 PM CST",

"jobType" : null

}

odacli describe-job -i dbedf89d-b60f-4209-bbcf-0db61e4eb350

Job details

----------------------------------------------------------------

ID: dbedf89d-b60f-4209-bbcf-0db61e4eb350

Description: Modify database: kokvdb2

Status: Success

Created: July 15, 2024 3:56:01 PM CST

Message: Modify database

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

TDE Wallet Re-Key July 15, 2024 3:56:04 PM CST July 15, 2024 3:56:12 PM CST Success TDE対応データベースのバックアップおよびリカバリの実行

ベア・メタル・システムおよびDBシステムのOracle Database ApplianceでTDEキーがOracle Key Vaultに格納されたTDE対応データベースをバックアップおよびリカバリする方法を説明します。

TDEキーがOracle Key Vaultに格納されたTDE対応データベースのバックアップの実行

odacli create-backupコマンドを使用して、TDEキーがOracle Key Vaultに格納されたTDE対応データベースをバックアップします。TDEウォレットはOracle Database Applianceには存在しませんが、Oracle Key Vaultサーバーに存在するため、データベース・バックアップではバックアップされません。その結果、データベース・バックアップ・レポートのTDEウォレット・バックアップ場所の属性の値はnullに設定されます。

[odaadmin@oda1 bin]$ odacli describe-job -i be94d1f7-ad6e-48a5-94a3-f0a52578048b

Job details

----------------------------------------------------------------

ID: be94d1f7-ad6e-48a5-94a3-f0a52578048b

Description: Create Regular-L0 Backup[TAG:auto][Db:db15][NFS:/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15]

Status: Success

Created: March 26, 2024 4:14:19 AM PDT

Message:

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------ ---------------------------------------- -------------------------------- ------

Validate backup config oda1 March 26, 2024 4:14:21 AM PDT March 26, 2024 4:14:21 AM PDT Success

NFS location existence validation oda1 March 26, 2024 4:14:21 AM PDT March 26, 2024 4:14:22 AM PDT Success

Recovery Window validation oda1 March 26, 2024 4:14:22 AM PDT March 26, 2024 4:14:24 AM PDT Success

Archivelog deletion policy configuration oda1 March 26, 2024 4:14:24 AM PDT March 26, 2024 4:14:26 AM PDT Success

Database backup oda1 March 26, 2024 4:14:26 AM PDT March 26, 2024 4:15:21 AM PDT Success[odaadmin@oda1 bin]$ odacli describe-backupreport -i d2326683-9766-4933-bee1-a2b59c9d7e9e

{

"id" : "d2326683-9766-4933-bee1-a2b59c9d7e9e",

"dbResId" : "96a98156-b657-403e-a87c-357c2069c285",

"tag" : "auto",

"dbId" : "1851419729",

"dbName" : "db15",

"dbUniqueName" : "db15",

"backupType" : "Regular-L0",

"keepDays" : null,

"backupLocation" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/db",

"cfBackupHandle" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/db/c-1851419729-20240326-03",

"spfBackupHandle" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/db/c-1851419729-20240326-03",

"pitrTimeStamp" : "March 26, 2024 04:15:06 AM PDT",

"pitrSCN" : "1675444",

"resetLogsTimeStamp" : "March 26, 2024 03:01:39 AM PDT",

"resetLogsSCN" : "1575481",

"oraHomeVersion" : "19.23.0.0.240116",

"sqlPatches" : "35926646,34774667,35943157",

"backupLogLoc" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/rmanlog/2024-03-26/rman_backup_auto_2024-03-26_04-14-29.0478.log",

"tdeWalletLoc" : null,

"dbConfigLoc" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/dbconfig/2024-03-26/DBCONFIG_auto_2024-03-26_04-15-19.0472.tar.gz",

"name" : "Backup_Report_db15",

"createTime" : "March 26, 2024 04:14:26 AM PDT",

"state" : {

"status" : "CONFIGURED"

},

"updatedTime" : "March 26, 2024 04:14:26 AM PDT",

"backupReportLogDetail" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/rmandetaillogreport/2024-03-26/rman_list_backup_detail_auto_2024-03-26_04-15-16.0129.log",

"dbInfo" : {

"dbClass" : "OLTP",

"dbType" : "RAC",

"dbShape" : "odb2",

"dbEdition" : "EE",

"dbStorage" : "ASM",

"dbRedundancy" : null,

"pdbName" : null,

"isCdb" : false

},

"dbDataSize" : "2441M",

"dbRedoSize" : "16403M",

"rmanBackupPieces" : "/nfs_backup/orabackups/dbsfb225975e/database/1851419729/db15/backuppieces/2024-03-26/backupPieces_auto_96a98156-b657-403e-a87c-357c2069c285_20240326041518.json",

"compressionAlgo" : "BASIC",

"cpuPool" : null,

"numberOfCores" : null,

"keystoreType" : "OKV",

}OKVの場合、odacli create-backupコマンドでコンポーネントをtdewalletとして指定すると、エラーが発生します。[odaadmin@oda1 bin]$ odacli create-backup -n db15 -c tdewallet

DCS-10144:TDE wallet backup operation is not supported for TDE databases with OKV keystore type.Oracle Key Vaultユーザーの資格証明とともにOracle Key Vaultを使用してTDEが構成されたデータベースのリカバリの実行

odacli recover-databaseコマンドを使用して、TDEがOracle Key Vaultを使用して構成されたデータベースをリカバリします。たとえば、データベースkokvdb2をリカバリするには、次のコマンドを実行します:odacli recover-database -n kokvdb2 -t latest

{

"jobId" : "8a50d65f-2269-41ff-b030-51fe4ecc82b5",

"status" : "Created",

"message" : null,

"reports" : [ ],

"createTimestamp" : "July 15, 2024 18:26:26 PM CST",

"resourceList" : [ ],

"description" : "Create recovery-latest for DB : kokvdb2",

"updatedTime" : "July 15, 2024 18:26:26 PM CST",

"jobType" : null

}

odacli describe-job -i 8a50d65f-2269-41ff-b030-51fe4ecc82b5

Job details

----------------------------------------------------------------

ID: 8a50d65f-2269-41ff-b030-51fe4ecc82b5

Description: Create recovery-latest for DB : kokvdb2

Status: Success

Created: July 15, 2024 6:26:26 PM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

Database recovery validation July 15, 2024 6:26:30 PM CST July 15, 2024 6:27:50 PM CST Success

Database recovery July 15, 2024 6:27:50 PM CST July 15, 2024 6:30:07 PM CST Success

Enable block change tracking July 15, 2024 6:30:07 PM CST July 15, 2024 6:30:12 PM CST Success

Database opening July 15, 2024 6:30:12 PM CST July 15, 2024 6:30:15 PM CST Success

Database restart July 15, 2024 6:30:15 PM CST July 15, 2024 6:31:31 PM CST Success

Recovery metadata persistence July 15, 2024 6:31:31 PM CST July 15, 2024 6:31:31 PM CST Success OKVの場合、odacli recover-databaseコマンドでコンポーネントをtdewalletとして指定すると、エラーが発生します。[odaadmin@oda1 bin]$ odacli recover-database -n db15 -tl /nfs_backup/ewallet.p12 -t latest

DCS-10045:Validation error encountered: Usage of TDE wallet related parameters is not allowed for a TDE database with OKV keystore type.

[odaadmin@oda1 bin]$ odacli restore-tdewallet -n db15

Enter TDE wallet password:

DCS-10144:Restore TDE wallet operation is not supported for TDE databases with OKV keystore type.Oracle Key VaultのエンドポイントとともにOracle Key Vaultを使用してTDEが構成されたデータベースのリカバリの実行

odacli recover-databaseコマンドを実行すると、TDEパスワードを要求されます。データベース・リカバリの前に、キー管理の運用管理コマンドを使用してローカルの自動ログイン・ウォレットが再生成されます。データベース・リカバリ用のTDEパスワードを指定する必要があります。

odacli recover-database -n kokvdb2 -t latest

Enter the TDE password:

odacli describe-job -i 8a50d65f-2269-41ff-b030-51fe4ecc82b5

Job details

----------------------------------------------------------------

ID: 8a50d65f-2269-41ff-b030-51fe4ecc82b5

Description: Create recovery-latest for DB : kokvdb2

Status: Success

Created: July 15, 2024 6:26:26 PM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

Auto login TDE Wallet creation July 15, 2024 6:26:30 PM CST July 15, 2024 6:27:50 PM CST

Database recovery validation July 15, 2024 6:26:30 PM CST July 15, 2024 6:27:50 PM CST Success

Database recovery July 15, 2024 6:27:50 PM CST July 15, 2024 6:30:07 PM CST Success

Enable block change tracking July 15, 2024 6:30:07 PM CST July 15, 2024 6:30:12 PM CST Success

Database opening July 15, 2024 6:30:12 PM CST July 15, 2024 6:30:15 PM CST Success

Database restart July 15, 2024 6:30:15 PM CST July 15, 2024 6:31:31 PM CST Success

Recovery metadata persistance July 15, 2024 6:31:31 PM CST July 15, 2024 6:31:31 PM CST Successデータベース・リカバリ中のエラー

OKVの場合、odacli recover-databaseコマンドでコンポーネントをtdewalletとして指定すると、エラーが発生します。[odaadmin@oda1 bin]$ odacli recover-database -n db15 -tl /nfs_backup/ewallet.p12 -t latest

DCS-10045:Validation error encountered: Usage of TDE wallet related parameters is not allowed for a TDE database with OKV keystore type.

[odaadmin@oda1 bin]$ odacli restore-tdewallet -n db15

Enter TDE wallet password:

DCS-10144:Restore TDE wallet operation is not supported for TDE databases with OKV keystore type.Oracle Key Vaultユーザー資格証明を使用したTDE対応データベースのリストア

Oracle Key Vaultのユーザーの資格証明を使用して、Oracle Database Applianceベア・メタル・システムおよびDBシステムで、データベース・バックアップを使用してTDE対応データベースをリストアする方法を説明します。

前提条件

- Oracle Data Guard構成でプライマリ・ロールを持つデータベースをリストアするには、リストア・コマンドを実行する前に、ターゲット・データベースのTDEウォレットをOracle Key Vaultサーバーに作成する必要があります。このTDEウォレットは、ソース・データベースのウォレットのコピーです。

- Oracle Data Guard構成でスタンバイ・ロールを持つデータベースをリストアするには、TDEウォレットのコピーを作成しないでください。プライマリ・データベースのTDEウォレットをスタンバイ・データベースに使用する必要があります。

ステップ1: Oracle Key Vaultユーザーの作成。このステップは、マルチユーザー・アクセス対応システムにのみ適用されます。

ODA-OKVCONFIGADMINロールを持つユーザーが存在しない場合、またはリストアするデータベースに別のユーザーを割り当てる場合は、ユーザーを作成します。

ODA-OKVCONFIGADMINロールを持つ新しいユーザーを作成します。たとえば:odacli create-user -u okvuser1 -r ODA-OKVCONFIGADMINユーザーが作成され、一時パスワードが割り当てられます。

- 正常に作成されると、ユーザー

okvuser1は一時パスワードを使用してアプライアンスにログインできます。 okvuser1はInactive状態です。アプライアンスがマルチユーザー・アクセスを有効にして構成されている場合は、次のコマンドを使用してユーザーをアクティブ化します。アプライアンスがパスワードなしのマルチユーザー・アクセスで構成されている場合は、ユーザーをアクティブ化する必要はありません。マルチユーザー・アクセスの構成の詳細は、「Oracle Database Applianceでのマルチユーザー・アクセスの実装」を参照してください。odacli activate-userパスワードを変更するように求められます。一時パスワードと新しいパスワードを入力し、新しいパスワードを確認します。

- 新しいパスワードを使用してアプライアンスにSSHで接続し、ODACLIコマンドを実行するか、ブラウザ・ユーザー・インタフェースに接続します。

ステップ2: Oracle Key Vaultサーバー構成の作成

ターゲット・データベースのOracle Key Vaultサーバー構成を作成します。同じOracle Key Vaultサーバーに対するOracle Key Vaultサーバー構成がまだ存在していない場合にのみ、新しいOracle Key Vaultサーバー構成を作成します。構成がすでに存在する場合は、既存の構成を使用します。

- Oracle Key Vaultサーバー構成を作成するOracle Key Vaultユーザーは、Oracle Key Vaultサーバーで少なくとも

Create Endpoint権限を持つユーザーである必要があります。 - マルチユーザー・アクセス対応システムの場合、

ODA-OKVCONFIGADMINロールを持つユーザー(okvuser1など)としてログインします。マルチユーザー・アクセス対応でないシステムの場合は、rootユーザーとしてログインします。 - Oracle Key Vaultパスワードを受け入れて確認するために、Oracle Key Vaultパスワードのプロンプトが2回表示されます。これは、Oracle Key VaultサーバーのOracle Key Vaultユーザーのパスワードです。これにより、ユーザーはOracle Key Vaultサーバーにログインできるようになります。

odacli create-okvserverconfigコマンドの-uオプションでユーザー名を指定します。Oracle Key Vaultサーバー構成の名前は大/小文字が区別され、Oracle Database Applianceで2つのOracle Key Vaultサーバー構成に同じ名前を付けることはできません。Oracle Key Vaultサーバー構成の長さは128文字を超えることはできません。odacli create-okvserverconfig -n okvobj1 -u epokvusr1 -ip xxx.xx.xxx.xxx Enter OKV user password : Retype OKV user password : Job details ---------------------------------------------------------------- ID: 8878fc02-3d64-4519-bf52-fcb50839f89f Description: Create OKV Server Config: okvcfg5 Status: Success Created: October 14, 2024 14:04:29 UTC Message: Create OKV Server Config. Task Name Node Name Start Time End Time Status ---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ---------------- OKV Password Store creation oda1 October 14, 2024 14:04:29 UTC October 14, 2024 14:04:56 UTC Success Download of OKV REST package oda1 October 14, 2024 14:04:31 UTC October 14, 2024 14:04:32 UTC Success Edit of OKV REST package oda1 October 14, 2024 14:04:32 UTC October 14, 2024 14:04:32 UTC Success Generate OKV client wallets oda1 October 14, 2024 14:04:32 UTC October 14, 2024 14:04:35 UTC Successこのコマンドは、指定されたサーバーのOracle Key Vaultサーバー・ユーザー

epokvusr1に対して、Oracle Key Vaultサーバー構成okvobj1を作成します。

ステップ3: ODACLIコマンドを使用して、ソース・ウォレットからOracle Key Vaultサーバー上のターゲット・ウォレットにTDEキーをコピー

odacli copy-okvtdewalletコマンドを使用して、TDEウォレットをOracle Key Vaultサーバーにコピーします。コマンドで、ソース・ウォレット名(--source-wallet-name | -swn)、ターゲット・ウォレットのOracle Key Vaultサーバー構成オブジェクト名(--target-okvserverconfig | -tosc)およびターゲット・ウォレット名(--target-wallet-name | -twn)を指定します。ターゲット・ウォレット名(--target-wallet-name | -twn)パラメータに指定した名前の新しいウォレットが、ターゲットのOracle Key Vaultサーバーに作成されます。このウォレットには、ソース・ウォレットからコピーしたTDEキーが含まれます。

ソース・ウォレットがターゲット・ウォレットとは異なるOracle Key Vaultサーバー上にある場合は、ソース・ウォレットのOracle Key Vaultサーバーの詳細(サーバーのホスト名(--source-hostname | -shn)やIPアドレス(--source-ip | -sip)、およびOracle Key Vaultサーバーのウォレットを所有するユーザーの名前(--source-username | -su)など)を指定します。この場合、プロンプトが表示されたら、パスワードを指定する必要があります。これは、Oracle Key Vaultサーバーのソース・ウォレットを所有するOracle Key Vaultユーザーのパスワードです。マルチユーザー・アクセス対応システムの場合、Oracle Database ApplianceでOracle Key Vaultユーザーとしてこのコマンドを実行します。

TDEウォレットをコピーする場合、3つのシナリオがあります:

シナリオ1: 同じOracle Key Vaultサーバーに同じOracle Key VaultユーザーでTDEウォレットをコピーする

odacli copy-okvtdewallet -swn tdeokv_on_oda8m013-c -tosc okvobj1 -twn tdeokvss

Job details

----------------------------------------------------------------

ID: 50df7dcc-8e17-48db-9206-879c44e57c20

Description: Copy wallet in OKV server

Status: Success

Created: June 20, 2024 2:56:02 AM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

Creating a TDE wallet copy in the OKV June 20, 2024 2:56:03 AM CST June 20, 2024 2:57:17 AM CST Success

serverシナリオ2: 同じOracle Key VaultサーバーにTDEウォレットをコピーするが、異なるOracle Key Vaultユーザーを使用する

この場合、ソース・ウォレットとターゲット・ウォレットは同じOracle Key Vaultサーバー上にありますが、Oracle Key Vaultサーバーの異なるユーザーが所有します。Oracle Key Vaultのソース・ウォレットの所有者は、ODACLIコマンドを実行してウォレットをコピーする前に、ウォレットに対する読取りおよび管理アクセス権限をOracle Key Vaultのターゲット・ウォレットの所有者に付与する必要があります。

- Oracle Key Vaultサーバーにソース・ウォレットのOracle Key Vaultユーザーとしてログインします。

- 「Keys and Wallets」タブに移動します。ソース・ウォレットのチェック・ボックスを選択し、「Edit 」アイコンをクリックします。

- 「Wallet Access Settings」セクションに移動し、「Add」をクリックします。

- 「Type」ドロップダウン・リストで、「Users」を選択した後、ターゲット・ウォレットのOracle Key Vaultユーザーのチェック・ボックスを選択します。

- 「Access Level」セクションで、「Read Only」および「Manage Wallet」を選択します。

- 「Save」をクリックします。

odacli copy-okvtdewalletコマンドを実行します。odacli copy-okvtdewallet -swn tdeokv_on_oda8m013-c -tosc okvobj2 -twn tdeokvdu

Job details

----------------------------------------------------------------

ID: 50df7dcc-8e17-48db-9206-879c44e57c20

Description: Copy wallet in OKV server

Status: Success

Created: June 20, 2024 2:56:02 AM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

Creating a TDE wallet copy in the OKV June 20, 2024 2:56:03 AM CST June 20, 2024 2:57:17 AM CST Success

serverシナリオ3: 異なるOracle Key VaultサーバーにTDEウォレットをコピーする

odacli copy-okvtdewalletコマンドで、ソース・ウォレットのOracle Key Vaultサーバーの詳細を指定します。プロンプトが表示されたら、ソース・ウォレットのOracle Key Vaultユーザーのパスワードを指定します。たとえば:odacli copy-okvtdewallet -swn tdeokv_on_oda8m013-c -sip xxx.xx.x.xxx -su epokvusr1 -tosc okvobj3 -twn tdeokvds

Enter OKV user password:

Retype OKV user password:

Job details

----------------------------------------------------------------

ID: 50df7dcc-8e17-48db-9206-879c44e57c20

Description: Copy wallet in OKV server

Status: Success

Created: June 20, 2024 2:56:02 AM CST

Message:

Task Name Start Time End Time Status

---------------------------------------- ---------------------------------------- ---------------------------------------- ----------------

Creating a TDE wallet copy in the OKV June 20, 2024 2:56:03 AM CST June 20, 2024 2:57:17 AM CST Success

serverステップ3の代替方法: Oracle Key Vaultユーザー・インタフェースを使用して、ソース・データベース・ウォレットからターゲット・データベース・ウォレットにTDEキーをコピー

- Oracle Key Vaultサーバーにログインします。

- 「Keys & Wallets」タブに移動します。

- Oracle Key Vaultユーザーには、ソース・データベース・ウォレットの「Access Settings」セクションからウォレットの読取り、書込みおよび管理権限が付与されている必要があります。

- 新しいウォレットを作成するには、「Create」をクリックします。

- ターゲット・データベースのウォレットの新しい名前を指定します。

- 新しいウォレットの作成時に、ソース・データベースのTDEキーをコピーします。「Add Wallet Contents」セクションでソース・データベースの名前を検索します。キーが表示されたら、データベースのすべての「TDE Master Encryption Key」チェック・ボックスを選択します。

- ウォレットを保存するには、「Save」をクリックします。

- このステップは、Oracle Key Vault管理者がOracle Key Vaultユーザーのウォレットを作成した場合にのみ実行します。作成後、管理者はウォレットに対する読取り/書込みおよびウォレット管理アクセス権をユーザーに必ず付与します。

- Oracle Key Vault管理者としてOracle Key Vaultサーバーにログインします。

- 「Keys & Wallets」タブで、新しく作成したウォレットのチェック・ボックスを選択し、ウォレットの「Edit」オプションをクリックします。

- 「Wallet Access Settings」で、「Add」をクリックします。

- 「Select Endpoint/User Group」セクションで、ドロップダウン・リストから「Users」を選択します。

- ウォレットへのアクセス権を付与するOracle Key Vaultユーザーのチェック・ボックスを選択します。

- 「Access Level」セクションで、「Read and Modify」および「Manage Wallet」オプションを選択します。

- ウォレットのアクセス権設定を保存するには、「Save」をクリックします。

ステップ4: TDEキーがOracle Key Vaultに格納されたTDE対応データベースのリストア

odacli irestore-databaseコマンドを使用して、TDEキーがOracle Key Vaultに格納されたTDE対応データベースをリストアします。コマンドで、オプション--enable-tde、--okv-server-config、--okv-wallet-nameおよびkeystore-typeを指定します。

オプション--enable-tde、-tは、--okv-server-configオプションで指定されたOracle Key Vaultサーバー構成を使用して、リストアされたデータベースをTDEで構成する必要があることを示します。このようなirestoreを実行されたデータベースのキーストアはOKVに設定されます。リストアされたデータベース・オブジェクトのokvServerConfigName属性は、irestoreリクエストで指定されたOracle Key Vaultサーバー構成の名前に設定されます。--okv-wallet-nameパラメータを使用して、ターゲット・データベースのウォレット名を指定します。このウォレットはOracle Key Vaultサーバーに存在する必要があり、TDEキーは、irestore操作を実行する前にウォレットにコピーする必要があります。

OKV)をodacli irestore-databaseコマンドに指定します:odacli irestore-database -r /tmp/db1Backupreport.json -t -osc okvobj1 -kt OKV -own db2_wallet -n okvdb15

Enter SYS and SYSTEM user password:

Enter SYS and SYSTEM user password:

Job details

----------------------------------------------------------------

ID: dc44f3f0-5af3-4402-ad23-e923e1446371

Description: Database service recovery with DB name: okvdb15

Status: Success

Created: July 5, 2024 6:54:00 AM EDT

Message:

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ----------------

Check if cluster ware is running oda1 July 5, 2024 6:54:23 AM EDT July 5, 2024 6:54:23 AM EDT Success

Check if cluster ware is running oda2 July 5, 2024 6:54:23 AM EDT July 5, 2024 6:54:24 AM EDT Success

Creating DbStorage for DbRestore oda1 July 5, 2024 6:54:25 AM EDT July 5, 2024 6:54:42 AM EDT Success

Validating DiskSpace for DATA oda1 July 5, 2024 6:54:25 AM EDT July 5, 2024 6:54:27 AM EDT Success

Setting up SSH equivalence oda1 July 5, 2024 6:54:27 AM EDT July 5, 2024 6:54:34 AM EDT Success

Configuring user access to ACFS oda1 July 5, 2024 6:54:38 AM EDT July 5, 2024 6:54:39 AM EDT Success

filesystems for okvdb15

Audit directory creation oda1 July 5, 2024 6:54:40 AM EDT July 5, 2024 6:54:40 AM EDT Success

Audit directory creation oda2 July 5, 2024 6:54:41 AM EDT July 5, 2024 6:54:41 AM EDT Success

Configure TDE for RestoreDb TaskFlow oda1 July 5, 2024 6:54:46 AM EDT July 5, 2024 6:56:07 AM EDT Success

Auxiliary Instance Creation oda1 July 5, 2024 6:54:50 AM EDT July 5, 2024 6:55:30 AM EDT Success

TDE Wallet directory creation oda1 July 5, 2024 6:55:30 AM EDT July 5, 2024 6:55:31 AM EDT Success

OKV Endpoint configuration oda1 July 5, 2024 6:55:31 AM EDT July 5, 2024 6:56:02 AM EDT Success

Auto login TDE Wallet creation oda1 July 5, 2024 6:56:02 AM EDT July 5, 2024 6:56:04 AM EDT Success

Password based TDE Wallet open oda1 July 5, 2024 6:56:04 AM EDT July 5, 2024 6:56:07 AM EDT Success

Create pfile for Auxiliary Instance oda1 July 5, 2024 6:56:07 AM EDT July 5, 2024 6:56:08 AM EDT Success

Rman duplicate oda1 July 5, 2024 6:56:08 AM EDT July 5, 2024 7:01:22 AM EDT Success

Creating pfile from spfile oda1 July 5, 2024 7:01:23 AM EDT July 5, 2024 7:01:24 AM EDT Success

Set PFile Ownership oda1 July 5, 2024 7:01:24 AM EDT July 5, 2024 7:01:24 AM EDT Success

Customize Db Parameters oda1 July 5, 2024 7:01:25 AM EDT July 5, 2024 7:01:36 AM EDT Success

Shutdown And Start database oda1 July 5, 2024 7:01:36 AM EDT July 5, 2024 7:06:51 AM EDT Success

Create spfile for restore db oda1 July 5, 2024 7:06:51 AM EDT July 5, 2024 7:06:53 AM EDT Success

Set PFile Ownership oda1 July 5, 2024 7:06:53 AM EDT July 5, 2024 7:06:53 AM EDT Success

Shutdown And Mount database oda1 July 5, 2024 7:06:54 AM EDT July 5, 2024 7:08:22 AM EDT Success

Re-Create control file oda1 July 5, 2024 7:08:23 AM EDT July 5, 2024 7:09:21 AM EDT Success

Removing Disabled Redo Threads oda1 July 5, 2024 7:09:21 AM EDT July 5, 2024 7:09:23 AM EDT Success

Updating DB attributes oda1 July 5, 2024 7:09:23 AM EDT July 5, 2024 7:09:25 AM EDT Success

Register Database taskflow oda1 July 5, 2024 7:09:30 AM EDT July 5, 2024 7:14:51 AM EDT Success

Create SPFile in shared loc oda1 July 5, 2024 7:09:30 AM EDT July 5, 2024 7:09:40 AM EDT Success

Delete Local Spfile oda1 July 5, 2024 7:09:40 AM EDT July 5, 2024 7:09:41 AM EDT Success

Register DB with clusterware oda1 July 5, 2024 7:09:41 AM EDT July 5, 2024 7:11:19 AM EDT Success

Add Startup Trigger to Open all PDBS oda1 July 5, 2024 7:11:20 AM EDT July 5, 2024 7:11:20 AM EDT Success

Set SysPassword and Create PwFile oda1 July 5, 2024 7:11:21 AM EDT July 5, 2024 7:11:24 AM EDT Success

Enable block change tracking oda1 July 5, 2024 7:11:25 AM EDT July 5, 2024 7:11:37 AM EDT Success

Creating pfile oda1 July 5, 2024 7:11:37 AM EDT July 5, 2024 7:11:39 AM EDT Success

Updating db env oda1 July 5, 2024 7:11:39 AM EDT July 5, 2024 7:11:40 AM EDT Success

Enable DbSizing Template oda1 July 5, 2024 7:11:40 AM EDT July 5, 2024 7:13:14 AM EDT Success

Update Database Global Name oda1 July 5, 2024 7:13:14 AM EDT July 5, 2024 7:13:17 AM EDT Success

Create tns entry oda1 July 5, 2024 7:13:18 AM EDT July 5, 2024 7:13:19 AM EDT Success

Create tns entry oda2 July 5, 2024 7:13:19 AM EDT July 5, 2024 7:13:21 AM EDT Success

Running datapatch oda1 July 5, 2024 7:13:21 AM EDT July 5, 2024 7:13:52 AM EDT Success

Set CPU pool oda1 July 5, 2024 7:13:52 AM EDT July 5, 2024 7:13:52 AM EDT Success

Reset Associated Networks for Database oda1 July 5, 2024 7:14:54 AM EDT July 5, 2024 7:15:00 AM EDT Success

Reset Associated Networks oda2 July 5, 2024 7:15:00 AM EDT July 5, 2024 7:15:01 AM EDT Success

Set log_archive_dest for Database oda1 July 5, 2024 7:15:01 AM EDT July 5, 2024 7:15:07 AM EDT Success

Setting Database parameter for OKV oda1 July 5, 2024 7:15:07 AM EDT July 5, 2024 7:16:43 AM EDT Success

Enable New Tablespace Encryption oda1 July 5, 2024 7:16:45 AM EDT July 5, 2024 7:16:47 AM EDT Success

Copy Pwfile to Shared Storage oda1 July 5, 2024 7:16:47 AM EDT July 5, 2024 7:16:58 AM EDT Success

Configure All Candidate Nodes oda1 July 5, 2024 7:16:58 AM EDT July 5, 2024 7:17:01 AM EDT Successodacli copy-okvtdewalletコマンドを使用してソース・データベースのウォレットのTDEキーをコピーした後、odacli irestore-databaseコマンドにターゲットのOracle Key Vaultウォレット名を指定します。

odacli irestore-database -r /tmp/db1Backupreport.json -t -osc okvobj1 -kt OKV -own db2_wallet

Enter SYS and SYSTEM user password:

Enter SYS and SYSTEM user password:Oracle Key Vaultで手動で作成したエンドポイントおよびウォレットを使用したTDE対応データベースのリストア

Oracle Key Vaultで手動で作成したエンドポイントおよびウォレットを使用して、Oracle Database ApplianceでTDE対応データベースをリストアする方法を説明します。この方法では、ベア・メタル・システムおよびDBシステムでのTDE対応データベースの作成がサポートされています。

前提条件

- Oracle Data Guard構成でプライマリ・ロールを持つデータベースをリストアするには、リストア・コマンドを実行する前に、ターゲット・データベースのTDEウォレットをOracle Key Vaultサーバーに作成する必要があります。このTDEウォレットは、ソース・データベースのウォレットのコピーです。

- Oracle Data Guard構成でスタンバイ・ロールを持つデータベースをリストアするには、TDEウォレットのコピーを作成しないでください。プライマリ・データベースのTDEウォレットをスタンバイ・データベースに使用する必要があります。

- 作成したTDEウォレットは、作成したエンドポイントのデフォルト・ウォレットとして設定する必要があります。

- 各エンドポイントに対応する

okvclient.jarファイルをダウンロードし、データベースのリストア・リクエストを発行するOracle Database Applianceノードにコピーする必要があります。

ステップ1: Oracle Key Vaultユーザー・インタフェースを使用して、ソース・データベース・ウォレットからターゲット・データベース・ウォレットにTDEキーをコピー

- Oracle Key Vaultサーバーにログインします。

- 「Keys & Wallets」タブに移動します。

- Oracle Key Vaultユーザーには、ソース・データベース・ウォレットの「Access Settings」セクションからウォレットの読取り、書込みおよび管理権限が付与されている必要があります。

- 新しいウォレットを作成するには、「Create」をクリックします。

- ターゲット・データベースのウォレットの新しい名前を指定します。

- 新しいウォレットの作成時に、ソース・データベースのTDEキーをコピーします。「Add Wallet Contents」セクションでソース・データベースの名前を検索します。キーが表示されたら、データベースのすべての「TDE Master Encryption Key」チェック・ボックスを選択します。

- ウォレットを保存するには、「Save」をクリックします。

- このステップは、Oracle Key Vault管理者がOracle Key Vaultユーザーのウォレットを作成した場合にのみ実行します。作成後、管理者はウォレットに対する読取り/書込みおよびウォレット管理アクセス権をユーザーに必ず付与します。

- Oracle Key Vault管理者としてOracle Key Vaultサーバーにログインします。

- 「Keys & Wallets」タブで、新しく作成したウォレットのチェック・ボックスを選択し、ウォレットの「Edit」オプションをクリックします。

- 「Wallet Access Settings」で、「Add」をクリックします。

- 「Select Endpoint/User Group」セクションで、ドロップダウン・リストから「Users」を選択します。

- ウォレットへのアクセス権を付与するOracle Key Vaultユーザーのチェック・ボックスを選択します。

- 「Access Level」セクションで、「Read and Modify」および「Manage Wallet」オプションを選択します。

- ウォレットのアクセス権設定を保存するには、「Save」をクリックします。

ステップ2: エンドポイントの作成およびデフォルト・ウォレットの設定

- 各インスタンスに対応するエンドポイントを作成します。Oracle RACデータベースの場合、2つのインスタンスに対応する2つのエンドポイントを作成します。単一インスタンス・データベースの場合、1つのインスタンスに対応する1つのエンドポイントを作成します。

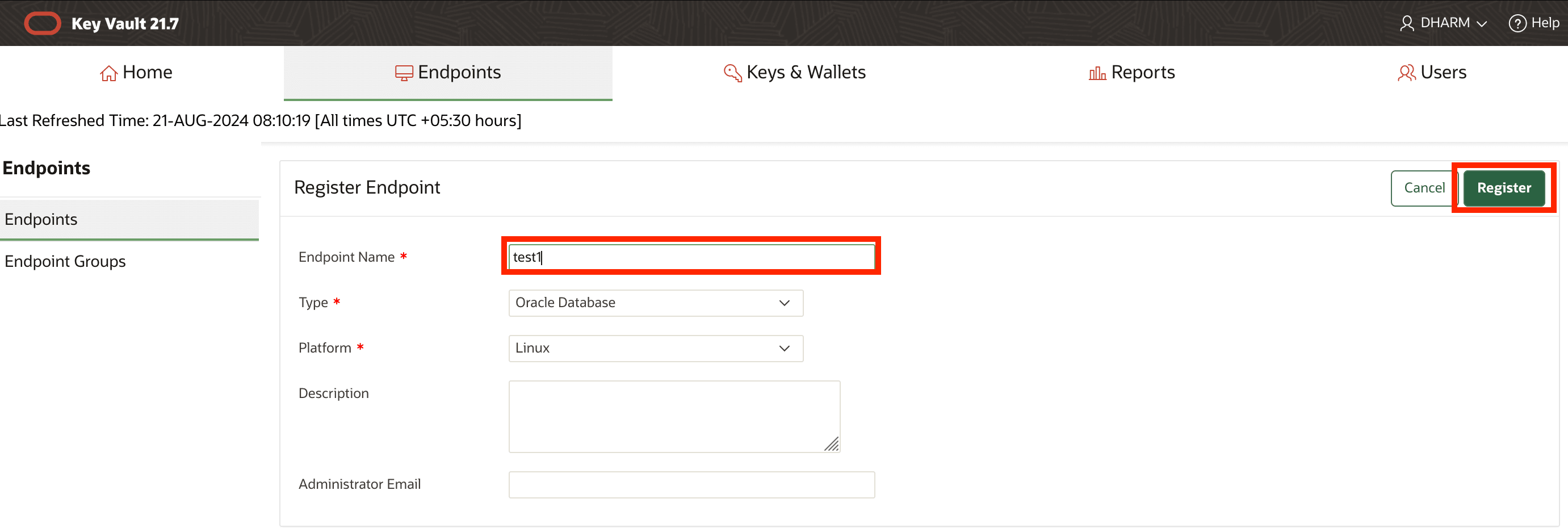

- Oracle Key Vaultホームページで、「Endpoints」タブに移動し、「Add」をクリックします。

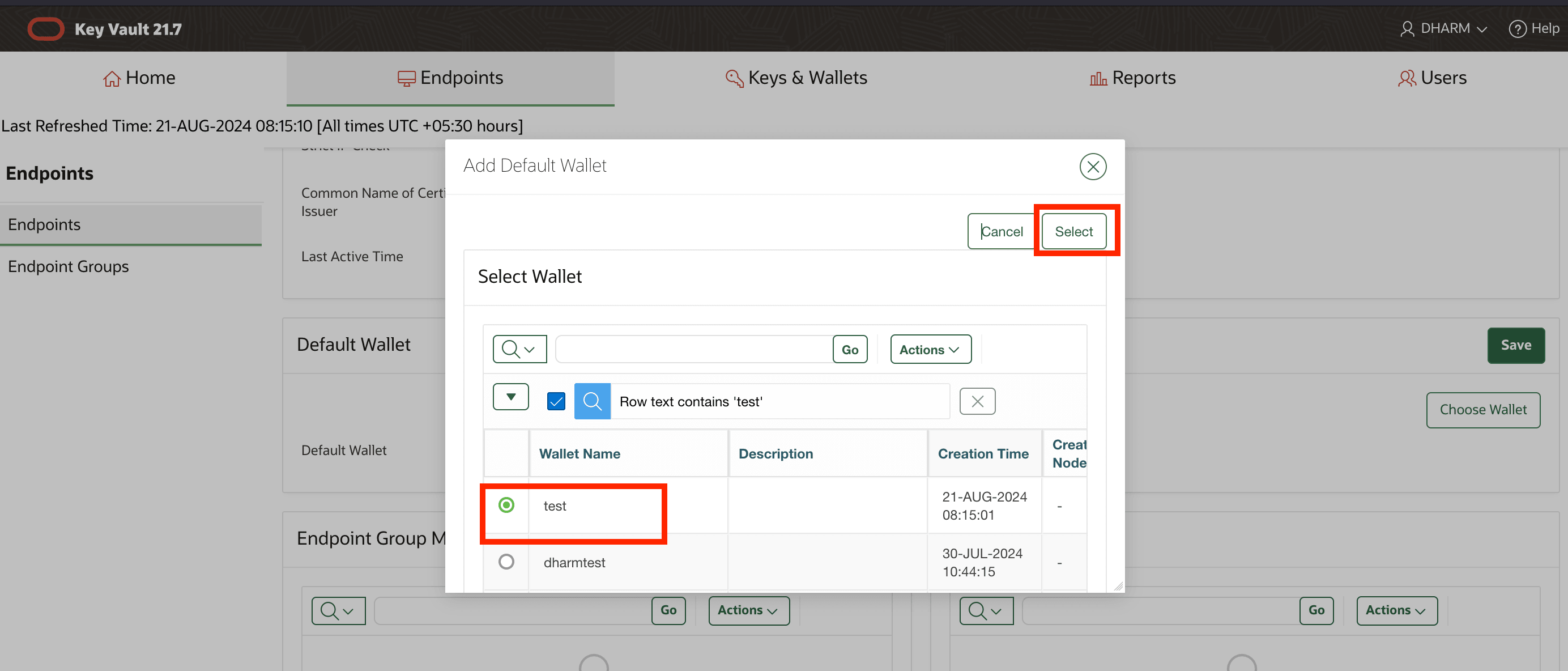

- 「Endpoint Name」を指定します。「Type」に「Oracle Database」、「Platform」に「Linux」を選択し、「Register」をクリックします。

- 「Default Wallet」ページで、「Choose Wallet」をクリックし、作成したエンドポイントのデフォルト・ウォレットを設定します。

ステップ3: Oracle Key Vaultコマンドを使用したOracle Key VaultサーバーへのTDEウォレットのダウンロード

oracleユーザーとしてログインし、次のステップに従います:

/tmp/workや/tmp/work/client_walletなどの作業ディレクトリを作成します。/tmp/workディレクトリに移動します。Oracle Key VaultサーバーからRESTfulサービス・ユーティリティをダウンロードして抽出します。3つのディレクトリbin、libおよびconfが表示されます。mkdir /tmp/work/ mkdir /tmp/work/client_wallet cd /tmp/work curl -Ok https://okv_server_ip:5695/okvrestclipackage.zip % Total % Received % Xferd Average Speed Time Time Time Current Dload Upload Total Spent Left Speed 100 3750k 100 3750k 0 0 2500k 0 0:00:01 0:00:01 --:--:-- 2500kokvrestclipackage.zipファイルの内容を抽出します。conf/okvrestcli.iniファイルを編集し、Oracle Key VaultサーバーのIPアドレス、ユーザー名およびクライアント自動ログイン・ウォレットが作成されるディレクトリへのパスを追加します。次の例では、クライアント自動ログイン・ウォレットが/tmp/work/client_walletディレクトリに作成されます。#Provide absolute path for log_property, okv_client_config properties [Default] log_property=./conf/okvrestcli_logging.properties server=<okv_server_ip> okv_client_config=./conf/okvclient.ora user=<okv_user> client_wallet=/tmp/work/client_walletbin/okvファイルを編集し、行export OKV_RESTCLI_CONFIG=$OKV_RESTCLI_DIR/conf/okvrestcli.iniファイルのコメントを解除します。JAVA_HOMEを次のように設定します:#!/bin/bash export OKV_RESTCLI_DIR=$(dirname "${0}")/.. export OKV_RESTCLI_CONFIG=$OKV_RESTCLI_DIR/conf/okvrestcli.ini export JAVA_HOME=/opt/oracle/dcs/java/1.8.0_xxx if [ -z "$JAVA_HOME" ] then echo "JAVA_HOME environment variable is not set." exit 1 fi if [ -z "$OKV_RESTCLI_CONFIG" ] then echo "OKV_RESTCLI_CONFIG environment variable is not set." exit 1 fi export OKV_RESTCLI_JAR=$OKV_RESTCLI_DIR/lib/okvrestcli.jar $JAVA_HOME/bin/java -jar $OKV_RESTCLI_JAR "$@"- クライアント自動ログイン・ウォレットを生成します。プロンプトが表示されたら、Oracle Key Vaultパスワードを指定します。

/tmp/work/bin/okv admin client-wallet add --client-wallet /tmp/work/client_wallet --wallet-user okv_user Password: - ウォレットに対応するエンドポイントを作成します。Oracle RACデータベースの場合、各データベース・インスタンスに固有の2つのエンドポイントを作成する必要があります。このステップは、Oracle Key Vaultサーバー・ユーザー・インタフェースを使用してエンドポイントがまだ作成されていない場合にのみ実行します。

/tmp/work/bin/okv admin endpoint create --endpoint endpoint_name --type ORACLE_DB --platform LINUX64 --strict-ip-check TRUE - ステップ1で作成したウォレットをエンドポイントのデフォルト・ウォレットとして設定します。Oracle RACデータベースの場合、両方のエンドポイントのデフォルト・ウォレットは同じTDEウォレットである必要があります。このステップは、Oracle Key Vaultサーバー・ユーザー・インタフェースを使用して、TDEウォレットがエンドポイントのデフォルト・ウォレットとしてまだ設定されていない場合にのみ実行します。

/tmp/work/bin/okv manage-access wallet set-default --wallet <wallet_name> --endpoint <endpoint_name> okvclient.jarファイルをダウンロードします。Oracle RACデータベースの場合、両方のエンドポイントに対応するokvclient.jarファイルをダウンロードする必要があります。ファイルをダウンロードしたら、リモート・インスタンスに対応するokvclient.jarをリモート・ノードにコピーします。/tmp/work/bin/okv admin endpoint download --endpoint <endpoint_name> --location <location>エンドポイントをダウンロードするときに、Endpoint token is already consumedなどのメッセージが表示された場合は、次のようにエンドポイントを再度エンロールする必要があります:/tmp/work/bin/okv admin endpoint download --endpoint endpoint_name --location location /tmp/work/log/okv0.log.0 (Permission denied) { "result" : "Failure", "message" : "Endpoint token is already consumed" } /tmp/work/bin/okv admin endpoint re-enroll --endpoint <endpoint_name> /tmp/work/log/okv0.log.0 (Permission denied) { "result" : "Success" } }

ステップ4: TDEキーがOracle Key Vaultに格納されたTDE対応データベースのリストア

マルチユーザー・アクセス対応システムの場合は、データベース・ユーザーとしてログインします。マルチユーザー・アクセス対応でないシステムの場合は、rootユーザーとしてログインします。odacli irestore-databaseコマンドを使用して、TDEキーがOracle Key Vaultに格納されたTDE対応データベースをリストアします。コマンドで、オプション--enable-tde、--okvclient-pathおよびkeystore-typeを指定します。

オプション--enable-tde、-tは、リストアされたデータベースをTDEで構成する必要があることを示します。オプション--keystore-type、-ktを使用して、TDE構成のキーストアのタイプを指定します。オプション--okvclient-path、-ocpを使用して、データベース・エンドポイントに対応するokvclient.jarファイルへの絶対パスを指定します。単一インスタンス・データベースの場合、--okvclient-path、-ocpオプションで1つの値を指定できるのに対し、Oracle RACデータベースの場合は2つの値を指定できます。プロンプトが表示されたら、TDEパスワードを指定します。データベースのリストア操作が成功すると、Oracle Key Vaultエンドポイント・ソフトウェアが/etc/OKV/db_unique_name/okvの場所にインストールされます。ローカルの自動ログインTDEウォレットが/etc/OKV/db_unique_name/tdeの場所に作成されます。

okvdbをリストアするには、次のようにodacli irestore-databaseコマンドを実行します:odacli irestore-database -r /tmp/bkpreport.json -n okvdb8 -y SI -t -kt OKV -ocp /tmp/okvclient.jar

Enter SYS and SYSTEM user password:

Retype SYS and SYSTEM user password:

Enter TDE wallet password:

Job details

----------------------------------------------------------------

ID: dce7bde6-7fc4-48ec-891b-649525f1ce4f

Description: Database service recovery with DB name: okvdb8

Status: Success

Created: August 28, 2024 2:50:46 PM CST

Message:

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ----------------

Restore Database scaoda10ha13c2n1 August 28, 2024 2:51:09 PM CST August 28, 2024 2:58:11 PM CST Failure

Restore Database scaoda10ha13c2n1 August 28, 2024 2:51:10 PM CST August 28, 2024 2:58:10 PM CST Failure

Check if cluster ware is running scaoda10ha13c2n1 August 28, 2024 2:51:14 PM CST August 28, 2024 2:51:14 PM CST Success

Check if cluster ware is running scaoda10ha13c2n2 August 28, 2024 2:51:14 PM CST August 28, 2024 2:51:14 PM CST Success

Creating DbStorage for DbRestore scaoda10ha13c2n1 August 28, 2024 2:51:14 PM CST August 28, 2024 2:51:21 PM CST Success

Validating DiskSpace for DATA scaoda10ha13c2n1 August 28, 2024 2:51:14 PM CST August 28, 2024 2:51:15 PM CST Success

Setting up SSH equivalence scaoda10ha13c2n1 August 28, 2024 2:51:15 PM CST August 28, 2024 2:51:19 PM CST Success

Configuring user access to ACFS scaoda10ha13c2n1 August 28, 2024 2:51:20 PM CST August 28, 2024 2:51:20 PM CST Success

filesystems for okvdb8st

Audit directory creation scaoda10ha13c2n1 August 28, 2024 2:51:20 PM CST August 28, 2024 2:51:21 PM CST Success

Audit directory creation scaoda10ha13c2n2 August 28, 2024 2:51:21 PM CST August 28, 2024 2:51:21 PM CST Success

Configure TDE for RestoreDb TaskFlow scaoda10ha13c2n1 August 28, 2024 2:51:22 PM CST August 28, 2024 2:51:39 PM CST Success

Auxiliary Instance Creation scaoda10ha13c2n2 August 28, 2024 2:51:24 PM CST August 28, 2024 2:51:36 PM CST Success

TDE Wallet directory creation scaoda10ha13c2n1 August 28, 2024 2:51:36 PM CST August 28, 2024 2:51:36 PM CST Success

Installing OKV Client Software scaoda10ha13c2n2 August 28, 2024 2:51:36 PM CST August 28, 2024 2:51:37 PM CST Success

Auto login TDE Wallet creation scaoda10ha13c2n1 August 28, 2024 2:51:37 PM CST August 28, 2024 2:51:38 PM CST Success

Password based TDE Wallet open scaoda10ha13c2n1 August 28, 2024 2:51:38 PM CST August 28, 2024 2:51:39 PM CST Success

Install Object Store Swift module scaoda10ha13c2n2 August 28, 2024 2:51:58 PM CST August 28, 2024 2:52:16 PM CST Success

Restoring Spfile From Casper scaoda10ha13c2n2 August 28, 2024 2:52:16 PM CST August 28, 2024 2:52:38 PM CST Success

Customize Db Parameters scaoda10ha13c2n2 August 28, 2024 2:52:38 PM CST August 28, 2024 2:52:47 PM CST Success

Create spfile for restore db scaoda10ha13c2n2 August 28, 2024 2:52:47 PM CST August 28, 2024 2:52:48 PM CST Success

Restoring control file scaoda10ha13c2n2 August 28, 2024 2:52:48 PM CST August 28, 2024 2:53:11 PM CST Success

Mounting db scaoda10ha13c2n2 August 28, 2024 2:53:11 PM CST August 28, 2024 2:53:35 PM CST Success

Validating backup for RestoreDB scaoda10ha13c2n2 August 28, 2024 2:53:35 PM CST August 28, 2024 2:53:41 PM CST Success

Restoring DB for migration scaoda10ha13c2n2 August 28, 2024 2:53:41 PM CST August 28, 2024 2:54:26 PM CST Success

Change DBID and/or DBName scaoda10ha13c2n2 August 28, 2024 2:54:27 PM CST August 28, 2024 2:54:28 PM CST Success

Register Database taskflow scaoda10ha13c2n1 August 28, 2024 2:54:31 PM CST August 28, 2024 2:57:08 PM CST Success

Create SPFile in shared loc scaoda10ha13c2n2 August 28, 2024 2:54:31 PM CST August 28, 2024 2:54:37 PM CST Success

Delete Local Spfile scaoda10ha13c2n2 August 28, 2024 2:54:37 PM CST August 28, 2024 2:54:37 PM CST Success

Register DB with clusterware scaoda10ha13c2n2 August 28, 2024 2:54:37 PM CST August 28, 2024 2:55:23 PM CST Success

Set SysPassword and Create PwFile scaoda10ha13c2n1 August 28, 2024 2:55:23 PM CST August 28, 2024 2:55:25 PM CST Success

Enable block change tracking scaoda10ha13c2n2 August 28, 2024 2:55:26 PM CST August 28, 2024 2:55:28 PM CST Success

Creating pfile scaoda10ha13c2n2 August 28, 2024 2:55:28 PM CST August 28, 2024 2:55:29 PM CST Success

Updating db env scaoda10ha13c2n2 August 28, 2024 2:55:29 PM CST August 28, 2024 2:55:30 PM CST Success

Enable DbSizing Template scaoda10ha13c2n2 August 28, 2024 2:55:30 PM CST August 28, 2024 2:56:20 PM CST Success

Create tns entry scaoda10ha13c2n1 August 28, 2024 2:56:20 PM CST August 28, 2024 2:56:21 PM CST Success

Create tns entry scaoda10ha13c2n2 August 28, 2024 2:56:21 PM CST August 28, 2024 2:56:22 PM CST Success

Running datapatch scaoda10ha13c2n2 August 28, 2024 2:56:22 PM CST August 28, 2024 2:56:23 PM CST Success

Set CPU pool scaoda10ha13c2n1 August 28, 2024 2:56:23 PM CST August 28, 2024 2:56:23 PM CST Success

Reset Associated Networks for Database scaoda10ha13c2n2 August 28, 2024 2:57:10 PM CST August 28, 2024 2:57:13 PM CST Success

Reset Associated Networks scaoda10ha13c2n1 August 28, 2024 2:57:13 PM CST August 28, 2024 2:57:14 PM CST Success

Set log_archive_dest for Database scaoda10ha13c2n2 August 28, 2024 2:57:14 PM CST August 28, 2024 2:57:18 PM CST Success

Setting Database parameter for OKV scaoda10ha13c2n1 August 28, 2024 2:57:18 PM CST August 28, 2024 2:58:05 PM CST Success

Enable New Tablespace Encryption scaoda10ha13c2n2 August 28, 2024 2:58:07 PM CST August 28, 2024 2:58:08 PM CST Success

Deleting OKV Client Software Jar scaoda10ha13c2n2 August 28, 2024 2:58:09 PM CST August 28, 2024 2:58:09 PM CST Success

Copy Pwfile to Shared Storage scaoda10ha13c2n1 August 28, 2024 2:58:09 PM CST August 28, 2024 2:58:10 PM CST Successodacli irestore-databaseコマンドを実行します:リクエストでは、先にローカル・データベース・インスタンスのokvclient.jarファイルを指定し、その後にリモート・データベース・インスタンスのokvclient.jarファイルへのパスを指定します。次の例では、/tmp/dir1の場所にあるokvclient.jarファイルがローカル・ノードに属し、/tmp/dir2の場所にあるokvclient.jarファイルがリモート・ノードに属しています。odacli irestore-database -r /tmp/bkpreport.json -n okvdb7 -y RAC -t -kt OKV -ocp /tmp/dir1/okvclient.jar,/tmp/dir2/okvclient.jar

Enter SYS and SYSTEM user password:

Retype SYS and SYSTEM user password:

Enter TDE wallet password:

Job details

----------------------------------------------------------------

ID: 79b2d96c-0156-444b-b965-185b311f5110

Description: Database service recovery with DB name: okvdb7

Status: Success

Created: August 28, 2024 12:58:39 AM CST

Message:

Task Name Node Name Start Time End Time Status

---------------------------------------- ------------------------- ---------------------------------------- ---------------------------------------- ----------------

Check if cluster ware is running scaoda10ha13c2n1 August 28, 2024 12:59:07 AM CST August 28, 2024 12:59:07 AM CST Success

Check if cluster ware is running scaoda10ha13c2n2 August 28, 2024 12:59:07 AM CST August 28, 2024 12:59:07 AM CST Success

Creating DbStorage for DbRestore scaoda10ha13c2n1 August 28, 2024 12:59:07 AM CST August 28, 2024 12:59:14 AM CST Success

Validating DiskSpace for DATA scaoda10ha13c2n1 August 28, 2024 12:59:08 AM CST August 28, 2024 12:59:08 AM CST Success

Setting up SSH equivalence scaoda10ha13c2n1 August 28, 2024 12:59:09 AM CST August 28, 2024 12:59:12 AM CST Success

Configuring user access to ACFS scaoda10ha13c2n1 August 28, 2024 12:59:13 AM CST August 28, 2024 12:59:13 AM CST Success

filesystems for okvdb7

Audit directory creation scaoda10ha13c2n1 August 28, 2024 12:59:14 AM CST August 28, 2024 12:59:14 AM CST Success

Audit directory creation scaoda10ha13c2n2 August 28, 2024 12:59:14 AM CST August 28, 2024 12:59:14 AM CST Success

Configure TDE for RestoreDb TaskFlow scaoda10ha13c2n1 August 28, 2024 12:59:15 AM CST August 28, 2024 12:59:32 AM CST Success

Auxiliary Instance Creation scaoda10ha13c2n1 August 28, 2024 12:59:17 AM CST August 28, 2024 12:59:28 AM CST Success

TDE Wallet directory creation scaoda10ha13c2n1 August 28, 2024 12:59:28 AM CST August 28, 2024 12:59:28 AM CST Success

Installing OKV Client Software scaoda10ha13c2n1 August 28, 2024 12:59:28 AM CST August 28, 2024 12:59:29 AM CST Success

Installing OKV Client Software scaoda10ha13c2n2 August 28, 2024 12:59:30 AM CST August 28, 2024 12:59:31 AM CST Success

Auto login TDE Wallet creation scaoda10ha13c2n1 August 28, 2024 12:59:31 AM CST August 28, 2024 12:59:32 AM CST Success

Password based TDE Wallet open scaoda10ha13c2n1 August 28, 2024 12:59:32 AM CST August 28, 2024 12:59:32 AM CST Success

Install Object Store Swift module scaoda10ha13c2n2 August 28, 2024 12:59:51 AM CST August 28, 2024 1:00:09 AM CST Success

Restoring Spfile From Casper scaoda10ha13c2n1 August 28, 2024 1:00:09 AM CST August 28, 2024 1:00:28 AM CST Success

Customize Db Parameters scaoda10ha13c2n1 August 28, 2024 1:00:28 AM CST August 28, 2024 1:00:34 AM CST Success

Create spfile for restore db scaoda10ha13c2n1 August 28, 2024 1:00:34 AM CST August 28, 2024 1:00:35 AM CST Success

Restoring control file scaoda10ha13c2n1 August 28, 2024 1:00:35 AM CST August 28, 2024 1:00:58 AM CST Success

Mounting db scaoda10ha13c2n1 August 28, 2024 1:00:58 AM CST August 28, 2024 1:01:23 AM CST Success

Validating backup for RestoreDB scaoda10ha13c2n1 August 28, 2024 1:01:23 AM CST August 28, 2024 1:01:29 AM CST Success

Restoring DB for migration scaoda10ha13c2n1 August 28, 2024 1:01:29 AM CST August 28, 2024 1:10:54 AM CST Success

Re-Create control file scaoda10ha13c2n1 August 28, 2024 1:10:54 AM CST August 28, 2024 1:11:36 AM CST Success

Change DBID and/or DBName scaoda10ha13c2n1 August 28, 2024 1:11:36 AM CST August 28, 2024 1:14:34 AM CST Success

Removing Disabled Redo Threads scaoda10ha13c2n1 August 28, 2024 1:14:34 AM CST August 28, 2024 1:14:36 AM CST Success

Updating DB attributes scaoda10ha13c2n1 August 28, 2024 1:14:36 AM CST August 28, 2024 1:14:37 AM CST Success

Customize DB for Type RAC/RacOne scaoda10ha13c2n1 August 28, 2024 1:14:37 AM CST August 28, 2024 1:14:44 AM CST Success

Enable cluster ware for rac/racone db scaoda10ha13c2n1 August 28, 2024 1:14:45 AM CST August 28, 2024 1:14:45 AM CST Success

Building Cluster DB Views for Rac and scaoda10ha13c2n1 August 28, 2024 1:14:45 AM CST August 28, 2024 1:14:56 AM CST Success

RacOne

Register Database taskflow scaoda10ha13c2n1 August 28, 2024 1:14:58 AM CST August 28, 2024 1:20:24 AM CST Success

Create SPFile in shared loc scaoda10ha13c2n1 August 28, 2024 1:14:59 AM CST August 28, 2024 1:15:05 AM CST Success

Delete Local Spfile scaoda10ha13c2n1 August 28, 2024 1:15:05 AM CST August 28, 2024 1:15:05 AM CST Success

Register DB with clusterware scaoda10ha13c2n1 August 28, 2024 1:15:05 AM CST August 28, 2024 1:16:33 AM CST Success

Add Startup Trigger to Open all PDBS scaoda10ha13c2n1 August 28, 2024 1:16:33 AM CST August 28, 2024 1:16:33 AM CST Success

Set SysPassword and Create PwFile scaoda10ha13c2n1 August 28, 2024 1:16:34 AM CST August 28, 2024 1:16:38 AM CST Success

Enable block change tracking scaoda10ha13c2n1 August 28, 2024 1:16:38 AM CST August 28, 2024 1:16:54 AM CST Success

Creating pfile scaoda10ha13c2n1 August 28, 2024 1:16:55 AM CST August 28, 2024 1:16:56 AM CST Success

Updating db env scaoda10ha13c2n1 August 28, 2024 1:16:56 AM CST August 28, 2024 1:16:56 AM CST Success

Enable DbSizing Template scaoda10ha13c2n1 August 28, 2024 1:16:56 AM CST August 28, 2024 1:18:38 AM CST Success

Update Database Global Name scaoda10ha13c2n1 August 28, 2024 1:18:39 AM CST August 28, 2024 1:18:40 AM CST Success

Create tns entry scaoda10ha13c2n1 August 28, 2024 1:18:40 AM CST August 28, 2024 1:18:42 AM CST Success

Create tns entry scaoda10ha13c2n2 August 28, 2024 1:18:42 AM CST August 28, 2024 1:18:43 AM CST Success

Running datapatch scaoda10ha13c2n1 August 28, 2024 1:18:43 AM CST August 28, 2024 1:19:19 AM CST Success

Set CPU pool scaoda10ha13c2n1 August 28, 2024 1:19:19 AM CST August 28, 2024 1:19:19 AM CST Success

Reset Associated Networks for Database scaoda10ha13c2n1 August 28, 2024 1:20:26 AM CST August 28, 2024 1:20:30 AM CST Success

Reset Associated Networks scaoda10ha13c2n2 August 28, 2024 1:20:30 AM CST August 28, 2024 1:20:31 AM CST Success

Set log_archive_dest for Database scaoda10ha13c2n1 August 28, 2024 1:20:31 AM CST August 28, 2024 1:20:34 AM CST Success

Auto login TDE Wallet creation scaoda10ha13c2n1 August 28, 2024 1:20:34 AM CST August 28, 2024 1:20:36 AM CST Success

Setting Database parameter for OKV scaoda10ha13c2n1 August 28, 2024 1:20:36 AM CST August 28, 2024 1:22:17 AM CST Success

Enable New Tablespace Encryption scaoda10ha13c2n1 August 28, 2024 1:22:19 AM CST August 28, 2024 1:22:20 AM CST Success

Deleting OKV Client Software Jar scaoda10ha13c2n1 August 28, 2024 1:22:20 AM CST August 28, 2024 1:22:20 AM CST Success

Deleting OKV Client Software Jar scaoda10ha13c2n2 August 28, 2024 1:22:20 AM CST August 28, 2024 1:22:20 AM CST SuccessTDE対応データベースの削除

ベア・メタル・システムおよびDBシステムのOracle Database Applianceで、Oracle Key Vaultを使用してTDEキーを格納するTDE対応データベースを削除する方法を説明します。

odacli delete-databaseコマンドを使用して、TDEキーがOracle Key Vaultに格納されたTDE対応データベースを削除します。-nオプションを使用して、削除するデータベースの名前を指定します。odacli delete-database -n kokvdb1

{

"jobId" : "6f001840-5002-43ee-9067-e22930e36d58",

"status" : "Running",

"message" : null,

"reports" : [ {