NATモードでのロード・バランシングの設定

次の手順では、2つのサーバーに基本的なフェイルオーバーおよびロード・バランシング構成を実装するようにNATモードでKeepalivedを構成する方法について説明します。 1つのサーバーがプライマリとして、もう1つのサーバーがバックアップとして機能し、プライマリ・サーバーの優先度がバックアップ・サーバーよりも高くなります。 どちらのサーバーもVRRPを使用して現在のルーティング状態を監視します。 VRRPの詳細は、VRRPでのKeepalivedの使用を参照してください。

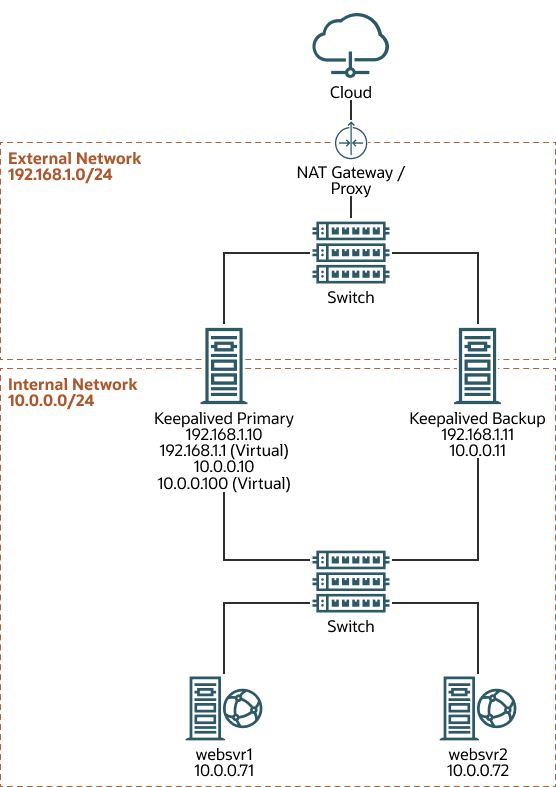

この手順では、サンプル・サーバーにはそれぞれ2つのネットワーク・インタフェースがあります。 最初のインタフェースは、外部ネットワーク(192.168.1.0/24)に接続されます。 2番目のインタフェースは、2つのwebサーバーにアクセスできる内部ネットワーク(10.0.0.0/24)に接続されています。

次の図は、Keepalivedプライマリ・サーバーのネットワーク・アドレス192.168.1.10、192.168.1.1 (仮想)、10.0.0.10および10.0.0.100 (仮想)を示しています。

Keepalivedバックアップ・サーバーには次のネットワーク・アドレスがあります: 192.168.1.11および10.0.0.11。

IPアドレスの場合、websrv1には10.0.0.71、websrv2には10.0.0.72があります。

図3-1 NATモードでのロード・バランシングのためのKeepalived構成

keepalivedサーバーで次のコマンドを実行して、サービスが正しく実行されていることを確認します: sudo journalctl -u keepalivedKeepalived NATモード・ロード・バランシングのためのファイアウォール・ルールの構成

内部ネットワーク上のサーバーでロード・バランシングにNATモードを使用するようにKeepalivedを構成した場合、Keepalivedサーバーはすべてのインバウンド・ネットワーク・トラフィックとアウトバウンド・ネットワーク・トラフィックを処理し、送信パケット内の実バックエンド・サーバーのソースIPアドレスを外部ネットワーク・インタフェースの仮想IPアドレスでリライトすることにより既存のバックエンド・サーバーを非表示にします。

次の例は、どのようにインタフェースenp0s9をinternalゾーンに移動し、インタフェースenp0s8をpublicゾーンに残すかを示しています。

ロード・バランシングにNATモードを使用するようにKeepalivedサーバーを構成するには: