Autonomous AI DatabaseでTLSを許可するか相互TLS (mTLS)認証のみを要求するようにネットワーク・オプションを更新

セキュアなクライアント接続認証オプション、相互TLS (mTLS)およびTLSを更新する方法について説明します。

- TLS接続のためのネットワーク・アクセスの前提条件

TLS接続のためのネットワーク・アクセス構成前提条件について説明します。 - Autonomous AI Databaseインスタンスを更新してTLS認証とmTLS認証の両方を許可

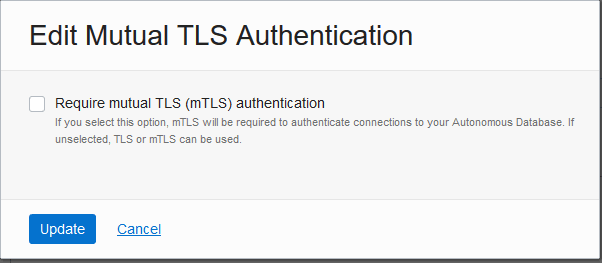

Autonomous AI DatabaseインスタンスがmTLS接続のみを許可するように構成されている場合は、mTLS接続とTLS接続の両方を許可するようにインスタンスを更新できます。 - mTLSが必要でTLS認証が許可されないようにAutonomous AI Databaseインスタンスを更新

Autonomous AI DatabaseインスタンスがTLS接続を許可するように構成されている場合は、mTLS接続を必要とし、TLS接続を許可しないようにインスタンスを更新できます。

TLS接続のネットワーク・アクセスの前提条件

TLS接続のためのネットワーク・アクセス構成の前提条件について説明します。

Autonomous AI DatabaseインスタンスがTLS接続を使用できるようにするには、ACLを定義するか、プライベート・エンドポイントを構成する必要があります:

-

Autonomous AI Databaseインスタンスがパブリック・インターネット上で動作するように構成されている場合、TLS認証を使用してデータベースに接続する前に、1つ以上のアクセス制御リスト(ACL)を定義する必要があります。 ACLが定義されていることを検証するには、「Autonomous AI Database」の詳細ページの「ネットワーク」領域で「アクセス制御リスト」フィールドを表示します。 このフィールドには、ACLが定義されている場合の「有効」が表示され、ACLが定義されていない場合は「無効」が表示されます。

詳細については、「アクセス制御ルール(ACL)を使用したネットワーク・アクセスの構成」を参照してください。

-

Autonomous AI Databaseインスタンスがプライベート・エンドポイントで構成されている場合、TLS認証を使用してデータベースに接続できます。 プライベート・エンドポイントが定義されていることを検証するには、「Autonomous AI Database」の「詳細」ページの「ネットワーク」領域に「アクセス・タイプ」フィールドを表示します。 このフィールドには、プライベート・エンドポイントが定義されている場合の「仮想クラウド・ネットワーク」が表示されます。

詳細については、「プライベート・エンドポイントを使用したネットワーク・アクセスの構成」を参照してください。

ノート:

Autonomous AI Databaseインスタンスがネットワーク・アクセス・タイプ(あらゆる場所からのセキュアなアクセス)で構成されている場合、アクセスを制限するためにACLを指定した場合のみ、TLS接続を使用してデータベースに接続できます。TLS認証とmTLS認証の両方を許可するようにAutonomous AI Databaseインスタンスを更新します

mTLSとTLSの両方を許可するように構成を更新すると、両方の認証タイプを同時に使用でき、接続がmTLS認証を必要とするように制限されなくなります。

ネットワーク・アクセスが次のように構成されている場合、TLS接続を許可できます:

-

ACLを定義してネットワーク・アクセスを構成した場合。

-

プライベート・エンドポイントが定義されたネットワーク・アクセスが構成されている場合。

ノート:

ACLまたはプライベート・エンドポイントを使用してAutonomous AI Databaseインスタンスのネットワーク・アクセスを構成する場合、ACLまたはプライベート・エンドポイントはmTLS接続とTLS接続の両方に適用されます。ネットワーク・アクセス構成の前提条件を実行します。 詳細については、「TLS接続のネットワーク・アクセスの前提条件」を参照してください。

必要に応じて次のステップを実行します:

-

「クラウド」の横にある

をクリックして、Oracle Cloud Infrastructureコンソールを開きます。

をクリックして、Oracle Cloud Infrastructureコンソールを開きます。

- Oracle Cloud Infrastructureの左側のナビゲーション・メニューから、「Oracle Database」をクリックし、「Autonomous AI Database」をクリックします。

-

「Autonomous AI Database」ページで、「表示名」列の下のリンクから「Autonomous AI Database」を選択します。

TLS認証を許可するようにAutonomous AI Databaseインスタンスを変更するには、次を実行します:

ACLを定義するかプライベート・エンドポイントを構成した後、「相互TLS (mTLS)認証」フィールドに「不要」と表示され、指定したACLまたはプライベート・エンドポイントがすべての接続タイプ(mTLSおよびTLS)に適用されます。

クライアントのタイプに応じて、TLS接続はAutonomous AI Databaseで次のサポートを受けます:

-

クライアントがTLS認証を使用してJDBC Thinで接続している場合、クライアントはウォレットを指定せずに接続できます。 詳細については、「JDBC Thin Driverと接続」を参照してください。

-

クライアントがTLS認証を使用して管理対象のODP.NETまたはODP.NETコア・バージョン19.13または21.4 (以上)で接続している場合、クライアントはウォレットを指定せずに接続できます。 詳細については、「WalletなしでMicrosoft .NET、Visual Studio CodeおよびVisual Studioを接続」を参照してください。

-

クライアントがSQLNetおよびOracle Call Interface (OCI)に接続している場合、およびTLS認証を使用する他の特定の接続タイプについて、クライアントがウォレットにCA証明書を提供する必要があります。 詳細については、「TLS認証を使用したOracle Call Interface、ODBCおよびJDBC OCI接続の準備」と「WalletなしでSQL*Plusを接続」を参照してください。

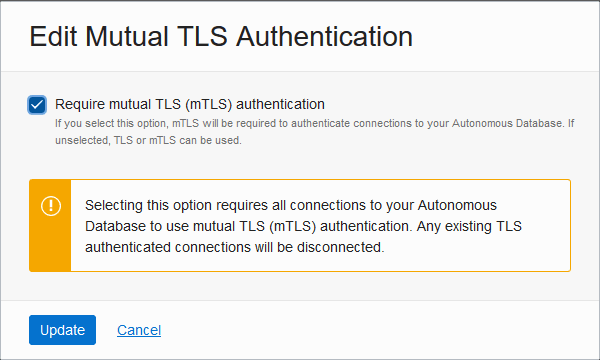

mTLSが必要でTLS認証が許可されないようにAutonomous AI Databaseインスタンスを更新

Autonomous AI DatabaseインスタンスがTLS接続を許可するように構成されている場合、mTLS接続を必要とし、TLS接続を許可しないようにインスタンスを更新できます。

ノート:

相互TLS (mTLS)接続を必要とするようにAutonomous AI Databaseインスタンスを更新すると、既存のTLS接続が切断されます。必要に応じて次のステップを実行します:

-

「クラウド」の横にある

をクリックして、Oracle Cloud Infrastructureコンソールを開きます。

をクリックして、Oracle Cloud Infrastructureコンソールを開きます。

- Oracle Cloud Infrastructureの左側のナビゲーション・メニューから、「Oracle Database」をクリックし、「Autonomous AI Database」をクリックします。

-

「Autonomous AI Database」ページで、「表示名」列の下のリンクから「Autonomous AI Database」を選択します。

Autonomous AI DatabaseインスタンスをmTLS認証を必要とし、TLS認証を許可しないように変更するには、次を実行します: