プライベート・エンドポイントを使用したネットワーク・アクセスの構成

Autonomous AI DatabaseでテナンシのVirtual Cloud Network (VCN)内のプライベート・エンドポイントを使用することを指定できます。 Autonomous AI Databaseのプロビジョニングまたはクローニング中にプライベート・エンドポイントを構成するか、パブリック・エンドポイントを使用する既存のデータベースでプライベート・エンドポイントの使用に切り替えることができます。 これにより、データベースとの間のすべてのトラフィックをパブリック・インターネットとの間で保持できます。

仮想クラウド・ネットワーク構成を指定すると、指定した仮想クラウド・ネットワークからのトラフィックのみが許可され、すべてのパブリックIPまたはVCNからのデータベースへのアクセスがブロックされます。 これにより、セキュリティ・リストまたはネットワーク・セキュリティ・グループ(NSG)レベルでセキュリティ・ルールを定義して、Autonomous AI Databaseインスタンスのイングレス/エグレスを指定できます。 プライベート・エンドポイントを使用し、セキュリティ・リストまたはNSGを定義すると、Autonomous AI Databaseインスタンスとの間のトラフィックを制御できます。

ノート:

プライベート・エンドポイントを使用するようにAutonomous AI Databaseインスタンスを構成し、サービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにVCNsが構成されている場合は、特定のパブリックIPアドレスまたは特定のVCNsからの接続も許可する場合は、「パブリック・アクセスの許可」オプションを選択します。 これにより、プライベート・エンドポイントで構成されたデータベースのパブリック・エンドポイントが追加されます。 詳細については、「パブリック・アクセスが許可されたプライベート・エンドポイントの使用」を参照してください。「パブリック・アクセスの許可オプション」は、データベースでECPUコンピュート・モデルが使用されている場合にのみ使用できます。

トピック

- プライベート・エンドポイントの構成

Autonomous AI Databaseがプライベート・エンドポイントを使用するように指定し、プライベート・エンドポイントで使用するテナンシのVirtual Cloud Network (VCN)を構成できます。 - プライベート・エンドポイントを使用したアウトバウンド接続のセキュリティの強化

Autonomous AI Databaseインスタンスでプライベート・エンドポイントを使用する場合、ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを値PRIVATE_ENDPOINTに設定することで、強化されたセキュリティを提供できます。 - プライベート・エンドポイントのノート

Autonomous AI Databaseのプライベート・エンドポイントの制限およびノートについて説明します。 - Autonomous AI Databaseでのプライベート・エンドポイント構成の例

Autonomous AI Databaseのプライベート・エンドポイント(VCN)構成サンプルをいくつか示します。

プライベート・エンドポイントの構成

Autonomous AI Databaseがプライベート・エンドポイントを使用するように指定し、プライベート・エンドポイントで使用するVirtual Cloud Network (VCN)をテナンシで構成できます。

- プライベート・エンドポイントを構成するための前提条件ステップ

Autonomous AI Databaseインスタンスのプライベート・エンドポイントを構成する前に実行する必要がある前提条件ステップについて説明します。 - プライベート・エンドポイントの管理に必要なIAMポリシー

Autonomous AI Databaseのプロビジョニングおよび管理に必要なポリシーに加えて、プライベート・エンドポイントを使用するために一部のネットワーク・ポリシーが必要です。 - インスタンスのプロビジョニングまたはクローニング時のプライベート・エンドポイントの構成

Autonomous AI Databaseインスタンスをプロビジョニングまたはクローニングするときにプライベート・エンドポイントを構成できます。 - Autonomous AI Databaseを使用したパブリック・エンドポイントからプライベート・エンドポイントへの変更

Autonomous AI Databaseインスタンスがパブリック・エンドポイントを使用するように構成されている場合は、構成をプライベート・エンドポイントに変更できます。 - プライベート・エンドポイントの構成の更新

既存のAutonomous AI Databaseインスタンスでプライベート・エンドポイントの構成の一部のオプションを変更できます。 - プライベート・エンドポイント拡張オプションの構成

プライベート・エンドポイント・アクセス拡張オプションを使用すると、ユーザー指定のプライベートIPアドレスおよびホスト名を入力したり、1つ以上のネットワーク・セキュリティ・グループを選択したり、プライベート・エンドポイント・データベースへのパブリック・アクセスを許可する詳細を指定できます。 - パブリック・アクセスが許可されたプライベート・エンドポイントの使用

プライベート・エンドポイントを使用するようにAutonomous AI Databaseを構成する場合は、「パブリック・アクセスの許可」オプションを選択しますまた、特定のパブリックIPアドレスまたは特定のVCNからの接続を許可します(VCNsがサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベートに接続するように構成されている場合)。

プライベート・エンドポイントを構成するための前提条件ステップ

Autonomous AI Databaseインスタンスのプライベート・エンドポイントを構成する前に実行する必要がある前提条件ステップについて説明します。

プライベート・エンドポイントを構成する前に、次の前提条件ステップを実行します:

-

作業中のリソースに必要なポリシーを設定します。 詳細については、「プライベート・エンドポイントの管理に必要なIAMポリシー」を参照してください。

-

Autonomous AI Databaseを含むリージョン内にVCNを作成します。 詳細については、「VCNとサブネット」を参照してください。

-

デフォルトのDHCPオプションで構成される、VCN内にサブネットを構成します。 詳細については、「Virtual CloudネットワークのDNS」を参照してください。

-

(オプション)プライベート・エンドポイントを構成する前に、次のオプション・ステップを実行します:

VCN内にネットワーク・セキュリティ・グループ(NSG)を指定します。 NSGは、Autonomous AI Databaseへの接続のルールを指定します。 詳細については、「ネットワーク・セキュリティ・グループ」を参照してください。

親トピック: プライベート・エンドポイントの構成

プライベート・エンドポイントの管理に必要なIAMポリシー

Autonomous AI Databaseのプロビジョニングおよび管理に必要なポリシーに加えて、プライベート・エンドポイントを使用するために一部のネットワーク・ポリシーが必要です。

次の表に、クラウド・ユーザーがプライベート・エンドポイントを追加するために必要なIAMポリシーを示します。 リストされているポリシーは、プライベート・エンドポイントを追加する最小要件です。 より広いポリシー・ルールを使用することもできます。 たとえば、ポリシー・ルールを設定する場合:

Allow group MyGroupName to manage virtual-network-family in tenancyこのルールは、すべての必要なポリシーを含むスーパーセットであるため、機能します。

| 操作 | 必要なIAMポリシー |

|---|---|

|

プライベート・エンドポイントの構成 |

VCNが存在するコンパートメントの場合は VCNが存在するコンパートメントの場合は ネットワーク・セキュリティ・グループが存在するコンパートメントの場合は VCNが存在するコンパートメントの場合は VCNが存在するコンパートメントの場合は データベースがプロビジョニングされている、またはプロビジョニングされるコンパートメントの |

Autonomous AI Databaseは、IAM (Identity and Access Management)サービスを使用して、クラウド・ユーザーがOracle Cloud Infrastructureインタフェース(コンソール、REST API、CLI、SDKなど)を使用する操作を実行することを認証および認可します。

IAMサービスでは、groups、「コンパートメント」およびpoliciesを使用して、どのクラウド・ユーザーがどのリソースにアクセスできるかを制御します。 特に、ポリシーは、特定のコンパートメント内の特定の種類のリソースに対してユーザーのグループが持つアクセスの種類を定義します。 詳細は、「ポリシーのスタート・ガイド」を参照してください。

親トピック: プライベート・エンドポイントの構成

インスタンスのプロビジョニングまたはクローニング時のプライベート・エンドポイントの構成

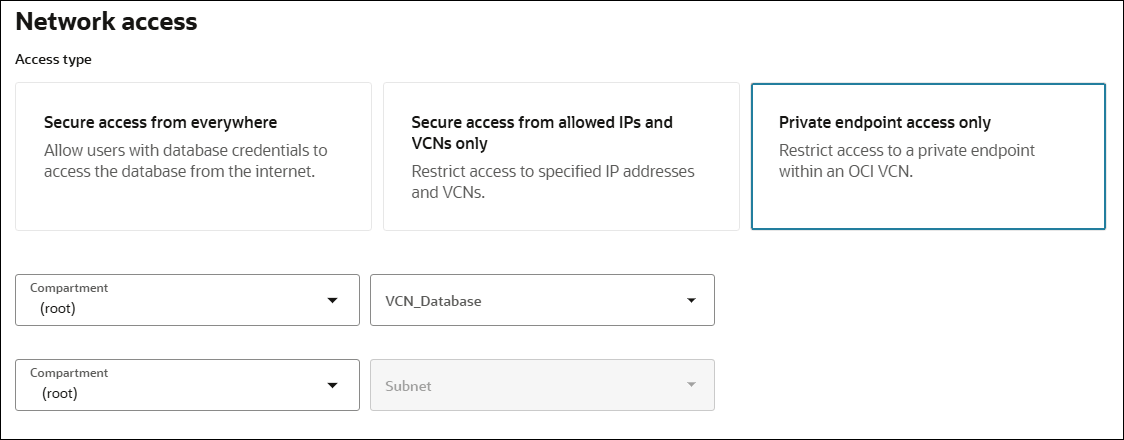

Autonomous AI Databaseインスタンスをプロビジョニングまたはクローニングするときに、プライベート・エンドポイントを構成できます。

次のステップは、インスタンスをプロビジョニングまたはクローニングしており、前提条件のステップが完了しており、プロビジョニングまたはクローニングのステップの「ネットワーク・アクセスの選択」ステップであることを前提としています:

詳細については、「プライベート・エンドポイント・ノート」を参照してください。

親トピック: プライベート・エンドポイントの構成

Autonomous AI Databaseによるパブリック・エンドポイントからプライベート・エンドポイントへの変更

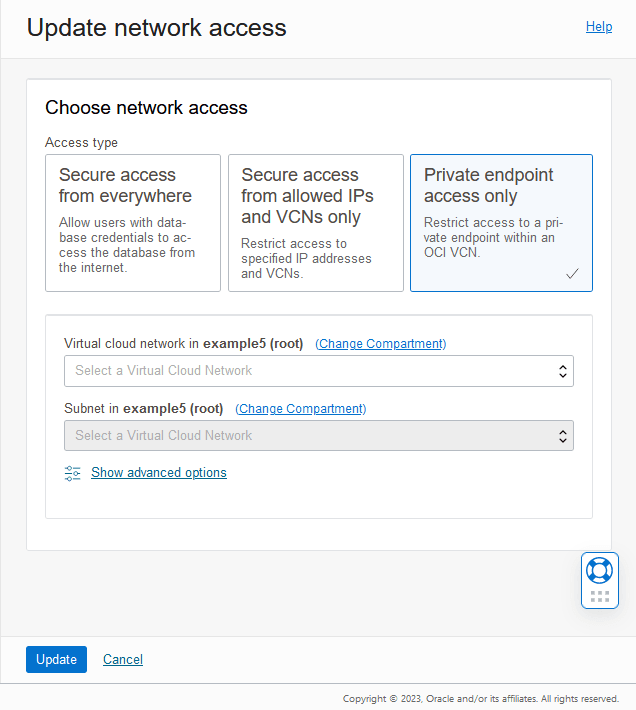

Autonomous AI Databaseインスタンスがパブリック・エンドポイントを使用するように構成されている場合は、構成をプライベート・エンドポイントに変更できます。

ライフサイクル状態は、操作が完了するまで「更新中」に変わります。

パブリック・ネットワーク・アクセスからプライベート・ネットワーク・アクセスへの変更に関するノート:

-

ネットワーク・アクセス・タイプを更新した後、すべてのデータベース・ユーザーは新しいウォレットを取得し、新しいウォレットを使用してデータベースにアクセスする必要があります。 詳細については、「クライアント資格証明(ウォレット)のダウンロード」を参照してください。

-

パブリック・エンドポイントにACLが定義されている場合、ACLはプライベート・エンドポイントには適用されません。

-

プライベート・エンドポイントを使用するようにネットワーク・アクセスを更新した後、データベース・ツールのURLはパブリック・エンドポイントを使用する場合と異なります。 パブリック・エンドポイントからプライベート・エンドポイントに変更した後、コンソールで更新されたURLを検索できます。

親トピック: プライベート・エンドポイントの構成

プライベート・エンドポイントの構成の更新

既存のAutonomous AI Databaseインスタンスのプライベート・エンドポイントの構成の一部のオプションを変更できます。

「更新」をクリックすると、ライフサイクル状態が「使用可能」の場合、変更が適用されるまでライフサイクルの状態は「更新中」に変わります。 データベースは稼働中でアクセス可能なため、停止時間はありません。 更新が完了すると、ライフサイクル状態は「使用可能」に戻ります。

詳細については、「プライベート・エンドポイント・ノート」を参照してください。

親トピック: プライベート・エンドポイントの構成

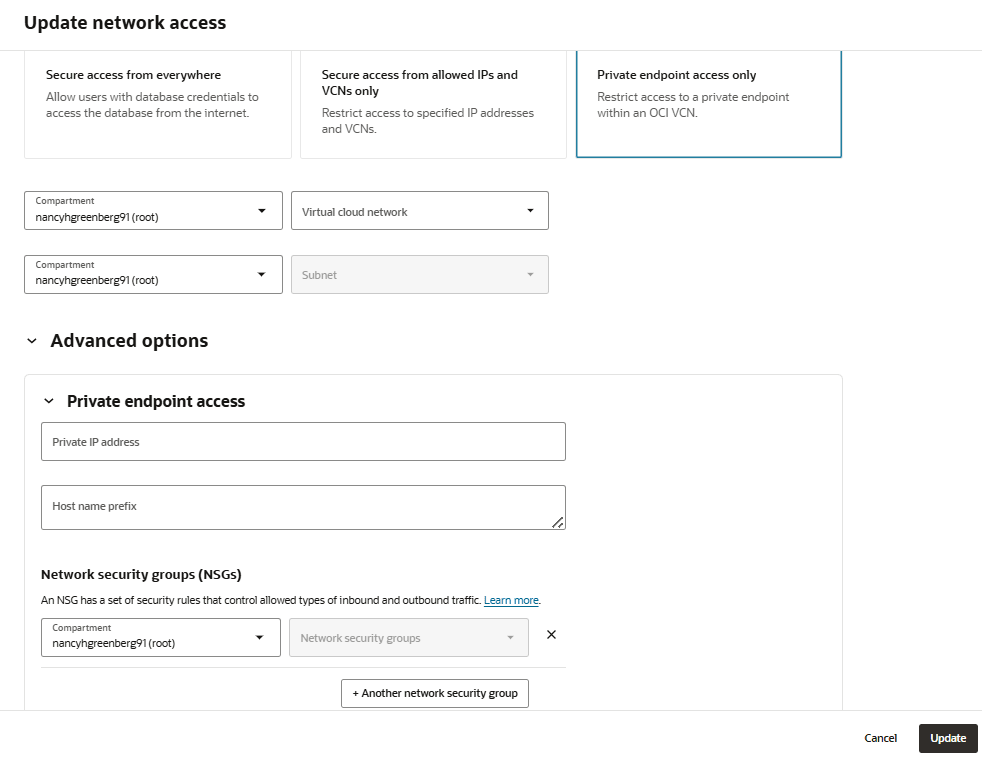

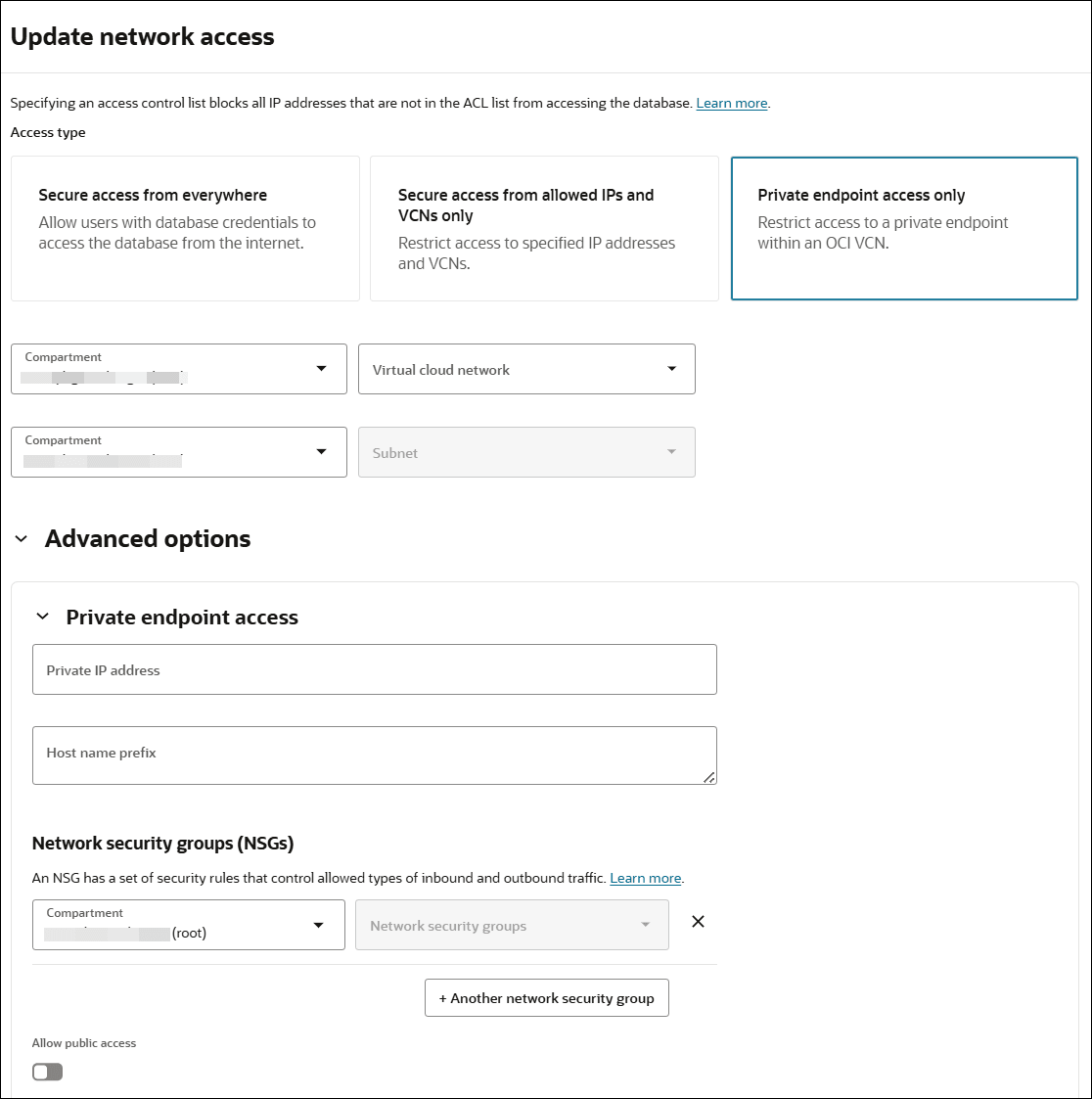

プライベート・エンドポイント拡張オプションの構成

プライベート・エンドポイント・アクセス拡張オプションを使用すると、ユーザー指定のプライベートIPアドレスおよびホスト名を入力したり、1つ以上のネットワーク・セキュリティ・グループを選択したり、プライベート・エンドポイント・データベースへのパブリック・アクセスを許可する詳細を指定できます。

これらのステップでは、Autonomous AI Databaseインスタンスをプロビジョニングまたはクローニングしたり、既存のAutonomous AI Databaseインスタンスのパブリック・アクセスからプライベート・アクセスに変更したり、「ネットワーク・アクセスの選択」ステップにいることを前提としています。

親トピック: プライベート・エンドポイントの構成

パブリック・アクセスが許可されたプライベート・エンドポイントの使用

プライベート・エンドポイントを使用するようにAutonomous AI Databaseを構成し、特定のパブリックIPアドレスまたは特定のVCNからの接続も許可する場合は、「パブリック・アクセスの許可」オプションを選択します(VCNsがサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベートに接続するように構成されている場合)。

このオプションは、プライベート・エンドポイントに構成されているデータベースのパブリック・エンドポイントを追加します。 Autonomous AI Databaseインスタンスのプライベート・エンドポイントは、インスタンスをプロビジョニングまたはクローニングするとき、または既存のAutonomous AI Databaseのネットワーク構成を更新するときに構成します。 プライベート・エンドポイントを使用してAutonomous AI Databaseインスタンスを構成するステップの詳細は、次を参照してください:

プライベート・エンドポイント・データベースで「パブリック・アクセスの許可」を使用してパブリック・アクセスが有効になっている場合、インスタンスにはプライベート・エンドポイントとパブリック・エンドポイントの両方があります:

-

プライベート・ホスト名、エンドポイントURLおよびプライベートIPアドレスを使用すると、データベースが存在するVCNからデータベースに接続できます。

-

パブリック・ホスト名を使用すると、特定のパブリックIPアドレスから、またはサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにVCNsが構成されている場合は、そのVCNsからデータベースに接続できます。

Autonomous Database「パブリック・アクセスの許可」が有効なプライベート・エンドポイント・データベースの接続文字列の追加

プライベート・エンドポイント・データベースで「パブリック・アクセスの許可」が有効になっている場合、パブリック・エンドポイントからデータベースに接続できる追加の接続文字列があります:

-

Autonomous AI Databaseウォレットzipの

tnsnames.oraの接続文字列には、パブリック・インターネットからの接続に使用するパブリック接続文字列が含まれます。 パブリック・エンドポイントの接続文字列では、次のネーミング規則を使用します:dbname_public_consumerGroupたとえば:

adbfinance_public_low詳細については、「クライアント資格証明(ウォレット)のダウンロード」を参照してください。

-

Oracle Cloud Infrastructureコンソール(またはAPIを使用)から、パブリック・エンドポイントとプライベート・エンドポイントの両方の接続文字列を表示できます。

詳細は、Autonomous AI DatabaseインスタンスのTNS名および接続文字列の表示を参照してください。

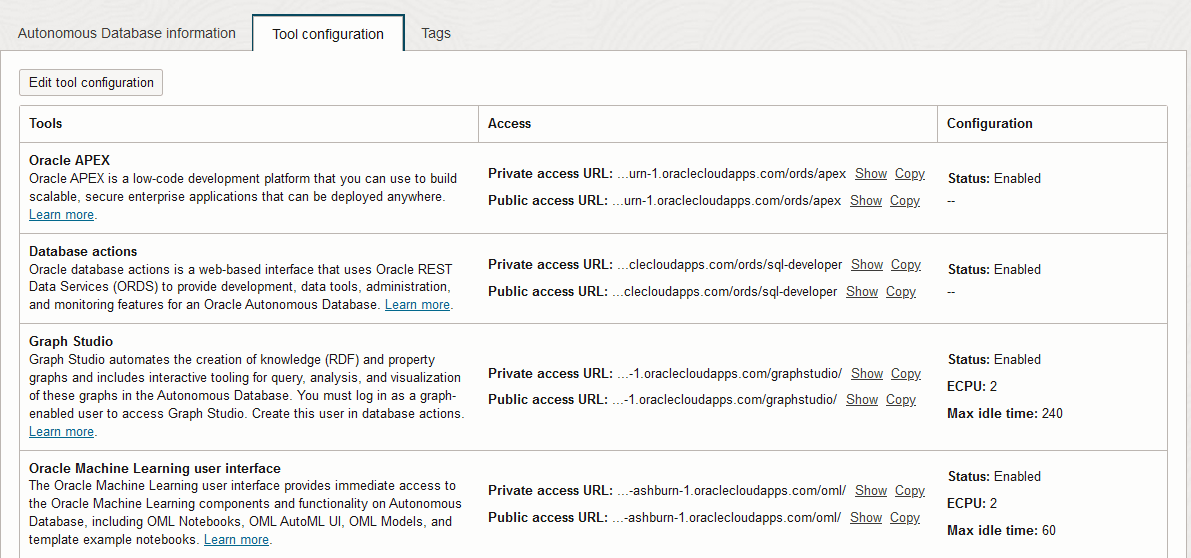

Autonomous Database「パブリック・アクセスの許可」が有効なプライベート・エンドポイント・データベースのツール追加

プライベート・エンドポイント・データベースで「パブリック・アクセスの許可」が有効になっている場合、データベース・ツールでは、サービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにVCNsが構成されている場合に、特定のパブリックIPアドレスまたは特定のVCNから接続できます:

-

各ツールには、プライベート・アクセスURLと、ツール構成表に表示されるパブリック・アクセスURLがあります。 パブリック・アクセスURLを使用して、特定のパブリックIPアドレスから、またはサービス・ゲートウェイを使用してAutonomous AI Databaseにプライベート接続するようにそれらのVCNsが構成されている場合は、そのVCNsからツールにアクセスします。

たとえば:

詳細については、「Autonomous Database組込みツール・ステータスの表示」を参照してください。

-

ウォレットzipファイルの

READMEファイルは、各データベース・ツールのプライベート・エンドポイントのアクセス・リンクとパブリック・アクセス・リンクの両方を提供します。詳細については、「ウォレットのREADMEファイル」を参照してください。

親トピック: プライベート・エンドポイントの構成

プライベート・エンドポイントを使用したアウトバウンド接続のセキュリティの強化

Autonomous AI Databaseインスタンスでプライベート・エンドポイントを使用する場合、ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを値PRIVATE_ENDPOINTに設定することで、強化されたセキュリティを提供できます。

ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを値PRIVATE_ENDPOINTに設定すると、ターゲット・ホストへのすべての送信接続がプライベート・エンドポイントのエグレス・ルールの対象および制限されます。 エグレス・ルールは、Virtual Cloud Network (VCN)セキュリティ・リストまたはAutonomous AI Databaseインスタンスのプライベート・エンドポイントに関連付けられたネットワーク・セキュリティ・グループ(NSG)で定義します。

ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティを設定する前に、プライベート・エンドポイントを使用するようにAutonomous AI Databaseインスタンスを構成します。 詳細については、「プライベート・エンドポイントの構成」を参照してください。

ROUTE_OUTBOUND_CONNECTIONSデータベース・プロパティをPRIVATE_ENDPOINTに設定すると、すべての送信接続がAutonomous AI Databaseインスタンスのプライベート・エンドポイントVCNのエグレス・ルールの対象になります。 値PRIVATE_ENDPOINTを指定すると、データベースは送信接続をプライベート・エンドポイントのエグレス・ルールで指定されたロケーションに制限し、DNS解決も変更して、ホスト名がVCNのDNSリゾルバを使用して解決されるようにします(パブリックDNSリゾルバを使用しません)。

ノート:

ROUTE_OUTBOUND_CONNECTIONSがPRIVATE_ENDPOINTに設定されていない場合、パブリック・インターネットへのすべての送信接続は、サービスVCNのネットワーク・アドレス変換(NAT)ゲートウェイを通過します。 この場合、ターゲット・ホストがパブリック・エンドポイント上にある場合、送信接続はAutonomous AI Databaseインスタンスのプライベート・エンドポイントVCNまたはNSGエグレス・ルールの対象になりません。

Autonomous AI Databaseインスタンスのプライベート・エンドポイントを構成し、ROUTE_OUTBOUND_CONNECTIONSをPRIVATE_ENDPOINTに設定すると、アウトバウンド接続の処理および次のDNS解決が変更されます:

-

データベース・リンク

-

APEX_LDAP、APEX_MAILおよびAPEX_WEB_SERVICE

-

UTL_HTTP、UTL_SMTPおよびUTL_TCP

-

DBMS_LDAP

-

Microsoft Active Directoryを使用したCMU

詳細は、Autonomous AI DatabaseでのMicrosoft Active Directoryの使用を参照してください。

Autonomous AI Databaseインスタンスのプライベート・エンドポイントを構成し、ROUTE_OUTBOUND_CONNECTIONSをPRIVATE_ENDPOINTに設定すると、次のアウトバウンド接続およびDNS解決の処理は変更されません:

-

Oracle REST Data Services (ORDS)

-

データベース・アクション

ROUTE_OUTBOUND_CONNECTIONSを設定するには:

ROUTE_OUTBOUND_CONNECTIONSを設定するためのノート:

-

デフォルトのパラメータ値をリストアするには、次のコマンドを使用します:

ALTER DATABASE PROPERTY SET ROUTE_OUTBOUND_CONNECTIONS = ''; -

次のコマンドを使用して、現在のパラメータ値を問い合せます:

SELECT * FROM DATABASE_PROPERTIES WHERE PROPERTY_NAME = 'ROUTE_OUTBOUND_CONNECTIONS';プロパティが設定されていない場合、問合せは結果を返しません。

-

このプロパティは、プロパティを値

PRIVATE_ENDPOINTに設定した後に作成したデータベース・リンクにのみ適用されます。 したがって、プロパティを設定する前に作成したデータベース・リンクでは、サービスVCNのNAT Gatewayが引き続き使用され、Autonomous AI Databaseインスタンスのプライベート・エンドポイントのエグレス・ルールの対象にはなりません。 -

Autonomous AI Databaseをプライベート・エンドポイントとともに使用している場合にのみ、

ROUTE_OUTBOUND_CONNECTIONSを値PRIVATE_ENDPOINTに設定します。 -

データベースがプライベート・エンドポイントにあり、VCNによってアウトバウンド接続を解決する場合は、

ROUTE_OUTBOUND_CONNECTIONSパラメータをPRIVATE_ENDPOINTに設定する必要があります。

ネットワーク・アドレス変換(NAT)ゲートウェイの詳細は、NAT Gatewayを参照してください。

プライベート・エンドポイント・ノート

Autonomous AI Databaseのプライベート・エンドポイントの制限およびノートについて説明します。

-

プライベート・エンドポイントを使用するようにネットワーク・アクセスを更新した後、またはプライベート・エンドポイントを構成するプロビジョニングまたはクローニングが完了した後、「Autonomous Databaseの詳細」ページの「ネットワーク」セクションの下にネットワーク構成を表示できます。

「ネットワーク」セクションには、プライベート・エンドポイントに関する次の情報が表示されます:

- アクセス・タイプ: Autonomous AI Database構成のアクセス・タイプを指定します。 プライベート・エンドポイント構成にはアクセス・タイプが表示されます: 仮想クラウド・ネットワーク。

- 可用性ドメイン: Autonomous Databaseインスタンスの可用性ドメインを指定します。

- 仮想クラウド・ネットワーク: これには、プライベート・エンドポイントに関連付けられたVCNのリンクが含まれます。

- サブネット: これには、プライベート・エンドポイントに関連付けられたサブネットのリンクが含まれます。

- プライベート・エンドポイントIP: プライベート・エンドポイント構成のプライベート・エンドポイントIPを表示します。

- プライベート・エンドポイントURL: プライベート・エンドポイント構成のプライベート・エンドポイントURLを表示します。

- ネットワーク・セキュリティ・グループ: このフィールドには、プライベート・エンドポイントで構成されたNSGへのリンクが含まれます。

- パブリック・アクセス: このフィールドは、プライベート・エンドポイントに対してパブリック・アクセスが有効かどうかを示します。

Editリンクをクリックして、許可されるACLまたはVCNを表示または変更します。 - パブリック・エンドポイントURL: これは、プライベート・エンドポイントでパブリック・アクセスの許可が有効になっている場合に表示されます。 これは、パブリック・インターネットで許可されたIPまたはVCNから接続するために使用できるパブリック・エンドポイントURLです。

Oracle Cloud Infrastructureコンソールのネットワーク情報の詳細は、「OCIコンソールでのネットワーク情報の表示」を参照してください。

-

プロビジョニングまたはクローニングの完了後、パブリック・エンドポイントを使用するようにAutonomous AI Database構成を変更できます。

パブリック・エンドポイントへの変更の詳細は、Autonomous AI Databaseを使用したプライベート・エンドポイントからパブリック・エンドポイントへの変更を参照してください。

-

最大5つのNSGを指定して、Autonomous AI Databaseへのアクセスを制御できます。

-

Autonomous AI Databaseのプライベート・エンドポイントのネットワーク・セキュリティ・グループ(NSG)を変更できます。

プライベート・エンドポイントのNSGを変更する手順は、次のとおりです:

-

「Autonomous AI Database」ページで、「表示名」列の下のリンクから「Autonomous AI Database」を選択します。

-

「Autonomous Databaseの詳細」ページで、「ネットワーク・セキュリティ・グループ」フィールドの「ネットワーク」の下にある「編集」をクリックします。

-

-

オンプレミス・データベースの場合と同様に、データ・ゲートウェイを使用して、プライベート・エンドポイントを持つAutonomous AI DatabaseにOracle Analytics Cloudインスタンスを接続できます。 詳細については、「Data Visualizationのためのデータ・ゲートウェイの構成と登録」を参照してください。

-

プライベート・エンドポイントで構成されたデータベースでは、次のAutonomous AI Databaseツールがサポートされています:

- データベース・アクション

- Oracle APEX

- Oracle Graph Studio

- Oracle Machine Learning Notebooks

- Oracle REST Data Services

- MongoDBのためのOracle Database API

オンプレミス環境からこれらのAutonomous AI Databaseツールにアクセスするには、追加の構成が必要です。 詳細は、例: データ・センターからAutonomous AI Databaseへの接続を参照してください。

追加のプライベート・エンドポイント構成を完了せずに、オンプレミス環境のプライベート・エンドポイントを使用してOracle APEX、データベース・アクション、Oracle Graph StudioまたはOracle REST Data Servicesにアクセスすると、エラーが表示されます:

404 Not Found

-

プライベート・エンドポイントを使用するようにネットワーク・アクセスを更新した後、データベース・ツールのURLはパブリック・エンドポイントを使用する場合と異なります。 パブリック・エンドポイントからプライベート・エンドポイントに変更した後、コンソールで更新されたURLを検索できます。

-

Autonomous AI Databaseで事前構成されたデフォルトのOracle REST Data Services (ORDS)に加えて、より多くの構成オプションを提供し、プライベート・エンドポイントで使用できる代替ORDSデプロイメントを構成できます。 プライベート・エンドポイントで使用できる代替ORDSデプロイメントについて学習するには、Autonomous AI Databaseでの顧客管理Oracle REST Data Servicesについてを参照してください。

-

インスタンスをプロビジョニングまたはクローニングした後、「プライベートIPアドレス」フィールドに値を入力したときにIPアドレスが自動的に割り当てられるかどうかにかかわらず、プライベートIPアドレスの変更は許可されません。

Autonomous AI Databaseでのプライベート・エンドポイントの構成例

Autonomous AI Databaseのいくつかのプライベート・エンドポイント(VCN)構成サンプルを示しています。

- 例: Oracle Cloud Infrastructure VCN内からの接続

Autonomous AI Databaseで構成されているのと同じVCN内の仮想マシン(VM)上のOracle Cloud Infrastructure内で実行されているアプリケーションを示します。 - 例: データ・センターからAutonomous AI Databaseへの接続

オンプレミス・データ・センターからAutonomous AI Databaseにプライベートに接続する方法を示します。 このシナリオでは、トラフィックがパブリック・インターネットを経由することはありません。

例: Oracle Cloud Infrastructure VCN内部からの接続

Autonomous AI Databaseで構成されている同じVCN内の仮想マシン(VM)上のOracle Cloud Infrastructure内で実行されているアプリケーションをデモンストレーションします。

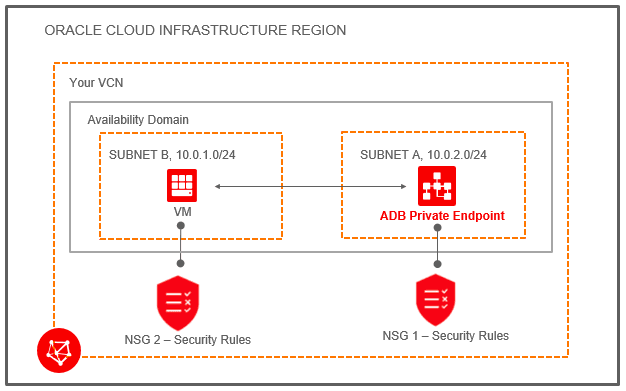

「図adb_private_endpoint1.pngの説明」

VCNに「Your VCN」という名前のプライベート・エンドポイントがあるAutonomous AI Databaseインスタンスがあります。 VCNには、2つのサブネットが含まれています: "SUBNET B" (CIDR 10.0.1.0/24)および"SUBNET A" (CIDR 10.0.2.0/24)。

Autonomous AI Databaseインスタンスに関連付けられたネットワーク・セキュリティ・グループ(NSG)は、NSG 1 - セキュリティ・ルールとして表示されます。 このネットワーク・セキュリティ・グループは、Autonomous AI Databaseインスタンスとの間の受信および送信トラフィックを許可するセキュリティ・ルールを定義します。 Autonomous AI Databaseインスタンスのルールを次のように定義します:

-

相互TLS認証の場合は、ソースからAutonomous AI Databaseインスタンスへの接続を許可するステートフル・イングレス・ルールを追加します。ソースは、データベースへの接続を許可するアドレス範囲に設定され、IPプロトコルはTCPに設定され、宛先ポート範囲は1522に設定されます。

-

TLS認証の場合は、ソースからAutonomous AI Databaseインスタンスへの接続を許可するステートフル・イングレス・ルールを追加します。ソースは、データベースへの接続を許可するアドレス範囲に設定され、IPプロトコルはTCPに設定され、宛先ポート範囲は1521または1522に設定されます。

-

Oracle APEX、データベース・アクションおよびOracle REST Data Servicesを使用するには、NSGルールにポート443を追加します。

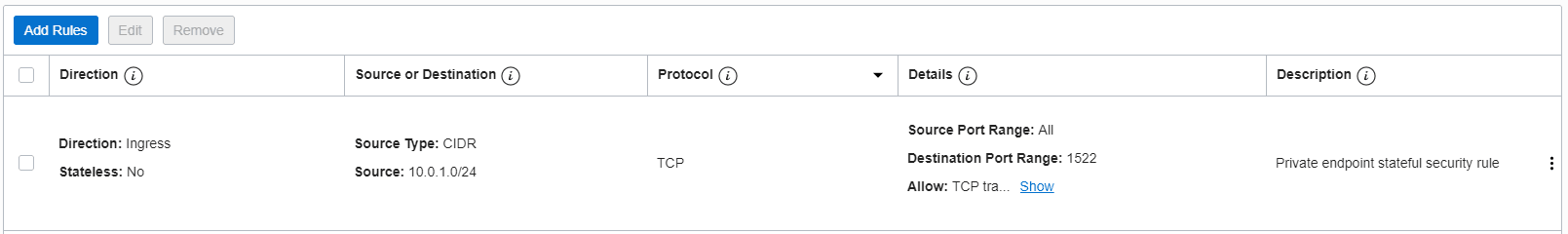

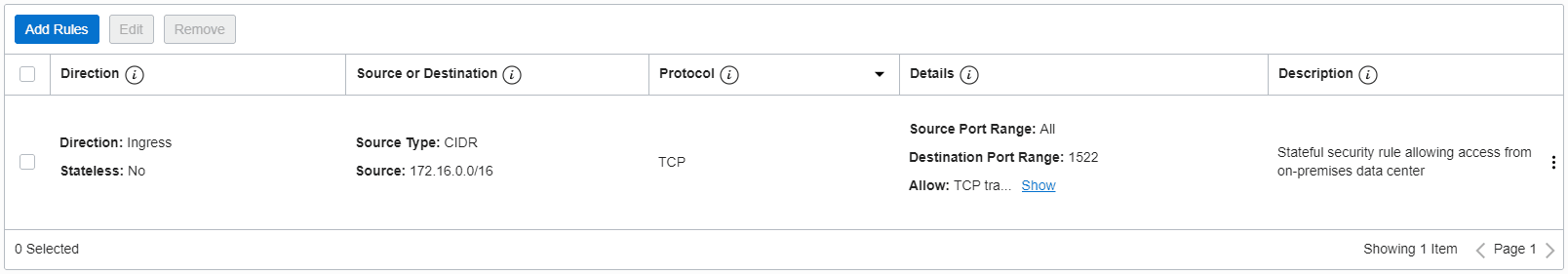

次の図は、Autonomous AI Databaseインスタンスのトラフィックを制御するステートフル・セキュリティ・ルールの例を示しています:

「図adb_private_vcn_nsg_stateful1.pngの説明」

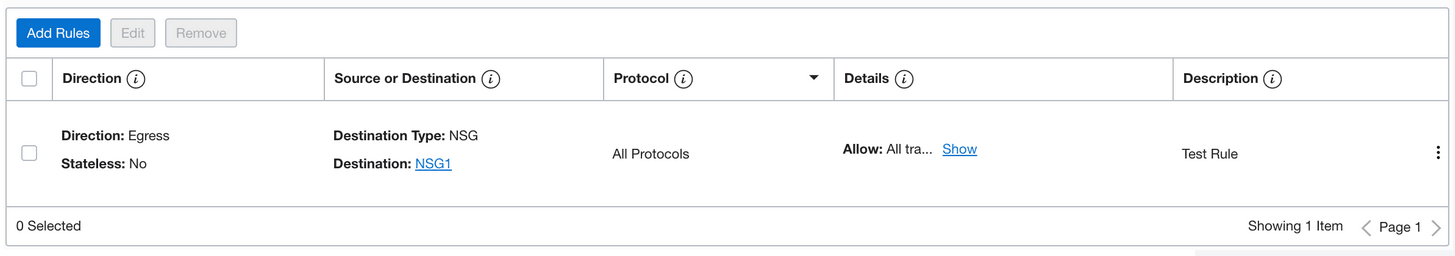

Autonomous AI Databaseに接続するアプリケーションは、SUBNET BのVMで実行されています。 VMとの間のトラフィックを許可する(ラベルNSG 2セキュリティ・ルールを含む)セキュリティ・ルールも追加します。 VMにステートフル・セキュリティ・ルールを使用できるため、NSG 2セキュリティ・ルールにエグレスのルールを追加するだけです(これにより、宛先サブネットAにアクセスできます)。

次の図は、VMのトラフィックを制御するサンプルのセキュリティ・ルールを示しています:

「図adb_private_vcn_rules2.pngの説明」

セキュリティ・ルールを構成すると、アプリケーションはクライアント資格証明ウォレットを使用してAutonomous AI Databaseインスタンスに接続できます。 詳細については、「クライアント資格証明(ウォレット)のダウンロード」を参照してください。

ネットワーク・セキュリティ・グループの構成の詳細は、「ネットワーク・セキュリティ・グループ」を参照してください。

例: データ・センターからAutonomous AI Databaseへの接続

オンプレミス・データ・センターからAutonomous AI Databaseにプライベートに接続する方法を示します。 このシナリオでは、トラフィックがパブリック・インターネットを経由することはありません。

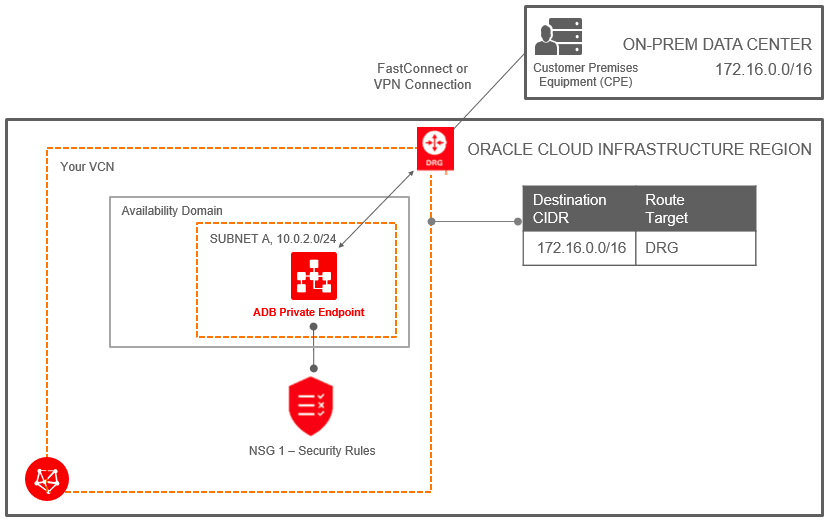

「図adb_private_endpoint2.pngの説明」

データ・センターから接続するには、オンプレミス・ネットワークをFastConnectを使用してVCNに接続してから、Dynamic Routing Gateway (DRG)を設定します。 Autonomous AI Databaseプライベート・エンドポイントを解決するには、完全修飾ドメイン名(FQDN)で、オンプレミス・クライアントのhostsファイルにエントリを追加する必要があります。 たとえば、Linuxマシン用の/etc/hostsファイルです。 たとえば:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloud.comOracle APEX、データベース・アクションおよびOracle REST Data Servicesを使用するには、同じIPを持つ別のエントリを追加します。 たとえば:

/etc/hosts entry -> 10.0.2.7 example.adb.ca-toronto-1.oraclecloudapps.com次のようにして、プライベート・エンドポイントIPとFQDNが見つかります:

-

プライベートIPは、インスタンスのOracle Cloud Infrastructureコンソールの「Autonomous AI Database」詳細ページに表示されます。

-

FQDNは、Autonomous AI Databaseクライアント資格証明ウォレットの

tnsnames.oraファイルに表示されます。

または、Oracle Cloud InfrastructureプライベートDNSを使用して、DNS名解決を提供することもできます。 詳細については、「プライベートDNS」を参照してください。

この例では、オンプレミス・データ・センターと"あなたのVCN"との間にDynamic Routing Gateway (DRG)があります。 VCNにはAutonomous AI Databaseが含まれます。 また、DRGを介したCIDR 172.16.0.0/16への送信トラフィックのAutonomous AI Databaseに関連付けられたVCNのルート表も示しています。

DRGの設定に加えて、データ・センターのCIDR範囲(172.16.0.0/16)のルールを追加して、Autonomous AI Databaseとの間のトラフィックを許可するネットワーク・セキュリティ・グループ(NSG)ルールを定義します。 この例では、NSG 1で次のようにセキュリティ・ルールを定義します:

-

相互TLS認証の場合は、データ・センターからのイングレス・トラフィックを許可するステートフル・ルールを作成します。 これはステートフルなイングレス・ルールで、ソースはデータベースへの接続を許可するアドレス範囲に設定され、プロトコルはTCPに設定され、ソース・ポート範囲はCIDR範囲に設定されます(172.16.0.0/16)、宛先ポートは1522に設定されます)。

-

TLS認証の場合は、データ・センターからのイングレス・トラフィックを許可するステートフル・ルールを作成します。 これは、ソースがデータベースへの接続を許可するアドレス範囲に設定され、プロトコルがTCPに設定され、ソース・ポート範囲がCIDR範囲(172.16.0.0/16)に設定され、宛先ポートが1521または1522に設定されたステートフル・イングレス・ルールです。

-

Oracle APEX、データベース・アクションおよびOracle REST Data Servicesを使用するには、NSGルールにポート443を追加します。

次の図は、Autonomous AI Databaseインスタンスのトラフィックを制御するセキュリティ・ルールを示しています:

「図adb_private_vcn_nsg_stateful2.pngの説明」

セキュリティ・ルールを構成すると、オンプレミス・データベース・アプリケーションは、クライアント資格証明ウォレットを使用してAutonomous AI Databaseインスタンスに接続できます。 詳細については、「クライアント資格証明(ウォレット)のダウンロード」を参照してください。