In Microsoft Entra ID auszuführende Schritte

Führen Sie die folgenden Aktionen aus, um Microsoft Entra ID als Identitätsprovider (IdP) zu konfigurieren:

- Fügen Sie Oracle Cloud Infrastructure Console als eine Enterprise-Anwendung in Azure AD hinzu.

- Weisen Sie Azure AD-Benutzer zur Oracle IDCS-Enterprise-Anwendung zu.

- SSO für die Oracle Cloud Infrastructure Console-Enterprise-Anwendung einrichten.

In der Dokumentation zu Microsoft Entra ID finden Sie detaillierte Schritte und Erläuterungen zum Ausführen dieser Konfigurationsschritte.

Oracle Cloud Infrastructure Console als Enterprise-Anwendung hinzufügen

- Rufen Sie die Microsoft Entra ID-Anmeldeseite auf, und melden Sie sich an.

- Klicken Sie im linken Navigationsbereich der Homepage auf Applications, Enterprise applications.

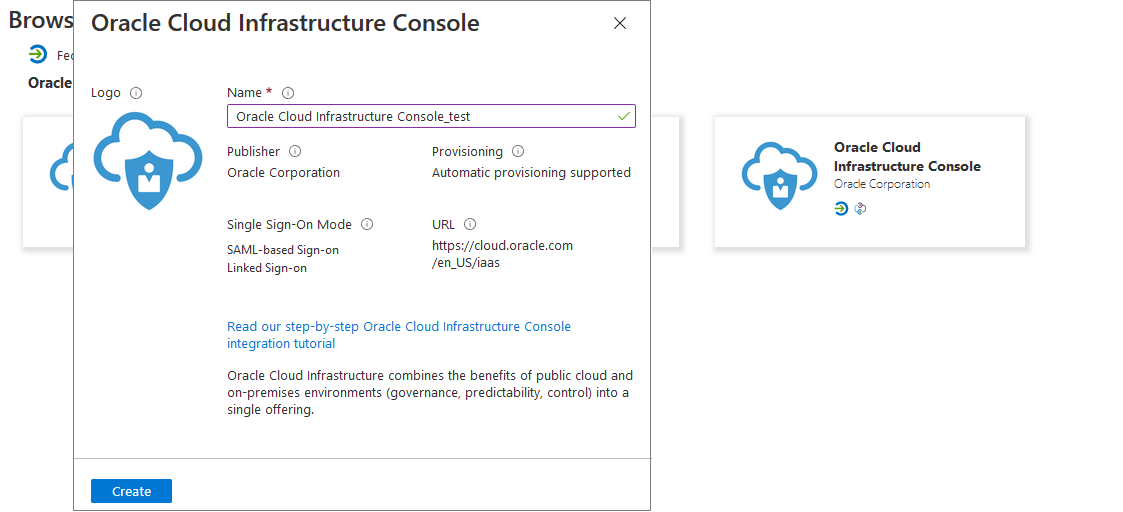

- Klicken Sie auf New application. Durchsuchen Sie das Fenster Microsoft Entra Gallery, in dem Oracle als Cloud-Plattform aufgelistet ist.

- Klicken Sie auf Oracle, um eine Liste der verfügbaren Oracle Cloud-Plattformen anzuzeigen.

- Klicken Sie auf Oracle Cloud Infrastructure Console.

- Geben Sie im Feld Name einen Namen ein, und klicken Sie auf Create, um eine Instanz der Oracle Cloud Infrastructure-Enterprise-Anwendung hinzuzufügen.

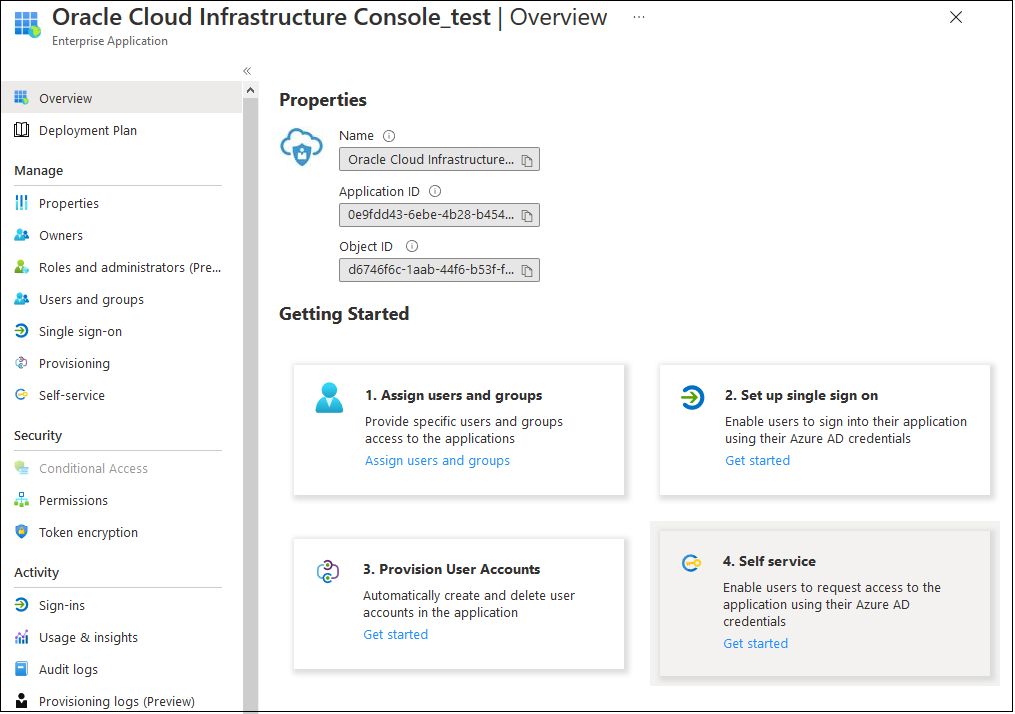

Es wird ein Überblick über die Eigenschaften der Enterprise-Anwendung angezeigt.

Microsoft Entra ID-Benutzer der Oracle Cloud Infrastructure Console-Enterprise-Anwendung zuweisen

Nur die angegebenen Benutzer können sich bei Microsoft Entra ID anmelden und mit Oracle Fusion Cloud Enterprise Performance Management und Oracle Fusion Cloud Enterprise Data Management föderiert werden. Sie können auch Benutzergruppen zuweisen. Stellen Sie sicher, dass diese Benutzer oder Gruppen bereits in Microsoft Entra ID vorhanden sind.

- Klicken Sie im linken Navigationsfenster der Oracle Cloud Infrastructure Console-Anwendung unter Verwalten auf Benutzer und Gruppen. Klicken Sie alternativ auf der Seite "Überblick" Ihrer Enterprise-Anwendung auf Benutzer und Gruppen zuweisen.

- Klicken Sie auf Add user/group.

- Klicken Sie unter Users auf None Selected, um das Fenster Users zu öffnen. Wählen Sie die Benutzer aus, die der Anwendung zugewiesen werden sollen, und klicken Sie auf Auswählen.

- Klicken Sie auf Assign, um die ausgewählten Benutzer der Anwendung zuzuweisen.

SSO für die Oracle Cloud Infrastructure Console-Enterprise-Anwendung einrichten

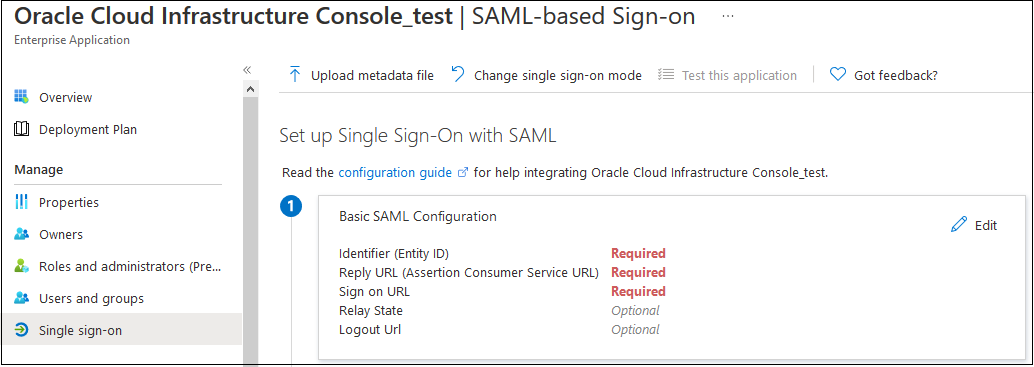

- Klicken Sie im linken Navigationsbereich auf Single sign-on.

- Klicken Sie unter Select a single sign-on method auf SAML.

Das Fenster Set up Single Sign-on with SAML wird geöffnet.

- Geben Sie Details zur SAML-Basiskonfiguration ein.

Die in diesem Schritt einzugebenden Informationen werden beim Konfigurieren von SAML in Oracle Identity Cloud Service generiert.

- Klicken Sie im Abschnitt Basic SAML Configuration auf Edit.

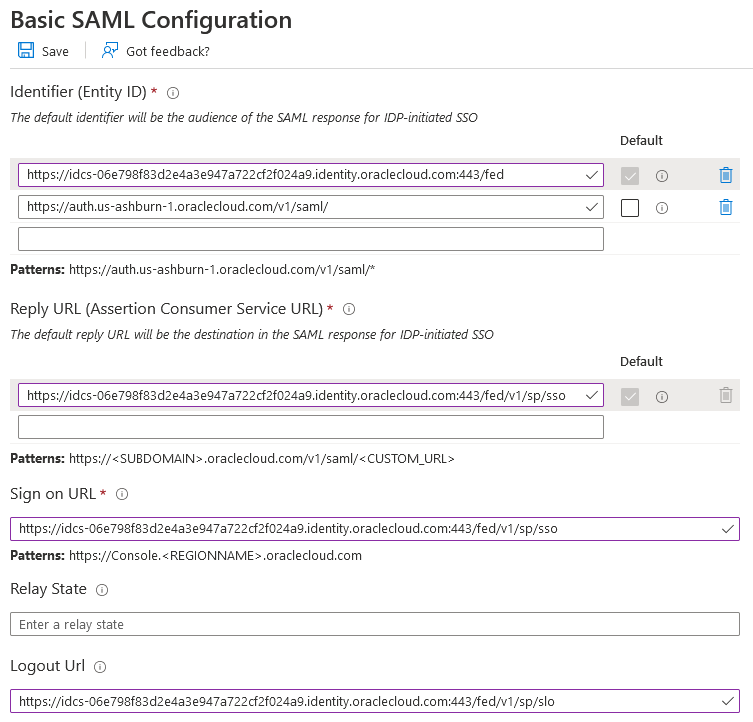

- Geben Sie auf der Seite Basic SAML Configuration die SSO -Einstellungen für Oracle Identity Cloud Service ein.

Note:

Die Oracle Identity Cloud Service-Einstellungen, die Sie als SAML-Basiseinstellungen eingeben müssen, entsprechen diesem vorhersehbaren Muster: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed.CUSTOMER_IDENTIFIER ist eine für Ihren Mandanten eindeutige alphanumerische Zeichenfolge. Diese ist Teil der Oracle Identity Cloud Service-URL. Beispiel: Für die Anmelde-URL https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/ui/v1/signin lautet der CUSTOMER_IDENTIFIER-Wert 01e711f676d2e4a3e456a112cf2f031a9. Aus diesem Wert können Sie die SAML-Konfigurationseinstellungen ableiten. In diesem Beispiel lautet die ID (Entity-ID) https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com:443/fed.

Um alle bekannten Oracle Identity Cloud Service-Konfigurationseinstellungen für Ihren Mandanten anzuzeigen, geben Sie Ihre Oracle Identity Cloud Service-URL ein, und hängen Sie /.well-known/idcs-configuration an. Beispiel: https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/.well-known/idcs-configuration.- Identifier (Entity ID): Die Provider-ID, die beim Provisioning von Oracle Identity Cloud Service für Ihre Organisation festgelegt wurde.

Beispiel:https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed

Note:

Aktivieren Sie das Kontrollkästchen Default, um diese ID als Standard-ID zu kennzeichnen. - Reply URL: Der Endpunkt in Oracle Identity Cloud Service, der eingehende SAML-Assertions von Microsoft Entra ID verarbeitet. Dieser Wert wird auch als "Assertion Consumer Service-URL" bezeichnet und beim Konfigurieren von Oracle Identity Cloud Service festgelegt.

Beispiel:https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- Sign on URL: Die URL der Cloud EPM- und Oracle Enterprise Data Management Cloud-Anmeldeseite, auf der das von Microsoft Entra ID initiierte SSO ausgeführt wird.

Beispiel:https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- Logout URL: Die Abmeldeservice-URL von Oracle Identity Cloud Service.

Beispiel:https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/slo

- Identifier (Entity ID): Die Provider-ID, die beim Provisioning von Oracle Identity Cloud Service für Ihre Organisation festgelegt wurde.

- Klicken Sie auf Speichern.

- Schließen Sie die Seite Basic SAML Configuration

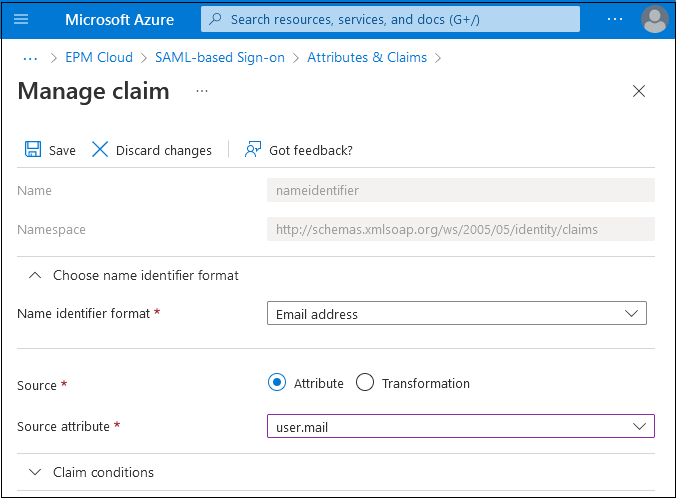

- Geben Sie im Fenster Set up Single Sign-On with SAML Benutzerattribute und Claims ein:

- Klicken Sie unter Attributes & Claims auf Edit.

- Klicken Sie unter Claim name auf Unique User Identifier (Name ID), und wählen Sie einen Quellattributwert aus, z.B. user.mail. Dieser Wert muss mit dem unter Angefordertes NameID-Format angegebenen Format übereinstimmen, das in Oracle Identity Cloud Service angegeben ist.

- Klicken Sie auf Speichern.

- Schließen Sie die Seiten Manage claim und Attributes & Claims.

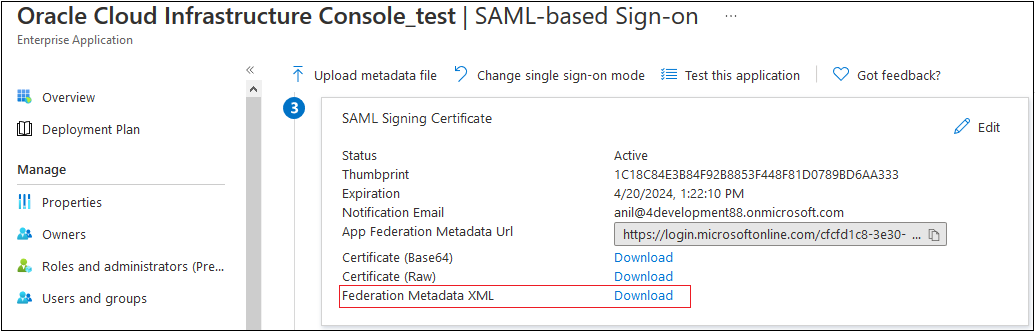

- Laden Sie die Microsoft Entra ID-Metadaten-ID herunter.

- Klicken Sie im Fenster Set up Single Sign-On with SAML im Abschnitt SAML Signing Certificate neben Federation Metadata XML auf Download.

- Befolgen Sie die auf dem Bildschirm angezeigten Prompts, um die Metadatendatei in einem für Oracle Identity Cloud Service zugänglichen lokalen Verzeichnis zu speichern.

- Klicken Sie im Fenster Set up Single Sign-On with SAML im Abschnitt SAML Signing Certificate neben Federation Metadata XML auf Download.