In der Oracle Cloud-Konsole auszuführende Schritte

Führen Sie für jeden Account, für den Sie SSO einrichten möchten, die folgenden Aktionen aus:

- Oracle Fusion Cloud Enterprise Performance Management-Benutzer verwalten

- Azure AD als SAML-IdP einrichten und einer IdP-Policy zuweisen

Benutzer verwalten

- Erstellen Sie Benutzer. Informationen hierzu finden Sie unter Benutzer erstellen.

- Weisen Sie Benutzer vordefinierten Rollen zu. Informationen hierzu finden Sie unter Rollen zuweisen.

Microsoft Entra ID als SAML-IdP einrichten und einer IdP-Policy zuweisen

Ausführliche Anweisungen zu dieser Aufgabe finden Sie unter SAML-Identitätsprovider hinzufügen in der Dokumentation Oracle Cloud Infrastructure-Dokumentation.

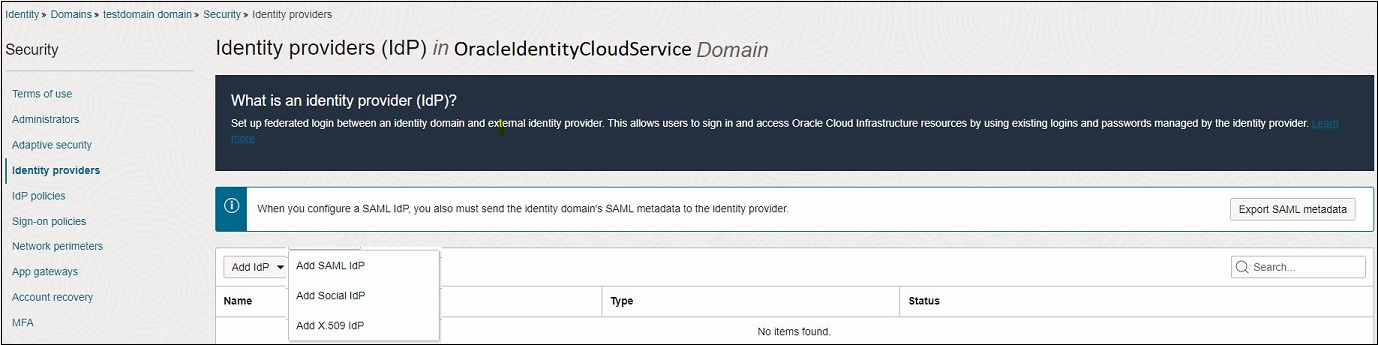

- Klicken Sie auf der IAM-Oberfläche auf Sicherheit, Identitätsprovider.

- Klicken Sie auf IdP hinzufügen, und wählen Sie SAML-IDP hinzufügen aus.

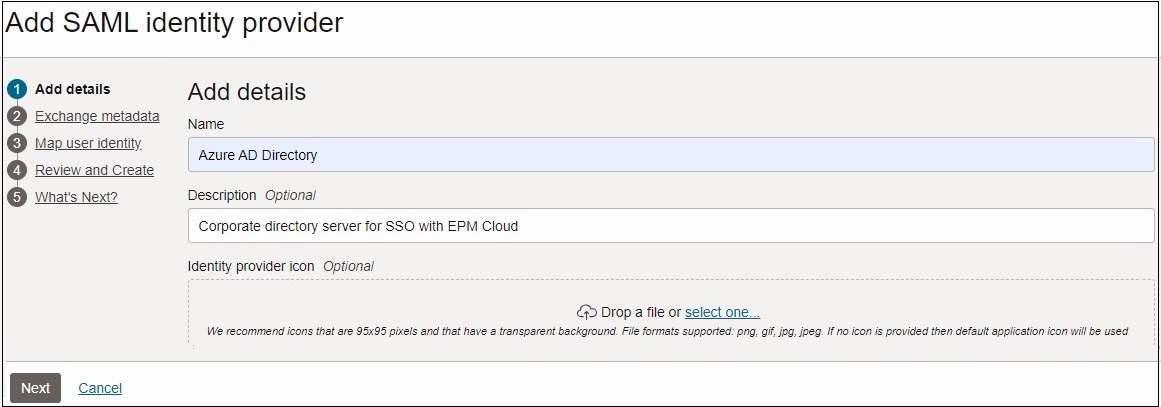

- Führen Sie auf der Seite Details hinzufügen folgende Schritte aus:

- Name: Geben Sie den Namen des IdP ein.

- (Optional) Beschreibung: Geben Sie eine Beschreibung des IdP ein.

- (Optional) Identitätsprovidersymbol: Ziehen Sie ein unterstütztes Bild per Drag-and-Drop hierher, oder klicken Sie auf auswählen, um das Bild zu suchen.

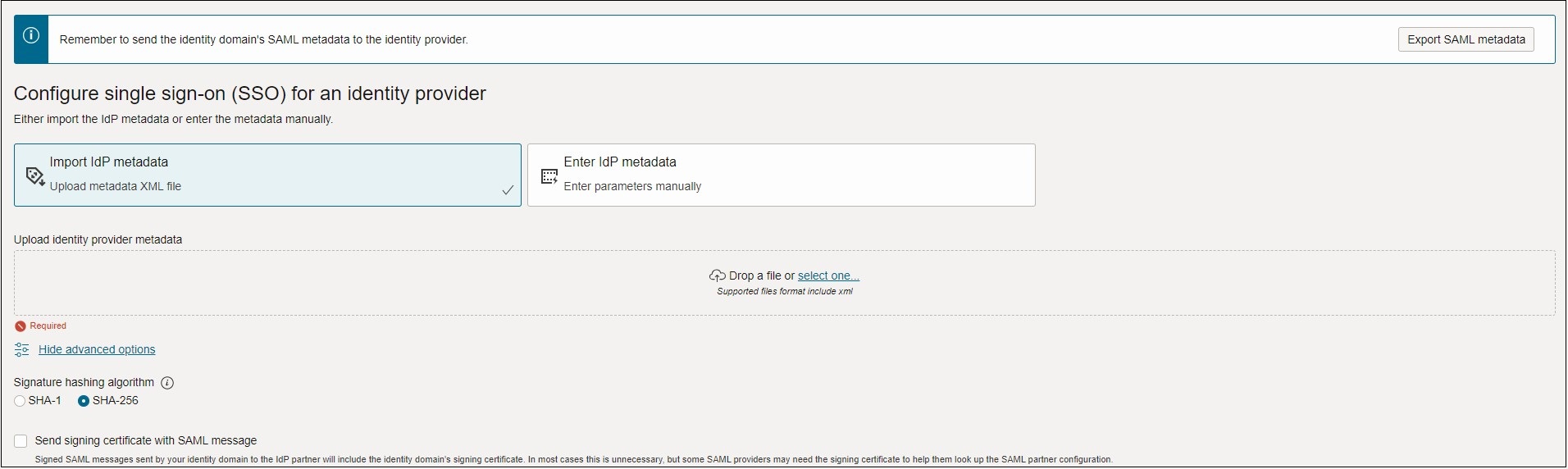

- Klicken Sie auf der Seite Metadaten austauschen auf die Schaltfläche SAML-Metadaten exportieren, um die SAML-Metadaten an Microsoft Entra ID zu senden.

- Wählen Sie IdP-Metadaten importieren aus. Suchen Sie die heruntergeladene Microsoft Entra ID-Metadatendatei, und wählen Sie sie aus. Informationen hierzu finden Sie unter In Microsoft Entra ID auszuführende Schritte.

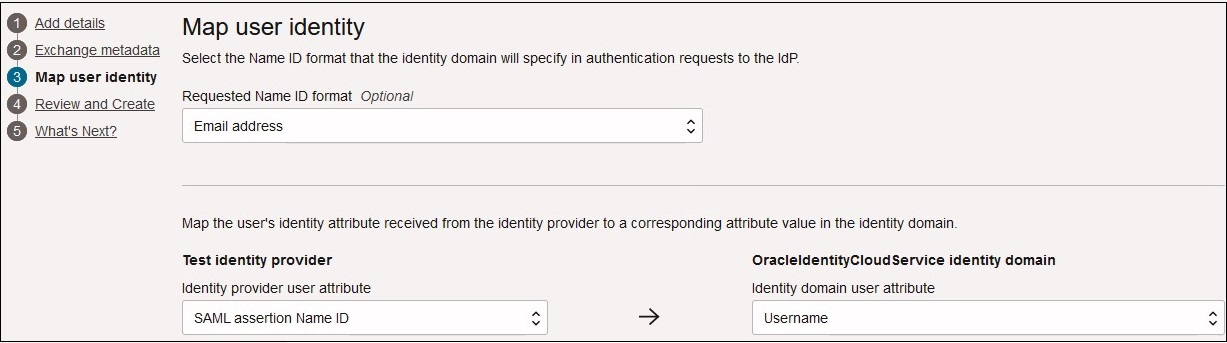

- Ordnen Sie unter Benutzeridentität zuordnen die von Microsoft Entra ID erhaltenen Identitätsattribute des Benutzers einer Oracle Cloud Infrastructure-Identitätsdomain zu.

- Wählen Sie unter Angefordertes NameID-Format das Format aus, in dem Microsoft Entra ID das Benutzerattribut an Oracle Identity Cloud Service weiterleitet.

- Wählen Sie unter IdP testen das Microsoft Entra ID-Attribut aus, das den Benutzer eindeutig identifiziert. Um ein anderes Attribut als die Benutzer-ID (z.B. die E-Mail-ID) zu verwenden, wählen Sie SAML-Attribut aus. Wählen Sie andernfalls Namens-ID aus.

- Wählen Sie unter OracleIdentityCloudService-Identitätsdomain das Oracle Identity Cloud Service-Attribut aus, dem Sie das ausgewählte Microsoft Entra ID-Attribut zuordnen möchten.

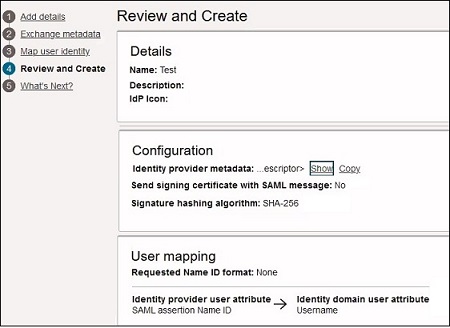

- Prüfen Sie im Fenster Prüfen und erstellen die Einstellungen für Microsoft Entra ID. Wenn die Einstellungen richtig sind, klicken Sie auf Erstellen. Klicken Sie neben den Einstellungen auf Bearbeiten, wenn Sie sie ändern müssen.

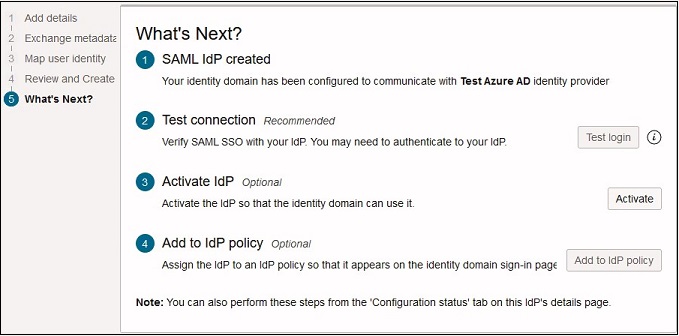

- Auf der Seite Wie geht es weiter? zeigt die Konsole eine Meldung an, wenn Microsoft Entra ID als SAML-IdP erstellt wurde.

- Klicken Sie auf Verbindung testen, um sicherzustellen, dass die SAML-SSO-Verbindung ordnungsgemäß funktioniert.

- Klicken Sie auf IdP aktivieren, um Microsoft Entra ID für die Verwendung durch die Identitätsdomain zu aktivieren.

- Klicken Sie auf Zu IdP-Policy hinzufügen, um Microsoft Entra ID einer bereits erstellten Policy-Regel zuzuweisen. Informationen hierzu finden Sie in der Dokumentation IdP-Policy erstellen und Regel zuweisen.

- Klicken Sie auf Schließen.

IdP-Policy erstellen und Regel zuweisen

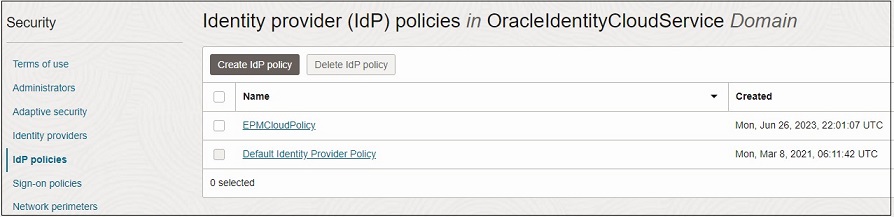

- Klicken Sie auf Sicherheit, IDP-Policys.

- Klicken Sie auf der Seite Identitätsprovider-(IdP-)Policys auf IdP-Policy erstellen.

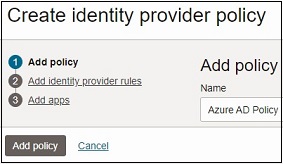

- Geben Sie auf der Seite Policy hinzufügen den Namen im Feld Name ein, und klicken Sie auf Policy hinzufügen.

Nach dem Klicken auf Policy hinzufügen wird die IdP-Policy hinzugefügt.

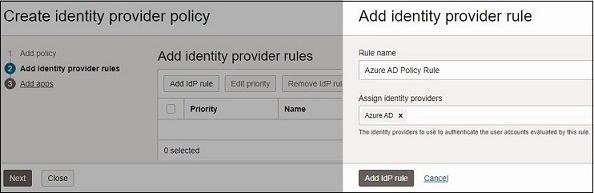

- Klicken Sie auf der Seite Identitätsproviderregeln hinzufügen auf IdP-Regel hinzufügen, um Regeln für diese Policy zu definieren.

- Geben Sie im Feld Regelname einen Namen für die IdP-Regel ein.

- Verwenden Sie das Menü Identitätsprovider zuweisen, um Microsoft Entra ID dieser Regel zuzuweisen.

- Klicken Sie auf IdP-Regel hinzufügen.

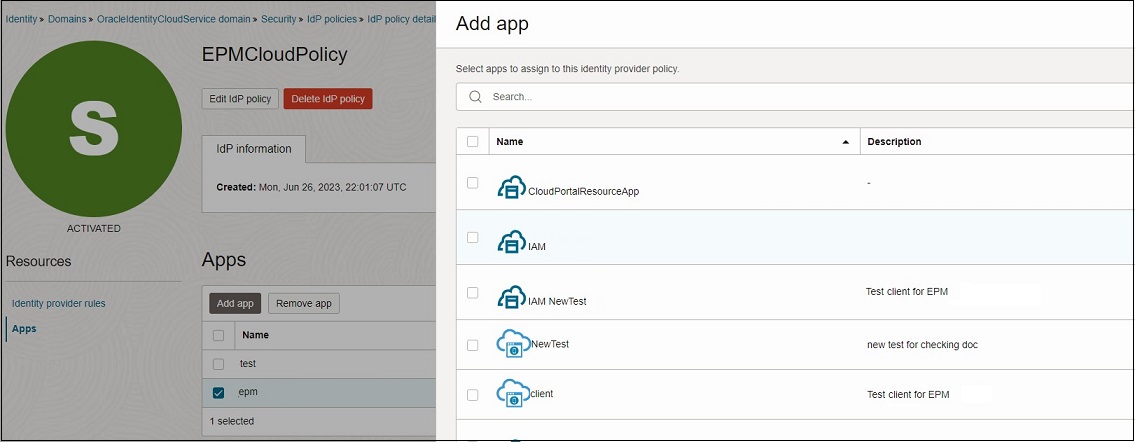

- Klicken Sie auf Anwendungen hinzufügen. Suchen Sie die Apps, die Sie dieser IdP-Policy zuweisen möchten, und wählen Sie sie aus.

- Klicken Sie auf App hinzufügen.