Etapes à effectuer dans Microsoft Entra ID

Pour configurer Microsoft Entra ID en tant que fournisseur d'identités, effectuez les actions suivantes :

- Ajoutez la console Oracle Cloud Infrastructure en tant qu'application d'entreprise dans Azure AD.

- Affectez des utilisateurs Azure AD à l'application d'entreprise Oracle IDCS.

- Configuration de l'authentification unique pour l'application d'entreprise Console Oracle Cloud Infrastructure.

Reportez-vous à la documentation Microsoft Entra ID afin d'obtenir les étapes et explications détaillées pour la configuration.

Ajout de la console Oracle Cloud Infrastructure en tant qu'application d'entreprise

- Accédez à la page de connexion de Microsoft Entra ID et connectez-vous.

- Dans le volet de navigation de gauche de l'accueil, cliquez sur Applications, puis sur Applications d'entreprise.

- Cliquez sur Nouvelle application. Parcourez l'écran de la galerie Microsoft Entra, sur lequel Oracle apparaît en tant que plate-forme cloud.

- Cliquez sur Oracle pour afficher la liste des plates-formes Oracle Cloud disponibles.

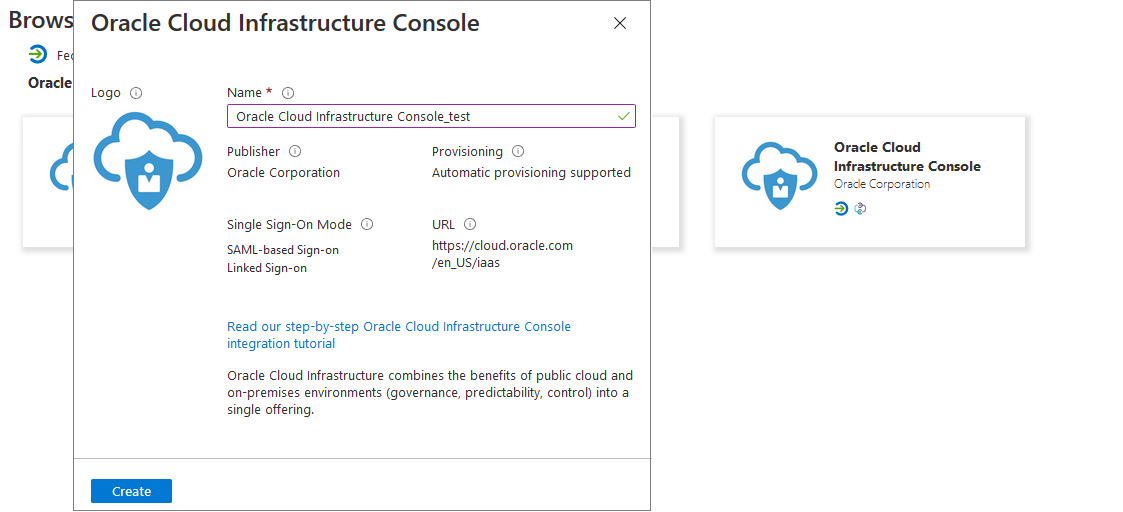

- Cliquez sur Console Oracle Cloud Infrastructure.

- Entrez un nom, puis cliquez sur Créer pour ajouter une instance d'application d'entreprise Oracle Cloud Infrastructure.

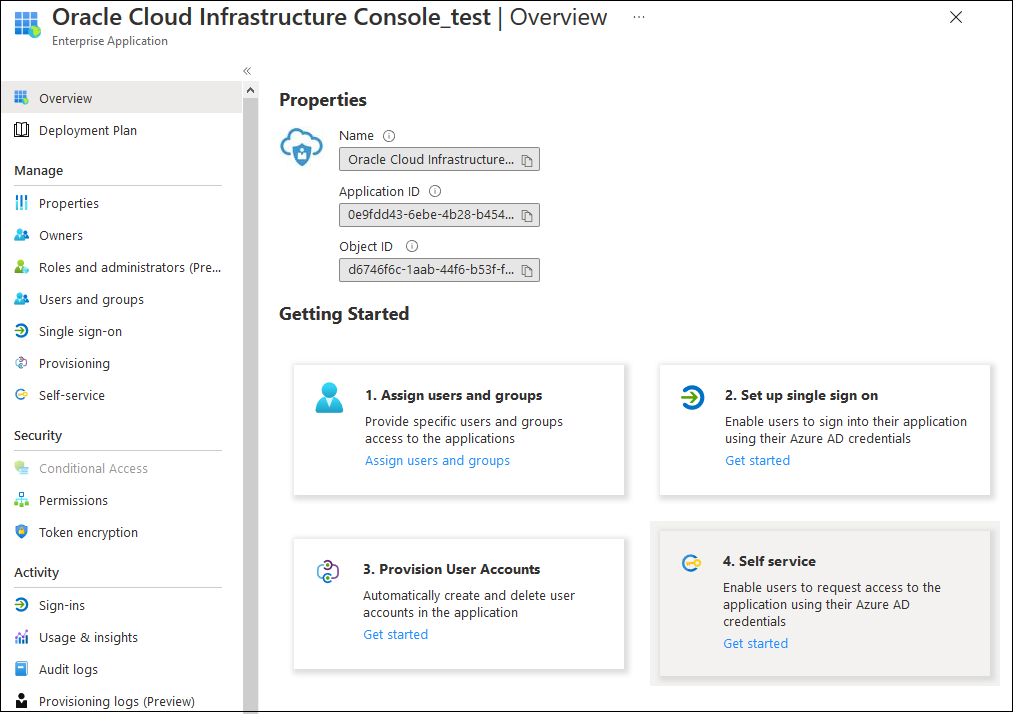

Une présentation des propriétés de l'application d'entreprise est affichée.

Affectation d'utilisateurs Microsoft Entra ID à l'application d'entreprise Console Oracle Cloud Infrastructure

Seuls les utilisateurs indiqués peuvent se connecter à Microsoft Entra ID, et être fédérés avec Oracle Fusion Cloud Enterprise Performance Management et Oracle Fusion Cloud Enterprise Data Management . Vous pouvez également affecter des groupes d'utilisateurs. Assurez-vous que ces utilisateurs ou groupes sont déjà dans Microsoft Entra ID.

- Dans le panneau de navigation de gauche de l'application Console Oracle Cloud Infrastructure, cliquez sur Utilisateurs et groupes sous Gérer. Vous pouvez également cliquer sur Attribuer des utilisateurs et des groupes sur la page Présentation de l'application Enterprise.

- Cliquez sur Ajouter un utilisateur/groupe.

- Dans Utilisateurs, cliquez sur Aucun utilisateur sélectionné pour ouvrir l'écran Utilisateurs. Sélectionnez les utilisateurs à affecter à l'application, puis cliquez sur Sélectionner.

- Cliquez sur Affecter pour affecter les utilisateurs sélectionnés à l'application.

Configuration de l'authentification unique pour l'application d'entreprise Console Oracle Cloud Infrastructure

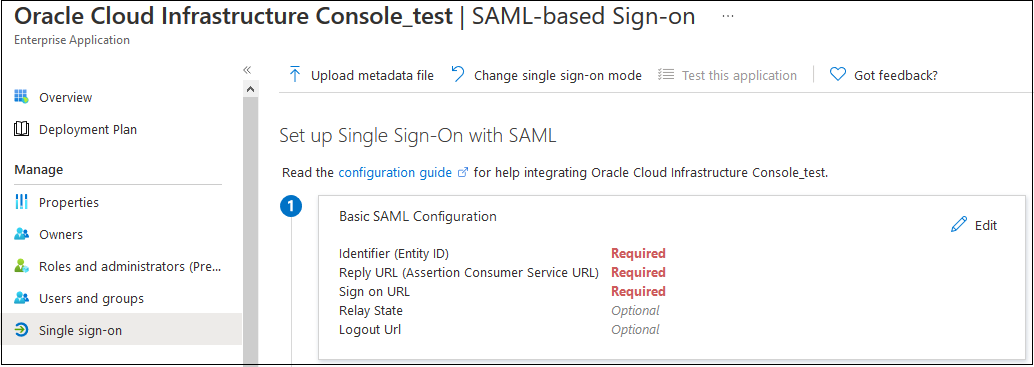

- Cliquez sur Authentification unique dans le volet de navigation de gauche.

- Dans Sélectionner une méthode d'authentification unique, cliquez sur SAML.

L'écran Configurer l'authentification unique avec SAML apparaît.

- Entrez les détails de la configuration SAML de base.

Les informations à saisir au cours de cette étape sont générées lors de la configuration de SAML dans Oracle Identity Cloud Service.

- Cliquez sur Modifier dans la section Configuration SAML de base.

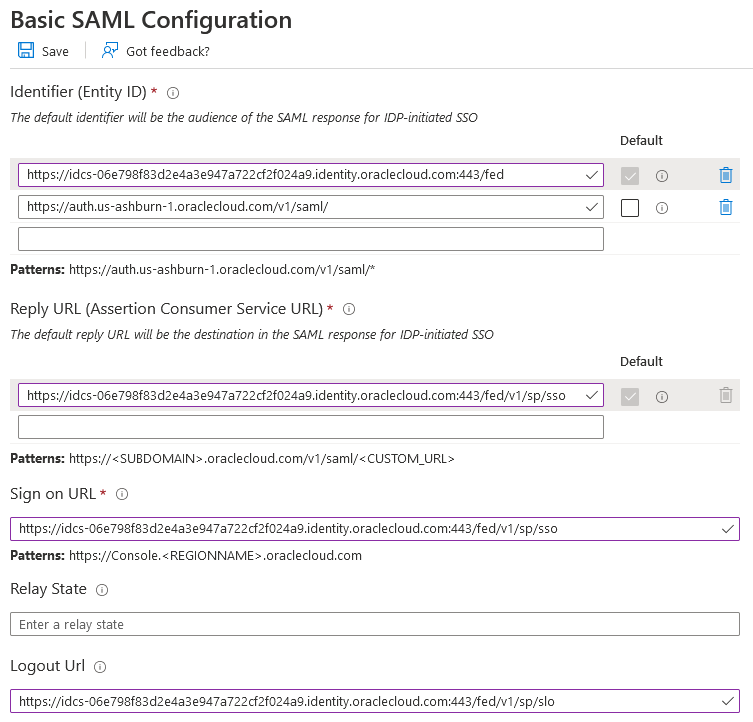

- Sur la page Configuration SAML de base, saisissez les paramètres d'authentification unique avec Oracle Identity Cloud Service.

Note:

Les paramètres Oracle Identity Cloud Service à saisir en tant que paramètres SAML de base suivent ce format prévisible : https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fedL'élément CUSTOMER_IDENTIFIER est une chaîne alphanumérique unique propre à votre location. Elle fait partie de l'URL Oracle Identity Cloud Service. Par exemple, si l'URL de connexion est https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/ui/v1/signin, l'élément CUSTOMER_IDENTIFIER est 01e711f676d2e4a3e456a112cf2f031a9, que vous utilisez pour dériver les paramètres de configuration SAML. Dans cet exemple, l'identificateur (ID d'entité) serait https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com:443/fed.

Afin de visualiser l'ensemble des paramètres de configuration Oracle Identity Cloud Service connus pour la location, saisissez l'URL Oracle Identity Cloud Service en ajoutant /.well-known/idcs-configuration à la fin. Par exemple, https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/.well-known/idcs-configuration.- Identificateur (ID d'entité) : ID de fournisseur défini lors du provisionnement d'Oracle Identity Cloud Service pour votre organisation.

Exemple :https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed

Note:

Cochez la case Valeur par défaut pour indiquer qu'il s'agit de l'identificateur par défaut. - URL de réponse : point de terminaison dans Oracle Identity Cloud Service qui traitera les assertions SAML entrantes de Microsoft Entra ID. Egalement appelée URL de service consommatrice d'assertions, cette valeur est définie lors de la configuration d'Oracle Identity Cloud Service.

Exemple :https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- URL de connexion : URL de la page de connexion Cloud EPM et Oracle Enterprise Data Management Cloud qui exécute l'authentification unique lancée par Microsoft Entra ID.

Exemple :https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- URL de déconnexion : URL du service de déconnexion d'Oracle Identity Cloud Service.

Exemple :https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/slo

- Identificateur (ID d'entité) : ID de fournisseur défini lors du provisionnement d'Oracle Identity Cloud Service pour votre organisation.

- Cliquez sur Enregistrer.

- Fermez la page Configuration SAML de base

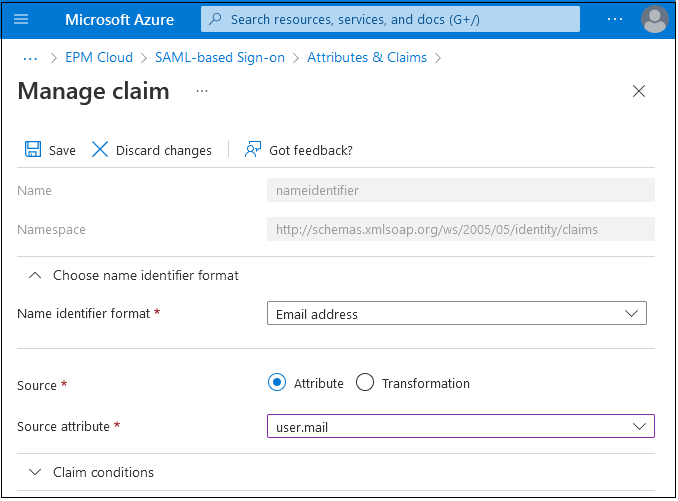

- Dans l'écran Configurer l'authentification unique avec SAML, saisissez les attributs et revendications de l'utilisateur :

- Cliquez sur Modifier dans Attributs et revendications.

- Sous Nom de la revendication, cliquez sur Identificateur d'utilisateur unique (ID de nom), sélectionnez une valeur d'attribut source, par exemple, user.mail. Cette valeur doit correspondre au format Requested NameID spécifié dans Oracle Identity Cloud Service.

- Cliquez sur Enregistrer.

- Fermez les pages Gérer les revendications et Attributs et revendications.

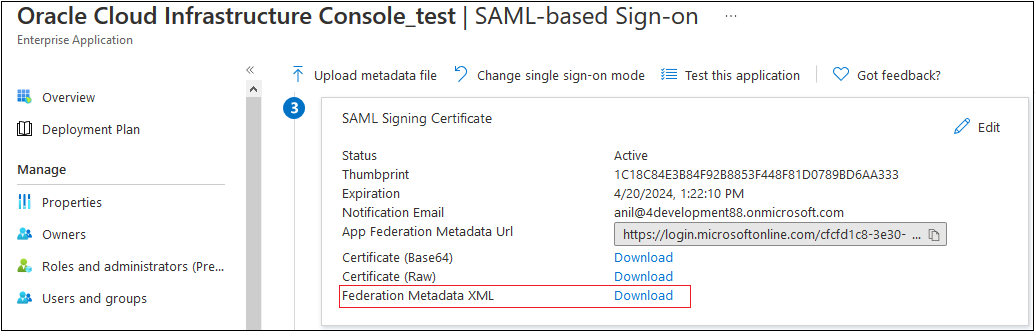

- Téléchargez le fichier de métadonnées Microsoft Entra ID.

- Dans l'écran Configurer l'authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur Télécharger en regard de XML de métadonnées de fédération.

- Suivez les invites à l'écran pour enregistrer le fichier de métadonnées dans un répertoire local accessible à partir d'Oracle Identity Cloud Service.

- Dans l'écran Configurer l'authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur Télécharger en regard de XML de métadonnées de fédération.