Etapes à suivre dans la console Oracle Cloud

Pour chacun des comptes pour lesquels vous voulez configurer l'authentification unique, effectuez les opérations suivantes :

- Gestion des utilisateurs Oracle Fusion Cloud Enterprise Performance Management

- Configuration d'Azure AD en tant que fournisseur d'identités SAML et affectation à une stratégie de fournisseur d'identités

Gestion des utilisateurs

- Créez des utilisateurs. Reportez-vous à la section Création d'utilisateurs.

- Affectez des utilisateurs à des rôles prédéfinis. Reportez-vous à la section Affectation de rôles.

Configuration de Microsoft Entra ID comme fournisseur d'identités SAML et affectation à une stratégie de fournisseur d'identités

Pour obtenir des instructions détaillées sur cette tâche, reportez-vous à la section Ajout d'un fournisseur d'identités SAML dans le guide documentation Oracle Cloud Infrastructure.

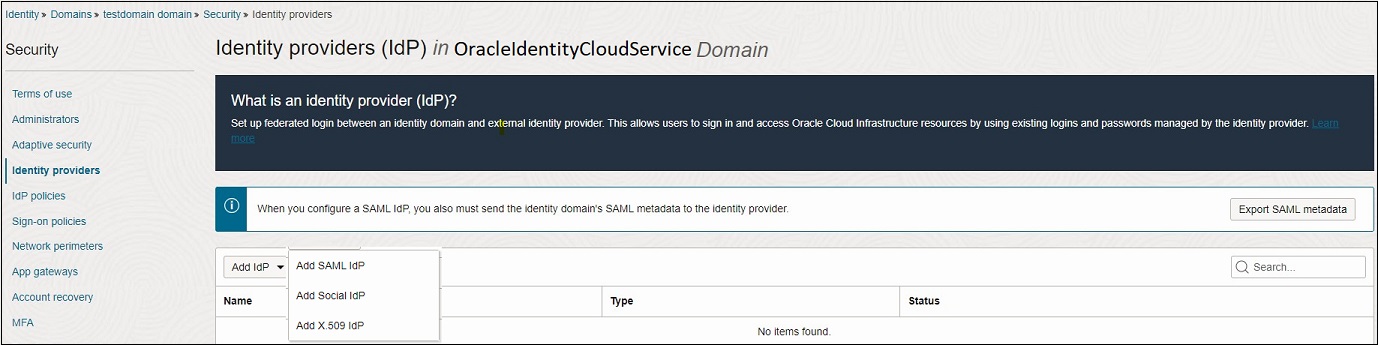

- Dans l'interface IAM, cliquez sur Sécurité, puis sur Fournisseurs d'identités.

- Cliquez sur Ajouter un fournisseur d'identités, puis sélectionnez Ajouter un fournisseur d'identités SAML.

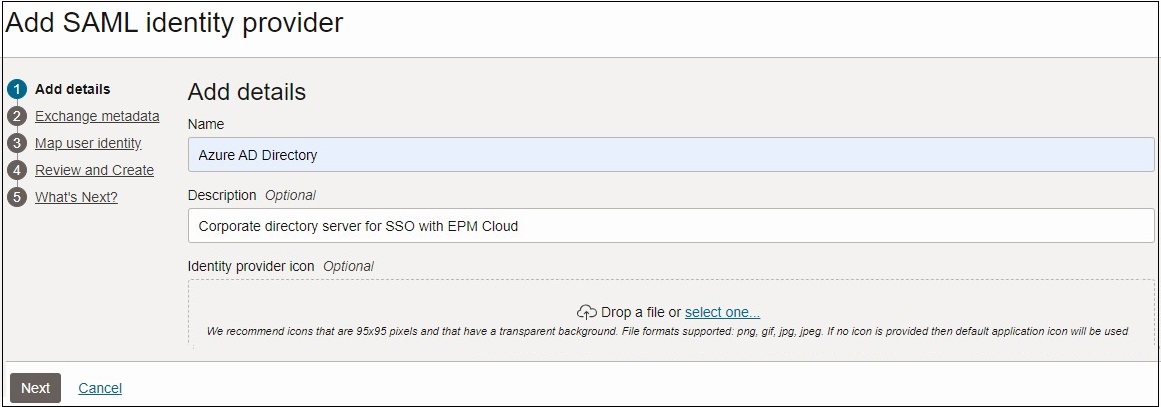

- Sur la page Ajouter des détails, procédez comme suit :

- Nom : saisissez le nom du fournisseur d'identités.

- (Facultatif) Description : saisissez la description du fournisseur d'identités.

- (Facultatif) Icône du fournisseur d'identités : glissez-déposez une image prise en charge ou cliquez sur en sélectionner un pour rechercher une image.

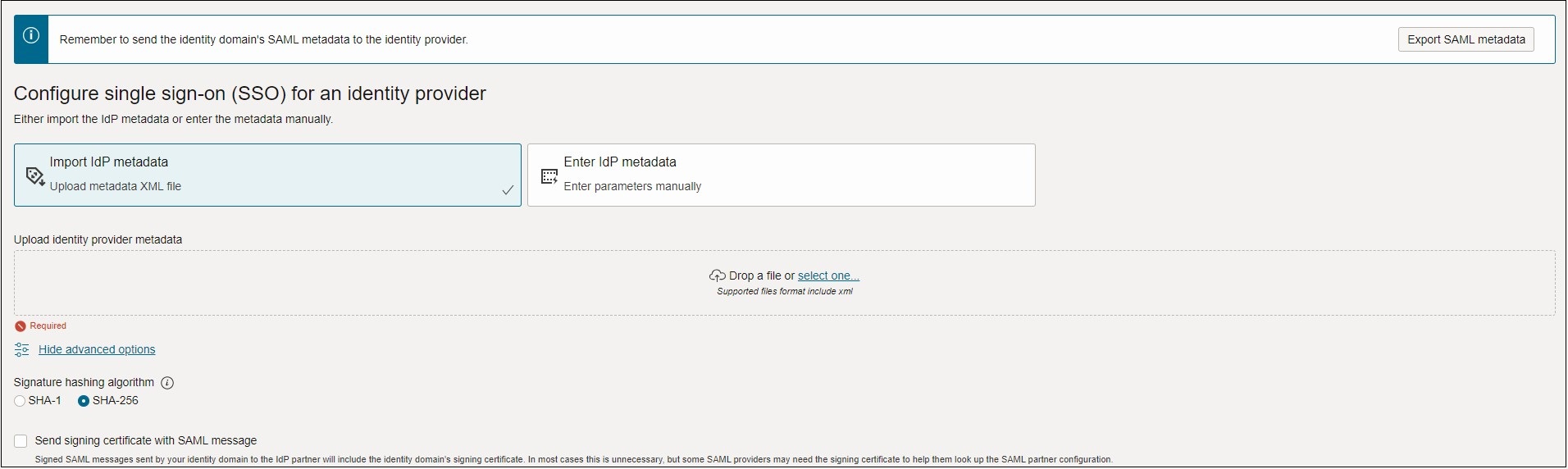

- Sur la page Echanger des métadonnées, cliquez sur le bouton Exporter les métadonnées SAML pour envoyer les métadonnées SAML vers Microsoft Entra ID.

- Sélectionnez Importer les métadonnées de fournisseur d'identités. Recherchez et sélectionnez le fichier de métadonnées Microsoft Entra ID que vous avez téléchargé. Reportez-vous à la section Etapes à effectuer dans Microsoft Entra ID.

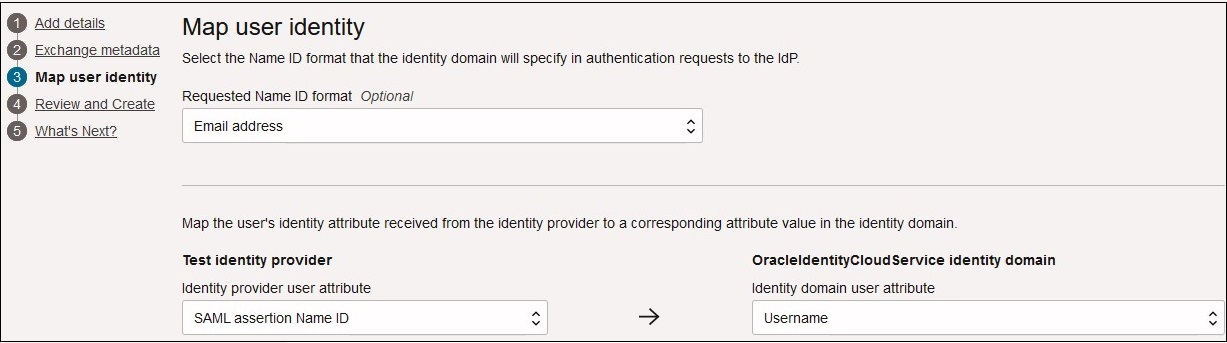

- Dans Mettre en correspondance l'identité utilisateur, mettez en correspondance les attributs d'identité de l'utilisateur reçus de Microsoft Entra ID avec un domaine d'identité Oracle Cloud Infrastructure.

- Pour Format de NameID demandé, sélectionnez le format dans lequel Microsoft Entra ID transmet l'attribut utilisateur à Oracle Identity Cloud Service.

- Pour Tester le fournisseur d'identités, sélectionnez l'attribut Microsoft Entra ID qui identifie l'utilisateur de façon unique. Pour utiliser un attribut autre que l'ID utilisateur (par exemple, l'ID de messagerie), sélectionnez Attribut SAML. Sinon, sélectionnez ID de nom.

- Pour Domaine d'identité OracleIdentityCloudService, sélectionnez l'attribut Oracle Identity Cloud Service avec lequel mettre en correspondance l'attribut Microsoft Entra ID sélectionné.

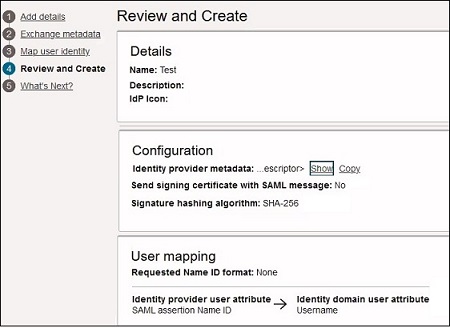

- Sur l'écran Vérifier et créer, vérifiez les paramètres Microsoft Entra ID. Si les paramètres sont corrects, cliquez sur Créer. Cliquez sur Modifier en regard de l'ensemble de paramètres si vous devez le modifier.

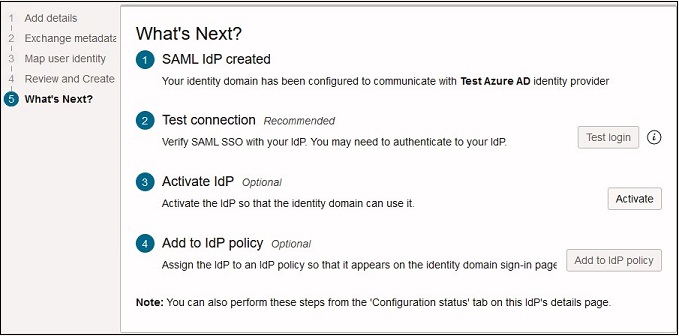

- Sur la page Etapes suivantes, la console affiche un message lorsque Microsoft Entra ID est créé en tant que fournisseur d'identités SAML.

- Cliquez sur Tester la connexion pour vérifier que la connexion SSO SAML fonctionne correctement.

- Cliquez sur Activer le fournisseur d'identités pour activer Microsoft Entra ID de sorte que le domaine d'identité puisse l'utiliser.

- Cliquez sur Ajouter à la stratégie de fournisseur d'identités pour affecter Microsoft Entra ID à une règle de stratégie existante que vous avez créée. Reportez-vous au guide Création d'une stratégie de fournisseur d'identités et affectation d'une règle.

- Cliquez sur Fermer.

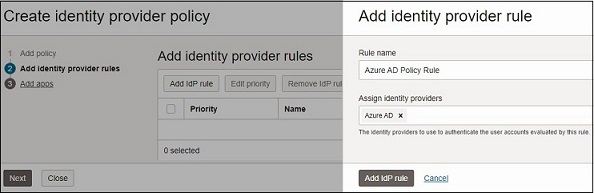

Création d'une stratégie de fournisseur d'identités et affectation d'une règle

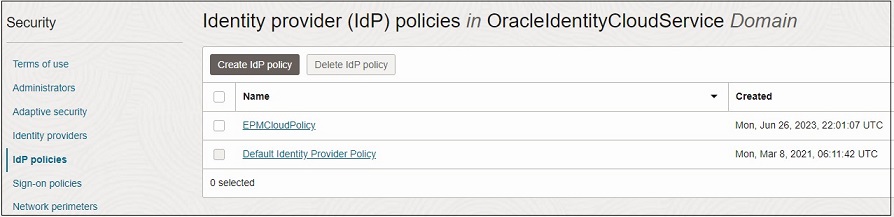

- Cliquez sur Sécurité, puis sur Stratégies de fournisseur d'identités.

- Sur la page Stratégies de fournisseur d'identités, cliquez sur Créer une stratégie de fournisseur d'identités.

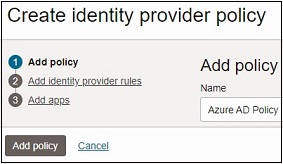

- Sur la page Ajouter une stratégie, entrez le nom, puis cliquez sur Ajouter une stratégie.

Une fois que vous avez cliqué sur Ajouter une stratégie, la stratégie de fournisseur d'identités est ajoutée.

- Sur la page Ajouter des règles de fournisseur d'identités, cliquez sur Ajouter une règle de fournisseur d'identités afin de définir des règles pour la stratégie.

- Entrez le nom de la règle de fournisseur d'identités.

- Utilisez le menu Affecter des fournisseurs d'identités pour affecter Microsoft Entra ID à cette règle.

- Cliquez sur Ajouter une règle de fournisseur d'identités.

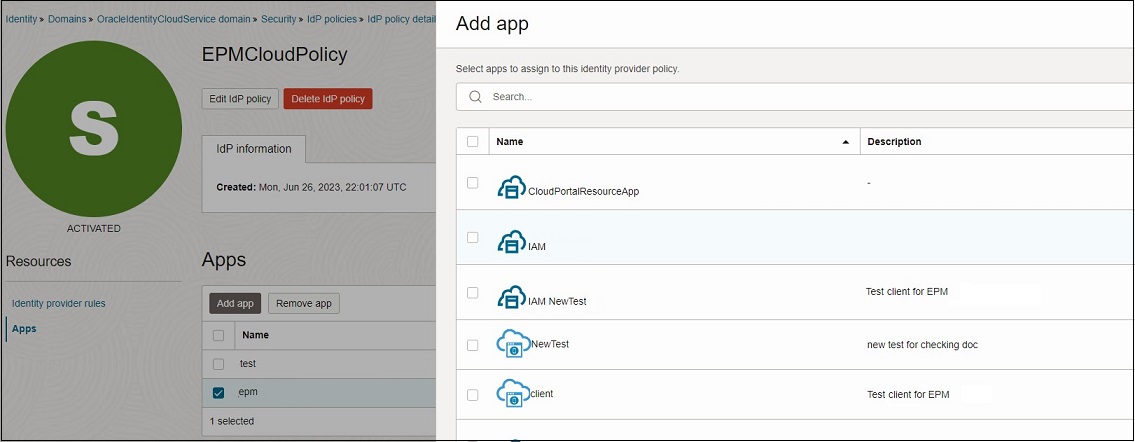

- Cliquez sur Ajouter des applications. Recherchez et sélectionnez les applications à affecter à la stratégie de fournisseur d'identités.

- Cliquez sur Ajouter une application.