Passi da completare in Microsoft Entra ID

Per configurare Microsoft Entra ID come provider di identità, procedere come segue.

- Aggiungere la console di Oracle Cloud Infrastructure come applicazione aziendale in Azure AD.

- Assegnare gli utenti di Azure AD all'applicazione enterprise Oracle IDCS.

- Impostazione dell'accesso SSO per l'applicazione Enterprise della console dell'infrastruttura Oracle Cloud.

Per i passi dettagliati e la spiegazione relativa al completamento della procedura di configurazione, fare riferimento alla documentazione di Microsoft Entra ID.

Aggiunta della console dell'infrastruttura Oracle Cloud come applicazione Enterprise

- Accedere alla pagina di connessione a Microsoft Entra ID e connettersi.

- Nel riquadro di navigazione sinistro della home page, fare clic su Applicazioni, quindi su Applicazioni aziendali.

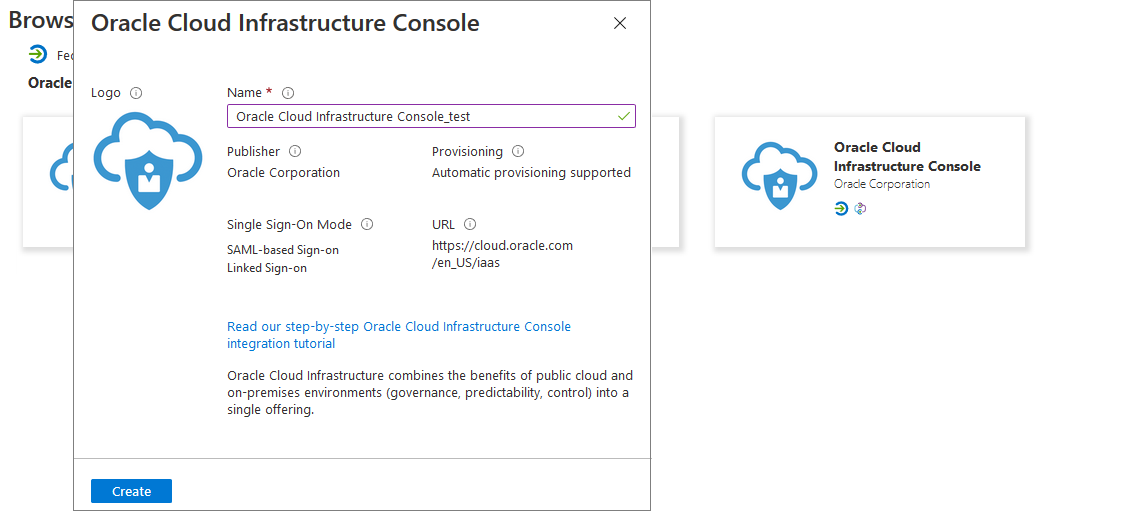

- Fare clic su Nuova applicazione. Schermata Esplora la galleria Microsoft Entra, in cui è elencato Oracle come piattaforma cloud.

- Fare clic su Oracle per visualizzare un elenco di piattaforme Oracle Cloud disponibili.

- Fare clic sulla console di Oracle Cloud Infrastructure.

- In Nome immettere un nome e quindi fare clic su Crea per aggiungere un'istanza dell'infrastruttura Oracle Cloud come applicazione Enterprise.

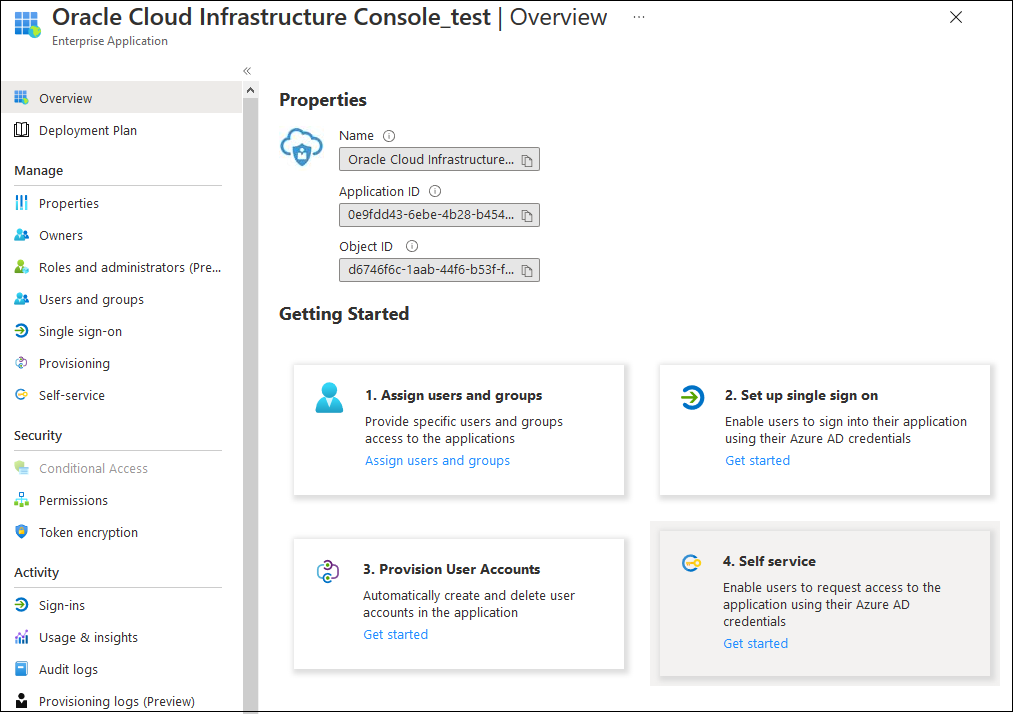

Viene visualizzata una panoramica delle proprietà dell'applicazione Enterprise.

Assegnazione degli utenti di Microsoft Entra ID all'applicazione Enterprise della console dell'infrastruttura Oracle Cloud

Solo gli utenti specificati possono effettuare il login a Microsoft Entra ID e venire federati con Oracle Fusion Cloud Enterprise Performance Management e Oracle Fusion Cloud Enterprise Data Management . È inoltre possibile assegnare gruppi di utenti. Assicurarsi che questi utenti o gruppi siano già presenti in Microsoft Entra ID.

- Nel riquadro di navigazione a sinistra dell'applicazione Console dell'infrastruttura Oracle Cloud Infrastructure, fare clic su Utenti e gruppi in Gestione. In alternativa, nella pagina Panoramica dell'applicazione fare clic su Assegna utenti e gruppi.

- Fare clic su Aggiungi utente/gruppo.

- In Utenti fare clic su Nessuna selezione per aprire la schermata Utenti. Selezionare gli utenti da assegnare all'applicazione e fare clic su Seleziona.

- Fare clic su Assegna per assegnare gli utenti selezionati all'applicazione.

Impostazione dell'accesso SSO per l'applicazione Enterprise della console dell'infrastruttura Oracle Cloud

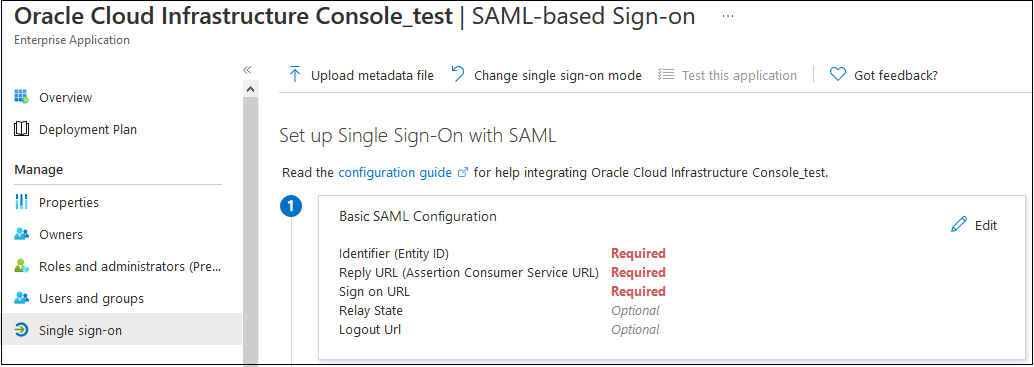

- Nel riquadro di navigazione a sinistra, fare clic su Single Sign-On.

- In Selezionare un metodo di accesso Single Sign-On fare clic su SAML.

Si apre la schermata Configura l'accesso Single Sign-On con SAML.

- Immettere i dettagli per la configurazione SAML di base.

Le informazioni da immettere in questo passo vengono generate durante la configurazione del metodo SAML in Oracle Identity Cloud Service.

- Fare clic su Modifica nella sezione Configurazione SAML di base.

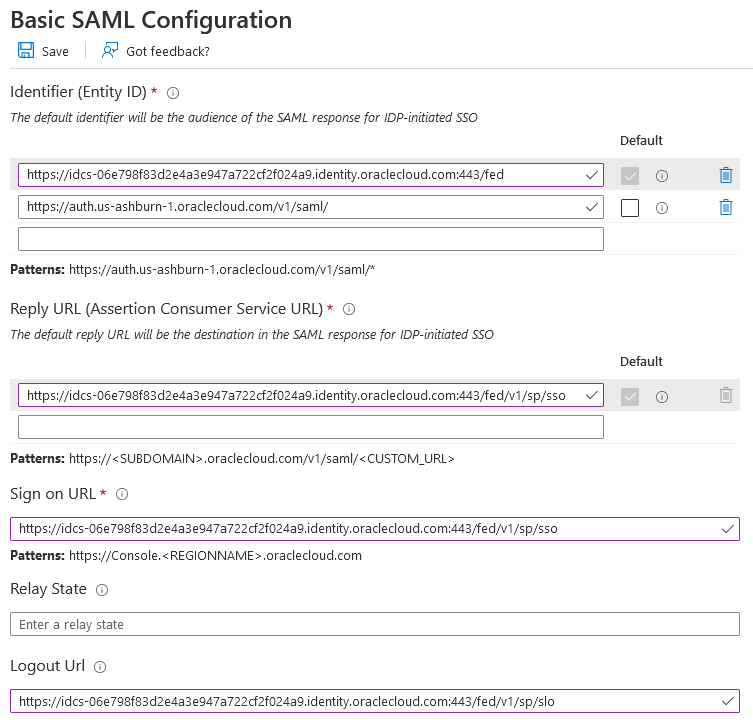

- Nella pagina Configurazione SAML di base specificare le impostazioni per l'accesso SSO per Oracle Identity Cloud Service.

Note:

Le impostazioni di Oracle Identity Cloud Service da inserire come impostazioni SAML di base sono conformi al seguente pattern prevedibile: https://idcs-IDENTIFICATIVO_CLIENTE.identity.oraclecloud.com:443/fedIDENTIFICATIVO_CLIENTE è una stringa alfanumerica univoca specifica della tenancy. Fa parte dell'URL di Oracle Identity Cloud Service. Ad esempio, se l'URL di accesso è https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/ui/v1/signin, IDENTIFICATIVO_CLIENTE è 01e711f676d2e4a3e456a112cf2f031a9, che viene usato per derivare le impostazioni della configurazione SAML. In questo esempio, l'identificativo (ID entità) sarà pertanto https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com:443/fed.

Per visualizzare tutte le impostazioni di configurazione note di Oracle Identity Cloud Service per la tenancy in uso, immettere l'URL di Oracle Identity Cloud Service seguito da /.well-known/idcs-configuration. Ad esempio, https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/.well-known/idcs-configuration.- Identificativo (ID entità): ID provider impostato durante il provisioning di Oracle Identity Cloud Service per l'organizzazione.

Esempio: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed

Note:

Selezionare la casella di controllo Predefinito per indicare che si tratta dell'identificativo predefinito. - URL di risposta: endpoint in Oracle Identity Cloud Service che elaborerà le asserzioni SAML in entrata provenienti da Microsoft Entra ID. Noto anche come URL del servizio consumer di asserzione, questo valore viene impostato durante la configurazione di Oracle Identity Cloud Service.

Esempio: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- URL di accesso: URL della pagina di accesso di Cloud EPM e Oracle Enterprise Data Management Cloud che esegue l'accesso SSO avviato da Microsoft Entra ID.

Esempio: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- URL disconnessione: URL del servizio di disconnessione da Oracle Identity Cloud Service.

Esempio: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/slo

- Identificativo (ID entità): ID provider impostato durante il provisioning di Oracle Identity Cloud Service per l'organizzazione.

- Fare clic su Salva.

- Chiudere la pagina Configurazione SAML di base

- Nella schermata Imposta Single Sign-On con SAML immettere gli attributi utente e le attestazioni, come indicato di seguito.

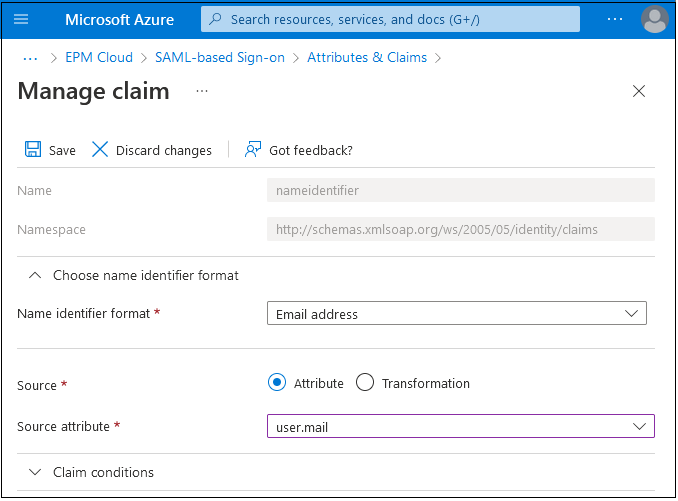

- In Attributi e attestazioni fare clic su Modifica.

- In Nome attestazione, fare clic su Identificatore utente univoco (ID nome), selezionare un valore per l'attributo di origine, ad esempio user.mail. Questo valore deve corrispondere al formato NameID richiesto specificato in Oracle Identity Cloud Service.

- Fare clic su Salva.

- Chiudere le pagine Gestione attestazione e Attributi e attestazioni.

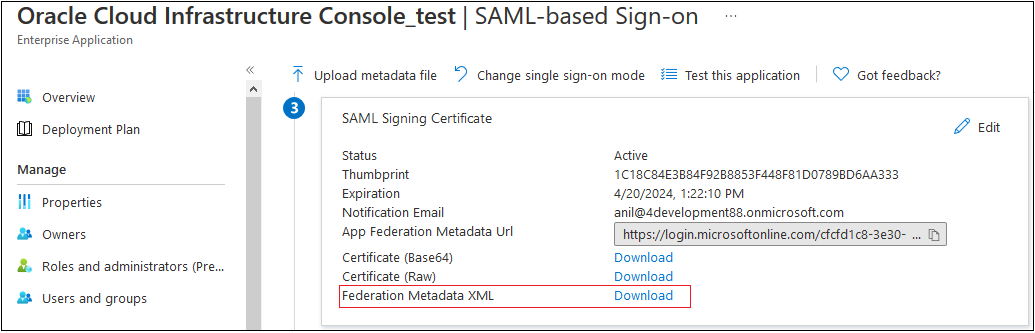

- Scaricare il file di metadati di Microsoft Entra ID.

- Nella schermata Imposta Single Sign-On con SAML, nella sezione Certificato di firma SAML fare clic su Scarica accanto a XML metadati federazione.

- Seguire le istruzioni sullo schermo per salvare il file di metadati in una directory locale a cui sarà possibile accedere da Oracle Identity Cloud Service.

- Nella schermata Imposta Single Sign-On con SAML, nella sezione Certificato di firma SAML fare clic su Scarica accanto a XML metadati federazione.