Passi da completare nella console di Oracle Cloud

Per ogni account per il quale si desidera impostare l'autenticazione SSO, completare le azioni indicate di seguito.

- Gestione di utenti Oracle Fusion Cloud Enterprise Performance Management

- Configurazione di Azure AD come provider di identità SAML e relativa assegnazione a un criterio del provider di identità

Gestione degli utenti

- Creare gli utenti. Fare riferimento alla sezione Creazione dell'utente.

- Assegnazione di ruoli predefiniti agli utenti. Fare riferimento alla sezione Assegnazione di ruoli.

Impostare Microsoft Entra ID come provider di identità SAML ed effettuare l'assegnazione a un criterio provider di identità

Per istruzioni dettagliate su questo task, fare riferimento alla sezione Aggiunta di un provider di identità SAML in Documentazione di Oracle Cloud Infrastructure.

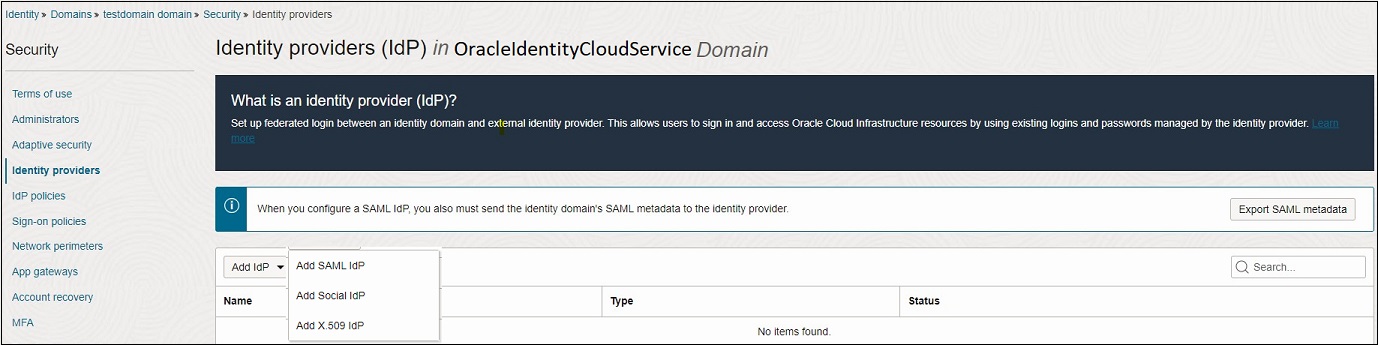

- Nell'interfaccia IAM, fare clic su Sicurezza, quindi su Provider di identità.

- Fare clic su Aggiungi IdP, quindi selezionare Aggiungi IdP SAML.

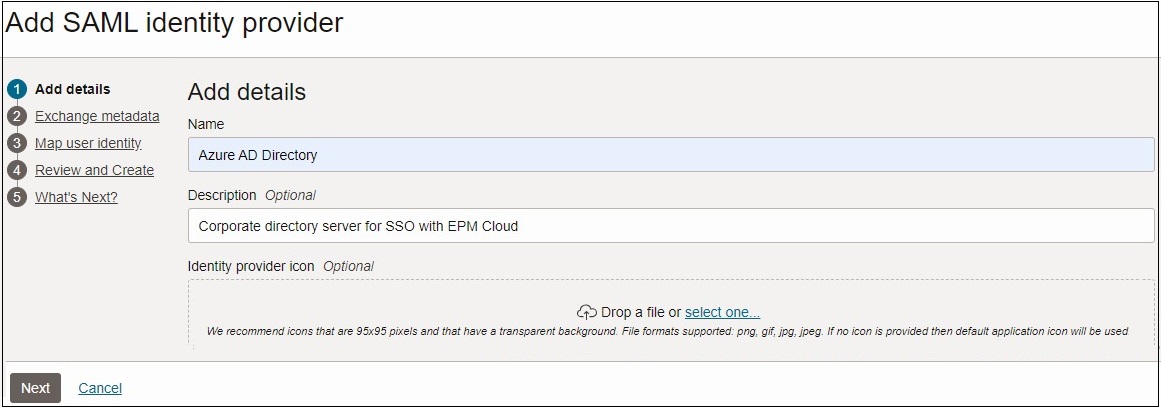

- Nella scheda Aggiungi dettagli, effettuare le operazioni riportate di seguito.

- Nome: immettere il nome del provider di identità.

- (Facoltativo) Descrizione: immettere una descrizione del provider di identità.

- (Facoltativo) Icona del provider di identità: trascinare e rilasciare un'immagine supportata oppure fare clic su Seleziona uno per cercare l'immagine.

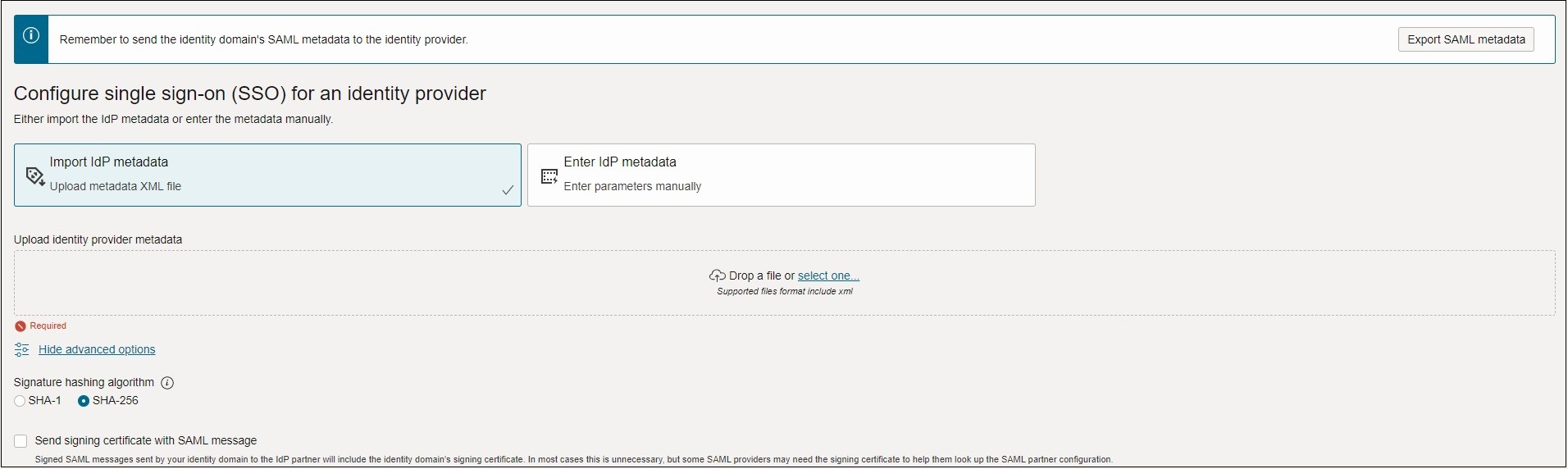

- Nella pagina Scambia metadati, fare clic sul pulsante Esporta metadati SAML per inviare i metadati SAML a Microsoft Entra ID.

- Selezionare Importa metadati IdP. Sfogliare e selezionare il file di metadati Microsoft Entra ID scaricato. Fare riferimento alla sezione Passi da completare in Microsoft Entra ID.

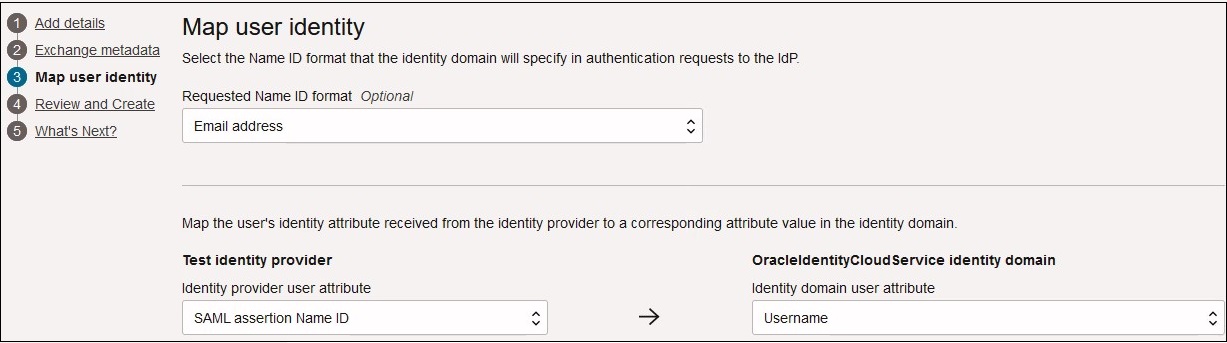

- In Mappa identità utente, mappare gli attributi di identità dell'utente provenienti da Microsoft Entra ID su un dominio di Identity dell'infrastruttura Oracle Cloud.

- Come formato NameID obbligatorio, selezionare il formato utilizzato da Microsoft Entra ID per inoltrare l'attributo utente a Oracle Identity Cloud Service.

- Per il test del provider di identità, selezionare l'attributo di Microsoft Entra ID che identifica in modo univoco l'utente. Per utilizzare un attributo diverso dall'ID utente, ad esempio l'ID e-mail, selezionare Attributo SAML. In caso contrario, selezionare ID nome.

- Come dominio di Identity OracleIdentityCloudService, selezionare l'attributo di Oracle Identity Cloud Service su cui si desidera mappare l'attributo di Microsoft Entra ID selezionato.

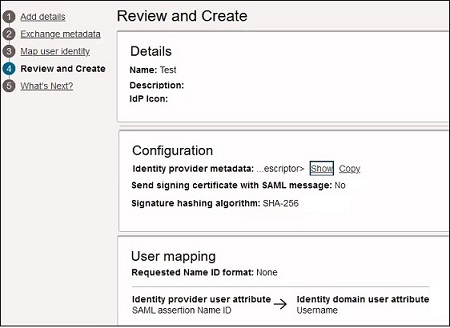

- Nella schermata Rivedi e crea, rivedere le impostazioni di Microsoft Entra ID. Se le impostazioni sono corrette, fare clic su Crea. Fare clic su Modifica accanto al set di impostazioni, se è necessario modificarle.

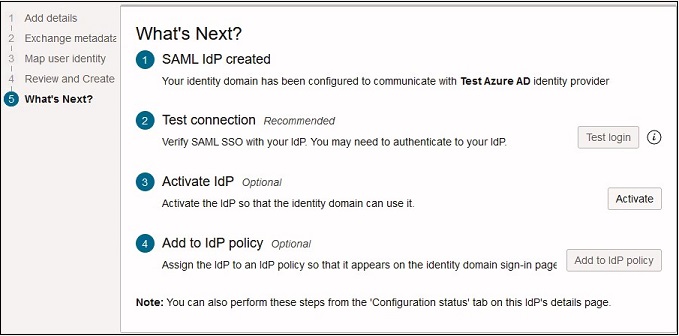

- Nella pagina Operazioni successive, la console visualizza un messaggio quando Microsoft Entra ID viene creato come provider di identità SAML.

- Fare clic su Test connessione per verificare che la connessione SSO SAML funzioni correttamente.

- Fare clic su Attiva provider di identità per attivare Microsoft Entra ID in modo che il dominio di Identity possa utilizzarlo.

- Fare clic su Aggiungi a criterio provider di identità per assegnare Microsoft Entra ID a una regola di criterio esistente creata. Fare riferimento alla sezione Creazione di un criterio del provider di identità e assegnazione alla regola.

- Fare clic su Chiudi.

Creazione di un criterio provider di identità e assegnazione della regola

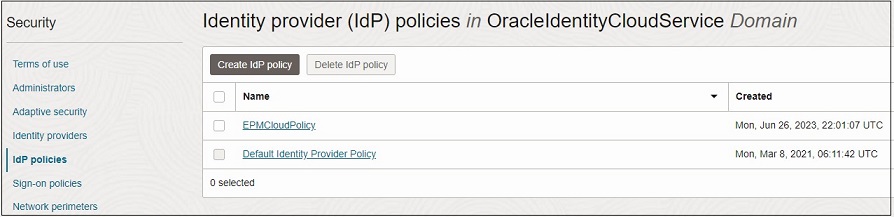

- Fare clic su Sicurezza e quindi su Criteri IdP.

- Nella pagina Criteri provider di identità (IdP), fare clic su Crea criterio IdP.

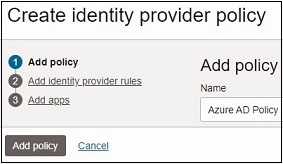

- Nella pagina Aggiungi criterio, immettere il Nome e quindi fare clic su Aggiungi criterio.

Dopo avere fatto clic su Aggiungi criterio, il criterio provider di identità viene aggiunto.

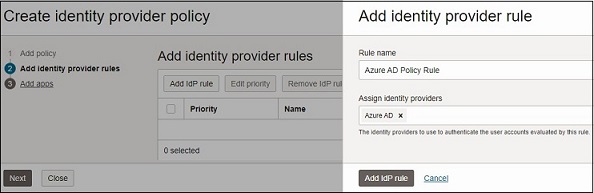

- Nella pagina Aggiungi regole provider di identità, fare clic su Aggiungi regola IdP per definire le regole per questo criterio.

- Immettere un Nome regola per la regola provider di identità.

- Utilizzare il menu Assegna provider di identità per assegnare Microsoft Entra ID a questa regola.

- Fare clic su Aggiungi regola IdP.

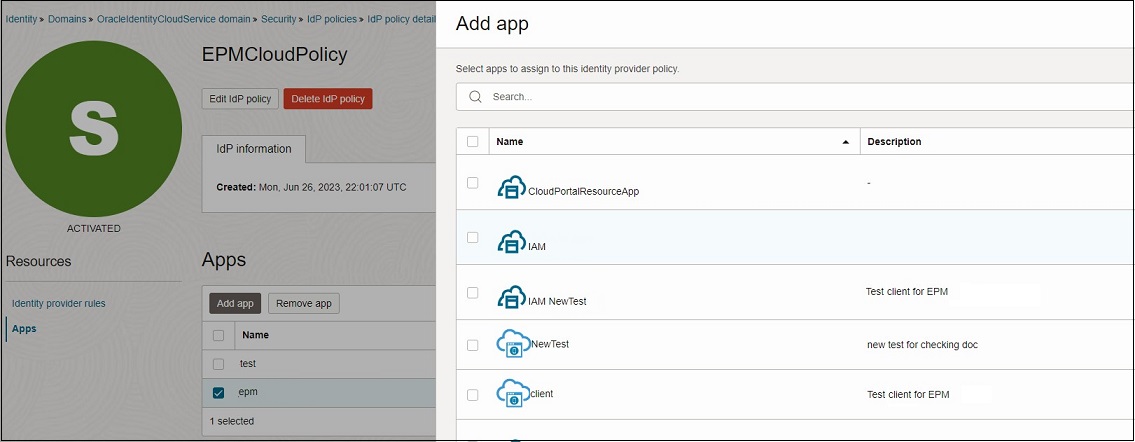

- Fare clic su Aggiungi applicazioni. Cercare e selezionare le applicazioni da assegnare a questo criterio provider di identità.

- Fare clic su Aggiungi applicazione.