Uitleg over opties voor implementatiearchitectuur

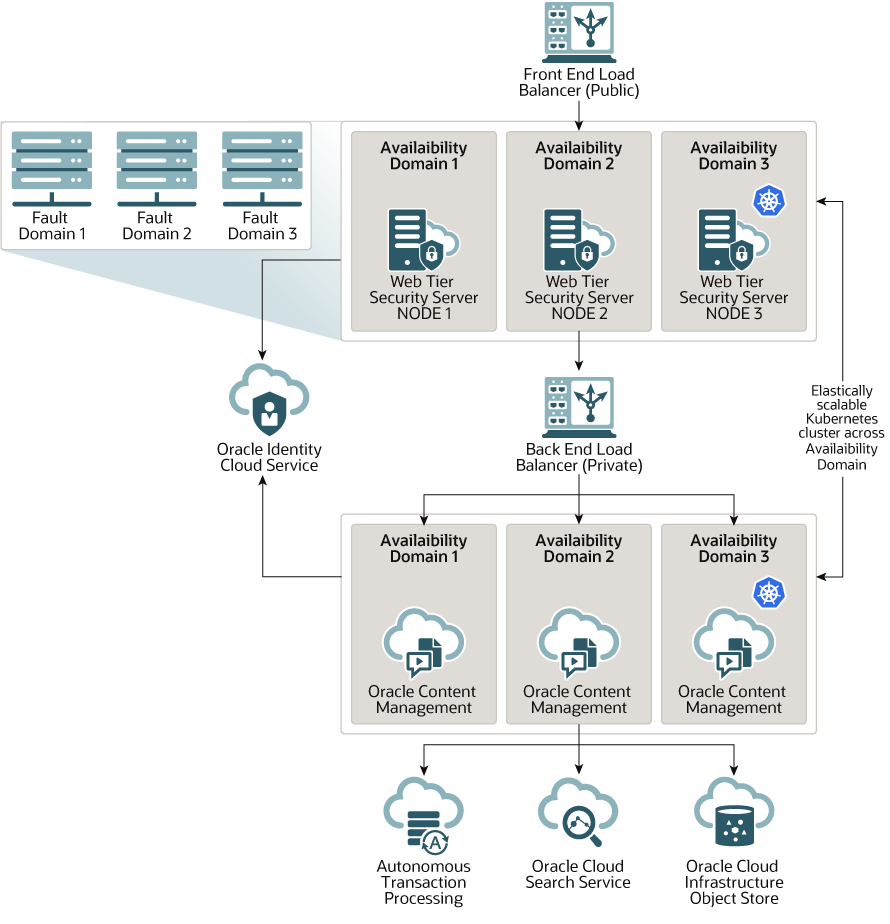

Bij de aanvankelijke provisionering worden alle instances van Oracle Content Management geïmplementeerd op Oracle Cloud Infrastructure. Deze architectuur is een topologie met hoge beschikbaarheid in meerdere beschikbaarheidsdomeinen binnen één geografische regio. Hiervoor wordt Oracle Container Engine for Kubernetes (OKE) gebruikt met de flexibel schaalbare Kubernetes-clusters in deze beschikbaarheidsdomeinen.

- Beschikbaarheidsdomeinen: een beschikbaarheidsdomein bestaat uit een of meer datacenters die binnen een regio liggen. Beschikbaarheidsdomeinen zijn van elkaar geïsoleerd, fouttolerant en zullen zelden tegelijk storingen vertonen. Omdat beschikbaarheidsdomeinen geen fysieke infrastructuur delen, zoals voeding of koeling, of het interne beschikbaarheidsdomeinnetwerk, is een storing die van invloed is op één beschikbaarheidsdomein zelden van invloed op andere beschikbaarheidsdomeinen. Beschikbaarheidsdomeinen in een regio zijn met elkaar verbonden via een netwerk met weinig vertraging en een hoge bandbreedte. Deze voorspelbare, gecodeerde onderlinge verbinding tussen beschikbaarheidsdomeinen levert de bouwstenen voor zowel hoge beschikbaarheid als herstel na een calamiteit.

- Foutdomeinen: een foutdomein is een groepering van hardware en infrastructuur binnen een beschikbaarheidsdomein. Elk beschikbaarheidsdomein bevat drie foutdomeinen. Met foutdomeinen kunt u uw instances zo verdelen dat ze zich niet op dezelfde fysieke hardware binnen één beschikbaarheidsdomein bevinden. Dit heeft als resultaat dat hardwarestoringen of onderhoudsactiviteiten die van invloed zijn op één foutdomein niet van invloed zijn op instances in andere foutdomeinen. U kunt desgewenst bij het opstarten het foutdomein voor een nieuwe instance opgeven, of u kunt er automatisch een laten selecteren.

In een standaardimplementatie worden met OKE automatisch meerdere clusters (of nodes) gemaakt in meerdere beschikbaarheidsdomeinen. Alle sites en activa worden gesynchroniseerd met elk beschikbaarheidsdomein. Als één beschikbaarheidsdomein uitvalt, wordt met OKE automatisch al het inkomende verkeer naar de operationele beschikbaarheidsdomeinen geleid. Op die manier merken eindgebruikers niets van service-uitval terwijl het beschikbaarheidsdomein met de storing wordt hersteld.

We raden u aan om met de optie Upgradeschema te bepalen wanneer voor uw instances een nieuwe release van Oracle Content Management wordt geïnstalleerd. Meestal wordt voor de instance die wordt gebruikt voor productieverkeer, evenals voor instances die worden gebruikt voor verkeer bij een storing, de optie voor vertraagd upgraden ingesteld. Voor instances die zijn bedoeld voor ontwikkeling en testen, gebruikt u de optie voor direct upgraden. Met deze combinatie van instellingen beschikt u over een volledige releasecyclus. Dit garandeert dat de code solide is en dat u voldoende tijd hebt om problemen aan te pakken voordat deze van invloed zijn op het productieverkeer. De optie 'Upgradeschema' wordt ingesteld bij uw Oracle Content Management instance maken.

Meer dan hoge beschikbaarheid

Een service met hoge beschikbaarheid is ontworpen om te zorgen voor een hoge mate van operationele tijd en toegankelijkheid. Toch hebben veel klanten aanvullende behoeften waaraan kan worden voldaan met verschillende architecturen. Deze aanvullende architecturen, met nog altijd het voordeel van de hoge beschikbaarheid die kant-en-klaar wordt geleverd door Oracle Cloud Infrastructure en OKE, kunnen worden gebouwd ter ondersteuning van ontwikkelingsprocessen, zelfs failover in meerdere regio's, of worden uitgebreid met zeer snelle privéverbindingen. Als u de architectuur wilt vinden die aan uw behoeften voldoet, moet u de behoeften van ontwikkelingsprocessen van uw organisatie en uw doelstellingen voor acceptabele hersteltijd (RTO, recovery time objectives) en uw doelstellingen voor herstelpunt (RPO, recovery point objectives) bepalen.

- Doelstelling hersteltijd (RTO): de RTO is de doeltijd die is vereist voor het herstellen van de applicatiefunctionaliteit nadat er een calamiteit heeft plaatsgevonden. Het doel is om te meten hoe snel u moet herstellen na een calamiteit. Doorgaans geldt dat hoe kritieker de applicaties zijn, hoe lager de RTO is.

- Doelstelling herstelpunt (RPO): de RPO is het acceptabele tijdsbestek van verloren gegevens dat kan worden getolereerd door uw applicaties. RPO gaat over hoeveel gegevens uw applicaties maximaal kunnen verliezen in een calamiteitenscenario.

Privé-instance met Oracle Cloud Infrastructure FastConnect

Sommige klanten hebben mogelijk ook behoefte aan meer prestaties of beveiliging dan via het openbare internet kan worden geboden. Oracle Cloud Infrastructure FastConnect kan worden gebruikt om een snellere, robuustere en veiligere verbinding met uw Oracle Content Management instance te realiseren. Dit type verbinding wordt vaak gebruikt door klanten die willen waarborgen dat de toegang beperkt blijft tot interne netwerken en die eindgebruikers een optimale, uiterst betrouwbare verbinding willen bieden.

Als u een dergelijke instance wilt maken, moet u Oracle Cloud Infrastructure FastConnect instellen en enkele extra vereiste stappen uitvoeren. FastConnect biedt een dedicated privéverbinding met een grotere bandbreedte en een betrouwbaardere en consistentere netwerkervaring in vergelijking met internetverbindingen.

Zie voor meer informatie: Een privé-instance maken met Oracle Cloud Infrastructure FastConnect.

Ontwikkelingsproces

Dit verwijst naar het proces dat door uw organisatie wordt gebruikt om nieuwe functionaliteit en inhoud te bouwen en implementeren voor Oracle Content Management. Het kan meerdere omgevingen omvatten die de nieuwe functionaliteit en inhoud moeten doorlopen voordat ze worden goedgekeurd voor omgevingen op hoog niveau en voor productie. Een veel voorkomende instelling omvat omgevingen voor ontwikkeling, testen, klaarzetten en ten slotte, productie. De behoeften van uw organisatie kunnen anders zijn.

Klanten die gebruik willen maken van meerdere instances ter ondersteuning van hun ontwikkelingsprocessen moeten de aanvullende instances initialiseren zoals wordt beschreven in dit document, maar ze hoeven hier geen webapplicatiefirewall (WAF) vóór te initialiseren, omdat er rechtstreekse toegang is tot de instances. Nadat u inhoud in een van uw instances hebt ontwikkeld, kunt u de opdrachtregelinterface (CLI, command-line interface) van OCE Toolkit gebruiken om die inhoud naar een andere Oracle Content Management instance te propageren.

Opmerking:

Wanneer u een extra instance maakt die niet voor productieverkeer is bedoeld, moet u deze markeren als niet-primair zodat u niet voor dubbele activa betaalt. Voor primaire instances wordt het totaal aantal activa in de instance in rekening gebracht. Voor niet-primaire instances wordt één blok activa per maand in rekening gebracht (bijvoorbeeld 5000 activa en, als u Video Plus hebt, 250 Video Plus activa) ongeacht het totaal aantal activa dat wordt gerepliceerd. Zie Servicebeschrijvingen Universal Credits Oracle PaaS en IaaS voor meer informatie.Als u wijzigingen wilt propageren, kunt u OCE Toolkit opdrachten gebruiken om sites te maken en de levenscycli hiervan te beheren op ontwikkelings-, test- en productie-instances. U kunt wijzigingen in sites in een ontwikkelingsomgeving aanbrengen en die wijzigingen propageren naar test- en productieomgevingen. U kunt deze set opdrachtregelprogramma's ook opnemen in uw scriptomgevingen om uw implementaties te beheren. Met de CLI-hulpprogramma’s kunt u nieuwe items uitrollen, zoals activa en componenten, en ook updates van bestaande inhoud.

Zie voor meer informatie: Een T2P-implementatie (test- naar productieomgeving) instellen.

Regio voor back-up implementeren

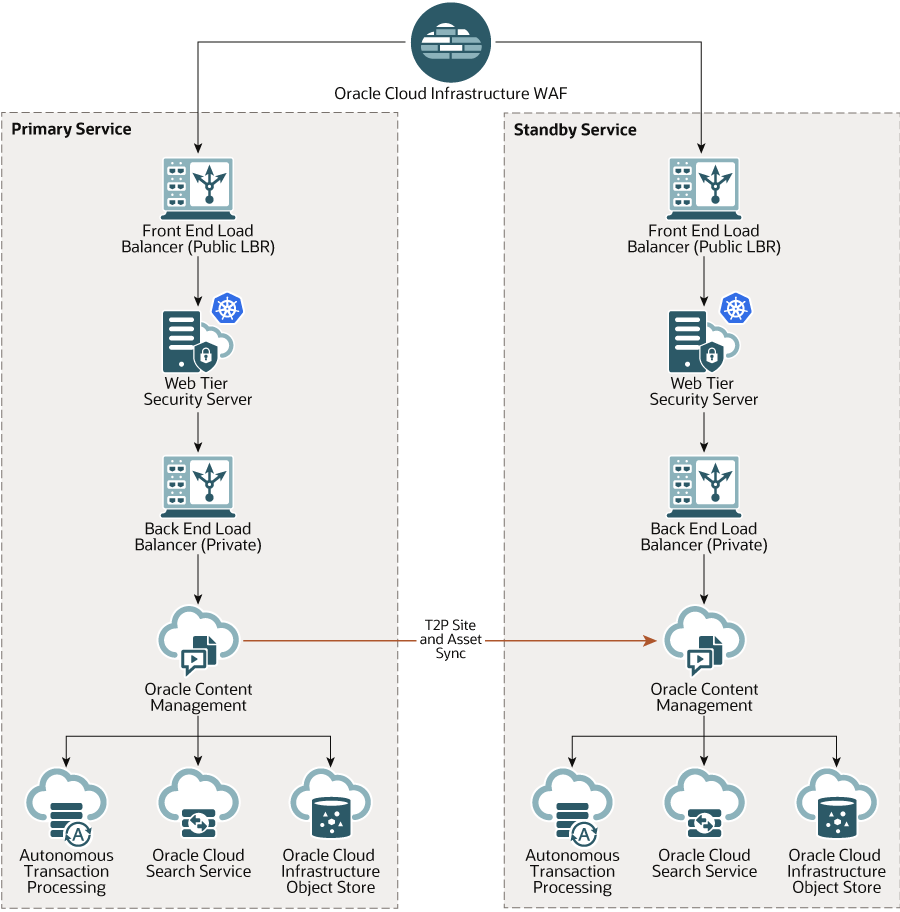

Als uw organisatie een regio voor back-up wil gebruiken om te voorkomen dat de levering van inhoud op publieke sites stilvalt in geval van een storing, configureert u een webapplicatiefirewall (WAF) en repliceert u uw inhoud naar de back-up.

Uw back-up kan zich in dezelfde geografische regio bevinden als uw primaire instance of in een andere regio. Als u uw back-up in een andere regio maakt, biedt dit meer bescherming tegen gegevensverlies of verlies van beschikbaarheid.

Opmerking:

In Oracle Content Management worden momenteel alleen publieke sites ondersteund via een WAF. Als authenticatie is vereist voor uw site, moet deze rechtstreeks worden benaderd vanuit het domein van oorsprong.Hier ziet u een voorbeeld van hoe de architectuur eruitziet:

Het maken van een back-up kan behoorlijk wat tijd kosten, vooral als u veel sites en activa hebt. Het is daarom raadzaam om buiten kantooruren een back-up te maken. Afhankelijk van de hoeveelheid inhoudwijzigingen die in uw instance zijn gemaakt, moet u bepalen of er dagelijks of slechts wekelijks een back-up gemaakt moet worden.

Wanneer u een regio voor back-up implementeert, gebruikt u de Oracle Cloud Infrastructure Web Application Firewall service om verkeer naar uw primaire (actieve) instance te leiden, en in het geval van een storing schakelt u deze om naar uw back-upinstance (reserve-instance).

Opmerking:

Wanneer u uw back-upinstance maakt, moet u deze markeren als niet-primair zodat u niet betaalt voor gedupliceerde activa. Primaire en niet-primaire instances zijn gefactureerd tegen verschillende tarieven.Nadat u uw primaire instance hebt gemaakt, voert u de volgende stappen uit om uw regio voor back-up te implementeren:

- Maak een nieuwe Oracle Content Management instance.

Bij initialisatie van deze instance, die alleen voor productieverkeer wordt gebruikt bij een storing van de primaire regio, moet u deze als niet-primair markeren om te voorkomen dat alle activa in deze instance twee keer in rekening worden gebracht. Aangezien de instance bovendien een productie-instance zou kunnen worden, moet deze normaal gesproken zijn ingesteld op vertraagde upgrade. Echter: de instance moet onder dezelfde upgradeplanning als de primaire regio vallen om problemen te voorkomen bij het omschakelen van verkeer tussen de primaire regio en de back-upregio.

Als u wilt dat uw back-up zich in een andere regio dan uw primaire instance bevindt, maakt u deze in een secundaire regio.

- Configureer een webapplicatiefirewall (WAF) via de Oracle Cloud Infrastructure Web Application Firewall service.

- Met behulp van de OCE Toolkit kunt u al uw sites en activa overdragen van de primaire instance naar de back-upinstance:

- Dupliceer de repository's, kanalen en lokalisatiepolicy's op de primaire instance naar de back-upinstances.

- Als u dit nog niet gedaan hebt, moet u een VM-compute-instance maken.

- De OCE Toolkit op uw VM-compute-instance installeren en stel IDCS-authenticatie ervoor in.

- Registreer uw primaire en back-upinstance van Oracle Content Management.

- Zet sites en activa over van uw primaire instance naar uw back-upinstance.

- Test of uw gegevens juist worden gerepliceerd. Breng enkele wijzigingen (minder dan vijf) aan in de primaire instance, waaronder wijzigingen aan elk objecttype. Maak vervolgens met OCE Toolkit nogmaals een back-up van uw gegevens en controleer of de wijzigingen correct in de back-upinstance staan.

- Synchroniseer gebruikers die mogelijk toegang moeten hebben tot de gebruikersinterface van de back-upinstance wanneer de primaire instance niet beschikbaar is. U moet bijvoorbeeld minimaal de beheerders synchroniseren.

Opmerking:

De back-upinstance is alleen bedoeld voor testdoeleinden of om publieke sites in de lucht te houden in geval van een storing. De instance is niet bedoeld om bijdragen of toegang voort te zetten tot sites waarvoor authenticatie is vereist. - Test of het systeem werkt zoals verwacht wanneer de primaire regio een storing heeft:

- Deactiveer de primaire regio.

- Schakel de WAF-bron om door de WAF-policy bij te werken zodat verkeer naar de back-upinstance wordt geleid.

- Wanneer de wijziging in de WAF-policy is gepropageerd, bevestigt u dat alle gebruikerservaringen naar verwachting werken op de back-upinstance.

- Activeer de primaire instance weer en werk de WAF-policy bij zodat deze weer naar de primaire instance wijst. Controleer of de primaire instance werkt zoals verwacht wanneer deze de oorspronkelijke verantwoordelijkheden voor inhoudbeheer en levering aan de eindklant overneemt.

Een webapplicatiefirewall configureren

U moet verscheidene stappen uitvoeren voor het configureren en activeren van een webapplicatiefirewall (WAF) om een back-upregio te implementeren:

- Een WAF-policy maken

- Uw SSL-certificaat en sleutel uploaden

- Een secundaire bron maken

- Uw wijzigingen publiceren

- DNS-configuratie bijwerken

- WAF op uw instances configureren

Als u om moet schakelen van uw primaire naar uw secundaire instance, kunt u dit doen door uw WAF-policy bij te werken.

Een WAF-policy maken

Als u een WAF-policy wilt configureren, voert u de volgende stappen uit:

- Meld u aan bij Oracle Cloud als de cloudaccountbeheerder. U vindt uw accountnaam en inloggegevens in uw welkomstbericht.

- Klik in de Infrastructure Console linksboven op

om het navigatiemenu te openen. Klik op Identiteit en beveiliging en klik vervolgens onder Webapplicatiefirewall op Policy's.

om het navigatiemenu te openen. Klik op Identiteit en beveiliging en klik vervolgens onder Webapplicatiefirewall op Policy's. - Selecteer het compartiment waar u de WAF-policy wilt maken.

- Klik op WAF-policy maken.

- Voer de volgende details in om de WAF-policy te maken:

- Naam: geef een unieke naam op voor de policy (bijvoorbeeld:

cross_site_WAF). Voer geen vertrouwelijke gegevens in. - Primair domein: voer de volledig gekwalificeerde domeinnaam van uw applicatie in (bijvoorbeeld:

oce.example.com). Dit is de URL die door uw gebruikers wordt gebruikt voor toegang tot uw applicatie. Deze zal wijzen naar de primaire of secundaire Oracle Content Management instance. - Aanvullende domeinen: voer desgewenst aanvullende subdomeinen in waarin de policy moet worden toegepast.

- Bronnaam: geef een unieke naam op voor de primaire bron (bijvoorbeeld:

primary_salesdocuments1). - URI: voer het openbare eindpunt (de URI) van uw primaire instance in (bijvoorbeeld:

salesdocuments1-myaccount.cec.ocp.oraclecloud.com).

- Naam: geef een unieke naam op voor de policy (bijvoorbeeld:

- Klik op WAF-policy maken.

Uw SSL-certificaat en sleutel uploaden

Als u uw SSL-certificaat en sleutel wilt uploaden, voert u de volgende stappen uit:

- Klik, terwijl de door u gemaakte WAF-policy wordt weergegeven, aan de linkerkant op Instellingen.

- Klik op het tabblad Algemene instellingen op Bewerken.

- Doe het volgende in het dialoogvenster 'Instellingen bewerken':

- Selecteer HTTPS-ondersteuning activeren zodat communicatie tussen de browser en de webapp wordt gecodeerd.

- Selecteer Certificaat en privésleutel uploaden of plakken.

- Sleep of selecteer een bestand onder Bron certificaten uploaden of selecteer Tekst en plak een geldig SSL-certificaat in PEM-indeling. U moet ook tussenliggende certificaten opnemen (het primaire domein-certificaat moet eerst zijn).

- Sleep of selecteer een bestand onder Bron privésleutel uploaden of selecteer Tekst en plak een geldige privésleutel in PEM-indeling in dit veld. De privésleutel kan niet met een wachtwoord worden beveiligd.

- Als u een zelfondertekend certificaat gebruikt, selecteert u Zelfondertekend certificaat om een SSL-waarschuwing weer te geven in de browser.

- Als u al het HTTP-verkeer automatisch wilt omleiden naar HTTPS, selecteert u HTTP omleiden naar HTTPS.

- Klik op Wijzigingen opslaan. Deze update wordt weergegeven onder 'Niet-gepubliceerde wijzigingen'.

Een secundaire bron maken

Voor het maken van een secundaire bron voert u de volgende stappen uit:

- Klik op het tabblad Bronnengroepen.

- Klik op het tabblad Bronnengroepen op Bewerken.

- Klik op Aanvullende bron.

- Voer de volgende details in:

- Naam: geef een unieke naam op voor de secundaire bron (bijvoorbeeld:

secondary_salesdocuments1). - URI: voer het openbare eindpunt (de URI) van uw secundaire instance in (bijvoorbeeld:

salesdocuments2-myaccount.cec.ocp.oraclecloud.com). - HTTP-poort: voer de HTTP-poort in waarop de secundaire instance luistert. De standaardpoort is 80.

- HTTPS-poort: voer de poort in die wordt gebruikt voor beveiligde HTTP-verbindingen met uw secundaire instance. De standaardpoort is 443.

- Naam: geef een unieke naam op voor de secundaire bron (bijvoorbeeld:

- Klik op Wijzigingen opslaan om de secundaire bron te maken. Deze update wordt weergegeven onder 'Niet-gepubliceerde wijzigingen'.

Uw wijzigingen publiceren

Voer de volgende stappen uit om uw wijzigingen te publiceren:

- Klik aan de linkerkant op Niet-gepubliceerde wijzigingen.

- Klik op Alles publiceren.

- Klik in het dialoogvenster 'Wijzigingen publiceren' op Alles publiceren.

Het kan enige tijd duren voor het bijwerken is voltooid.

DNS-configuratie bijwerken

Werk uw DNS-configuratie bij met de CNAME voor uw zone, zodat aanvragen van internetclients naar WAF worden gerouteerd. U kunt de CNAME vinden door de WAF-policy te openen die u hebt gemaakt. De CNAME-waarde is een versie met koppeltekens van uw primaire domein binnen het OCI-domein (bijvoorbeeld: oce-example-com.o.waas.oci.oraclecloud.net).

Als u het subdomein cec.ocp.oraclecloud.com gebruikt, moet u een ondersteuningsaanvraag voor het bijwerken van de DNS-configuratie indienen bij Customer Support.

WAF op uw instances configureren

Als u WAF op uw instances wilt configureren, voert u de volgende stappen uit:

- Klik in de Infrastructure Console op

linksboven om het navigatiemenu te openen. Klik op Ontwikkelaarsservices en vervolgens op Inhoudbeheer.

linksboven om het navigatiemenu te openen. Klik op Ontwikkelaarsservices en vervolgens op Inhoudbeheer. - Klik op de primaire instance om de instancedetails te bekijken.

- Klik op WAF configureren.

- Selecteer in het dialoogvenster 'Firewall webapplicatie configureren' de WAF-policy die u eerder hebt gemaakt.

De compartimentnaam van de instance wordt weergegeven. Als de WAF-policy zich in een ander compartiment bevindt, klikt u op Compartiment wijzigen en selecteert u het juiste compartiment.

- Klik op Wijzigingen opslaan.

U ziet de voortgang in de lijst 'Activiteiten' terwijl de instance wordt bijgewerkt. Nadat het bijwerken is voltooid, ziet u wanneer u naar de instancedetails kijkt dat Primair domein WAF wordt weergegeven.

- Herhaal stap 2 t/m 5 voor uw secundaire instance.

Uw WAF-bron omschakelen

Als u uw WAF-bron moet wijzigen van uw primaire instance in uw secundaire instance (of omgekeerd) voor test- of back-updoeleinden, doet u dit door de WAF-policy bij te werken.

Oracle Content Management

Voor het omschakelen van uw WAF-bron voert u de volgende stappen uit:

- Meld u aan bij Oracle Cloud als de cloudaccountbeheerder. U vindt uw accountnaam en inloggegevens in uw welkomstbericht.

- Klik in de Infrastructure Console linksboven op

om het navigatiemenu te openen. Klik op Identiteit en beveiliging en klik vervolgens onder Webapplicatiefirewall op Policy's.

om het navigatiemenu te openen. Klik op Identiteit en beveiliging en klik vervolgens onder Webapplicatiefirewall op Policy's. - Open de WAF-policy die u voor uw instances hebt gemaakt en klik vervolgens aan de linkerkant op Instellingen.

- Klik op het tabblad Bronnengroepen en klik vervolgens op Bewerken.

- Selecteer de bron waarnaar u wilt omschakelen voor de standaardbron en klik vervolgens op Wijzigingen opslaan. Deze update wordt weergegeven onder 'Niet-gepubliceerde wijzigingen'.

- Klik aan de linkerkant op Niet-gepubliceerde wijzigingen.

- Klik op Alles publiceren.

- Klik in het dialoogvenster 'Wijzigingen publiceren' op Alles publiceren.

Het kan enige tijd duren voor het bijwerken is voltooid. Wanneer het gereed is, wordt verkeer naar uw applicatie naar de geselecteerde bron geleid.

Omleiding via een webapplicatiefirewall is alleen bedoeld voor testdoeleinden of om publieke sites in de lucht te houden in geval van een storing. Gebruikers moeten geauthenticeerde sites of de gebruikersinterface van Oracle Content Management rechtstreeks openen.

Een T2P-implementatie (test- naar productieomgeving) instellen

Dit model is essentieel voor de controles en saldi die vereist zijn voor het efficiënt uitvoeren van een omgeving met hoge beschikbaarheid en voor het naadloos toevoegen van applicaties tijdens de overstap van test naar staging naar productie.

In deze implementatie maakt u afzonderlijke instances om ontwikkeling, test en productie gescheiden te houden.

- Drie Oracle Content Management instances maken met de volgende instellingen:

- Ontwikkeling – type instance: niet-primair; upgradeplanning: onmiddellijke upgrade

- Test – type instance: niet-primair; upgradeplanning: onmiddellijke upgrade

- Productie – type instance: primair; upgradeplanning: upgrade vertragen

Als u uw ontwikkelings- en testinstances instelt op niet-primair, voorkomt u dat alle activa in deze instances twee keer in rekening worden gebracht.

Als u uw ontwikkelings- en testinstances instelt op onmiddellijke upgrade (zodra een nieuwe release van Oracle Content Management beschikbaar is), kunt u de upgrade voor die instances testen, zodat de upgrade niet van invloed is op door u geïmplementeerde sites. Als u problemen ondervindt, kunt u ze melden bij Oracle Support, zodat ze kunnen worden opgelost voordat de vertraagde upgrade één release later wordt toegepast op uw productie-instance.

- Maak repository's, kanalen, lokalisatiepolicy's, sites en activa in de ontwikkelingsinstance.

- Dupliceer de repository's, kanalen en lokalisatiepolicy's naar de test- en productie-instances.

- Als u dit nog niet gedaan hebt, moet u een VM-compute-instance maken.

- De OCE Toolkit op uw VM-compute-instance installeren en stel IDCS-authenticatie ervoor in.

- Registreer uw bron- en doelinstance van Oracle Content Management.

- Zet sites en activa over van de broninstance naar de doelinstance.

- Test of de gegevens correct worden gerepliceerd. Breng enkele wijzigingen (minder dan vijf) aan in de broninstance, waaronder wijzigingen aan elk objecttype. Controleer vervolgens of deze wijzigingen correct in de doelinstance staan.

- Synchroniseer gebruikers die toegang moeten hebben tot de secundaire instances. U moet bijvoorbeeld minimaal de beheerders en ontwikkelaars synchroniseren.

Zie Wijzigingen van de testomgeving naar de productieomgeving propageren met OCE Toolkit in Building Sites with Oracle Content Management voor meer informatie over de OCE Toolkit.

De OCE Toolkit op uw VM-compute-instance installeren

Als u een T2P-implementatie (test- naar productieomgeving) wilt maken, moet u OCE Toolkit op uw VM-compute-instance installeren en IDCS-authenticatie ervoor instellen.

Voer de volgende stappen op de VM-compute-instance uit:

- Meld u aan als OPC-gebruiker.

- Stel NodeJS in:

- Installeer NodeJS als startmap:

sudo -s cd /usr/local wget https://nodejs.org/dist/v12.16.2/node-v12.16.2-linux-x64.tar.xz tar xf node-v12.16.2-linux-x64.tar.xz exit

- Voeg NodeJS aan PATH toe als OPC-gebruiker en laad het profiel opnieuw:

vi ~/.bash_profile --- add :/usr/local/node-v12.16.2-linux-x64/bin to the PATH -- e.g: PATH=$PATH:$HOME/.local/bin:$HOME/bin:/usr/local/node-v12.16.2-linux-x64/bin source ~/.bash_profile

- Test NPM en NodeJS:

[opc@ocivm2pm ~]$ npm --version 6.14.4 [opc@ocivm2pm ~]$ node --version v12.16.2

- Installeer NodeJS als startmap:

- Stel de OCE Toolkit in:

- OCE Toolkit ondersteunt verbinding via IDCS-app, waardoor pop-up van Chromium voor authenticatie niet meer nodig is. Stel de vlag voor het overslaan van deze download in:

export PUPPETEER_SKIP_CHROMIUM_DOWNLOAD=true

- Installeer de toolkit als OPC-gebruiker:

wget https://github.com/oracle/content-and-experience-toolkit/archive/master.zip unzip master.zip rm master.zip cd content-and-experience-toolkit-master/sites/ npm install

- Test de installatie:

[opc@ocivm2pm sites]$ ./node_modules/.bin/cec --version 20.4.1

- Voeg een zachte koppeling met binaire cec-bestanden als startmap toe:

sudo -s ln -s /home/opc/content-and-experience-toolkit-master/sites/node_modules/.bin/cec /usr/local/bin/cec exit

- Test of u cec overal kunt uitvoeren als OPC-gebruiker:

cd [opc@ocivm2pm ~]$ cec --version 20.4.1

- Stel een bronmap voor cec in en installeer cec in de map. Hiermee wordt een bronstructuur met een package.json gemaakt, en wordt een npm-installatie uitgevoerd om afhankelijkheden in de bronstructuur op te halen.

cd mkdir cec cd cec cec install

- OCE Toolkit ondersteunt verbinding via IDCS-app, waardoor pop-up van Chromium voor authenticatie niet meer nodig is. Stel de vlag voor het overslaan van deze download in:

- Configureer IDCS en registreer uw instances aan de hand van de instructies op de IDCS app-pagina.

De bron- en doelserver registreren

Registreer de verbindingsgegevens voor de bron- en doelinstances met de volgende opdracht. Als u bijvoorbeeld inhoud synchroniseert voor een test-naar-productie-implementatie, beschikt u mogelijk over instances voor ontwikkeling (DEV), staging (TEST) en productie (PROD).

cec register-server DEV -e http://server:port -u username -p password cec register-server TEST -e http://server:port -u username -p password cec register-server PROD -e http://server:port -u username -p password

- De eerste waarde (bijvoorbeeld,

DEV,TEST,PROD) is de servernaam waarmee het eindpunt van de instance wordt geïdentificeerd. U kunt hiervoor zelf een naam kiezen. - De waarde -e staat voor de server en poort waaruit de URL bestaat waarmee u toegang tot de instance hebt.

- De waarde -u is de gebruikersnaam. Dit moet de gebruiker zijn die toegang heeft tot de sites en activa op de broninstance of die eigenaar wordt van de sites en activa op de doelinstance.

- De waarde -p is het wachtwoord van de gebruiker.

Opmerking:

U kunt--keyfile doorgeven om het wachtwoord te coderen dat in het bestand is opgeslagen.Ondernemingssites overbrengen

Breng de ondernemingssites over met de volgende opdracht:

cec transfer-site SiteName -s DEV -d TEST -r RepositoryName -l LocalizationPolicyName

- De eerste waarde (

SiteName) is de naam van de site die u wilt overbrengen. - De waarde -s is de naam van de broninstance die u in de vorige stap hebt geregistreerd.

- De waarde -d is de naam van de doelinstance die u in de vorige stap hebt geregistreerd.

- De waarde -r is de repository in de doelinstance waarnaar u de site wilt overbrengen. Dit is alleen vereist voor het overbrengen van nieuwe ondernemingssites naar de doelinstance.

- De waarde -l is de lokalisatiepolicy in de doelinstance die u op de overgebrachte site wilt toepassen. Dit is alleen vereist voor het overbrengen van nieuwe ondernemingssites naar de doelinstance.

Als u een site op de doelinstance bijwerkt, hoeft u de repository en de lokalisatiepolicy niet op te nemen.

Zie Wijzigingen van de testomgeving naar de productieomgeving propageren met OCE Toolkit in Building Sites with Oracle Content Management voor meer informatie.