Etapas a Serem Concluídas no Microsoft Entra ID

Para configurar o Microsoft Entra ID como um provedor de identidades (IdP), conclua estas ações:

- Adicione o Oracle Cloud Infrastructure Console como um aplicativo corporativo no Azure AD.

- Atribua usuários do Azure AD ao aplicativo corporativo do Oracle IDCS.

- Configurar o SSO para o Aplicativo Empresarial da Oracle Cloud Infrastructure Console.

Consulte a documentação do Microsoft Entra ID para obter etapas detalhadas e explicações relacionadas à conclusão destas etapas de configuração.

Adicionar Oracle Cloud Infrastructure Console como um Aplicativo Empresarial

- Acesse a página de acesso do Microsoft Entra ID e entre.

- No painel de navegação à esquerda em Início, clique em Aplicativos e em Aplicativos empresariais.

- Clique em Novo Aplicativo. Procure a tela Galeria do Microsoft Entra, que lista a Oracle como uma plataforma de nuvem.

- Clique em Oracle para exibir uma lista de plataformas da Oracle Cloud disponíveis.

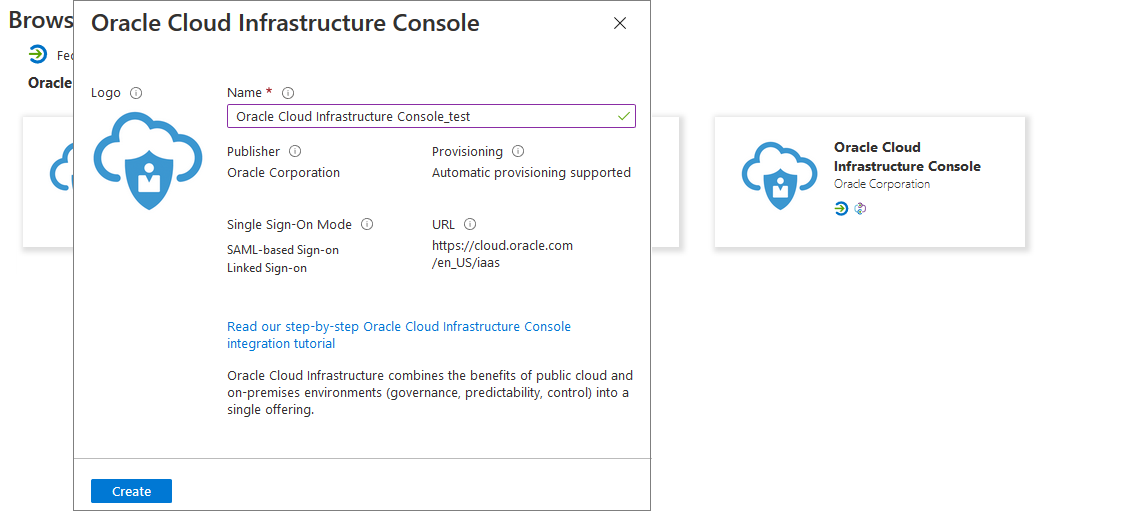

- Clique em Oracle Cloud Infrastructure Console.

- Digite um Nome e clique em Criar para adicionar uma instância do aplicativo empresarial da Oracle Cloud Infrastructure.

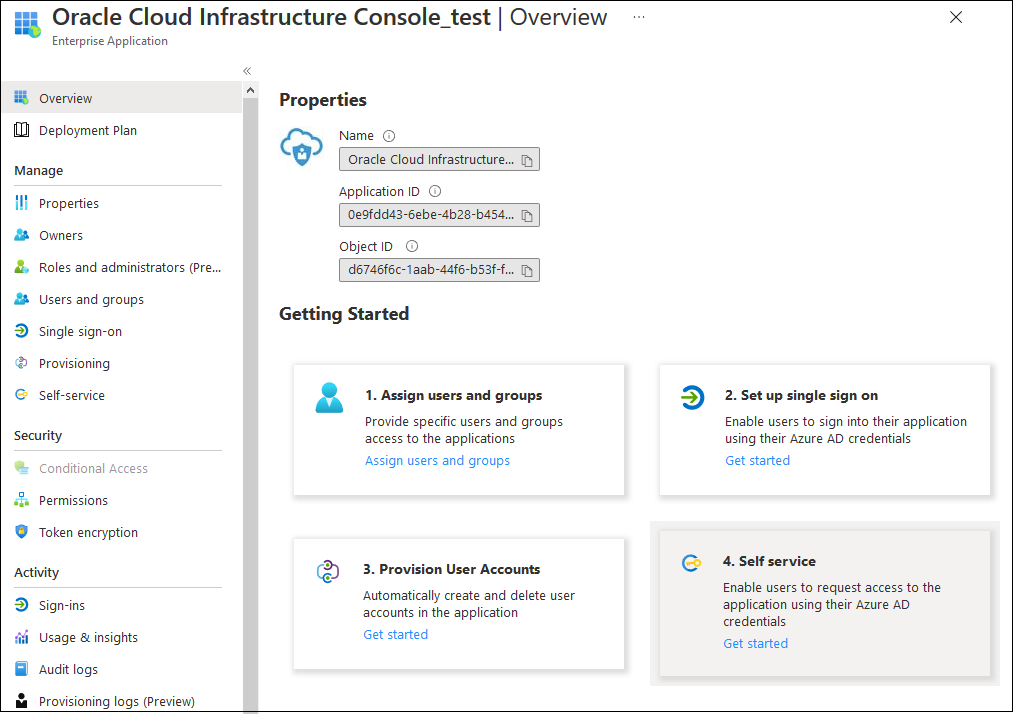

Uma visão geral das propriedades do aplicativo empresarial é exibida.

Atribuir Usuários do Microsoft Entra ID ao Aplicativo Empresarial da Oracle Cloud Infrastructure Console

Somente os usuários especificados podem fazer login no Microsoft Entra ID e ser federados com o Oracle Fusion Cloud Enterprise Performance Management e o Oracle Fusion Cloud Enterprise Data Management. Você também pode atribuir grupos de usuários. Certifique-se de que esses usuários ou grupos já estejam presentes no Microsoft Entra ID.

- No painel de navegação esquerdo do seu aplicativo Oracle Cloud Infrastructure Console, clique em Usuários e grupos, em Gerenciar. Como alternativa, na página Visão Geral do seu aplicativo empresarial, clique em Atribuir usuários e grupos.

- Clique em Adicionar Usuário/Grupo.

- Em Usuários, clique em Nenhum Selecionado para abrir a tela Usuários. Selecione os usuários a serem atribuídos ao aplicativo e clique em Selecionar.

- Clique em Atribuir para atribuir os usuários selecionados ao aplicativo.

Configurar o SSO para o Aplicativo Empresarial da Oracle Cloud Infrastructure Console

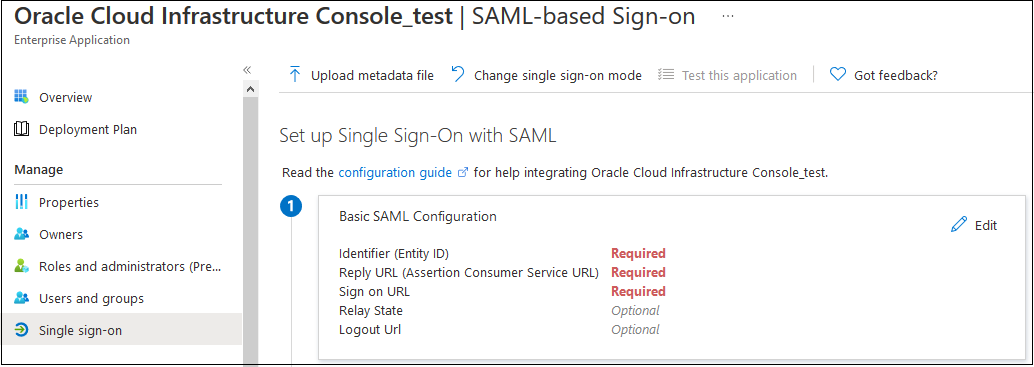

- No painel de navegação esquerdo, clique em Sign-on Único

- Em Selecionar um método de sign-on único, clique em SAML.

A tela Configurar Sign-on único com SAML é aberta.

- Informe os detalhes de configuração básica do SAML.

As informações que você deve inserir nessa etapa são geradas durante a configuração do SAML no Oracle Identity Cloud Service.

- Clique em Editar na seção Configuração Básica de SAML.

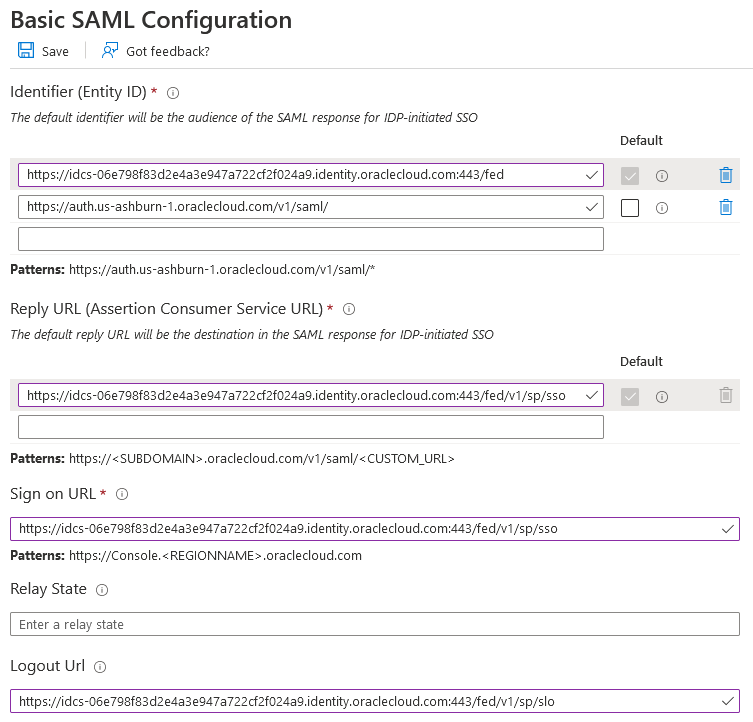

- Na página Configuração Básica de SAML, informe as configurações do SSO com seu Oracle Identity Cloud Service.

Note:

As configurações do Oracle Identity Cloud Service que precisam ser inseridas como configurações básicas do SAML seguem este padrão previsível. https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fedO CUSTOMER_IDENTIFIER é uma sequência alfanumérica exclusiva específica para sua locação. Ela faz parte do URL do Oracle Identity Cloud Service. Por exemplo, se o URL de acesso for https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/ui/v1/signin, o CUSTOMER_IDENTIFIER será 01e711f676d2e4a3e456a112cf2f031a9, que você usa para derivar as definições de configuração do SAML. Neste exemplo, o Identificador (ID da Entidade) seria https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com:443/fed.

Para exibir todas as definições de configuração conhecidas do Oracle Identity Cloud Service para sua locação, insira o URL do seu Oracle Identity Cloud Service com o acréscimo de /.well-known/idcs-configuration. Por exemplo, https://idcs-01e711f676d2e4a3e456a112cf2f031a9.identity.oraclecloud.com/.well-known/idcs-configuration.- Identificador (ID da Entidade): O ID do Provedor que foi definido durante o provisionamento do Oracle Identity Cloud Service para sua organização.

Exemplo: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed

Note:

Marque a caixa de seleção Padrão para indicar que esse é o identificador padrão. - URL de Resposta: O ponto final no Oracle Identity Cloud Service que processará as asserções de entrada do SAML no Microsoft Entra ID. Também conhecido como URL do Serviço Consumidor de Asserção, esse valor é definido durante a configuração do Oracle Identity Cloud Service.

Exemplo: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- URL de Sign-On: O URL da página de sign-on do Cloud EPM e do Oracle Enterprise Data Management Cloud que executa o SSO iniciado pelo Microsoft Entra ID.

Exemplo: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/sso

- URL de Log-Out: O URL do serviço de desconexão do Oracle Identity Cloud Service.

Exemplo: https://idcs-CUSTOMER_IDENTIFIER.identity.oraclecloud.com:443/fed/v1/sp/slo

- Identificador (ID da Entidade): O ID do Provedor que foi definido durante o provisionamento do Oracle Identity Cloud Service para sua organização.

- Clique em Salvar.

- Feche a página Configuração Básica do SAML

- Na tela Configurar Sign-On Único com SAML, informe os atributos e pedidos do usuário.

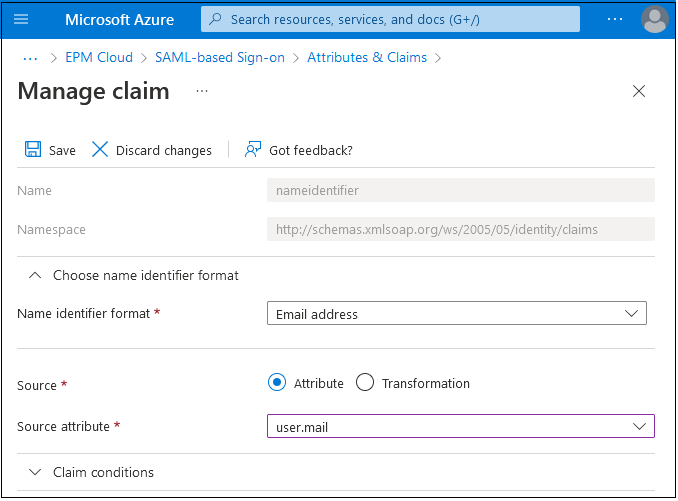

- Clique em Editar, em Atributos & Pedidos.

- Em Pedir nome, clique em Identificador Exclusivo do Usuário (ID do Nome) e selecione um valor de atributo de origem, como user.mail. Esse valor deve corresponder ao NameID Solicitado especificado no Oracle Identity Cloud Service.

- Clique em Salvar.

- Feche as páginas Gerenciar pedido e Atributos & Pedidos.

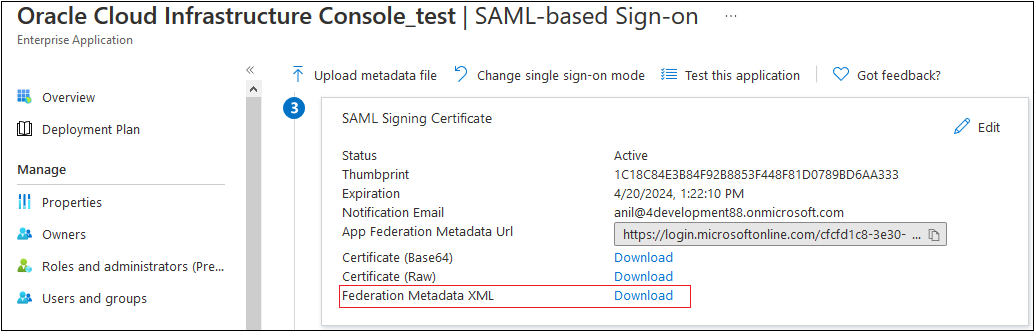

- Faça o download do arquivo de metadados do Microsoft Entra ID.

- Na tela Configurar Sign-On Único com SAML, na seção Certificado de Assinatura de SAML, clique em Fazer Download ao lado de XML dos Metadados da Federação.

- Siga as instruções na tela para salvar o arquivo de metadados em um diretório local que possa ser acessado pelo Oracle Identity Cloud Service.

- Na tela Configurar Sign-On Único com SAML, na seção Certificado de Assinatura de SAML, clique em Fazer Download ao lado de XML dos Metadados da Federação.