Audit zabezpečení, změny artefaktů a události LCM

Správci služeb mohou povolit auditování zabezpečení pro sledování změn provedených na serveru Essbase.

Na základě parametrů, které zadáte v souboru zásady auditování, Essbase shromažďuje informace o změnách zabezpečení na úrovni systému, artefaktech, událostech LCM a provedených příkazech MaxL (včetně importů). Essbase konsoliduje sledované informace do souboru protokolu auditu nebo je přenáší do externí databáze. Sledované informace o každé události zahrnují čas, klient, uživatele, dotčené artefakty, dobu trvání, ID, název aplikace a databáze, stav a popis.

Auditování těchto událostí na úrovni serveru povolíte pomocí konfiguračního nastavení AUDITTRAIL SECURITY Essbase.

Pracovní postup povolení auditu zabezpečení pro server Essbase

Tento pracovní postup vysvětluje, jak povolit provádění auditu zabezpečení na serveru Essbase pomocí funkce AUDITTRAIL SECURITY. Po povolení provádění auditu definujte zásadu EssbaseSecurityAuditLogPolicy. Systém Essbase může záznamy auditu zapisovat do souboru CSV nebo streamovat do externí databáze.

V tomto pracovním postupu je používána externí databáze Oracle Database, ale lze použít také databázi SQL Server, MySQL nebo DB2.

Chcete-li dokončit pracovní postup, musíte být správcem systému a budete potřebovat přístup ke složce <Cesta konfigurace Essbase> na počítači se serverem Essbase.

- Konfigurační soubor essbase.cfg

- Výchozí soubor podmínek auditu zabezpečení

-

Povolte auditování událostí serveru přidáním následující konfigurace do souboru essbase.cfg na serveru Essbase:

AUDITTRAIL ZABEZPEČENÍ

Po aktualizaci konfigurace Essbase restartujte.

Prostudujte si témata Nastavení vlastností konfigurace na úrovni serveru a Spuštění, zastavení a kontrola serverů.

-

Na serveru Essbase je vytvořen výchozí soubor podmínek (XML). Tento soubor (

EssbaseSecurityAuditLogPolicy.xml) se nachází v cestě, kterou jste zadali během fáze konfigurace nasazení pro uložení konfigurace Essbase (<Cesta konfigurace Essbase>, kde se také nachází soubor essbase.cfg).Vytvořený výchozí soubor podmínek má tento obsah:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>CSV</audit_sink_type> <max-file-size>50000000</max-file-size> <roll-nos>100</roll-nos> </audit_sink> </audit_sinks> </security-audit-policy>CSV je výchozím typem jímky auditu. Pokud používáte výchozí typ jímky auditu (CSV) a chcete otestovat, zda se podrobnosti auditu zapisují do CSV souboru protokolu auditu zabezpečení,- Proveďte akci, která je auditovatelnou událostí, například vytvoření aplikace. Můžete vybrat libovolnou akci uvedenou v části podmínek <audit_events_to_capture>.

- připojte se pomocí SSH k serveru Essbase.

- Přejděte na

<DOMAIN_HOME>/servers/serverName/logs/essbase/. Pokud nevíte, kde se nachází domovský adresář domény (parametr <DOMAIN_HOME>), prostudujte si téma Umístění prostředí na platformě Essbase. - Otevřete a zkontrolujte soubor

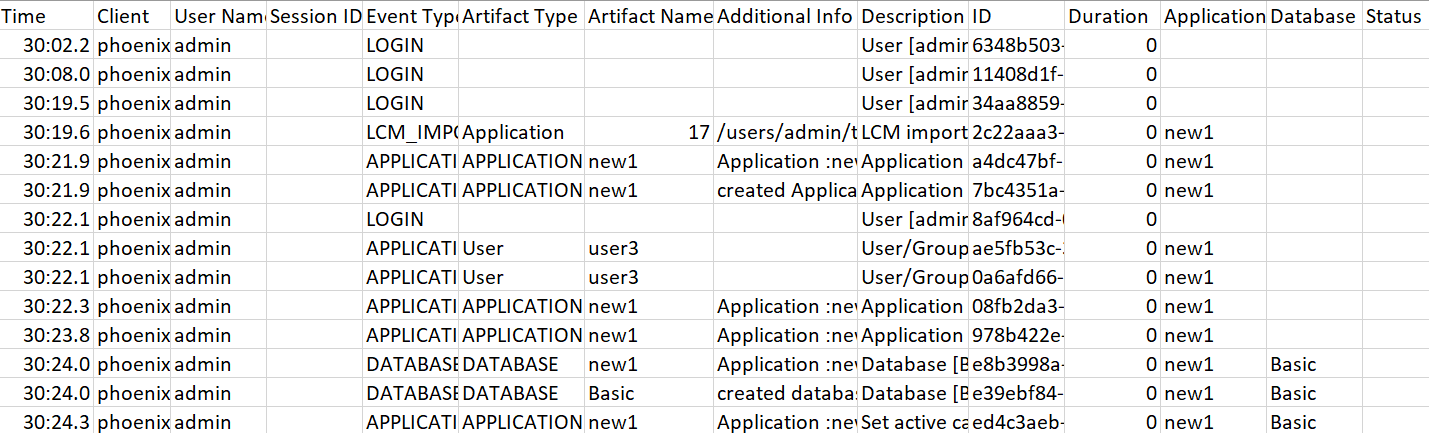

SecurityAuditLog_n.csv.Příklad CSV souboru protokolu auditu zabezpečení:

-

Pokud chcete, aby se protokol auditu zabezpečení přenášel do externí databáze,

- Vytvořte připojení k externímu zdroji. Prostudujte si téma Vytvoření globálního připojení a datového zdroje nebo Vytvoření připojení a datového zdroje na úrovni aplikace.

- Upravte soubor podmínek a změňte jímku auditu na DATABÁZE (DATABASE).

- V rámci parametru <audit_sink> přidejte parametr <db_connection_name>. Hodnota parametru <db_connection_name> by měla odpovídat přesnému názvu připojení vytvořeného v dílčím kroku výše.

Příklad upravených podmínek auditu pro přenos protokolu auditu zabezpečení do Oracle Database:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>DATABASE</audit_sink_type> <db_connection_name>OraclePDB</db_connection_name> </audit_sink> </audit_sinks> </security-audit-policy> -

Otestujte, zda byly podrobnosti auditu do databáze přeneseny.

- Proveďte akci, která je auditovatelnou událostí, například vytvoření aplikace. Můžete vybrat libovolnou akci uvedenou v části podmínek <audit_events_to_capture>.

Essbase by měla ve schématu externí databáze vytvořit tabulku auditu s názvem ESSBASE_SECURITY_AUDIT_EVENT_LOG.

- Přihlaste se do externího systému RDBMS a spusťte dotaz, který zkontroluje přítomnost tabulky. Přihlaste se například do programu SQL Developer a spusťte dotaz

select * from ESSBASE_SECURITY_AUDIT_EVENT_LOG

- Proveďte akci, která je auditovatelnou událostí, například vytvoření aplikace. Můžete vybrat libovolnou akci uvedenou v části podmínek <audit_events_to_capture>.

-

K zobrazení a analýze záznamů auditu zabezpečení použijte nástroj pro vizualizaci dat. Můžete použít Smart View, Oracle Data Desktop (k dispozici s licencí Oracle Technology Network), vizualizační nástroje s otevřeným zdrojovým kódem od open source nebo od jiného dodavatele databáze než Oracle.

O souboru zásady auditování

Zásada auditu je definována v souboru XML, který můžete upravit podle svých potřeb. V tomto souboru můžete určit, které události serveru Essbase chcete sledovat a zda mají být data zapisována do protokolu auditu zabezpečení nebo streamována do externí databáze. Pokud zapisujete data do protokolu auditu, můžete zadat maximální velikost souboru a počet souborů protokolu auditu zabezpečení, které se mají uchovávat.

Essbase vytvoří soubor EssbaseSecurityAuditLogPolicy.xml, když restartujete Essbase po aktivaci auditování zabezpečení. Poté můžete soubor upravit podle potřeby a upřesnit zásady auditování. Soubor se nachází v cestě, kterou jste zadali během fáze konfigurace nasazení pro uložení konfigurace systému Essbase (<Cesta konfigurace Essbase>, ve které se také nachází soubor essbase.cfg). Pokud nevíte, kde se ve vašem prostředí nachází, vyhledejte vysvětlení v tématu Umístění prostředí na platformě Essbase.

-

Přejděte na soubor

EssbaseSecurityAuditLogPolicy.xml. Soubor je umístěn v adresáři aplikace určeném během konfigurační fáze nasazení Essbase. -

Otevřete ho v textovém editoru.

-

Upravte jímku auditu, detaily protokolování a události, které chcete sledovat.

-

Volitelně můžete přidat

<audit_sink_type>DATABASE</audit_sink_type>, pokud chcete data streamovat do externí databáze. -

Pokud jste v kroku A označili typ jímky auditu jako DATABASE, přidejte na následující řádek <db_connection_name>ConnectionName</db_connection_name> s názvem připojení k databázi, které jste definovali v tématu Pracovní postup povolení auditu zabezpečení pro Essbase Server.

-

Pokud zapisujete data do souboru protokolu auditu, můžete volitelně změnit maximální velikost souboru pomocí

<max-file-size>n</max-file-size>, kde n = počet bajtů. Výchozí nastavení je 50000000 bajtů. -

Pokud zapisujete data do souboru protokolu auditu, určete pomocí

<roll-nos>n</roll-nos>, kde n = počet souborů, kolik souborů CSV protokolu auditu zabezpečení se má uložit. -

Pomocí

<audit_events_to_capture>seznam_událostí</audit_events_to_capture>označte, které auditní události chcete zachytit.

-

Události, které uvedete v souboru podmínek auditu, jsou sledovány v souboru protokolu auditu zabezpečení nebo jsou přenášeny do externí databáze.

Můžete označit následující události, které se mají zachytit do souboru zásad auditování:

| Událost | Popis |

|---|---|

| LOGIN | Uživatel [x] se úspěšně přihlásil |

| LOGIN_AS | Uživatel [x] se přihlásil jako [y] |

| LOGOUT | Uživatel [x] se odhlásil |

| LOGIN_FAIL | Přihlášení uživatele [x] selhalo |

| SERVICE_ROLE_ASSIGN | Přiřazena role služby Essbase [x] až [y] |

| SERVICE_ROLE_REVOKE | Odebrána role služby Essbase [x] uživateli [y] |

| APPLICATION_ROLE_ASSIGN | Uživateli/skupině [x] byla zřízena role [y] v aplikaci [z] |

| APPLICATION_ROLE_REVOKE | Uživateli/skupině [x] byla odebrána role [y] v aplikaci [z] |

| ARTIFACT_CREATE | Byl vytvořen artefakt [x] typu [y] |

| ARTIFACT_UPLOADED | Požadavek na nahrání artefaktu pro aplikaci [a] databáze [b] název objektu [c] a typ objektu [d] |

| ARTIFACT_MODIFIED | Artefakt [x] typu [y] upraven |

| ARTIFACT_DELETED | Artefakt [x] typu [y] odstraněn |

| ARTIFACT_RENAMED | Artefakt [x] typu [y] přejmenován na [z] |

| APPLICATION_DELETED | Aplikace [x] byla odstraněna |

| APPLICATION_CREATE | Aplikace [x] byla vytvořena |

| APPLICATION_RENAMED | Aplikace [x] přejmenována na [y] |

| DATABASE_DELETED | Databáze [x] odstraněna v aplikaci [y] |

| DATABASE_CREATE | Databáze [x] vytvořená v aplikaci [y] |

| DATABASE_RENAMED | Databáze [x] přejmenována na [y] v aplikaci [z] |

| LCM_EXPORT_START | Úloha exportu LCM byla zahájena se souborem [x] |

| LCM_EXPORT_END | Úloha exportu LCM dokončena se souborem [x] a stavem úlohy [y] |

| LCM_IMPORT_START | Spuštěn import LCM pro aplikaci [x] se souborem [y] |

| LCM_IMPORT_END | Import LCM dokončen pro aplikaci [x] se souborem [y] |

| LCM_IMPORT_FAIL | Import LCM selhal pro aplikaci [x] se souborem [y] |

| DATA_LOAD_MAXL | Příkaz MaxL pro import dat byl spuštěn pro aplikaci [x] a databázi [y] uživatelem [z] |

| EXECUTE_MAXL | Příkaz MaxL [x] proveden uživatelem [y] |

| LOAD_DATA_JOB_START | Úloha načítání dat byla zahájena pomocí datového souboru [x] a souboru pravidel [y] |

| LOAD_DATA_JOB_END | Úloha načítání dat pro datový soubor [x] a soubor pravidel [y] dokončena se stavem [z] |

| LOAD_DATA_JOB_FAILED | Úloha načítání dat selhala z důvodu [x] |

| DELETE_SESSION | Relace [x] odstraněna |

Události auditu zabezpečení

Události auditu zabezpečení jsou sledovány buď v souboru protokolu auditu zabezpečení, nebo jsou přenášeny do externí databáze podle toho, co určíte v souboru podmínek auditu.

Pokyny k otevření protokolu auditu zabezpečení nebo tabulky auditu ve schématu externí databáze naleznete v části Pracovní postup povolení auditu zabezpečení pro Essbase Server.

- Čas – kdy k události došlo

- Klient – IP adresa klientu nebo název hostitelského počítače

- Uživatelské jméno – uživatel spouštějící akci

- ID relace – ID relace Essbase

- Typ události – typ události

- Typ artefaktu – typ artefaktu zapojeného do události

Příklady typů artefaktů:

- Typ artefaktu soubor_oddílu pro typ události ARTIFACT_UPLOADED

- Typ artefaktu aplikace pro typ události LCM_EXPORT_START

- Typ artefaktu uživatel pro typ události APPLICATION_ROLE_ASSIGN

- Název artefaktu – název artefaktu zapojeného do události. Například název souboru, uživatelské jméno nebo název aplikace

- Další informace - další informace spojené s akcí

- Popis - popis události

Obsah pole popisu je lokalizován.

- ID – 128bitový obecně jedinečný identifikátor popisující událost.

Příklad: 123e4567-e89b-12d3-a456-426614174000

- Doba trvání – doba trvání události v milisekundách

- Název aplikace – uvádí název aplikace

- Název databáze – uvádí název databáze

- Stav – úspěch nebo selhání