Sigurnost kontrole, promjene elementa i LCM događaji

Administratori servisa mogu omogućiti kontrolu sigurnosti za praćenje promjena uvedenih u Essbase poslužitelj.

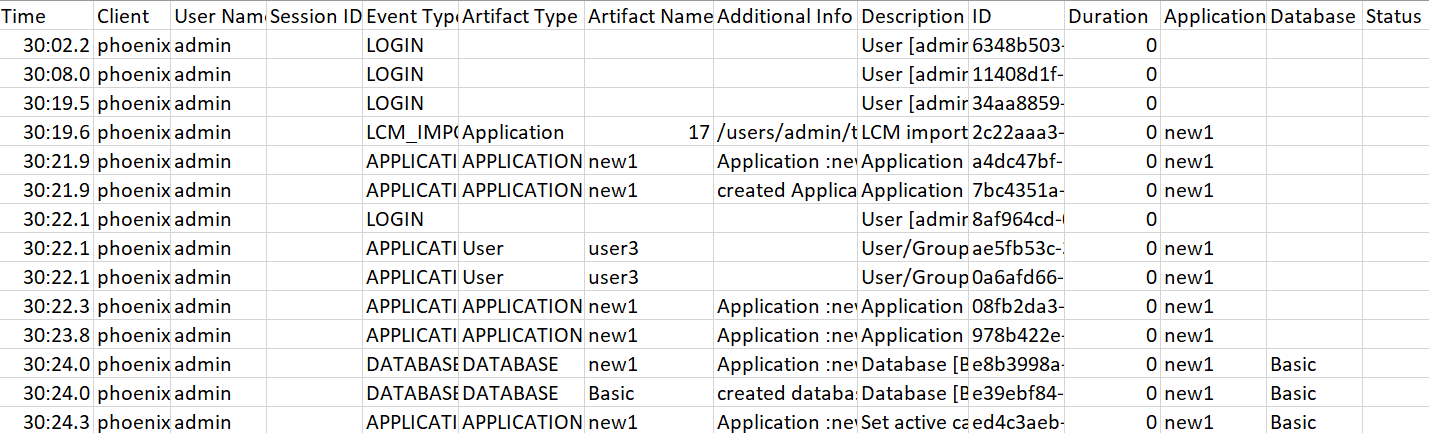

Na temelju parametara koje ste naveli u datoteci s pravilima o kontroli, Essbase prikuplja informacije o promjenama u sigurnosti na razini sustava, elementima, LCM događajima i izvršenim MaXL naredbama (uključujući uvoze). Essbase konsolidira praćene informacije u datoteku zapisnika kontrole ili ih prenosi u vanjsku bazu podataka. Praćene informacije o svakom događaju uključuju vrijeme, klijenta, korisnika, zahvaćene elemente, trajanje, ID, naziv aplikacije i baze podataka, status i opis.

Omogućavate kontrolu na razini poslužitelja ovih događaja s pomoću AUDITTRAIL SECURITY Essbase postavke konfiguracije.

Tijek rada za omogućavanje sigurnosne kontrole za Essbase poslužitelj

U ovom tijeku rada objašnjeno je kako omogućiti sigurnosnu kontrolu za Essbase poslužitelj s pomoću naredbe AUDITTRAIL SECURITY. Kad omogućite kontrolu, definirate EssbaseSecurityAuditLogPolicy. Essbase možete postaviti tako da se zapise o kontroli zapisuju u CSV datoteku ili prenose u vanjsku bazu podataka.

U ovom tijeku rada Oracle Database je vanjska baza podataka, no možete upotrijebiti i SQL Server, MySQL ili DB2.

Kako biste dovršili tijek rada, morate biti administrator sustava i morat ćete pristupiti putu <Essbase Config Path> na računalu Essbase poslužitelja.

- Konfiguracijska datoteka essbase.cfg

- Zadana datoteka pravila sigurnosne kontrole

-

Omogućite kontrolu događaja poslužitelja tako da dodate sljedeću konfiguraciju u essbase.cfg na Essbase poslužitelju:

AUDITTRAIL SECURITY

Nakon što ažurirate konfiguraciju ponovo pokrenite Essbase.

Pogledajte Postavljanje svojstava konfiguracije na razini poslužitelja i Pokreni, zaustavi i provjeri poslužitelje.

-

Zadana datoteka pravila (XML) stvorena je na Essbase poslužitelju. Ova datoteka,

EssbaseSecurityAuditLogPolicy.xml, nalazi se na putu koji ste naveli tijekom faze konfiguracije implementacije za spremanje Essbase konfiguracije(<Essbase Config Path>, gdje se nalazi i essbase.cfg resides).Stvorena datoteka sa zadanim pravilom ima ovaj sadržaj:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>CSV</audit_sink_type> <max-file-size>50000000</max-file-size> <roll-nos>100</roll-nos> </audit_sink> </audit_sinks> </security-audit-policy>CSV je zadana vrsta primatelja za kontrolu. Ako upotrebljavate zadanu (CSV) vrstu kontrolnog primatelja i želite testirati jesu li pojedinosti kontrole zapisane u CSV datoteku zapisnika sigurnosne kontrole,- Izvršite radnju koja je događaj koji se može kontrolirati, kao što je stvaranje aplikacije. Možete odabrati bilo koju akciju navedenu u dijelu <audit_events_to_capture> vaših pravila.

- SSH do Essbase poslužitelja.

- Prijeđite na

<DOMAIN_HOME>/servers/serverName/logs/essbase/. Ako ne znate gdje se nalazi <DOMAIN_HOME> , pogledajte Lokacije okruženja na Essbase platformi. - Otvorite i pregledajte datoteku

SecurityAuditLog_n.csv.Primjer CSV datoteke zapisnika sigurnosne kontrole:

-

Ako želite prenijeti sigurnosno kontrolno praćenje u vanjsku bazu podataka,

- Stvorite vezu do vanjskog izvora. Pogledajte Stvaranje globalne veze i izvora podataka ili Stvaranje veze i izvora podataka na razini aplikacije.

- Uredite datoteku pravila kako biste kontrolni primatelj promijenili u DATABASE.

- Dodajte <db_connection_name> parametar u <audit_sink> parametru. Vrijednost parametra <db_connection_name> treba biti točan naziv veze koja je stvorena u gornjem podređenom koraku a.

Primjer uređenog kontrolnog pravila za prijenos sigurnosnog kontrolnog praćenja u Oracle Database:<?xml version="1.0" encoding="UTF-8"?> <security-audit-policy> <audit_events_to_capture>LOGIN,LOGINAS,LOGIN_FAIL,LOGOUT,SERVICE_ROLE_ASSIGN,SERVICE_ROLE_REVOKE,APPLICATION_ROLE_ASSIGN,APPLICATION_ROLE_REVOKE,ARTIFACT_UPLOADED,ARTIFACT_MODIFIED,ARTIFACT_DELETED,ARTIFACT_CREATE,ARTIFACT_RENAMED,APPLICATION_DELETED,APPLICATION_CREATE,APPLICATION_RENAMED,DATABASE_DELETED,DATABASE_CREATE,DATABASE_RENAMED,LCM_EXPORT_START,LCM_EXPORT_END,LCM_IMPORT_START,LCM_IMPORT_END,LCM_IMPORT_FAIL,DATA_LOAD_MAXL,LOAD_DATA_JOB_START,LOAD_DATA_JOB_END,LOAD_DATA_JOB_FAILED,DELETE_SESSION,EXECUTE_MAXL,APPLICATION_SET_ACTIVE,APPLICATION_START,APPLICATION_STOP,DATABASE_START,DATABASE_STOP</audit_events_to_capture> <audit_sinks> <audit_sink> <audit_sink_type>DATABASE</audit_sink_type> <db_connection_name>OraclePDB</db_connection_name> </audit_sink> </audit_sinks> </security-audit-policy> -

Testirajte da se pojedinosti kontrole prenose u bazu podataka.

- Izvršite radnju koja je događaj koji se može kontrolirati, kao što je stvaranje aplikacije. Možete odabrati bilo koju akciju navedenu u dijelu <audit_events_to_capture> vaših pravila.

Essbase treba stvoriti kontrolnu s nazivom ESSBASE_SECURITY_AUDIT_EVENT_LOG u vanjskoj shemi baze podataka.

- Prijavite se na vanjski RDBMS i pokrenite upit za provjeru prisutnosti tablice. Na primjer, prijavite se u SQL Developer i pokrenite

select * from ESSBASE_SECURITY_AUDIT_EVENT_LOG

- Izvršite radnju koja je događaj koji se može kontrolirati, kao što je stvaranje aplikacije. Možete odabrati bilo koju akciju navedenu u dijelu <audit_events_to_capture> vaših pravila.

-

Upotrijebite alat za vizualizaciju podataka za pregled i analizu zapisa sigurnosne kontrole. Možete upotrebljavati Smart View, Oracle Data Desktop (dostupan s licencom Oracle Technology Network), alate za vizualizaciju otvorenog koda ili od vašeg dobavljača baze podataka koji nije Oracle.

O datoteci s pravilima o kontroli

Pravilo kontrole definira se u XML datoteci koju možete uređivati da odgovara vašim potrebama. U ovoj datoteci možete odrediti koje događaje Essbase poslužitelja pratiti i želite li zapisivati podatke u zapisnik sigurnosne provjere ili ih prenositi u vanjsku bazu podataka. Ako zapisujete podatke u zapisnik kontrole, možete navesti maksimalnu veličinu datoteke i broj datoteka sa zapisnikom sigurnosne kontrole koje želite zadržati.

Essbase stvara EssbaseSecurityAuditLogPolicy.xml kad ponovno pokrenete Essbase nakon omogućavanja sigurnosne kontrole. Tada možete uređivati datoteku prema potrebi kako biste poboljšali pravilo kontrole. Datoteka se nalazi na putu koji ste definirali tijekom konfiguracijske faze implementacije kako biste spremili Essbase konfiguraciju (<Essbase Config Path>, gdje se nalazi i essbase.cfg). Ako ne znate gdje se to nalazi u vašem okruženju, objašnjenje potražite u odjeljku Lokacije okruženja na Essbase platformi.

-

Prijeđite na

EssbaseSecurityAuditLogPolicy.xml. Datoteka se nalazi u direktoriju aplikacije navedenom tijekom faze konfiguracije implementacije Essbase poslužitelja. -

Otvorite u uređivaču teksta.

-

Uredite primatelja za kontrolu, pojedinosti bilježenja i događaje koji se prate.

-

Opcionalno dodajte

<audit_sink_type>DATABASE</audit_sink_type>ako podatke želite prenijeti u vanjsku bazu podataka. -

Ako ste u koraku a naveli vrstu primatelja za kontrolu DATABASE, u sljedećem retku dodajte <db_connection_name>ConnectionName</db_connection_name> s nazivom veze baze podataka koji ste definirali u Tijek rada za omogućavanje sigurnosne kontrole za Essbase poslužitelj.

-

Ako zapisujete podatke u datoteku sa zapisnikom kontrole, po želji promijenite maksimalnu veličinu datoteke s pomoću

<max-file-size>n</max-file-size>, pri čemu je n = broj bajtova. Zadana vrijednost je 50000000 bajtova. -

Ako zapisujete podatke u datoteku zapisa o kontroli, navedite koliko CSV datoteka sa zapisnikom o sigurnosnoj kontroli spremiti s pomoću

<roll-nos>n</roll-nos>, pri čemu je n = broj datoteka. -

Navedite koje događaje kontrole želite zabilježiti s pomoću

<audit_events_to_capture>events_list</audit_events_to_capture>.

-

Događaji koje naznačite u datoteci pravila kontrole prate se u datoteci zapisnika sigurnosne kontrole ili se prenose u vanjsku bazu podataka.

Možete navesti sljedeće događaje koje ćete zabilježiti u datoteku s pravilom o kontroli:

| Događaj | Opis |

|---|---|

| LOGIN | Korisnik [x] uspješno prijavljen. |

| LOGIN_AS | Korisnik [x] prijavljen kao [y] |

| LOGOUT | Korisnik [x] se odjavio |

| LOGIN_FAIL | Prijava korisnika [x] nije uspjela |

| SERVICE_ROLE_ASSIGN | Uloga Essbase servisa [x] dodijeljena [y] |

| SERVICE_ROLE_REVOKE | Uloga Essbase servisa [x] opozvana iz [y] |

| APPLICATION_ROLE_ASSIGN | Korisniku/grupi [x] dodijeljena je uloga [y] u aplikaciji [z] |

| APPLICATION_ROLE_REVOKE | Korisniku/grupi [x] oduzeta je uloga [y] u aplikaciji [z] |

| ARTIFACT_CREATE | Stvoren je element [x] vrste [y] |

| ARTIFACT_UPLOADED | Zahtjev za prijenos elementa pozvan je za aplikaciju [x], bazu podataka[y], naziv objekta [y] i vrstu objekta [d] |

| ARTIFACT_MODIFIED | Izmijenjen je element [x] vrste [y] |

| ARTIFACT_DELETED | Izbrisan je element [x] vrste [y] |

| ARTIFACT_RENAMED | Naziv elementa [x] vrste [y] promijenjen je u [z] |

| APPLICATION_DELETED | Aplikacija [x] izbrisana |

| APPLICATION_CREATE | Aplikacija [x] stvorena |

| APPLICATION_RENAMED | Naziv aplikacije [x] promijenjen u [y] |

| DATABASE_DELETED | Baza podataka [x] izbrisana u aplikaciji [y] |

| DATABASE_CREATE | Baza podataka [x] stvorena u aplikaciji [y] |

| DATABASE_RENAMED | Naziv baze podataka [x] promijenjen u [y] u aplikaciji [z] |

| LCM_EXPORT_START | Zadatak LCM izvoza pokrenut s nazivom datoteke [x] |

| LCM_EXPORT_END | Zadatak LCM izvoza dovršen s nazivom datoteke [x] i statusom zadatka [y] |

| LCM_IMPORT_START | LCM uvoz započeo za aplikaciju [x] s nazivom datoteke [y] |

| LCM_IMPORT_END | LCM uvoz dovršen za aplikaciju [x] s nazivom datoteke [y] |

| LCM_IMPORT_FAIL | LCM uvoz neuspješan za aplikaciju [x] s nazivom datoteke [y] |

| DATA_LOAD_MAXL | MaxL naredbu za uvoz podataka za aplikaciju [x] i bazu podataka [y] izvršio korisnik [z] |

| EXECUTE_MAXL | MaxL naredba [x] izvršena iz korisnika [y] |

| LOAD_DATA_JOB_START | Zadatak učitavanja podataka pokrenut s pomoću podatkovne datoteke [x] i datoteke pravila [y] |

| LOAD_DATA_JOB_END | Zadatak učitavanja podataka podatkovne datoteke [x] i datoteke pravila [y] dovršen sa statusom [z] |

| LOAD_DATA_JOB_FAILED | Zadatak učitavanja podataka nije uspio zbog [x] |

| DELETE_SESSION | Sesija [x] izbrisana |

Događaji sigurnosne kontrole

Događaji sigurnosne kontrole prate se u zapisničkoj datoteci sigurnosne kontrole ili se prenose u vanjsku bazu podataka, ovisno o tome što naznačite u datoteci pravila kontrole.

Za upute o otvaranju zapisnika sigurnosne kontrole ili tablice kontrole u shemi vanjske baze podataka, pogledajte Tijek rada za omogućavanje sigurnosne kontrole za Essbase poslužitelj.

- Vrijeme - kad je došlo do događaja

- Klijent - IP adresa ili naziv glavnog računala klijenta

- Korisničko ime - korisnik koji pokreće akciju

- ID sesije - ID Essbase sesije

- Vrsta događaja - vrsta događaja

- Vrsta elementa - vrsta elementa uključenog u događaj

Primjeri vrste elemenata:

- Vrsta elementa partition_file za vrstu događaja ARTIFACT_UPLOADED

- Vrsta elementa Aplikacija za vrstu događaja LCM_EXPORT_START

- Vrsta elementa Korisnik za vrstu događaja APPLICATION_ROLE_ASSIGN

- Naziv elementa – naziv elementa uključenog u događaj Na primjer, naziv datoteke, korisničko ime ili naziv aplikacije

- Dodatne informacije - dodatne informacije povezane s elementom

- Opis - opis događaja

Lokalizirano je polje opisa.

- ID - 128-bitni univerzalni identifikator koji opisuje događaj.

Primjer: 123e4567-e89b-12d3-a456-426614174000

- Trajanje - trajanje događaja u milisekundama

- Naziv aplikacije - naziv aplikacije

- Naziv baze podataka - naziv baze podataka

- Status - uspjeh ili neuspjeh