Für alle US Government Cloud-Kunden

Dieses Thema enthält Informationen, die sowohl für die Oracle US Government Cloud als auch für die Oracle US Defense Cloud gelten.

Geteilte Verantwortung

Oracle Cloud Infrastructure für öffentliche Verwaltung bietet branchenführende Sicherheitstechnologien und betriebliche Prozesse, um die Enterprise Cloud Services zu sichern. Damit Sie Workloads sicher ausführen können, müssen Sie jedoch Ihre Sicherheits- und Compliancepflichten kennen. Oracle bietet Sicherheit für Cloud-Infrastruktur und -Vorgänge (Cloud-Operatorzugriffskontrollen, Infrastruktursicherheits-Patching usw.). Sie sind für die sichere Konfiguration von Cloud-Ressourcen verantwortlich. Für die Sicherheit in der Cloud sind sowohl Sie als auch Oracle verantwortlich.

Weitere Informationen zur gemeinsamen Verantwortung in Oracle Cloud finden Sie unter Gemeinsames Sicherheitsmodell.

Identitätsprovider für Ihren Mandanten einrichten

Als Government Cloud-Kunde müssen Sie Ihren eigenen Identitätsprovider verwenden, der den Complianceanforderungen Ihrer Behörde gerecht wird und die CAC/PIV-Authentifizierung (Common Access Card/Personal Identity Verification-Karte) unterstützt. Sie können Oracle Cloud Infrastructure mit SAML 2.0-konformen Identitätsprovidern föderieren, die ebenfalls die CAC/PIV-Authentifizierung unterstützen. Anweisungen zum Einrichten einer Föderation finden Sie unter Mit Identitätsprovidern föderieren.

Oracle Cloud Infrastructure-Standardadministratorbenutzer und andere nicht föderierte Benutzer entfernen

Wenn sich Ihre Organisation für einen Oracle-Account und eine Identitätsdomain registriert, richtet Oracle einen Standardadministrator für den Account ein. Diese Person ist der erste IAM-Benutzer für Ihr Unternehmen und hat vollständigen Administratorzugriff auf Ihren Mandanten. Dieser Benutzer kann Ihre Föderation einrichten.

Nach der erfolgreichen Einrichtung der Föderation mit dem ausgewählten Identitätsprovider können Sie den Standardadministratorbenutzer und alle anderen lokalen Benutzer des IAM-Service löschen, die Sie möglicherweise hinzugefügt haben, um Sie bei der Einrichtung Ihres Mandanten zu unterstützen. Wenn Sie die lokalen, nicht föderierten Benutzer löschen, wird sichergestellt, dass nur Benutzer im ausgewählten Identitätsprovider auf Oracle Cloud Infrastructure zugreifen können.

So löschen Sie den Standardadministrator:

-

Melden Sie sich über Ihren Identitätsprovider in der Konsole an.

Weitere Details-

Öffnen Sie einen unterstützten Browser, und rufen Sie die Government Cloud-Konsolen-URL auf.

- Geben Sie Ihren Cloud-Mandanten ein, und klicken Sie auf Weiter.

-

Wählen Sie im Bereich Single Sign-On Ihren Identitätsprovider aus, und klicken Sie auf Weiter. Sie werden zum Identitätsprovider umgeleitet, um sich anzumelden.

- Geben Sie Ihren Benutzernamen und Ihr Kennwort ein.

-

- Öffnen Sie das Navigationsmenü, und klicken Sie auf Identität und Sicherheit. Klicken Sie unter Identität auf Benutzer. Die Liste der Benutzer wird angezeigt.

- Wählen Sie im Filter Benutzertyp nur Lokale Benutzer aus.

- Klicken Sie für jeden lokalen Benutzer im Menü (

) auf Löschen.

) auf Löschen.

Kennwortanforderungen

Die Kennwortvoraussetzungen für Mandanten und Services der US Government Cloud und US Defense Cloud müssen den in NIST Special Publication 800-63 beschriebenen Anforderungen entsprechen oder diese überschreiten.

Common Access Card/PIV-Karte (Personal Identity Verification) zum Anmelden in der Konsole verwenden

Nachdem Sie die CAC/PIV-Authentifizierung mit dem Identitätsprovider eingerichtet und erfolgreich mit Oracle Cloud Infrastructure föderiert haben, können Sie Ihre CAC/PIV-Zugangsdaten für die Anmeldung bei der Oracle Cloud Infrastructure-Konsole verwenden. Die spezifischen Details für Ihre Implementierung finden Sie in der Identitätsproviderdokumentation.

Im Allgemeinen sind folgende Anmeldeschritte auszuführen:

- Führen Sie Ihre CAC/PIV-Karte in den Kartenleser ein.

- Navigieren Sie zur Anmeldeseite der Oracle Cloud Infrastructure -Konsole.

- Geben Sie bei entsprechender Aufforderung den Namen für Ihren Cloud-Mandanten ein, und klicken Sie auf Weiter.

- Wählen Sie den Single Sign-On-Provider aus, und klicken Sie auf Weiter.

- Wählen Sie auf der Anmeldeseite des Identitätsproviders die entsprechende Karte aus, z.B. die PIV-Karte.

- Wählen Sie bei Anzeige einer Zertifikatauswahl das entsprechende Zertifikat oder andere Attribute aus, die von Ihrer Organisation eingerichtet wurden.

- Geben Sie bei entsprechender Aufforderung die PIN ein.

IPv6-Unterstützung für virtuelle Cloud-Netzwerke

Die IPv6-Adressierung wird für alle kommerziellen und Regierungsregionen unterstützt. Regierungskunden haben die Möglichkeit, die IPv6-Adressierung für ihre VCNs zu aktivieren. Weitere Informationen finden Sie unter IPv6-Adressen.

Sicheren Zugriff für Compute-Hosts einrichten

Sie können die CAC/PIV-Authentifizierung mit Drittherstellern einrichten, um die Multifaktor-Authentifizierung für eine sichere Verbindung mit Compute-Hosts zu aktivieren. Beispiele für Tools sind PuTTY-CAC für Windows und Open SC für macOS. Weitere Informationen finden Sie auf der Website der US-Regierung, PIV Usage Guidelines.

FIPS-Modus für das Betriebssystem einrichten

US Government Cloud- und US Defense Cloud-Kunden sind für die Aktivierung des FIPS-Modus für die Betriebssysteme auf ihren Compute-Hosts verantwortlich. Um das Betriebssystem mit dem Federal Information Processing Standard (FIPS) Publication 140-2 konform zu machen, befolgen Sie die Richtlinien für das Betriebssystem:

Oracle Linux

Befolgen Sie die Anleitungen unter FIPS 140-2 Compliance in Oracle Linux 8.

Ubuntu

Befolgen Sie die Anleitungen unter Ubuntu-Sicherheitszertifizierungen - FIPS 140 aktivieren.

Windows Server 2012

Befolgen Sie die Anweisungen unter Datenverschlüsselung für Webkonsolen- und Reporting-Serververbindungen.

Windows Server 2016 und Windows Server 2019

Befolgen Sie zunächst die Anleitungen unter FIPS-konforme Algorithmen verwenden.

Wechseln Sie anschließend zum Microsoft-Dokument FIPS 140-Validierung, und navigieren Sie zum Thema Informationen für Systemintegratoren. Befolgen Sie die Anweisungen unter "Schritt 2: Flag für die (lokale/Gruppen-) FIPS-Sicherheits-Policy festlegen", um die FIPS-Aktivierung abzuschließen.

CentOS

Die folgende Anleitung erläutert die Aktivierung von FIPS unter CentOS 7.5 und CentOS Stream 8. Diese Verfahren gelten sowohl für VM- als auch für Bare-Metal-Instanzen und zwar ausschließlich im NATIVE-Modus. Diese Prozeduren können je nach Bedarf für den emulierten Modus und den PV-Modus geändert werden. Beachten Sie, dass diese Prozedur eine Instanz bereitstellt, welche die genauen FIPS-Verschlüsselungsmodule AUSSER dem Kernel enthält. Das Kernel-Modul weist zwar dieselbe Haupt-/Nebenversion auf, wird aber in der Revision beschleunigt und kann daher für die meisten FIPS-konformen Modelle als konform angesehen werden.

Nachdem Sie diese Prozedur abgeschlossen haben, wird empfohlen, dass Sie keine systemweiten yum-Aktualisierungen ausführen. Bei der systemweiten Aktualisierung werden die hierin enthaltenen FIPS-Module entfernt.

Stellen Sie sicher, dass die Versionen von Kernel, FIPS-Modulen und FIPS-Software die Mindestanforderungen erfüllen:

-

Vergewissern Sie sich, dass die aktuelle Version des Kernel-Packages die Anforderung erfüllt:

- Aktuelle Version:

kernel-3.10.0-693.el7 -

Führen Sie

rpm -qa | grep kernel-3aus.

- Aktuelle Version:

-

Führen Sie den folgenden Befehl aus, und prüfen Sie, ob die Haupt- oder Nebenversion den Anforderungen entspricht.

-

Führen Sie folgenden Befehl aus:

yum list <package_name> -

Prüfen Sie, ob die Haupt-/Nebenversion den Anforderungen entspricht.

Erforderliche Packages und Versionen:

- fipscheck - fipscheck-1.4.1-6.el7

-

hmaccalc - hmaccalc-0.9.13-4.el7

-

dracut-fips - dracut-fips-033-502.el7

-

dracut-fips-aesni - dracut-fips-aesni-033-502.el7

-

Führen Sie für jede nicht installierte Packageversion folgenden Befehl aus:

yum install <package_name>

-

- Laden Sie die folgenden Packages herunter, und installieren Sie sie:

- Packages sind bereits als Teil des Images installiert:

Erstellen Sie ein Verzeichnis mit dem Namen

preinstall.Laden Sie die folgenden Packages in dieses Verzeichnis herunter:

openssl, openssl-libs - 1.0.2k-8.el7

nss, nss-tools, nss-sysinit - 3.28.4-15.el7_4

nss-util - 3.28.4-3.el7

nss-softokn, nss-softokn-freebl - 3.28.3-8.el7_4

openssh, openssh-clients, openssh-server - 7.4p1-11.el7

Führen Sie im Verzeichnis "preinstall" folgenden Befehl aus:

yum - -nogpgcheck downgrade *.rpm

- Packages, die dem Image hinzugefügt werden sollen:

- Erstellen Sie ein Verzeichnis mit dem Namen

newpackages. Laden Sie die folgenden Packages in dieses Verzeichnis herunter:

libreswan - 3.20-3.el7

libgcrypt - 1.5.3-14.el7

gnutls - 3.3.26-9.el7

gmp - 6.0.0-15.el7

nettle - 2.7.1-8.el7

Führen Sie im Verzeichnis

newpackagesfolgenden Befehl aus:yum - -nogpgcheck localinstall *.rpm

- Erstellen Sie ein Verzeichnis mit dem Namen

- Packages sind bereits als Teil des Images installiert:

URLs der für diese Installation verwendeten Packages:

Preinstall:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-util-3.28.4-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-tools-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-sysinit-3.28.4-15.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-freebl-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nss-softokn-3.28.3-8.el7_4.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssl-libs-1.0.2k-8.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-clients-7.4p1-11.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/openssh-server-7.4p1-11.el7.x86_64.rpm

Newpackages:

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libreswan-3.20-3.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/libgcrypt-1.5.3-14.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gnutls-3.3.26-9.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/gmp-6.0.0-15.el7.x86_64.rpm

http://linuxsoft.cern.ch/cern/centos/7/updates/x86_64/Packages/nettle-2.7.1-8.el7.x86_64.rpm

Installation des Kernel-FIPS-Moduls und der initramfs-Validierung

Führen Sie dieses Verfahren als Root aus:

-

Generieren Sie "dracut" neu:

dracut -f -v -

Fügen Sie das fips-Argument am Ende der Kernel-Boot-Standardbefehlszeile hinzu:

-

Bearbeiten Sie

/etc/default/grub -

Fügen Sie am Ende der mit "GRUB_CMDLINE_LINUX" beginnenden Zeile

fips=1innerhalb der doppelten Anführungszeichen des Befehls hinzu.

-

Speichern Sie das Ergebnis.

-

-

Generieren Sie eine neue Datei

grub.cfg:grub2-mkconfig -o /etc/grub2-efi.cfg

Konfigurieren Sie SSH, um die Verschlüsselungsalgorithmen zu begrenzen

-

Wechseln Sie mit "sudo" zur Rolle "root".

-

Bearbeiten Sie

/etc/ssh/sshd_config. -

Fügen Sie am Ende der Datei die folgenden Zeilen hinzu:

Protocol 2 Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc Macs hmac-sha1 - Starten Sie die Instanz neu.

- Prüfen Sie nach dem Neustart der Instanz, ob der FIPS-Modus im Kernel aktiviert wurde:

Wechseln Sie mit "sudo" zur Rolle "root".

Führen Sie den folgenden Befehl aus:

cat /proc/sys/crypto/fips-enabledDas Ergebnis muss "1" sein.

Um CentOS7/RHEL 7. x-Systeme umfassender zu sichern, wie dies in einzelnen Behörden vorgeschrieben ist, befolgen Sie die Checkliste in der OpenSCAP-Dokumentation. Diese Dokumentation finden Sie hier: https://static.open-scap.org/ssg-guides/ssg-centos7-guide-index.html

Den STIG-Standard zur Beurteilung der Compliance gemäß mehreren Profilen finden Sie hier: https://iase.disa.mil/stigs/os/unix-linux/Pages/index.aspx. Verwenden Sie den Red Hat Linux 7 x-STIG für CentOS 7.5-Releases.

Erforderliche Site-to-Site-VPN-Parameter für Government Cloud

Wenn Sie Site-to-Site VPN mit der US Government Cloud oder der US Defense Cloud verwenden, müssen Sie die Verbindung IPSec mit den folgenden FIPS-konformen IPSec-Parametern konfigurieren.

Bei einigen Parametern unterstützt Oracle mehrere Werte, und die empfohlenen Werte sind in Fettdruck hervorgehoben.

Oracle unterstützt die folgenden Parameter für IKEv1 oder IKEv2. In der Dokumentation für Ihr jeweiliges CPE können Sie feststellen, welche Parameter das CPE für IKEv1 oder IKEv2 unterstützt.

Phase 1 (ISAKMP)

| Parameter | Optionen |

|---|---|

| ISAKMP-Protokoll |

Version 1 |

| Austauschtyp |

Hauptmodus |

| Authentifizierungsmethode |

Pre-Shared Keys* |

| Verschlüsselungsalgorithmus |

AES-256-CBC (empfohlen) AES-192-CBC AES-128-CBC |

| Authentifizierungsalgorithmus |

SHA-2 384 (empfohlen) SHA-2 256 SHA-1(auch als SHA oder SHA1-96 bezeichnet) |

| Diffie-Hellman-Gruppe |

Gruppe 14 (MODP 2048) Gruppe 19 (ECP 256) Gruppe 20 (ECP 384) |

| Gültigkeitsdauer von IKE-Sessionschlüsseln |

28.800 Sekunden (8 Stunden) |

|

* Nur Zahlen, Buchstaben und Leerzeichen sind in Pre-Shared Keys zulässig. |

|

Phase 2 (IPSec)

| Parameter | Optionen |

|---|---|

| IPSec-Protokoll |

ESP, Tunnelmodus |

| Verschlüsselungsalgorithmus |

AES-256-GCM (empfohlen) AES-192-GCM AES-128-GCM AES-256-CBC AES-192-CBC AES-128-CBC |

| Authentifizierungsalgorithmus |

Wenn GCM (Galois/Counter Mode) verwendet wird, ist kein Authentifizierungsalgorithmus erforderlich, weil die Authentifizierung in der GCM-Verschlüsselung enthalten ist. Wird GCM nicht verwendet, verwenden Sie HMAC-SHA-256-128. |

| Gültigkeitsdauer von IPSec-Sessionschlüsseln |

3.600 Sekunden (1 Stunde) |

| Perfect Forward Secrecy (PFS) |

Aktiviert, Gruppe 14 (Standard, empfohlen) Unterstützt Einstellungen "Deaktiviert" und "Aktiviert" für Gruppe 2, 5, 14, 19, 20, 24. |

Oracle-BGP-ASN

Dieser Abschnitt richtet sich an Netzwerkteure, die ein Edge-Gerät für FastConnect oder Site-to-Site-VPN konfigurieren.

Die BGP-ASN von Oracle für die Government Cloud hängt von der Autorisierungsebene ab:

- US Government Cloud: 6142

- US Defense Cloud (Impact Level 5-Autorisierung): 20054

FIPS-konformer Terraform-Provider

Wenn Sie Terraform in Regionen der US Government Cloud oder der US Defense Cloud verwenden möchten, finden Sie unter FIPS-Kompatibilität aktivieren Informationen zur Installation und Konfiguration.

Kubernetes-Engine

Die von der Kubernetes-Engine installierten Komponenten sind mit FIPs kompatibel. Stellen Sie bei der Verwendung von Kubernetes Engine in US Government Cloud- oder US Defense Cloud-Regionen sicher, dass die zugrunde liegenden Hosts FIPs-kompatibel sind.

Exadata Database Service on Dedicated Infrastructure – Neuplanung von Patchmanagement

Sie können monatliche und vierteljährliche Patching-Ereignisse in der Konsole für Exadata Database Service on Dedicated Infrastructure in den US Government Cloud- und US Defense Cloud-Regionen neu planen. Wartungsplan angeben für das Exadata-Patchmanagement wird in den US Government Cloud- und US Defense Cloud-Regionen nicht unterstützt.

Um FedRAMP- und DISA-Zertifizierungen zu erfüllen und zu verwalten, muss Oracle Cloud Infrastructure die Exadata-Infrastruktur regelmäßig und konsistent patchen. Diese Patching-Ereignisse umfassen unter anderem die folgenden Typen:

- Exadata Database Node Security-Patches (monatlich)

- Exadata Storage Cell-Patches (monatlich)

- Vollständige Exadata-Infrastrukturpatches (vierteljährlich)

Eine OCI Change Notification-(CN-)Nachricht wird an Sie gesendet, wenn ein Patching-Ereignis für jeden Patchtyp geplant ist. Sie können anfordern, ein Patching-Ereignis über die Konsole neu zu planen. Um ein Patching-Ereignis mit der Konsole neu zu planen, müssen Sie die Neuplanung innerhalb des definierten 21-tägigen Patching-Fensters anfordern. Patching-Plananforderungen außerhalb des definierten 21-tägigen Patching-Fensters müssen weiterhin über eine Oracle Support-Serviceanfrage (SR) ausgeführt werden. Weitere Informationen finden Sie unter Cloud-Infrastrukturwartungsupdates in den Exadata Database on Dedicated Infrastructure-Anleitungen.

TLS-Zertifikate für API Gateway

Wenn Sie API Gateway in US Government Cloud- oder US Defense Cloud-Regionen verwenden, müssen Sie:

- ein TLS-Zertifikat von einer genehmigten Certificate Authority abrufen

- die Zuordnung zwischen dem benutzerdefinierten Domainnamen und der öffentlichen IP-Adresse des API-Gateways beim genehmigten DNS-Provider erfassen

Weitere Informationen zur Installation und Konfiguration finden Sie unter Benutzerdefinierte Domains und TLS-Zertifikate einrichten.

VN-Verschlüsselung

Die Verschlüsselung des virtuellen Netzwerks (VN) bietet Instanz-zu-Instanz-Verschlüsselung für Datenverkehr während der Übertragung innerhalb einer Region (in demselben VCN oder zwischen VCNs, die mit einem lokalen Peering-Gateway per Peering verbunden sind) zwischen einer der folgenden Compute-Ausprägungen:

- E3

- E4

- A1

- X9

Die VN-Verschlüsselung ist standardmäßig auf Regionsebene aktiviert und nur in den Regionen US Government Cloud und US Defense Cloud verfügbar. Um die VN-Verschlüsselung zu deaktivieren, müssen Sie eine Serviceanfrage erstellen.

Die Verschlüsselungsschlüssel werden vollständig von Oracle Cloud Infrastructure verwaltet. Der Verschlüsselungsmechanismus basiert auf RFC3948. Spezifikationen für Schlüsseleinstellungen und Verschlüsselungs-Cipher erfüllen FIPS 140-2-Anforderungen.

Wenn diese Option aktiviert ist, erhöht das VN-Verschlüsselungsfeature die Latenz und verringert den Durchsatz aufgrund des Verschlüsselungs-/Entschlüsselungs-Overheads. Dies kann in der Anwendungsschicht auffallen oder nicht. Weitere Informationen zu den Latenzzahlen erhalten Sie beim Kundensupport.

Erhöhung des Servicelimits für US Government Cloud- und US Defense Cloud-Männer beantragen

Wenn Sie eine Erhöhung des Servicelimits anfordern müssen, verwenden Sie die folgenden Anweisungen, um eine Serviceanfrage in My Oracle Support zu erstellen.

- Bevor Sie eine Serviceanfrage erstellen können, benötigen Sie einen

oracle.com-Account. Außerdem müssen Sie Ihre Oracle Cloud Infrastructure-CSI bei My Oracle Support registrieren. Weitere Informationen finden Sie unter Erhöhung des Servicelimits für US Government Cloud- und US Defense Cloud-Mandanten beantragen. - Beachten Sie, dass der Supportingenieur, der die Informationen in der Serviceanfrage prüft, möglicherweise kein US-Bürger ist.

Serviceanfrage erstellen

So erstellen Sie eine Serviceanfrage für US Government Cloud und US Defense Cloud:

-

Gehen Sie zu My Oracle Support, und melden Sie sich an.

Wenn Sie nicht bei Oracle Cloud Support angemeldet sind, klicken Sie oben auf der Seite auf Zu Cloud Support wechseln.

- Klicken Sie oben auf der Seite auf Service Requests.

- Klicken Sie auf Create Technical SR.

- Wählen Sie aus den angezeigten Menüs Folgendes aus:

- Servicetyp: Wählen Sie Oracle Cloud Infrastructure in der Liste aus.

- Servicename: Wählen Sie die entsprechende Option für Ihre Organisation aus.

- Problem Type: Wählen Sie Account Provisioning, Billing and Termination und dann im Untermenü Limit Increase aus.

- Geben Sie Ihre Kontaktdaten ein.

- Geben Sie eine Beschreibung ein, und füllen Sie dann die Pflichtfelder für das Problem aus. Wenn ein Feld nicht zutrifft, können Sie n/a eingeben.

Klicken Sie oben auf der Seite "Oracle Cloud Support" auf Hilfe, um Hilfe zu den allgemeinen Feldern in der Serviceanfrage oder Informationen zur Verwaltung von Serviceanfragen zu erhalten.

Oracle Cloud Infrastructure-IDs suchen

Anhand der folgenden Tipps können Sie IDs finden, die Sie eventuell angeben müssen:

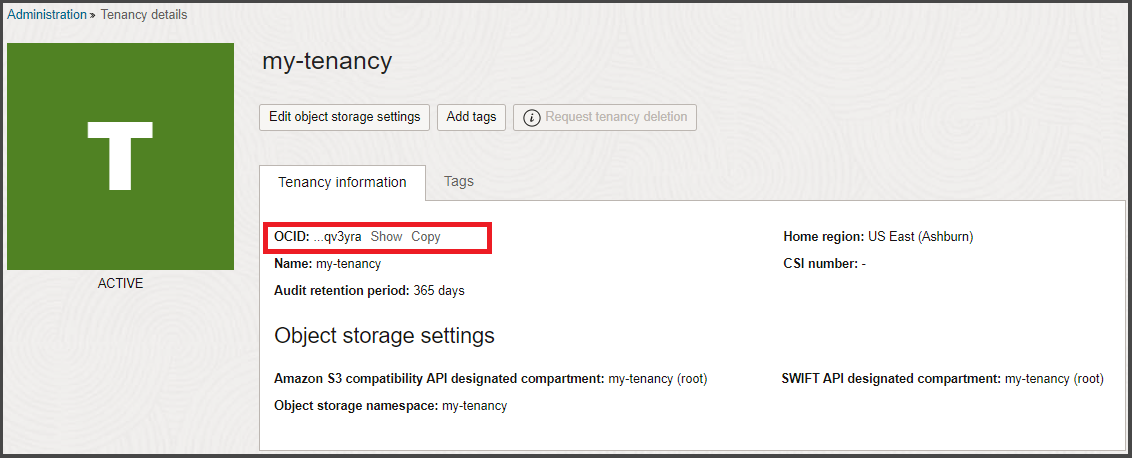

Rufen Sie die Mandanten-OCID in der Oracle Cloud Infrastructure-Konsole auf der Seite Mandantendetails ab:

- Wählen Sie das Menü Profil (

) oben rechts in der Navigationsleiste oben auf der Seite aus, und klicken Sie auf Mandant: <your_tenancy_name>.

) oben rechts in der Navigationsleiste oben auf der Seite aus, und klicken Sie auf Mandant: <your_tenancy_name>. -

Die Mandanten-OCID wird unter Mandanteninformationen angezeigt. Klicken Sie auf Kopieren, um die Zeichenfolge in die Zwischenablage zu kopieren.

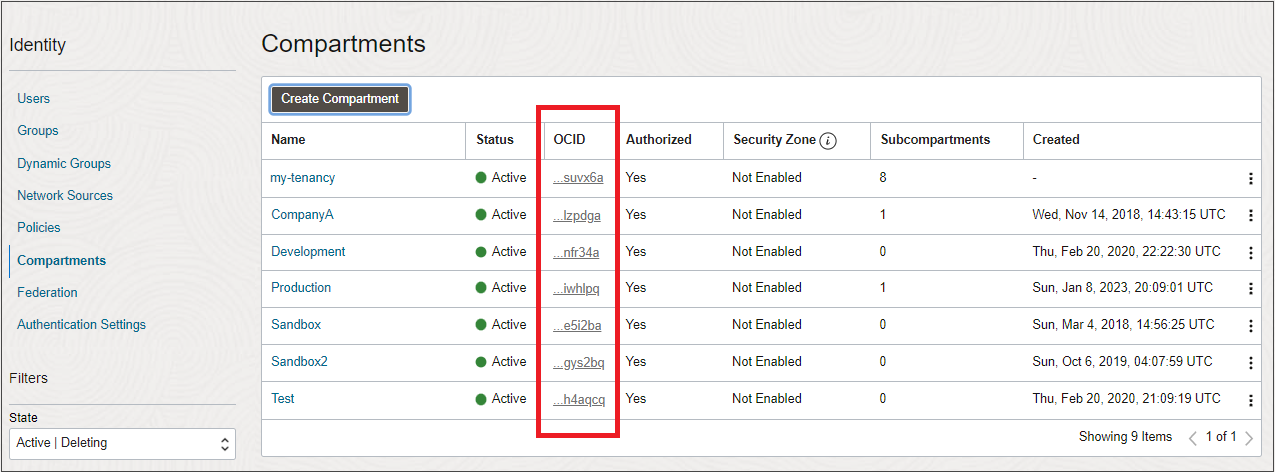

So finden Sie die OCID (Oracle Cloud-ID) eines Compartments:

- Öffnen Sie das Navigationsmenü, und klicken Sie auf Identität und Sicherheit. Klicken Sie unter Identität auf Compartments.

Eine Liste der Compartments im Mandanten wird angezeigt.

Eine gekürzte Version der OCID wird neben jedem Compartment angezeigt.

- Klicken Sie auf Kopieren, um die OCID in die Zwischenablage zu kopieren. Sie können sie dann in das Formularfeld der Serviceanfrage einfügen.

Die OCID (Oracle Cloud-ID) einer Ressource wird angezeigt, wenn Sie die Ressource in der Konsole anzeigen (sowohl in der Listenansicht als auch auf der Detailseite).

Beispiel: So rufen Sie die OCID für eine Compute-Instanz ab:

- Öffnen Sie die Konsole.

-

Wählen Sie das Compartment, zu dem die Instanz gehört, in der Liste auf der linken Seite aus.

Beachten Sie, dass Sie die entsprechenden Berechtigungen in einem Compartment zur Anzeige von Ressourcen haben müssen.

- Öffnen Sie das Navigationsmenü, und klicken Sie auf Compute. Klicken Sie unter Compute auf Instanzen. Eine Liste der Instanzen im ausgewählten Compartment wird angezeigt.

-

Auf der Seite "Instanzdetails" wird eine verkürzte Version der OCID angezeigt.

- Klicken Sie auf Kopieren, um die OCID in die Zwischenablage zu kopieren. Sie können sie dann in das Formularfeld der Serviceanfrage einfügen.

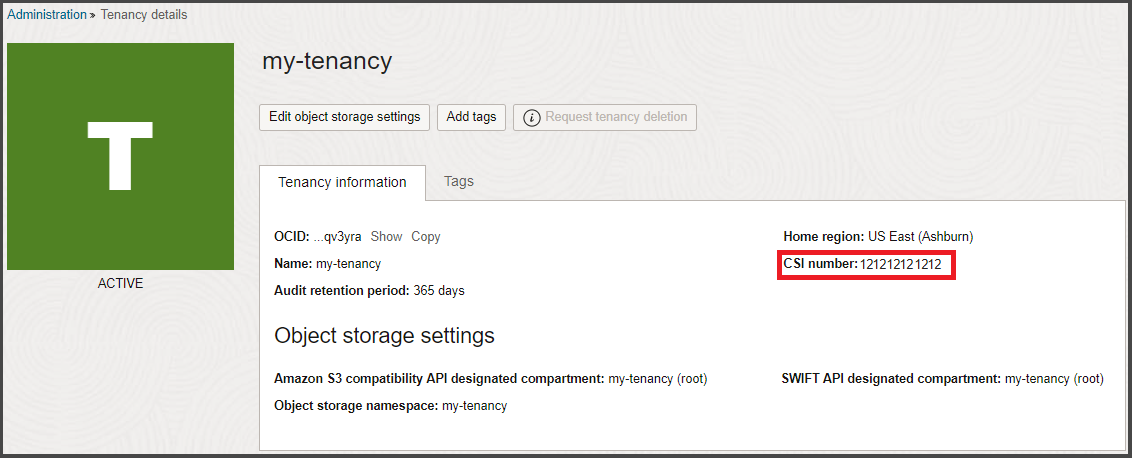

Die Customer Support Identifier-(CSI-)Nummer wird nach dem Kauf von Oracle Cloud-Services generiert. Diese Nummer finden Sie an mehreren Stellen, z.B. im Vertragsdokument und auf der Seite mit den Mandantendetails. Sie benötigen die CSI-Nummer, um Supportanfragen in My Oracle Support (MOS) zu registrieren und zu protokollieren.

Die CSI-Nummer ist für US Government Cloud- und US Defense Cloud-Regionen nicht verfügbar.

So finden Sie Ihre CSI-Nummer:

- Wählen Sie das Menü Profil (

) oben rechts in der Navigationsleiste oben auf der Seite aus, und klicken Sie auf Mandant: <your_tenancy_name>.

) oben rechts in der Navigationsleiste oben auf der Seite aus, und klicken Sie auf Mandant: <your_tenancy_name>. -

Die CSI-Nummer wird unter Mandanteninformationen angezeigt.

My Oracle Support zum ersten Mal verwenden

Bevor Sie Serviceanfragen mit My Oracle Support erstellen können, müssen Sie über einen Oracle-Account für Single Sign-On (SSO) verfügen. Außerdem müssen Sie Ihre CSI-Nummer (Customer Support Identifier) bei My Oracle Support registrieren.

Bevor Sie mit diesem Verfahren beginnen, halten Sie Ihre CSI bereit (siehe Servicelimiterhöhung für US Government Cloud- und US Defense Cloud-Mandanten beantragen).

- Gehen Sie zu https://support.oracle.com.

-

Klicken Sie auf Neuer Benutzer? Registrieren Sie sich hier, um Ihren Oracle-Single Sign-On-(SSO-)Account zu erstellen.

-

Geben Sie Ihre geschäftliche E-Mail-Adresse in das Feld E-Mail-Adresse ein, füllen Sie den Rest des Formulars aus, und klicken Sie auf Account erstellen. Eine Verifizierungs-E-Mail wird generiert.

-

Prüfen Sie Ihren E-Mail-Account auf eine E-Mail von Oracle, in der Sie zur Verifizierung Ihrer E-Mail-Adresse aufgefordert werden.

- Öffnen Sie die E-Mail, und klicken Sie auf E-Mail-Adresse verifizieren.

- Melden Sie sich mit den von Ihnen eingerichteten Zugangsdaten an.

- Bei der Anmeldung werden Sie zur Eingabe eines Hinweises für den Genehmigungsberechtigten und der Support-ID (Ihre CSI) aufgefordert.

-

Klicken Sie auf Zugriff anfordern.

- Geben Sie die ersten fünf Zeichen des Namens der Organisation ein, die Eigentümer der Kundensupport-ID ist (im Buchstaben Willkommen und auf Meine Services aufgeführt), und klicken Sie dann auf Validate. Die Support-ID wird in der Tabelle angezeigt.

- Klicken Sie auf Weiter.

- Geben Sie Ihre Kontaktinformationen ein, und klicken Sie auf Weiter.

- Akzeptieren Sie die Bedingungen, und klicken Sie auf Weiter.

Der Status der Anforderung ist "Ausstehend", bis Sie die Genehmigung vom Kundenbenutzeradministrator (CUA) oder von Oracle Support erhalten, wenn Sie die erste Person sind, die diese Support-ID anfordert.

- Gehen Sie zu https://support.oracle.com, und melden Sie sich an.

- Navigieren Sie zur Seite Mein Account: Gehen Sie zu Ihrem Benutzernamen oben auf der Seite, öffnen Sie das Menü, und klicken Sie auf Mein Account.

- Im Bereich Support-IDs werden die Accounts angezeigt, mit denen Ihr Benutzername derzeit verknüpft ist.

- Klicken Sie auf Zugriff anfordern.

- Geben Sie einen Hinweis für den Genehmigungsberechtigten ein, und geben Sie dann die Support-ID (Ihre CSI) ein.

- Klicken Sie auf Zugriff anfordern.

- Geben Sie die ersten fünf Zeichen des Namens der Organisation ein, die Eigentümer der Kundensupport-ID ist (im Buchstaben Willkommen und auf Meine Services aufgeführt), und klicken Sie dann auf Validate. Die Support-ID wird in der Tabelle angezeigt.

- Klicken Sie auf Validieren.

- Der Eintrag wird validiert. Schließen Sie das Dialogfeld.

Der Status der Anforderung ist "Ausstehend", bis Sie die Genehmigung vom Customer User Administrator (CUA) erhalten.

Weitere Informationen zur Anmeldung bei und Verwendung von My Oracle Support finden Sie unter Registrierung, Anmeldung und Barrierefreiheitsoptionen in der Hilfe zu My Oracle Support.