Mit Identitätsprovidern föderieren

In diesem Thema werden Identity Federation-Konzepte beschrieben. Oracle Cloud Infrastructure unterstützt die Föderation mit Oracle Identity Cloud Service und Microsoft Active Directory (über Active Directory Federation Services (AD FS)), Microsoft Azure Active Directory, Okta und anderen Identitätsprovidern, die das SAML-2.0-Protokoll Security Assertion Markup Language (SAML) unterstützen.

Überblick

Unternehmen verwenden im Allgemeinen einen Identitätsprovider (IdP) zur Verwaltung von Benutzeranmeldungen/Kennwörtern und zur Authentifizierung von Benutzern für den Zugriff auf sichere Websites, Services und Ressourcen.

Wenn ein Benutzer in Ihrem Unternehmen Oracle Cloud Infrastructure-Ressourcen in der Konsole verwenden möchte, muss er sich mit einer Benutzeranmeldung und einem Kennwort anmelden. Ihre Administratoren können mit einem unterstützten IdP föderieren, sodass jeder Mitarbeiter eine vorhandene Anmeldung und ein Kennwort verwenden kann und kein neues Set zur Verwendung von Oracle Cloud Infrastructure-Ressourcen erstellt werden muss.

Zur Föderation führt ein Administrator einen kurzen Prozess durch, um eine Beziehung zwischen IdP und Oracle Cloud Infrastructure zu einrichten (dieser Vorgang wird im allgemeinen als Föderationsvertrauensstellung bezeichnet). Nachdem ein Administrator diese Beziehung eingerichtet hat, wird jede Person in Ihrem Unternehmen, die an die Oracle Cloud Infrastructure-Konsole geht, zu einer einmaligen Benutzeranmeldung (Single Sign-On) aufgefordert, die von der IdP bereitgestellt wird. Der Benutzer meldet sich mit den Anmelde-/Kennwortdaten an, die er bereits beim IdP eingerichtet hat. Der IdP authentifiziert den Benutzer, und dieser kann anschließend auf Oracle Cloud Infrastructure zugreifen.

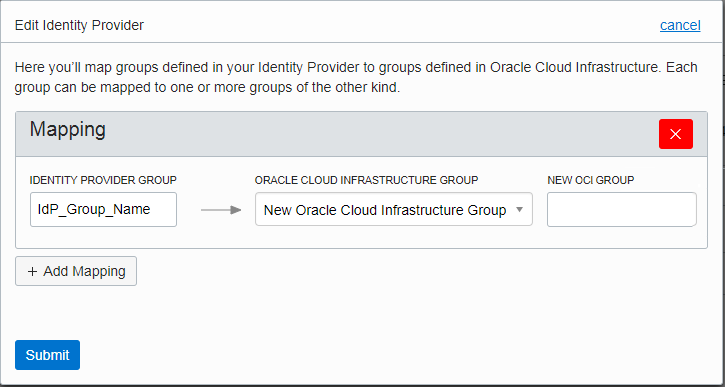

Bei der Arbeit mit Ihrem IdP definiert der Administrator Gruppen und weist jeden Benutzer einer oder mehreren Gruppen entsprechend dem jeweils erforderlichen Zugriffstyp zu. Oracle Cloud Infrastructure verwendet außerdem das Konzept der Gruppen (in Verbindung mit IAM-Policys), um den Zugriffstyp für einen Benutzer zu definieren. Beim Einrichten der Beziehung mit dem IdP kann der Administrator jede IdP-Gruppe einer ähnlich definierten IAM-Gruppe zuordnen, sodass Ihr Unternehmen die IdP-Gruppendefinitionen bei der Autorisierung vom Benutzerzugriff auf Oracle Cloud Infrastructure-Ressourcen erneut verwenden kann. Im Folgenden sehen Sie einen Screenshot vom Zuordnungsprozess:

Weitere Informationen zur Anzahl der Föderationen und Gruppenzuordnungen finden Sie unter Limits nach Service. Es gibt kein Limit für die Anzahl der föderierten Benutzer.

Benutzer, die sich in mehr als 50 IdP-Gruppen befinden, können keine Authentifizierung zur Verwendung der Oracle Cloud Infrastructure-Konsole durchführen.

Benutzer mit SCIM automatisch bereitstellen und synchronisieren

Mandanten, das mit Oracle Identity Cloud Service oder dem Drittanbieter Okta föderiert ist, können auch SCIM (System for Cross-Domain Identity Management) nutzen, um das Provisioning föderierter Benutzer in Oracle Cloud Infrastructure zu ermöglichen. Föderierte Benutzer, die über diesen Prozess in Oracle Cloud Infrastructure bereitgestellt wurden, können zusätzliche Benutzerzugangsdaten wie API-Schlüssel und Authentifizierungstoken verwendet werden, die auf der Seite Benutzereinstellungen verwaltet werden. Auf diese Weise können föderierte Benutzer das SDK und die CLI sowie andere Features verwenden, für die zusätzliche Benutzerzugangsdaten erforderlich sind. Weitere Informationen finden Sie unter Benutzer-Provisioning für föderierte Benutzer.

Allgemeine Konzepte

Im Folgenden finden Sie eine Liste der grundlegenden Konzepte, mit denen Sie vertraut sein müssen.

- IDP

- IdP ist die Kurzform von Identitätsprovider. Hierbei handelt es sich um einen Service, der identifizierende Zugangsdaten und Authentifizierung für Benutzer bereitstellt.

- SERVICE PROVIDER (SP)

- Ein Service (wie eine Anwendung, eine Website usw.), der einen IdP zur Authentifizierung von Benutzern auffordert. In diesem Fall ist Oracle Cloud Infrastructure der SP.

- FEDERATION TRUST

- Eine Beziehung, die ein Administrator zwischen einem IdP und einem SP konfiguriert. Sie können diese Beziehung mit der Oracle Cloud Infrastructure-Konsole oder -API einrichten. Danach wird der IdP mit diesem SP "föderiert". In der Konsole und der API wird der Prozess der Föderation als das Hinzufügen eines Identitätsproviders zum Mandanten betrachtet.

- SAML METADATA DOCUMENT

- Ein vom IdP bereitgestelltes XML-basiertes Dokument, das die erforderlichen Informationen für die Föderation eines SP mit diesem IdP bereitstellt. Oracle Cloud Infrastructure unterstützt das SAML 2.0-Protokoll, ein XML-basierter Standard zur gemeinsamen Verwendung von erforderlichen Informationen zwischen IdP und SP. Je nachdem, mit welchem idP Sie föderieren, müssen Sie entweder die Metadaten-URL (siehe unten) für dieses Dokument angeben oder das Dokument in Oracle Cloud Infrastructure hochladen.

- METADATA URL

- Eine vom IdP bereitgestellte URL, mit der ein SP die erforderlichen Informationen für die Föderation mit diesem IdP abrufen kann. Oracle Cloud Infrastructure unterstützt das SAML 2.0-Protokoll, ein XML-basierter Standard zur gemeinsamen Verwendung von erforderlichen Informationen zwischen IdP und SP. Die Metadaten-URL verweist auf das SAML-Metadatendokument, das vom SP benötigt wird.

- FEDERATED USER

- Eine Person, die sich über eine föderierte IdP bei der Oracle Cloud Infrastructure-Konsole anmeldet

- LOCAL USER

- Ein nicht föderierter Benutzer. Anders ausgedrückt, eine Person, die sich bei der Oracle Cloud Infrastructure-Konsole mit Anmelde- und Kennwortdaten anmeldet, das in Oracle Cloud Infrastructure erstellt wurde.

- GROUP MAPPING

- Eine Zuordnung zwischen einer IdP-Gruppe und einer Oracle Cloud Infrastructure-Gruppe, die für die Benutzerautorisierung verwendet wird.

- SCIM

- SCIM (System for Cross-Domain Identity Management) ist ein IETF-Standardprotokoll, das ein Benutzer-Provisioning über Identitätssysteme hinweg ermöglicht. Oracle Cloud Infrastructure hostet einen SCIM-Endpunkt für das Provisioning von föderierten Benutzern in Oracle Cloud Infrastructure. Mit einem SCIM-Client für das Provisioning der Benutzer in Oracle Cloud Infrastructure können Sie den Benutzern in Oracle Cloud Infrastructure Zugangsdaten zuweisen.

- PROVISIONED (OR SYNCHRONIZED) USER

- Ein Benutzer, der vom SCIM-Client des Identitätsproviders in Oracle Cloud Infrastructure bereitgestellt wird. Diese Benutzer können in der Oracle Cloud Infrastructure-Konsole aufgelistet werden und über alle Oracle Cloud Infrastructure-Benutzerzugangsdaten mit Ausnahme eines Konsolenkennworts verfügen.

- Assertion verschlüsseln

- Einige IdPs unterstützen die Verschlüsselung der SAML-Assertion. Wenn diese Option aktiviert ist, erwartet der Serviceprovider, dass die SAML-Assertion vom Identitätsprovider mit dem Verschlüsselungsschlüssel des Serviceproviders verschlüsselt wird. In diesem Fall ist der Serviceanbieter der Oracle Cloud Infrastructure-Authentifizierungsservice. Wenn Sie dieses Feature Ihrer IdP aktivieren möchten, müssen Sie das Feature auch aktivieren, wenn Sie den Federation-Provider im IAM-Service einrichten. Beachten Sie, dass Microsoft AD FS standardmäßig die Verschlüsselung der SAML-Assertion aktiviert. Wenn Ihre IdP Microsoft AD FS ist, müssen Sie dieses Feature entweder in IAM aktivieren oder für Microsoft AD FS deaktivieren.

Erfahrung für föderierte Benutzer

Föderierte Benutzer können über die Konsole auf Oracle Cloud Infrastructure zugreifen (entsprechend den IAM-Policys für die Gruppen, in denen die Benutzer zugeordnet sind).

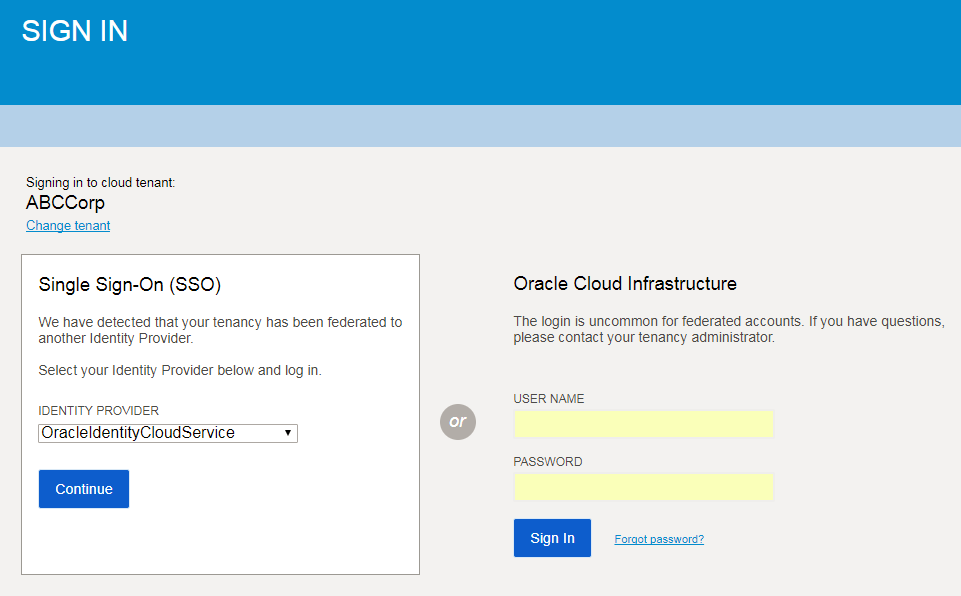

Sie werden aufgefordert, ihren Oracle Cloud Infrastructure-Mandanten einzugeben (z.B. ABCCorp).

Anschließend wird eine Seite mit zwei verschiedenen Anmeldeanweisungen angezeigt: eine für föderierte Benutzer und eine für nicht föderierte (Oracle Cloud Infrastructure-)Benutzer. Betrachten Sie hierzu den folgenden Screenshot.

Der Mandantenname wird auf der linken Seite angezeigt. Direkt darunter finden Sie den Anmeldebereich für föderierte Benutzer. Auf der rechten Seite befindet sich der Anmeldebereich für nicht föderierte Benutzer.

Föderierte Benutzer wählen, welcher Identitätsprovider für die Anmeldung verwendet werden soll, und werden dann zur Authentifizierung an den Identitätsprovider umgeleitet. Nach Eingabe der Anmeldung und ihres Kennworts werden sie von der IdP authentifiziert und wieder zur Oracle Cloud Infrastructure-Konsole umleitet.

Die föderierten Benutzer (ohne SCIM-Konfiguration) können nicht auf die Seite "Benutzereinstellungen" in der Konsole zugreifen. Auf dieser Seite kann ein Benutzer sein Konsolenkennwort ändern oder zurücksetzen und andere Oracle Cloud Infrastructure-Zugangsdaten verwalten, wie API-Signaturschlüssel und Authentifizierungstoken.

Erfahrung für föderierte Benutzer mit SCIM-Konfiguration

Wenn Ihr IdP auch mit einem SCIM-Client konfiguriert wurde, kann ein Benutzer, der über seinen Identitätsprovider angemeldet ist, auf die Seite "Benutzereinstellungen" zugreifen und Benutzerfunktionen wie API-Schlüssel, Authentifizierungstoken und andere Benutzerzugangsdaten verwenden. (Hinweis: Diese Option ist derzeit nur für Oracle Identity Cloud Service- und Okta-Föderationen verfügbar.)

Erforderliche IAM-Policy

Um Identitätsprovider in Ihrem Mandanten hinzufügen und verwalten zu können, müssen Sie über eine IAM-Policy autorisiert werden. Als Mitglied der Administratorengruppe haben Sie den erforderlichen Zugriff.

Im Folgenden finden Sie eine eingeschränktere Policy, die den Zugriff nur auf Ressourcen einschränkt, die mit Identitätsprovidern und Gruppenzuordnungen verknüpft sind:

Allow group IdPAdmins to manage identity-providers in tenancy

Allow group IdPAdmins to manage groups in tenancyWenn Sie mit Policys nicht vertraut sind, finden Sie weitere Informationen unter Erste Schritte mit Policys und Allgemeine Policys. Ausführliche Informationen zum Schreiben der Policys für Gruppen oder andere IAM-Komponenten finden Sie unter Details zu "IAM ohne Identitätsdomains".

Unterstützte Identitätsprovider

Oracle Cloud Infrastructure-Mandanten, die am 18. Dezember 2017 erstellt wurden, werden automatisch mit Oracle Identity Cloud Service föderiert.

Wenn Ihr Mandant vor dem 18. Dezember 2017 erstellt wurde und Sie eine Föderation mit Oracle Identity Cloud Service einrichten möchten, finden Sie weitere Informationen hierzu unter Mit Oracle Identity Cloud Service föderieren.

Anweisungen zum Föderieren mit anderen Identitätsprovidern finden Sie unter:

Mit Microsoft Active Directory föderieren

Mit Microsoft Azure Active Directory föderieren

Oracle Cloud Infrastructure - Okta-Konfiguration für Föderation und Provisioning (Whitepaper)