Mit Microsoft Azure Active Directory föderieren

In diesem Thema wird die Föderation mit Microsoft Azure Active Directory (AD) beschrieben.

Bevor Sie die Schritte in diesem Thema ausführen, lesen Sie das Thema Mit Identitätsprovidern föderieren, um sich mit allgemeinen Konzepten der Föderation vertraut zu machen.

Mit Azure AD föderieren

Um mit Azure AD zu föderieren, richten Sie Oracle Cloud Infrastructure als einfache SAML Single Sign-On-Anwendung in Azure AD ein. Um diese Anwendung einzurichten, sind einige Schritte in der Oracle Cloud Infrastructure-Konsole und einige Schritte in Azure AD erforderlich.

Im Folgenden wird der allgemeine Prozess beschrieben, den ein Administrator bei der Einrichtung einer Föderation durchläuft. Die Details für die einzelnen Schritte werden im nächsten Abschnitt angezeigt.

- Föderationsmetadatendokument in Oracle Cloud Infrastructure herunterladen.

- Richten Sie in Azure AD die Oracle Cloud Infrastructure-Konsole als Unternehmensanwendung ein.

- In Azure AD konfigurieren Sie die Oracle Cloud Infrastructure-Unternehmensanwendung für Single Sign-On.

- Richten Sie in Azure AD die Benutzerattribute und Ansprüche ein.

- Laden Sie in Azure AD das SAML-Metadatendokument von Azure AD herunter.

- Weisen Sie in Azure AD der Anwendung Benutzergruppen zu.

- Richten Sie in Oracle Cloud Infrastructure Azure AD als Identitätsprovider ein.

- ordnen Sie in Oracle Cloud Infrastructure Ihre Azure AD-Gruppen Oracle Cloud Infrastructure-Gruppen zu.

- Richten Sie in Oracle Cloud Infrastructure die IAM-Policys so ein, dass der Zugriff für Ihre Azure AD-Gruppen gesteuert wird.

- Geben Sie die Anmelde-URL für Oracle Cloud Infrastructure für Ihre Benutzer fre.

Schritte zum Föderieren mit Azure AD

Voraussetzungen

Sie haben einen Azure-Mandanten mit Gruppen und Benutzern, die in Azure AD eingerichtet sind.

Schritt 1: Föderations-Metadatendokument in Oracle Cloud Infrastructure herunterladen

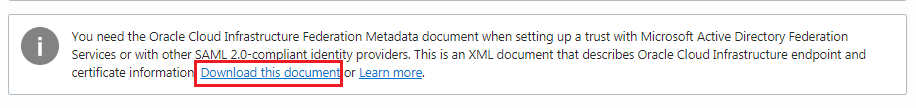

Zusammenfassung: Auf der Seite "Föderation der Oracle Cloud Infrastructure-Konsole" wird ein Link zum Metadatendokument der Oracle Cloud Infrastructure-Föderation angezeigt. Bevor Sie die Anwendung in Azure AD einrichten, müssen Sie das Dokument herunterladen.

-

Navigieren Sie zur Seite Föderation: Öffnen Sie das Navigationsmenü , und wählen Sie Identität & Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

-

Wählen Sie auf der Seite "Föderation" die Option Dieses Dokument herunterladen.

Nachdem Sie den Link ausgewählt haben, wird das Dokument metadata.xml im Browserfenster geöffnet. Verwenden Sie den Befehl Ihres Browsers Seite speichern unter, um das XML-Dokument lokal zu speichern, damit Sie später darauf zugreifen können.

Schritt 2: Oracle Cloud Infrastructure in Azure AD als Unternehmensanwendung hinzufügen

-

Wählen Sie im Azure-Portal im linken Navigationsbereich Azure Active Directory aus.

-

Wählen Sie im Bereich Azure Active Directory die Option Enterprise applications aus. Ein Beispiel für die Anwendungen in Ihrem Azure AD-Mandanten wird angezeigt.

- Wählen Sie oben im Bereich Alle Anwendungen die Option Neue Anwendung.

- Geben Sie im Bereich Add from gallery Oracle Cloud Infrastructure Console in das Suchfeld ein.

-

Wählen Sie die Oracle Cloud Infrastructure-Konsolenanwendung in den Ergebnissen aus.

-

Im anwendungsspezifischen Formular können Sie Informationen zur Anwendung bearbeiten. Beispiel: Sie können den Namen der Anwendung bearbeiten.

-

Nachdem Sie die Eigenschaften bearbeitet haben, wählen Sie Erstellen aus.

Die erste Seite wird mit den Optionen zur Konfiguration der Anwendung für Ihre Organisation angezeigt.

Schritt 3: Oracle Cloud Infrastructure in Azure AD als Unternehmensanwendung konfigurieren

-

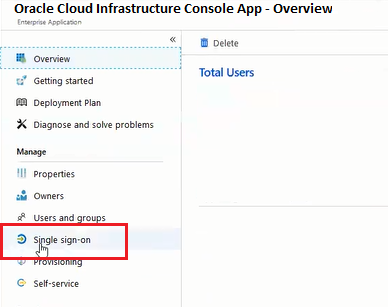

Wählen Sie im Abschnitt Manage die Option Single sign-on aus.

-

Wählen Sie SAML aus, um Single Sign-On zu konfigurieren. Die Seite Set up Single Sign-On with SAML wird angezeigt.

-

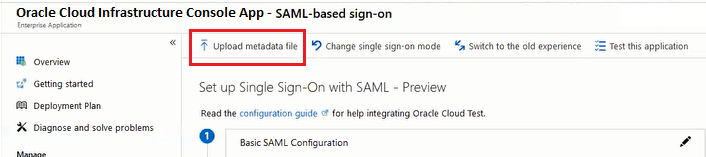

Wählen Sie oben in der Seite die Option Metadatendatei hochladen aus.

-

Suchen sie die Föderationsmetadatendatei (metadata.xml), die Sie in Schritt 1 aus Oracle Cloud Infrastructure heruntergeladen haben, und laden sie hierher hoch. Nachdem Sie die Datei hochgeladen haben, werden die folgenden Felder im Abschnitt Basic SAML Configuration automatisch ausgefüllt:

- "Identifier" (Entity-ID)

- "Reply URL" (Assertion Consumer Service-URL)

-

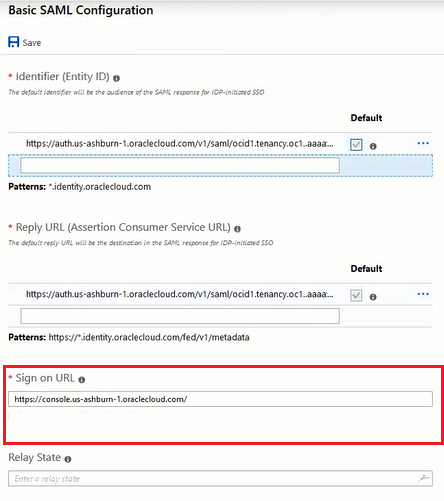

Wählen Sie im Abschnitt Basic SAML Configuration die Option Edit aus. Füllen Sie im Bereich Basic SAML Configuration das folgende Pflichtfeld aus:

-

Sign on URL: Geben Sie die URL in folgendem Format ein:

https://cloud.oracle.com

-

- Wählen Sie Speichern aus.

Schritt 4: Benutzerattribute und Ansprüche konfigurieren

Die Geschäftsanwendungsvorlage der Oracle Cloud Infrastructure-Konsole ist mit den erforderlichen Attributen vorausgefüllt. Daher müssen Sie nichts hinzufügen. Sie müssen jedoch folgende Anpassungen vornehmen:

- Wählen Sie im Abschnitt User Attributes & Claims in der oberen rechten Ecke die Option Edit. Der Bereich Claim verwalten wird angezeigt.

-

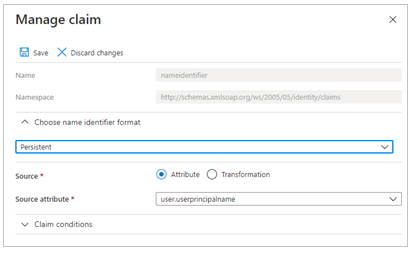

Wählen Sie neben dem Feld Name-ID-Wert die Option Bearbeiten aus.

- Wählen Sie unter Required Claim die Option "Unique User Identifier (Name ID)" aus.

- Wählen Sie E-Mail-Adresse, und ändern Sie die Adresse in Persistent.

- Wählen Sie unter Source die Option "Attribute" aus.

-

Wählen Sie für das Source attribute den Wert "user.userprincipalname" aus.

-

Wählen Sie Speichern aus.

- Wählen Sie Gruppenanspruch hinzufügen aus.

-

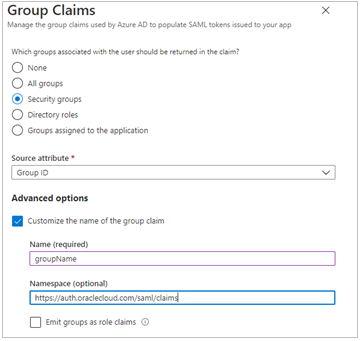

Konfigurieren Sie im Fensterbereich Gruppenansprüche Folgendes:

- Wählen Sie "Security groups" aus.

- Source attribute: Wählen Sie "Group ID" aus.

- Wählen Sie unter Advanced Options Customize the name of the group claim aus.

-

Geben Sie im Feld Name Folgendes ein: "groupName".

Stellen Sie sicher, dass Sie "groupName" genau in dieser Schreibweise unter Beachtung der Groß- und Kleinschreibung eingeben.

-

Geben Sie im Feld Namespace Folgendes ein:

https://auth.oraclecloud.com/saml/claims - Wählen Sie Speichern aus.

Schritt 5: SAML-Metadatendokument herunterladen

-

Wählen Sie im Abschnitt SAML Signing Certificate auf den Downloadlink neben Federation Metadata XML.

-

Laden Sie dieses Dokument herunter, und notieren Sie sich dessen Speicherort. Sie laden dieses Dokument in die Konsole im nächsten Schritt hoch.

Schritt 6: Benutzergruppen der Anwendung zuweisen

Damit sich die Azure AD-Benutzer bei Oracle Cloud Infrastructure anmelden können, müssen Sie die entsprechenden Benutzergruppen Ihrer neuen Unternehmensanwendung zuweisen.

- Wählen Sie im linken Navigationsbereich unter Manage die Option Users and Groups aus.

- Wählen Sie oben in der Liste Users and Groups die Option Add, um den Bereich Add Assignment zu öffnen.

-

Wählen Sie den Selektor Users and groups.

-

Geben Sie den Namen der Gruppe, die Sie der Anwendung zuweisen möchten, in das Suchfeld Search by name or email address ein.

-

Zeigen Sie den Mauszeiger über die Gruppe in der Ergebnisliste, um ein Kontrollfeld anzuzeigen. Aktivieren Sie das Kontrollfeld, um die Gruppe zu der Liste Selected hinzuzufügen.

-

Wenn Sie die Gruppen ausgewählt sind, wählen Sie Auswählen, um sie zur Liste der Benutzer und Gruppen hinzuzufügen, die der Anwendung zugewiesen werden sollen.

-

Wählen Sie Assign aus, um die Anwendung den ausgewählten Gruppen zuzuweisen.

Schritt 7: Azure AD als Identitätsprovider in Oracle Cloud Infrastructure hinzufügen

Zusammenfassung: Fügen Sie den Identitätsprovider Ihrem Mandanten hinzu. Sie können die Gruppenzuordnungen gleichzeitig einrichten oder sie später einrichten.

- Gehen Sie zur Konsole, und registrieren Sie sich mit Ihrem Oracle Cloud Infrastructure-Benutzernamen und -Kennwort.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

- Wählen Sie Identitätsprovider hinzufügen aus.

-

Geben Sie Folgendes ein:

- Anzeigename: Ein eindeutiger Name für diese Föderationsvertrauensstellung. Dieser Name wird föderierten Benutzern angezeigt, wenn sie den Identitätsprovider auswählen, der bei der Anmeldung bei der Konsole verwendet werden soll. Der Name muss für alle Identitätsprovider, die Sie dem Mandanten hinzufügen, eindeutig sein. Sie können diese Angabe später nicht ändern.

- Beschreibung: Eine aussagekräftige Beschreibung.

- Typ: Wählen Sie SAML 2.0-konformer Identitätsprovider aus.

- XML: Laden Sie die Datei "FederationMetadata.xml" hoch, die Sie aus Azure AD heruntergeladen haben.

- Wählen Sie Erweiterte Einstellungen anzeigen aus.

-

Assertion verschlüsseln: Mit dem Aktivieren des Kontrollkästchens wird der IAM-Service informiert, dass er die Verschlüsselung vom IdP erwarten kann. Aktivieren Sie dieses Kontrollfeld nur, wenn Sie die Assertion-Verschlüsselung in Azure AD aktiviert haben.

Um die Assertion-Verschlüsselung für diese Single-Sign-On-Anwendung in Azure AD zu aktivieren, richten Sie das SAML-Signaturzertifikat in Azure AD ein, um die SAML-Antwort und -Assertion zu signieren. Weitere Informationen finden Sie in der Azure AD-Dokumentation.

- Authentifizierung erzwingen: Standardmäßig aktiviert. Wenn diese Option ausgewählt ist, müssen Benutzer ihre Zugangsdaten für den IdP (erneute Authentifizierung) angeben, selbst wenn sie bereits bei einer anderen Session angemeldet sind.

-

Authentifizierungskontext-Klassenreferenzen: Dieses Feld ist für Government Cloud-Kunden erforderlich. Wenn ein oder mehrere Werte angegeben sind, erwartet Oracle Cloud Infrastructure (die Relying Party), dass der Identitätsprovider bei der Authentisierung des Benutzers einen der angegebenen Authentifizierungsverfahren verwenden soll. Die zurückgegebene SAML-Antwort vom IdP muss eine Authentifizierungsanweisung mit dieser Authentifizierungskontext-Klassenreferenz enthalten. Wenn der Authentifizierungskontext der SAML-Antwort nicht mit der hier angegebenen Antwort übereinstimmt, lehnt der Oracle Cloud Infrastructure-Authentifizierungsservice die SAML-Antwort mit einer 400 ab. Im Menü sind mehrere allgemeine Authentifizierungskontext-Klassenreferenzen aufgelistet. Um eine andere Kontextklasse zu verwenden, wählen Sie Benutzerdefiniert aus, und geben Sie die Klassenreferenz manuell ein.

- Wenn Sie über Berechtigungen zum Erstellen von Ressourcen verfügt, sind Sie auch berechtigt: Freiformtags auf diese Ressource anwenden. Um ein definiertes Tag anzuwenden, benötigen Sie Die Berechtigungen zum Verwenden des Tag-Namespace. Weitere Informationen zum Tagging finden Sie unter Ressourcentags. Wenn Sie nicht sicher sind, ob Tags angewendet werden sollen, überspringen Sie diese Option, oder fragen Sie einen Administrator. Sie können Tags später anwenden.

-

Wählen Sie Fortfahren.

Hinweis

Wenn Sie die Gruppenzuordnungen jetzt nicht einrichten möchten, können Sie einfach die Option Erstellen auswählen und die Zuordnungen später hinzufügen.

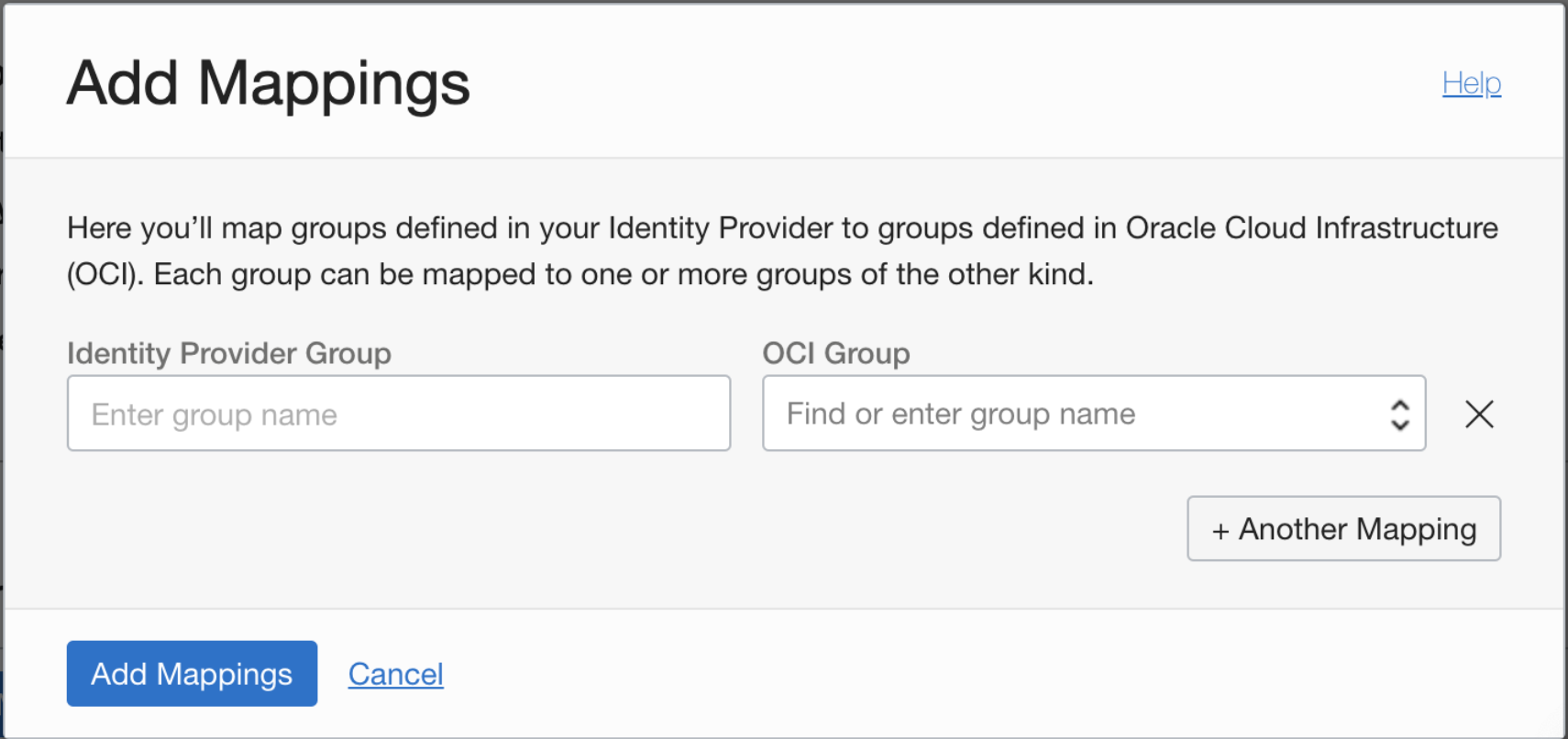

Schritt 8: Gruppenzuordnungen hinzufügen

Zusammenfassung: Richten Sie die Zuordnungen zwischen Azure AD-Gruppen und IAM-Gruppen in Oracle Cloud Infrastructure ein. Eine angegebene Azure AD-Gruppe kann null, einer oder mehreren IAM-Gruppen zugeordnet werden und umgekehrt. Jedoch besteht jede einzelne Zuordnung nur zwischen einer einzelnen Azure AD-Gruppe und einer einzelnen IAM-Gruppe. Änderungen an Gruppenzuordnungen werden im Allgemeinen innerhalb weniger Sekunden in der Hauptregion wirksam. Es kann jedoch mehrere Minuten dauern, bis sie an alle Regionen propagiert wurden. Beachten Sie, dass die Azure AD-Gruppen, die Sie zuordnen möchten, auch der Unternehmensanwendung in Azure AD zugewiesen werden müssen. Siehe Schritt 6: Benutzergruppen der Anwendung zuweisen.

Bevor Sie beginnen: Lassen Sie Ihre Azure AD-Gruppenseite geöffnet. Wählen Sie im Azure-Dashboard unter Manage die Option Groups aus. Wählen sie in der Liste der Gruppen die Gruppe aus, die Sie einer Oracle Cloud Infrastructure-Gruppe zuordnen möchten. Wählen Sie auf der Detailseite der Gruppe das Symbol Kopieren neben der Objekt-ID für diese Gruppe aus.

So erstellen Sie eine Gruppenzuordnung:

-

Geben Sie unter Identitätsprovidergruppe die Objekt-ID der Azure AD-Gruppe ein (oder fügen Sie sie hinzu). Sie müssen die Objekt-ID genau eingeben, einschließlich der korrekten Groß- und Kleinschreibung. Eine Objekt-ID sieht beispielsweise wie folgt aus: aa0e7d64-5b2c-623g-at32-65058526179c

-

Wählen Sie die IAM-Gruppe, die Sie dieser Gruppe zuordnen möchten, in der Liste unter OCI-Gruppe aus.

- Wiederholen Sie die oben genannten Schritte für jede zu erstellende Zuordnung, und wählen Sie dann Erstellen aus.

Voraussetzungen für IAM-Gruppennamen: Keine Leerzeichen. Zulässige Zeichen: Buchstaben, Zahlen, Bindestriche, Punkte, Unterstriche und Pluszeichen (+). Der Name kann später nicht mehr geändert werden.

Der Identitätsprovider wird jetzt Ihrem Mandanten hinzugefügt und in der Liste auf der Seite Föderation angezeigt. Wählen Sie den Identitätsprovider aus, um seine Details und die Gruppenzuordnungen anzuzeigen, den Sie gerade eingerichtet.

Oracle weist dem Identitätsprovider und jeder Gruppenzuordnung eine eindeutige ID zu, die als Oracle Cloud-ID (OCID) bezeichnet wird. Weitere Informationen finden Sie unter Ressourcen-IDs.

In Zukunft können Sie die Seite Föderation aufrufen, wenn Sie die Gruppenzuordnungen bearbeiten oder den Identitätsprovider aus Ihrem Mandanten löschen möchten.

Schritt 9: IAM-Policys für die Gruppen einrichten

Falls noch nicht geschehen, richten Sie IAM-Policys ein. Damit können Sie den Zugriff der föderierten Benutzer auf die Oracle Cloud Infrastructure-Ressourcen Ihrer Organisation kontrollieren. Weitere Informationen finden Sie unter Erste Schritte mit Policys und Allgemeine Policys.

Schritt 10: Föderierten Benutzern den Namen des Mandanten und die URL für die Anmeldung bereitstellen

Die föderierten Benutzer benötigen die URL für die Oracle Cloud Infrastructure-Konsole (z.B. die Konsole) und den Namen Ihres Mandanten. Sie werden zur Eingabe des Mandantennamens aufgefordert, wenn sie sich in der Konsole anmelden.

Identitätsprovider in der Konsole verwalten

Alle Gruppenzuordnungen für den Identitätsprovider werden ebenfalls gelöscht.

-

Löschen Sie den Identitätsprovider aus Ihrem Mandanten:

-

Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Identitätsprovider aus, um die zugehörigen Details anzuzeigen.

- Wählen Sie Löschen aus.

- Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

-

-

Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Identitätsprovider aus, um die zugehörigen Details anzuzeigen.

-

Wählen Sie Zuordnungen hinzufügen aus.

- Wählen Sie unter Identitätsprovidergruppe die Option Benutzerdefinierte Gruppe aus. Geben Sie die Objekt-ID der Azure AD-Gruppe ein (oder fügen Sie sie ein). Sie müssen die Objekt-ID genau eingeben, einschließlich der korrekten Groß- und Kleinschreibung. Eine Objekt-ID sieht beispielsweise wie folgt aus: aa0e7d64-5b2c-623g-at32-65058526179c. Beachten Sie, dass Gruppen, die sich bei Oracle Cloud Infrastructure anmelden können, auch der Unternehmensanwendung in Azure AD zugewiesen werden müssen. Siehe Schritt 6: Benutzergruppen der Anwendung zuweisen.

-

Wählen Sie die IAM-Gruppe, die Sie dieser Gruppe zuordnen möchten, in der Liste unter OCI-Gruppe aus.

- Um weitere Zuordnungen hinzuzufügen, wählen Sie +Another Mapping aus.

- Wählen Sie anschließend Zuordnungen hinzufügen aus.

Die Änderungen werden im Allgemeinen innerhalb weniger Sekunden wirksam.

Sie können eine Gruppenzuordnung nicht aktualisieren, aber Sie können die Zuordnung löschen und eine neue hinzufügen.

-

Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Identitätsprovider aus, um die zugehörigen Details anzuzeigen.

- Wählen Sie die zu löschende Zuordnung aus, und wählen Sie Löschen aus.

- Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

Die Änderungen werden im Allgemeinen innerhalb weniger Sekunden wirksam.

Identitätsprovider in der API verwalten

Informationen zur Verwendung der API und Zu Signieranforderungen finden Sie unter REST-API-Dokumentation und Sicherheitszugangsdaten. Informationen zu SDKs finden Sie unter SDKs und die CLI.

Verwenden Sie die folgenden API-Vorgänge:

Identitätsprovider:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: Bevor Sie diesen Vorgang verwenden können, müssen Sie zuerst DeleteIdpGroupMapping verwenden, um alle Gruppenzuordnungen für den Identitätsprovider zu entfernen.

- CreateIdpGroupMapping: Jede Gruppenzuordnung ist eine separate Entity mit einer eigenen OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping