Überblick über Identity and Access Management

Mit Oracle Cloud Infrastructure Identity and Access Management (IAM) können Sie den Zugriff auf Ihre Cloud-Ressourcen kontrollieren. Sie können den Zugriffstyp einer Benutzergruppe kontrollieren und festlegen, für welche spezifischen Ressourcen der Zugriff gilt. Dieser Abschnitt beinhaltet einen Überblick über die IAM-Komponenten und ein Beispielszenario, mit dem Sie verstehen können, wie sie zusammenarbeiten.

In diesem Dokument wird der Begriff "Sie" allgemein für jeden Administrator in Ihrem Unternehmen verwendet, der Zugriff auf Die Arbeit mit IAM hat.

IAM-Komponenten

IAM verwendet die in diesem Abschnitt beschriebenen Komponenten. Informationen dazu, wie die Komponenten zusammenpassen, finden Sie unter Beispielszenario.

- RESOURCE

- Die Cloud-Objekte, die die Mitarbeiter Ihres Unternehmens bei der Interaktion mit Oracle Cloud Infrastructure erstellen und verwenden. Beispiel: Compute-Instanzen, Blockspeicher-Volumes, virtuelle Cloud-Netzwerke (VCNs), Subnetze, Routentabellen usw.

- USER

- Einzelne Mitarbeiter oder Systeme, die Oracle Cloud Infrastructure-Ressourcen Ihres Unternehmens verwalten oder verwenden müssen. Benutzer müssen möglicherweise Instanzen starten, Remotedatenträger verwalten, mit Ihrem virtuellen Cloud-Netzwerk arbeiten usw. Endbenutzer Ihrer Anwendung sind im Allgemeinen keine IAM-Benutzer. Benutzer verfügen über mindestens eine IAM-Zugangsdaten (siehe Benutzerzugangsdaten).

- GROUP

- Eine Sammlung von Benutzern, die alle denselben Zugriffstyp für ein bestimmtes Ressourcenset oder Compartment benötigen.

- DYNAMIC GROUP

- Ein spezieller Gruppentyp, der Ressourcen (wie Compute-Instanzen) enthält, die mit von Ihnen definierten Regeln übereinstimmen (damit die Mitgliedschaft dynamisch geändert werden kann, wenn übereinstimmende Ressourcen erstellt oder gelöscht werden). Diese Instanzen fungieren als "Principal"-Akteure und können entsprechend den Policys, die Sie für die dynamische Gruppe schreiben, API-Aufrufe für Services tätigen.

- NETWORK SOURCE

- Eine Gruppe von IP-Adressen, die auf Ressourcen in Ihrem Mandanten zugreifen dürfen. Bei den IP-Adressen kann es sich um öffentliche IP-Adressen oder IP-Adressen von einem VCN in Ihrem Mandanten handeln. Nachdem Sie die Netzwerkquelle erstellt haben, verwenden Sie eine Policy, um den Zugriff nur auf Anforderungen zu beschränken, die aus den IPs in der Netzwerkquelle stammen.

- COMPARTMENT

- Eine Sammlung zugehöriger Ressourcen. Compartments sind eine wichtige Komponente von Oracle Cloud Infrastructure für die Organisation und Isolation der Cloud-Ressourcen. Mit ihnen können Sie Ressourcen zur Nutzungsmessung und zur Abrechnung, für den Zugriff (durch die Verwendung von Policys) und zur Isolierung (Trennung der Ressourcen für ein Projekt oder eine Geschäftseinheit) eindeutig trennen. Üblicherweise erstellen Sie ein Compartment für jeden wichtigen Teil Ihrer Organisation. Weitere Informationen finden Sie unter Best Practices zum Einrichten Ihres Mandanten.

- TENANCY

- Das Root-Compartment, das alle Oracle Cloud Infrastructure-Ressourcen Ihrer Organisation enthält. Oracle erstellt automatisch den Mandanten Ihres Unternehmens. Direkt im Mandanten befinden sich Ihre IAM-Entitys (Benutzer, Gruppen, Compartments und einige Policys). Sie können Policys auch in Compartments innerhalb des Mandanten einfügen. Sie legen die anderen Typen von Cloud-Ressourcen (z.B. Instanzen, virtuelle Netzwerke, Blockspeicher-Volumes usw.) in den von Ihnen erstellten Compartments ab.

- POLICY

- Ein Dokument, mit dem angegeben wird, wer auf welche Ressourcen zugreifen kann und wie. Der Zugriff wird auf Gruppen- und Compartment-Ebene erteilt. Sie können also eine Policy schreiben, mit der eine Gruppe einen bestimmten Zugriffstyp innerhalb eines bestimmten Compartments erhält oder der Mandant selbst. Wenn Sie einer Gruppe Zugriff auf den Mandanten erteilen, erhält die Gruppe automatisch denselben Zugriffstyp für alle Compartments innerhalb des Mandanten. Weitere Informationen finden Sie unter Beispielszenario und unter Funktionsweise von Policys. Das Wort "Policy" wird auf unterschiedliche Arten verwendet: als einzelne in der Policy-Sprache geschriebene Anweisung, als eine Sammlung von Anweisungen in einem einzelnen benannten "Policy"-Dokument (dem eine Oracle Cloud-ID (OCID) zugewiesen ist) und als allgemeines Policy-Dokument, das von Ihrer Organisation verwendet wird, um den Zugriff auf Ressourcen zu kontrollieren.

- HOME REGION

- Die Region, in der sich Ihre IAM-Ressourcen befinden. Alle IAM-Ressourcen sind global und über alle Regionen hinweg verfügbar. Das Masterset der Definitionen befindet sich jedoch in einer einzelnen Region, der Hauptzone. Sie müssen Änderungen an Ihren IAM-Ressourcen in Ihrer Hauptregion vornehmen. Die Änderungen werden automatisch an alle Regionen propagiert. Weitere Informationen finden Sie unter Regionen verwalten.

- FEDERATION

- Eine Beziehung, die ein Administrator zwischen einem Identitätsprovider und einem Serviceprovider konfiguriert. Wenn Sie Oracle Cloud Infrastructure mit einem Identitätsprovider föderieren, verwalten Sie Benutzer und Gruppen im Identitätsprovider. Sie verwalten die Autorisierung im IAM-Service von Oracle Cloud Infrastructure. Oracle Cloud Infrastructure-Mandanten werden standardmäßig mit Oracle Identity Cloud Service föderiert.

Services, auf die Sie den Zugriff kontrollieren können

Sie können Policys schreiben, um den Zugriff auf alle Services in Oracle Cloud Infrastructure zu kontrollieren.

Administratorengruppe und Policy

Wenn sich Ihr Unternehmen für einen Oracle-Account und eine Identitätsdomain registriert, richtet Oracle einen Standardadministrator für den Account ein. Diese Person ist der erste IAM-Benutzer für Ihr Unternehmen und ist für die anfängliche Einrichtung zusätzlicher Administratoren verantwortlich. Ihr Mandant enthält eine Gruppe mit dem Namen Administratoren, und der Standardadministrator gehört automatisch zu dieser Gruppe. Sie können diese Gruppe nicht löschen, und es muss immer mindestens ein Benutzer darin enthalten sein.

Ihr Mandant enthält auch automatisch eine Policy, mit der die Administratorengruppe Zugriff auf alle Oracle Cloud Infrastructure-API-Vorgänge und alle Cloud-Ressourcen in Ihrem Mandanten erhält. Sie können diese Policy weder ändern noch löschen. Alle anderen Benutzer, die Sie in die Administratorengruppe aufnehmen, haben vollständigen Zugriff auf alle Services. Das bedeutet, dass sie IAM-Ressourcen wie Gruppen, Policys und Compartments erstellen und verwalten können. Außerdem können sie die Cloud-Ressourcen wie virtuelle Cloud-Netzwerke (VCNs), Instanzen, Blockspeicher-Volumes und andere neue Typen von Oracle Cloud Infrastructure-Ressourcen erstellen oder verwalten, die in Zukunft verfügbar werden.

Beispielszenario

Mit diesem Szenario soll gezeigt werden, wie die verschiedenen IAM-Komponenten zusammen funktionieren, und die grundlegenden Features von Policys werden vermittelt.

In diesem Szenario verfügt Acme Company über zwei Teams, die Oracle Cloud Infrastructure-Ressourcen für Infrastruktur nutzen: Projekt A und Projekt B. In Wirklichkeit kann Ihr Unternehmen viele weitere Ressourcen enthalten.

Acme Company plant die Verwendung eines einzelnen virtuellen Cloud-Netzwerks (VCN) für beide Teams und möchte einen Netzwerkadministrator zur Verwaltung des VCN einsetzen.

Außerdem möchte Acme Company dem Team "Projekt A" und dem Team "Projekt B" jeweils eigene Instanzen und Blockspeicher-Volumes zuweisen. Die Teams "Projekt A" und "Projekt B" dürfen keine Instanzen des jeweils anderen Teams verwenden. Diese beiden Teams dürfen ebenfalls keine Änderungen an dem VCN vornehmen, das vom Netzwerkadministrator eingerichtet wurde. Acme Company möchte jedem Team Administratoren für die Ressourcen dieses Teams zuweisen. Die Administratoren für das Team "Projekt A" können entscheiden, wer die Cloud-Ressourcen von "Projekt A" verwenden kann und wie. Dasselbe gilt für das Team "Projekt B".

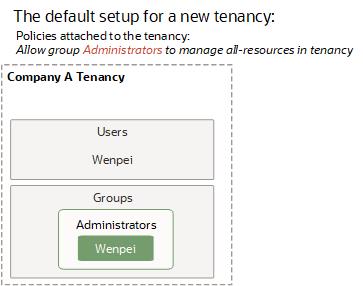

Acme Company beginnt mit Oracle Cloud Infrastructure

Acme Company hat sich für die Verwendung von Oracle Cloud Infrastructure registriert und teilt Oracle mit, dass ein Mitarbeiter mit dem Namen "Wenpei" der Standardadministrator ist. Daraufhin führt Oracle folgende Schritte aus:

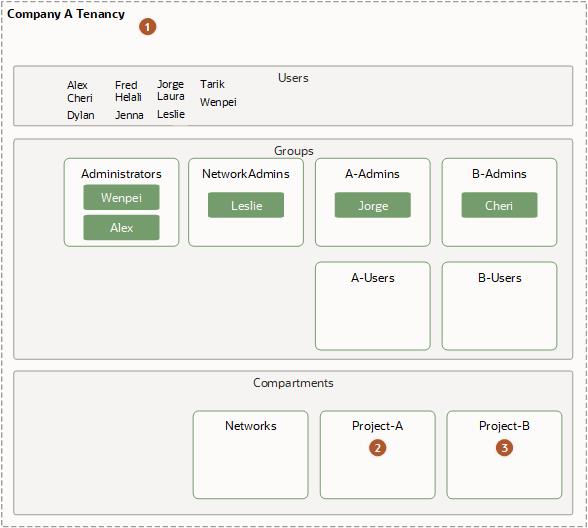

- Oracle erstellt einen Mandanten für Acme Company (siehe folgendes Diagramm).

- Erstellt einen IAM-Benutzeraccount für Wenpei im Mandanten.

- Oracle erstellt die Administratorengruppe im Mandanten und fügt Wenpei dieser Gruppe hinzu.

- Oracle erstellt eine Policy im Mandanten von Acme Company, mit der die Administratorengruppe den erforderlichen Zugriff erhält, um alle Ressourcen im Mandanten verwalten zu können. Dies ist die Policy:

Allow group Administrators to manage all-resources in tenancy

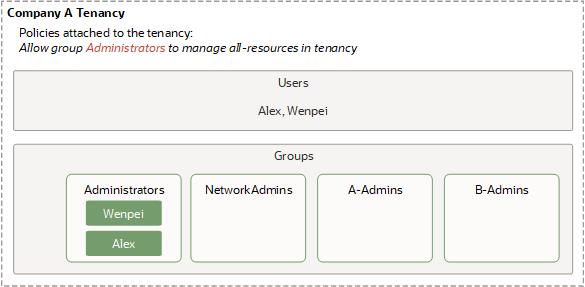

Der Standardadministrator erstellt einige Gruppen und einen weiteren Administrator

Wenpei erstellt als Nächstes mehrere Gruppen und Benutzer (siehe folgendes Diagramm). Sie führt folgende Schritte aus:

- Sie erstellt Gruppen mit dem Namen NetworkAdmins, A-Admins und B-Admins (diese letzten beiden sind für "Projekt A" und "Projekt B" innerhalb des Unternehmens bestimmt).

- Sie erstellt einen Benutzer mit dem Namen "Alex" und fügt ihn der Administratorengruppe hinzu.

- Sie lässt die neuen Gruppen leer.

Weitere Informationen zum Erstellen von Gruppen finden Sie unter Mit Gruppen arbeiten. Weitere Informationen zum Erstellen und zum Aufnehmen von Benutzern in Gruppen finden Sie unter Mit Benutzern arbeiten.

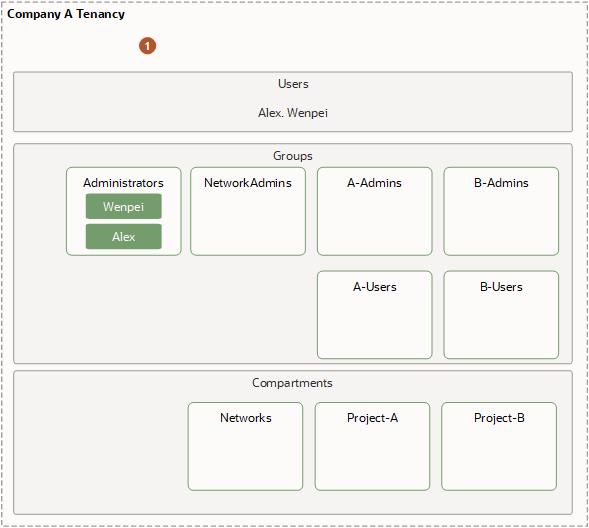

Der Standardadministrator erstellt einige Compartments und Policys

Als Nächstes erstellt Wenpei Compartments, um Ressourcen zu gruppieren (siehe folgendes Diagramm). Sie führt folgende Schritte aus:

- Erstellt ein Compartment mit dem Namen Networks, das den Zugriff auf das VCN, die Subnetze, das Site-to-Site-VPN und andere Komponenten von Networking in Acme Company zu steuern.

- Sie erstellt ein Compartment mit dem Namen Project-A, um die Cloud-Ressourcen des Teams "Projekt A" zu organisieren und den Zugriff darauf zu kontrollieren.

- Sie erstellt ein Compartment mit dem Namen Project-B, um die Cloud-Ressourcen des Teams "Projekt B" zu organisieren und den Zugriff darauf zu kontrollieren.

Weitere Informationen zum Verwalten von Compartments finden Sie unter Mit Compartments arbeiten.

Wenpei erstellt dann eine Policy, um den Administratoren für jedes Compartment die erforderliche Zugriffsebene zu erteilen. Sie ordnet die Policy dem Mandanten zu. Dies bedeutet, dass nur Benutzer mit Zugriff auf die Verwaltung von Policys in dem Mandanten später die Policy aktualisieren oder löschen können. In diesem Szenario ist dies nur die Administratorengruppe. Die Policy umfasst mehrere Anweisungen, die:

- der Gruppe "NetworkAdmins" Zugriff auf die Verwaltung von Netzwerken und Instanzen (zum einfachen Testen des Netzwerks) im Compartment "Networks" erteilen.

- den beiden Gruppen "A-Admins" und "B-Admins" Zugriff auf die Netzwerke im Compartment "Networks" erteilen (damit sie Instanzen im Netzwerk erstellen können).

- der Gruppe "A-Admins" Zugriff auf die Verwaltung aller Ressourcen im Compartment "Project-A" erteilen.

- der Gruppe "B-Admins" Zugriff auf die Verwaltung aller Ressourcen im Compartment "Project-B" erteilen.

So sieht die Policy aus (sie enthält mehrere Anweisungen):

Allow group NetworkAdmins to manage virtual-network-family in compartment Networks

Allow group NetworkAdmins to manage instance-family in compartment Networks

Allow group A-Admins,B-Admins to use virtual-network-family in compartment Networks

Allow group A-Admins to manage all-resources in compartment Project-A

Allow group B-Admins to manage all-resources in compartment Project-B

Beachten Sie die unterschiedlichen Verben (manage, use) sowie die Ressourcen (virtual-network-family, instance-family, all-resources). Weitere Informationen hierzu finden Sie unter Verben und Ressourcentypen. Informationen zum Erstellen von Policys finden Sie unter So erstellen Sie eine Policy.

Die Gruppen "Virtual-network-family" und "B-Admins" können die Ressourcen verwenden im Compartment "Networks". Sie können jedoch keine Instanzen in diesem Compartment erstellen. Sie können nur Instanzen im Compartment "Project-A" oder "Project-B" erstellen. Denken Sie daran, dass ein Compartment eine logische Gruppierung (keine physische Gruppierung) ist, damit Ressourcen, die sich in demselben VCN befinden, zu unterschiedlichen Compartments gehören können.

Acme Company möchte zulassen, dass die Administratoren der Compartments "Project-A" und "Project-B" entscheiden dürfen, welche Benutzer die Ressourcen in diesen Compartments verwenden können. Daher erstellt Wenpei zwei weitere Gruppen: "A-Users" und "B-Users". Dann fügt sie sechs weitere Anweisungen hinzu, mit denen die Compartment-Administratoren den erforderlichen Zugriff erhalten, um Benutzer zu diesen Gruppen hinzuzufügen und daraus zu entfernen:

Allow group A-Admins to use users in tenancy where target.group.name='A-Users'

Allow group A-Admins to use groups in tenancy where target.group.name='A-Users'

Allow group B-Admins to use users in tenancy where target.group.name='B-Users'

Allow group B-Admins to use groups in tenancy where target.group.name='B-Users'

Allow group A-Admins,B-Admins to inspect users in tenancy

Allow group A-Admins,B-Admins to inspect groups in tenancyBeachten Sie, dass diese Policy den Projektadministratoren nicht erlaubt, neue Benutzer zu erstellen oder Zugangsdaten für die Benutzer zu verwalten. Sie können entscheiden, welche vorhandenen Benutzer in den Gruppen "A-Users" und "B-Users" enthalten sind. Die letzten beiden Anweisungen sind erforderlich, damit "A-Admins" und "B-Admins" alle Benutzer und Gruppen auflisten und bestätigen können, welche Benutzer zu welcher Gruppe gehören.

| Element | Beschreibung |

|---|---|

|

An den Mandanten angehängte Policys:

|

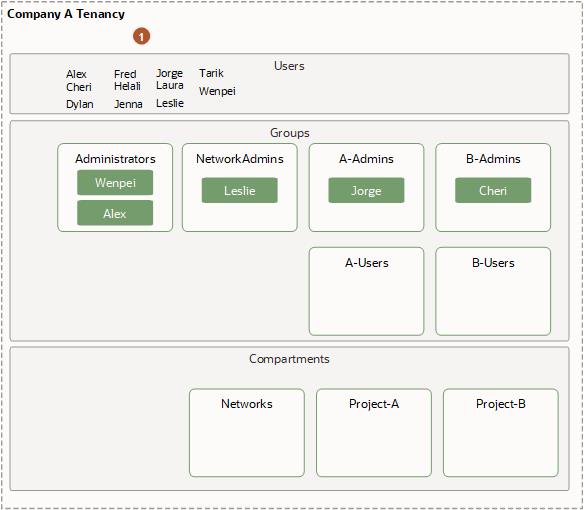

Ein Administrator erstellt neue Benutzer

Im Moment befindet sich Alex in der Administratorengruppe und hat jetzt Zugriff zum Erstellen neuer Benutzer. Also stellt er Benutzer mit den Namen "Leslie", "Jorge" und "Cheri" bereit und fügt sie jeweils den Gruppen "NetworkAdmins", "A-Admins" und "B-Admins" hinzu. Alex erstellt auch andere Benutzer, die von den Administratoren für Projekt A und Projekt B den Gruppen "B-Users" und "B-Users" hinzugefügt werden können.

| Element | Beschreibung |

|---|---|

|

An den Mandanten angehängte Policys:

|

Der Netzwerkadministrator richtet das Netzwerk ein

Leslie (Mitglied der Gruppe "NetworkAdmins") hat Zugriff auf die Verwaltung der Ressourcen virtual-network-family und instance-family im Compartment "Networks". Sie erstellt ein virtuelles Cloud-Netzwerk (VCN) mit einem einzigen Subnetz in diesem Compartment. Sie richtet außerdem ein Internetgateway für das VCN ein und aktualisiert die Routentabelle des VCN, um Traffic über dieses Gateway zuzulassen. Um die VCN-Konnektivität zum On-Premise-Netzwerk zu testen, startet sie eine Instanz im Subnetz im VCN. In der Startanforderung muss sie angeben, in welchem Compartment die Instanz gespeichert werden soll. Sie gibt das Compartment "Networks" an. Es ist das einzige Compartment, auf das sie Zugriff hat. Dann bestätigt sie die Konnektivität vom On-Premise-Netzwerk zum VCN, indem sie sich über SSH vom On-Premise-Netzwerk bei der Instanz anmeldet.

Leslie beendet ihre Testinstanz und informiert Jorge und Cheri darüber, dass das VCN gestartet wurde und getestet werden kann. Sie teilt ihnen mit, dass ihre Compartments jeweils mit "Project-A" und "Project-B" benannt sind. Weitere Informationen zum Einrichten eines Cloud-Netzwerks finden Sie unter Networking. Weitere Informationen zum Starten von Instanzen im Netzwerk finden Sie unter Compute.

Compartment-Administratoren richten ihre Compartments ein

Jorge und Cheri müssen jetzt ihre jeweiligen Compartments einrichten. Jeder Administrator muss folgende Schritte ausführen:

- Instanzen im eigenen Compartment starten

- Benutzer einer bestimmten "Benutzer"-Gruppe hinzufügen (z.B. "A-Users")

- Den Zugriffstyp für diese Benutzer auswählen und dem Compartment entsprechend eine Policy zuordnen

Jorge und Cheri starten Instanzen im Subnetz im VCN, und zwar in den Compartments ihres jeweiligen Teams. Sie erstellen und hängen Block-Volumes an die Instanzen an. Nur die Compartment-Administratoren können Instanzen starten/beenden oder Block-Volumes an die Compartments des jeweiligen Teams anhängen/von ihnen trennen.

Netzwerktopologie und Compartment-Zugriff sind unterschiedliche Konzepte

Es ist wichtig, den Unterschied zwischen der Netzwerktopologie des VCN und der Zugriffskontrolle durch die Compartments zu verstehen. Die von Jorge gestarteten Instanzen befinden sich aus Sicht der Netzwerktopologie im VCN. Aber in Bezug auf den Zugriff gehören Sie zum Compartment "Project-A", nicht zum Compartment "Networks", in dem sich das VCN befindet. Leslie (der Netzwerkadministrator) kann die Instanzen von Jorge nicht beenden oder neu starten bzw. neue Instanzen im Compartment "Project-A" starten. Leslie kontrolliert jedoch das Netzwerk der Instanzen, sodass sie bestimmt, welcher Traffic an diese Instanzen weitergeleitet wird. Wenn Jorge das Compartment "Networks" anstelle des Compartments "Project-A" beim Starten seiner Instanzen angegeben hat, wurde seine Anforderung abgelehnt. Ähnliches gilt für Cheri und das Compartment "Project-B".

Es ist jedoch auch wichtig anzumerken, dass Wenpei und Alex in der Administratorengruppe Zugriff auf die Ressourcen innerhalb der Compartments haben, da sie Zugriff auf die Verwaltung aller Ressourcentypen im Mandanten haben. Compartments erben alle Policys, die ihrem übergeordneten Compartment (dem Mandanten) zugeordnet sind. Daher gilt der Administratorzugriff auch für alle Compartments innerhalb des Mandanten.

Als Nächstes fügt Jorge mehrere Benutzer, die Alex erstellt hat, in die Gruppe "A-Users" ein. Cheri macht dasselbe für "B-Users".

Dann schreibt Jorge eine Policy, mit der Benutzer die Zugriffsebene erhalten, die sie im Compartment "Project-A" benötigen.

Allow group A-Users to use instance-family in compartment Project-A

Allow group A-Users to use volume-family in compartment Project-A

Allow group A-Users to inspect virtual-network-family in compartment Networks

Auf diese Weise können sie vorhandene Instanzen (mit zugeordneten Block-Volumes) verwenden, die die Compartment-Administratoren bereits im Compartment gestartet haben, und diese stoppen/starten/neu starten. Mitglieder der Gruppe "A-Users" können damit keine Volumes erstellen/löschen oder anhängen/trennen. Um dies zu ermöglichen, muss die Policy manage volume-family enthalten.

Jorge ordnet diese Policy dem Compartment "Project-A" zu. Jeder mit der Möglichkeit, Policys im Compartment zu verwalten, kann diese Policy jetzt ändern oder löschen. Momentan kann nur die Gruppe "A-Admins" diese Vorgänge ausführen (und die Administratorengruppe, die alle Aktionen im gesamten Mandanten ausführen kann).

Cheri erstellt und ordnet ihre eigene Policy dem Compartment "Project-B" zu, ähnlich der Policy von Jorge:

Allow group B-Users to use instance-family in compartment Project-B

Allow group B-Users to use volume-family in compartment Project-B

Allow group B-Users to inspect virtual-network-family in compartment Networks

Jetzt können die Mitglieder der Gruppen "A-Users" und "B-Users" jeweils mit den vorhandenen Instanzen und den zugeordneten Volumes in den Compartments "Project-A" und "Project-B" arbeiten. So sieht das Layout aus:

| Element | Beschreibung |

|---|---|

|

An den Mandanten angehängte Policys:

|

|

Von Jorge angehängte und verwaltete Policy:

|

|

Von Cheri angehängte und verwaltete Policy:

|

Weitere Informationen zu grundlegenden und erweiterten Features von Policys finden Sie unter Funktionsweise von Policys. Beispiele für andere typische Policys, die Ihre Organisation verwenden kann, finden Sie unter Allgemeine Policys.

Ressourcen nach Compartment in der Konsole anzeigen

In der Konsole können Sie Ihre Cloud-Ressourcen nach Compartment anzeigen. Das heißt, nachdem Sie sich in der Konsole angemeldet haben, können Sie auswählen, in welchem Compartment Sie arbeiten möchten (eine Liste der Compartments, auf das Sie zugreifen können) auf der linken Seite der Seite. Beachten Sie, dass Compartments innerhalb von anderen Compartments verschachtelt werden können. Die Seite wird aktualisiert und zeigt die Ressourcen dieses Compartments in der aktuellen Region an. Wenn keine Ressourcen vorhanden sind oder Sie keinen Zugriff auf die Ressourcen in diesem Compartment haben, wird eine Meldung angezeigt.

Diese Erfahrung ist anders, wenn Sie die Listen der Benutzer, Gruppen, dynamischen Gruppen und Federation-Provider anzeigen. Diese befinden sich im Mandanten selbst (im Root-Compartment) und nicht in einem einzelnen Compartment.

Policys können sich entweder im Mandanten oder in einem Compartment befinden, je nachdem, wo die Policy zugeordnet ist. Sie kontrolliert dort, wo sie zugeordnet ist, wer Zugriff zum Ändern oder Löschen hat. Weitere Informationen finden Sie unter Policy-Zuordnung.

Geltungsbereich von IAM-Ressourcen

Oracle Cloud Infrastructure verwendet die Konzepte von Regionen und Availability-Domains (siehe Regionen und Verfügbarkeitsdomains). Einige Ressourcen sind regional verfügbar, während andere nur innerhalb einer bestimmten Availability-Domain verfügbar sind. IAM-Ressourcen (Benutzer, Gruppen, dynamische Gruppen, Compartments, Tag-Namespaces, Föderationsprovider und Policys) sind global und über alle Regionen hinweg verfügbar. Siehe Regionen verwalten.

Automatisierung mit Events erstellen

Sie können eine Automatisierung basierend auf Statusänderungen für Oracle Cloud Infrastructure-Ressourcen erstellen, indem Sie Ereignistypen, Regeln und Aktionen nutzen. Weitere Informationen finden Sie unter Überblick über Events.

Die folgenden IAM-Ressourcen geben Ereignisse zurück:

- Authentifizierungs-Policys

- Zugangsdaten

- Dynamische Gruppen

- Gruppen

- Identitätsprovider

- Multifaktor-Authentifizierungs-TOTP-Geräte

- Policys

- Benutzer

Ressourcen-IDs

Die meisten Oracle Cloud Infrastructure-Ressourcentypen verfügen über eine eindeutige, von Oracle zugewiesene ID, die als Oracle Cloud-ID (OCID) bezeichnet wird. Informationen zum OCID-Format und zu anderen Möglichkeiten zur Identifizierung der Ressourcen finden Sie unter Ressourcen-IDs.

Möglichkeiten für den Zugriff auf Oracle Cloud Infrastructure

Auf Oracle Cloud Infrastructure (OCI) können Sie über die Konsole (eine browserbasierte Schnittstelle), die REST-API oder die OCI-CLI zugreifen. Anweisungen zur Verwendung der Konsole, API und CLI sind in verschiedenen Themen in dieser Dokumentation enthalten. Eine Liste der verfügbaren SDKs finden Sie unter Software Development Kits und Befehlszeilenschnittstelle.

Um die Konsole aufzurufen, müssen Sie einen unterstützten Browser verwenden. Um zur Anmeldeseite der Konsole zu wechseln, öffnen sie das Navigationsmenü am Anfang dieser Seite, und wählen Sie Infrastrukturkonsole aus. Dort werden Sie aufgefordert, Ihren Cloud-Mandanten, Benutzernamen und Ihr Kennwort einzugeben.

Allgemeine Informationen zur Verwendung der API finden Sie unter REST-APIs.

Limits für IAM-Ressourcen

Eine Liste der anwendbaren Limits und Anweisungen zum Anfordern einer Erhöhung des Limits finden Sie unter Limits nach Service. Um compartment-spezifische Grenzwerte für eine Ressource oder Ressourcenfamilie festzulegen, können Administratoren Compartment-Quotas verwenden.