Benutzer-Provisioning für föderierte Benutzer

In diesem Thema wird beschrieben, wie Sie föderierte Benutzer mit SCIM in Oracle Cloud Infrastructure bereitstellen. Bereitgestellte föderierte Benutzer können API-Schlüssel und andere servicespezifische Zugangsdaten besitzen.

Überblick

SCIM (System for Cross-Domain Identity Management) ist ein IETF-Standardprotokoll, das ein Benutzer-Provisioning über Identitätssysteme hinweg ermöglicht. Oracle Cloud Infrastructure hostet einen SCIM-Endpunkt für das Provisioning von föderierten Benutzern in Oracle Cloud Infrastructure. Wenn Ihr IdP Oracle Identity Cloud Service oder Okta ist, können Sie das SCIM-Benutzer-Provisioning einrichten.

Nachdem Sie die SCIM-Integration zwischen Ihrem IdP- und Oracle Cloud Infrastructure-System konfiguriert haben, werden Benutzer, die zu Gruppen gehören, die zu Oracle Cloud Infrastructure-Gruppen zugeordnet sind, automatisch in Oracle Cloud Infrastructure bereitgestellt. Bereitstellte Benutzer erhalten eine eindeutige OCID und können API-Schlüssel und andere servicespezifische Zugangsdaten verwenden.

Die folgenden Funktionen werden für bereitgestellte, föderierte Benutzer unterstützt:

- Bereitstellten Benutzern wird eine eindeutige OCID zugewiesen

- Bereitgestellte Benutzer können API-Schlüssel, Authentifizierungstoken und andere servicespezifische Zugangsdaten verwenden

- Sie können die Benutzer in der Konsole auflisten

- Bereitgestellte Benutzer können auf die Seite Benutzereinstellungen zugreifen, um diese Zugangsdaten für sich selbst anzuzeigen und zu verwalten

- Wenn Sie Benutzer zu von Oracle Cloud Infrastructure zugeordneten Gruppen in Ihrer IdP hinzufügen oder entfernen, werden die Aktualisierungen automatisch mit Oracle Cloud Infrastructure synchronisiert

Benutzertypen

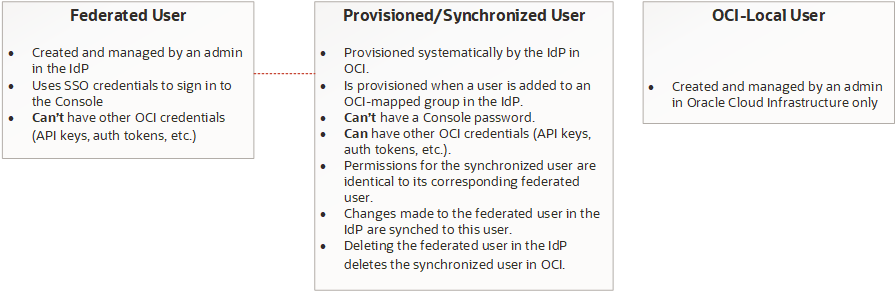

Die SCIM-Konfiguration führt das Konzept des bereitgestellten oder synchronisierten Benutzers ein. Die folgenden Beschreibungen enthalten Details zur Erläuterung der Benutzertypen, die Sie verwalten können.

-

Föderierte Benutzer

Ein föderierter Benutzer wird in einem Identitätsprovider erstellt und verwaltet. Föderierte Benutzer können sich in der Konsole mit einem Kennwort anmelden, welches im Identitätsprovider verwaltet wird. Föderierten Benutzern wird basierend auf ihrer Mitgliedschaft in Gruppen, die Oracle Cloud Infrastructure-Gruppen zugeordnet sind, Zugriff auf Oracle Cloud Infrastructure gewährt.

-

Bereitgestellte (oder synchronisierte) Benutzer

Ein synchronisierter Benutzer wird vom Identitätsprovider in Oracle Cloud Infrastructure systematisch durch Provisioning bereitgestellt. Synchronisierte Benutzer können Oracle Cloud Infrastructure-Zugangsdaten, aber keine Konsolenkennwörter verwenden. Wenn die Benutzer in der Konsole auflisten, können Sie synchronisierte Benutzer mit dem Filter Benutzertyp identifizieren.

-

Lokale Benutzer

Ein lokaler Benutzer ist ein Benutzer, der im IAM-Service von Oracle Cloud Infrastructure erstellt und verwaltet werden. Föderierte Mandanten haben in der Regel wenige, sofern vorhanden, lokale Benutzer. Wenn die Benutzer in der Konsole auflisten, können Sie lokale Benutzer mit dem Filter Benutzertyp identifizieren.

In der folgenden Grafik sind die Eigenschaften der Benutzertypen zusammengefasst:

Wer muss diese Integration einrichten?

Richten Sie diese Integration ein, wenn Ihr IdP Oracle Identity Cloud Service oder Okta ist und Ihre föderierten Benutzer die speziellen Zugangsdaten besitzen müssen, die von einigen Services und Features benötigt werden. Beispiel: Wenn Ihre föderierten Benutzer über das SDK oder die CLI auf Oracle Cloud Infrastructure zugreifen sollen, können diese Benutzer durch das Einrichten dieser Integration die für diesen Zugriff erforderlichen API-Schlüssel abrufen.

Voraussetzung

Nehmen Sie dieses Synchronisierungssetup vor, nachdem Sie erfolgreich eine Föderation zwischen dem IdP und Oracle Cloud Infrastructure eingerichtet haben. Siehe Unterstützte Identitätsprovider.

Benutzer-Provisioning aktivieren

Anweisungen für Oracle Identity Cloud Service-Föderationen

Wenn Ihr Identitätsprovider Oracle Identity Cloud Service ist, müssen Sie ein einmaliges Upgrade durchführen.

Wenn Ihr Mandant 21. Dezember 2018 oder später erstellt wurde, wird Ihr Mandant automatisch für das Provisioning Ihrer Oracle Identity Cloud Service-Benutzer in Oracle Cloud Infrastructure konfiguriert. Sie müssen die Schritte in diesem Thema nicht ausführen. Informationen zur Verwaltung Ihrer föderierten Benutzer finden Sie unter Benutzertypen und Benutzerfunktionen für föderierte Benutzer verwalten.

Wenn Ihre Föderation mit Oracle Identity Cloud Service vor dem 21. Dezember 2018 eingerichtet wurde, führen Sie diese einmalige Upgradeaufgabe durch.

So führen Sie ein Upgrade der Oracle Identity Cloud Service-Föderation durch:

-

Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie Ihre Identity Cloud Service-Föderation aus, um die zugehörigen Details anzuzeigen. Wenn Ihr Mandant automatisch föderiert wurde, wird er als "OracleIdentityCloudService" aufgeführt.

- Wählen Sie Zuordnung bearbeiten aus.

-

Wenn Sie dazu aufgefordert werden, geben Sie die Client-ID und das Client Secret für die Oracle Identity Cloud Service-Anwendung an, und wählen Sie Weiter aus.

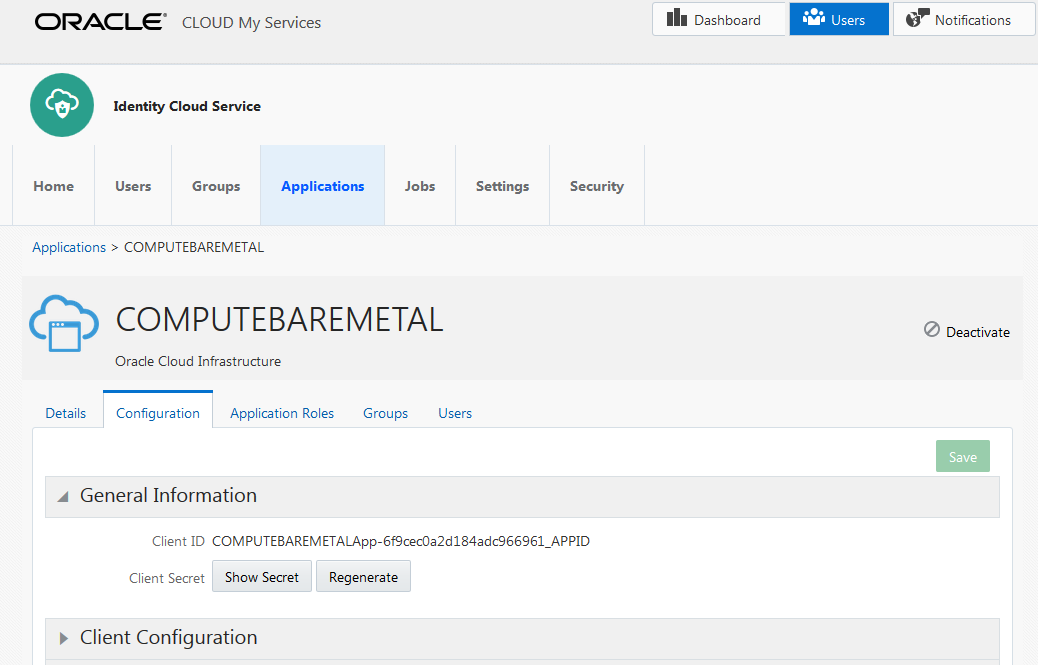

Wo finde ich die Client-ID und das Client Secret?Die Client-ID und das Client Secret sind in Oracle Identity Cloud Service gespeichert. So rufen Sie diese Informationen ab:

-

- Melden Sie sich bei der Oracle Identity Cloud Service-Konsole an.

- Klicken Sie in der Identity Cloud Service-Konsole auf Anwendungen. Die Liste der vertrauenswürdigen Anwendungen wird angezeigt.

- Klicken Sie auf "COMPUTEBAREMETAL".

- Klicken Sie auf Konfiguration.

-

Blenden Sie Allgemeine Informationen ein. Die Client-ID wird angezeigt. Klicken Sie auf Secret anzeigen, um das Client Secret anzuzeigen.

-

Es kann mehrere Minuten dauern, bis die Änderungen wirksam werden.

Anweisungen für Okta-Föderationen

Wenn keine Föderation mit Okta vorhanden ist, befolgen Sie die Anweisungen im Whitepaper Oracle Cloud Infrastructure - Okta-Konfiguration für Föderation und Provisioning. Dieses Whitepaper enthält Anweisungen für die Einrichtung der Föderation und das Provisioning mit SCIM.

Wenn bereits eine Föderation mit Okta mit Gruppenzuordnungen vorhanden ist, die Sie beibehalten möchten, können Sie SCIM-Provisioning wie folgt hinzufügen:

- In Okta die vorhandene SAML-Anwendung löschen, die Sie ursprünglich zur Föderation mit Oracle Cloud Infrastructure eingerichtet hat.

-

Richten Sie eine neue SAML-Anwendung in Okta entsprechend den Anweisungen im Whitepaper Oracle Cloud Infrastructure - Okta-Konfiguration für Föderation und Provisioning mit folgenden Ausnahmen ein:

- Überspringen Sie die Schritte zum Hinzufügen von Identitätsproviders zu Oracle Cloud Infrastructure (diese Ressource ist bereits in Oracle Cloud Infrastructure vorhanden).

- Stattdessen wählen Sie Identitätsprovider bearbeiten, und laden das neue metadata.xml-Dokument aus der neuen Okta-App, die Sie erstellt haben, hoch.

- Vergewissern Sie sich dann in Oracle Cloud Infrastructure, dass Sie die Zugangsdaten zurücksetzen. Fügen Sie die neue Client-ID und das Client Secret der Seite mit den API-Integrationseinstellungen in Okta hinzu (Schritt 7 im Whitepaper).

Was Sie nach dem Upgrade erwarten können

Wenn das System Zeit zur Synchronisierung hatte, können Sie Benutzerfunktionen für föderierte Benutzer in der Konsole verwalten. Benutzer, die zu einer Gruppe gehören, die einer Gruppe in Oracle Cloud Infrastructure zugeordnet sind, werden auf der Seite "Benutzer" in der Konsole aufgeführt. Wenn Sie neue Benutzer zu zugeordneten Gruppen in Oracle Identity Cloud Service hinzufügen, sind die Benutzer in der Konsole verfügbar, nachdem das System synchronisiert wurde.

Standardmäßig sind die folgenden Benutzerfunktionen aktiviert:

- API-Schlüssel

- Authentifizierungstoken

- SMTP-Zugangsdaten

- Kunden-Secret-Keys

Beachten Sie, dass Sie ein lokales Kennwort nicht aktivieren können. Das Oracle Cloud Infrastructure-Konsolenkennwort wird weiterhin nur in Ihrer IdP verwaltet.

Weitere Informationen zu Benutzerfunktionen finden Sie unter Benutzerfunktionen für föderierte Benutzer verwalten.

Zugangsdaten zurücksetzen

Verwenden Sie die Schaltfläche Zugangsdaten zurücksetzen, um die SCIM-Clientzugangsdaten zurückzusetzen. Sie können diese Aufgabe regelmäßig als Sicherheitsmaßnahme ausführen, um Ihre Zugangsdaten zu rotieren. Nachdem Sie diese Zugangsdaten zurückgesetzt haben, müssen Sie die SAML-App in Ihrem Identitätsprovider mit den neuen Zugangsdaten aktualisieren.

Hinweis: Wenn Ihr IdP Oracle Identity Cloud Service ist, setzt Oracle Cloud Infrastructure die Zugangsdaten automatisch mit Oracle Identity Cloud Service für Sie zurückgesetzt. Sie müssen die Konfiguration nicht manuell zurücksetzen.

Aktionen, die Sie weiterhin im Identitätsprovider ausführen

Nachdem die Integration eingerichtet wurde, führen Sie die folgenden Aktionen im IdP aus:

-

Erstellen Sie Benutzer, und weisen Sie sie Gruppen zu.

-

Löschen Sie Benutzer.

Benutzer, die Sie aus Ihrer IdP löschen, werden aus Oracle Cloud Infrastructure entfernt, wenn der nächste Synchronisierungszyklus abgeschlossen ist.

- Fragen für Gruppenmitgliedschaften ab.

- Verwalten Sie Anmeldekennwörter für Benutzer.