Mit Oracle Identity Cloud Service föderieren

Dieses Thema verweist auf die entsprechenden Themen zum Föderieren von Oracle Cloud Infrastructure mit Oracle Identity Cloud Service, je nachdem, wann Sie Ihren Mandanten aktiviert haben.

Ab dem 21. Dezember 2018 erstellte Mandanten

Diese Mandanten werden automatisch mit Oracle Identity Cloud Service föderiert und für das Provisioning föderierter Benutzer in Oracle Cloud Infrastructure konfiguriert.

Informationen zum Verwalten Ihrer föderierten Benutzer und Gruppen finden Sie unter Oracle Identity Cloud Service-Benutzer und -Gruppen in der Oracle Cloud Infrastructure-Konsole verwalten.

Weitere Informationen über die Föderation finden Sie unter Weitere Informationen zu föderierten Benutzern von Oracle Identity Cloud Service.

Zwischen 18. Dezember 2017 und 20. Dezember 2018 erstellte Mandanten

Diese Mandanten werden automatisch mit Oracle Identity Cloud Service föderiert, sind jedoch nicht für das Provisioning föderierter Benutzer in Oracle Cloud Infrastructure konfiguriert, um zusätzliche Zugangsdaten für diese Benutzer zuzulassen (API-Schlüssel, Authentifizierungstoken usw.).

Um dieses Feature für Benutzer zu aktivieren, müssen Sie ein einmaliges Upgrade ausführen. Siehe: Benutzer-Provisioning für föderierte Benutzer.

Nachdem Sie dieses Upgrade ausgeführt haben, finden Sie unter Oracle Identity Cloud Service-Benutzer und -Gruppen in der Oracle Cloud Infrastructure-Konsole verwalten weitere Informationen zur Verwaltung der föderierten Benutzer und Gruppen.

Vor dem 18. Dezember 2017 erstellte Mandanten

Diese Mandanten müssen manuell mit Oracle Identity Cloud Service föderiert werden. Siehe Mit Oracle Identity Cloud Service föderieren unten.

Manuell mit Oracle Identity Cloud Service föderieren

Ihre Organisation kann mehrere Oracle Identity Cloud Service-Accounts besitzen (z.B. einen für jeden Geschäftsbereich der Organisation). Sie können mehrere Identity Cloud Service-Accounts mit Oracle Cloud Infrastructure föderieren. Allerdings muss jede eingerichtete Föderationsvertrauensstellung für einen einzelnen Identity Cloud Service-Account eingerichtet werden.

Bevor Sie die Schritte in diesem Thema ausführen, lesen Sie das Thema Mit Identitätsprovidern föderieren, um sich mit allgemeinen Konzepten der Föderation vertraut zu machen.

Wichtige Komponenten der manuellen Föderation

Webanwendung und Clientzugangsdaten

Für jede Vertrauensstellung müssen Sie eine Webanwendung in Oracle Identity Cloud Service (auch als vertrauenswürdige Anwendung bezeichnet) einrichten. Anweisungen dazu finden Sie unter Anweisungen zum Föderieren mit Oracle Identity Cloud Service. Die daraus resultierende Anwendung verfügt über eine Gruppe von Clientzugangsdaten (eine Client-ID und ein Client Secret). Wenn Sie Ihren Identity Cloud Service-Account mit Oracle Cloud Infrastructure föderieren, müssen Sie diese Zugangsdaten angeben.

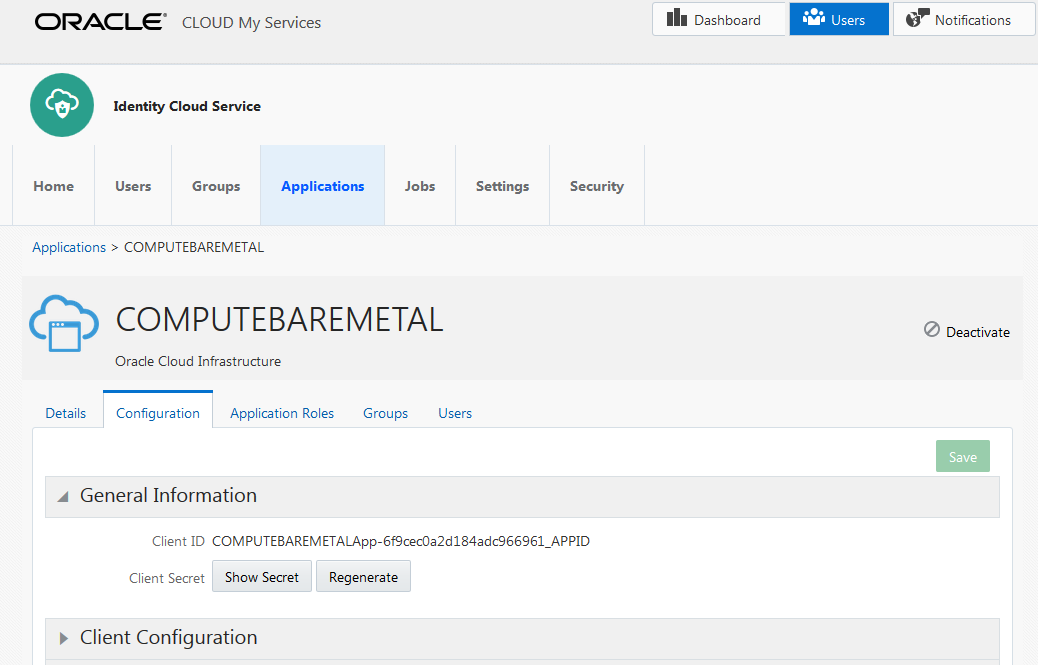

COMPUTEBAREMETAL-Anwendung

Eine vertrauenswürdige Anwendung in Oracle Identity Cloud Service, die das Set der Clientzugangsdaten (Client-ID und Client Secret) enthält, die Sie bei der Föderation Ihres Identity Cloud Service-Accounts mit Oracle Cloud Infrastructure angeben müssen.

Erforderliche URLs

Die einfachste Möglichkeit zur Föderation mit Oracle Identity Cloud Service erfolgt über die Oracle Cloud Infrastructure-Konsole, obwohl Sie diesen Vorgang programmgesteuert mit der API ausführen können. Wenn Sie die Konsole verwenden, werden Sie aufgefordert, eine Basis-URL anstelle der Metadaten-URL anzugeben. Die Basis-URL ist der ganz links stehende Teil der URL im Browserfenster, wenn Sie bei der Identity Cloud Service-Konsole angemeldet sind:

- Basis-URL: <Identity Cloud Service account name>.identity.oraclecloud.com

Wenn Sie die API zur Föderation verwenden, müssen Sie die Metadaten-URL angeben. Dies ist die Basis-URL mit dem Zusatz "/fed/v1/metadata". Beispiel:

- Metadaten-URL: <Identity Cloud Service account name>.identity.oraclecloud.com/fed/v1/metadata

Über die Metadaten-URL gelangen Sie direkt zu der vom IdP bereitgestellten XML, die für die Föderation erforderlich ist. Wenn Sie die API verwenden, müssen Sie sowohl die Metadaten-URL als auch die Metadaten selbst bei der Föderation angeben. Weitere Informationen finden Sie unter Identitätsprovider in der API verwalten.

Anwendung "OCI-V2-<tenancy_name>"

Wenn Sie einen Oracle Identity Cloud Service-Account manuell mit Oracle Cloud Infrastructure föderieren, wird automatisch eine neue SAML-Anwendung namens OCI-V2-<tenancy_name> in diesem Oracle Identity Cloud Service-Account erstellt. Wenn Sie den Oracle Identity Cloud Service-Identitätsprovider später aus Ihrem Oracle Cloud Infrastructure-Mandanten löschen möchten, müssen Sie auch "OCI-V2-<tenancy_name>" aus Oracle Identity Cloud Service löschen. Wenn Sie dies nicht tun und später versuchen, denselben Oracle Identity Cloud Service-Account erneut zu föderieren, wird der Fehler 409 angezeigt, der besagt, dass bereits eine Anwendung mit demselben Namen vorhanden ist (d.h. OCI-V2-<tenancy_name>).

Bereitgestellter Benutzer

Ein bereitgestellter Benutzer wird von Oracle Identity Cloud Service in Oracle Cloud Infrastructure bereitgestellt und mit einem föderierten Benutzer synchronisiert, der in Oracle Identity Cloud Service verwaltet wird. Der bereitgestellte Benutzer kann über spezielle Oracle Cloud Infrastructure-Zugangsdaten verfügen, wie API-Schlüssel und Authentifizierungstoken, um programmgesteuerten Zugriff zu ermöglichen. Bereitgestellte Benutzer dürfen keine Konsolenkennwörter besitzen.

Anweisungen zum Föderieren mit Oracle Identity Cloud Service

Im Folgenden wird der allgemeine Prozess erläutert, den ein Administrator zur Einrichtung des Identitätsproviders durchläuft. Im Folgenden finden Sie Anweisungen für jeden Schritt. Es wird davon ausgegangen, dass der Administrator ein Oracle Cloud Infrastructure-Benutzer mit den erforderlichen Zugangsdaten und der entsprechenden Zugriffsberechtigung ist.

-

Melden Sie sich bei Oracle Identity Cloud Service an. Führen Sie nach Bedarf einen der folgenden Schritte aus:

Option A: Rufen Sie die erforderlichen Informationen aus der COMPUTEBAREMETAL-Anwendung ab, in der Sie die Setupschritte in Oracle Cloud Infrastructure ausführen müssen.

Option B: Wenn Oracle Identity Cloud Service die COMPUTEBAREMETAL-Anwendung nicht enthält, richten Sie eine vertrauenswürdige Anwendung ein.

-

Richten Sie die Föderation in Oracle Cloud Infrastructure ein:

- Richten Sie Oracle Identity Cloud Service als Identitätsprovider ein.

- Ordnen Sie die Oracle Identity Cloud Service-Gruppen IAM-Gruppen zu.

- Richten Sie in Oracle Cloud Infrastructure die IAM-Policys für die IAM-Gruppen ein, um den Zugriff zu definieren, den den den Mitgliedern der zugeordneten Gruppen zugewiesen werden sollen.

- Informieren Sie die Benutzer, über den Namen Ihres Oracle Cloud Infrastructure-Mandanten und die URL für die Konsole, https://cloud.oracle.com.

- Gehen Sie zur Oracle Identity Cloud Service-Konsole, und melden Sie sich mit Administratorberechtigungen an. Stellen Sie sicher, dass die Admin-Konsole angezeigt wird.

-

Wählen Sie in der Identity Cloud Service-Konsole Anwendungen aus. Die Liste der vertrauenswürdigen Anwendungen wird angezeigt.

- Wählen Sie "COMPUTEBAREMETAL". Wenn Ihre Instanz die COMPUTEBAREMETAL-Anwendung nicht enthält, führen Sie stattdessen Schritt 1, Option B aus.

- Wählen Sie Konfiguration.

-

Blenden Sie Allgemeine Informationen ein. Die Client-ID wird angezeigt. Wählen Sie Secret anzeigen aus, um das Client Secret anzuzeigen.

-

Notieren Sie sich die Client-ID und das Client Secret. Sie sehen in etwa wie folgt aus:

- Client-ID: de06b81cb45a45a8acdcde923402a9389d8

- Client Secret: 8a297afd-66df-49ee-c67d-39fcdf3d1c31

Führen Sie diesen Schritt nur aus, wenn Sie Schritt 1, Option A nicht abschließen konnten.

Zusammenfassung: Für Oracle Identity Cloud Service müssen Sie eine vertrauliche Anwendung (die auch als vertrauenswürdige Anwendung bezeichnet wird) mit bestimmten Eigenschaften erstellen, die in den folgenden Anweisungen beschrieben werden. Die allgemeine Dokumentation zu Oracle Identity Cloud Service finden Sie unter Vertrauliche Anwendung hinzufügen.

Anweisungen für Oracle Identity Cloud Service:

- Gehen Sie zur Oracle Identity Cloud Service-Konsole, und melden Sie sich mit den Berechtigungen zum Erstellen der Anwendung an. Stellen Sie sicher, dass die Admin-Konsole angezeigt wird.

-

Fügen Sie eine vertrauliche (oder vertrauenswürdige) Anwendung hinzu. Dadurch wird eine sichere, programmgesteuerte Interaktion zwischen Oracle Cloud Infrastructure und Oracle Identity Cloud Service ermöglicht. Geben Sie diese Elemente beim Einrichten der Anwendung an:

-

Auf der ersten Seite:

- Geben Sie einen Namen für die Anwendung ein (z.B. Oracle Cloud Infrastructure-Föderation).

- Lassen Sie andere Felder leer oder deaktiviert.

-

Auf der nächsten Seite:

- Wählen Sie Diese Anwendung jetzt als Client konfigurieren aus.

- Aktivieren Sie unter Zulässige Berechtigungstypen das Kontrollkästchen für Clientzugangsdaten.

- Lassen Sie die anderen Felder leer.

-

Am Seitenende:

- Aktivieren Sie das Kontrollkästchen für Client Zugriff auf die Identity Cloud Service-Admin-APIs erteilen.

- Wählen Sie in der Liste der Rollen die Option Identitätsdomainadministrator aus.

- Lassen Sie die Felder auf der nächsten Seite leer oder deaktiviert, und setzen Sie fort, bis Sie Fertigstellen auswählen.

-

Kopieren und fügen Sie die angezeigten Clientzugangsdaten ein, damit Sie sie später beim Föderieren an Oracle Cloud Infrastructure übergeben können. Sie können die Clientzugangsdaten der Anwendung jederzeit in der Oracle Identity Cloud Service-Konsole anzeigen. Sie sehen in etwa wie folgt aus:

- Client-ID: de06b81cb45a45a8acdcde923402a9389d8

- Client Secret: 8a297afd-66df-49ee-c67d-39fcdf3d1c31

-

- Notieren Sie die Basis-URL von Oracle Identity Cloud Service, die Sie beim Föderieren benötigen.

- Aktivieren Sie die Anwendung.

- Gehen Sie zur Konsole, und registrieren Sie sich mit Ihrer Oracle Cloud Infrastructure-Anmeldung und dem Kennwort.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

- Wählen Sie Identitätsprovider hinzufügen aus.

-

Geben Sie Folgendes ein:

- Name: Ein eindeutiger Name für diese Föderationsvertrauensstellung. Dieser Name wird föderierten Benutzern angezeigt, wenn sie den Identitätsprovider auswählen, über den sie sich in der Konsole anmelden möchten (Beispiel: ABCCorp_IDCS, wie in dem Screenshot in Erfahrung für föderierte Benutzer dargestellt). Der Name muss für alle Identitätsprovider, die Sie dem Mandanten hinzufügen, eindeutig sein. Sie können diese Angabe später nicht ändern.

- Beschreibung: Eine aussagekräftige Beschreibung.

- IDCS-Basis-URL: Siehe Erforderliche URLs.

- Client-ID: Von Schritt 1, Option A oder Option B.

- Client-Secret: Von Schritt 1 Option A oder Option B.

- Assertion verschlüsseln: Mit dem Aktivieren des Kontrollkästchens wird der IAM-Service informiert, dass er die Verschlüsselung vom IdP erwarten kann. Wenn Sie dieses Kontrollkästchen aktiviert haben, müssen Sie auch das Verschlüsseln der Assertion in IDCS einrichten. Weitere Informationen finden Sie unter Allgemeine Konzepte. Informationen zum Einrichten dieses Features in IDCS finden Sie unter Oracle Identity Cloud Service-Anwendungen verwalten.

- Authentifizierung erzwingen: Standardmäßig aktiviert. Wenn diese Option ausgewählt ist, müssen Benutzer ihre Zugangsdaten für den IdP (erneute Authentifizierung) angeben, selbst wenn sie bereits bei einer anderen Session angemeldet sind.

-

Authentifizierungskontext-Klassenreferenzen: Dieses Feld ist für Government Cloud-Kunden erforderlich. Wenn ein oder mehrere Werte angegeben sind, erwartet Oracle Cloud Infrastructure (die Relying Party), dass der Identitätsprovider bei der Authentisierung des Benutzers einen der angegebenen Authentifizierungsverfahren verwenden soll. Die zurückgegebene SAML-Antwort vom IdP muss eine Authentifizierungsanweisung mit dieser Authentifizierungskontext-Klassenreferenz enthalten. Wenn der Authentifizierungskontext der SAML-Antwort nicht mit der hier angegebenen Antwort übereinstimmt, lehnt der Oracle Cloud Infrastructure-Authentifizierungsservice die SAML-Antwort mit einer 400 ab. Im Menü sind mehrere allgemeine Authentifizierungskontext-Klassenreferenzen aufgelistet. Um eine andere Kontextklasse zu verwenden, wählen Sie Benutzerdefiniert aus, und geben Sie die Klassenreferenz manuell ein.

- Wenn Sie über Berechtigungen zum Erstellen von Ressourcen verfügt, sind Sie auch berechtigt: Freiformtags auf diese Ressource anwenden. Um ein definiertes Tag anzuwenden, benötigen Sie Die Berechtigungen zum Verwenden des Tag-Namespace. Weitere Informationen zum Tagging finden Sie unter Ressourcentags. Wenn Sie nicht sicher sind, ob Tags angewendet werden sollen, überspringen Sie diese Option, oder fragen Sie einen Administrator. Sie können Tags später anwenden.

- Wählen Sie Fortfahren.

-

Richten Sie die Zuordnungen zwischen Oracle Identity Cloud Service-Gruppen und IAM-Gruppen in Oracle Cloud Infrastructure ein. Eine bestimmte Oracle Identity Cloud Service-Gruppe kann null, einer oder mehreren IAM-Gruppen zugeordnet werden und umgekehrt. Jedoch besteht jede einzelne Zuordnung nur zwischen einer einzelnen Oracle Identity Cloud Service-Gruppe und einer einzelnen IAM-Gruppe. Änderungen an Gruppenzuordnungen werden im Allgemeinen innerhalb weniger Sekunden wirksam.

Hinweis

Wenn Sie die Gruppenzuordnungen jetzt nicht einrichten möchten, können Sie einfach die Option Erstellen auswählen und die Zuordnungen später hinzufügen.

So erstellen Sie eine Gruppenzuordnung:

- Wählen Sie die Oracle Identity Cloud Service-Gruppe in der Liste unter Identitätsprovidergruppe aus.

-

Wählen Sie die IAM-Gruppe, die Sie dieser Gruppe zuordnen möchten, in der Liste unter OCI-Gruppe aus.

Tipp

Voraussetzungen für IAM-Gruppennamen: Keine Leerzeichen. Zulässige Zeichen: Buchstaben, Zahlen, Bindestriche, Punkte, Unterstriche und Pluszeichen (+). Der Name kann später nicht mehr geändert werden. - wiederholen Sie die oben genannten Teilschritte für jede zu erstellende Zuordnung, und wählen Sie dann Erstellen aus.

Nach Einrichtung der Föderation

Der Identitätsprovider wird jetzt Ihrem Mandanten hinzugefügt und in der Liste auf der Seite Föderation angezeigt. Wählen Sie den Identitätsprovider aus, um seine Details und die Gruppenzuordnungen anzuzeigen, den Sie gerade eingerichtet.

Oracle weist dem Identitätsprovider und jeder Gruppenzuordnung eine eindeutige ID zu, die als Oracle Cloud-ID (OCID) bezeichnet wird. Weitere Informationen finden Sie unter Ressourcen-IDs.

In Zukunft können Sie die Seite Föderation aufrufen, wenn Sie die Gruppenzuordnungen bearbeiten oder den Identitätsprovider aus Ihrem Mandanten löschen möchten.

Benutzer, die Oracle Identity Cloud Service-Gruppen angehört, die Oracle Cloud Infrastructure-Gruppen zugeordnet sind, werden jetzt auf der Seite "Benutzer" in der Konsole aufgeführt. Weitere Informationen zum Zuweisen dieser zusätzlichen Zugangsdaten zu diesen Benutzern finden Sie unter Benutzerfunktionen für föderierte Benutzer verwalten.

Falls noch nicht geschehen, richten Sie IAM-Policys ein. Damit können Sie den Zugriff der föderierten Benutzer auf die Oracle Cloud Infrastructure-Ressourcen Ihrer Organisation kontrollieren. Weitere Informationen finden Sie unter Erste Schritte mit Policys und Allgemeine Policys.

Geben Sie Ihren föderierten Benutzern die URL für die Oracle Cloud Infrastructure-Konsole, https://cloud.oracle.com, und den Namen Ihres Mandanten an. Sie werden zur Eingabe des Mandantennamens aufgefordert, wenn sie sich in der Konsole anmelden.

Identitätsprovider in der Konsole verwalten

Alle Gruppenzuordnungen werden ebenfalls gelöscht.

-

Löschen Sie den Identitätsprovider aus Ihrem Mandanten:

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Identitätsprovider aus, um die zugehörigen Details anzuzeigen.

- Wählen Sie Löschen aus.

- Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

- Löschen Sie OCI-V2-<tenancy_name> aus Ihrem Oracle Identity Cloud Service-Account:

- Gehen Sie zu Oracle Identity Cloud Service, und melden Sie sich bei dem föderierten Account an.

- Wählen Sie Anwendungen aus. Die Liste der Anwendungen wird angezeigt.

Suchen Sie OCI-V2-<tenancy_name>, und wählen Sie den Namen aus, um die Detailseite anzuzeigen.

- Klicken Sie oben rechts auf der Seite auf Deaktivieren. Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

- Wählen Sie Entfernen aus. Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

-

Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Namen aus, den Sie für Ihre Oracle Identity Cloud Service-Föderation gewählt haben, um die zugehörigen Details anzuzeigen.

-

Wählen Sie Zuordnungen hinzufügen aus.

- Wählen Sie die Oracle Identity Cloud Service-Gruppe in der Liste unter Identitätsprovidergruppe aus.

-

Wählen Sie die IAM-Gruppe, die Sie dieser Gruppe zuordnen möchten, in der Liste unter OCI-Gruppe aus.

- Um weitere Zuordnungen hinzuzufügen, wählen Sie +Another Mapping aus.

- Wählen Sie anschließend Zuordnungen hinzufügen aus.

Die Änderungen werden im Allgemeinen innerhalb weniger Sekunden in der Hauptregion wirksam. Es kann einige Minuten dauern, bis die Änderungen an alle Regionen propagiert wurden.

Benutzer, die Oracle Identity Cloud Service-Gruppen angehört, die Oracle Cloud Infrastructure-Gruppen zugeordnet sind, werden jetzt auf der Seite "Benutzer" in der Konsole aufgeführt. Weitere Informationen zum Zuweisen dieser zusätzlichen Zugangsdaten zu diesen Benutzern finden Sie unter Benutzerfunktionen für föderierte Benutzer verwalten.

Sie können eine Gruppenzuordnung nicht aktualisieren, aber Sie können die Zuordnung löschen und eine neue hinzufügen.

-

Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Föderation aus.

Eine Liste der Identitätsprovider in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Identitätsprovider aus, um die zugehörigen Details anzuzeigen.

- Wählen Sie die zu löschende Zuordnung aus, und wählen Sie Löschen aus.

- Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

- Fügen Sie gegebenenfalls eine neue Zuordnung hinzu.

Die Änderungen werden im Allgemeinen innerhalb weniger Sekunden in der Hauptregion wirksam. Es kann einige Minuten dauern, bis die Änderungen an alle Regionen propagiert wurden.

Wenn diese Aktion dazu führt, dass föderierte Benutzer nicht mehr Mitglied in einer Gruppe sind, die Oracle Cloud Infrastructure zugeordnet ist, werden die für föderierte Benutzer bereitgestellten Benutzer ebenfalls aus Oracle Cloud Infrastructure entfernt. In der Regel dauert dieser Prozess mehrere Minuten.

Identitätsprovider in der API verwalten

Informationen zur Verwendung der API und Zu Signieranforderungen finden Sie unter REST-API-Dokumentation und Sicherheitszugangsdaten. Informationen zu SDKs finden Sie unter SDKs und die CLI.

Verwenden Sie die folgenden API-Vorgänge:

Identitätsprovider:- CreateIdentityProvider

- ListIdentityProviders

- GetIdentityProvider

- UpdateIdentityProvider

- DeleteIdentityProvider: Bevor Sie diesen Vorgang verwenden können, müssen Sie zuerst DeleteIdpGroupMapping verwenden, um alle Gruppenzuordnungen für den Identitätsprovider zu entfernen.

- CreateIdpGroupMapping: Jede Gruppenzuordnung ist eine separate Entity mit einer eigenen OCID.

- ListIdpGroupMappings

- GetIdpGroupMapping

- UpdateIdpGroupMapping

- DeleteIdpGroupMapping