Multifaktor-Authentifizierung verwalten

In diesem Thema wird beschrieben, wie Benutzer die Multifaktorauthentifizierung (MFA) in Oracle Cloud Infrastructure verwalten können.

Erforderliche IAM-Policy

Nur der Benutzer kann die Multifaktorauthentifizierung (MFA) für seinen eigenen Account aktivieren. Benutzer können MFA auch für ihre eigenen Accounts deaktivieren. Mitglieder der Administratorengruppe können MFA für andere Benutzer deaktivieren, aber sie können MFA nicht für andere Benutzer aktivieren.

Info über Multifaktor-Authentifizierung

Die Multi-Faktor-Authentifizierung ist eine Authentifizierungsmethode, bei der mehrere Faktoren zur Verifizierung einer Benutzeridentität erforderlich sind.

Wenn MFA im IAM-Service aktiviert ist, wird ein Benutzer bei der Anmeldung bei Oracle Cloud Infrastructure aufgefordert, seinen Benutzernamen und sein Kennwort einzugeben. Dies ist der erste Faktor (etwas, das sie wissen). Der Benutzer wird dann aufgefordert, einen zweiten Verifizierungscode von einem registrierten MFA-Gerät anzugeben. Dies ist der zweite Faktor (etwas, das sie besitzen). Die beiden Faktoren arbeiten zusammen, wobei eine zusätzliche Sicherheitsschicht erforderlich ist, um die Identität des Benutzers zu verifizieren und den Anmeldeprozess abzuschließen.

Im Allgemeinen kann MFA zwei beliebige der folgenden Elemente enthalten:

-

Etwas, das Sie wissen, wie ein Kennwort.

-

Etwas, das Sie besitzen, wie ein Gerät.

-

Etwas, das Sie identifiziert, wie ein Fingerprint.

Der IAM-Service unterstützt Die Zwei-Faktor-Authentifizierung mit einem Kennwort (erster Faktor) und einem Gerät, das ein zeitbasiertes Einmalkennwort (TOTP) (zweiter Faktor) generieren kann.

Allgemeine Konzepte

Im Folgenden finden Sie eine Liste der grundlegenden Konzepte, mit denen Sie vertraut sein müssen.

- MULTIFAKTOR-AUTHENTIFIZIERUNG (MFA)

- Die Multi-Faktor-Authentifizierung (MFA) ist eine Authentifizierungsmethode, bei der mehrere Faktoren zum Verifizieren der Benutzeridentität erforderlich sind. Beispiele für Authentifizierungsfaktoren sind ein Kennwort (etwas, das Sie wissen) und ein Gerät (etwas, das Sie besitzen).

- AUTHENTICATOR APP

- Eine App, die Sie auf Ihrem Mobilgerät installieren, die softwarebasierte sichere Token zur Identitätsüberprüfung bereitstellen kann. Beispiele für Authentikator-Apps sind Oracle Mobile Authenticator und Google Authenticator. Um MFA für den IAM-Service zu aktivieren, benötigen Sie ein Gerät mit einer installierten Authentikator-App. Mit der App registrieren Sie Ihr Gerät. Anschließend generieren Sie mit dieser App (auf demselben Gerät) bei jeder Anmeldung einen zeitbasierten Einmal-Passcode.

- REGISTERED MOBILE DEVICE

- Die Multifaktorauthentifizierung ist für einen bestimmten Benutzer und für ein bestimmtes Gerät aktiviert. Das Verfahren zum Aktivieren von MFA für einen Benutzer umfasst die Registrierung des Mobilgeräts. Dieses Gerät muss bei jeder Anmeldung des Benutzers zur Generierung des zeitbasierten Einmal-Passcodes verwendet werden. Wenn das registrierte Mobilgerät nicht mehr verfügbar ist, muss der Administrator MFA für den Benutzer deaktivieren, damit MFA mit einem neuen Gerät erneut aktiviert werden kann.

- TIME-BASED ONE-TIME PASSWORD (TOTP)

- Ein TOTP ist ein Kennwort (oder Passcode), das von einem Algorithmus generiert wird, der ein Einmalkennwort aus einem Shared Secret Key und der aktuellen Zeit berechnet, wie in RFC 6238 definiert. Die Authentikator-App auf dem registrierten Mobilgerät generiert das TOTP, das Sie bei jeder Anmeldung bei Oracle Cloud Infrastructure eingeben müssen.

Unterstützte Authentikator-Apps

Die folgenden Authentikator-Apps wurden mit dem Oracle Cloud Infrastructure IAM-Service getestet:

- Oracle Mobile Authenticator

- Google Authenticator

Sie finden diese Apps im App Store Ihres Mobilgeräts. Sie müssen eine dieser Apps auf Ihrem Mobilgerät installieren, bevor Sie MFA aktivieren können.

Mit MFA arbeiten

Beachten Sie Folgendes, wenn Sie MFA aktivieren:

- Sie müssen eine unterstützte Authentikator-App auf dem Mobilgerät installieren, das Sie für MFA registrieren möchten.

- Jeder Benutzer muss MFA für sich selbst mit einem Gerät aktivieren, auf das er bei jeder Anmeldung Zugriff hat. Ein Administrator kann die MFA nicht für einen anderen Benutzer aktivieren.

- Um MFA zu aktivieren, verwenden Sie die Authentikator-App des Mobilgeräts, um einen QR-Code zu scannen, der vom IAM-Service generiert und in der Konsole angezeigt wird. Der QR-Code teilt einen Secret Key mit der App, damit die App TOTPs generieren kann, die vom IAM-Service verifiziert werden können.

- Ein Benutzer kann nur ein Gerät für MFA registrieren.

- Nachdem Sie Ihren Oracle Cloud Infrastructure-Account zu Ihrer Authentikator-App hinzugefügt haben, wird der Accountname in der Authentikator-App als Oracle <tenancy_name> - <username> angezeigt.

Zugriff nur auf MFA-verifizierte Benutzer einschränken

Sie können den Zugriff auf Ressourcen nur auf Benutzer einschränken, die über die zeitbasierte Einmalkennwort-Authentifizierung des IAM-Service authentifiziert wurden. Sie richten diese Einschränkung in der Policy ein, die den Zugriff auf die Ressource ermöglicht.

Um den Zugriff, der in einer Policy erteilt wurde, nur auf MFA-verifizierte Benutzer einzuschränken, fügen Sie der Policy die folgende where-Klausel hinzu:

where request.user.mfaTotpVerified='true'Beispiel: Angenommen, Ihr Unternehmen verwendet diese Policy, um "GroupA" die Verwaltung von Instanzen zu erlauben:

allow group GroupA to manage instance-family in tenancyUm die Sicherheit zu verbessern, möchten Sie sicherstellen, dass nur Benutzer, die über MFA verifiziert wurden, Instanzen verwalten können. Um den Zugriff nur auf diese Benutzer einzuschränken, ändern Sie die Policy-Anweisung wie folgt:

allow group GroupA to manage instance-family in tenancy where request.user.mfaTotpVerified='true'Wenn diese Policy verwendet wird, können nur Mitglieder von "GroupA", die sich erfolgreich durch Eingabe ihres Kennwortes und des zeitbasierten Einmal-Passcodes, der von ihrem registrierten Mobilgerät generiert wurde, angemeldet haben, auf Instanzen zugreifen und diese verwalten. Benutzer, die MFA nicht aktiviert haben und sich nur mit ihrem Kennwort anmelden, haben keinen Zugriff zum Verwalten von Instanzen.

Informationen zum Schreiben von Policys finden Sie unter Policy-Syntax.

Anmeldeprozess nach der Aktivierung von MFA

Nachdem Sie MFA aktiviert haben, gehen Sie folgendermaßen vor, um sich bei Oracle Cloud Infrastructure anzumelden:

- Navigieren Sie zur Anmeldeseite der Konsole.

-

Geben Sie Ihren Oracle Cloud Infrastructure-Benutzernamen und das Kennwort ein, und wählen Sie Anmelden aus.

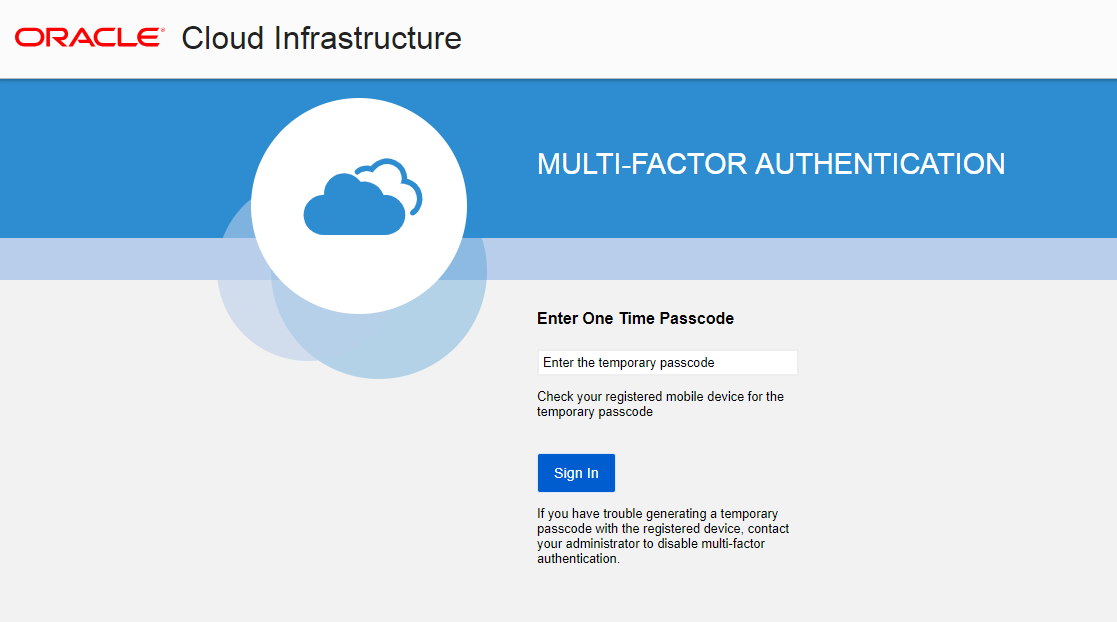

Nachdem Ihr Benutzername und Ihr Kennwort authentifiziert wurden, haben Sie den ersten Faktor zur Authentifizierung erfolgreich angegeben. Die zweite Authentifizierungsseite wird angezeigt. Hier werden Sie zur Eingabe eines Einmal-Passcodes aufgefordert, wie im folgenden Screenshot dargestellt.

-

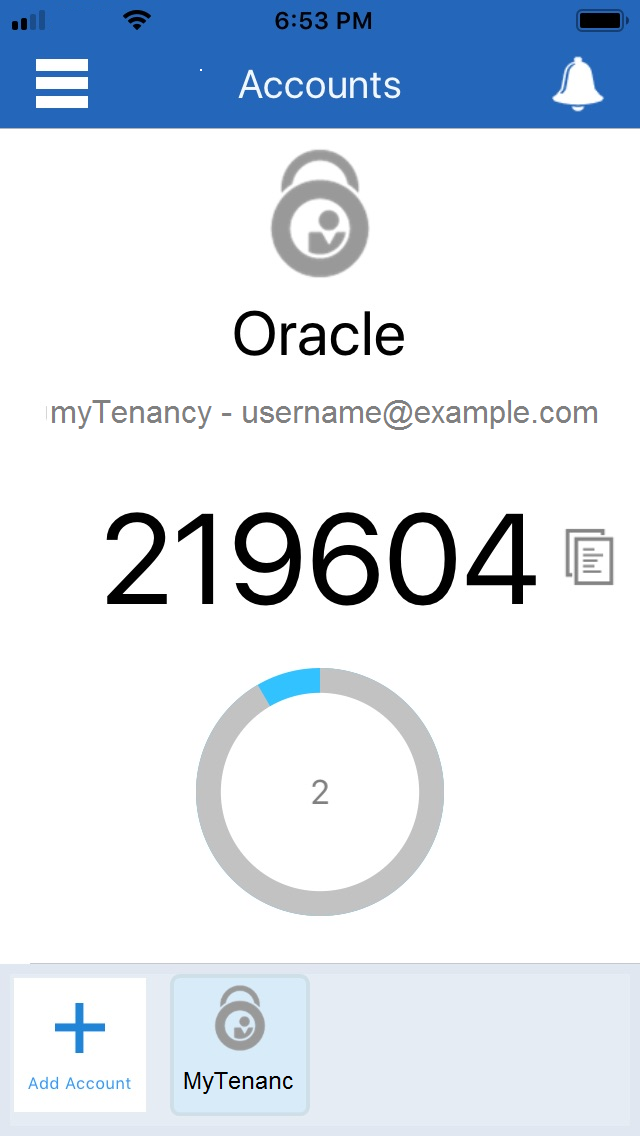

Öffnen Sie die Authentikator-App auf dem registrierten Mobilgerät, und öffnen sie dann den Account für Ihren Oracle Cloud Infrastructure-Mandanten. In dem folgenden Screenshot wird ein Beispiel von Oracle Mobile Authenticator dargestellt.

-

Geben Sie den von Ihrer Authentikator-App angezeigten Passcode (Beispiel: 219604) ein, und wählen Sie Anmelden aus.

Wichtig: Die Authentikator-App generiert alle 30 Sekunden einen neuen zeitbasierten Einmal-Passcode. Sie müssen den Code eingeben, solange er noch gültig ist. Wenn das Zeitfenster für einen Passcode überschritten wurde, können Sie den nächsten generierten Passcode eingeben. Stellen Sie lediglich sicher, dass Sie den Code eingeben, der aktuell in Ihrer App angezeigt wird.

-

Um sich mit der CLI anzumelden, führen Sie den folgenden Befehl aus:

oci session authenticate --region US East (Ashburn)Ein Browserfenster wird geöffnet, und Sie werden aufgefordert, sich im Browser anzumelden.

Please switch to newly opened browser window to log in! -

Geben Sie im Browserfenster Ihren Oracle Cloud Infrastructure-Benutzernamen und Ihr Kennwort ein, und wählen Sie Anmelden aus.

Nachdem Ihr Benutzername und Ihr Kennwort authentifiziert wurden, haben Sie den ersten Faktor zur Authentifizierung erfolgreich angegeben. Die zweite Authentifizierungsseite wird angezeigt. Hier werden Sie zur Eingabe eines Einmal-Passcodes aufgefordert, wie im folgenden Screenshot dargestellt.

-

Öffnen Sie die Authentikator-App auf dem registrierten Mobilgerät, und öffnen sie dann den Account für Ihren Oracle Cloud Infrastructure-Mandanten. In dem folgenden Screenshot wird ein Beispiel von Oracle Mobile Authenticator dargestellt.

-

Geben Sie den von Ihrer Authentikator-App angezeigten Passcode (Beispiel: 219604) ein, und wählen Sie Anmelden aus.

Wichtig: Die Authentikator-App generiert alle 30 Sekunden einen neuen zeitbasierten Einmal-Passcode. Sie müssen den Code eingeben, solange er noch gültig ist. Wenn das Zeitfenster für einen Passcode überschritten wurde, können Sie den nächsten generierten Passcode eingeben. Stellen Sie lediglich sicher, dass Sie den Code eingeben, der aktuell in Ihrer App angezeigt wird.

Nach der Authentifizierung werden Sie aufgefordert, zur CLI zurückzukehren und den Namen eines Profils einzugeben.

-

Geben Sie in der CLI einen Namen für das Profil ein.

Tipp

Weitere Informationen zum Arbeiten mit der CLI finden Sie unter Schnellstart und Erste Schritte mit der Befehlszeilenschnittstelle (CLI).

Was tun, wenn Sie Ihr registriertes Mobilgerät verlieren

Wenn Sie Das registrierte Mobilgerät verlieren, können Sie nicht über die Konsole bei Oracle Cloud Infrastructure authentifiziert werden. Bitten Sie den Administrator, die Multifaktorauthentifizierung für Ihren Account zu deaktivieren. Danach können Sie den Prozess wiederholen, um die Multifaktorauthentifizierung mit einem neuen Mobilgerät zu aktivieren.

Benutzersperren nach nicht erfolgreichen Anmeldeversuchen aufheben

Wenn ein Benutzer 10 Mal nacheinander ohne Erfolg versucht, sich in der Konsole anzumelden, wird er automatisch für weitere Anmeldeversuche gesperrt. Ein Administrator kann die Sperre des Benutzers in der Konsole (siehe So entsperren Sie einen Benutzer) oder mit dem API-Vorgang UpdateUserState aufheben.

MFA deaktivieren

Jeder Benutzer kann MFA für sich selbst deaktivieren. Ein Administrator kann MFA auch für einen anderen Benutzer deaktivieren.

Deaktivieren Sie MFA nur, wenn Sie vom Administrator dazu aufgefordert werden.

Inaktive MFA für TOTP-Geräte löschen

Sie können inaktive MFA-TOTP-Geräte nicht in der Konsole suchen und löschen. Sie können sie jedoch mit OCI-CLI-Befehlen mit Cloud Shell suchen und löschen.

Ein inaktives MFA-TOTP-Gerät kann aufgetreten sein, wenn MFA für einen Benutzer aktiviert ist und der Benutzer auf "Multifaktor-Authentifizierung aktivieren" ausgewählt hat, das Gerät jedoch nicht erfolgreich authentifiziert hat.

Verwenden Sie die OCI-CLI-Befehle mfa-TOTP-device list und delete, um die MFA für TOTP-Geräte für einen Benutzer zu identifizieren, und löschen Sie dann das inaktive Gerät.

Wenn mehrere Benutzer inaktive MFA-TOTP-Geräte haben, führen Sie diese Aufgabe für jeden Benutzer aus.

-

Siehe Cloud Shell.

-

Siehe mfa-totp-device-Befehle in der OCI-CLI-Befehlsreferenz.

Konsole verwenden

Gehen Sie wie folgt vor, um MFA in der Konsole zu verwalten.

Voraussetzung: Sie müssen eine unterstützte Authentikator-App auf dem Mobilgerät installieren, das Sie für MFA registrieren möchten.

- Wählen Sie im Navigationsmenü das Menü Profil

aus, und wählen Sie Benutzereinstellungen aus.

aus, und wählen Sie Benutzereinstellungen aus.Ihre Benutzerdetails werden angezeigt.

- Klicken Sie auf Multifaktor-Authentifizierung aktivieren.

-

Scannen Sie den im Dialogfeld angezeigten QR-Code mit der Authentikator-App Ihres Mobilgeräts.

Hinweis: Wenn Sie den Browser schließen oder der Browser abstürzt, bevor Sie den Verifizierungscode eingeben können, müssen Sie einen neuen QR-Code generieren und ihn erneut mit Ihrer App scannen. Um einen neuen QR-Code zu generieren, klicken Sie erneut auf die Schaltfläche Multifaktor-Authentifizierung aktivieren.

- Geben Sie im Feld Verifizierungscode den Code ein, der in Ihrer Authentikator-App angezeigt wird.

- Klicken Sie auf Aktivieren.

Ihr Mobilgerät ist nun beim IAM-Service registriert, und Ihr Account ist für MFA aktiviert. Jedes Mal, wenn Sie sich anmelden, werden Sie zuerst zur Eingabe Ihres Benutzernamens und Kennworts aufgefordert. Nachdem Sie die richtigen Zugangsdaten angegeben haben, werden Sie zur Eingabe eines TOTP-Codes aufgefordert, der von der Authentikator-App auf dem registrierten Mobilgerät generiert wird. Ihr registriertes Mobilgerät muss bei jeder Anmeldung bei Oracle Cloud Infrastructure zur Verfügung stehen.

-

Wählen Sie im Navigationsmenü das Menü Profil

aus, und wählen Sie Benutzereinstellungen aus.

aus, und wählen Sie Benutzereinstellungen aus.Ihre Benutzerdetails werden angezeigt.

- Wählen Sie Multifaktor-Authentifizierung deaktivieren aus.

- Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Benutzer aus. Eine Liste der Benutzer in Ihrem Mandanten wird angezeigt.

- Wählen Sie den Benutzer aus, den Sie aktualisieren möchten. Die Details des Benutzers werden angezeigt.

- Wählen Sie Multifaktor-Authentifizierung deaktivieren aus.

- Bestätigen Sie den Vorgang, wenn Sie dazu aufgefordert werden.

API verwenden

Informationen zur Verwendung der API und Zu Signieranforderungen finden Sie unter REST-API-Dokumentation und Sicherheitszugangsdaten. Informationen zu SDKs finden Sie unter SDKs und die CLI.

Aktualisierungen werden nicht über alle Regionen hinweg sofort wirksam

Ihre IAM-Ressourcen befinden sich in Ihrer Hauptregion. Um eine Policy für alle Regionen durchzusetzen, repliziert der IAM-Service Ihre Ressourcen in jeder Region. Wenn Sie eine Policy, einen Benutzer oder eine Gruppe erstellen oder ändern, werden die Änderungen zuerst in der Hauptregion wirksam und werden dann an die anderen Regionen propagiert. Es kann mehrere Minuten dauern, bis die Änderungen in allen Regionen wirksam werden.

Mit den folgenden API-Vorgängen können Sie Multifaktor-Authentifizierungsgeräte verwalten: