RADIUS-Proxy einrichten

RADIUS (Remote Authentication Dial In User Service) ist ein Netzwerkprotokoll, das Regeln und Konventionen für die Kommunikation zwischen Netzwerkgeräten definiert. Der RADIUS-Proxy authentifiziert und autorisiert Benutzer oder Geräte und verfolgt auch die Nutzung dieser Services.

Erforderliche Policy oder Rolle

- Berechtigung als Mitglied der Administratorengruppe

- Berechtigung der Rolle "Identitätsdomainadministrator" oder "Sicherheitsadministrator"

- Berechtigung als Mitglied einer Gruppe, der die Berechtigung

managefür Domains erteilt wurde

Weitere Informationen zu Policys und Rollen finden Sie unter Administratorengruppe, Policy und Administratorrollen, Administratorrollen und Überblick über IAM-Policys.

RADIUS-Proxy einrichten

So können Sie den RADIUS-Proxy installieren, einrichten und testen.

- Stellen Sie sicher, dass der RADIUS-Proxy für Ihre Identitätsdomain verfügbar ist. Der RADIUS-Proxy ist nur für Oracle Apps Premium- und Premium-Identitätsdomaintypen verfügbar. Weitere Informationen zu Identitätsdomaintypen und den zugehörigen Features und Limits finden Sie unter IAM-Identitätsdomaintypen.

- Installieren Sie den neuesten Postman-Client.

- Laden Sie die RADIUS-Proxy-Postman-Sammlung herunter.

- Prüfen Sie die Anweisungen zur RADIUS-Proxyzuordnung. Siehe RADIUS-Proxyzuordnung.

- Prüfen Sie diese Checkpoints. Verwenden Sie beim Einrichten des RADIUS-Proxys die folgenden Checkpoints, um zu prüfen, ob Ihre Konfiguration in jedem Schritt des Prozesses korrekt ist.

- Prüfen Sie, ob der RADIUS-Proxy und die RADIUS-Proxyclientanwendung in der Identitätsdomain aktiviert sind.

- Prüfen Sie, ob die IP-Adresse der Datenbank und die Portnummer des RADIUS-Proxys in der RADIUS-Anwendung korrekt konfiguriert sind.

- Prüfen Sie, ob der RADIUS-Agent hochgefahren und gestartet ist.

- Prüfen Sie, ob der Proxyserver hochgefahren und gestartet ist.

- Prüfen Sie, ob die Datenbank hochgefahren und gestartet ist.

-

Laden Sie das aktuelle RADIUS-Proxyinstallationsprogramm von der Seite "Downloads" in der Konsole herunter.

- Öffnen Sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter Identität die Option Domains aus. Klicken Sie auf den Namen der Identitätsdomain, in der Sie arbeiten möchten. Möglicherweise müssen Sie das Compartment ändern, um die gewünschte Domain zu finden. Klicken Sie anschließend auf Einstellungen, Downloads.

- Wählen Sie Oracle Identity Cloud Service RADIUS Proxy for Linux, und wählen Sie Herunterladen aus.

-

Erstellen Sie die RADIUS-Anwendung aus der RADIUS-Anwendungsvorlage. Hinweis: Rufen Sie für REST RADIUS Proxy, RADIUS App, Search und dann Search all apps (mit Suchkriterien) auf.

-

Erstellen Sie einen RADIUS-Proxy in IAM.

-

Führen Sie das Installationsprogramm aus.

-

Installieren Sie den RADIUS-Proxy.

-

Prüfen Sie, ob der RADIUS-Agent und der RADIUS-Proxy ausgeführt werden. Der RADIUS-Agent ruft Konfigurationsdaten in regelmäßigen Abständen von IAM ab. Anschließend werden die vom RADIUS-Proxy verwendeten Konfigurationsdateien aktualisiert.

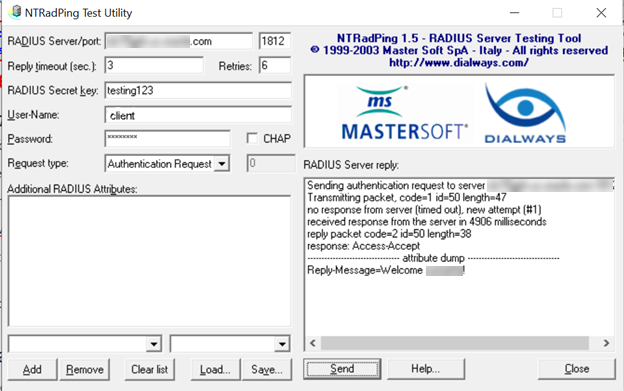

- (Optional) Verwenden Sie das NTRadPing-Testutility, um zu prüfen, ob der RADIUS-Proxy funktioniert.

- Richten Sie Oracle Database 12c ein, und konfigurieren Sie das Programm. Befolgen Sie die Anweisungen unter Authentifizierung konfigurieren, und verwenden Sie dann die folgenden Befehle, um einen Benutzer/eine Rolle in der Datenbank zu erstellen.

- Richten Sie Oracle Database 12c ein, und konfigurieren Sie das Programm. Weitere Informationen finden Sie unter RADIUS-Authentifizierung konfigurieren. Befolgen Sie die Anweisungen im Abschnitt RADIUS-Authentifizierung konfigurieren, um einen Benutzer und die Rolle in der Datenbank zu erstellen.

- Bei der IAM-Benutzeroberfläche können Sie keine IP-Adresse im CIDR-Format hinzufügen. Wenn die IP-Adresse der Oracle-Datenbank das CIDR-Format aufweist, verwenden Sie die folgende Anforderung aus der Postman-Sammlung. Siehe Format von IP-Adressen im CIDR-Format ändern.

- Richten Sie MFA ein. Befolgen Sie diese Anweisungen zum Einrichten von MFA, um Multifaktor-Authentifizierung verwalten.

RADIUS-Proxylogdateien und Konfigurationsinformationen

Beachten Sie die folgenden RADIUS-Proxydateispeicherorte für Log- und Konfigurationsinformationen. Diese Informationen können zur Fehlerbehebung nützlich sein.

| Logs des Installationsprogramms | <radius_proxy_installer_location>/oracle_radius_proxy/_Oracle/ Identity/ Cloud/Service/RADIUS/ Proxy_installation/Logs/ |

| Agent-Logs | <radius_proxy_installer_location>/oracle_radius_proxy/radius_agent/logs/agent.log |

| Proxylogs | <radius_proxy_installer_location>/oracle_radius_proxy/radius_proxy/log/radius_proxy.log |

| Proxykonfiguration | <radius_proxy_installer_location>/radius_proxy/conf/radius_proxy.conf |

| Agent-Konfiguration | <radius_proxy_installer_location>/radius_agent/conf/radius_agent.conf |

| Clientkonfiguration | <radius_proxy_installer_location>/radius_proxy/conf/radius_clients.conf |

RADIUS-Proxyzuordnung

RADIUS-Proxy und RADIUS-Proxy-Listener verfügen über eine 1:1-Zuordnung. Für jeden RADIUS-Proxy gibt es also einen RADIUS-Proxy-Listener. Mehrere Oracle DB-RADIUS-Clients können einem RADIUS-Proxy zugeordnet werden, d.h. ein RADIUS-Proxy verfügt über eine 1-n-Zuordnung mit Oracle DB-RADIUS-Clients.

Wenn ein Administrator mehrere Oracle DB-RADIUS-Clients konfiguriert, müssen mehrere Oracle Database-RADIUS-Apps in IAM-Identitätsdomains erstellt werden - eine für jeden Oracle DB-RADIUS-Client. Beispiel: Wenn ein Administrator vier Oracle DB-RADIUS-Clients auf einen RADIUS-Proxy konfiguriert hat, müssen in IAM-Identitätsdomains vier Oracle Database-RADIUS-Anwendungen konfiguriert sein - und zwar eine für jeden Oracle DB-Client.