JIT-Provisioning von Entra-ID zu OCI IAM

In diesem Tutorial konfigurieren Sie das Just-In-Time-(JIT-)Provisioning zwischen der OCI-Konsole und der Entra-ID mit der Entra-ID als IdP.

Sie können das JIT-Provisioning so einrichten, dass Identitäten während der Laufzeit im Zielsystem erstellt werden können, sobald sie eine Anforderung für den Zugriff auf das Zielsystem stellen.

In diesem Tutorial werden die folgenden Schritte behandelt:

- Konfigurieren Sie die Entra-ID IdP in OCI IAM für JIT.

- Aktualisieren Sie die OCI IAM-Anwendungskonfiguration in Entra-ID.

- Testen Sie, ob Sie ein Provisioning von Entra ID in OCI IAM durchführen können.

Dieses Tutorial ist spezifisch für IAM mit Identitätsdomains.

Um dieses Tutorial ausführen zu können, benötigen Sie Folgendes:

-

Ein kostenpflichtiger Oracle Cloud Infrastructure-(OCI-)Account oder ein OCI-Testaccount. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

- Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Informationen hierzu finden Sie unter Administratorrollen.

- Ein Entra ID-Konto mit einer der folgenden Entra ID-Rollen:

- Globaler Administrator

- Cloudanwendungsadministrator

- Anwendungsadministrator

Außerdem müssen Sie das Tutorial SSO zwischen OCI und Microsoft Entra ID abgeschlossen und die Objekt-ID der Gruppen erfasst haben, die Sie für das JIT-Provisioning verwenden werden.

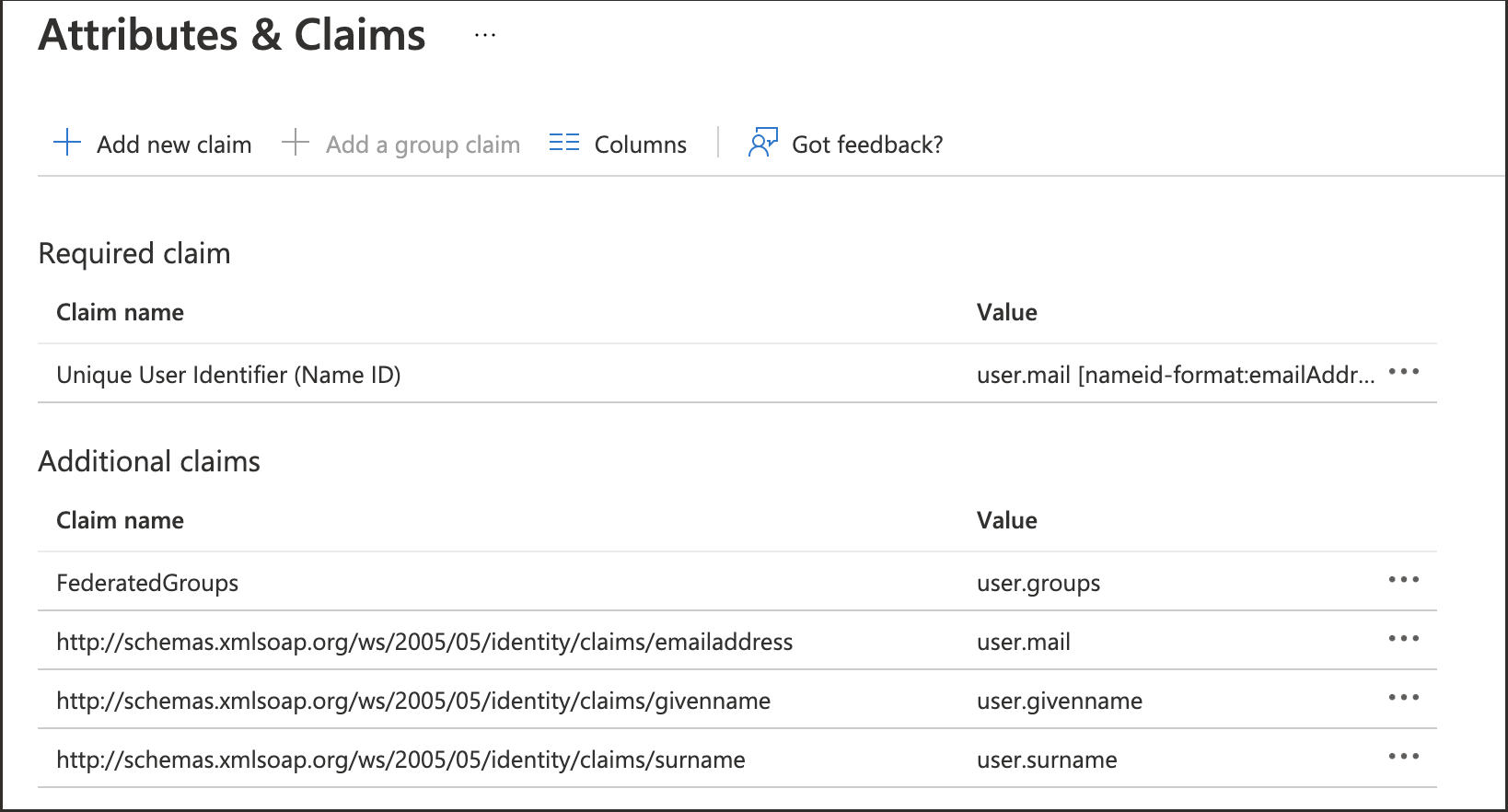

Damit das JIT-Provisioning funktioniert, müssen geeignete und erforderliche SAML-Attribute konfiguriert werden, die in SAML-Assertion per Entra-ID an OCI IAM gesendet werden.

- Melden Sie sich im Browser mit der folgenden URL bei Microsoft Entra ID an:

https://entra.microsoft.com - Navigieren Sie zu Enterprise Applications.

- Wählen Sie die Oracle Cloud Infrastructure-Konsolenanwendung aus.Hinweis

Dies ist die App, die Sie im Rahmen von SSO zwischen OCI und Microsoft Entra ID erstellt haben. - Wählen Sie im linken Menü die Option Single Sign-On.

- Wählen Sie im Abschnitt "Attribute und Ansprüche" die Option Bearbeiten aus.

- Prüfen Sie, ob die Attribute ordnungsgemäß konfiguriert sind:

-

NameID -

Email Address -

First Name -

Last Name

Wenn Sie neue Ansprüche benötigen, fügen Sie diese hinzu.

-

- Notieren Sie sich alle konfigurierten Anspruchsnamen. Beispiel

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameist der Anspruchsname für

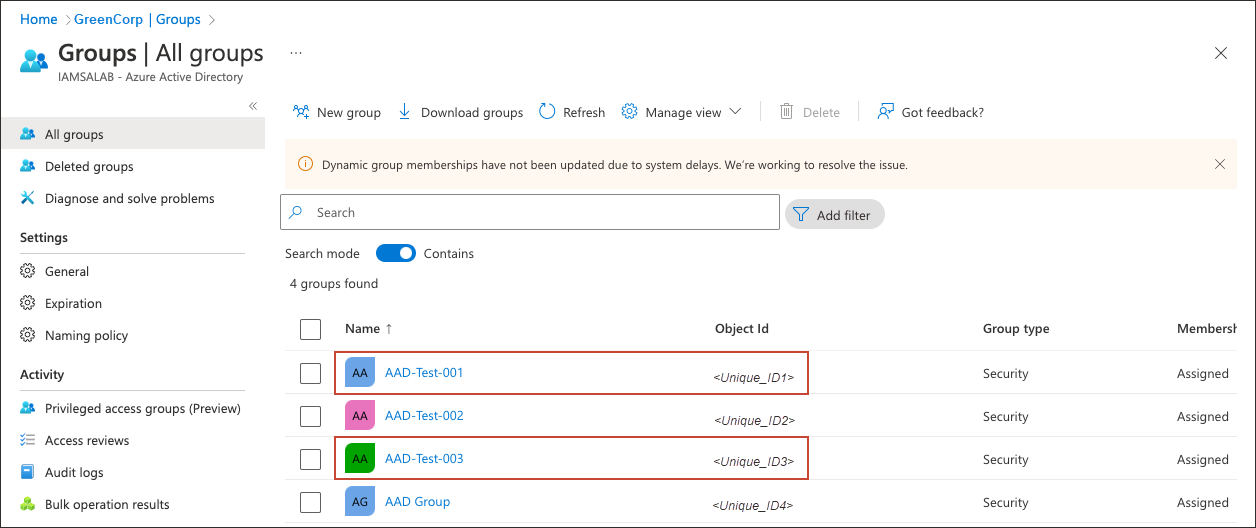

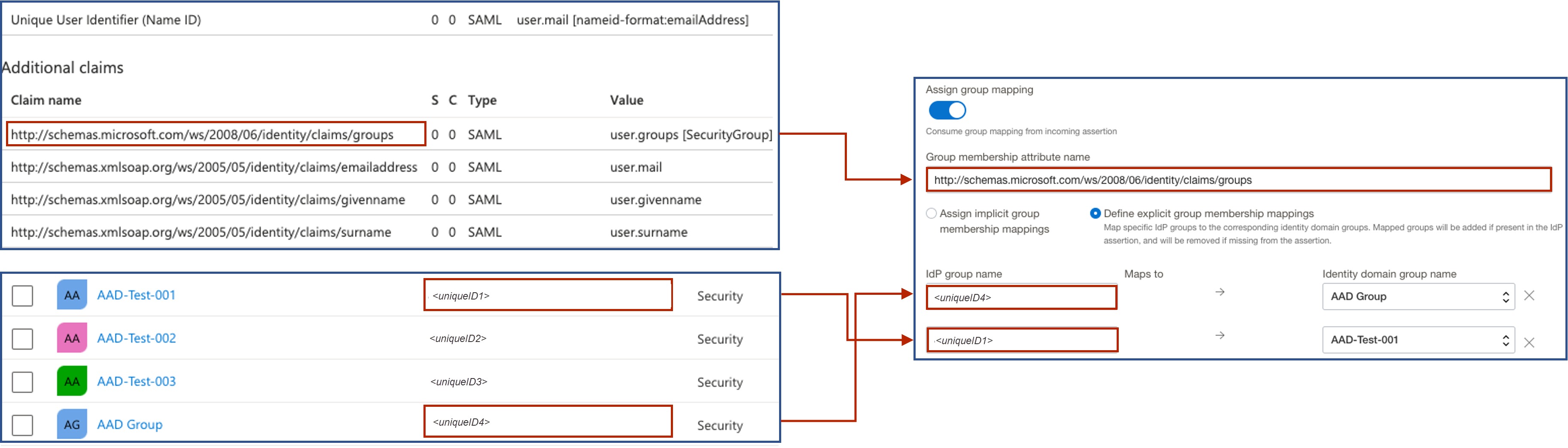

First Name. - Navigieren Sie zu Gruppen. Alle Gruppen, die in Entra ID verfügbar sind, werden angezeigt.

- Notieren Sie sich die Objekt-IDs der Gruppen, die Teil von SAML sein möchten, um sie an OCI IAM zu senden.

Zusätzliche Entra-ID-Konfigurationen

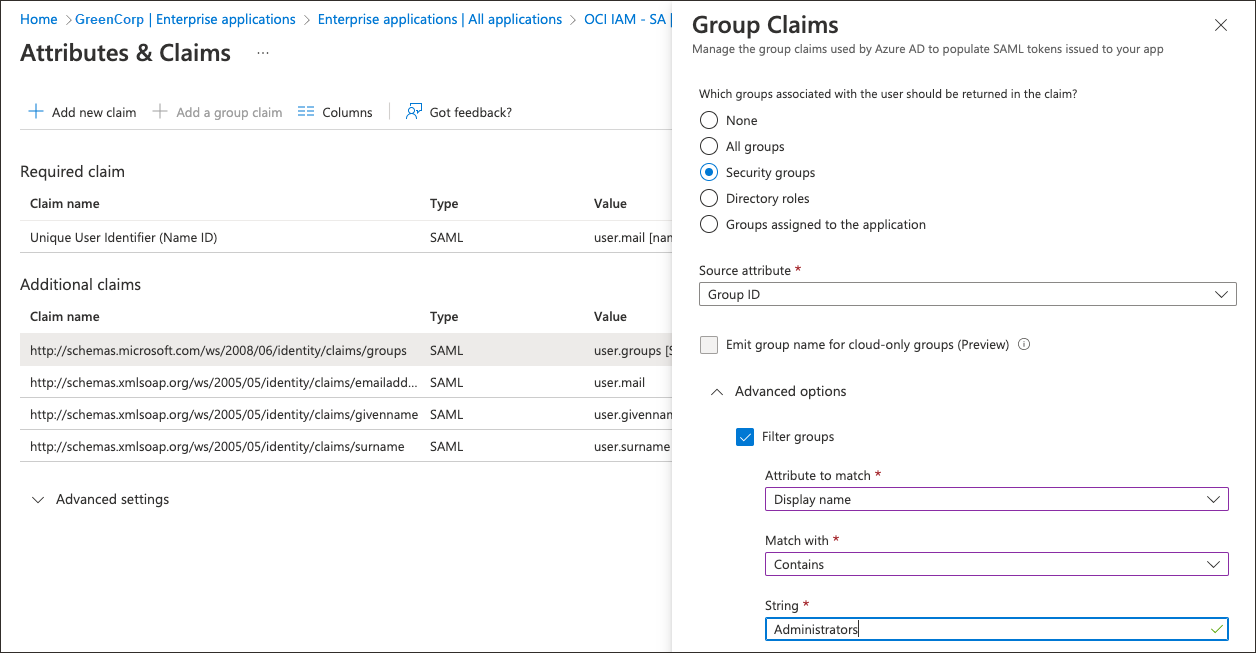

In Entra ID können Sie Gruppen basierend auf dem Gruppennamen oder dem Attribut sAMAccountName filtern.

Beispiel: Angenommen, nur die Gruppe Administrators muss über SAML gesendet werden:

- Wählen Sie den Gruppenanspruch aus.

- Blenden Sie unter "Gruppenansprüche" die Option Erweiterte Optionen ein.

- Wählen Sie Filtergruppen aus.

- Wählen Sie unter Zuzuordnendes Attribut die Option

Display Nameaus. - Wählen Sie unter Übereinstimmung mit die Option

containsaus. - Geben Sie unter Zeichenfolge den Namen der Gruppe an. Beispiel:

Administrators.

- Wählen Sie unter Zuzuordnendes Attribut die Option

Dadurch können Organisationen nur die erforderlichen Gruppen aus Entra-ID an OCI IAM senden.

Aktualisieren Sie in OCI IAM die Entra-ID IdP für JIT.

-

Öffnen Sie einen unterstützten Browser, und geben Sie die Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, die zur Konfiguration von SSO verwendet wird.

- Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus.

- Wählen Sie unter Identität die Option Domains aus.

- Wählen Sie die Identitätsdomain aus, in der Sie die Entra-ID bereits als IdP konfiguriert haben.

- Wählen Sie im Menü links die Option Sicherheit, Identitätsprovider aus.

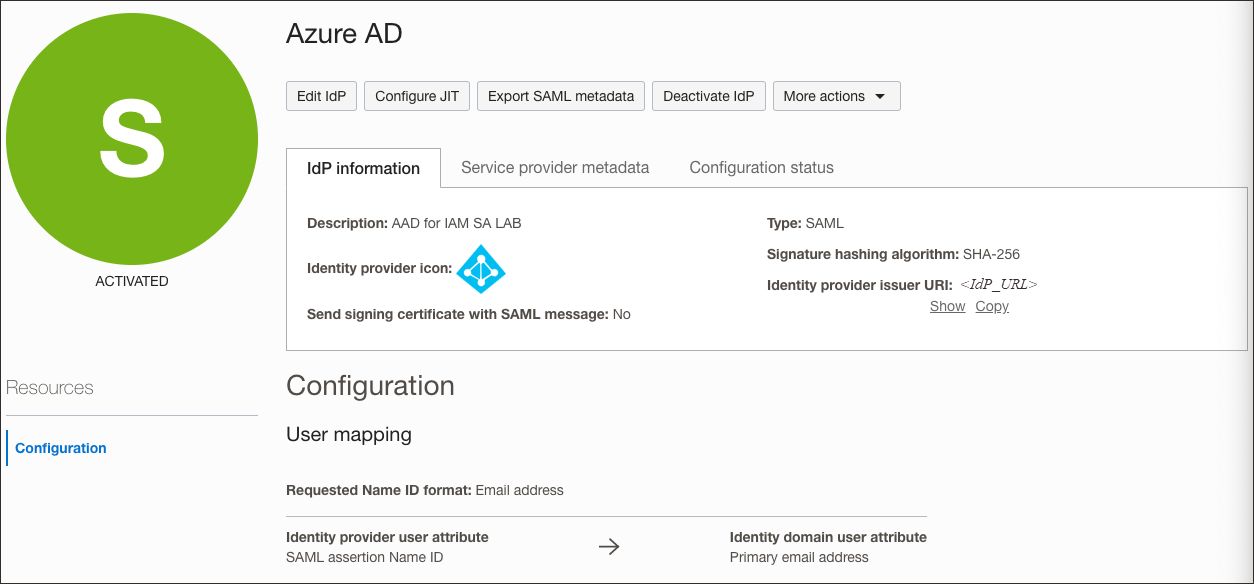

- Wählen Sie die Entra-ID IdP.Hinweis

Dies ist die Entra-ID IdP, die Sie im Rahmen von SSO zwischen OCI und Microsoft Entra ID erstellt haben. - Wählen Sie auf der Seite "Entra ID IdP" die Option "JIT konfigurieren".

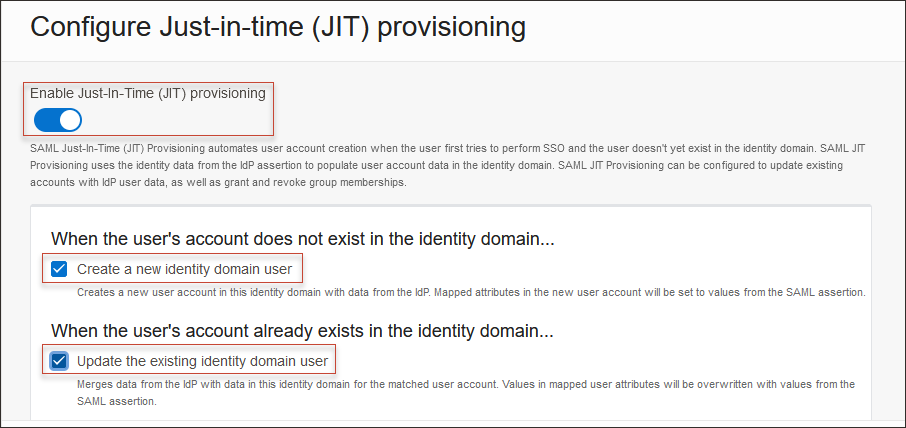

- Auf der Seite "JIT-(Just-in-Time-(JIT-)Provisioning konfigurieren":

- Wählen Sie Just-In-Time-(JIT-)Provisioning aus.

- Wählen Sie Neuen Identitätsdomainbenutzer erstellen aus.

- Wählen Sie Vorhandenen Identitätsdomainbenutzer aktualisieren aus.

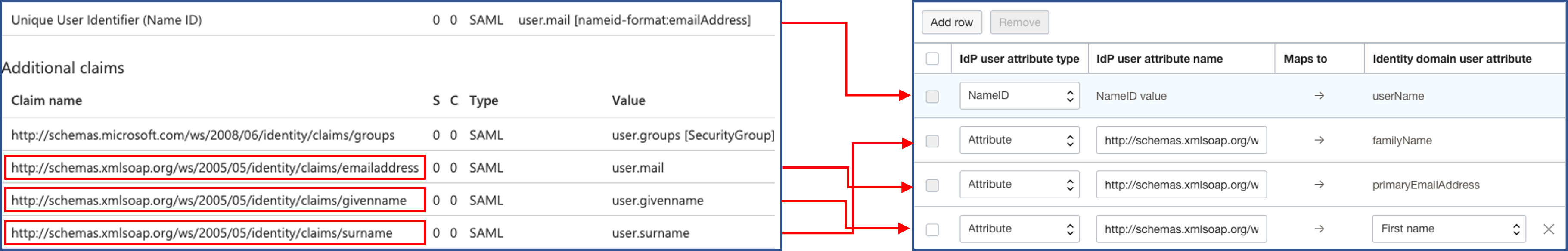

- Unter "Benutzerattribute zuordnen":

- Lassen Sie die erste Zeile für

NameIDunverändert. - Wählen Sie für andere Attribute unter IdP user attribute die Option

Attributeaus. - Geben Sie den Benutzerattributnamen IdP wie folgt an:

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- Wählen Sie Zeile hinzufügen, und geben Sie Folgendes ein:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname.Wählen Sie für das Benutzerattribut der Identitätsdomain

First nameaus.Hinweis

Der vollqualifizierte Anzeigename (FQDN) stammt aus 1. Konfigurieren Sie SAML-Attribute, die von Entra ID gesendet werden.

Dieses Diagramm zeigt, wie die Benutzerattribute in OCI IAM (rechts) aussehen sollen und wie Benutzerattribute zwischen Entra ID und OCI IAM zugeordnet werden.

- Lassen Sie die erste Zeile für

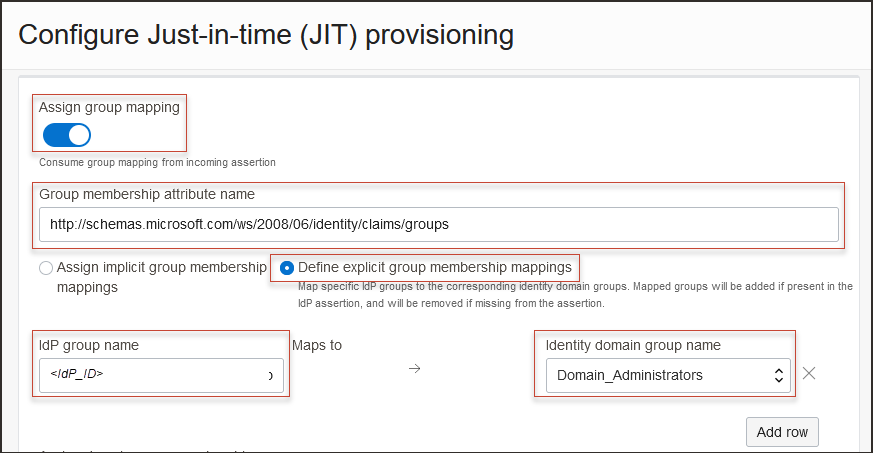

- Wählen Sie Gruppenzuordnung zuweisen aus.

- Geben Sie den Attributnamen für die Gruppenmitgliedschaft ein:

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups. - Wählen Sie Explizite Zuordnungen für Gruppenmitgliedschaften definieren aus.

- Geben Sie unter IdP Gruppenname die Objekt-ID der Gruppe in Entra-ID aus dem vorherigen Schritt an.

- Wählen Sie unter Identitätsdomaingruppenname die Gruppe in OCI IAM aus, der die Entra-ID-Gruppe zugeordnet werden soll.

Dieses Diagramm zeigt, wie die Gruppenattribute in OCI IAM (rechts) aussehen sollen und wie die Gruppenattribute zwischen Entra ID und OCI IAM zugeordnet werden.

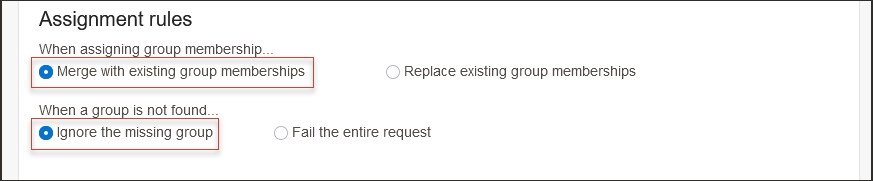

- Wählen Sie unter Zuweisungsregeln Folgendes aus:

- Beim Zuweisen von Gruppenmitgliedschaften: Zusammenführen mit vorhandenen Gruppenmitgliedschaften

- Wenn eine Gruppe nicht gefunden wird: Ignorieren Sie die fehlende Gruppe

Hinweis

Wählen Sie Optionen basierend auf den Anforderungen Ihrer Organisation aus. - Wählen Sie Änderungen speichern aus.

- Erstellen Sie in der Entra-ID-Konsole einen neuen Benutzer mit einer E-Mail-ID, die nicht in OCI IAM vorhanden ist.

-

Weisen Sie den Benutzern die erforderlichen Gruppen zu.

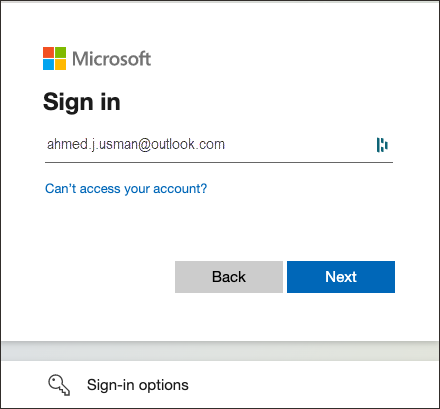

- Öffnen Sie im Browser die OCI-Konsole.

- Wählen Sie die Identitätsdomain aus, in der die JIT-Konfiguration aktiviert wurde.

- Wählen Sie Weiter.

- Wählen Sie in den Anmeldeoptionen die Option ID einbeziehen aus.

- Geben Sie auf der Microsoft-Anmeldeseite die neu erstellte Benutzer-ID ein.

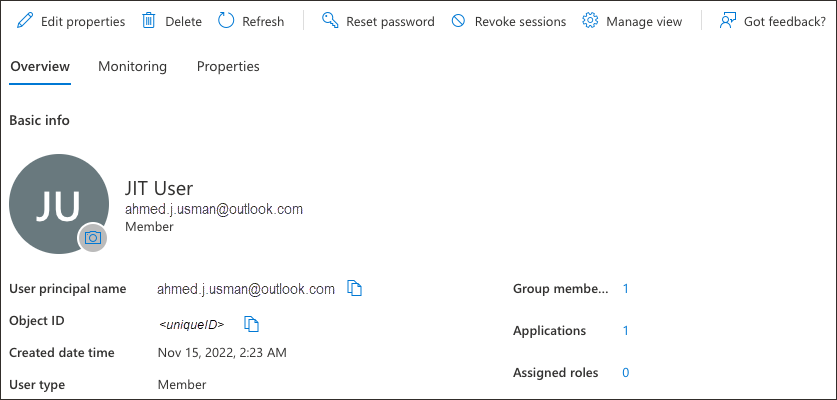

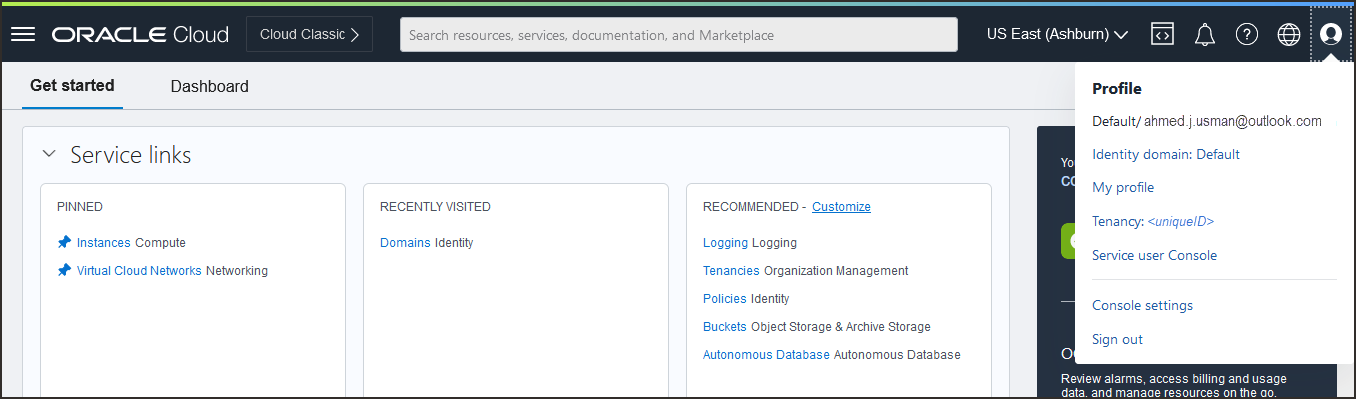

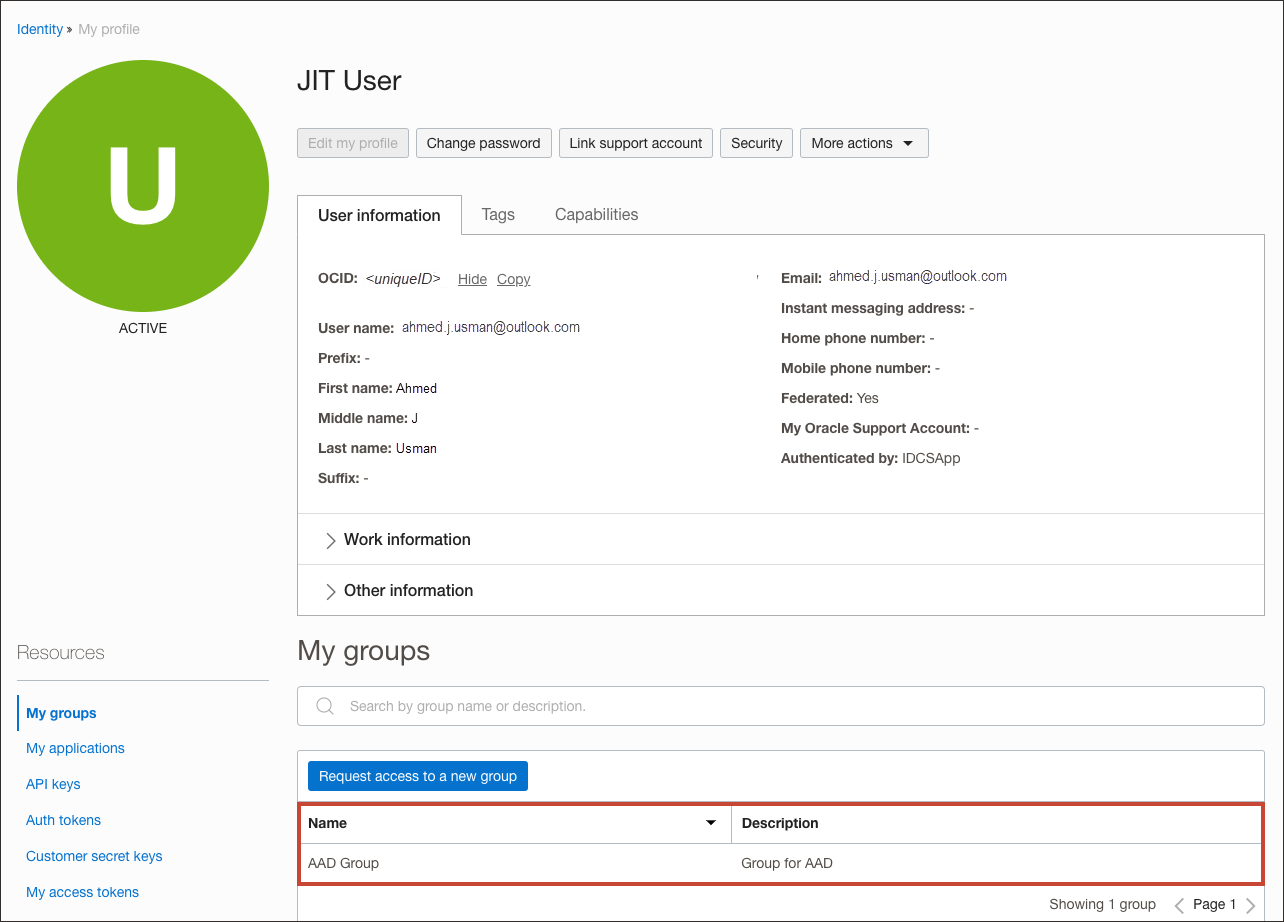

- Bei erfolgreicher Authentifizierung von Microsoft:

- Der Benutzeraccount wird in OCI IAM erstellt.

- Der Benutzer ist bei der OCI-Konsole angemeldet.

-

Wählen Sie im Navigationsmenü das Menü Profil

aus, und wählen Sie Benutzereinstellungen aus. Prüfen Sie die Benutzereigenschaften wie E-Mail-ID, Vorname, Nachname und verknüpfte Gruppen.

aus, und wählen Sie Benutzereinstellungen aus. Prüfen Sie die Benutzereigenschaften wie E-Mail-ID, Vorname, Nachname und verknüpfte Gruppen.

Herzlichen Glückwunsch. Sie haben das JIT-Provisioning zwischen Entra-ID und OCI IAM erfolgreich eingerichtet.

Weitere Informationen zur Entwicklung mit Oracle-Produkten finden Sie auf folgenden Websites: