Identitätslebenszyklusmanagement zwischen OCI und Okta

In diesem Tutorial konfigurieren Sie die Verwaltung des Benutzerlebenszyklus zwischen Okta und OCI IAM, wobei Okta als autoritativer Identitätsspeicher fungiert.

In diesem 30-minütigen Tutorial erfahren Sie, wie Sie Benutzer und Gruppen von Okta zu OCI IAM bereitstellen.

- Eine vertrauliche Anwendung in OCI IAM erstellen.

- Rufen Sie die Identitätsdomain-URL ab, und generieren Sie ein Secret-Token.

- Erstellen Sie eine App in Okta.

- Okta-Einstellungen aktualisieren.

- Testen Sie, ob das Provisioning zwischen OCI IAM und Okta funktioniert.

- Darüber hinaus Anweisungen, wie

- Legen Sie den föderierten Status der Benutzer so fest, dass sie vom externen Identitätsprovider authentifiziert werden.

- Stoppen Sie, dass Benutzer Benachrichtigungs-E-Mails erhalten, wenn ihr Account erstellt oder aktualisiert wird.

Dieses Tutorial ist spezifisch für IAM mit Identitätsdomains.

Um diese Gruppe von Tutorials auszuführen, benötigen Sie Folgendes:

-

Ein kostenpflichtiger Oracle Cloud Infrastructure-(OCI-)Account oder ein OCI-Testaccount. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

- Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Informationen hierzu finden Sie unter Administratorrollen.

- Ein Okta-Account mit Administratorberechtigungen zur Konfiguration der Bereitstellung.

Sie sammeln die zusätzlichen Informationen, die Sie in den Schritten des Tutorials benötigen:

- Die OCI-IAM-Domain-URL.

- Die OCI-IAM-Client-ID und das Client Secret.

Erstellen Sie eine vertrauliche Anwendung in OCI IAM, und aktivieren Sie sie.

-

Öffnen Sie einen unterstützten Browser, und geben Sie die Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Melden Sie sich mit Ihrem Benutzernamen und Kennwort an.

- Öffnen sie das Navigationsmenü , und wählen Sie Identität und Sicherheit aus. Wählen Sie unter "Identität" Domains aus.

- Wählen Sie die Identitätsdomain aus, in der Sie das Okta-Provisioning konfigurieren möchten, und Anwendungen.

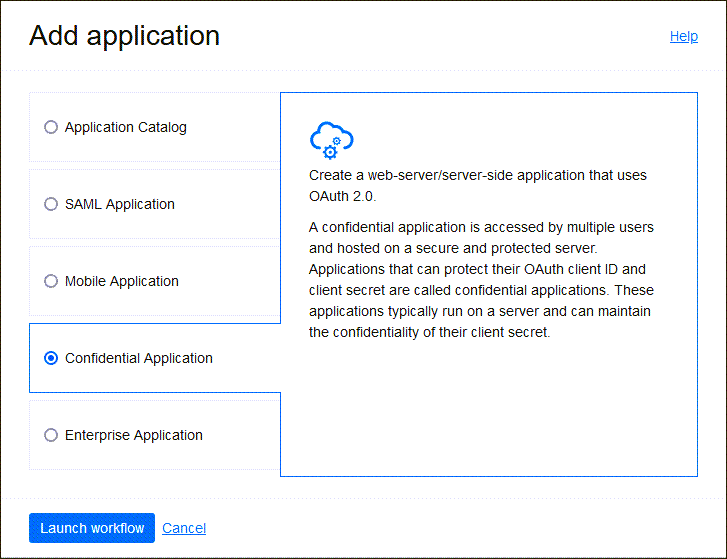

- Wählen Sie Anwendung hinzufügen, Vertrauliche Anwendung aus, und wählen Sie Workflow starten aus.

- Geben Sie einen Namen für die vertrauliche Anwendung ein, beispielsweise OktaClient. Wählen Sie Weiter.

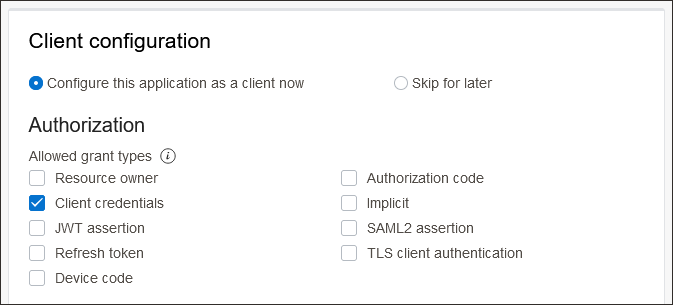

- Wählen Sie unter "Clientkonfiguration" Diese Anwendung jetzt als Client konfigurieren aus.

- Wählen Sie unter Autorisierung die Option Clientzugangsdaten aus.

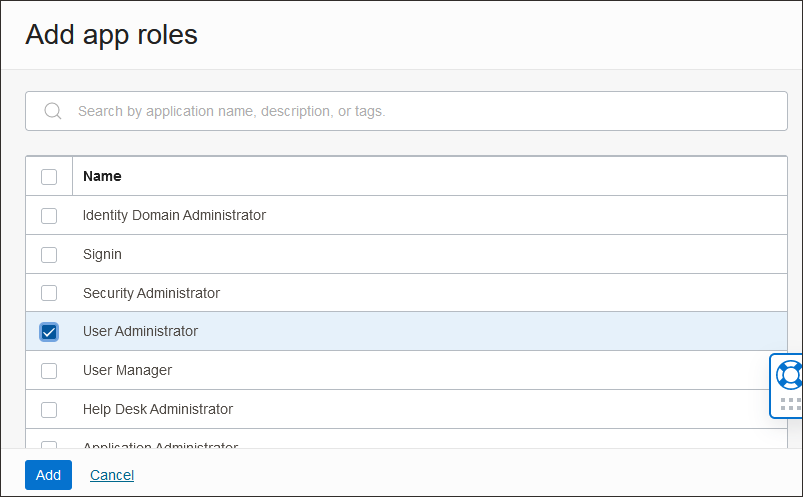

- Scrollen Sie nach unten, und wählen Sie Anwendungsrollen hinzufügen aus.

- Wählen Sie unter "Anwendungsrollen" die Option Rollen hinzufügen aus, und wählen Sie auf der Seite "Anwendungsrollen hinzufügen" die Option Benutzeradministrator und dann Hinzufügen aus.

- Wählen Sie Weiter, Fertigstellen aus.

- Wählen Sie auf der Seite mit den Anwendungsdetails die Option Aktivieren aus, und bestätigen Sie, dass Sie die neue Anwendung aktivieren möchten.

Sie benötigen zwei Informationen, die als Teil der Verbindungseinstellungen für die später erstellte Okta-App verwendet werden können.

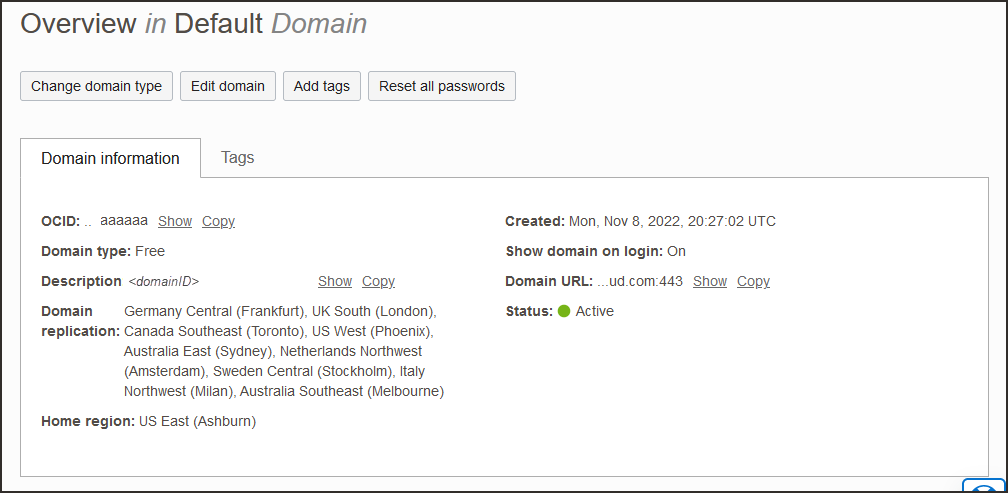

- Kehren sie zum Identitätsdomainüberblick Zurück, indem sie den Identitätsdomainnamen in den Navigationspfaden auswählen. Wählen Sie in den Domaininformationen neben der Domain-URL die Option Kopieren aus, und speichern sie in einer App, in welcher Sie sie bearbeiten können.

Die OCI-IAM-GUID ist Teil der Domain-URL:

https://<IdentityDomainID>.identity.oraclecloud.com:443/fed/v1/idp/ssoBeispiel:

idcs-9ca4f92e3fba2a4f95a4c9772ff3278 - Wählen Sie in der vertraulichen App in OCI IAM unter "Ressourcen" die Option OAuth-Konfiguration aus.

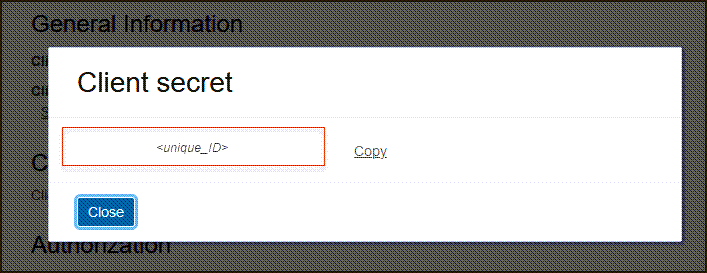

- Scrollen Sie nach unten, und notieren Sie sich unter "Allgemeine Informationen" die Client-ID und das Client Secret.

- Führen Sie einen Bildlauf nach unten durch, und suchen Sie unter "Allgemeine Informationen" die Client-ID und Client Secret.

- Kopieren und speichern Sie die Client-ID.

- Wählen Sie Secret anzeigen aus, kopieren Sie das Secret, und speichern Sie es.Das Secret-Token ist die base64-Codierung von

<clientID>:<clientsecret>oderbase64(<clientID>:<clientsecret>)Diese Beispiele zeigen, wie das Secret-Token unter Windows und MacOS generiert wird.

Öffnen Sie CMD in einer Windows-Umgebung und verwenden Sie diesen Powershell-Befehl, um die base64-Codierung

[Convert]::ToBase64String([System.Text.Encoding]::Unicode.GetBytes('client_id:secret'))"zu generierenVerwenden Sie unter MacOSecho -n <clientID>:<clientsecret> | base64Das Secret-Token wird zurückgegeben. Beispielecho -n 392357752347523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzcyMzQ1NzMTc0NzUyMzMtNTQzNC05ODc4LTUzNQ==Notieren Sie sich den Wert des Secret-Tokens.

Erstellen einer Anwendung in Okta.

- Melden Sie sich im Browser mit der folgenden URL bei Okta an:

https://<Okta-org>-admin.okta.comDabei ist

<okta-org>das Präfix für Ihre Organisation mit Okta. - Wählen Sie im Menü auf der linken Seite Anwendungen.

Wenn Sie bereits eine Anwendung haben, die Sie erstellt haben, als Sie SSO With OCI and Okta durchlaufen haben, können Sie sie verwenden. Wählen Sie diese Option aus, um sie zu öffnen und zu bearbeiten, und gehen Sie zu 5. Okta-Einstellungen ändern.

- Wählen Sie App-Katalog durchsuchen aus, und suchen Sie nach

Oracle Cloud. Wählen Sie unter den verfügbaren Optionen Oracle Cloud Infrastructure IAM aus. - Wählen Sie Integration hinzufügen aus.

- Geben Sie unter "Allgemeine Einstellungen" einen Namen für die Anwendung ein, z.B.

OCI IAM, und wählen Sie Fertig.

Verbinden Sie die Okta-App mit der vertraulichen OCI IAM-App. Verwenden Sie dazu die Domain-URL und das Secret-Token aus einem früheren Schritt.

- Wählen Sie auf der neu erstellten Anwendungsseite die Registerkarte "Anmelden".

- Wählen Sie unter "Einstellungen" die Option Bearbeiten aus.

- Blättern Sie nach unten zu "Erweiterte Anmeldeeinstellungen".

- Geben Sie die Domain-URL in Oracle Cloud Infrastructure-IAM-GUID ein.

- Wählen Sie Speichern aus.

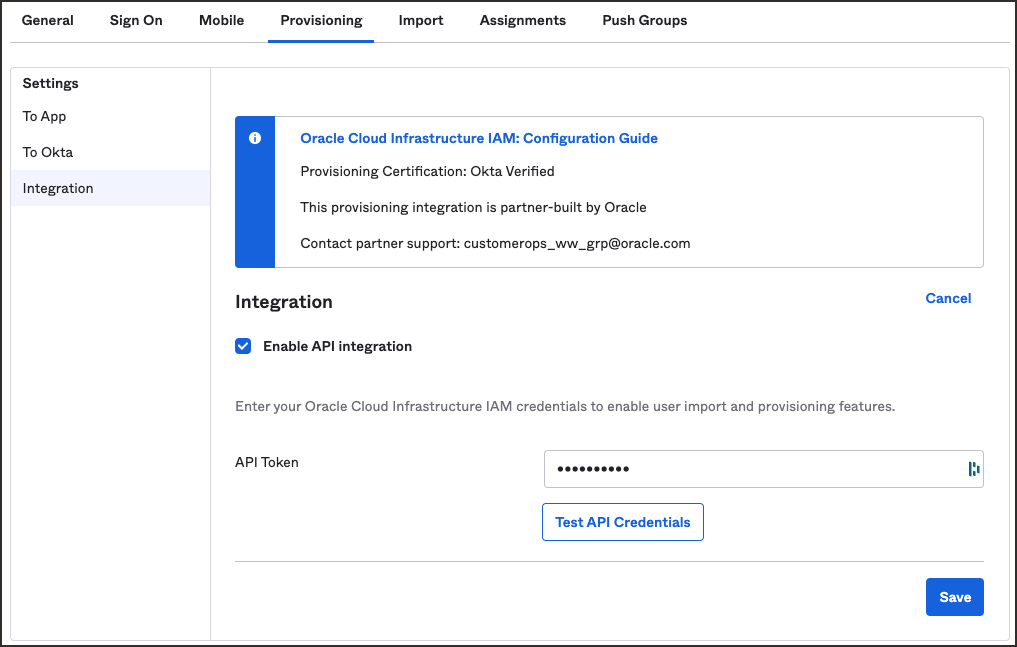

- Klicken Sie oben auf der Seite auf die Registerkarte {\b Provisioning}.

- Wählen Sie API-Integration konfigurieren aus.

- Wählen Sie API-Integration aktivieren aus.

- Geben Sie den Secret-Tokenwert ein, den Sie zuvor in API-Token kopiert haben.

-

Wählen Sie API-Zugangsdaten testen aus.

Wenn Sie eine Fehlermeldung erhalten, prüfen Sie die eingegebenen Werte, und versuchen Sie es erneut.

Wenn Sie die Nachricht

Oracle Cloud Infrastructure IAM was verified successfully!erhalten, hat Okta erfolgreich eine Verbindung zum OCI IAM-SCIM-Endpunkt hergestellt. -

Wählen Sie Speichern aus.

Die Seite "Provisioning für Anwendung" wird geöffnet, auf der Sie Benutzer erstellen, Benutzerattribute aktualisieren und Attribute zwischen OCI IAM und Okta zuordnen können.

So testen Sie Benutzer- und Gruppen-Provisioning für Okta:

- Wählen Sie in der neu erstellten Anwendung die Registerkarte "Zuweisungen".

- Wählen Sie Zuweisen aus, und wählen Sie Zu Personen zuweisen aus.

- Suchen Sie nach dem Benutzer, der von Okta für OCI IAM bereitgestellt werden soll.

Wählen Sie Zuweisen neben dem Benutzer aus.

- Wählen Sie Speichern, Zurück aus.

- Stellen Sie jetzt Okta-Gruppen in OCI IAM bereit. Wählen Sie auf der Registerkarte "Zuweisungen" die Option Zuweisen, und wählen Sie Zu Gruppen zuweisen.

- Suchen Sie nach den Gruppen, die für OCI IAM bereitgestellt werden sollen. Wählen Sie neben dem Gruppennamen Zuweisen aus.

- Wählen Sie Fertig.

- Melden Sie sich jetzt bei OCI an:

-

Öffnen Sie einen unterstützten Browser, und geben Sie die OCI-Konsolen-URL an:

- Geben Sie Ihren Cloud-Accountnamen, auch als Mandantenname bezeichnet, und wählen Sie Weiter aus.

- Wählen Sie die Identitätsdomain aus, in der Okta konfiguriert wurde.

-

- Wählen Sie Benutzer aus.

- Der Benutzer, der der OCI-IAM-Anwendung in Okta zugewiesen wurde, ist jetzt in OCI IAM vorhanden.

- Wählen Sie Gruppen aus.

- Die Gruppe, die der OCI-IAM-Anwendung in Okta zugewiesen wurde, ist jetzt in OCI IAM vorhanden.

- Sie können den föderierten Status von Benutzern so festlegen, dass sie vom externen Identitätsprovider authentifiziert werden.

- Sie können das Senden von Benachrichtigungs-E-Mails an den Benutzer deaktivieren, wenn sein Account erstellt oder aktualisiert wird.

Föderierte Benutzer haben keine Zugangsdaten, um sich direkt bei OCI anzumelden. Stattdessen werden sie vom externen Identitätsprovider authentifiziert. Wenn Benutzer ihre föderierten Accounts zur Anmeldung bei OCI verwenden sollen, setzen Sie das föderierte Attribut für diese Benutzer auf TRUE.

So legen Sie den föderierten Status des Benutzers fest:

- Melden Sie sich im Browser mit der folgenden URL bei Okta an:

https://<Okta-org>-admin.okta.comDabei ist

<okta-org>das Präfix für Ihre Organisation mit Okta. - Wählen Sie im Menü auf der linken Seite Anwendungen.

- Wählen Sie die zuvor erstellte Anwendung

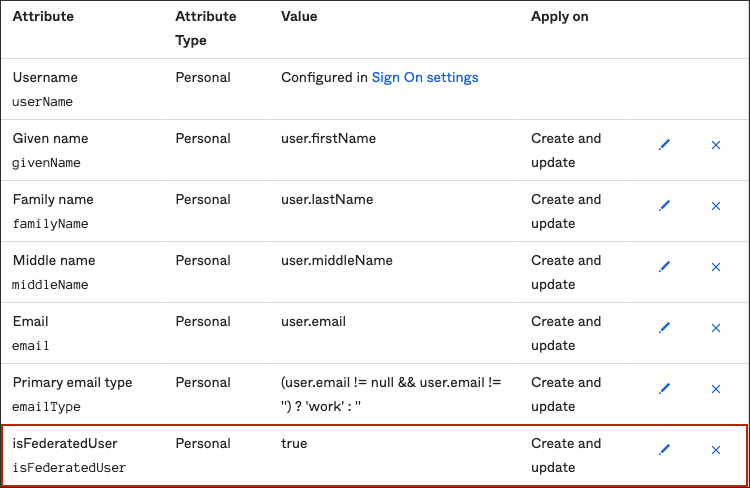

OCI IAMaus. - Blättern Sie nach unten zum Abschnitt "Attributzuordnungen".

- Wählen Sie Gehe zu Profile Editor.

- Wählen Sie unter "Attribute" die Option Attribute hinzufügen.

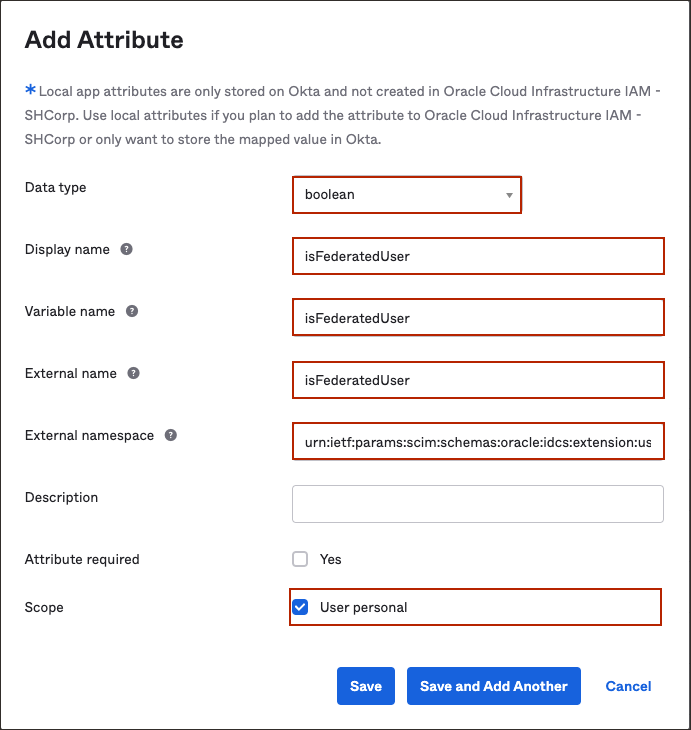

- Gehen Sie auf der Seite "Attribut hinzufügen" folgendermaßen vor:

- Wählen Sie unter Datentyp die Option

Booleanaus. - Geben Sie unter Anzeigename

isFederatedUserein. - Geben Sie unter Variablenname

isFederatedUserein.Hinweis

Der externe Name wird automatisch mit dem Wert des Variablennamens aufgefüllt. - Geben Sie unter Externer Namespace

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:Userein. - Aktivieren Sie unter Geltungsbereich die Option

User personal.

- Wählen Sie unter Datentyp die Option

- Navigieren Sie zurück zur Anwendungsseite von Okta, und wählen Sie die Anwendung

OCI IAMaus. - Wählen Sie Provisioning wird ausgeführt.

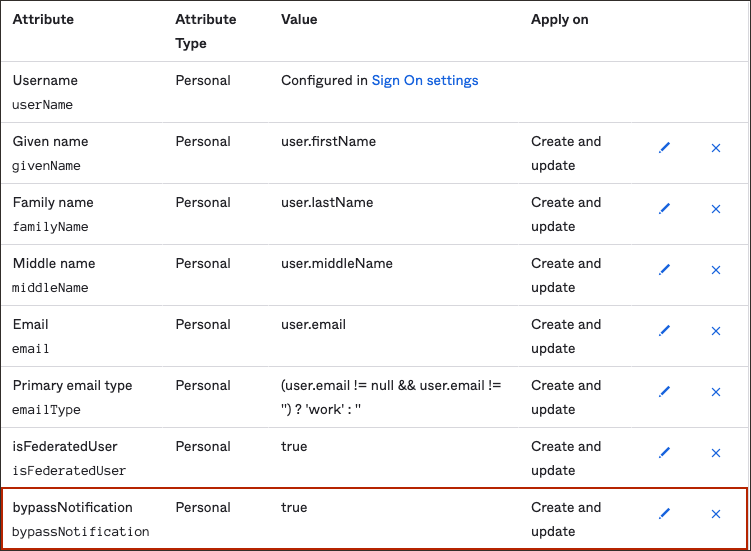

- Blättern Sie nach unten zu "Attributzuordnung", und wählen Sie Nicht zugeordnete Attribute anzeigen aus.

- Suchen Sie das Attribut

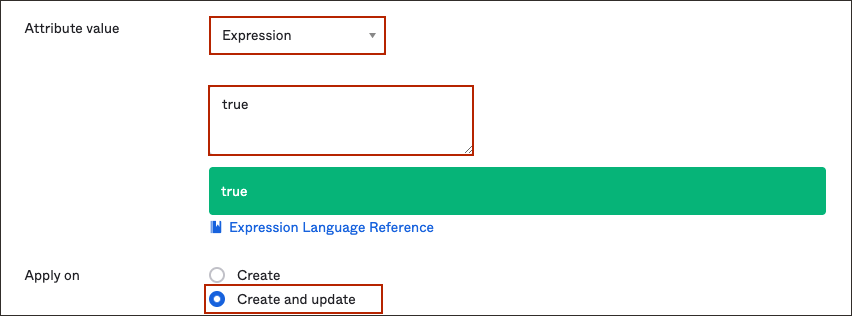

isFederatedUser, und wählen Sie die Schaltfläche "Edit" neben dem Attribut aus. - Auf der Attributseite:

- Wählen Sie unter Attributwert

Expressionaus. - Geben Sie im Feld unten

trueein. - Wählen Sie unter Anwenden auf die Option Erstellen und aktualisieren aus.

- Wählen Sie unter Attributwert

- Wählen Sie Speichern aus.

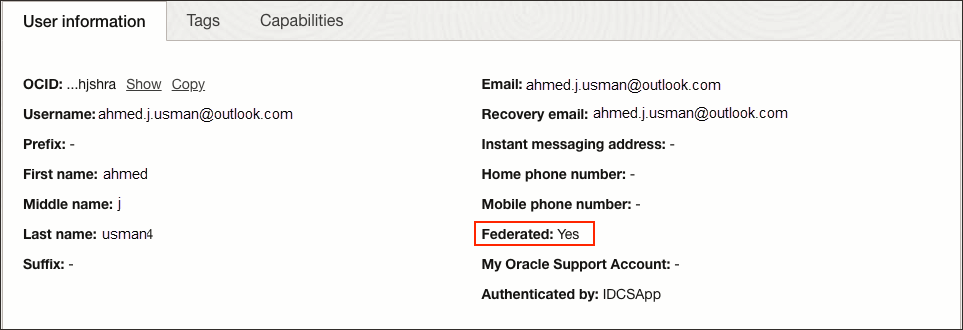

Wenn die Benutzer jetzt von Okta zu OCI bereitgestellt werden, wird ihr föderierter Status auf "true" gesetzt. Dies wird auf der Profilseite des Benutzers in OCI angezeigt.

- Navigieren Sie in der OCI-Konsole zu der verwendeten Identitätsdomain, wählen Sie Benutzer aus, und wählen Sie den Benutzer aus, der die Benutzerinformationen anzeigen soll.

-

Föderiert wird als

Yesangezeigt.

Das Kennzeichen "Umgehungsbenachrichtigung" steuert, ob eine E-Mail-Benachrichtigung gesendet wird, nachdem ein Benutzer in OCI erstellt oder aktualisiert wurde Wenn Benutzer nicht benachrichtigt werden sollen, dass der Account für sie erstellt wurde, setzen Sie das Kennzeichen für die Umgehungsbenachrichtigung auf "true".

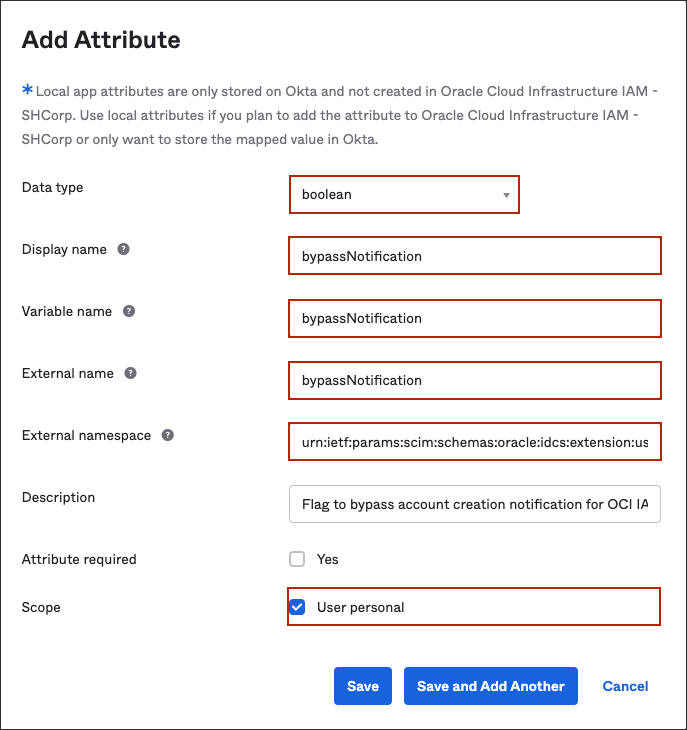

So legen Sie das Kennzeichen für die Umgehungsbenachrichtigung fest:

- Melden Sie sich im Browser mit der folgenden URL bei Okta an:

https://<Okta-org>-admin.okta.comDabei ist

<okta-org>das Präfix für Ihre Organisation mit Okta. - Wählen Sie im Menü auf der linken Seite Anwendungen.

- Wählen Sie die zuvor erstellte Anwendung

OCI IAMaus. - Blättern Sie nach unten zum Abschnitt "Attributzuordnungen".

- Wählen Sie unter "Attribute" die Option Attribute hinzufügen.

- Gehen Sie auf der Seite "Attribut hinzufügen" folgendermaßen vor:

- Wählen Sie unter Datentyp die Option

Booleanaus. - Geben Sie unter Anzeigename

bypassNotificationein. - Geben Sie unter Variablenname

bypassNotificationein.Hinweis

Der externe Name wird automatisch mit dem Wert des Variablennamens aufgefüllt. - Geben Sie unter Externer Namespace

urn:ietf:params:scim:schemas:oracle:idcs:extension:user:Userein. - Aktivieren Sie unter Geltungsbereich die Option

User personal.

- Wählen Sie unter Datentyp die Option

- Navigieren Sie zurück zur Anwendungsseite von Okta, und wählen Sie die Anwendung

OCI IAMaus. - Wählen Sie Provisioning wird ausgeführt.

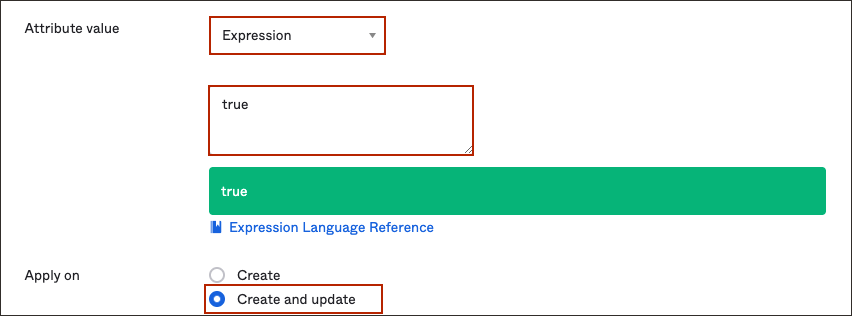

- Blättern Sie nach unten zu "Attributzuordnung", und wählen Sie Nicht zugeordnete Attribute anzeigen aus.

- Suchen Sie das Attribut

bypassNotification, und wählen Sie die Schaltfläche "Edit" neben dem Attribut aus. - Auf der Attributseite:

- Wählen Sie unter Attributwert

Expressionaus. - Geben Sie im Feld unten

trueein. - Wählen Sie unter Anwenden auf die Option Erstellen und aktualisieren aus.

- Wählen Sie unter Attributwert

- Wählen Sie Speichern aus.

Herzlichen Glückwunsch. Sie haben das Benutzerlebenszyklusmanagement zwischen Okta und OCI erfolgreich eingerichtet.

Weitere Informationen zur Entwicklung mit Oracle-Produkten finden Sie auf folgenden Websites: