Auf das Tabellen-Add-in von OCI-IAM-Domains zugreifen

Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) verwendet Identitätsdomains, um Identitäts- und Zugriffsverwaltungsfeatures wie Authentifizierung, Single Sign-On (SSO) und Identitätslebenszyklusmanagement für OCI bereitzustellen, sowie für Oracle- und Nicht-Oracle-Anwendungen, unabhängig davon, ob SaaS, in der Cloud gehostet oder On Premise.

Die Erstellung der integrierten Anwendung, die Konfiguration OAuth und die Erstellung der Verbindungsdatei müssen von einem

admin-Benutzer ausgeführt werden.

Nachdem die Verbindungsdatei erstellt wurde, kann sie für jeden Benutzer freigegeben werden, um die Domainanmeldung zu aktivieren.

- Benutzer in OCI müssen über die erforderlichen Policys verfügen, um Oracle Autonomous Databases und OCI IAM-Domains zu verwalten. Weitere Informationen zur Policy-Referenz aller Services finden Sie in der Policy-Referenz.

-

Eine Oracle Autonomous Database muss verfügbar sein. Weitere Informationen finden Sie unter Autonomous Database-Instanz bereitstellen.

Domain-integrierte Anwendung erstellen oder verwenden

- Identitätsdomain verwenden:

- Melden Sie sich mit einem Administratoraccount bei der OCI-Konsole bei der Standardidentitätsdomain an.

- Klicken Sie im Navigationsmenü der OCI-Konsole auf Integrierte Anwendungen.

- Wählen Sie auf der Listenseite Integrierte Anwendungen die Option Anwendung hinzufügen aus.

- Wählen Sie im Fenster "Anwendung hinzufügen" die Optionen Vertrauliche Anwendung, Workflow starten aus.

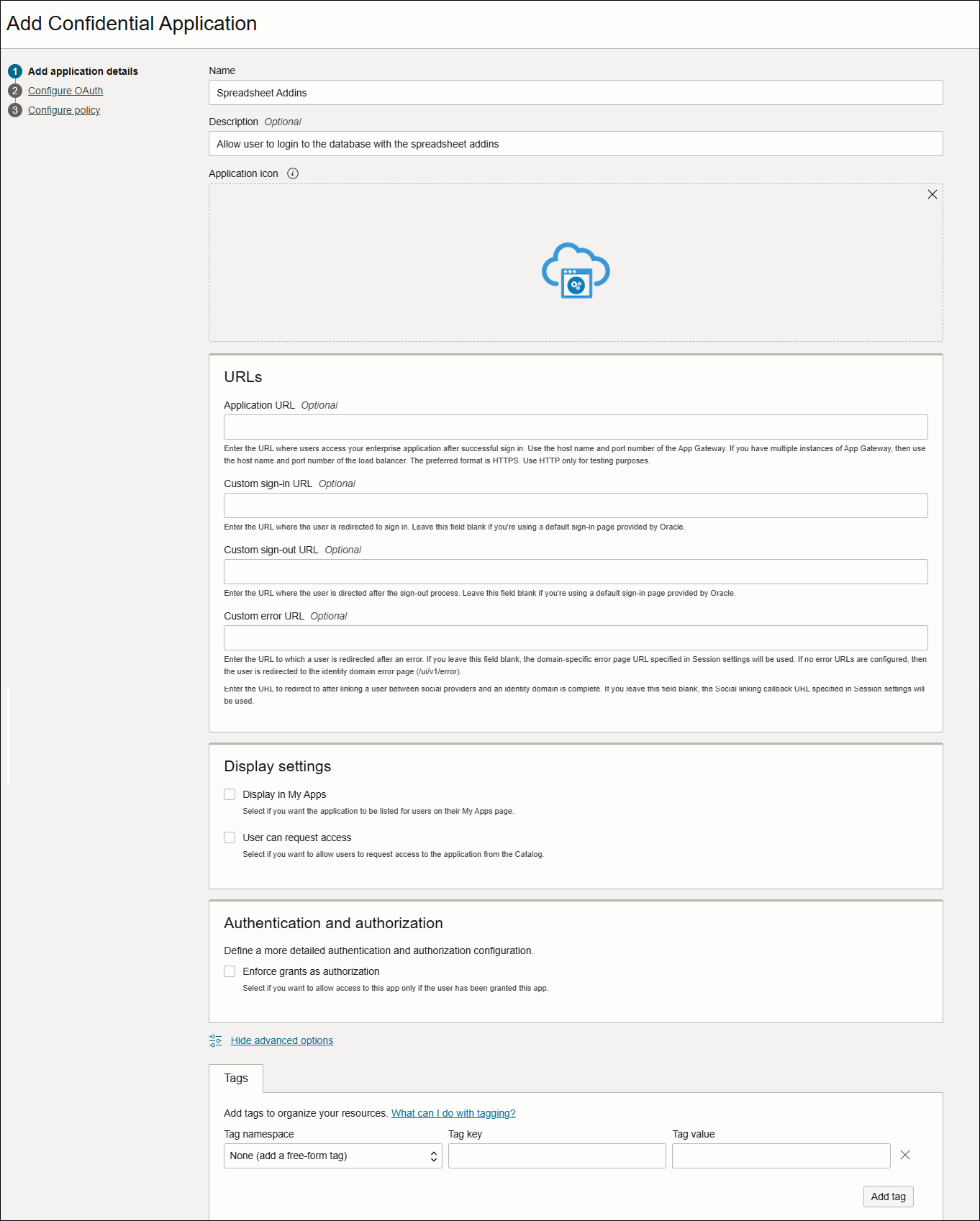

Konfigurieren Sie die Anwendungsdetails und Anzeigeeinstellungen auf der Seite "Anwendungsdetails hinzufügen" anhand der folgenden Tabelle.

Tabelle 3-6: Anwendungsdetails und deren Beschreibung

Option Beschreibung Name Geben Sie einen Namen für die vertrauliche Anwendung ein. Sie können bis zu 125 Zeichen eingeben.

Verwenden Sie möglichst kurze Anwendungsnamen. In diesem Beispiel verwenden Sie Tabellen-Add-ins.

Beschreibung Geben Sie eine Beschreibung für die vertrauliche Anwendung ein. Sie können bis zu 250 Zeichen eingeben. Anwendungssymbol Dies ist ein fakultatives Feld. Sie können dieses Feld überspringen.

Klicken Sie auf Hochladen, um ein Symbol hinzuzufügen, das die Anwendung darstellt. Dieses Symbol wird auf den Seiten "Meine Apps" und "Anwendungen" neben dem Namen der Anwendung angezeigt

Anwendungs-URL Dies ist ein fakultatives Feld. Sie können dieses Feld überspringen. Geben Sie die URL (HTTP oder HTTPS) ein, an die der Benutzer nach einer erfolgreichen Anmeldung umgeleitet werden soll.

Benutzerdefinierte Anmelde-URL Dies ist ein fakultatives Feld. Sie können dieses Feld überspringen. Im Feld Benutzerdefinierte Anmelde-URL können Sie eine benutzerdefinierte Anmelde-URL angeben. Wenn Sie jedoch eine Standardanmeldeseite von Oracle Identity Cloud Service verwenden, lassen Sie dieses Feld leer.

Benutzerdefinierte Abmelde-URL Dies ist ein fakultatives Feld. Sie können dieses Feld überspringen. Im Feld Benutzerdefinierte Abmelde-URL können Sie eine benutzerdefinierte Abmelde-URL angeben. Wenn Sie jedoch eine Standardanmeldeseite von Oracle Identity Cloud Service verwenden, lassen Sie dieses Feld leer.

Benutzerdefinierte Fehler-URL Dies ist ein fakultatives Feld. Sie können dieses Feld überspringen. Sie können die Fehlerseiten-URL eingeben, an die ein Benutzer umleitet werden muss, nur bei einem Fehler. Wenn keine Angabe gemacht wird, wird die mandantenspezifische Fehlerseiten-URL verwendet

Unter "Meine Apps" anzeigen Aktivieren Sie dieses Kontrollkästchen nicht. Sie aktivieren das Kontrollkästchen nur, wenn die vertrauliche Anwendung für Benutzer auf den Seiten "Meine Apps" aufgeführt werden soll In diesem Fall müssen Sie die Anwendung als Ressourcenserver konfigurieren.

Benutzer kann Zugriff anfordern Dieses Kontrollkästchen nicht aktivieren. Aktivieren Sie das Kontrollkästchen nur, wenn Endbenutzer auf der Seite Meine Apps Zugriff auf die App anzufordern sollen.

Tags Dieses Feld wird übersprungen. Klicken Sie nur dann auf Tag hinzufügen, wenn Sie Ihren vertraulichen Anwendungen Tags hinzufügen möchten, um sie zu organisieren und zu identifizieren.

- Klicken Sie auf Weiter, um mit der Registerkarte OAuth konfigurieren fortzufahren.

-

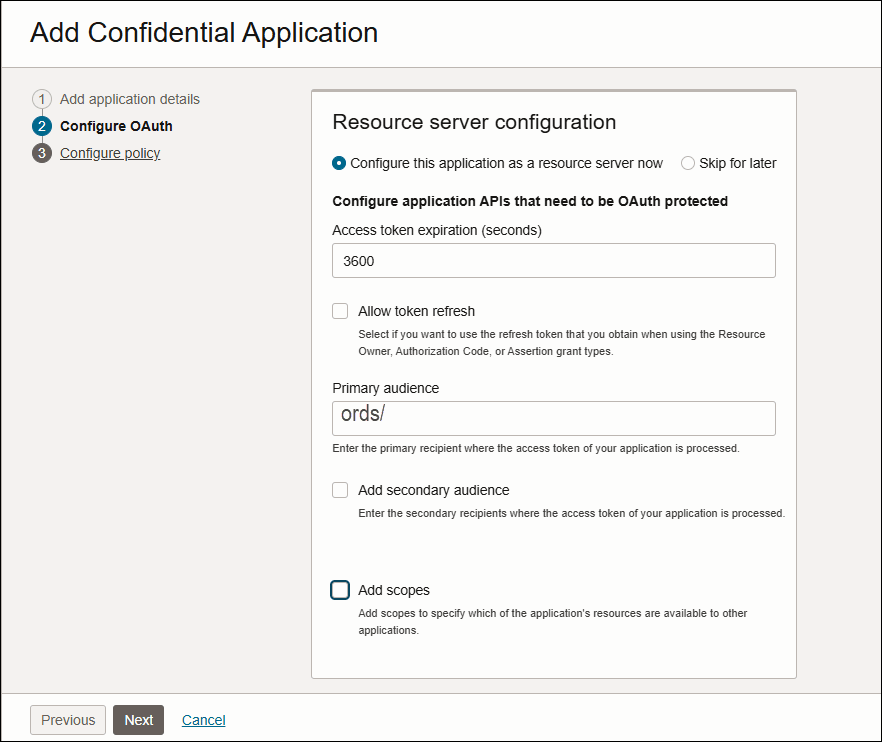

Führen Sie im Assistenten für die Ressourcenserverkonfiguration in der Registerkarte OAuth konfigurieren folgende Schritte aus:

Wählen Sie Diese Anwendung nun als Ressourcenserver konfigurieren aus, um die Ressourcen für die Anwendung zu schützen und die Anwendung auf der Seite Meine Apps sichtbar zu gestalten.

Verwenden Sie die folgende Tabelle, um die Informationen im daraufhin geöffneten Abschnitt Anwendungs-APIs konfigurieren, die OAuth geschützt werden müssen auszufüllen.

Tabelle 3-7: Optionen und Beschreibungen zur Konfiguration von Anwendungs-APIs

Option Beschreibung Ablauf Zugriffstoken Behalten Sie den Standardwert 3600 Sekunden bei. Legen Sie in Sekunden fest, wie lange das mit der vertraulichen Anwendung verknüpfte Zugriffstoken gültig bleibt.

Ist Aktualisierungstoken zulässig Dieses Kontrollkästchen nicht aktivieren. Aktivieren Sie dieses Kontrollkästchen nur, wenn Sie die Aktualisierungstoken verwenden möchten, das Sie bei Verwendung der Berechtigungstypen "Ressourceneigentümer", "Autorisierungscode" oder "Assertion" erhalten.

Ablauf Aktualisierungstoken Wählen Sie diese Option nicht. Sie können festlegen, wie lange (in Sekunden) das Aktualisierungstoken, das mit Ihrem Zugriffstoken zurückgegeben und mit Ihrer vertraulichen Anwendung verknüpft wird, gültig bleibt.

Primäre Zielgruppe Geben Sie "ords/" ein.

Hierbei handelt es sich um den primären Empfänger, auf dem das Zugriffstoken Ihrer vertraulichen Anwendung verarbeitet wird.

Sekundäre Zielgruppen Dieses Feld wird übersprungen. Sie müssen die sekundären Empfänger eingeben, auf denen das Zugriffstoken der vertraulichen Anwendung verarbeitet wird, und auf Hinzufügen klicken. In diesem Beispiel haben Sie keine sekundären Empfänger.

Hinzufügen (Zulässige Geltungsbereiche) Um anzugeben, auf welche Teile anderer Anwendungen Ihre Anwendung zugreifen soll, klicken Sie auf diese Schaltfläche, um diese Geltungsbereiche der vertraulichen Anwendung hinzuzufügen.

Anwendungen müssen sicher mit externen Partneranwendungen oder vertraulichen Anwendungen interagieren. Außerdem müssen Anwendungen von einem Oracle Cloud-Service sicher mit Anwendungen in einem anderen Oracle Cloud-Service interagieren. Jede Anwendung verfügt über Anwendungsgeltungsbereiche, die bestimmen, welche ihrer Ressourcen für andere Anwendungen verfügbar sind. - Klicken Sie auf Bereiche hinzufügen, und wählen Sie Hinzufügen aus.

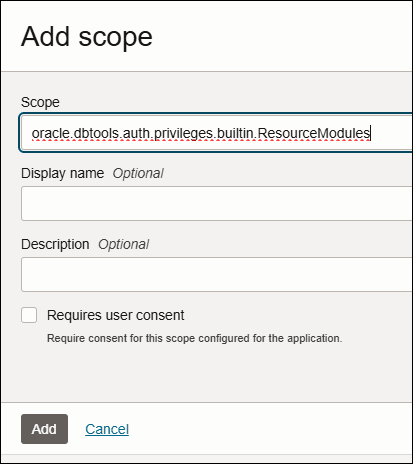

Geben Sie im Assistenten "Bereich hinzufügen" den folgenden Feldwert an:

- Geltungsbereich: oracle.dbtools.auth.privileges.builtin.ResourceModules

-

Anzeigename: Dies ist ein optionales Feld.

- Beschreibung: Dieses optionale Feld.

Klicken Sie auf Hinzufügen.

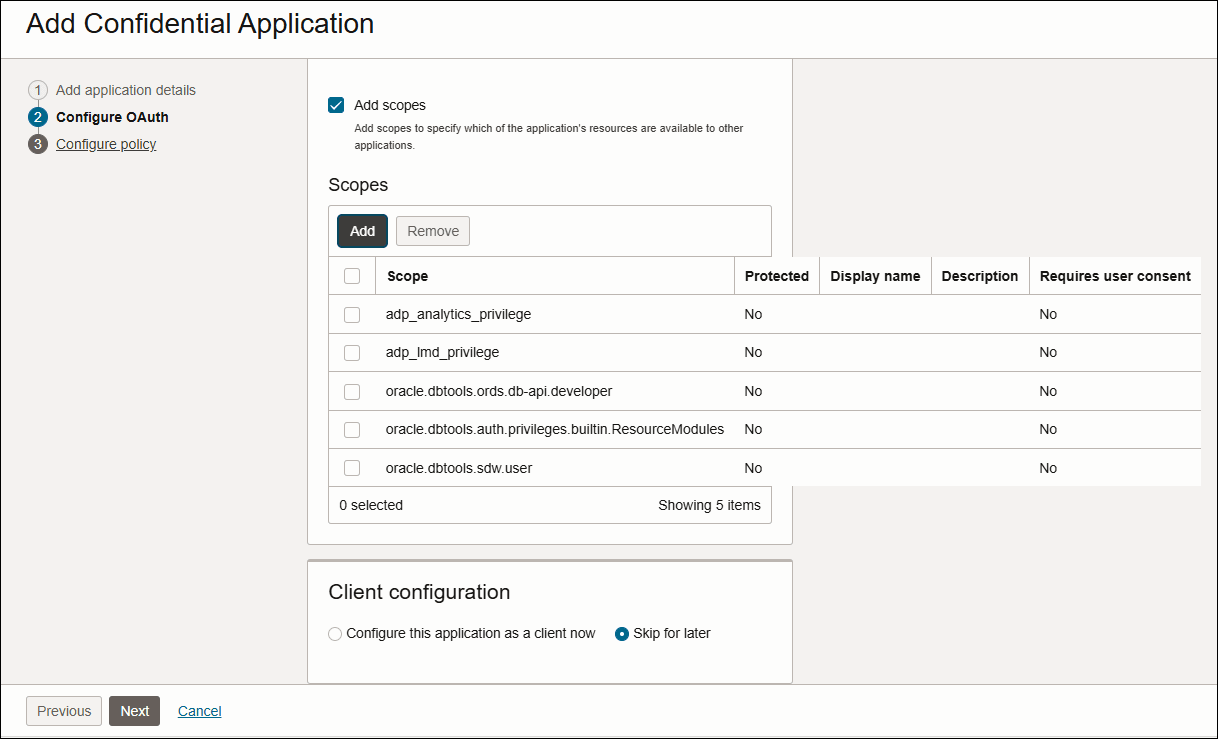

Sie haben

oracle.dbtools.auth.privileges.builtin.ResourceModulesals Geltungsbereich hinzugefügt.Fügen Sie der vertraulichen Anwendung die folgenden Geltungsbereiche hinzu:oracle.dbtools.sdw.useroracle.dbtools.ords.db-api.developeradp_lmd_privilegeadp_analytics_privilege

Hinweis

Nur eine vertrauliche Anwendung für eine Domain kann den jeweiligen Geltungsbereich verwenden. Wenn also mehrere Anwendungen einen Geltungsbereich verwenden sollen, kann die zweite Anwendung eine mobile Anwendung sein, die den vertraulichen Anwendungsgeltungsbereich referenziert. -

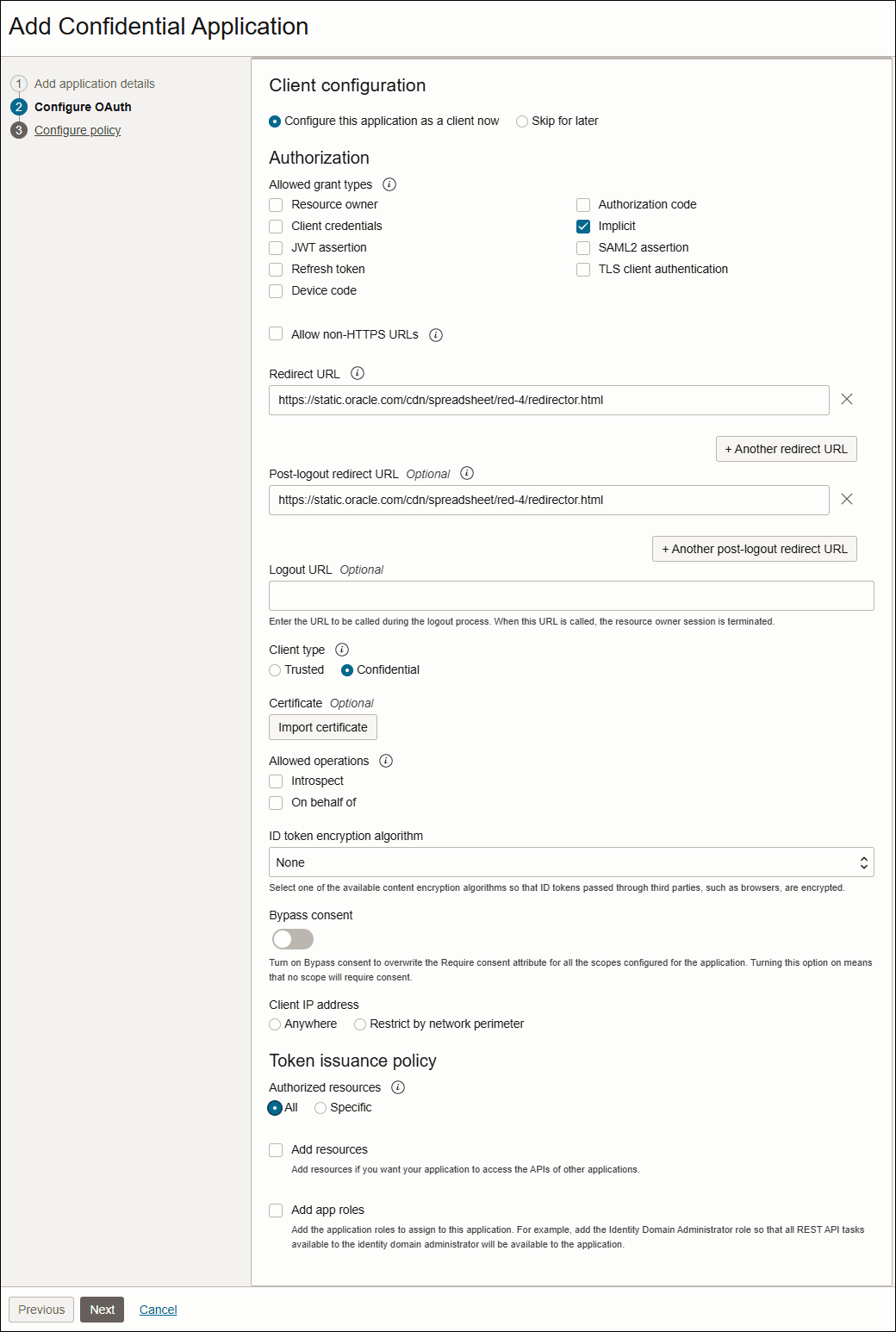

Im Dialogfeld "Clientkonfiguration" des Assistenten Vertrauliche Anwendung hinzufügen

Klicken Sie auf Diese Anwendung jetzt als Client konfigurieren, um jetzt Autorisierungsinformationen für Ihre Anwendung zu konfigurieren.

- Verwenden Sie die folgende Tabelle in den geöffneten Abschnitten Autorisierung und Tokenausgabe-Policy, um die Informationen auszufüllen.

Tabelle 3-8: Clientkonfigurationsoptionen und deren Beschreibung

Option Beschreibung Ressourceneigentümer Wählen Sie dieses Feld nicht aus. Verwenden Sie diese Option nur, wenn der Ressourceneigentümer eine Vertrauensstellung mit der vertraulichen Anwendung hat, wie z.B. ein Computerbetriebssystem oder eine Anwendung mit hohen Privilegien, da die vertrauliche Anwendung das Kennwort verwerfen muss, nachdem sie damit das Zugriffstoken abgerufen haben.

Clientzugangsdaten Wählen Sie dieses Feld nicht aus. Verwenden Sie diese Option, wenn der Autorisierungsgeltungsbereich auf die geschützten Ressourcen unter der Kontrolle des Clients oder auf die im Autorisierungsserver registrierten geschützten Ressourcen beschränkt ist.

JWT-Assertion Wählen Sie dieses Feld nicht aus. Verwenden Sie diese Option nur, wenn Sie eine vorhandene Vertrauensstellung als Assertion ohne einen direkten Benutzergenehmigungsschritt auf dem Autorisierungsserver verwenden möchten.

SAML2-Assertion Wählen Sie dieses Feld nicht aus. Verwenden Sie diese Option nur, wenn Sie eine vorhandene Vertrauensstellung als SAML2-Assertion ohne direkten Benutzergenehmigungsschritt auf dem Autorisierungsserver verwenden möchten.

Token aktualisieren Wählen Sie dieses Feld nicht aus. Wählen Sie diesen Berechtigungstyp nur aus, wenn ein Aktualisierungstoken vom Autorisierungsserver bereitgestellt werden soll, um ein neues Zugriffstoken abzurufen.

Autorisierungscode Wählen Sie dieses Feld nicht aus. Aktivieren Sie diesen Berechtigungstyp nur dann, wenn Sie einen Autorisierungscode abrufen möchten, wenn Sie einen Autorisierungsserver als Zwischenstelle zwischen der Clientanwendung und dem Ressourceneigentümer verwenden.

Implizit Aktivieren Sie dieses Kontrollkästchen. Wenn die Anwendung die Clientzugangsdaten für die Authentifizierung beim Autorisierungsserver nicht vertraulich behandeln kann, aktivieren Sie dieses Kontrollkästchen. Beispiel: Die Anwendung wird in einem Webbrowser mit einem Skripting wie JavaScript implementiert. Ein Zugriffstoken wird (anstelle einer Zwischenautorisierung) über eine Browserumleitung als Antwort auf die Autorisierungsanforderung des Ressourceneigentümers an den Client zurückgegeben.

Gerätecode Wählen Sie dieses Feld nicht aus. Wählen Sie den Berechtigungstyp Gerätecode nur aus, wenn der Client nicht in der Lage ist, Anforderungen vom OAuth-Autorisierungsserver zu empfangen. Beispiel: Er kann nicht als HTTP-Server fungieren, wie Spielkonsolen, Streamingmediaplayer, digitale Bilderrahmen und andere.

TLS-Clientauthentifizierung Wählen Sie dieses Feld nicht aus. Wählen Sie den Berechtigungstyp TLS-Clientauthentifizierung aus, um das Clientzertifikat für die Authentifizierung beim Client verwenden zu können. Wenn eine Tokenanforderung ein X.509-Clientzertifikat aufweist und der angeforderte Client mit dem Berechtigungstyp TLS-Clientauthentifizierung konfiguriert ist, verwendet der OAuth-Service den Client_ID in der Anforderung, um den Client zu identifizieren und das Clientzertifikat mit dem Zertifikat in der Client-Konfiguration zu validieren. Der Client wird nur dann erfolgreich authentifiziert, wenn die beiden Werte übereinstimmen.

Nicht-HTTPS-URLs zulassen Wählen Sie dieses Feld nicht aus. Wählen Sie dieses Kontrollkästchen nur aus, wenn Sie HTTP-URLs für die Felder Umleitungs-URL, Abmelde-URL oder Umleitungs-URL nach Abmeldung verwenden möchten. Beispiel: Wenn Sie Anforderungen intern senden, die nicht verschlüsselte Kommunikation benötigen oder mit OAuth 1.0 abwärtskompatibel sein möchten, können Sie eine HTTP-URL verwenden.

Umleitungs-URL Geben Sie die folgende Anwendungs-URL ein, unter der der Benutzer nach der Authentifizierung umgeleitet wird: https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html Hinweis

Geben Sie eine absolute URL ein. Relative URLs werden nicht unterstütztAbmelde-URL Dieses Feld wird übersprungen.

Sie geben die URL ein, unter der Sie nach der Abmeldung von der vertraulichen Anwendung umgeleitet werden.Umleitungs-URL nach der Abmeldung Geben Sie die folgende URL an, an die Sie den Benutzer nach der Abmeldung von der Anwendung umleiten möchten. https://static.oracle.com/cdn/spreadsheet/red-4/redirector.html

Clienttyp Wählen Sie Vertraulich aus.

Die verfügbaren Clienttypen sind Vertrauenswürdig und Vertraulich. Wählen Sie Vertrauenswürdig nur aus, wenn der Client selbstsignierte Benutzer-Assertions generieren kann.

Zulässige Vorgänge Überspringen Sie dieses Feld. Dieser Parameter ist optional.

-

Aktivieren Sie das Kontrollkästchen Introspektieren nur, wenn Sie den Zugriff auf einen Token-Introspektionsendpunkt für die Anwendung zulassen möchten.

- Aktivieren Sie das Kontrollkästchen Im Namen nur, wenn Sie sicherstellen möchten, dass Zugriffsberechtigungen allein aus den Berechtigungen des Benutzers generiert werden können. Auf diese Weise kann die Clientanwendung auf Endpunkte zugreifen, auf die der Benutzer Zugriff hat, selbst wenn die Clientanwendung selbst normalerweise keinen Zugriff darauf hätte.

ID-Tokenverschlüsselungsalgorithmus Der Standardwert ist

none.Zulässige Client-IP-Adresse Überspringen Sie dieses Feld. Dieser Parameter ist optional. Autorisierte Ressourcen Wählen Sie Alle aus.

Sie können eine der folgenden Optionen auswählen, um einer Clientanwendung Zugriff auf autorisierte Ressourcen zu ermöglichen:

- Alle: Greifen Sie auf jede Ressource innerhalb einer Domain zu (Alle). Siehe Auf alle Ressourcen zugreifen.

- Gekündigt - Greifen Sie mit übereinstimmenden Tags auf jede Ressource zu (gekennzeichnet). Siehe Mit übereinstimmenden Tags auf Ressourcen zugreifen.

- Spezifisch: Sie können nur auf die Ressourcen zugreifen, bei denen eine explizite Verknüpfung zwischen Client und Ressource (Spezifisch) vorhanden ist. Siehe Auf Ressourcen mit bestimmten Geltungsbereichen zugreifen.

Hinweis

Die Option zum Definieren einer autorisierten Ressource ist nur für vertraulichen Anwendungen verfügbar. Mobile Anwendungen haben nicht die Möglichkeit, einen Vertrauensbereich zu definieren.Ressourcen Überspringen Sie dieses Feld. Dieser Parameter ist optional. Nur wenn Ihre Anwendung auf APIs aus anderen Anwendungen zugreifen soll, klicken Sie auf der Seite Vertrauliche Anwendung hinzufügen im Abschnitt Tokenausgabe-Policy auf Hinzufügen.

Client Zugriff auf die Identity Cloud Service-Admin-APIs erteilen Überspringen Sie dieses Feld. Dieser Parameter ist optional. Klicken Sie auf Hinzufügen, damit Ihre vertrauliche Anwendung auf Oracle Identity Cloud Service-APIs zugreifen kann.

Wählen Sie im Fenster Anwendungsrolle hinzufügen die Anwendungsrollen aus, die Sie dieser Anwendung zuweisen möchten. Dadurch kann Ihre Anwendung auf die REST-APIs zugreifen, auf die jede der zugewiesenen Anwendungsrollen zugreifen kann.

-

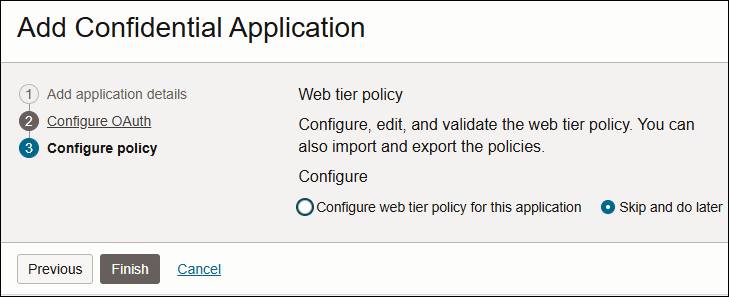

- Klicken Sie auf Weiter, um zur Registerkarte "Policy konfigurieren" des Assistenten Vertrauliche Anwendung hinzufügen zu gelangen.

- Klicken Sie auf der Seite Vertrauliche Anwendung hinzufügen des Assistenten Web Tier Policy auf Überspringen und später ausführen.

- Klicken Sie auf "Fertigstellen".

Die Anwendung wurde in einem deaktivierten Status hinzugefügt. Es muss aktiviert werden, um zu funktionieren.

Notieren Sie sich die Angabe zu Client-ID und Client Secret, die in dem Dialogfeld Anwendung hinzugefügt angezeigt wird.

Verwenden Sie diese ID und dieses Secret als Teil Ihrer Verbindungseinstellungen für die Integration mit Ihrer vertraulichen Anwendung. Die Client-ID und das Client Secret entsprechen den Zugangsdaten (z.B. einer ID und einem Kennwort), mit denen die Anwendung mit Oracle Identity Cloud Service kommuniziert.

Sie haben eine vertrauliche Anwendung vom Typ "Client" erstellt, der die gewünschten Geltungsbereiche zugewiesen sind.

IAM-Anmeldung für Autonomous Database-Schema aktivieren

-

Erstellen Sie ein ORDS JWT-Profil. Siehe

https://docs.oracle.com/en/learn/secure-ords-oci-iam/index.html#task-2-create-an-ords-jwt-profile. - Stellen Sie sicher, dass Sie ORDS Version 23.3 oder höher haben, die JWTs unterstützt.

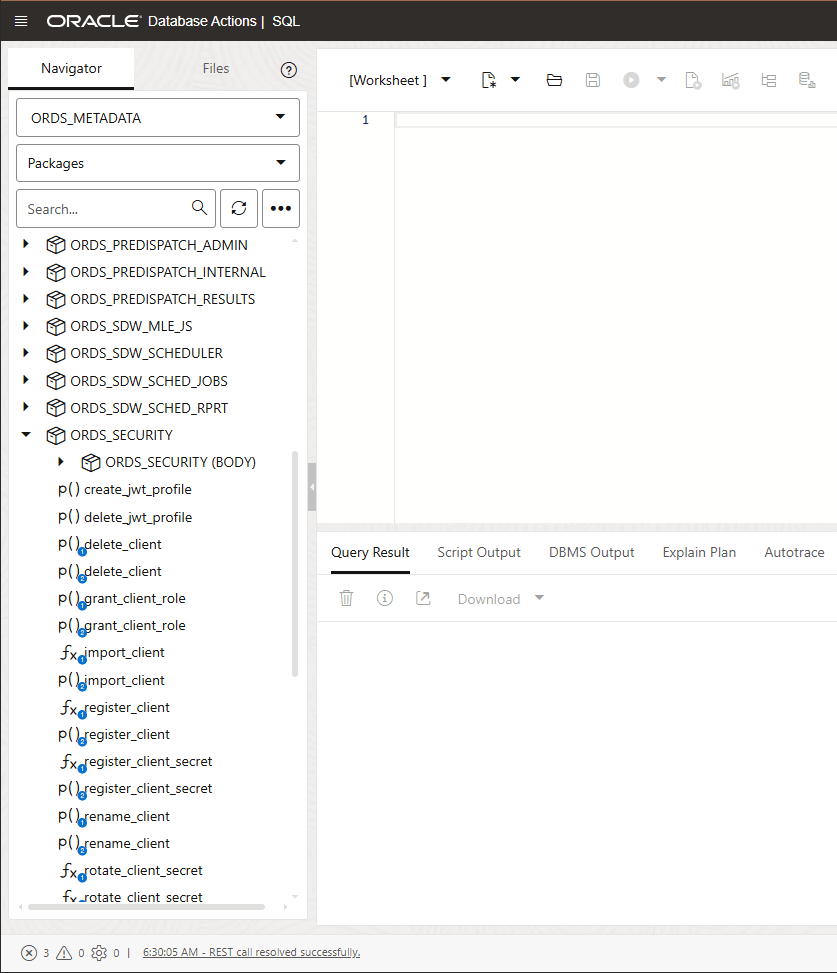

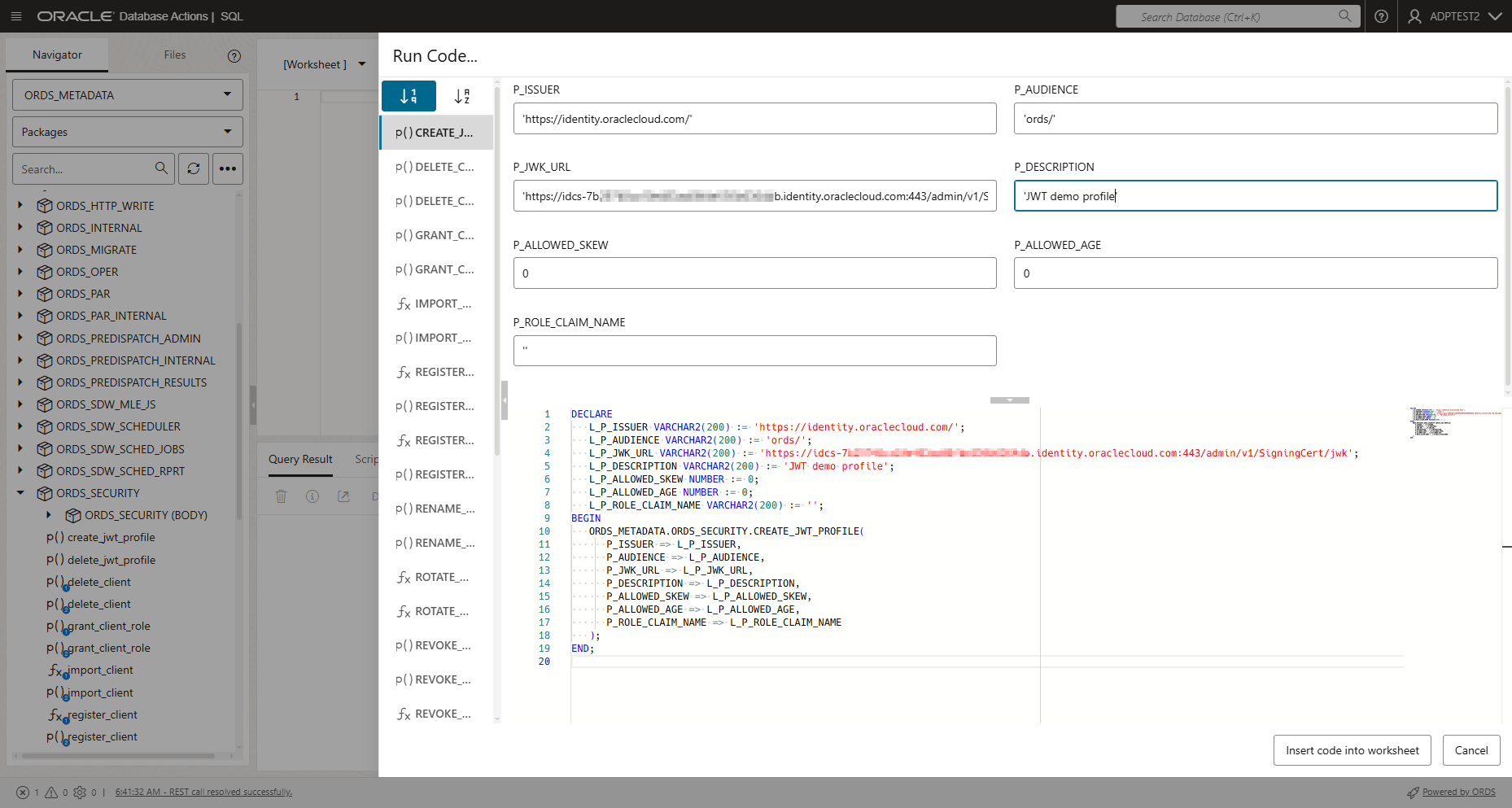

- Wählen Sie im SQL Worksheet in der Registerkarte "Navigator" aus der Dropdown-Liste "Schema" die Option

ORDS_METADATA. - Wählen Sie

Packagesaus der Dropdown-Liste "Objekttyp" aus. - Geben Sie

ORDS_SECURITYin das Suchfeld ein. Die Suchfunktion ruft alle Einträge ab, die mitORDS_SECURITYbeginnen. -

Blenden Sie das Package

ORDS_SECURITYein. - Klicken Sie mit der rechten Maustaste auf

CREATE_JWT_PROFILE, und klicken Sie aufRUN. Dadurch wird ein DialogfeldRUN CODEgeöffnet.Geben Sie im Dialogfeld {\b Run Code…} die folgenden Feldwerte an:- P_ISSUER- https://identity.oraclecloud.com/. Dieses Feld muss einen Wert ungleich Null enthalten und in ein einzelnes Komma gefüllt sein.

- P_AUDIENCE-Datensätze/. Dieses Feld muss einen Wert ungleich Null enthalten.

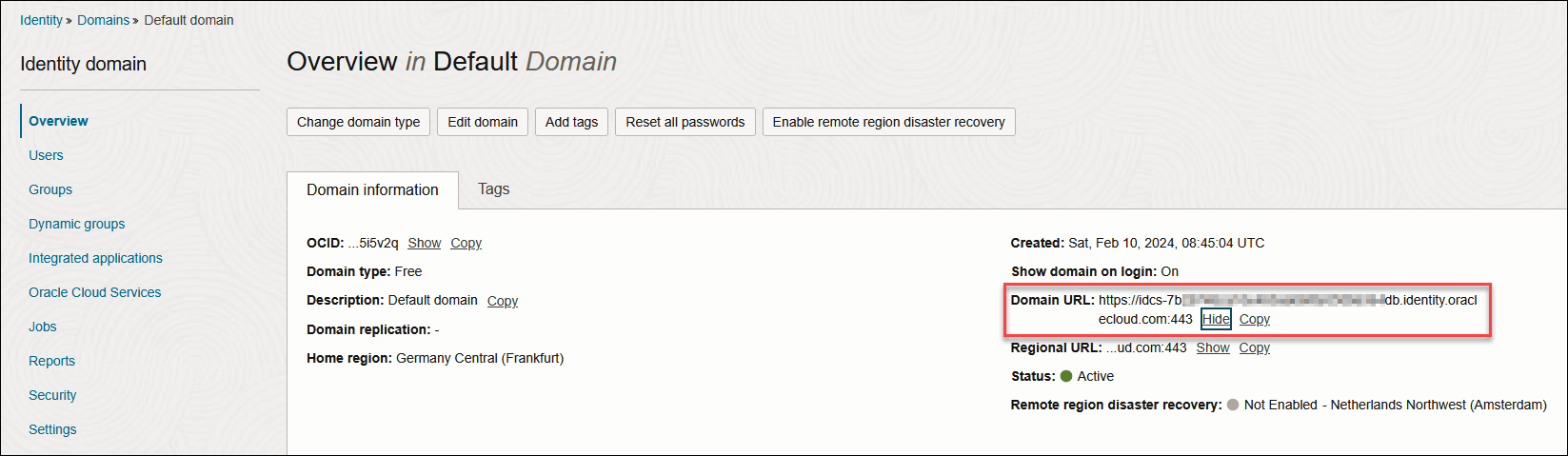

- P_JWK_URL - Hängen Sie die DOMAIN-URL an /admin/v1/SigningCert/jwk an. Der Wert darf nicht Null sein und muss mit https:// beginnen und den vom Autorisierungsserver bereitgestellten öffentlichen Verifizierungsschlüssel im JSON Web Key-(JWK-)Format identifizieren.

Sie können die Domain-URL auf der Registerkarte "Domaininformationen" im Menü Domains des Navigationsmenüs Identität und Sicherheit der OCI-Konsole anzeigen.

Weitere Informationen finden Sie unter https://docs.oracle.com/en/cloud/paas/iam-domains-rest-api/api-security-signing-certificates-jwk.html.

- P_DESCRIPTION- Geben Sie die Beschreibung für dieses Profil an. Beispiel: "JWT Demo-Konflikt".

- P_ALLOWED_AGE-"0"

- P_ALLOWED_SKEW-"0"

Klicken Sie auf Skript ausführen.

Nachdem das JWT-Profil konfiguriert wurde, können Endbenutzer auf ORDS-geschützte Ressourcen zugreifen, indem sie JWT-Token anzeigen, die im JWT-Profil angegeben sind.

Verbindungsdatei erstellen

-

Klicken Sie im Header des Bereichs "Verbindungen" auf Hinzufügen, um eine Verbindung hinzuzufügen. Das Dialogfeld "Neue Verbindung hinzufügen" wird geöffnet.

- Geben Sie im Dialogfeld "Neue Verbindung hinzufügen" die folgenden Felder an:

- Verbindungsname: Geben Sie den Namen der Verbindung an.

- Autonomous Database-URL: Geben Sie die URL der Autonomous Database ein, zu der Sie eine Verbindung herstellen möchten. Kopieren Sie die gesamte URL aus der Web-UI von Autonomous Database. Beispiel: Geben Sie den folgenden Link ein, oder kopieren Sie ihn: "https://<hostname>-<databasename>.adb.<region>.oraclecloudapps.com/", um eine Verbindung zur Datenbank herzustellen.

- Wählen Sie den Verbindungstyp: OCI IAM

- Domain-URL: Geben Sie die Domain-URL auf der Registerkarte mit den Domaininformationen ein.

- Client-ID: Geben Sie die Client-ID ein, die Sie unter Integrierte Domainanwendung erstellen aufgezeichnet haben.

- OAuth-Client-ID: Geben Sie das Client Secret ein, das Sie unter Integrierte Domainanwendung erstellen aufgezeichnet haben.

- Schema: Geben Sie dasselbe Schema ein, das Sie für IAM-Anmeldung für Autonomous Database-Schema aktivieren verwenden.

Nachdem die Verbindung erstellt wurde, können Sie sie mit anderen Benutzern dieser Domain teilen.

Übergeordnetes Thema: Datenanalysetool