Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden

Die Multi-Faktor-Authentifizierung (MFA) ist eine Authentifizierungsmethode, bei der mehrere Faktoren erforderlich sind, um die Identität eines Benutzers zu verifizieren, um Zugriff auf eine Ressource zu erhalten.

Themen:

- Info zur Multifaktor-Authentifizierung

Autonome KI-Datenbank unterstützt die Multifaktor-Authentifizierung (MFA), um die Zugriffssicherheit zu verbessern, indem ein zusätzlicher Verifizierungsschritt über das Benutzerkennwort hinaus erforderlich ist. Sie können MFA für Datenbankanmeldungen, zum Ausführen geschützter SQL-Anweisungen oder für beide aktivieren. - Multifaktor-Authentifizierungstypen in autonomer KI-Datenbank

Beschreibt die verfügbaren MFA-Optionen in der autonomen KI-Datenbank und wie sie für den Datenbankzugriff gelten, entweder während der Anmeldung oder beim Ausführen geschützter SQL-Anweisungen. - Voraussetzungen

Listet die Voraussetzungen für die Aktivierung von MFA in Ihrer autonomen KI-Datenbank auf. - Configure MFA for Autonomous AI Database

Describes how to set up MFA for your Autonomous AI Database, including setting up required credentials, configuring notification channels, registering users forLOGONMFA orSQL AccessMFA, and managing SQL access tokens. - MFA-Benutzer und Tokenattribute verwalten

In diesem Abschnitt wird erläutert, wie Benutzer verwaltet werden, die bei MFA registriert sind. Außerdem wird erläutert, wie Sie die Registrierung von Benutzern aufheben, wenn sie keinen MFA-Zugriff mehr benötigen, und wie Tokenattribute konfiguriert oder aktualisiert werden. - Einschränkungen für die Multifaktor-Authentifizierung in einer autonomen KI-Datenbank

Listet die Einschränkungen bei der Multifaktor-Authentifizierung in einer autonomen KI-Datenbank auf.

Übergeordnetes Thema: Sicherheit

Info über Multifaktor-Authentifizierung

Die autonome KI-Datenbank unterstützt die Multifaktor-Authentifizierung (MFA), um die Zugriffssicherheit zu erhöhen, indem ein zusätzlicher Verifizierungsschritt über das Benutzerkennwort hinaus erforderlich ist. Sie können MFA für Datenbankanmeldungen, zum Ausführen geschützter SQL-Anweisungen oder für beide aktivieren.

Wenn MFA aktiviert ist, geben Sie bei der Anmeldung bei Ihrer Datenbank Ihren Benutzernamen und Ihr Kennwort an. Dies ist der erste Faktor – etwas, das Sie kennen oder sich merken können. Sie müssen dann einen zweiten Verifizierungscode von einem registrierten MFA-Gerät angeben, was der zweite Faktor ist - etwas, das Sie haben. Die beiden Faktoren fügen zusammen eine zusätzliche Sicherheitsebene hinzu. Dabei werden die Benutzeridentität anhand zusätzlicher Informationen oder eines zweiten Geräts verifiziert, um den Anmeldevorgang abzuschließen.

Autonome KI-Datenbank verbessert die Sicherheit, indem MFA in den Authentifizierungs- und SQL-Ausführungslebenszyklus integriert wird. Dieser Ansatz trägt dazu bei, das Risiko von unbefugtem Zugriff zu reduzieren und die Auswirkungen von kompromittierten Zugangsdaten zu begrenzen, indem sichergestellt wird, dass nur authentifizierte, verifizierte Benutzer SQL-Vorgänge verbinden und ausführen können. Durch die Durchsetzung von token- oder Pushbenachrichtigungsbasierten MFA für Anmelde- und SQL-Workflows stärkt Autonomous AI Database den Schutz vor Zugangsdatendiebstahl, böswilligen Aktivitäten und potenzieller Datenexposition.

MFA wird in Ihrer autonomen KI-Datenbank über die DBMS_MFA_*-Packages aktiviert, mit denen mehrschichtige Verifizierungsmethoden bei der Authentifizierung verwendet werden können. Dazu gehören primäre Zugangsdaten, wie Benutzername und Kennwort, kombiniert mit einem zweiten Authentifizierungsfaktor, wie einem Einmal-Passcode (OTP) oder der Verifizierung über eine mobile Authentifizierungsanwendung. Dadurch wird sichergestellt, dass nur autorisierte und verifizierte Identitäten auf die Datenbank zugreifen und SQL-Vorgänge ausführen können.

-

Anmeldezeit-MFA, für die MFA während der Datenbankanmeldung erforderlich ist, bevor eine Datenbanksession eingerichtet wird.

-

SQL Access MFA (SQL Access Tokens), das die Anmeldung mit primären Zugangsdaten ermöglicht und MFA nur erzwingt, wenn sensible SQL-Anweisungen ausgeführt werden.

Dieses Feature wird nur für das Oracle-Datenbankrelease 19c unterstützt.

Wichtige Vorteile der Verwendung von MFA mit einer autonomen KI-Datenbank

-

Schärferer Schutz für Datenbankzugriff: MFA verbessert die Sicherheit, indem zusätzliche Verifizierungsschritte während der Authentifizierung hinzugefügt oder eine SQL-Anweisung ausgeführt wird. Auch wenn ein Kennwort gefährdet ist, wird der Zugriff weiterhin blockiert, es sei denn, der zusätzliche Authentifizierungsfaktor, wie ein Einmal-Passcode (OTP) oder die Genehmigung durch eine Authentifizierungsanwendung, wurde erfolgreich abgeschlossen. Dadurch wird das Risiko des unbefugten Zugriffs auf Datenbankressourcen verringert.

-

Verteidigung gegen häufige Angriffe: MFA schützt vor gängigen Angriffsmethoden wie Phishing und Brute-Force-Versuchen. Während Angreifer versuchen können, Passwörter zu stehlen oder zu erraten, fügt MFA eine zusätzliche Barriere hinzu, die den Zugriff ohne den zweiten Authentifizierungsfaktor verhindert, wodurch diese Angriffe weitaus weniger effektiv sind.

-

Support für regulatorische Anforderungen: Viele Branchen, einschließlich Finanzen, Versicherungen und Gesundheitswesen, erfordern starke Authentifizierungskontrollen, um sensible Daten zu schützen. Durch die Aktivierung von MFA in der autonomen KI-Datenbank können Unternehmen diese gesetzlichen Anforderungen erfüllen und gleichzeitig die Einhaltung von Best Practices für die Sicherheit demonstrieren.

-

Verbesserte Sichtbarkeit und Überwachung: MFA umfasst Überwachungsfunktionen, die einen Einblick in die Authentifizierungsaktivität bieten. Diese Funktion hilft, ungewöhnliche oder verdächtige Zugriffsversuche zu identifizieren, sodass Sie eine starke Sicherheitslage beibehalten können.

Konzepte für die Multifaktor-Authentifizierung

Die Schlüsselkonzepte lauten in MFA wie folgt:

-

Multifaktor-Authentifizierung (MFA): MFA ist ein Sicherheitsmechanismus, bei dem Benutzer zwei oder mehr verschiedene Verifizierungsformen angeben müssen, bevor sie Zugriff auf ein System, eine Anwendung oder Daten erhalten. Zu den Verifizierungsfaktoren gehören:

-

Etwas, das Sie wissen – ein Passwort, eine PIN oder eine Sicherheitsfrage.

-

Etwas, das Sie haben – Ein physisches Gerät wie ein Smartphone, ein Hardware-Token oder ein Sicherheitsschlüssel.

-

Etwas, das Sie sind – Biometrie, wie Fingerabdruck, Gesichtserkennung oder Spracherkennung.

-

-

Authentikator-App: Eine App, die Sie auf Ihrem Mobilgerät installieren, die softwarebasierte sichere Token zur Identitätsüberprüfung bereitstellen kann. Beispiel: Oracle Mobile Authenticator. Um MFA für Ihre autonome KI-Datenbank zu aktivieren, benötigen Sie ein Gerät, auf dem eine Authentifizierungsapp installiert ist. Sie verwenden die App, um Ihr Gerät zu registrieren, und verwenden dann dieselbe App (auf demselben Gerät), um eine Push-Benachrichtigung zu erhalten, oder jedes Mal, wenn Sie eine Verbindung zu Ihrer autonomen KI-Datenbank herstellen.

-

Die folgenden Authentifizierungsapps werden mit Autonomous AI Database unterstützt:

-

Oracle Mobile Authenticator

-

Cisco Duo Mobile-App

Sie finden diese Apps im App Store Ihres Mobilgeräts. Sie müssen eine dieser Apps auf Ihrem Mobilgerät installieren, bevor Sie MFA aktivieren können.

In den folgenden Themen finden Sie weitere Informationen: -

-

-

Registriertes Mobilgerät: MFA ist für einen bestimmten Benutzer und für ein bestimmtes Gerät aktiviert. Das Verfahren zum Aktivieren von MFA für einen Benutzer umfasst die Registrierung des Mobilgeräts. Dieses Gerät muss bei jeder Anmeldung des Benutzers zur Generierung des zeitbasierten Einmal-Passcodes verwendet werden. Wenn das registrierte Mobilgerät nicht mehr verfügbar ist, muss der Administrator MFA für den Benutzer deaktivieren, damit MFA mit einem neuen Gerät erneut aktiviert werden kann.

-

SQL-Zugriffstoken: SQL-Zugriffstoken stellen sichere MFA für autonome KI-Datenbank bereit, indem sie branchenübliche Einmalkennwörter (OTP) verwenden. Diese Token sind erforderlich, um auf die Datenbank zuzugreifen oder geschützte SQL-Vorgänge auszuführen und das Risiko eines nicht autorisierten Zugriffs erheblich zu reduzieren.

-

Pushbenachrichtigung: Pushbenachrichtigungen sind anklickbare, kurze Popup-Nachrichten, die von Apps oder Websites an das Mobilgerät eines Benutzers gesendet werden, selbst wenn der Browser oder die App nicht aktiv ist.

Übergeordnetes Thema: Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden

Multifaktor-Authentifizierungstypen in autonomer KI-Datenbank

Beschreibt die verfügbaren MFA-Optionen in der autonomen KI-Datenbank und wie sie für den Datenbankzugriff gelten, entweder während der Anmeldung oder beim Ausführen geschützter SQL-Anweisungen.

MFA für Anmeldezeit

Die MFA zur Anmeldezeit in der autonomen KI-Datenbank kann nur mit sicheren Push-Benachrichtigungen implementiert werden, die über die Oracle Mobile Authenticator (OMA) oder Cisco Duo Mobile-App an das registrierte Mobilgerät des Benutzers gesendet werden. Alternative Methoden wie E-Mail oder Slack werden für diesen Workflow nicht unterstützt. Dadurch wird sichergestellt, dass nur Benutzer, die sowohl gültige Zugangsdaten als auch das autorisierte Mobilgerät besitzen, auf die Datenbank zugreifen können, was einen robusten Schutz vor Zugangsdatendiebstahl und die Einhaltung gesetzlicher Vorschriften für MFA bietet.

Wenn Sie versuchen, einen vorhandenen Datenbankbenutzer für die MFA zur Anmeldezeit zu registrieren, sendet Oracle eine einmalige Registrierungs-E-Mail an die E-Mail-Adresse des Benutzers. Der Anmeldungsinhalt hängt vom ausgewählten Authentikator ab: OMA-E-Mails enthalten einen Anmeldungslink und einen QR-Code, um das Gerät des Benutzers für die OMA-App anzumelden, während DUO-E-Mails den Anmeldungslink und Anweisungen zum Abschließen der Geräteregistrierung bereitstellen. Der Benutzer muss die entsprechende Authentifizierungs-App installieren und die Registrierung abschließen, indem er entweder auf den Link klickt oder den QR-Code in der App scannt. E-Mail wird nur in englischer Sprache in einem festen Format gesendet, und eine Anpassung an die E-Mail ist nicht zulässig.

Nach erfolgreicher Geräteregistrierung kann sich der Benutzer mit seinem Kennwort als primärem Authentifizierungsfaktor bei der Datenbank anmelden. Nachdem das Kennwort validiert wurde, sendet der Datenbankserver eine Push-Benachrichtigung an die registrierte App. Wenn der Benutzer die Push-Benachrichtigung akzeptiert, wird der Authentifizierungsprozess abgeschlossen, und die Anmeldesession wurde erfolgreich eingerichtet.

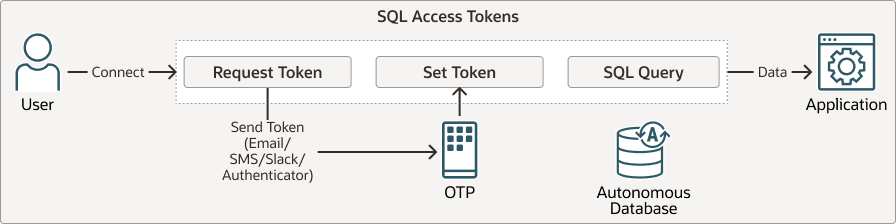

SQL-Zugriffstoken

Die Authentifizierung vom Typ "SQL-Zugriffstoken" in der autonomen KI-Datenbank ist eine MFA-Methode, bei der Benutzer ihre Identität sowohl mit ihren Zugangsdaten als auch mit einem zweiten Faktor (einem einmaligen SQL-Zugriffstoken oder einer Pushbenachrichtigung) prüfen müssen, bevor sie SQL-Anweisungen ausführen können. Nach der Anmeldung mit einem Benutzernamen und Kennwort muss der Benutzer einen einmaligen Passcode oder eine Push-Benachrichtigung anfordern, die über eine Authentifizierungs-App (OMA), eine E-Mail oder Slack zugestellt wird, um die Session zu authentifizieren und die Ausführung geschützter SQL-Anweisungen zuzulassen. SQL Access Token MFA stärkt die Datenbanksicherheit, indem sichergestellt wird, dass sensible SQL-Anweisungen nur von Benutzern ausgeführt werden können, die sowohl über die richtigen Zugangsdaten als auch über den verifizierten zweiten Faktor verfügen. Dadurch wird das Risiko von unbefugtem Zugriff und der Unterstützung von Complianceanforderungen verringert.

Bei SQL Access Token MFA werden Pushbenachrichtigungen nur mit OMA unterstützt.

Nachdem Sie sich mit Ihrer Standardauthentifizierungsmethode, wie einem lokalen Datenbankbenutzernamen/-kennwort oder einem externen Identitätsprovider, einschließlich OCI IAM, Azure Entra oder Kerberos, bei der autonomen KI-Datenbank angemeldet haben, wird im Folgenden der MFA-Autorisierungsablauf für SQL-Zugriffstoken beschrieben.

Beschreibung der Abbildung autonome-sqlaccesstoken-workflow.png

-

SQL-Zugriffstoken anfordern

Nachdem die Session eingerichtet wurde, fordern Sie ein SQL-Zugriffstoken an, um SQL-Vorgänge zu aktivieren.

-

OTP- oder Push-Benachrichtigung empfangen

Oracle generiert ein OTP nur, wenn Sie einen OTP-basierten Delivery Channel, eine E-Mail oder Slack auswählen. Diese OTPs sind zeitlich begrenzt und müssen aus dem ausgewählten Kanal abgerufen werden, bevor sie ablaufen. Bei der app-basierten Authentifizierung ist Oracle Mobile Authenticator (OMA) die einzige unterstützte Authentifizierungs-App. Sie verwendet eine Push-Benachrichtigung als zweiten Faktor, anstatt ein OTP zu generieren. Daher werden OTPs für SQL Access Token MFA nur per E-Mail oder Slack zugestellt, während OMA Genehmigungen über Push-Benachrichtigungen bereitstellt.

-

Session authentifizieren

Geben Sie das OTP ein, das Sie erhalten haben, um Ihre Identität zu überprüfen und die SQL-Session zu aktivieren. Dieser Schritt ist nur für die E-Mail- oder Slack OTP-Authentifizierung erforderlich und wird nicht benötigt, wenn die app-basierte Authentifizierung (OMA) verwendet wird, die stattdessen eine Push-Benachrichtigung verwendet.

-

SQL-Anweisungen ausführen

Nachdem das Token geprüft wurde, können Sie SQL-Anweisungen wie zulässig in der Datenbank ausführen.

Sie können einen Benutzer sowohl für MFA zur Anmeldezeit als auch für MFA zum SQL-Zugriffstoken registrieren. Bei diesem Setup muss der Benutzer MFA beim Anmelden abschließen, eine Pushbenachrichtigung auf seinem Mobilgerät genehmigen und außerdem ein SQL-Zugriffstoken über den ausgewählten Delivery Channel prüfen, bevor SQL-Anweisungen ausgeführt werden.

Übergeordnetes Thema: Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden

Voraussetzungen

Listet die Voraussetzungen für die Aktivierung von MFA in Ihrer autonomen KI-Datenbank auf.

Führen Sie je nach ausgewähltem MFA-Typ die erforderlichen Einrichtungsschritte aus:

-

Anmeldezeit-MFA: Anmeldezeit MFA wird nur über Push-Benachrichtigungen mit OMA und Duo unterstützt. Laden Sie Ihre ausgewählte App herunter, installieren Sie sie, und konfigurieren Sie sie vor der Verwendung auf Ihrem Mobilgerät.

-

SQL-Zugriffstoken: Mindestens ein Tokenzustellungskanal muss für SQL-Zugriffstoken konfiguriert sein. Zu den unterstützten Zustellungsmethoden gehören E-Mail, Slack und OMA-Authentikator.

-

Authentikator-App: Installieren Sie OMA auf Ihrem Mobilgerät. Sie müssen MFA auf einem Gerät einrichten, auf das Sie bei jeder Anmeldung zugreifen können. MFA kann nicht von einem anderen Benutzer für Sie aktiviert werden.

Um MFA zu aktivieren, verwenden Sie OMA auf Ihrem Mobilgerät, um den QR-Code zu scannen, der in der Database Actions-UI angezeigt wird. Weitere Informationen finden Sie unter Oracle Mobile Authenticator konfigurieren.

-

E-Mail: Stellen Sie sicher, dass die E-Mail-Zustellung aktiviert ist und dass alle Datenbankbenutzer gültige, konfigurierte E-Mail-Adressen haben.

Weitere Informationen finden Sie unter E-Mail an autonome KI-Datenbank senden.

-

Slack: Konfigurieren Sie das Slack-Plug-in, und registrieren Sie die Slack-ID jedes Benutzers, um die OTP-Zustellung über Slack zu ermöglichen.

Weitere Informationen finden Sie unter Slack-Benachrichtigungen aus Autonomous AI Database senden.

-

-

Sie müssen als Benutzer

ADMINangemeldet sein oder über die erforderlichen Berechtigungen für das PackageDBMS_MFA_ADMINverfügen, um Benutzer für MFA zu registrieren und Tokenattribute zu verwalten. -

Für SQL Access Token-Workflows müssen Benutzer über die erforderlichen Berechtigungen für das

DBMS_MFA-Package verfügen, um eine MFA-Session zu initialisieren und ein SQL Access Token zu validieren.

Übergeordnetes Thema: Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden

MFA für autonome KI-Datenbank konfigurieren

Describes how to set up MFA for your Autonomous AI Database, including setting up required credentials, configuring notification channels, registering users for LOGON MFA or SQL Access MFA, and managing SQL access tokens.

Themen:

- Benachrichtigungskanäle für MFA konfigurieren

Beschreibt, wie Sie Benachrichtigungskanäle für MFA konfigurieren, wie E-Mail, Slack und Oracle Mobile Authenticator (OMA), zum Bereitstellen von OTPs oder Pushbenachrichtigungen. - Benutzer registrieren

Hier werden die Schritte zum Registrieren eines Datenbankbenutzers für MFA angezeigt. - Session für SQL Access Token-Authentifizierung validieren

Zeigt die Schritte zum Validieren einer Session für die SQL Access Token-Authentifizierung an.

Übergeordnetes Thema: Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden

Benachrichtigungskanäle für MFA konfigurieren

Beschreibt, wie Sie Benachrichtigungskanäle für MFA konfigurieren, z.B. E-Mail, Slack und Oracle Mobile Authenticator (OMA), um OTPs oder Push-Benachrichtigungen bereitzustellen.

Ein Benachrichtigungskanal ist der Mechanismus, mit dem MFA-Herausforderungen für Benutzer, wie Pushgenehmigungen oder OTPs, sowohl in den MFA-Abläufen für die Anmeldezeit (LOGON) als auch in den MFA-Abläufen für das SQL-Zugriffstoken bereitgestellt werden. Unterstützte Kanäle umfassen E-Mail-, SMS-, Slack- und Authentifizierungsanwendungen, und jeder Kanal erfordert bestimmte Konfigurationsattribute, z. B. SMTP-Details für die E-Mail-Zustellung oder eine Slack-Workspace-Konfiguration für Slack, um sicherzustellen, dass Nachrichten sicher und zuverlässig an den beabsichtigten Benutzer übermittelt werden.

Stellen Sie vor der Konfiguration von Benachrichtigungskanälen sicher, dass Sie die erforderlichen Zugangsdaten für die Kanäle eingerichtet haben, die Sie verwenden möchten. Beachten Sie, dass einige Kanäle nur für LOGON MFA gelten, z.B. OMA und Duo, während andere nur für SQL Access Token MFA gelten, z.B. OMA, Slack und E-Mail. Konfigurieren Sie also nur das, was Sie für den ausgewählten MFA-Ablauf benötigen.

In der folgenden Tabelle werden die verfügbaren MFA-Benachrichtigungskanäle zusammengefasst und angezeigt, welchen MFA-Typ jeder Kanal unterstützt (MFA-Anmeldung und/oder SQL Access Token MFA) sowie die entsprechende Benachrichtigungsmethode (OTP-Zustellung oder Push-Genehmigung).

| Benachrichtigungskanal | MFA-Anmeldung | MFA für SQL-Zugriffstoken | Benachrichtigungsmethode |

|---|---|---|---|

|

|

Ja (nur MFA-Registrierungs-E-Mails) |

Ja |

SQL-Zugriffstoken: OTP per E-Mail zugestellt. Anmeldung: nicht als zweiter Faktor unterstützt. E-Mail wird nur für Anmeldungsbenachrichtigungen gesendet. |

|

Slack |

Nein |

Ja |

OTP über Slack bereitgestellt. |

|

Oracle Mobile Authenticator (OMA) |

Ja |

Ja |

Pushbenachrichtigungsgenehmigung. Kein OTP generiert. |

|

Cisco Duo |

Ja |

Nein |

Push-Benachrichtigung über Duo. |

Verwenden Sie die Prozedur DBMS_MFA_ADMIN.CONFIGURE_NOTIFICATION, um die Benachrichtigungskanäle zu definieren, die für die Zustellung von MFA-Nachrichten verwendet werden (z.B. SQL Access Token-Herausforderungen). In diesem Verfahren geben Sie den Kanaltyp an, wie E-Mail, Slack oder einen Authentifizierer, und geben die erforderlichen kanalspezifischen Attribute oder Zugangsdatenreferenzen an, die für eine sichere und zuverlässige Zustellung erforderlich sind. Da jeder Kanal unterschiedliche Anforderungen hat, hängen die von Ihnen angegebenen Attributwerte vom konfigurierten Kanal ab. Die erwarteten Eingaben pro Kanal finden Sie in den folgenden Beispielen.

E-Mail-Benachrichtigung

Konfigurieren Sie das E-Mail-Zugangsdatenobjekt und die SMTP-Benachrichtigungseinstellungen, damit Oracle MFA-bezogene E-Mails senden kann. Dies ist für das Setup der MFA-Anmeldung (OMA und Duo) erforderlich, einschließlich E-Mails zur Geräteregistrierung. Ohne diese Benachrichtigung erhalten Benutzer keine erforderlichen Registrierungsbenachrichtigungen. E-Mail ist kein unterstützter zweiter Faktor für die MFA-Anmeldung. E-Mail-OTP-Zustellung wird nur für SQL Access Token MFA unterstützt.

Um einen benutzerdefinierten E-Mail-Provider zum Senden von MFA-Zugriffstoken zu konfigurieren, müssen Sie mit der Prozedur DBMS_CLOUD.CREATE_CREDENTIAL E-Mail-Providerzugangsdaten in der Datenbank erstellen. Beispiel:

BEGIN

DBMS_CLOUD.CREATE_CREDENTIAL(

credential_name => 'EMAIL_CRED_01',

username => '<username>',

password => '<password>'

);

END;

/Erteilen Sie der Datenbank die Berechtigung, eine Verbindung zu Ihrem SMTP-Host zum Senden von E-Mails herzustellen, indem Sie die Access Control-Liste (ACL) aktualisieren. Beispiel:

BEGIN

DBMS_NETWORK_ACL_ADMIN.APPEND_HOST_ACE(

host => 'smtp.email.us-ashburn-1.oci.oraclecloud.com',

lower_port => 587,

upper_port => 587,

ace => xs$ace_type(

privilege_list => xs$name_list('SMTP'),

principal_name => 'ADMIN',

principal_type => xs_acl.ptype_db

)

);

END;

/Definieren Sie die Einstellungen für den E-Mail-Kanal, um MFA-Zugriffstoken mit den von Ihnen erstellten Zugangsdaten zu übermitteln. Beispiel:

BEGIN

DBMS_MFA_ADMIN.CONFIGURE_NOTIFICATION(

notification_type => 'EMAIL',

attributes => JSON_OBJECT(

'credential_name' VALUE 'EMAIL_CRED_01',

'smtp_host' VALUE 'smtp.email.us-ashburn-1.oci.oraclecloud.com',

'smtp_port' VALUE 465,

'sender' VALUE 'mfa_alerts@example.com',

'sender_email_display_name' VALUE 'DB MFA ALERTS'

)

);

END;

/Slack-Benachrichtigung

Erstellen Sie Zugangsdaten, um Authentifizierungsdetails für Ihre Slack-Integration sicher zu speichern. Beispiel:

BEGIN

DBMS_CLOUD.CREATE_CREDENTIAL(

credential_name => 'SLACK_CRED',

username => 'username',

password => '<password>'

);

END;

/Ermöglichen Sie der Datenbank, eine Verbindung zum API-Endpunkt von Slack herzustellen, indem Sie die Access Control-Liste (ACL) für ausgehende HTTPS-Aufrufe aktualisieren. Beispiel:

BEGIN

DBMS_NETWORK_ACL_ADMIN.APPEND_HOST_ACE (

host => 'slack.com',

lower_port => 443,

upper_port => 443,

ace => xs$ace_type(

privilege_list => xs$name_list('http'),

principal_name => 'ADMIN',

principal_type => xs_acl.ptype_db

)

);

END;

/Konfigurieren Sie den Slack-Kanal für die MFA-Tokenzustellung, indem Sie die erstellten Zugangsdaten referenzieren. Beispiel:

BEGIN

DBMS_MFA_ADMIN.CONFIGURE_NOTIFICATION(

notification_type => 'SLACK',

attributes => JSON_OBJECT(

'credential_name' VALUE 'SLACK_CRED'

)

);

END;

/Benachrichtigung über Oracle Mobile Authenticator (OMA)

Erstellen Sie Zugangsdaten zum sicheren Speichern der OMA-Client-ID und des Client Secrets. Beispiel:

BEGIN

DBMS_CLOUD.CREATE_CREDENTIAL(

credential_name => 'OMA_CRED',

username => '<username>',

password => '<password>'

);

END;

/Definieren Sie den OMA-Benachrichtigungskanal, und verknüpfen Sie ihn mit den erstellten Zugangsdaten und dem OMA-API-Endpunkt. Beispiel:

BEGIN

DBMS_MFA_ADMIN.CONFIGURE_NOTIFICATION(

notification_type => 'OMA',

attributes => JSON_OBJECT(

'credential_name' VALUE 'OMA_CRED',

'api_endpoint' VALUE 'https://idcs-c*****************60.identity.oraclecloud.com'

)

);

END;

/Cisco DUO-Benachrichtigung

Erstellen Sie Zugangsdaten, um den DUO-Integrationsschlüssel und den Secret Key sicher zu speichern. Beispiel:

BEGIN

DBMS_CLOUD.CREATE_CREDENTIAL(

credential_name => 'DUO_CRED',

username => '<integrationkey>',

password => '<secretkey>'

);

END;

/Richten Sie den DUO-Benachrichtigungskanal ein, indem Sie ihn mit den erstellten Zugangsdaten verknüpfen und den DUO-API-Endpunkt angeben.

BEGIN

DBMS_MFA_ADMIN.CONFIGURE_NOTIFICATION(

notification_type => 'DUO',

attributes => JSON_OBJECT(

'credential_name' VALUE 'DUO_CRED',

'api_endpoint' VALUE 'api-855fd6a0.duosecurity.com'

)

);

END;

/Übergeordnetes Thema: MFA für autonome KI-Datenbank konfigurieren

Benutzer anmelden

Zeigt die Schritte zum Registrieren eines Datenbankbenutzers für MFA an.

Nachdem Sie den Benachrichtigungskanal konfiguriert haben, müssen Sie im nächsten Schritt einen vorhandenen Datenbankbenutzer für MFA registrieren. Legen Sie bei der Registrierung den MFA-Typ auf "Login-Time MFA" oder "SQL Access Token MFA" fest. Sie können optional den Benachrichtigungskanal angeben. Andernfalls wird standardmäßig die E-Mail verwendet. Für MFA vom Typ "Anmeldung" müssen Sie jedoch OMA oder Duo als Kanal angeben. Optional können Sie auch benutzerdefinierte Tokenattribute festlegen, um das Verhalten von SQL-Zugriffstoken für den Benutzer anzupassen.

DBMS_MFA_ADMIN.REGISTER_USER, um einen vorhandenen Datenbankbenutzer für MFA zu registrieren. Wenn Sie den Benutzer registrieren, legen Sie die MFA-Authentifizierung type fest, um anzugeben, welcher Ablauf aktiviert werden soll:

-

LOGONfür Anmeldezeit-MFA während der Datenbankanmeldung oder -

Der SQL-Zugriffstokentyp für tokenbasierte MFA.

attributes angeben, beachten Sie, dass die unterstützten Attribute je nach MFA-Authentifizierungstyp variieren. Beispiel: LOGON unterstützt anmeldespezifische Einstellungen wie die Authentifizierungsmethode (z.B. auth_method => 'duo_push'), unterstützt jedoch keine Tokenvalidierungsattribute wie duration_min, die nur für SQL Access Token MFA gelten.

Referenz finden Sie unter DBMS_MFA_ADMIN.REGISTER_USER.

Beispiel für die Registrierung des vorhandenen Datenbankbenutzers SCOTT für die MFA zur Anmeldezeit mit OMA als Benachrichtigungskanal

BEGIN

DBMS_MFA_ADMIN.REGISTER_USER(

username => 'SCOTT',

type => 'LOGON',

email => 'scott@example.com',

attributes => JSON_OBJECT(

'auth_method' VALUE 'oma_push')

);

END;

/Wenn SCOTT in diesem Beispiel bereits beim Authentikator angemeldet ist, wird keine neue Registrierungs-E-Mail gesendet. Wenn SCOTT noch nicht angemeldet ist, startet dieses Beispiel die MFA-Registrierung, indem eine einmalige E-Mail mit einem Registrierungslink und einem QR-Code für Oracle Mobile Authenticator (OMA) an scott@example.com gesendet wird.

SCOTT installiert die OMA-App und schließt die Geräteregistrierung über den Link oder QR-Code ab. Nach der Registrierung meldet sich SCOTT mit einem Kennwort an und genehmigt dann die OMA-Pushbenachrichtigung, um die MFA-Authentifizierung LOGON abzuschließen.

Beispiel für die Registrierung des vorhandenen Datenbankbenutzers SCOTT für die MFA zur Anmeldezeit mit Duo als Benachrichtigungskanal

BEGIN

DBMS_MFA_ADMIN.REGISTER_USER(

username => 'SCOTT',

type => 'LOGON',

email => 'scott@example.com',

attributes => JSON_OBJECT(

'auth_method' VALUE 'duo_push')

);

END;

/Wenn SCOTT in diesem Beispiel bereits beim Authentikator angemeldet ist, wird keine neue Registrierungs-E-Mail gesendet. Wenn SCOTT noch nicht angemeldet ist, startet dieses Beispiel die MFA-Registrierung, indem eine einmalige E-Mail mit einem Registrierungslink an die angegebene Adresse gesendet wird.

SCOTT installiert die Cisco Duo-App und schließt die Geräteregistrierung über den Link ab. Nach der Registrierung meldet sich SCOTT mit einem Kennwort an und genehmigt dann die Duo-Pushbenachrichtigung, um die Anmeldung mit Zwei-Faktor-Authentifizierung abzuschließen.

Für die MFA (LOGON) zur Anmeldezeit ist

auth_method das einzige unterstützte Attribut.

Beispiel für die Registrierung von SCOTT für SQL Access Token MFA mit Slack als Benachrichtigungskanal

BEGIN

DBMS_MFA_ADMIN.REGISTER_USER(

username => 'SCOTT',

type => 'SQL ACCESS',

email => 'scott@example.com',

attributes => JSON_OBJECT(

'duration_min' VALUE 720,

'read_only' VALUE TRUE,

'roles' VALUE JSON_ARRAY('DEVELOPER_ROLE', 'INFRA_ROLE'),

'scope' VALUE 'SESSION',

'slack_member_id' VALUE '<slack_member_id>'

)

);

END;

/In diesem Beispiel wird der Benutzer SCOTT mit SQL Access MFA registriert. Sie legt die Tokendauer auf 720 Minuten fest, erteilt schreibgeschützten Zugriff, ordnet bestimmte Rollen zu, definiert den Tokengeltungsbereich als sessionbasiert, gibt eine Slack-Element-ID für Benachrichtigungen an.

read_only gilt nur, wenn scope auf SESSION gesetzt ist. Wenn scope nicht SESSION ist, wird das Attribut read_only nicht unterstützt.

Beispiel für die Registrierung von SCOTT für SQL Access Token MFA mit OMA als Benachrichtigungskanal

BEGIN

DBMS_MFA_ADMIN.REGISTER_USER(

username => 'scott',

type => 'SQL ACCESS',

email => 'scott@example.com',

attributes => JSON_OBJECT(

'scope' VALUE 'USER',

'duration_min' VALUE 5,

'idle_timeout_min' VALUE 2,

'auth_method' VALUE 'OMA_PUSH'

);

END;

/In diesem Beispiel wird der Benutzer SCOTT für SQL Access Token MFA registriert. Außerdem wird das Token so konfiguriert, dass es kurzlebig ist. Das Token ist 5 Minuten gültig und läuft nach 2 Minuten Inaktivität ab und muss mit einer OMA-Pushbenachrichtigung genehmigt werden.

Sie können denselben Benutzer sowohl für Anmeldung-MFA als auch für SQL-Zugriffstoken-MFA registrieren, indem Sie ihn separat mit denselben E-Mail-Adressen registrieren. Mit diesem Ansatz kann der Benutzer bei Bedarf mehrere MFA-Typen verwenden.

Übergeordnetes Thema: MFA für autonome KI-Datenbank konfigurieren

Session für SQL-Zugriffstokenauthentifizierung validieren

Zeigt die Schritte zum Validieren einer Session für die SQL Access Token-Authentifizierung an.

Um SQL-Anweisungen in einer Session auszuführen, die durch die SQL Access Token-Authentifizierung geschützt ist, müssen Sie die Session mit einem einmaligen Passcode validieren, der über den konfigurierten Benachrichtigungskanal bereitgestellt wird. Der Benutzer muss über die erforderliche Berechtigung für DBMS_MFA verfügen.

Übergeordnetes Thema: MFA für autonome KI-Datenbank konfigurieren

MFA-Benutzer und Tokenattribute verwalten

In diesem Abschnitt wird erläutert, wie Benutzer verwaltet werden, die bei MFA angemeldet sind, einschließlich der Aufhebung der Registrierung von Benutzern, wenn sie keinen MFA-Zugriff mehr benötigen, und wie Tokenattribute konfiguriert oder aktualisiert werden.

Themen:

- Tokenattribute festlegen

In diesem Abschnitt wird erläutert, wie Sie das Verhalten von MFA-Token konfigurieren, wie Geltungsbereich, Gültigkeitsdauer, Leerlaufzeit-Timeout, Zustellungsmethode und Zugriffsbeschränkungen. Dabei werden globale Standardwerte (nur SQL-Zugriffstoken) und Überschreibungen pro Benutzer (für Anmelde- und SQL-Zugriffstoken) verwendet. - Registrierung eines Benutzers aufheben

Zeigt, wie Sie mit der ProzedurDBMS_MFA_ADMIN.DEREGISTER_USEReinen Datenbankbenutzer aus MFA entfernen.

Übergeordnetes Thema: Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden

Tokenattribute festlegen

In diesem Abschnitt wird erläutert, wie Sie das Verhalten von MFA-Token konfigurieren, z.B. Geltungsbereich, Gültigkeitsdauer, Leerlaufzeit-Timeout, Zustellungsmethode und Zugriffsbeschränkungen. Dabei werden globale Standardwerte (nur SQL-Zugriffstoken) und Überschreibungen pro Benutzer (sowohl für Anmelde- als auch für SQL-Zugriffstoken) verwendet.

- Globale Tokenattribute definieren das Standardtokenverhalten für alle Benutzer, die für SQL Access Token MFA registriert sind. Wenn diese Standardwerte global festgelegt werden, gelten sie für jeden berechtigten Benutzer, es sei denn, sie werden explizit durch benutzerspezifische Einstellungen überschrieben. So können konsistente Sicherheits-Policys in der gesamten Datenbank durchgesetzt werden. Globale Tokenattribute können nur für SQL-Zugriffstoken festgelegt werden.

- Mit benutzerspezifischen Tokenattributen können Sie das Tokenverhalten für einen einzelnen Benutzer anpassen. Diese Einstellungen überschreiben die globalen Standardwerte und können verwendet werden, um strengere oder flexiblere Kontrollen basierend auf den Rollen- und Zugriffsanforderungen des Benutzers anzuwenden.

Die Verwendung von globalen Tokenattributen und Tokenattributen auf Benutzerebene trägt dazu bei, die zentrale Sicherheitsdurchsetzung mit der Flexibilität in Einklang zu bringen, individuelle Zugriffsanforderungen zu erfüllen.

Globale SQL-Zugriffstokenattribute festlegen

Verwenden Sie die Prozedur DBMS_MFA_ADMIN.SET_GLOBAL_TOKEN_ATTRIBUTES, um globale SQL Access Token-Standardattribute zu konfigurieren. Diese Prozedur legt eine globale Gruppe von Tokenattributwerten fest (die als JSON bereitgestellt werden), die von der Datenbank automatisch angewendet werden, wenn ein SQL-Zugriffstoken für Benutzer ausgegeben wird, die für SQL Access Token MFA registriert sind. Sie können auch benutzerspezifische Tokenattribute festlegen, um diese globalen Standardwerte bei Bedarf außer Kraft zu setzen.

BEGIN

DBMS_MFA_ADMIN.SET_GLOBAL_TOKEN_ATTRIBUTES(

attributes => '{

"duration_min": 60,

"scope": "session",

"idle_timeout_min": 15,

"read_only": false

}'

);

END;

/Dadurch werden globale Tokenattribute für alle Benutzer festgelegt, die für SQL Access Token MFA registriert sind, wie Tokendauer, Geltungsbereich, Leerlaufzeit-Timeout und schreibgeschützter Zugriff. Diese globalen Attribute dienen als Standardeinstellungen und werden automatisch auf jeden Benutzer angewendet, der für SQL Access Token MFA aktiviert ist, es sei denn, es sind benutzerspezifische Attribute definiert, um sie zu überschreiben.

Weitere Informationen finden Sie unter Prozedur SET_GLOBAL_TOKEN_ATTRIBUTES.

Tokenattribute für Anmeldung und SQL-Zugriffstoken festlegen

DBMS_MFA_ADMIN.SET_ATTRIBUTES und DBMS_MFA_ADMIN.SET_ATTRIBUTE, um Tokenattribute für einen bestimmten Benutzer festzulegen. Diese Einstellungen auf Benutzerebene gelten für den angegebenen MFA-Typ (z.B. LOGON oder SQL ACCESS TOKEN) und überschreiben alle anwendbaren Standardwerte.

- Verwenden Sie

DBMS_MFA_ADMIN.SET_ATTRIBUTES, um ein oder mehrere Tokenattribute für einen Benutzer in einem einzelnen Aufruf festzulegen (durch Übergabe eines JSON-Objekts mit Attributnamen/Wert-Paaren). - Verwenden Sie

DBMS_MFA_ADMIN.SET_ATTRIBUTE, um jeweils ein Tokenattribut für einen Benutzer festzulegen (indem Sie eine einzelneattribute_nameundattribute_valueangeben). auth_methodgibt an, welcher konfigurierte MFA-Provider zum Übermitteln und Validieren der Anmelde-Challenge für die Session verwendet wird (z.B. OMA, Duo oder Slack). Bei der MFA zur Anmeldezeit istauth_methoddas einzige unterstützte Attribut. Andere MFA-bezogene Attribute gelten nicht für die MFA zur Anmeldezeit.

Beispiel 5-1: Verwenden Sie DBMS_MFA_ADMIN.SET_ATTRIBUTES, um ein oder mehrere Tokenattribute für einen angegebenen Benutzer festzulegen

Geben Sie den Benutzernamen, den MFA-Typ und ein JSON-Objekt attributes an, das die Attributnamen und -werte enthält. Die angegebenen Einstellungen werden für diesen Benutzer angewendet und überschreiben alle anwendbaren Standardwerte.

BEGIN

DBMS_MFA_ADMIN.SET_ATTRIBUTES (

username => 'SCOTT3',

type => 'SQL ACCESS',

attributes => JSON_OBJECT(

'duration_min' VALUE 30,

'email' VALUE 'scott3_alerts@example.com',

'scope' VALUE 'session',

'idle_timeout_min' VALUE 20

)

);

END;

/In diesem Beispiel werden benutzerspezifische SQL-Zugriffstokenattribute für SCOTT3 konfiguriert. Dabei werden eine Tokendauer von 30 Minuten, ein Leerlaufzeit-Timeout von 20 Minuten, der Sessiongeltungsbereich und die für die Tokenzustellung verwendete E-Mail-Adresse festgelegt. Dabei werden alle globalen Standardwerte außer Kraft gesetzt.

Weitere Informationen finden Sie unter Prozedur SET_ATTRIBUTES.

Beispiel 5-2: Verwenden Sie DBMS_MFA_ADMIN.SET_ATTRIBUTE, um ein einzelnes Tokenattribut für einen angegebenen Benutzer festzulegen

Geben Sie den Benutzernamen, MFA-Typ, E-Mail-ID, Attributnamen und den Attributwert an. Die Einstellung wird für diesen Benutzer angewendet und überschreibt alle anwendbaren Standardwerte.

BEGIN

DBMS_MFA_ADMIN.SET_ATTRIBUTE(

username => 'SCOTT4',

type => 'SQL ACCESS',

email => 'scott4_alerts@example.com',

attribute_name => 'duration_min',

attribute_value => '25'

);

END;

/In diesem Beispiel wird das Attribut duration_min für SCOTT4 festgelegt. Der Gültigkeitszeitraum des SQL-Zugriffstokens wird auf 25 Minuten gesetzt, und die Zustellungs-E-Mail-Adresse wird angegeben. Diese Einstellung auf Benutzerebene überschreibt alle anwendbaren Standardwerte (einschließlich der Standardwerte für globales SQL-Zugriffstoken, sofern konfiguriert).

Weitere Informationen finden Sie unter Prozedur SET_ATTRIBUTE.

Übergeordnetes Thema: MFA-Benutzer und Tokenattribute verwalten

Registrierung eines Benutzers aufheben

Zeigt, wie Sie mit der Prozedur DBMS_MFA_ADMIN.DEREGISTER_USER einen Datenbankbenutzer aus MFA entfernen.

Wenn Sie die Registrierung des Benutzers aufheben, werden Zugriffstoken für das angegebene Schema deaktiviert und das MFA-Enforcement für den Benutzer gestoppt.

BEGIN

DBMS_MFA_ADMIN.DEREGISTER_USER(

username => 'SCOTT',

type => 'SQL ACCESS',

email => 'scott@example.com'

);

END;

/Dadurch wird der Benutzer SCOTT aus SQL Access MFA entfernt. MFA-Durchsetzungs- und Zugriffstoken sind für diesen Benutzer nicht mehr erforderlich. Wenn SCOTT jedoch mit mehreren E-Mails für MFA registriert ist, müssen Sie die Registrierung jedes Eintrags separat aufheben, um das Entfernen abzuschließen.

Weitere Informationen finden Sie unter Prozedur DEREGISTER_USER.

Übergeordnetes Thema: MFA-Benutzer und Tokenattribute verwalten

Einschränkungen für die Multifaktor-Authentifizierung in autonomen KI-Datenbank

Listet die Einschränkungen bei der Multifaktor-Authentifizierung in Autonomous AI Database auf.

-

SQL-Zugriffstoken werden für RAS-(Remote Application Service-)Benutzer nicht unterstützt. Hierbei handelt es sich um nicht-interaktive Anwendungskonten, die nicht den zweiten für MFA erforderlichen Faktor bereitstellen können.

-

Bei Application Continuity oder Transparent Application Continuity wird die Sessionkontinuität nicht verwaltet. Wenn eine Benutzersession beendet wird, wird die Verbindung getrennt, auch wenn das SQL-Zugriffstoken gültig war.

-

Scheduler-Jobs müssen in einer gültigen, authentifizierten Session erstellt werden. Nach der Erstellung werden diese Jobs unabhängig ausgeführt und erfordern keine Ausführung von SQL-Zugriffstoken.

- Benutzer, die nicht für SQL Access Token MFA registriert sind, können SQL nicht über einen Datenbanklink ausführen, der einem für SQL Access Token MFA registrierten Benutzer gehört, da SQL-Zugriffstoken nicht über Datenbanklinks propagiert werden. Oracle empfiehlt, Datenbanklinks zu vermeiden, deren Eigentümer SQL Access Token MFA-registrierte Benutzer sind. Verwenden Sie stattdessen einen dedizierten Datenbanklinkeigentümer, der nicht für SQL Access Token MFA konfiguriert ist.

- Registrierte Benutzer können nach dem Festlegen eines SQL-Zugriffstokens keinen Import/Export ihres eigenen Schemas ausführen. Exportvorgänge sind mit einem Tokenautorisierungsfehler nicht erfolgreich, da die Tokenvalidierung zum Ausführen von SQL-Anweisungen erforderlich ist.

- Registrierte Benutzer von SQL ACCESS werden für die Verwendung mit DBActions-Tools nicht unterstützt.

Übergeordnetes Thema: Multifaktor-Authentifizierung mit autonomer KI-Datenbank verwenden