Management Agent-Administrationsaufgaben

Management-Agents werden bereitgestellt, um Log- und Metrikdaten aus verschiedenen Quellen zu erfassen. Dazu müssen möglicherweise einige Administrationsaufgaben ausgeführt werden.

In den folgenden Abschnitten werden einige allgemeine Administrationsaufgaben beschrieben:

- Überblick über die Management Agent-Konsole

- Zertifikate für Management Agent importieren

- Zertifikate für Management Agent aktualisieren

- Service-Plug-ins bereitstellen

- Agent-Logs aktivieren

- Datenquellen verwalten

- Management-Agents kontrollieren

- Installationsschlüssel verwalten

- Management-Agents upgraden

- Management-Agents entfernen

- Management Agent mit einem nicht standardmäßigen BS-Benutzer installieren

- Zugangsdaten in Management Agent erstellen und verwalten

- Management Agent-Auditlogs

- Java mit Management Agent verwenden

Überblick über die Management Agent-Konsole

Die Management Agent-Konsole ist die Benutzeroberfläche für den OCI Management Agent-Service, mit der Sie Management-Agents und Managementgateways anzeigen und verwalten können.

Je nach Bedarf können Sie grundlegende und erweiterte Vorgänge ausführen. Die Überblickseite enthält wichtige Informationen und Links zu den im Management Agents-Service konfigurierten Ressourcen. Die Konsole bietet auch Zugriff auf die konfigurierten Management Agents (Agents) und Management Gateways (Gateways) sowie Dashboards zur Visualisierung relevanter Daten in Diagrammen.

-

Melden Sie sich bei OCI an, und öffnen Sie das Navigationsmenü in der OCI-Konsole.

-

Klicken Sie unter Observability and Management auf Management Agent.

- Gehen Sie zum linken Menü, und wählen Sie in der Dropdown-Liste Compartment ein Compartment aus.

Die Management Agent-Konsole wird angezeigt.

In der Management Agent-Konsole wird ein Menü auf der linken Seite mit den folgenden Optionen angezeigt:

Überblick

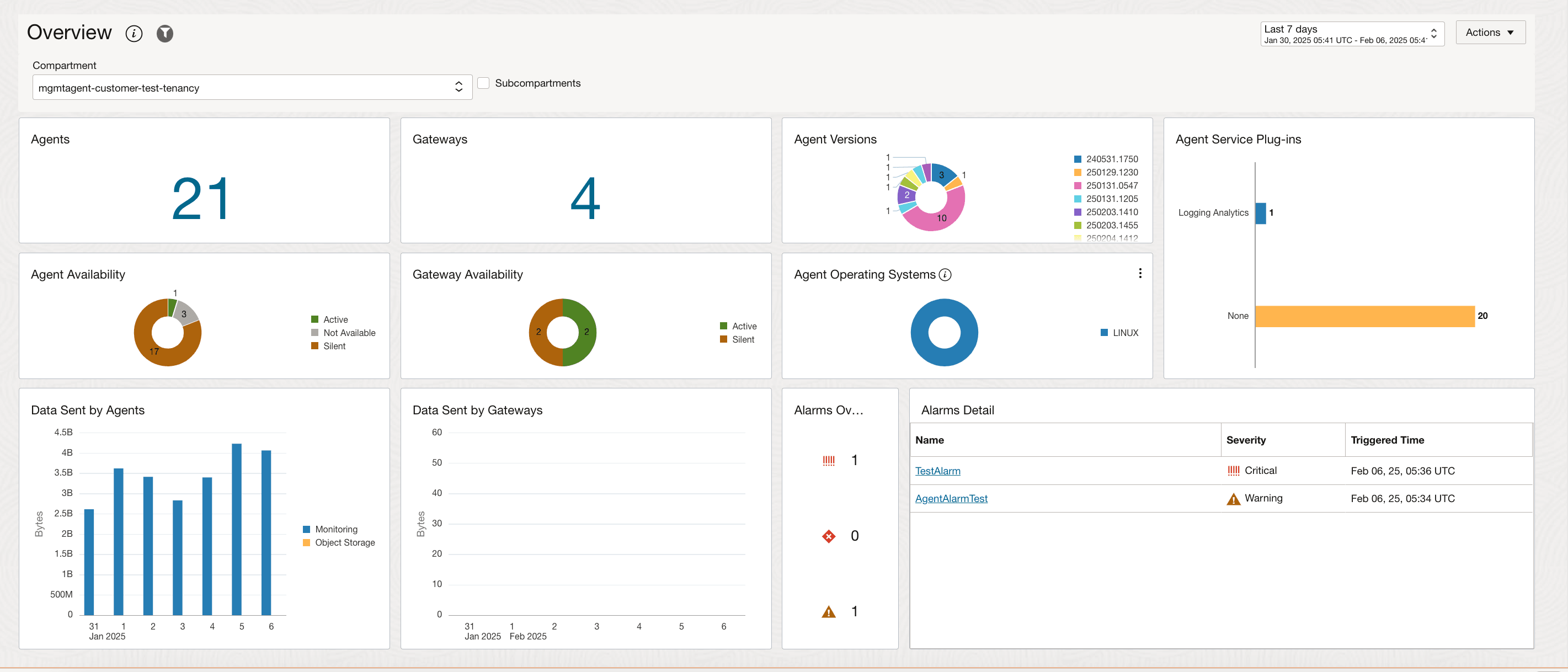

Auf der Seite Überblick werden nützliche Informationen zum Management Agent-Service und zu den installierten Management-Agents und Managementgateways angezeigt.

Sie können das Kontrollkästchen Sub-Compartments in der Nähe der Dropdown-Liste für den Compartment-Selektor aktivieren, um einen Überblick über die Agent-Details im ausgewählten Compartment und in den untergeordneten Compartments zu erhalten.

Die Seite Überblick enthält Übersichtsinformationen zu den Management Agents und Management Gateways in Ihrer Umgebung und besteht aus den folgenden Diagrammen:

-

Agents: Anzahl der installierten Management-Agents.

-

Agent-Verfügbarkeit: Verfügbarkeitsstatus des Management Agent. Folgende Statusangaben sind verfügbar:

-

Aktiv: Der Management Agent-Service kommuniziert mit dem Management Agent.

-

Vollautomatisch: Der Management Agent-Service kommuniziert nicht mit dem Management Agent. Die Kommunikation mit dem Agent wurde nach der Agent-Installation hergestellt. Möglicherweise ist jedoch ein Kommunikationsproblem zwischen dem Management Agent-Service und dem Agent aufgetreten.

-

Nicht verfügbar: Der Management Agent-Installationsprozess wird ausgeführt, und der Management Agent-Service hat noch keine Kommunikation mit dem Agent hergestellt.

Hinweis

Ab dem 9. Dezember 2024 werden alle Agents, die 60 Tage lang stillgelegt sind, aus dem System gelöscht.

-

-

Alarme: Details zu Management-Agents und Gateways-Alarmen vom OCI Monitoring-Service.

Die Option "Sub-Compartments" wird für dieses Diagramm derzeit nicht unterstützt.

Informationen zum Einrichten von Alarmen und Benachrichtigungen finden Sie unter: -

Agent-Betriebssysteme: Betriebssystemversionen der installierten Management-Agents.

-

Agent Versionen: Management Agent-Versionen.

-

Agent-Service-Plug-ins: Von den Management-Agents bereitgestellte Service-Plug-ins.

-

Von Agents gesendete Daten: Anzahl der Daten, die von den Management-Agents an die Service-Plug-ins gesendet werden. Die Option "Sub-Compartments" wird für dieses Diagramm derzeit nicht unterstützt.

- Gateways: Anzahl der installierten Managementgateways.

- Gatewayverfügbarkeit: Verfügbarkeitsstatus der Managementgateways.

-

Von Gateways gesendete Daten: Anzahl der Daten, die von den Managementgateways an die Service-Plug-ins gesendet werden. Die Option "Sub-Compartments" wird für dieses Diagramm derzeit nicht unterstützt.

Der folgende Screenshot zeigt ein Beispiel für die Management Agent-Seite "Überblick".

Dashboards

Mit Dashboards können Sie Daten in benutzerfreundlichen Diagrammen visualisieren, untersuchen und analysieren. Informationen dazu finden Sie unter Mit Dashboards arbeiten.

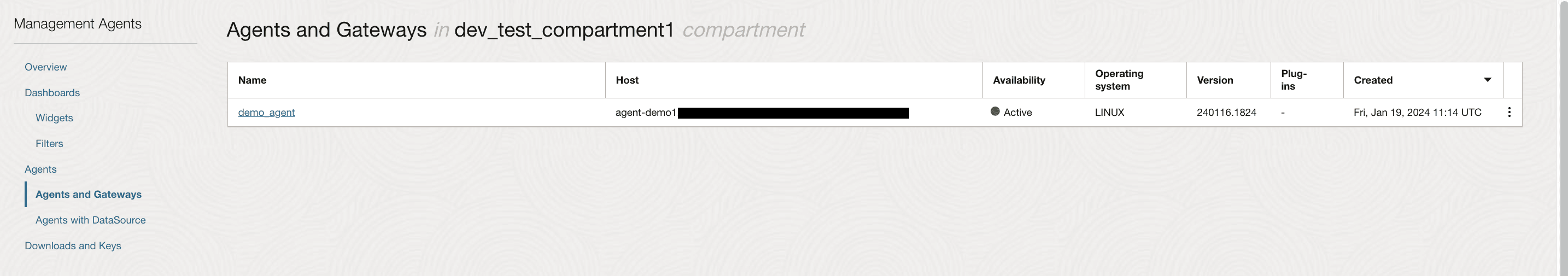

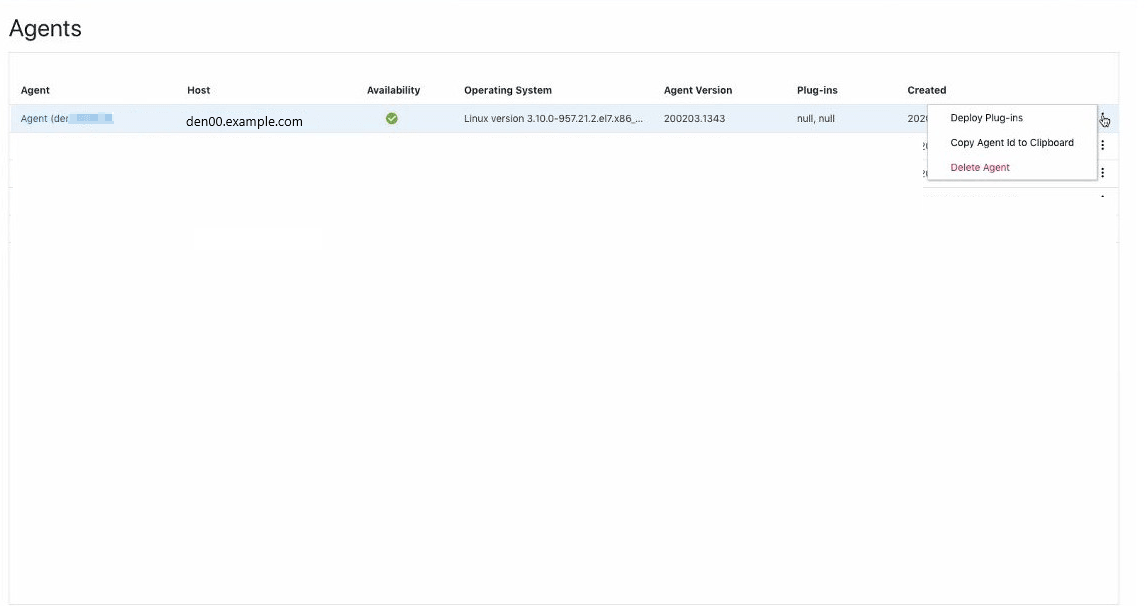

Agents

Auf der Seite Agents sind alle in einem ausgewählten Compartment installierten Management-Agents (Agents) und Managementgateways (Gateways) aufgeführt.

Agents und Gateways

- Gehen Sie zum linken Fensterbereich. Wählen Sie unter Geltungsbereich das gewünschte Compartment in der Dropdown-Liste Compartment aus.

-

Verwenden Sie das Kontrollkästchen Sub-Compartments einbeziehen, um alle zugänglichen Agents in Sub-Compartments aufzulisten.

Die standardmäßige maximale Anzahl der aufgeführten Agents und Gateways beträgt 1.000. Um Ihre Auswahl anzupassen, gehen Sie zum linken Fensterbereich, und verwenden Sie Filter.

Policy-Anforderung: Stellen Sie sicher, dass Sie die Berechtigung inspect management-agents auf der ausgewählten Compartment-Ebene haben, damit Sie alle Sub-Compartments aus diesem Compartment auflisten können. Beispiel:

ALLOW GROUP <group_name> TO INSPECT management-agents IN TENANCY

-

Auf der Seite Agents und Gateways wird eine Tabelle mit allen installierten Management Agents und Management Gateways angezeigt.

Die Tabelle besteht aus den folgenden Spalten:

-

Name: Der Name des Management Agents oder Gateways.

-

Host: Der Hostname, auf dem der Management Agent oder das Gateway installiert ist.

-

Verfügbarkeit: Zeigt den Status des Management Agents oder Gateways an.

-

Betriebssystem: Das Betriebssystem des Hosts, auf dem der Management Agent oder das Gateway installiert ist.

-

Version: Die Version des installierten Management Agents oder Gateways.

-

Plug-ins: Name des vom Management Agent bereitgestellten Service-Plug-ins.

-

Erstellt: Datum, an dem der Management Agent oder das Gateway installiert wurde.

-

: Weitere für einen bestimmten Management Agent oder ein bestimmtes Gateway verfügbare Aktionen.

: Weitere für einen bestimmten Management Agent oder ein bestimmtes Gateway verfügbare Aktionen.

Der folgende Screenshot zeigt ein Beispiel für die Liste Agents und Gateways.

Sie können auf einen bestimmten Agent oder ein bestimmtes Gateway klicken, um die Detailseite zu öffnen und schnell weitere Informationen zu erhalten.

Stellen Sie sicher, dass Sie die Berechtigung READ management-agents haben, um die Agent- oder Gatewaydetails anzeigen zu können.

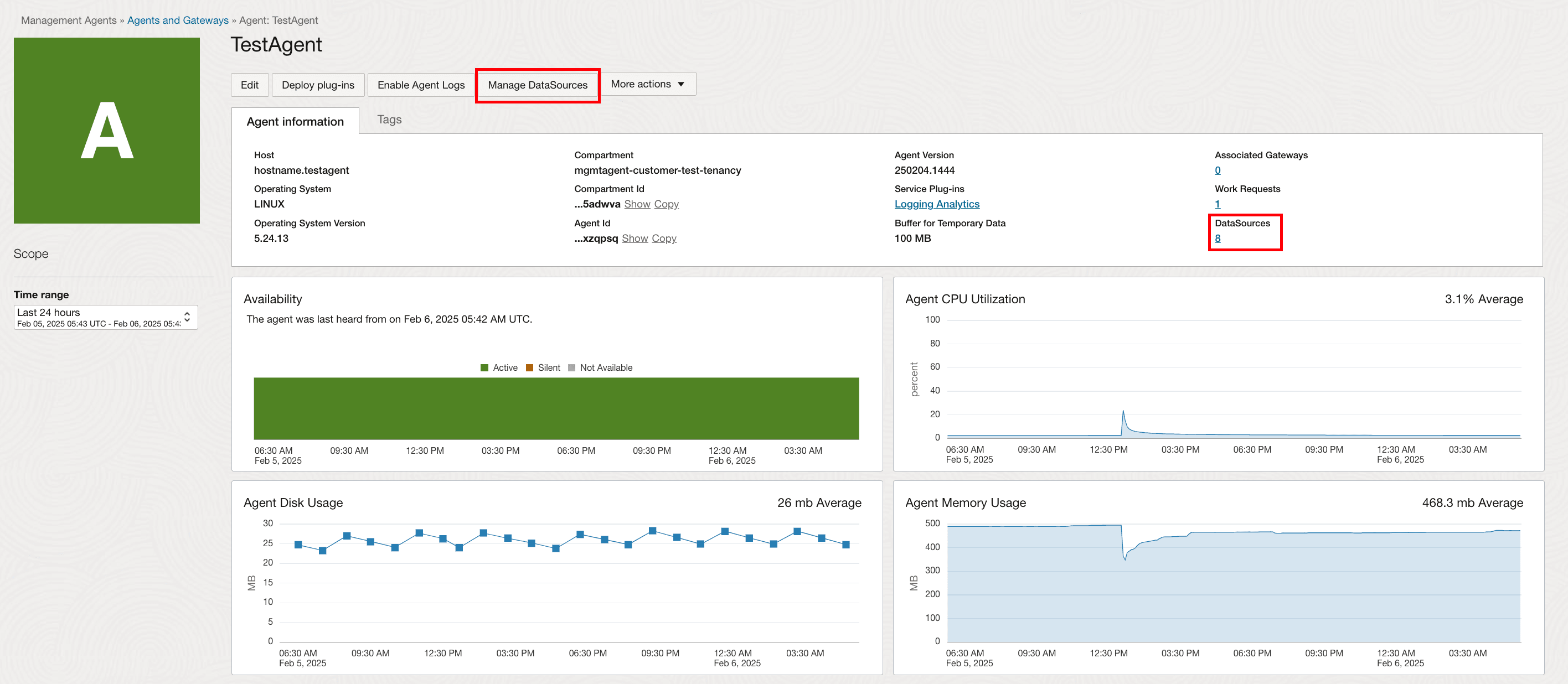

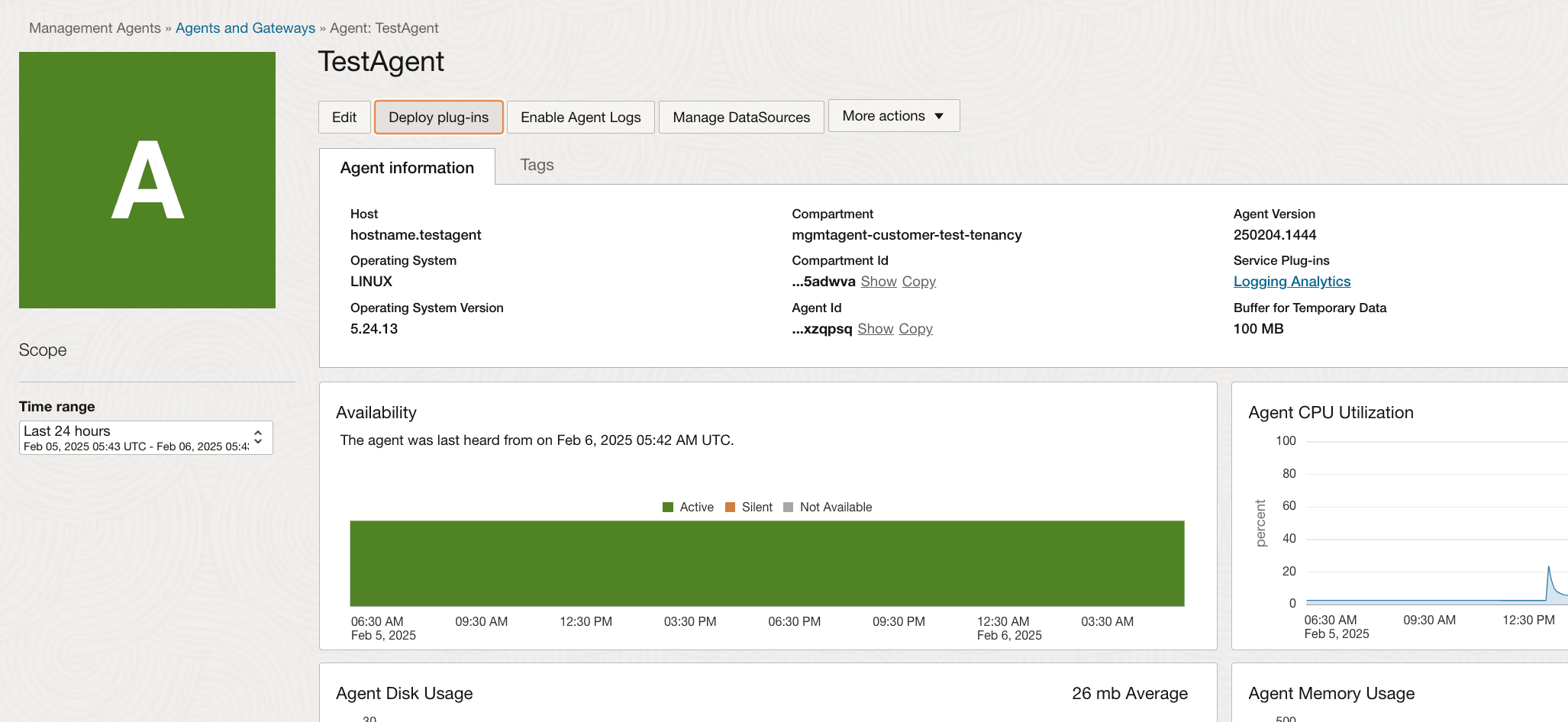

Agent-Details

Auf der Seite Agents-Details werden Informationen zum ausgewählten Agent angezeigt.

-

Verwenden Sie Plug-ins bereitstellen, um ein Plug-in auf dem ausgewählten Agent bereitzustellen.

-

Verwenden Sie Agent-Logs aktivieren, um zu ermöglichen, dass der Log Analytics-Service Management Agent-Logdateien für den ausgewählten Agent erfasst. Weitere Informationen finden Sie unter Agent-Logs aktivieren.

-

Mit DataSources verwalten können Sie Eigenschaften und Dimensionen des Datenquellentyps anzeigen oder bearbeiten, der mit dem ausgewählten Agent konfiguriert ist. Weitere Informationen finden Sie unter Datenquellen verwalten.

- Mit Weitere Aktionen können Sie einen Agent Tags hinzufügen oder Löschen.

-

Auf der Registerkarte Agent-Informationen werden detaillierte Agent-Informationen angezeigt. Es zeigt den Hostnamen, den Compartment-Namen, die Agent-Version, das Betriebssystem, die darauf bereitgestellten Service-Plug-ins, Arbeitsanforderungen, Datenoruces und mehr an.

- Service-Plug-ins: Über den Link Service-Plug-ins können Sie alle auf diesem spezifischen Management-Agent bereitgestellten Service-Plug-ins auflisten. Weitere Informationen finden Sie unter Service-Plug-ins bereitstellen.

- DataSources: Mit dem Link DataSources können Sie alle Datenquellen auflisten, die für diesen spezifischen Management Agent konfiguriert sind. Weitere Informationen finden Sie unter Datenquellen verwalten.

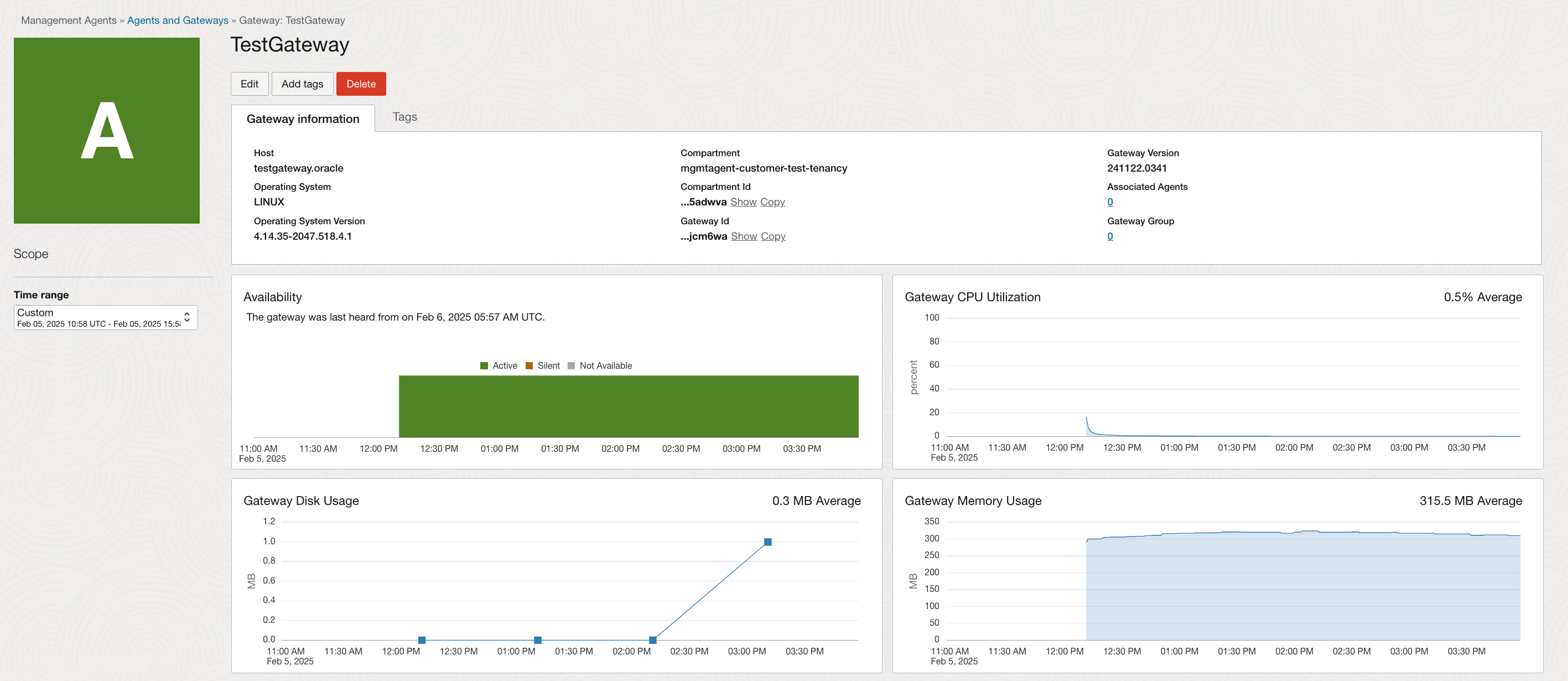

Gatewaydetails

Auf der Seite Gatewaydetails werden detaillierte Informationen zu einem Gateway angezeigt.

Auf der Registerkarte Gatewayinformationen werden detaillierte Gatewayinformationen angezeigt. Hier werden Hostname, Compartment-Name, Gatewayversion, Betriebssystem, verknüpfte Agents und mehr angezeigt.

Verknüpfte Agents: Mit dem Link Verknüpfte Agents können Sie alle Management Agents auflisten, die für die Verwendung dieses spezifischen Managementgateways konfiguriert sind. Im Bereich Verknüpfte Agents werden die ID-, Host-, Verfügbarkeits- und Betriebssysteminformationen der Management Agents angezeigt.

Agents mit DataSource

Auf der Seite Agents mit DataSource wird eine Tabelle mit allen Agents mit konfigurierten Datenquellen angezeigt.

-

Name: Name des Agent.

-

DataSource-Typ: Typ der Datenquelle. Zum Beispiel: Prometheus.

-

DataSource: Gesamtanzahl der Datenquellen, die mit dem Agent verknüpft sind.

-

Verfügbarkeit: Agent-Verfügbarkeit.

-

Erstellt: Zeitstempel der Agent-Erstellung.

Sie können auf einen bestimmten Agent klicken, um die Detailseite zu öffnen und schnell weitere Informationen zu erhalten.

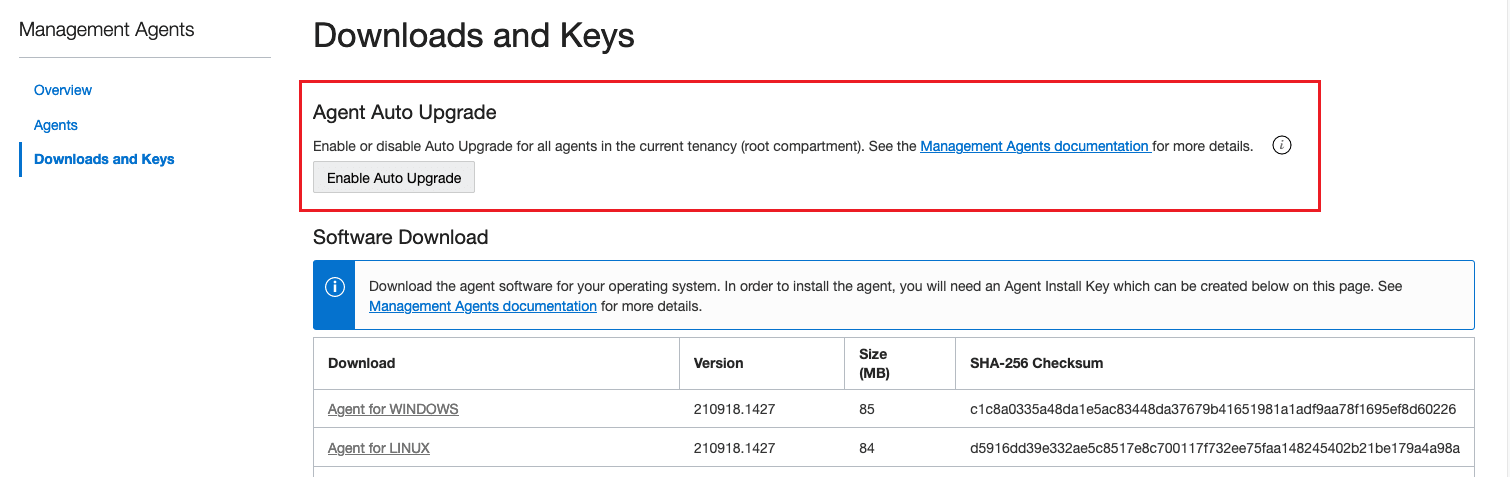

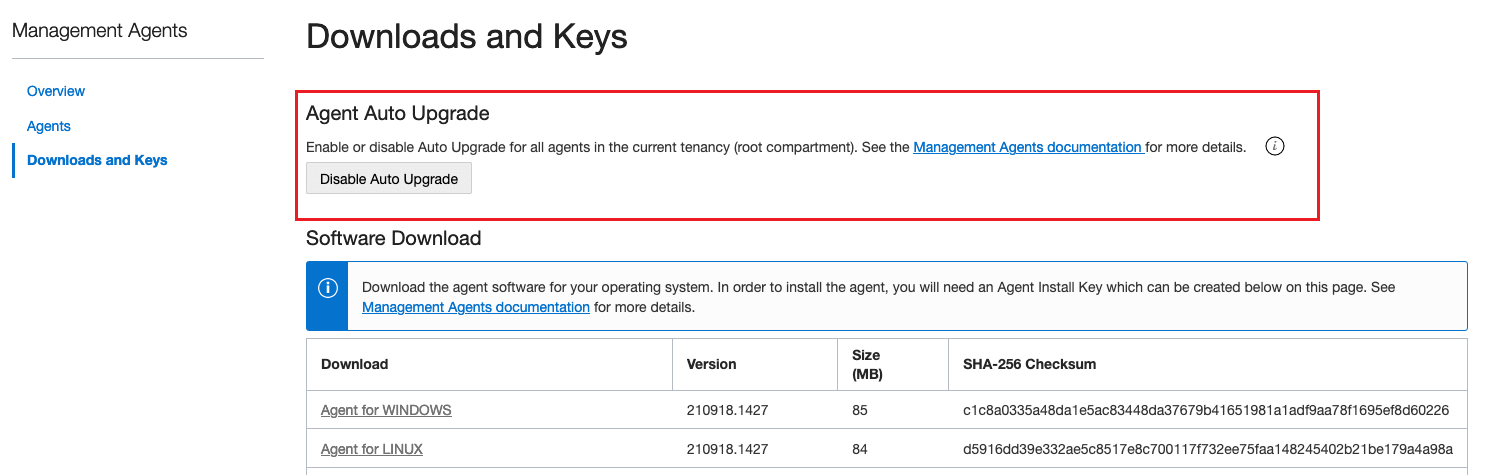

Downloads und Schlüssel

Auf der Seite Downloads und Schlüssel werden Informationen zur Management Agent-Downloaddatei und zu den erstellten Management Agent-Installationsschlüsseln angezeigt.

Sie besteht aus dem oberen Bereich Agent-Softwaredownload und dem unteren Bereich Agent-Installationsschlüssel.

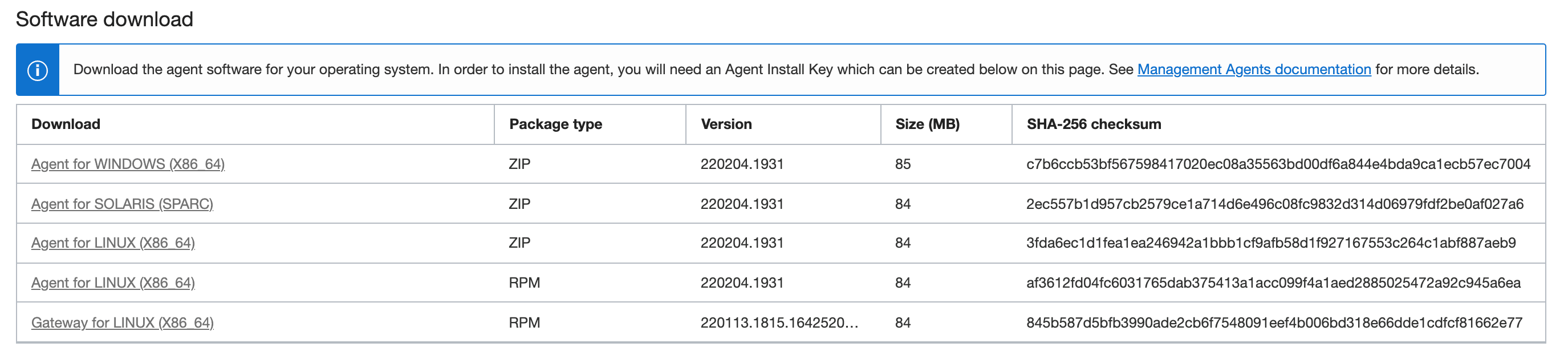

Agent-Softwaredownload

Der Bereich Softwaredownload enthält eine Tabelle, die aus den folgenden Spalten besteht:

-

Herunterladen: Zeigt den Namen der Downloaddatei des Management Agent an.

-

Packagetyp: Zeigt den Packagetyp an:

ZIPoderRPM. -

Version: Die installierte Management Agent-Version.

-

Größe (MB): Zeigt die Größe des Management-Agents an.

-

SHA-256-Prüfsumme: Informationen zur Bestätigung der Dateiintegrität.

Der folgende Screenshot zeigt ein Beispiel für den Bereich "Softwaredownload".

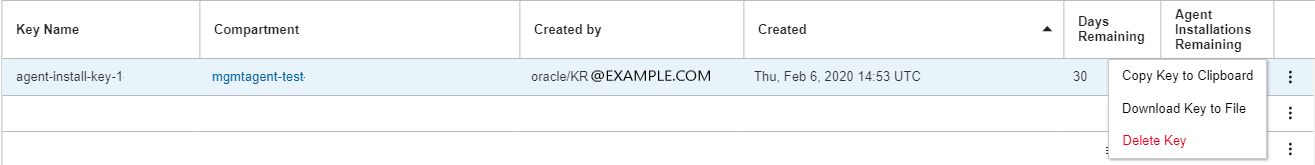

Agent-Installationsschlüssel

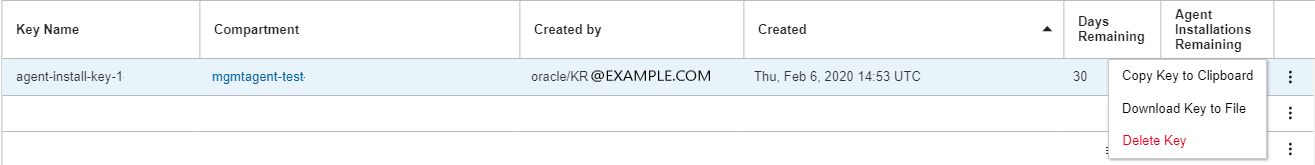

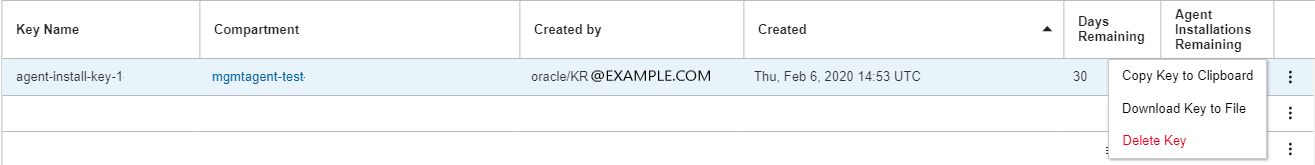

Der Bereich Agent-Installationsschlüssel enthält die Schaltfläche Schlüssel erstellen zum Erstellen eines Agent-Installationsschlüssels. Außerdem wird eine Tabelle mit den folgenden Spalten angezeigt:

-

Schlüsselname: Name des Management Agent-Installationsschlüssels.

-

Compartment: Name des Compartments, in dem der Management Agent-Installationsschlüssel erstellt wurde.

-

Erstellt von: Informationen zum Benutzer, der den Management Agent-Installationsschlüssel erstellt hat.

-

Erstellt: Datum, an dem der Management Agent-Installationsschlüssel erstellt wurde.

-

Verbleibende Tage: Anzahl der verbleibenden Tage bis zum Ablauf des Management Agent-Installationsschlüssels.

-

Agents-Installationen verbleibend: Anzahl der verbleibenden Installationen für jeden Management Agent-Installationsschlüssel.

-

Weitere verfügbare Aktionen für Agent-Installationsschlüssel, z.B. Schlüssel in Zwischenablage kopieren, Schlüssel in Datei herunterladen und Schlüssel löschen.

Weitere verfügbare Aktionen für Agent-Installationsschlüssel, z.B. Schlüssel in Zwischenablage kopieren, Schlüssel in Datei herunterladen und Schlüssel löschen.

Zertifikate für Management Agent importieren

Benutzerdefinierte vertrauenswürdige Zertifikate für einen Standalone Management Agent importieren

Bei einer Standalone-Installation von Management Agent können Sie die folgenden Schritte ausführen, um ein benutzerdefiniertes vertrauenswürdiges Zertifikat zu importieren.

- Erstellen Sie ein Verzeichnis, in dem die zusätzlichen vertrauenswürdigen Root Certificate Authority-(CA-)Zertifikate im PEM-Format gespeichert werden. Im folgenden Beispiel ist das Verzeichnis

tmpein Beispiel. Sie können ein beliebiges Verzeichnis verwenden und bestätigen, dass der Agent-Benutzer Lesezugriff auf jedes Verzeichnis im Pfad für die Zertifikate hat.mkdir /tmp/crt - Geben Sie als Nächstes den folgenden Befehl ein, um alle benutzerdefinierten vertrauenswürdigen Zertifikate im PEM-Format in das neue Verzeichnis zu kopieren, das im vorherigen Schritt erstellt wurde.

cp *.pem /tmp/crt - Legen Sie Berechtigungen für das Verzeichnis und dessen Inhalt fest, damit der Standalone-Agent auf die Zertifikate zugreifen kann.

chmod 644 /tmp/crt - Um dem Management Agent während der Installation oder Konfiguration benutzerdefinierte vertrauenswürdige Zertifikate hinzuzufügen, müssen Sie das Verzeichnis für die Zertifikate in der Antwortdatei

input.rspangeben.importTrustedCertsDirectory=/tmp/crt - Jetzt können Sie die Installation ausführen, um die Zertifikate in den Management Agent zu importieren.

- Nach der Installation können Sie den folgenden Befehl verwenden und Folgendes durch Werte für Ihre Umgebung ersetzen, um die vertrauenswürdigen Zertifikate zu prüfen, die erfolgreich in den Keystore des Agent importiert wurden. Ersetzen Sie

<CUSTOM_CERTIFICATE_FILE_NAME>durch den Namen der benutzerdefinierten Zertifikatsdatei in Ihrer Umgebung. Beispiel:my-cert.pemkeytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>Die Datei

commwallet.pemist ein benutzerdefiniertes Zertifikat, das dem vertrauenswürdigen Zertifikatspeicher des Agent hinzugefügt wird.

Benutzerdefinierte vertrauenswürdige Zertifikate für das Oracle Cloud Agent-(OCA-)Management-Agent-Plug-in auf eine Compute-Instanz importieren

Wenn Sie das Oracle Cloud Agent-(OCA-)Management Agent-Plug-in auf einer Compute-Instanz verwenden, können Sie die folgenden Schritte ausführen, um während des Installationsprozesses ein benutzerdefiniertes vertrauenswürdiges Zertifikat zu installieren.

- Mit den folgenden Befehlen können Sie ein Verzeichnis

trustedcertserstellen, um die vertrauenswürdigen Zertifikate in diesen Speicherort zu importieren:/var/lib/oracle-cloud-agent/plugins/oci-managementagent/. Stellen Sie sicher, dass der Benutzeroracle-cloud-agentEigentümer des Verzeichnisses ist.cd /var/lib/oracle-cloud-agent/plugins/oci-managementagent/ mkdir trustedcerts chown oracle-cloud-agent:oracle-cloud-agent trustedcerts/ - Kopieren Sie alle benutzerdefinierten vertrauenswürdigen Zertifikate im PEM-Format in das neue Verzeichnis, das im vorherigen Schritt erstellt wurde.

cp *.pem /var/lib/oracle-cloud-agent/plugins/oci-managementagent/trustedcerts - Jetzt können Sie die OCA Agent-Installation ausführen, um die Zertifikate in den Management Agent zu importieren.

- Nach der Installation können Sie mit dem folgenden Befehl prüfen, ob die vertrauenswürdigen Zertifikate erfolgreich in den Keystore des Agent importiert wurden. Ersetzen Sie <CUSTOM_CERTIFICATE> durch den Namen der benutzerdefinierten Zertifikatsdatei in Ihrer Umgebung. Beispiel:

my-cert.pem

Die Dateikeytool -list -keystore /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE>commwallet.pemist ein benutzerdefiniertes Zertifikat, das dem vertrauenswürdigen Zertifikatspeicher des Agent hinzugefügt wird.

Zertifikate für Management Agent aktualisieren

Benutzerdefinierte vertrauenswürdige Zertifikate für einen Standalone Management Agent aktualisieren

Um ein vorhandenes Zertifikat mit einem benutzerdefinierten vertrauenswürdigen Zertifikat für einen Standalone Management Agent zu aktualisieren, können Sie die folgenden Befehle verwenden:

- Erstellen Sie ein neues Verzeichnis für die benutzerdefinierten Zertifikate. Im folgenden Beispiel ist das Verzeichnis

tmpein Beispiel. Sie können ein beliebiges Verzeichnis verwenden und bestätigen, dass der Agent-Benutzer Lesezugriff auf jedes Verzeichnis im Pfad für die Zertifikate hat.mkdir /tmp/customcerts - Kopieren Sie alle benutzerdefinierten Zertifikate im PEM-Format in dieses neue Staging-Verzeichnis.

cp *.pem /tmp/customcerts - Legen Sie Berechtigungen für das Staging-Verzeichnis und dessen Inhalt fest, damit der Standalone-Agent auf die Zertifikate zugreifen kann.

chmod 644 /tmp/customcerts - Um die vorhandenen Zertifikate mit den benutzerdefinierten Zertifikaten zu aktualisieren, verwenden Sie den folgenden Befehl, und ersetzen Sie Folgendes durch Werte für Ihre Umgebung:

- Das erste Argument ersetzen ist der Pfad zu dem Ordner, der die benutzerdefinierten Zertifikate enthält.

- Ersetzen Sie das zweite Argument durch den Pfad für

agent_inst.sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/update_trusted_certs.sh /tmp/customcerts /opt/oracle/mgmt_agent/agent_inst

- Um die Aktualisierung nach Ausführung des Befehls zu überprüfen, führen Sie den folgenden Befehl aus, um die Konfiguration zu prüfen und zu bestätigen, dass die vorhandenen Zertifikate erfolgreich mit den benutzerdefinierten Zertifikaten aktualisiert wurden.

keytool -list -keystore /opt/oracle/mgmt_agent/agent_inst/config/security/comm/commwallet.jks -alias <CUSTOM_CERTIFICATE_FILE_NAME>

Benutzerdefinierte vertrauenswürdige Zertifikate für das Oracle Cloud Agent-(OCA-)Management-Agent-Plug-in auf einer Compute-Instanz aktualisieren

Wenn Sie das OCA Management Agent-Plug-in auf einer Compute-Instanz verwenden, können Sie mit den folgenden Befehlen ein vorhandenes Zertifikat mit einem vertrauenswürdigen benutzerdefinierten Zertifikat aktualisieren.

- Erstellen Sie ein neues Verzeichnis für die benutzerdefinierten Zertifikate. Im folgenden Beispiel ist das Verzeichnis

tmpein Beispiel. Sie können ein beliebiges Verzeichnis verwenden und bestätigen, dass der Agent-Benutzer Lesezugriff auf jedes Verzeichnis im Pfad für die Zertifikate hat.mkdir /tmp/customcerts - Kopieren Sie alle benutzerdefinierten Zertifikate im PEM-Format in dieses neue Staging-Verzeichnis.

cp *.pem /tmp/customcerts - Legen Sie Berechtigungen für das Staging-Verzeichnis und dessen Inhalt fest, damit der Standalone-Agent auf die Zertifikate zugreifen kann.

chmod 777 /tmp/customcerts - Um die Zertifikate mit den Befehlszeilentools

oci-managementagentin einen vorhandenen Agent zu importieren, verwenden Sie den folgenden Befehl:sudo -u oracle-cloud-agent /usr/libexec/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent -cli -trusted-certs-dir=/tmp/trustedcertsBeispielausgabe:Import Trusted Certificates Management Agent ... Log file path: /var/log/oracle-cloud-agent/plugins/oci-managementagent/oci-managementagent_importcerts.log Trusted Certificates added

Service-Plug-ins bereitstellen

Management-Agents können Plug-ins für verschiedene Oracle Cloud Infrastructure-(OCI-)Services bereitstellen. Bei der Bereitstellung können diese Service-Plug-ins Aufgaben für diese Services ausführen. Für jeden Management Agent können mehrere Service-Plug-ins bereitgestellt werden.

Verfügbare Service-Plug-ins

Die folgenden Service-Plug-ins sind verfügbar:

- Database Management and Operations Insights Service.

- Java Management Service.

- Java-Nutzungstracking.

- Loganalyse.

- Operations Insights-Hostservice.

- Stackmonitoring.

Weitere Informationen zu OCI-Services finden Sie unter Oracle Cloud Infrastructure-(OCI-)Services.

Wenn Updates für das OCI-Service-Plug-in verfügbar sind, wird der Agent automatisch vom Plug-in aktualisiert und neu gestartet. Dieser Neustart sollte sich nicht wesentlich auf die Überwachung auswirken.

Service-Plug-in bereitstellen

Service-Plug-in auf der Seite "Agents" bereitstellen

Verwenden Sie diese Methode, wenn der Management Agent bereits installiert ist, wie unter Management Agents installieren beschrieben.

So stellen Sie ein Plug-in auf der Seite "Agents" bereit:

-

Klicken Sie im linken Menü auf Agents, um die Seite "Agents" zu öffnen.

-

Klicken Sie in der Liste "Agents" auf den gewünschten Agent, für den Sie das Plug-in bereitstellen möchten.

Die Seite "Agent-Details" wird angezeigt.

-

Klicken Sie auf Plug-ins bereitstellen.

Das Fenster "Plug-ins bereitstellen" wird angezeigt.

-

Wählen Sie das Plug-in aus, und wählen Sie Aktualisieren aus.

Das ausgewählte Plug-in wird nun auf dem gewünschten Agent bereitgestellt.

Service-Plug-in während der Management Agent-Installation bereitstellen

Verwenden Sie diese Methode, wenn während des Management Agent-Installationsprozesses ein Plug-in-Deployment ausgeführt wird.

-

Befolgen Sie die Anweisungen zum Herunterladen der Agent-Software, und erstellen Sie einen Agent-Installationsschlüssel, wie unter Management-Agent-Software herunterladen und Installationsschlüssel erstellen beschrieben.

-

Laden Sie die Agent-Installationsschlüsseldatei herunter.

Gehen Sie zur Seite Agent-Installationsschlüssel, und wählen Sie im Aktionsmenü die Option Schlüssel in Datei herunterladen aus.

Mit der Option Schlüssel in Datei herunterladen können Sie eine Antwortdateivorlage herunterladen. Weitere Einzelheiten finden Sie unter Installationsschlüssel herunterladen.

-

Bearbeiten Sie die Antwortdateivorlage in einem Texteditor, und erstellen Sie eine benutzerdefinierte Antwortdatei.

Befolgen Sie die Anweisungen zum Erstellen einer Antwortdatei durch Herunterladen einer Antwortdateivorlage wie unter Option 1: Antwortdateivorlage zum Erstellen einer Antwortdatei herunterladen beschrieben.

Die Antwortdateivorlage enthält Agent-Parameter, einschließlich des Service-Plug-ins, der für das Deployment eines Plug-ins erforderlich ist.

Um ein Service-Plug-in als Teil des Management Agent-Installationsprozesses bereitzustellen, passen Sie den Parameter

Service.plugin.<plugin_name>.downloadan.Beispiel: Wenn Sie das DataSafe-Plug-in während der Agent-Installation bereitstellen möchten, lautet der Parameterwert

Service.plugin.datasafe.download=true.Weitere Informationen zu den in der Antwortdatei unterstützten Agent-Parametern finden Sie unter Agent-Parameter prüfen.

-

Installieren Sie den Management Agent wie unter Management Agent installieren beschrieben, um die Installation abzuschließen.

Aufgaben nach dem Deployment

Service-Plug-in-Status prüfen

-

Gehen Sie auf der Seite Agent-Details zu Agent-Informationen, und klicken Sie auf den Link Service-Plug-in.

-

Der Bereich Service-Plug-ins wird mit den folgenden Informationen angezeigt: Name, Status und Nachricht.

Wenn für den Management Agent mehrere Service-Plug-ins bereitgestellt sind, werden Informationen zu allen Service-Plug-ins angezeigt.

Wenn das Deployment erfolgreich war, wird Running unter Status angezeigt.

Wenn beim Deployment Probleme auftreten, wird Failed unter Status mit einer Fehlerbeschreibung unter Nachricht angezeigt.

Anforderungsstatus prüfen

Wenn ein Service-Plug-in bereitgestellt wird, wird eine Arbeitsanforderung generiert, um den Deployment-Prozess zu verfolgen.

So prüfen Sie den Arbeitsanforderungsstatus:

-

Gehen Sie auf der Seite Agent-Details zu Agent-Informationen, und klicken Sie auf den Link Arbeitsanforderung.

-

Der Bereich Arbeitsanforderungen wird mit den folgenden Informationen angezeigt: ID, Vorgangstyp, Plug-in-Name, Status und Akzeptierte Zeit.

Es werden alle Arbeitsanforderungen für die letzten 30 Tage angezeigt.

Wenn das Deployment erfolgreich war, wird in der Arbeitsanforderung Succeeded unter Status angezeigt.

Wenn das Deployment Probleme aufweist, wird in der Arbeitsanforderung Failed unter Status angezeigt. Sie können die Informationen zur ID zur Fehlerbehebung verwenden.

Agent-Logs aktivieren

Mit der Option Agent-Logs aktivieren können Sie die kontinuierliche Erfassung der Agent-Logs im Log Analytics-Service aktivieren.

Diese Funktion integriert den ausgewählten Agent mit Log Analytics und ermöglicht den automatischen Upload der Logdateien des Agent in Log Analytics. Informationen zum Log Analytics-OCI-Service finden Sie unter Log Analytics.

Voraussetzungen

- Der Status des ausgewählten Agent lautet Aktiv.

- Der Mandant muss in den Log Analytics-Service integriert werden.

- Log Analytics-Plug-in muss für den ausgewählten Agent bereitgestellt werden.

Agent-Logs aktivieren

-

Klicken Sie auf der Listenseite "Agents" auf den gewünschten Agent.

Die Seite "Agent-Details" wird angezeigt.

-

Klicken Sie auf Agent-Logs aktivieren.

Das Fenster "Logs aktivieren: Agent" für den ausgewählten Agent wird angezeigt.

- Wählen Sie ein Loggruppen-Compartment aus der Dropdown-Liste aus.

- Wählen Sie eine Loggruppe aus der Dropdown-Liste.

Wenn Sie eine neue Loggruppe erstellen möchten, klicken Sie auf Loggruppe erstellen.

Geben Sie im Fenster Loggruppe erstellen den Loggruppennamen und eine Beschreibung ein. Klicken Sie anschließend auf Erstellen.

- Klicken Sie auf Aktivieren.

Fehlersuche:

-

Für jeden Agent gibt es eine entsprechende Entity (Ressource), die in Log Analytics erstellt wird. Wenn keine übereinstimmende Entität für den ausgewählten Agent gefunden wird, kann das Logging nicht aktiviert werden. Um Logs in diesem Fall zu aktivieren, versuchen Sie es später erneut, oder fügen Sie den Agent manuell als Entity in Log Analytics hinzu. Weitere Informationen finden Sie unter Entität zur Darstellung Ihrer logausgebenden Ressource erstellen in Log Analytics.

Agent-Logs - Quellverknüpfung prüfen

- Navigieren Sie zu Observability and Management, und gehen Sie zu Log Analytics.

- Gehen Sie auf der Seite Log Analytics zu Administration.

Wählen Sie im linken Menü Quellen aus.

Wählen Sie im mittleren Bereich die Option Oracle Management Agent-Logs aus, und prüfen Sie, ob der Agent in der Liste Verknüpfte Entitys aufgeführt ist.

Logs werden nur mit der ausgewählten Loggruppe auf der Seite Agent-Details aktiviert.

Informationen zum Einrichten der Lösch-Policy für die Logdaten finden Sie unter Logdaten löschen in Log Analytics.

Agent-Logs deaktivieren

Durch das Deaktivieren von Agent-Logs wird der kontinuierliche Upload von Logs des ausgewählten Agent in Log Analytics gestoppt.

- Klicken Sie auf Agent-Logs deaktivieren.

Das Fenster "Agent-Logs deaktivieren" für den ausgewählten Agent wird angezeigt.

- Klicken Sie auf Deaktivieren.

Datenquellen verwalten

Mit Datenquellen verwalten können Sie die Eigenschaften und Dimensionen der mit dem ausgewählten Agent konfigurierten Datenquellen anzeigen oder bearbeiten, wie z.B. die Prometheus-Datenquelle.

- Der Management Agent wurde mit Management Agent-Version 231231.0001 oder höher bereitgestellt.

- Für Prometheus Exporter muss sich der Management Agent auf derselben virtuellen Maschine (VM) oder auf einer VM mit Zugriff auf den Endpunkt des Exporteurs befinden. Dieser Management Agent ist so konfiguriert, dass Metriken vom ausgeführten Prometheus-Exporter abgekratzt werden.

-

Klicken Sie auf der Listenseite "Agents" auf den gewünschten Agent.

Die Seite "Agentdetails" wird angezeigt.

-

Klicken Sie auf Datenquellen verwalten.

Im Fenster Datenquellen wird eine Tabelle mit den folgenden Spalten angezeigt:- Name: Name der Datenquelle.

- Typ: Typ der Datenquelle. Zum Beispiel: Prometheus.

- Status: Status der Datenquelle.

- Erstellungszeit: Zeitstempel der Erstellung der Datenquelle.

: Zeigt weitere Aktionen an, die für eine bestimmte Datenquelle verfügbar sind.

: Zeigt weitere Aktionen an, die für eine bestimmte Datenquelle verfügbar sind.

- Wenn Sie auf einen bestimmten Datenquellennamen klicken, wird das Fenster Datenquelle anzeigen angezeigt.

Mit der Option Datenquelle anzeigen können Sie alle Informationen zu einer Datenquelle anzeigen.

Beispiel: Sie können die Metrikdaten aus Prometheus Exporter anzeigen.

-

Mit Datenquelle hinzufügen können Sie eine Datenquelle hinzufügen.

- Wählen Sie den Datenquellentyp aus der Dropdown-Liste aus. Zum Beispiel: Prometheus.

- Verwenden Sie Name, um den Namen der neuen Datenquelle einzugeben.

- Wählen Sie in der Dropdown-Liste die Option Metrik-Compartment aus.

- Geben Sie den Metrik-Namespace ein.

- Geben Sie die URL ein, mit der Prometheus Exporter seine Metriken veröffentlicht.

- Verwenden Sie die benutzerdefinierten Metrikdimensionen, um eine Metrikdimension hinzuzufügen.

- Verwenden Sie bei Bedarf Optionale Eigenschaften.

- Datenquelle löschen: Mit dem Aktionsmenü

können Sie eine Datenquelle löschen.

können Sie eine Datenquelle löschen.

- Datenquelle bearbeiten: Mit dem Aktionsmenü

können Sie Eigenschaften einer Datenquelle bearbeiten.

können Sie Eigenschaften einer Datenquelle bearbeiten.

Beispiel: Sie können die Prometheus-Exporter-URL ändern, mit der die Metrikdaten im OCI Monitoring-Service veröffentlicht werden.

Für Prometheus Exporter müssen Sie Policys erstellen.

Management-Agents kontrollieren

Eine der Administrationsaufgaben besteht darin, den Status der Management Agents zu kontrollieren. Sie können die Management-Agents starten, stoppen und ihren Status überprüfen.

Agents starten

So starten Sie den Agent-Service:

-

Melden Sie sich als Benutzer mit

sudo-Berechtigungen an. -

Führen Sie den folgenden Befehl aus:

Oracle Linux 6:

sudo /sbin/initctl start mgmt_agentOracle Linux 7:

sudo systemctl start mgmt_agent

-

Melden Sie sich als Benutzer

Administratoran, und öffnen Sie ein Eingabeaufforderungsfenster. -

Führen Sie den folgenden Befehl aus:

net start mgmt_agent

-

Melden Sie sich als Benutzer mit

sudo-Berechtigungen an, um Befehle als Root-Benutzer auszuführen. -

Führen Sie den folgenden Befehl aus:

sudo /etc/init.d/mgmt_agent start

Agents stoppen

So stoppen Sie den Agent-Service:

-

Melden Sie sich als Benutzer mit

sudo-Berechtigungen an. -

Führen Sie den folgenden Befehl aus:

Oracle Linux 6:

sudo /sbin/initctl stop mgmt_agentOracle Linux 7:

sudo systemctl stop mgmt_agent

-

Melden Sie sich als Benutzer "Administrator" an, und öffnen Sie ein Eingabeaufforderungsfenster.

-

Führen Sie den folgenden Befehl aus:

net stop mgmt_agent

-

Melden Sie sich als Benutzer mit

sudo-Berechtigungen an, um Befehle als Root-Benutzer auszuführen. -

Führen Sie den folgenden Befehl aus:

sudo /etc/init.d/mgmt_agent stop

Agents überprüfen

So überprüfen Sie den Agent-Status:

Linux:

-

Melden Sie sich als Benutzer mit

sudo-Berechtigungen an. -

Führen Sie den folgenden Befehl aus:

Oracle Linux 6:

sudo /sbin/initctl status mgmt_agentOracle Linux 7:

sudo systemctl status mgmt_agentWeitere Einzelheiten finden Sie in der Logdatei

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

-

Melden Sie sich als Benutzer "Administrator" an, und öffnen Sie ein Eingabeaufforderungsfenster.

-

Führen Sie den folgenden Befehl aus:

sc query mgmt_agentWeitere Einzelheiten finden Sie in der Logdatei

C:\Oracle\mgmt_agent\agent_inst\log\mgmt_agent.log.

-

Melden Sie sich als Benutzer mit

sudo-Berechtigungen an, um Befehle als Root-Benutzer auszuführen. -

Führen Sie den folgenden Befehl aus:

sudo /etc/init.d/mgmt_agent statusWeitere Einzelheiten finden Sie in der Logdatei

/opt/oracle/mgmt_agent/agent_inst/log/mgmt_agent.log.

Installationsschlüssel verwalten

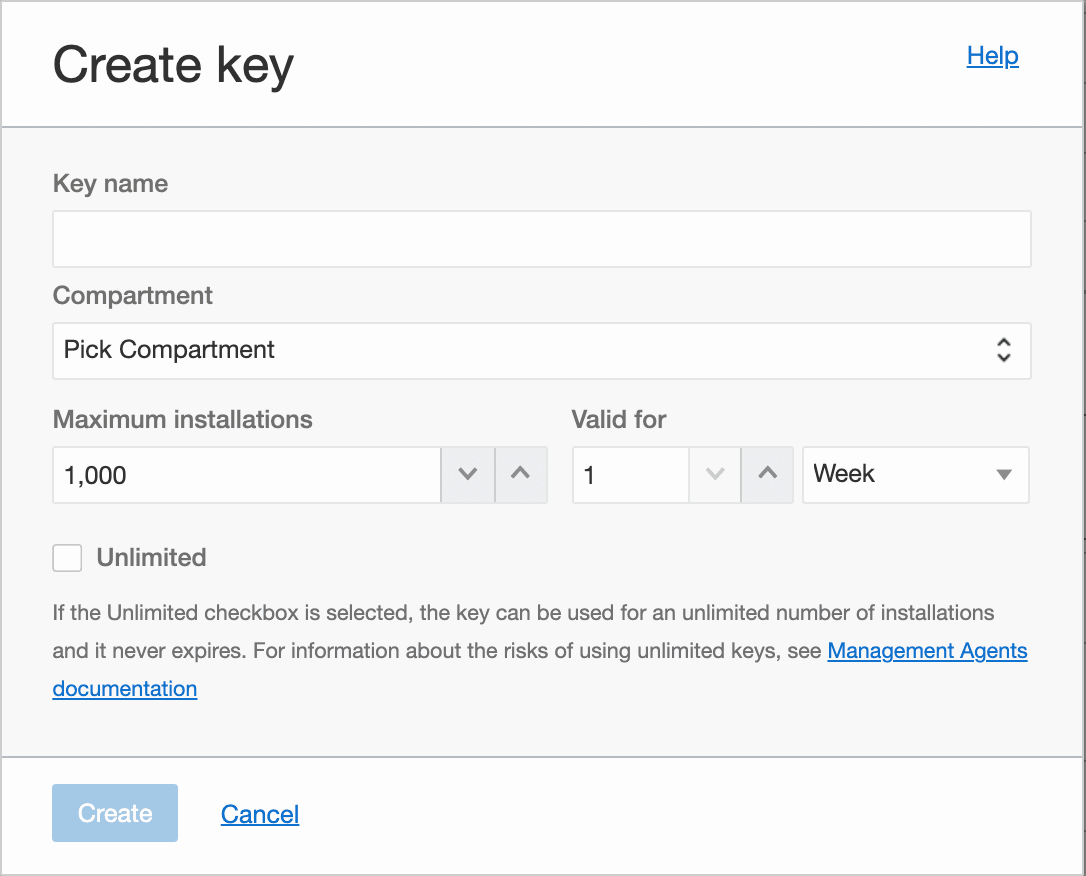

Installationsschlüssel erstellen

Sie müssen einen Installationsschlüssel erstellen, bevor Sie Management Agent installieren können.

Ein Installationsschlüssel wird für Ihre Identitätsdomain ausgegeben und validiert die Authentizität der Installation. Stellen Sie sicher, dass Sie den Installationsschlüssel erstellen, bevor Sie die Management Agent-Installation starten.

So erstellen Sie einen Installationsschlüssel:

- Klicken Sie auf der Management Agent-Homepage im linken Menü auf Downloads und Schlüssel, um den Bereich Installationsschlüssel anzuzeigen.

Der Bereich Installationsschlüssel wird unten auf der Seite angezeigt.

-

Klicken Sie im Bereich Installationsschlüssel auf Schlüssel erstellen, um einen Schlüssel zu erstellen.

-

Geben Sie im Fenster Schlüssel erstellen die erforderlichen Details ein.

-

Geben Sie im Feld Schlüsselname einen Namen zur Identifizierung des Schlüssels an.

-

Wählen Sie im Feld Compartment in der Dropdown-Liste das Compartment aus. Dies ist das Compartment, in dem die Agent-Ressource erstellt wird.

-

Geben Sie im Feld Maximale Installationen die Höchstanzahl der Installationen an, die mit dem Schlüssel verknüpft werden können. Der Standardwert ist 1000.

-

Geben Sie im Feld Gültig für den Gültigkeitszeitraum des Schlüssels an. Der Standardwert ist 1 Woche.

-

Das Kontrollkästchen Unbegrenzt ist optional.

Bei Auswahl kann der Schlüssel für eine unbegrenzte Anzahl von Agent- und Gatewayinstallationen verwendet werden, und der Schlüssel läuft nie ab.

Risiken für die Verwendung unbegrenzter Schlüssel: Oracle empfiehlt, die Lebensdauer eines Installationsschlüssels auf einen minimal erforderlichen Zeitraum und eine begrenzte Anzahl von Agents zu beschränken. Stellen Sie sicher, dass Sie den heruntergeladenen Schlüssel an einem sicheren Ort aufbewahren, um die Vertraulichkeit zu erhalten. Wenn der unbegrenzte Installationsschlüssel gefährdet ist, kann ein Angreifer Rogue-Agents in Ihrem Mandanten installieren. Mit einem regelmäßigen Audit der Agents Ihres Mandanten können potenzielle Risiken im Zusammenhang mit unbegrenzten Installationsschlüsseln gemindert werden. Wenn kein unbegrenzter Installationsschlüssel mehr benötigt wird, müssen Sie ihn entweder mit der Management Agents-Konsole oder der CLI löschen.

Ein neuer Schlüssel wird erstellt.

-

Im Bereich Installationsschlüssel stehen verschiedene Optionen zur Verwaltung der Schlüssel zur Verfügung. In einem späteren Schritt ist die Option Schlüssel in Datei herunterladen nützlich, um eine Datei herunterzuladen, die als Antwortdateivorlage verwendet werden kann, wie unter Antwortdatei konfigurieren beschrieben.

Weitere Informationen zum Verwalten der Installationsschlüssel finden Sie unter Installationsschlüssel verwalten.

Wenn Sie ein Management Gateway installieren, können Sie Management Gateway und Management Agent mit demselben Installationsschlüssel installieren. Informationen zu Management Gateway finden Sie unter Management Gateway.

Installationsschlüssel kopieren

Im Bereich Installationsschlüssel können Sie einen Installationsschlüssel in die Zwischenablage kopieren.

- Klicken Sie auf der Management Agent-Homepage im linken Menü auf Downloads und Schlüssel, um den Bereich Installationsschlüssel anzuzeigen.

Der Bereich Installationsschlüssel wird angezeigt.

- Wählen Sie in der Liste der Installationsschlüssel den Schlüssel aus, den Sie in die Zwischenablage kopieren möchten.

- Klicken Sie rechts neben dem ausgewählten Schlüssel auf das Aktionsmenü

, und wählen Sie Schlüssel in Zwischenablage kopieren aus.

, und wählen Sie Schlüssel in Zwischenablage kopieren aus.

Der Schlüssel wird in die Zwischenablage kopiert.

Mit der Option Schlüssel in Zwischenablage kopieren können Sie den Wert des Schlüssels beim Erstellen der Antwortdatei während der Agent-Konfiguration kopieren und einfügen. Weitere Einzelheiten finden Sie unter Antwortdatei erstellen.

Installationsschlüssel herunterladen

Sie können einen Installationsschlüssel im Bereich Installationsschlüssel herunterladen.

- Klicken Sie auf der Management Agent-Homepage im linken Menü auf Downloads und Schlüssel, um den Bereich Installationsschlüssel anzuzeigen.

Der Bereich Installationsschlüssel wird mit allen vorhandenen Schlüsseln angezeigt.

- Wählen Sie in der Liste der Installationsschlüssel den Schlüssel aus, den Sie herunterladen möchten.

- Klicken Sie rechts neben dem ausgewählten Schlüssel auf das Aktionsmenü

, und wählen Sie Schlüssel in Datei herunterladen aus.

, und wählen Sie Schlüssel in Datei herunterladen aus.

Eine Datei wird heruntergeladen.

Mit der Option Schlüssel in Datei herunterladen können Sie eine Datei mit den Agent-Parametern herunterladen, die während des Agent-Installationsprozesses als Antwortdatei verwendet werden kann. Weitere Einzelheiten finden Sie unter Antwortdatei erstellen.

Installationsschlüssel löschen

Sie können einen Installationsschlüssel im Bereich Installationsschlüssel löschen.

-

Klicken Sie auf der Management Agent-Homepage im linken Menü auf Downloads und Schlüssel, um den Bereich Installationsschlüssel zu öffnen.

Der Bereich Installationsschlüssel wird mit allen vorhandenen Schlüsseln angezeigt.

-

Wählen Sie in der Liste der Installationsschlüssel den Schlüssel aus, den Sie löschen möchten.

-

Klicken Sie rechts neben dem ausgewählten Schlüssel auf das Aktionsmenü

, und wählen Sie Schlüssel löschen aus.

, und wählen Sie Schlüssel löschen aus.

- Klicken Sie auf Schlüssel löschen.

- Klicken Sie zur Bestätigung auf Löschen.

Die Option Schlüssel löschen ist hilfreich, wenn Sie vermuten, dass ein nicht autorisierter Benutzer den Wert eines Agent-Installationsschlüssels erhalten hat.

Management-Agents upgraden

Informationen zum Massenupgrade von Management Agents finden Sie im Tutorial: Oracle Management Agent-Massenupgrade mit Ansible-Playbooks.

Sie können Management Agents auf mehreren virtuellen Maschinen upgraden. Weitere Informationen finden Sie im Video OCI Management Agent: So führen Sie ein Upgrade von Management Agents auf mehreren virtuellen Maschinen durch.

Automatisches Upgrade

Der Management Agent-Service unterstützt das automatische Upgrade.

Das Feature für das automatische Upgrade wird auf Mandantenebene aktiviert. Benutzer können das automatische Upgrade für alle Management-Agents im aktuellen Mandanten aktivieren.

Anforderungen:

-

Berechtigung: Die Berechtigung

MGMT_AGENT_UPDATEim Root Compartment des Mandanten ist zum Aktivieren des Features für automatische Upgrades erforderlich. Verwenden Sie die folgende Policy-Syntax:ALLOW GROUP <group_name> TO USE management-agents IN TENANCYInformationen zu Management Agent-Policys finden Sie unter Details zu Management Agent.

-

Minimale Management Agent-Version: 210918.1427 oder höher.

Standardstatus für automatisches Upgrade: Deaktivieren.

Automatisches Upgrade aktivieren

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXX- Wählen Sie auf der Homepage von Management Agents die Option Downloads und Schlüssel aus.

- Wählen Sie Automatisches Upgrade aktivieren aus.

- Wählen Sie OK aus, um das automatische Upgrade für alle Management-Agents im aktuellen Mandanten zu aktivieren.

Automatisches Upgrade deaktivieren

Sie können das automatische Upgrade über die Management Agent-Konsole deaktivieren.

-

Klicken Sie auf der Management Agent-Homepage im linken Menü auf Downloads und Schlüssel.

Der Bereich Automatisches Agent-Upgrade wird oben auf der Seite angezeigt.

-

Klicken Sie im Bereich Automatisches Agent-Upgrade auf Automatisches Upgrade deaktivieren.

Das Fenster Automatisches Upgrade deaktivieren wird angezeigt.

-

Klicken Sie im Fenster Automatisches Upgrade deaktivieren auf OK, um das automatische Upgrade für alle Management-Agents im aktuellen Mandanten zu deaktivieren.

Eine Liste der verfügbaren CLI-Befehle zum Aktivieren und Deaktivieren des automatischen Upgrades finden Sie in der Oracle Cloud Infrastructure-CLI-Befehlsreferenz.

Manuelles Upgrade

/var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/jdk1.8.0_XXXManagement Agent unterstützt das manuelle Upgrade für die folgenden Betriebssysteme:

Manuelles Linux-Upgrade (RPM-Datei)

RPM-Datei durch:

- Laden Sie die neueste Version der

RPM-Datei mit dem Agent-Softwaredownload herunter. Siehe Management Agent-Software herunterladen. - Um das Agent-Upgrade durchzuführen, führen Sie den rpm-Befehl mit der Upgradeoption

rpm -Uaus:sudo rpm -U <rpm_file_name.rpm>

Manuelles Linux-Upgrade (ZIP-Datei)

ZIP-Datei durch:

- Laden Sie die neueste Version der

ZIP-Datei mit dem Agent-Softwaredownload herunter. Siehe Management Agent-Software herunterladen. - Navigieren Sie zu dem Verzeichnis, in das Sie die

ZIP-Datei der Management Agent-Software heruntergeladen haben, und dekomprimieren Sie sie an einem beliebigen bevorzugten Speicherort. - Um den Agent zu aktualisieren, führen Sie das Skript

installer.shmit der Option-uaus:installer.sh -uDie Ausgabe sieht wie folgt aus:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Manuelles Windows-Upgrade

- Melden Sie sich als Benutzer "Administrator" an, und öffnen Sie ein Eingabeaufforderungsfenster.

- Laden Sie die neueste Version der

ZIP-Datei mit dem Agent-Softwaredownload herunter. Siehe Management Agent-Software herunterladen. - Navigieren Sie zu dem Verzeichnis, in das Sie die

ZIP-Datei der Management Agent-Software heruntergeladen haben, und dekomprimieren Sie sie an einem beliebigen bevorzugten Speicherort. - Um das Agent-Upgrade durchzuführen, führen Sie das Skript

installer.batmit der Option -u aus:installer.bat -u.Die Ausgabe sieht wie folgt aus:C:\Users\test_agent>installer.bat -u Checking pre-requisites Checking if C:\Oracle\mgmt_agent\200821.0751 directory exists Checking available disk space for agent install Checking Java version Java version: 1.8.0_261 found at C:\Program Files\Java\jdk1.8.0_261 Executing Upgrade Unpacking software zip Copying files to destination dir(C:\Oracle\mgmt_agent) Initializing software from template Creating mgmt_agent service Agent Upgrade successful

Manuelles Solaris-Upgrade

- Laden Sie die neueste Version der

ZIP-Datei mit dem Agent-Softwaredownload herunter. Siehe Management Agent-Software herunterladen. - Navigieren Sie zu dem Verzeichnis, in das Sie die Datei

ZIPder Management-Agent-Software heruntergeladen haben, und dekomprimieren Sie sie in einen beliebigen bevorzugten Speicherort. - Um das Agent-Upgrade durchzuführen, melden Sie sich als Benutzer

rootan, und führen Sie das Skriptinstaller.shmit der Option-uaus:installer.sh -uDie Ausgabe sieht wie folgt aus:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating 'mgmt_agent' daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Manuelles AIX-Upgrade (Datei ZIP)

ZIP-Datei aus:

- Laden Sie die neueste Version der

ZIP-Datei mit dem Agent-Softwaredownload herunter. Siehe Management Agent-Software herunterladen. - Navigieren Sie zu dem Verzeichnis, in das Sie die

ZIP-Datei der Management Agent-Software heruntergeladen haben, und dekomprimieren Sie sie an einem beliebigen bevorzugten Speicherort. - Um das Agent-Upgrade durchzuführen, führen Sie das Skript

installer.shmit der Option-uaus:installer.sh -uDie Ausgabe sieht wie folgt aus:sudo ./installer.sh -u Checking pre-requisites Checking available disk space for agent upgrade Checking agent version Executing install Unpacking software zip Copying files to destination dir (/opt/oracle/mgmt_agent) Updating communication wallet Creating mgmt_agent daemon Starting mgmt_agent Agent Install Logs: /opt/oracle/mgmt_agent/installer-logs/installer.log.0 Agent upgrade successful

Management-Agents entfernen

Wenn Sie einen mit einem Host verknüpften Management Agent entfernen, wird die Registrierung des Management Agents beim Management Agent Cloud Service aufgehoben, bevor er vom Host entfernt wird.

- Ein auf dem Zielhost bereitgestellter Agent ist nicht mehr erforderlich.

- Sie müssen keine Daten, Performancemetriken oder Logs mehr von einem bestimmten Zielhost erfassen.

- Sie haben Ihre Deployment-Topologie geändert.

In diesem Thema wird erläutert, wie Management-Agents entfernt werden.

Agents aus Benutzeroberfläche entfernen

-

Wählen Sie den Agent in der Liste Agents aus, und klicken Sie auf das Aktionsmenü.

Abbildung 4-1: Agent löschen

-

Klicken Sie auf Agent löschen.

-

Klicken Sie zur Bestätigung auf Löschen.

Der Agent wird aus der Management Agent-Benutzeroberfläche entfernt, die Agent-Software wird jedoch nicht vom Zielhost gelöscht. Benutzer müssen sich beim Host anmelden und die Agent-Software manuell vom Host entfernen. Verwenden Sie unter Linux den Befehl rpm mit der Option -e.

Agents über Befehlszeilenschnittstelle entfernen

Wenn ein Agent über die Befehlszeilenschnittstelle entfernt wird, werden der Agent und die Agent-Software vom Host entfernt.

Linux mit RPM-Befehl

rpm-Befehl mit der Option -e aus.sudo rpm -e <rpm_name>Linux mit Deinstallationsskript

Führen Sie das Skript uninstaller.sh aus, wenn Sie den Agent mit den ZIP-Dateien installiert haben.

Die Ausgabe sieht wie folgt aus:

$ sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink/etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Wenn Sie den Management Agent mit einem externen Volume unter Linux installiert haben, entfernt das Management Agent-Deinstallationsskript alle Daten im Verzeichnis

/opt/oracle/mgmt_agent, und in einigen Betriebssystemen wird auch das Zielverzeichnis entfernt, auf das der symbolische Link verweist.

Fenster

Öffnen Sie ein Eingabeaufforderungsfenster, navigieren Sie zum Basisverzeichnis der Agent-Installation, und führen Sie das Skript uninstaller.bat aus.

C:\Oracle>mgmt_agent\uninstaller.bat

Removing agent from Management Agent Cloud Service

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Removing agent service from the host

Agent service was removed from the host successfully

Removing agent directories

Stellen Sie sicher, dass alle anderen Eingabeaufforderungsfenster geschlossen sind oder nicht auf das Home-Verzeichnis des Agent verweisen, bevor Sie das Skript uninstaller.bat ausführen.

Solaris

Führen Sie das Skript uninstaller.sh als Benutzer root aus.

Die Ausgabe sieht ungefähr folgendermaßen aus:

sudo bash /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected Oracle Linux Server (Red Hat family):

Stopping mgmt_agent...

Removing mgmt_agent daemon from systemd...

Removed symlink /etc/systemd/system/multi-user.target.wants/mgmt_agent.service.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.AIX

Führen Sie das Skript uninstaller.sh als Benutzer root aus.

Die Ausgabe sieht ungefähr folgendermaßen aus:

sudo sh /opt/oracle/mgmt_agent/agent_inst/bin/uninstaller.sh

Executing pre-remove step from uninstall

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Attempting to remove the Agent from Management Agent Cloud service, please do not interrupt...

Agent was removed from Management Agent Cloud service successfully.

Detected AIX:

Stopping mgmt_agent...

Waiting for mgmt_agent to exit...

Stopped mgmt_agent.

Removing mgmt_agent daemon...

0513-083 Subsystem has been Deleted.

Agent was removed from the host successfully.

Executing post-remove step from uninstall

Agent state directory was removed from the host successfully.Management Agent mit einem nicht standardmäßigen BS-Benutzer installieren

Oracle empfiehlt, die Management Agent-Installation mit dem Standard-BS-Benutzer mgmt_agent auszuführen. Je nach Ihren Anforderungen müssen Sie die Installation jedoch möglicherweise mit einem anderen BS-Benutzer ausführen.

In diesem Abschnitt wird beschrieben, wie Sie den Management Agent mit einem anderen Benutzer als mgmt_agent, dem Standard-BS-Benutzer, installieren.

Voraussetzungen

Wenn Sie einen anderen BS-Benutzer als mgmt_agent auswählen, um die Management Agent-Installation auf Linux- oder Unix-Systemen auszuführen, müssen folgende Überlegungen angestellt werden:

- Wählen Sie einen BS-Benutzer mit eingeschränkten Berechtigungen.

Der Standard-BS-Benutzer mgmt_agent ist ein BS-Benutzer mit der niedrigsten Berechtigung ohne Anmeldeshell. Wenn Sie stattdessen einen anderen BS-Benutzer auswählen, stellen Sie sicher, dass der ausgewählte Benutzer über eingeschränkte Berechtigungen verfügt.

- Management Agent ist eine Multi-Threaded-Anwendung, und jeder Thread (LWP) wird auf das BS-Benutzerlimit angerechnet. Stellen Sie sicher, dass der Benutzergrenzwert (

ulimit) fürmax user processesentsprechend festgelegt ist, indem Sie Folgendes prüfen:ulimit -uWenn Sie einen unzureichenden Grenzwert wählen, können Management Agent und Anwendungen instabil werden, die als ausgewählter BS-Benutzer ausgeführt werden.

- Geben Sie einen gültigen BS-Benutzer an, um die Management Agent-Installation auszuführen, und verwenden Sie ihn als Wert für die Variable

RUN_AGENT_AS_USER.Oracle empfiehlt, dass der ausgewählte BS-Benutzer über die geringsten Berechtigungen und keine Anmeldeshell verfügt.id -un <username>Beispiel 1:

Der BS-Benutzerid -un myexistingusermyexistinguserist vorhanden. Die Ausgabe gibt den Wert des ausgewählten Benutzers zurück und sieht ungefähr wie folgt aus:

Beispiel 2:myexistinguser

Der BS-Benutzerid -un mytestuser2mytestuser2ist nicht vorhanden und kein gültiger Benutzer. Die Ausgabe gibt keinen Benutzerwert zurück und sieht in etwa wie folgt aus:id: mytestuser2: no such user - Geben Sie die primäre Gruppe des Benutzers an, die als Wert für die Variable

AGENT_USER_GROUPverwendet werden soll.Stellen Sie sicher, dass der Wert fürAGENT_USER_GROUPdie primäre Benutzergruppe des ausgewählten BS-Benutzers ist.Hinweis

Die Verwendung einer sekundären Gruppe wird nicht unterstützt und kann zu einer Beschädigung des Management Agent führen.id -gn <username>Beispiel:id -gn myexistinguserDie Ausgabe sieht folgendermaßen aus:staff

Umgebungsvariablen festlegen und Management Agent installieren

- Legen Sie die folgenden Umgebungsvariablen fest:

Beispiel:RUN_AGENT_AS_USER=<selected_OS_user_for_ManagementAgent_installation> AGENT_USER_GROUP=<OS_primary_group_of_selected_OS_user>RUN_AGENT_AS_USER=myexistinguser AGENT_USER_GROUP=staff - Stellen Sie sicher, dass der BS-Benutzer

rootauf die obige Umgebungsvariable zugreifen kann.Standardmäßig werden die Umgebungsvariablen nicht mit dem Benutzer

rootgemeinsam verwendet. - Prüfen Sie, ob die Umgebungsvariablen ordnungsgemäß festgelegt sind, indem Sie den folgenden Befehl ausführen:

Beispiel: Die Ausgabe sieht wie folgt aus:sudo su echo $RUN_AGENT_AS_USER echo $AGENT_USER_GROUPmyexistinguser staffWennrootnicht auf die Umgebungsvariablen zugreifen kann, bearbeiten Sie die Datei/etc/sudoers, und fügen Sie Folgendes hinzu:Defaults env_keep+=RUN_AGENT_AS_USER Defaults env_keep+=AGENT_USER_GROUPMit den obigen Angaben wird sichergestellt, dass die Umgebungsvariablen

RUN_AGENT_AS_USERundAGENT_USER_GROUPbeibehalten werden und der Benutzerrootdarauf zugreifen kann.Nachdem Sie die Datei

/etc/sudoersaktualisiert haben, legen Sie die Umgebungsvariablen erneut fest, und prüfen Sie, obrootauf die Umgebungsvariablen zugreifen kann. -

Nachdem die Verifizierung abgeschlossen ist, können Sie die Management Agent-Installation starten: Melden Sie sich als

rootan, legen Sie die Umgebungsvariablen fest, und starten Sie die Management Agent-Installation.Je nach bevorzugter Methode können Sie die Anweisungen unter Management Agent unter Linux (RPM-Datei) installieren oder Management Agent unter Linux (ZIP-Datei) installieren befolgen.

Beispiel: Befolgen Sie die Anweisungen unter Management Agent unter Linux (RPM-Datei) installieren. Überspringen Sie in diesem Fall Schritt 1, da Sie bereits

rootsind und keinesudo-Berechtigungen erforderlich sind. Beginnen Sie mit Schritt 2:rpm -ivh <rpm_file_name.rpm>

Zugangsdaten in Management Agent erstellen und verwalten

Durch das Hinzufügen von Zugangsdaten zu einem Agent kann der Agent eine Verbindung zu Ressourcen herstellen, für die Zugangsdaten erforderlich sind, um Aktionen auszuführen.

- Option 1. Im Management Agent-Service empfiehlt Oracle, dass Sie die Oracle Cloud-Konsole oder die API verwenden, um benannte Zugangsdaten hinzuzufügen.

- Option 2. Sie können Quellzugangsdaten in den Konfigurationsdateien des Agent konfigurieren, damit der Agent Daten aus verschiedenen Quellen erfassen kann.

Option 1. Benannte Zugangsdaten auf einem Agent mit der Konsole und der API erstellen und verwalten

Benutzerszenarios

Benannte Zugangsdaten verwenden Vaults und Secrets, die mehr Sicherheit bieten, ohne Benutzernamen, Kennwörter oder andere IDs von Zugangsdaten in Konfigurationsdateien zu speichern. In OCI Vaults gespeicherte Secrets werden zentral gespeichert und verwaltet und können für Plug-ins oder Services, die auf dem Agent bereitgestellt sind, über mehrere benannte Zugangsdaten hinweg wiederverwendet werden.

Voraussetzungen

Bevor Sie benannte Zugangsdaten verwenden können, muss der Mandantenadministrator die folgenden Aufgaben ausführen.

- Stellen Sie sicher, dass die Management Agent-Version

250704.1404oder höher installiert ist. - Konfigurieren Sie Folgendes für Ihren Benutzer:

- Fügen Sie die Berechtigungen hinzu, die für benannte Zugangsdaten erforderlich sind. Informationen hierzu finden Sie unter Benutzerszenarios und Details zur Policy-Referenz für Management Agent-Service.

- Fügen Sie die folgende Policy für benannte Zugangsdaten hinzu. Informationen zum Management Agent finden Sie in Tabelle 2-1.

ALLOW GROUP <group-name> TO MANAGE management-agent-named-credentials IN <compartment_name> - Erstellen Sie ein Secret in einem Vault. Dazu benötigen Sie eine zusätzliche Berechtigung zum Erstellen eines Secrets. Informationen hierzu finden Sie unter Secret in einem Vault erstellen und Details zu Vault, Key Management und Secrets. Vault und Secret können sich in verschiedenen Compartments befinden. Und sowohl der Vault als auch das Secret können sich in einem anderen Compartment als der Agent befinden.

- Konfigurieren Sie die folgenden Berechtigungen, damit Sie das Secret-Bundle lesen können. Informationen hierzu finden Sie unter Details zu Vault, Key Management und Secrets.

- Zum Auflisten der Berechtigungen

VAULT_INSPECTundVAULT_READfür Vaults. - Zum Auflisten der Secrets

SECRET_INSPECT- undSECRET_READ-Berechtigungen.

- Zum Auflisten der Berechtigungen

- Konfigurieren Sie die Berechtigungen und Policys für die Agent-Ressource, um Folgendes auszuführen:

-

Erstellen Sie mit dem folgenden Beispiel eine dynamische Gruppe für die Agent-Ressource. Ersetzen Sie die

ocid1.compartment.oc1.agentcompartmentiddurch die Compartment-OCID für den Agent. Informationen hierzu finden Sie unter Dynamische Gruppe in der Konsole erstellen und Dynamische Gruppen verwalten.ALL {resource.type='managementagent', resource.compartment.id='ocid1.compartment.oc1.agentcompartmentid'} - Fügen Sie die folgende Policy hinzu, damit die dynamische Gruppe das Secret in einem bestimmten Compartment lesen kann. Ersetzen Sie

ocid1.compartment.oc1.secretcompartmentiddurch die Compartment-OCID für das Secret. Informationen hierzu finden Sie unter Policy-Anweisung aktualisieren.allow dynamic-group X to read secret-bundles in compartmentocid1.compartment.oc1.secretcompartmentid - Der Agent muss auch über Berechtigungen und Policys für alle OCI-Ressourcen verfügen, die beim Erstellen benannter Zugangsdaten verwendet werden. Beispiel: Wenn der Agent benannte Zugangsdaten für die Interaktion mit einer autonomen Datenbank verwendet, müssen Sie eine Policy erstellen, damit die dynamische Gruppe des Agents das Wallet der autonomen Datenbank lesen kann. Beispiel:

allow dynamic-group X to read autonomous-databases in compartment DB_COMPARTMENT

-

- Ein Operatorbenutzer mit der Berechtigung

MGMT_AGENT_NAMED_CREDENTIAL_APPLYund dann die Agents, auf die der Benutzer Zugriff hat, können benannte Zugangsdaten verwenden, um Aktionen auszuführen, ohne Zugriff auf Kennwörter zu haben. Ein Benutzer mit dieser Berechtigung kann den Vault oder die Secret-OCIDs, die in den benannten Zugangsdaten enthalten sind, nicht anzeigen. - Ein Administratorbenutzer mit den folgenden Berechtigungen kann die Standard-CRUD-Vorgänge für benannte Zugangsdaten ausführen und hat keinen Zugriff auf das Bundle der Secrets aus dem Vault.

-

MGMT_AGENT_NAMED_CREDENTIAL_CREATE -

MGMT_AGENT_NAMED_CREDENTIAL_UPDATE -

MGMT_AGENT_NAMED_CREDENTIAL_DELETE

-

- Wenn ein Benutzer die Berechtigung

MGMT_AGENT_DELETEhat, kann der Benutzer die Agent-Ressource löschen, und alle zugehörigen benannten Zugangsdaten werden ebenfalls gelöscht.Hinweis

Das Löschen eines Agent oder benannter Zugangsdaten wirkt sich nicht auf das im OCI-Vault gespeicherte Secret aus.

Benannte Zugangsdaten mit der Oracle Cloud-Konsole erstellen

In der Oracle Cloud-Konsole können Sie benannte Zugangsdaten hinzufügen, bearbeiten oder löschen.

- Öffnen Sie das Navigationsmenü, und wählen Sie Observability and Management aus. Wählen Sie unter Management Agent die Option Agents aus.

- Wählen Sie das Compartment aus, das die Agents enthält, die Sie auflisten möchten. Wählen Sie die Option zum Einschließen von Sub-Compartments aus, um einen Überblick über die Agent-Details im ausgewählten Compartment einschließlich der untergeordneten Compartments zu erhalten.

- Wählen Sie im Menü Aktionen die Option Benannte Zugangsdaten verwalten aus.

- Sie können auch zur Seite Agent-Details gehen, die Option Weitere Aktionen auswählen und dann Benannte Zugangsdaten verwalten auswählen.

- Geben Sie Zugangsdatenname ein. Optional können Sie eine Beschreibung eingeben.

- Wählen Sie den Typ der Zugangsdaten, die Sie hinzufügen möchten, aus der Dropdown-Liste Zugangsdatentyp aus.

- Geben Sie für jedes Feld oder Attribut des ausgewählten Zugangsdatentyps einen Wert ein, oder wählen Sie eine Ressourcen-ID aus, oder wählen Sie einen Vault und eine Secret-ID aus.

Wenn die Ressource in einem anderen Compartment vorhanden ist, können Sie Compartment ändern auswählen, um das Compartment zu ändern und den Wert der Ressource zu suchen.

- Um Tags hinzuzufügen, wählen Sie Erweiterte Optionen anzeigen aus.

- Um Tags hinzuzufügen, wählen Sie einen Tag-Namespace aus, geben einen Tagschlüssel und einen Tagwert ein, und wählen Sie Tag hinzufügen aus. Sie können den Zugriff auf die Zugangsdaten einschränken, indem Sie Tags hinzufügen. Wenn Sie über die Berechtigungen verfügen, die zum Erstellen benannter Zugangsdaten erforderlich sind, sind Sie auch berechtigt, Freiformtags hinzuzufügen. Um ein definiertes Tag hinzuzufügen, benötigen Sie auch die Berechtigungen für den Namespace des Tags. Weitere Informationen finden Sie unter Überblick über Tagging. Außerdem erfahren Sie, wie Sie ein Tag hinzufügen, wenn Sie eine Ressource erstellen. Informationen hierzu finden Sie unter Mit Ressourcentags arbeiten.

- Um ein Tag zu löschen, wählen Sie X aus.

- Wählen Sie Speichern aus, um dem Agent die benannten Zugangsdaten hinzuzufügen. Wenn Sie die benannten Zugangsdaten nicht speichern können, bestätigen Sie, dass Sie alle erforderlichen Felder eingegeben haben.

Wenn die benannten Zugangsdaten gespeichert werden, wird eine Arbeitsanforderung an den Agent gesendet. Nach Abschluss der Arbeitsanforderung kann der Agent diese benannten Zugangsdaten verwenden, um verschiedene Aufgaben über mehrere Plug-ins oder Services auszuführen, die auf dem Agent bereitgestellt sind.

Hinweis

Wenn die Arbeitsanforderung nicht erfolgreich verläuft, prüfen Sie, ob der Agent die BerechtigungSECRET_READhat, um auf die Vault Secrets zuzugreifen und den VorgangGetSecretauszuführen. Informationen hierzu finden Sie unter Details zu Vault, Key Management und Secrets.So bearbeiten oder löschen Sie benannte Zugangsdaten für einen Agent:

- Suchen Sie den Agent, den Sie aktualisieren möchten. So können Sie:

- Gehen Sie zur Listenseite Agents. Wählen Sie neben dem Agent, den Sie aktualisieren möchten, das Menü Aktionen und dann Benannte Zugangsdaten verwalten aus.

- Sie können auch zur Seite Agent-Details gehen, die Option Weitere Aktionen auswählen und dann "Benannte Zugangsdaten verwalten" auswählen.

- Wählen Sie Bearbeiten oder Löschen aus. Sie können die Vault-Details für den Benutzernamen und das Kennwort bearbeiten. Sie können den Zugangsdatennamen oder -typ nicht bearbeiten.

Hinweis

Wenn Sie benannte Zugangsdaten löschen, die aktiv verwendet werden, wird das Monitoring für die Quelle auf dem Agent möglicherweise unterbrochen.

- Suchen Sie den Agent, den Sie aktualisieren möchten. So können Sie:

Eine Liste der API zur Verwaltung benannter Zugangsdaten finden Sie unter Benannte Zugangsdaten für Management Agent.

Benannte Zugangsdaten mit OCI-CLI erstellen und verwalten

Eine Liste der CLI-Befehle zum Verwalten benannter Zugangsdaten finden Sie unter Benannte Zugangsdaten für Oracle Cloud Infrastructure-CLI für Management Agent.

Nachdem Sie die benannten Zugangsdaten im Management Agent-Service erstellt haben, können sie in anderen Oracle Cloud Infrastructure-(OCI-)Services verwendet werden, die benannte Zugangsdaten unterstützen. Einzelheiten finden Sie im jeweiligen OCI-Service.

Beispiel: Wenn Sie den Ops Insights-Service verwenden, prüfen Sie die Verbindungseigenschaften unter Autonome Datenbanken aktivieren und Support für vollständige Features in der Dokumentation Ops Insights.

Option 2. Quellzugangsdaten auf Agent-Ebene erstellen und verwalten

Nachdem Sie Plug-ins auf einem Management-Agent bereitgestellt haben, müssen Sie möglicherweise Quellzugangsdaten konfigurieren, damit der Agent Daten aus verschiedenen Quellen erfassen kann.

Jede Datenquelle verwaltet Zugangsdaten auf eine andere Weise. Die Konfiguration von Quellzugangsdaten ist spezifisch für den Typ des Plug-ins oder Service, das auf dem Agent bereitgestellt wurde. Weitere Informationen finden Sie in der Dokumentation zum Plug-in bzw. Service.

Quellzugangsdatenarten

Im Zugangsdatenspeicher des Agents können Zugangsdaten gespeichert werden, die vom Agent erkannt werden können (z.B. Oracle Database-Zugangsdaten) oder die nur vom jeweiligen Service verstanden werden können. Der Agent validiert integrierte Zugangsdatentypen, akzeptiert jedoch auch andere Freiformtypen ohne Validierung.

Freiform-Zugangsdaten

Ein Benutzer kann Zugangsdaten jedes Typs definieren, die mindestens eine sensible Eigenschaft aufweisen. Da es sich um Freiform-Zugangsdaten handelt, können sie nicht klassifiziert werden.

Beispiel:

SSHKeyCreds

Zugangsdaten des SSH-RSA-Schlüssels, wobei der Agent die Zugangsdaten des SSH-Schlüssels benötigt.

Dies ist ein Beispiel für das Aussehen der Zugangsdaten. Bei SSHUserName, SSHPrivateKey und SSHPublicKey muss die Groß-/Kleinschreibung beachtet werden.

{"source":"<DATA_SOURCE_NAME>",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"SSHUserName","value":"<USER_NAME>"},

{"name":"SSHPrivateKey","value":"<RSA_PRIVATE_KEY>"},

{"name":"SSHPublicKey","value":"<PUBLIC KEY>"]}

Beispiel:

{"source":"host.myvm.example.com",

"name":"OSCreds",

"type":"SSHKeyCreds",

"description":"SSH keys for a user",

"properties":[

{"name":"SSHUserName","value":"username"},

{"name":"SSHPrivateKey","value":"-----BEGIN RSA PRIVATE KEY-----<RSA_PRIVATE_KEY>-----END RSA PRIVATE KEY-----"},

{"name":"SSHPublicKey","value":"-----BEGIN PUBLIC KEY-----<PUBLIC KEY>-----END PUBLIC KEY-----"]}

Integrierte Zugangsdaten

Zugangsdatentyp für Managementgateways und Proxys

ProxyCreds

Diese Zugangsdaten werden zur Authentifizierung von Management Gateway- oder Netzwerkproxys verwendet.

GatewayServerHost. Beispiel:GatewayServerHost=myproxy.example.comGatewayServerPort. Beispiel:GatewayServerPort=80

ProxyUser: Der Benutzername für die Authentifizierung beim Proxy.ProxyPassword: Das Kennwort zur Authentifizierung des Benutzers.

{"source":"<DATA_SOURCE_NAME>",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"ProxyUser","value":"<USER_NAME>"},

{"name":"ProxyPassword","value":"<USER_PASSWORD>"}]}

Beispiel:

{"source":"agent.ocid1.managementagent.unique-identifier",

"name":"ManagementAgent-Proxy",

"type":"ProxyCreds",

"description":"Proxy Credentials",

"properties":[

{"name":"ProxyUser","value":"user-name"},

{"name":"ProxyPassword","value":"example-password"}]}

Diese Zugangsdaten werden vom Agent zur Kommunikation mit Oracle Cloud Infrastructure-Services verwendet. Das Ändern des Formats oder das Entfernen von Zugangsdaten kann sich negativ auf die Fähigkeit des Agent auswirken, mit Oracle Cloud Infrastructure-Services zu kommunizieren.

Zugangsdatentyp für Datenbanken

DBCreds

Diese Zugangsdaten werden zur Authentifizierung bei einer Oracle-Datenbank mit dem TCP-Protokoll verwendet.

DBUserName: Der Datenbankbenutzername.DBPassword: Das Kennwort des Datenbankbenutzers.DBRole: Die Rolle des Datenbankbenutzers. Mögliche Werte: SYSDBA, SYSOPER, NORMAL. Wenn der Wert nicht angegeben ist, wird NORMAL verwendet.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"}]}

Beispiel:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"}]}

DBANOCreds

Diese Zugangsdaten werden zur Authentifizierung bei einer Oracle-Datenbank mit dem TCP-Protokoll verwendet.

DBUserName: Der Datenbankbenutzername.DBPassword: Das Kennwort des Datenbankbenutzers.DBRole: Die Rolle des Datenbankbenutzers. Mögliche Werte: SYSDBA, SYSOPER, NORMAL. Wenn der Wert nicht angegeben ist, wird NORMAL verwendet.DBEncryptionTypes: Die durch Komma getrennte Liste der Verschlüsselungsalgorithmen in Klammern.DBEncryptionLevel: Die vom Client angegebene Verschlüsselungsebene. Mögliche Werte: REJECTED, ACCEPTED, REQUESTED, REQUIRED. Wenn der Wert nicht angegeben ist, wird der Standardwert der ANO-Services verwendet.DBChecksumTypes: Die durch Komma getrennte Liste der Prüfsummenalgorithmen in Klammern.DBChecksumLevel: Die vom Client angegebene Integritätsebene (REJECTED, ACCEPTED, REQUESTED, REQUIRED). Wenn der Wert nicht angegeben ist, wird der Standardwert der ANO-Services verwendet.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"DBRole","value":"<DB_ROLE>"},

{"name":"DBEncryptionTypes","value":"<DB_ENCRYPTION_TYPE>"},

{"name":"DBEncryptionLevel","value":"<DB_ENCRYPTION_LEVEL>"},

{"name":"DBChecksumTypes","value":"<DB_CHECKSUM_TYPE>"},

{"name":"DBChecksumLevel","value":"<DB_CHECKSUM_LEVEL>"}]}

Beispiel:

{"source":"auditvault_db.myhost",

"name":"SQLCreds",

"type":"DBANOCreds",

"description":"This is a credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"sys"},

{"name":"DBPassword","value":"sys"},

{"name":"DBRole","value":"SYSDBA"},

{"name":"DBEncryptionTypes","value":"(AES256,AES192,AES128,3DES168,3DES112)"},

{"name":"DBEncryptionLevel","value":"REQUIRED"},

{"name":"DBChecksumTypes","value":"(SHA2)"},

{"name":"DBChecksumLevel","value":"REQUESTED"}]}

DBTCPSCreds

Diese Zugangsdaten werden für die Authentifizierung mit TCPS verwendet.

DBUserName: Der Datenbankbenutzername.DBPassword: Das Kennwort des Datenbankbenutzers.DBRole: Die Rolle des Datenbankbenutzers. Mögliche Werte: SYSDBA, SYSOPER, NORMAL. Wenn der Wert nicht angegeben ist, wird NORMAL verwendet.ssl_trustStoreType: Der Typ des Truststores.ssl_trustStoreLocation: Der Speicherort des Truststore-Wallets im Dateisystem. Der Agent-Benutzer muss darauf zugreifen können.ssl_trustStorePassword: Das Kennwort für das Truststore-Wallet.ssl_keyStoreType: Der Typ des Keystores.ssl_keyStoreLocation: Der Speicherort des Keystore-Wallets im Dateisystem. Der Agent-Benutzer muss darauf zugreifen können.ssl_keyStorePassword: Das Kennwort für das Keystore-Wallet.ssl_server_cert_dn: Der Domainname des Serverzertifikats.Hinweis

Ab Management Agent-Version: 230207.1529 (Februar 2023) ist die Eigenschaftssl_server_cert_dnoptional. (Beispiel:{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}).Wenn das Server-Wallet einen Wert enthält, kann der Benutzer ihn in den Zugangsdaten angeben. Wenn es im Wallet fehlt, muss der Benutzer es überhaupt nicht in den Zugangsdaten angeben.

Bei früheren Versionen erwartet der Management Agent, dass die Zugangsdaten diese Eigenschaft enthalten. Um jedoch anzugeben, dass kein Wert für

ssl_server_cert_dnvorhanden ist, muss der Benutzer den Wert "unknownDn" angeben.

{"source":"<DATA_SOURCE_NAME>",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"<DESCRIPTION>",

"properties":[

{"name":"DBUserName","value":"<DB_USER_NAME>"},

{"name":"DBPassword","value":"<DB_USER_PASSWORD>"},

{"name":"ssl_trustStoreType","value":"<STORE_TYPE>"},

{"name":"ssl_trustStoreLocation","value":"<STORE_LOCATION>"},

{"name":"ssl_trustStorePassword","value":"<STORE_PASSWORD>"},

{"name":"ssl_keyStoreType","value":"<KEY_STORE_TYPE>"},

{"name":"ssl_keyStoreLocation","value":"<KEY_STORE_LOCATION>"},

{"name":"ssl_keyStorePassword","value":"<KEY_STORE_PASSWORD>"},

{"name":"ssl_server_cert_dn","value":"<SERVER_CERT_DN>"}]}

Beispiel:

{"source":"auditvault_db.myhost_pdb1_regress",

"name":"SQLCreds",

"type":"DBTCPSCreds",

"description":"This is a TCPS credential that can be used for operations on DATASAFE databases.",

"properties":[

{"name":"DBUserName","value":"C#AUDIT"},

{"name":"DBPassword","value":"example-password"},

{"name":"ssl_trustStoreType","value":"JKS"},

{"name":"ssl_trustStoreLocation","value":"/home/jks_wallets/ewalletT.jks"},

{"name":"ssl_trustStorePassword","value":"example-password"},

{"name":"ssl_keyStoreType","value":"JKS"},

{"name":"ssl_keyStoreLocation","value":"/home/jks_wallets/ewalletK.jks"},

{"name":"ssl_keyStorePassword","value":"example-password"},

{"name":"ssl_server_cert_dn","value":"CN=myvm.example.com"}]}Zugangsdaten hinzufügen oder aktualisieren

Um Zugangsdaten hinzuzufügen oder zu aktualisieren, verwenden Sie das Skript credential_mgmt.sh mit dem Vorgang upsertCredentials.

Das Skript credential_mgmt.sh befindet sich im Verzeichnis /opt/oracle/mgmt_agent/agent_inst/bin.

Syntax

credential_mgmt.sh -o upsertCredentials -s [service-name]Für Management-Agents, die auf Compute-Instanzen mit dem Oracle Cloud Agent-Plug-in ausgeführt werden, befindet sich das Skript credential_mgmt.sh im Verzeichnis /var/lib/oracle-cloud-agent/plugins/oci-managementagent/polaris/agent_inst/bin.

-

Erstellen Sie eine

JSON-Datei mit den Zugangsdateninformationen.Das folgende Beispiel zeigt das Format des Zugangsdatentyps für eine datasafe_db-Quelle mit dem Namen orcl123:

{"source":"datasafe_db.orcl123", "name":"audit_cred", "description":"This is the audit credential for orcl123 Oracle RDBMS system.", "properties":[ {"name":"username","value":"CLEAR[scott]"}, {"name":"password","value":"CLEAR[tiger]"}] }Beispiel: Sie können die Datei als my_credentials.json speichern.

-

Fügen Sie die Zugangsdaten mit einer JSON-Datei hinzu.

credential_mgmt.sh -o upsertCredentials -s [service-name]Beispiel: Sie können den folgenden Befehl für den DataSafe-Service mit der Datei

my_credentials.jsonausführen:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o upsertCredentials -s datasafe -

Löschen Sie die in Schritt 1 erstellte

JSON-Datei.Die

JSON-Zugangsdatendatei enthält sensible Informationen. Kunden sind für das Löschen derJSON-Zugangsdatendatei verantwortlich, nachdem der Vorgang zum Hinzufügen oder Aktualisieren der Zugangsdaten abgeschlossen wurde.

Zugangsdaten löschen

Um Zugangsdaten zu löschen, verwenden Sie das Skript credential_mgmt.sh mit dem Vorgang deleteCredentials.

Das Skript credential_mgmt.sh befindet sich im Verzeichnis /opt/oracle/mgmt_agent/agent_inst/bin.

Syntax

credential_mgmt.sh -o deleteCredentials -s [service-name]-

Erstellen Sie eine

JSON-Datei im folgenden Format:{"source":"datasafe_db.orcl123" "name":"audit_cred"}Beispiel: Sie können die Datei als my_credentials.json speichern.

-

Löschen Sie die Zugangsdaten mit einer JSON-Datei.

credential_mgmt.sh -o deleteCredentials -s [service-name]Beispiel: Sie können den folgenden Befehl für den DataSafe-Service mit der Datei

my_credentials.jsonausführen:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o deleteCredentials -s datasafe -

Löschen Sie die in Schritt 1 erstellte

JSON-Datei.Die

JSON-Zugangsdatendatei enthält sensible Informationen. Kunden sind für das Löschen derJSON-Zugangsdatendatei verantwortlich, nachdem der Vorgang zum Löschen der Zugangsdaten abgeschlossen wurde.

Zugangsdatenalias hinzufügen oder aktualisieren

Um einen Zugangsdatenalias hinzuzufügen oder zu aktualisieren, verwenden Sie das Skript credential_mgmt.sh mit dem Vorgang aliasCredentials.

Das Skript credential_mgmt.sh befindet sich im Verzeichnis /opt/oracle/mgmt_agent/agent_inst/bin.

Syntax

credential_mgmt.sh -o aliasCredentials -s [service-name]-

Erstellen Sie eine

JSON-Datei im folgenden Format:{"alias": {"source":"datasafe_db.orcl123", "name":"audit_cred"}, "credential": {"source":"datasafe_db.host.1521.orcl123", "name":"datasafe_cred"}}Beispiel: Sie können die Datei als my_credentials.json speichern.

-

Fügen Sie den Zugangsdatenalias mit einer JSON-Datei hinzu.

credential_mgmt.sh -o aliasCredentials -s [service-name]Beispiel: Sie können den folgenden Befehl für den DataSafe-Service mit der Datei

my_credentials.jsonausführen:cat my_credentials.json | sudo -u mgmt_agent /opt/oracle/mgmt_agent/agent_inst/bin/credential_mgmt.sh -o aliasCredentials -s datasafe -

Löschen Sie die in Schritt 1 erstellte

JSON-Datei.Die

JSON-Zugangsdatendatei enthält sensible Informationen. Kunden sind für das Löschen derJSON-Zugangsdatendatei verantwortlich, nachdem der Vorgang zum Hinzufügen oder Aktualisieren des Zugangsdatenalias abgeschlossen wurde.

Zugangsdatenalias löschen

Um einen Zugangsdatenalias zu löschen, verwenden Sie das Skript credential_mgmt.sh mit dem Vorgang unaliasCredentials.

Das Skript credential_mgmt.sh befindet sich im Verzeichnis /opt/oracle/mgmt_agent/agent_inst/bin.

Syntax

credential_mgmt.sh -o unaliasCredentials -s [service-name]-

Erstellen Sie eine

JSON-Datei im folgenden Format:{"source":"datasafe_db.orcl123", "name":"audit_cred"}Beispiel: Sie können die Datei als my_credentials.json speichern.

-

Löschen Sie den Zugangsdatenalias mit einer JSON-Datei.