Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Mit Oracle Cloud Infrastructure DNS native Domains auflösen

Einführung

OraStage ist ein führendes Unternehmen im Energiesektor, das sich auf Lösungen für erneuerbare Energien und innovative Energietechnologien spezialisiert hat. Das Unternehmen kündigte eine strategische Entscheidung an, seine Workloads auf Oracle Cloud Infrastructure (OCI) zu migrieren, um Performance, Skalierbarkeit und Sicherheit zu verbessern.

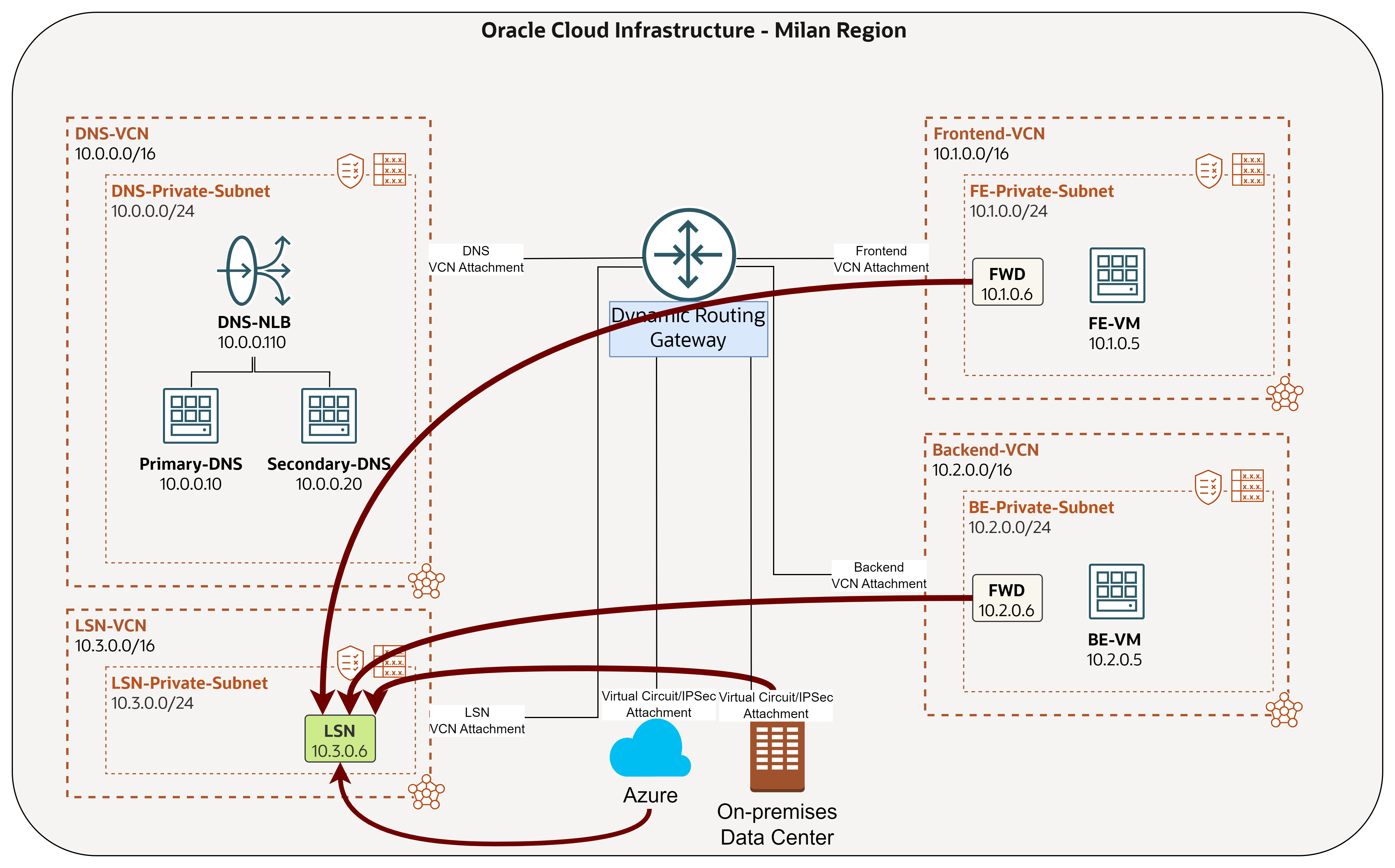

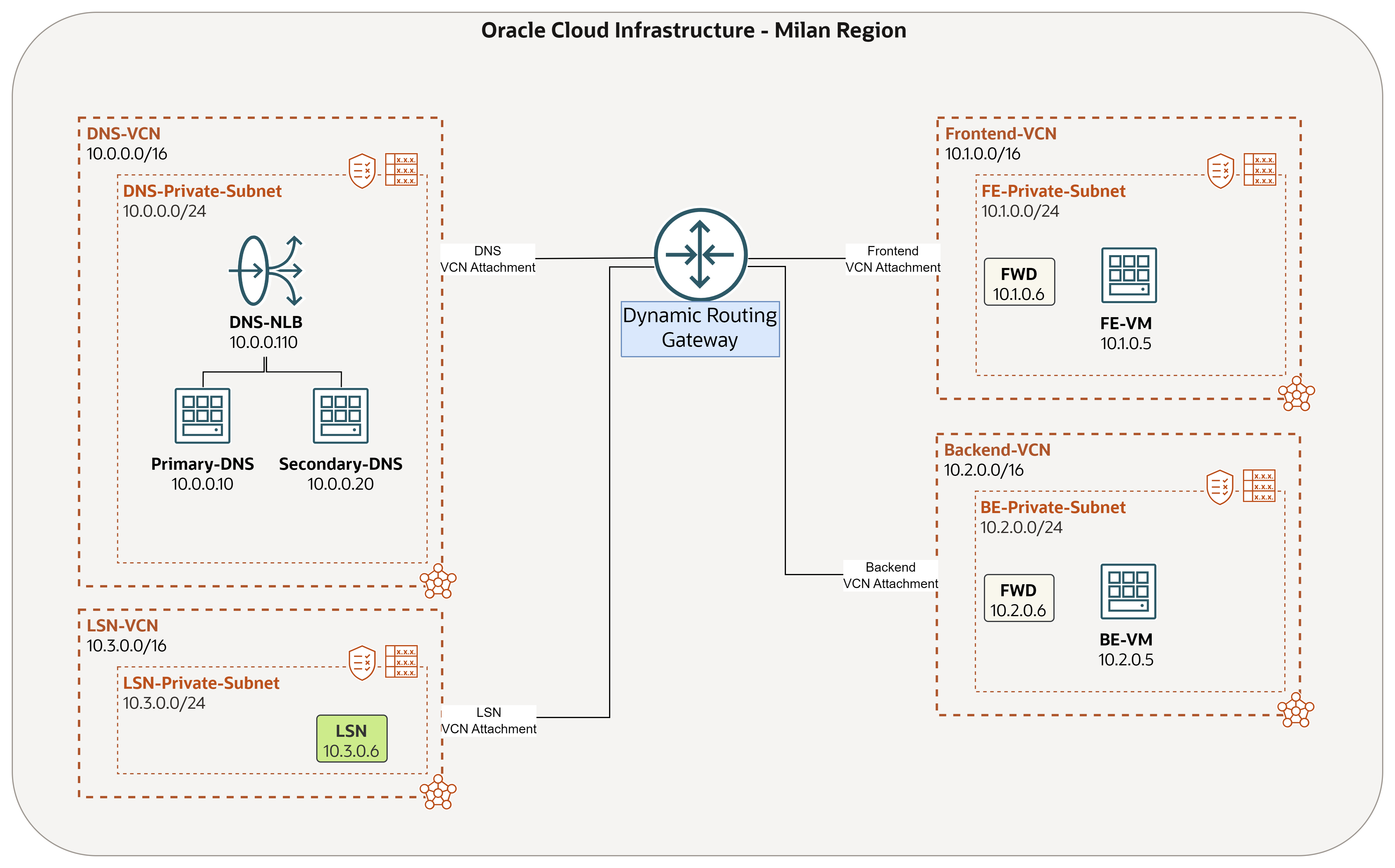

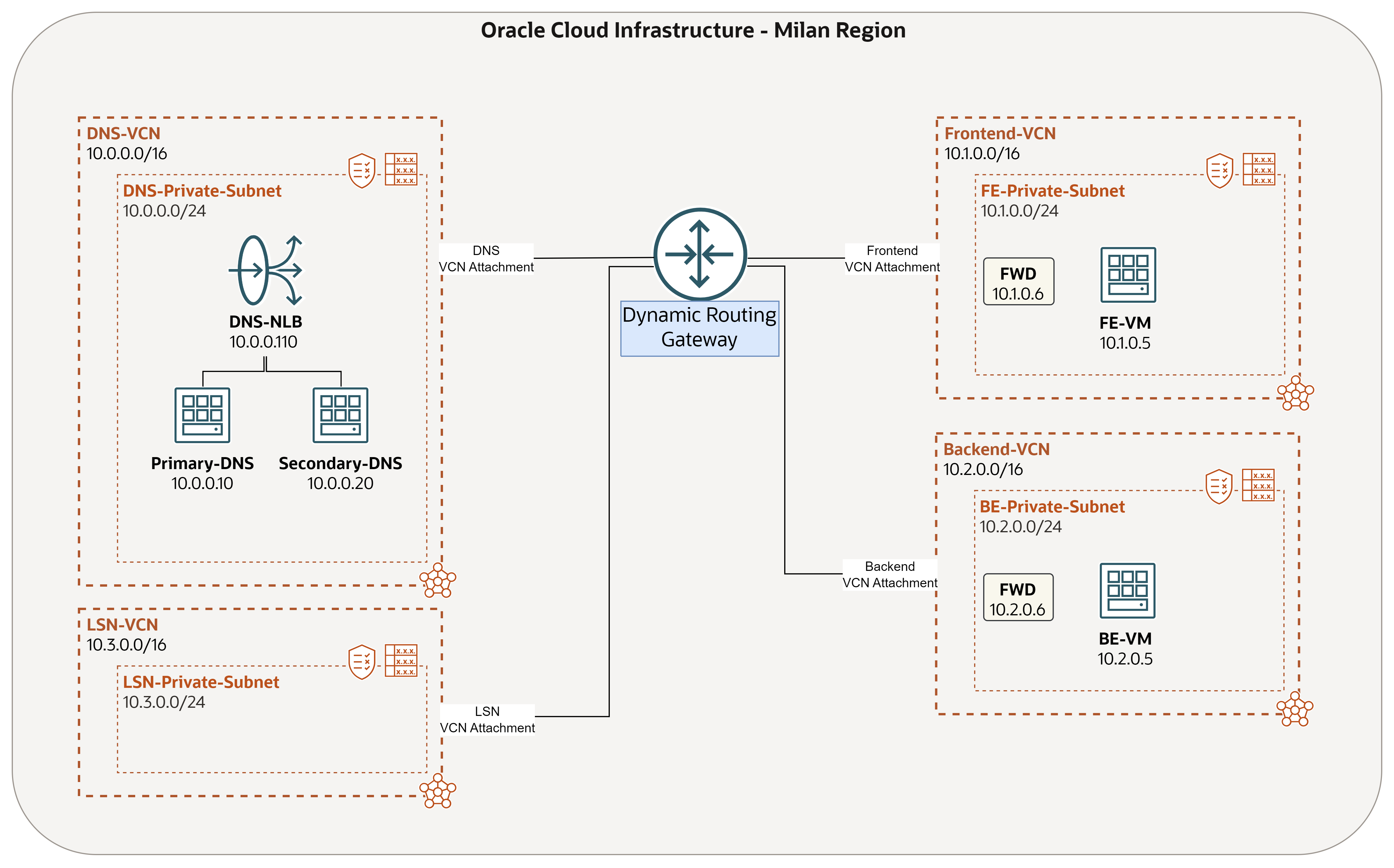

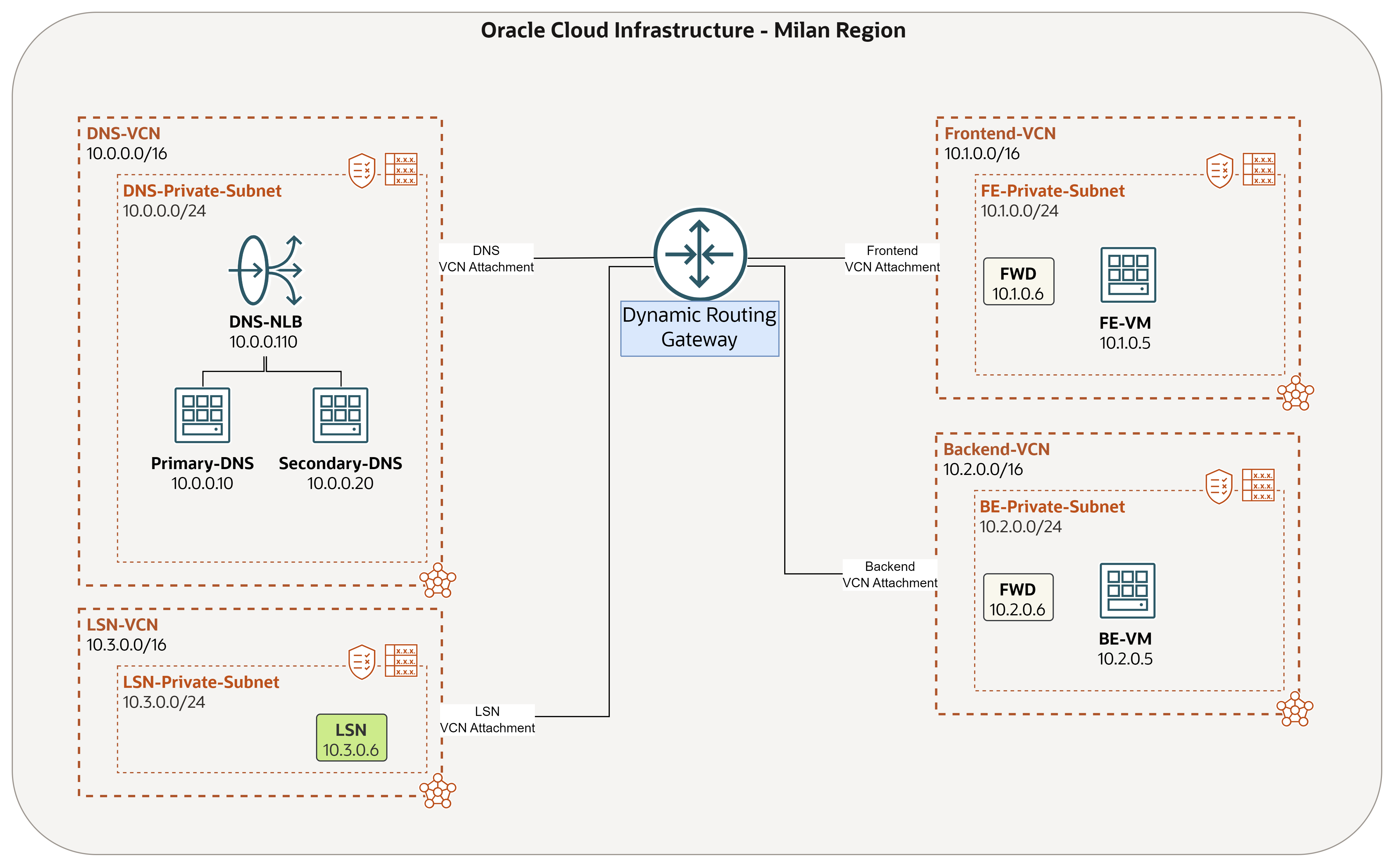

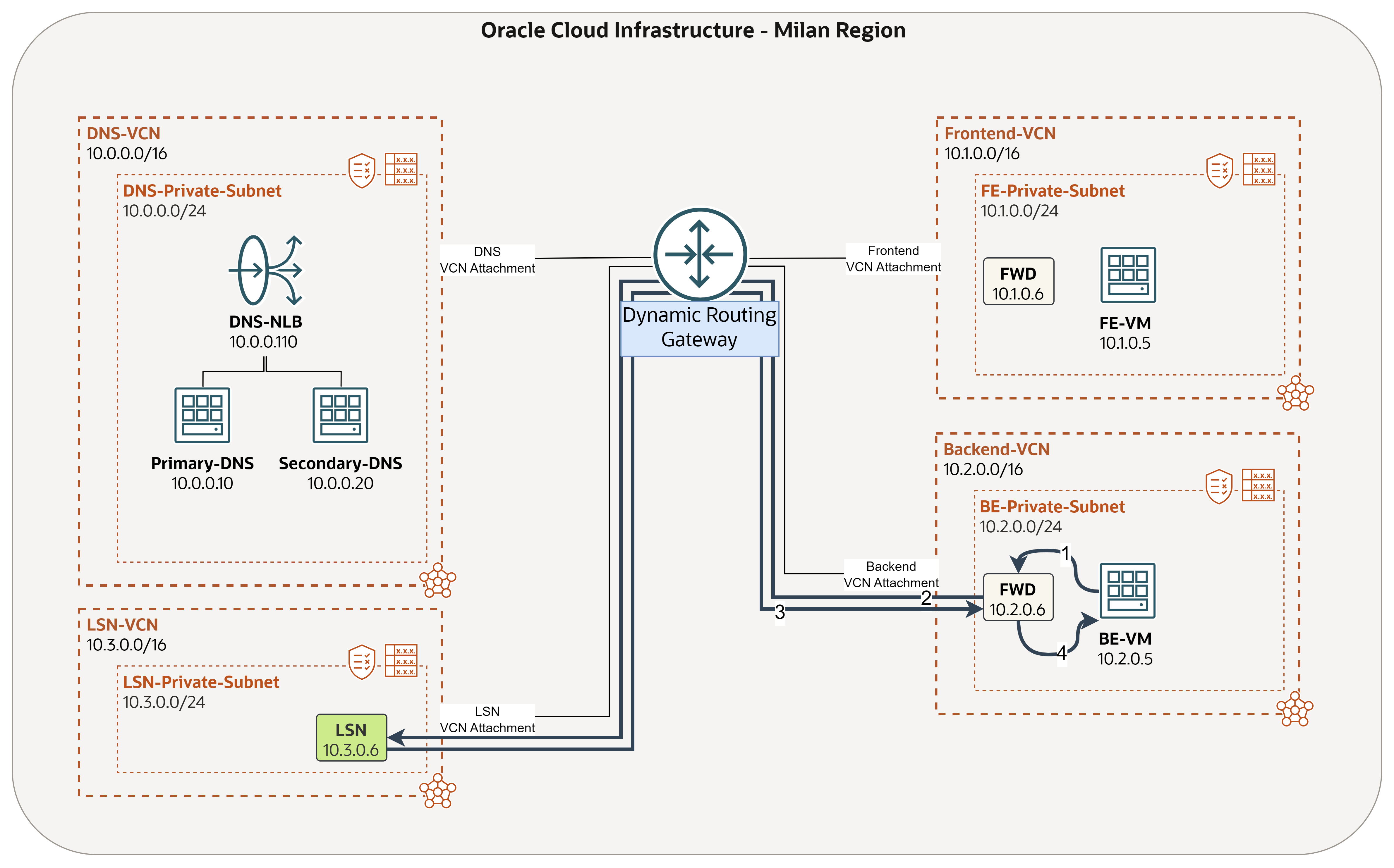

Unter Berücksichtigung der spezifischen Anforderungen und Bedingungen, die OraStage dargelegt hat, benötigt das Unternehmen eine hybride Domain Name System (DNS)-Lösung in der Cloud, und hybride bedeutet hier, Ihr eigenes Berkeley Internet Name Domain Version 9 (BIND9) DNS-System zusätzlich zum OCI DNS-Service verwenden, wobei die endgültige Architektur, die sie erstellen möchten, in der folgenden Abbildung dargestellt wird.

OraStage DNS-Anforderungen:

-

Das Unternehmen verfügt über mehrere interne Domains und Subdomains. Alle müssen mit ihrem BIND9-DNS in OCI aufgelöst werden. Dabei verwaltet OraStage alle zugehörigen Zonen und Datensätze. Eine dieser Domains ist

orastage.com, die wir in diesem Tutorial verwenden werden. Daher muss jede Abfrage anorastage.coman ihre BIND9 weitergeleitet werden. -

In einigen Fällen müssen sie OCI-native Domains (

oraclevcn.com,oraclecloud.comusw.) dennoch auflösen. Dazu werden private OCI-DNS-Komponenten verwendet: private Ansichten, Weiterleitung von Endpunkten und Regeln sowie Listening-Endpunkte. -

Alle Abfragen müssen von einer pfSense-Firewallinstanz geprüft werden.

-

Um Single Point of Failure zu vermeiden, plant OraStage, einen anderen DNS-Server zu verwenden und den OCI Load Balancer zu nutzen, um Abfragen zwischen primärem und sekundärem DNS zu verteilen.

Diese Tutorial-Serie wird Sie Schritt für Schritt führen, um die oben beschriebenen Anforderungen zu erfüllen und die gesamte Lösung von Grund auf neu zu erstellen. Sie können einfach zu jedem Tutorial aus der folgenden Liste navigieren:

-

Tutorial 1: DNS BIND9 in OCI konfigurieren. Erfahren Sie, wie Sie BIND9 auf einer Compute-Instanz installieren und konfigurieren, sodass es zum lokalen DNS-Server für zwei Testumgebungen in OCI wird. Diese Umgebungen bestehen aus "Frontend"- und "Backend"-Servern, die jeweils in einem separaten Spoke-Netzwerk gehostet werden. Der BIND9-Server verarbeitet alle DNS-Abfragen, die an

orastage.comweitergeleitet werden. -

Tutorial 2: High Availability für das DNS-Szenario BIND9 in OCI implementieren. Dieses Tutorial konzentriert sich auf das Hinzufügen eines sekundären BIND9-Servers und das Konfigurieren eines Network Load Balancers (NLB), um DNS-Traffic zwischen beiden Servern zu verteilen. DNS-Abfragen an

orastage.comwerden an die NLB-IP weitergeleitet, mit der die Last zwischen dem primären und dem sekundären BIND9-Server ausgeglichen wird. Wenn ein Server nicht mehr verfügbar ist, wird die DNS-Auflösung ohne Serviceunterbrechung fortgesetzt. -

Tutorial 3: Native Domains mit OCI-DNS auflösen. Konzentrieren Sie sich nur auf einen bestimmten Anwendungsfall, in dem wir native DNS-Komponenten in OCI verwenden, falls native Domains wie

oraclevcn.comundoraclecloud.comaufgelöst werden müssen. BIND9 DNS wird in diesem Tutorial nicht verwendet. -

Tutorial 4: Sicherheit mit der pfSense-Firewall zur DNS-Architektur hinzufügen. Konzentrieren Sie sich auf die Installation einer pfSense-Firewall im Hub-VCN in OCI, und führen Sie die erforderliche Netzwerkkonfiguration aus, um den gesamten Ost-West-Traffic einschließlich DNS-Abfragen (in den letzten Tutorials ausgeführt) über die zu prüfende Firewall weiterzuleiten.

Überblick

In diesem Tutorial konzentrieren wir uns auf die Handhabung von OCI-nativen Domains wie oraclevcn.com und oraclecloud.com. In diesem Abschnitt werden wir uns von der Auflösung benutzerdefinierter Domains wie orastage.com mit BIND9 entfernen und stattdessen die integrierten DNS-Funktionen von OCI untersuchen.

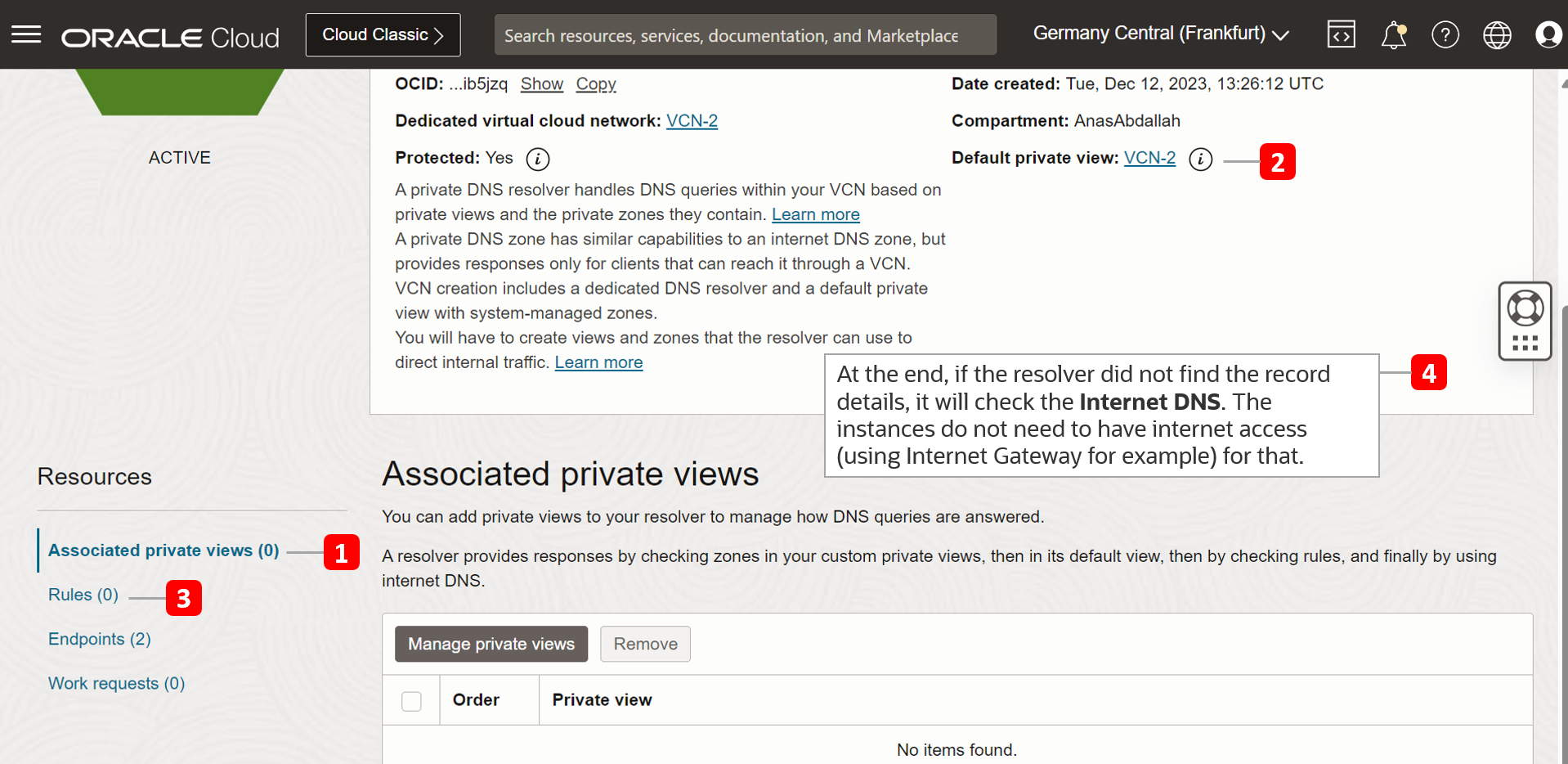

Wir werden uns mit den Komponenten von OCI Private DNS und den Schlüsselelementen bei der Abfrageverarbeitung befassen, die bei der Verwaltung des DNS-Traffics in privaten OCI-Netzwerken eine entscheidende Rolle spielen. Sie werden feststellen, dass wir sie bereits in einigen Teilen von Tutorial 1 und Tutorial 2 verwendet haben. Folgende Komponenten sind verfügbar:

-

Private DNS-Zone: Enthält DNS-Daten, auf die nur aus einem VCN zugegriffen werden kann, wie private IP-Adressen. Eine private DNS-Zone ähnelt einer Internet-DNS-Zone, bietet aber nur für Clients Antworten, die die Zone über ein VCN erreichen können. Jede Zone gehört zu einer einzelnen Ansicht.

-

Private DNS-Ansicht: Eine Gruppierung privater Zonen. Jede Ansicht kann mit einem Resolver verknüpft werden, um zu steuern, wie DNS-Abfragen aufgelöst werden. Eine einzelne Ansicht kann von mehreren Resolvern verwendet werden, sodass private DNS-Daten über verschiedene VCNs hinweg gemeinsam verwendet werden können. Jede Zone kann nur Teil einer Ansicht sein.

Beispiel: Sie haben zwei neue VCNs erstellt: VCN-A und VCN-B. Standardmäßig können sich Ressourcen in VCN-A ohne zusätzliche Konfiguration gegenseitig auflösen, da ihre Datensätze in derselben privaten Zone gespeichert sind, die sich in einer privaten VCN-Ansicht befindet. Gleiches gilt für VCN-B. Wenn Ressourcen in VCN-A jedoch Ressourcen in VCN-B auflösen sollen, müssen Sie die private Ansicht von VCN-B mit dem VCN-A-Resolver verknüpfen. Wenn Ressourcen in VCN-B Ressourcen in VCN-A auflösen sollen, müssen Sie die private Ansicht von VCN-A mit dem VCN-B-Resolver verknüpfen.

-

Privater DNS-Resolver: Ein dedizierter privater DNS-Resolver von VCN stellt Antworten auf DNS-Abfragen in der folgenden Reihenfolge bereit: Zuerst prüft er die Zonen in den angehängten privaten Ansichten, dann in der Standardansicht, dann durch Prüfen der Weiterleitungsregeln und schließlich mit Internet-DNS. Es ist im Grunde die Engine, die nach Antworten auf die Abfragen Ihrer Instanz sucht.

Beispiel: Der folgende Screenshot zeigt eine VCN-Resolverseite. Die Folge beim Auflösen einer Abfrage aus einer Instanz in diesem VCN sieht folgendermaßen aus:

-

Endpunkte und Regeln weiterleiten: Weiterleitungsendpunkte dienen als Connectors zwischen Ihrem OCI-VCN und externen DNS-Resolvern oder anderen DNS-Zonen. Mit Weiterleitungsregeln können Sie bestimmte DNS-Abfragen an bestimmte externe Server oder Listener in anderen VCN-Resolvern weiterleiten und so Hybrid-Cloud-DNS-Architekturen oder eine Auflösung mit mehreren Zonen aktivieren.

-

Listening-Endpunkte: Mit diesen Endpunkten werden DNS-Abfragen von externen Quellen empfangen. Sie ermöglichen es Ihrer OCI-DNS-Infrastruktur, auf eingehende DNS-Anforderungen zu horchen und darauf zu reagieren, sodass Sie DNS-Abfragen über verschiedene Netzwerkkonfigurationen hinweg verwalten können.

Zusammen stellen diese Komponenten leistungsstarke Tools für die Verwaltung und Anpassung von DNS in Ihrer OCI-Umgebung bereit.

Am Ende dieses Tutorials lernen Sie, wie Sie diese OCI-DNS-Komponenten verwenden, um Abfragen in Ihrer Cloud-Umgebung effizient zu verwalten und aufzulösen.

Ziele

- Das primäre Ziel dieses Tutorials besteht darin, dem FE-VM-Client (

fe-vm.feprivatesubnet.frontendvcn.oraclevcn.com) zu ermöglichen, BE-VM (be-vm.beprivatesubnet.backendvcn.oraclevcn.com) abzufragen, und umgekehrt, mit dem Listener LSN, um alle diese Abfragen zu beantworten.

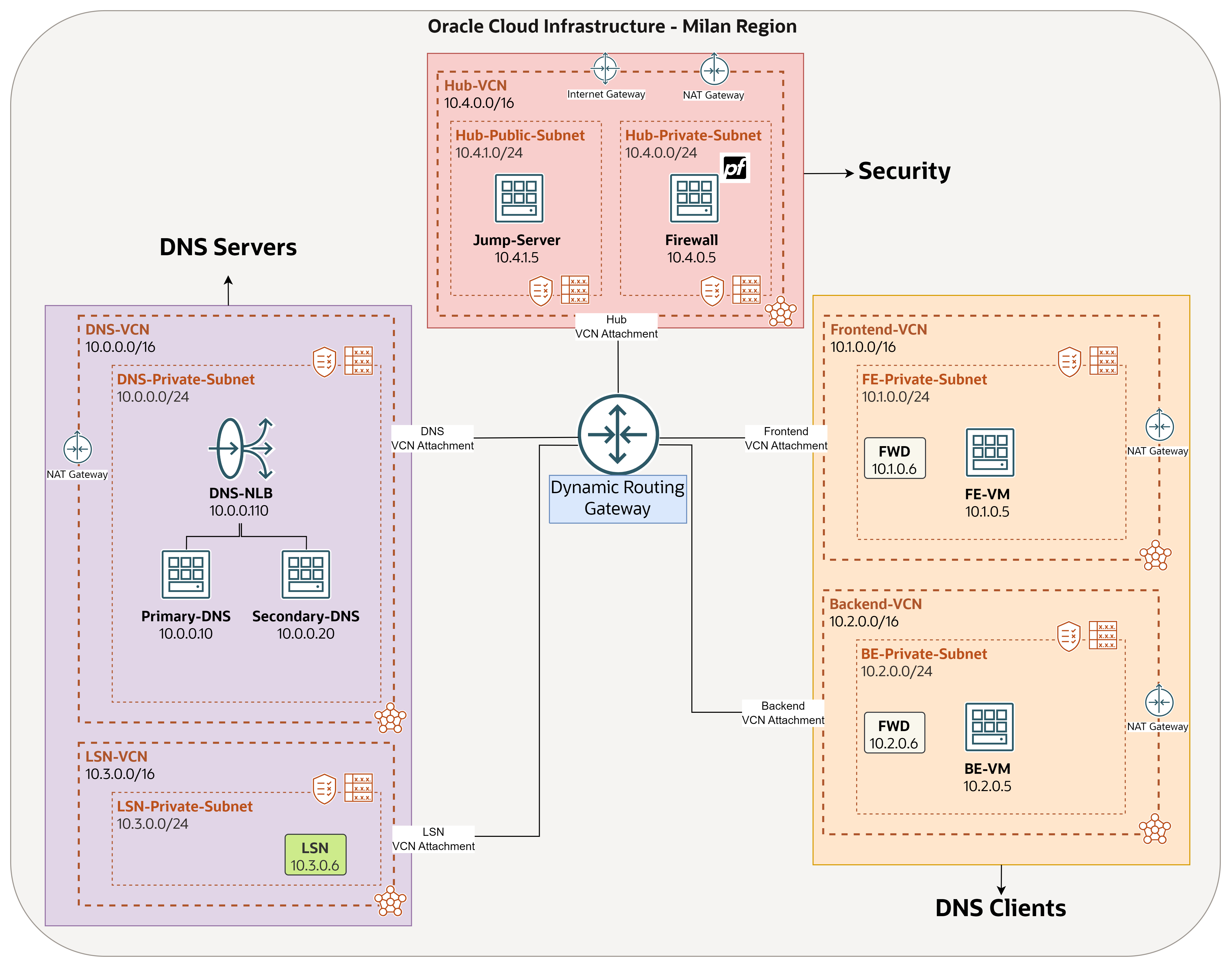

Abschließende Architektur

Hinweis:

Wenn Sie zum ersten Mal ein VCN und ein Subnetz erstellen, können Sie DNS-Labels für jede Compute-Instanz angeben und dann eine Compute-Instanz starten. Sie können dafür einen Hostnamen zuweisen. Am Ende sieht der vollqualifizierte Domainname (FQDN) der Instanz wie folgt aus:

<VM-HOSTNAME>.<SUBNET-DNS-Label>.<VCN-DNS-Label>.oraclevcn.com. Die Angabe dieser Labels ist optional. Wenn Sie sie leer lassen, erhalten sie zufällige Namen aus dem Ressourcennamen, genau wie FE-VM und BE-VM in diesem Tutorial.Wenn wir nur OCI-Ressourcen brauchten, um einander aufzulösen, ist hier kein Listener erforderlich, da dies nur mit privaten Ansichten erfolgen kann, wie im Abschnitt "Überblick" erwähnt. Der Grund für die Verwendung eines Listeners hier besteht jedoch darin, auch die DNS-Auflösung aus einer anderen Umgebung wie On Premise und anderen Clouds zu verarbeiten, und das Hinzufügen aller privaten Ansichten zum Resolver dieses Listeners reicht aus. Dieses Setup behandelt einen bestimmten Anwendungsfall, in dem Sie möglicherweise auch andere Umgebungen (On-Premise- oder andere Cloud-Umgebungen) benötigen, um OCI-Ressourcen zu lösen. Dies ist jedoch nicht in diesem Tutorial enthalten.

Alle

oraclevcn.com- undoraclecloud.com-Abfragen sollten an denselben Listener weitergeleitet werden, unabhängig davon, ob die Abfrage von OCI, einem On-Premise-Netzwerk oder einem anderen Cloud-Providernetzwerk stammt, da der Resolver für das LSN-VCN alle diese Abfragen aus privaten Ansichten verarbeitet.In diesem Tutorial werden keine Abfragen von On Premise oder Microsoft Azure getestet, sondern nur von OCI-Instanzen. Das folgende Diagramm dient also nur zur Veranschaulichung.

Voraussetzungen

-

Zugriff auf einen OCI-Mandanten und Berechtigungen zum Verwalten der erforderlichen Netzwerk- und Compute-Services.

-

Grundlegendes Verständnis von OCI-Netzwerkrouting und -sicherheit und ihren Funktionen: Virtuelles Cloud-Netzwerk (VCN), Routentabelle, dynamisches Routinggateway (DRG), Sicherheitsliste, Bastion und OCI Network Load Balancer.

-

Grundlegendes Verständnis von DNS im Allgemeinen.

-

Vervollständigen Sie unbedingt die ersten beiden Tutorials:

-

Ein VCN ist mit einem privaten Subnetz darin erforderlich und hängt es an das vorhandene DRG an. Weitere Informationen finden Sie unter Aufgabe 1.3: VCNs an das DRG anhängen.

- LSN-VCN: Damit wird der Listener gehostet. Beachten Sie, dass sich der Listener nicht in einem dedizierten VCN befinden muss. In diesem Tutorial haben wir dies jedoch bevorzugt, um ihn von anderen Ressourcen zu trennen.

-

Basierend auf den Voraussetzungen sollten Sie die folgende Architektur bereits erstellt haben.

Aufgabe 1: Netzwerkkomponenten wie Routing und Sicherheit einrichten

Aufgabe 1.1: Virtuelles Cloud-Netzwerk (LSN-VCN) erstellen

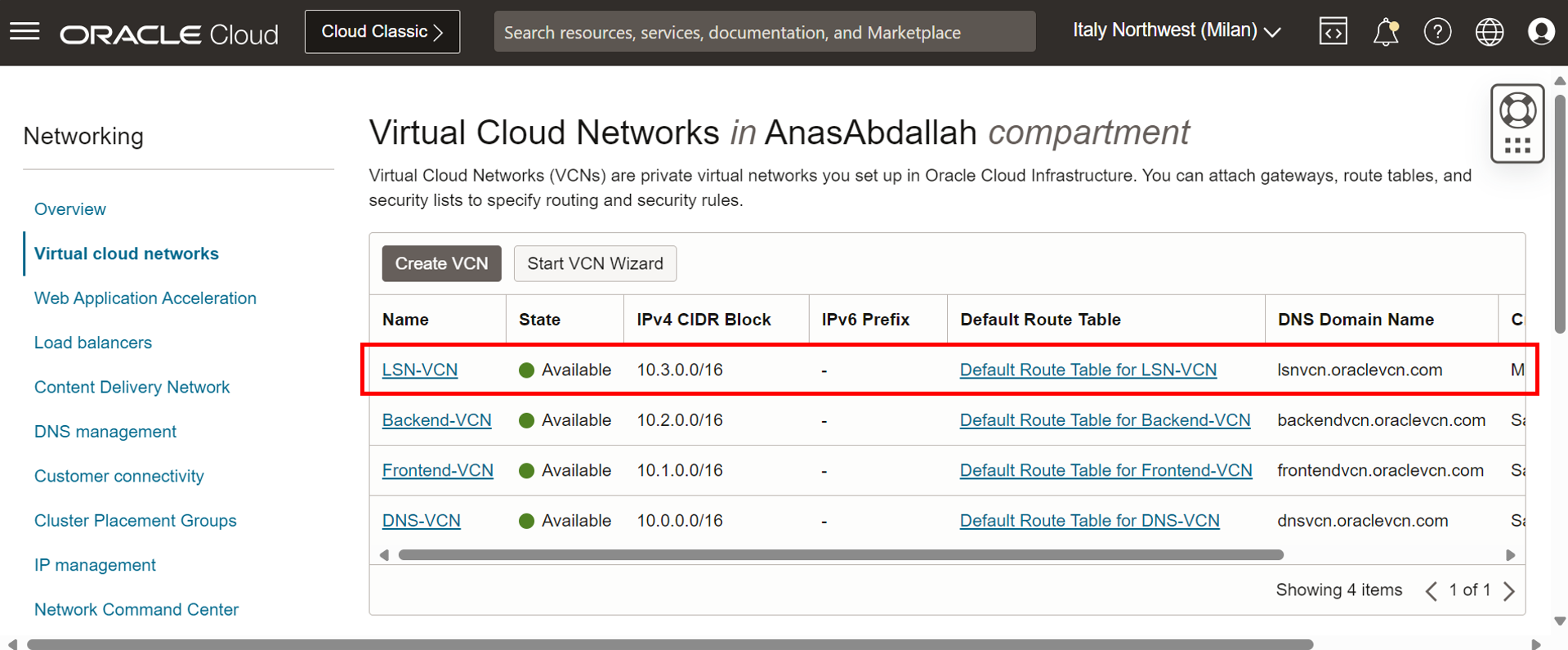

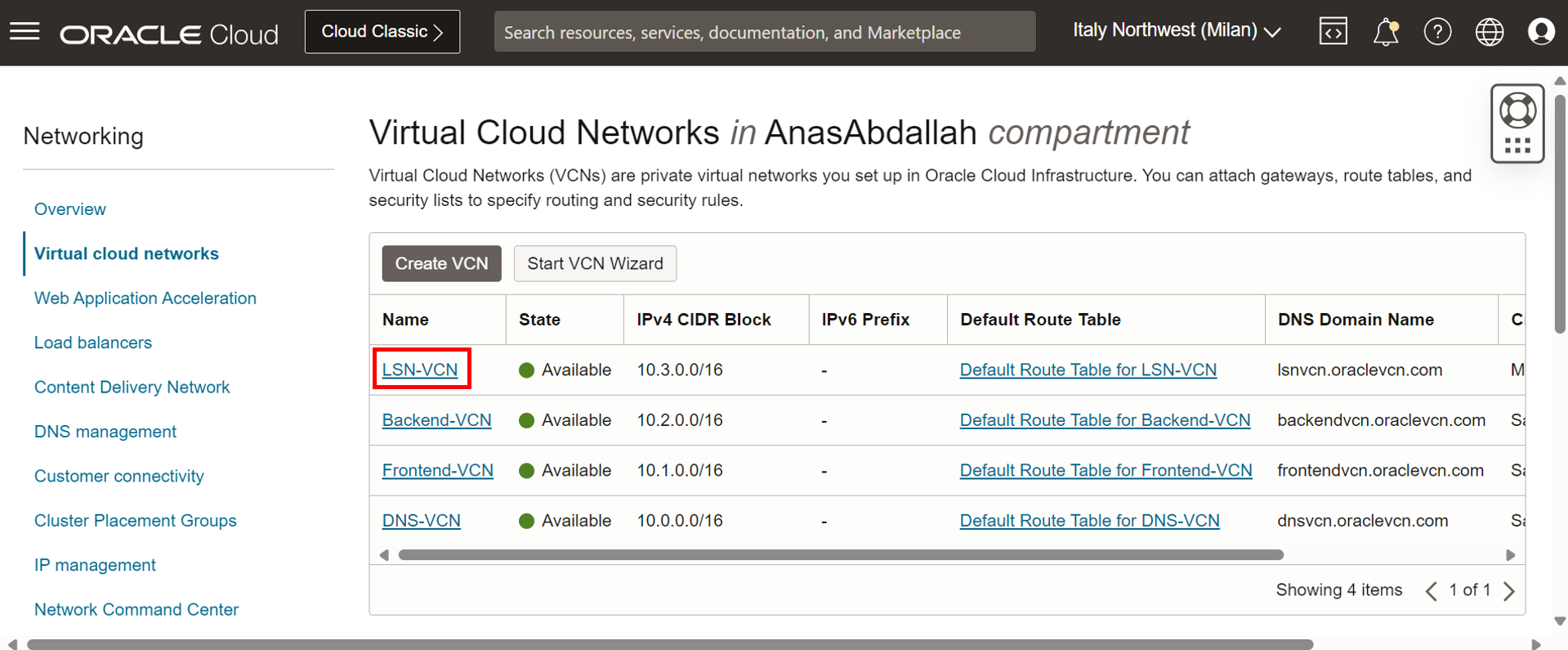

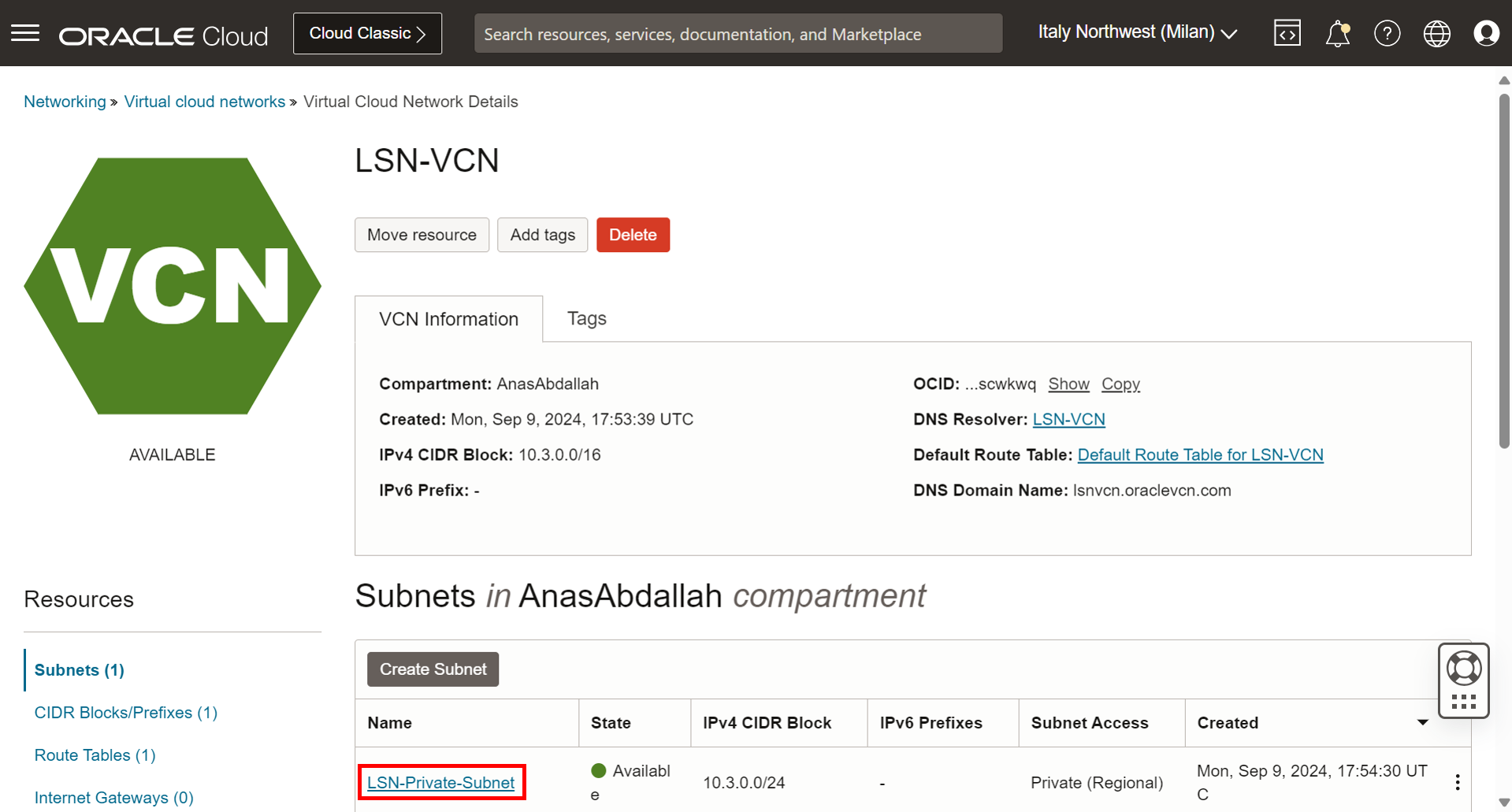

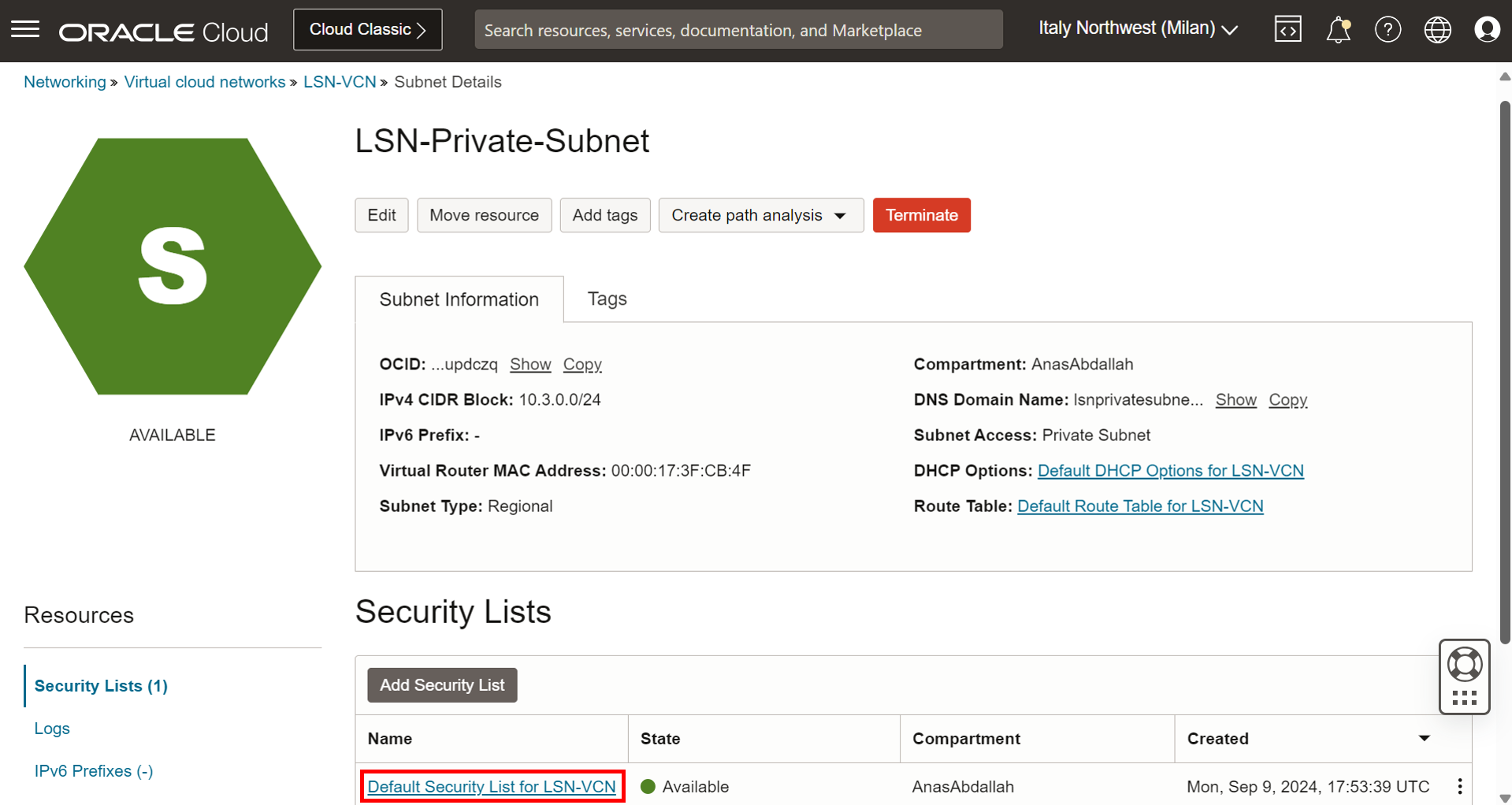

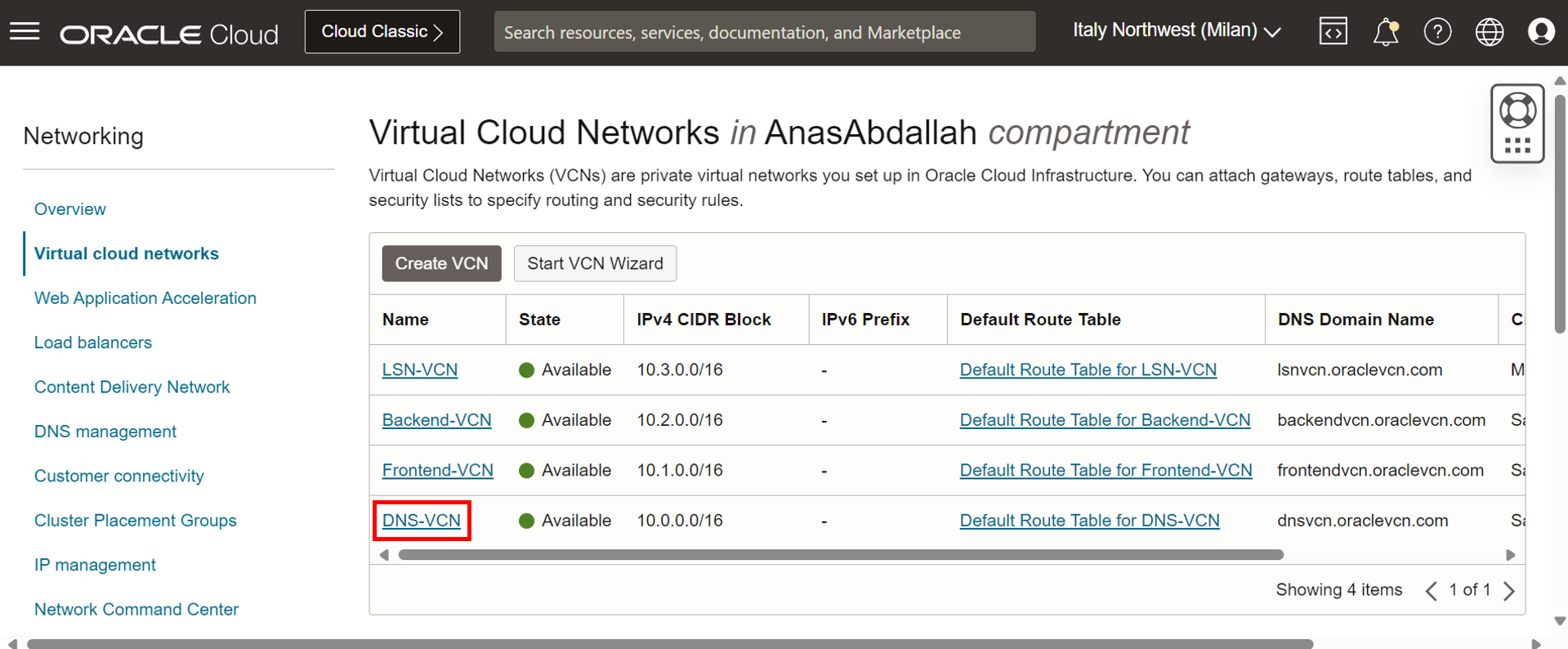

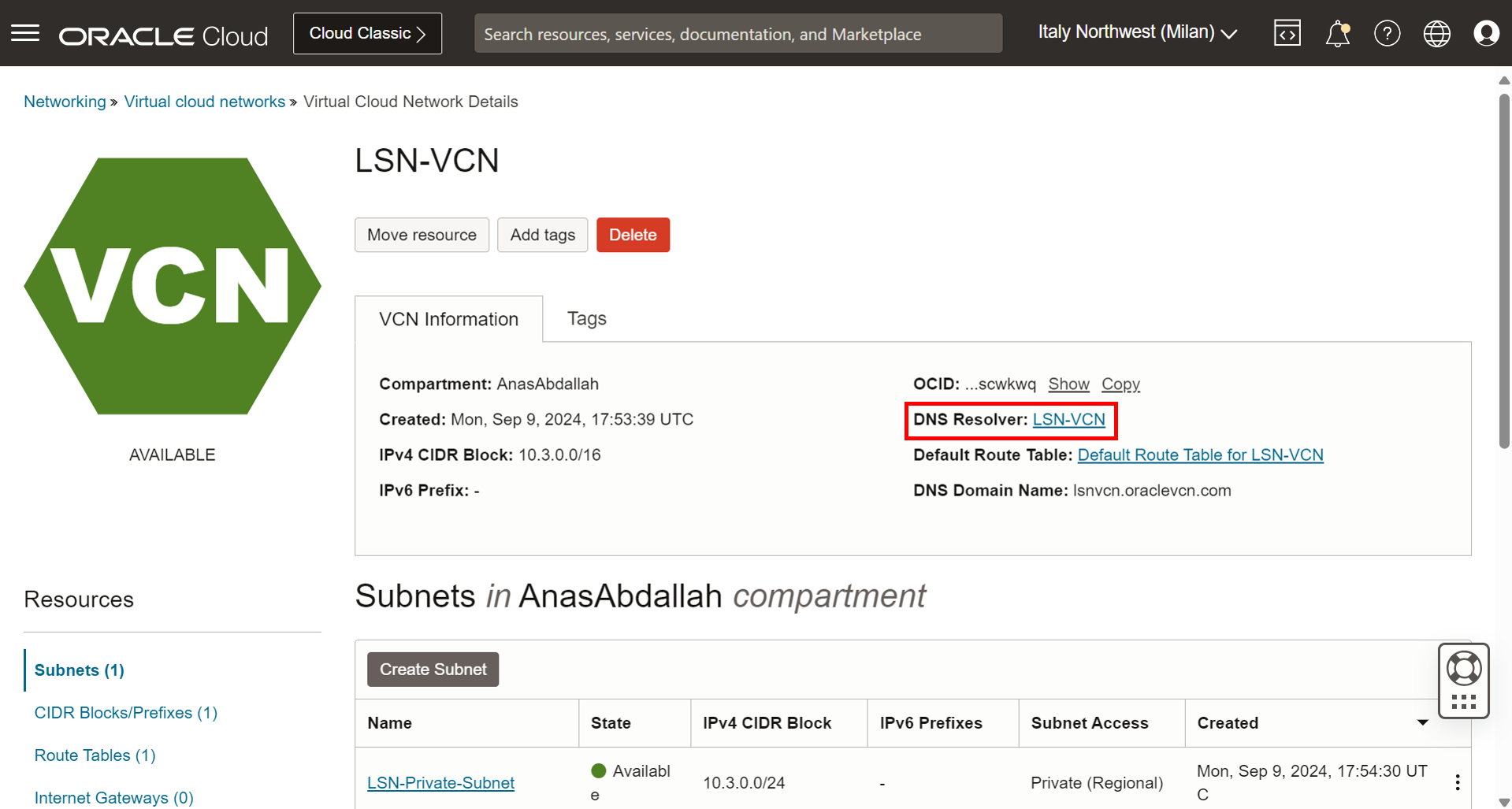

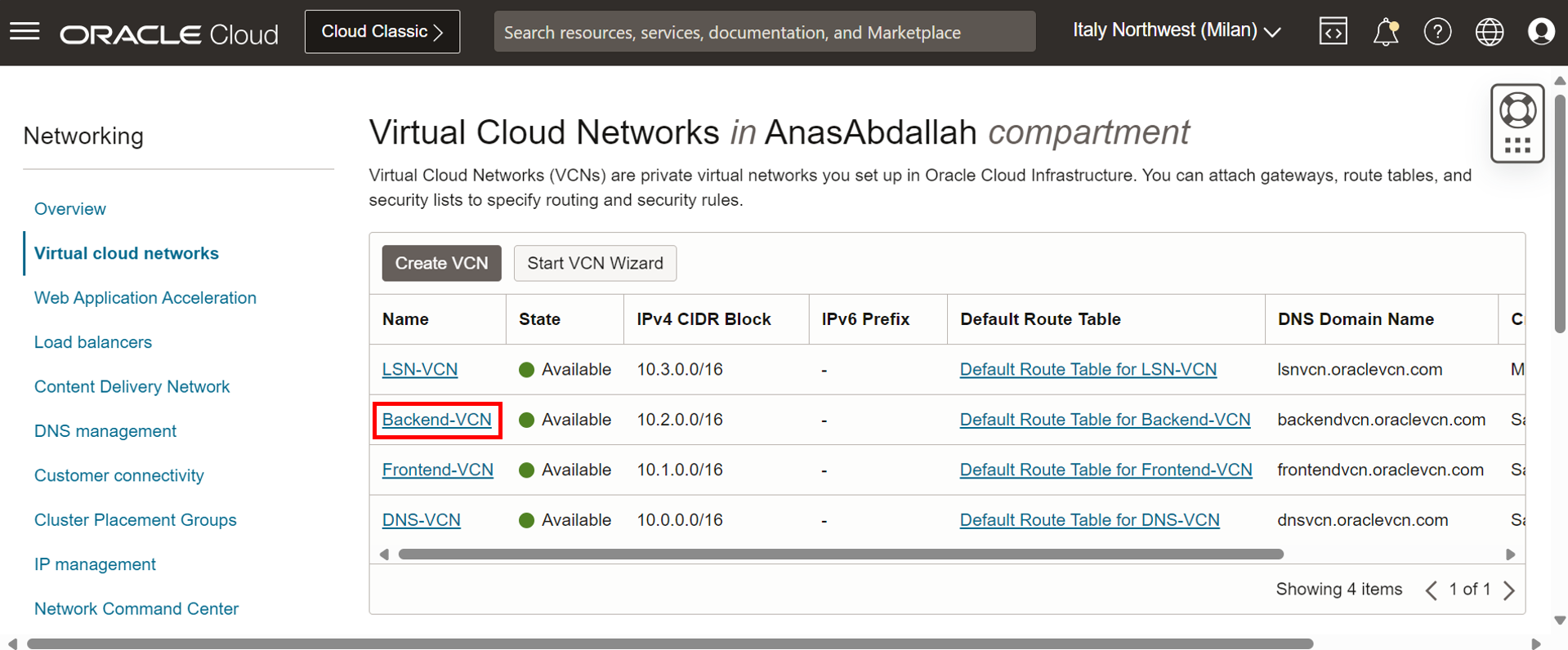

Stellen Sie sicher, dass das LSN-VCN (10.3.0.0/16) bereits erstellt wurde, das LSN-Private-Subnetz (10.3.0.0/24) enthält.

-

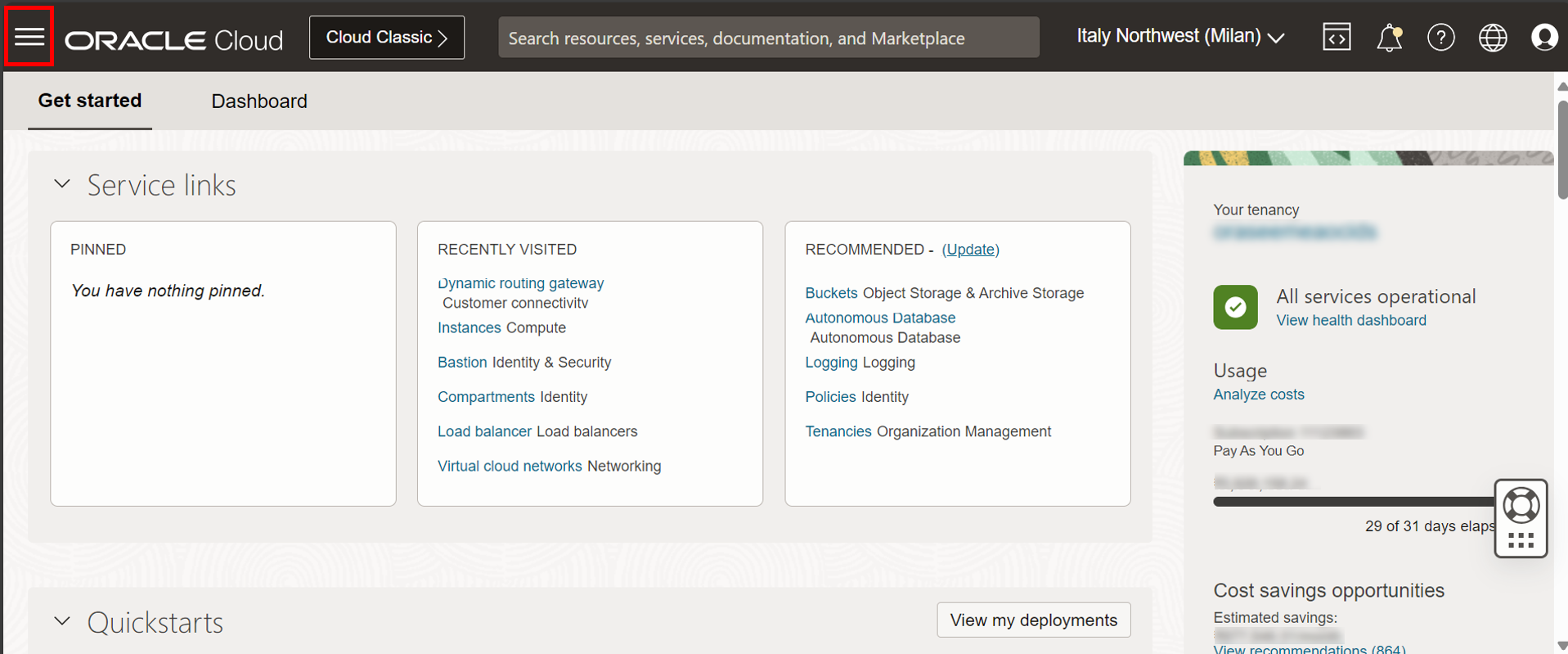

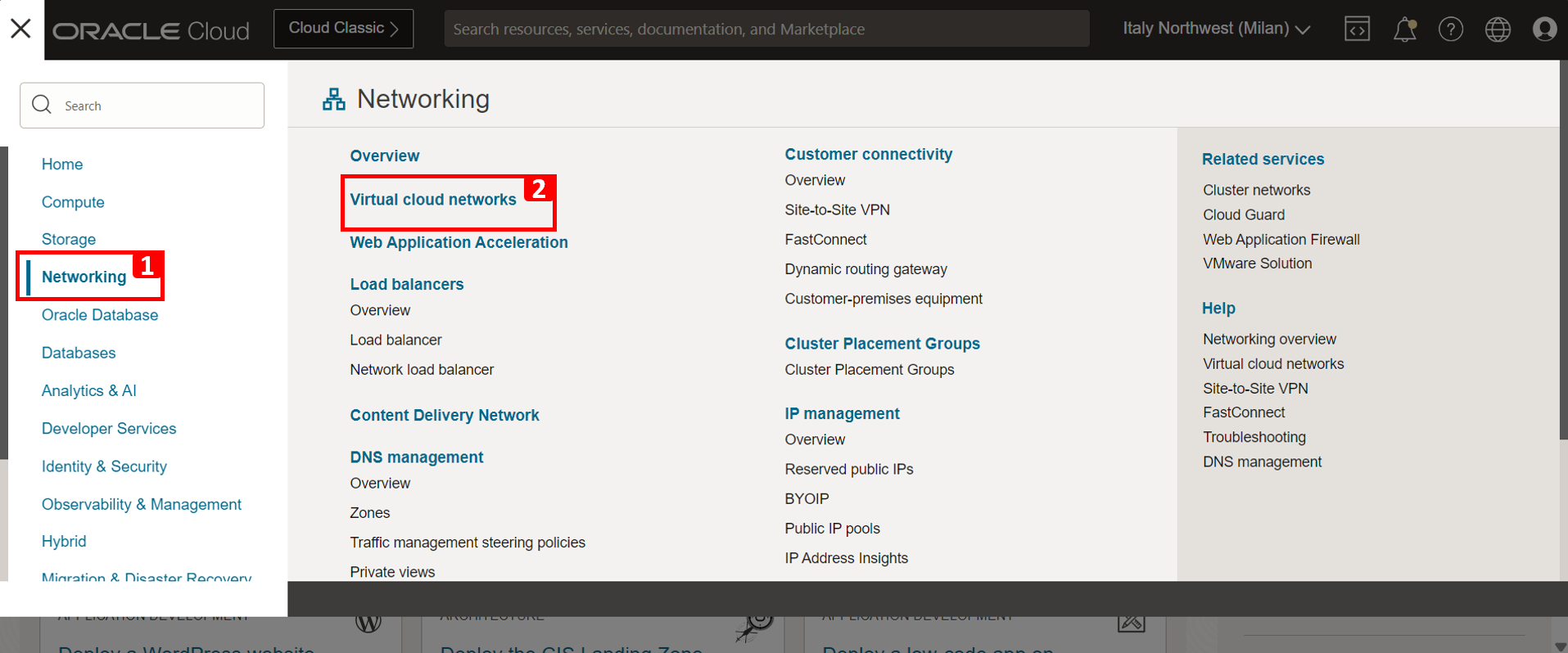

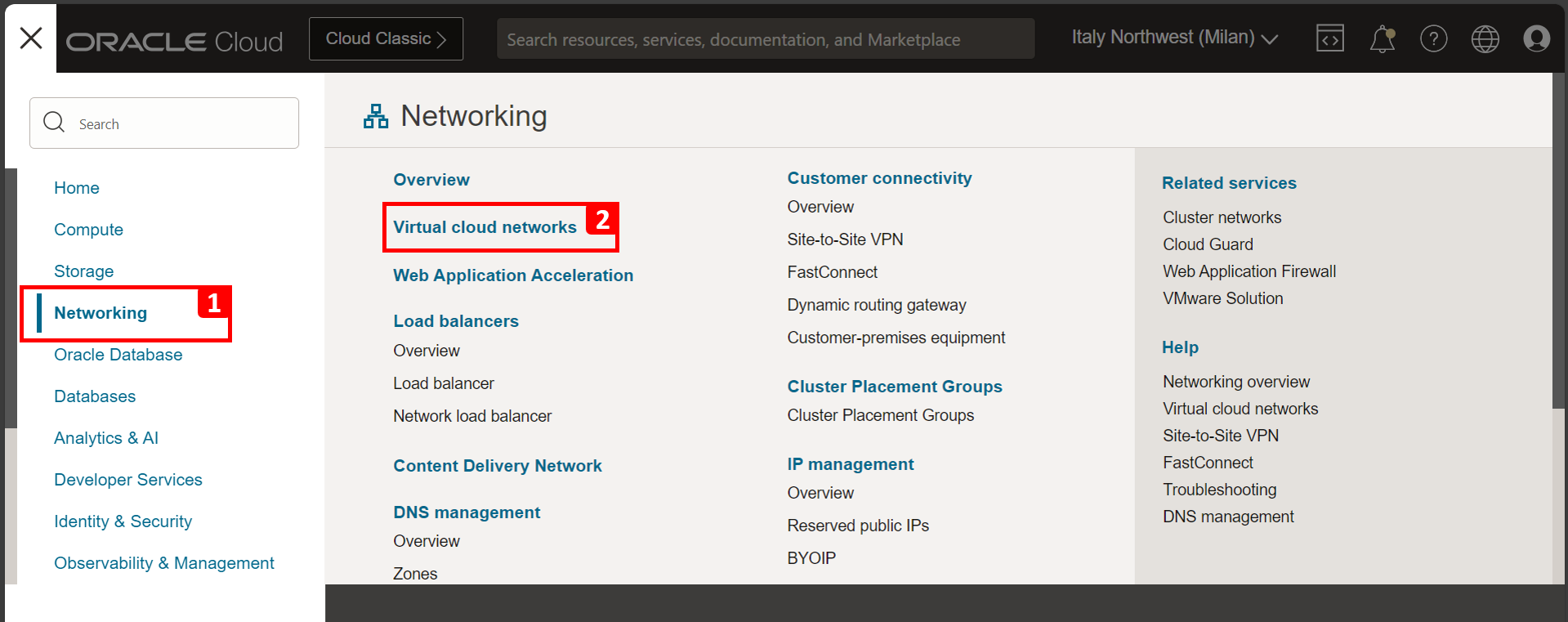

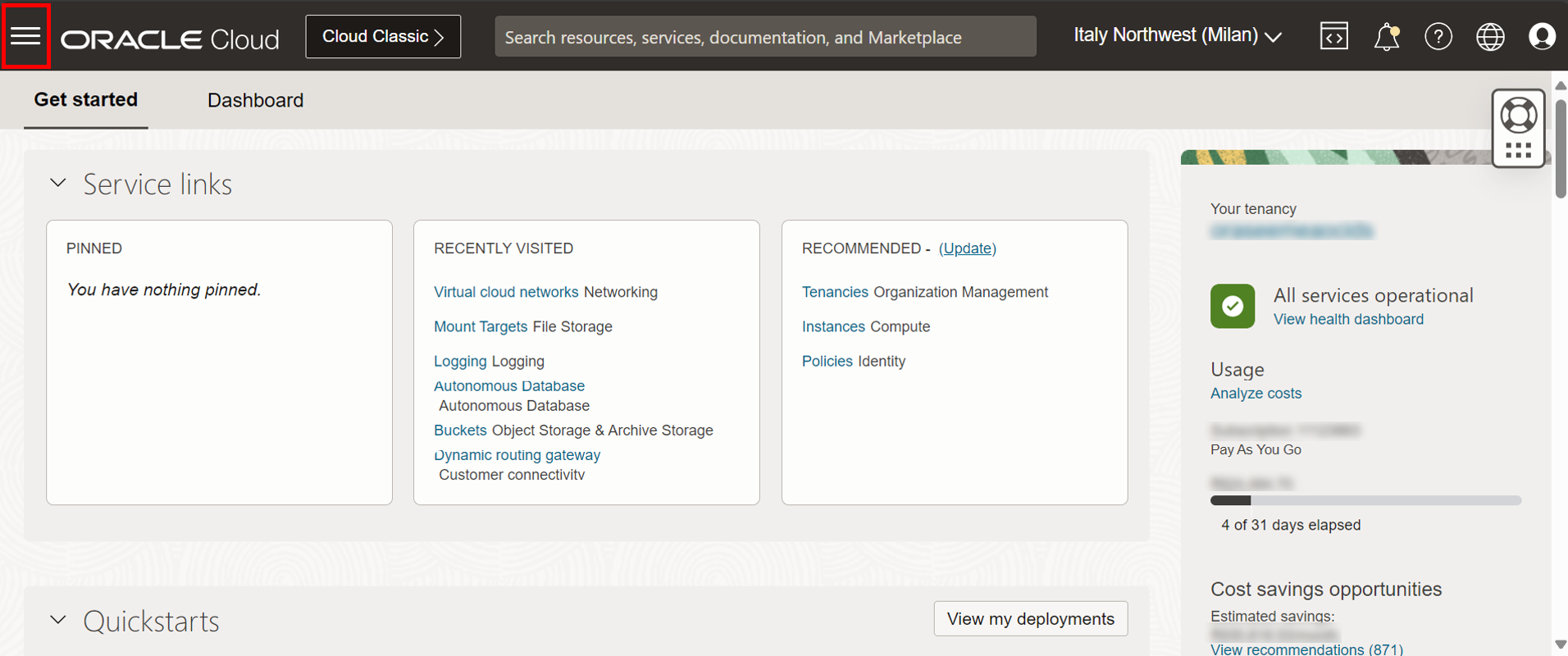

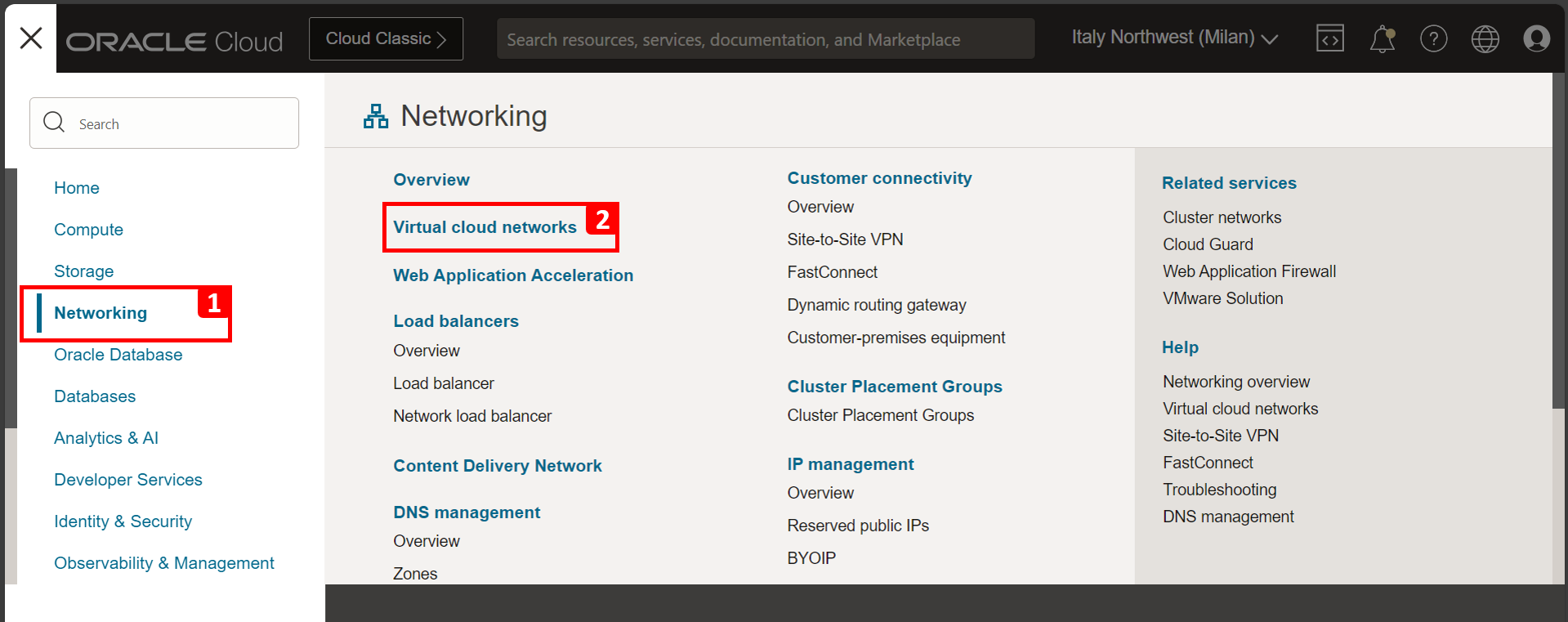

Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Networking.

- Klicken Sie auf Virtual Cloud Networks.

-

Das VCN wird angezeigt. Derzeit ist nur ein privates Subnetz und die Standardroutentabelle und Sicherheitsliste angehängt.

Aufgabe 1.2: Routing und Sicherheit für LSN-VCN konfigurieren

-

Dies muss auf Subnetzebene erfolgen. Navigieren Sie zur Seite "VCNs", und klicken Sie auf LSN-VCN.

-

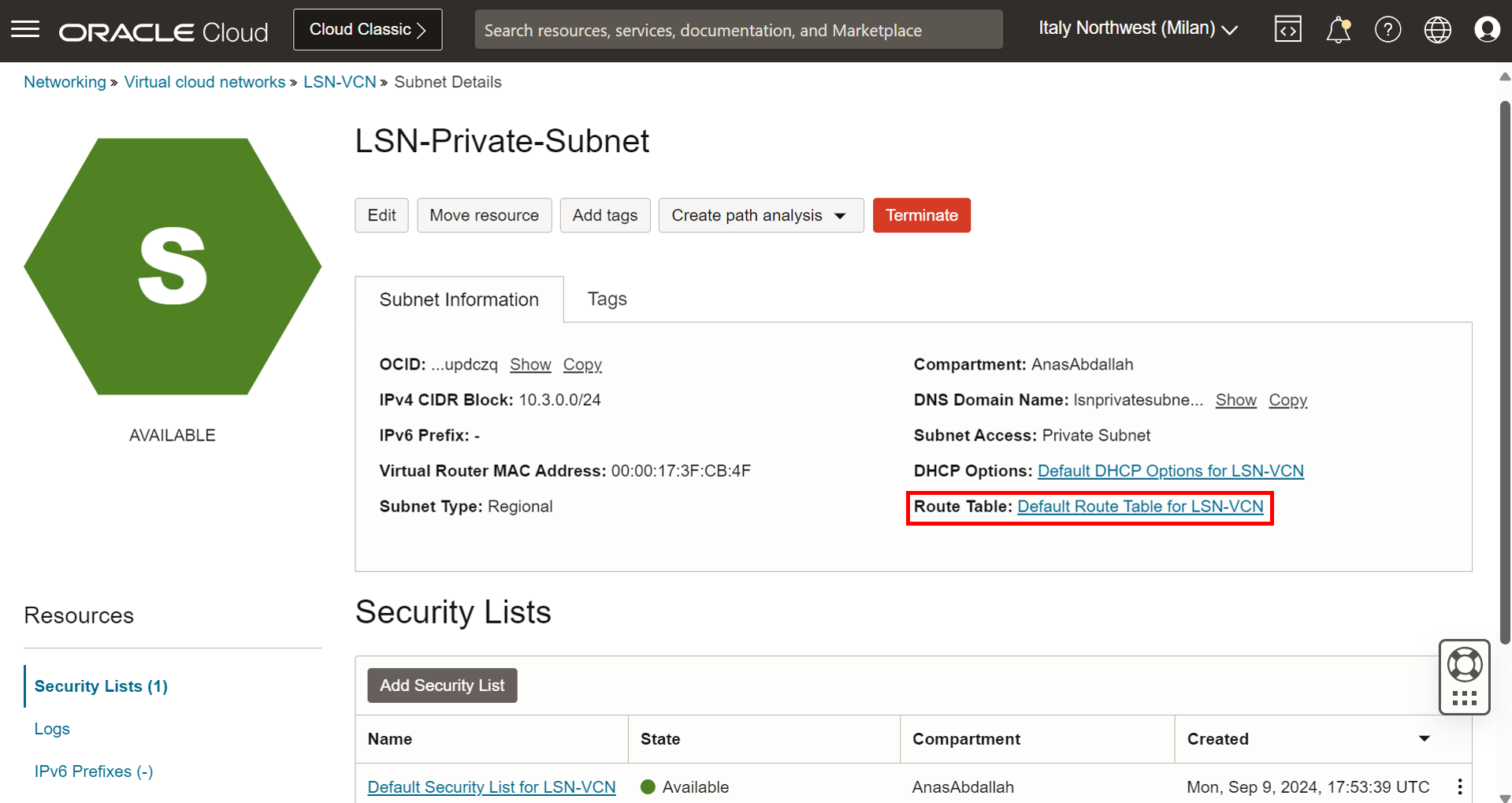

Klicken Sie auf das private Subnetz.

-

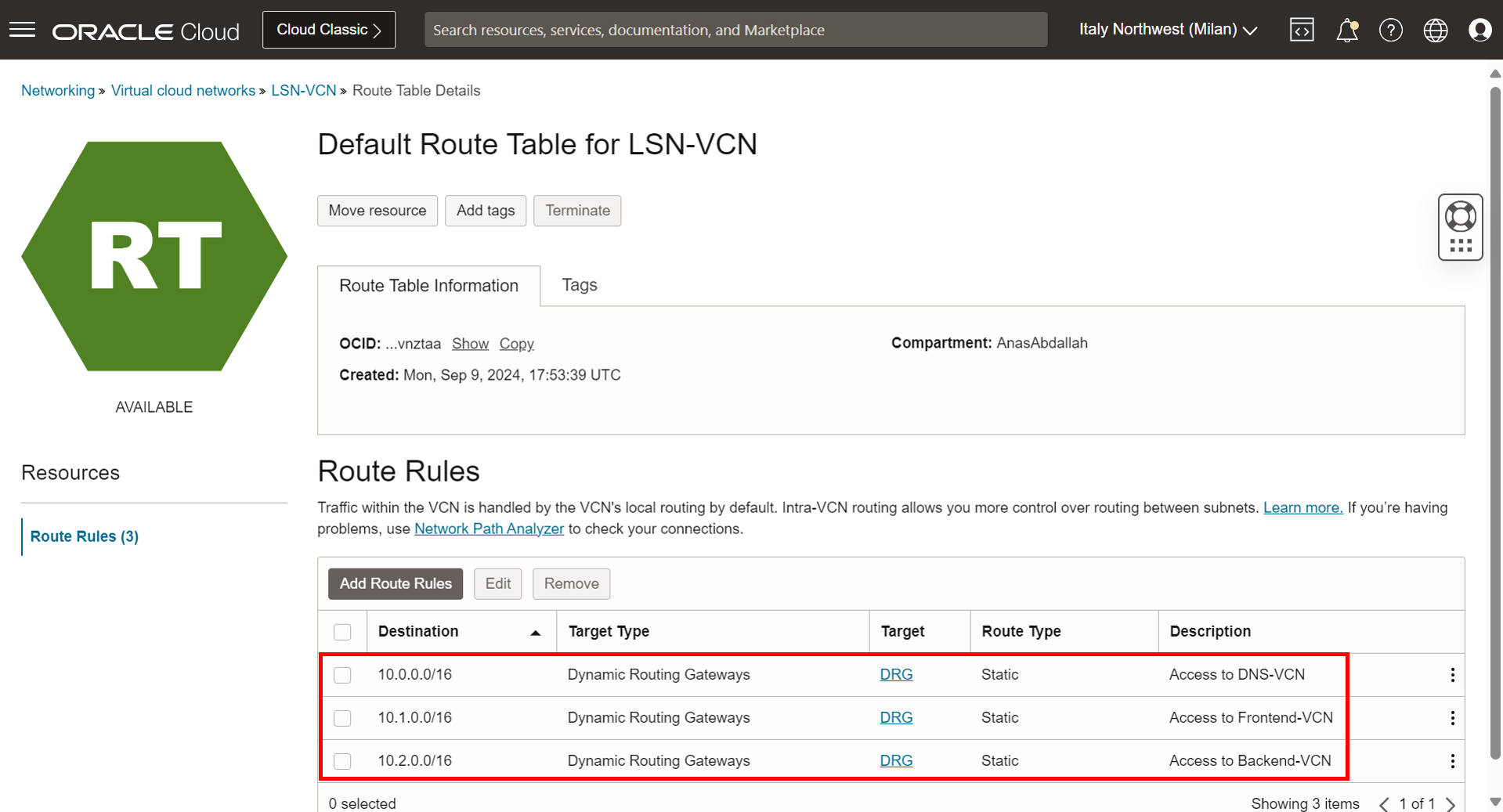

Klicken Sie auf Routentabelle, eine zugewiesene Routentabelle.

-

Fügen Sie die folgenden Regeln hinzu.

10.0.0.0/16- DRG: Leiten Sie den Traffic an das DNS-VCN an das DRG weiter.10.1.0.0/16- DRG: Leiten Sie Traffic, der zum Frontend-VCN bestimmt ist, an das DRG weiter.10.2.0.0/16- DRG: Leiten Sie den Traffic an das Backend-VCN an das DRG weiter.

-

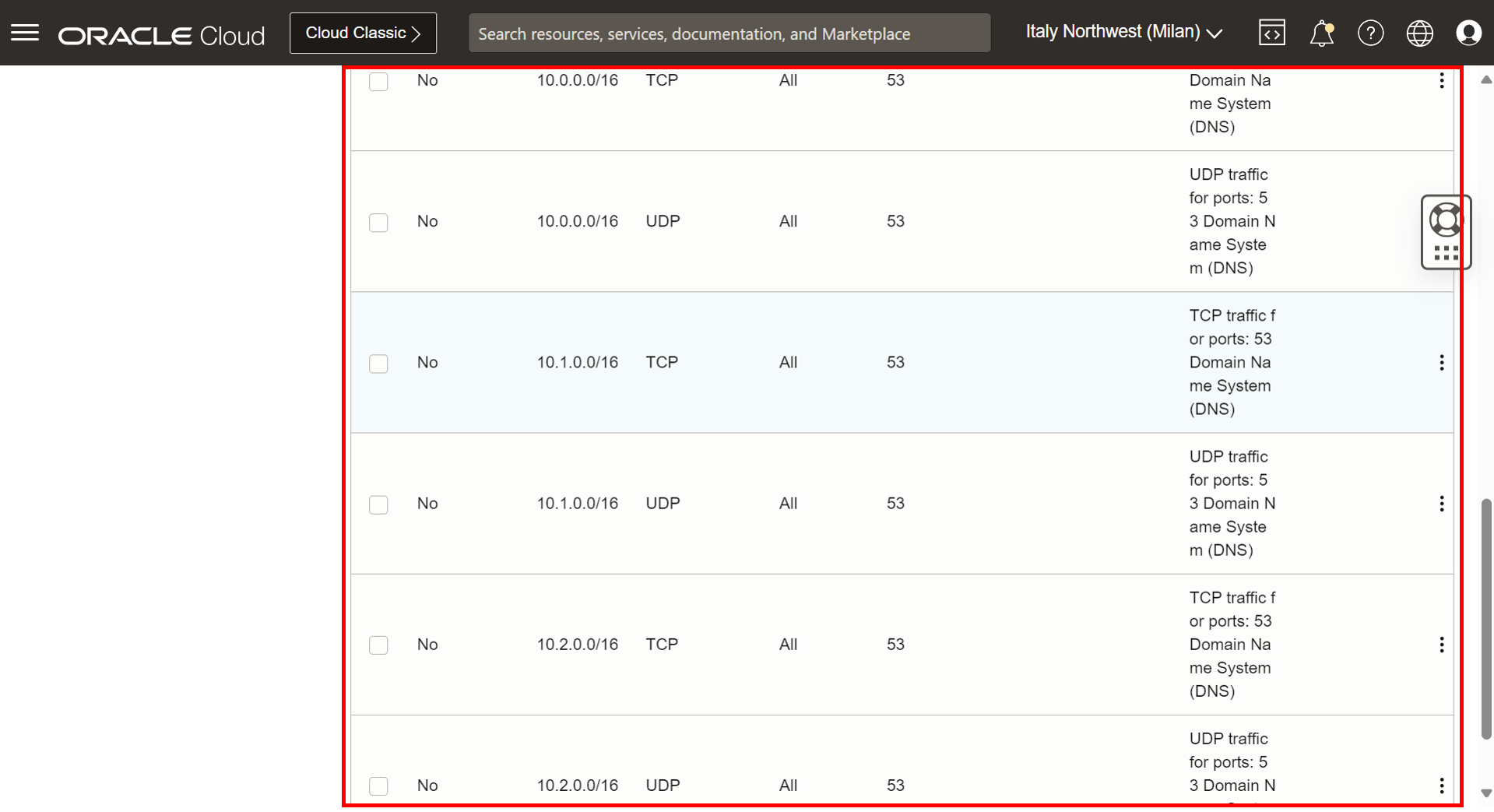

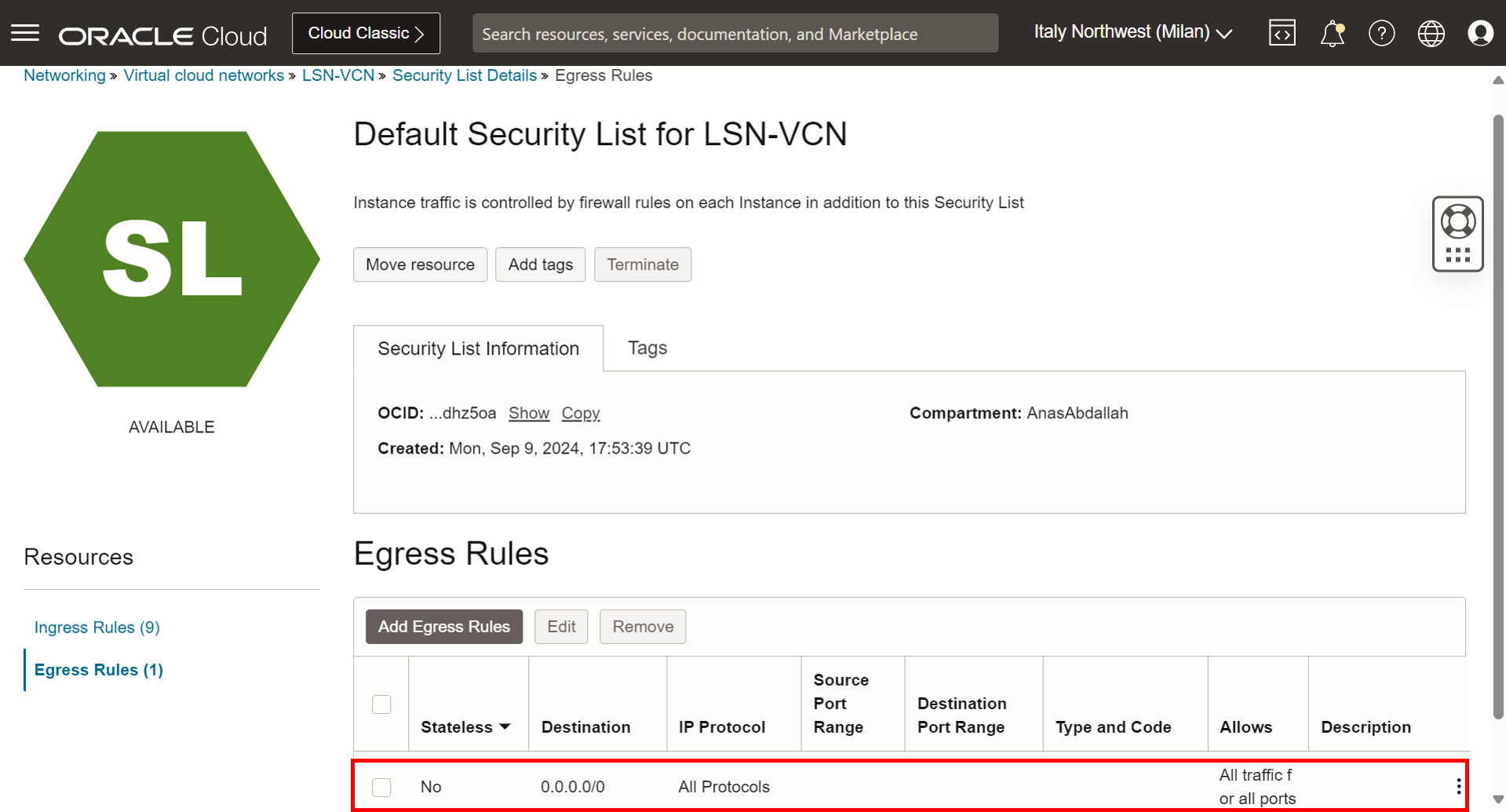

Lasst uns jetzt die Sicherheit tun. Gehen Sie zur Seite Subnetzdetails, und klicken Sie auf die zugewiesene Sicherheitsliste.

-

Ingress-Traffic zulassen: DNS-Traffic (TCP/Port 53 und UDP/Port 53) von DNS-VCN, Frontend-VCN und Backend-VCN.

-

Lassen Sie den gesamten Egress-Traffic zu.

Aufgabe 1.3: Routing und Sicherheit für DNS-VCN konfigurieren

-

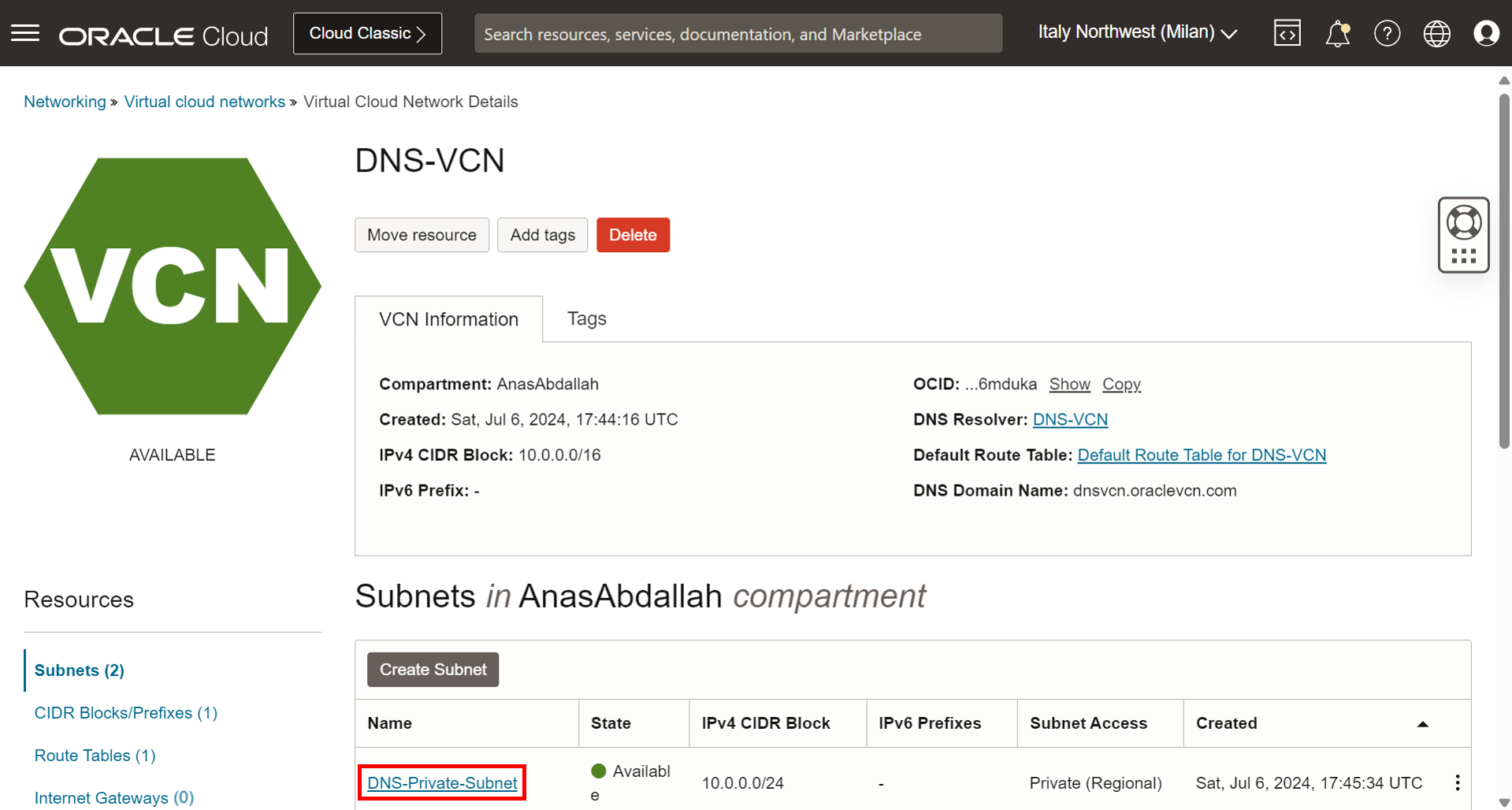

Navigieren Sie zur Seite "VCNs", und klicken Sie auf DNS-VCN.

-

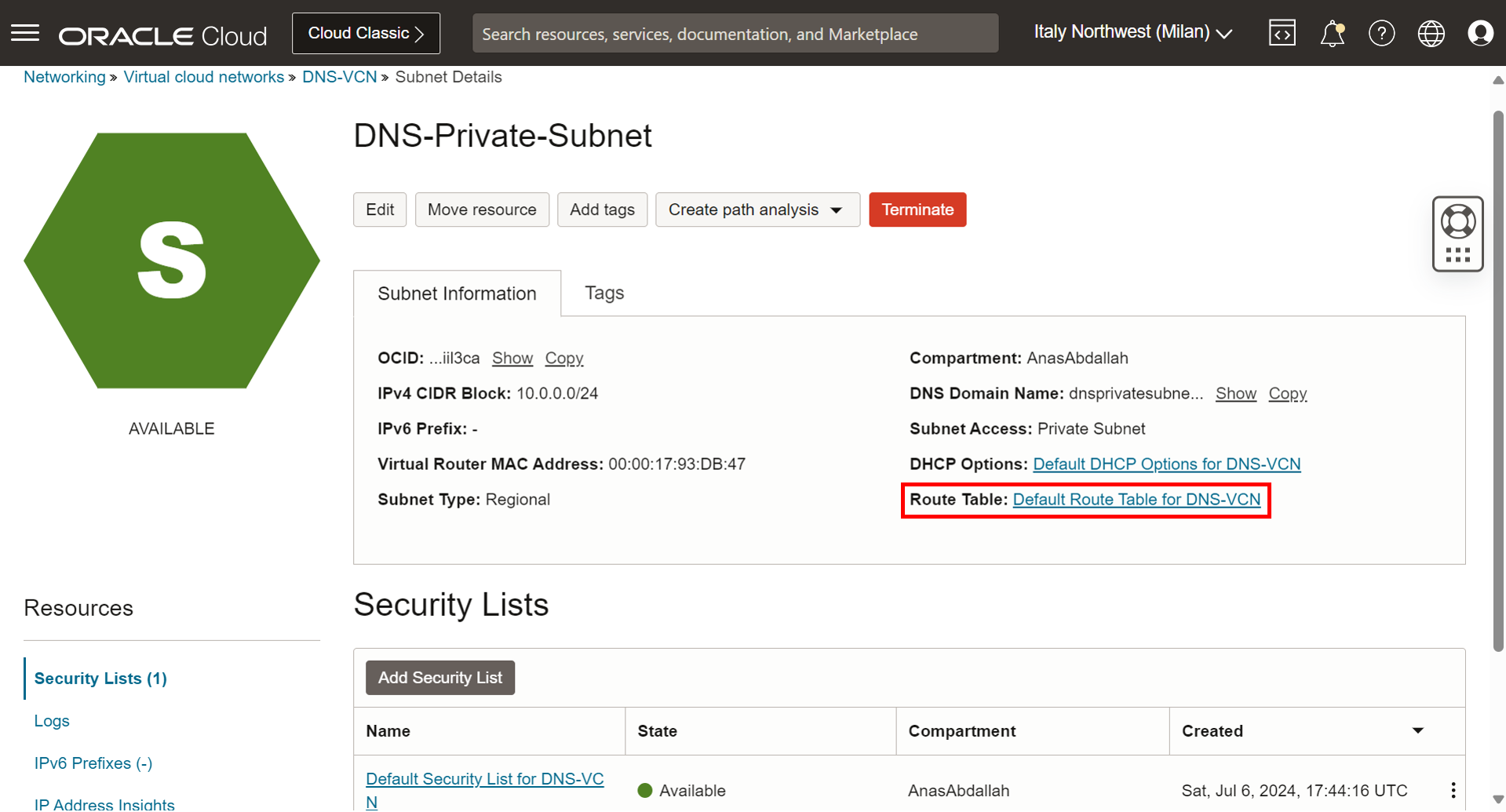

Klicken Sie auf das private Subnetz.

-

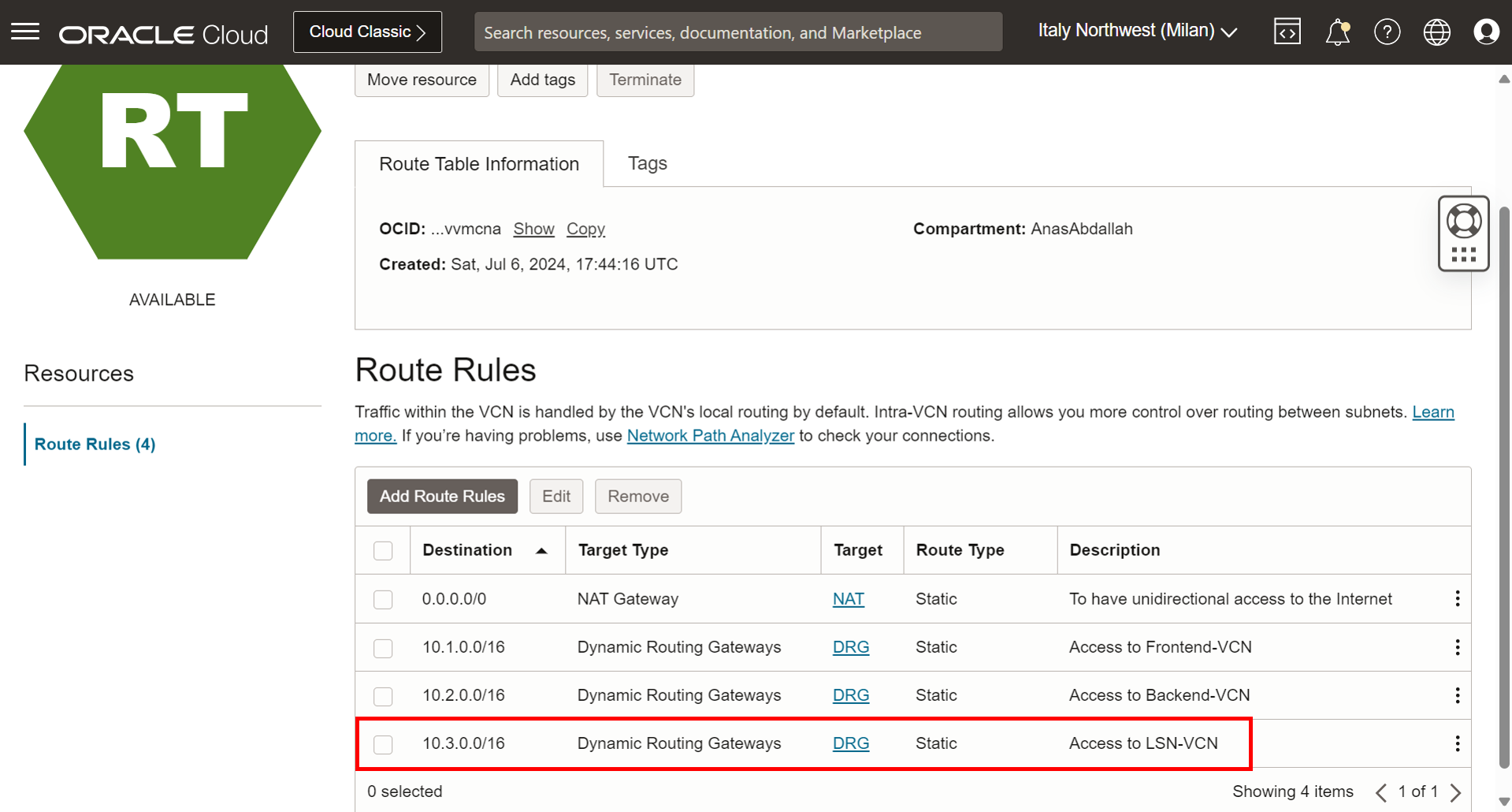

Klicken Sie auf Routentabelle, eine zugewiesene Routentabelle.

-

Fügen Sie die folgenden Regeln hinzu.

10.3.0.0/16- DRG: Leiten Sie den Traffic an das LSN-VCN an das DRG weiter.

-

Die erforderlichen Sicherheitsregeln wurden bereits hinzugefügt. Weitere Informationen finden Sie in Tutorial 1: Aufgabe 1.4 - Routing und Sicherheit für DNS-VCN konfigurieren.

Aufgabe 1.4: Routing und Sicherheit für Frontend-VCN konfigurieren

- Wiederholen Sie die in Aufgabe 1.3 für das Frontend-VCN ausgeführten Schritte.

Aufgabe 1.5: Routing und Sicherheit für Backend-VCN konfigurieren

- Wiederholen Sie die in Aufgabe 1.3 für Backend-VCN ausgeführten Schritte.

Aufgabe 2: Private OCI-DNS-Komponenten konfigurieren

Aufgabe 2.1: Private Ansichten zum LSN-VCN-Resolver hinzufügen

-

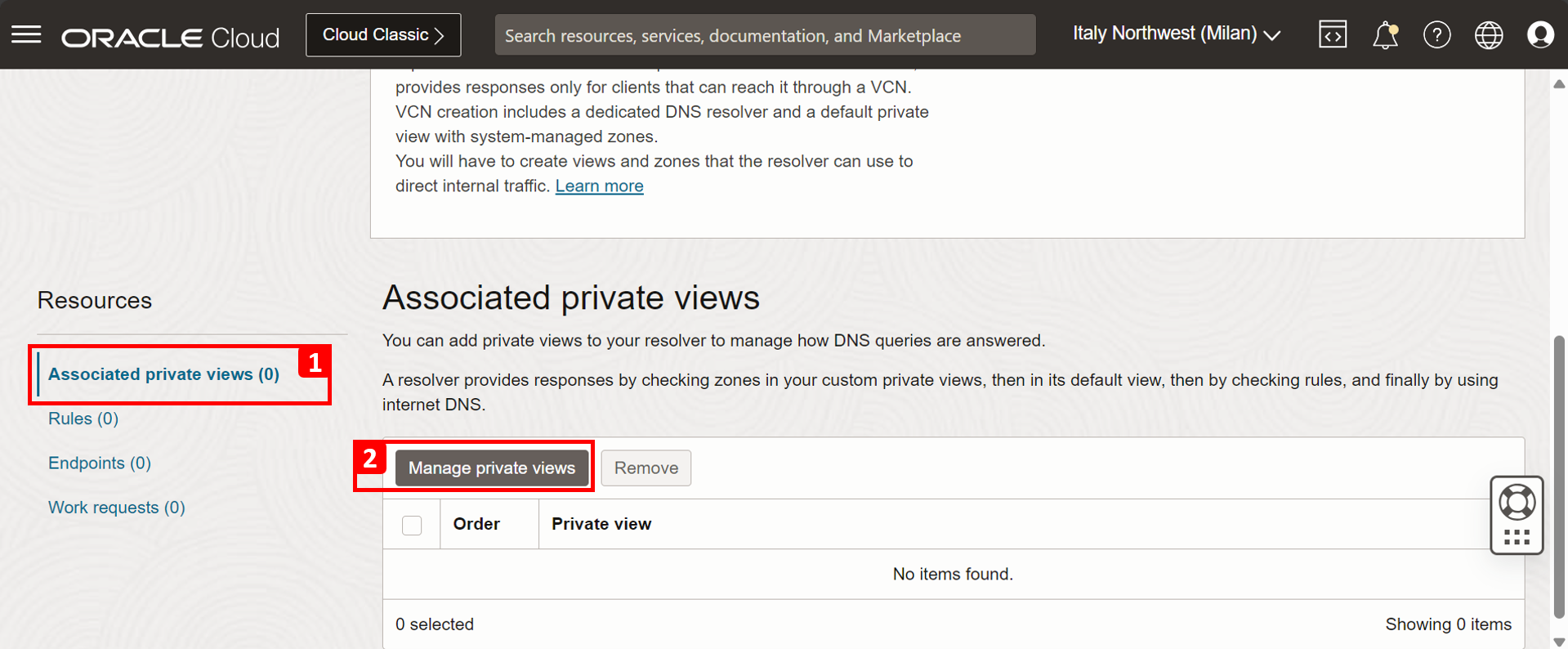

Navigieren Sie zu LSN-VCN, und klicken Sie auf DNS-Resolver.

- Scrollen Sie nach unten, und klicken Sie auf Verknüpfte private Ansichten.

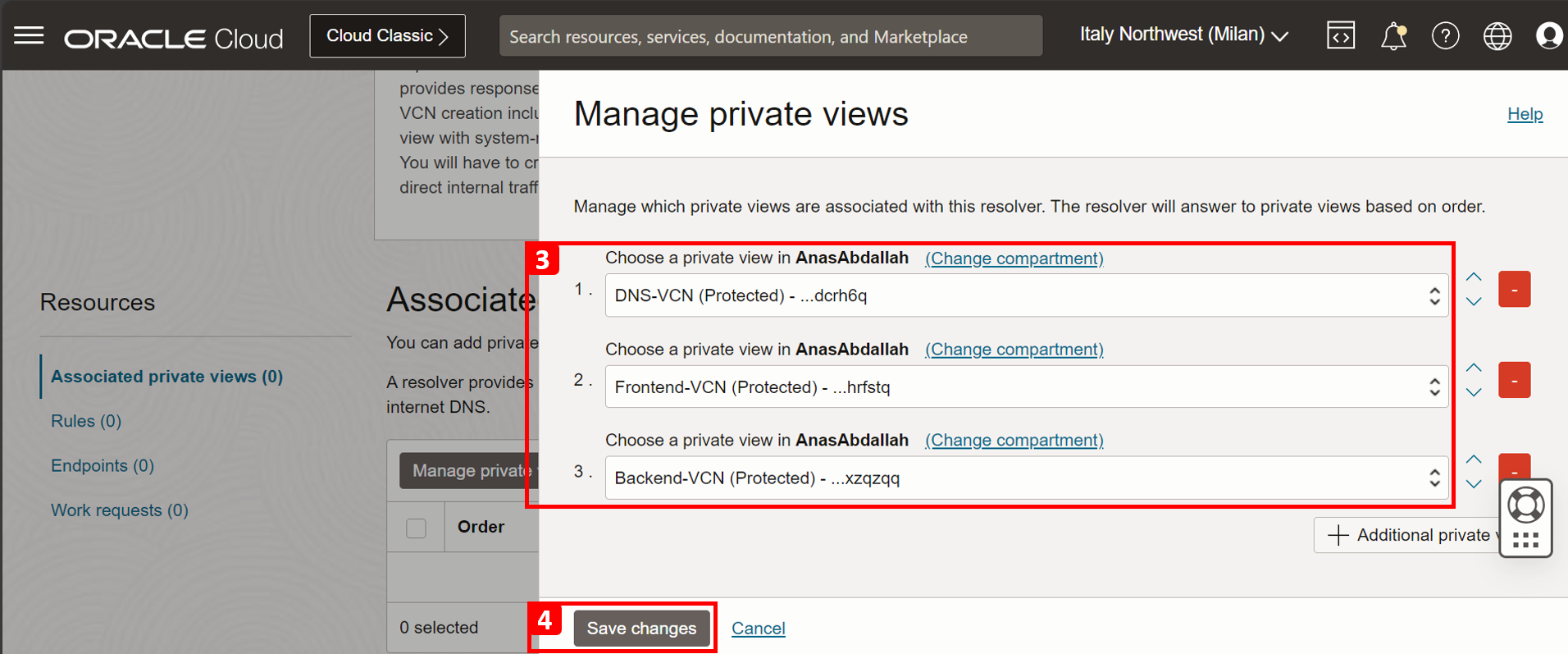

- Klicken Sie auf Private Ansichten verwalten.

- Wählen Sie die privaten Ansichten von DNS-VCN, Frontend-VCN und Backend-VCN aus.

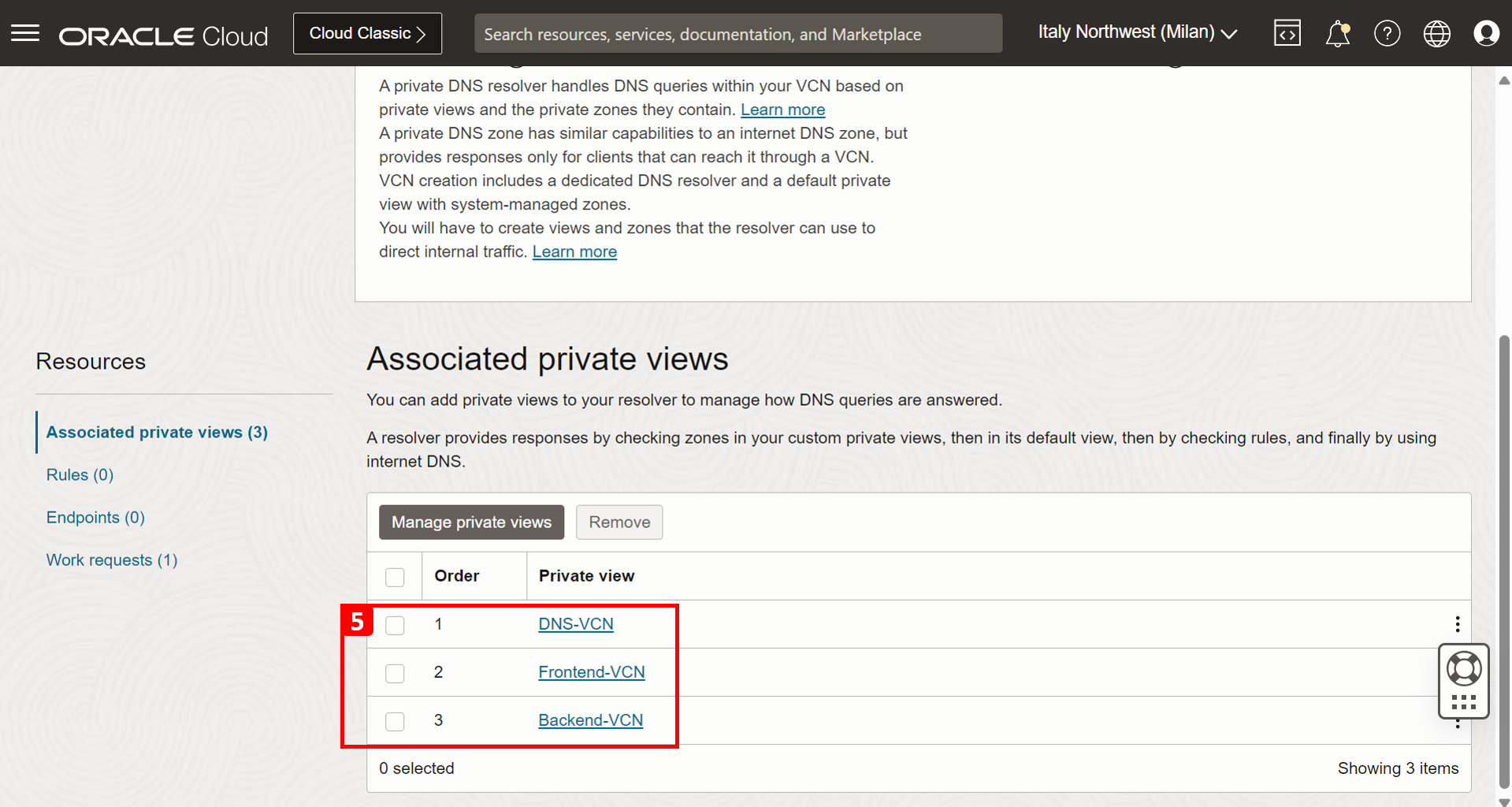

- Klicken Sie auf Änderungen speichern.

- Private Ansichten wurden erfolgreich hinzugefügt.

Derzeit kann der LSN-VCN-Resolver alle DNS-Datensätze anzeigen, die in den anderen privaten Zonen erstellt wurden. Wenn der Listener also eine Abfrage an FE-VM- und BE-VM-FQDNs empfängt, wird er direkt mit den zugehörigen privaten Ansichten aufgelöst.

Aufgabe 2.2: Listening-Endpunkt im LSN-VCN-Resolver konfigurieren

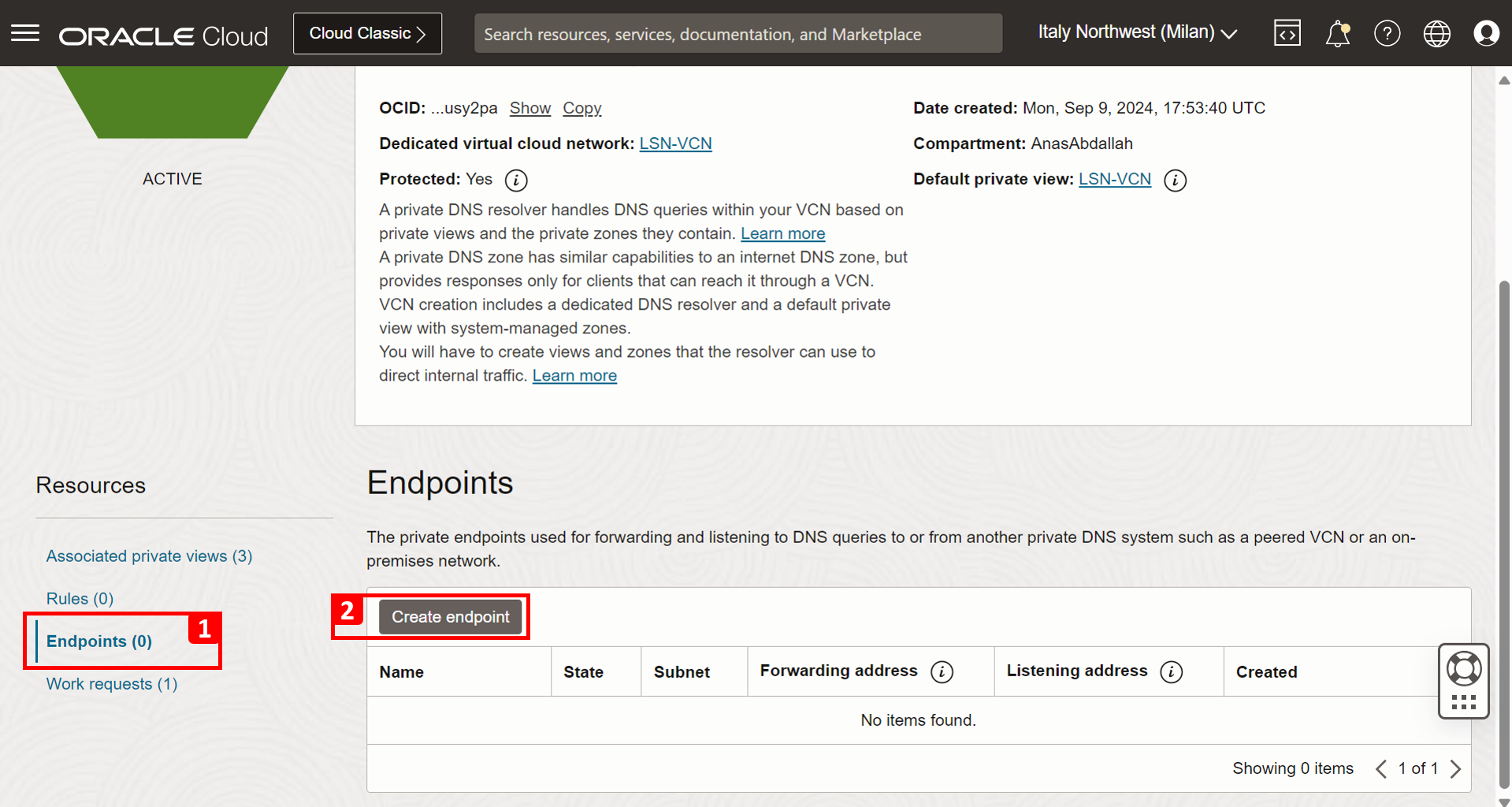

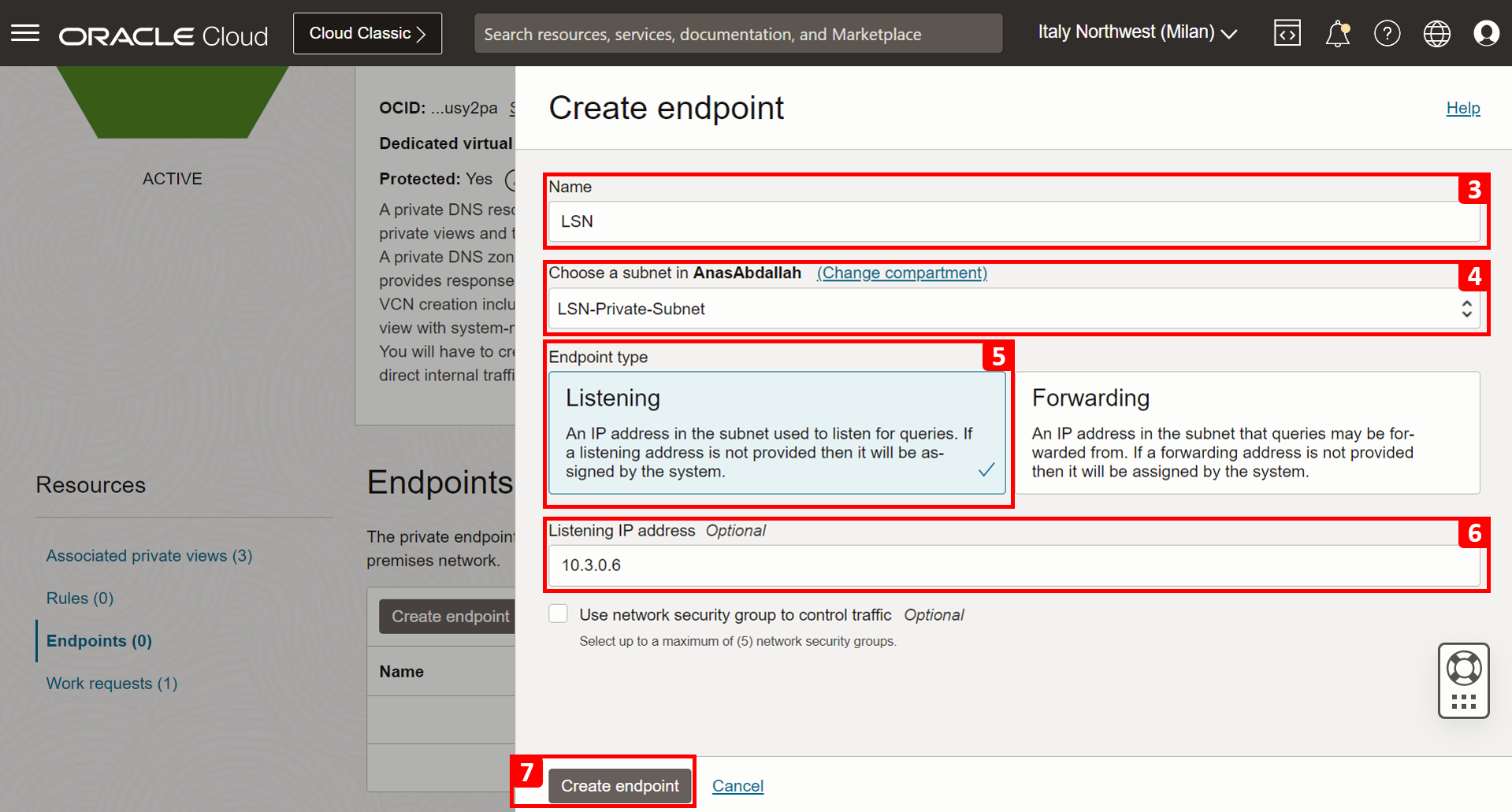

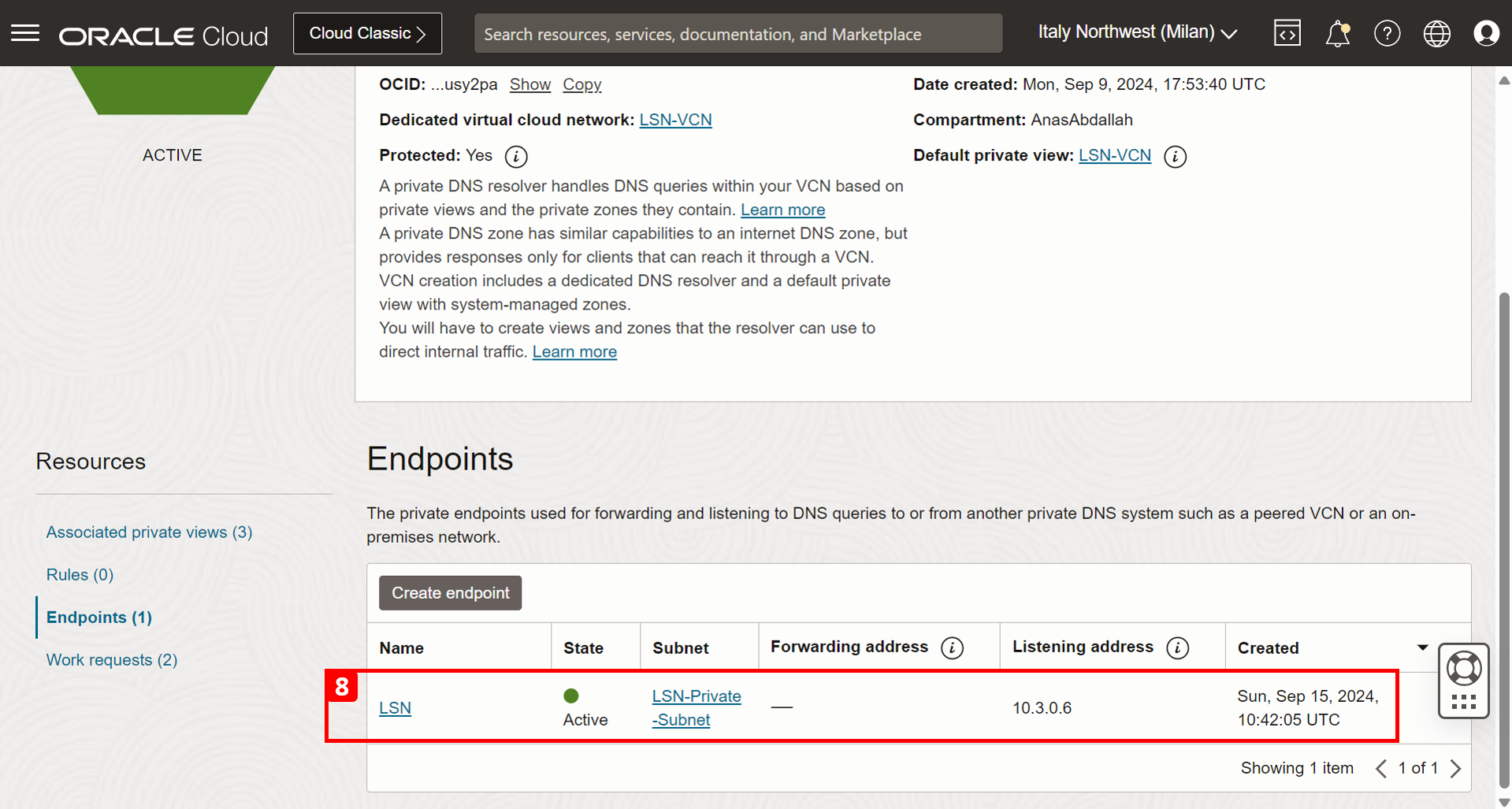

-

Gehen Sie zur OCI-Konsole.

- Klicken Sie im selben Resolver auf Endpunkte.

- Klicken Sie auf Endpunkt erstellen.

- Name: Geben Sie einen Namen für den Endpunkt ein.

- Subnetz: Wählen Sie das private Subnetz des LSN-VCN aus.

- Endpunkttyp: Wählen Sie Listening aus.

- Listening-IP-Adresse: Geben Sie

10.3.0.6ein. - Klicken Sie auf Endpunkt erstellen.

- Der Listening-Endpunkt wurde erfolgreich erstellt.

Aufgabe 2.3: Weiterleitungsregel im Frontend-VCN-Resolver konfigurieren

-

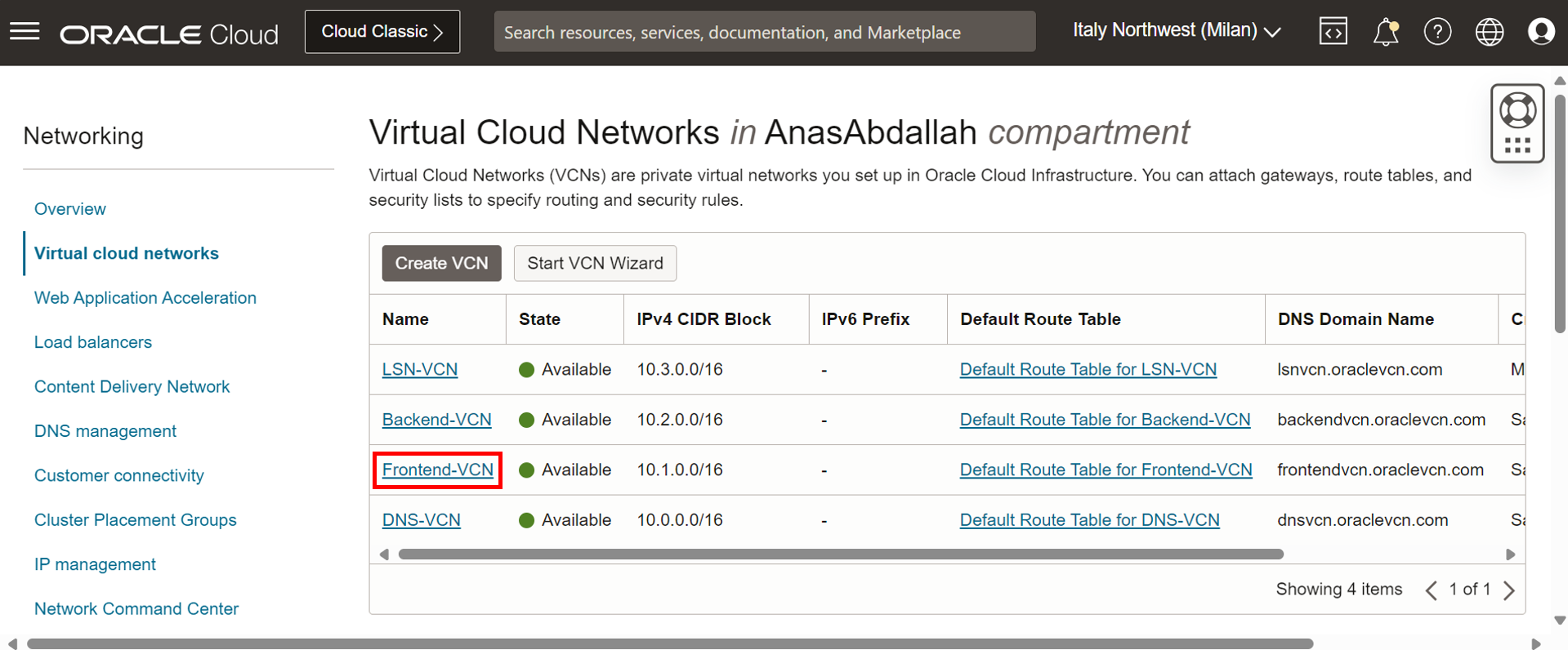

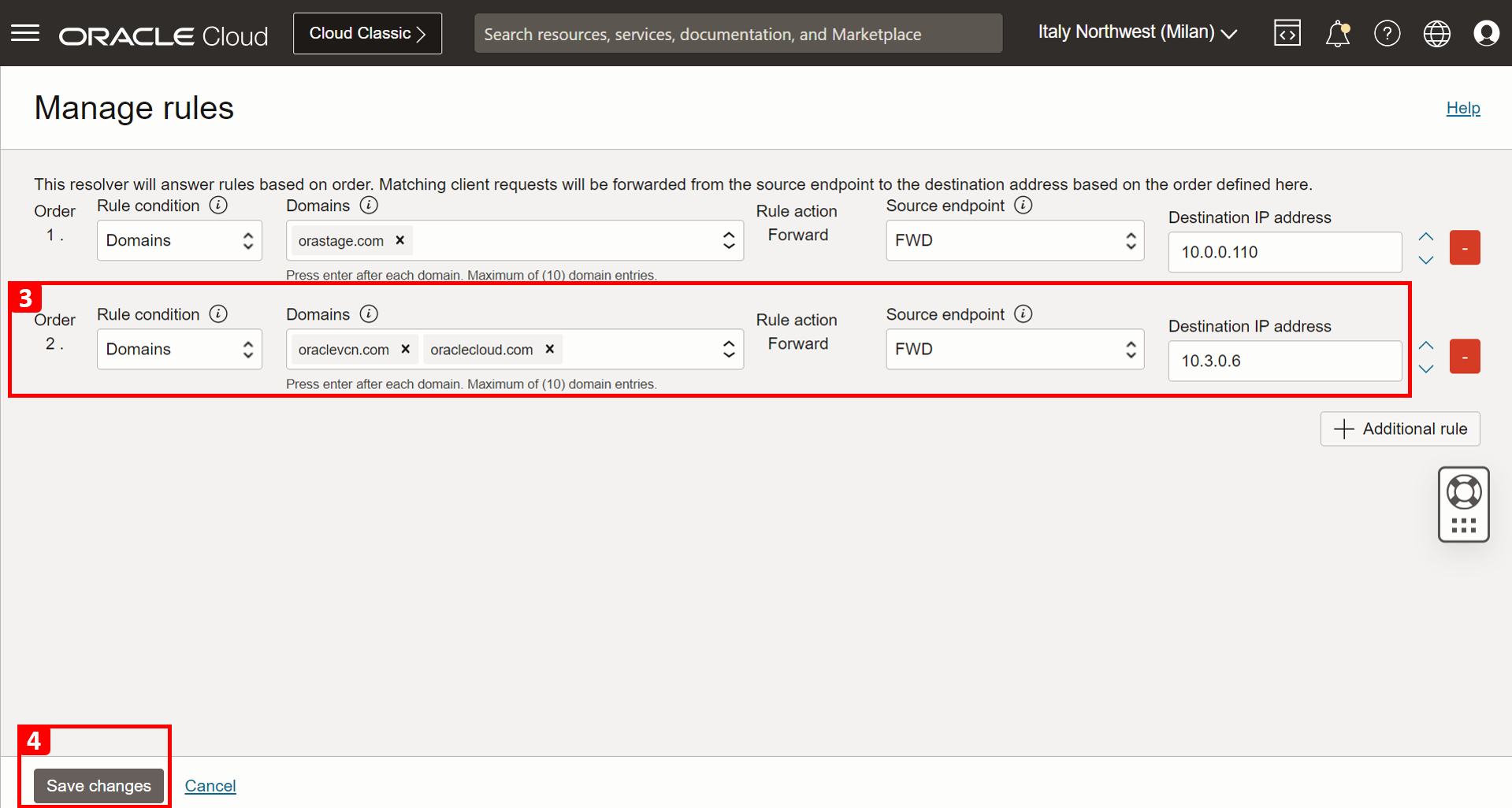

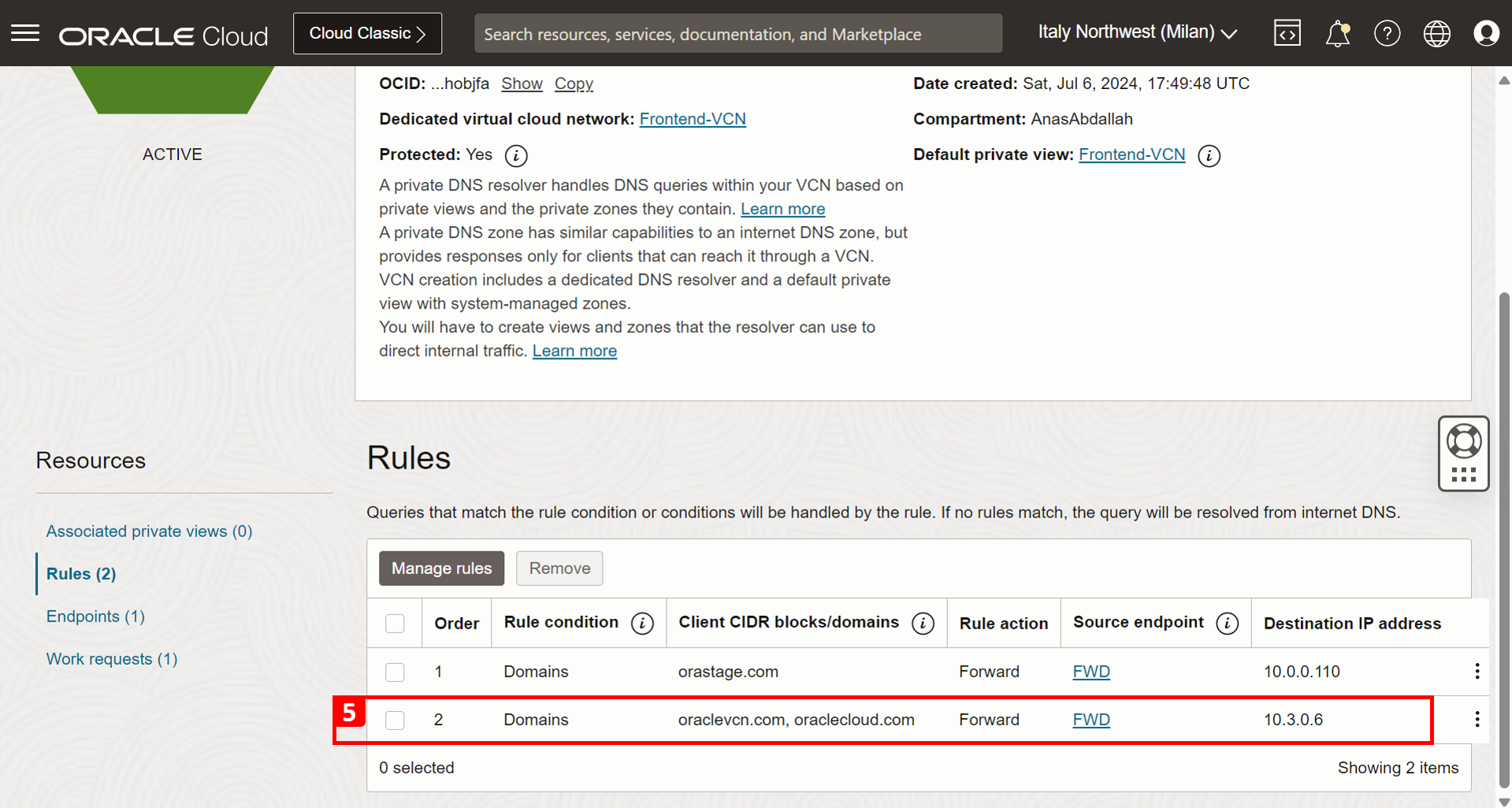

Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Networking.

- Klicken Sie auf Virtual Cloud Networks.

-

Klicken Sie auf Frontend-VCN.

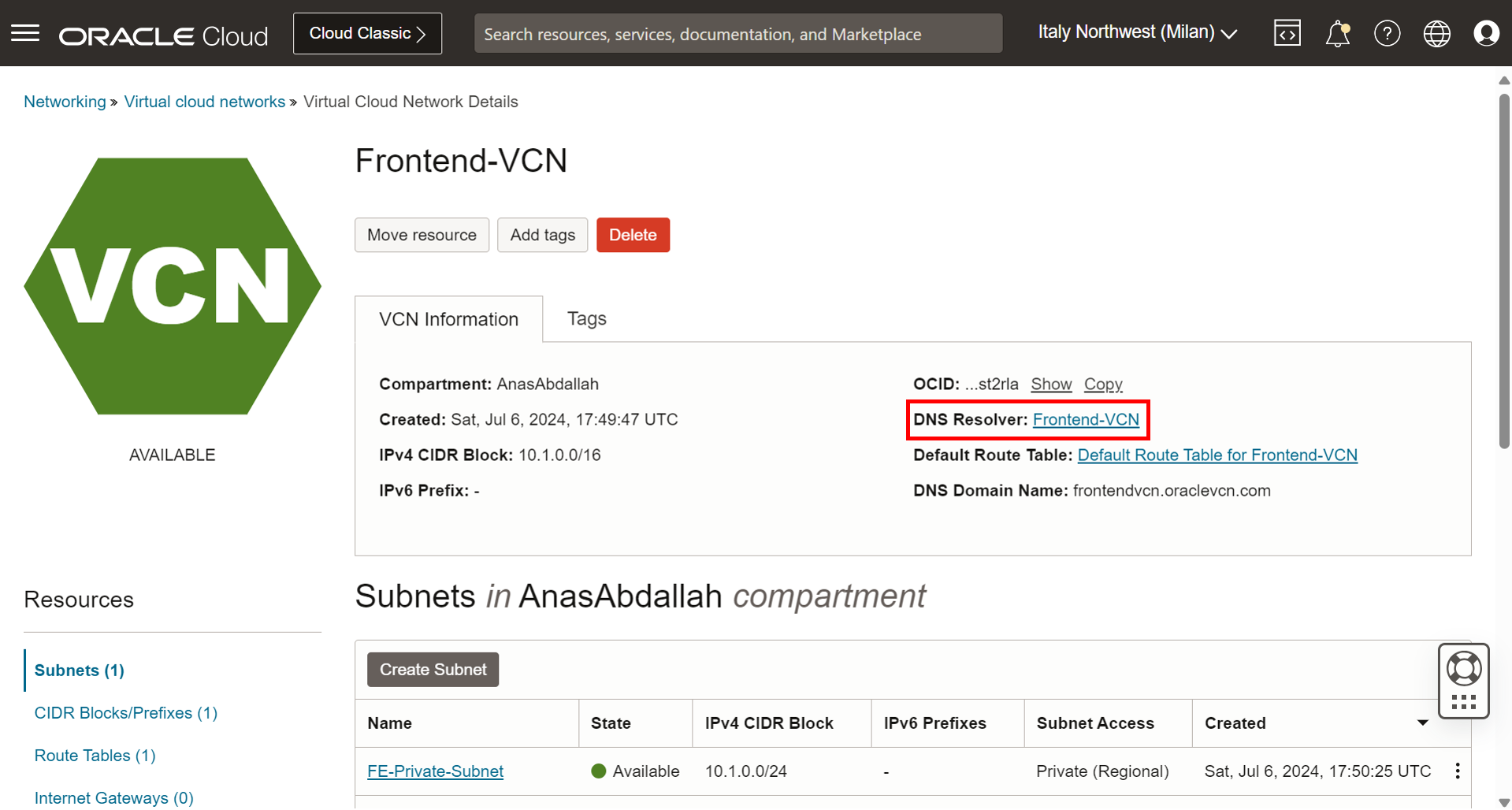

- Klicken Sie auf DNS-Resolver des VCN.

-

Bildlauf nach unten.

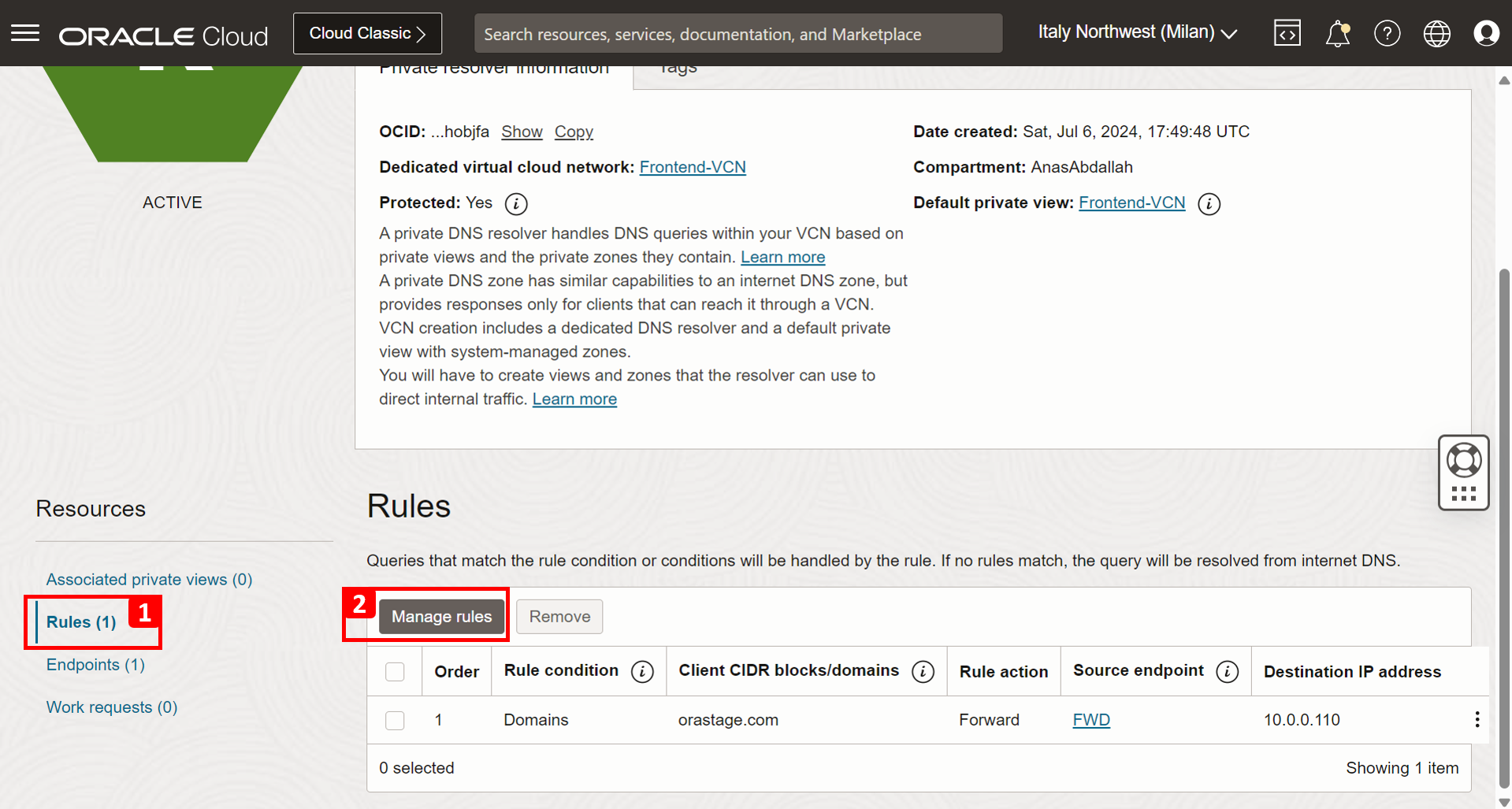

- Klicken Sie auf Regeln.

- Klicken Sie auf Regeln verwalten.

- Fügen Sie eine weitere Regel mit den folgenden Informationen hinzu (siehe Screenshot).

- Klicken Sie auf Änderungen speichern.

- Die Weiterleitungsregel wurde erfolgreich erstellt.

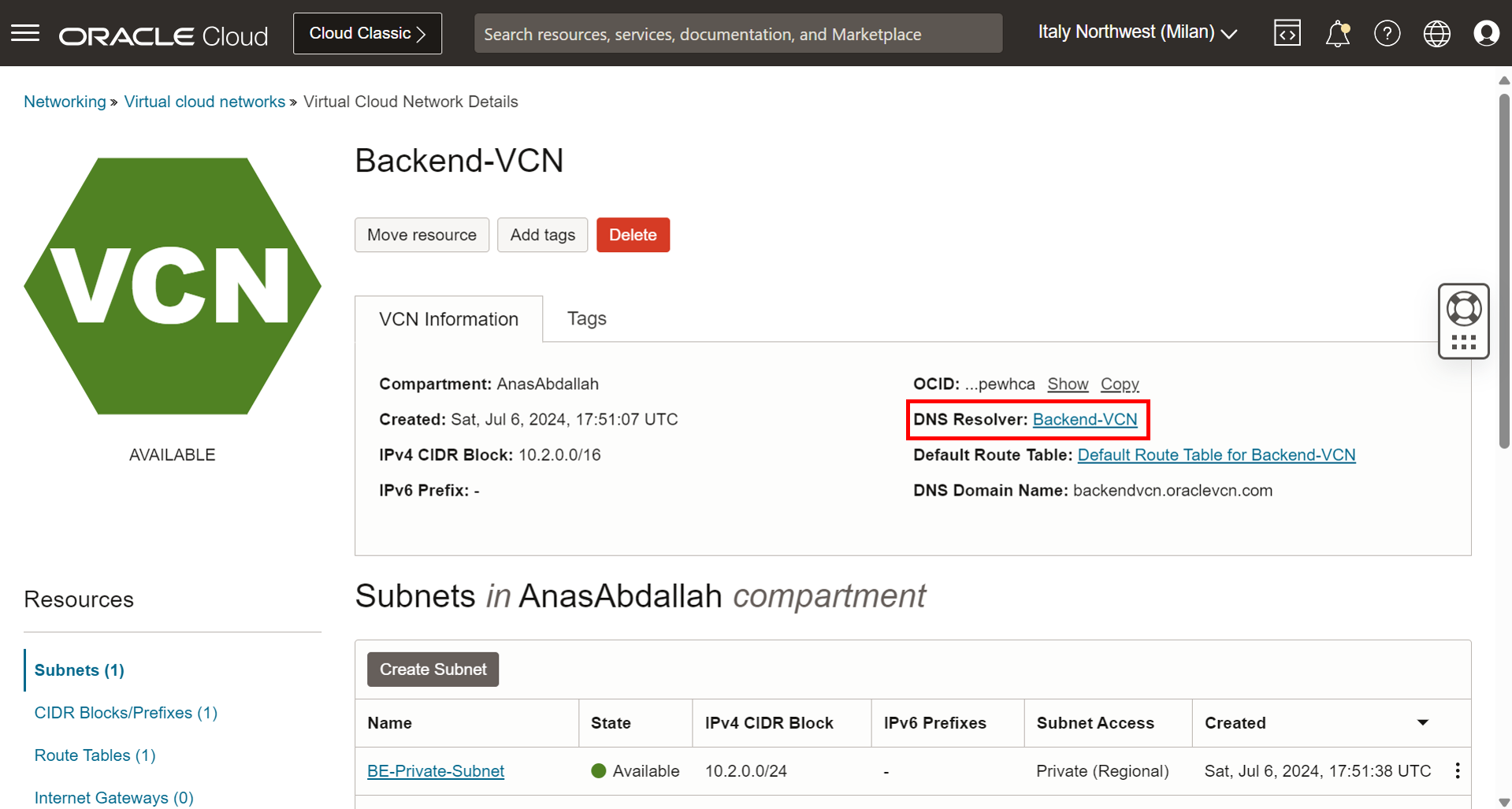

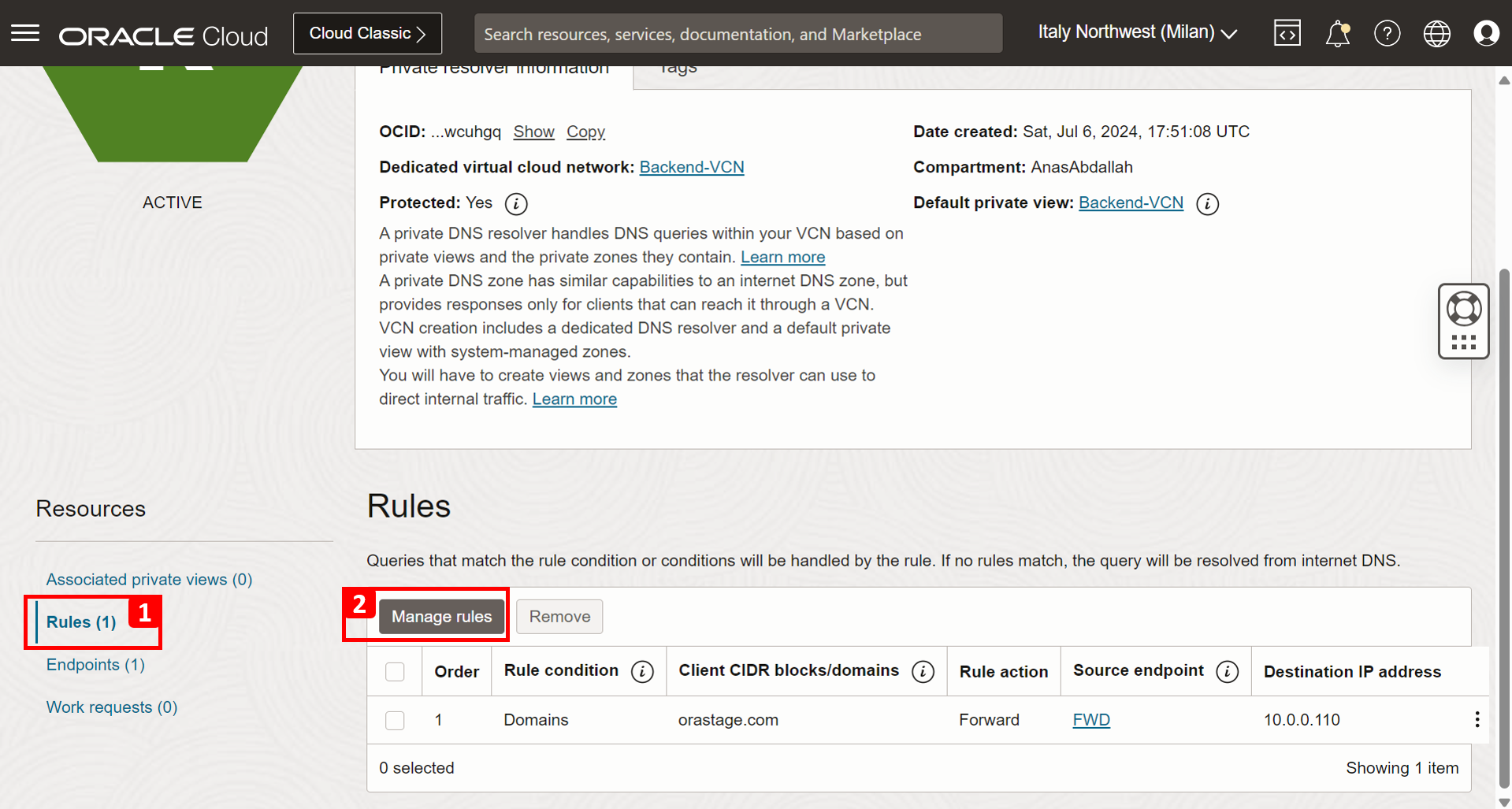

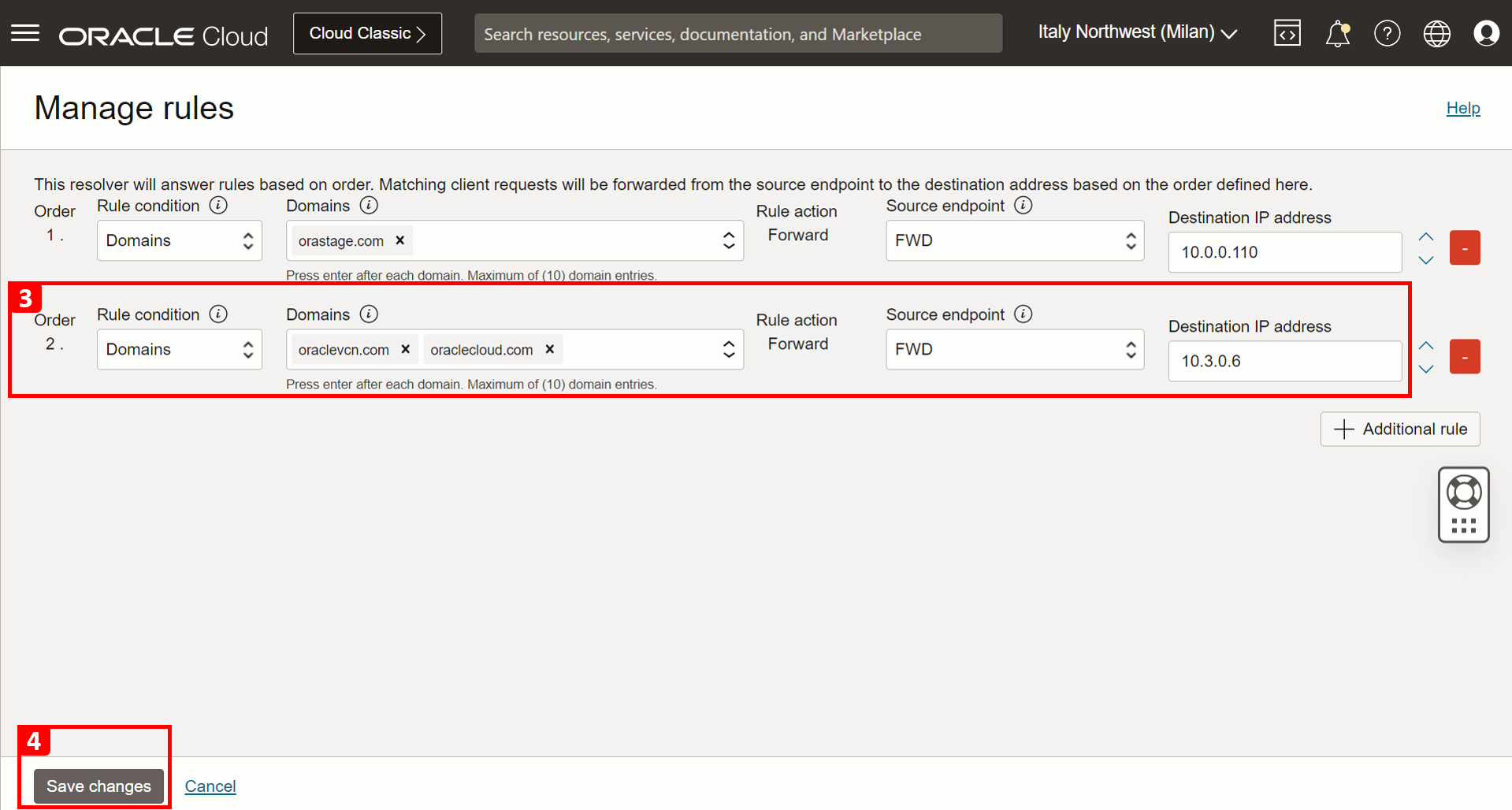

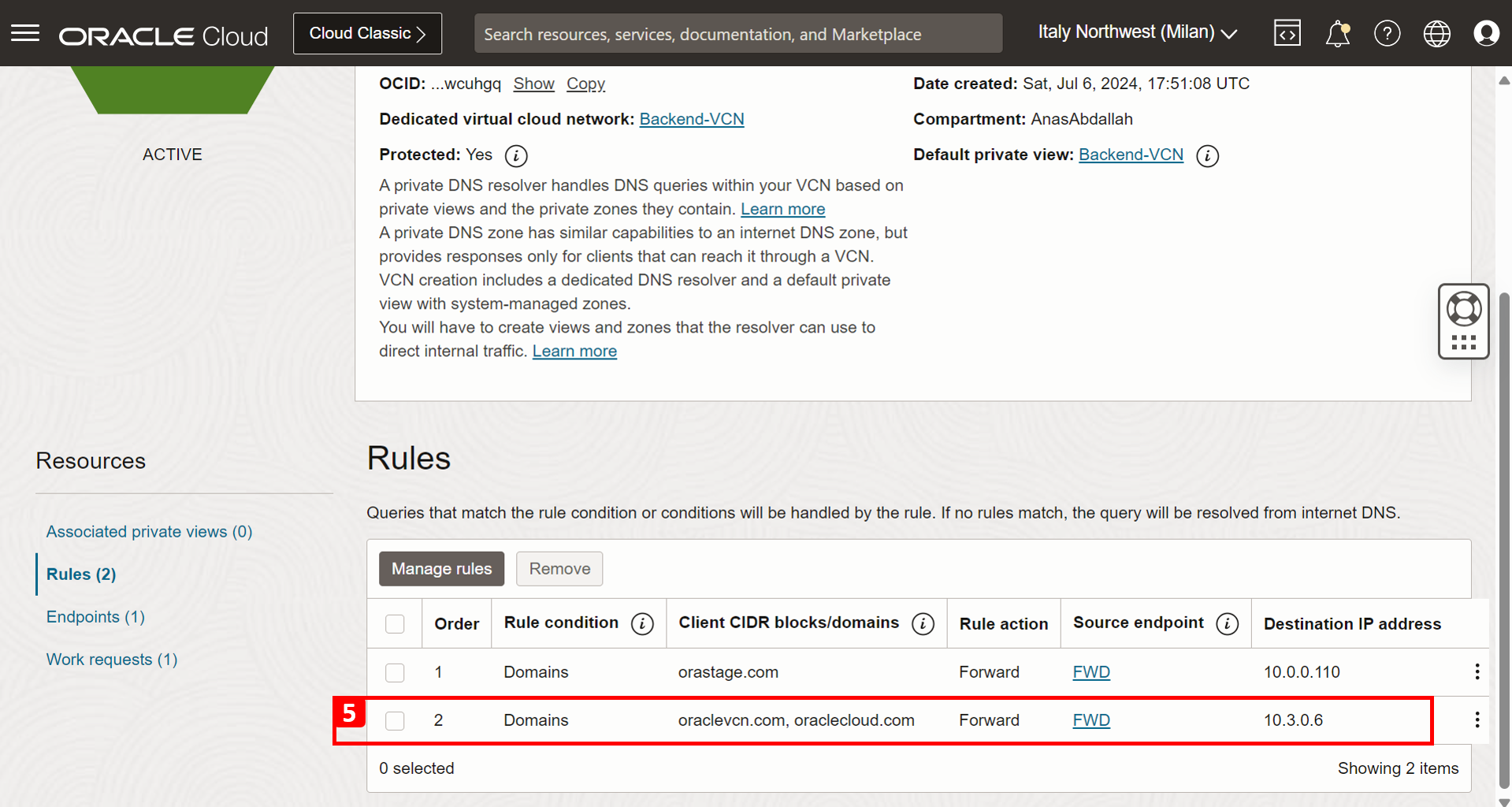

Aufgabe 2.4: Weiterleitungsregel im Backend-VCN-Resolver konfigurieren

-

Klicken Sie in der oberen linken Ecke auf das Hamburger-Menü (≡).

- Klicken Sie auf Networking.

- Klicken Sie auf Virtual Cloud Networks.

-

Klicken Sie auf Backend-VCN.

-

Klicken Sie auf DNS-Resolver des VCN.

-

Bildlauf nach unten.

- Klicken Sie auf Regeln.

- Klicken Sie auf Regeln verwalten.

- Fügen Sie eine weitere Regel mit den folgenden Informationen hinzu (siehe Screenshot).

- Klicken Sie auf Änderungen speichern.

- Die Weiterleitungsregel wurde erfolgreich erstellt.

-

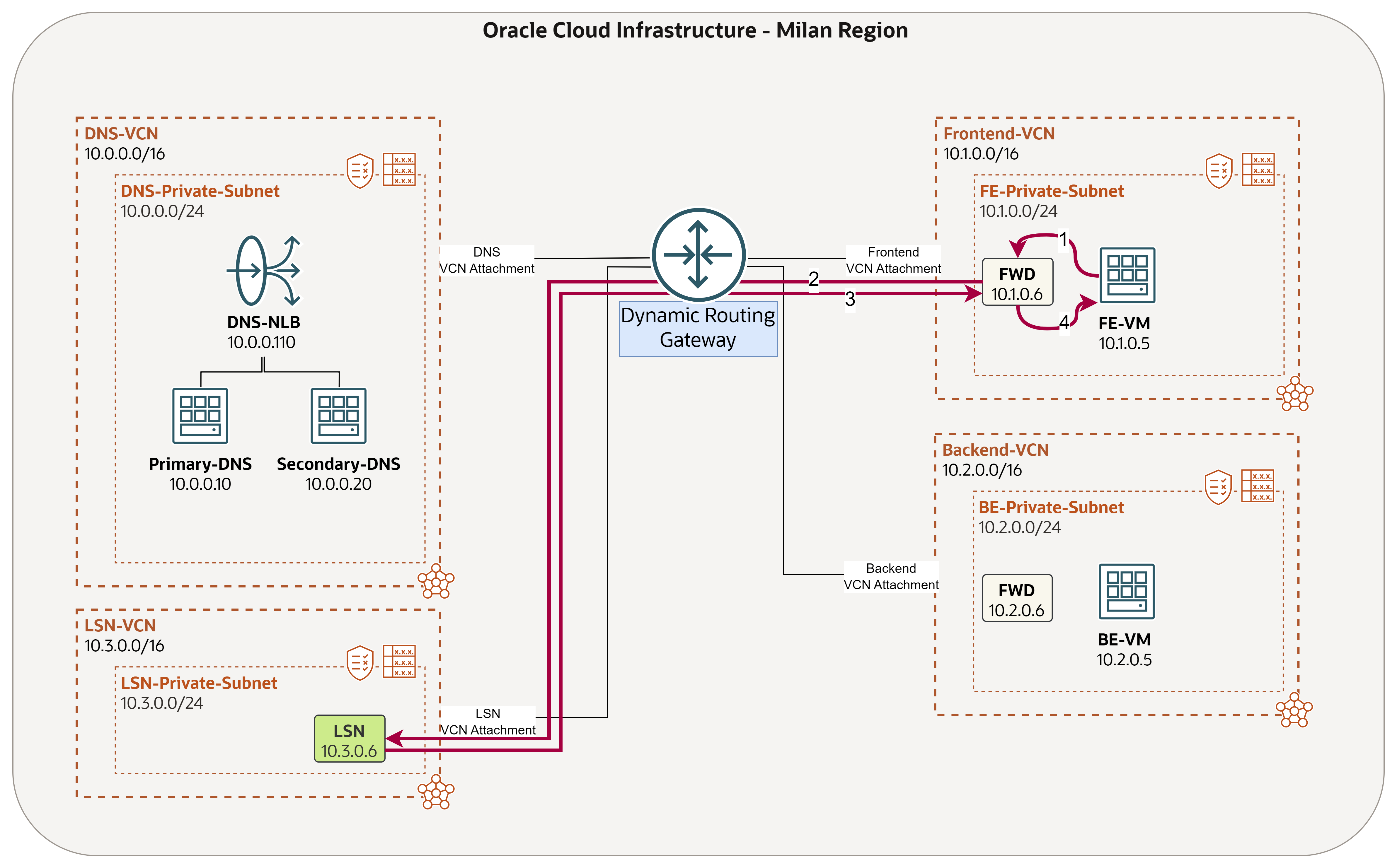

Die Architektur sollte so aussehen.

Aufgabe 3: Testen und validieren

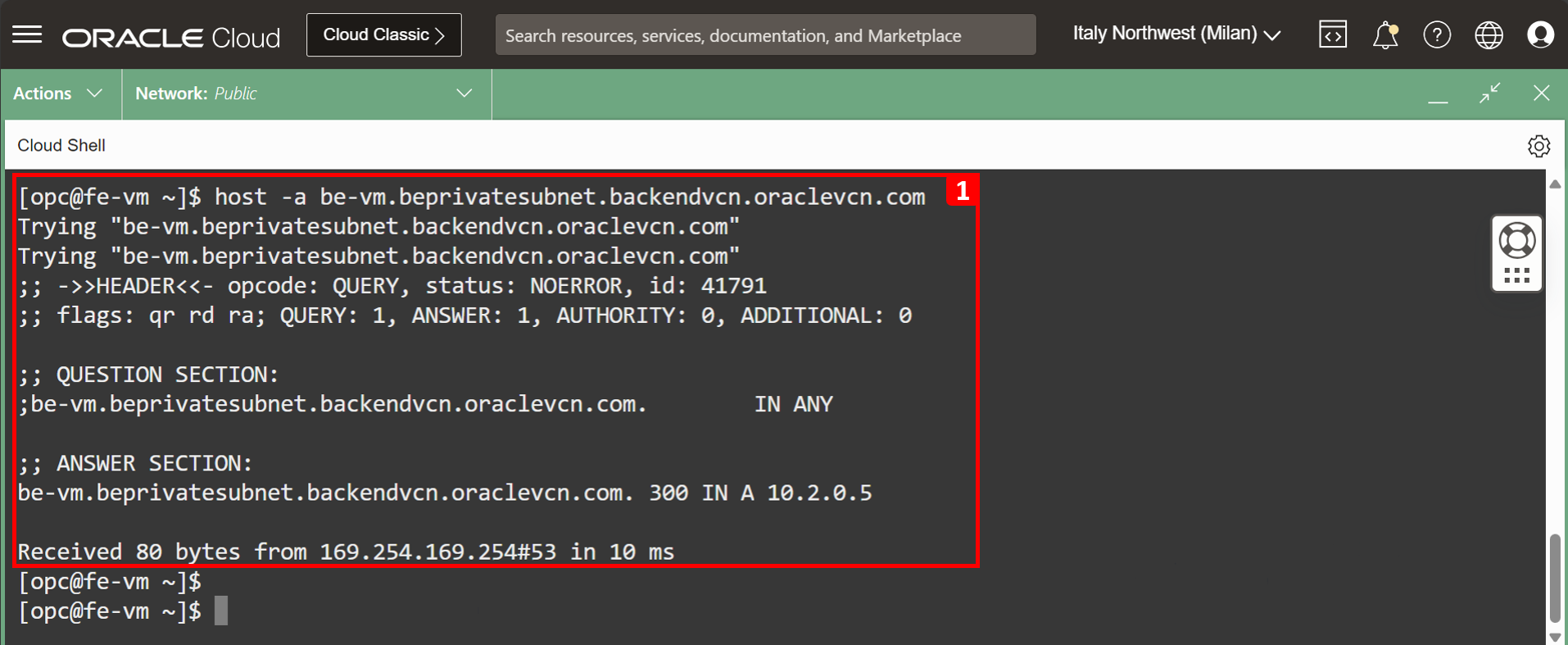

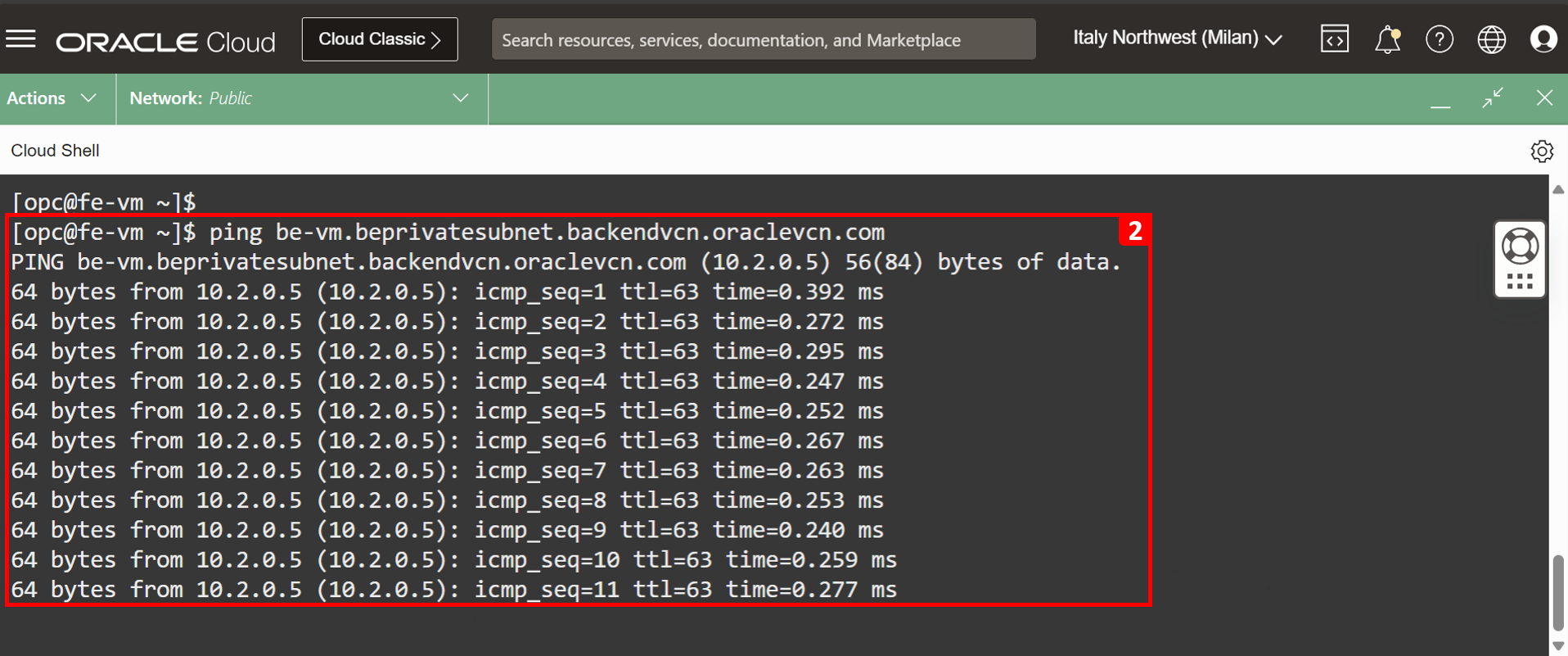

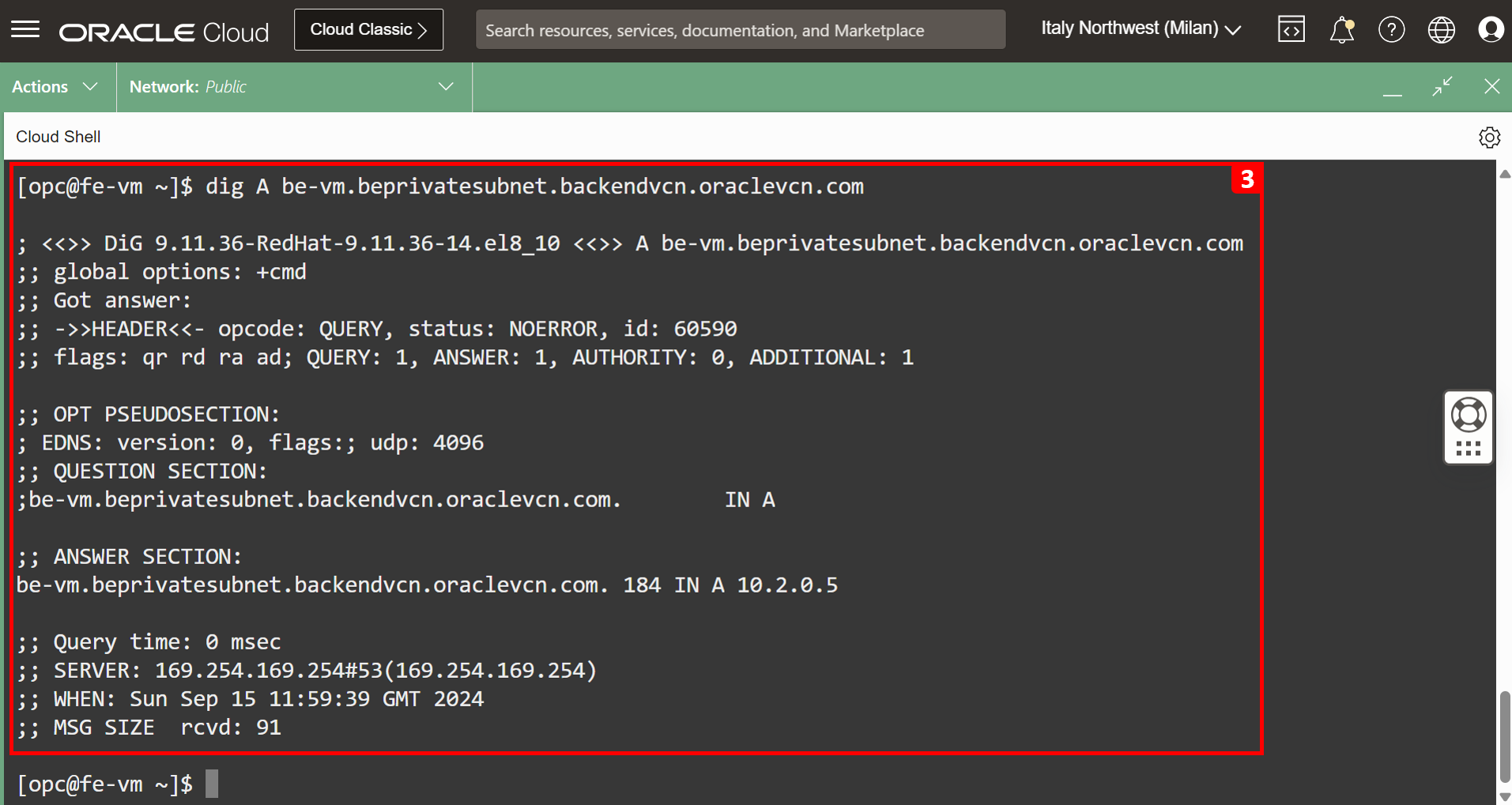

Testszenario 1: FE-VM zum Abfragen des Listeners für die native BU-VM-Domain

-

Der FE-VM-Clientrechner sollte

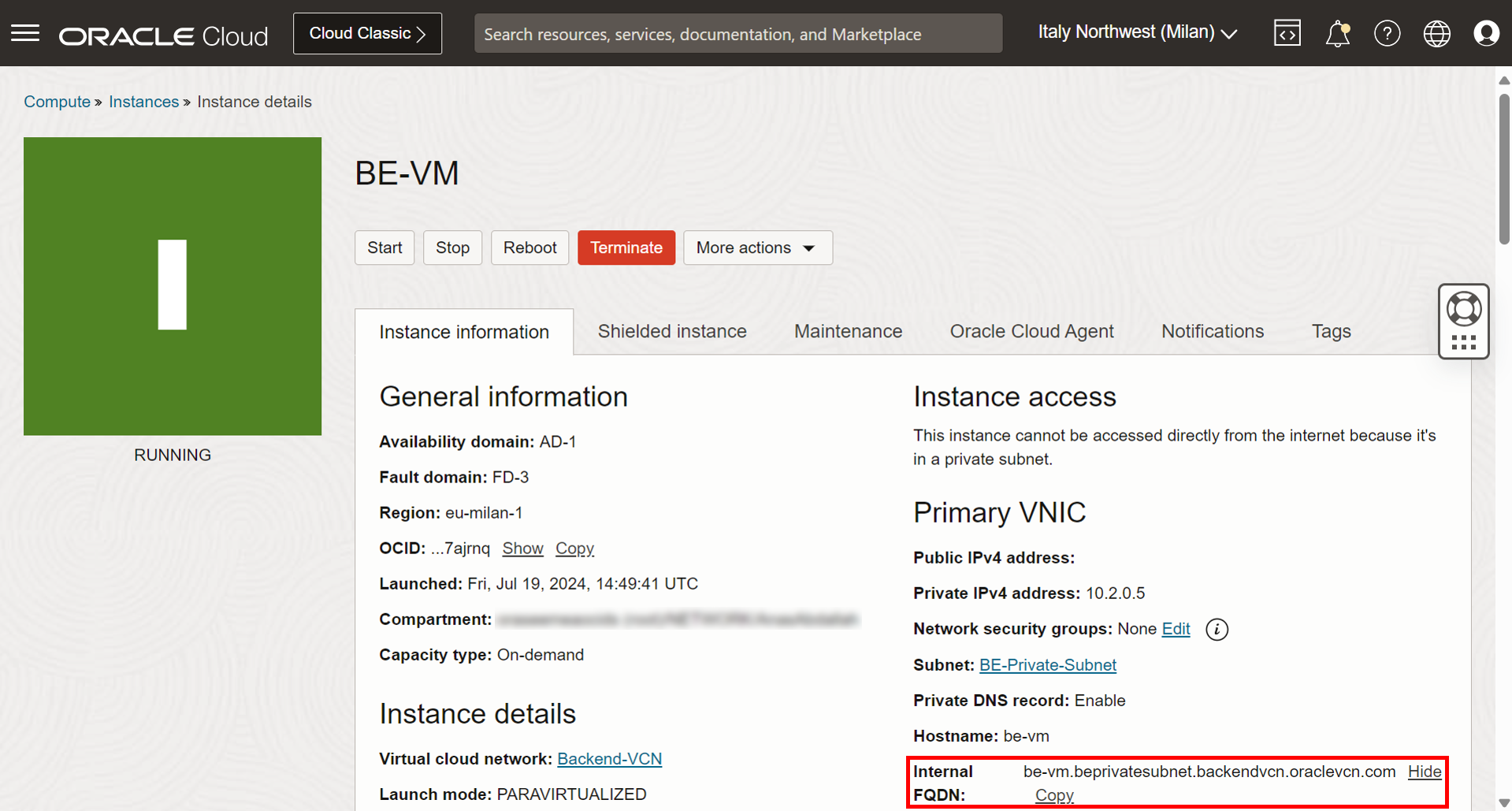

be-vm.beprivatesubnet.backendvcn.oraclevcn.comauflösen können. Die folgende Abbildung veranschaulicht das Testszenario, das wir erreichen wollen.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zur BE-VM-Instanz, und kopieren Sie den internen FQDN, um ihn im Test zu verwenden.

-

Greifen Sie auf FE-VM zu, und führen Sie einen Abfragetest mit dem OCI Bastion-Service wie Tutorial 2: Testszenario 1 - Primär-DNS antwortet auf FE-VM-Abfragen, wenn Sekundär-DNS heruntergefahren ist aus. Führen Sie nach der Verbindung

oraclevcn.com-Abfragen von FE-VM zube-vm.beprivatesubnet.backendvcn.oraclevcn.comaus, und validieren Sie die Konfiguration. Sie können mit verschiedenen Methoden prüfen, ob das Setup korrekt funktioniert.- Führen Sie den Befehl

hostaus. - Führen Sie den Befehl

pingaus. - Führen Sie den Befehl

digaus.

- Führen Sie den Befehl

Wie im Testszenario dargestellt, können wir die IP-Adresse der nativen Domain BE-VM abrufen, und der Ping arbeitet mit dem FQDN, was bedeutet, dass der Test erfolgreich ist.

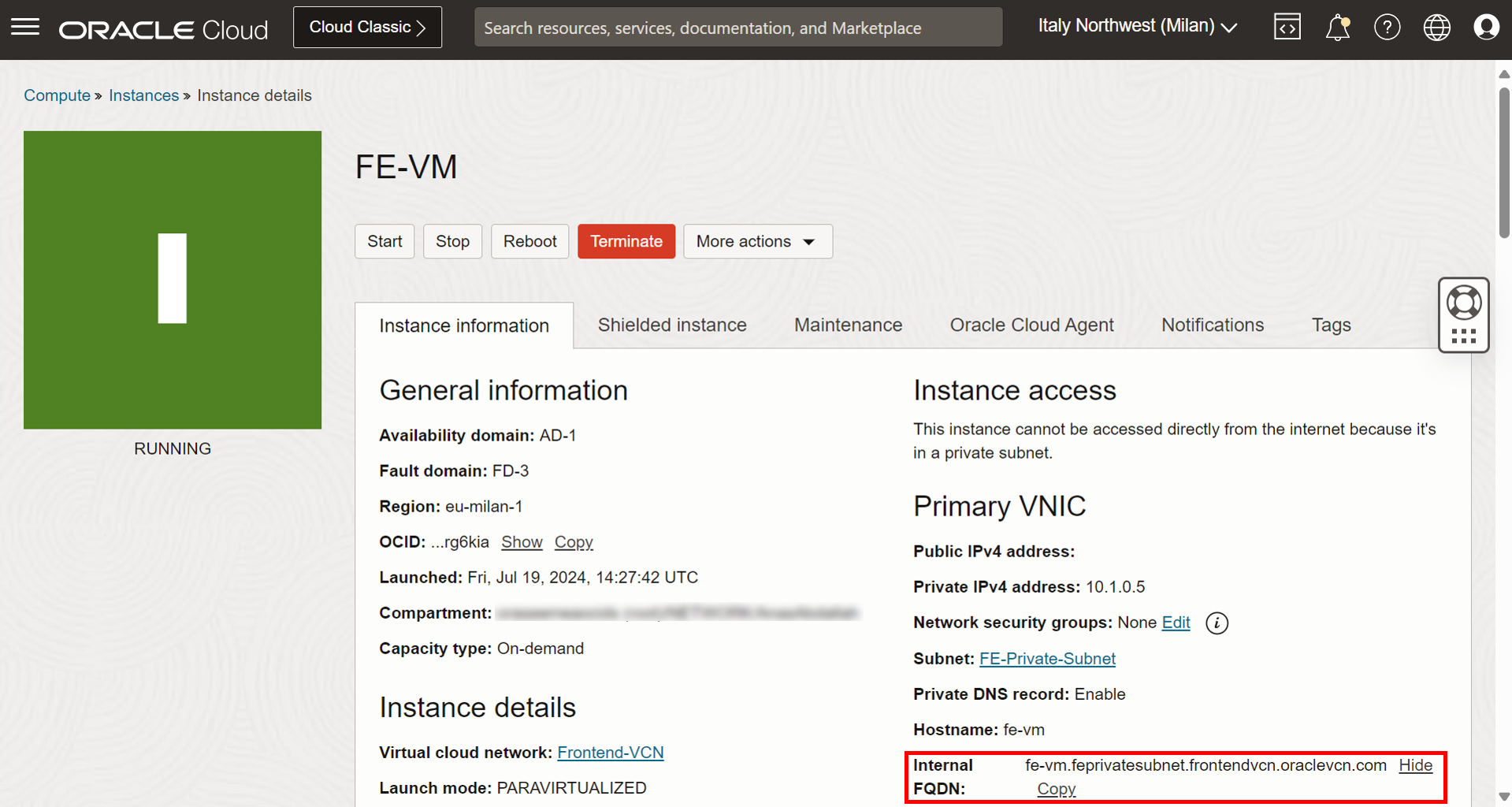

Testszenario 2: BE-VM zum Abfragen des Listeners für die native FE-VM-Domain

-

Der BE-VM-Clientrechner muss

fe-vm.feprivatesubnet.frontendvcn.oraclevcn.comauflösen können. Die folgende Abbildung veranschaulicht das Testszenario, das wir erreichen wollen.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zur FE-VM-Instanz, und kopieren Sie den internen FQDN, um ihn im Test zu verwenden.

-

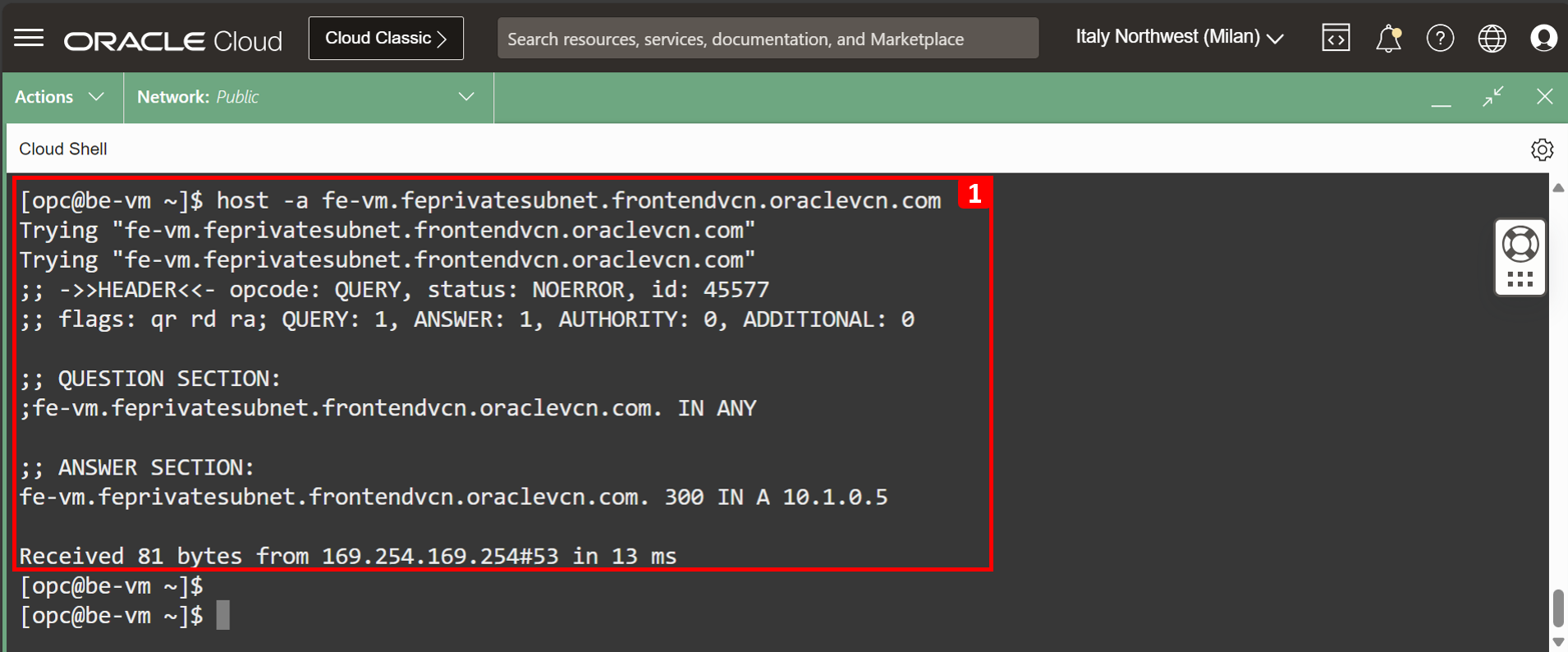

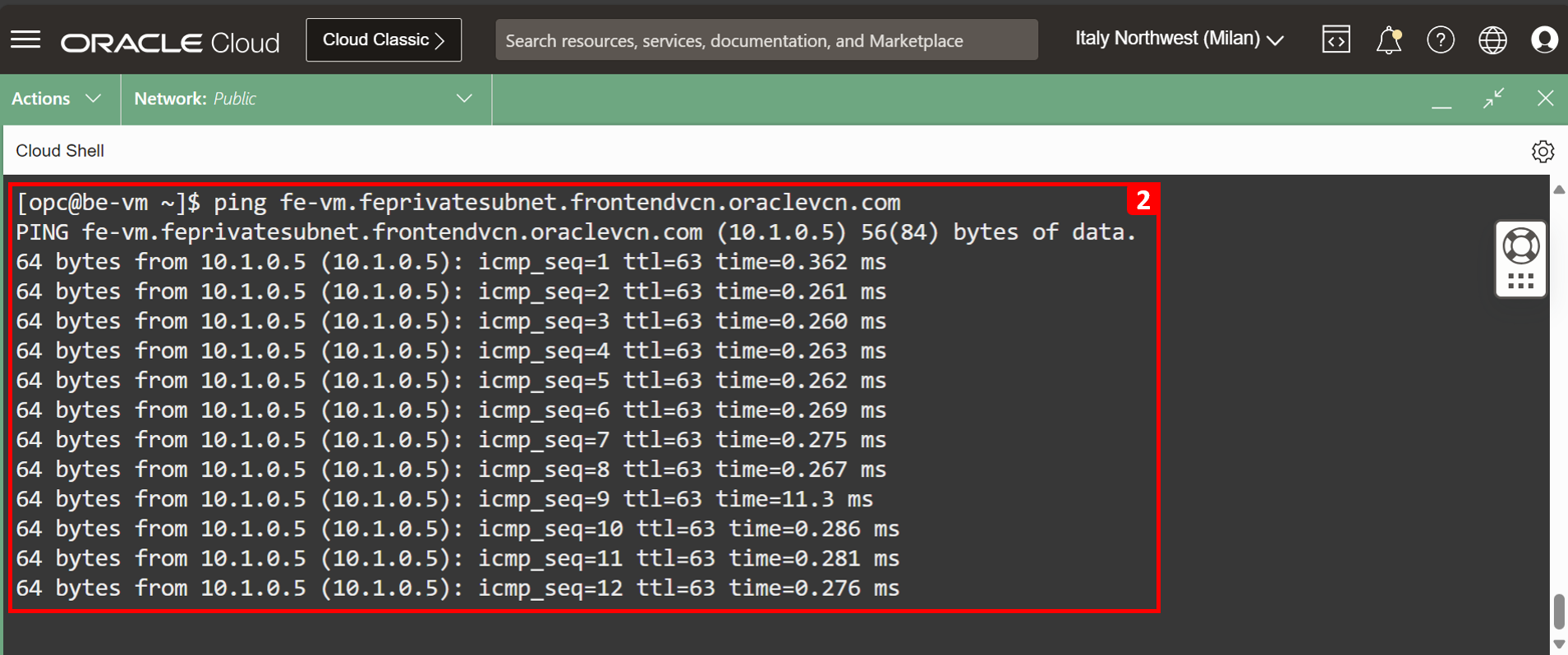

Greifen Sie auf BE-VM zu, und führen Sie einen Abfragetest mit dem OCI Bastion-Service aus. Führen Sie nach der Verbindung

oraclevcn.com-Abfragen von BE-VM zufe-vm.feprivatesubnet.frontendvcn.oraclevcn.comaus, und validieren Sie die Konfiguration. Sie können mit verschiedenen Methoden prüfen, ob das Setup korrekt funktioniert.- Führen Sie den Befehl

hostaus. - Führen Sie den Befehl

pingaus. - Führen Sie den Befehl

digaus.

- Führen Sie den Befehl

Wie im Testszenario dargestellt, können wir die IP-Adresse der nativen Domain BE-VM abrufen, und der Ping arbeitet mit dem FQDN, was bedeutet, dass der Test erfolgreich ist.

Nächste Schritte

In diesem Tutorial haben wir OCI-private Ansichten, Endpunkte und Regeln weiterleiten und Listening-Endpunkte verwendet, die eine flexible und robuste DNS-Verwaltung in einem virtuellen Cloud-Netzwerk bieten. Zusammen optimieren diese Komponenten DNS-Vorgänge und stellen eine effiziente und skalierbare Namensauflösung in OCI-Umgebungen sicher, insbesondere für ein hybrides DNS-Szenario, das integrierte Multicloud- und On-Premises-Umgebungen umfasst.

Im nächsten und letzten Tutorial dieser Serie, Sicherheit zur DNS-Architektur mit der pfSense-Firewall hinzufügen, werden wir die Sicherheit unserer DNS-Infrastruktur verbessern, indem wir die pfSense-Firewall so konfigurieren, dass alle DNS-Abfragen geprüft und kontrolliert werden. Dazu gehören Monitoring- und Filteranforderungen für interne OCI-Domains (oraclevcn.com und oraclecloud.com) und benutzerdefinierte Domains, die in BIND9 verwaltet werden, wie orastage.com.

Danksagungen

- Autor - Anas abdallah (Cloud Networking Specialist)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Use Oracle Cloud Infrastructure DNS to Resolve Native Domains

G16581-02

Copyright ©2025, Oracle and/or its affiliates.