Single Sign-On und Benutzer-Provisioning zwischen OCI IAM und JumpCloud einrichten

Einführung

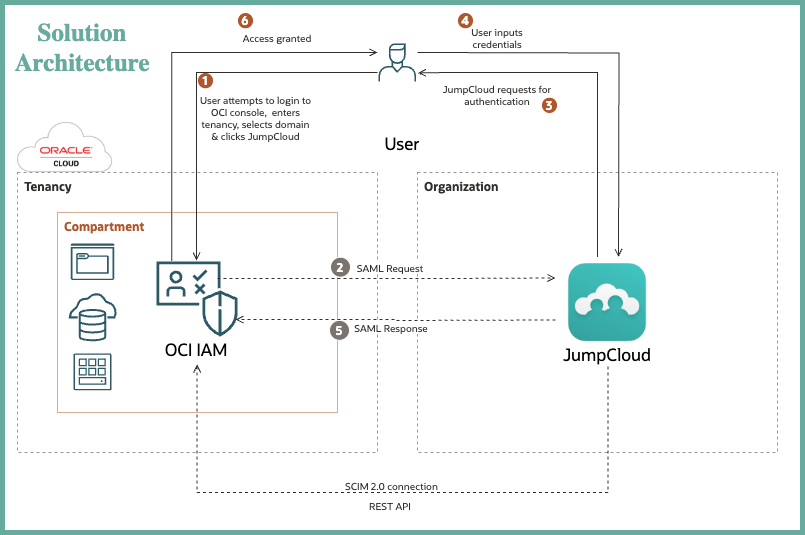

Durch die Einrichtung von Single Sign-On (SSO) zwischen Oracle Cloud Infrastructure Identity and Access Management (OCI IAM) und JumpCloud können sich OCI-Administratoren nahtlos mit ihren JumpCloud-Zugangsdaten bei der OCI-Konsole anmelden. Mit dem Benutzer-Provisioning über RESTful-APIs können Sie außerdem eine Benutzersynchronisierung in Echtzeit von JumpCloud zu OCI erreichen.

In diesem Tutorial werden die Integration von OCI IAM mit JumpCloud dargestellt, indem Sie eine Security Assertion Markup Language-(SAML-)Föderation und ein System für die domainübergreifende Identity Management-(SCIM-)2.0-Verbindung einrichten.

Nachdem SSO eingerichtet und Identitäten synchronisiert wurden, können OCI-IAM-Policys definiert werden, um Zugriffskontrollen für verschiedene OCI-Ressourcen einzurichten. Weitere Informationen finden Sie unter Erste Schritte mit Policys und Deep Dive into Tag based Oracle Cloud Infrastructure Identity and Access Management Policies.

Hinweis: Dieses Tutorial ist spezifisch für OCI IAM mit Identitätsdomains.

Ziele

-

SAML-basiertes SSO für die Zugriffsverwaltung einrichten.

-

Richten Sie SCIM 2.0-Provisioning für das Identity Management ein.

-

Test und Validierung.

Voraussetzungen

-

Zugriff auf einen OCI-Mandanten. Weitere Informationen dazu finden Sie unter Oracle Cloud Infrastructure Free Tier

-

Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Weitere Informationen finden Sie unter Administratorrollen.

-

Eine Organisation JumpCloud

-

Administratorrolle in der Organisation JumpCloud

Hinweis: Bei der Verwendung des OCI-Angebots in den JumpCloud-Integrationen sind Inkonsistenzen bei Benutzererstellungs-/Aktualisierungsaktionen aufgetreten. Daher werden wir für den Zweck dieses Tutorials stattdessen die benutzerdefinierte Anwendung verwenden.

Abschnitt 1: SAML-basiertes SSO für das Zugriffsmanagement einrichten

JumpCloud fungiert als Identitätsprovider (IdP), authentifiziert Benutzer und übergibt Authentifizierungstoken sicher an OCI IAM, das als Serviceprovider (SP) fungiert. Um SAML-Föderation einzurichten, müssen Metadaten von beiden Parteien ausgetauscht werden.

Aufgabe 1.1: Serviceprovider-Metadaten aus OCI IAM abrufen

Die SP-Metadaten aus der OCI IAM-Identitätsdomain werden zuerst exportiert.

-

Öffnen Sie eine Browserregisterkarte, und geben Sie die URL ein:

https://cloud.oracle.com. -

Geben Sie den Cloud-Accountnamen ein, auch als Mandantenname bezeichnet, und klicken Sie auf Weiter.

-

Wählen Sie die Identitätsdomain aus, bei der Sie sich anmelden möchten. Dies ist die Identitätsdomain, mit der SSO konfiguriert wird. Beispiel:

Default. -

Geben Sie die Administratorzugangsdaten ein, um sich bei der OCI-Konsole anzumelden.

-

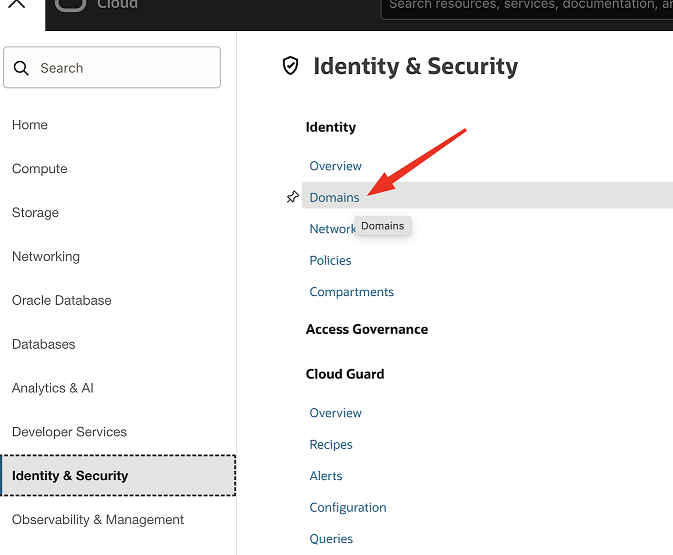

Navigieren Sie zu Identität und Sicherheit, und klicken Sie unter Identität auf Domains.

-

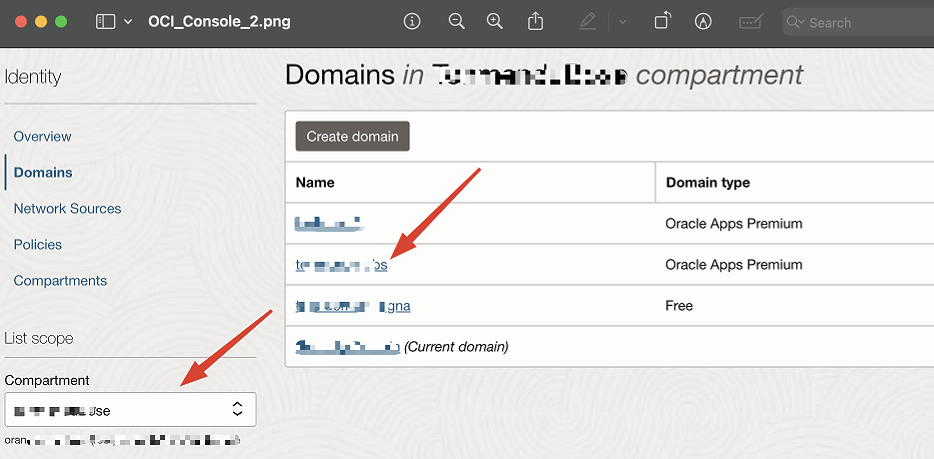

Klicken Sie auf den Namen der Identitätsdomain. Wenn die Domain nicht sichtbar ist, ändern Sie das Compartment, um die richtige Domain zu finden.

-

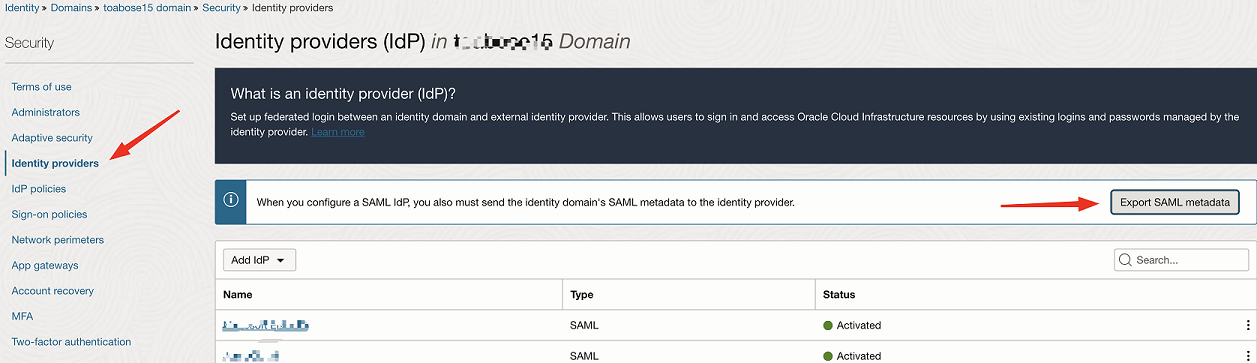

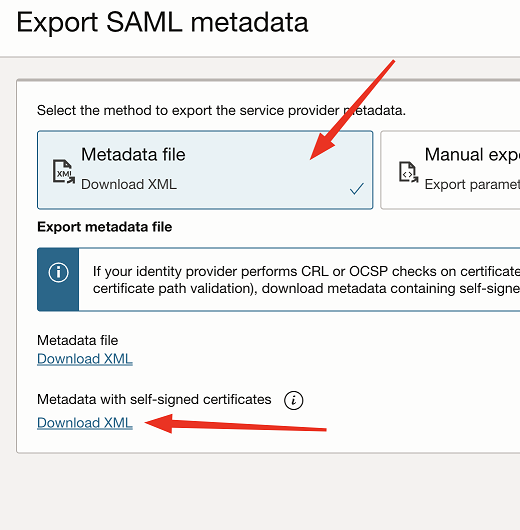

Klicken Sie unter Sicherheit auf Identitätsprovider und SAML-Metadaten exportieren.

-

Wählen Sie Metadatendatei aus. Klicken Sie unter Metadaten mit selbstsignierten Zertifikaten auf XML herunterladen, und speichern Sie diese XML-Datei lokal auf dem Computer. Dies sind die SP-Metadaten.

Aufgabe 1.2: SSO-Anwendungen erstellen

Erstellen Sie eine SSO-Anwendung im Portal JumpCloud, um die OCI-Konsole darzustellen.

-

Melden Sie sich im Browser mit der folgenden URL beim Portal JumpCloud an:

https://console.jumpcloud.com/login -

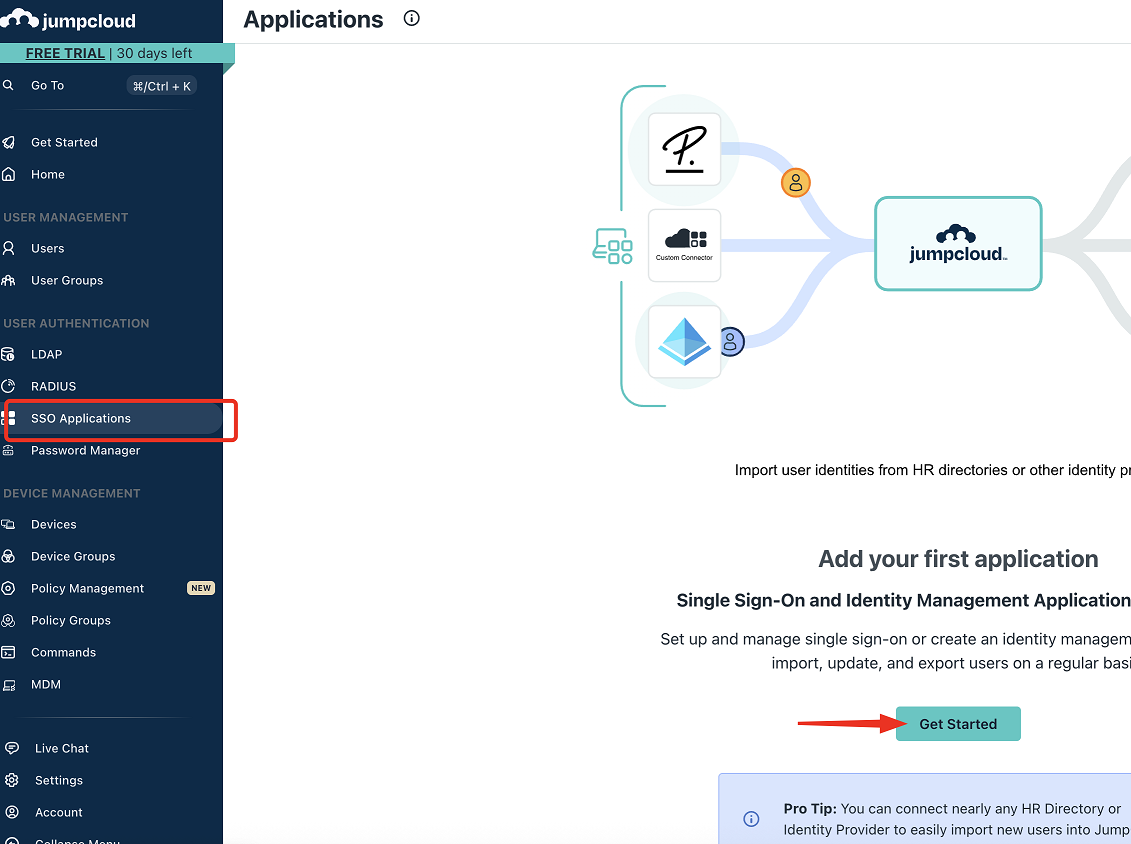

Wählen Sie unter USER AUTHENTICATION die Option SSO-Anwendungen aus, und klicken Sie auf Erste Schritte.

-

Klicken Sie unter Benutzerdefinierte Anwendung auf Auswählen, Weiter.

-

Wählen Sie Single Sign-On (SSO) verwalten, SSO mit SAML konfigurieren aus. Wählen Sie Benutzer in diese App exportieren (Identity Management) aus, und klicken Sie auf Weiter.

-

Geben Sie unter Anzeigelabel einen Namen ein (z.B.

OCI Console), und klicken Sie auf Anwendung speichern. Klicken Sie anschließend auf Anwendung konfigurieren.

Aufgabe 1.3: SSO-Anwendung konfigurieren

Für die neu erstellte benutzerdefinierte Anwendung ist eine SSO-Konfiguration erforderlich.

-

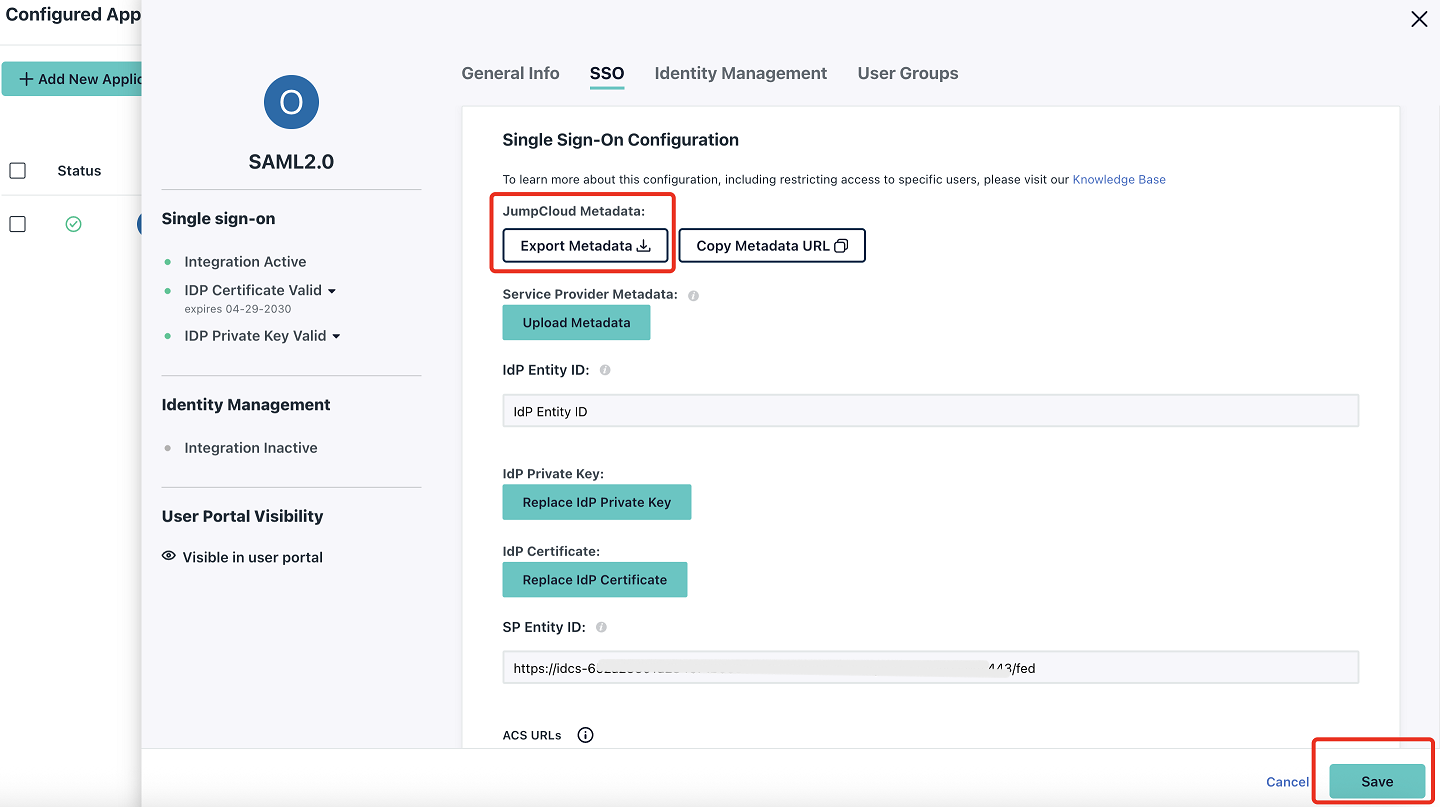

Klicken Sie auf der Registerkarte SSO unter Serviceprovider-Metadaten auf Metadaten hochladen, und wählen Sie die SP-Metadatendatei aus, die in Aufgabe 1.1.8 gespeichert ist.

-

Wenn die SP-Entity-ID und die ACS-URLs automatisch aufgefüllt werden, wurde die XML-Datei korrekt geparst.

Klicken Sie unter JumpCloud Metadaten auf Metadaten exportieren, und speichern Sie diese XML-Datei lokal auf dem Computer. Dies sind die IdP-Metadaten. Danach klicken Sie auf Speichern.

Aufgabe 1.4: JumpCloud als IdP für OCI IAM aktivieren

Eine neue IdP wird erstellt, die JumpCloud darstellt. Wenn Sie fertig sind, wird die Policy IdP so eingerichtet, dass die SSO-Authentifizierung aktiviert wird.

-

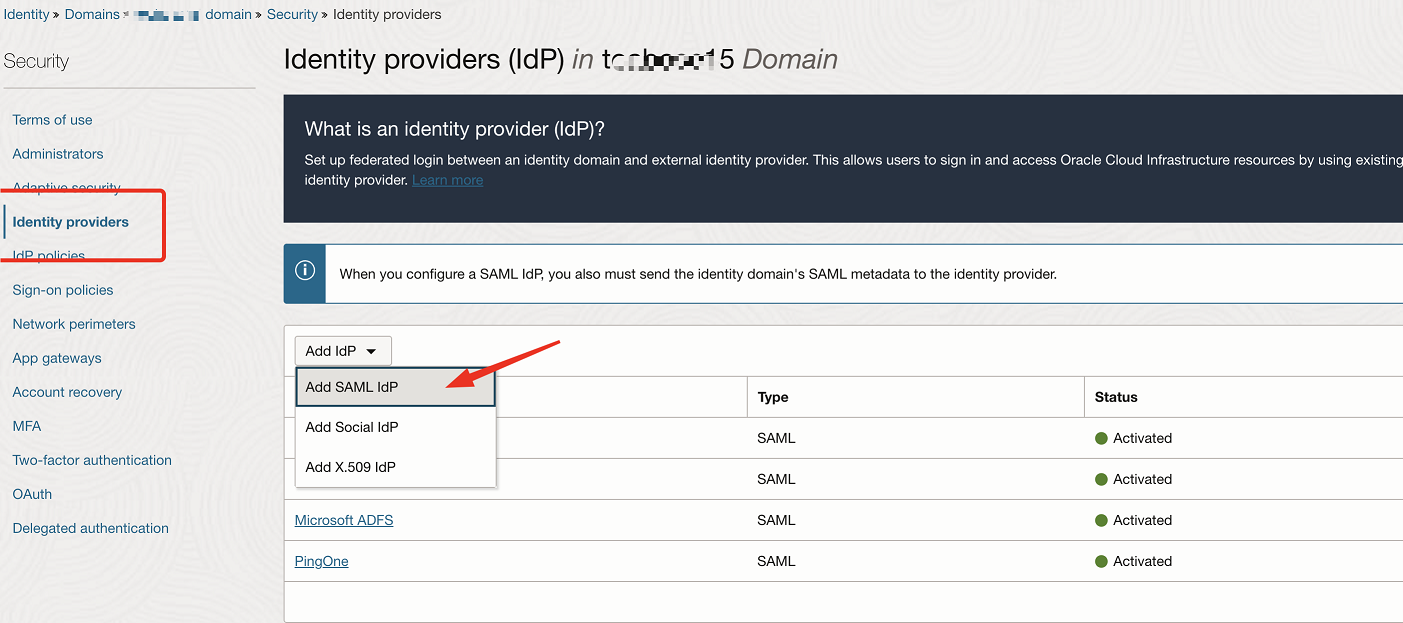

Navigieren Sie in der OCI-Konsole zur Domain, wählen Sie Sicherheit aus, und klicken Sie auf Identitätsprovider.

-

Wählen Sie IdP hinzufügen aus, und klicken Sie dann auf SAML-IdP hinzufügen.

-

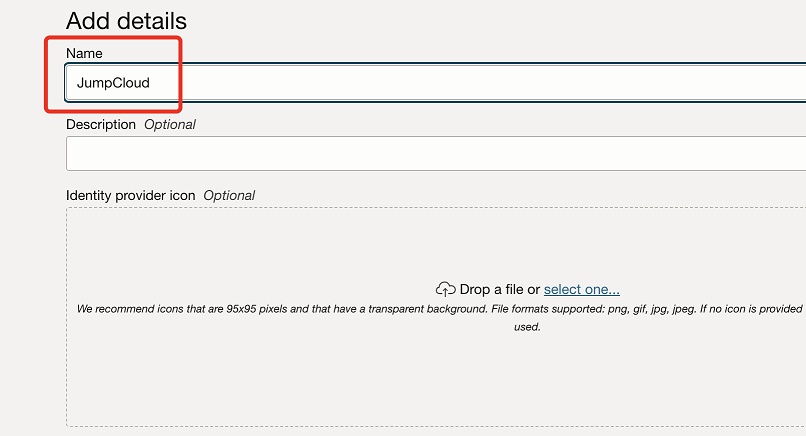

Geben Sie einen Namen (Beispiel:

JumpCloud) für die SAML-IdP ein, und klicken Sie auf Weiter.

-

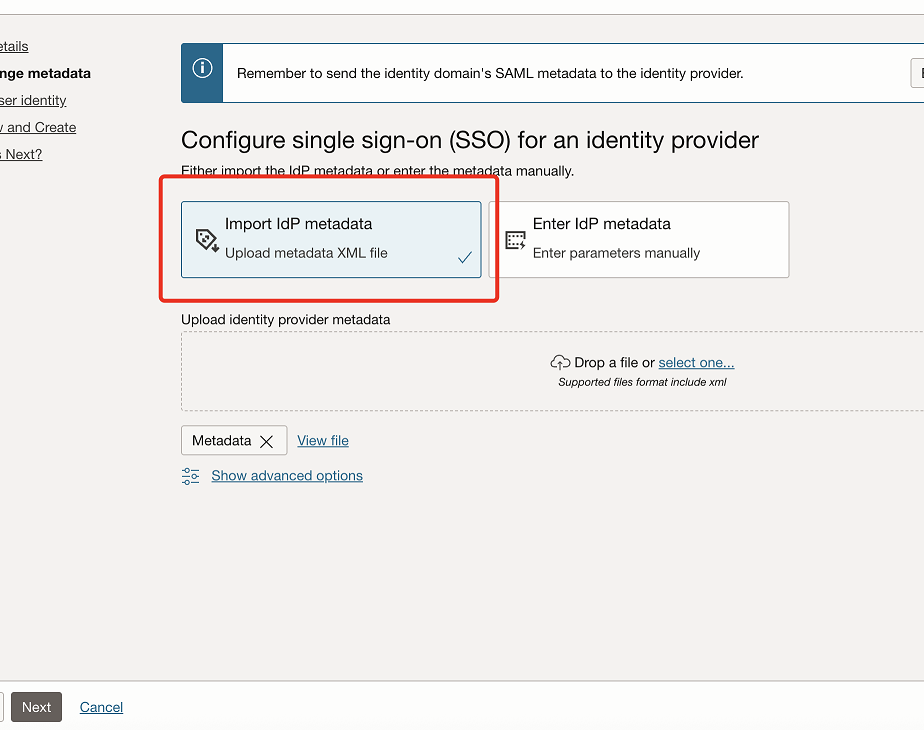

Stellen Sie sicher, dass Sie IdP-Metadaten importieren auswählen. Laden Sie unter Identitätsprovider-Metadaten hochladen die Metadaten IdP aus Aufgabe 1.3.2 hoch, und klicken Sie auf Weiter.

-

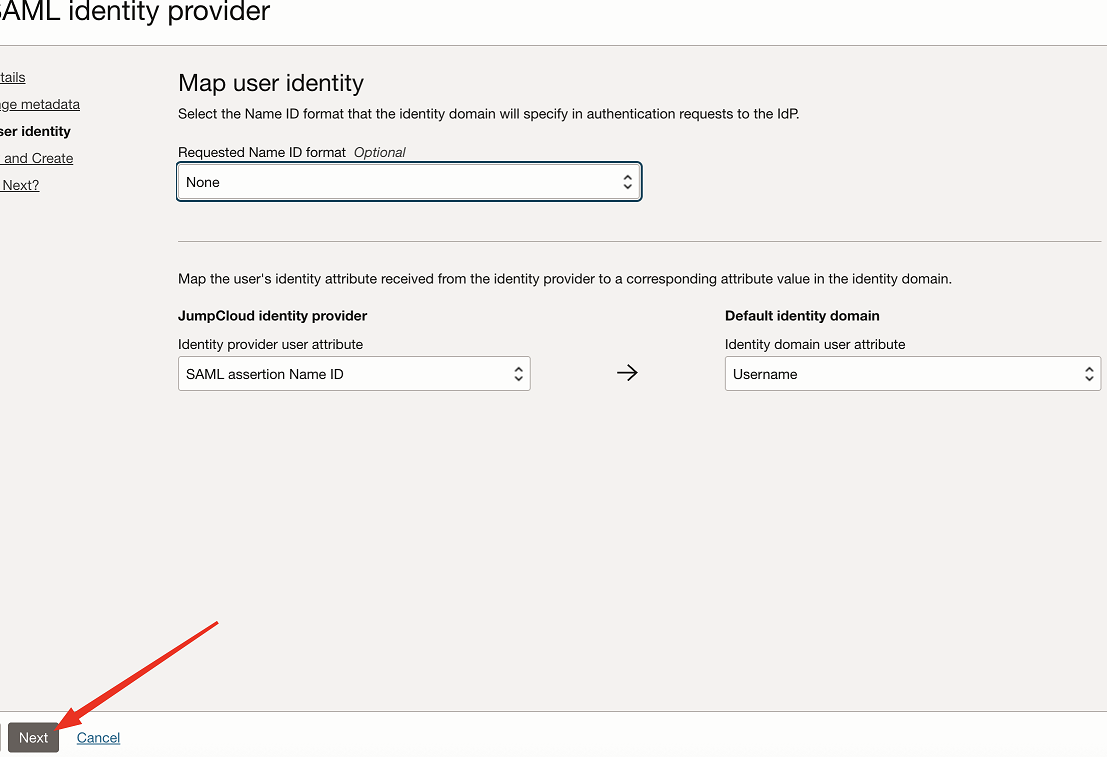

Wählen Sie unter Benutzeridentität zuordnen die folgenden Informationen aus, und klicken Sie auf Weiter.

- Angefordertes NameID-Format: Wählen Sie Keine aus.

- Benutzerattribut des Identitätsproviders: Wählen Sie SAML-Assertion-Namens-ID aus.

- Identitätsdomain-Benutzerattribut: Wählen Sie Benutzername aus.

-

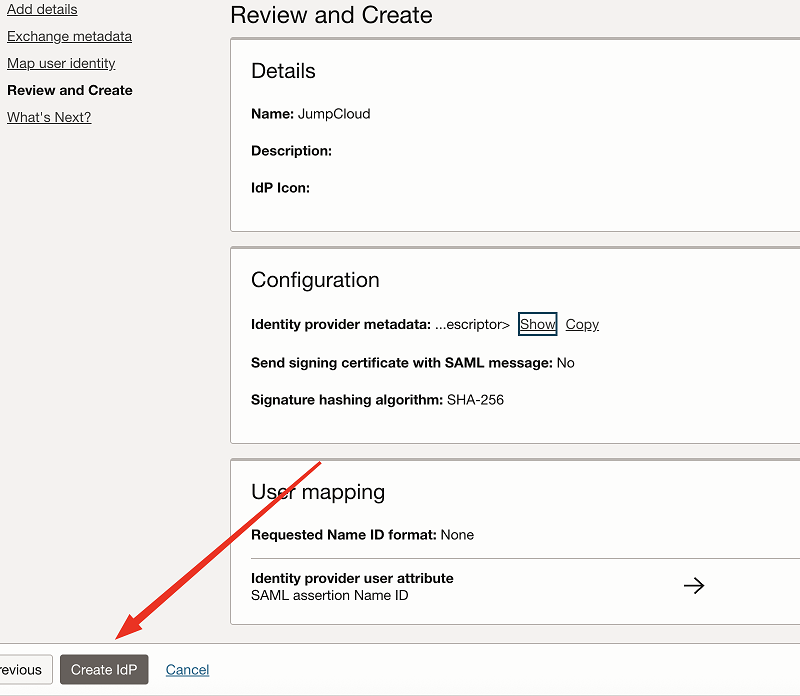

Prüfen Sie unter Prüfen und erstellen die Konfiguration, und klicken Sie auf IdP erstellen.

-

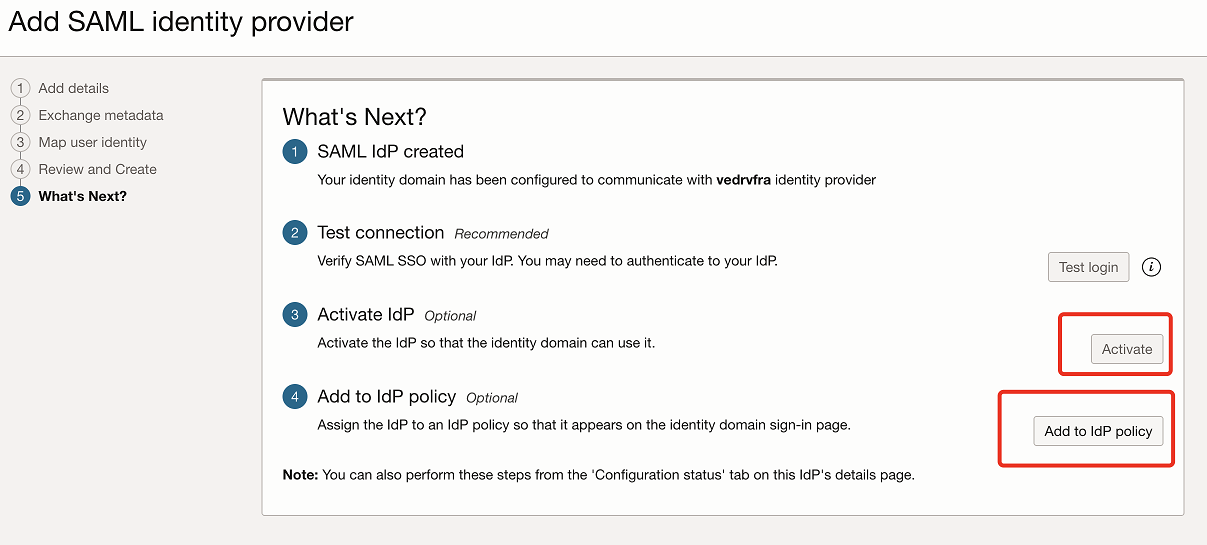

Klicken Sie auf Aktivieren und dann auf Zu Policy IdP hinzufügen.

Hinweis: Out-of-the-box ist nur eine Standard-Policy IdP in einer Domain vorhanden, mit der keine Apps verknüpft sind. Dies bedeutet im Wesentlichen, dass alle Apps in den Geltungsbereich dieser Policy fallen, einschließlich der OCI-Konsole. Wenn die Domain benutzerdefinierte IdP-Policys enthält, die auf bestimmte Anwendungen separat ausgerichtet sind, stellen Sie sicher, dass Sie die Regeln nach Bedarf hinzufügen, um die OCI-Konsole als Ziel festzulegen. Seien Sie vorsichtig, da jede falsche Konfiguration zu einer Sperre führen kann.

-

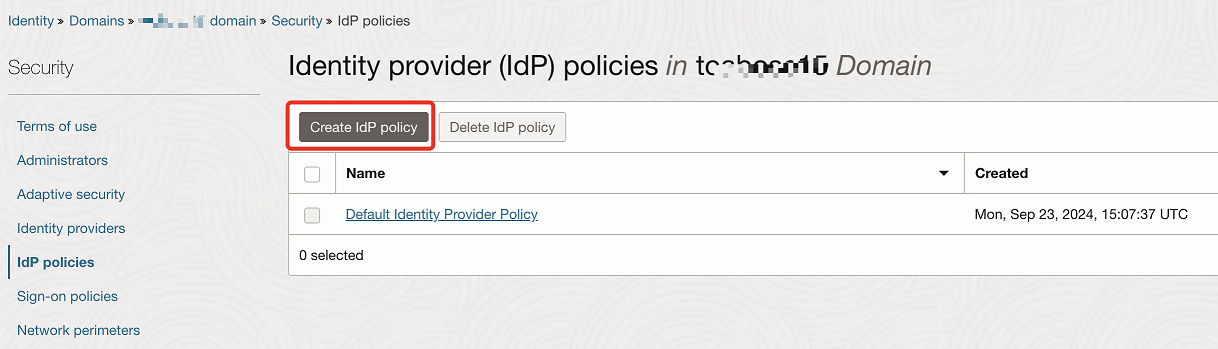

Klicken Sie auf Policy IdP erstellen.

-

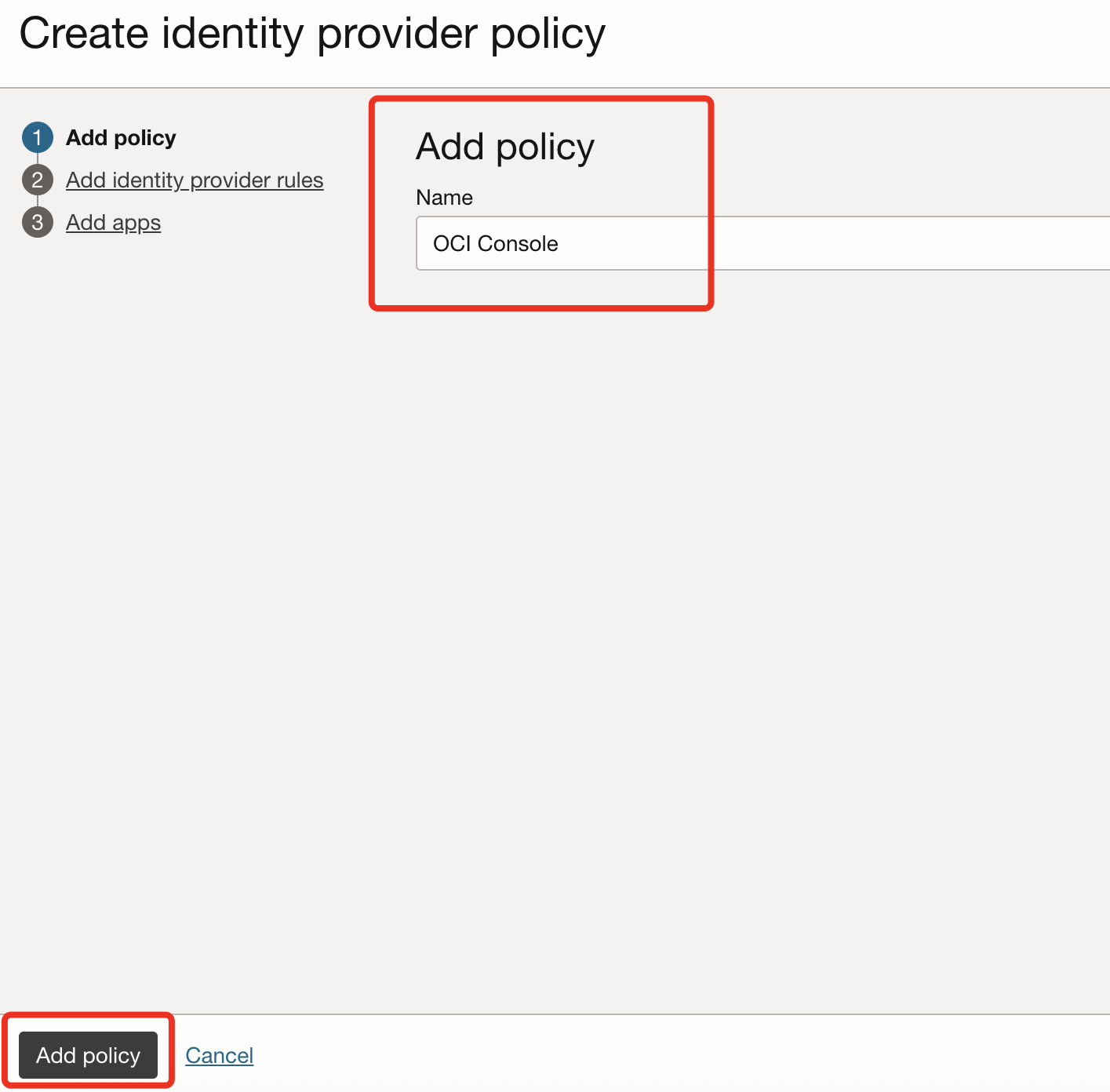

Geben Sie unter Policy hinzufügen einen Namen ein (z.B.

OCI Console), und klicken Sie auf Policy hinzufügen.

-

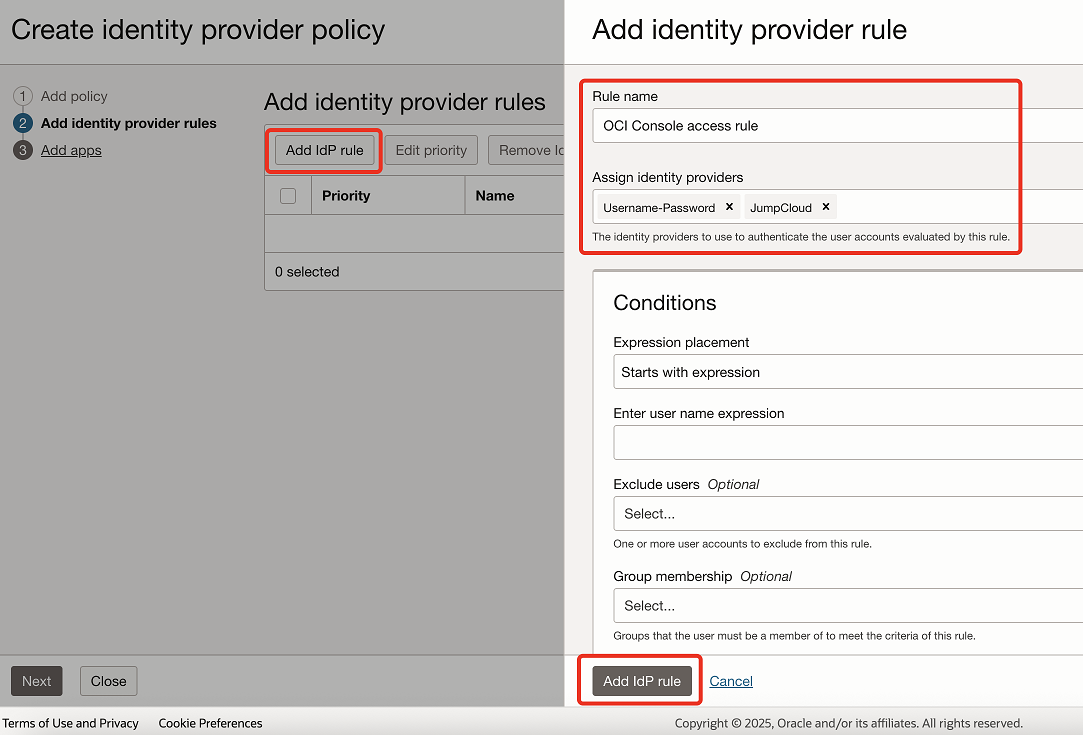

Klicken Sie unter Identitätsproviderregeln hinzufügen auf Regel IdP hinzufügen, und geben Sie einen Regelnamen ein. Beispiel:

OCI Console access rule.Wählen Sie unter Identitätsprovider zuweisen die Optionen Benutzername-Kennwort und JumpCloud aus. Klicken Sie anschließend auf IdP-Regel hinzufügen und dann auf Weiter.

Hinweis: Die Option Benutzername-Kennwort wird hinzugefügt, um die lokale Authentifizierung beizubehalten. Dadurch wird eine Aussperrung vermieden, falls Probleme in den Föderationseinstellungen auftreten.

-

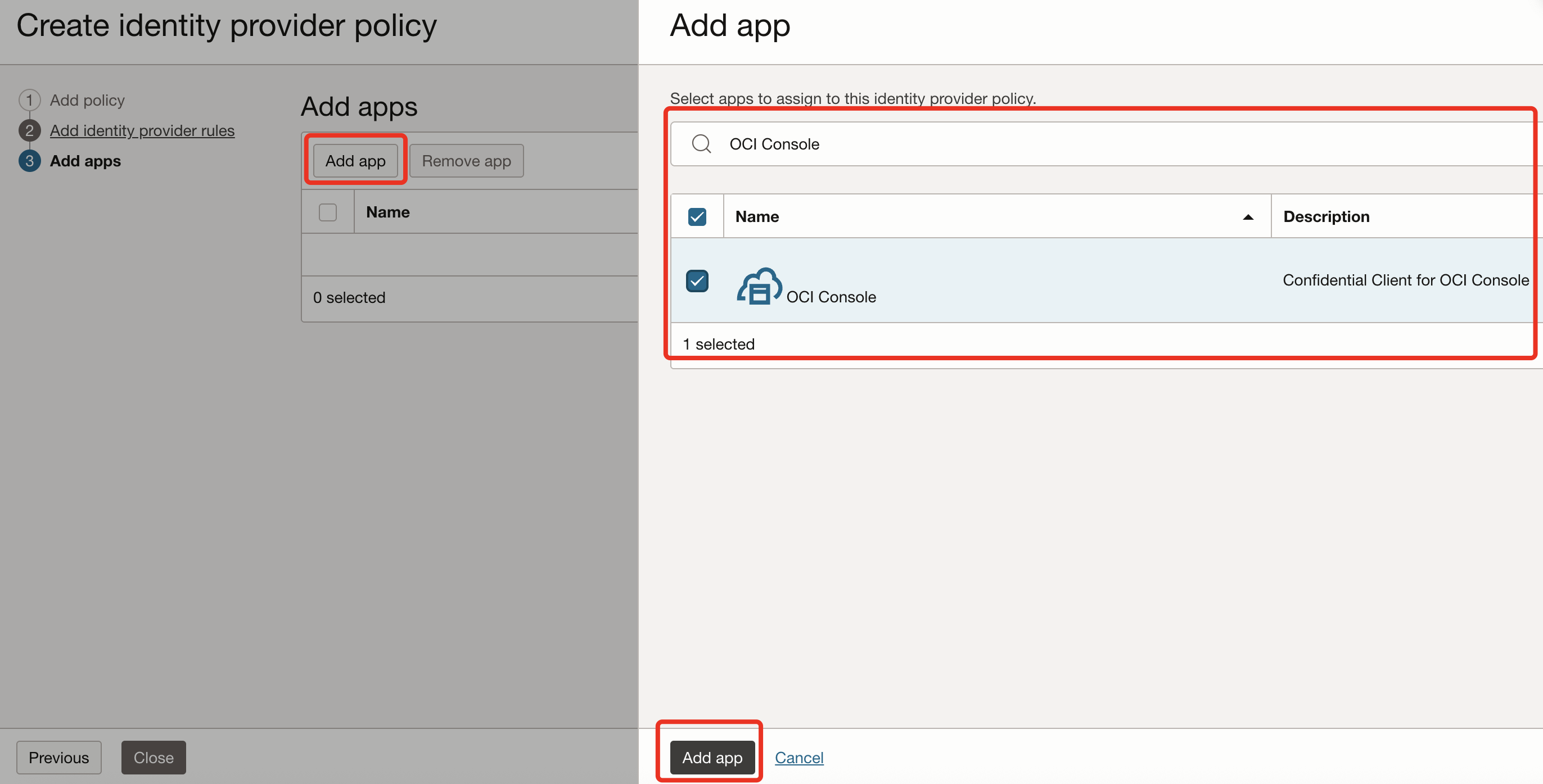

Klicken Sie auf App hinzufügen, suchen Sie die OCI-Konsole, und wählen Sie sie in der Liste aus. Klicken Sie auf App hinzufügen und dann auf Schließen.

Abschnitt 2: SCIM 2.0-basiertes Benutzer-Provisioning einrichten

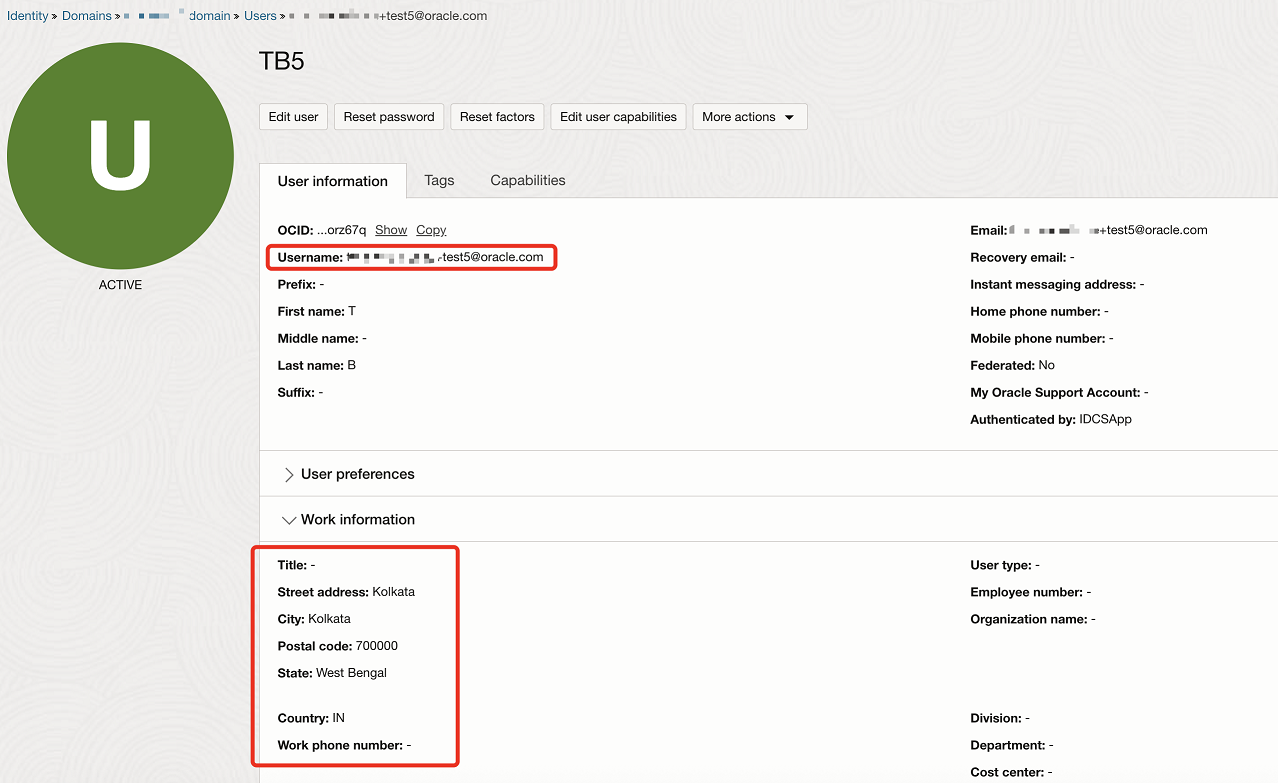

Das Benutzerlebenszyklusmanagement wird zwischen JumpCloud und OCI IAM konfiguriert, wobei JumpCloud als Identitätsspeicher fungiert. Stellen Sie sicher, dass für alle Benutzer, die für das Provisioning von Downstream vorgesehen sind, geeignete Werte für die folgenden Attribute aufgefüllt werden:

- Vorname

- Nachname

- E-Mail-Adresse der Firma

- Anzeigename

- Geschäftsadresse (Land)

- Ort (geschäftlich)

- Bundesland (Region)

- Adresse (geschäftlich)

- Postleitzahl

Hinweis: Die Zuordnung von Unternehmens-E-Mail zum Benutzernamen gewährleistet Konsistenz in SAML Betreff/NameID und ist erforderlich, damit SSO funktioniert. Beispiel:

><saml2:Subject><saml2:NameID Format="urn:oasis:names:tc:SAML:1.0:nameid-format:unspecified">XXX+test4@oracle.com</saml2:NameID> >

Aufgabe 2.1: Vertrauliche Anwendung in OCI IAM erstellen und Secret Token generieren

Ein OAuth 2.0-Client ist in OCI IAM registriert. Entsprechende Abläufe werden aktiviert und Berechtigungen erteilt. Die Zugangsdaten für diesen Client werden erfasst.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Domains, und wählen Sie die Domain aus, die in Abschnitt 1 verwendet wurde.

-

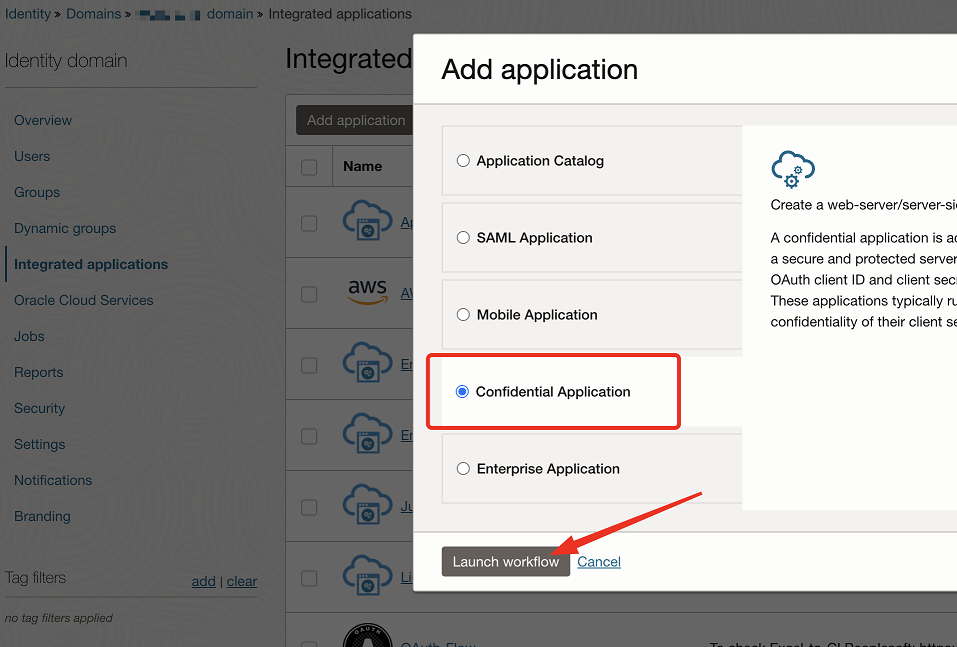

Gehen Sie zu Integrierte Anwendungen, wählen Sie Anwendung hinzufügen, Vertrauliche Anwendung aus, und klicken Sie auf Workflow starten.

-

Geben Sie einen Namen (z.B.

SCIMclient) für die vertrauliche Anwendung ein, und klicken Sie auf Weiter. -

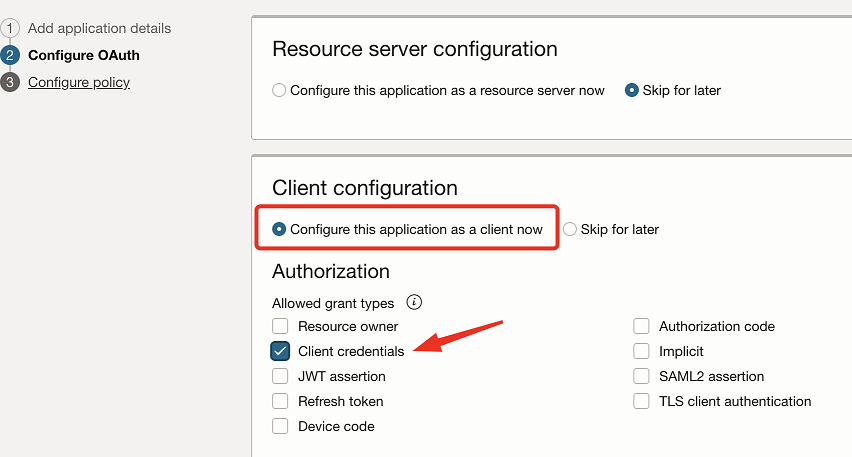

Wählen Sie im Abschnitt Clientkonfiguration die Option Diese Anwendung jetzt als Client konfigurieren, und wählen Sie unter Autorisierung die Option Clientzugangsdaten aus.

-

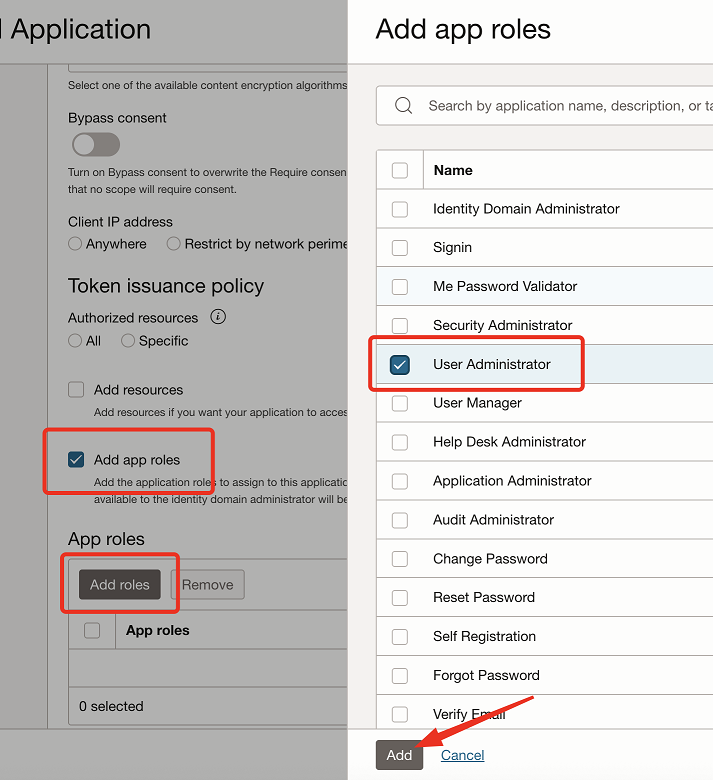

Wählen Sie Anwendungsrollen hinzufügen aus, und klicken Sie auf Rollen hinzufügen. Wählen Sie auf die Seite Anwendungsrollen hinzufügen die Option Benutzeradministrator, und klicken Sie auf Hinzufügen.

-

Klicken Sie auf Weiter und anschließend auf Fertigstellen.

-

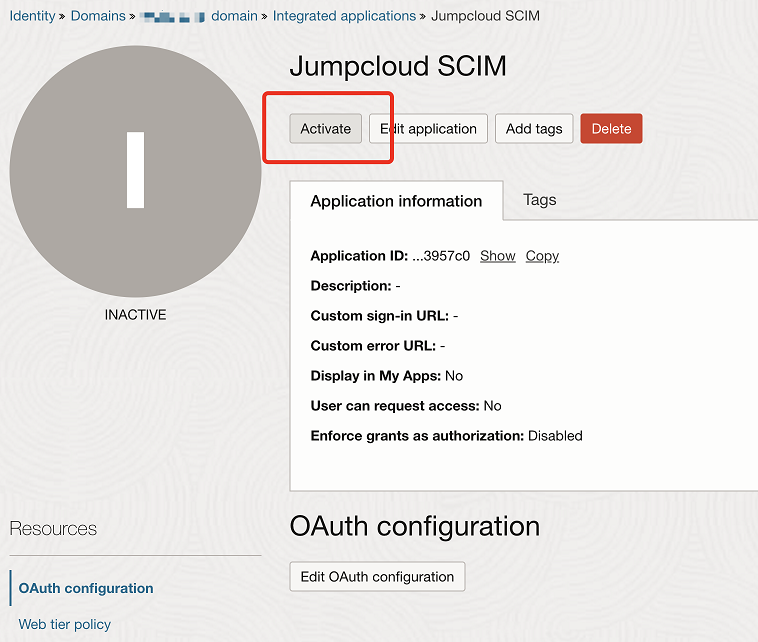

Klicken Sie auf Aktivieren, um die neue Anwendung zu aktivieren.

-

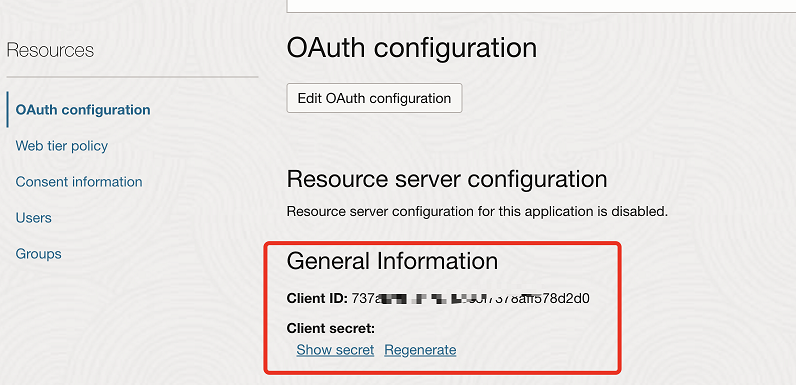

Notieren Sie sich im Abschnitt Allgemeine Informationen die Client-ID und das Client Secret, und wählen Sie Secret anzeigen aus, um den Nur-Text anzuzeigen.

-

Das Secret-Token ist die base64-Codierung von clientID und clientsecret.

-

Öffnen Sie unter Windows PowerShell, und führen Sie den folgenden Befehl aus, um die base64-Codierung zu generieren.

[Convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes("<clientID>:<clientsecret>”)) -

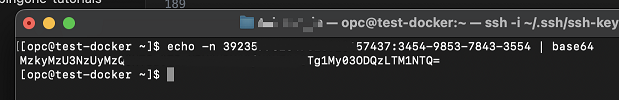

Führen Sie unter MacOS den folgenden Befehl mit dem Terminal aus.

echo -n <clientID>:<clientsecret> | base64Das Secret-Token wird zurückgegeben. Beispiel:

echo -n 392357752xxxx7523923457437:3454-9853-7843-3554 | base64 Nk0NzUyMzxxxxxxxxxxxxxxxMzMtNTQzNC05ODc4LTUzNQ==

-

-

Notieren Sie sich das Secret-Tokens.

Aufgabe 2.2: OCI-IAM-GUID suchen

Die SCIM-Endpunktdetails sind vom Client für API-Aufrufe erforderlich.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Domains, und wählen Sie die Domain aus, die in Abschnitt 1 verwendet wurde.

-

Wählen Sie unter Domaininformationen neben der Domain-URL die Option Kopieren aus, und notieren Sie sich dies. Die Tabelle sollte wie folgt aussehen:

https://<IdentityDomainID>.identity.oraclecloud.com:443 -

Fügen Sie

/admin/v1am Ende der URL hinzu. Die endgültige URL sollte wie folgt aussehen:https://<IdentityDomainID>.identity.oraclecloud.com:443/admin/v1 -

Notieren Sie sich die URL.

Aufgabe 2.3: Identity Management in der Anwendung JumpCloud konfigurieren

Gehen Sie zu JumpCloud, und der SCIM-Endpunkt und die Zugangsdaten OAuth 2.0 werden aufgefüllt.

-

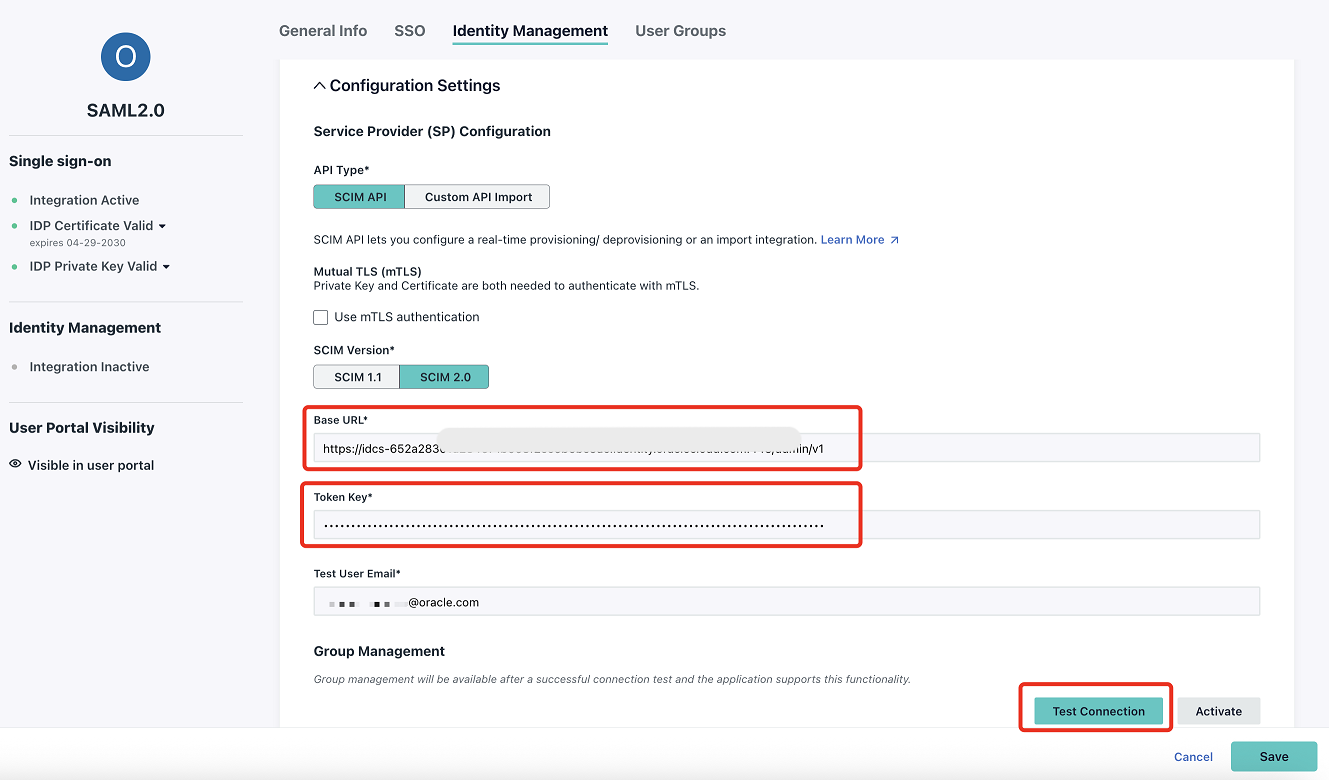

Öffnen Sie die in Aufgabe 1.1.2 erstellte SSO-App, und gehen Sie zu Identity Management.

-

Geben Sie die folgenden Daten ein, und klicken Sie auf Verbindung testen.

- API-Typ: Wählen Sie SCIM-API aus.

- SCIM-Version: Wählen Sie SCIM 2.0 aus.

- Basis-URL: Geben Sie die Basis-URL aus Aufgabe 2.2.4 ein.

- Tokenschlüssel: Geben Sie das Secret Token ein, das aus Aufgabe 2.1.10 generiert wurde.

- Benutzer-E-Mail testen: Geben Sie eine E-Mail für einen Benutzer im Verzeichnis JumpCloud ein.

Hinweis: Wenn die Verbindung erfolgreich hergestellt wurde, wird die Anpassung des SCIM-Benutzerattributs verfügbar. Gruppen werden standardmäßig mit OCI synchronisiert. Dies kann jedoch geändert werden, indem Sie das Gruppenmanagement ausschalten.

-

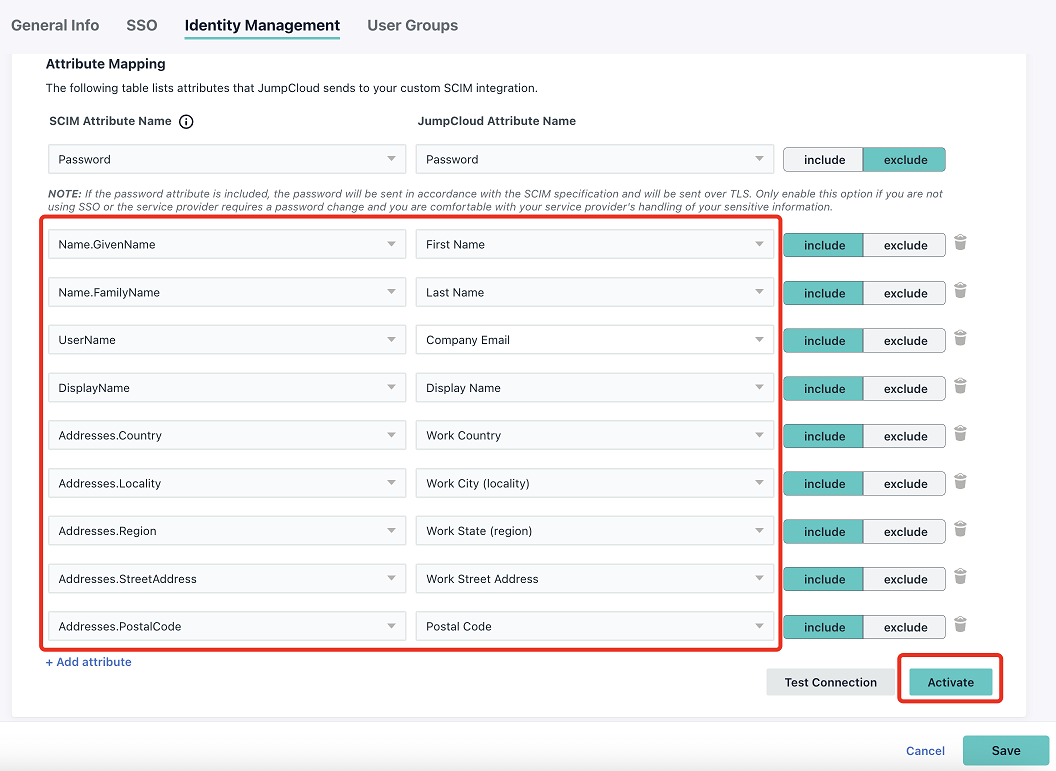

Klicken Sie unter SCIM-Attributname auf + Attribut hinzufügen, um die Attributzuordnungen basierend auf der folgenden Abbildung zu erstellen. Klicken Sie anschließend auf Aktivieren.

-

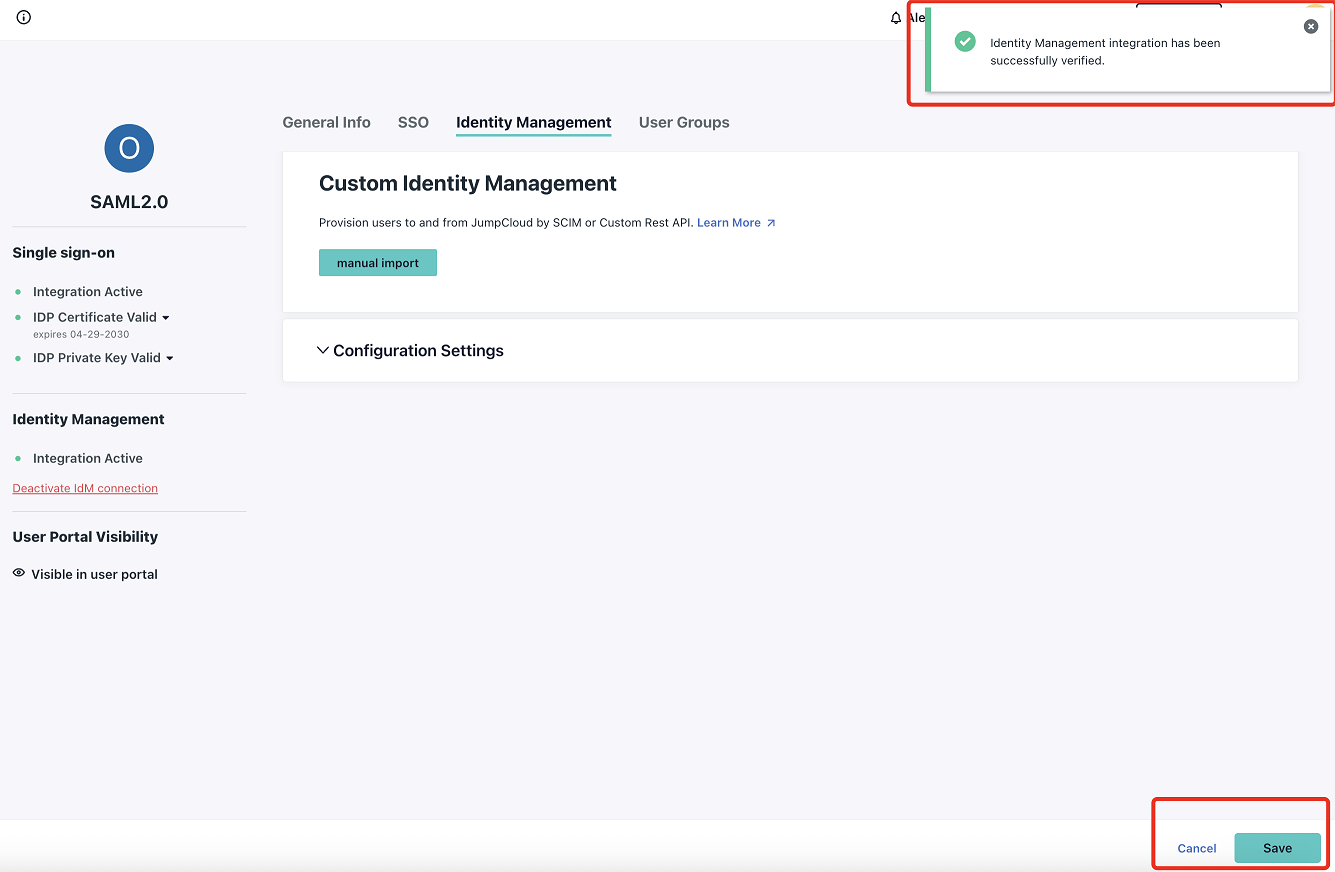

Es muss eine Benachrichtigung über die zu prüfende Verbindung vorhanden sein. Klicken Sie auf Speichern.

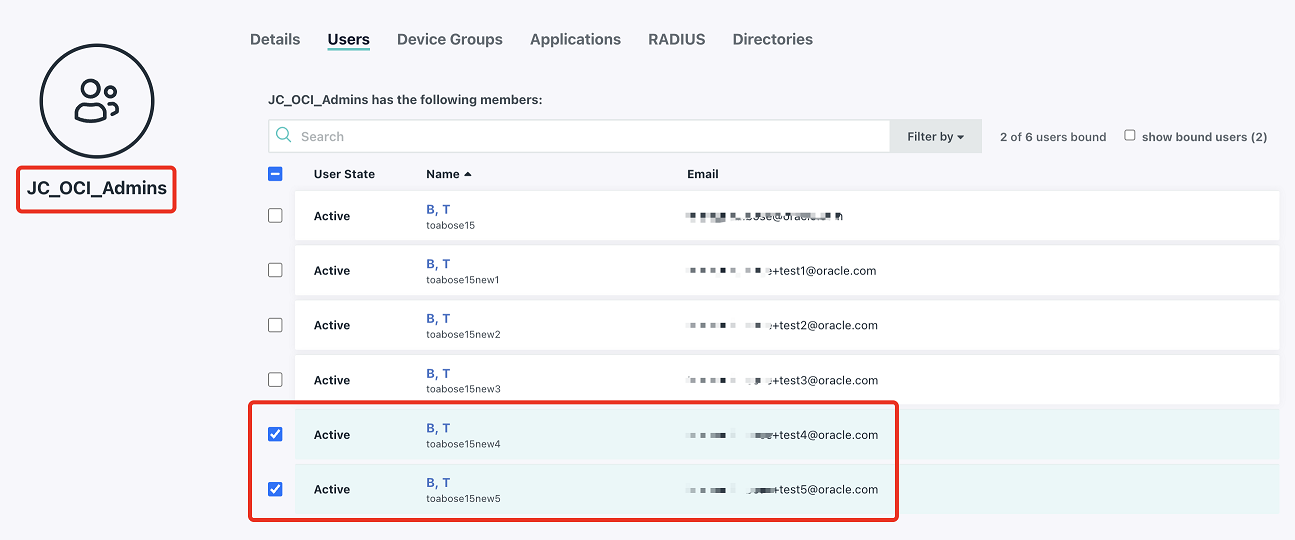

Aufgabe 2.4: Gruppen der Anwendung JumpCloud zuweisen

Hinweis: Erstellen Sie als Voraussetzung die Gruppen für OCI-Administratoren in JumpCloud, bevor Sie fortfahren.

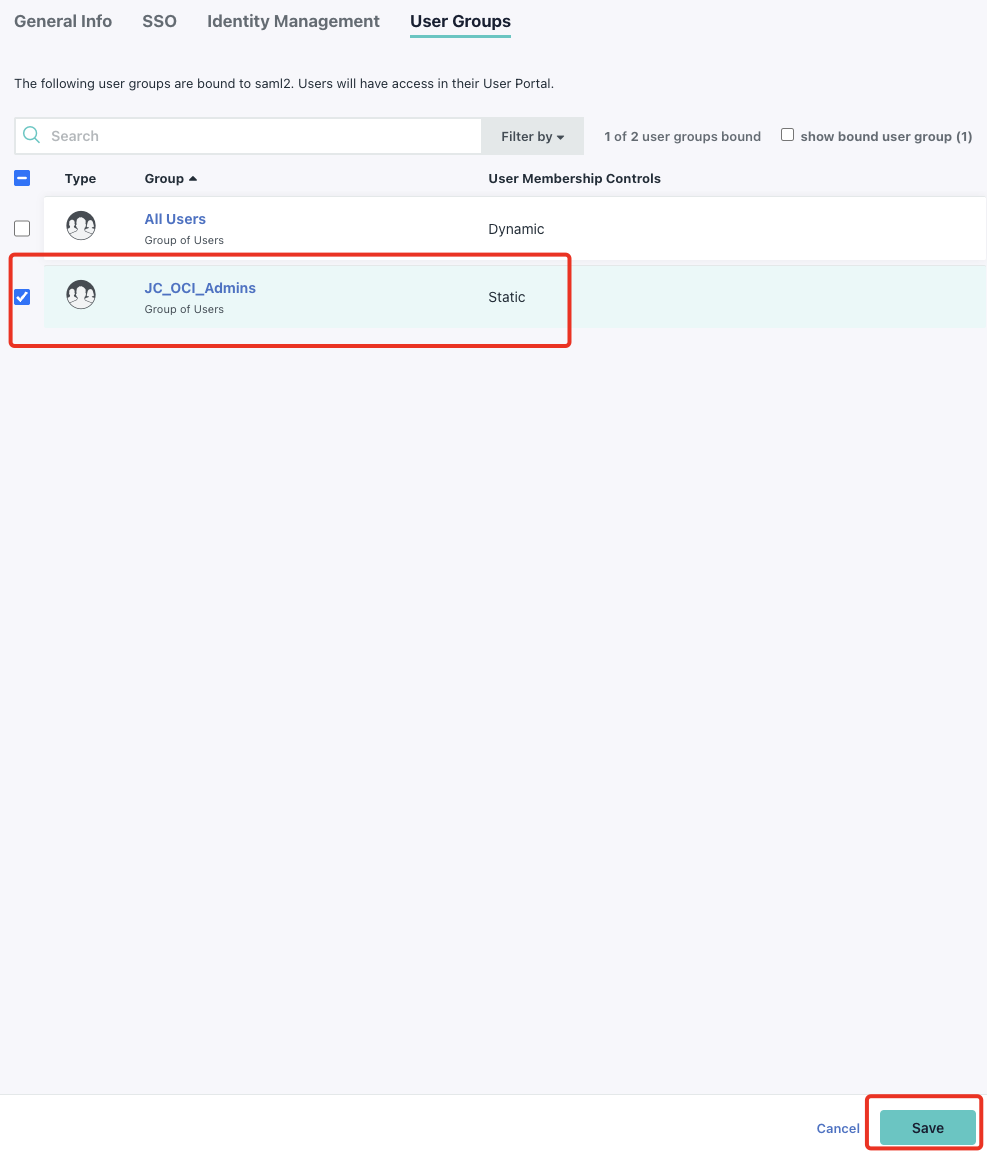

Nun werden die Gruppen, die Zugriff auf Oracle-Ressourcen benötigen, für das Provisioning ausgerichtet.

-

Öffnen Sie die SSO-App, und gehen Sie zur Registerkarte Benutzergruppen.

-

Wählen Sie die Gruppen aus, die in OCI bereitgestellt werden sollen, und klicken Sie auf Speichern.

Abschnitt 3: Testen und validieren

Hinweis: Damit SSO funktioniert, muss der SSO-Benutzeraccount sowohl in OCI IAM als auch in JumpCloud vorhanden sein.

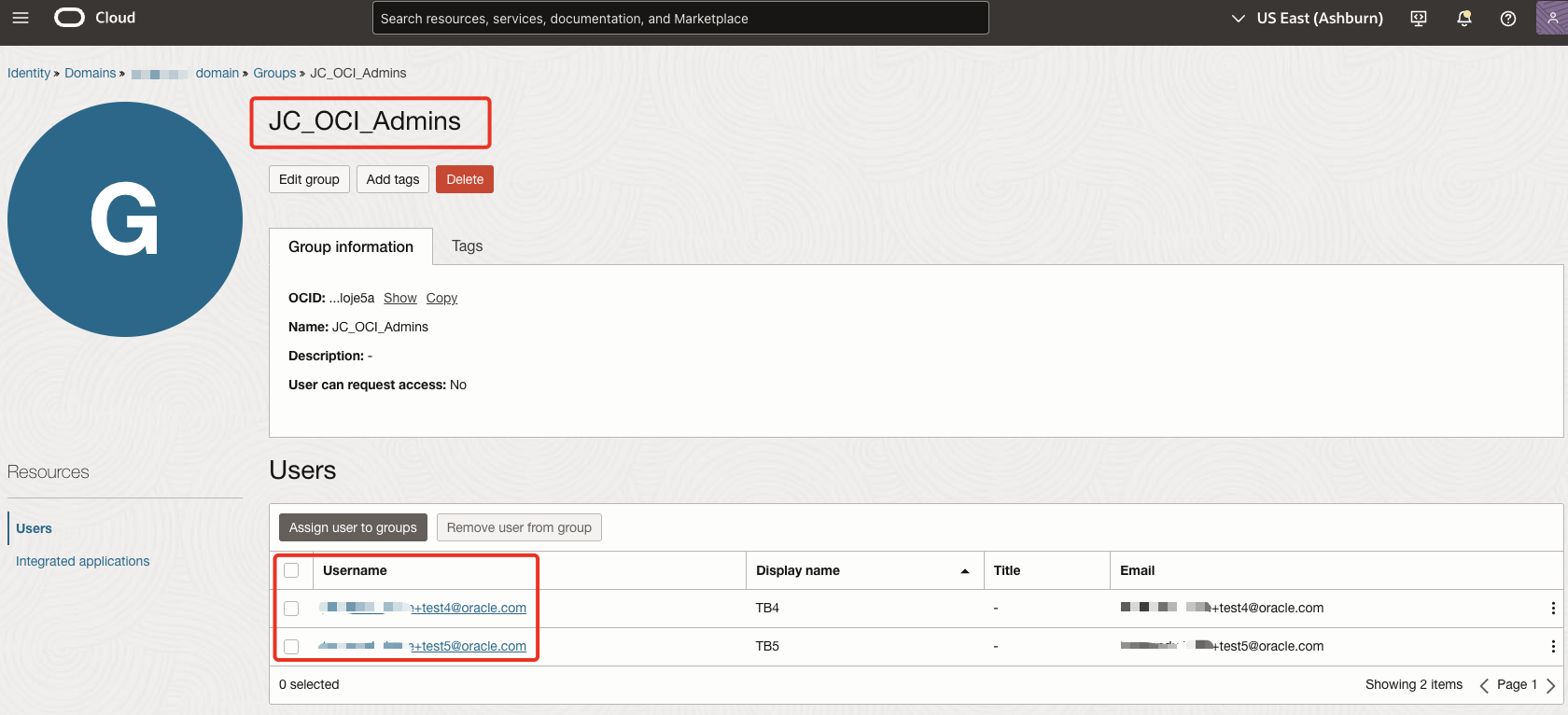

Schließlich werden die synchronisierten Identitäten validiert und die föderierte Authentifizierung getestet.

-

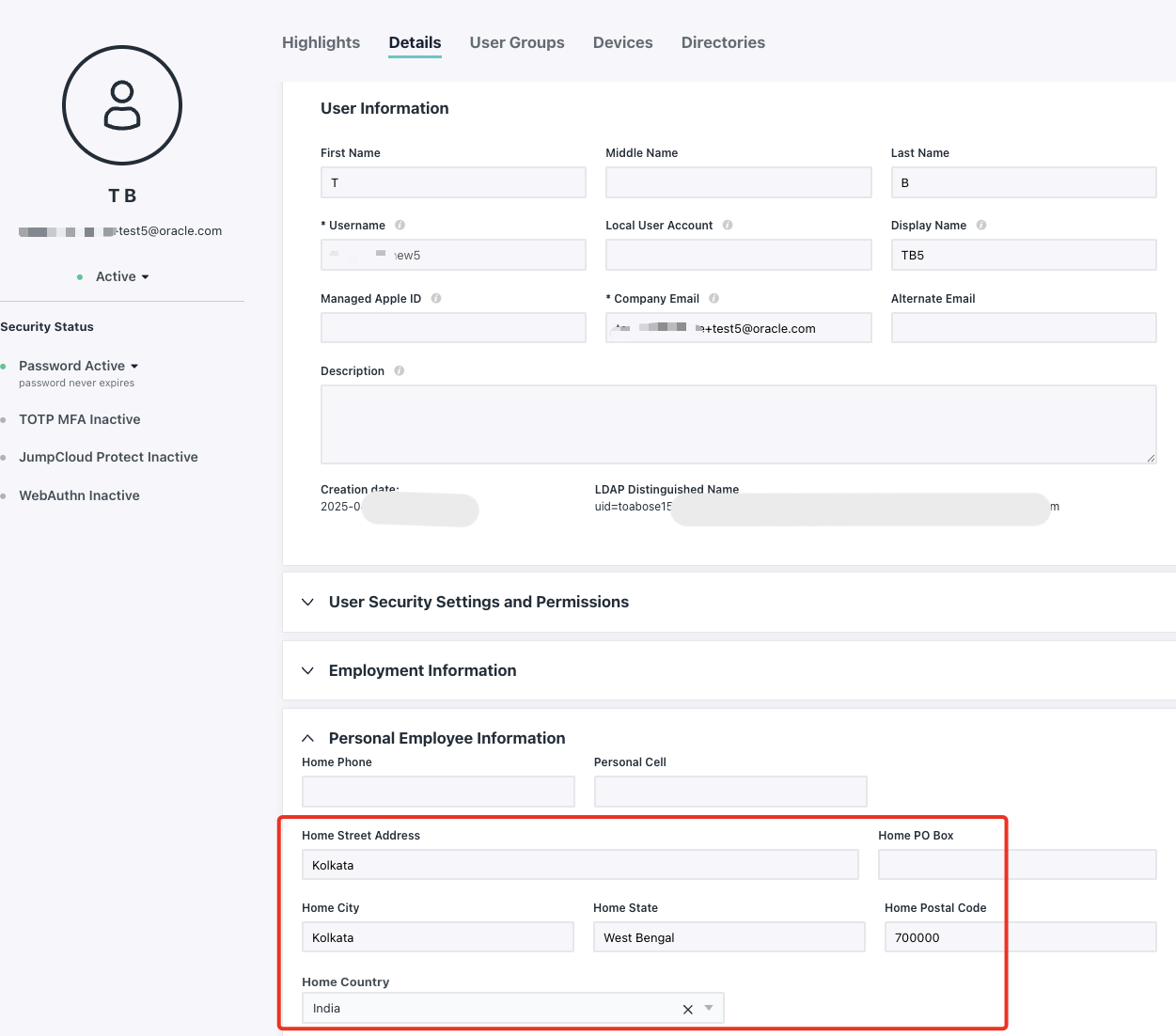

Öffnen Sie einen der Benutzer sowohl in der JumpCloud- als auch in der OCI-Konsole, um die Übereinstimmung der Details zu validieren.

-

Wiederholen Sie denselben Prozess, um zu prüfen, ob die Gruppen synchronisiert sind.

Hinweis: Nachdem die Identitäten synchronisiert wurden, wird die SSO-Anmeldung validiert.

-

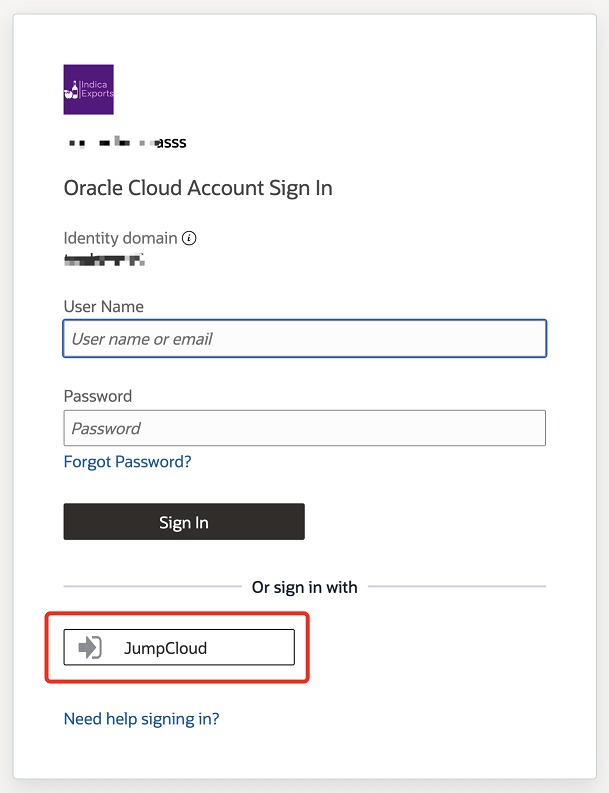

Öffnen Sie in einem neuen Browserfenster die OCI-Konsole. Geben Sie den Cloud-Accountnamen ein, auch als Mandantenname bezeichnet, und klicken Sie auf Weiter.

-

Wählen Sie die Identitätsdomain aus, in der die JumpCloud-Föderation konfiguriert wurde.

-

Wählen Sie auf der Seite Anmeldung für Oracle Cloud-Account die Option JumpCloud aus. Es muss eine Umleitung zur JumpCloud-Anmeldeseite vorhanden sein.

-

Geben Sie die JumpCloud-Zugangsdaten für den föderierten Benutzer ein. Nach erfolgreicher Authentifizierung muss eine Umleitung zurück zur OCI-Konsole erfolgen.

Schlussfolgerung

Durch diese Integration müssen Administratoren keine separaten OCI-Zugangsdaten verwalten, wodurch die Sicherheit verbessert und die Zugriffsverwaltung vereinfacht wird. Dies hilft auch beim Identitätsmanagement, reduziert den administrativen Overhead und eliminiert Redundanz.

Bestätigungen

- Autor - Tonmendu Bose (Senior Cloud Engineer)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Set up Single Sign-On and User Provisioning between OCI IAM and JumpCloud

G33635-02