Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Ersetzen Sie diese Werte nach Abschluss der Übung durch Werte, die für Ihre Cloud-Umgebung spezifisch sind.

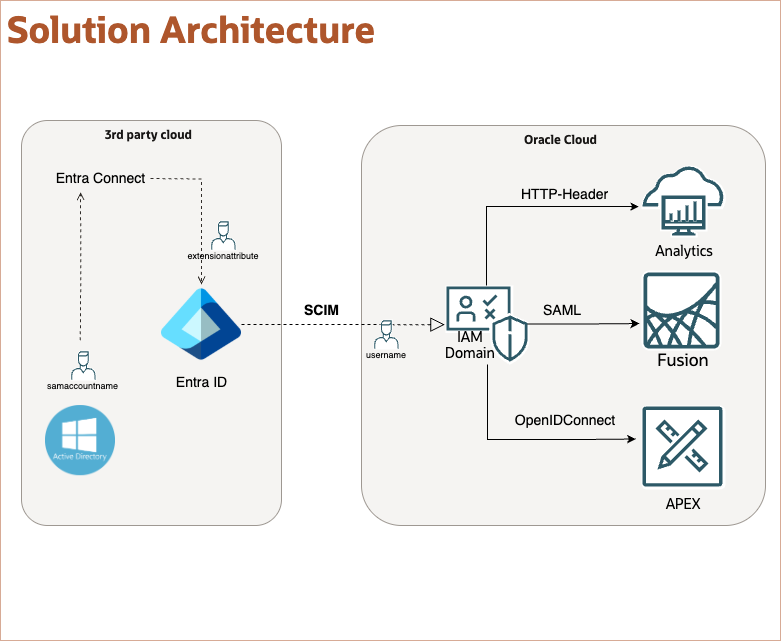

sAMAccountName aus Microsoft Active Directory als Benutzername in Oracle Cloud Infrastructure festlegen

Einführung

Unternehmen, die Zeugen mehrerer Generationen von Identität und Sicherheit sind, verfügen oft über eine Mischung aus On-Premises- und Cloud-Ressourcen in ihrer gesamten Infrastruktur. In vielen Szenarios fungiert Active Directory als Quelle der Wahrheit, und der Anmeldename/sAMAccountName wird als Benutzer-ID verwendet. Um die Konsistenz zu gewährleisten, wird dies als Standardbenutzername für alle anderen nachgelagerten Anwendungen und Services erweitert.

In diesem Tutorial erfahren Sie, wie Sie den Standardbenutzernamen an OCI übertragen und so eine einheitliche Identitätsschicht für Oracle- und Nicht-Oracle-Anwendungen ermöglichen.

Ziele

-

Verwenden Sie Microsoft Entra Connect, um Erweiterungsattribute zu verwenden, die sAMAccountName synchronisieren können.

-

Überprüfen Sie, ob das neue Attribut unter den Benutzereigenschaften in Microsoft Entra ID verfügbar ist.

-

Bearbeiten Sie die SCIM-Verbindung für OCI in Microsoft Entra ID, um das neue Attribut zu verwenden.

-

Stellen Sie nach dem Provisioning-Zyklus sicher, dass den Identitäten in OCI der Benutzername sAMAccountName zugeordnet ist.

-

Dieses Benutzernamenattribut kann jetzt von Oracle-Anwendungen verwendet werden, die Single Sign-On (SSO) über SAML-, OpenID- oder HTTP-Header-basierte Authentifizierungsprotokolle verwenden.

Voraussetzungen

Hinweis: Informationen zum Einrichten des SCIM-Provisionings in OCI über die Microsoft Entra-ID finden Sie unter Identity Lifecycle Management zwischen OCI IAM und Entra-ID.

-

Eine hybride Architektur von Microsoft Active Directory, die über Microsoft Entra Connect mit Microsoft Entra ID synchronisiert wird.

-

Domainadministrator-Berechtigungen für die lokale Active Directory-Domäne.

-

Global Administrator-Berechtigungen für den Microsoft Entra-Mandanten.

-

Ein aktives Setup für Benutzer-Provisioning in Microsoft Entra ID für OCI mit der Galerieanwendung.

-

Zugriff auf einen OCI-Mandanten. Weitere Informationen finden Sie unter Oracle Cloud Infrastructure Free Tier.

-

Identitätsdomainadministratorrolle für die OCI-IAM-Identitätsdomain. Weitere Informationen finden Sie unter Erläuterungen zu Administratorrollen.

Aufgabe 1: Verzeichniserweiterungen aktivieren und sAMAccountName mit Microsoft Entra Connect synchronisieren

Aufgabe 1.1: Microsoft Entra Connect-Tool konfigurieren

-

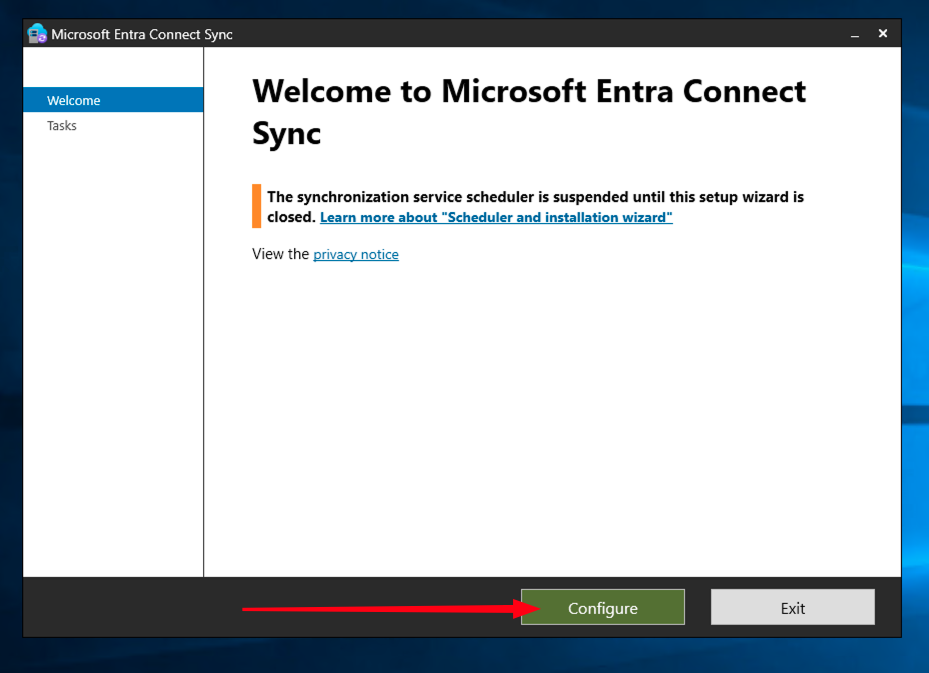

Melden Sie sich bei dem lokalen Server an, auf dem Microsoft Entra Connect eingerichtet ist.

-

Öffnen Sie das Microsoft Entra Connect Sync-Tool.

-

Klicken Sie auf konfigurieren.

-

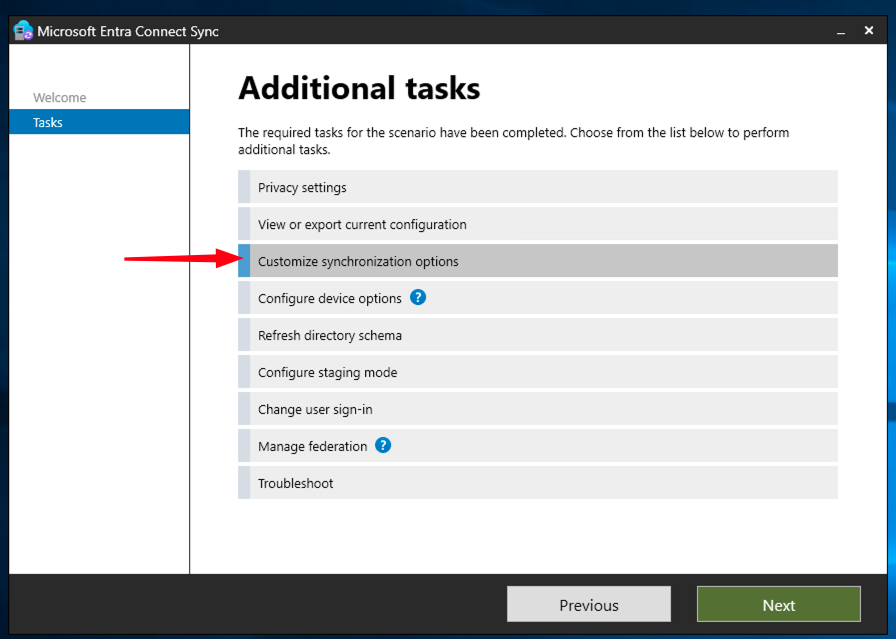

Wählen Sie Synchronisierungsoptionen anpassen aus, und klicken Sie auf Weiter.

-

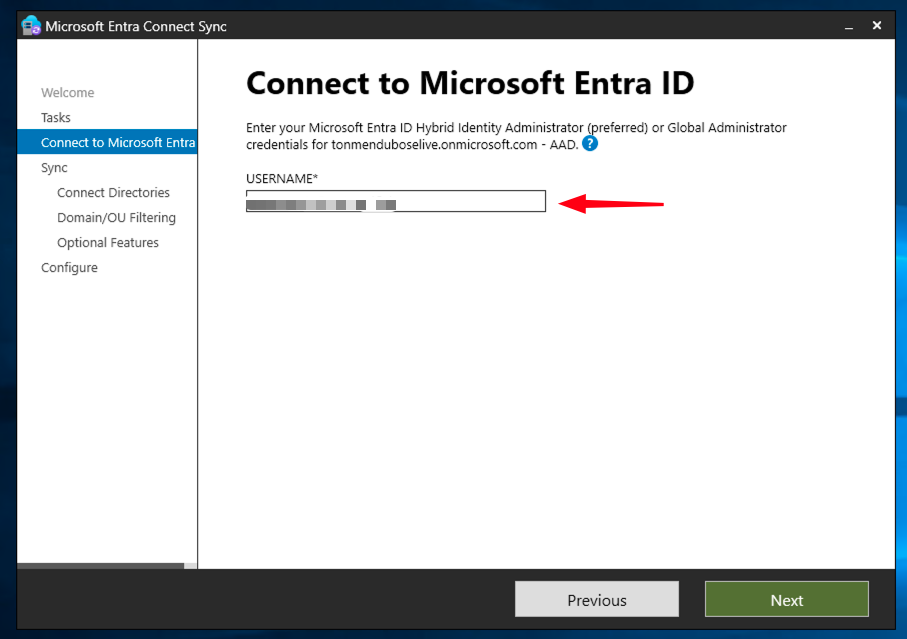

Authentifizieren Sie sich mit Ihren globalen Microsoft Entra ID-Administratorzugangsdaten, wenn Sie dazu aufgefordert werden.

-

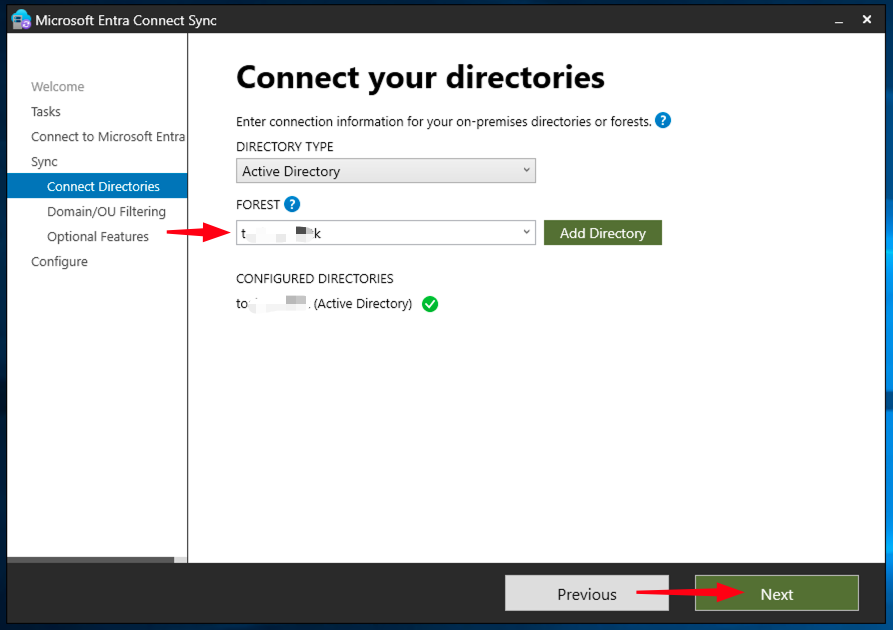

Wählen Sie die Informationen unter Verzeichnistyp und Wald aus, in denen Ihre Benutzer vorhanden sind.

-

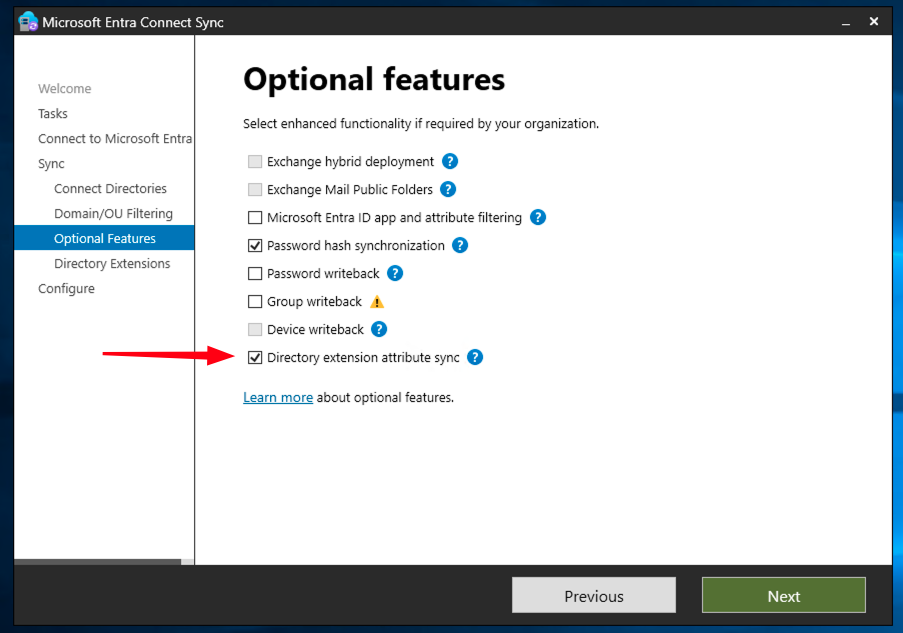

Klicken Sie auf Weiter, bis Sie zur Seite Optionale Features gelangen. Wählen Sie Synchronisierung von Directory-Erweiterungsattributen aus, und klicken Sie auf Weiter.

-

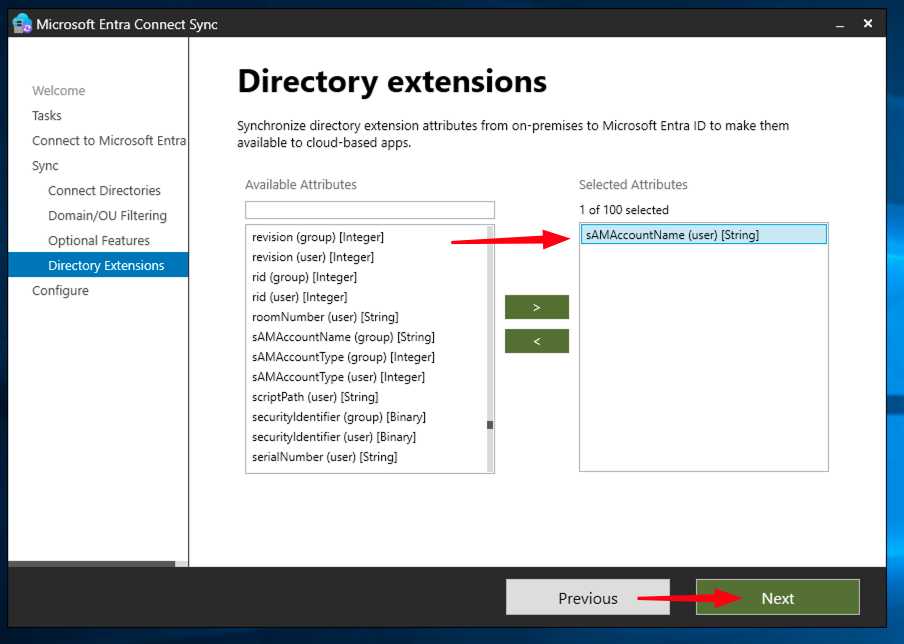

Auf der Seite Verzeichniserweiterungen wird eine Liste der verfügbaren Attribute aus Ihrem On-Premise-Active Directory angezeigt. Suchen Sie das Attribut sAMAccountName in der Liste, und wählen Sie sAMAccountName aus, um es für die Synchronisierung zu markieren.

-

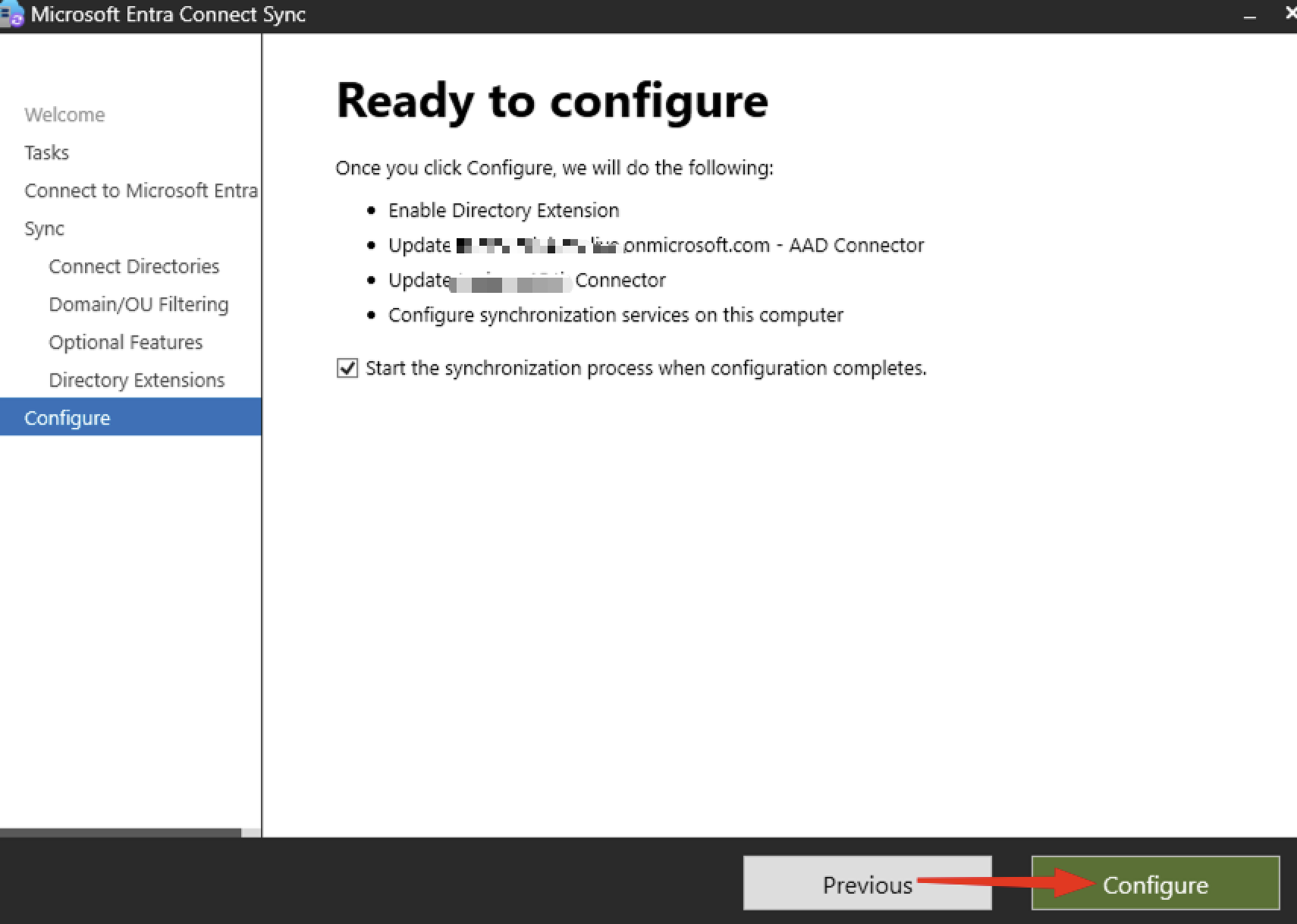

Prüfen Sie die Konfigurationsübersicht, um sicherzustellen, dass die Option Synchronisierung von Verzeichniserweiterungsattributen aktiviert und sAMAccountName ausgewählt ist. Klicken Sie auf Konfigurieren, um die Änderungen anzuwenden.

-

Klicken Sie nach Abschluss der Konfiguration auf Beenden.

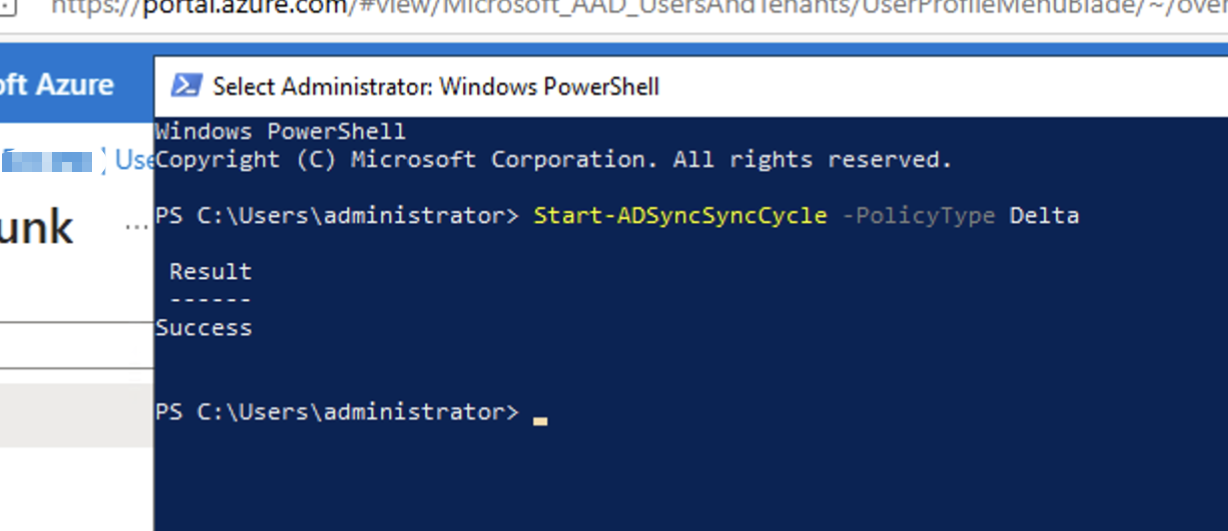

Aufgabe 1.2: Synchronisierungszyklus ausführen

-

Öffnen Sie Windows PowerShell mit Administratorberechtigungen auf dem Server, auf dem Microsoft Entra Connect installiert ist.

-

Führen Sie den folgenden Befehl aus, um einen Delta-Synchronisierungszyklus auszulösen.

Start-ADSyncSyncCycle -PolicyType Delta

-

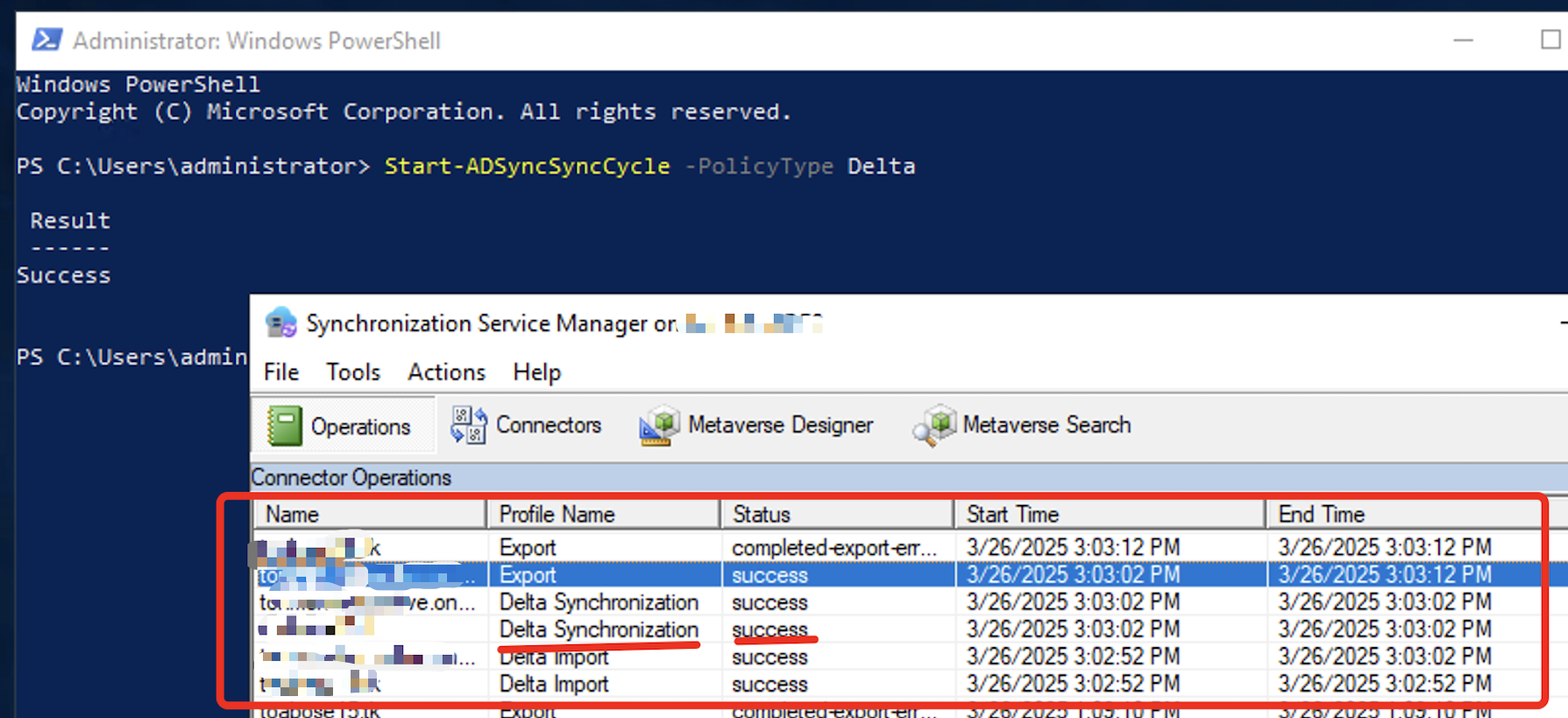

Warten Sie, bis die Synchronisierung abgeschlossen ist. Sie können den Fortschritt im Tool Synchronization Service Manager prüfen, das Teil von Microsoft Entra Connect ist.

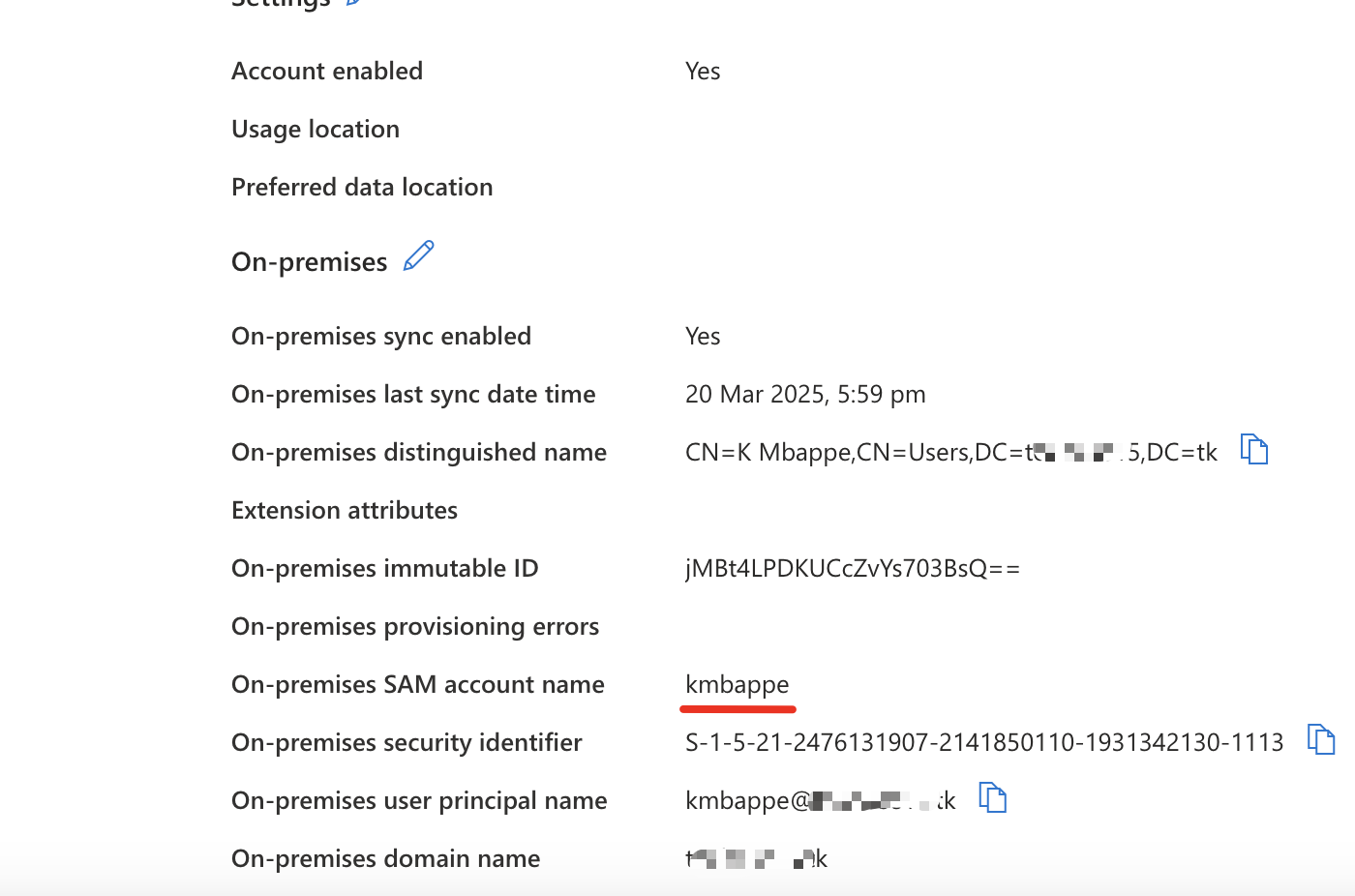

Aufgabe 1.3: Synchronisierung in Microsoft Entra ID prüfen

-

Melden Sie sich beim Microsoft Entra Admin Center an:

https://entra.microsoft.com. -

Navigieren Sie zu Benutzer, und wählen Sie einen Benutzeraccount aus. Zeigen Sie die Eigenschaften des Benutzers an, und scrollen Sie nach unten, um die Erweiterungsattribute anzuzeigen.

Stellen Sie sicher, dass der Wert sAMAccountName als Verzeichniserweiterung vorhanden ist.

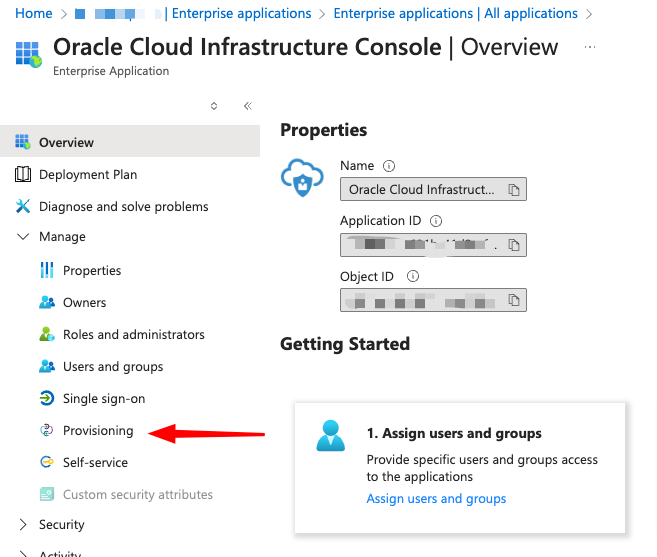

Aufgabe 2: SCIM-Provisioning-Setup neu konfigurieren, um das Erweiterungsattribut als Benutzernamen zu verwenden

Aufgabe 2.1: Zur Enterprise-Anwendung navigieren

-

Gehen Sie zu Unternehmensanwendungen, und wählen Sie die App für die Oracle Cloud Infrastructure-Konsole aus.

-

Wählen Sie Provisioning wird ausgeführt aus.

Aufgabe 2.2: Attributzuordnungen aktualisieren

-

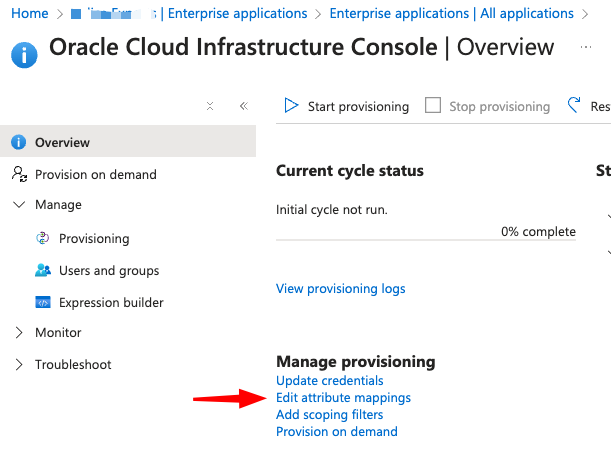

Klicken Sie im Abschnitt Überblick auf Attributzuordnungen bearbeiten.

-

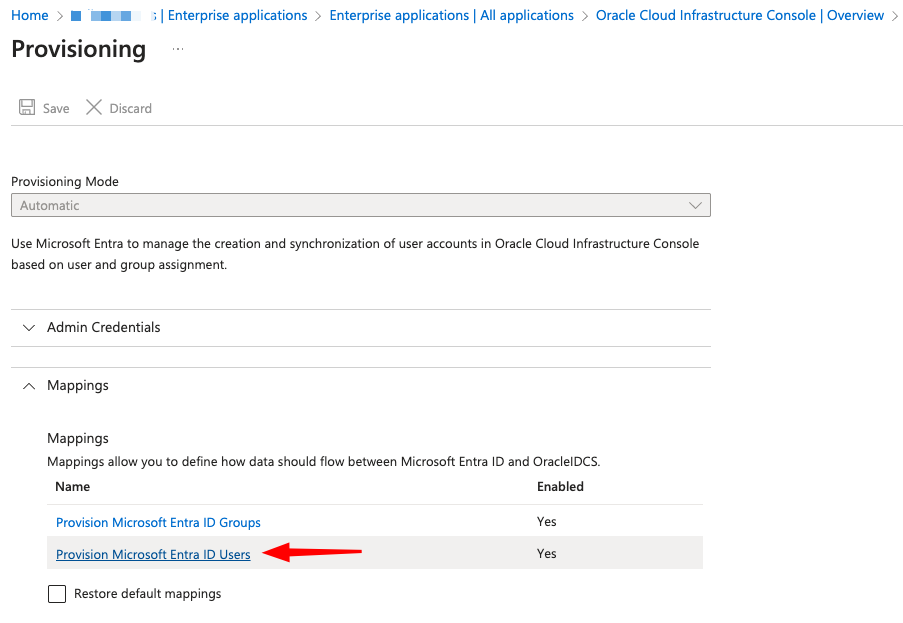

Klicken Sie unter Zuordnungen auf Microsoft Entra ID-Benutzer bereitstellen.

-

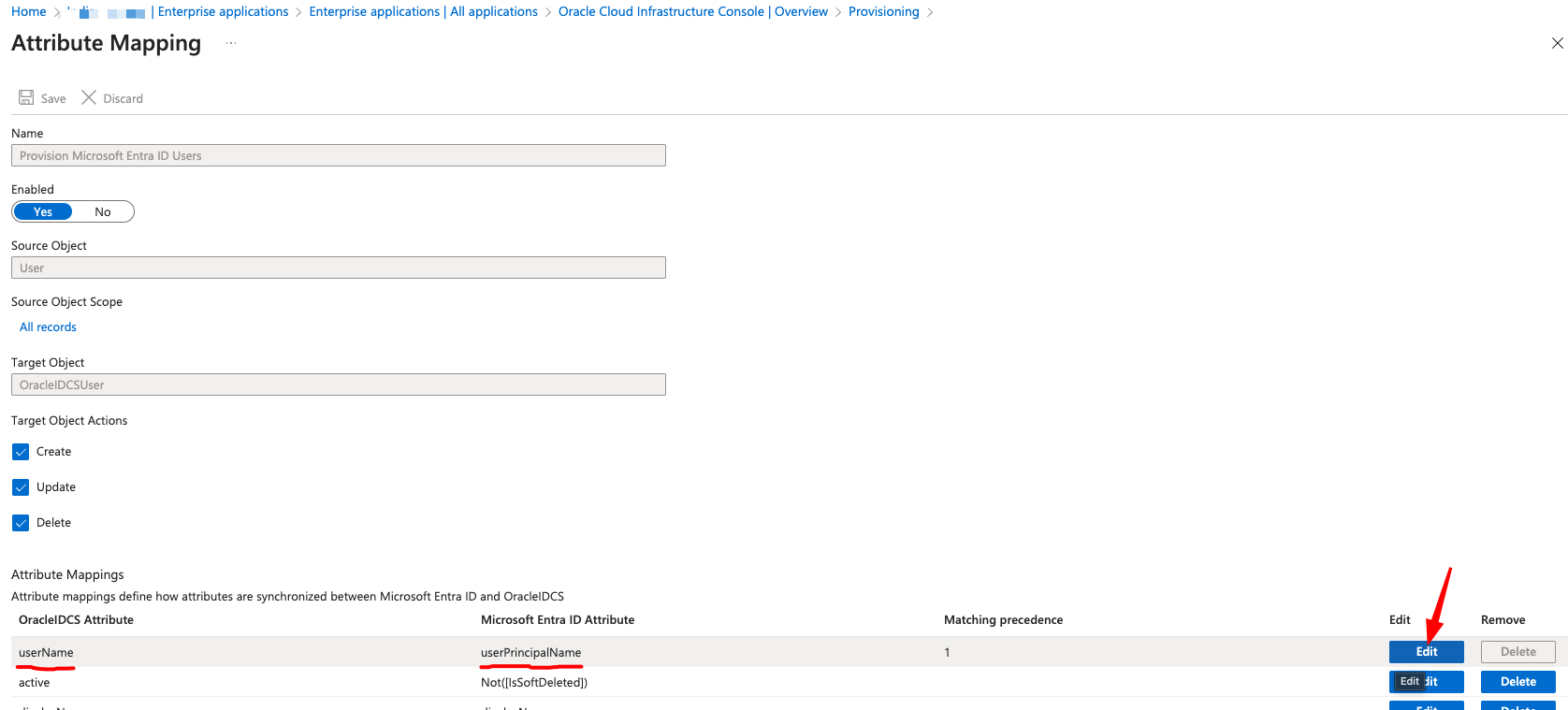

Suchen Sie in der Liste Attributzuordnungen die Zuordnung für das Zielattribut userName. Dies kann standardmäßig der Microsoft Entra-ID

userPrincipalNamezugeordnet werden. Klicken Sie in der Zuordnung userName auf Bearbeiten.

-

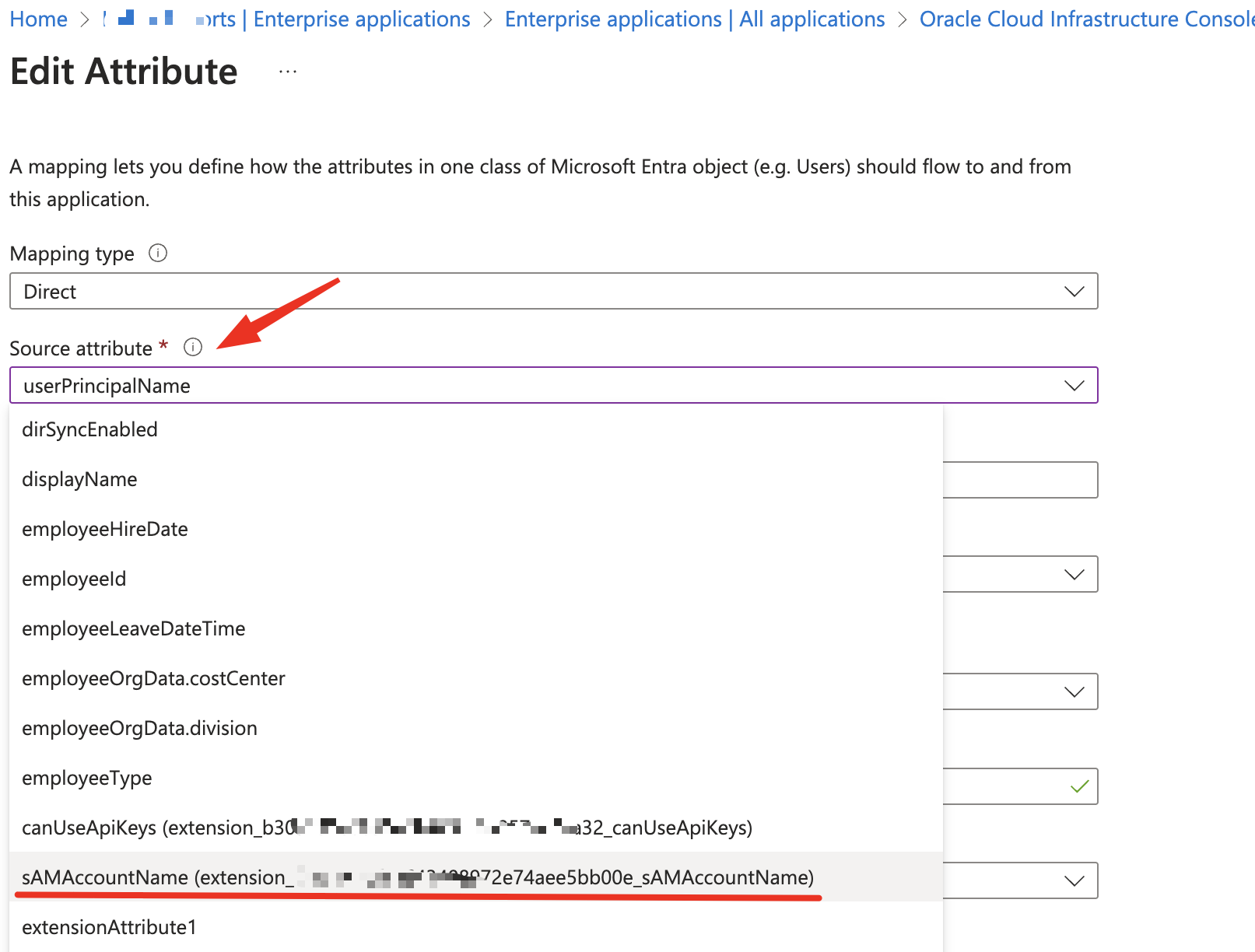

Wählen Sie im Dropdown-Menü Quellattribut die Option extension_XXX_sAMAccountName aus, und klicken Sie auf OK.

-

Klicken Sie auf Speichern. Der Provisioning-Zyklus dauert eine Weile. Sie können warten, bis der Zyklus abgeschlossen ist, oder den Zyklus neu starten.

Aufgabe 3: Benutzernamen für SSO in Oracle Cloud Applications validieren und konfigurieren

-

Melden Sie sich bei der OCI-Konsole an:

https://cloud.oracle.com. -

Navigieren Sie zu Identität und Sicherheit. Wählen Sie unter Identität die Option Domains aus.

-

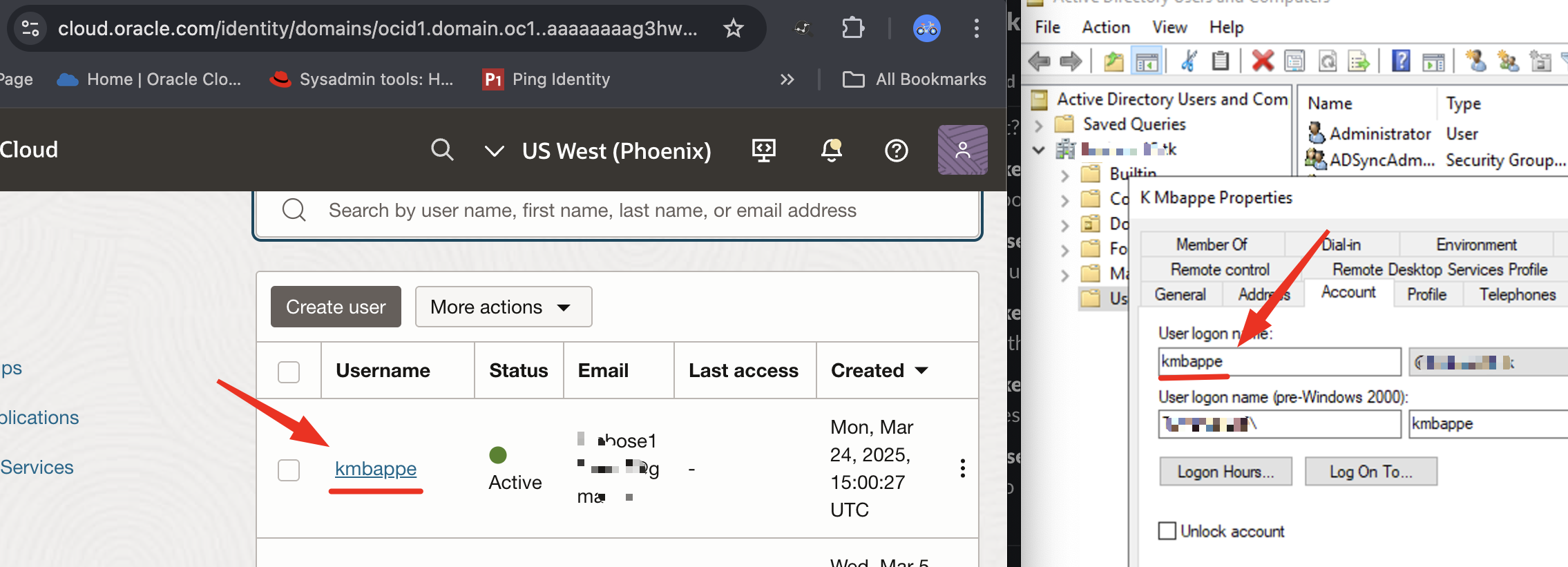

Navigieren Sie zu den Benutzern, und prüfen Sie, ob die Benutzer jetzt mit dem richtigen Benutzernamen aktualisiert wurden.

Szenario 1: Für SAML-basierte SSO-Authentifizierungen

-

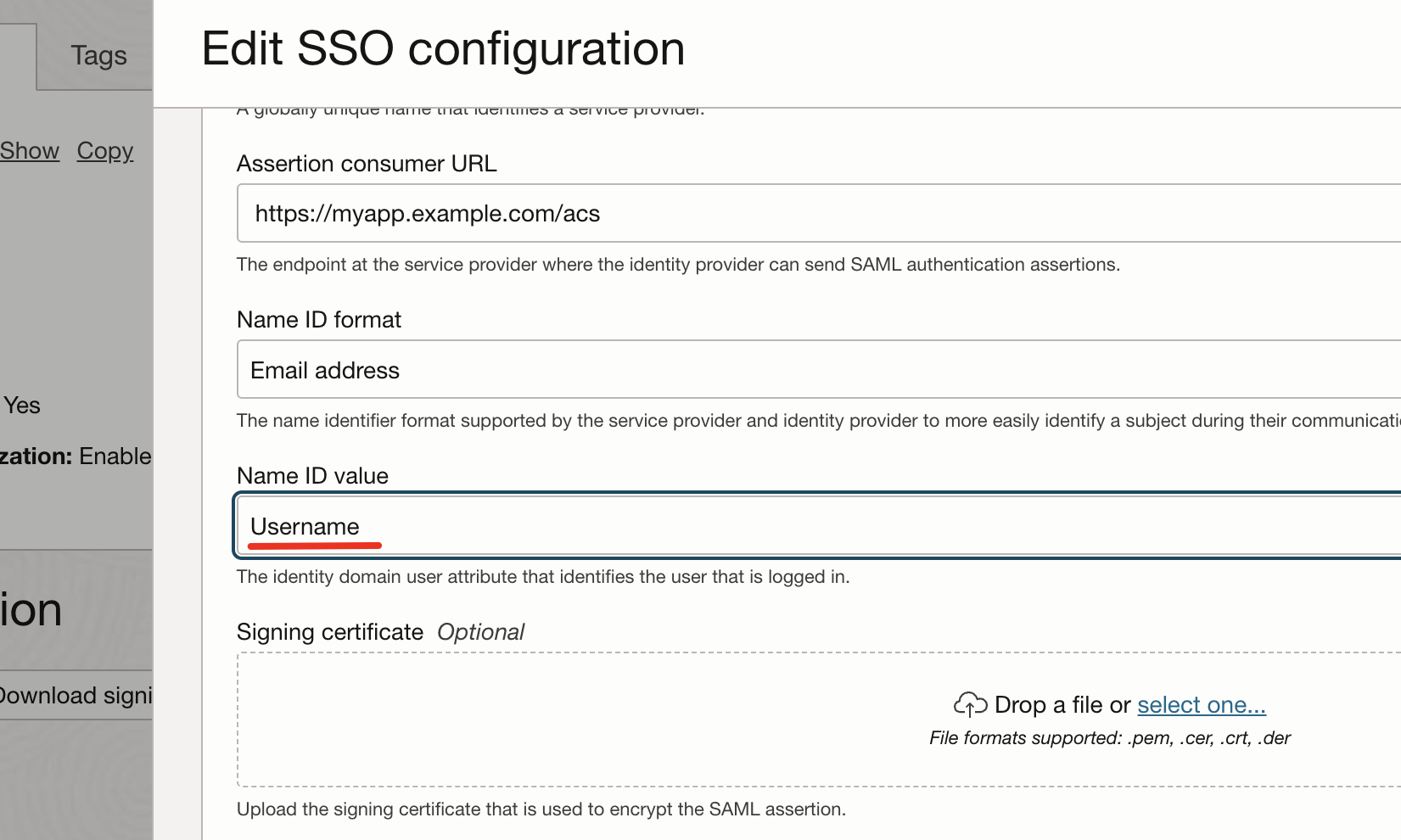

Suchen Sie die SAML-Anwendung unter Integrierte Anwendungen oder Oracle Cloud Services.

-

Klicken Sie auf SSO-Konfiguration bearbeiten, und ändern Sie den Wert für Name-ID in Benutzername. Klicken Sie auf Änderungen speichern.

Hinweis: Es wird empfohlen, den Metadatenaustausch zu wiederholen. Klicken Sie auf Identitätsprovider-Metadaten herunterladen, und geben Sie sie für die SAML-Anwendungseigentümer frei.

Szenario 2: Für HTTP-Header-basierte Authentifizierung

-

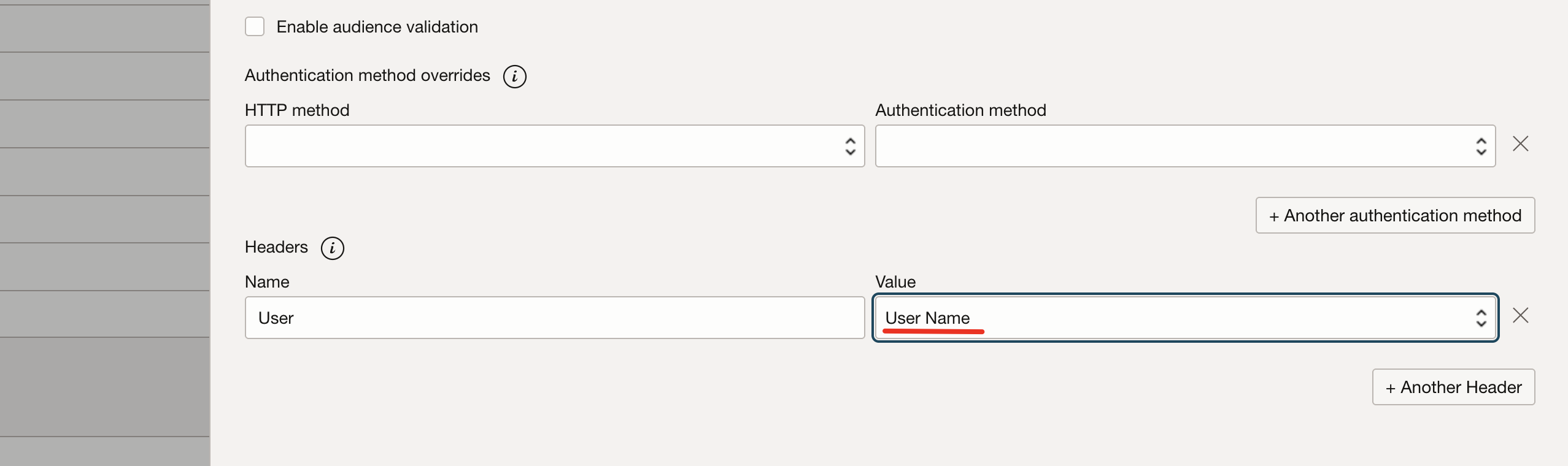

Suchen Sie die Unternehmensanwendung unter Integrierte Anwendungen.

-

Klicken Sie auf SSO-Konfiguration bearbeiten, und navigieren Sie zu Verwaltete Ressourcen. Bearbeiten Sie die Ressource, die den Header übergibt.

-

Ändern Sie das Wertepaar des Headers in Benutzername, und klicken Sie auf Änderungen speichern.

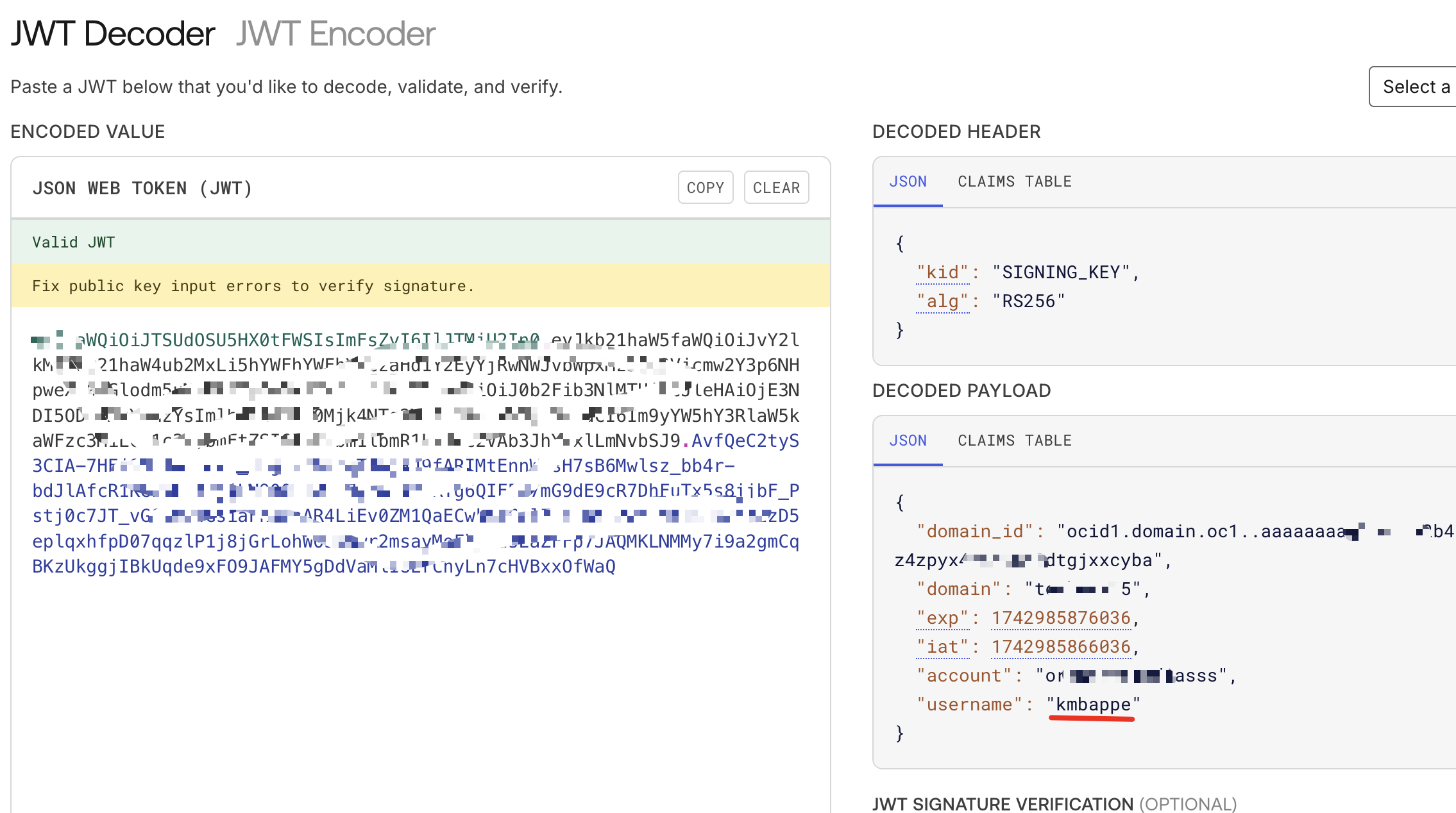

Szenario 3: Für OAuth 2.0/OpenIDConnect-basierte Authentifizierungen

In OCI IAM sind keine Konfigurationsänderungen erforderlich. Nach der Änderung ausgegebene ID-Token spiegeln den neuen Benutzernamen wider, wie in der folgenden Abbildung als dekodiertes JWT dargestellt.

Schlussfolgerung

Die Konsistenz der Benutzeridentität in der gesamten Infrastruktur eines Unternehmens ist für eine nahtlose Authentifizierung und Zugriffsverwaltung von entscheidender Bedeutung. Dieser Ansatz vereinfacht die Benutzerverwaltung, verbessert die Sicherheit und sorgt für eine reibungslosere Integration zwischen On-Premises- und Cloud-Umgebungen.

Danksagungen

- Autor - Tonmendu Bose (Senior Cloud Engineer)

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie im Oracle Learning YouTube-Channel auf weitere kostenlose Lerninhalte zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Set sAMAccountName from Microsoft Active Directory as Username in Oracle Cloud Infrastructure

G30575-01

Copyright ©2025, Oracle and/or its affiliates.