Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zum Registrieren eines kostenlosen Accounts finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Wenn Sie Ihre Übung abgeschlossen haben, ersetzen Sie diese Werte durch spezifische Werte für Ihre Cloud-Umgebung.

Schützen Sie Websites und Anwendungen mit Oracle Cloud Infrastructure Network Firewall

Einführung

Oracle Cloud Infrastructure (OCI) Network Firewall ist ein verwalteter Netzwerkfirewall- und Angriffserkennungs- und Verhinderungsservice der nächsten Generation für Oracle Cloud Infrastructure-VCN, der von Palo Alto Networks® unterstützt wird.

Der OCI Load Balancer-Service bietet automatisierte Trafficverteilung von einem Einstiegspunkt auf mehrere Server, die über das virtuelle Cloud-Netzwerk (VCN) erreichbar sind. Der Service bietet einen Load Balancer mit Wahl zwischen einer öffentlichen oder privaten IP-Adresse und der angegebenen Bandbreite.

Ein dynamisches Routinggateway (Dynamic Routing Gateway, DRG) fungiert als virtueller Router, der einen Pfad für Traffic zwischen On-Premise-Netzwerken und VCNs bereitstellt. Es kann auch zur Weiterleitung von Traffic zwischen VCNs verwendet werden. Mit verschiedenen Typs von Anhängen können benutzerdefinierte Netzwerktopologien erstellt werden, die sich aus Komponenten aus verschiedenen Regionen und Mandanten zusammensetzen.

Durch die Verwendung der OCI-Netzwerkfirewall mit OCI Load Balancern, die mit dem dynamischen Routinggateway verbunden sind, können Sie Nord-Süd-Traffic schützen, der an Websites oder Anwendungen gerichtet ist, die in einem privaten VPN bereitgestellt werden.

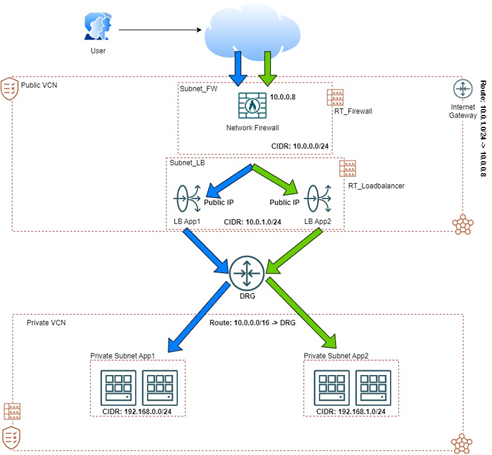

Architektur

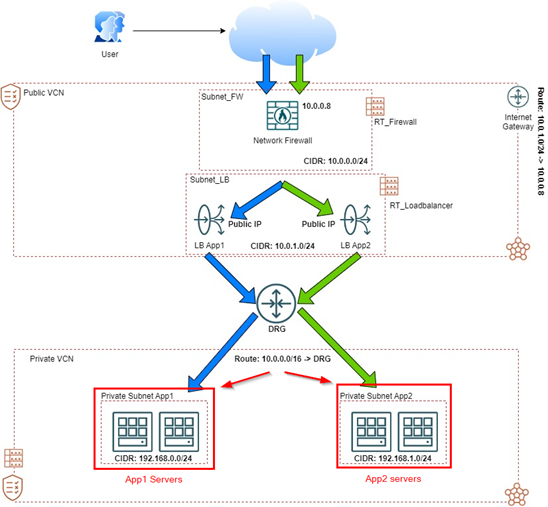

In diesem Tutorial wird eine neue Umgebung zum Testen der OCI Network Firewall- und OCI Load Balancer-Funktionen erstellt. Dies ist die endgültige Architektur, die wir verwenden werden.

Beachten Sie, dass separate VCNs vorhanden sind: ein öffentliches VCN und ein privates VCN. Diese beiden VCNs hosten unsere Netzwerkfirewall- und Load-Balancer-Infrastruktur und in einer privaten Umgebung die Backend-Server mit unseren Websites.

Zielsetzung

- Schützen Sie Traffic, der an mehrere Websites und Anwendungen weitergeleitet wird, die in mehreren Backends mit OCI Network Firewall und OCI Load Balancers bereitgestellt werden.

Voraussetzungen

-

Zugriff auf einen OCI-Mandanten.

-

Ein im Mandanten eingerichtetes virtuelles Cloud-Netzwerk.

-

Alle Policy-Setups für OCI-Logs, Netzwerkfirewall, Networking und Compute.

Aufgabe 1: Networking-Elemente erstellen

Erstellen Sie die öffentlichen und privaten VCNs, Subnetze und das DRG.

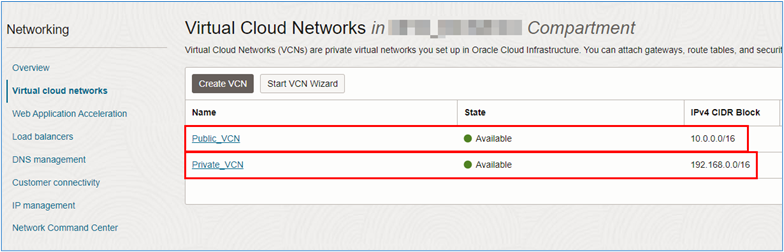

Aufgabe 1.1: Öffentliche und private VCNs erstellen

-

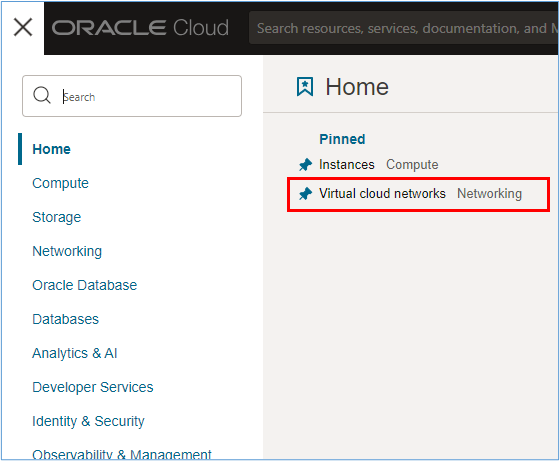

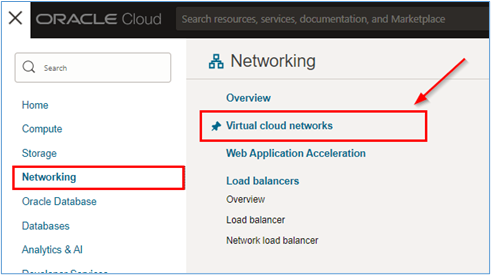

Um ein VCN zu erstellen, gehen Sie zur OCI-Konsole, und klicken Sie auf Virtuelle Cloud-Netzwerke.

-

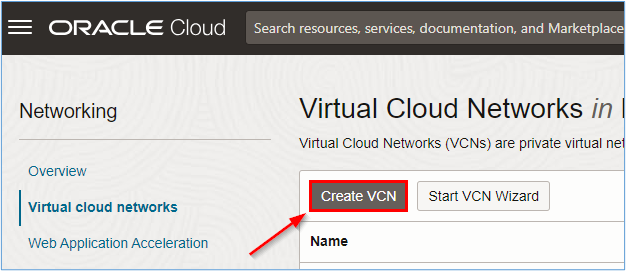

Klicken Sie auf VCN erstellen.

-

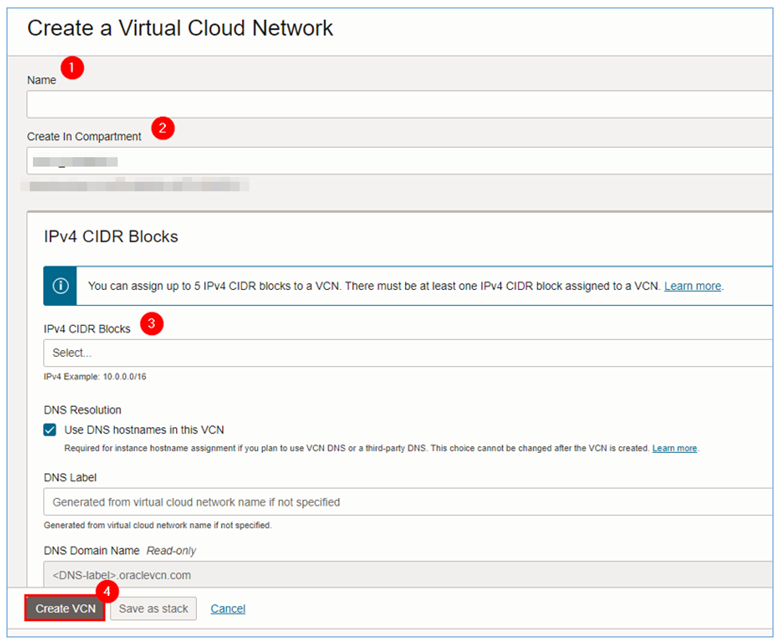

Geben Sie auf der Seite Virtuelles Cloud-Netzwerk erstellen die erforderlichen Informationen ein.

-

Wiederholen Sie die Schritte 1 bis 3 für jedes in der Umgebung zu erstellende VCNs.

Aufgabe 1.2: Subnetze erstellen

Nachdem die beiden VCNs erstellt wurden, müssen Subnetze in jedem VCN erstellt werden, sodass sie die OCI-Netzwerkfirewall, Load Balancer und die Server hosten, auf denen die Websites gehostet werden, auf die zugegriffen werden soll.

Für jedes VCN werden die folgenden Subnetze verwendet:

- Öffentliches VCN:

- Subnet_FW: Subnetz, in dem die OCI-Netzwerkfirewall mit CIDR

10.0.0.0/24bereitgestellt wird. - Subnet_LB: Subnetz, in dem OCI Load Balancer mit CIDR

10.0.1.0/24bereitgestellt werden.

- Subnet_FW: Subnetz, in dem die OCI-Netzwerkfirewall mit CIDR

- Privates VCN:

- Subnet_App1: Subnetz, in dem die Server, auf denen die Site App1 gehostet wird, mit CIDR

192.168.0.0/24bereitgestellt werden. - Subnet_App2: Subnetz, in dem die Server, auf denen die Site App2 gehostet wird, mit CIDR

192.168.0.0/24bereitgestellt werden.

- Subnet_App1: Subnetz, in dem die Server, auf denen die Site App1 gehostet wird, mit CIDR

-

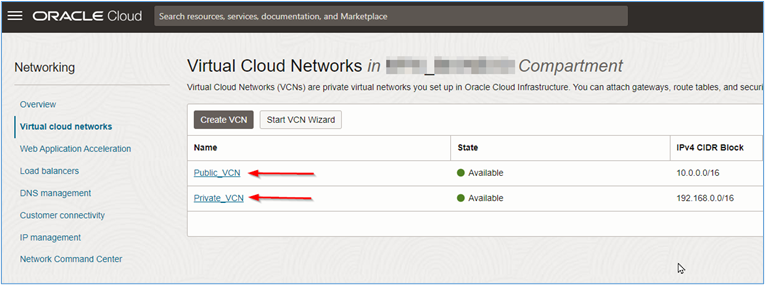

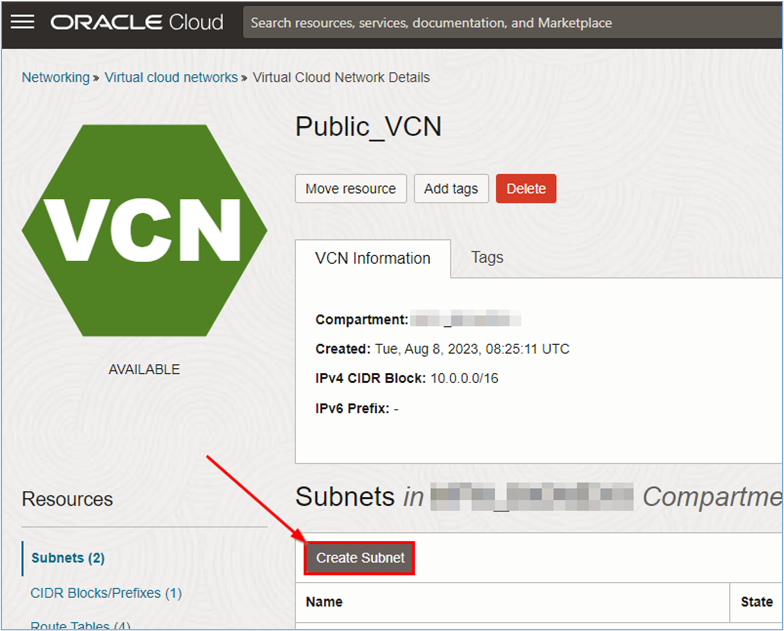

Klicken Sie auf jeden VCN-Namen, um die Subnetze zu erstellen.

-

Klicken Sie auf Subnetz erstellen.

-

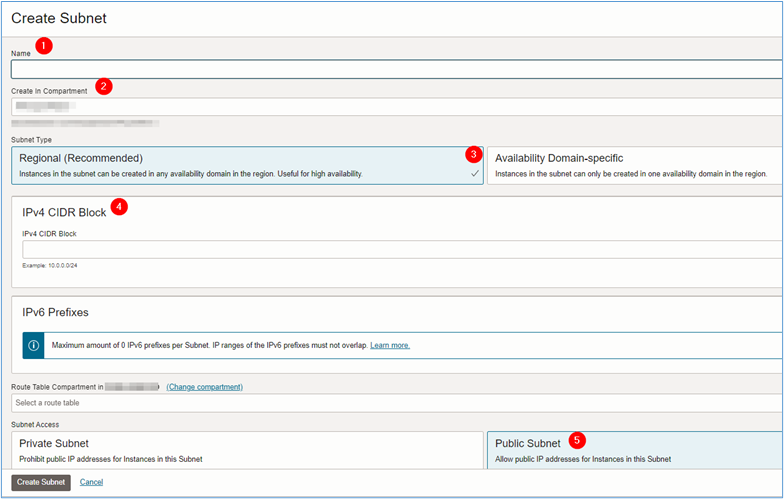

Geben Sie auf der Seite Subnetz erstellen die erforderlichen Informationen ein.

- Name: Geben Sie den Subnetznamen ein.

- Compartment: Wählen Sie das Compartment aus, in dem das Subnetz erstellt wird.

- Subnetztyp: Wählen Sie Regional entsprechend der Empfehlung aus.

- IPv4 CIDR-Block: Geben Sie das gewünschte CIDR für das Subnetz ein. Für dieses Tutorial haben wir die Adresse in Aufgabe 1.2 definiert.

- Subnetzzugriff: Wählen Sie für Subnetze, in denen Firewall und Load Balancer installiert werden sollen, die Option Öffentliches Subnetz aus. Für die Subnetze, in denen die Anwendung oder die Webserver installiert werden.

-

Nachdem alle erforderlichen Informationen eingegeben wurden, klicken Sie auf Subnetz erstellen.

Hinweis: Vergessen Sie nicht zu prüfen, ob die Sicherheitslisten der erstellten VCNs die Verwendung des Traffics in der Umgebung zulassen. Beispiel: Wenn Sie HTTP-Zugriff über eine Netzwerkfirewall zulassen, müssen die Sicherheitslisten diesen eingehenden Traffic in den VCNs zulassen.

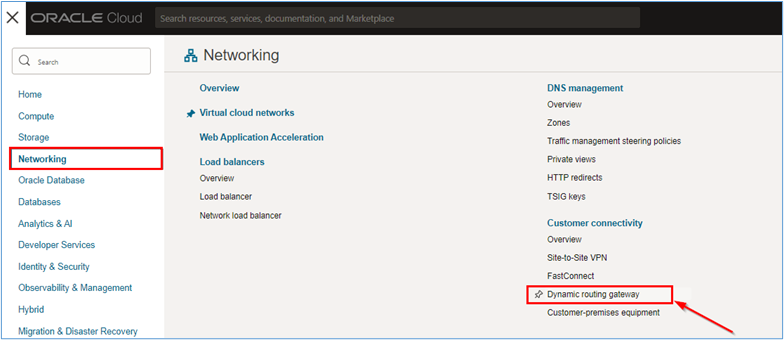

Aufgabe 1.3: Dynamisches Routinggateway (DRG) erstellen

Das DRG ist der Router, der das öffentliche VCN, das die OCI-Netzwerkfirewall und OCI Load Balancer enthält, mit dem privaten VCN verbindet, das die Server enthält, auf die über das Internet zugegriffen werden soll.

-

Um das DRG zu erstellen, gehen Sie zur OCI-Konsole, und klicken Sie auf Networking und Dynamisches Routinggateway.

-

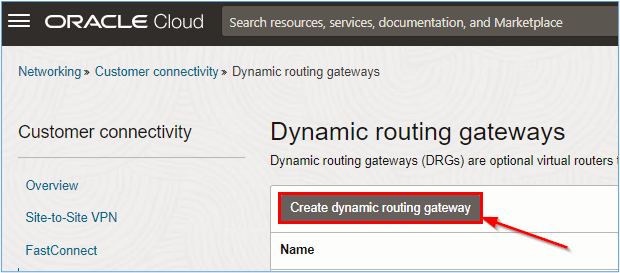

Klicken Sie auf der Seite Dynamische Routinggateways auf Dynamisches Routinggateway erstellen.

-

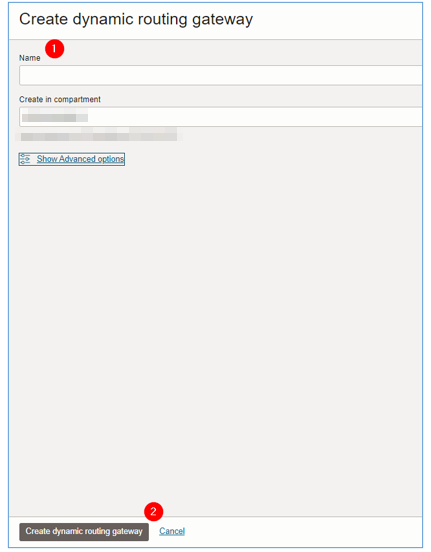

Geben Sie den Namen für das DRG ein, und klicken Sie auf Dynamisches Routinggateway erstellen.

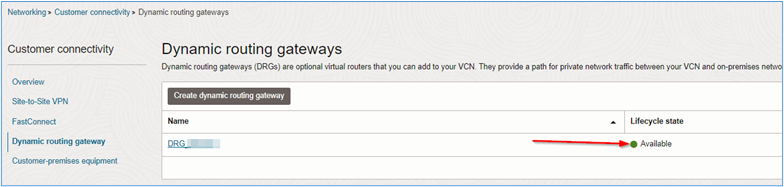

Warten Sie, bis die Erstellung abgeschlossen ist und der DRG-Lebenszyklusstatus Verfügbar anzeigt:

-

Nachdem die Erstellung abgeschlossen ist, klicken Sie auf das DRG, um die zugehörigen Details anzuzeigen und die erforderlichen Anhänge für die Konnektivität zwischen den zu erstellenden VCNs zu erstellen.

-

Wenn Sie DRG-Routingtabellen und DRG-Routenverteilungen erstellen, können Sie Routing-Policys definieren, die den Traffic zwischen Anhängen weiterleiten.

-

Sie können mehrere VCNs an ein einzelnes DRG anhängen und über diese Anhänge Traffic mit den DRG-Routingfunktionen zwischen den VCNs weiterleiten.

-

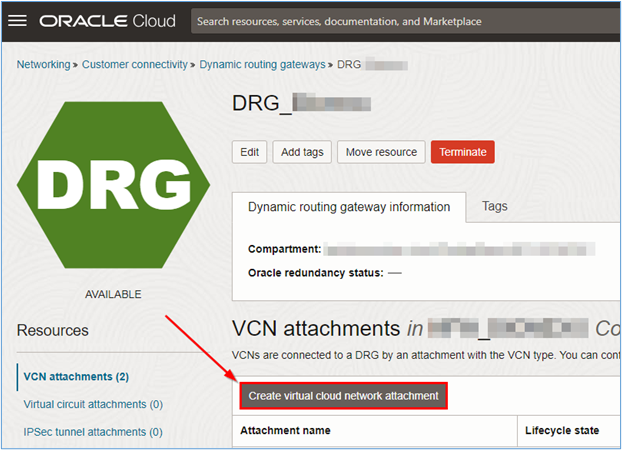

-

Um die in Aufgabe 1.1 erstellten VCNs anzuhängen, klicken Sie auf Virtuellen Cloud-Netzwerkanhang erstellen.

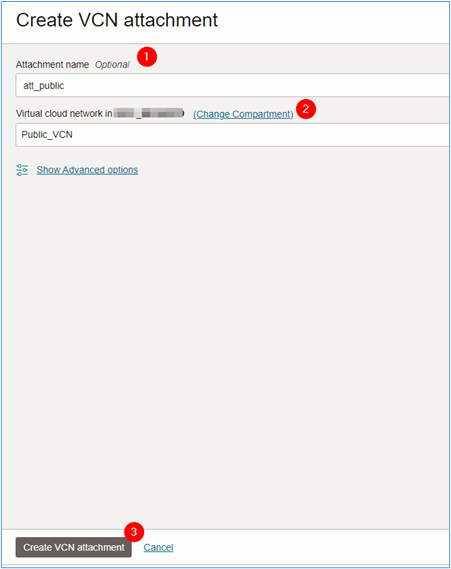

-

Ein neues Fenster wird geöffnet. Geben Sie den Namen des Anhangs ein, und wählen Sie aus, welches VCN vom erstellten Anhang an das DRG angehängt werden soll. Klicken Sie auf VCN-Anhang erstellen, um die Erstellung abzuschließen.

- Anhangsname:

att_public. - Virtuelles Cloud-Netzwerk:

Public_VCN.

- Anhangsname:

-

Wiederholen Sie die Schritte 1 bis 5 für das VCN Private_VCN.

Aufgabe 2: OCI-Netzwerkfirewall erstellen

Bevor Sie die OCI-Netzwerkfirewall erstellen, müssen Sie die Policy erstellen, die wir in der Firewall verwenden. In dieser Aufgabe ist die Policy-Erstellung einfach und lässt nur HTTP-Traffic zu. Die OCI-Netzwerkfirewall kann jedoch verschlüsselten Datenverkehr prüfen und verfügt über erweiterte L7-Firewallfunktionen.

Weitere Informationen zu den Funktionen des OCI Network Firewall-Service finden Sie unter OCI Network Firewall.

Aufgabe 2.1: Netzwerkfirewall-Policy erstellen

Hinweis: Es wird empfohlen, dass die Regeln für Produktionsumgebungen so spezifisch wie möglich sind, wobei die Policy mit dem geringsten Zugriff immer eingehalten wird. Die in diesem Tutorial verwendeten Beispiele sind rein pädagogisch und sollten niemals in realen Produktionsumgebungen reproduziert werden.

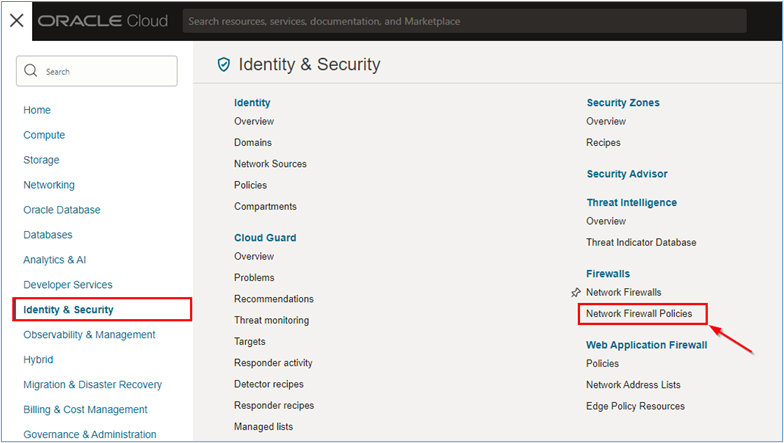

-

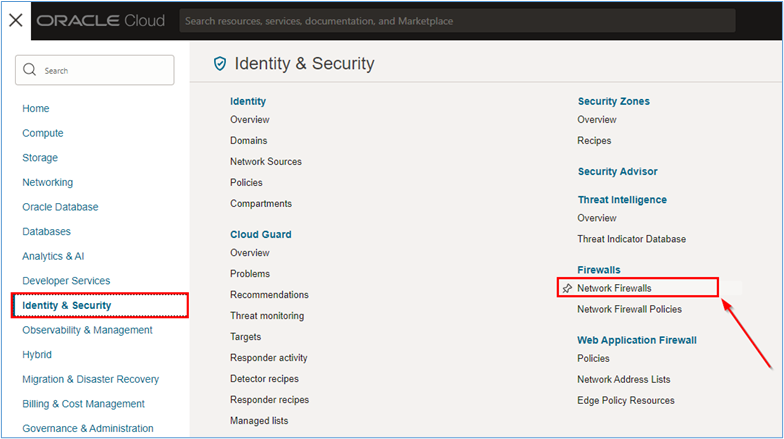

Um die Policy zu erstellen, die in der Netzwerkfirewall bereitgestellt wird, gehen Sie zur OCI-Konsole, und klicken Sie auf Identität und Sicherheit und Netzwerkfirewall-Policys.

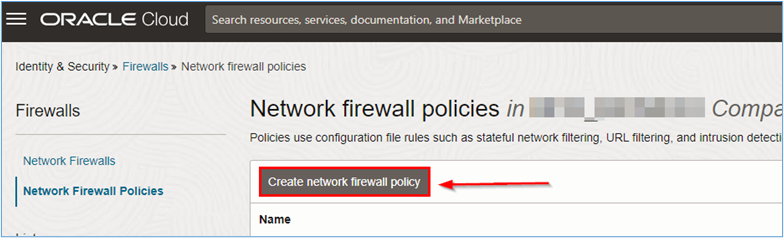

-

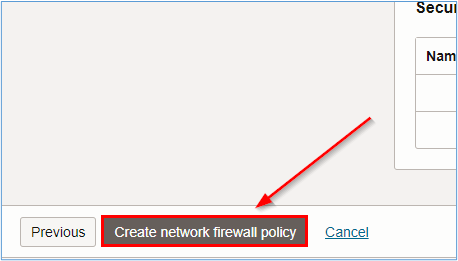

Klicken Sie auf der Seite Netzwerkfirewall-Policys auf Netzwerkfirewall-Policy erstellen, um mit dem Erstellen der Firewallregel zu beginnen.

-

Geben Sie die Informationen ein, die der Assistent anfordert, und klicken Sie auf Netzwerkfirewall-Policy erstellen.

Hinweis: Weitere Informationen darüber, welche Parameter in einer OCI-Netzwerkfirewall-Policy konfiguriert werden können, finden Sie unter Policys und Network Firewall-Service-Policy erstellen.

Nachdem die Policy erstellt wurde, müssen Sie die Ressourcen in der Policy erstellen. In den Ressourcen wird detailliert beschrieben, wie die Policy die Umgebung schützt.

In diesem Tutorial wird eine einfache Version einer Policy verwendet. Wir erlauben nur eingehenden HTTP- und HTTPS-Traffic. Weitere Informationen zum Erstellen von OCI-Netzwerkfirewall-Policys finden Sie unter Netzwerkfirewall-Service-Policy erstellen und Netzwerkfirewall-Service-Policy-Komponenten erstellen.

Um die in diesem Tutorial verwendete Policy zu erstellen, benötigen Sie die folgenden Netzwerkfirewall-Policy-Ressourcen.

- Adressliste

- Service

- Serviceliste

- Sicherheitsregel

-

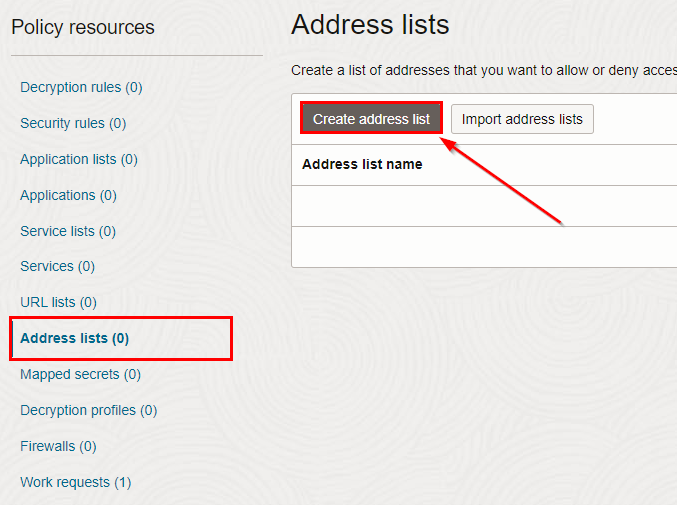

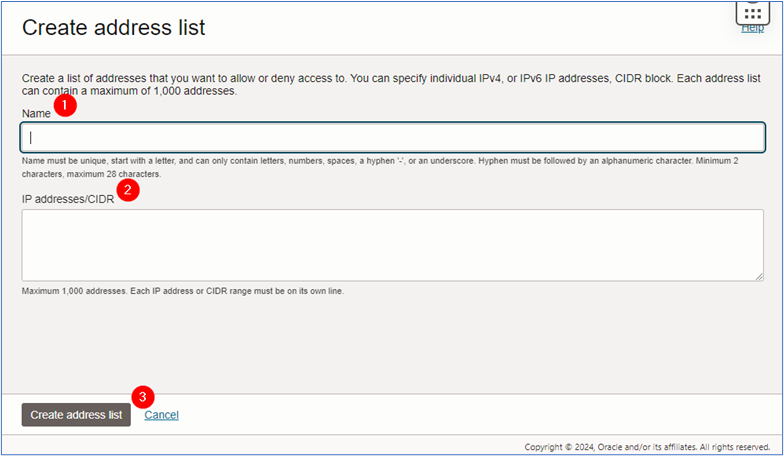

Erstellen Sie die Adresslistenressource.

-

Klicken Sie auf Adressliste und Adressliste erstellen.

-

Geben Sie auf der Seite Adressliste erstellen die erforderlichen Informationen ein, und klicken Sie auf Adressliste erstellen.

- Name:

Frontend_Web(Geben Sie den Namen ein, der am besten zur Umgebung passt.) - IP-Adressen/CIDR: Geben Sie das private CIDR des Load Balancers ein.

- Name:

Nachdem Sie die Adressliste erstellt haben, können Sie die Dienstressource erstellen.

-

-

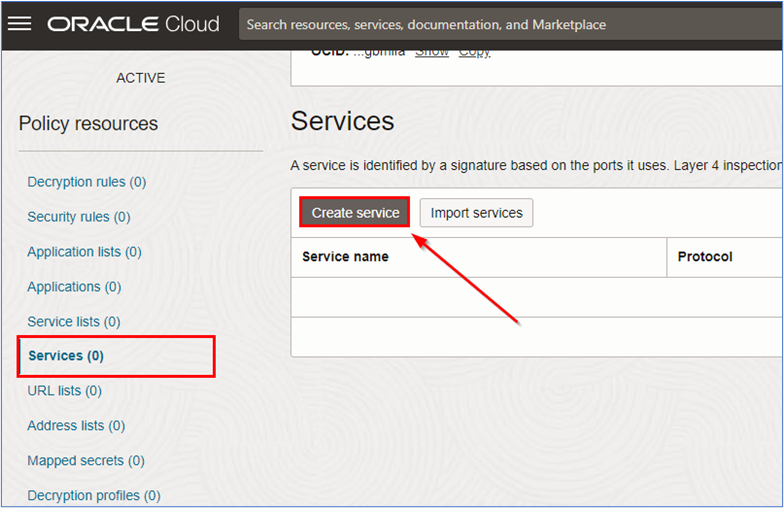

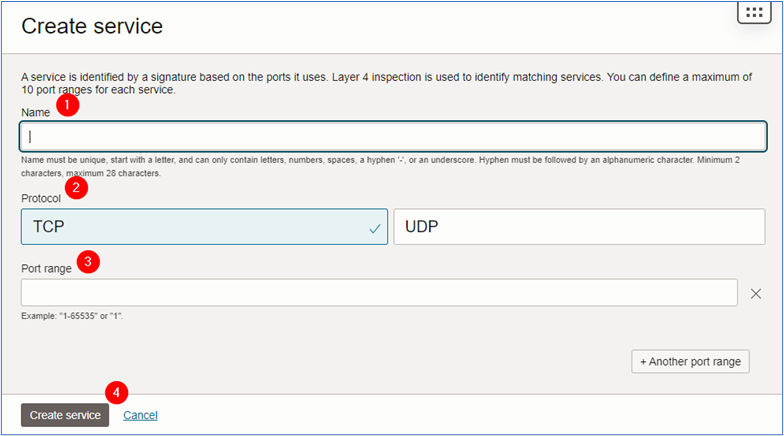

Service-Ressource erstellen.

-

Klicken Sie auf Services und Service erstellen.

-

Geben Sie auf der Seite Service erstellen die erforderlichen Informationen ein, und klicken Sie auf Service erstellen.

- Name:

HTTP-HTTPS(Geben Sie den Namen ein, der am besten zur Umgebung passt.) - Protokoll: Wählen Sie

TCPaus. - Portbereich: Geben Sie "

80-80" ein. Um einen weiteren Bereich hinzuzufügen, klicken Sie auf den Bereich +Another, und fügen Sie443-443hinzu.

- Name:

Nachdem Sie den Service erstellt haben, können Sie die Dienstlistenressource erstellen.

-

-

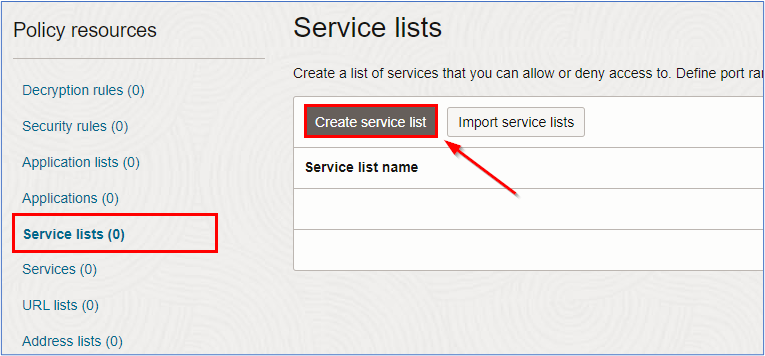

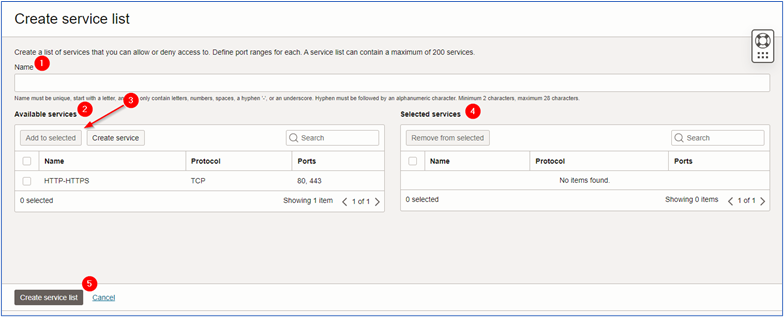

Servicelistenressource erstellen.

-

Klicken Sie auf Services und Serviceliste erstellen.

-

Geben Sie auf der Seite Serviceliste erstellen die erforderlichen Informationen ein, und klicken Sie auf Serviceliste erstellen.

- Name: Geben Sie den Namen ein, der am besten zur Umgebung passt.

- Verfügbare Services: Wählen Sie den in Schritt 2 erstellten Service aus, und klicken Sie auf Zu ausgewähltem Service hinzufügen.

- Ausgewählte Services: Prüfen Sie, ob die erforderlichen Services in die ausgewählten Services importiert wurden.

Nachdem Sie die Serviceliste erstellt haben, können Sie jetzt die Sicherheitsregel der Netzwerkfirewall erstellen.

-

-

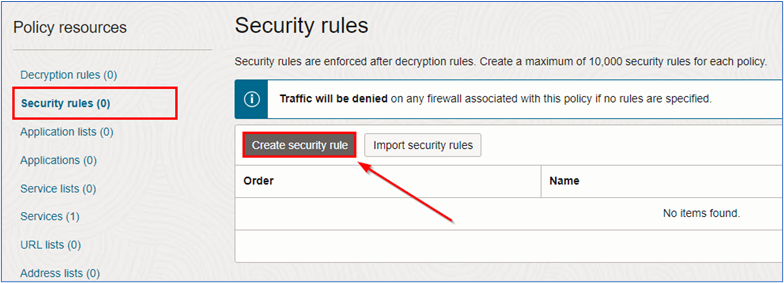

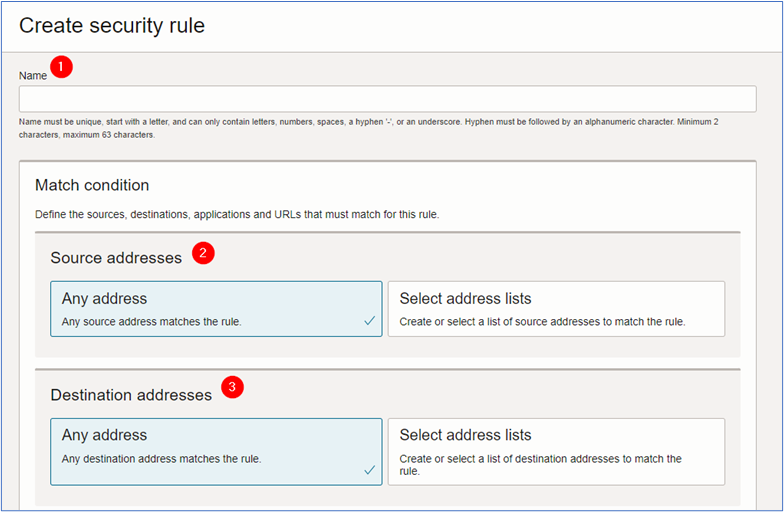

Erstellen Sie die Sicherheitsregel.

-

Klicken Sie auf Sicherheitsregeln und Sicherheitsregel erstellen.

-

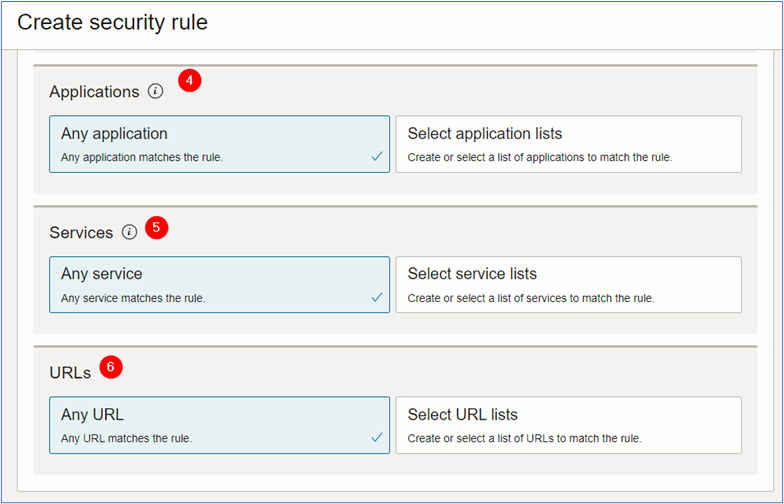

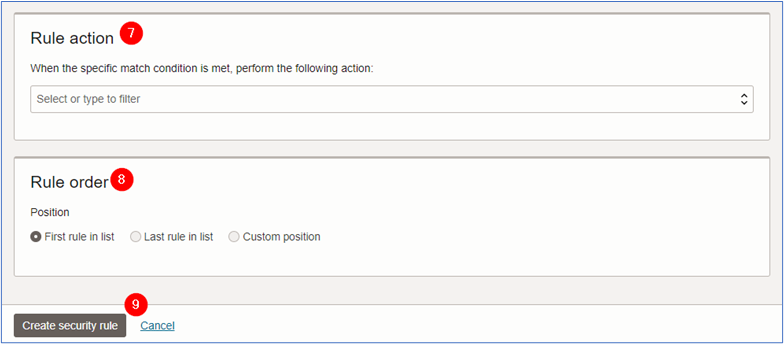

Geben Sie auf der Seite Sicherheitsregel erstellen die erforderlichen Informationen ein, und klicken Sie auf Sicherheitsregel erstellen.

- Name: Geben Sie den Namen der Policy ein.

- Quelladresse: Standard. Der Quellwert lautet Beliebige Adresse.

- Zieladresse: Wählen Sie die in Schritt 1 erstellte Adressliste aus. Klicken Sie auf Adresslisten auswählen, und wählen Sie die erstellte Adressliste aus.

- Anwendung: Standard. Der Anwendungswert lautet Beliebige Anwendung.

- Services: Wählen Sie die Serviceliste aus, die in Schritt 3 erstellt wurde. Klicken Sie auf Servicelisten auswählen, und wählen Sie die erstellte Serviceliste aus.

- URLs: Standard. Der URL-Wert ist Beliebige URL.

- Regelaktion: Wählen Sie die Regelaktion für die Umgebung aus. Für dieses Tutorial wird Traffic zulassen verwendet.

- Reihenfolge der Regeln: Wählen Sie die Reihenfolge für die Policy aus.

-

Nachdem Sie die Policy erstellt haben, können Sie auf die zugehörigen Details zugreifen.

Hinweis: Erstellen Sie die Policy entsprechend den Anforderungen für den Umgebungszugriff. Die in diesem Tutorial verwendeten Beispiele sind rein pädagogisch.

Nachdem Sie die OCI-Netzwerkfirewall-Policy erstellt haben, können Sie jetzt mit dem Erstellen der OCI-Netzwerkfirewallinstanz selbst fortfahren.

Aufgabe 2.2: OCI-Netzwerkfirewall erstellen

-

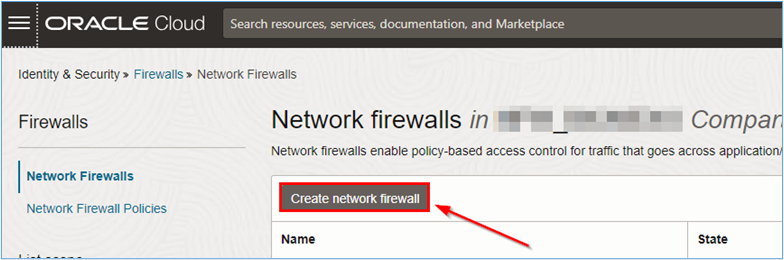

Wir haben die Zugriffs-Policy erstellt, die wir in der Umgebung verwenden. Sie müssen die OCI-Netzwerkfirewall erstellen. Gehen Sie zur OCI-Konsole, klicken Sie auf Identität und Sicherheit und Netzwerkfirewalls.

-

Klicken Sie auf der Seite Netzwerkfirewalls auf Netzwerkfirewall erstellen, um eine Netzwerkfirewall zu erstellen.

-

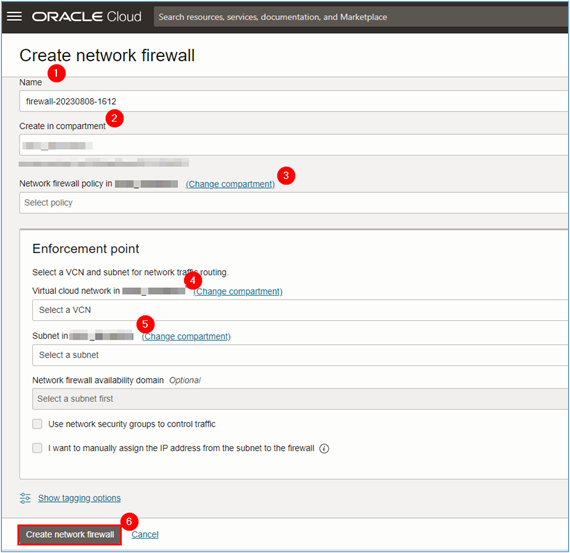

Geben Sie auf der Seite Netzwerkfirewall erstellen die erforderlichen Informationen ein, und klicken Sie auf Netzwerkfirewall erstellen.

- Name:

NFW_INBOUND(Geben Sie den Namen ein, der am besten zur Umgebung passt.) - Compartment: Wählen Sie das Compartment aus, in dem die Netzwerkfirewall erstellt wird.

- Netzwerkfirewall-Policy in (Compartment): Wählen Sie die in Aufgabe 2.1 erstellte Policy aus.

- Virtuelles Cloud-Netzwerk in (Compartment): Wählen Sie das VCN aus, in dem die Netzwerkfirewall installiert wird. In diesem Tutorial wählen wir das VCN mit dem Namen

VCN_Publicaus, wie in der Topologie von Aufgabe 1 dargestellt. - Subnetz in (Compartment): Wählen Sie das Subnetz aus, in dem die Netzwerkfirewall installiert werden soll. Für dieses Tutorial wählen wir das Subnetz

Subnet_FWaus, wie in Aufgabe 1.2 dieses Dokuments beschrieben.

Hinweis: Die Erstellung der Netzwerkfirewall dauert etwa 40 bis 50 Minuten.

- Name:

-

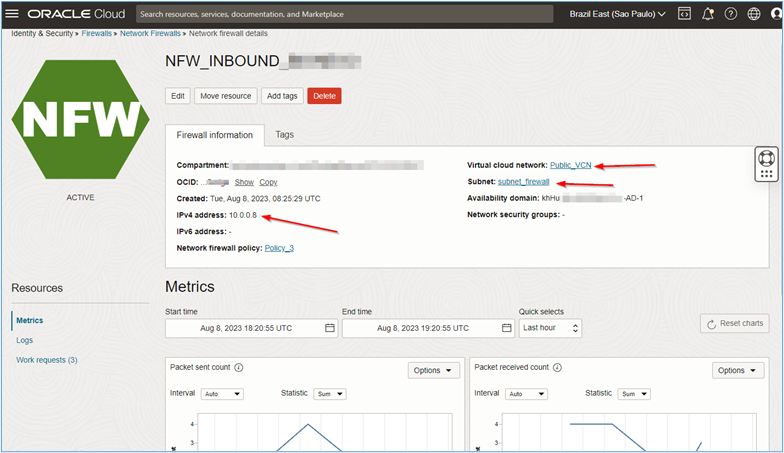

Klicken Sie auf den Namen der Netzwerkfirewall, und zeigen Sie die Details zur Ressource an.

Hinweis:

-

Notieren Sie sich die private IP, die für die Netzwerkfirewall erstellt wurde. Er wird in Zukunft für die Konfiguration des

intra-vcn- undinter-vcn-Routings mit dem DRG verwendet, sodass die gesamte Kommunikation in der Umgebung von der Firewall gesendet und geprüft werden kann. -

Die private IP der OCI-Netzwerkfirewall kann sich von der in diesem Tutorial gezeigten

10.0.0.8unterscheiden. Auf diese Weise müssen alle Routen, die in der Umgebung erstellt werden sollen, die OCI Network Firewall-IP berücksichtigen, die während der Implementierung erstellt wurde.

-

Aufgabe 3: Virtuelle Server und Load Balancer erstellen

Wir haben die gesamte Netzwerkumgebung, das DRG, die Policy und die Netzwerkfirewall erstellt. Wir können mit dem Erstellen der Load Balancer und Server beginnen, die unsere Testwebsite hosten.

Aufgabe 3.1: Virtuelle Server oder Webserver erstellen

-

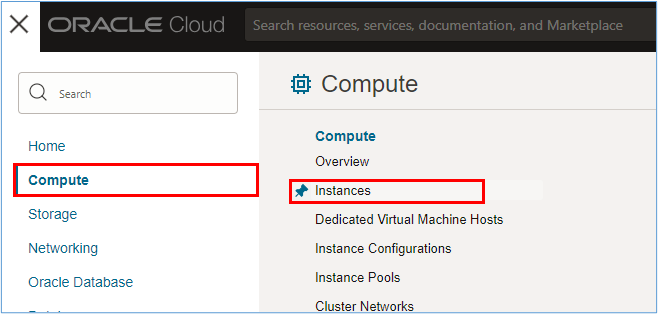

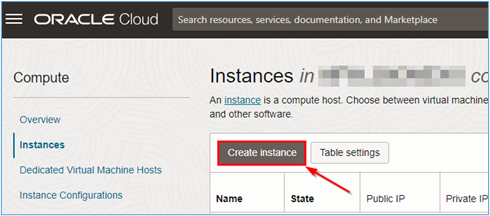

Die Erstellung virtueller Server ist einfach und schnell. Um virtuelle Server zu erstellen, gehen Sie zur OCI-Konsole, und klicken Sie auf Compute und Instanzen.

-

Klicken Sie auf der Seite Instanzen auf die Seite Instanz erstellen.

-

Geben Sie die erforderlichen Informationen auf der Seite zum Erstellen der Instanz ein. Für dieses Tutorial haben wir die folgenden Instanzen erstellt.

- srv1_app1: Server Nr. 1 für das Hosting der Website Nr. 1. Er wurde in

VCN_Privateim Subnetzsubnet_app1erstellt. - srv2_app1: Server Nr. 2 für das Hosting der Website Nr. 1. Er wurde in

VCN_Privateim Subnetzsubnet_app1erstellt. - srv1_app2: Server Nr. 1 für das Hosting der Website Nr. 1. Er wurde in

VCN_Privateim Subnetzsubnet_app2erstellt. - srv2_app2: Server Nr. 2 für das Hosting der Website Nr. 1. Er wurde in

VCN_Privateim Subnetzsubnet_app2erstellt.

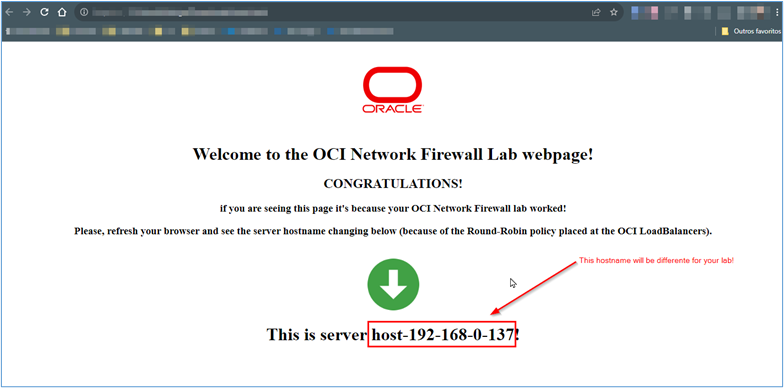

Für unsere Server haben wir Oracle Linux 9.x-Hosting verwendet. Um die Server zur Ausführung bereit zu machen, haben wir während der Servererstellung ein

Cloud-init-Skript verwendet, um die Installation des HTTPD-Servers, die Erstellung einer einfachenindex.html-Datei und die Deaktivierung des Firewalld-Daemons zu behandeln. Weitere Informationen zuCloud-init-Skripten finden Sie unter Benutzerdefinierte Cloud-init-Initialisationsskripte zum Einrichten von verwalteten Knoten verwenden. Verwenden Sie das folgende Skript.#!/bin/bash echo "############################################" > /etc/motd echo "# OCI NETWORK FIREWALL LAB #" >> /etc/motd echo "############################################" >> /etc/motd # Installing nginx on Oracle Linux sudo yum install httpd -y # Starting httpd sudo systemctl start httpd # Opening HTTP port in Firewalld sudo firewall-cmd --zone=public --add-service=http # Configuring a simple webpage to our server sudo touch /var/www/html/index.html sudo chown apache:apache /var/www/html/index.html export HOSTNAME=`hostname` sudo cat <<EOF > /var/www/html/index.html <html> <center><img src="https://estuary.dev/static/638f52fd4afa2f02e6d522065f7268f4/26ce8/thumbnail_Group_22548_cda168ff12.png"></img></center> <center> <h1>Welcome to the OCI Network Firewall Lab webpage!</h1> <h2>CONGRATULATIONS!</h2><P> <h3>if you are seeing this page it is because the OCI Network Firewall lab worked! <p>refresh the browser and see the server hostname changing below (because of the Round-Robin policy placed at the OCI LoadBalancers).</h3> </center> <br> <center><img src="https://upload.wikimedia.org/wikipedia/commons/thumb/8/84/Eo_circle_green_arrow-down.svg/2048px-Eo_circle_green_arrow-down.svg.png" width="100" height="100"></center> <h1><center>This is server $HOSTNAME!</center></h1> </html> EOF - srv1_app1: Server Nr. 1 für das Hosting der Website Nr. 1. Er wurde in

Die Topologie der Umgebung hilft zu verstehen, wo die Server installiert werden sollen.

Auf diesen Servern wurde der Apache-Webserver (httpd) installiert, und in seiner documentRoot wurde eine einfache Seite erstellt, auf die über das Internet zugegriffen werden kann.

Details zur Erstellung und Konfiguration von Instanzen in OCI liegen außerhalb des Geltungsbereichs dieses Tutorials. Weitere Informationen finden Sie unter Instanzen erstellen.

Aufgabe 3.2: OCI Load Balancer erstellen

Nachdem die virtuellen Server erstellt wurden, müssen Sie die OCI Load Balancer erstellen, die das Load Balancing über Round-Robin für den Zugriff auf die neu erstellten Webserver ausführen.

-

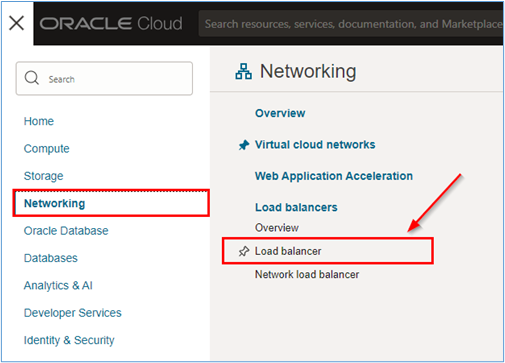

Um OCI Load Balancer zu erstellen, gehen Sie zur OCI-Konsole, und klicken Sie auf Networking und Load Balancer.

-

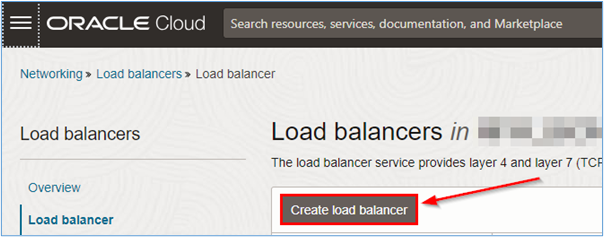

Klicken Sie auf der Seite des Load-Balancer-Service auf Load Balancer erstellen, um die beiden Load Balancer in diesem Tutorial zu erstellen.

-

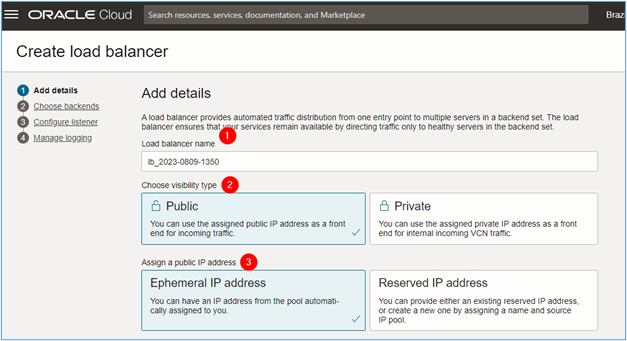

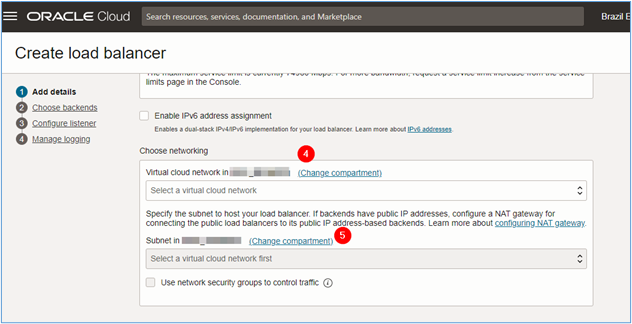

Geben Sie auf der Seite Load Balancer erstellen die erforderlichen Informationen ein, damit die Erstellung gestartet werden kann, und klicken Sie auf Weiter.

- Load-Balancer-Name: Geben Sie den Namen des Load Balancers ein.

- Sichtbarkeit: Wählen Sie

Publicaus, da über das Internet auf den Load Balancer zugegriffen wird. - Öffentliche IP-Adresse zuweisen: Wählen Sie

Ephemeral IP addressaus. Wenn Sie über eine reservierte IP verfügen, können Sie die OptionReserve IP addressverwenden. - Networking auswählen: Wählen Sie das VCN aus, in dem der Load Balancer bereitgestellt wird. In diesem Tutorial lautet das VCN

Public_VCN. - Subnetz in (Compartment): Wählen Sie das Subnetz aus, in dem der Load Balancer bereitgestellt wird. In diesem Tutorial ist das Subnetz

subnet_loadbalancer.

-

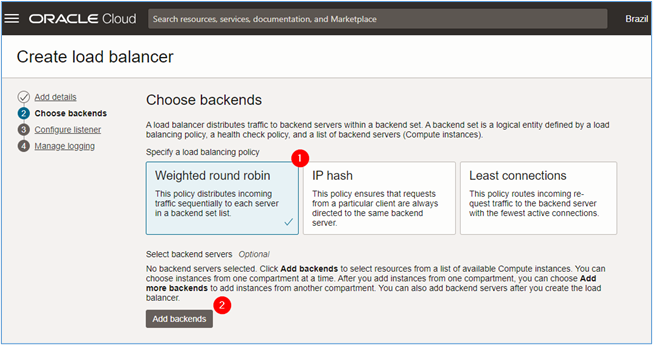

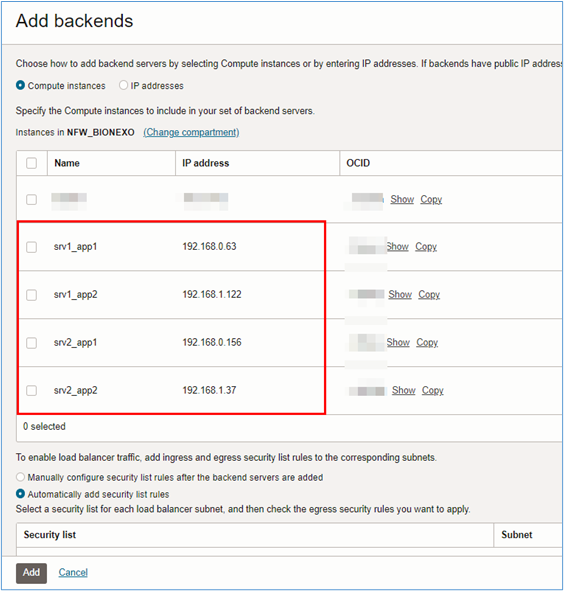

Geben Sie auf der Seite Backend auswählen die erforderlichen Informationen ein, und klicken Sie auf Weiter.

- Load Balancing Policy angeben: Wählen Sie eine Policy für den Load Balancer aus. In diesem Tutorial verwenden wir die

Round-Robin. - Backends hinzufügen: Wenn Sie bereits die Server erstellt haben, auf denen die Seiten in der Umgebung gehostet werden. Um sie hinzuzufügen, klicken Sie auf Backends hinzufügen.

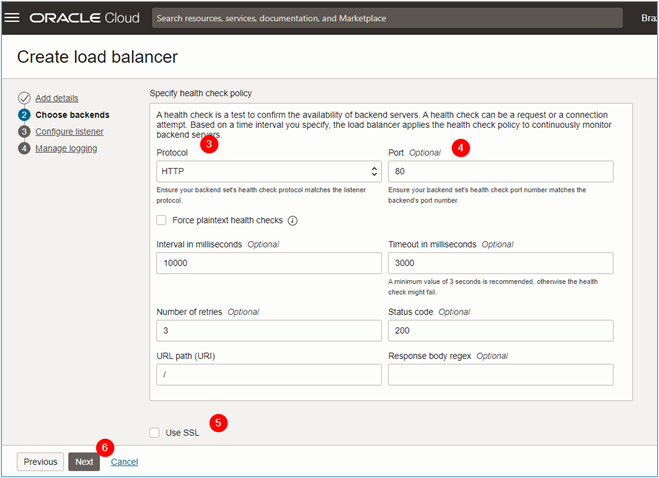

- Protokoll: Wenn Sie eine einfache Website hochladen möchten, wählen Sie HTTP als Protokoll für den Backend-Health Check aus.

- Port: Da HTTP verwendet werden soll, muss der Health Check auf Port 80/TCP nach Konnektivität suchen.

- SSL verwenden: Wenn Sie einen Health Check für HTTPS vornehmen möchten, wählen Sie das Element

Use SSLaus, um zu konfigurieren, welches Zertifikat verwendet wird. Diese Art von Health Check wird in diesem Tutorial nicht behandelt. Weitere Informationen finden Sie unter SSL-Zertifikat für Load Balancer.

- Load Balancing Policy angeben: Wählen Sie eine Policy für den Load Balancer aus. In diesem Tutorial verwenden wir die

-

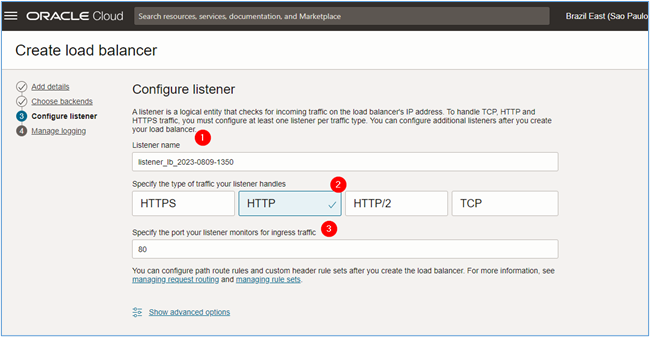

Geben Sie auf der Seite Listener konfigurieren folgende Informationen ein, und klicken Sie auf Weiter.

- Listener-Name: Geben Sie den Namen des Listeners ein.

- Vom Listener verarbeiteten Typ des Traffics angeben: Wählen Sie den Typ des Traffics aus, der den Listener durchläuft. Für dieses Tutorial verwenden wir HTTP.

- Port angeben, den der Listener auf Ingress-Traffic überwacht: Wählen Sie den Port aus, auf dem der Listener horchen soll, um Ingress-Traffic zu den Webservern zu erfassen. Für dieses Tutorial verwenden wir Port 80/TCP.

-

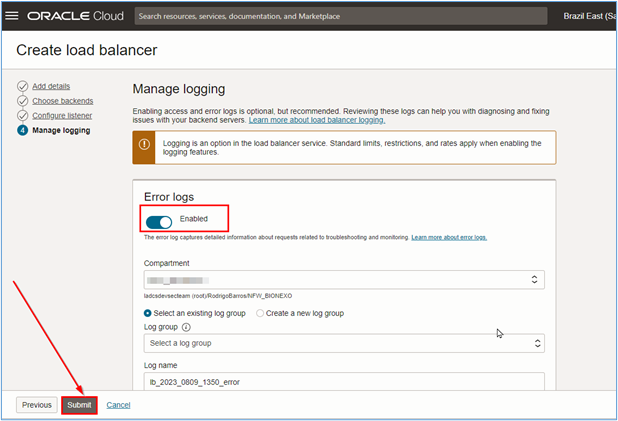

Aktivieren Sie die OCI Load Balancer-Logs, und klicken Sie auf Weiterleiten, um die Erstellung zu starten.

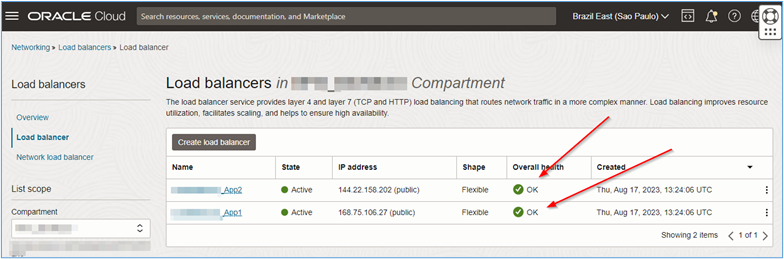

Hinweis: Sie müssen für jede Website oder Anwendung unterschiedliche Load Balancer erstellen. In diesem Tutorial erstellen wir zwei Load Balancer (einer pro zu testender Site).

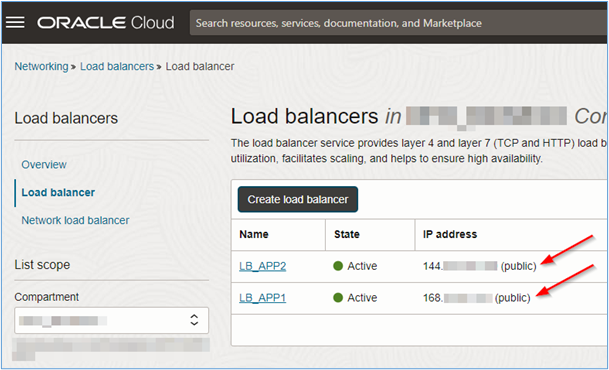

Beachten Sie, dass jeder OCI Load Balancer eine eindeutige öffentliche IP hat. So kann jede Website über eine separate Adresse aufgerufen werden.

-

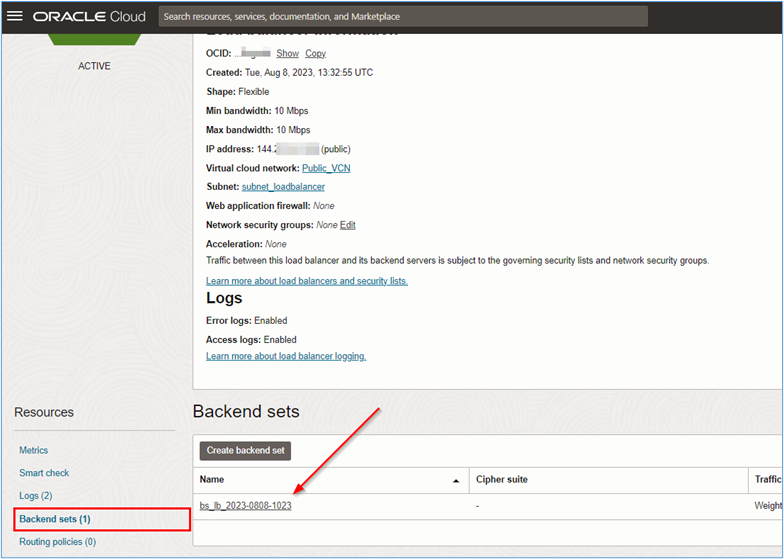

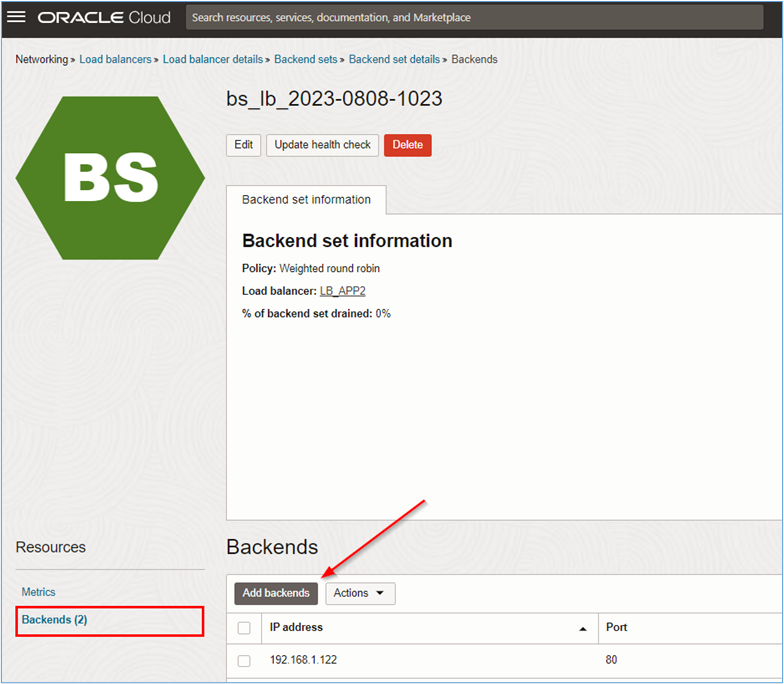

Nachdem die OCI Load Balancer erstellt wurden, können Sie die Backend-Server manuell in jede der Load Balancer-Instanzen einfügen. Klicken Sie auf den Namen des zu konfigurierenden Load Balancers und auf die Backend-Sets, wie in der folgenden Abbildung dargestellt.

-

Klicken Sie bei der Anzeige des Backend-Sets auf seinen Namen, um die Backends einfügen zu können. Klicken Sie auf der Seite Backend-Setinformationen auf Backends und Backends hinzufügen.

-

Wählen Sie die Server aus, die zum Backend für die von Ihnen konfigurierte Website oder Anwendung gehören. Klicken Sie auf Hinzufügen, um den Vorgang abzuschließen.

Hinweis: An dieser Stelle wird der OCI Load Balancer konfiguriert. Das Backend geht jedoch in den kritischen Modus, weil das Intra-vcn- und DRG-Routing noch nicht konfiguriert wurden.

Aufgabe 4: DRG- und Intra-VCN-Routing erstellen

Konfigurieren Sie das Routing so, dass über das Internet auf die Websites zugegriffen werden kann und der Zugriffstraffic von der OCI Network Firewall analysiert werden kann.

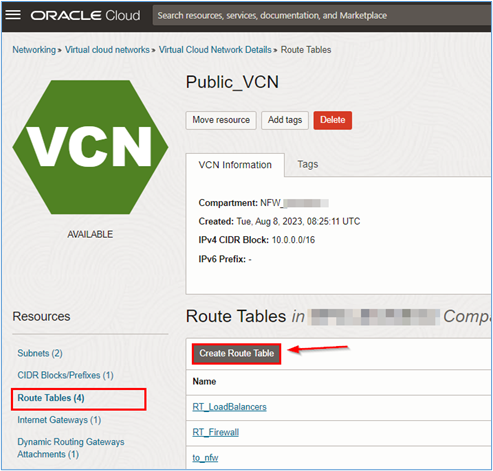

Aufgabe 4.1: Routing im öffentlichen VCN erstellen

-

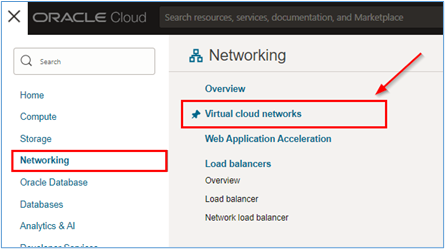

Um auf die Konfigurationsseiten für das VCN-Routing zuzugreifen, gehen Sie zur OCI-Konsole, und klicken Sie auf Networking und Virtuelle Cloud-Netzwerke.

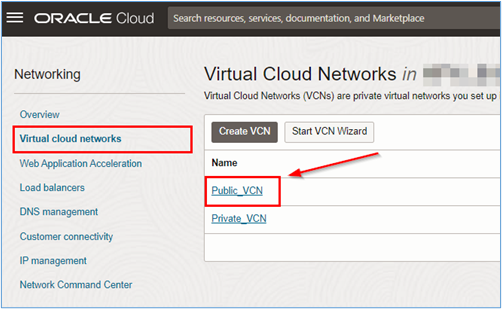

-

Klicken Sie auf Public_VCN.

-

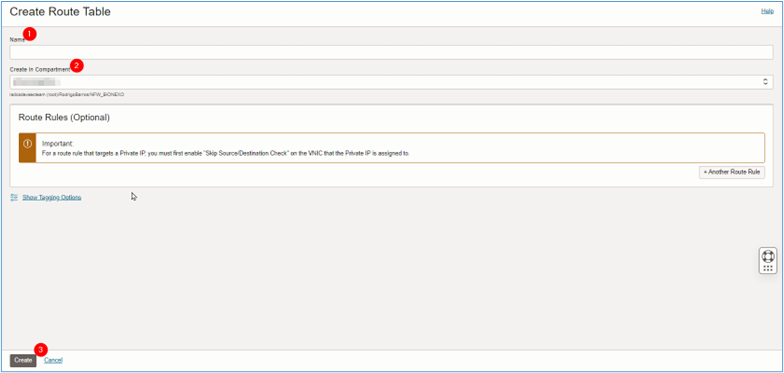

Klicken Sie auf das Menü Routentabellen und Routentabelle erstellen, um die Erstellung der Routing-Tabellen zu starten.

-

Geben Sie auf der Seite Routentabelle erstellen die erforderlichen Informationen ein, und klicken Sie auf Erstellen.

- Name: Geben Sie den Namen der Routing-Tabelle ein.

- Erstellen in Compartment: Wählen Sie das Compartment aus, in dem die Routingtabelle erstellt werden kann.

Hinweis: Die VCN-Standardroutingtabelle wird nicht verwendet.

-

Wiederholen Sie diesen Prozess für die folgenden Routingtabellen in Public_VCN.

- RT_Firewall: Routingtabelle, die an das OCI-Netzwerkfirewallsubnetz für Intra-vcn-Konnektivität angehängt werden muss.

- RT_LoadBalancers: Routingtabelle, die an das Load-Balancer-Subnetz für Intra-vcn-Konnektivität angehängt werden soll.

- RT_to_nfw: Routingtabelle, die an das Internetgateway des Public_VCN-Netzwerks angehängt werden muss.

- Erstellen Sie die Routen in RT_Firewall für die Subnet_Firewall.

Nachdem Sie die Routing-Tabellen erstellt haben, erstellen Sie in jeder der Tabellen die folgenden Routen.

Die Tabelle RT_Firewall muss von der Subnet_Firewall verwendet werden. Ersetzen Sie die Standardroutingtabelle des Subnetzes durch diese benutzerdefinierte.

Tabelle: RT_Firewall

CIDR Nächster Hop 0.0.0.0/0 IGW - IGW: Internetgateway.

- Erstellen Sie die Routen in RT_LoadBalancers für die Subnet_LoadBalancers.

Die Tabelle RT_LoadBalancers muss von Subnet_Loadbalancers verwendet werden. Ersetzen Sie die Standardroutingtabelle des Subnetzes durch diese benutzerdefinierte.

CIDR Nächster Hop 0.0.0.0/0 <OCI_NETWORK_FIREWALL_IP> 192,168/24 DRG 192,168/24 DRG - DRG: Dynamisches Routinggateway.

- 192.168.0.0/24: Dies ist das private Netzwerk des Subnetzes des VCN Private_VCN, in dem die Server unserer Website Nr. 1 installiert sind.

- 192.168.0.0/24: Dies ist das private Netzwerk des VCN-Subnetzes Private_VCN, in dem unsere Webserver installiert sind #2.

- Erstellen Sie die Routen in RT_to_nfw für das Internetgateway

Die Tabelle RT_to_nfw muss an das Internetgateway VCN_Public angehängt werden.

CIDR Nächster Hop 10/24 <OCI_NETWORK_FIREWALL_IP>

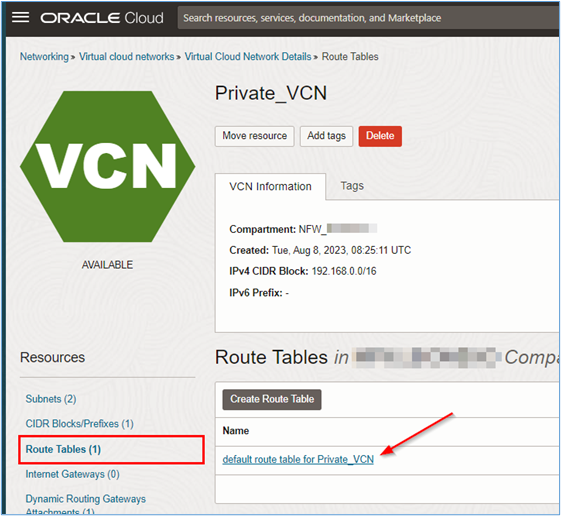

Aufgabe 4.2: Routing im privaten VCN erstellen

-

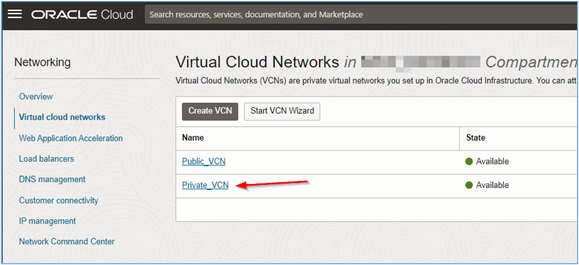

Um auf die Konfigurationsseiten für das VCN-Routing zuzugreifen, gehen Sie zur OCI-Konsole, und klicken Sie auf Networking und Virtuelle Cloud-Netzwerke.

-

Klicken Sie auf Private_VCN.

-

Klicken Sie auf das Menü Routentabellen und die Standard-Routentabelle für Private_VCN.

-

Für Private_VPN erstellen Sie nur eine Route, die auf den Pfad vom

10.0/16-Netzwerk zum DRG verweist.CIDR Nächster Hop 10/16 DRG Sobald die Routen erstellt sind, sollte alles richtig funktionieren. Das Intra-vcn-Routing von VCN_Public leitet den gesamten Traffic an die OCI-Netzwerkfirewall weiter. Die Konnektivität zwischen VCNs (VCN_Public und VCN_Private) wird wiederum vom DRG verarbeitet.

-

Kehren Sie zur OCI Load Balancer-Konfiguration zurück, und prüfen Sie, ob das Backend OK ist. Wenn ja, öffnen Sie einen Browser, und greifen Sie auf die IP eines der Load Balancer zu.

Aufgabe 5: Auf die Webseite zugreifen

Nachdem das Umgebungsrouting korrekt konfiguriert wurde und die OCI Load Balancer-Instanzen die Server erreichen können, auf denen die Testsite im Backend (innerhalb des privaten Netzwerks) gehostet wird, können Sie auf die Adressen der Load Balancer zugreifen und schließlich auf die Testwebseiten zugreifen.

Erfassen Sie die gültigen IP-Adressen von Load Balancern, und platzieren Sie sie im Browser. Wenn alles richtig eingerichtet ist, sollte die folgende Seite angezeigt werden.

Verwandte Links

Danksagungen

- Autor - Rodrigo Pace de Barros (Oracle LAD A-Team Cloud Security Solution Engineer)

Weitere Lernressourcen

Lernen Sie andere Übungen auf docs.oracle.com/learn kennen, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube Channel zu. Außerdem können Sie education.oracle.com/learning-explorer besuchen, um Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Protect Websites and Applications with Oracle Cloud Infrastructure Network Firewall

F86934-02

February 2024

Copyright © 2024, Oracle and/or its affiliates.