Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zur Registrierung für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. In der Übung ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

Bereitstellung von Omnissa Horizon 8 auf Oracle Cloud VMware Solution

Einführung

Dieses Tutorial enthält eine Schritt-für-Schritt-Anleitung zur Installation und Konfiguration von Omnissa Horizon 8 in einem softwaredefinierten Data Center (SDDC) von Oracle Cloud VMware Solution. Es wurde entwickelt, um Oracle-Teams, -Partner und -Kunden dabei zu unterstützen, ein erfolgreiches Proof-of-Concept-(POC-)Deployment durchzuführen.

In diesem Tutorial werden die erforderlichen Komponenten in Oracle Cloud Infrastructure (OCI) konfiguriert, um ein Omnissa Horizon-Deployment zu unterstützen. Während die Installations- und Konfigurationsschritte von Omnissa Horizon mit herkömmlichen On-Premises-Umgebungen konsistent bleiben, führt die Bereitstellung in OCI zu spezifischen Infrastrukturanforderungen. Diese umfassen:

- Erstellen und konfigurieren Sie VLANs (Virtual Local Area Networks).

- Load Balancer-as-a-Service bereitstellen (LBaaS).

- Database as a Service (DBaaS) bereitstellen, falls erforderlich,

- Stellen Sie das SDDC-Cluster von Oracle Cloud VMware Solution bereit.

- Weiterleitungsregeln und Sicherheitslisten einrichten

Diese cloud-spezifischen Aufgaben bilden die Grundlage für das Deployment und stehen im Mittelpunkt dieses Tutorials. Sobald diese abgeschlossen sind, folgt der Omnissa Horizon-Standardbereitstellungsprozess wie in einer vSphere 8.x-Umgebung.

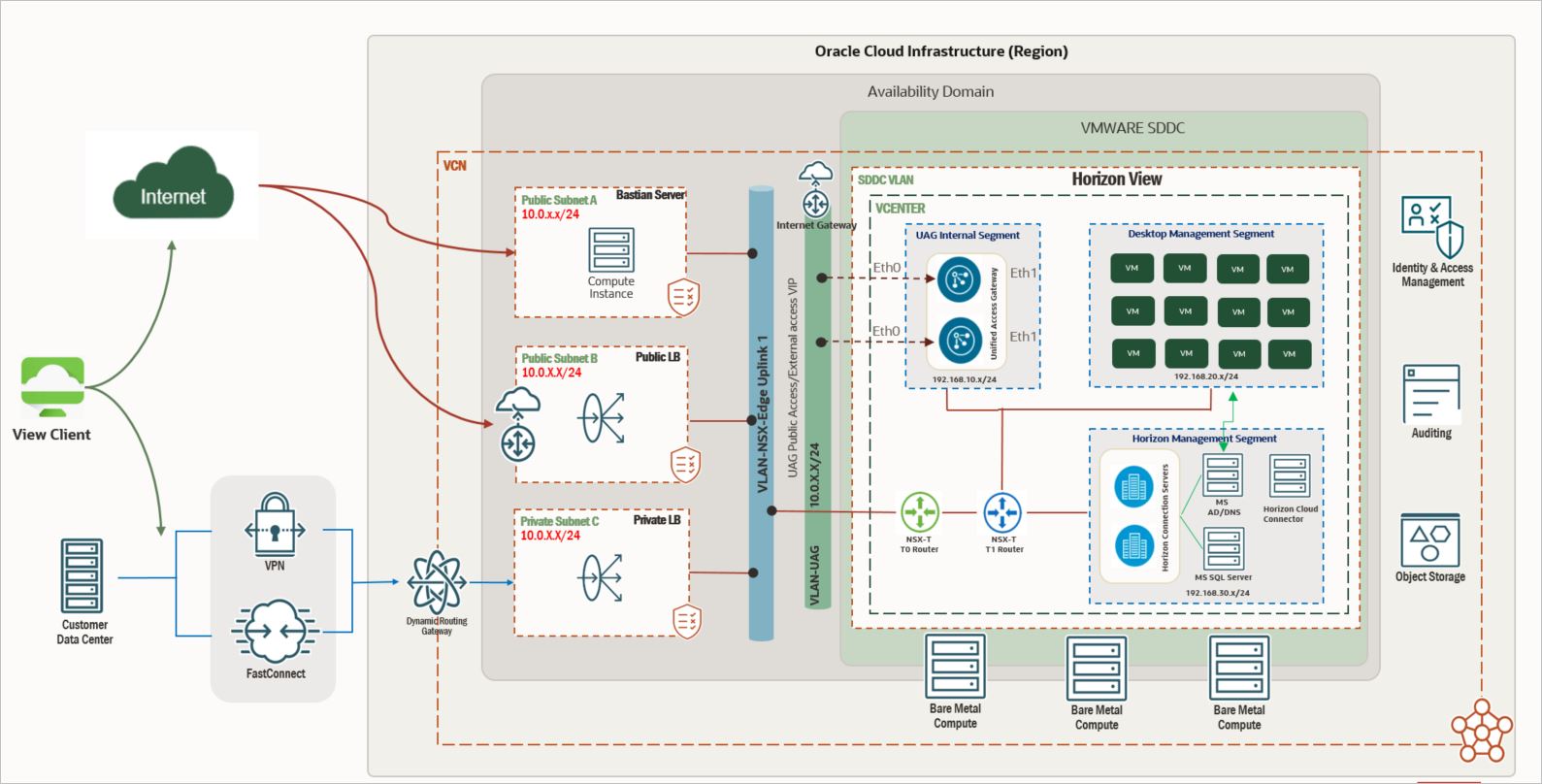

Überblick über Oracle Cloud VMware Solution für Omnissa Horizon

Oracle Cloud VMware Solution ist eine vom Kunden verwaltete Plattform, mit der Sie VMware vSphere-Cluster auf OCI mit Bare-Metal-Compute-Instanzen und virtuellem Layer-2-Netzwerk (L2) bereitstellen und verwalten können.

Bevor Sie Omnissa Horizon bereitstellen, müssen Sie zunächst ein Oracle Cloud VMware Solution-Cluster mit mindestens drei Knoten bereitstellen, um eine vSAN-Konfiguration zu unterstützen. In diesem Tutorial werden alle erforderlichen Voraussetzungen und OCI-spezifischen Aufgaben beschrieben, die für ein erfolgreiches Deployment erforderlich sind.

Für dieses Tutorial wird die folgende allgemeine Referenzarchitektur verwendet:

Die Architektur unterstützt zwei primäre Deployment-Modelle:

-

Deployment-Modell 1: Nur interner Zugriff

Wenn nur über ein internes Netzwerk auf die Umgebung zugegriffen wird, können Sie die folgenden Schritte überspringen:

- Fügen Sie ein neues VLAN für Unified Access Gateway-(UAG-)Appliances hinzu.

- Bereitstellung und Konfiguration von UAG.

- Konfigurieren Sie einen öffentlichen OCI Load Balancer.

-

Deployment-Modell 2: Öffentlicher Zugriff

Wenn ein externer (öffentlicher) Zugriff auf die Umgebung erforderlich ist, z.B. Benutzer, die eine Verbindung über das Internet herstellen, müssen alle Abschnitte dieses Tutorials abgeschlossen sein, einschließlich UAG-Deployment und öffentlicher OCI Load Balancer-Konfiguration.

Ziele

- Installieren und konfigurieren Sie Omnissa Horizon 8 auf Oracle Cloud VMware Solution.

Voraussetzungen

-

Stellen Sie sicher, dass Sie über die entsprechenden Oracle Cloud Infrastructure Identity and Access Management-(OCI IAM-)Berechtigungen verfügen, um Oracle Cloud VMware Solution-Ressourcen in Ihrem angegebenen OCI-Compartment bereitzustellen.

-

Zugriff auf eine Oracle Cloud VMware Solution-Konsole.

-

Ihr Mandant wurde auf relevante Quota, Limits und Nutzung geprüft, insbesondere für ESXi-Hosts und SDDC-Ressourcen. Informationen zum Prüfen, ob Ihr Account für das Deployment von Oracle Cloud VMware Solution-SDDCs berechtigt ist, bevor Sie fortfahren, finden Sie unter OCI-Servicelimits, -Quotas und -Nutzung.

-

Sie haben genügend Ressourcen zugewiesen, um ein Mindestcluster mit drei Knoten bereitzustellen, das vSAN-basierten Speicher unterstützt.

Aufgabe 1: Oracle Cloud VMware Solution-SDDC-Cluster bereitstellen und aufrufen

Um ein Oracle Cloud VMware Solution-Cluster mit drei Knoten bereitzustellen und zu konfigurieren, stellen Sie sicher, dass für Ihren OCI-Mandanten ausreichend Credits und Quotas verfügbar sind.

-

Melden Sie sich bei der OCI-Konsole an.

-

Wählen Sie die entsprechende Region aus, in der Sie das SDDC bereitstellen möchten.

Hinweis:

- Eine vollständige Anleitung finden Sie unter SDDC in der Cloud bereitstellen und Oracle Cloud VMware Solution erstellen und konfigurieren.

- Stellen Sie sicher, dass Sie bei allen Deployment- und Zugriffsschritten konsistent dieselbe Region auswählen.

-

Nachdem das Deployment abgeschlossen ist, navigieren Sie zu derselben Region und demselben Compartment, die beim Setup verwendet werden.

-

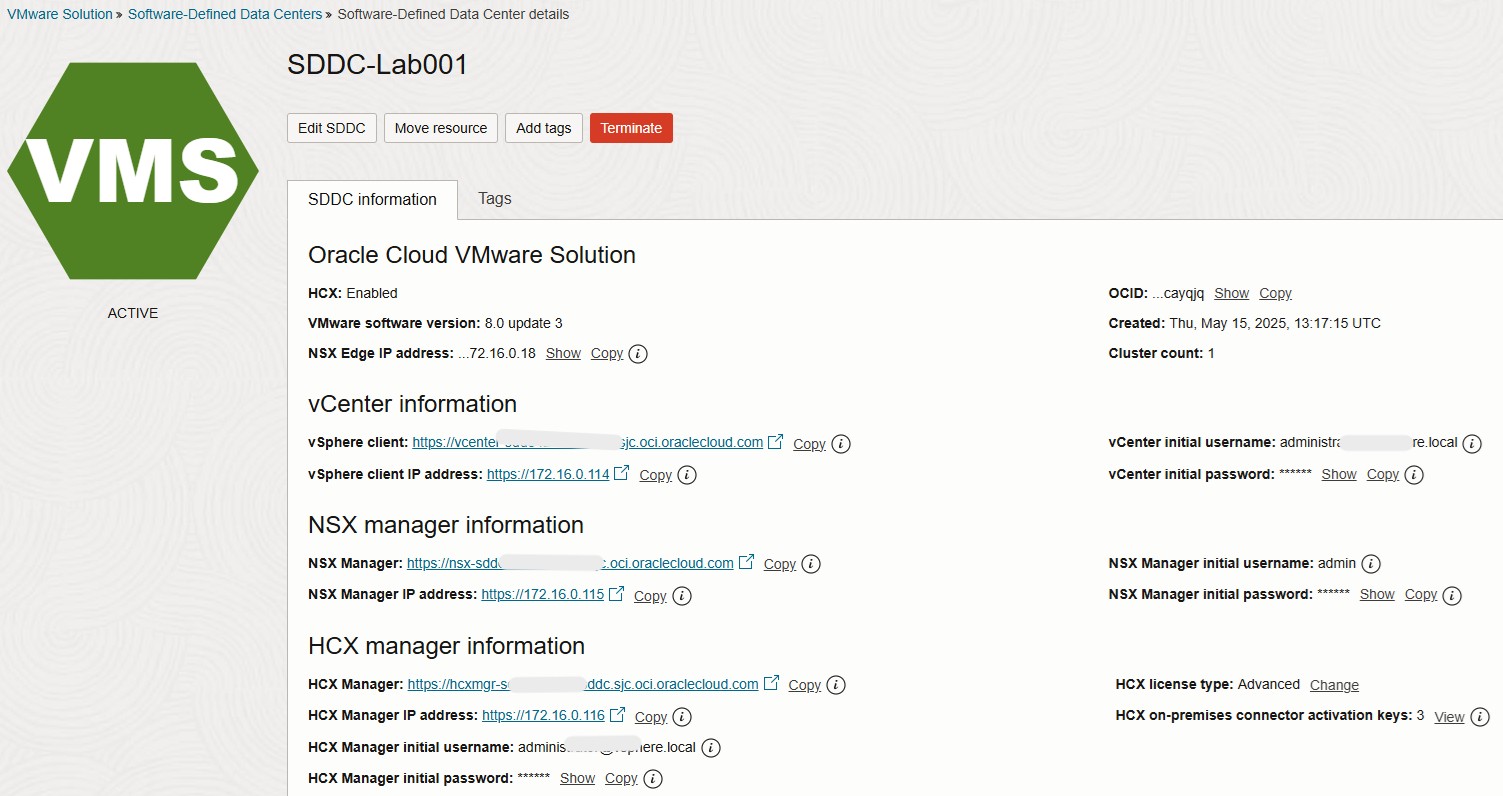

Navigieren Sie zu Hybrid, VMware-Lösung, und klicken Sie auf Software Defined Data Center.

-

Suchen Sie das bereitgestellte SDDC (mit dem Status Aktiv), und klicken Sie darauf. Für dieses Tutorial heißt das SDDC

SDDC.Wichtig:

- Beachten Sie die IP-Adressen für vCenter und NSX Manager sowie die vCenter-Zugangsdaten.

- Wenn außerhalb des privaten Netzwerks Zugriff auf vCenter erforderlich ist, konfigurieren Sie einen OCI-Bastion-Host. Weitere Informationen zum Deployment und Sichern eines OCI-Bastion-Hosts finden Sie unter OCI-Bastion.

Aufgabe 2: Omnissa Horizon auf Oracle Cloud VMware Solution einrichten

In dieser Aufgabe werden die Voraussetzungen für das Deployment von Omnissa Horizon 8.x in Ihrer Oracle Cloud VMware Solution-Umgebung beschrieben.

Stellen Sie vor Beginn der Installation sicher, dass die erforderliche Infrastruktur und die erforderlichen Netzwerkkonfigurationen vorhanden sind, einschließlich:

- DNS-Auflösung für interne und externe Komponenten.

- Richtige Zeitsynchronisierung (NTP).

- Active Directory-Dienste.

- Funktionszugriff auf vCenter und NSX Manager.

- Richtig konfigurierte Firewall- und Sicherheitslistenregeln.

Weitere Informationen zu Netzwerkkommunikations- und Portanforderungen für Horizon-Komponenten finden Sie unter Omnissa Horizon Ports and Network Connectivity Requirements.

Voraussetzungen:

-

Event Database Platform (aus unterstützten Omnissa Horizon-Datenbanken auswählen): Dieses Tutorial wird mit Microsoft SQL Server validiert, Sie können jedoch eine beliebige unterstützte Plattform auswählen:

- Microsoft SQL Server.

- Oracle Database.

- PostgreSQL Datenbank.

-

NSX-Überlagerungssegmente für Workloads im SDDC:

- Horizon Management-Segment: Die Horizon Management-Komponenten sind:

- Verbindungsserver.

- Microsoft Active Directory Domain Controller (für lokale Authentifizierung und DNS).

- Microsoft SQL Server.

- Desktop-Verwaltungssegment: hostet alle Virtual Desktop Infrastructure-(VDI-)Desktops.

-

Internes UAG-Segment: hostet die zweite Schnittstelle von UAG-Appliances.

Hinweis: UAG-Appliances werden mit zwei Schnittstellen bereitgestellt, eine aus einem VLAN für externen Zugriff und eine aus dem NSX-T-Overlay-Netzwerk für interne Kommunikation und Performance-Skalierung.

- Horizon Management-Segment: Die Horizon Management-Komponenten sind:

-

Active Directory-Domaincontroller:

- Die Setupdetails für Active Directory werden in diesem Tutorial nicht behandelt.

- Installieren und konfigurieren Sie eine Microsoft Certificate Authority-(CA-)Rolle, um die Erneuerung des Verbindungsserverzertifikats zu verarbeiten. CA-Setupdetails liegen außerhalb des Geltungsbereichs dieses Tutorials.

-

VLAN für UAG-Appliances: Ein dediziertes VLAN ist für das Hosting von UAG-Appliances erforderlich, um den externen öffentlichen Zugriff zu ermöglichen.

-

VDI-fähige Windows 10-Vorlage für Desktoppools (optional):

- Optimieren Sie Desktop-Images, um Performanceprobleme zu vermeiden (z. B. saubere Metro-Apps, Sysprep ausführen).

- Konfigurieren Sie die Gastanpassung, um Desktops nach dem Provisioning automatisch mit der Domain zu verbinden.

- Verwenden Sie VMware OS Optimization Tool für das Gast-BS-Tuning.

-

OCI-Networking:

- Öffentliches VCN-Subnetz für die öffentlichen OCI Load Balancer, die UAG-Appliances hosten.

- Privates VCN-Subnetz für die privaten OCI Load Balancer, die Verbindungsserver hosten.

- Öffentliches VCN-Subnetz für den OCI-Bastionhost (öffentlicher Zugriffspunkt auf OCI-Umgebung).

- Privates VCN-Subnetz für Oracle Database (optional, wenn Oracle Database für die Ereignisdatenbank verwendet wird).

- Internetgateway für den öffentlichen Zugriff auf UAG-Appliances.

-

OCI Load Balancer:

- Öffentlicher OCI Flexible Network Load Balancer (LBaaS) für UAG-Appliances.

- Privater OCI Flexible Network Load Balancer (LBaaS) für Verbindungsserver.

-

Anforderungen an Bastionhost: Verwenden Sie eine

VM.Standard.X.X-Ausprägung für den Bastionhost.

Versionsdetails:

| Komponentenname | Validiert für |

|---|---|

| Omnissa Horizon | 8.1.0 Build - 17351278 |

| Einheitliches Access Gateway | V20.12 (Nicht-FIPS) |

| VMware vSphere | 8.x |

| VMware NSX-T | 4.x |

| Datenbank | Microsoft SQL Server 2019 |

| Windows VDI-Vorlage | Windows 10 |

| Bastionhost | Windows Server 2016 Standard |

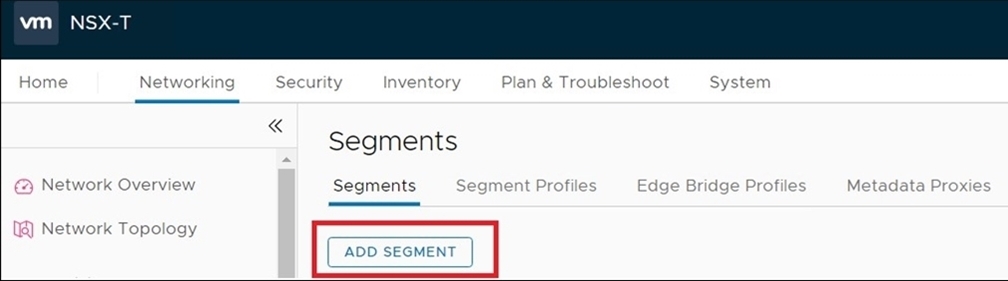

Aufgabe 2.1: NSX für Horizont vorbereiten

Die Schritte in dieser Aufgabe gelten für NSX-T 4.x.

-

Greifen Sie auf das Horizon SDDC (wie in diesem Tutorial oben aufgeführt) zu, um die Anmeldeinformationen für NSX-T und vCenter abzurufen.

- Gehen Sie zur OCI-Konsole, wählen Sie Hybrid aus, und klicken Sie auf VMware Solution – Software-Defined-Data Centers (SDDC).

- Wählen Sie das SDDC aus, und zeigen Sie den Abschnitt SDDC-Informationen für die Anmeldedaten vCenter und NSX Manager an.

- Beachten Sie die IP-Adressen und Zugangsdaten für vCenter und NSX Manager. Mit diesen Zugangsdaten können Sie sich über einen Webbrowser anmelden, der Zugriff auf das SDDC hat.

-

Melden Sie sich beim NSX-T Manager-Dashboard an.

-

Navigieren Sie zu Networking, Segmente, und klicken Sie auf SEGMENT hinzufügen.

-

Erstellen Sie drei Segmente: eines für das Horizon-Management, eines für das Hosting von Desktops und eines für den internen Datenverkehr der UAG-Appliance.

- Stellen Sie sicher, dass diese Segmente mit dem Tier-1-Gateway verbunden sind.

- Weisen Sie nicht überlappende

RFC1918-Subnetze zu, um Konflikte zu vermeiden und die VM-Konnektivität sicherzustellen.

Hinweis:

- Bei Feldern, die durch

*gekennzeichnet sind, ist eine Eingabe erforderlich. - Wählen Sie die Überlagerung als Transportzone aus, und stellen Sie sicher, dass der Segmentstatus Erfolgreich anzeigt.

- Wenn die Segmenterstellung nicht erfolgreich verläuft, prüfen Sie die Overlay-Konnektivität und die Transportzonenkonfigurationen basierend auf Ihrer NSX-T-Umgebung.

Aufgabe 2.2: Netzwerksegment in NSX-T 4.x erstellen

-

Klicken Sie auf SEGMENT hinzufügen, und geben Sie die Segmentinformationen wie in der folgenden Abbildung dargestellt ein.

-

Klicken Sie auf Set DHCP Config, und definieren Sie die DHCP-Einstellungen wie im folgenden Abbild dargestellt.

-

Wiederholen Sie Schritt 1 und 2 für alle drei Segmente:

- Horizontmanagement.

- UAG Intern.

- Desktopverwaltung.

Hinweis: Überspringen Sie bei Deployment-Modell 1 (nur interner Zugriff) das Erstellen des internen UAG-Segments.

-

Prüfen Sie, ob alle Segmente mit dem Status Erfolgreich erstellt wurden und der Admin-Status Nach oben lautet.

Hinweis:

- Diese Segmente sollten jetzt zur Verwendung verfügbar sein.

- Entsprechende Netzwerke müssen im SDDC vCenter angezeigt werden.

-

Navigieren Sie zum NSX-T Manager-Dashboard, wählen Sie Networking-Services aus, und klicken Sie auf NAT, um die erforderlichen NAT-Regeln hinzuzufügen.

-

Erstellen Sie Source Network Address Translation (SNAT)- und NO_SNAT-Regeln für die neuen Segmente, um die Kommunikation zwischen VCN-CIDR-Blöcken zu ermöglichen und den Internetzugriff auf Overlay-Segmente bereitzustellen.

Aufgabe 2.3: SNAT- und NO_SNAT-Regeln in NSX-T 4.x hinzufügen

-

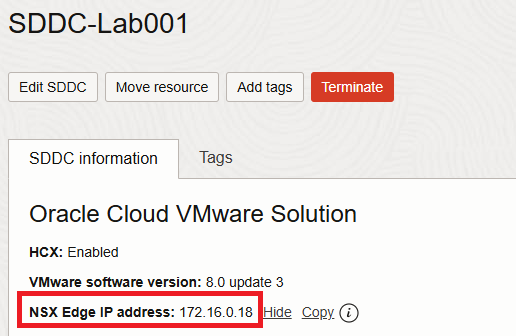

Melden Sie sich beim NSX Manager an, navigieren Sie zu Networking, wählen Sie unter Network Services die Option NAT aus, und klicken Sie auf den logischen Router T0.

-

Wählen Sie T0 als logischen Router aus, und klicken Sie auf ADD, um die Regel hinzuzufügen. Achten Sie darauf, die entsprechende Priorität auszuwählen. Die übersetzte IP aus dem folgenden Image ist eine IP-Adresse von NSX Edge Uplink 1 VIP. Um die IP-Adresse zu suchen, melden Sie sich bei der OCI-Konsole an, und navigieren Sie zur Übersichtsseite der SDDC-Konsole.

Hinweis: Es wird empfohlen, eine Zeiteingabe für das gesamte Subnetz

/16hinzuzufügen, um einen einzelnen Eintrag für alle einzelnen Segmente zu vermeiden. Es ist jedoch nicht obligatorisch und basierend auf dem Design können Sie immer die erforderlichen Network Address Translation-(NAT-) und SNAT-Regeln hinzufügen. Das Beispiel in der folgenden Abbildung zeigt den Eintrag für das gesamte Subnetz/16, das alle drei Overlay-Segmente abdeckt.

-

Fügen Sie jetzt die Regel NO_SNAT hinzu. Klicken Sie auf demselben Bildschirm auf Hinzufügen. Die folgende Abbildung zeigt die Beispielregel.

Hinweis: Die Quell-IP ist ein Overlay-Segment-CIDR, und die Ziel-IP ist ein OCI-VCN-CIDR. In diesem Beispiel ist

10.50.0.0/16ein VCN-CIDR. Stellen Sie sicher, dass Sie die entsprechende Priorität für die ordnungsgemäße Ausführung auswählen.

Sie müssen die SNAT- und NO_SNAT-Regeln für alle drei Overlay-Segmente wiederholen, wenn /16 nicht Ihr gewünschter Designansatz ist.

Aufgabe 2.4: Neues VLAN für UAG Appliances hinzufügen (vSphere 8.x)

Zunächst erstellen wir eine Netzwerksicherheitsgruppe und eine Routentabelle für das neue UAG-VLAN.

Hinweis: Die Schritte in dieser Aufgabe gelten für vSphere 8.x-Umgebungen.

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke und Netzwerksicherheitsgruppen, und klicken Sie auf Netzwerksicherheitsgruppe erstellen.

Stellen Sie sicher, dass Sie sich im richtigen Compartment und in der richtigen Region befinden, in der das VCN für das SDDC bereitgestellt ist.

-

Geben Sie einen Namen für die Netzwerksicherheitsgruppe ein, und klicken Sie auf Weiter. Fügen Sie Sicherheitsregeln hinzu, wie in den folgenden Informationen gezeigt.

-

Navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke, Internetgateways, klicken Sie auf Internetgateway erstellen, und befolgen Sie den Assistenten, um ein Internetgateway zu erstellen.

-

Erstellen Sie eine Routentabelle für das neue UAG VLAN.

Navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke, Routentabellen, und klicken Sie auf Routentabelle erstellen.

-

Klicken Sie unter Routingregeln auf Routingregeln hinzugefügt, und geben Sie die folgenden zu konfigurierenden Informationen ein.

- Zieltyp: Wählen Sie Internetgateway aus.

- Ziel-CIDL-Block: Geben Sie

0.0.0.0/0ein.

-

Aktualisieren Sie die in Schritt 4 erstellte Routentabelle, um eine Route zum Ziel für Überlagerungssegmente hinzuzufügen.

- Zieltyp: Private IP in NSX Edge-VIP.

- Verwenden Sie die NSX Edge-IP-Adresse (z.B.

10.50.0.131) als Ziel-IP.

-

Um das VLAN für UAG zu erstellen, navigieren Sie zu Networking, Virtuelle Cloud-Netzwerke, wählen Sie das SDDC-VCN aus, und klicken Sie auf VLAN. Stellen Sie sicher, dass Sie sich in der richtigen Region und im richtigen Compartment befinden.

-

Klicken Sie auf VLAN erstellen.

-

Geben Sie den CIDR-Block im VCN-Bereich an, und wählen Sie die Availability-Domain aus, in der das SDDC bereitgestellt wird.

-

Wählen Sie die in Schritt 2 erstellte Netzwerksicherheitsgruppe und die in Schritt 4 erstellte Routentabelle aus.

Fügen Sie dieses neu erstellte VLAN jetzt allen ESXi-Hosts hinzu, die Teil des SDDC-Clusters sind.

Aufgabe 2.5: VLAN an das SDDC-Cluster in vSphere 8.x anhängen

-

Navigieren Sie zur OCI-Konsole, navigieren Sie zu Compute-Instanzen, und wählen Sie ESXi-Knoten aus.

Wiederholen Sie diesen Schritt für alle Bare-Metal-Knoten ESXi im Oracle Cloud VMware Solution-Cluster.

-

Klicken Sie im Abschnitt Compute auf einen ESXi-Host (z.B.

Eval-1).

-

Wählen Sie unter Ressourcen die Option Angehängte VNICs aus, und klicken Sie auf VNIC erstellen. Sie müssen zwei vNICs pro ESXi-Knoten erstellen.

-

Erstellen Sie zwei VNICs.

- Geben Sie auf der Seite VNIC-Informationen einen Namen ein.

- Wählen Sie unter Netzwerk die Option Erweitertes Setup: VLAN aus, und klicken Sie auf die in Aufgabe 2.4 für die UAG erstellte

VLAN-SDDC-UAG. - Wählen Sie die physische Netzwerkadapterkarte (NIC 0 für die erste, NIC 1 für die zweite).

Beispiel für NIC 0 prüfen:

Beispiel für NIC 1 prüfen:

Zusammenfassung der VNIC-Anhänge:

-

-

Wiederholen Sie Schritt 1 für alle anderen Bare-Metal-ESXi-Knoten (Beispiel:

Eval-2undEval-3). -

Erfassen Sie die Informationen zum IEEE 802.1Q VLAN-Tag.

- Navigieren Sie zur OCI-Konsole, navigieren Sie zu Networking, und klicken Sie auf Virtuelle Cloud-Netzwerke (VCN).

- Markieren Sie das neu erstellte VLAN, und notieren Sie sich das IEEE 802.1Q VLAN-Tag (Beispiel: VLAN-Tag

1052). Ihre VLAN-ID wird hier angezeigt.

-

Melden Sie sich bei der SDDC-Umgebung vSphere 8.x über vCenter mit

administrator@vsphere.localan.-

Erstellen Sie eine neue verteilte Portgruppe in vCenter, die auf die VLAN-Details verweist.

-

Navigieren Sie zu Networking, DSwitch, Distributed Port Group, und klicken Sie auf New Distributed Port Group.

-

Geben Sie im Abschnitt Name und Speicherort einen Namen für die verteilte Portgruppe ein.

-

Geben Sie im Abschnitt Einstellungen konfigurieren die folgenden Informationen ein.

- Port-Binding: Wählen Sie Statisches Binding aus.

- Anzahl der Ports: Geben Sie 64 ein.

- Fügen Sie die von OCI erfasste VLAN-ID hinzu (Beispiel:

1052).

-

Bearbeiten Sie die neu erstellte verteilte Portgruppe, und aktualisieren Sie die Policy Teaming and Failover. Ändern Sie Load Balancing Policy in Routen basierend auf physischer NIC-Last.

-

Aufgabe 3: Horizontkomponenten bereitstellen und konfigurieren

Diese Aufgabe bietet allgemeine Anleitungen zum Bereitstellen und Konfigurieren wichtiger Horizon-Komponenten wie Connection Server, Unified Access Gateways (UAGs) und Desktops.

Da viele Konfigurationsdetails von Ihrer spezifischen Umgebung und Ihren Präferenzen abhängen, empfehlen wir dringend, die offiziellen Best Practices von VMware für Horizon-Bereitstellungen zu konsultieren. Der Wissensdatenbankartikel Omnissa Horizon View Best Practices ist eine hervorragende Ressource für umfassende Anleitungen.

Voraussetzungen:

Bevor Sie mit der Bereitstellung von Horizon-Komponenten fortfahren, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind.

-

Active Directory-Domänencontroller: Ein funktionierender Active Directory-(AD-)Domänencontroller mit konfigurierten DNS-Services und einem Certificate-Authority-(CA-)Server, der für die Zertifikatsausgabe verfügbar ist.

-

Microsoft SQL Server: Microsoft SQL Server wurde mit einer Ereignisdatenbank installiert, die für die Ereignisprotokollierung und -überwachung von Horizon erstellt wurde.

Hinweis: In diesem Tutorial werden die Schritte zur Installation oder Datenbankerstellung von Microsoft SQL Server nicht behandelt.

Aufgabe 3.1: Verbindungsserver bereitstellen und konfigurieren

-

Erstellen Sie zwei Windows-Server-VMs im SDDC für Verbindungsserver.

-

Verbinden Sie diese beiden Verbindungsserver-VMs mit dem Windows Active Directory-Domänencontroller, und erstellen Sie die erforderlichen DNS-Einträge (Domain Name System) im internen DNS-Server, der als Voraussetzung erstellt wurde.

-

Klicken Sie im ersten Verbindungsserver auf Weiter, und wählen Sie Horizon Standard Server aus.

-

Wählen Sie Oracle Cloud als Deployment-Speicherort aus, und beenden Sie die Installation des ersten Verbindungsservers.

-

Wählen Sie auf dem zweiten Verbindungsserver den Deployment-Typ Horizon Replica Server aus, und zeigen Sie von Schritt 4 auf den primären Verbindungsserver. Folgen Sie dem Installationsassistenten, und schließen Sie die Installation des zweiten Verbindungsservers ab.

-

Stellen Sie die offene virtuelle Appliance (OVA) für Horizon Cloud Connector bereit, die für die Lizenzierung erforderlich ist. Weitere Informationen finden Sie unter Verbinden Sie Horizon Cloud Service mit einem vorhandenen Horizon Pod, um Horizon-Abonnementlizenzen oder Cloud-gehostete Services oder beides zu nutzen.

-

Nachdem Sie beide Verbindungsserver erfolgreich bereitgestellt haben, starten Sie die Administrationsseite, indem Sie zu

https://your-primary-connection-server-IP/adminnavigieren.-

Geben Sie bei Bedarf Ihre Horizon-Seriennummer ein.

-

Klicken Sie unter Server auf vCenter Server, Hinzufügen, und geben Sie die vCenter-Informationen ein.

-

Beenden Sie die Standardseite Speicher, und schließen Sie den Assistenten ab.

-

Klicken Sie unter Server auf Connection Server, und prüfen Sie, ob sowohl der primäre als auch der replizierte Verbindungsserver aufgeführt sind. Wählen Sie den primären Verbindungsserver aus, und klicken Sie auf Bearbeiten.

-

Geben Sie auf der Seite Verbindungsservereinstellungen bearbeiten die folgenden Informationen ein.

- Deaktivieren Sie Hostumleitung aktivieren.

- Heben Sie die Auswahl von PCoIP Secure Gateway auf.

- Wählen Sie unter Blast Secure Gateway die Option Blast Secure Gateway nicht verwenden aus.

Wiederholen Sie diese Einstellungen auch für den Replikatverbindungsserver.

-

Melden Sie sich beim Verbindungsserver an, navigieren Sie unter Einstellungen zu Ereigniskonfiguration, und konfigurieren Sie die Ereignisdatenbank so, dass sie auf die Microsoft SQL Server-Datenbank verweist. Verwenden Sie

saals Benutzernamen.

-

Hinweis: Schritte zum Konfigurieren globaler Einstellungen, Desktoppools und Farmen fallen nicht in den Geltungsbereich dieses Tutorials, da sie je nach Anforderung variieren und den standardmäßigen VMware-Implementierungen entsprechen.

Aufgabe 3.2: UAG bereitstellen und konfigurieren

Wir müssen zwei UAG-Appliances für High Availability und Skalierung bereitstellen.

-

Führen Sie den Assistenten OVF-Vorlage bereitstellen aus, und wählen Sie das UAG OVA-Bundle "UAG Non-Federal Information Processing Standards (FIPS)" aus. Wählen Sie die Compute-Ressourcen nach Bedarf aus.

-

Wählen Sie auf der Seite Konfiguration die Option Zwei NIC aus, und klicken Sie auf Weiter.

-

Wählen Sie auf der Seite Netzwerke auswählen ManagementNetwork als verteilte UAG-Portgruppe aus, und wählen Sie BackendNetwork als internes UAG-Overlay-Segment aus, das in einer NSX-Umgebung erstellt wurde. Behalten Sie den Standardwert für Internet bei, und klicken Sie auf Weiter.

-

Wählen Sie unter Vorlage anpassen die Option Netzwerkeigenschaften, STATICV4 aus, und konfigurieren Sie die Adresse IPv4 aus dem UAG-VLAN-Netzwerk. Geben Sie den eindeutigen ID-Namen für den Unified Gateway Appliance-Namen an.

-

Legen Sie unter Kennwortoptionen das Root- und das Admin-Kennwort fest.

-

Aktivieren Sie unter Systemeigenschaften SSH, und beenden Sie den Assistenten.

-

Schalten Sie das UAG-Gerät ein. Es sollten zwei IP-Adressen angezeigt werden, eine aus dem UAG-VLAN und die andere aus dem internen NSX-Overlay-UAG-Segment.

-

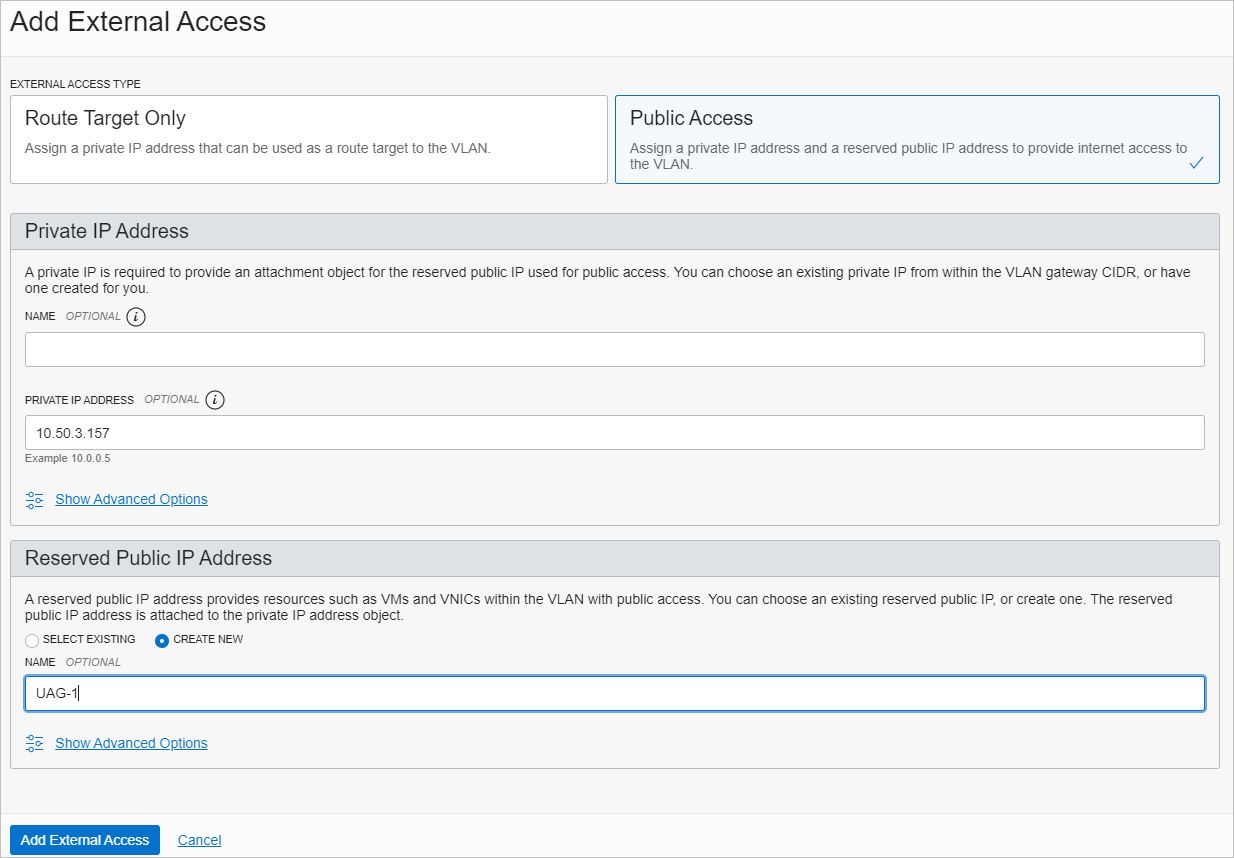

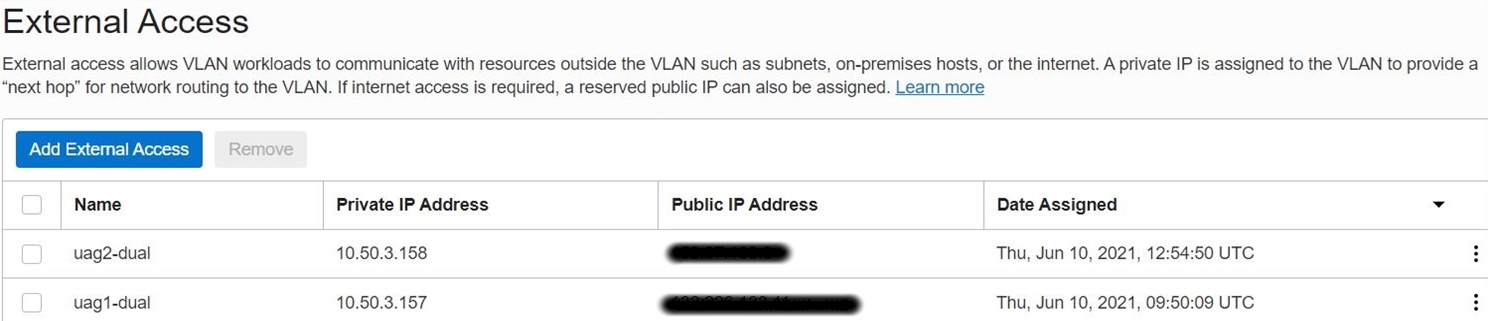

Melden Sie sich bei der OCI-Konsole an, navigieren Sie zu Networking, Virtuelles Cloud-Networking, SDDC-VCN, VLAN, wählen Sie VLAN-SDDC-UAG-VLAN aus, und erstellen Sie externen Zugriff, um die öffentlichen IP-Adressen für Ihre UAGs abzurufen.

-

Klicken Sie auf Externen Zugriff hinzufügen, und wählen Sie Öffentlicher Zugriff als Externer Zugriffstyp aus.

-

Geben Sie die private IP-Adresse aus dem UAG-VLAN der ersten UAG-Appliance ein (Beispiel:

10.50.3.157). -

Wählen Sie im Abschnitt Reservierte öffentliche IP-Adresse die Option CREATE NEW aus, geben Sie einen eindeutigen Namen an, und klicken Sie auf Externen Zugriff hinzufügen.

Hinweis: Die Zuordnung von privaten zu öffentlichen IP-Adressen für Ihre UAG-Appliance wird angezeigt, nachdem Sie die Schritte 8 bis 10 ausgeführt haben.

-

Wiederholen Sie die Schritte 1 bis 11 für das zweite UAG-Gerät.

Hinweis: Zu diesem Zeitpunkt haben Sie eine öffentliche IP-Adresse für jede UAG-Appliance.

-

Erstellen Sie einen öffentlichen DNS-Datensatz mit der öffentlichen IP-Adresse, die in Schritt 8 für jede UAG-Appliance empfangen wurde. Erstellen Sie als Nächstes Routen von der UAG-Appliance zur Kommunikation mit dem Load-Balancer-Segment und den Verbindungsservern.

Hinweis: Die Kommunikation zwischen dem Bastionhost und dem NSX-Overlay-Segment erfolgt zu Verwaltungszwecken, die für die Verwaltung der UAG-Appliance über die grafische Webbenutzeroberfläche (GUI) erforderlich ist.

-

Erstellen Sie einen Eintrag im öffentlichen Subnetz des Bastionhosts mit der privaten IP als Zieltyp für die NSX Edge-VIP-Adresse für das Ziel

192.168.0.0/16(gilt, wenn Sie von dem Bastionhost aus auf die UAG-Appliance-Web-GUI zugreifen möchten). -

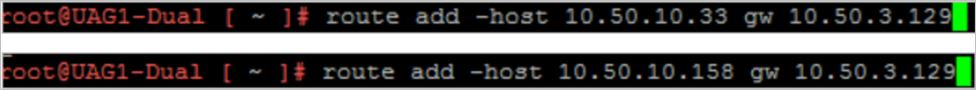

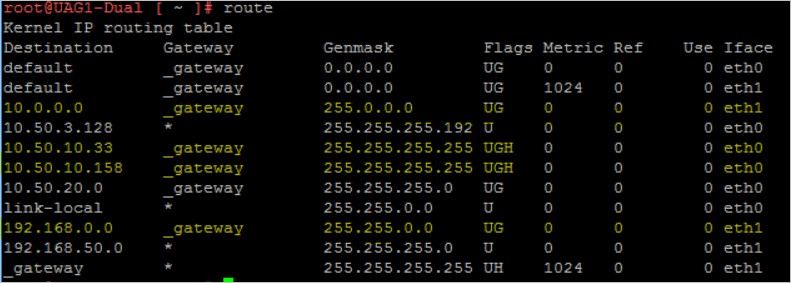

Melden Sie sich über vSphere mit dem Root-Benutzer bei der UAG-Konsole an, und fügen Sie Routingeinträge hinzu.

-

Fügen Sie diese Routen hinzu, nachdem der OCI Load Balancer bereitgestellt und konfiguriert wurde. Diese beiden IP-Adressen gehören zu den Health Check-Instanzen des UAG-Load Balancers.

Die folgende Abbildung zeigt den Routeneintrag für den gesamten Bereich für die explizite Route vom Overlay-Gateway.

Die folgende Abbildung zeigt das Overlay-Netzwerk, das alle Segmente dieses Deployments abdeckt.

Die folgende Abbildung zeigt die Zusammenfassung der Routen von der UAG-Appliance.

Hinweis:

eth0stammt aus dem VLAN-gesicherten Netzwerk, undeth1stammt aus dem Overlay-Segment. Siehe die gelb markierten Routingregeln.- Bevor Sie fortfahren, vergewissern Sie sich, dass die private OCI Load Balancer-Konfiguration für den Verbindungsserver abgeschlossen ist, um die virtuelle IP (VIP) LBaaS abzurufen. Weitere Informationen finden Sie im Abschnitt Privaten Load Balancer bereitstellen und konfigurieren in Aufgabe 4. Kehren Sie zu dieser Aufgabe zurück, nachdem Sie die OCI Load Balancer-Konfiguration abgeschlossen haben.

-

Erstellen Sie einen DNS-Datensatz für die Connection Server Load Balancer VIP, die Sie abgerufen haben.

-

Fügen Sie einen Eintrag in

/etc/resolv.confhinzu, um auf den internen DNS-Server zu verweisen, auf dem alle DNS-Datensätze erstellt werden. Die UAG muss über den Hostnamen der Load-Balancer-VIP des Verbindungsservers kommunizieren. -

Konfigurieren Sie UAG-Appliances, indem Sie die Appliance-Webseite mit

https://<private-hostname-ip>:9443/adminaufrufen. -

Melden Sie sich mit Administrationszugangsdaten an, und aktivieren Sie unter Allgemeine Einstellungen die Option Edge-Serviceeinstellungen.

-

Geben Sie die Verbindungsserver-URL an.

Hinweis: Diese URL muss der interne DNS-Eintrag der privaten OCI Load Balancer VIP sein, die sowohl Standard- als auch Replikatverbindungsserver ausgleicht. Informationen zur Konfiguration eines privaten OCI Load Balancers finden Sie im Hinweis zur privaten LBaaS-Konfiguration nach Schritt 15.

-

Fügen Sie den URL-Thumbprint des Verbindungsservers ein, und stellen Sie sicher, dass die SHA1-Thumbprints beider Verbindungsserver enthalten sind.

-

Um den Thumbprint abzurufen, rufen Sie die Verbindungsserver-URL mit

https://primary-connection-server/adminauf, klicken auf Vorhängeschloss, Zertifikat, Details und dann auf Thumbprint. -

Wiederholen Sie den Vorgang für den Replikationsserver.

-

Kombinieren Sie beide Thumbprints in einer Zeile.

sha1=6b 8f 21 f5 e3 7d ce 7f b0 8d 33 88 92 96 2b e9 86 3a 24 b3,sha1=6f 5d xx xx xx xx xx xx xx xx xx xx b4 82 7e ae 11 b3 65 4f

-

-

Aktivieren Sie PC over IP (PCoIP), und aktivieren Sie PCOIP-Legacy-Zertifikat deaktivieren.

-

Geben Sie im Feld PCoIP Externe URL die öffentliche IP-Adresse für die UAG-Appliance mit Port

4172ein. Beispiel:150.100.222.23:4172. -

Wählen Sie auf der Seite Horizonteinstellungen die Option Blast aktivieren aus, und geben Sie die letzte externe URL als öffentlichen DNS-Datensatz ein, der mit der UAG-Appliance mit Port

8443verknüpft ist. Beispiel:https://xyz.company.com:8443, wobeixyz.company.comder öffentliche DNS-Hostdatensatz für IP150.100.222.23ist.

-

Wiederholen Sie die Schritte 1 bis 25 für das zweite UAG-Gerät.

-

Nach der erfolgreichen Konfiguration sollte der Status in der UAG-Appliance-Web-GUI als grün angezeigt werden.

-

Melden Sie sich bei der Web-GUI der Verbindungsserver an, und prüfen Sie, ob die UAGs registriert sind. Navigieren Sie zu Einstellungen, Server, und klicken Sie auf Gateways.

Aufgabe 4: Oracle Cloud Infrastructure Load Balancer-Option (LBaaS) für Horizont auswählen

Um die entsprechende Horizon-Load Balancing-Methodik auszuwählen, müssen Sie die Ingress- und Egress-Trafficmuster für die Desktopbenutzerbasis festlegen. Die folgenden Methoden werden häufig verwendet:

-

Methode 1: Nur für interne Clients ausführen (Benutzer stellen eine Verbindung zu Verbindungsservern her).

Bei dieser Methode werden Verbindungen nur innerhalb der internen Netzwerke generiert, und Clients können sich direkt mit den Verbindungsservern im SDDC-Netzwerk verbinden. In diesem Fall müssen die UAG/Gateways möglicherweise umgangen werden, damit die Clients auf die Desktops zugreifen können.

- Führen Sie nur eine private OCI Load Balancer-Konfiguration aus.

- Weitere Informationen finden Sie im Abschnitt Private OCI Load Balancer bereitstellen und konfigurieren.

-

Methode 2: Wird für den internen und externen Benutzerzugriff ausgeführt.

Bei dieser Methode werden sowohl der öffentliche als auch der private OCI Load Balancer bereitgestellt.

- Weitere Informationen finden Sie im Abschnitt Public OCI Load Balancer bereitstellen und konfigurieren.

- Weitere Informationen finden Sie im Abschnitt Private OCI Load Balancer bereitstellen und konfigurieren.

Privaten OCI Load Balancer bereitstellen und konfigurieren

In diesem Abschnitt werden die Schritte zum Konfigurieren der nativen OCI-LBaaS für Verbindungsserver beschrieben. Weitere Informationen finden Sie in der folgenden Architektur.

Hinweis: In der folgenden Tabelle werden das Backend, der Listener sowie die Port- und Protokollkonfiguration für LBaaS aufgeführt.

| Backend-Sets | Backends | Listener | Port | Protokoll |

|---|---|---|---|---|

| BS_443 (HTTPS) | Verbindungsserver 1 und Verbindungsserver 2 | Listener_443 | 443 | TCP |

| BS_4172 (PCOIP) | Verbindungsserver 1 und Verbindungsserver 2 | Listener_4172 | 4.172 | TCP |

| BS_8443 (Letzte) | Verbindungsserver 1 und Verbindungsserver 2 | Listener_8443 | 8.443 | TCP |

-

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Networking, und wählen Sie Load Balancer aus. Ändern Sie die Region und das Compartment in das gewünschte Compartment und die gewünschte Region.

-

Klicken Sie auf Load Balancer erstellen, und wählen Sie Load Balancer als Typ aus. Wählen Sie nicht Network Load Balancer aus.

-

Geben Sie den Namen des Load Balancers ein, und wählen Sie Privat als Sichtbarkeitstyp aus. Wählen Sie im Abschnitt "Bandbreite" die Option Flexible Ausprägungen aus, und wählen Sie die erforderliche minimale und maximale Bandbreite aus.

-

Wählen Sie das VCN und das private Subnetz aus, die in den vorherigen Aufgaben erstellt wurden, um das private LBaaS zu hosten, und klicken Sie auf Weiter.

-

Wählen Sie IP-Hash als Load Balancing Policy aus.

Hinweis: Fügen Sie zu diesem Zeitpunkt keine Backends hinzu (das tun wir später).

-

Wählen Sie Health-Check-Policy-Protokoll als TCP aus, und ändern Sie Port in

443. Übernehmen Sie die Standardeinstellungen für Intervalle und Timeouts. Klicken Sie auf Weiter, um einen Listener hinzuzufügen. -

Geben Sie den Namen des Listeners ein, und wählen Sie TCP als Listener-Traffictyp aus. Geben Sie

443als Port an, und übernehmen Sie die Standardeinstellungen.Hinweis: Wenn Sie CA-signierte Zertifikate verwenden möchten, wählen Sie HTTPS als Listener-Traffictyp aus, und laden Sie die gültigen SSL-Zertifikate hoch. Weitere Informationen finden Sie in der Dokumentation zu OCI LBaaS.

-

Klicken Sie auf Weiterleiten, und warten Sie, bis der Load-Balancer-Status grün wird.

-

Fügen Sie die Backends und Listener entsprechend der zuvor in diesem Abschnitt gezeigten Tabelle hinzu.

-

Notieren Sie sich die private IP-Adresse LBaaS, und erstellen Sie einen internen DNS-Datensatz, der als VIP-URL des Horizon-Verbindungsservers bezeichnet wird.

-

Fügen Sie die Routingregel für das private Subnetz LBaaS mit dem Zieltyp als NSX-Overlay-VIP hinzu. Die folgende Abbildung zeigt die Routentabelle für die private LBaas. Das Beispiel zeigt, dass

192.168.0.0/16das NSX-Overlay-Subnetz für das Management und10.50.0.131die Uplink-Schnittstelle für das NSX-Edge-Uplink-VLAN ist. Dies deckt alle drei Überlagerungssegmente ab.

-

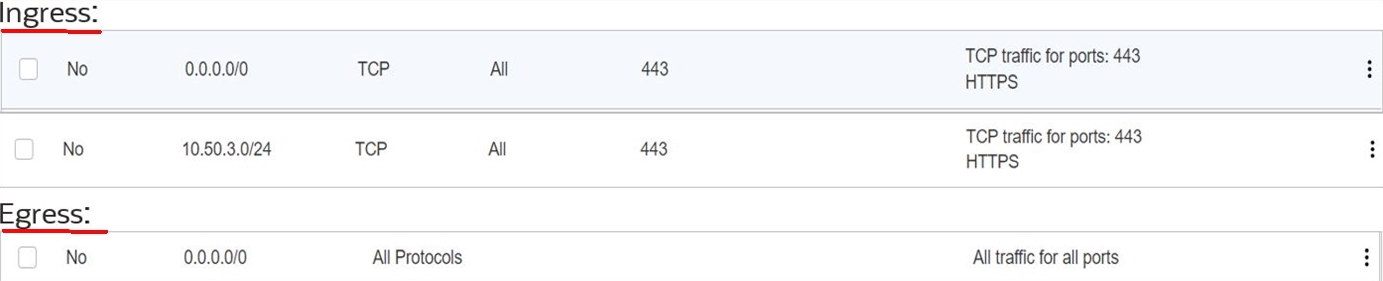

Aktualisieren Sie die Sicherheitsregel des privaten LBaaS-Subnetzes, um die Kommunikation aus dem NSX-Overlay-Segment zu akzeptieren. Die folgenden Bilder zeigen die Sicherheitsliste für den privaten OCI Load Balancer. Die Sicherheitsregel akzeptiert die Kommunikation vom NSX-Overlay-Subnetz zu LBaaS.

Ingress:

Egress:

-

Aktualisieren Sie die Netzwerksicherheitsgruppe für NSX-Edge-Uplink1, um die Kommunikation aus dem privaten Subnetz LBaaS zu akzeptieren. Die folgende Abbildung zeigt die Netzwerksicherheitsgruppe NSX-Edge-Uplink1, wobei

10.50.10.0/24das private Subnetz-CIDR LBaaS ist.

-

Öffentlichen OCI Load Balancer bereitstellen und konfigurieren

In diesem Abschnitt werden die Schritte zum Konfigurieren des nativen OCI-LBaaS für den externen UAG-Zugriff beschrieben. Weitere Informationen finden Sie in der folgenden Architektur.

Hinweis: In der folgenden Tabelle werden das Backend, der Listener sowie die Port- und Protokollkonfiguration für LBaaS aufgeführt.

| Backend-Sets | Backends | Listener | Protokoll | Port |

|---|---|---|---|---|

| BS_443 (HTTPS) | Unified Access Gateway 1 und Unified Access Gateway 2 | Listener_443 | TCP | 443 |

-

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Networking, und wählen Sie Load Balancer aus. Ändern Sie die Region und das Compartment in das gewünschte Compartment und die gewünschte Region.

-

Klicken Sie auf Load Balancer erstellen, und wählen Sie als Typ Load Balancer aus. Wählen Sie nicht Network Load Balancer aus.

-

Geben Sie den Namen des Load Balancers ein, und wählen Sie Öffentlich als Sichtbarkeitstyp aus. Klicken Sie auf Reservierte IP-Adresse, und wählen Sie Neue reservierte IP-Adresse erstellt aus. Geben Sie den Namen der IP ein, und wählen Sie das Compartment aus.

-

Wählen Sie im Abschnitt Bandbreite die Option Flexible Ausprägungen, und wählen Sie die erforderliche minimale und maximale Bandbreite aus.

-

Wählen Sie das VCN und das öffentliche Subnetz aus, die in den vorherigen Aufgaben erstellt wurden, um das öffentliche LBaaS zu hosten, und klicken Sie auf Weiter.

-

Wählen Sie IP-Hash als Load Balancing Policy aus.

Hinweis: Fügen Sie zu diesem Zeitpunkt keine Backends hinzu. Dies wird später ausgeführt.

-

Wählen Sie im Abschnitt Health Check Policy angeben die Option TCP aus, und ändern Sie den Port in

443. Übernehmen Sie die Standardeinstellungen für Intervalle und Timeouts. Klicken Sie auf Weiter, um einen Listener hinzuzufügen. -

Geben Sie den Namen des Listeners ein, und wählen Sie TCP als Listener-Traffictyp aus. Geben Sie Port

443an, und übernehmen Sie die Standardeinstellungen.Hinweis: Wenn Sie CA-signierte Zertifikate verwenden möchten, wählen Sie HTTPS als Listener-Traffictyp aus, und laden Sie die gültigen SSL-Zertifikate hoch. Weitere Informationen finden Sie in der Dokumentation zu OCI LBaaS.

-

Klicken Sie auf Weiterleiten, und warten Sie, bis der Load-Balancer-Status grün wird.

-

Fügen Sie die Backends und Listener entsprechend der zuvor in diesem Abschnitt gezeigten Tabelle hinzu.

-

Notieren Sie sich die öffentliche IP LBaaS, und erstellen Sie einen externen DNS-Datensatz für den öffentlichen Zugriff auf die VDI-Infrastruktur.

-

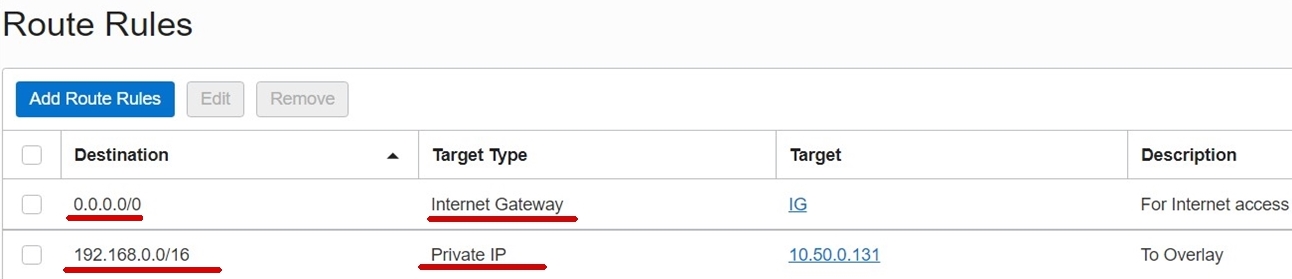

Fügen Sie den Routentabelleneintrag für das öffentliche OCI Load Balancer-Subnetz hinzu.

Die folgende Abbildung zeigt den Routentabelleneintrag für das öffentliche Subnetz LBaaS.

Die folgende Abbildung zeigt den Eintrag der Routentabelle für

VLAN-SDDC-UAG. Dieser Schritt wurde bei der Erstellung des UAG-VLANs behandelt. Wenn Sie die Schritte zum Erstellen des UAG-VLAN befolgt haben, sollte ein ähnlicher Routeneingabe in der Routentabelle für das UAG-VLAN angezeigt werden.

Die folgende Abbildung zeigt die Netzwerksicherheitsliste und die Netzwerksicherheitsgruppenregeln für die öffentliche LBaaS. In diesem Beispiel ist

10.50.3.0/24ein VLAN-Subnetz für die Horizon UAG-Appliance.Die folgende Abbildung zeigt die Netzwerksicherheitsgruppe für das SDDC-UAG-VLAN. Dieser Schritt wird bereits während der UAG-VLAN-Erstellung in den ersten Schritten behandelt. Wenn Sie die Schritte zum Erstellen des UAG-VLAN befolgt haben, sollte eine Netzwerksicherheitsgruppe wie im folgenden Abbild angezeigt werden.

Nachdem Sie die öffentliche und private OCI-Load-Balancer-Konfiguration abgeschlossen haben, kann das Horizon-Setup mit Horizon Client getestet werden.

Verwandte Links

Bestätigungen

-

Autoren – Ryan Patel (Master Principal Cloud Architect), Devendra Gawale (Cloud Solution Architect)

-

Beitragender – Adeel Amin (Cloud Solution Architect)

Weitere Lernressourcen

Sehen Sie sich weitere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem education.oracle.com/learning-explorer, um ein Oracle Learning Explorer zu werden.

Die Produktdokumentation finden Sie im Oracle Help Center.

Deploy Omnissa Horizon 8 on Oracle Cloud VMware Solution

G36179-01

Copyright ©2025, Oracle and/or its affiliates.