Hinweis:

- Dieses Tutorial erfordert Zugriff auf Oracle Cloud. Informationen zum Anmelden für einen kostenlosen Account finden Sie unter Erste Schritte mit Oracle Cloud Infrastructure Free Tier.

- Es verwendet Beispielwerte für Oracle Cloud Infrastructure-Zugangsdaten, -Mandanten und -Compartments. Wenn Sie Ihre Übung abgeschlossen haben, ersetzen Sie diese Werte durch die Werte, die für Ihre Cloud-Umgebung spezifisch sind.

SAML 2.0-Authentifizierung für VMware Horizon mit Unified Access Gateway und OCI IAM-Identitätsdomains aktivieren

Einführung

VMware Horizon hilft bei der effizienten und sicheren Bereitstellung virtueller Desktops und Apps von On Premise in die Cloud. In diesem Tutorial wird die Konfiguration von Oracle Cloud Infrastructure-(OCI-)Identitätsdomains für Identity and Access Management (IAM) als SAML-Identitätsprovider-(IdP-)Integration mit VMware Unified Access GatewayTM für den Zugriff auf virtuelle Desktops und Anwendungen von VMware Horizon beschrieben.

In diesem Tutorial werden OCI-IAM-Identitätsdomains als IdP verwendet. Die Schritte sind sequenziell und basieren aufeinander. Stellen Sie daher sicher, dass Sie jeden Schritt abschließen, bevor Sie zum nächsten Schritt gehen.

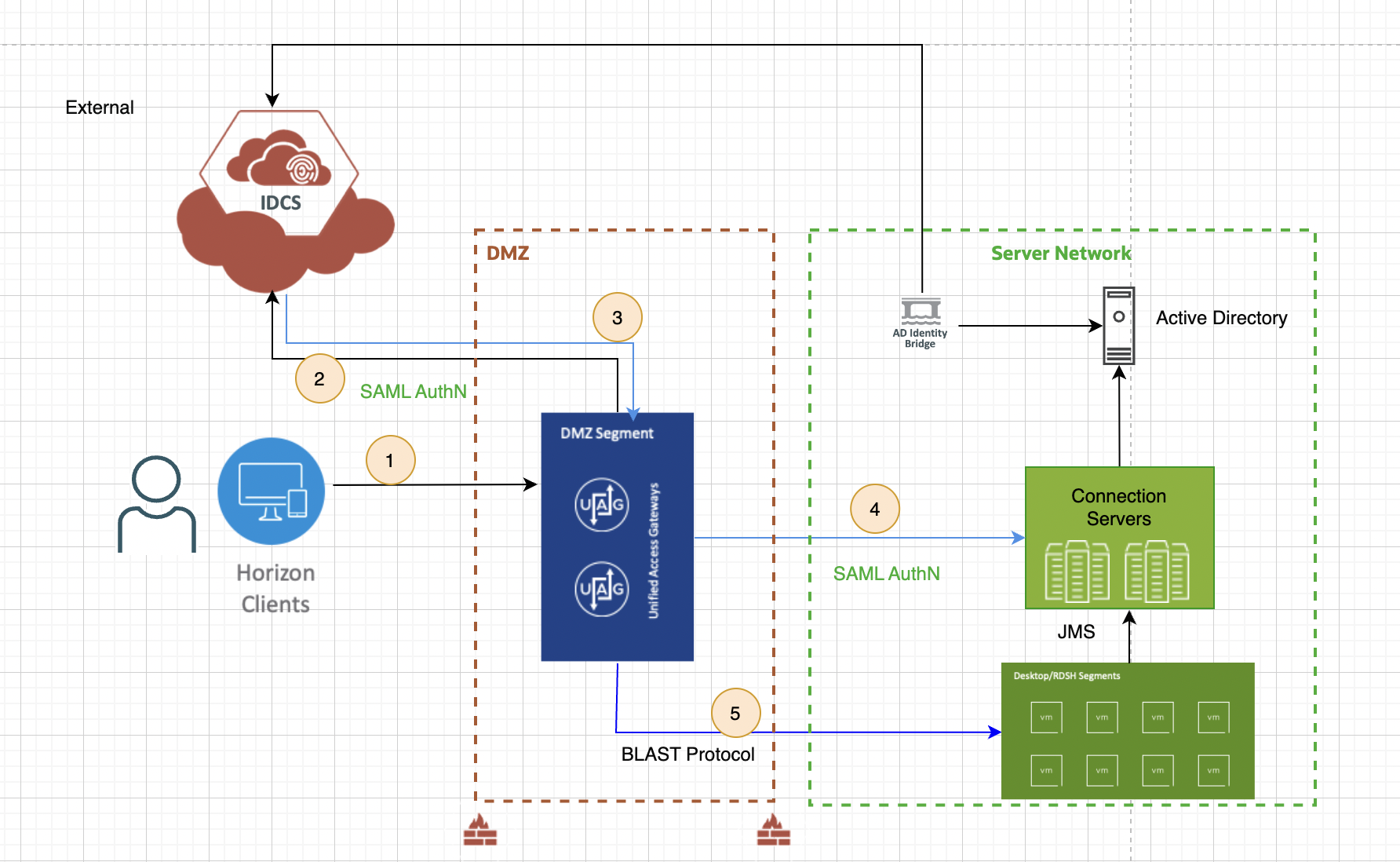

Architektur

Im Rahmen des SAML 2.0-Features können wir VMware Horizon-Desktops und -Anwendungen sowohl mit VMware Horizon-Client als auch mit Webclient starten.

Zielgruppe

Dieses Tutorial richtet sich an IT-Experten und VMware Horizon-Administratoren. Es wird von der Vertrautheit mit Netzwerk und Speicher in einer virtuellen Umgebung ausgegangen, einschließlich Active Directory- und Identity-Lösungen. Kenntnisse über Oracle Cloud VMware Solution sind erforderlich.

Voraussetzungen

- Stellen Sie einen VMware Horizon 7.11 (oder höher) Connection Server bereit, und konfigurieren Sie ihn mit mindestens einer Anwendung und einem Desktoppool.

- True SSO für VMware-Horizont konfiguriert.

- Stellen Sie Unified Access Gateway (UAG) 22.12 bereit, und konfigurieren Sie den Horizon Edge-Service VMware.

- Installieren Sie den VMware Horizon-Client auf einem Windows 10- oder MacOS-Clientrechner.

- Rufen Sie den Zugriff auf eine OCI-IAM-Identitätsdomainumgebung als Domainadministrator ab.

Aufgabe 1: Microsoft Active Directory-(AD-)Bridge für AD-Synchronisierung und delegierte Authentifizierung konfigurieren

Microsoft AD-Bridge für OCI-IAM-Identitätsdomains kann einfach für die Synchronisierung der Verzeichnisstruktur konfiguriert werden, sodass neue, aktualisierte oder gelöschte Benutzer- oder Gruppendatensätze in OCI IAM übertragen werden. Nachdem die Benutzerprofile synchronisiert wurden, können sich Benutzer mit ihren AD-Kennwörtern bei IAM anmelden, um auf Ressourcen und Anwendungen zuzugreifen, die durch OCI IAM geschützt sind. Bei der delegierten Authentifizierung müssen Identitätsdomainadministratoren und Sicherheitsadministratoren keine Benutzerkennwörter zwischen AD und OCI IAM synchronisieren.

Weitere Informationen finden Sie unter Microsoft Active Directory (AD) Bridge einrichten.

Aufgabe 2: SAML-Integration für VMware Unified Access Gateway in OCI IAM-Identitätsdomains konfigurieren

Identitätsprovidermetadaten sind erforderlich, um die Integration zwischen OCI IAM und UAG zu aktivieren. Dadurch wird der Kommunikationsfluss zwischen dem Serviceprovider (SP) und IdP während des Authentifizierungsprozesses ermöglicht. In diesem Abschnitt konfigurieren wir die SAML 2.0-Anwendung in OCI IAM (IdP), um die IdP-Metadaten abzurufen, die im Unified Access Gateway (SP) verwendet werden sollen, und Single Sign-On (SSO) zu aktivieren.

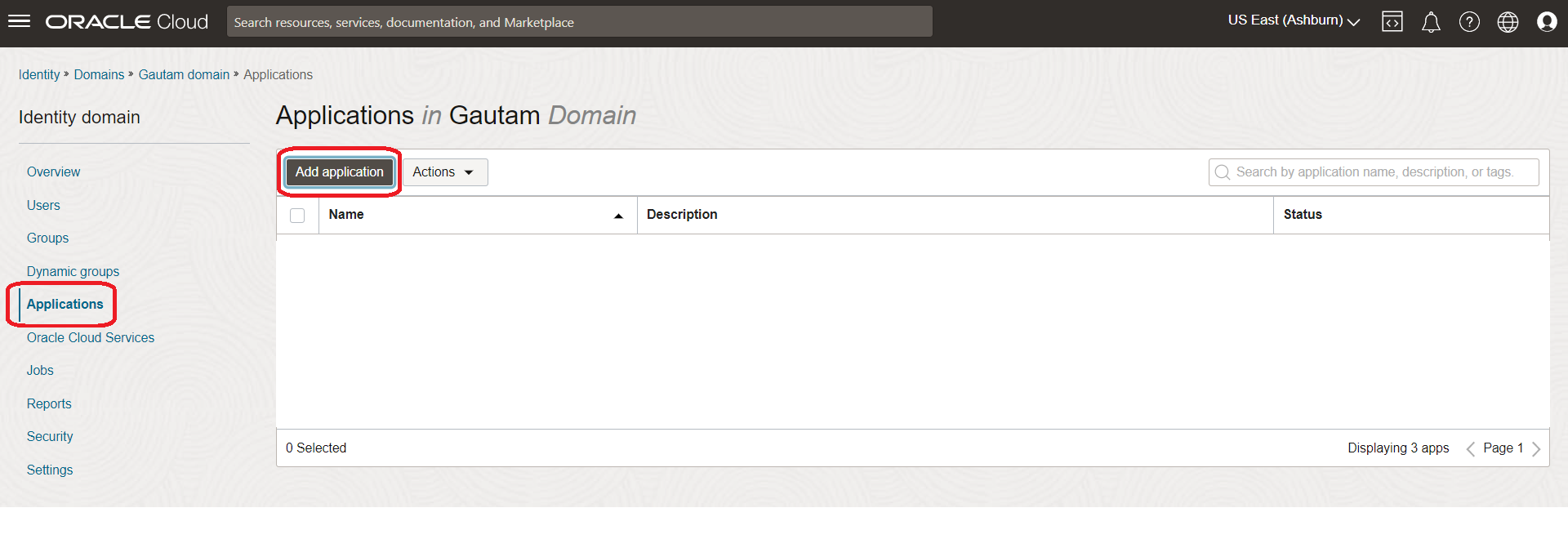

-

Melden Sie sich bei Oracle Cloud an, klicken Sie auf Anwendungen und dann auf Anwendung hinzufügen.

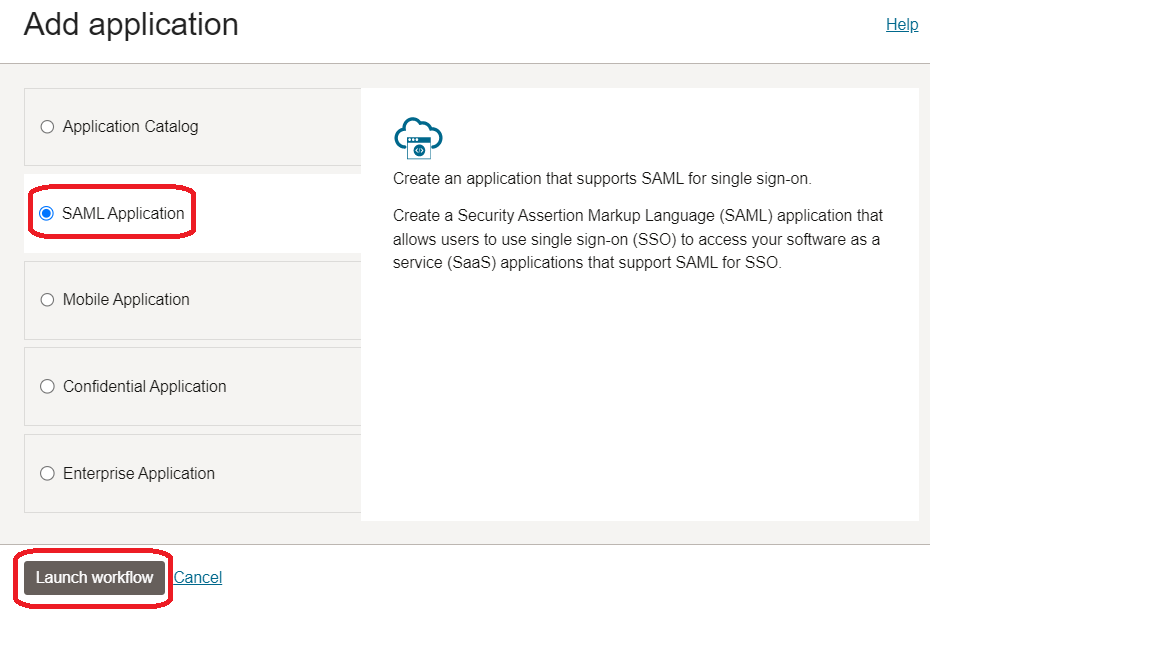

-

Wählen Sie SAML-Anwendung aus, und klicken Sie auf Workflow starten.

-

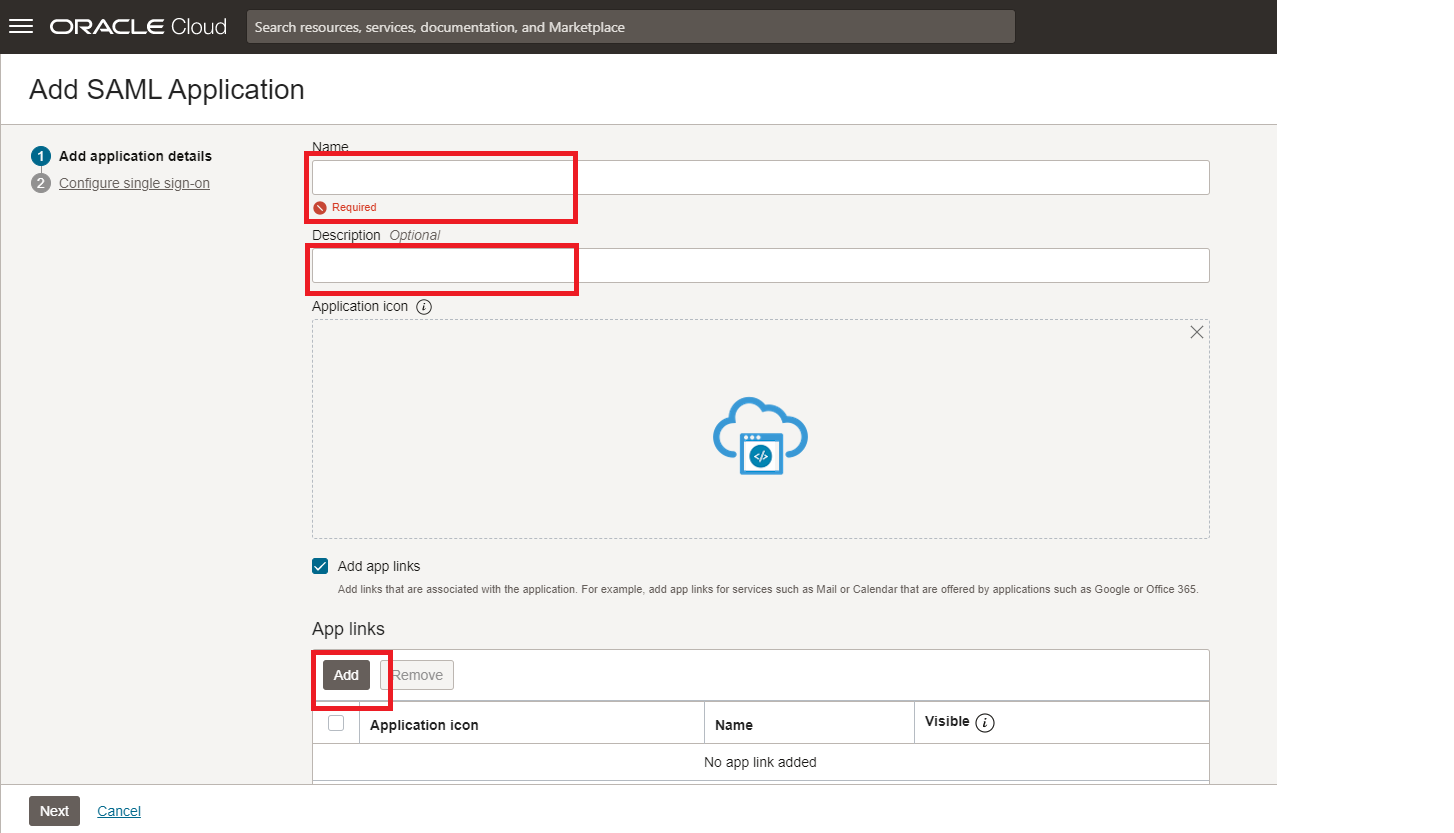

Neue Anwendungsdetails konfigurieren.

-

Geben Sie

VMware Horizonals Anwendungsnamen ein. -

(Optional) Definieren Sie die Anwendung im Abschnitt Beschreibung.

-

(Optional) Geben Sie ein App-Logo an, wenn Sie im Abschnitt App-Links arbeiten möchten.

-

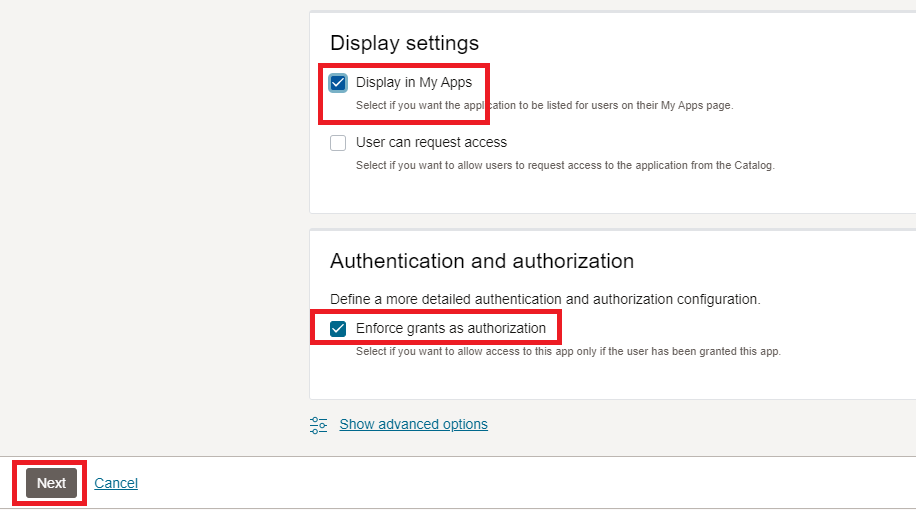

Aktivieren Sie das Kontrollkästchen Berechtigungen als Autorisierung erzwingen, wenn Sie den Zugriff auf die Anwendung nur zulassen möchten, wenn der Benutzer autorisiert ist.

-

Klicken Sie auf Weiter.

-

-

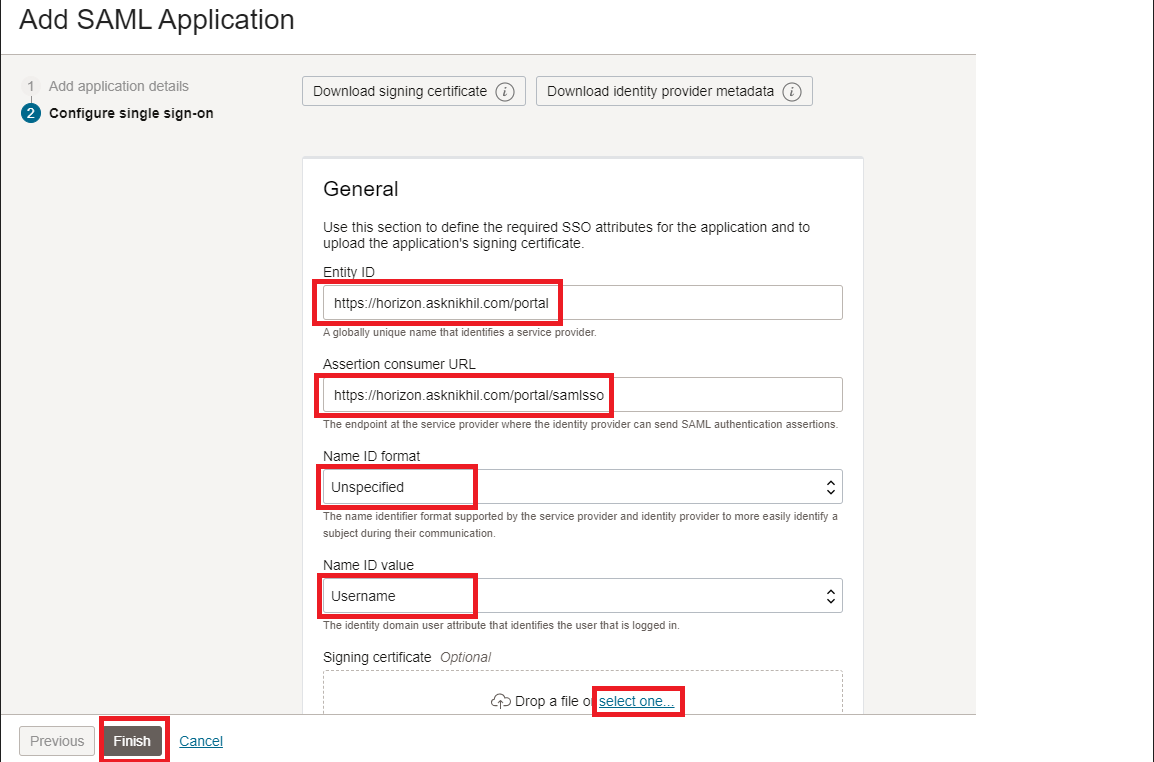

Single Sign-On-Einstellungen konfigurieren: Ersetzen Sie

<UAG-FQDN>aus den folgenden Parametern durch den jeweiligen FQDN aus Ihrer Umgebung. In diesem Beispiel wirdVMware Horizon.asknikhil.comverwendet.

-

Geben Sie

https://<UAG-FQDN>/portalfür Entity-ID ein. -

Geben Sie

https://<UAG-FQDN>/portal/samlssoals Assertion Consumer-URL ein. -

Namens-ID-Format als nicht angegeben. Namens-ID-Wert als Benutzername.

-

Laden Sie das von der UAG-Konsole heruntergeladene Signaturzertifikat hoch.

-

Behalten Sie die Standardwerte in den verbleibenden Textfeldern bei, bevor Sie nach unten scrollen, und klicken Sie auf Fertigstellen.

-

-

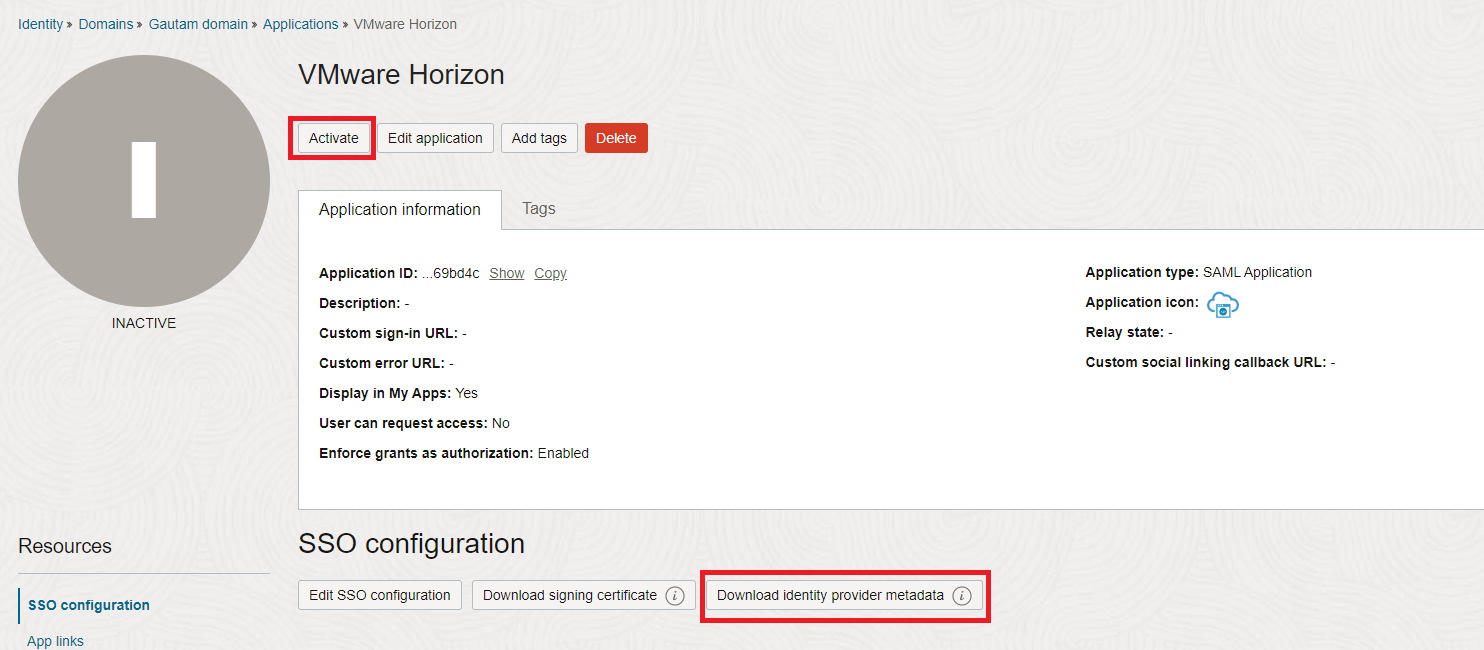

Aktivieren Sie die Anwendung, und laden Sie die IDP-Metadaten herunter.

Hinweis: Nachdem Sie die SSO-Einstellungen konfiguriert und auf Fertigstellen geklickt haben, werden Sie zur Seite mit den Anwendungsdetails umgeleitet. Dort können Sie die Anwendung aktivieren und dann Identitätsprovider-Metadaten herunterladen. Diese Metadaten werden in späteren Schritten in Unified Access Gateway und VMware Horizon Connection Server hochgeladen.

-

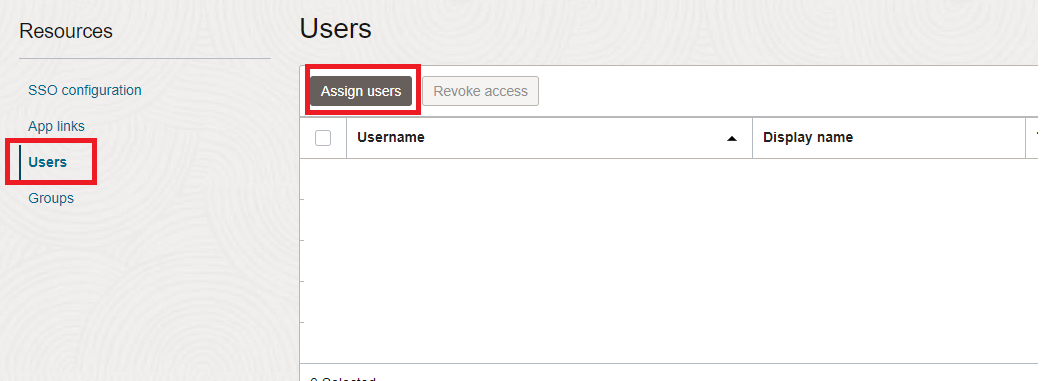

Benutzer oder Gruppen der Anwendung zuweisen: Weisen Sie die Benutzer/Gruppen entsprechend der Anforderung zu.

Aufgabe 3: SAML-Integration für VMware Unified Access Gateway in OCI IAM-Identitätsdomains konfigurieren

In Unified Access Gateway müssen Sie die SAML-Authentifizierung erzwingen und OCI IAM-Metadaten hochladen, um die SAML 2.0-Authentifizierung von Drittanbietern beim Starten von Remote-Desktops und -Anwendungen zu aktivieren. In diesem Abschnitt laden wir die IdP-Metadaten hoch und konfigurieren den VMware Horizon-Edge-Service für die SAML-Authentifizierung mit der Unified Access Gateway-Administrationskonsole.

OCI-IAM-Identitätsdomainmetadaten in Unified Access Gateway hochladen

Hier laden wir die IDP-Metadaten in UAG hoch, um Vertrauen zwischen beiden zu ermöglichen.

-

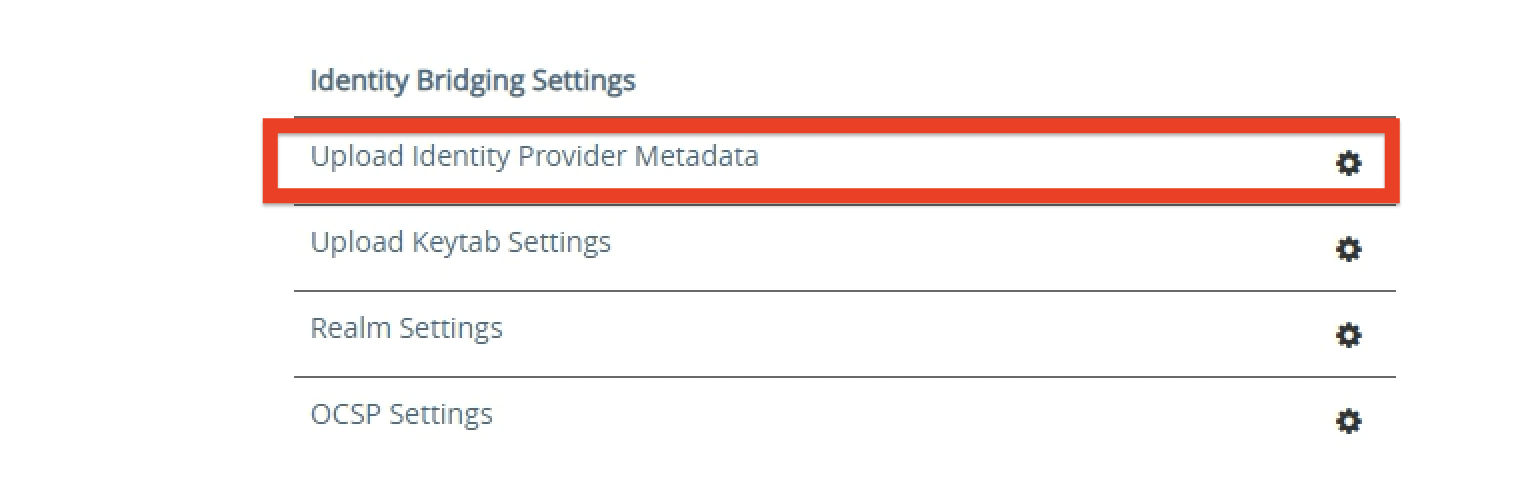

Unter

Advanced Settingsauf Unified Access Gateway. Klicken Sie auf den Zahnrad nebenUpload Identity Provider Metadata.

-

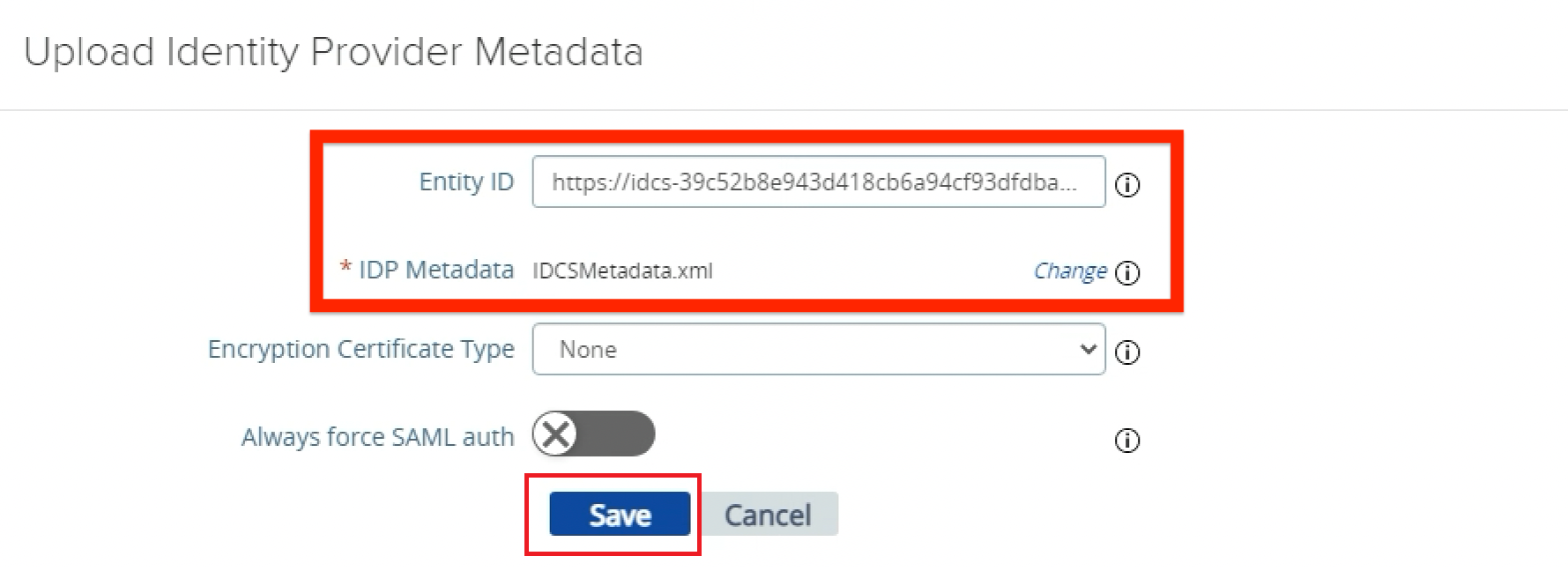

IDP-Metadaten hochladen: Halten Sie

Entity IDleer, da dieser Wert basierend auf der Metadaten-XML-Datei definiert wird.

-

Klicken Sie für IDP-Metadaten auf Auswählen, und wählen Sie die zuvor aus OCI IAM heruntergeladene XML-Metadatendatei aus.

-

Klicken Sie auf Speichern.

-

VMware Horizon Edge Service in UAG für SAML-Authentifizierung konfigurieren

Hier konfigurieren Sie SAML als Authentifizierungsmethode für den VMware Horizon-Service auf Unified Access Gateway.

-

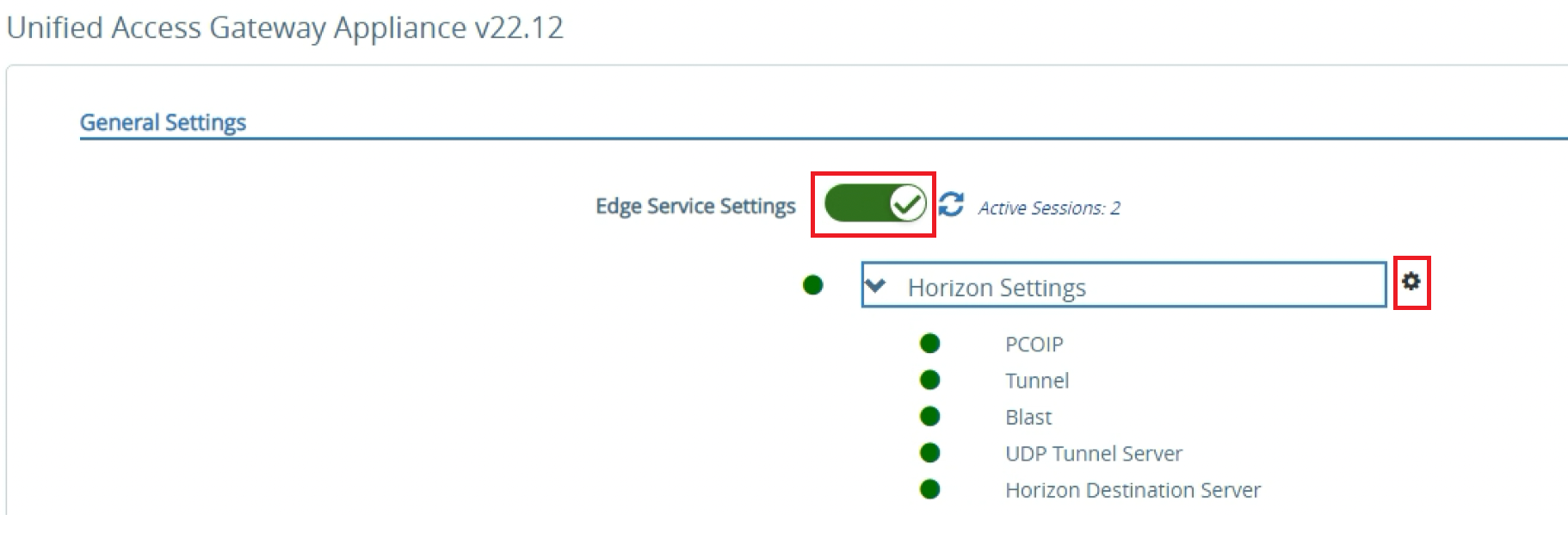

Klicken Sie neben den Edge-Serviceeinstellungen auf Umschalter anzeigen.

-

Klicken Sie auf das Zahnradsymbol neben VMware Horizonteinstellungen.

Hinweis: Alle Elemente müssen GREEN sein, was bedeutet, dass die Appliance über die verschiedenen konfigurierten Protokolle mit dem VMware Horizon Connection Server kommunizieren kann. Nicht voll funktionsfähige Elemente sind in RED dargestellt.

-

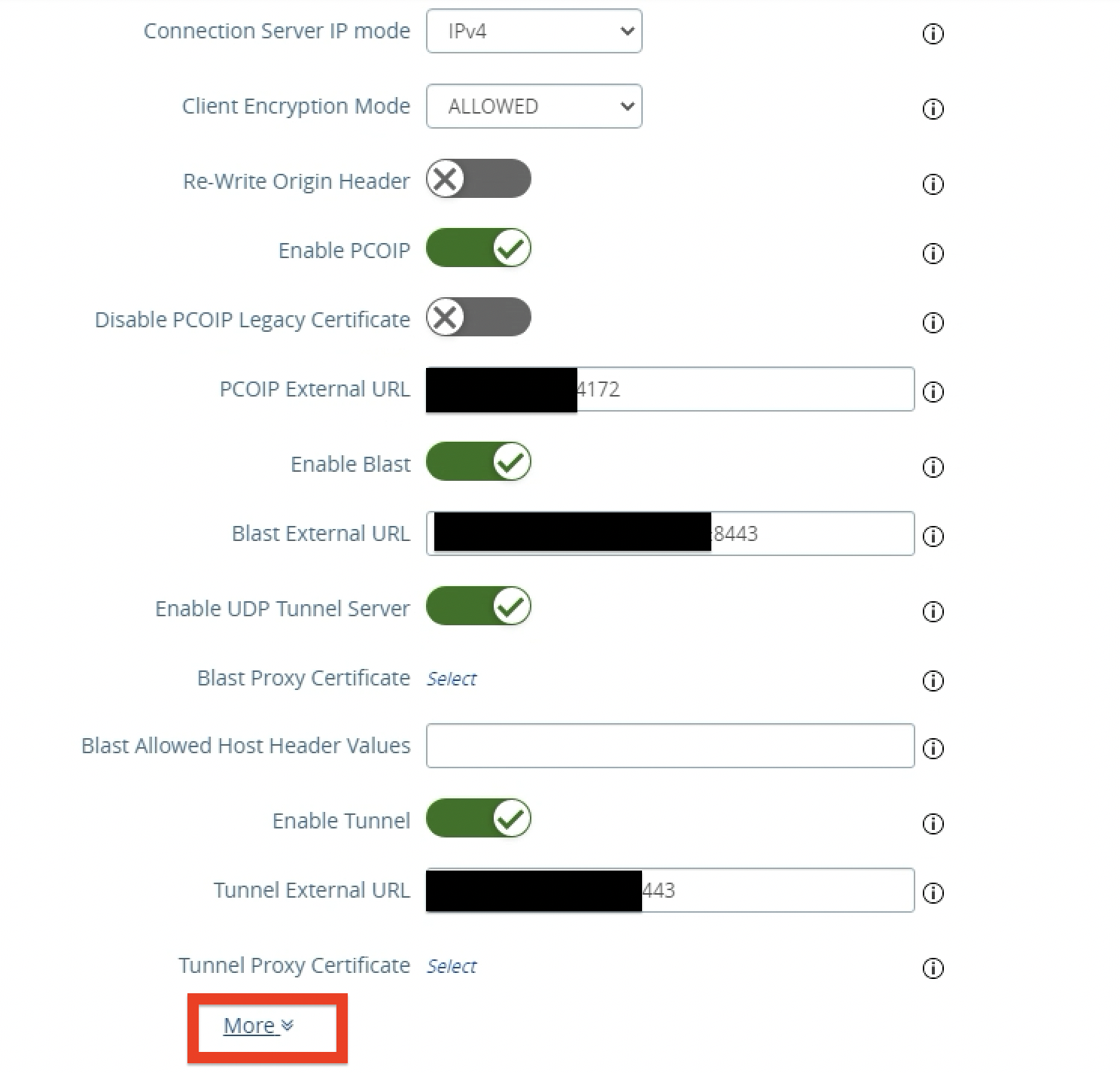

Konfiguration der Zugriffsauthentifizierungsmethoden: Klicken Sie unten in den Horizonteinstellungen VMware auf Mehr.

-

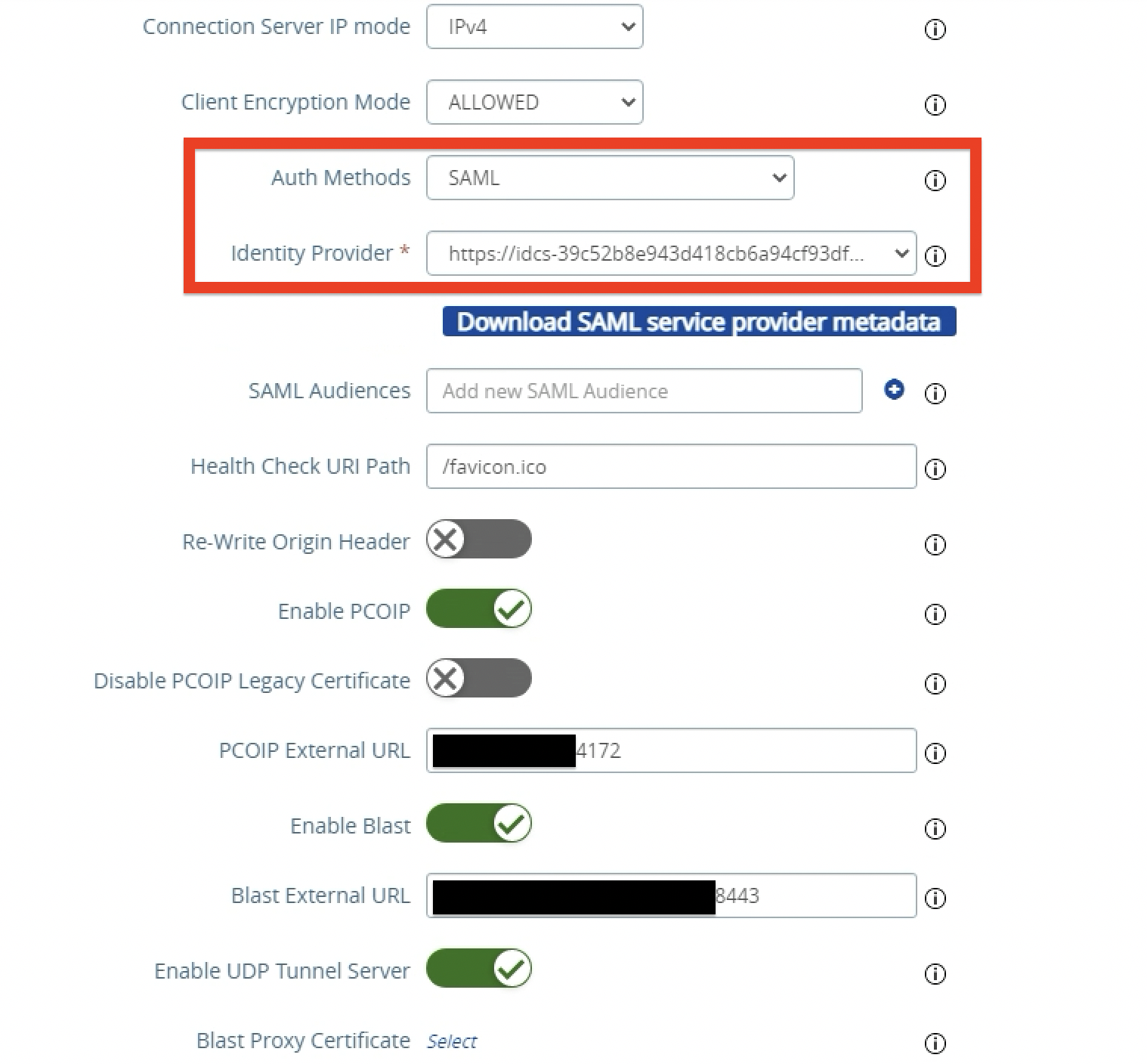

SAML als Authentifizierungsmethode konfigurieren.

-

Wählen Sie SAML.

-

Wählen Sie

https://idcs-#####für den Identitätsprovider aus.https://idcs-#####ist der Name der Entity-ID, die in den Metadaten der OCI-IAM-Identitätsdomain angegeben ist. -

Scrollen Sie nach unten, und klicken Sie auf Save.

-

Hinweis: Wenn die Authentifizierungsmethoden auf SAML gesetzt sind, wird die SAML-Assertion von Unified Access Gateway validiert und an das Backend für Benutzer-Single Sign-On übergeben, wobei True SSO für die Remotedesktops und -Anwendungen verwendet wird. Wenn die Authentifizierungsmethoden auf SAML + Passthrough gesetzt sind, wird die SAML-Assertion von Unified Access Gateway validiert, und der Verbindungsserver authentifiziert den Benutzer beim Starten von Remote-Desktops und -Anwendungen gegen Active Directory. In beiden AuthN-Methoden wird der Benutzer zur SAML-Authentifizierung zu OCI IAM umgeleitet, und von Serviceprovider (SP) und IdP initiierte Abläufe werden unterstützt.

Aufgabe 4: Horizontintegration VMware mit OCI-IAM-Identitätsdomain für SAML und True SSO konfigurieren

Um dem Endbenutzer eine End-to-End-SSO-Erfahrung zu bieten, müssen wir True SSO in unserer VMware Horizon-Umgebung konfigurieren. Wenn True SSO aktiviert ist, müssen Benutzer keine Active Directory-Zugangsdaten eingeben, um einen oder mehrere Remotedesktop(s) zu verwenden.

Wenn Unified Access Gateway für die Verwendung von IdP eines Drittanbieters eingerichtet ist und True SSO im VMware-Horizont aktiviert ist, müssen wir einen SAML-Authentikator für die VMware-Horizontadministration erstellen Konsole zur Bereitstellung derselben End-to-End-Single Sign-On-Erfahrung. Andernfalls muss der Endbenutzer seine AD-Zugangsdaten für die Anmeldung beim Desktop oder der Anwendung eingeben. Ein SAML-Authentikator enthält die IdP-Trust und den Metadatenaustausch zwischen VMware Horizon und dem Gerät, mit dem Clients verbunden werden.

In diesem Abschnitt erstellen wir einen SAML-Authentikator für die OCI IAM-Identitätsdomain in der VMware Horizon-Administrationskonsole und aktivieren True SSO für den erstellten OCI IAM-SAML-Authentikator.

Hinweis: Wir verknüpfen einen SAML-Authentikator mit einer Verbindungsserverinstanz. Wenn das Deployment mehrere Verbindungsserverinstanzen enthält, müssen Sie den SAML-Authentikator für jede Instanz konfigurieren.

SAML-Authentikator für True SSO konfigurieren

Hier konfigurieren wir OCI-IAM-Identitätsdomain als SAML-Authentikator für VMware Horizon.

-

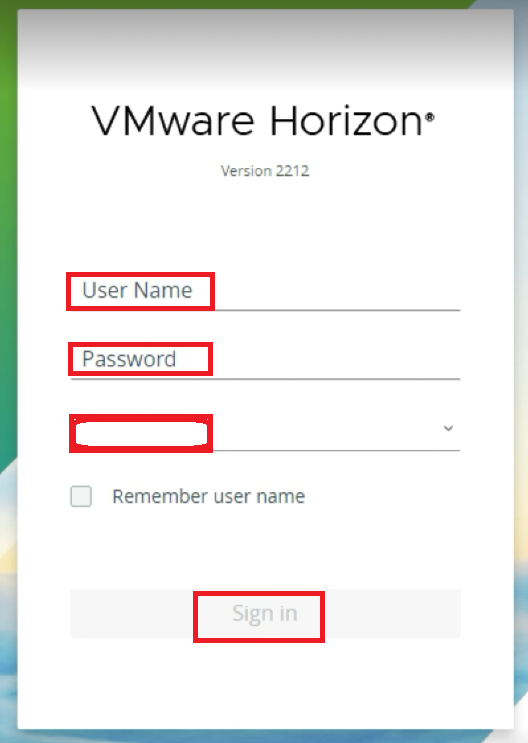

Um auf die VMware Horizon-Administrationskonsole zuzugreifen, navigieren Sie in Ihrem Webbrowser zu

https://server/admin, wobei server der Hostname der Connection Server-Instanz ist.

-

Geben Sie unter Benutzername den Namen des Benutzers ein.

-

Geben Sie das Kennwort ein.

-

Geben Sie die Domain ein.

-

Klicken Sie auf Anmelden.

-

-

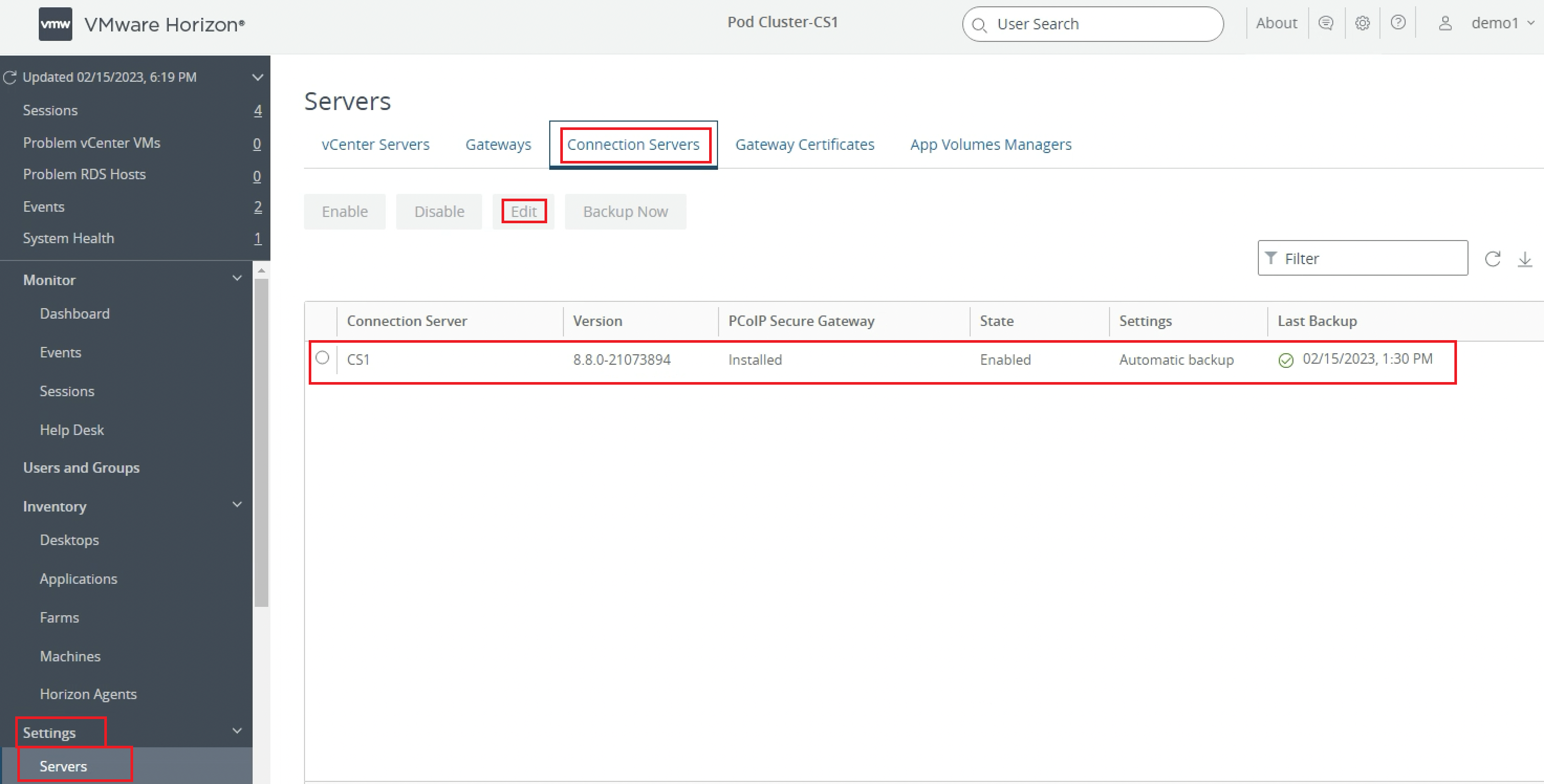

Verbindungsservereinstellungen konfigurieren.

-

Klicken Sie auf Einstellungen.

-

Klicken Sie auf Server.

-

Wählen Sie Verbindungsserver und dann den Verbindungsserver aus, der als Frontend-Server für Unified Access Gateway verwendet werden soll.

-

Klicken Sie auf Bearbeiten.

-

-

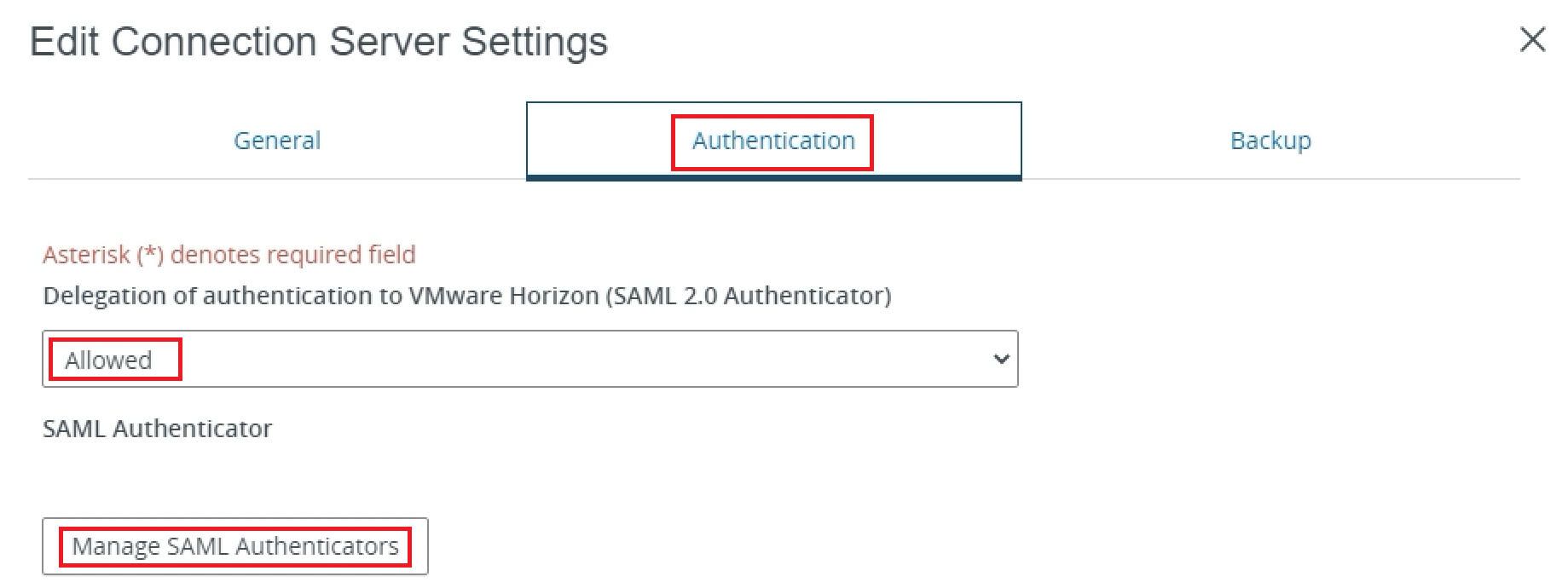

SAML-Authentifizierungseinstellungen konfigurieren.

-

Wählen Sie das Register Authentifizierung.

-

Wählen Sie Zulässig für Delegation der Authentifizierung an VMware Horizon (SAML 2.0 Authenticator) aus.

-

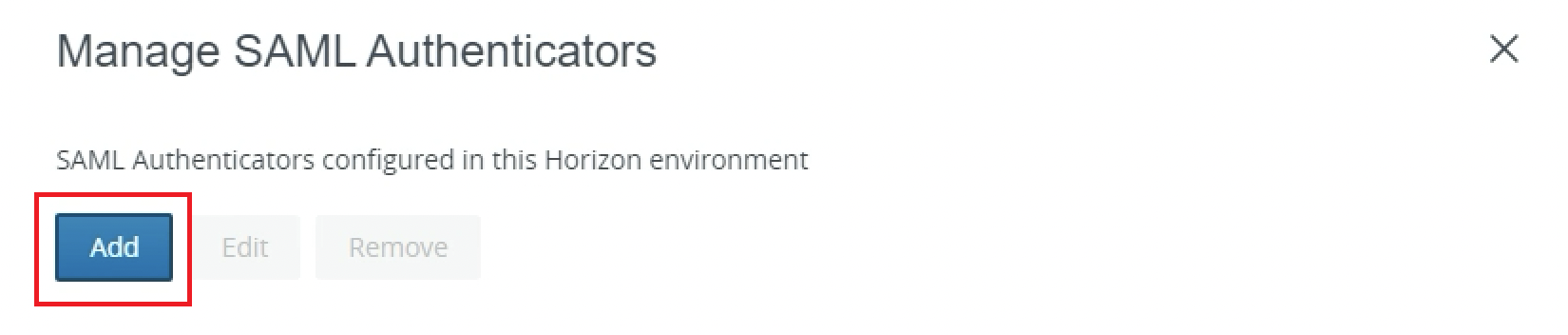

Klicken Sie auf SAML-Authentikatoren verwalten.

-

-

Klicken Sie auf Add.

-

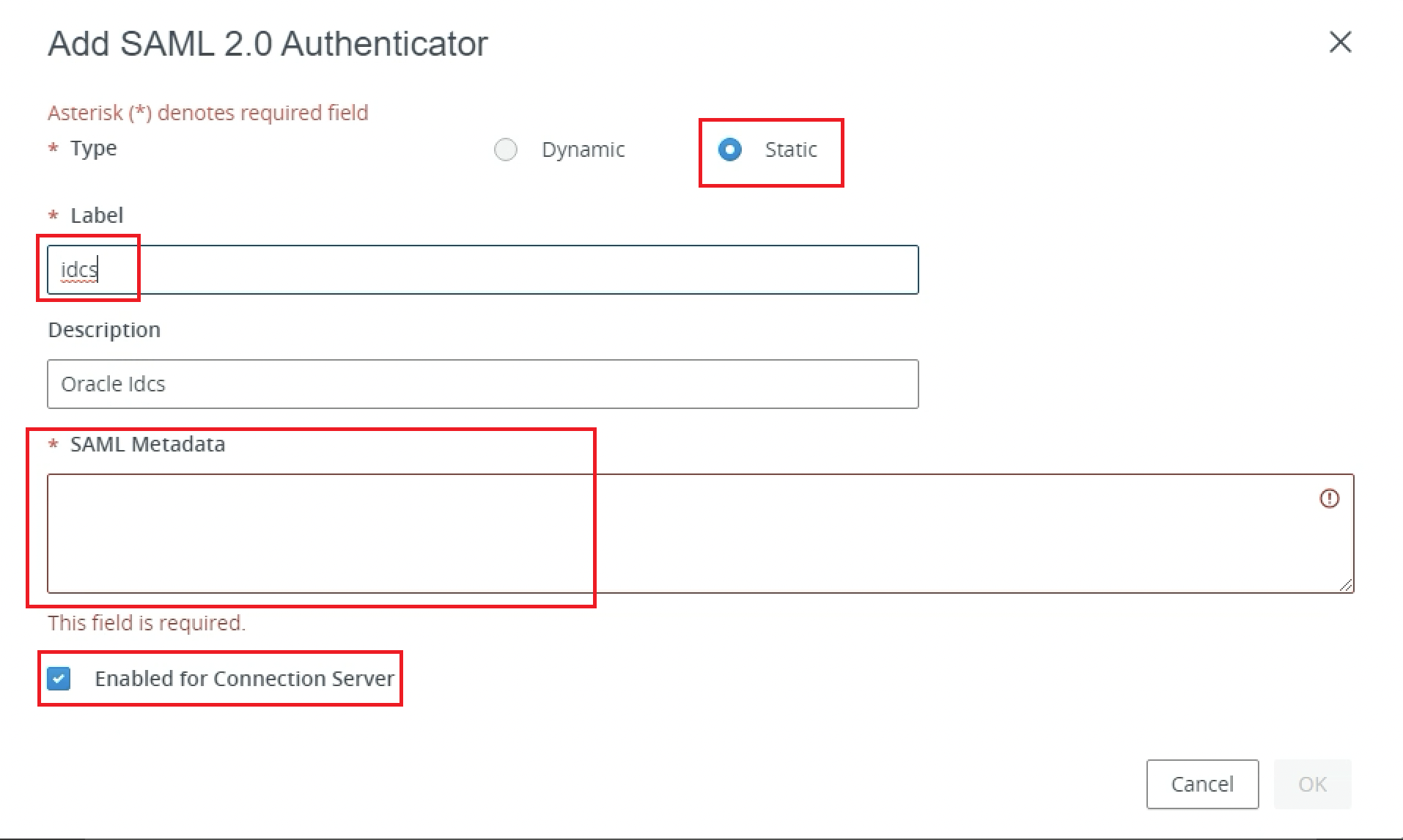

SAML-Authentikator für OCI-IAM-Identitätsdomain konfigurieren.

-

Wählen Sie Statisch als Typ aus.

-

Geben Sie

idcsfür Label ein. -

Fügen Sie den Inhalt der zuvor von OCI IAM heruntergeladenen OCI IAM-Identitätsdomain-Metadaten-XML-Datei in das Textfeld "SAML-Metadaten" ein.

-

Stellen Sie sicher, dass Für Verbindungsserver aktiviert ausgewählt ist.

-

Klicken Sie auf OK.

-

-

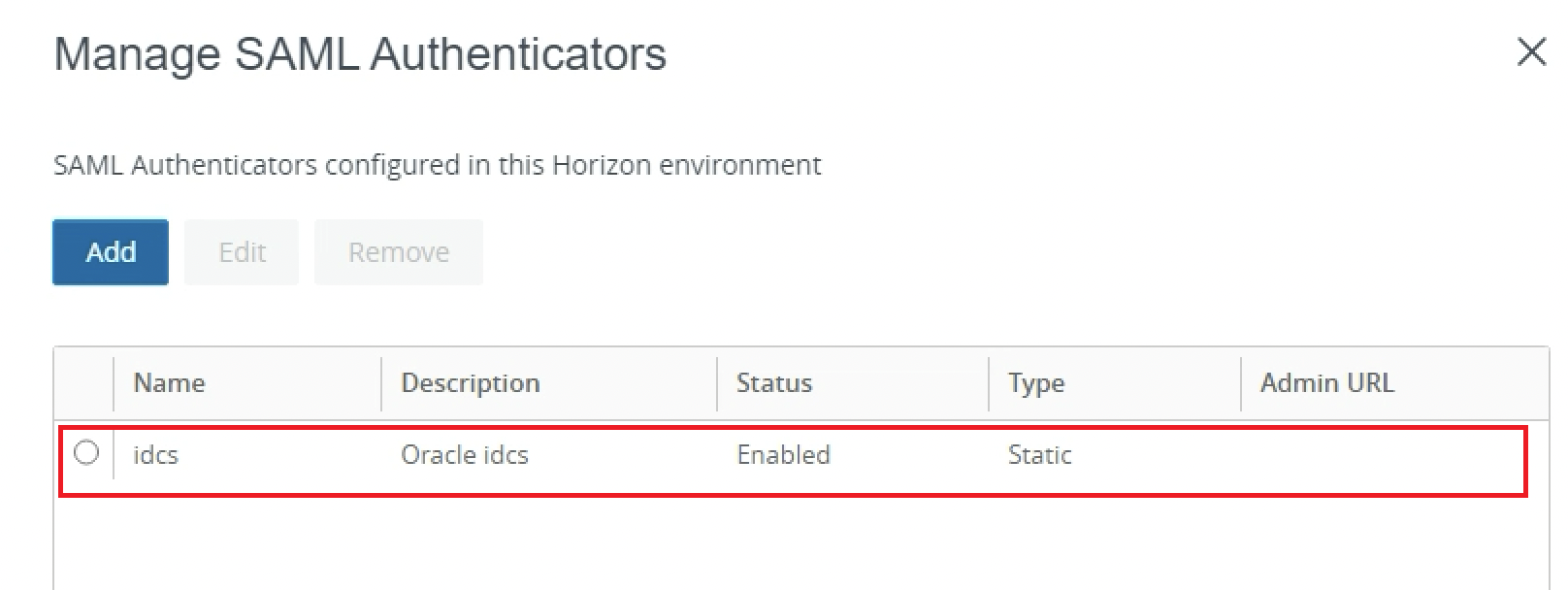

Stellen Sie sicher, dass der SAML-Authentikator aktiviert ist.

-

Stellen Sie sicher, dass OCI IAM jetzt als SAML-Authentikator für VMware Horizon konfiguriert ist.

-

Klicken Sie auf OK.

Hinweis: Wir können mehrere SAML-Authentikatoren für einen Verbindungsserver konfigurieren, und alle Authentikatoren können gleichzeitig aktiv sein. Die Entity-ID jedes auf dem Verbindungsserver konfigurierten SAML-Authentikators muss jedoch unterschiedlich sein.

-

-

True SSO für SAML-Authentikator von Drittanbietern aktivieren

-

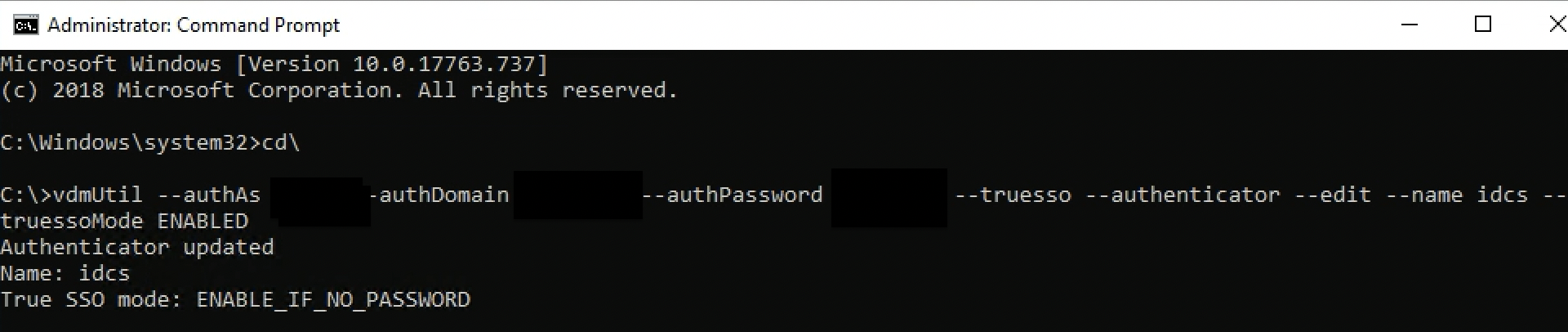

Wenn die Umgebung VMware Horizon TrueSSO nutzt, müssen wir den OCI-IAM-SAML-Authentikator auf True SSO aktivieren. Verwenden Sie die folgende Befehlszeile, um alle Authentikatoren und ihren Status im True SSO-Modus aufzulisten.

vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --list --authenticatorErsetzen Sie

<VMware Horizon admin user>durch den VMware-Horizontadministratorbenutzer<fqdn>durch den vollqualifizierten Domainnamen für den VMware-Horizont-Admin-Benutzer<VMware Horizon admin password>durch das Kennwort für den VMware-Horizontadministrator

-

Wenn der True SSO-Modus für den zu konfigurierenden Authentikator

DISABLEDist, führen Sie die folgende Befehlszeile aus, um sie zu aktivieren.vdmutil --authAs <VMware Horizon admin user> --authDomain <fqdn> --authPassword <VMware Horizon admin password> --truesso --authenticator --edit --name <SAML authenticator name> --truessoMode ENABLED -

Nachdem Sie True SSO,

True SSO modefür den Authentikator aktiviert haben, wird Folgendes angezeigt:ENABLE_IF_NO_PASSWORD

-

Aufgabe 5: Desktop und Anwendung über SAML- und True-SSO-Authentifizierung validieren

Hier starten wir den VMware Horizon-Client, um Remote-Desktops und -Anwendungen über Unified Access Gateway zu starten und den SAML- und True-SSO-Authentifizierungsablauf zu validieren.

-

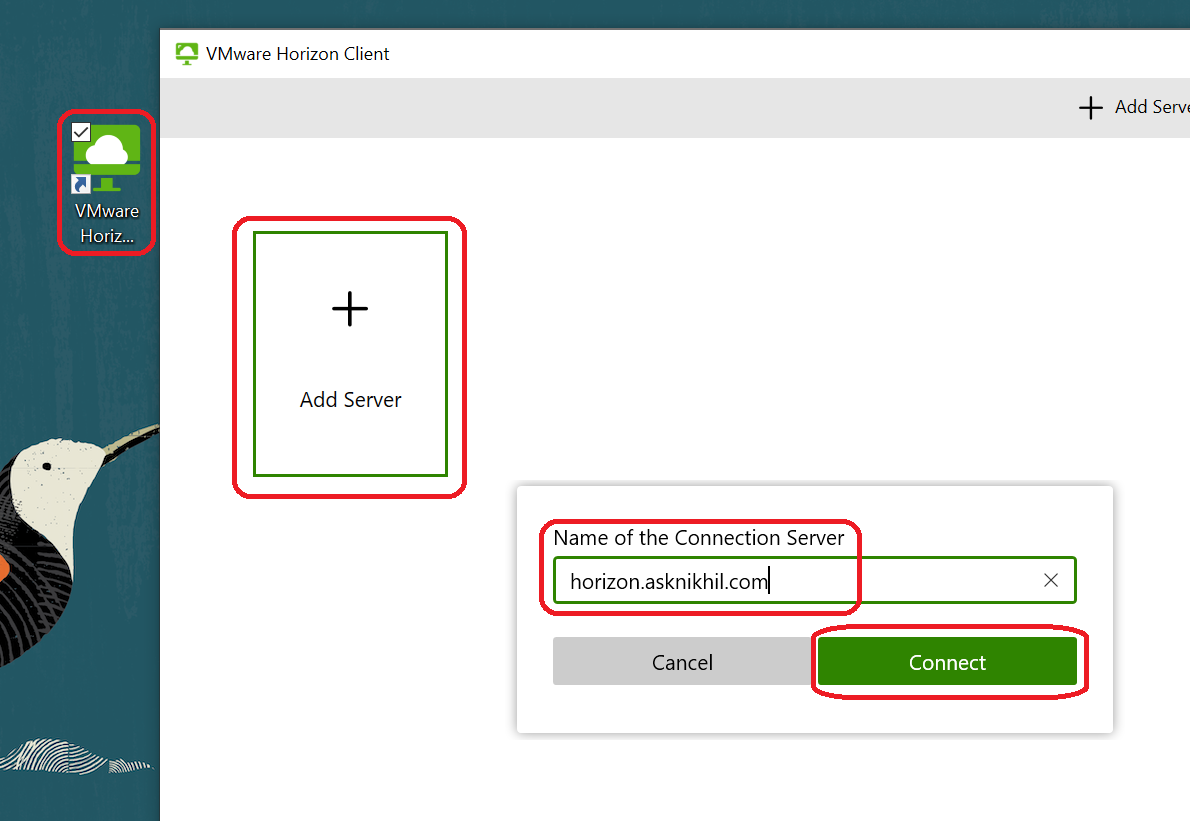

Konfigurieren Sie VMware Horizon Client.

-

Starten Sie VMware Horizon Client.

-

Klicken Sie auf Server hinzufügen.

-

Geben Sie den Unified Access Gateway-IP/FQDN ein.

-

Klicken Sie auf Verbinden.

-

-

Von OCI IAM authentifizieren.

Benutzer wird zur Authentifizierung an OCI IAM umgeleitet. Der Benutzer gibt seinen AD-Benutzernamen und das Kennwort ein. Nach erfolgreicher Authentifizierung (Delegierte Authentifizierung) werden sie mit einem gültigen Token wieder zum VMware-Horizontclient umgeleitet.

-

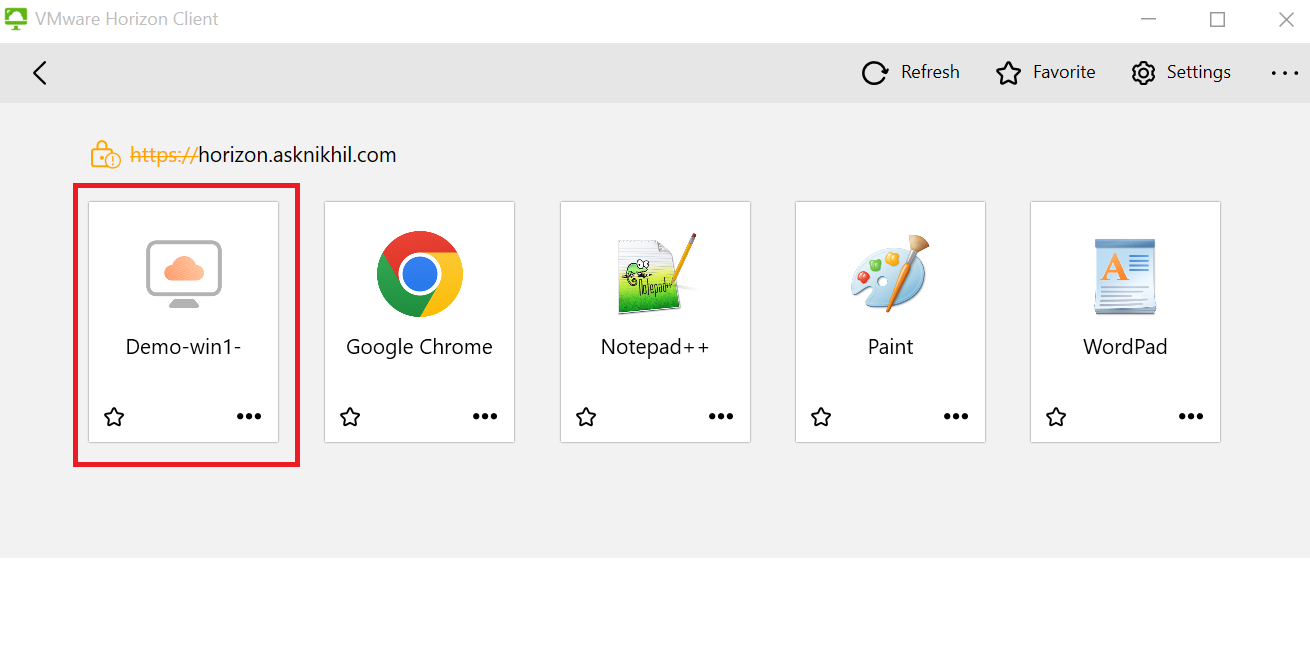

Virtuellen Desktop oder eine virtuelle Anwendung starten.

Nach erfolgreicher Authentifizierung wird dem Benutzer die ihnen zustehenden Desktops und Anwendungen angezeigt. Doppelklicken Sie auf eines der Desktop- oder Anwendungssymbole, um die Ressource zu starten.

-

Bestätigen Sie, dass Virtual Desktop oder Application gestartet wurde.

Aufgabe 6: MyConsole-Anwendungen zum Starten von Horizon Desktop und -Anwendungen konfigurieren

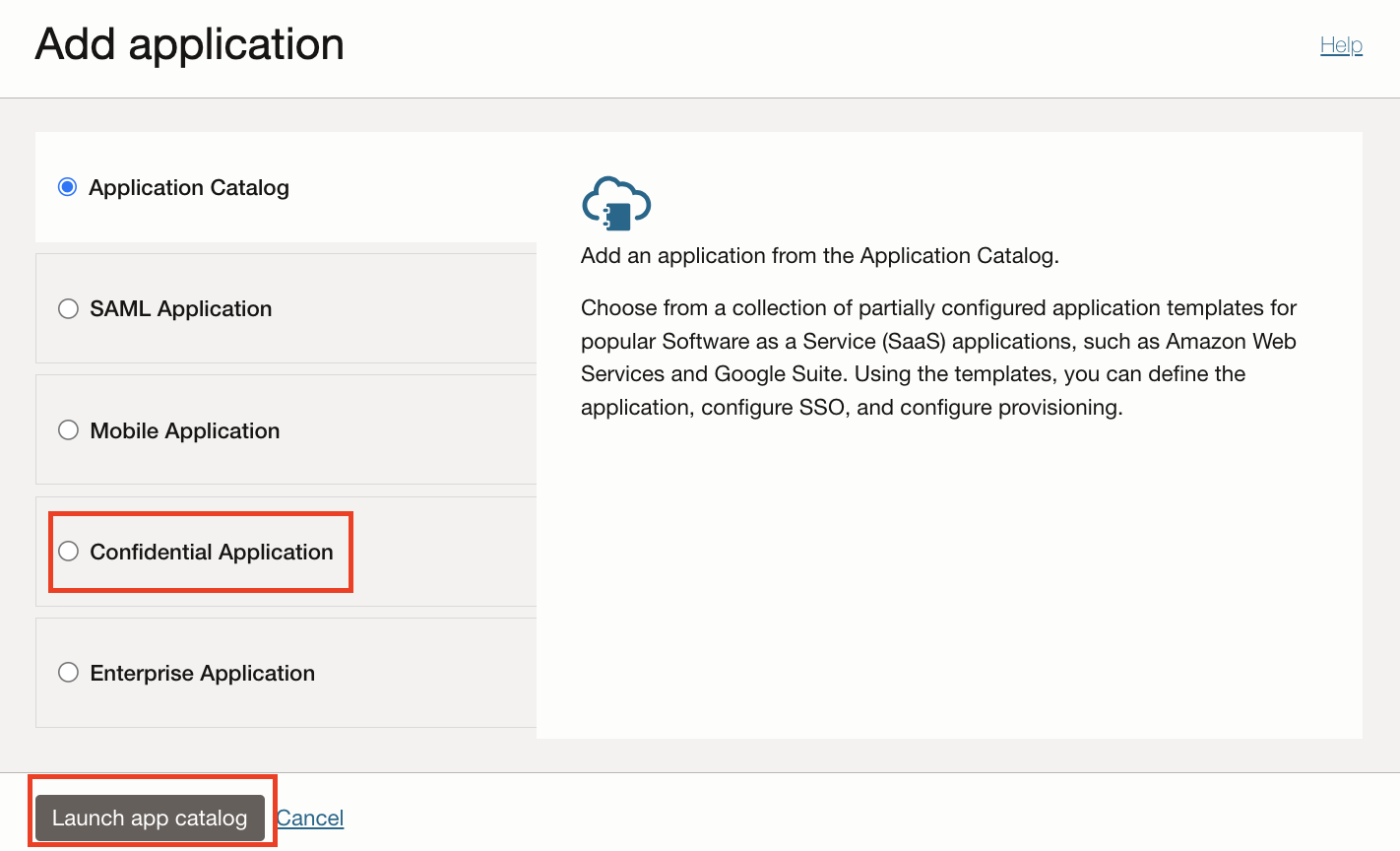

In dieser Aufgabe konfigurieren Sie eine vertrauliche Anwendung, um einen Horizon-Desktop zu starten. Sie können dieselben Schritte zum Erstellen mehrerer Anwendungen wiederholen.

-

Fügen Sie eine neue Anwendung hinzu.

-

Navigieren Sie zu Anwendungen, und klicken Sie dann auf Anwendung hinzufügen.

-

Wählen Sie Vertikale Anwendung aus, und klicken Sie auf Workflow starten.

-

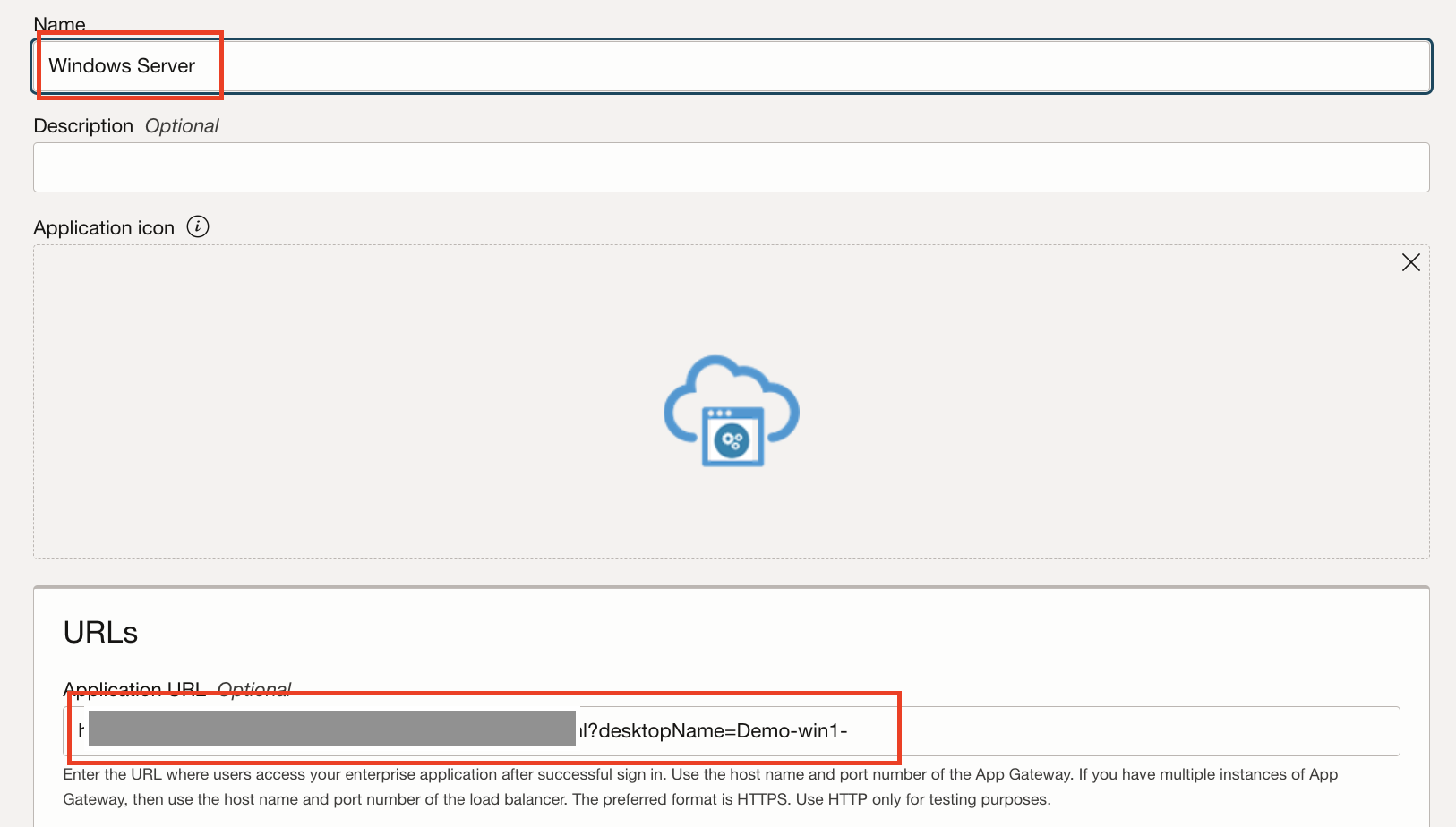

Geben Sie im neuen Anwendungsassistenten den Anwendungsnamen und die Anwendungs-URL an.

Hinweis: Um einen virtuellen Desktop mit dem Namen Demo-win1- aus dem Desktoppool mit der OCI IAM-Identitätsdomain My-Konsole zu starten, lautet die URL-Syntax folgendermaßen:

https://<UAG-hostname>/portal/webclient/index.html?desktopName=Win10Desktop. Beispiel: Die URL-Syntax zum Starten von Notepad aus dem Anwendungspool lautethttps://<UAG-hostname>/portal/webclient/index.html?applicationName=Notepad.

-

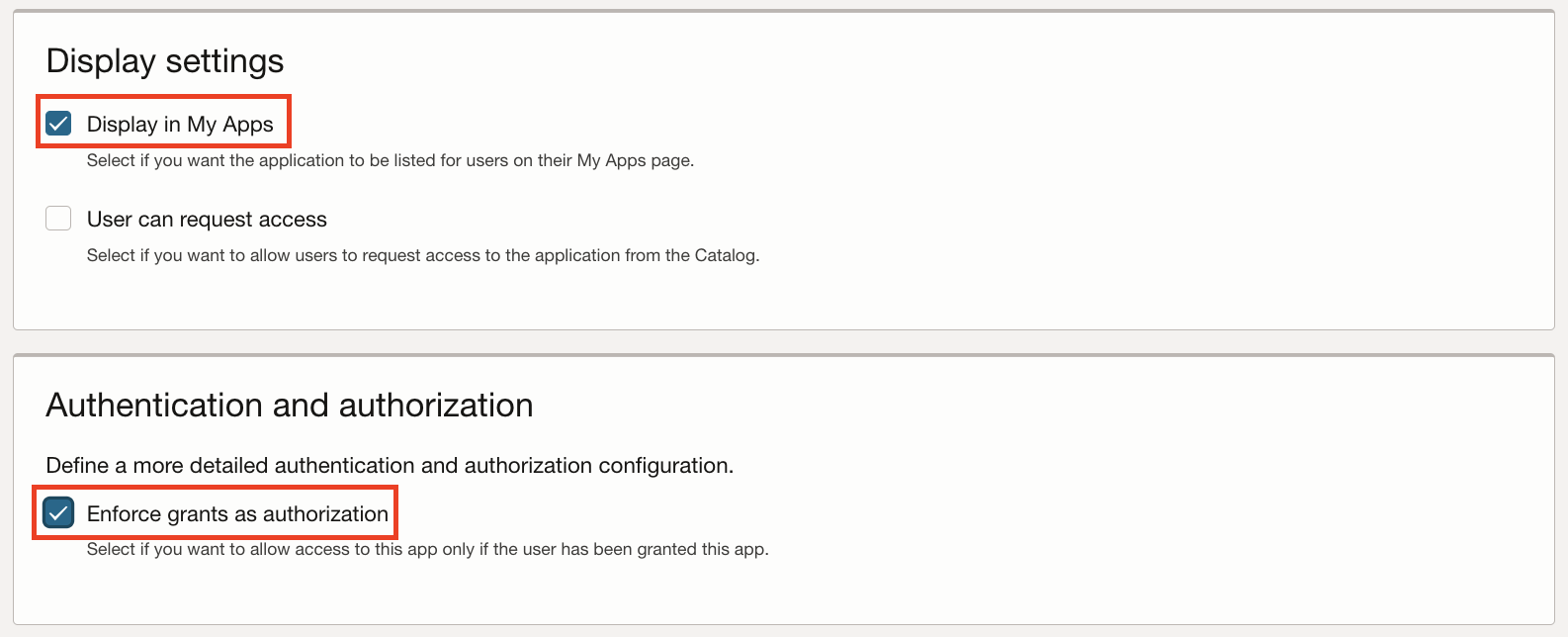

Wählen Sie unter Display Settings die Option Display in My Apps aus.

-

Wählen Sie im Abschnitt Authentifizierung und Autorisierung die Option Berechtigungen als Autorisierung erzwingen aus, und klicken Sie auf Weiter.

-

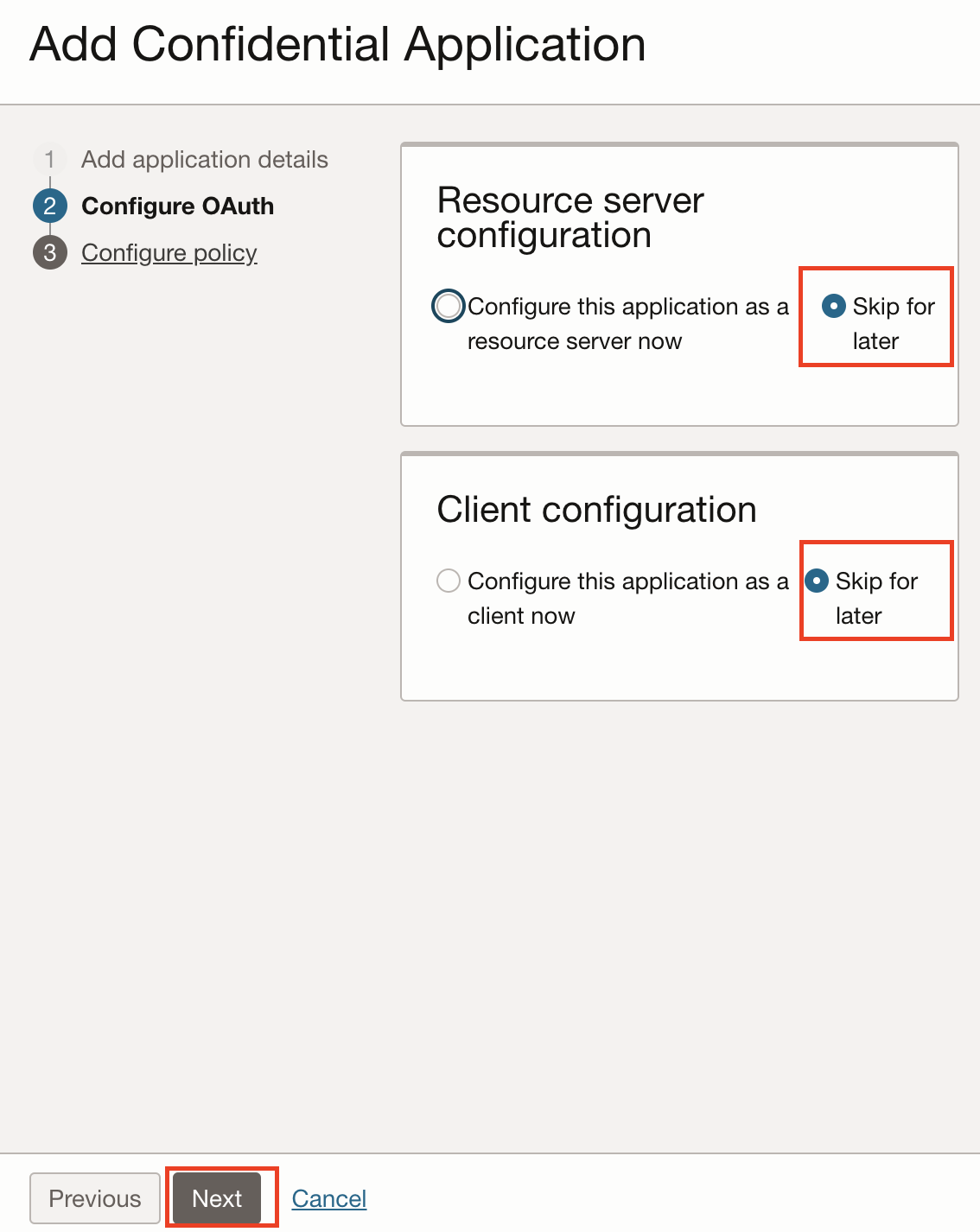

Wählen Sie im Abschnitt OAuth konfigurieren die Option Für später überspringen sowohl für die Ressourcenserverkonfiguration als auch für die Clientkonfiguration aus, und klicken Sie auf Weiter.

-

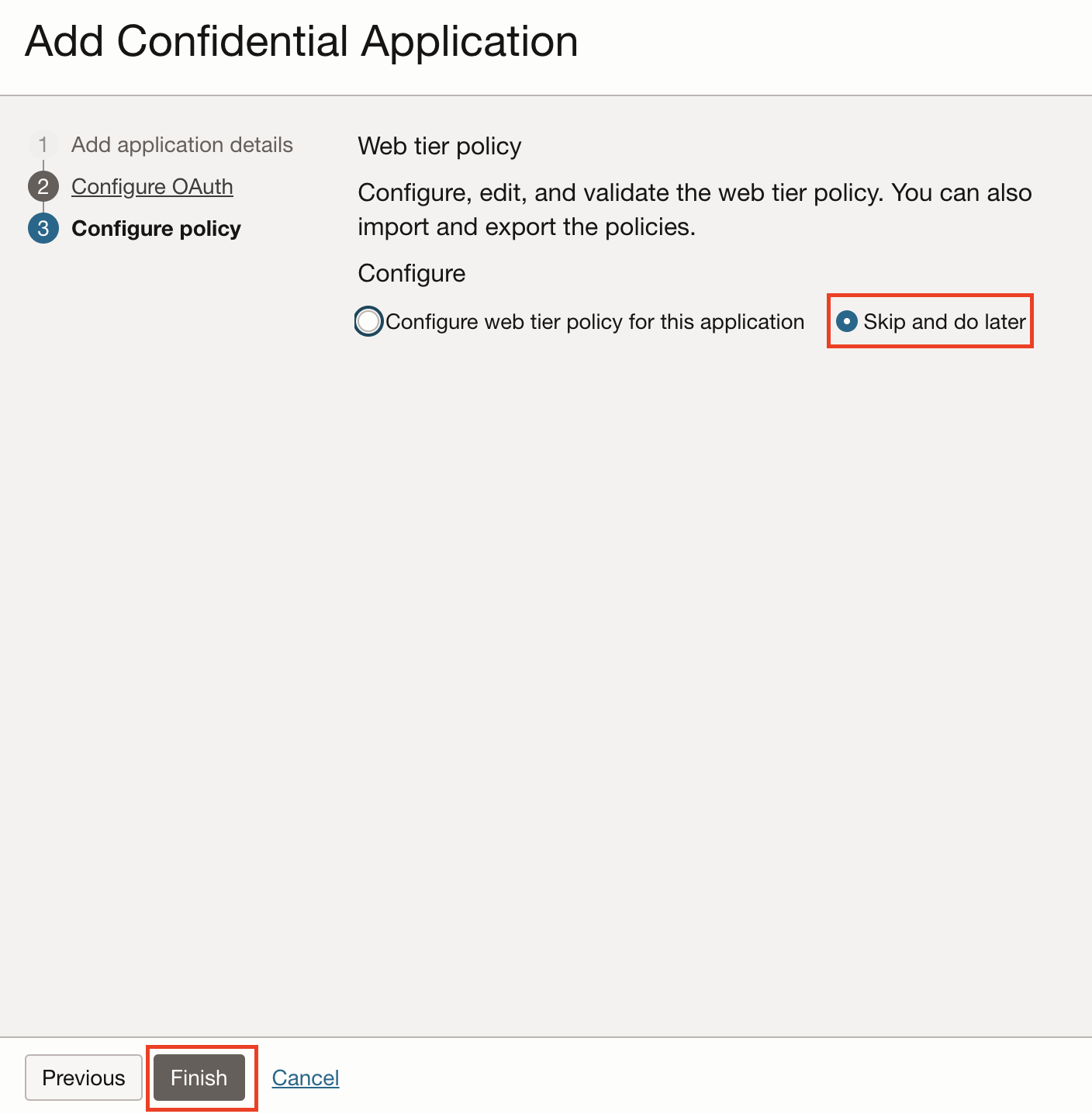

Wählen Sie im Abschnitt Policy konfigurieren die Option Überspringen und später ausführen, und klicken Sie auf Fertigstellen.

-

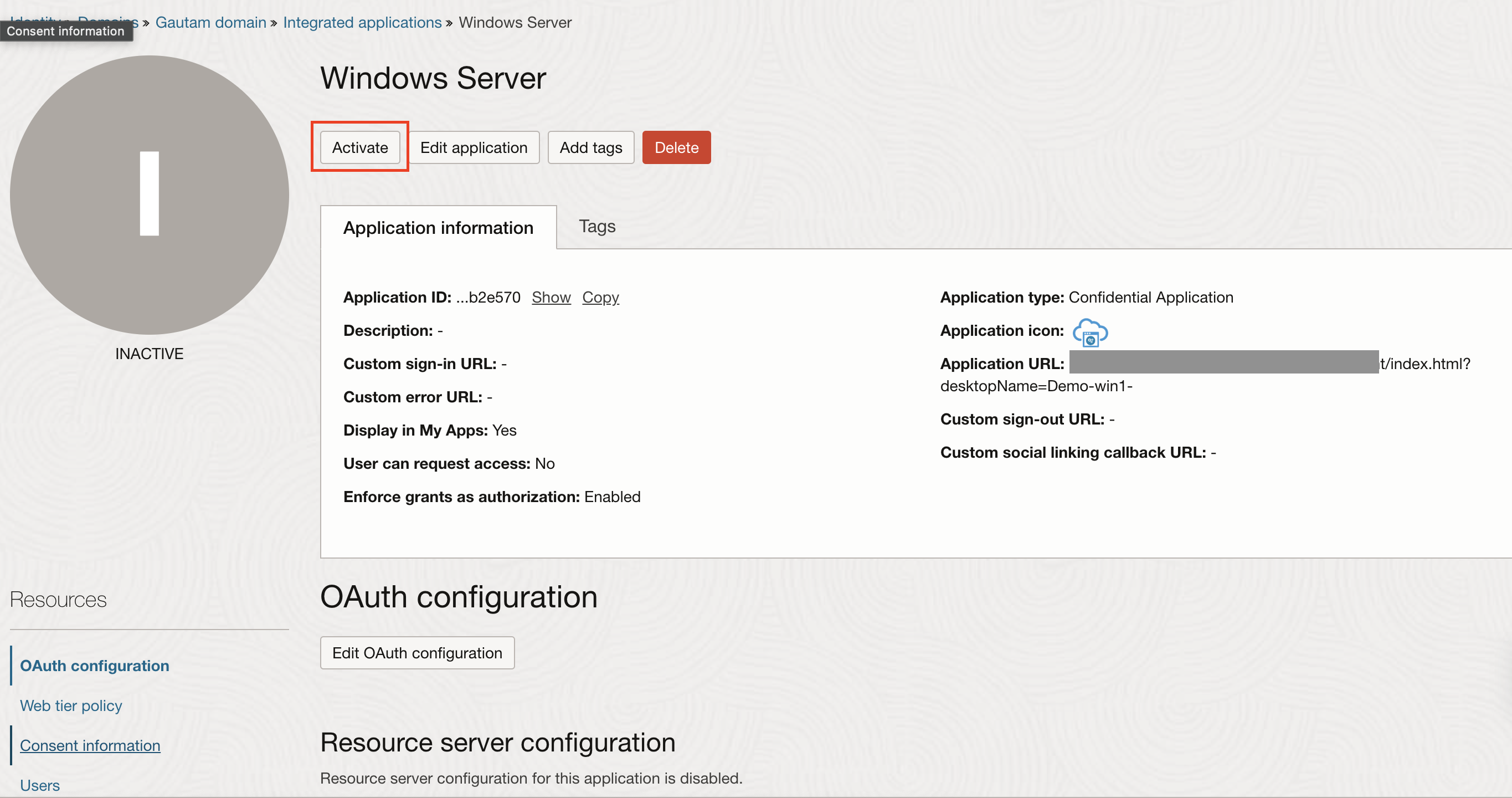

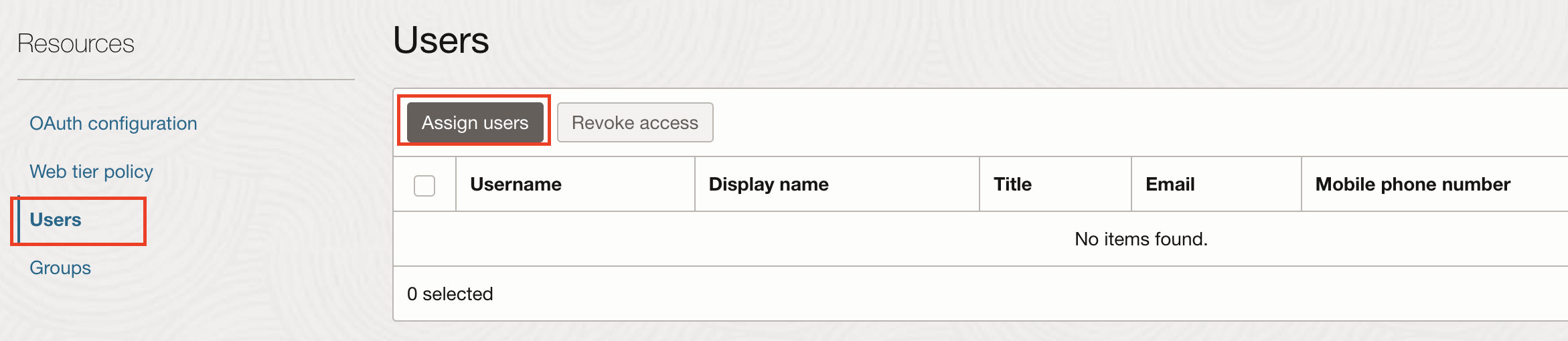

-

Aktivieren Sie die Anwendung nach der Erstellung.

-

Benutzer und Gruppen zuweisen: Klicken Sie auf Benutzer oder Gruppen, um den entsprechenden Benutzer oder die jeweilige Benutzergruppe zuzuweisen.

Aufgabe 7: Desktop- und Anwendungsstart über OCI IAM MyConsole validieren.

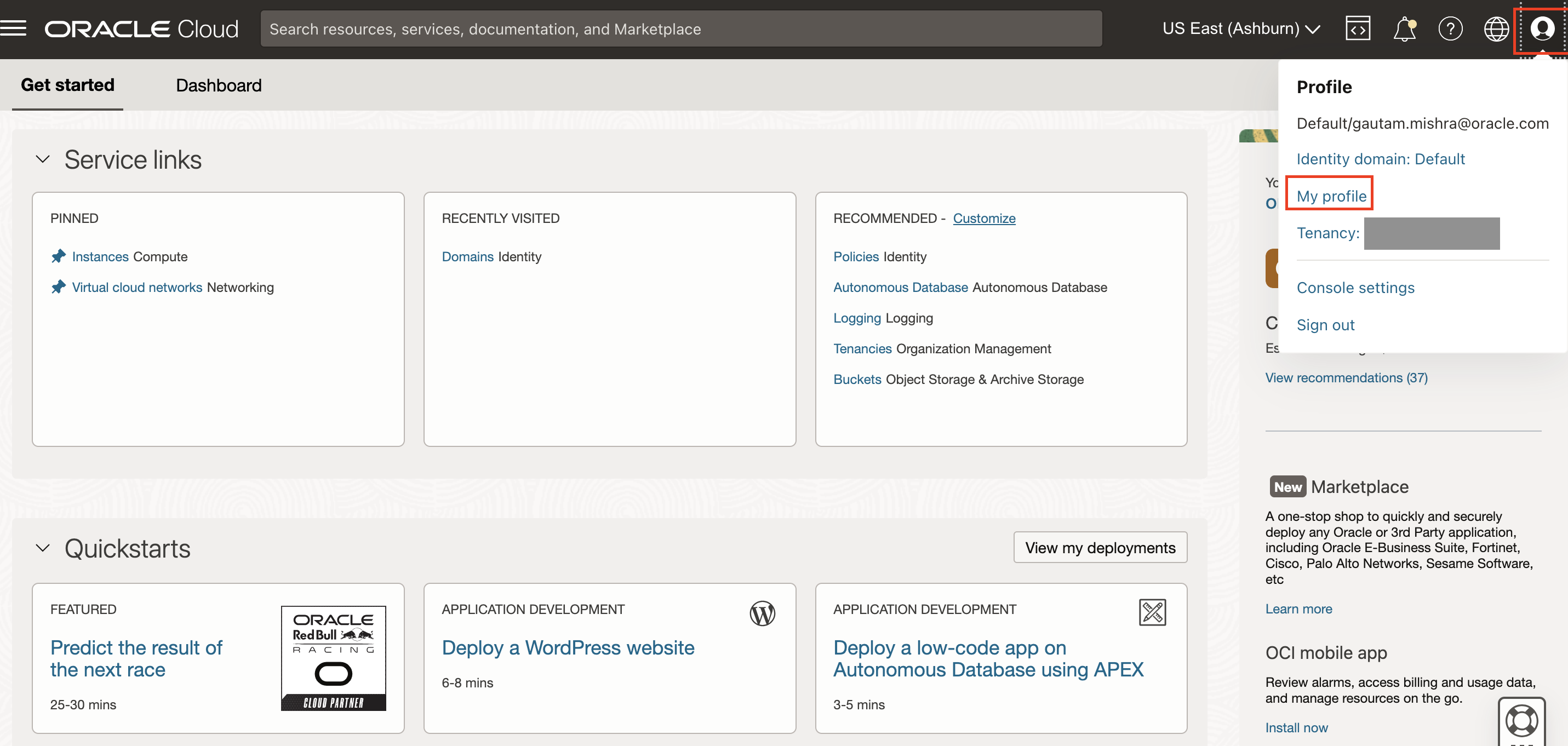

-

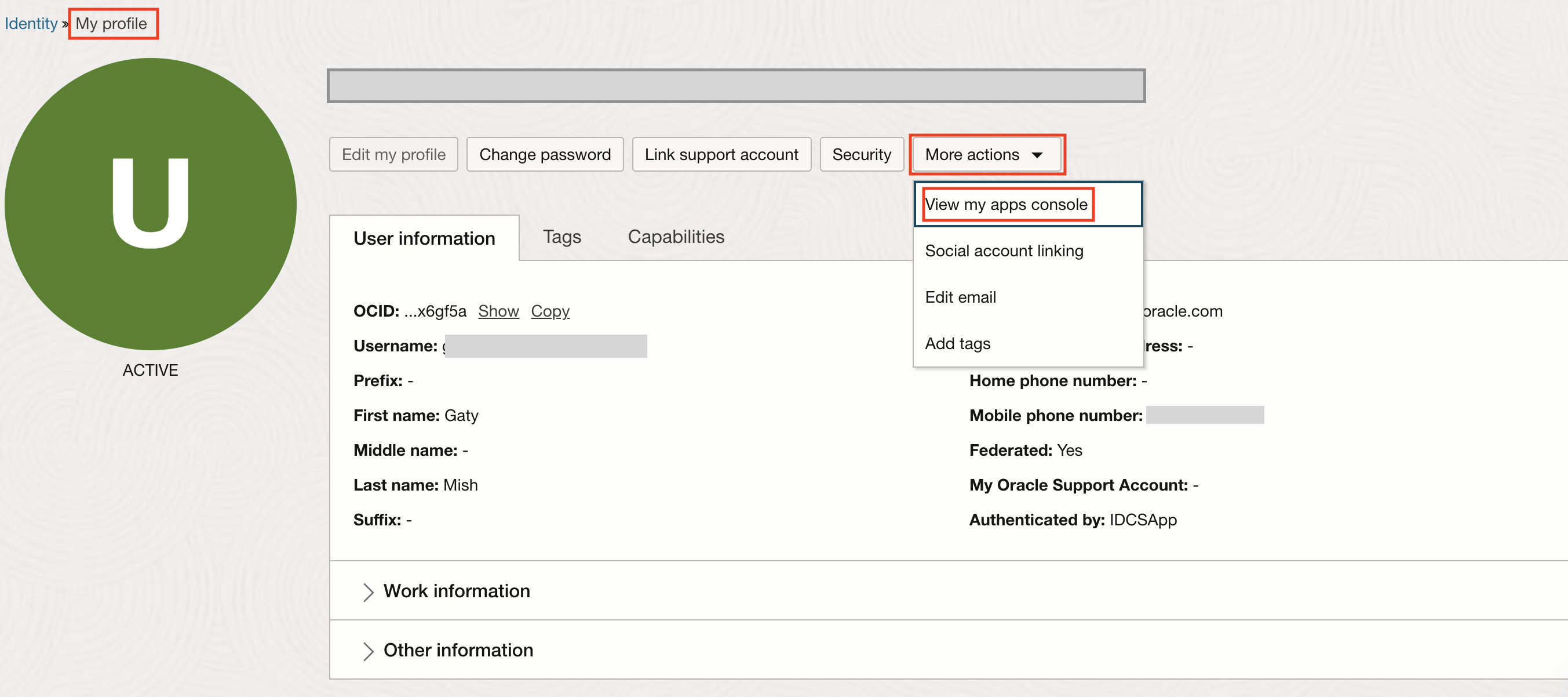

Melden Sie sich bei der OCI-Konsole an, und navigieren Sie zu Mein Profil.

-

Klicken Sie unter Weitere Aktionen auf Meine App-Konsole anzeigen.

-

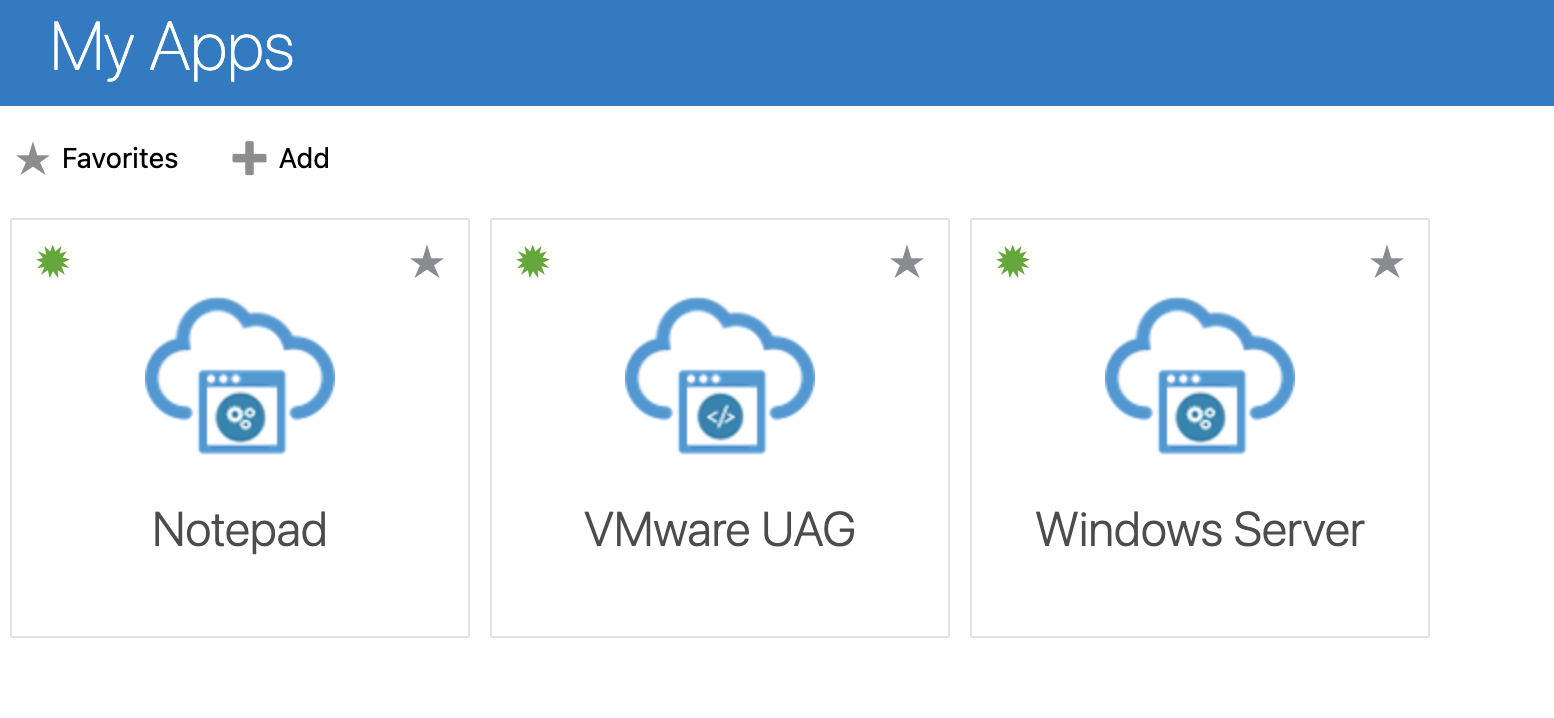

Bei einer erfolgreichen Anmeldung werden alle Anwendungen angezeigt, die Ihrem Account zugewiesen sind. Wählen Sie eine zu startende Anwendung aus.

- VMware UAG: Dies ist die SAML 2.0-Anwendung, mit der die IdP-Metadaten generiert werden. Wenn Sie diese App starten, werden Sie zum HTML-Client von Horizon weitergeleitet. Sie können diese App in der OCI-IAM-Administrationskonsole ausblenden.

- Notepad - Bezieht sich auf den Notizbuch-Anwendungspool, der eine neue Notizbuchsession startet.

- Windows Server - Bezieht sich auf den Demo-win1- Desktoppool, der eine neue Desktop-Sitzung startet.

-

Bestätigen Sie, dass der virtuelle Desktop oder die virtuelle Anwendung gestartet wurde.

-

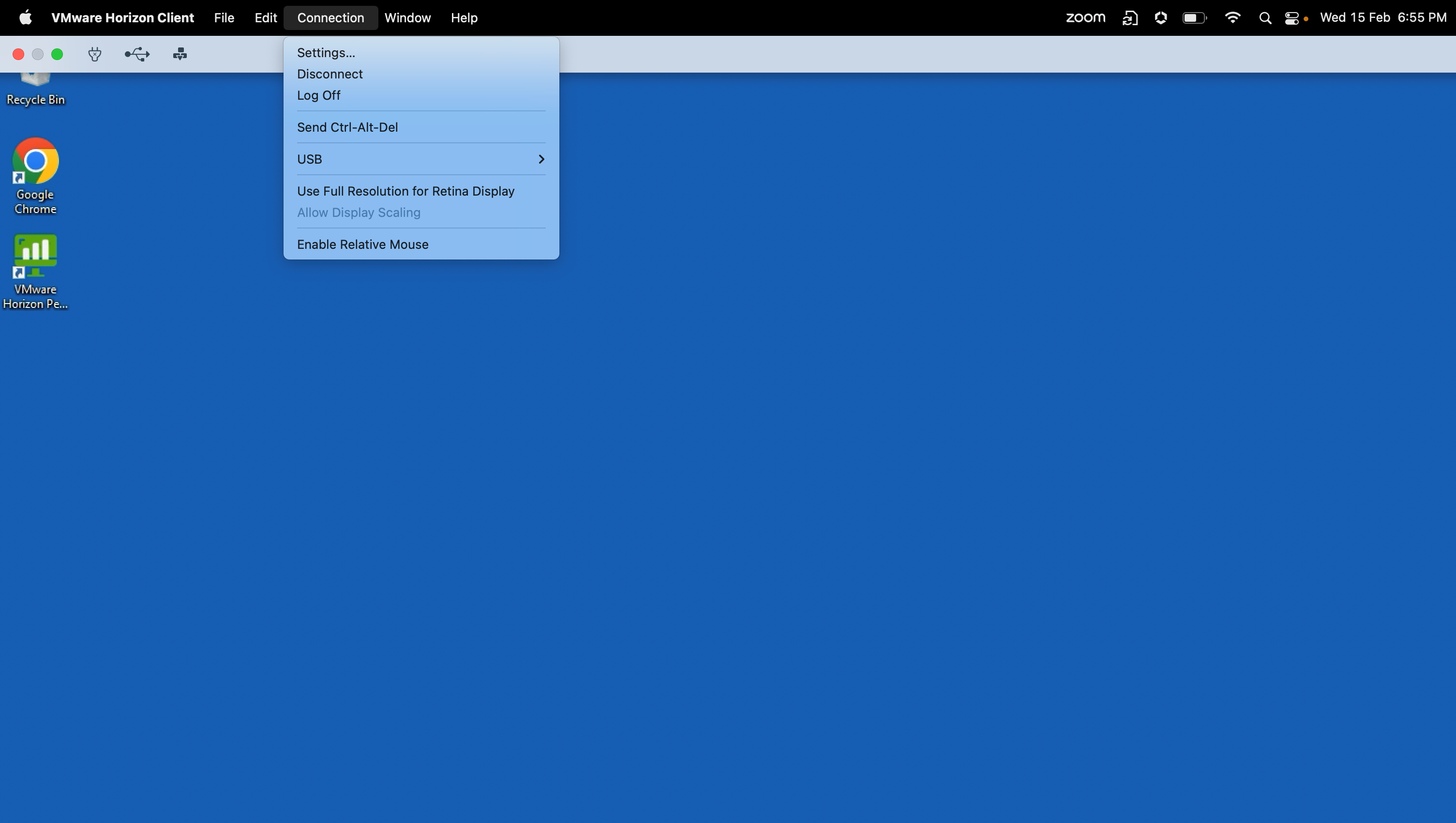

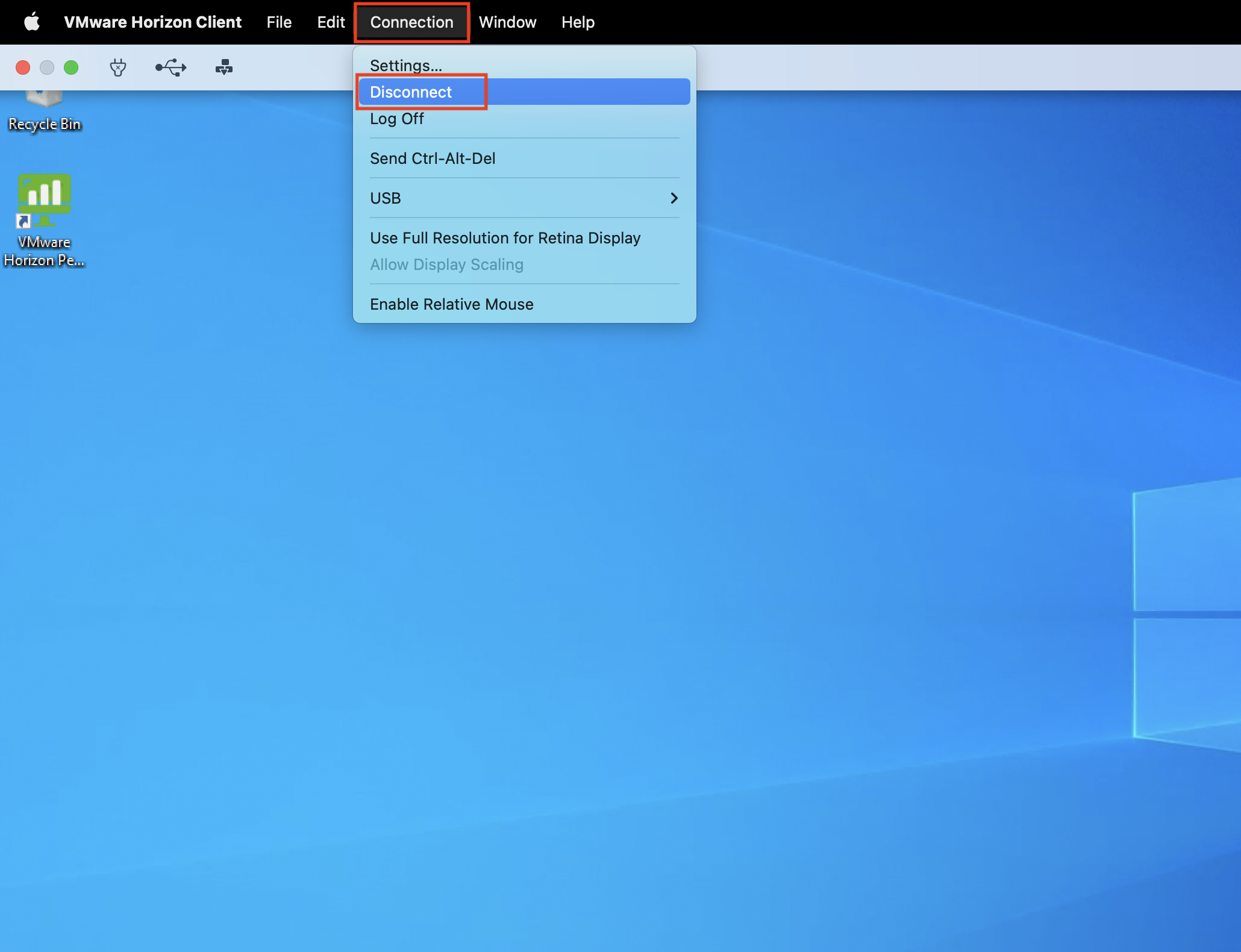

Klicken Sie auf Optionen.

-

Klicken Sie auf Verbindung und dann auf Verbindung trennen.

-

Als Ergebnis der SAML-Authentikator- und True-SSO-Konfiguration in VMware Horizon wird Single Sign-On konfiguriert, und der Benutzer wird automatisch angemeldet.

Verwandte Links

- VMware Horizont auf Oracle Cloud VMware Solution

- VMware Unified Access GatewayTM bereitstellen und konfigurieren

- Oracle Cloud VMware Solution

- Microsoft Active Directory-(AD-)Bridge für AD-Synchronisierung und delegierte Authentifizierung konfigurieren

Danksagungen

Autoren - Gautam Mishra (Senior Cloud Engineer), Nikhil Verma (Principal Cloud Architect).

Weitere Lernressourcen

Sehen Sie sich andere Übungen zu docs.oracle.com/learn an, oder greifen Sie auf weitere kostenlose Lerninhalte im Oracle Learning YouTube-Kanal zu. Besuchen Sie außerdem die Website education.oracle.com/learning-explorer, um Oracle Learning Explorer zu werden.

Produktdokumentation finden Sie im Oracle Help Center.

Enable SAML 2.0 authentication for VMware Horizon with Unified Access Gateway and OCI IAM Identity Domains

F78558-02

September 2023

Copyright © 2023, Oracle and/or its affiliates.